【10】MySQL中的加密功能:如何使用MD5加密算法进行数据加密

文章目录

- 1. MySQL加密功能概述

- 2. MD5加密算法

- 3. 在MySQL中使用MD5加密

- 4. 使用更安全的加密方法

- 总结

在现代的数据库应用中,数据的安全性和隐私性变得尤为重要。无论是存储用户的个人信息,还是保护敏感的业务数据,确保这些数据不会被未授权访问是每个开发者和管理员的首要任务。MySQL作为最流行的关系型数据库之一,提供了多种加密功能,允许用户对数据进行加密和解密操作。在这篇文章中,我们将深入探讨MySQL的加密功能,并重点介绍如何使用MD5加密算法进行加密。

1. MySQL加密功能概述

MySQL提供了多种加密功能,用于保护数据。常见的加密方法包括对称加密、非对称加密以及哈希加密。以下是几种主要的加密方法:

- 对称加密(Symmetric Encryption):使用相同的密钥进行加密和解密。MySQL中的AES_ENCRYPT()和AES_DECRYPT()函数就属于这种类型。

- 非对称加密(Asymmetric Encryption):使用一对公钥和私钥进行加密和解密。MySQL提供了RSA_ENCRYPT()和RSA_DECRYPT()等函数。

- 哈希加密(Hashing):通过哈希算法生成固定长度的输出,用于数据的不可逆加密。

常见的哈希算法包括MD5、SHA1、SHA256等。MD5由于其高效性和简单性,仍然被广泛应用于数据加密中。

2. MD5加密算法

MD5(Message Digest Algorithm 5)是一种广泛使用的哈希函数,它能够将任意长度的数据映射成一个固定长度的哈希值。尽管由于其容易受到碰撞攻击,MD5不再被认为是加密强度高的算法,但它仍然常用于校验数据的完整性,或者作为存储密码的初步保护措施。

MD5算法的输出是一个128位(16字节)的哈希值,通常用32个十六进制数字表示。需要注意的是,MD5是一个单向哈希算法,意味着一旦数据被哈希处理,无法从哈希值中还原出原始数据。

3. 在MySQL中使用MD5加密

MySQL提供了MD5()函数,用于计算字符串的MD5哈希值。它的语法非常简单:

MD5(str)

参数:str — 要进行MD5加密的字符串。

返回值:返回字符串str的MD5哈希值,以32个字符的十六进制数字表示。

实际操作示例

假设你有一个用户登录系统,需要存储用户的密码,但你不希望存储明文密码。你可以使用MD5对用户密码进行加密,然后将其存储在数据库中。以下是一个简单的示例,展示如何使用MD5加密用户密码。

创建用户表:

CREATE TABLE users (id INT AUTO_INCREMENT PRIMARY KEY,username VARCHAR(50) NOT NULL,password CHAR(32) NOT NULL -- 用于存储MD5加密后的密码

);

插入数据时,对密码进行MD5加密:

INSERT INTO users (username, password)

VALUES ('john_doe', MD5('password123'));

验证用户登录时,比较输入密码的MD5值与数据库中存储的MD5值:

SELECT * FROM users

WHERE username = 'john_doe' AND password = MD5('password123');

在这个例子中,密码’password123’被MD5加密后存储在数据库中。当用户尝试登录时,系统会对用户输入的密码进行MD5加密,并与数据库中存储的哈希值进行比对。

预防措施与注意事项

-

避免使用MD5存储敏感数据: 虽然MD5用于加密和验证,但由于其易受碰撞攻击,因此不推荐在存储敏感数据(如密码)时使用MD5。可以考虑使用更安全的哈希算法,如SHA-256或bcrypt。

-

盐值(Salting): 为了提高哈希的安全性,可以为密码添加盐值。盐值是一个随机生成的字符串,可以与密码结合后再进行MD5加密,这样即使两个用户的密码相同,其加密结果也会不同。

-

加密与哈希的区别: 需要区分加密和哈希的概念。加密是一种可逆操作,而哈希是一种不可逆操作。MD5属于哈希算法,无法将哈希值反向转换为原始数据。

4. 使用更安全的加密方法

虽然MD5在某些场景下仍然可用,但在处理敏感数据时,推荐使用更安全的哈希算法或加密算法。例如:

-

SHA-256:SHA-256是一个更强大的哈希算法,相较于MD5,它更难受到碰撞攻击。

-

bcrypt:bcrypt是一种基于密码的加密算法,具有内置的盐值和调整计算复杂度的机制,适用于存储密码。

MySQL并不直接支持bcrypt加密,但可以通过应用程序层面实现。在PHP、Python等语言中,都有现成的库可以使用bcrypt进行加密。

总结

MySQL提供了多种加密方法,其中MD5算法在某些简单场景下仍然有应用价值。它的简单性和高效性使得它在数据验证和校验场合中广泛使用。然而,由于MD5算法的安全性较低,在处理敏感数据时,建议使用更强的加密算法,如SHA-256或bcrypt。如果你决定使用MD5加密,请务必注意添加盐值以增强安全性,并尽量避免存储用户的明文密码。

相关文章:

【10】MySQL中的加密功能:如何使用MD5加密算法进行数据加密

文章目录 1. MySQL加密功能概述2. MD5加密算法3. 在MySQL中使用MD5加密4. 使用更安全的加密方法总结 在现代的数据库应用中,数据的安全性和隐私性变得尤为重要。无论是存储用户的个人信息,还是保护敏感的业务数据,确保这些数据不会被未授权访…...

CSS的2D和3D动画效果

CSS的2D和3D动画效果:网页动态设计的魔法 在现代网页设计中,动画已经成为提升用户体验的重要元素。通过引入动态效果,我们不仅可以使交互更加流畅和直观,还能吸引用户的注意力,增强品牌认知度。CSS提供了强大的工具&a…...

30天学会Go--第9天 GO语言 Mysql 学习与实践

30天学会Go–第9天 GO语言 MySQL学习与实践 文章目录 30天学会Go--第9天 GO语言 MySQL学习与实践前言一、MySQL 基础知识1.1 MySQL 的核心特征1.2 MySQL 的常见使用情景 二、安装 MySQL2.1 Windows 安装2.2 macOS 安装2.3 Linux 安装 三、MySQL 常用命令3.1 数据库操作3.2 表操…...

: Part 54)

跟李笑来学美式俚语(Most Common American Idioms): Part 54

Most Common American Idioms: Part 54 前言 本文是学习李笑来的Most Common American Idioms这本书的学习笔记,自用。 Github仓库链接:https://github.com/xiaolai/most-common-american-idioms 使用方法: 直接下载下来(或者clone到本地…...

Angular由一个bug说起之十一:排序之后无法展开 Row

问题现象 在使用 Material Table 时,排序功能触发了一个奇怪的 Bug:表格的 Row 无法展开。最终排查发现,问题的根源在于 trackBy 的错误使用。trackBy 方法接受两个参数:index(数据索引)和 row(…...

使用 Flutter 进行移动应用开发:深入探索

文章目录 前言一、介绍二、安装 Flutter 环境三、Flutter 应用结构与基础组件四、状态管理策略五、高级主题结语 前言 随着移动技术的迅猛发展,跨平台开发的需求日益增长。开发者们一直在寻找一种既能保证应用性能又能减少开发成本和时间的技术方案。Flutter 应运而…...

2024年天津市职业院校技能大赛高职组 “信息安全管理与评估”样题第三阶段

(四)第三阶段竞小组(赛项)目(300分) 第三阶段竞赛内容是:网络安全渗透(夺旗挑战赛CTF) 本模块要求参赛者作为攻击方,运用所学的信息收集、漏洞发现、漏洞利用等渗透测试技…...

docker批量创建cloudstack虚拟主机脚本

批量创建cloudstack脚本 #!/bin/bash # 配置变量 container_prefix"cloudworker-" base_ip"192.168.1." start_ip2 #开始ip start_container2 #上同 end_container4 #结束ip 包括 network_name"my_macvlan_network" image_name"dockedahi:…...

npm发布插件到私有仓库保姆级教程

在开发项目的过程中,我们经常需要安装插件依赖,那么怎么把自己开发的组件封装成一个插件,并发布到npm 插件市场或者上传到私有仓库里面呢?今天总结下自己发布插件到私有仓库的记录: 一、创建组件 执行命令创建一个空…...

WinRAR V7.10纯净体验

前言 很多同学在安装了WinRAR之后,每次用这个软件解压文件时,都会先跳出一个广。这个广就像打开了一个新窗口,很打扰人。从WinRAR的5.40版本开始,哪怕是简体中文版的,都会这样弹广告。不管你有没有注册账号࿰…...

scss文件内引入其他scss文件报错

1、今天在编译一些老项目的时候,老是提示下面信息 2、而且有很多Sass import rules are deprecated and will be removed in Dart Sass 3.0.0.警告 3、用npm view sass versions看,其中sass的最新版本是1.82.0 4、经过测试"sass": "1.75…...

1-12 GD32基于定时器输入捕获

前言: 基于本人对相关知识回顾与思考,仅供学习参考 目录 前言: 1.0 输入捕获 2.0 信号周期 3.0 定时器配置 4.0 定时器配置 5.0 定时器中断 后记: 1.0 输入捕获 2.0 信号周期 获取信号周期的方法,在第一次捕获与…...

)

前端基础的讲解-JS(22)

什么是JSON? 1.json 是一种轻量级的数据交换格式 简单来说:json 就是一种在各个编程语言中流通的数据格式,负责不同编程语言中的数据传递和交互。 类似于: 国际通用语言 - 英语 中国 56 个民族不同地区的通用语言 - 普通话 …...

Minecraft-Datapack数据包开发3-进度与成就

目录 简介成就与进度根进度叶子进度更多的检测方式 简介 代码已经上传: gitee github 成就与进度 工欲善其事必先利其器,别死记硬背,多使用自动生成网站 进度数据包生成器:https://misode.github.io/advancement/指令生成器&…...

泷羽sec-shell编程(3)

shell(3) 声明! 学习视频来自B站up主 泷羽sec 有兴趣的师傅可以关注一下,如涉及侵权马上删除文章,笔记只是方便各位师傅的学习和探讨,文章所提到的网站以及内容,只做学习交流,其他…...

如何解决压测过程中JMeter堆内存溢出问题

如何解决压测过程中JMeter堆内存溢出问题 背景一、为什么会堆内存溢出?二、解决堆内存溢出措施三、堆内存参数应该怎么调整?四、堆内存大小配置建议 背景 Windows环境下使用JMeter压测运行一段时间后,JMeter日志窗口报错“java.lang.OutOfMe…...

爬虫项目基础知识详解

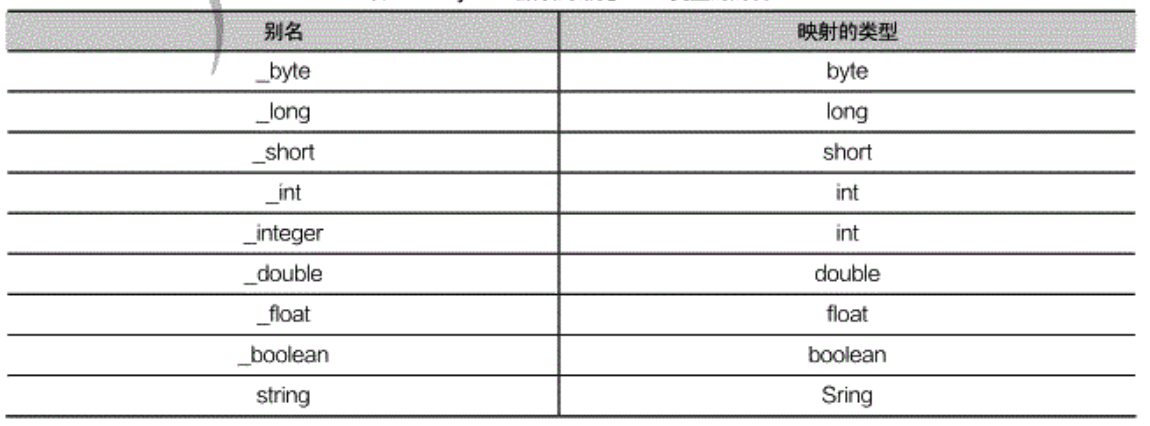

文章目录 Python爬虫项目基础知识一、爬虫与数据分析1.1 Python中的requests库Requests 库的安装Requests 库的 get() 方法爬取网页的通用代码框架HTTP 协议及 Requests 库方法Requests 库主要方法解析 1.2 python中的json库1.3 xpath学习之python中lxml库html了解html结构html…...

uniapp 微信小程序webview 和 h5数据通信

项目是uniapp编写,因为是先开发了h5和app,小程序是突然要用的,做兼容开发已经来不及,由于微信小程序webview载入h5 因为通信必须要特殊限制(网页向小程序 postMessage 时,会在以下特定时机触发并收到消息&a…...

SSM01-MyBatis框架(一文学会MyBatis)

Mybatis框架 一、Mybatis框架简介 1.1 传统JDBC的缺陷 (1)数据库连接创建、释放频繁会造成系统资源浪费 【MyBatis通过在核心配置文件中配置数据路连接池解决此问题】 (2) SQL语句在代码中硬编码(PreparedStatement向占位符传…...

【PlantUML系列】状态图(六)

一、状态图的组成部分 状态:对象在其生命周期内可能处于的条件或情形,使用 state "State Name" as Statename 表示。初始状态:表示对象生命周期的开始,使用 [*] 表示。最终状态:表示对象生命周期的结束&…...

【网络安全产品大调研系列】2. 体验漏洞扫描

前言 2023 年漏洞扫描服务市场规模预计为 3.06(十亿美元)。漏洞扫描服务市场行业预计将从 2024 年的 3.48(十亿美元)增长到 2032 年的 9.54(十亿美元)。预测期内漏洞扫描服务市场 CAGR(增长率&…...

【论文阅读28】-CNN-BiLSTM-Attention-(2024)

本文把滑坡位移序列拆开、筛优质因子,再用 CNN-BiLSTM-Attention 来动态预测每个子序列,最后重构出总位移,预测效果超越传统模型。 文章目录 1 引言2 方法2.1 位移时间序列加性模型2.2 变分模态分解 (VMD) 具体步骤2.3.1 样本熵(S…...

Spring Cloud Gateway 中自定义验证码接口返回 404 的排查与解决

Spring Cloud Gateway 中自定义验证码接口返回 404 的排查与解决 问题背景 在一个基于 Spring Cloud Gateway WebFlux 构建的微服务项目中,新增了一个本地验证码接口 /code,使用函数式路由(RouterFunction)和 Hutool 的 Circle…...

Aspose.PDF 限制绕过方案:Java 字节码技术实战分享(仅供学习)

Aspose.PDF 限制绕过方案:Java 字节码技术实战分享(仅供学习) 一、Aspose.PDF 简介二、说明(⚠️仅供学习与研究使用)三、技术流程总览四、准备工作1. 下载 Jar 包2. Maven 项目依赖配置 五、字节码修改实现代码&#…...

CSS | transition 和 transform的用处和区别

省流总结: transform用于变换/变形,transition是动画控制器 transform 用来对元素进行变形,常见的操作如下,它是立即生效的样式变形属性。 旋转 rotate(角度deg)、平移 translateX(像素px)、缩放 scale(倍数)、倾斜 skewX(角度…...

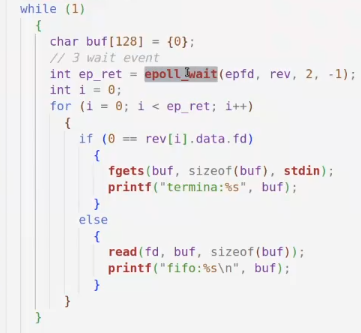

day36-多路IO复用

一、基本概念 (服务器多客户端模型) 定义:单线程或单进程同时监测若干个文件描述符是否可以执行IO操作的能力 作用:应用程序通常需要处理来自多条事件流中的事件,比如我现在用的电脑,需要同时处理键盘鼠标…...

作为测试我们应该关注redis哪些方面

1、功能测试 数据结构操作:验证字符串、列表、哈希、集合和有序的基本操作是否正确 持久化:测试aof和aof持久化机制,确保数据在开启后正确恢复。 事务:检查事务的原子性和回滚机制。 发布订阅:确保消息正确传递。 2、性…...

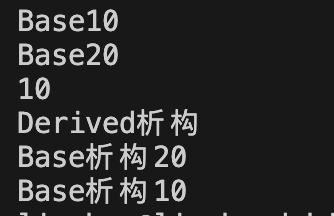

c++第七天 继承与派生2

这一篇文章主要内容是 派生类构造函数与析构函数 在派生类中重写基类成员 以及多继承 第一部分:派生类构造函数与析构函数 当创建一个派生类对象时,基类成员是如何初始化的? 1.当派生类对象创建的时候,基类成员的初始化顺序 …...

十九、【用户管理与权限 - 篇一】后端基础:用户列表与角色模型的初步构建

【用户管理与权限 - 篇一】后端基础:用户列表与角色模型的初步构建 前言准备工作第一部分:回顾 Django 内置的 `User` 模型第二部分:设计并创建 `Role` 和 `UserProfile` 模型第三部分:创建 Serializers第四部分:创建 ViewSets第五部分:注册 API 路由第六部分:后端初步测…...

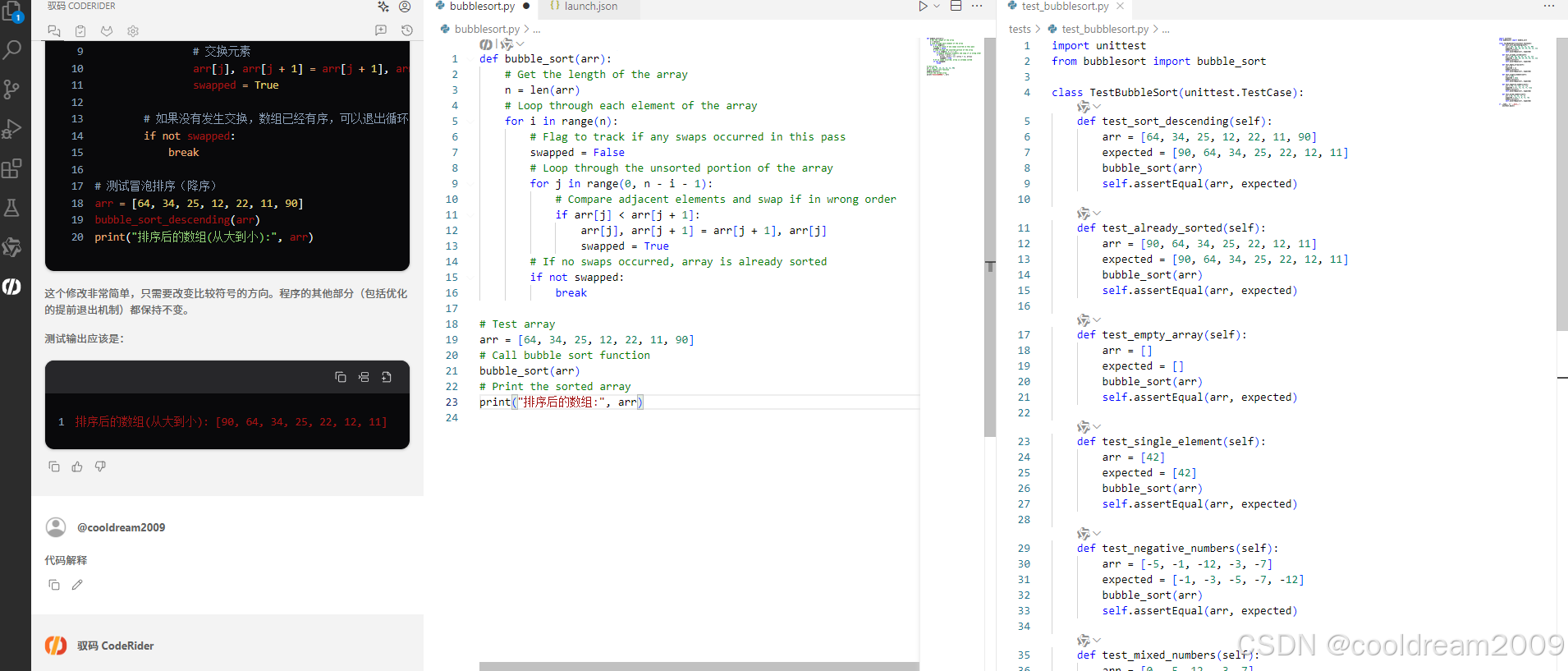

在 Visual Studio Code 中使用驭码 CodeRider 提升开发效率:以冒泡排序为例

目录 前言1 插件安装与配置1.1 安装驭码 CodeRider1.2 初始配置建议 2 示例代码:冒泡排序3 驭码 CodeRider 功能详解3.1 功能概览3.2 代码解释功能3.3 自动注释生成3.4 逻辑修改功能3.5 单元测试自动生成3.6 代码优化建议 4 驭码的实际应用建议5 常见问题与解决建议…...