渤海证券基于互联网环境的漏洞主动防护方案探索与实践

来源:中国金融电脑

作者:渤海证券股份有限公司信息技术总部 刘洋

伴随互联网业务的蓬勃发展,证券行业成为黑客进行网络攻击的重要目标之一,网络攻击的形式也变得愈发多样且复杂。网络攻击如同悬于行业之上的达摩克利斯之剑,为行业机构的信息安全带来严峻挑战。在这些攻击方式中,漏洞攻击尤为棘手,它们瞄准系统、应用或网络中的安全缺口,悄无声息地渗透,窃取敏感数据、篡改关键信息或制造混乱。面对当前紧迫的安全局势,渤海证券股份有限公司(以下简称“渤海证券”)积极投身于网络安全防护的探索与实践之中,经过不懈努力,成功验证并构建了基于互联网环境、覆盖多网络分区的漏洞主动防护方案。该方案能够迅速识别潜在的漏洞攻击、漏洞扫描等行为,并对其进行有效的阻断防御。该方案的创新实践为证券行业的安全发展提供了新的防护路径以及可借鉴的安全防护案例。

一、漏洞安全防护面临的挑战

1.漏洞频现难修复,持续应对显无力

随着技术的不断迭代,新的网络及系统漏洞不断涌现,且更新速度之快令人咋舌。机构在应对这些漏洞时,往往陷入“疲于奔命”的境地,难以有效应对,导致漏洞修复工作难以持续。

2.应对被动缺前瞻,布局缺失陷困境

面对层出不穷的漏洞威胁,证券行业多采取被动修复的策略,即发现漏洞后进行修补,缺乏主动防御和前瞻性布局的能力。这种“亡羊补牢”的方式难以从根本上解决网络安全问题。

3.修复困难周期长,闭环管理效率低

在漏洞修复过程中,机构面临诸多困难:一是老旧系统无补丁支持,二是新漏洞爆发初期官方补丁更新不及时,三是重要业务系统补丁安装造成的稳定性、可靠性、兼容性等问题,四是漏洞的整体修复过程需经历测试、验证、正式变更等多个环节,导致修复难度大、闭环周期长。这些修复问题给证券行业网络安全带来巨大隐患。

4.0day漏洞防护弱,安全防线待加固

0day漏洞是指尚未被公开或未被修复的漏洞,黑客常利用此类漏洞进行定点攻击。证券行业在0day漏洞防护方面能力较弱,难以有效抵御此类攻击。

二、渤海证券创新实践:基于互联网环境的漏洞主动防护方案

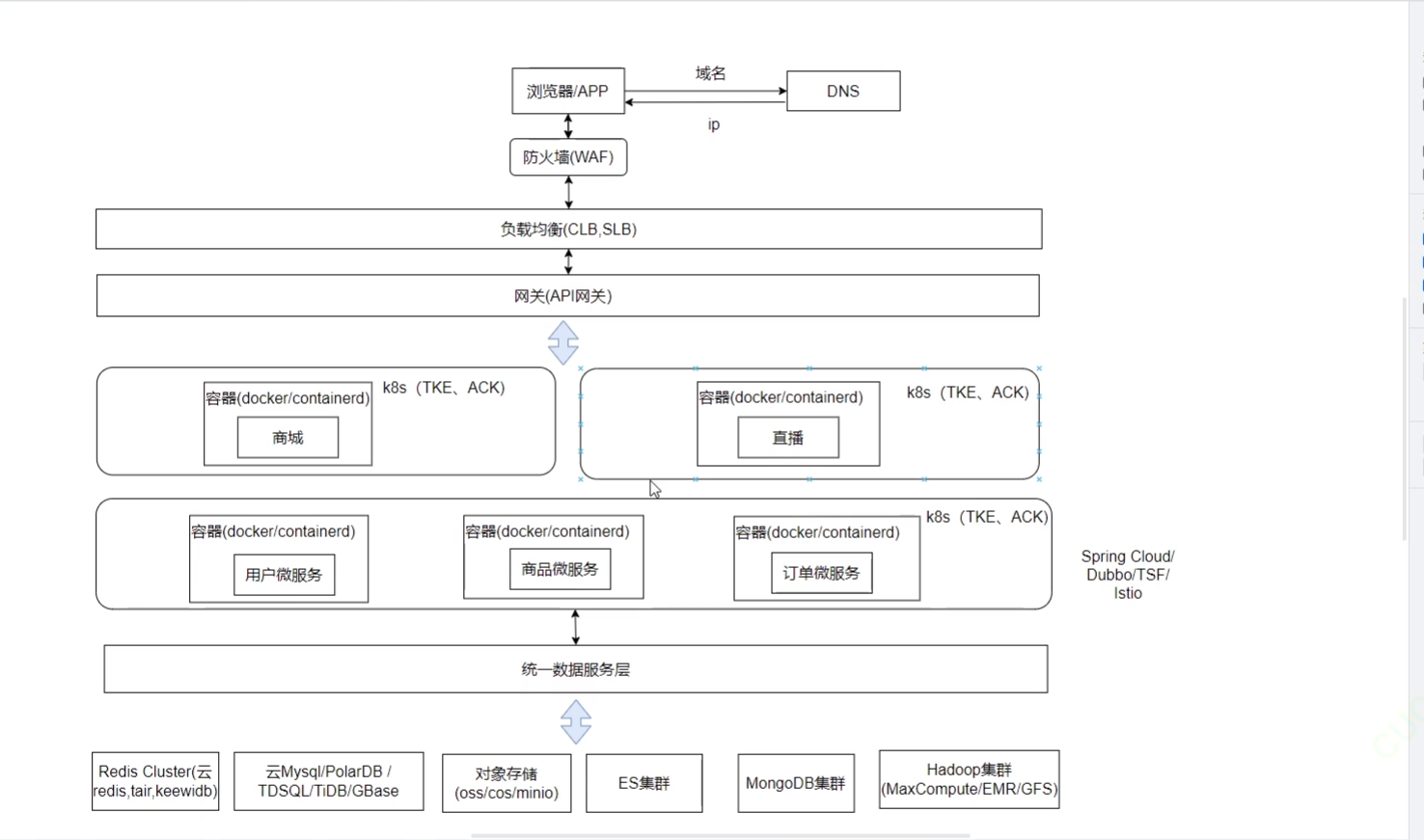

渤海证券联合青藤云安全共同探索并成功实践了基于互联网环境的漏洞主动防护方案(如图1所示),该方案依托流量行为分析技术,结合漏洞攻击行为屏蔽技术,可即时监控并拦截非法的漏洞扫描与攻击,使漏洞探测和利用行为失效,从而有效规避系统漏洞风险。同时,该方案能够自动适应并生成有针对性的漏洞屏蔽策略,确保防护的精确性与有效性。

图1 基于互联网环境的漏洞主动防护方案架构

1.方案具体措施

一是旁路部署漏洞无效化组网设备。方案将漏洞无效化组网设备旁路部署于数据中心网络,无需改动现网架构即可上线启用。此组设备可对接多个独立互联网业务接入区,实现单组设备保障多个网络区域的安全防护目标,有效促进了成本节约与效率提升。

二是在线实时分析并阻断漏洞扫描行为。方案将各独立网络分区互联网流量镜像至漏洞无效化组网设备,并进行实时在线分析。利用内置的漏洞攻击分析模型和处置机制,向黑客及内网可信主机即时发送模拟阻断报文双向RST包,对非法漏洞扫描行为进行阻断,使其无法获取业务系统未修复的漏洞信息,从而有效防御黑客恶意攻击。

三是自适应生成漏洞屏蔽策略。方案可对接自有漏洞扫描设备,并根据定期的漏洞扫描报告自适应生成漏洞屏蔽策略,以安全漏洞为视角,设计出最佳漏洞闭环处理方法,依据此方法,可精确应对互联网漏洞攻击,并实现漏洞全生命周期的闭环管理。

2.方案亮点

一是迅速部署上线,力促降本增效双赢。方案采取旁路部署方式,实现防护系统的迅速、安全上线。在架构设计层面,革新传统一对一模式,创造性验证并实施一对多模式,即单组设备覆盖多个网络分区,显著提升防护效率,同时大幅降低设备购置及后续维护成本。

二是转被动为主动,升级防御强化安全。方案实现从被动防御到主动防御的转变,将攻击行为阻挡在互联网接入的首道防线内,全面提升漏洞防护级别。

三是根除漏洞利用,确保修复周期安全。方案为漏洞修复提供充分测试与系统验证时间,从发现到修复,全程无风险敞口。

四是严防0day攻击,筑牢安全坚固防线。方案旨在从根本上遏制非法漏洞扫描行为,有效抵御黑客借助互联网漏洞扫描工具,探测证券机构0day漏洞,以便实施精准的网络攻击行为。

五是协同快速响应,高效协作提升效能。方案可与现有安全运营平台和防护设备进行有效结合,实现自动化检测及协同响应处置,从而提升企业整体的安全防护效能,确保网络安全响应更加迅速且高效。

六是应用场景丰富,适配需求无缝对接。方案可扩展至内网网络区域间防护、等级保护测评安全防护、各类监管防护等场景,全面精准满足企业不同层面的安全需求。

七是防护成效斐然,漏洞实现无效化处理。方案成功上线以来,防护效果已充分展现,实现了对已知高危中危漏洞的即时无效化处理,从根本上切断了黑客利用漏洞进行非法入侵的渠道。

通过基于互联网环境的漏洞主动防护方案的创新实践,渤海证券不仅验证了漏洞主动防御的可行性,还全面提升了自身的网络安全防护能力。展望未来,渤海证券将继续致力于网络安全技术的探索与实践,并期望能够为证券行业的网络安全建设提供有益参考和借鉴。

相关文章:

渤海证券基于互联网环境的漏洞主动防护方案探索与实践

来源:中国金融电脑 作者:渤海证券股份有限公司信息技术总部 刘洋 伴随互联网业务的蓬勃发展,证券行业成为黑客进行网络攻击的重要目标之一,网络攻击的形式也变得愈发多样且复杂。网络攻击如同悬于行业之上的达摩克利斯之剑&…...

用Go语言重写Linux系统命令 -- nc简化版

用Go语言重写Linux系统命令 – nc简化版 1. 引言 netcat,简称 nc,被誉为网络工具中的“瑞士军刀”,是网络调试与分析的利器。它的功能十分强大,然而平时我们经常使用的就是他的连通性测试功能,但是nc是被设计用来测试…...

面试复盘 part 02·1202-1207 日

作品集讲述部分 分析反思 作品集讲述部分,视觉讲述部分需要更换,需要换成其他视觉相关的修改 具体话术 这是一个信息展示优化方案,用户为财务,信息区分度不足,理解成本较高,因此选择需要降低理解成本。…...

Linux评估网络性能

网络性能直接影响应用程序对外提供服务的稳定性和可靠性 ping命令检测网络的连通性 如果网络反应缓慢,或连接中断,可以用ping来测试网络的连通情况 time值(单位为毫秒)显示了两台主机之间的网络延时情况。如果此值很大,则表示网络的延时很大…...

-文件操作重定向/追加)

实战ansible-playbook(四) -文件操作重定向/追加

原始命令: ----------阶段1--------------- apt-get update -y apt install nano vim iputils-ping net-tools dialog gcc apt-utils make -y systemctl stop unattended-upgradessystemctl disable unattended-upgradesecho APT::Periodic::Update-Package-Lists "1&qu…...

简单题:1.两数之和

题目描述: 给定一个整数数组 nums 和一个整数目标值 target,请你在该数组中找出 和为目标值 target 的那 两个 整数,并返回它们的数组下标。 要求: 可以假设每种输入只会对应一个答案,并且你不能使用两次相同的元素…...

RTCMultiConnection 跨域问题解决

js套件地址 https://github.com/muaz-khan/RTCMultiConnection server套件地址 https://github.com/muaz-khan/RTCMultiConnection-Server 要解决的就是server代码的跨域问题 原装写法: 解决写法: // 喜欢组合语法的自己组 const io new ioServer.S…...

23种设计模式之解释器模式

目录 1. 简介2. 代码2.1 Expression (抽象表达式类)2.2 TerminalExpression (终结符表达式类)2.3 OrExpression (非终结符表达式类)2.4 AndExpression (非终结符表达式类)2.5 Test &…...

Postgresql内核源码分析-表数据膨胀是怎么回事

专栏内容:postgresql内核源码分析个人主页:我的主页座右铭:天行健,君子以自强不息;地势坤,君子以厚德载物. 目录 前言 表数据膨胀的由来 什么时候产生膨胀 首先是update 还有delete 如何消…...

github使用SSH进行克隆仓库

SSH 密钥拉取git 查询密钥是否存在 s -al ~/.ssh这个文件夹下 known_hosts 就是存在的密钥文件 创建密钥文件 ssh-keygen -t rsa -b 4096 -C "testtt.com"-t rsa 是 rsa 算法加密 -b 是指定密钥的长度(以位为单位)。 -C 是用于给密钥添加注…...

【Linux系统】 Linux内核与UNIX设计哲学的结合

Linux 内核虽然不是 UNIX 的直接衍生物,但它深受 UNIX 设计哲学的影响。Linux 的开发者,尤其是 Linus Torvalds,在设计和实现 Linux 时,借鉴了 UNIX 的核心思想,使 Linux 成为一个类 UNIX 系统。 以下从 UNIX 设计哲学…...

以太网PHY_RGMII通信(基于RTL8211)--FPGA学习笔记22

一、以太网基础知识 FPGA千兆网口数据传输MDIO接口——FPGA学习笔记3_yt8531sh原理图-CSDN博客 二、通信协议 1、MDIO协议格式 (1)Pre:前导码32bit全是1,同步通信 32bit (2)ST:开始字段 01 表示开始通信 2bit…...

PowerShell 脚本实战:解决 GitLab 仓库文件批量重命名难题

使用PowerShell脚本解决文件重命名问题:一次实践经验分享 在软件开发过程中,我们经常会遇到需要批量处理文件的情况。最近,我在一个项目中就遇到了这样一个需求:将GitLab仓库中所有的.ts和.py文件的扩展名修改为原扩展名加上&quo…...

数据分析及应用:滴滴出行打车日志数据分析

目录 0 日志数据集介绍 1 构建数据仓库 1.1 ods创建用户打车订单表 1.2 创建分区 1.3 上传到对应分区...

Odoo :一款免费且开源的食品生鲜领域ERP管理系统

文 / 贝思纳斯 Odoo金牌合作伙伴 引言 提供业财人资税的精益化管理,实现研产供销的融通、食品安全的追踪与溯源,达成渠道的扁平化以及直面消费者的 D2C 等数字化解决方案,以此提升运营效率与核心竞争力,支撑高质量的变速扩张。…...

请求路径中缺少必需的路径变量[xxxId]

一、请求路径中缺少了必需的路径变量 xxxId。 这通常发生在构建API请求时,未正确设置URL中的参数。以下是解决此问题的步骤: 检查API文档:确认 xxxId是否确实是请求路径中的必需参数。 构建请求URL:确保在构建请求URL时ÿ…...

【在Linux世界中追寻伟大的One Piece】HTTP cookie

目录 1 -> 引入HTTP cookie 1.1 -> 定义 1.2 -> 工作原理 1.3 -> 分类 1.4 -> 安全性 2 -> 认识cookie 2.1 -> 基本格式 2.2 -> GMT vs UTC 3 -> cookie的生命周期 3.1 -> 安全性考虑 3.2 -> 安全测试cookie 3.2.1 -> 测试co…...

COLA学习之DDD各种术语分析(一)

小伙伴们,你们好,我是老寇,前段时间,老寇刚看完张健飞老师的两本书《代码精进之路:从码农到工匠》和《程序员的底层思维》,书中的内容让我受益匪浅,因此,我把对COLA的理解做成专栏分…...

Pygments:高效的语法高亮工具

简介:Pygments 是一个强大的 Python 库,旨在为代码和文本提供优雅的语法高亮支持。无论是 Web 开发、文档生成,还是代码审阅,Pygments 都能轻松应对多种编程语言的高亮需求。其设计简洁、功能丰富,适合需要频繁进行代码…...

算法-字符串-43.字符串相乘

一、题目 二、思路解析 1.思路: 1.双重for循环,倒序依次相乘 2.在倒序处理进位问题 3.最后返回参数的类型是string,用StringBuilder拼接,再转换为字符串 2.常用方法: 1.equals,比较对象内容是否一致 "0".eq…...

synchronized 学习

学习源: https://www.bilibili.com/video/BV1aJ411V763?spm_id_from333.788.videopod.episodes&vd_source32e1c41a9370911ab06d12fbc36c4ebc 1.应用场景 不超卖,也要考虑性能问题(场景) 2.常见面试问题: sync出…...

RocketMQ延迟消息机制

两种延迟消息 RocketMQ中提供了两种延迟消息机制 指定固定的延迟级别 通过在Message中设定一个MessageDelayLevel参数,对应18个预设的延迟级别指定时间点的延迟级别 通过在Message中设定一个DeliverTimeMS指定一个Long类型表示的具体时间点。到了时间点后…...

安宝特方案丨XRSOP人员作业标准化管理平台:AR智慧点检验收套件

在选煤厂、化工厂、钢铁厂等过程生产型企业,其生产设备的运行效率和非计划停机对工业制造效益有较大影响。 随着企业自动化和智能化建设的推进,需提前预防假检、错检、漏检,推动智慧生产运维系统数据的流动和现场赋能应用。同时,…...

MySQL用户和授权

开放MySQL白名单 可以通过iptables-save命令确认对应客户端ip是否可以访问MySQL服务: test: # iptables-save | grep 3306 -A mp_srv_whitelist -s 172.16.14.102/32 -p tcp -m tcp --dport 3306 -j ACCEPT -A mp_srv_whitelist -s 172.16.4.16/32 -p tcp -m tcp -…...

BLEU评分:机器翻译质量评估的黄金标准

BLEU评分:机器翻译质量评估的黄金标准 1. 引言 在自然语言处理(NLP)领域,衡量一个机器翻译模型的性能至关重要。BLEU (Bilingual Evaluation Understudy) 作为一种自动化评估指标,自2002年由IBM的Kishore Papineni等人提出以来,…...

HybridVLA——让单一LLM同时具备扩散和自回归动作预测能力:训练时既扩散也回归,但推理时则扩散

前言 如上一篇文章《dexcap升级版之DexWild》中的前言部分所说,在叠衣服的过程中,我会带着团队对比各种模型、方法、策略,毕竟针对各个场景始终寻找更优的解决方案,是我个人和我司「七月在线」的职责之一 且个人认为,…...

《Docker》架构

文章目录 架构模式单机架构应用数据分离架构应用服务器集群架构读写分离/主从分离架构冷热分离架构垂直分库架构微服务架构容器编排架构什么是容器,docker,镜像,k8s 架构模式 单机架构 单机架构其实就是应用服务器和单机服务器都部署在同一…...

AD学习(3)

1 PCB封装元素组成及简单的PCB封装创建 封装的组成部分: (1)PCB焊盘:表层的铜 ,top层的铜 (2)管脚序号:用来关联原理图中的管脚的序号,原理图的序号需要和PCB封装一一…...

负载均衡器》》LVS、Nginx、HAproxy 区别

虚拟主机 先4,后7...

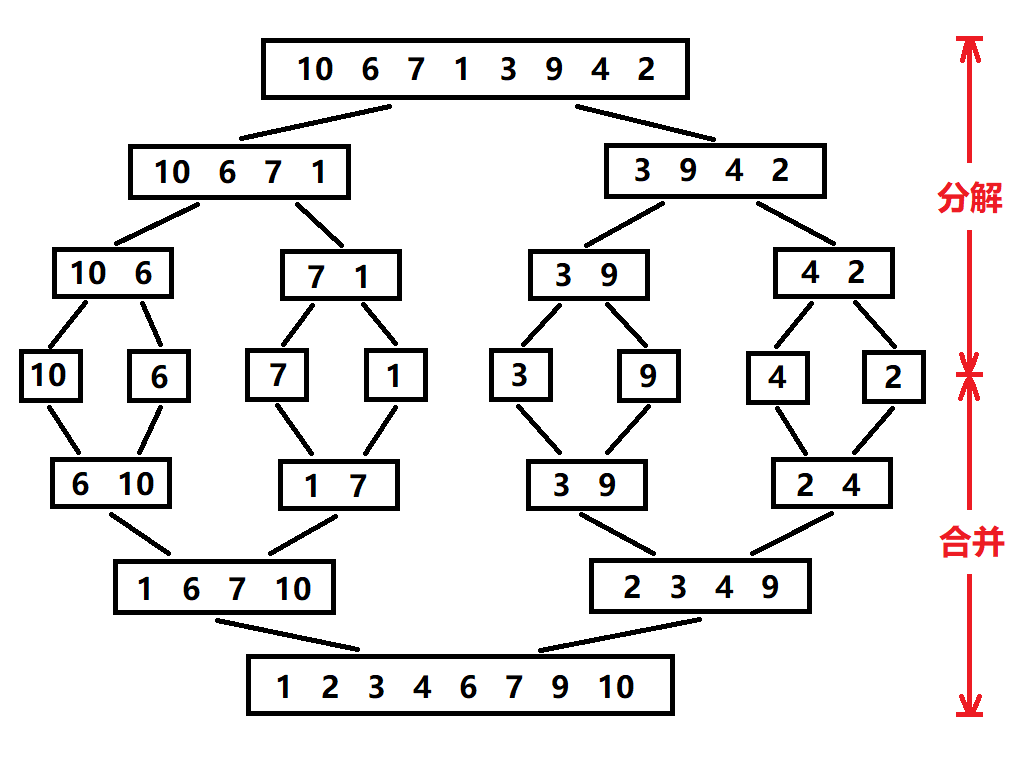

归并排序:分治思想的高效排序

目录 基本原理 流程图解 实现方法 递归实现 非递归实现 演示过程 时间复杂度 基本原理 归并排序(Merge Sort)是一种基于分治思想的排序算法,由约翰冯诺伊曼在1945年提出。其核心思想包括: 分割(Divide):将待排序数组递归地分成两个子…...