渗透测试工具 -- SQLmap安装教程及使用

随着网络安全问题日益严峻,渗透测试成为了保护信息安全的重要手段。而在渗透测试的众多工具中,SQLmap凭借其强大的自动化SQL注入检测和利用能力,成为了网络安全专家必备的利器。那么,你知道如何高效地使用SQLmap进行漏洞扫描吗?

SQLmap作为一个开源的自动化渗透测试工具,能自动化检测和利用SQL注入漏洞,如何安装并高效运用它,才能更好地提升你的渗透测试能力呢?

随着互联网的快速发展,网络攻击的手段也在不断升级,SQL注入作为最常见的攻击方式之一,仍然是许多网站和应用面临的安全隐患。使用像SQLmap这样的工具可以帮助企业快速识别和修复潜在漏洞,提升信息安全防护能力。

01 SQLmap简介

Sqlmap是一款开源的渗透测试工具

🚀下载及安装

下载地址:http://sqlmap.org/

windows或mac下载第一个,linux下载第二个

kali默认自带sqlmap不需要安装

解压刚下载好的压缩包后,重命名为sqlmap

移动到python目录下

复制sqlmap的路径,我的是D:\Python\SQLMap

回到桌面,右击新建 > 快捷方式

快捷方式名

创建成功!右击选择属性,更改起始位置

双击sqlmap的快捷图标,输入python sqlmap.py,验证是否安装成功

02 SQLmap的使用

在注入的url中要包含参数和cookie值,通过sqlmap工具中--cookie参数带上cookie值

抓包查找cookie值后写在–cookie后方

分析测试结果

参数详解

1️⃣target:目标

-u 目标url-m 将目标地址保存在文件中,一行为一个URL地址进行批量检测-r 从文件中加载http请求-d 直接连接数据库的连接字符-l 从Burp或者websscarab代理日志文件中分析目标-x 从远程网站地图(sitemap.xml)文件来解析目标-g 从谷歌中加载结果目标url(只获取前100个结果,需要挂代理)-c 从配置ini文件中加载选项

目标URL

python sqlmap.py -u "目标url" --batch --cookie "cookie值"-

–batch:sqlmap帮你判断选择yes或no

-

–cookie:登陆后扫描

从文本中获取多个目标扫描

python sqlmap.py -m 1.txt --batch1.txt文件中保存url格式如下,sqlmap会一个一个检测

www.magedu1.com/vu1n1.php?q=q=student

www.magedu2.com/vuln2.asp?id=1

www.magedu3.com/vuln3/id/1*从文件中加载http请求

python sqlmap.py -r 1.txt --batch直接把bp抓到的请求包复制到一个文本文件里,这样可以让我们省去写cookie和url等参数

比如1.txt文本文件内容如下:

POST/students.phpHTTP/1.1Host:www.magedu.comUser-Agent:Mozilla/4.0id=12️⃣Request:请求设置

--method 指定请求方法--data 把数据以post方式提交--param 当GET或POST的数据需要用其他字符分割测试参数的时候需要用到此参数--cookie 设置提交请求的时候附带所设置的cookie--load-cookie 从文件获取cookie--user-agent 可以使用–user-anget参数来修改--headers 可以通过–headers参数来增加额外的http头--proxy 设置代理,可以避免本机地址被封禁--delay 可以设定两个HTTP(S)请求间的延迟防止发送过快导致被封ip--random-agent 使用–random-agnet参数来随机的从./txt/user-agents.txt中获取。当–level参数设定为3或者3以上的时候,会尝试对User-Angent进行注入--referer 在请求目标的时候可以自己伪造请求包中的referer–-level 参数设定为3或者3以上的时候会尝试对referer注入--scope 利用正则过滤目标网址把数据以POST方式提交

当参数写在url里会当成get方式,–data可以用post方式提交并进行检测

python sqlmap.py -u "http://www.baidu.com/students.php" --data="id=1" -f --banner --dbs --users-

–banner:指纹信息

-

–dbs:数据库

-

–users:表名

利用正则过滤目标网址

python sqlmap.py -l burp_http.log --scope="(www)?\.tagdet\.(com|net|org)"burp_http.log:从bp中加载的日志文件

避免过多的错误请求被屏蔽

sql注入的过程也可以理解成爆破的过程,在这么多的请求中也会有大量的报错请求,而有的网站会有一些保护机制,使用这个参数可以避免发送过多的错误请求导致ip被封掉

参数:–safe-url,–safe-freq

--safe-url:提供一个安全不错误的链接,每隔一段时间都会去访问一下--safe-freq:提供一个安全不错误的链接,每次测试请求之后都会在访问一遍安全连接3️⃣Optimization:优化

-o 开启所有优化开关4️⃣Injection:注入

-p 想要测试的参数-skip 不想要测试的参数--dbms 指定数据库,节省sqlmap的检测时间--os 指定数据库服务系统,节省sqlmap的检测时间--tamper 使用sqlmap自带的tamper(脚本),或者自己写的tamper,来混淆payload,通常用来绕过waf和ips测试参数

-p:指定测试的参数

-p "id,user-anget"–skip:指定要跳过的参数

--skip="user-agent,referer"指定数据库服务器系统

参数:–OS

一方面可以提速,另一方面降低被发现的可能性

指定大数字来使值无效

参数:–invalid-bignum

当用户想指定一个报错的数值时,可以使用这个参数,比如指定id=9999999999

指定逻辑运算来使值无效

参数:–invalid-logical

原理同上,比如指定id=1 and 18=19结果为假,从而引起报错,让你查不到内容

5️⃣Detection:探测等级

--level=1 执行测试的等级(1~5,默认为1)--risk 共有四个风险等级(0~3)(慎用)探测等级

参数:–level

共有5个等级,默认为1,最大为5

-

1级:不会探测http header

-

2级:探测加上cookie

-

3级:探测加上HTTP User-Agent/Refere

总之在不确定哪个payload或者参数为注入点时,为了保证全面性,建议使用高的level值

风险等级

参数:–risk

共有3个风险等级,默认是1

-

1会测试大部分的测试语句

-

2会增加基于事件的测试语句

-

3会增加or语句的SQL注入测试

有时候,例如在updata、delete的语句中,注入一个or的测试语句,可能导致更新或删除整个表,造成很大的风险

在工作中--risk谨慎使用,会对业务造成伤害

6️⃣fingerprint:指纹

-f ,--fingerprint 执行检查广泛的dbms版本指纹7️⃣enumeration:枚举

-a,--all 获取所有信息-b,--banner 获取数据库挂你系统的表示--current-user 获取数据库管理系统当前数据库--hostname 获取数据库服务器的主机名称--is-dba 检测DBMS当前用户是否是DBA(数据库管理员)--users 枚举数据库管理系统用户--passwords 枚举数据库管理系统用户密码哈希--privieges 枚举数据库管理系统用户的权限--roles 枚举数据库管理系统用户的角色--dbs 枚举数据库管理系统数据库--tables 枚举DBMS数据库中的表--columns 枚举DBMS数据库中的表--schema 枚举数据库架构--count 检索表的项目数--dump 转储数据库表项,即下载--dump-all 转储数据库所有表项--search 搜索列(s),表(s)和/或数据库名称(s)--comments 获取DBMS注释-D 要进行枚举的指定数据库名-T DBMS数据库表枚举-C DBMS数据库表列枚举-X DBMS数据库表不进行枚举-U 用来进行枚举的数据库用户--exclude-sysdbs 枚举表时排除系统数据库--pivot-column=p.. privot columnname--where=DUMPWHERE USE WHEREcondition while table dumping--start=LIMITSTART 获取第一个查询输出数据位置--stop=LIMITSTOP 获取最后查询的输出数据--first=FIRSTCHAR 第一个查询输出字的字符获取--last=LASTCHAR 最后查询的输出字字符获取--sql-query=QUERY 要执行的SQL语句--sql-shell 提示交互式SQL的shell--sql-file=SQLFILE 要执行的SQL文件标识

参数:-b,-banner

数据库版本信息

当前用户

参数:–current-user

当前数据库

参数:–current-db

当前用户是否为管理员

参数:–is-dba

列出数据库管理用户

参数:–users

列出并破解数据库用户的hash值

参数:–passwords

列出数据库系统中的数据库

参数:–dbs

python sqlmap.py -r 1.txt --dbs列举数据库表

参数:–tables、–exclude-sysdbs、-D

列举数据库表中的字段

参数:–columns,-C,-T,-D

8️⃣Brute force:爆破

--common-tables 检查存在共同表--common-columns 检查存在共同列--shared-lib=SHLIB 共享库的本地路径9️⃣file system access:访问文件系统

--file-read 从后端的数据库管理系统读取文件--file-writeE上传文件到后端的数据库管理系统--file-dest 后端的数据库管理系统写入文件的绝对路径

读文件前提:要知道读这个文件的路径

写文件:要指定上传文件,指定上传文件路径

🔟Operating system access:访问操作系统

--os-cmd=OSCMD 执行操作系统命令--os-shell 交互式的操作系统的shell--os-pwn 获取一个OOB shell,meterpreter或VNC--os-smbrelay 一键获取一个OOB shellmeterpreter或VNC--os-bof 存储过程缓冲区溢出利用--priv-esc 数据库进程用户权限提升--msf-path=MSFPATH Metasploit Framework本地的安装路径--tmp-path=TMPPATH 远程临时文件目录的绝对路径

获取整个表的数据

参数:-dump,-C,-T,-D,–start,–stop,–first,–last

获取所有数据库表的内容

参数:–dump-all,–exclude-sysdbs

–dump-all获取所有数据库表的内容,可同时加上–exclude-sysdbs排除系统数据库,只获取用户数据库的表,即业务数据

字段、表、数据库

参数:–search -C,-T,-D

运行任意操作系统命令

参数:–os-cmd,–os-shell

–os-shell:直接拿到操作系统的命令行

爬取网站url

参数:–crawl

sqlmap可以收集潜在的可能存在漏洞的链接,后面跟的参数是爬行的深度,此时的url可以不带参数

python sqlmap.py -u "http://www.baidu.com" --crawl=3忽略在会话文件中存储的查询结果

参数:–fresh-queries

如果不想让历史的缓存数据,影响到本次缓存结果,就加上这个参数

自定义输出的路径

参数:–output-dir

默认把缓存结果保存在output文件夹下,可以通过这个参数进行修改

03 实际利用(DVWA)

当给sqlmap一个url时,它会:

-

判断可注入的参数

-

判断可以使用哪种SQL注入技术来注入

-

识别出哪种数据库

-

根据用户选择,读取哪些数据

dvwa使用sqlmap工具注入流程,如果你想看到sqlmap发送的测试payload最好的等级就是3

# 判断注入点,因系统需要登录所以要加cookiepython sqlmap.py -u "http://127.0.0.1:8080/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=isgvp2rv4uts46jbkb9bouq6ir;security=low" -p id# 检测站点包含哪些数据库python sqlmap.py -u "http://127.0.0.1:8080/vulnerabilities/sqli/?id=1&submit=submit#" --cookie="PHPSESSIE=isgvp2rrv4uts46jbkb9bouq6ir;security=low" -p id --dbs技巧:在实际检测过程中,sqlmap会不停的询问,需要手工输入“Y/N”来进行下一步操作,可以使用参数–batch命令来自动答复和判断

查看数据库管理系统中有哪些数据库

查看dvwa库下的所有表

![]()

查看users表中的字段

![]()

获取所有数据

想了解更多SQLmap的高级用法?推荐学习网络安全相关课程,结合实际案例掌握渗透测试的核心技能,提升你的安全能力。

SQLmap是一个强大且易于使用的自动化渗透测试工具。通过掌握SQLmap的安装与使用,你能够快速定位SQL注入漏洞并有效进行安全防护。通过不断学习和实践,增强网络安全防护意识,为信息安全保驾护航。

“安全是最好的防护,掌握渗透测试工具,才是成为安全专家的第一步。”

相关文章:

渗透测试工具 -- SQLmap安装教程及使用

随着网络安全问题日益严峻,渗透测试成为了保护信息安全的重要手段。而在渗透测试的众多工具中,SQLmap凭借其强大的自动化SQL注入检测和利用能力,成为了网络安全专家必备的利器。那么,你知道如何高效地使用SQLmap进行漏洞扫描吗&am…...

使用 Database Tools 实现高效数据查询的十大 IntelliJ IDEA 快捷键

得益于 IntelliJ IDEA Ultimate 的 Database Tools(数据库工具)中的专用 SQL 查询控制台,您无需离开 IDE 即可轻松修改连接到您的 Java 应用程序的任何数据库中的数据,以及从这些数据库中提取数据。 查询控制台具有 SQL 语句特定的…...

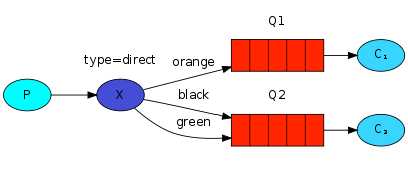

SpringBoot 整合 RabbitMQ 实现流量消峰

RabbitMQ 即一个消息队列,主要是用来实现应用程序的异步和解耦,同时也能起到消息缓冲,消息分发的作用。 消息中间件在互联网公司的使用中越来越多,刚才还看到新闻阿里将 RocketMQ 捐献给了 Apache,当然了今天的主角还…...

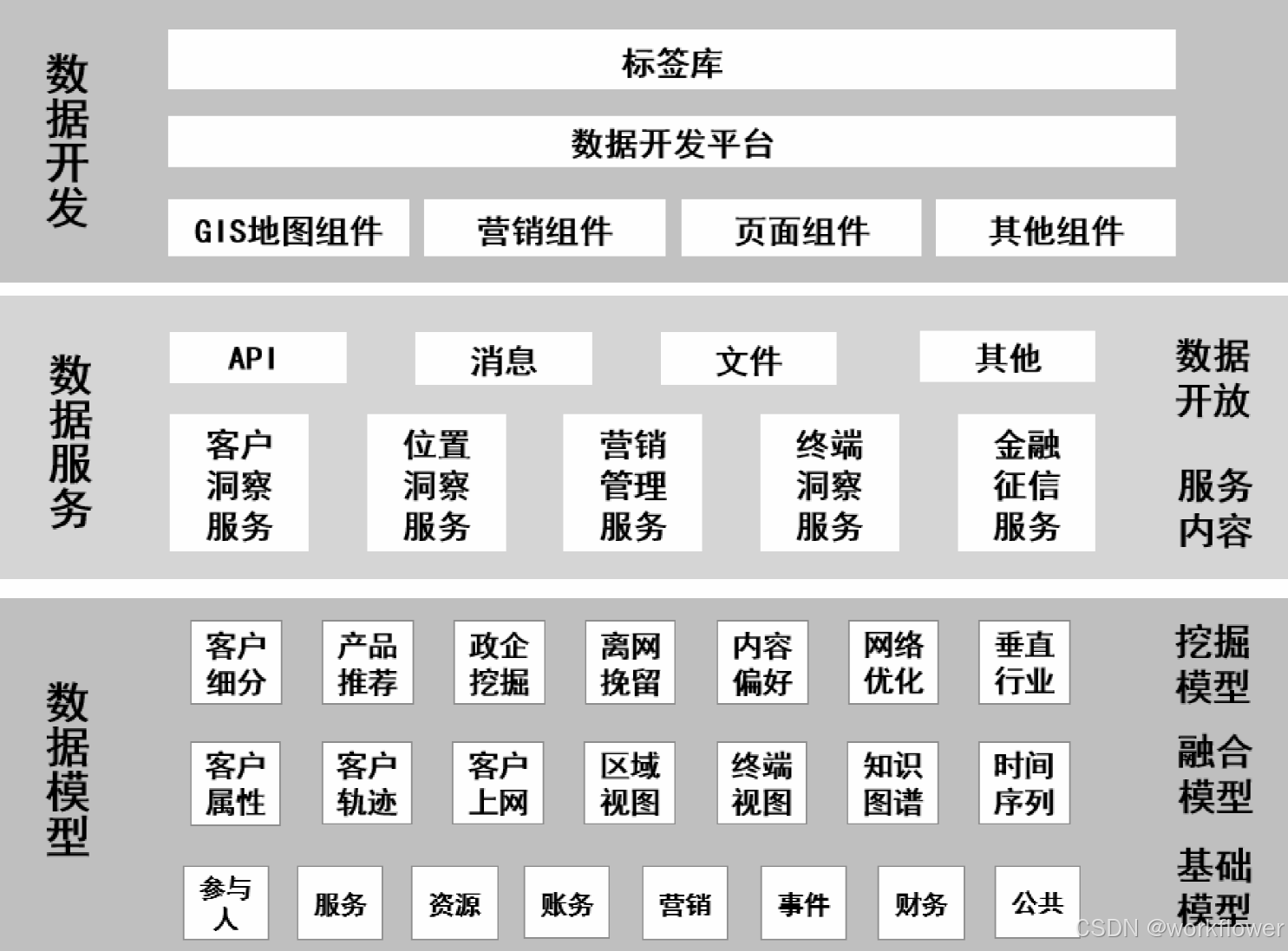

大数据挖掘建模平台案例分享

大数据挖掘建模平台是由泰迪自主研发,面向企业级用户的大数据挖掘建模平台。平台采用可视化操作方式,通过丰富内置算法,帮助用户快速、一站式地进行数据分析及挖掘建模,可应用于处理海量数据、高复杂性的数据挖掘任务,…...

MySQL数据表的管理

1.创建表 语法: create table 表名( 字段名 字段里保存数据的类型【(数据的长度) 约束】, 字段名 字段里保存数据的类型【(数据的长度) 约束】, 字段名 字段里保存数据的类型【(数据的长度) 约束】 ...... ); 注意:数据类型和约束,接下来用…...

SpringBoot【十三(实战篇)】集成在线接口文档Swagger2

一、前言🔥 环境说明:Windows10 Idea2021.3.2 Jdk1.8 SpringBoot 2.3.1.RELEASE 二、如何生成Swagger文档 上一期我们已经能正常访问swagger在线文档,但是文档空空如也,对不对,接下来我就教大家怎么把相关的接口都给…...

【C++初阶】第8课—标准模板库STL(string_2)

文章目录 1. string类对象遍历操作1.1 标准库中的成员函数begin( )和end( )1.2 标准库中的成员函数rbegin( )和rend( )1.3 C11引入的4个标准库中的成员函数 2. string类对象的访问2.1 operator[ ]运算符重载访问字符串字符2.2 公有成员函数at访问字符2.3 公有成员函数back()和f…...

)

【arm】程序跑飞,SWD端口不可用修复(N32G435CBL7)

项目场景: 国民N32G43X系列,烧录了一个测试程序,在DEBUG中不知什么原因挂掉,然后就无法连接SWD或JLINK。 问题描述 在SWD配置中不可见芯片型号,无法connect,无法烧录。但基本判断是芯片没有损坏。怀疑是程…...

https证书生成、linux 生成https证书、nginx 配置https证书

1. 检查 Certbot 是否已安装 which certbot 2. 安装 Certbot 2.1启用 EPEL 仓库(如果尚未启用): sudo yum install epel-release 2.2 安装 Certbot 和 Nginx 插件: sudo yum install certbot python3-certbot-nginx 2.3验证安…...

Halcon随机贴图生成缺陷图片脚本

halcon随机贴图生成缺陷图片,用于深度学习训练: read_image (Image, C:/Users/61082/Desktop/bentiiamge/omron/S06-1211/ok/ok_images/D246B_CPFNNUBA8LT0SX_AAA_S2412001793_C1216_1733895885320066.jpg) get_image_size (Image, Width, Height) gen_rectangle1 …...

[ZMQ] -- ZMQ通信Protobuf数据结构 1

1、前言背景 工作需要域间实现zmq通信,刚开始需要比较简单的数据结构,比如两个bool,后面可能就需要传输比较大的数据,所以记录下实现流程,至于为啥选择proto数据结构去做大数据传输,可能是地平线也用这个&…...

大数据平台

大数据行业应用持续升温,特别是企业级大数据市场正在进入快速发展时期。越来越多的企业期望实现数据孤岛的打通,整合海量的数据资源,挖掘并沉淀有价值的数据,进而驱动更智能的商业。随着公司数据爆发式增长,原有的数据…...

《C++解锁机器学习特征工程:构建智能数据基石》

在当今机器学习蓬勃发展的浪潮中,特征工程犹如一座坚实的基石,奠定了模型成功的基础。而 C以其卓越的性能和强大的底层控制能力,在实现机器学习特征工程方面发挥着独特且关键的作用。 特征工程的核心目标是从原始数据中提取和构建最具代表性…...

《机器学习》3.7-4.3end if 启发式 uci数据集klda方法——非线性可分的分类器

目录 uci数据集 klda方法——非线性可分的分类器 计算 步骤 1: 选择核函数 步骤 2: 计算核矩阵 步骤 4: 解广义特征值问题 と支持向量机(svm) 目标: 方法: 核技巧的应用: 区别: 使用 OvR MvM 将…...

【Linux】VMware 安装 Ubuntu18.04.2

ISO镜像安装步骤 选择语言 English 选择键盘布局 English 选择系统 Ubuntu 虚拟机网卡地址,默认即可 代理地址,默认空即可 镜像地址,修改成阿里云地址 选择第二项,LVM 磁盘扩容技术 第一块硬盘名sda,默认…...

人员离岗监测摄像机智能人员睡岗、逃岗监测 Python 语言结合 OpenCV

在安全生产领域,人员的在岗状态直接关系到生产流程的顺利进行和工作环境的安全稳定。人员离岗监测摄像机的出现,为智能人员睡岗、逃岗监测提供了高效精准的解决方案,而其中的核心技术如AI识别睡岗脱岗以及相关的算法盒子和常见的安全生产AI算…...

【Spark】Spark数据倾斜解决方案、大表join小表及大表join大表优化思路

如果觉得这篇文章对您有帮助,别忘了点赞、分享或关注哦!您的一点小小支持,不仅能帮助更多人找到有价值的内容,还能鼓励我持续分享更多精彩的技术文章。感谢您的支持,让我们一起在技术的世界中不断进步! Sp…...

探索 Cesium 的未来:3D Tiles Next 标准解析

探索 Cesium 的未来:3D Tiles Next 标准解析 随着地理信息系统(GIS)和 3D 空间数据的快速发展,Cesium 作为领先的开源 3D 地球可视化平台,已成为展示大规模三维数据和进行实时渲染的强大工具。近年来,随着…...

每日一站技術架構解析之-cc手機桌布網

# 網站技術架構解析: ## 一、整體架構概述https://tw.ccwallpaper.com是一個提供手機壁紙、桌布免費下載的網站,其技術架構設計旨在實現高效的圖片資源管理與用戶訪問體驗優化。 ### (一)前端展示 1. **HTML/CSS/JavaScript基礎構…...

prometheus监控之黑盒(blackbox)监控

1.简单介绍 blackbox-exporter项目地址:https://github.com/prometheus/blackbox_exporter blackbox-exporter是Prometheus官方提供的一个黑盒监控解决方案,blackbox-exporter无须安装在被监控的目标环境中,用户只需要将其安装在与Promethe…...

工业安全零事故的智能守护者:一体化AI智能安防平台

前言: 通过AI视觉技术,为船厂提供全面的安全监控解决方案,涵盖交通违规检测、起重机轨道安全、非法入侵检测、盗窃防范、安全规范执行监控等多个方面,能够实现对应负责人反馈机制,并最终实现数据的统计报表。提升船厂…...

Go 语言接口详解

Go 语言接口详解 核心概念 接口定义 在 Go 语言中,接口是一种抽象类型,它定义了一组方法的集合: // 定义接口 type Shape interface {Area() float64Perimeter() float64 } 接口实现 Go 接口的实现是隐式的: // 矩形结构体…...

2024年赣州旅游投资集团社会招聘笔试真

2024年赣州旅游投资集团社会招聘笔试真 题 ( 满 分 1 0 0 分 时 间 1 2 0 分 钟 ) 一、单选题(每题只有一个正确答案,答错、不答或多答均不得分) 1.纪要的特点不包括()。 A.概括重点 B.指导传达 C. 客观纪实 D.有言必录 【答案】: D 2.1864年,()预言了电磁波的存在,并指出…...

系统设计 --- MongoDB亿级数据查询优化策略

系统设计 --- MongoDB亿级数据查询分表策略 背景Solution --- 分表 背景 使用audit log实现Audi Trail功能 Audit Trail范围: 六个月数据量: 每秒5-7条audi log,共计7千万 – 1亿条数据需要实现全文检索按照时间倒序因为license问题,不能使用ELK只能使用…...

React19源码系列之 事件插件系统

事件类别 事件类型 定义 文档 Event Event 接口表示在 EventTarget 上出现的事件。 Event - Web API | MDN UIEvent UIEvent 接口表示简单的用户界面事件。 UIEvent - Web API | MDN KeyboardEvent KeyboardEvent 对象描述了用户与键盘的交互。 KeyboardEvent - Web…...

NFT模式:数字资产确权与链游经济系统构建

NFT模式:数字资产确权与链游经济系统构建 ——从技术架构到可持续生态的范式革命 一、确权技术革新:构建可信数字资产基石 1. 区块链底层架构的进化 跨链互操作协议:基于LayerZero协议实现以太坊、Solana等公链资产互通,通过零知…...

【C++从零实现Json-Rpc框架】第六弹 —— 服务端模块划分

一、项目背景回顾 前五弹完成了Json-Rpc协议解析、请求处理、客户端调用等基础模块搭建。 本弹重点聚焦于服务端的模块划分与架构设计,提升代码结构的可维护性与扩展性。 二、服务端模块设计目标 高内聚低耦合:各模块职责清晰,便于独立开发…...

【Java学习笔记】BigInteger 和 BigDecimal 类

BigInteger 和 BigDecimal 类 二者共有的常见方法 方法功能add加subtract减multiply乘divide除 注意点:传参类型必须是类对象 一、BigInteger 1. 作用:适合保存比较大的整型数 2. 使用说明 创建BigInteger对象 传入字符串 3. 代码示例 import j…...

用机器学习破解新能源领域的“弃风”难题

音乐发烧友深有体会,玩音乐的本质就是玩电网。火电声音偏暖,水电偏冷,风电偏空旷。至于太阳能发的电,则略显朦胧和单薄。 不知你是否有感觉,近两年家里的音响声音越来越冷,听起来越来越单薄? —…...

保姆级教程:在无网络无显卡的Windows电脑的vscode本地部署deepseek

文章目录 1 前言2 部署流程2.1 准备工作2.2 Ollama2.2.1 使用有网络的电脑下载Ollama2.2.2 安装Ollama(有网络的电脑)2.2.3 安装Ollama(无网络的电脑)2.2.4 安装验证2.2.5 修改大模型安装位置2.2.6 下载Deepseek模型 2.3 将deepse…...