《红队和蓝队在网络安全中的定义与分工》

网络安全中什么是红队蓝队

在网络安全领域,红队和蓝队是一种对抗性的演练机制,用于测试和提升网络安全防御能力。

-

红队(Red Team)

- 定义与目标

- 红队是扮演攻击者角色的团队。他们的主要任务是模拟真实的网络攻击,利用各种技术手段和攻击策略,尝试突破目标组织的网络安全防线。红队成员通常具备深厚的黑客技术知识,包括但不限于网络渗透、漏洞挖掘、恶意软件制作与传播、社会工程学攻击等多种技能。

- 例如,红队可能会对一个企业的网站进行攻击。他们会先通过信息收集工具来查找网站所使用的技术框架、服务器类型等信息,然后寻找这些技术中可能存在的已知漏洞。如果发现网站使用的某一内容管理系统存在 SQL 注入漏洞,他们就会利用专业的工具构造恶意的 SQL 查询语句,尝试获取网站数据库的访问权限。

- 常用技术手段

- 漏洞利用:红队会关注各种软件、系统和网络设备的安全漏洞。当发现目标系统存在未修复的漏洞时,如操作系统漏洞(像 Windows 系统的某些远程代码执行漏洞)、网络应用漏洞(如常见的 Web 应用中的跨站脚本攻击(XSS)漏洞、文件包含漏洞等),就会利用这些漏洞来获取系统的控制权或者获取敏感信息。

- 社会工程学攻击:这是红队常用的一种非技术手段。他们可能会通过伪装成合法的用户、技术支持人员或者合作伙伴,利用人类的心理弱点来获取敏感信息。例如,通过发送看似来自公司内部 IT 部门的钓鱼邮件,要求用户点击链接更新账户信息,而这个链接实际上指向的是一个恶意网站,用于收集用户的登录凭据。

- 密码破解:如果能够获取目标系统的密码哈希值(一种加密后的密码存储形式),红队会使用密码破解工具进行暴力破解或者字典攻击。例如,对于一些安全性较低的密码(如简单的数字组合或者常见的单词),通过尝试大量的密码组合,有可能破解出用户的登录密码。

- 价值与意义

- 红队的存在能够真实地检验目标组织网络安全防御体系的有效性。通过模拟复杂多样的攻击场景,可以发现组织在安全策略、技术防护、人员安全意识等方面存在的潜在漏洞和弱点,为组织提供有针对性的安全改进建议。

- 定义与目标

-

蓝队(Blue Team)

- 定义与目标

- 蓝队是网络安全防御的一方。他们负责构建、维护和监控组织的网络安全防御体系,保护组织的信息资产、网络系统和数字资源免受红队或真实攻击者的侵害。蓝队成员需要熟悉各种网络安全防护技术,如防火墙配置、入侵检测与防御系统(IDS/IPS)的部署和管理、加密技术、安全信息和事件管理(SIEM)系统的运用等。

- 例如,对于一个金融机构的网络系统,蓝队会在网络边界部署防火墙,配置访问控制规则,只允许合法的网络流量(如来自特定合作伙伴 IP 地址范围的交易数据传输请求)进入内部网络。同时,他们会在内部网络中部署 IDS/IPS 系统,实时监测网络中的异常行为,一旦发现类似红队进行的恶意扫描或者攻击尝试,就会及时发出警报并采取相应的防御措施。

- 常用技术手段

- 防火墙与访问控制:蓝队通过配置防火墙,设置访问控制列表(ACL)来限制网络访问。例如,只允许特定的 IP 地址范围访问公司的内部服务器,对于其他未经授权的外部 IP 地址的访问请求进行阻断。同时,还可以根据服务类型(如只允许 HTTP/HTTPS 协议的访问端口开放,而关闭其他高风险的端口)进行访问控制。

- 入侵检测与防御(IDS/IPS):IDS 系统用于监测网络中的可疑活动,如异常的网络流量模式、频繁的端口扫描行为等。一旦检测到可疑活动,会生成警报通知蓝队人员。IPS 则更进一步,不仅能够检测,还可以自动采取措施阻断攻击。例如,当检测到有外部 IP 正在进行暴力密码破解攻击时,IPS 可以自动将该 IP 地址加入黑名单,阻止其后续的访问请求。

- 安全信息和事件管理(SIEM)系统:SIEM 系统可以收集、分析来自各种网络安全设备(如防火墙、IDS/IPS、服务器日志等)的安全事件信息。蓝队可以利用 SIEM 系统对海量的安全数据进行关联分析,快速发现潜在的安全威胁。例如,如果 SIEM 系统发现多个安全设备同时报告某一 IP 地址的异常活动,就可以判断这可能是一次有组织的攻击行为,并及时采取应对措施。

- 价值与意义

- 蓝队的工作是保障组织网络安全的关键防线。他们通过不断完善防御体系、及时响应攻击事件,最大限度地减少安全事故造成的损失。同时,在与红队的对抗过程中,蓝队可以不断积累应对攻击的经验,提升自身的安全防御水平,确保组织的业务连续性和数据安全。

- 定义与目标

相关文章:

《红队和蓝队在网络安全中的定义与分工》

网络安全中什么是红队蓝队 在网络安全领域,红队和蓝队是一种对抗性的演练机制,用于测试和提升网络安全防御能力。 红队(Red Team) 定义与目标 红队是扮演攻击者角色的团队。他们的主要任务是模拟真实的网络攻击,利用各…...

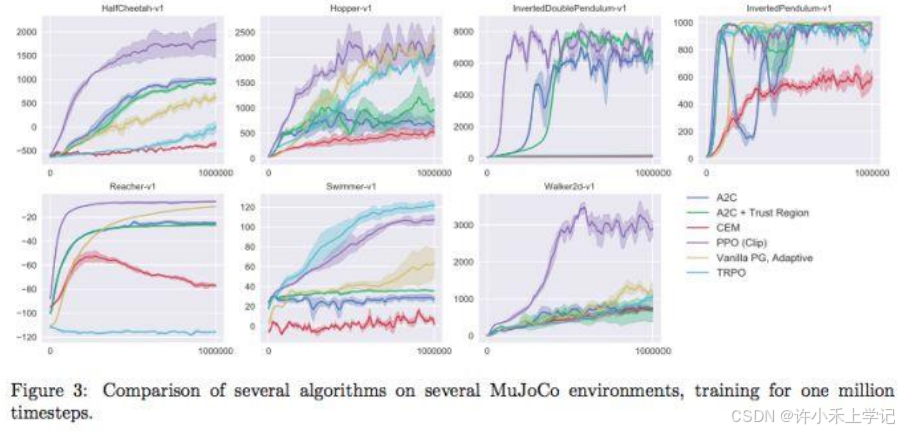

李宏毅深度强化学习入门笔记:PPO

李宏毅-深度强化学习-入门笔记:PPO 一、Policy Gradient(一)基本元素(二)Policy of Actor1. Policy π \pi π 是带有参数 θ \theta θ 的 network2. 例子:运行流程 (三)Actor, E…...

vue2项目中如何把rem设置为固定的100px

在 Vue 2 项目中,可以通过动态设置 html 元素的 font-size 来将 1rem 固定为 100px。以下是具体步骤: 在项目的入口文件 main.js 中添加以下代码,用于动态设置 html 的 font-size: // main.js function setHtmlFontSize() {cons…...

C++多线程常用方法

在 C 中,线程相关功能主要通过头文件提供的类和函数来实现,以下是一些常用的线程接口方法和使用技巧: std::thread类 构造函数: 可以通过传入可调用对象(如函数指针、函数对象、lambda 表达式等)来创建一…...

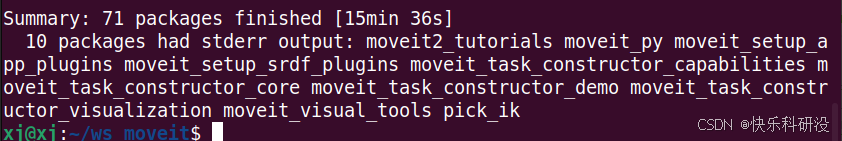

ubuntu+ros新手笔记(三):21讲没讲到的MoveIt2

1 安装MoveIt2 安装参照在ROS2中,通过MoveIt2控制Gazebo中的自定义机械手 安装 MoveIt2可以选择自己编译源码安装,或者直接从二进制安装。 个人建议直接二进制安装,可以省很多事。 sudo apt install ros-humble-moveitmoveit-setup-assistan…...

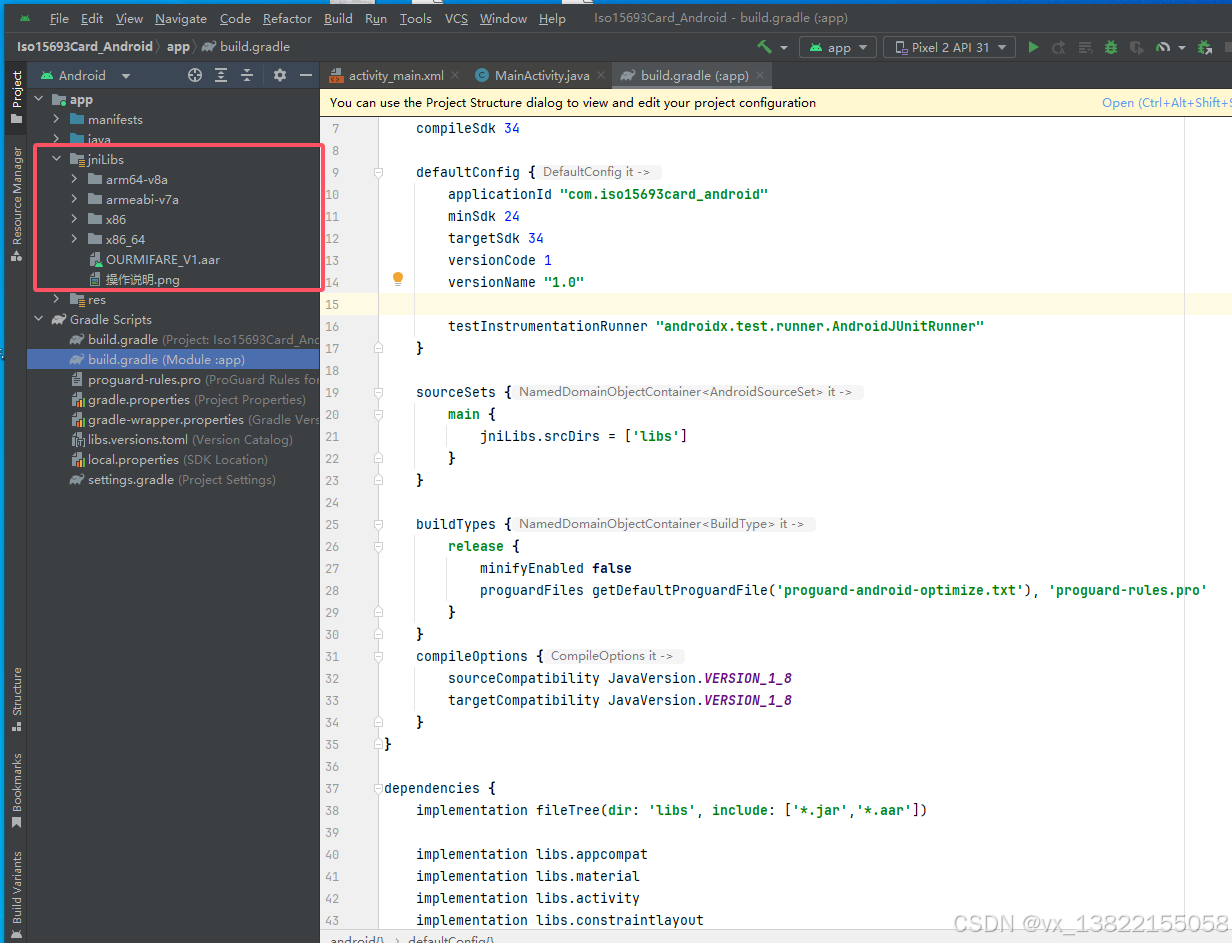

Android Studio创建新项目并引入第三方so外部aar库驱动NFC读写器读写IC卡

本示例使用设备:https://item.taobao.com/item.htm?spma21dvs.23580594.0.0.52de2c1bbW3AUC&ftt&id615391857885 一、打开Android Studio,点击 File> New>New project 菜单,选择 要创建的项目模版,点击 Next 二、输入项目名称…...

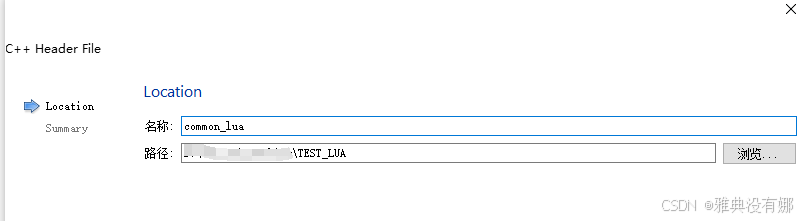

window QT/C++ 与 lua交互(mingw + lua + LuaBridge + luasocket)

一、环境与准备工作 测试环境:win10 编译器:mingw QT版本:QT5.12.3 下载三种源码: LuaBridge源码:https://github.com/vinniefalco/LuaBridge LUA源码(本测试用的是5.3.5):https://www.lua.org/download.html luasocket源码:https://github.com/diegonehab/luasocket 目…...

中阳科技:量化模型驱动的智能交易革命

在金融市场飞速发展的今天,量化交易作为科技与金融的深度融合,正推动市场格局向智能化转型。中阳科技凭借先进的数据分析技术与算法研发能力,探索量化模型的升级与优化,为投资者提供高效、智能的交易解决方案。 量化交易的本质与价…...

电子应用设计方案-56:智能书柜系统方案设计

智能书柜系统方案设计 一、引言 随着数字化时代的发展和人们对知识获取的需求增加,智能书柜作为一种创新的图书管理和存储解决方案,能够提供更高效、便捷和个性化的服务。本方案旨在设计一款功能齐全、智能化程度高的智能书柜系统。 二、系统概述 1. 系…...

宠物兔需要洗澡吗?

在宠物兔的养护领域,“宠物兔需要洗澡吗” 这个问题一直备受争议。其实,这不能简单地一概而论,而要综合多方面因素考量。 兔子本身是爱干净的动物,它们日常会通过自我舔舐来打理毛发。从这个角度讲,如果兔子生活环境较…...

ubuntu升级python版本

Ubuntu升级Python版本 解压缩文件: 下载完成后,解压缩文件: tar -xf Python-3.12.0.tgz编译并安装: 进入解压后的目录,然后配置和安装Python: codecd Python-3.12.0 ./configure --enable-optimizations ma…...

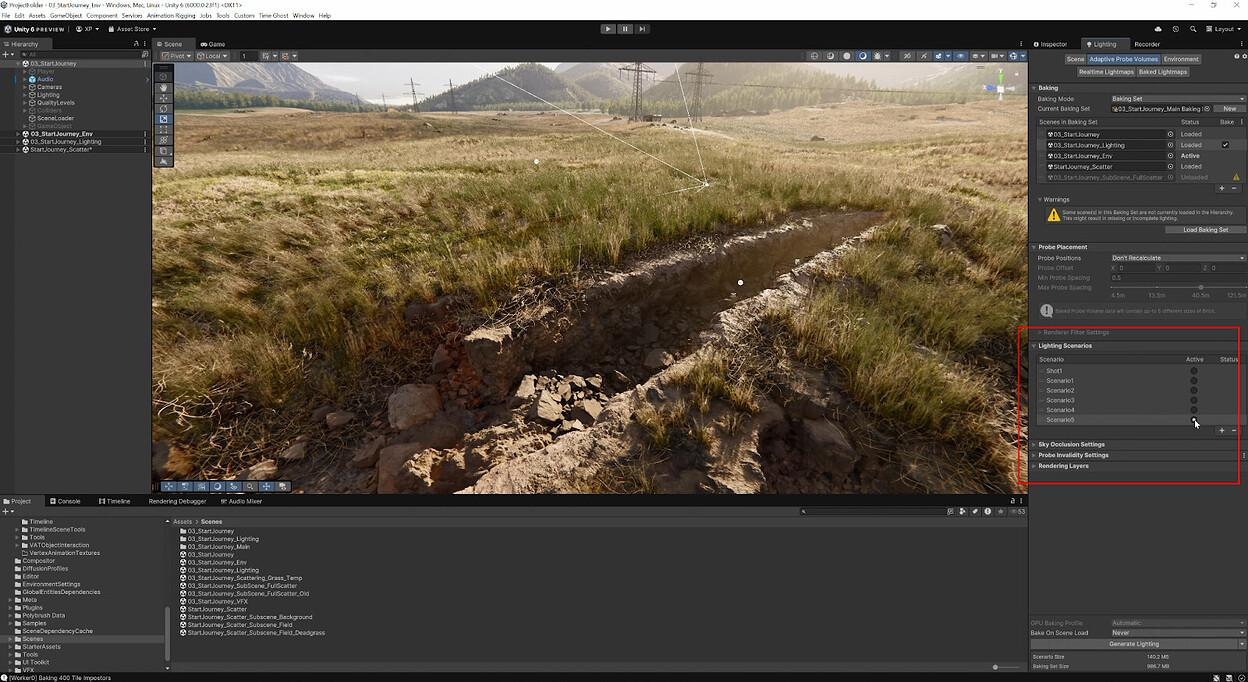

《Time Ghost》的制作:使用 DOTS ECS 制作更为复杂的大型环境

*基于 Unity 6 引擎制作的 demo 《Time Ghost》 开始《Time Ghost》项目时的目标之一是提升在 Unity 中构建大型户外环境的构建标准。为了实现这一目标,我们要有处理更为复杂的场景的能力、有足够的工具支持,同时它对引擎的核心图形、光照、后处理、渲染…...

详细描述一下 Elasticsearch 更新和删除文档的过程。

1、删 除 和 更 新 也 都 是 写 操 作 , 但 是 Elasticsearch 中的 文 档 是 不 可 变 的 , 因 此 不 能被 删 除 或 者 改 动 以 展 示 其 变 更 ; 2、磁盘 上 的 每 个 段 都 有 一 个 相 应 的 .del 文件 。当删 除 请 求 发 送 后 &#…...

OpenCV与Qt5开发卡尺找圆工具

文章目录 前言一、卡尺原理二、1D边缘提取三、圆拟合四、软件实现结束语 基于OpenCV与Qt5构建卡尺找圆工具 前言 博主近期基于海康Vision Master4.0做了一个工业视觉工程项目,其中就使用到了海康VM的找圆工具,然后博主根据其中的技术原理,也…...

【网络安全】Web Timing 和竞争条件攻击:揭开隐藏的攻击面

Web Timing 和竞争条件攻击:揭开隐藏的攻击面 在传统的 Web 应用中,漏洞的发现和利用通常相对容易理解。如果代码存在问题,我们可以通过发送特定输入来强制 Web 应用执行非预期的操作。这种情况下,输入和输出之间往往有直接关系&…...

分立器件---运算放大器关键参数

运算放大器 关键参数 1、供电电压:有单电源电压、双电源电压,双电源电压尽量两个电源都接。如图LM358B,供电电压可以是20V或者是40V和GND。 2、输入偏置电流IB:当运放输出直流电压为零时,运放两个输入端流进或者流出直流电流的平均值。同向输入端电流IB+与反向输入端电流…...

Stable Diffusion Controlnet常用控制类型解析与实战课程 4

本节内容,是stable diffusion Controlnet常用控制类型解析与实战的第四节课程。上节课程,我们陆续讲解了几个与图像风格约束相关的控制类型,本节课程我们再学习一些实用价值较高的控制类型,看一看他们提供了哪些控制思路。 一&…...

Linux 本地编译安装 gcc9

这里演示非sudo权限的本地linux 用户安装 gcc9 下载源代码: 可以从GCC官方网站或其镜像站点下载GCC 9的源代码压缩包。使用wget或curl命令,这通常不需要额外权限 wget https://ftp.gnu.org/gnu/gcc/gcc-9.5.0/gcc-9.5.0.tar.gz tar -xf gcc-9.5.0.tar…...

SpringBoot 自定义事件

在Spring Boot中,自定义事件和监听器是一种强大的机制,允许你在应用程序的不同部分之间进行解耦通信。你可以定义自定义事件,并在需要的时候发布这些事件,同时让其他组件通过监听器来响应这些事件。 以下是如何在Spring Boot中创…...

unity shader中的逐像素光源和逐顶点光源

在Unity Shader中,逐像素光源和逐顶点光源是两种不同的光照计算方法,它们之间存在显著的区别。 一、基本原理 逐顶点光源:这种方法在顶点着色器中计算每个顶点的光照值。然后,在片段着色器中,通过插值算法将这些顶点…...

使用docker在3台服务器上搭建基于redis 6.x的一主两从三台均是哨兵模式

一、环境及版本说明 如果服务器已经安装了docker,则忽略此步骤,如果没有安装,则可以按照一下方式安装: 1. 在线安装(有互联网环境): 请看我这篇文章 传送阵>> 点我查看 2. 离线安装(内网环境):请看我这篇文章 传送阵>> 点我查看 说明:假设每台服务器已…...

:手搓截屏和帧率控制)

Python|GIF 解析与构建(5):手搓截屏和帧率控制

目录 Python|GIF 解析与构建(5):手搓截屏和帧率控制 一、引言 二、技术实现:手搓截屏模块 2.1 核心原理 2.2 代码解析:ScreenshotData类 2.2.1 截图函数:capture_screen 三、技术实现&…...

手游刚开服就被攻击怎么办?如何防御DDoS?

开服初期是手游最脆弱的阶段,极易成为DDoS攻击的目标。一旦遭遇攻击,可能导致服务器瘫痪、玩家流失,甚至造成巨大经济损失。本文为开发者提供一套简洁有效的应急与防御方案,帮助快速应对并构建长期防护体系。 一、遭遇攻击的紧急应…...

Leetcode 3576. Transform Array to All Equal Elements

Leetcode 3576. Transform Array to All Equal Elements 1. 解题思路2. 代码实现 题目链接:3576. Transform Array to All Equal Elements 1. 解题思路 这一题思路上就是分别考察一下是否能将其转化为全1或者全-1数组即可。 至于每一种情况是否可以达到…...

K8S认证|CKS题库+答案| 11. AppArmor

目录 11. AppArmor 免费获取并激活 CKA_v1.31_模拟系统 题目 开始操作: 1)、切换集群 2)、切换节点 3)、切换到 apparmor 的目录 4)、执行 apparmor 策略模块 5)、修改 pod 文件 6)、…...

在rocky linux 9.5上在线安装 docker

前面是指南,后面是日志 sudo dnf config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo sudo dnf install docker-ce docker-ce-cli containerd.io -y docker version sudo systemctl start docker sudo systemctl status docker …...

CSS设置元素的宽度根据其内容自动调整

width: fit-content 是 CSS 中的一个属性值,用于设置元素的宽度根据其内容自动调整,确保宽度刚好容纳内容而不会超出。 效果对比 默认情况(width: auto): 块级元素(如 <div>)会占满父容器…...

保姆级教程:在无网络无显卡的Windows电脑的vscode本地部署deepseek

文章目录 1 前言2 部署流程2.1 准备工作2.2 Ollama2.2.1 使用有网络的电脑下载Ollama2.2.2 安装Ollama(有网络的电脑)2.2.3 安装Ollama(无网络的电脑)2.2.4 安装验证2.2.5 修改大模型安装位置2.2.6 下载Deepseek模型 2.3 将deepse…...

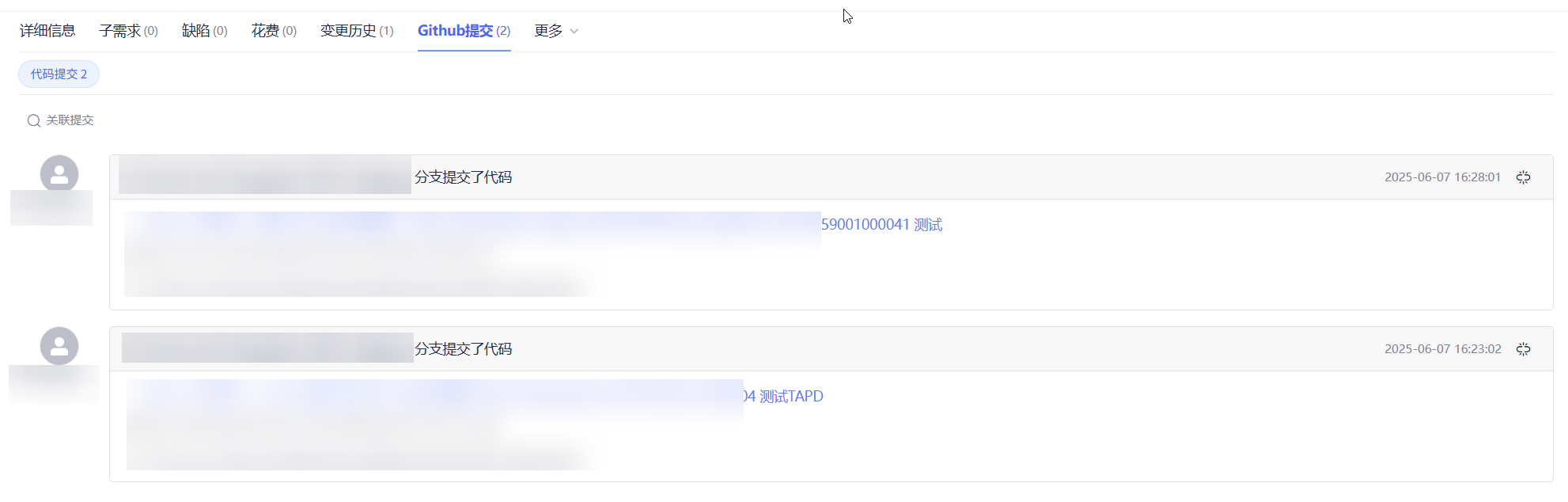

基于 TAPD 进行项目管理

起因 自己写了个小工具,仓库用的Github。之前在用markdown进行需求管理,现在随着功能的增加,感觉有点难以管理了,所以用TAPD这个工具进行需求、Bug管理。 操作流程 注册 TAPD,需要提供一个企业名新建一个项目&#…...

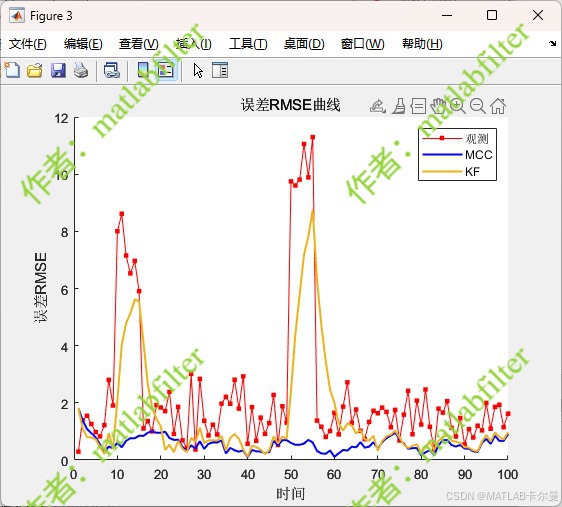

【MATLAB代码】基于最大相关熵准则(MCC)的三维鲁棒卡尔曼滤波算法(MCC-KF),附源代码|订阅专栏后可直接查看

文章所述的代码实现了基于最大相关熵准则(MCC)的三维鲁棒卡尔曼滤波算法(MCC-KF),针对传感器观测数据中存在的脉冲型异常噪声问题,通过非线性加权机制提升滤波器的抗干扰能力。代码通过对比传统KF与MCC-KF在含异常值场景下的表现,验证了后者在状态估计鲁棒性方面的显著优…...