网络安全测评质量管理与标准解读

大家读完觉得有帮助记得关注和点赞!!!

注意说明

刚开始写过一些比较专业的分享,较多粉丝反应看不懂,本次通过大众的通俗易懂的词汇先了解概念然后再分享规范和详细的技术原理

一、网络安全测评质量管理

网络安全测评质量管理是测评可信的基础性工作,网络安全测评质量管理工作主要包括测评机构建立质量管理体系、测评实施人员管理、测评实施设备管理、测评实施方法管理、测评实施文件控制、测评非符合性工作控制、体系运行监督、持续改进。目前,有关测评机构的质量管理体系的建立主要参考的国际标准是ISO9000。

中国合格评定国家认可委员会(简称CNAS)负责对认证机构、实验室和检查机构等相关单位的认可工作,对申请认可的机构的质量管理体系和技术能力分别进行确认。

二、网络安全测评标准

网络安全标准是测评工作开展的依据,目前国内信息安全测评标准类型可分为信息系统安全等级保护测评标准、产品测评标准、风险评估标准、密码应用安全、工业控制系统信息安全防护能力评估等。其中,各类网络安全测评标准阐述如下。

信息系统安全等级保护测评标准

(1)计算机信息系统安全保护等级划分准则(GB17859一1999) 本标准规定了计算机信息系统安全保护能力的五个等级,即第一级为用户自主保护级,第二级为系统审计保护级,第三级为安全标记保护级,第四级为结构化保护级,第五级为访问验证保护级。本标准适用于计算机信息系统安全保护技术能力等级的划分。计算机信息系统安全保护能力随着安全保护等级的增高,逐渐增强。

(2)信息安全技术网络安全等级保护基本要求 (GB/T22239—2019) 本标准规定了网络安全等级保护的第一级到第四级等级保护对象的安全通用要求和安全扩展要求。本标准适用于指导分等级的非涉密对象的安全建设和监督管理。(注:第五级等级保护对象是非常重要的监督管理对象,对其有特殊的管理模式和安全要求,所以不在本标准中进行描述。)

(3)信息安全技术网络安全等级保护定级指南 (GB/T 22240—2020)

本标准规定了网络安全等级保护的定级方法和定级流程。本标准适用于为等级保护对象的定级工作提供指导。

(4)信息安全技术网络安全等级保护安全设计技术要求 (GB/T25070—2019)

本标准规定了网络安全等级保护第一级到第四级等级保护对象的安全设计技术要求。本标准适用于指导运营使用单位、网络安全企业、网络安全服务机构开展网络安全等级保护安全技术方案的设计和实施,也可作为网络安全职能部门进行监督、检查和指导的依据。

(5)信息安全技术网络安全等级保护实施指南 (GB/T25058—2019)

本标准规定了等级保护对象实施网络安全等级保护工作的过程。本标准适用于指导网络安全等级保护工作的实施。

(6)信息安全技术信息系统安全工程管理要求 (GB/T20282—2006)

本标准规定了信息安全工程(以下简称安全工程)的管理要求,是对信息系统安全工程中所涉及的需求方、实施方与第三方工程实施的指导,各方可以此为依据建立安全工程管理体系。 本标准按照 GB 17859-1999 划分的五个安全保护等级,规定了信息系统安全工程管理的不同要求。本标准适用于信息系统的需求方和实施方的安全工程管理,其他有关各方也可参照使用。

(7)信息安全技术应用软件系统安全等级保护通用技术指南 (GA/T 711-2007)

本标准为按照信息系统安全等级保护的要求设计和实现所需要的安全等级的应用软件系统提供指导,主要说明为实现 GB 17859—1999 所规定的每一个安全保护等级,应用软件系统应达到的安全技术要求。本标准是对各个应用领域的应用软件系统普遍适用的安全技术要素的概括描述。不同应用领域的应用软件系统应根据需要选取不同的安全技术要素,以满足其各自业务应用的具体安全需求。

(8)信息安全技术网络安全等级保护基本要求第2部分:云计算安全扩展要求 (GA/T 1390.2— 2017)

本标准规定了不同安全保护等级云计算平台及云租户业务应用系统的安全保护要求。适用于指导分等级的非涉密云计算平台及云租户业务应用系统的安全建设和监督管理。

(9)信息安全技术网络安全等级保护基本要求第3部分:移动互联安全扩展要求 (GA/T 1390.3— 2017)

本标准规定了采用移动互联技术不同安全保护等级保护对象的基本保护要求。适用于指导分等级的非涉密等级保护对象的安全建设和监督管理。

(10)信息安全技术网络安全等级保护基本要求第 5 部分:工业控制系统安全扩展要求 (GA/T 1390.5—2017)

本标准规定了不同安全保护等级工业控制系统的安全扩展要求。适用于批量控制、连续控制、离散控制等工业控制系统,为工业控制系统网络安全等级保护措施的设计、落实、测试、 评估等提供指导要求。

三、产品测评标准

信息技术产品类标准主要涉及服务器、操作系统、数据库、应用系统、网络核心设备、网络安全设备、安全管理平台等。

1、信息技术 安全技术 信息技术安全评估准则(GB/T18336—2015)

本标准共分为3部分:第1部分简介和一般模型建立了IT安全评估的一般概念和原则,详细描述了ISO/IEC 15408各部分给出的一般评估模型,该模型整体上可作为评估工厂产品安全属性的基础。第2部分安全功能组件,给出了11个功能类,包括安全审计(FAU类)、通信(FCO类)、密码支持(FCS类)、用户数据保护(FDP类)、标识和鉴别(FIA类)、安全管理(FMT类)、 隐秘(FPR类)、TSF保护(FPT类)、资源利用(FRU类)、TOE访问(FTA类)和可信路径/ 信道(FTP类)。第3部分安全保障组件,给出了8个保障类,包括保护轮廓评估(APE类)、安全目标评估(ASE类)、开发(ADV类)、指导性文档(AGD类)、生命周期支持(ALC类)、 测试(ATE类)、脆弱性评定(AVA类)、组合(ACO类)。根据安全保障的要求程度,结合ISO/IEC 15408的内容对TOE的保障等级定义了7个逐步增强的评估保障级(EAL)。

2、信息安全技术路由器安全技术要求(GB/T18018一2019)

本标准分等级规定了路由器的安全功能要求和安全保障要求,适用于路由器产品安全性的设计和实现,对路由器产品进行的测试、评估和管理也可参照使用。

3、信息安全技术路由器安全评估准则(GB/T20011—2005)

本标准从信息技术方面规定了按照GB 17859—1999的五个安全保护等级中的前三个等级,对路由器产品安全保护等级划分所需要的评估内容。本标准适用于路由器安全保护等级的评估,对路由器的研制、开发、测试和产品采购也可参照使用。

4、信息安全技术服务器安全技术要求(GB/T21028—2007)

本标准依据GB 17859—1999的五个安全保护等级的划分,规定了服务器所需要的安全技术要求,以及每一个安全保护等级的不同安全技术要求。本标准适用于按GB 17859—1999的 五个安全保护等级的要求所进行的等级化服务器的设计、实现、选购和使用。按GB17859—1999 的五个安全保障等级的要求对服务器安全进行的测试和管理也可参照使用。

5、信息安全技术服务器安全测评要求(GB/T25063-2010)

本标准规定了服务器安全的测评要求,包括第一级、第二级、第三级和第四级服务器安全测评要求。本标准没有规定第五级服务器安全测评的具体内容要求。本标准适用于测评机构从信息安全等级保护的角度对服务器安全进行的测评工作。信息系统的主管部门及运营使用单位、服务器软硬件生产厂商也可参考使用。

6、信息安全技术网络交换机安全技术要求(GB/T21050—2019)

本标准规定了网络交换机达到EAL2和EAL3的安全功能要求及安全保障要求,涵盖了安全问题定义、安全目的、安全要求等内容。本标准适用于网络交换机的测试、评估和采购,也可用于指导该类产品的研制和开发。

7、信息安全技术数据库管理系统安全评估准则 (GB/T20009—2019)

本标准依据GB/T 20273-2019 规定了数据库管理系统安全评估总则、评估内容和评估方法。本标准适用于数据库管理系统的测试和评估,也可用于指导数据库管理系统的研发。

8、信息安全技术数据库管理系统安全技术要求 (GB/T20273—2019)

本标准规定了数据库管理系统评估对象描述,不同评估保障级的数据库管理系统安全问题定义、安全目的和安全要求,安全问题定义与安全目的、安全目的与安全要求之间的基本原理。 本标准适用于数据库管理系统的测试、评估和采购,也可用于指导数据库管理系统的研发。

9、信息安全技术操作系统安全评估准则 (GB/T20008一2005)

本标准从信息技术方面规定了按照GB 17859-1999 的五个安全保护等级对操作系统安全保护等级划分所需要的评估内容。本标准适用于计算机通用操作系统的安全保护等级评估,对于通用操作系统安全功能的研制、开发和测试亦可参照使用。

10、信息安全技术操作系统安全技术要求 (GB/T20272-2019)

本标准规定了五个安全等级操作系统的安全技术要求。本标准适用于操作系统安全性的研发、测试、维护和评价。

11、信息安全技术网络入侵检测系统技术要求和测试评价方法 (GB/T20275—2013)

本标准规定了网络入侵检测系统的技术要求和测试评价方法,要求包括安全功能要求、自身安全功能要求、安全保证要求和测试评价方法,并提出了网络入侵检测系统的分级要求。本标准适用于网络入侵检测系统的设计、开发、测试和评价。

12、信息安全技术网络和终端隔离产品测试评价方法 (GB/T20277-2015)

本标准依据GB/T20279—2015 的技术要求,规定了网络和终端隔离产品的测试评价方法。 本标准适用于按照 GB/T 20279—2015 的安全等级要求所开发的网络和终端隔离产品的测试和评价。

13、信息安全技术网络脆弱性扫描产品测试评价方法 (GB/T20280—2006)

本标准规定了对采用传输控制协议和网际协议 (TCP/IP) 的网络脆弱性扫描产品的测试、评价方法。本标准适用于对计算机信息系统进行人工或自动的网络脆弱性扫描的安全产品的评测、研发和应用。本标准不适用于专门对数据库系统进行脆弱性扫描的产品。

14、信息安全技术防火墙安全技术要求和测试评价方法 (GB/T20281—2020)

本标准规定了防火墙的等级划分、安全技术要求及测评方法。本标准适用于防火墙的设计、 开发与测试。

15、信息安全技术 Web应用防火墙安全技术要求与测试评价方法 (GB/T32917—2016)

本标准规定了 Web应用防火墙的安全功能要求、自身安全保护要求、性能要求和安全保障要求,并提供了相应的测试评价方法。本标准适用于 Web 应用防火墙的设计、生产、 检测及采购。

16、信息安全技术信息系统安全审计产品技术要求和测试评价方法(GB/T20945—2013)

本标准规定了信息系统安全审计产品的技术要求和测试评价方法,技术要求包括安全功能要求、自身安全功能要求和安全保证要求,并提出了信息系统安全审计产品的分级要求。本标准适用于信息系统安全审计产品的设计、开发、测试和评价。

17、信息安全技术网络型入侵防御产品技术要求和测试评价方法(GB/T28451一2012)

本标准规定了网络型入侵防御产品的功能要求、产品自身安全要求和产品保证要求,并提出了入侵防御产品的分级要求。本标准适用于网络型入侵防御产品的设计、开发、测 试和评价。

18、信息安全技术数据备份与恢复产品技术要求与测试评价方法(GB/T29765—2013)

本标准规定了数据备份与恢复产品的技术要求与测试评价方法。本标准适用于对数据备份与恢复产品的研制、生产、测试、评价。本标准所指的数据备份与恢复产品是指实现和管理信息系统数据备份和恢复过程的产品,不包括数据复制产品和持续数据保护产品。

19、信息安全技术信息系统安全管理平台技术要求和测试评价方法(GB/T34990—2017)

本标准依据国家信息安全等级保护要求,提出了统一管理安全机制的平台,规定了安全管理平台的基于信息安全策略和管理责任的系统管理、安全管理、审计管理等功能,以及对象识别、策略设置、安全监控、事件处置等过程的平台功能要求,平台自身的安全要求、保障要求,以及测试评价方法。本标准适用于安全管理平台的规划、设计、开发和检测评估,以及在信息系统安全管理中心中的应用。

20、信息安全技术移动终端安全保护技术要求(GB/T35278—2017)

本标准规定了移动终端的安全保护技术要求,包括移动终端的安全目的、安全功能要求和安全保障要求。本标准适用于移动终端的设计、开发、测试和评估。

四、信息安全风险评估标准

1、信息安全技术信息安全风险评估规范(GB/T20984—2007)

本标准提出了风险评估的基本概念、要素关系、分析原理、实施流程和评估方法,以及风险评估在信息系统生命周期不同阶段的实施要点和工作形式。本标准适用于规范组织开展的风险评估工作。

2、信息安全技术信息安全风险评估实施指南(GB/T31509—2015)

本标准规定了信息安全风险评估实施的过程和方法。本标准适用于各类安全评估机构或被评估组织对非涉密信息系统的信息安全风险评估项目的管理,指导风险评估项目的组织、实施、 验收等工作。

3、信息安全技术信息安全风险处理实施指南(GB/T33132-2016)

本标准给出了信息安全风险处理的基本概念、处理原则、处理方式、处理流程以及处理结束后的效果评价等管理过程和方法,并对处理过程中的角色和职责进行了定义。本标准适用于指导信息系统运营使用单位和信息安全服务机构实施信息安全风险处理活动。

五、密码应用安全

1、安全芯片密码检测准则 (GM/T0008—2012)

本标准规定了安全能力依次递增的三个安全等级,以及适用于各安全等级安全芯片的密码检测要求。本标准适用于安全芯片的密码检测,亦可指导安全芯片的研制。

2、可信计算可信密码模块符合性检测规范 (GM/T0013-2012)

本标准以 GM/T OO11—2012 《可信计算可信密码支撑平台功能与接口规范》为基础,定义了可信密码模块的命令测试向量,并提供有效的测试方法与灵活的测试脚本。本标准只适用于可信密码模块的符合性测试,不能取代其安全性检查。 可信密码模块的安全性检测需要按照其他相关规范来进行。

3、密码模块安全技术要求 (GM/T0028一2014)

本标准针对用于保护计算机与电信系统内敏感信息的安全系统所使用的密码模块,规定了安全要求。 本标准为密码模块定义了4个安全等级,以满足敏感数据以及众多应用领域的、不同程度的安全需求。针对密码模块的 11 个安全域,本标准分别给出了 4 个安全等级的对应要求,高安全等级在低安全等级的基础上进一步提高了安全性。

4、服务器密码机技术规范 (GM/T0030—2014)

本标准定义了服务器密码机的相关术语,规定了服务器密码机的功能要求、硬件要求、软件要求、安全性要求及检测要求等有关内容。本标准适用于服务器密码机的研制、使用,也可用于指导服务器密码机的检测。

5、基于角色的授权管理与访问控制技术规范 (GM/T0032-2014)

本标准规定了基于角色的授权与访问控制框架结构及框架内各组成部分的逻辑关系;定义了各组成部分的功能、操作流程及操作协议;定义了访问控制策略描述语言、授权策略描述语言的统一格式和访问控制协议的标准接口。本标准适用于公钥密码技术体系下基于角色的授权与访问控制系统的研制,并可指导对该类系统的检测及相关应用的开发。

6、证书认证系统检测规范 (GM/T0037-2014)

本标准规定了证书认证系统的检测内容与检测方法。本标准适用于为电子签名提供电子认证服务,按照 GM/T 0034—2014 研制或建设的证书认证服务运营系统的检测,也可为其他证书认证系统的检测提供参考。

7、密码模块安全检测要求 (GM/T0039一2015)

本标准依据GM/T0028—2014 的要求,规定了密码模块的一系列检测规程、检测方法和对应的送检文档要求。 本标准适用于密码模块的检测。

8、数字证书互操作检测规范 (GM/T0043—2015)

本标准依据GM/T 0015 和 GM/T 0034 的要求规定了数字证书互操作的检测内容与检测方法。 本标准适用于证书认证系统签发的数字证书的检测。

9、金融数据密码机检测规范 (GM/T0046—2016)

本标准规定了金融数据密码机的检测要求和检测方法。 本标准适用于金融数据密码机的测,以及该类密码设备的研制。

六、工业控制系统信息安全防护能力评估

工业控制系统信息安全事关经济发展、社会稳定和国家安全。为提升工业企业工业控制系统信息安全(以下简称工控安全)防护水平,保障工业控制系统安全,国家工业和信息化部制定了相关工控安全标准规范。

l、工业控制系统信息安全防护指南(工信部信软(2016) 338号)

本指南对工业控制系统应用企业从安全软件选择与管理、配置和补丁管理、边界安全防护、物理和环境安全防护、身份认证、远程访问安全、安全监测和应急预案演练、资产安全、数据安全、供应链管理、落实责任等十一个方面提出了工控安全防护要求。

2、工业控制系统信息安全防护能力评估工作管理办法(工信部信软(2017) 188号)

本办法结合工控安全防护能力评估工作的实际,以规范针对工业企业开展的工控安全防护能力评估活动为重点,加强工控安全防护能力评估机构、人员和工具管理,明确工控安全防护能力评估工作程序。本办法所指的防护能力评估,是对工业企业工业控制系统规划、设计、建设、运行、维护等全生命周期各阶段开展安全防护能力综合评价。

相关文章:

网络安全测评质量管理与标准解读

大家读完觉得有帮助记得关注和点赞!!! 注意说明 刚开始写过一些比较专业的分享,较多粉丝反应看不懂,本次通过大众的通俗易懂的词汇先了解概念然后再分享规范和详细的技术原理 一、网络安全测评质量管理 网络安全测…...

Cesium根据地图的缩放zoom实现不同级别下geojson行政边界的对应展示

实现效果: 随着地图的缩放,展示对应缩放级别下的行政边界。 准备数据: 1.国家行政边界数据 (country.json) 2.省级行政边界数据 (province.json) 3.市级行政边界数据(city.json&…...

Linux初识:【shell命令以及运行原理】【Linux权限的概念与权限管理】

目录 一.shell命令以及运行原理 二.Linux权限的概念与权限管理 2.1Linux权限的概念 sudo普通用户提权 2.2Linux权限管理 2.2.1文件访问者的分类(人) 2.2.2文件类型和访问权限(事物属性) 2.2.3文件权限值的表示方法 字符…...

深入剖析 Wireshark:网络协议分析的得力工具

在网络技术的广阔领域中,网络协议分析是保障网络正常运行、优化网络性能以及进行网络安全防护的关键环节。而 Wireshark 作为一款开源且功能强大的网络协议分析工具,在网络工程师、安全专家以及网络技术爱好者中广受欢迎。本文将深入介绍 Wireshark 的功…...

【AIGC】SYNCAMMASTER:多视角多像机的视频生成

标题:SYNCAMMASTER: SYNCHRONIZING MULTI-CAMERA VIDEO GENERATION FROM DIVERSE VIEWPOINTS 主页:https://jianhongbai.github.io/SynCamMaster/ 代码:https://github.com/KwaiVGI/SynCamMaster 文章目录 摘要一、引言二、使用步骤2.1 TextT…...

PyTorch框架——基于深度学习YOLOv5神经网络水果蔬菜检测识别系统

基于深度学习YOLOv5神经网络水果蔬菜检测识别系统,其能识别的水果蔬菜有15种,# 水果的种类 names: [黑葡萄, 绿葡萄, 樱桃, 西瓜, 龙眼, 香蕉, 芒果, 菠萝, 柚子, 草莓, 苹果, 柑橘, 火龙果, 梨子, 花生, 黄瓜, 土豆, 大蒜, 茄子, 白萝卜, 辣椒, 胡萝卜,…...

的实现)

Redisson中红锁(RedLock)的实现

一、什么是红锁 当在单点redis中实现redis锁时,一旦redis服务器宕机,则无法进行锁操作。因此会考虑将redis配置为主从结 构,但在主从结构中,数据复制是异步实现的。假设在主从结构中,master会异步将数据复制到slave中…...

小结:路由器和交换机的指令对比

路由器和交换机的指令有一定的相似性,但也有明显的区别。以下是两者指令的对比和主要差异: 相似之处 基本操作 两者都支持类似的基本管理命令,比如: 进入系统视图:system-view查看当前配置:display current…...

使用yarn命令创建Vue3项目

文章目录 1.技术栈2.创建流程2.1创建vue3项目2.2选择配置项2.3进入项目目录 3.使用Yarn启动项目3.1安装依赖3.2运行项目 1.技术栈 yarnvitevue3 2.创建流程 2.1创建vue3项目 vue create 项目名称2.2选择配置项 直接回车可选择Vue3 2.3进入项目目录 cd 项目名称默认在当前…...

Three.js+Vue3+Vite应用lil-GUI调试开发3D效果(三)

前期文章中我们完成了创建第一个场景、添加轨道控制器的功能,接下来我们继续阐述其他的功能,本篇文章中主要讲述如何应用lil-GUI调试开发3D效果,在开始具体流程和步骤之前,请先查看之前的内容,因为该功能必须在前期内容…...

K8S集群常用命令

1,查看pod kubectl get pods -A 查看所有的pod kubectl get pods 这个只查看namespace为default下的pod,也就是只查看默认命名空间下的pod kubectl get pod -A -o wide 查看所有的pod,并且放出的信息更全(包含了pod的ip࿰…...

【优先算法】滑动窗口--(结合例题讲解解题思路)(C++)

目录 1. 例题1:最大连续1的个数 1.1 解题思路 1.2代码实现 1.3 错误示范如下:我最开始写了一种,但是解答错误,请看,给大家做个参考 2. 将 x 减到 0 的最小操作数 2.1解题思路 2.2代码实现 1. 例题1ÿ…...

mayavi -> python 3D可视化工具Mayavi的安装

前言 Mayavi是一个基于VTK(Visualization Toolkit)的科学计算和可视化工具,主要用于数据可视化和科学计算领域。 它提供了一系列的高级可视化工具,包括2D和3D图形、表面和体积渲染、流场可视化等。Mayavi可以通过Python脚本进行调…...

【C++】B2112 石头剪子布

博客主页: [小ᶻ☡꙳ᵃⁱᵍᶜ꙳] 本文专栏: C 文章目录 💯前言💯题目描述游戏规则:输入格式:输出格式:输入输出样例:解题分析与实现 💯我的做法实现逻辑优点与不足 💯…...

【Vue】vue3 video 保存视频进度,每次进入加载上次的视频进度

使用 localStorage 存储每个视频的播放进度在组件加载时恢复上次的播放进度在视频播放过程中实时保存进度在组件卸载前保存最终进度使用 timeupdate 事件来监听视频播放进度的变化 在模板中为视频元素添加事件监听: <videoloopautoplaycontrols:id"video_…...

C# 25Dpoint

C# 25Dpoint ,做一个备份 using System; using System.Collections.Generic; using System.ComponentModel; using System.Data; using System.Drawing; using System.Linq; using System.Text; using System.Windows.Forms;namespace _25Dpoint {public partial cl…...

如何制作一个高质量的 Dockerfile 镜像:从入门到实践

Docker 是一种轻量级的容器化技术,能够将应用程序及其依赖打包到一个可移植的容器中。Dockerfile 是构建 Docker 镜像的核心文件,它定义了镜像的构建步骤和配置。通过编写 Dockerfile,我们可以自动化地构建镜像,确保应用程序在不同…...

Linux 机器学习

Linux 机器学习是指在 Linux 操作系统环境下进行机器学习相关的开发、训练和应用。 具体步骤 环境搭建: 选择合适的 Linux 发行版:如 Ubuntu、Fedora、Arch Linux 等。Ubuntu 因其易用性和丰富的软件包管理系统,适合初学者;Fed…...

青少年编程与数学 02-006 前端开发框架VUE 25课题、UI数据

青少年编程与数学 02-006 前端开发框架VUE 25课题、UI数据 一、UI数据二、Element Plus处理响应式数据三、Vuetify处理响应式数据 课题摘要:本文探讨了UI数据在用户界面中的重要性和处理方法。UI数据包括展示数据、用户输入、状态数据等,对用户体验和应用交互性有直…...

css实现响应式详解

一、媒体查询(Media Queries) 基本概念 媒体查询是 CSS3 中用于根据不同的设备特性(如屏幕宽度、高度、设备类型等)应用不同样式规则的技术。它允许你为特定的媒体类型(如屏幕、打印、手持设备等)和条件&a…...

day52 ResNet18 CBAM

在深度学习的旅程中,我们不断探索如何提升模型的性能。今天,我将分享我在 ResNet18 模型中插入 CBAM(Convolutional Block Attention Module)模块,并采用分阶段微调策略的实践过程。通过这个过程,我不仅提升…...

从零实现富文本编辑器#5-编辑器选区模型的状态结构表达

先前我们总结了浏览器选区模型的交互策略,并且实现了基本的选区操作,还调研了自绘选区的实现。那么相对的,我们还需要设计编辑器的选区表达,也可以称为模型选区。编辑器中应用变更时的操作范围,就是以模型选区为基准来…...

【网络安全产品大调研系列】2. 体验漏洞扫描

前言 2023 年漏洞扫描服务市场规模预计为 3.06(十亿美元)。漏洞扫描服务市场行业预计将从 2024 年的 3.48(十亿美元)增长到 2032 年的 9.54(十亿美元)。预测期内漏洞扫描服务市场 CAGR(增长率&…...

AI编程--插件对比分析:CodeRider、GitHub Copilot及其他

AI编程插件对比分析:CodeRider、GitHub Copilot及其他 随着人工智能技术的快速发展,AI编程插件已成为提升开发者生产力的重要工具。CodeRider和GitHub Copilot作为市场上的领先者,分别以其独特的特性和生态系统吸引了大量开发者。本文将从功…...

全面解析各类VPN技术:GRE、IPsec、L2TP、SSL与MPLS VPN对比

目录 引言 VPN技术概述 GRE VPN 3.1 GRE封装结构 3.2 GRE的应用场景 GRE over IPsec 4.1 GRE over IPsec封装结构 4.2 为什么使用GRE over IPsec? IPsec VPN 5.1 IPsec传输模式(Transport Mode) 5.2 IPsec隧道模式(Tunne…...

论文笔记——相干体技术在裂缝预测中的应用研究

目录 相关地震知识补充地震数据的认识地震几何属性 相干体算法定义基本原理第一代相干体技术:基于互相关的相干体技术(Correlation)第二代相干体技术:基于相似的相干体技术(Semblance)基于多道相似的相干体…...

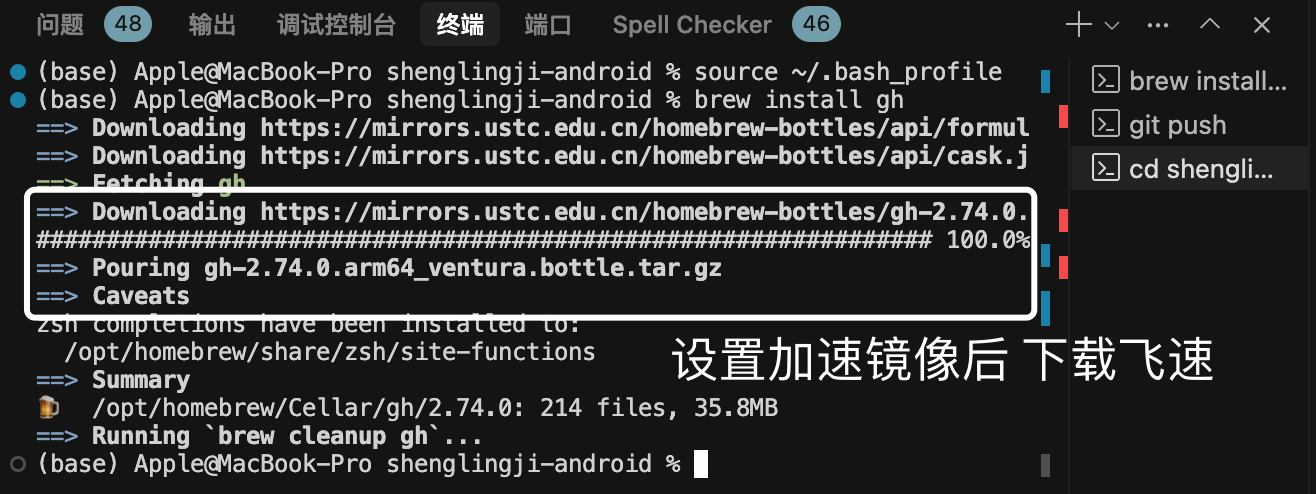

MacOS下Homebrew国内镜像加速指南(2025最新国内镜像加速)

macos brew国内镜像加速方法 brew install 加速formula.jws.json下载慢加速 🍺 最新版brew安装慢到怀疑人生?别怕,教你轻松起飞! 最近Homebrew更新至最新版,每次执行 brew 命令时都会自动从官方地址 https://formulae.…...

RabbitMQ 各类交换机

为什么要用交换机? 交换机用来路由消息。如果直发队列,这个消息就被处理消失了,那别的队列也需要这个消息怎么办?那就要用到交换机 交换机类型 1,fanout:广播 特点 广播所有消息:将消息…...

机器学习复习3--模型评估

误差与过拟合 我们将学习器对样本的实际预测结果与样本的真实值之间的差异称为:误差(error)。 误差定义: ①在训练集上的误差称为训练误差(training error)或经验误差(empirical error&#x…...

)

Android多媒体——音/视频数据播放(十八)

在媒体数据完成解码并准备好之后,播放流程便进入了最终的呈现阶段。为了确保音视频内容能够顺利输出,系统需要首先对相应的播放设备进行初始化。只有在设备初始化成功后,才能真正开始音视频的同步渲染与播放。这一过程不仅影响播放的启动速度,也直接关系到播放的稳定性和用…...