DeepSeek 遭 DDoS 攻击背后:DDoS 攻击的 “千层套路” 与安全防御 “金钟罩”

当算力博弈升级为网络战争:拆解DDoS攻击背后的技术攻防战——从DeepSeek遇袭看全球网络安全新趋势

在数字化浪潮席卷全球的当下,网络已然成为人类社会运转的关键基础设施,深刻融入经济、生活、政务等各个领域。从金融交易的实时清算,到电商平台的日常运营,从政务系统的信息交互,到社交网络的人际沟通,网络的稳定运行支撑着现代社会的高效运作。然而,网络安全威胁也如影随形,时刻侵蚀着这片数字疆土的安宁。分布式拒绝服务攻击(DDoS),作为网络安全领域中最为常见且极具破坏力的攻击手段之一,正日益成为悬在各行业头顶的“达摩克利斯之剑”。

2025年1月28日凌晨,中国AI独角兽DeepSeek的服务器集群突遭大规模网络攻击,犹如一颗投入网络安全湖面的巨石,激起千层浪。其官网公告揭示,这场持续6小时的网络风暴本质是典型的分布式拒绝服务攻击(DDoS)。攻击源IP集中在北美地区,峰值流量突破3.2Tbps,如此庞大的流量直接导致其刚发布的R1大模型服务宕机。这次事件不仅让DeepSeek遭受重创,更将DDoS这个存在近30年的网络攻击手段重新推到技术讨论的风口浪尖,引发全球对网络安全尤其是AI算力平台安全的深度关注与反思。

一、探秘DDoS:数字世界的“恐怖袭击”

DDoS,即Distributed Denial of Service,分布式拒绝服务攻击,是一种旨在通过耗尽目标系统资源或带宽,使其无法为正常用户提供服务的恶意行为。它就像一场精心策划的“数字暴动”,攻击者控制大量被入侵的设备,这些设备如同被操控的“僵尸军团”,向目标服务器发起潮水般的请求,让服务器在海量请求的重压下瘫痪。

1.1 资源耗尽型攻击:系统资源的“吞噬者”

- SYN Flood攻击:利用TCP三次握手漏洞,攻击者持续发送伪造源IP的SYN报文却不完成握手流程。正常建立TCP连接时,客户端发送SYN报文好比敲门,服务器返回SYN + ACK报文好比开门回应,客户端再发送ACK报文好比确认进门,连接成功建立。而SYN Flood攻击中,攻击者不断发送伪造源IP的SYN报文,就像不停地敲门,但门开了却不进门也不离开,还频繁换假身份敲门,导致服务器的“门”一直被占用,正常用户无法敲门进入,造成服务器资源耗尽。

- UDP反射放大攻击:伪造受害者IP向开放NTP/SSDP/DNS服务器发送请求,利用协议响应包比请求包大的特性实现流量放大。比如,攻击者假冒你的身份向多个提供大文件下载的服务器发送下载请求,服务器以为是你要下载,就把大文件发给你,大量的大文件瞬间将你的网络带宽占满,让你无法正常上网,这就是UDP反射放大攻击利用协议特性实现流量放大,耗尽目标带宽资源的原理。

1.2 协议栈冲击型攻击:协议漏洞的“利用者”

- HTTP慢速攻击:通过缓慢发送不完整的HTTP头部,占用服务器连接池资源。假设服务器的连接池是一家餐厅的座位,正常顾客快速点菜下单(完整HTTP请求),用餐完毕后离开,座位得以周转给其他顾客。但攻击者就像进入餐厅后,一直慢悠悠地点菜,半天不点完,还一直占着座位不走,导致其他顾客无法入座就餐,餐厅无法正常营业,这就是HTTP慢速攻击占用服务器连接池资源,使服务器无法正常处理其他请求的过程。

- SSL重协商攻击:反复发起SSL/TLS握手协商消耗CPU资源。就像两个人每次见面都要进行冗长且重复的自我介绍、身份确认等流程(SSL握手协商),而不是直接交流正事,多次重复这样的流程会让双方都疲惫不堪。在网络中,服务器的CPU就像人的精力,大量的SSL重协商请求会快速耗尽服务器CPU资源,导致服务器无法正常处理业务。

二、现代DDoS攻击技术演进图谱:从“野蛮生长”到“智能进化”

随着网络技术的发展,DDoS攻击技术也在不断迭代升级,从传统“蛮力型”攻击逐渐向智能化渗透演变,已发展出四大分支体系。

2.1 混合攻击技术:立体打击的“组合拳”

组合应用层攻击(如HTTP Flood)与底层协议攻击(如ICMP Flood),形成立体打击。比如在一场战斗中,攻击者一方面从地面发动大规模进攻(HTTP Flood攻击应用层,消耗应用层资源),另一方面从空中进行远程轰炸(ICMP Flood攻击底层协议,干扰网络通信基础),让防御方顾此失彼,难以全面应对,这种多层面的攻击方式大大增加了攻击的威力和防御的难度。

2.2 AI驱动的自适应攻击:智能“刺客”的精准出击

- 流量行为学习:通过机器学习分析目标系统响应模式,动态调整攻击报文特征。想象一下,一个黑客是智能刺客,他在每次行动前,都会仔细观察目标的防御习惯和行动规律(分析目标系统响应模式),然后根据这些观察结果,巧妙地改变自己的攻击手法(动态调整攻击报文特征),让防御者难以捉摸,从而能够精准地突破防御,达到攻击目的。

- 智能资源调度:基于僵尸网络拓扑结构优化攻击节点分布,例如优先使用与目标服务器物理距离近的肉鸡设备,减少流量传输延迟,使攻击更具时效性和隐蔽性。假设你要传递一个紧急消息,有多个信使(肉鸡设备)可供选择,你会优先选择距离接收方最近的信使,这样消息能更快送达,而且路途短也不容易被发现。在DDoS攻击中,智能资源调度就是利用这种原理,优化攻击节点分布,让攻击流量更快、更隐蔽地到达目标服务器。

2.3 新型协议武器化:开辟攻击的“新战场”

- QUIC协议滥用:利用HTTP/3的0-RTT特性发起无连接攻击,2024年测试显示QUIC Flood攻击效率比传统HTTP Flood高47%。传统HTTP连接就像乘坐公共交通工具,需要提前购票、排队上车等一系列流程(建立连接)才能出发。而QUIC协议就像拥有私人飞机,可以直接起飞(0-RTT无连接攻击),攻击者利用这一特性,能够更快速地发起大量攻击请求,使目标服务器在短时间内承受巨大压力。

- WebRTC DDoS:通过恶意Web页面诱导用户浏览器建立P2P连接,形成分布式攻击节点。比如,在一个热闹的广场上,有人故意散布虚假信息,诱导人们互相牵手围成圈(恶意Web页面诱导用户浏览器建立P2P连接),然后利用这个圈去冲击某个场所(攻击目标服务器),每个参与的人都在不知不觉中成为了攻击的一部分,这就是WebRTC DDoS攻击利用用户设备形成分布式攻击节点的过程。

2.4 区块链隐蔽指挥:隐匿行踪的“幕后黑手”

使用智能合约作为C&C服务器,攻击指令写入以太坊交易备注字段。2024年追踪到的某攻击组织,其控制指令在区块链上留存时间平均仅2.3分钟即被销毁,极大增加了追踪溯源难度。这就好比犯罪分子通过一种加密的、不断更新且难以追踪的秘密信件(智能合约和区块链交易)来传递作案指令,信件一旦被读取就迅速销毁(控制指令短时间内销毁),让执法人员很难追踪到他们的计划和行踪,从而实现攻击的隐蔽指挥。

三、防御体系的七层铠甲:构建网络安全的“铜墙铁壁”

面对日益猖獗的DDoS攻击,现代DDoS防御需要构建全栈式防护体系,各层级关键技术紧密配合,共同守护网络安全。

3.1 基础设施层防护:筑牢安全根基

- Anycast网络架构:Cloudflare全球Anycast网络可将攻击流量分散到154个接入点。在DeepSeek事件中,其部署的Anycast节点吸收了北美地区72%的攻击流量,有效缓解了攻击对目标服务器的压力,保障了部分服务的正常运行。这类似于一个大型超市有多个入口,当大量顾客涌入时,工作人员可以将顾客分散引导至各个入口,避免某个入口过于拥挤而被堵塞,确保超市能正常运营,Anycast网络架构就是通过这种方式将攻击流量分散,保障服务器正常运行。

- 可编程数据平面:基于P4语言开发的智能网卡,可在硬件层实现每秒4亿包的过滤能力,思科SiliconOne芯片组已集成该技术。智能网卡就像一个严格的门卫,站在网络入口(硬件层),能够快速检查每一个进入的“访客”(网络数据包),每秒能处理4亿个“访客”的检查工作,一旦发现有恶意的“访客”(恶意流量),就立即将其拦截在外,从而保障内部网络的安全。

3.2 流量清洗层技术:精准识别与净化

- 动态指纹识别:阿里云DDoS防护系统采用的Realtime Packet Fingerprinting技术,能在3个报文内识别攻击特征,误判率低于0.01%。这就像警察通过指纹识别系统来识别犯罪分子,动态指纹识别技术能够快速识别网络流量中的“犯罪分子”(攻击报文),而且由于其高精度,很少会把无辜的人(正常流量)误认成犯罪分子(误判率低),从而准确地将攻击流量从正常流量中分离出来。

- AI流量预测:华为HiSec方案通过LSTM模型预测正常流量波动曲线,当实际流量偏离预测值超过15%时触发清洗。这类似于天气预报通过分析历史数据和当前气象条件来预测未来天气变化,AI流量预测通过分析网络流量的历史数据,预测正常情况下的流量波动曲线。当实际流量突然大幅偏离预测值(超过15%)时,就像天气突然出现异常变化,系统会判断可能有异常情况(DDoS攻击)发生,进而触发流量清洗机制,保障网络稳定运行。

3.3 智能调度层策略:灵活应对攻击

- 移动目标防御(MTD):周期性变更服务器IP地址和端口映射关系,美国军方测试显示该技术使攻击成功率下降89%。这就像一个秘密基地,为了防止敌人找到并攻击自己,定期更换自己的地址(IP地址)和房间布局(端口映射关系),让敌人每次来攻击时都找不到准确位置,大大降低了被攻击成功的概率。

- 区块链信誉体系:IBM开发的去中心化IP信誉库,通过共识机制标记恶意节点,实验环境下减少清洗系统负载37%。可以把它想象成一个社区的信用档案系统,社区里的居民(网络节点)共同参与记录每个成员的信用情况(IP信誉),通过大家一致认可的方式(共识机制)标记出那些不良成员(恶意节点)。当有新的成员(网络流量)进入时,系统可以根据这个信用档案快速判断其是否可信,有针对性地进行检查,这样就减轻了全面检查的工作量(清洗系统负载),提高了整体的防御效率。

四、DeepSeek事件的攻防启示录:攻击手段的“新突破”

从技术视角复盘此次DeepSeek攻击事件,可发现攻击者采用了一系列新颖且极具威胁的攻击手段。

4.1 新型放大攻击源利用:挖掘未知漏洞

攻击者使用刚曝光的RTSP协议漏洞(CVE-2025-0192),将某品牌4K监控摄像头的视频流传输请求作为反射源,实现1:380的流量放大比,利用新漏洞和新型反射源,突破了传统防御的认知边界。这就好比在一座看似坚固的城堡中,攻击者发现了一个隐藏多年且从未被人注意到的秘密通道(新漏洞),通过这个通道,他们可以引入大量的敌人(放大攻击流量),对城堡发起攻击,而城堡的守卫却对此毫无防备。

4.2 自适应协议穿透:躲避传统检测

攻击流量中混合30%经过TLS 1.3加密的HTTP/3请求,成功绕过传统基于明文特征检测的防护设备,采用加密和新型协议混合的方式,使攻击流量更具隐蔽性,躲避传统防护设备的检测。这就像攻击者给攻击武器披上了一层隐形的外衣(TLS 1.3加密),同时选择了一条很少有人知道的秘密小路(HTTP/3新型协议)来接近目标,让传统的防御设备(基于明文特征检测)难以察觉,从而成功突破防御。

4.3 地理位置欺骗:溯源困境的挑战

虽然攻击IP显示为美国,但溯源发现其实际控制服务器位于某中立国数据中心,反映出IP溯源技术的局限性,攻击者利用技术手段隐藏真实位置,增加了追踪溯源和打击难度。这就像一个罪犯作案后,故意留下虚假的线索(假IP地址)误导警察追踪,让警察以为罪犯在一个地方,而实际上罪犯却藏在另一个完全不同的地方,大大增加了追捕罪犯的难度。

五、量子时代的新攻防预演:未来网络安全的“新挑战”

随着量子计算与6G网络的发展,DDoS攻防将进入全新维度,面临前所未有的挑战与变革。

5.1 量子随机数预测:破解传统防御基石

利用量子计算机破解传统随机数生成算法,预判SYN Cookie验证值。谷歌量子AI团队已在实验室环境实现56%的预测准确率,一旦量子计算在这方面取得更大突破,传统基于随机数验证的防御机制将面临巨大威胁。传统的随机数生成算法和SYN Cookie验证机制就像一把复杂的锁,而量子计算机凭借其强大的计算能力,就像一个拥有超强解密能力的工具,正在逐步破解这把锁的密码,一旦完全破解,传统的防御机制将形同虚设。

5.2 太赫兹波段攻击:物理层面的破坏

依托6G网络100GHz以上频段发起定向能DDoS攻击,可造成物理设备损坏。诺基亚贝尔实验室模拟显示,持续1分钟的300GHz频段高能脉冲可使5米内的服务器网卡失效,这种攻击从传统的网络层面延伸到物理设备层面,破坏力更强。这就好比用一种特殊的武器,直接破坏网络设备的硬件(服务器网卡),就像砸坏了汽车的发动机,让汽车无法正常行驶,服务器也因此无法正常工作,整个网络系统将陷入瘫痪。

5.3 神经形态防御芯片:新型防御的曙光

IBM研发的TrueNorth芯片模仿人脑突触机制,在硅基层面实现攻击模式识别,响应延迟降至纳秒级,为未来网络安全防御提供了新的思路和方向,有望在量子时代的网络安全对抗中发挥重要作用。这个芯片就像给网络安全系统安装了一个超级大脑,它能够像人脑一样快速、准确地识别攻击模式,并且能够在极短的时间内(纳秒级)做出反应,及时启动防御措施,守护网络安全。

相关文章:

DeepSeek 遭 DDoS 攻击背后:DDoS 攻击的 “千层套路” 与安全防御 “金钟罩”

当算力博弈升级为网络战争:拆解DDoS攻击背后的技术攻防战——从DeepSeek遇袭看全球网络安全新趋势 在数字化浪潮席卷全球的当下,网络已然成为人类社会运转的关键基础设施,深刻融入经济、生活、政务等各个领域。从金融交易的实时清算…...

蓝桥杯之c++入门(二)【输入输出(上)】

目录 前言1.getchar和 putchar1.1 getchar()1.2 putchar() 2.scanf和 printf2.1 printf2.1.1基本用法2.1.2占位符2.1.3格式化输出2.1.3.1 限定宽度2.1.3.2 限定小数位数 2.2 scanf2.2.1基本用法2.2.2 占位符2.2.3 scanf的返回值 2.3练习练习1:…...

消息队列应用示例MessageQueues-STM32CubeMX-FreeRTOS《嵌入式系统设计》P343-P347

消息队列 使用信号量、事件标志组和线标志进行任务同步时,只能提供同步的时刻信息,无法在任务之间进行数据传输。要实现任务间的数据传输,一般使用两种方式: 1. 全局变量 在 RTOS 中使用全局变量时,必须保证每个任务…...

算法题(55):用最少数量的箭引爆气球

审题: 本题需要我们找到最少需要的箭数,并返回 思路: 首先我们需要把本题描述的问题理解准确 (1)arrow从x轴任一点垂直射出 (2)一旦射出,无限前进 也就是说如果气球有公共区域(交集&…...

谭浩强C语言程序设计(4) 8章(下)

1、输入三个字符串按照字母顺序从小到大输出 #include <cstdio> // 包含cstdio头文件,用于输入输出函数 #include <cstring> // 包含cstring头文件,用于字符串处理函数#define N 20 // 定义字符串的最大长度为20// 函数:…...

AlexNet论文代码阅读

论文标题: ImageNet Classification with Deep Convolutional Neural Networks 论文链接: https://volctracer.com/w/BX18q92F 代码链接: https://github.com/dansuh17/alexnet-pytorch 内容概述 训练了一个大型的深度卷积神经网络…...

62.病毒在封闭空间中的传播时间|Marscode AI刷题

1.题目 问题描述 在一个封闭的房间里摆满了座位,每个座位东西向和南北向都有固定 1 米的间隔。座位上坐满了人,坐着的人可能带了口罩,也可能没有带口罩。我们已经知道房间里的某个人已经感染了病毒,病毒的传播速度是每秒钟感染距…...

Elixir语言的安全开发

Elixir语言的安全开发 引言 在当今这个互联网高度发展的时代,软件的安全性变得越来越重要。随着网络攻击的增多,软件漏洞的频繁暴露,开发者面临着前所未有的安全挑战。Elixir,作为一种现代化的函数式编程语言,以其高…...

Rust 条件语句

Rust 条件语句 在编程语言中,条件语句是进行决策和实现分支逻辑的关键。Rust 语言作为一门系统编程语言,其条件语句的使用同样至关重要。本文将详细介绍 Rust 中的条件语句,包括其基本用法、常见场景以及如何避免常见错误。 基本用法 Rust…...

小红的合数寻找

A-小红的合数寻找_牛客周赛 Round 79 题目描述 小红拿到了一个正整数 x,她希望你在 [x,2x] 区间内找到一个合数,你能帮帮她吗? 一个数为合数,当且仅当这个数是大于1的整数,并且不是质数。 输入描述 在一行上输入一…...

使用等宽等频法进行数据特征离散化

在数据分析与处理的过程中,特征离散化是一种常见的操作。通过将连续的数值型数据转换为离散类别,能够更好地处理数据,尤其是在机器学习模型中进行分类问题的建模时。离散化能够简化数据结构,减少数据噪声,并提高模型的解释性。 本文将详细介绍如何使用 pandas 库中的 cut…...

解析 Oracle 中的 ALL_SYNONYMS 和 ALL_VIEWS 视图:查找同义词与视图的基础操作

目录 前言1. ALL_SYNONYMS 视图2. ALL_VIEWS 视图3. 扩展 前言 🤟 找工作,来万码优才:👉 #小程序://万码优才/r6rqmzDaXpYkJZF 1. ALL_SYNONYMS 视图 在 Oracle 数据库中,同义词(Synonym)是对数…...

AI协助探索AI新构型的自动化创新概念

训练AI自生成输出模块化代码,生成元代码级别的AI功能单元代码,然后再由AI组织为另一个AI,实现AI开发AI的能力;用AI协助探索迭代新构型AI将会出现,并成为一种新的技术路线潮流。 有限结点,无限的连接形式&a…...

)

从0开始使用面对对象C语言搭建一个基于OLED的图形显示框架(OLED设备层封装)

目录 OLED设备层驱动开发 如何抽象一个OLED 完成OLED的功能 初始化OLED 清空屏幕 刷新屏幕与光标设置1 刷新屏幕与光标设置2 刷新屏幕与光标设置3 绘制一个点 反色 区域化操作 区域置位 区域反色 区域更新 区域清空 测试我们的抽象 整理一下,我们应…...

【Redis】Redis 经典面试题解析:深入理解 Redis 的核心概念与应用

Redis 是一个高性能的键值存储系统,广泛应用于缓存、消息队列、排行榜等场景。在面试中,Redis 是一个高频话题,尤其是其核心概念、数据结构、持久化机制和高可用性方案。 1. Redis 是什么?它的主要特点是什么? 答案&a…...

TensorFlow 示例摄氏度到华氏度的转换(一)

TensorFlow 实现神经网络模型来进行摄氏度到华氏度的转换,可以将其作为一个回归问题来处理。我们可以通过神经网络来拟合这个简单的转换公式。 1. 数据准备与预处理 2. 构建模型 3. 编译模型 4. 训练模型 5. 评估模型 6. 模型应用与预测 7. 保存与加载模型 …...

7.DP算法

DP 在C中,动态规划(Dynamic Programming,DP)是一种通过将复杂问题分解为重叠子问题来高效求解的算法设计范式。以下是DP算法的核心要点和实现方法: 一、动态规划的核心思想 重叠子问题:问题可分解为多个重…...

Baklib构建高效协同的基于云的内容中台解决方案

内容概要 随着云计算技术的飞速发展,内容管理的方式也在不断演变。企业面临着如何在数字化转型过程中高效管理和协同处理内容的新挑战。为应对这些挑战,引入基于云的内容中台解决方案显得尤为重要。 Baklib作为创新型解决方案提供商,致力于…...

在C语言多线程环境中使用互斥量

如果有十个银行账号通过不同的十条线程同时向同一个账号转账时,如果没有很好的机制保证十个账号依次存入,那么这些转账可能出问题。我们可以通过互斥量来解决。 C标准库提供了这个互斥量,只需要引入threads.头文件。 互斥量就像是一把锁&am…...

项目练习:重写若依后端报错cannot be cast to com.xxx.model.LoginUser

文章目录 一、情景说明二、解决办法 一、情景说明 在重写若依后端服务的过程中 使用了Redis存放LoginUser对象数据 那么,有存就有取 在取值的时候,报错 二、解决办法 方法1、在TokenService中修改如下 getLoginUser 方法中:LoginUser u…...

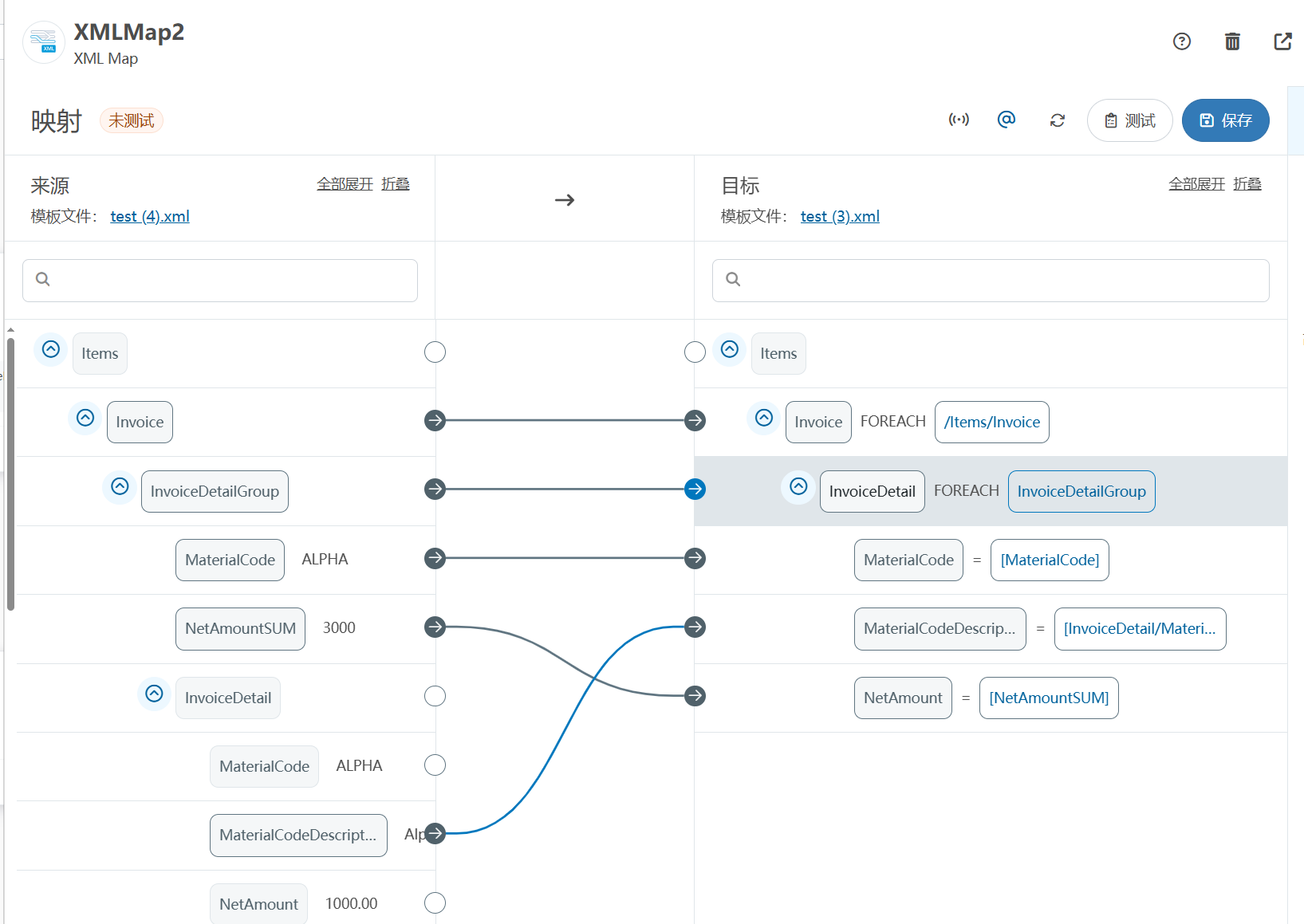

XML Group端口详解

在XML数据映射过程中,经常需要对数据进行分组聚合操作。例如,当处理包含多个物料明细的XML文件时,可能需要将相同物料号的明细归为一组,或对相同物料号的数量进行求和计算。传统实现方式通常需要编写脚本代码,增加了开…...

Admin.Net中的消息通信SignalR解释

定义集线器接口 IOnlineUserHub public interface IOnlineUserHub {/// 在线用户列表Task OnlineUserList(OnlineUserList context);/// 强制下线Task ForceOffline(object context);/// 发布站内消息Task PublicNotice(SysNotice context);/// 接收消息Task ReceiveMessage(…...

系统设计 --- MongoDB亿级数据查询优化策略

系统设计 --- MongoDB亿级数据查询分表策略 背景Solution --- 分表 背景 使用audit log实现Audi Trail功能 Audit Trail范围: 六个月数据量: 每秒5-7条audi log,共计7千万 – 1亿条数据需要实现全文检索按照时间倒序因为license问题,不能使用ELK只能使用…...

STM32F4基本定时器使用和原理详解

STM32F4基本定时器使用和原理详解 前言如何确定定时器挂载在哪条时钟线上配置及使用方法参数配置PrescalerCounter ModeCounter Periodauto-reload preloadTrigger Event Selection 中断配置生成的代码及使用方法初始化代码基本定时器触发DCA或者ADC的代码讲解中断代码定时启动…...

【磁盘】每天掌握一个Linux命令 - iostat

目录 【磁盘】每天掌握一个Linux命令 - iostat工具概述安装方式核心功能基础用法进阶操作实战案例面试题场景生产场景 注意事项 【磁盘】每天掌握一个Linux命令 - iostat 工具概述 iostat(I/O Statistics)是Linux系统下用于监视系统输入输出设备和CPU使…...

【C++从零实现Json-Rpc框架】第六弹 —— 服务端模块划分

一、项目背景回顾 前五弹完成了Json-Rpc协议解析、请求处理、客户端调用等基础模块搭建。 本弹重点聚焦于服务端的模块划分与架构设计,提升代码结构的可维护性与扩展性。 二、服务端模块设计目标 高内聚低耦合:各模块职责清晰,便于独立开发…...

音视频——I2S 协议详解

I2S 协议详解 I2S (Inter-IC Sound) 协议是一种串行总线协议,专门用于在数字音频设备之间传输数字音频数据。它由飞利浦(Philips)公司开发,以其简单、高效和广泛的兼容性而闻名。 1. 信号线 I2S 协议通常使用三根或四根信号线&a…...

Java数值运算常见陷阱与规避方法

整数除法中的舍入问题 问题现象 当开发者预期进行浮点除法却误用整数除法时,会出现小数部分被截断的情况。典型错误模式如下: void process(int value) {double half = value / 2; // 整数除法导致截断// 使用half变量 }此时...

力扣热题100 k个一组反转链表题解

题目: 代码: func reverseKGroup(head *ListNode, k int) *ListNode {cur : headfor i : 0; i < k; i {if cur nil {return head}cur cur.Next}newHead : reverse(head, cur)head.Next reverseKGroup(cur, k)return newHead }func reverse(start, end *ListNode) *ListN…...

腾讯云V3签名

想要接入腾讯云的Api,必然先按其文档计算出所要求的签名。 之前也调用过腾讯云的接口,但总是卡在签名这一步,最后放弃选择SDK,这次终于自己代码实现。 可能腾讯云翻新了接口文档,现在阅读起来,清晰了很多&…...