b s架构 网络安全 网络安全架构分析

目录

文章目录

- 目录

- 网络安全逻辑架构

- 微分段(Micro-segmentation)

- 防火墙即服务(Firewall asa Service ,FWaaS)

- 安全网络网关(Secure web gateway)

- 净化域名系统(Sanitized Domain Name System,S-DNS)

- 网络安全策略管理(NetworkSecurity Policy Management ,NSPM)

- 网络防火墙(Network firewall)

- 入侵防御系统(IntrusionPrevention System,IPS)

- 网络访问控制(Network access control )

- 网络数据包代理(Network packet broker)

- 网络检测和响应(Network detection and response )

- 安全访问服务边缘(SecureAccess Service Edge ,SASE)

- DNS 安全扩展(DNS security extensions)

- DDoS 攻击缓解(DDoS mitigation)

- 网络安全架构(Network security architect)

- 网络风险评估(Network risk assessment )

网络安全逻辑架构

微分段(Micro-segmentation)

可以抑制已经在网络上的攻击者在网络中为了访问关键资产而进行的横向移动。用于网络安全的微分段工具有 3 类:

- 基于网络的工具部署在网络层面,通常与软件定义网络结合在一起并用于保护与网络连接的资产。

- 基于管理程序的工具是最初形态的微分段,此类工具专门用于提高在不同管理程序之间移动的不透明网络流量的可见性。

- 基于主机代理的工具会在将与网络其他部分隔离的主机上安装一个代理;主机代理解决方案在云工作负载、管理程序工作负载和物理服务器上同样有效。

防火墙即服务(Firewall asa Service ,FWaaS)

是一项与云端 SWG 密切相关的新技术。它的不同之处在于架构:FWaaS 通过端点和网络边缘设备之间的 VPN 连接以及云端的安全栈运行。它还可以通过 VPN 隧道连接终端用户与本地服务。FWaaS 的普及度远不如 SWG。

安全网络网关(Secure web gateway)

其用途已经从过去的优化互联网带宽,发展为保护用户免受互联网恶意内容的影响。诸如 URL 过滤、反恶意软件、解密和检查通过 HTTPS 访问的网站、数据丢失预防(DLP)、规定形式的云访问安全代理(CASB)等功能现已成为标准功能。

净化域名系统(Sanitized Domain Name System,S-DNS)

是厂商提供的作为企业机构域名系统运行的服务,可防止终端用户(包括远程工作者)访问有不良声誉的网站。

网络安全策略管理(NetworkSecurity Policy Management ,NSPM)

通过分析和审核来优化指导网络安全的规则并更改管理工作流程、规则测试以及合规性评估和可视化。NSPM 工具可以使用可视化网络地图显示叠加在多个网络路径上的所有设备和防火墙访问规则。

网络防火墙(Network firewall)

是一种成熟、广为人知的安全产品,它通过一系列功能防止任何人直接访问企业机构应用和数据所在的网络服务器。

网络防火墙具有的灵活性使其既可用于本地网络,也可用于云。而在云端,有专门用于云的产品,也有 IaaS 提供商部署的具有相同功能的策略。

入侵防御系统(IntrusionPrevention System,IPS)

为未修补的服务器部署检测和阻止攻击的 IPS 设备,从而保护无法修补的漏洞(例如在服务提供商不再支持的打包应用上)。IPS 功能通常包含在其他安全产品中,但也有独立的产品。由于云原生控制措施在加入 IPS 方面进展缓慢,IPS 正在 “东山再起”。

网络访问控制(Network access control )

提供了对网络上一切内容的可见性以及基于策略的网络基础设施访问控制。策略可以根据用户的角色、认证或其他因素来定义访问权限。

网络数据包代理(Network packet broker)

设备通过处理网络流量,使其他监控设备能够更加有效地运行,例如:专门用于网络性能监控和安全相关监控的设备。其功能包括用于确定风险水平的分封数据过滤、分配数据包负载和基于硬件的时间戳插入等。

网络检测和响应(Network detection and response )

持续分析入站和出站流量以及数据流记录,从而记录正常的网络行为,因此它可以识别异常情况并向企业机构发出提醒。这些工具能够结合使用机器学习(ML)、试探法、分析工具和基于规则的检测。

安全访问服务边缘(SecureAccess Service Edge ,SASE)

是一个新型框架,它将包括 SWG、SD-WAN 和 ZTNA 在内的全方位网络安全功能与综合全面的广域网功能相结合,帮助满足企业机构的安全访问需求。SASE 与其说是一个框架,不如说是一个概念,其目标是实现一个统一的安全服务模式,并且该模式能够以可扩展、灵活和低延迟的方式提供跨越整个网络的功能。

DNS 安全扩展(DNS security extensions)

是 DNS 协议的一项能够验证 DNS 响应的附加功能。DNSSEC 的安全优势在于要求对经过验证的 DNS 数据进行数字签名,而该流程极度消耗处理器资源。

DDoS 攻击缓解(DDoS mitigation)

限制了分布式拒绝服务(DDoS)攻击对网络运行的破坏性影响。这些产品采取多层策略来保护防火墙内的网络资源、位于本地但在网络防火墙之前的资源以及位于企业机构外部的资源,例如来自互联网服务提供商或内容交付网络的资源。

网络安全架构(Network security architect)

指与云安全架构、网络安全架构和数据安全架构有关的一整套职责。

企业机构可以根据自身的规模,为每一个网络安全架构领域单独指定一名负责的人员,也可以指定一名人员监督所有这些领域。无论采用哪种方法,企业机构都需要确定负责的人员并赋予他们做出关键任务决策的权力。

网络风险评估(Network risk assessment )

指全面清查内部和外部怀有恶意或粗心的行动者可能利用网络来攻击联网资源的方式。企业机构能够通过全面的评估来定义风险,并通过安全控制措施来减轻风险。

这些风险可能包括:

- 对系统或流程理解不透彻。

- 难以衡量系统的风险水平。

- 同时受到业务和技术风险影响的 “混合” 系统。

相关文章:

b s架构 网络安全 网络安全架构分析

目录 文章目录 目录网络安全逻辑架构 微分段(Micro-segmentation)防火墙即服务(Firewall asa Service ,FWaaS)安全网络网关(Secure web gateway)净化域名系统(Sanitized Domain Na…...

【DeepSeek论文精读】2. DeepSeek LLM:以长期主义扩展开源语言模型

欢迎关注[【AIGC论文精读】](https://blog.csdn.net/youcans/category_12321605.html)原创作品 【DeepSeek论文精读】1. 从 DeepSeek LLM 到 DeepSeek R1 【DeepSeek论文精读】2. DeepSeek LLM:以长期主义扩展开源语言模型 【DeepSeek论文精读】3. DeepS…...

Spring Boot和SpringMVC的关系

Spring Boot和SpringMVC都是Spring框架的一部分,但它们的作用和使用方式有所不同。为了更好地理解它们的关系,我们可以从以下几个方面进行详细说明: 1. SpringBoot的作用 SpringBoot是一个开源框架,它的目的是简化Spring应用程序…...

java基础4(黑马)

一、方法 1.定义 方法:是一种语法结构,它可以把一段代码封装成一个功能,以便重复使用。 方法的完整格式: package cn.chang.define;public class MethodDemo1 {public static void main(String[] args) {// 目标:掌…...

nodejs - vue 视频切片上传,本地正常,线上环境导致磁盘爆满bug

nodejs 视频切片上传,本地正常,线上环境导致磁盘爆满bug 原因: 然后在每隔一分钟执行du -sh ls ,发现文件变得越来越大,即文件下的mp4文件越来越大 最后导致磁盘直接爆满 排查原因 1、尝试将m3u8文件夹下的所有视…...

和Transformer模型的区别与联系)

注意力机制(Attention Mechanism)和Transformer模型的区别与联系

注意力机制(Attention Mechanism) 和 Transformer 模型 是深度学习领域中的两个重要概念,虽然它们紧密相关,但有着明显的区别。下面我们将从 定义、作用、结构 和 应用 等多个维度来分析这两者的区别与联系。 1. 定义 注意力机制(Attention Mechanism): 注意力机制是一…...

C++,设计模式,【单例模式】

文章目录 一、模式定义与核心价值二、模式结构解析三、关键实现技术演进1. 基础版(非线程安全)2. 线程安全版(双重检查锁)3. 现代C++实现(C++11起)四、实战案例:全局日志管理器五、模式优缺点深度分析✅ 核心优势⚠️ 潜在缺陷六、典型应用场景七、高级实现技巧1. 模板化…...

C++:类和对象初识

C:类和对象初识 前言类的引入与定义引入定义类的两种定义方法1. 声明和定义全部放在类体中2. 声明和定义分离式 类的成员变量命名规则 类的访问限定符及封装访问限定符封装 类的作用域与实例化类的作用域类实例化实例化方式: 类对象模型类对象的大小存储…...

官网下载Redis指南

1.访问官网 https://redis.io/downloads/#stack 2.点击redis图标 拉到下面点击download 在新页面拉到最下面,点击install from source 找到需要的大版本后,点击releases page 最后点击下载需要的版本号即可...

活动预告 |【Part1】 Azure 在线技术公开课:迁移和保护 Windows Server 和 SQL Server 工作负载

课程介绍 通过 Microsoft Learn 免费参加 Microsoft Azure 在线技术公开课,掌握创造新机遇所需的技能,加快对 Microsoft 云技术的了解。参加我们举办的“迁移和保护 Windows Server 和 SQL Server 工作负载”活动,了解 Azure 如何为将工作负…...

【Linux系统编程】五、进程创建 -- fork()

文章目录 前言Ⅰ. 重温fork函数一、fork()的概念二、如何理解fork()有两个返回值 Ⅱ.fork的常规用法Ⅲ. fork调用失败的原因Ⅳ. 写时拷贝为什么存在写时拷贝❓❓❓ 前言 现阶段我们知道进程创建有如下两种方式,其实包括在以后的学习中这两种方式也是最常见的&#…...

深入解析 STM32 GPIO:结构、配置与应用实践

理解 GPIO 的工作原理和配置方法是掌握 STM32 开发的基础,后续的外设(如定时器、ADC、通信接口)都依赖于 GPIO 的正确配置。 目录 一、GPIO 的基本概念 二、GPIO 的主要功能 三、GPIO 的内部结构 四、GPIO 的工作模式 1. 输入模式 2. 输出模式 3. 复用功能模式 4. 模…...

深入探究 C++17 std::is_invocable

文章目录 一、引言二、std::is_invocable 概述代码示例输出结果 三、std::is_invocable 的工作原理简化实现示例 四、std::is_invocable 的相关变体1. std::is_invocable_r2. std::is_nothrow_invocable 和 std::is_nothrow_invocable_r 五、使用场景1. 模板元编程2. 泛型算法 …...

Vmware网络模式

一、Vmware虚拟网络 Vmware共支持创建20个虚拟网络,相当于现实生活的交换机,名称vmnet0-vmnet19 没创建一个虚拟网络。对应在物理机会自动生成相应的虚拟网卡 该虚拟网卡用于和对应的虚拟网络中的虚拟机通信 二、虚拟网络的工作模式 1、nat模式 …...

神经辐射场(NeRF):从2D图像到3D场景的革命性重建

神经辐射场(NeRF):从2D图像到3D场景的革命性重建 引言 在计算机视觉和图形学领域,如何从有限的2D图像中高效且准确地重建真实的3D场景,一直是一个重要的研究方向。传统的3D重建方法,如多视角几何、点云重建…...

深入解析AI技术原理

序言 在当今数字化时代,人工智能(AI)已经成为科技领域最炙手可热的话题之一。从智能家居到自动驾驶汽车,从医疗诊断到金融风险预测,AI的应用无处不在。然而,对于许多人来说,AI背后的技术原理仍然充满了神秘色彩。本文将深入探讨AI的核心技术原理,从基础理论到前…...

PDF 2.0 的新特性

近来闲来无事,就想着把PDF的新标准研究研究,略有所得,和大家分享一下。 PDF 2.0的主要新特性包括更高级的加密算法、改进的数字签名和权限管理机制、增强了对非罗马字符的支持,以及扩展了标签架构和3D建模语言“PRC”的支…...

Matlab机械手碰撞检测应用

本文包含三个部分: Matlab碰撞检测的实现URDF文件的制作机械手STL文件添加夹爪 一.Matlab碰撞检测的实现 首先上代码 %% 检测在结构环境中机器人是否与物体之间发生碰撞情况,如何避免? % https://www.mathworks.com/help/robotics/ug/che…...

(root) Additional property include:is not allowed

参考:执行docker compose命令出现 Additional property include is not allowed_(root) additional property include is not allowed-CSDN博客 原因是docker-compose的版本太低,下载最新的替换即可。 第一次2.6.x版本改成了2.19.x不够高,所…...

react 18父子组件通信

在React 18中,父子组件之间的通信方式与之前的版本基本相同,主要可以通过以下几种方式实现: 1. Props(属性) 父组件向子组件传递数据: 父组件通过属性(props)向子组件传递数据&am…...

HTML 语义化

目录 HTML 语义化HTML5 新特性HTML 语义化的好处语义化标签的使用场景最佳实践 HTML 语义化 HTML5 新特性 标准答案: 语义化标签: <header>:页头<nav>:导航<main>:主要内容<article>&#x…...

React Native在HarmonyOS 5.0阅读类应用开发中的实践

一、技术选型背景 随着HarmonyOS 5.0对Web兼容层的增强,React Native作为跨平台框架可通过重新编译ArkTS组件实现85%以上的代码复用率。阅读类应用具有UI复杂度低、数据流清晰的特点。 二、核心实现方案 1. 环境配置 (1)使用React Native…...

linux 错误码总结

1,错误码的概念与作用 在Linux系统中,错误码是系统调用或库函数在执行失败时返回的特定数值,用于指示具体的错误类型。这些错误码通过全局变量errno来存储和传递,errno由操作系统维护,保存最近一次发生的错误信息。值得注意的是,errno的值在每次系统调用或函数调用失败时…...

【Java学习笔记】BigInteger 和 BigDecimal 类

BigInteger 和 BigDecimal 类 二者共有的常见方法 方法功能add加subtract减multiply乘divide除 注意点:传参类型必须是类对象 一、BigInteger 1. 作用:适合保存比较大的整型数 2. 使用说明 创建BigInteger对象 传入字符串 3. 代码示例 import j…...

Go 语言并发编程基础:无缓冲与有缓冲通道

在上一章节中,我们了解了 Channel 的基本用法。本章将重点分析 Go 中通道的两种类型 —— 无缓冲通道与有缓冲通道,它们在并发编程中各具特点和应用场景。 一、通道的基本分类 类型定义形式特点无缓冲通道make(chan T)发送和接收都必须准备好࿰…...

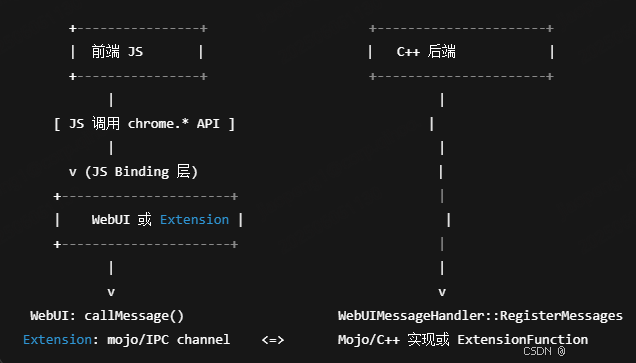

Chrome 浏览器前端与客户端双向通信实战

Chrome 前端(即页面 JS / Web UI)与客户端(C 后端)的交互机制,是 Chromium 架构中非常核心的一环。下面我将按常见场景,从通道、流程、技术栈几个角度做一套完整的分析,特别适合你这种在分析和改…...

Cilium动手实验室: 精通之旅---13.Cilium LoadBalancer IPAM and L2 Service Announcement

Cilium动手实验室: 精通之旅---13.Cilium LoadBalancer IPAM and L2 Service Announcement 1. LAB环境2. L2公告策略2.1 部署Death Star2.2 访问服务2.3 部署L2公告策略2.4 服务宣告 3. 可视化 ARP 流量3.1 部署新服务3.2 准备可视化3.3 再次请求 4. 自动IPAM4.1 IPAM Pool4.2 …...

前端开发者常用网站

Can I use网站:一个查询网页技术兼容性的网站 一个查询网页技术兼容性的网站Can I use:Can I use... Support tables for HTML5, CSS3, etc (查询浏览器对HTML5的支持情况) 权威网站:MDN JavaScript权威网站:JavaScript | MDN...

Monorepo架构: Nx Cloud 扩展能力与缓存加速

借助 Nx Cloud 实现项目协同与加速构建 1 ) 缓存工作原理分析 在了解了本地缓存和远程缓存之后,我们来探究缓存是如何工作的。以计算文件的哈希串为例,若后续运行任务时文件哈希串未变,系统会直接使用对应的输出和制品文件。 2 …...

密码学基础——SM4算法

博客主页:christine-rr-CSDN博客 专栏主页:密码学 📌 【今日更新】📌 对称密码算法——SM4 目录 一、国密SM系列算法概述 二、SM4算法 2.1算法背景 2.2算法特点 2.3 基本部件 2.3.1 S盒 2.3.2 非线性变换 编辑…...