网络安全-攻击流程-用户层

用户层攻击主要针对操作系统中的用户空间应用程序及用户权限,利用软件漏洞、配置错误或用户行为弱点进行攻击。以下是常见的用户层攻击类型及其流程,以及防御措施:

1. 缓冲区溢出攻击

攻击流程:

- 目标识别:确定存在漏洞的应用程序(如旧版媒体播放器、网络服务)。

- 漏洞探测:通过模糊测试(Fuzzing)或分析公开漏洞(CVE)发现缓冲区溢出点。

- 构造Payload:生成包含恶意代码的溢出数据(如Shellcode),覆盖返回地址或函数指针。

- 触发漏洞:向目标程序发送恶意输入(如超长字符串),导致程序执行攻击者代码。

- 权限提升:通过Shellcode获取系统控制权(如反弹Shell、安装后门)。

防御措施:

- 启用栈保护机制(如ASLR、DEP/NX)。

- 使用安全编程语言(如Rust)或编译器加固选项(

-fstack-protector)。 - 定期更新软件修补已知漏洞。

2. 提权攻击(Privilege Escalation)

攻击流程:

- 初始访问:以低权限用户身份进入系统(如通过钓鱼获取普通账号)。

- 漏洞利用:

- 系统漏洞:利用未修复的内核漏洞(如Dirty Cow)。

- 配置错误:滥用SUID/SGID文件、sudo规则错误或弱服务权限。

- 执行提权:运行Exploit代码或恶意脚本获取Root权限。

- 持久化:植入Rootkit或后门维持高权限访问。

防御措施:

- 最小化用户权限(遵循最小权限原则)。

- 定期审计SUID/SGID文件及sudo配置。

- 使用漏洞扫描工具(如LinPEAS)检测系统弱点。

3. 社会工程学攻击(如钓鱼)

攻击流程:

- 信息收集:通过公开渠道(LinkedIn、社交媒体)获取目标用户信息。

- 伪造信任:制作仿冒邮件、网站或消息(如伪装成IT部门更新请求)。

- 诱导交互:

- 诱导用户点击恶意链接(下载木马程序)。

- 诱骗用户输入敏感信息(如密码、OTP)。

- 攻击执行:用户执行恶意操作后,攻击者接管账户或设备。

防御措施:

- 部署邮件过滤网关识别钓鱼内容。

- 开展安全意识培训,模拟钓鱼测试。

- 启用多因素认证(MFA)降低账户泄露风险。

4. 恶意软件攻击(木马、间谍软件)

攻击流程:

- 传播途径:

- 捆绑在破解软件、盗版工具中。

- 通过钓鱼邮件附件或恶意广告传播。

- 用户执行:用户下载并运行恶意程序(如

setup.exe)。 - 驻留系统:

- 修改注册表或Cron任务实现持久化。

- 窃取数据(键盘记录、文件加密勒索)。

- C&C通信:与攻击者服务器建立连接,接收远程指令。

防御措施:

- 安装终端防护软件(EDR)实时监控进程行为。

- 限制非必要软件的安装权限。

- 定期扫描系统(如ClamAV、Windows Defender)。

5. DLL劫持(DLL Hijacking)

攻击流程:

- 目标分析:识别应用程序加载DLL的路径顺序(如当前目录优先)。

- 恶意DLL制作:创建同名恶意DLL,导出与原DLL相同的函数。

- 诱导加载:将恶意DLL放置在应用程序搜索路径中(如程序所在目录)。

- 代码执行:应用程序加载恶意DLL,执行攻击者代码。

防御措施:

- 配置应用程序使用绝对路径加载DLL。

- 启用Windows的DLL签名验证(强制签名)。

- 监控异常DLL加载行为(如Sysmon日志)。

6. 横向移动(Pass-the-Hash/Ticket)

攻击流程:

- 凭证窃取:通过内存转储(Mimikatz)获取用户哈希或Kerberos票据。

- 伪造身份:使用窃取的凭证在其他系统上认证(无需明文密码)。

- 权限扩散:在内部网络中横向移动,控制更多设备。

防御措施:

- 启用Credential Guard(Windows)保护凭证存储。

- 限制域管理员账户的登录范围。

- 使用网络分段隔离敏感资源。

通用防御策略

- 用户层加固:

- 禁用或删除不必要的账户与服务。

- 配置AppArmor/SELinux限制进程权限。

- 监控与响应:

- 收集并分析系统日志(如Windows事件日志、Linux auditd)。

- 部署SIEM(如Elastic SIEM)关联异常行为。

- 安全开发:

- 代码审计(如使用静态分析工具Checkmarx)。

- 避免使用危险函数(如C语言的

strcpy)。

用户层攻击依赖漏洞利用与用户行为弱点,需通过技术防护(补丁、权限控制)与人员教育(反钓鱼培训)相结合,构建纵深防御体系。

相关文章:

网络安全-攻击流程-用户层

用户层攻击主要针对操作系统中的用户空间应用程序及用户权限,利用软件漏洞、配置错误或用户行为弱点进行攻击。以下是常见的用户层攻击类型及其流程,以及防御措施: 1. 缓冲区溢出攻击 攻击流程: 目标识别:确定存在漏…...

网络安全等级保护测评(等保测评):全面指南与准备要点

等保测评,全称为“网络安全等级保护测评”,是根据《网络安全法》及《网络安全等级保护条例》等法律法规,对信息系统进行安全等级划分,并依据不同等级的安全保护要求,采用科学方法和技术手段,全面评估信息系…...

具身导航赋能智能物流!OpenBench:智能物流最后一公里语义导航新基准

作者:Junhui Wang, Dongjie Huo, Zehui Xu, Yongliang Shi, Yimin Yan, Yuanxin Wang, Chao Gao, Yan Qiao, Guyue Zhou 单位:澳门科技大学系统工程与协作实验室、智能科学与系统联合实验室,清华大学人工智能产业研究院(AIR&…...

详解 本机安装多个MySQL服务【为后续大数据量分库分表奠定基础,以mysql8.0为例,附有图文】

本机安装多个mysql 在电脑上新建mysql8文件夹,然后在mysql8文件下新建mysql3391文件夹。然后找到自己原本mysql的安装目录,我的是E:\software\mysql\one,如图所示: 将次目录下的所有文件全选复制粘贴在mysql3391文件夹下。 然后…...

2025年新趋势:如何利用AI技术优化你的在线帮助中心

在2025年的今天,人工智能(AI)技术正以惊人的速度改变着我们的世界。从自动驾驶汽车到智能家居,从医疗诊断到金融分析,AI的身影无处不在。而在客户服务领域,AI同样正在发挥着越来越重要的作用。特别是在线帮…...

同花顺Java开发面试题及参考答案 (上)

int 类型占用几个字节?float 类型的数字如何与 0 进行比较? 在 Java 中,int 类型是一种基本数据类型,它占用 4 个字节。一个字节有 8 位,所以 int 类型总共是 32 位。这 32 位可以用来表示不同的整数值,其取…...

CommonLang3-使用介绍

摘自:https://www.cnblogs.com/haicheng92/p/18721636 学习要带着目的,参照现实问题 本次目标: 了解 CommonsLang3 API 文档,找对路后以后开发直接查询 API 文档,摈弃盲目的百度掌握基础的字符串、日期、数值等工具…...

Java常用设计模式及其应用场景

1. 什么是设计模式? 设计模式是一个经过多次验证的、针对常见问题的可复用解决方案。设计模式并不是具体的代码实现,而是给出了如何解决问题的思路和结构。在实际开发过程中,设计模式有助于开发者快速找到合适的解决方案,从而减少…...

Ubuntu 下 nginx-1.24.0 源码分析 - ngx_pnalloc函数

ngx_pnalloc 声明在 src\core\ngx_palloc.h void *ngx_pnalloc(ngx_pool_t *pool, size_t size); 定义在 src\core\ngx_palloc.c void * ngx_pnalloc(ngx_pool_t *pool, size_t size) { #if !(NGX_DEBUG_PALLOC)if (size < pool->max) {return ngx_palloc_small(pool, …...

测试用例CAPL代码全解析①】)

【ISO 14229-1:2023 UDS诊断(会话控制0x10服务)测试用例CAPL代码全解析①】

ISO 14229-1:2023 UDS诊断【会话控制0x10服务】_TestCase01 作者:车端域控测试工程师 更新日期:2025年02月14日 关键词:UDS诊断、0x10服务、诊断会话控制、ECU测试、ISO 14229-1:2023 TC10-001测试用例 用例ID测试场景验证要点参考条款预期…...

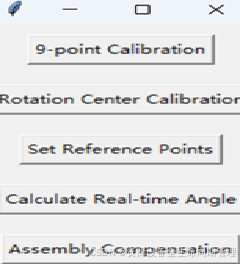

A与B组件自动对齐与组装,无映射直接补偿。

网上针对组装的从视觉到控制动作,要不就是收费,要不就是简单介绍。这么详细的比较难找~ 手下留情,不喜勿喷! Show time~ 分步解决方案: 标定阶段(Calibration) 9点张氏标定(每个位置A1、A2、B1、B2): 使用机械手在相机视野内沿Z字形路径移动,覆盖9个点(XY方…...

QT 读写锁

一、概述 1、读写锁是一种线程同步机制,用于解决多线程环境下的读写竞争问题。 2、读写锁允许多个线程同时获取读锁(共享访问),但只允许一个线程获取写锁(独占访问)。 3、这种机制可以提高并发性能&…...

C++ 的时间库之二:Ratio

从现在开始,我们开始介绍 C 风格的时间处理,在这之前,首先要介绍std::ratio。因为 C 的 chrono库中的时间段(duration)定义离不开std::ratio,不了解std::ratio,就很难理解duration的定义。 1 st…...

使用小雅xiaoya/Emby正确的观看电影电视剧的姿势

最近有很多小伙伴来咨询关于小雅Emby全家桶的使用问题,最常见的就是在Emby上搜索出来资源之后,点击播放会提示【播放错误】,当前没有兼容的流。 这可把很多小伙伴给急坏了……于是找到小白咨询。 嗯……怎么说呢?小白并不喜欢看电…...

Java状态机

目录 1. 概念 2. 定义状态机 3. 生成一个状态机 4. 使用 1. 概念 在Java的应用开发里面,应该会有不少的人接触到一个业务场景下,一个数据的状态会发生多种变化,最经典的例子例如订单,当然还有像用户的状态变化(冻结…...

【Pandas】pandas Series isin

Pandas2.2 Series Computations descriptive stats 方法描述Series.align(other[, join, axis, level, …])用于将两个 Series 对齐,使其具有相同的索引Series.case_when(caselist)用于根据条件列表对 Series 中的元素进行条件判断并返回相应的值Series.drop([lab…...

通过VSCode直接连接使用 GPT的编程助手

GPT的编程助手在VSC上可以直接使用 选择相应的版本都可以正常使用。每个月可以使用40条,超过限制要付费。 如下图对应的4o和claude3.5等模型都可以使用。VSC直接连接即可。 配置步骤如下: 安装VSCODE 直接,官网下载就行 https://code.vis…...

一种最常见的js加密解密

前言 在前端开发的广袤天地中,你是否遭遇过一些看似“乱码”般的代码,根本无从下手理解?这其实很可能是被 _0x处理过的代码。_0x就像一位神秘的“化妆师”,能把原本清晰的代码改头换面。今天,我就来分享如何破解这些被…...

】揭开Python爬虫的神秘面纱:基础概念全解析)

【Python爬虫(4)】揭开Python爬虫的神秘面纱:基础概念全解析

【Python爬虫】专栏简介:本专栏是 Python 爬虫领域的集大成之作,共 100 章节。从 Python 基础语法、爬虫入门知识讲起,深入探讨反爬虫、多线程、分布式等进阶技术。以大量实例为支撑,覆盖网页、图片、音频等各类数据爬取ÿ…...

SMOJ 一笔画/洛谷 P7171 COCI 2020/2021 #3 Selotejp 题解

1.一笔画 题意 给出 n 行 m 列的点阵,每个点是一个字符: “.” 或 “#” ,其中“#”表示该点是障碍物。 现在小毛的问题是: 他最少要画多少笔才能把点阵里所有的“.”都覆盖完毕(被小毛画到的点就会被覆盖ÿ…...

Unity3D中Gfx.WaitForPresent优化方案

前言 在Unity中,Gfx.WaitForPresent占用CPU过高通常表示主线程在等待GPU完成渲染(即CPU被阻塞),这表明存在GPU瓶颈或垂直同步/帧率设置问题。以下是系统的优化方案: 对惹,这里有一个游戏开发交流小组&…...

Leetcode 3577. Count the Number of Computer Unlocking Permutations

Leetcode 3577. Count the Number of Computer Unlocking Permutations 1. 解题思路2. 代码实现 题目链接:3577. Count the Number of Computer Unlocking Permutations 1. 解题思路 这一题其实就是一个脑筋急转弯,要想要能够将所有的电脑解锁&#x…...

《用户共鸣指数(E)驱动品牌大模型种草:如何抢占大模型搜索结果情感高地》

在注意力分散、内容高度同质化的时代,情感连接已成为品牌破圈的关键通道。我们在服务大量品牌客户的过程中发现,消费者对内容的“有感”程度,正日益成为影响品牌传播效率与转化率的核心变量。在生成式AI驱动的内容生成与推荐环境中࿰…...

spring:实例工厂方法获取bean

spring处理使用静态工厂方法获取bean实例,也可以通过实例工厂方法获取bean实例。 实例工厂方法步骤如下: 定义实例工厂类(Java代码),定义实例工厂(xml),定义调用实例工厂ÿ…...

python如何将word的doc另存为docx

将 DOCX 文件另存为 DOCX 格式(Python 实现) 在 Python 中,你可以使用 python-docx 库来操作 Word 文档。不过需要注意的是,.doc 是旧的 Word 格式,而 .docx 是新的基于 XML 的格式。python-docx 只能处理 .docx 格式…...

HTML前端开发:JavaScript 常用事件详解

作为前端开发的核心,JavaScript 事件是用户与网页交互的基础。以下是常见事件的详细说明和用法示例: 1. onclick - 点击事件 当元素被单击时触发(左键点击) button.onclick function() {alert("按钮被点击了!&…...

IoT/HCIP实验-3/LiteOS操作系统内核实验(任务、内存、信号量、CMSIS..)

文章目录 概述HelloWorld 工程C/C配置编译器主配置Makefile脚本烧录器主配置运行结果程序调用栈 任务管理实验实验结果osal 系统适配层osal_task_create 其他实验实验源码内存管理实验互斥锁实验信号量实验 CMISIS接口实验还是得JlINKCMSIS 简介LiteOS->CMSIS任务间消息交互…...

全面解析各类VPN技术:GRE、IPsec、L2TP、SSL与MPLS VPN对比

目录 引言 VPN技术概述 GRE VPN 3.1 GRE封装结构 3.2 GRE的应用场景 GRE over IPsec 4.1 GRE over IPsec封装结构 4.2 为什么使用GRE over IPsec? IPsec VPN 5.1 IPsec传输模式(Transport Mode) 5.2 IPsec隧道模式(Tunne…...

OPENCV形态学基础之二腐蚀

一.腐蚀的原理 (图1) 数学表达式:dst(x,y) erode(src(x,y)) min(x,y)src(xx,yy) 腐蚀也是图像形态学的基本功能之一,腐蚀跟膨胀属于反向操作,膨胀是把图像图像变大,而腐蚀就是把图像变小。腐蚀后的图像变小变暗淡。 腐蚀…...

SQL慢可能是触发了ring buffer

简介 最近在进行 postgresql 性能排查的时候,发现 PG 在某一个时间并行执行的 SQL 变得特别慢。最后通过监控监观察到并行发起得时间 buffers_alloc 就急速上升,且低水位伴随在整个慢 SQL,一直是 buferIO 的等待事件,此时也没有其他会话的争抢。SQL 虽然不是高效 SQL ,但…...