工控网络安全介绍 工控网络安全知识题目

31.PDR模型与访问控制的主要区别(A)

A、PDR把对象看作一个整体

B、PDR作为系统保护的第一道防线

C、PDR采用定性评估与定量评估相结合

D、PDR的关键因素是人

32.信息安全中PDR模型的关键因素是(A)

A、人

B、技术

C、模型

D、客体

33.计算机网络最早出现在哪个年代(B)

A、20世纪50年代

B、20世纪60年代

C、20世纪80年代

D、20世纪90年代

34.最早研究计算机网络的目的是什么?( C )

A、直接的个人通信;

B、共享硬盘空间、打印机等设备;

C、共享计算资源;

D、大量的数据交换。

35.最早的计算机网络与传统的通信网络最大的区别是什么?(B)

A、计算机网络带宽和速度大大提高。

B、计算机网络采用了分组交换技术。

C、计算机网络采用了电路交换技术

D、计算机网络的可靠性大大提高。

36.关于80年代Mirros 蠕虫危害的描述,哪句话是错误的?(B)

A、该蠕虫利用Unix系统上的漏洞传播

B、窃取用户的机密信息,破坏计算机数据文件

C、占用了大量的计算机处理器的时间,导致拒绝服务

D、大量的流量堵塞了网络,导致网络瘫痪

37.以下关于DOS攻击的描述,哪句话是正确的?( C )

A、不需要侵入受攻击的系统

B、以窃取目标系统上的机密信息为目的

C、导致目标系统无法处理正常用户的请求

D、如果目标系统没有漏洞,远程攻击就不可能成功

38.许多黑客攻击都是利用软件实现中的缓冲区溢出的漏洞,对于这一威胁,最可靠的解决方案是什么?( C )

A、安装防火墙

B、安装入侵检测系统

C、给系统安装最新的补丁

D、安装防病毒软件

39.下面哪个功能属于操作系统中的安全功能 ( C )

A、控制用户的作业排序和运行

B、实现主机和外设的并行处理以及异常情况的处理

C、保护系统程序和作业,禁止不合要求的对程序和数据的访问

D、对计算机用户访问系统和资源的情况进行记录

40.下面哪个功能属于操作系统中的日志记录功能(D)

A、控制用户的作业排序和运行

B、以合理的方式处理错误事件,而不至于影响其他程序的正常运行

C、保护系统程序和作业,禁止不合要求的对程序和数据的访问

D、对计算机用户访问系统和资源的情况进行记录

42.Windows NT提供的分布式安全环境又被称为(A)

A、域(Domain)

B、工作组

C、对等网

D、安全网

43.下面哪一个情景属于身份验证(Authentication)过程(A)

A、用户依照系统提示输入用户名和口令

B、用户在网络上共享了自己编写的一份Office文档,并设定哪些用户可以阅读,哪些用户可以修改

C、用户使用加密软件对自己编写的Office文档进行加密,以阻止其他人得到这份拷贝后看到文档中的内容

D、某个人尝试登录到你的计算机中,但是口令输入的不对,系统提示口令错误,并将这次失败的登录过程纪录在系统日志中

44.下面哪一个情景属于授权(Authorization)(B)

A、用户依照系统提示输入用户名和口令

B、用户在网络上共享了自己编写的一份Office文档,并设定哪些用户可以阅读,哪些用户可以修改

C、用户使用加密软件对自己编写的Office文档进行加密,以阻止其他人得到这份拷贝后看到文档中的内容(D、某个人尝试登录到你的计算机中,但是口令输入的不对,系统提示口令错误,并将这次失败的登录过程纪录在系统日志中

45.下面哪一个情景属于审计(Audit)(D)

A、用户依照系统提示输入用户名和口令

B、用户在网络上共享了自己编写的一份Office文档,并设定哪些用户可以阅读,哪些用户可以修改

C、用户使用加密软件对自己编写的Office文档进行加密,以阻止其他人得到这份拷贝后看到文档中的内容

D、某个人尝试登录到你的计算机中,但是口令输入的不对,系统提示口令错误,并将这次失败的登录过程纪录在系统日志中

46.以网络为本的知识文明人们所关心的主要安全是( C )

A、人身安全

B、社会安全

C、信息安全

47.第一次出现"HACKER"这个词是在(B)

A、BELL实验室

B、麻省理工AI实验室

C、AT&T实验室

48.可能给系统造成影响或者破坏的人包括(A)

A、所有网络与信息系统使用者

B、只有黑客

C、只有跨客

49.黑客的主要攻击手段包括(A)

A、社会工程攻击、蛮力攻击和技术攻击

B、人类工程攻击、武力攻击及技术攻击

C、社会工程攻击、系统攻击及技术攻击

50.从统计的情况看,造成危害最大的黑客攻击是( C )

A、漏洞攻击

B、蠕虫攻击

C、病毒攻击

51.第一个计算机病毒出现在(B)

A、40年代

B、70 年代

C、90年代

52.口令攻击的主要目的是(B)

A、获取口令破坏系统

B、获取口令进入系统

C、仅获取口令没有用途

53.通过口令使用习惯调查发现有大约___%的人使用的口令长度低于5个字符的(B)

A、50.5

B、51. 5

C、52.5

54.通常一个三个字符的口令破解需要(B)

A、18毫秒

B、18 秒

C、18分

55.黑色星期四是指(A)

A、1998年11月3日星期四

B、1999年6月24日星期四

C、2000年4月13日星期四

56.大家所认为的对Internet安全技术进行研究是从_______时候开始的( C )

A、Internet 诞生

B、第一个计算机病毒出现

C、黑色星期四

57.计算机紧急应急小组的简称是(A)

A、CERT

B、FIRST

C、SANA

58.邮件炸弹攻击主要是(B)

A、破坏被攻击者邮件服务器

B、添满被攻击者邮箱

C、破坏被攻击者邮件客户端

59.逻辑炸弹通常是通过(B)

A、必须远程控制启动执行,实施破坏

B、指定条件或外来触发启动执行,实施破坏

C、通过管理员控制启动执行,实施破坏

60.1996年上海某寻呼台发生的逻辑炸弹事件,造事者被判"情节轻微,无罪释放"是因为( C )

A、证据不足

B、没有造成破坏

C、法律不健全

网络安全学习路线

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国的人才更多的属于旁门左道(很多白帽子可能会不服气),因此在未来的人才培养和建设上,需要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,才能解人才之渴,真正的为社会全面互联网化提供安全保障。

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失

相关文章:

工控网络安全介绍 工控网络安全知识题目

31.PDR模型与访问控制的主要区别(A) A、PDR把对象看作一个整体 B、PDR作为系统保护的第一道防线 C、PDR采用定性评估与定量评估相结合 D、PDR的关键因素是人 32.信息安全中PDR模型的关键因素是(A) A、人 B、技术 C、模型 D、客体 33.计算机网络最早出现在哪个年代(B) A、20世…...

AIGC(生成式AI)试用 21 -- Python调用deepseek API

1. 安装openai pip3 install openai########################## Collecting openaiUsing cached openai-1.61.1-py3-none-any.whl.metadata (27 kB) Collecting anyio<5,>3.5.0 (from openai)Using cached anyio-4.8.0-py3-none-any.whl.metadata (4.6 kB) Collecting d…...

跨平台AES/DES加密解密算法【超全】

算法说明 要实现在 WinForm、Android、iOS、Vue3 中使用 相同的算法,确保各平台加密结果互通 一、统一加密参数 算法: AES-256-CBC 密钥: 32字节(示例中使用固定字符串生成) IV: 16字节 填充模式: PKCS7 字符编码: UTF-8 输出格式: Base64二、各平台实现代码...

Webpack 基础入门

一、Webpack 是什么 Webpack 是一款现代 JavaScript 应用程序的静态模块打包工具。在 Web 开发中,我们的项目会包含各种类型的文件,如 JavaScript、CSS、图片等。Webpack 可以将这些文件打包成一个或多个文件,以便在浏览器中高效加载。它就像…...

deepseek-v3在阿里云和腾讯云的使用中的差异

随着deepseek在各大云商上线,试用了下阿里云和腾讯云的deepseek服务,在回答经典数学问题9.9和9.11谁大时,发现还是有差异的。将相关的问题记录如下。 1、问题表现 笔者使用的openai的官方sdk go-openai。 因本文中测验主要使用阿里云和腾讯…...

Mathtype安装入门指南

Mathtype安装入门指南 1 mathtype安装及补丁2 mathtype在word中加载3 常见的mathtype快捷命令4 实列测试 1 mathtype安装及补丁 下载相应的Mathtype7.4软件安装包,百度网盘链接为: 百度网盘链接下载完成后,有三个软件,如下图所示…...

使用 Apache PDFBox 提取 PDF 中的文本和图像

在许多应用中,我们需要从 PDF 文件中提取文本内容和嵌入的图像。为了实现这一目标,Apache PDFBox 是一个非常实用的开源工具库。它提供了丰富的 API,可以帮助我们轻松地读取 PDF 文件、提取其中的文本、图像以及其他资源。 本文将介绍如何使…...

【js逆向_入门】图灵爬虫练习平台 第四题

(base64解码)地址:aHR0cHM6Ly9zdHUudHVsaW5ncHl0b24uY24vcHJvYmxlbS1kZXRhaWwvNC8 请求接口带有加密参数: 全局搜索Sign,找到参数生成位置 一目了然,知道参数是怎么构造生成的 调试代码 测试验证思路是否正确 时间: …...

Redis7——基础篇(三)

前言:此篇文章系本人学习过程中记录下来的笔记,里面难免会有不少欠缺的地方,诚心期待大家多多给予指教。 基础篇: Redis(一)Redis(二) 接上期内容:上期完成了Redis的基本…...

深度学习中的知识蒸馏

大家好,我是小青 今天给大家分享神经网络中的一个关键概念,知识蒸馏 知识蒸馏(Knowledge Distillation)是一种模型压缩技术,旨在将大型、复杂的模型(通常称为教师模型)的知识迁移到小型、简单…...

【Windows软件 - HeidiSQL】导出数据库

HeidSQL导出数据库 软件信息 具体操作 示例文件 选项分析 选项(1) 结果(1) -- -------------------------------------------------------- -- 主机: 127.0.0.1 -- 服务器版本: …...

苏剑林“闭门造车”之多模态思路浅谈思考

原文来自科学空间苏剑林 “闭门造车”之多模态思路浅谈(一):无损输入和“闭门造车”之多模态思路浅谈(二):自回归,学习后总结。 文章目录 “闭门造车”之多模态思路浅谈(一ÿ…...

绿联nas docker 安装 rocketmq 队列。亲测可用

首先拉取docker 镜像,所需镜像如下: 安装 nameserver docker run -d -p 9876:9876 \ -v ${HOME}/docker/software/rocketmq/data/namesrv/logs:/opt/logs \ -v ${HOME}/docker/software/rocketmq/data/namesrv/store:/opt/store \ --name rmqnamesrv \ …...

:unreachable)

C++(23):unreachable

C++23在头文件 "><utility>定义了std::unreachable(),用于指示编译器,该段代码不应该被允许,因此编译器可以对该位置进行优化,如果一旦允许了该位置的代码,行为未定义: #include <utility> #include <iostream>using namespace std;int func(…...

初等数论--欧几里得算法

1. 定义 u 0 u 1 ∈ Z , u 1 ≠ 0 , u 1 ∤ u 0 u_0\ u_1\in Z,u_1 \ne0,u_1 \nmid u_0 u0 u1∈Z,u10,u1∤u0 根据带余除法可得下面一系列等式 u 0 q 0 u 1 u 2 0 < u 2 < ∣ u 1 ∣ u 1 q 0 u 2 u 3 0 < u 3 < u 2 ⋯ u k − 1 q k − 1 u k …...

阿里云前端自动化部署流程指南

本文详细介绍从前端代码开发到阿里云 OSS/CDN 自动化部署的完整流程。 一、流程概览 © ivwdcwso (ID: u012172506) 1.1 部署流程图 #mermaid-svg-H1LBBmwTHAAF3QTL {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermai…...

EXCEL解决IF函数“您已为此函数输入太多个参数”的报错

IF函数的基本结构是IF(条件, 值为真时的结果, 值为假时的结果),所以标准的IF函数最多只能有三个参数。当用户输入的参数超过三个时,Excel就会报这个错误。比如多个IF语句叠加,但可能在嵌套的过程中没有正确关闭每个IF函数的括号,导…...

CAS单点登录(第7版)18.日志和审计

如有疑问,请看视频:CAS单点登录(第7版) 日志和审计 Logging 概述 Logging CAS 提供了一个日志记录工具,用于记录重要信息事件,如身份验证成功和失败;可以对其进行自定义以生成用于故障排除的其他信息。…...

2025年软件测试面试题大全(附答案+文档)

🍅 点击文末小卡片,免费获取软件测试全套资料,资料在手,涨薪更快 一、测试基础 1、测试策略或测试包括哪些,测试要覆盖哪些方面 UI、功能、性能、可靠性、易用性、兼容性、安全性、安装卸载 2、设计测试用例的办法 …...

太空飞船任务,生成一个地球发射、火星着陆以及下一次发射窗口返回地球的动画3D代码

import numpy as np import matplotlib.pyplot as plt from matplotlib.animation import FuncAnimation from mpl_toolkits.mplot3d import Axes3D# 天体参数设置(简化模型) AU 1.5e8 # 天文单位(公里) earth_orbital_radius …...

TDengine 快速体验(Docker 镜像方式)

简介 TDengine 可以通过安装包、Docker 镜像 及云服务快速体验 TDengine 的功能,本节首先介绍如何通过 Docker 快速体验 TDengine,然后介绍如何在 Docker 环境下体验 TDengine 的写入和查询功能。如果你不熟悉 Docker,请使用 安装包的方式快…...

从WWDC看苹果产品发展的规律

WWDC 是苹果公司一年一度面向全球开发者的盛会,其主题演讲展现了苹果在产品设计、技术路线、用户体验和生态系统构建上的核心理念与演进脉络。我们借助 ChatGPT Deep Research 工具,对过去十年 WWDC 主题演讲内容进行了系统化分析,形成了这份…...

从零实现富文本编辑器#5-编辑器选区模型的状态结构表达

先前我们总结了浏览器选区模型的交互策略,并且实现了基本的选区操作,还调研了自绘选区的实现。那么相对的,我们还需要设计编辑器的选区表达,也可以称为模型选区。编辑器中应用变更时的操作范围,就是以模型选区为基准来…...

基础光照(Basic Lighting))

C++.OpenGL (10/64)基础光照(Basic Lighting)

基础光照(Basic Lighting) 冯氏光照模型(Phong Lighting Model) #mermaid-svg-GLdskXwWINxNGHso {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-GLdskXwWINxNGHso .error-icon{fill:#552222;}#mermaid-svg-GLd…...

智能仓储的未来:自动化、AI与数据分析如何重塑物流中心

当仓库学会“思考”,物流的终极形态正在诞生 想象这样的场景: 凌晨3点,某物流中心灯火通明却空无一人。AGV机器人集群根据实时订单动态规划路径;AI视觉系统在0.1秒内扫描包裹信息;数字孪生平台正模拟次日峰值流量压力…...

Unity | AmplifyShaderEditor插件基础(第七集:平面波动shader)

目录 一、👋🏻前言 二、😈sinx波动的基本原理 三、😈波动起来 1.sinx节点介绍 2.vertexPosition 3.集成Vector3 a.节点Append b.连起来 4.波动起来 a.波动的原理 b.时间节点 c.sinx的处理 四、🌊波动优化…...

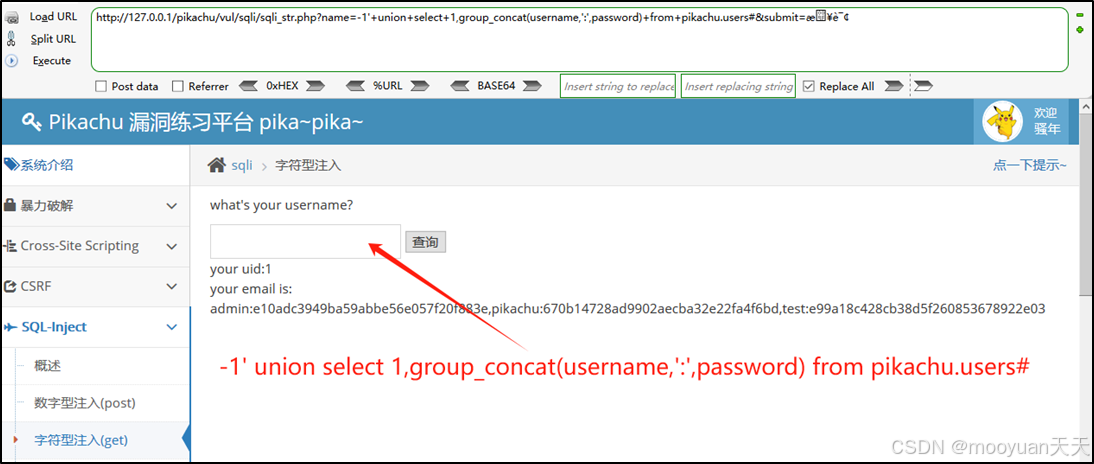

pikachu靶场通关笔记19 SQL注入02-字符型注入(GET)

目录 一、SQL注入 二、字符型SQL注入 三、字符型注入与数字型注入 四、源码分析 五、渗透实战 1、渗透准备 2、SQL注入探测 (1)输入单引号 (2)万能注入语句 3、获取回显列orderby 4、获取数据库名database 5、获取表名…...

小木的算法日记-多叉树的递归/层序遍历

🌲 从二叉树到森林:一文彻底搞懂多叉树遍历的艺术 🚀 引言 你好,未来的算法大神! 在数据结构的世界里,“树”无疑是最核心、最迷人的概念之一。我们中的大多数人都是从 二叉树 开始入门的,它…...

DAY 26 函数专题1

函数定义与参数知识点回顾:1. 函数的定义2. 变量作用域:局部变量和全局变量3. 函数的参数类型:位置参数、默认参数、不定参数4. 传递参数的手段:关键词参数5 题目1:计算圆的面积 任务: 编写一…...

WebRTC调研

WebRTC是什么,为什么,如何使用 WebRTC有什么优势 WebRTC Architecture Amazon KVS WebRTC 其它厂商WebRTC 海康门禁WebRTC 海康门禁其他界面整理 威视通WebRTC 局域网 Google浏览器 Microsoft Edge 公网 RTSP RTMP NVR ONVIF SIP SRT WebRTC协…...