数据保护API(DPAPI)深度剖析与安全实践

Windows DPAPI 安全机制解析

在当今数据泄露与网络攻击日益频繁的背景下,Windows 提供的 DPAPI(Data Protection API)成为开发者保护本地敏感数据的重要工具。本文将从 双层密钥体系、加密流程、跨上下文加密、已知攻击向量与防御措施、企业级应用实践及未来演进方向 等方面,详细剖析 DPAPI 的内部机制和安全实践经验,并结合代码示例进行解析。

一、关键技术点

1.1 双层密钥体系设计

-

用户主密钥(User Master Key, UMK):

- 通过 PBKDF2 算法基于用户登录密码和 SID 进行多次迭代生成。

- 存储路径:

%APPDATA%\Microsoft\Protect\{SID},确保不同用户间数据隔离。

-

系统主密钥(System Master Key):

- 存储于

%WINDIR%\System32\Microsoft\Protect\,可绑定 TPM 硬件,实现硬件级别保护。 - 主要用于保护全局或机器级别的加密数据,如透明数据加密(TDE)。

- 存储于

1.2 加密流程与数据封装

-

密钥派生与会话密钥生成:

- 通过

CryptDeriveKeyAPI,从 UMK 派生具体的会话密钥,结合 AES-256、3DES 等对称加密算法提升加密强度。

- 通过

-

数据封装结构:

- 加密后的数据

Blob包含:- 加密算法标识

- 初始化向量(IV)

- HMAC-SHA1(或更高版本)完整性校验值

- 实际密文数据

- 加密后的数据

1.3 跨上下文加密

典型案例 —— Chromium

Chromium 在 Chrome 127 版本中引入双重加密逻辑:

- 用户上下文加密

- SYSTEM 上下文加密

示例代码:

HRESULT EncryptData(...) {// 第一层:用户上下文加密CryptProtectData(&input, L"UserDesc", NULL, NULL, NULL, CRYPTPROTECT_AUDIT, &intermediate);// 第二层:SYSTEM 上下文加密CryptProtectData(&intermediate, L"SystemDesc", NULL, NULL, NULL, CRYPTPROTECT_SYSTEM, &output);return S_OK;

}

1.4 DPAPI 的历史与原理

-

起源与发展:

- 自 Windows 2000 起,DPAPI 作为内建 API 提供对称加密服务。

- 其核心思想是利用用户登录凭据生成密钥,简化密钥管理。

-

工作原理:

- DPAPI 通过

Crypt32.dll提供CryptProtectData/CryptUnprotectData进行加解密。 - 密钥管理由操作系统内部完成,避免密钥存储和轮换问题。

- DPAPI 通过

二、过程问题与解决方案

2.1 已知攻击向量

-

内存提取攻击:

- mimikatz 等工具可直接从进程内存中提取解密密钥。

- 防御措施:

- 在应用层加入内存防护。

- 采用硬件内存加密(Intel SGX)。

-

路径仿冒攻击:

- 攻击者可能伪造合法进程路径绕过安全验证。

- 解决方案:

- 在调用 DPAPI 前进行进程路径和签名验证。

示例代码(C#):

public byte[] SecureEncrypt(byte[] data, string allowedProcessPath) {string callerPath = Process.GetCurrentProcess().MainModule.FileName;if (callerPath != allowedProcessPath)throw new SecurityException("Process validation failed");return ProtectedData.Protect(data, null, DataProtectionScope.CurrentUser);

}

- 备份密钥滥用:

CRYPTPROTECT_BACKUP_RESTORE可能导出可移植加密数据。- 防范措施:

- 严格管理备份密钥权限,并对备份过程进行审计。

2.2 防御增强策略

-

代码级防护:

- 采用

CRYPTPROTECT_AUDIT标志进行异常检测。 - 结合日志记录分析异常行为。

- 采用

-

系统级防护:

- 启用 TPM 2.0 绑定主密钥。

- 记录 Windows 事件日志(事件 ID 4688/4690)。

- 动态熵注入,提高加密不可预测性。

三、工具与代码辅助解读

3.1 常用 API 与工具

- Windows

CryptProtectData/CryptUnprotectDataAPI - .NET Framework

ProtectedData类

示例代码(C#):

using System.Security.Cryptography;

using System.Text;public class DPAPIExample {public static void RunExample() {string sensitiveData = "SensitiveData123!";byte[] data = Encoding.UTF8.GetBytes(sensitiveData);byte[] entropy = { 1, 2, 3, 4, 5, 6, 7, 8 }; // 可选熵byte[] encryptedData = ProtectedData.Protect(data, entropy, DataProtectionScope.CurrentUser);byte[] decryptedData = ProtectedData.Unprotect(encryptedData, entropy, DataProtectionScope.CurrentUser);string result = Encoding.UTF8.GetString(decryptedData);Console.WriteLine("解密后的数据:" + result);}

}

3.2 第三方工具

- mimikatz

- 展示内存提取攻击,提示强化内存防护的重要性。

- 云密钥管理服务(KMS)

- 例如 Azure Key Vault、阿里云 KMS 进行密钥管理和轮转。

四、未来演进方向

4.1 量子安全算法集成

- 背景:

- 传统对称加密算法面临量子计算风险。

- 应用前景:

- 未来 DPAPI 可能集成 CRYSTALS-Kyber 等量子安全算法。

4.2 分布式密钥分片与共享

- 实现方法:

- 利用 Shamir 秘密共享算法,将密钥拆分存储于不同环境。

- 应用场景:

- 适用于企业级关键数据保护。

4.3 运行时内存加密与可信执行环境

- 采用 Intel SGX 或 ARM TrustZone

- 在 TEE(可信执行环境)中进行解密,防止运行时内存数据泄露。

结论

DPAPI 是 Windows 提供的强大数据保护工具,但在实际应用中仍需结合 内存防护、进程验证、TPM 绑定和密钥管理 等策略,以提升安全性。未来,随着 量子安全、分布式密钥分片和 TEE 的发展,DPAPI 也将持续演进,适应更复杂的安全需求。

相关文章:

深度剖析与安全实践)

数据保护API(DPAPI)深度剖析与安全实践

Windows DPAPI 安全机制解析 在当今数据泄露与网络攻击日益频繁的背景下,Windows 提供的 DPAPI(Data Protection API)成为开发者保护本地敏感数据的重要工具。本文将从 双层密钥体系、加密流程、跨上下文加密、已知攻击向量与防御措施、企业…...

java23种设计模式-桥接模式

桥接模式(Bridge Pattern)学习笔记 🌟 定义 桥接模式属于结构型设计模式,将抽象部分与实现部分分离,使它们可以独立变化。通过组合代替继承的方式,解决多维度的扩展问题,防止类爆炸。 &#x…...

3D Web轻量化引擎HOOPS Communicator如何赋能航空航天制造?

在当今航空航天制造领域,精确度、效率和协作是推动行业发展的关键要素。随着数字化技术的飞速发展,3D Web可视化开发包HOOPS Communicator 为航空航天制造带来了革命性的变化。它凭借强大的功能和灵活的应用,助力企业在设计、生产、培训等各个…...

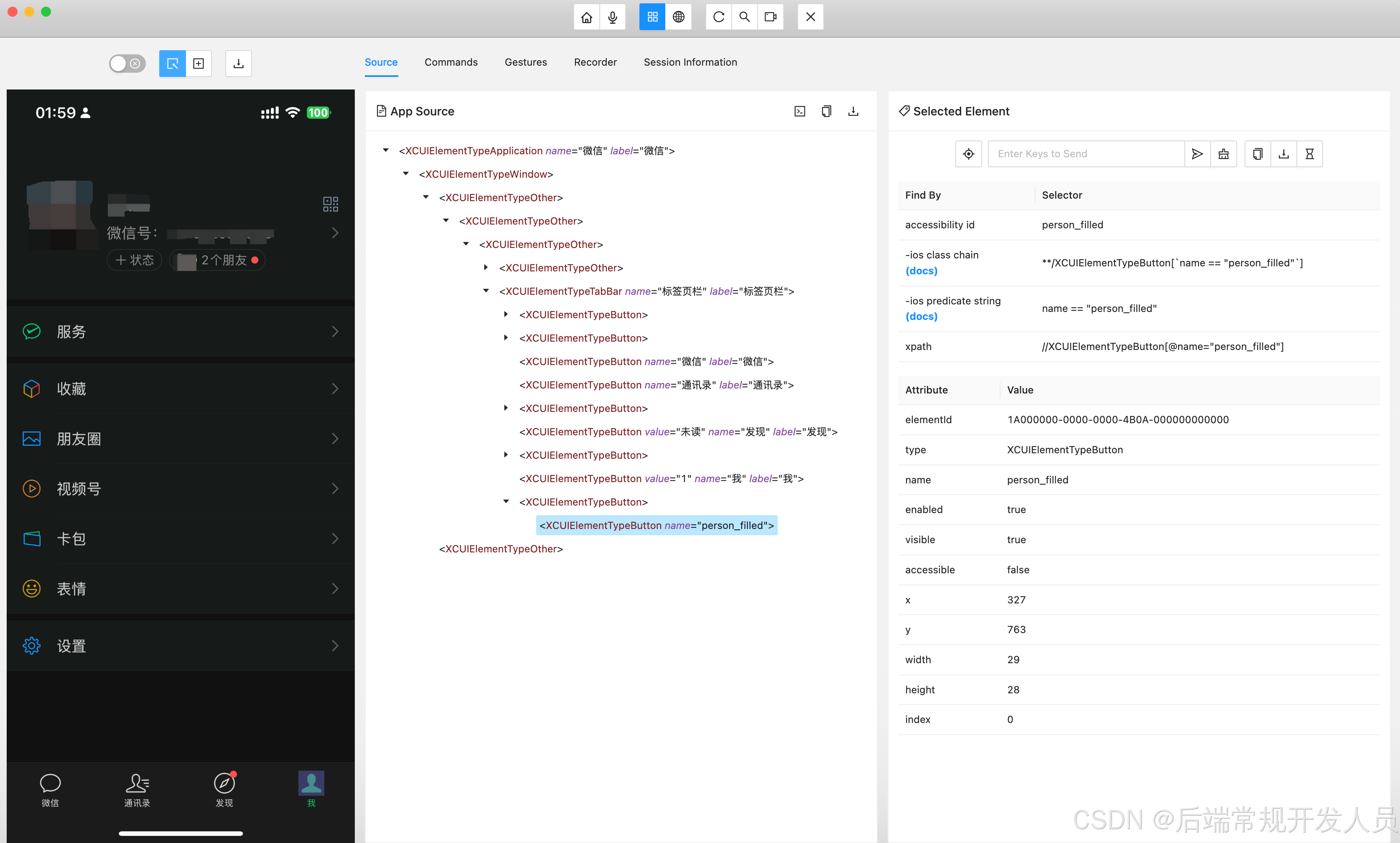

iOS手机App爬虫- (1) Mac安装Appium真机运行环境

iOS手机App爬虫 一、环境准备与工具安装1. 开发基础环境配置1.1 Node.js环境1.2 Xcode套件1.3 Java环境 2. 核心测试工具链2.1 Appium主程序2.2 辅助工具集 3. 可视化工具 二、设备与环境验证1. 设备信息获取2. 环境健康检查 三、WebDriverAgent编译部署1. 设备端准备2. 项目配…...

android s下make otapackage编译失败

[DESCRIPTION] android s上,我司推荐使用split build的方式进行编译,但是部分客户依旧会采用AOSP full build的方式进行编译。而我司在这块release的时候,并未进行验证。因此执行make otapackage的时候,会出现如下报错。 [0312/…...

《Elasticsearch实战:从零开始构建高效全文搜索引擎》

内容概览: Elasticsearch简介 Elasticsearch的定义与应用场景 Elasticsearch的核心特性 环境搭建与安装 安装Elasticsearch 启动与配置Elasticsearch 索引设计与映射 创建索引 定义映射(Mapping) 字段类型与分析器的选择 数据导入与管理…...

【Linux网络】认识协议(TCP/UDP)、Mac/IP地址和端口号、网络字节序、socket套接字

⭐️个人主页:小羊 ⭐️所属专栏:Linux 很荣幸您能阅读我的文章,诚请评论指点,欢迎欢迎 ~ 目录 1、初识协议2、UDP、TCP3、Mac、IP地址4、端口号5、网络字节序6、socket 1、初识协议 协议就是一种约定。如何让不同厂商生产的计…...

12、数据库、Sql单表多表

文章目录 一、数据库简介二、单表三、多表四、等值连接五、内联结六、inner join on、left join on、right join on区别七、模糊查找八、作业 一、数据库简介 数据在内存: 优点:读写速度快缺点:程序结束后数据丢失 保存到文件 优点&#…...

Spring Boot 实现图片上传并生成缩略图功能

在实际开发中,上传图片并生成缩略图是一项常见需求,例如在电商平台、社交应用等场景中,缩略图可以有效提高页面加载速度,优化用户体验。本文将介绍如何在 Spring Boot 项目中实现上传图片并生成缩略图的功能。 📦 1. …...

洛谷B3664[语言月赛202209] 零食售卖点

B3664 [语言月赛202209] 零食售卖点 - 洛谷 代码区: #include<bits/stdc.h>using namespace std;int main(){int n;cin >> n;int arry[n],dp[n];for(int i0;i<n;i){cin >> arry[i];}dp[0]0;sort(arry,arryn);for(int i1;i<n;i){dp[i]arry…...

贪心算法:JAVA从理论到实践的探索

在计算机科学领域,贪心算法是一种简单而高效的算法设计策略,广泛应用于优化问题的求解。它通过在每一步选择中都采取当前状态下最优的选择,以期望最终得到全局最优解。本文将深入探讨贪心算法的原理、应用场景,并通过具体代码示例,帮助读者更好地理解和掌握这一算法。 一…...

线程池10种常见坑

1. 直接使用 Executors 创建线程池 直接使用 Executors 提供的快捷方法: ExecutorService executor Executors.newFixedThreadPool(10);问题 无界队列:newFixedThreadPool 使用的队列是 LinkedBlockingQueue,它是无界队列,任务…...

鸿蒙ArkTs如何实现pdf预览功能?

鸿蒙ArkTs如何实现pdf预览功能? 前言PDFKit运行示例代码报错真机运行先看效果一、预览本地pdf文件二、预览线上的pdf文件三、预览沙箱目录中pdf的文件(重点)效果中的整体代码总结 Harmony OS NEXT版本(接口及解决方案兼容API12版本或以上版本) 前言 在开…...

KylinSP3 | 防火墙和麒麟安全增强设置KySec

一、系统防火墙原理 麒麟操作系统从V10版本开始,默认使用了Firewalld防火墙,Firewalld是能提供动态管理的防火墙,支持网络/防火墙区域,用于定义网络连接或接口的信任级别。支持IPv4和IPv6防火墙设置、以太网桥接和IP集。将运行时…...

【C++】面试常问八股

5、内存管理 野指针 野指针指的是未进行初始化或未清零的指针,不是NULL指针野指针产生原因及解决方案: 指针变量未初始化:指针变量定义时若未初始化,则其指向的地址是随机的,不为NULL;定义时初始化为NULL…...

vscode多文件编译构建(CMake)和调试C++

目录 1. CMake 基础构建工具及作用相关配置文件 2. 配置 tasks.json关键字段详细解释 3. 配置 launch.json关键字段详细解释 4. 配置 CMakeLists.txt关键部分详细解释 5. 构建和调试项目1. 仅构建项目1.1 任务执行顺序1.2 cmake 任务执行详情1.3 build 任务执行详情1.4 构建后的…...

使用Docker 部署 LNMP+Redis 环境

使用Docker 部署 LNMPRedis 环境 Docker 简介 Docker 是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的容器中,然后发布到任何流行的 Linux 机器上,也可以实现虚拟化。容器是完全使用沙箱机制,相互…...

文件上传漏洞学习笔记

一、漏洞概述 定义 文件上传漏洞指未对用户上传的文件进行充分安全校验,导致攻击者可上传恶意文件(如Webshell、木马),进而控制服务器或执行任意代码。 危害等级 ⚠️ 高危漏洞(通常CVSS评分7.0)ÿ…...

375_C++_cloud手机推送,添加人脸告警信息到任务队列中,UploadAlarmPush是典型的工厂模式应用,为什么使用工厂模式完成这部分代码

一:AlarmFaceInfo的应用 让我帮你解析这个lambda表达式的实现: // ...................... .h ...........................// struct RsMsgPushTask_S : public Task{AlarmType_E mainAlarmType;unsigned int subAlarmType;DateTime alarmTime...

Spring Boot 中的日志管理

一、日志框架选择 1. 主流框架对比 框架特点Spring Boot 默认支持Logback- 性能优异,Spring Boot 默认集成- 支持自动热更新配置文件✅ (默认)Log4j2- 异步日志性能更强- 支持插件扩展- 防范漏洞能力更好❌ (需手动配置)JUL (JDK自带)- 无需额外依赖- 功能简单&am…...

VB.net复制Ntag213卡写入UID

本示例使用的发卡器:https://item.taobao.com/item.htm?ftt&id615391857885 一、读取旧Ntag卡的UID和数据 Private Sub Button15_Click(sender As Object, e As EventArgs) Handles Button15.Click轻松读卡技术支持:网站:Dim i, j As IntegerDim cardidhex, …...

pam_env.so模块配置解析

在PAM(Pluggable Authentication Modules)配置中, /etc/pam.d/su 文件相关配置含义如下: 配置解析 auth required pam_env.so1. 字段分解 字段值说明模块类型auth认证类模块,负责验证用户身份&am…...

Xen Server服务器释放磁盘空间

disk.sh #!/bin/bashcd /run/sr-mount/e54f0646-ae11-0457-b64f-eba4673b824c # 全部虚拟机物理磁盘文件存储 a$(ls -l | awk {print $NF} | cut -d. -f1) # 使用中的虚拟机物理磁盘文件 b$(xe vm-disk-list --multiple | grep uuid | awk {print $NF})printf "%s\n"…...

网站指纹识别

网站指纹识别 网站的最基本组成:服务器(操作系统)、中间件(web容器)、脚本语言、数据厍 为什么要了解这些?举个例子:发现了一个文件读取漏洞,我们需要读/etc/passwd,如…...

七、数据库的完整性

七、数据库的完整性 主要内容 7.1 数据库的完整性概述 7.2 实体完整性 7.3 参照完整性 7.4 用户定义的完整性 7.5 触发器 7.6 SQL Server中数据库完整性的实现 7.7 小结 7.1 数据库的完整性概述 数据库完整性的含义 正确性 指数据的合法性 有效性 指数据是否属于所定…...

)

华为OD最新机试真题-数组组成的最小数字-OD统一考试(B卷)

题目描述 给定一个整型数组,请从该数组中选择3个元素 组成最小数字并输出 (如果数组长度小于3,则选择数组中所有元素来组成最小数字)。 输入描述 行用半角逗号分割的字符串记录的整型数组,0<数组长度<= 100,0<整数的取值范围<= 10000。 输出描述 由3个元素组成…...

消防一体化安全管控平台:构建消防“一张图”和APP统一管理

在城市的某个角落,一场突如其来的火灾打破了平静。熊熊烈火迅速蔓延,滚滚浓烟弥漫开来,周围群众的生命财产安全受到严重威胁。就在这千钧一发之际,消防救援队伍迅速行动,而豪越科技消防一体化安全管控平台构建的消防“…...

热烈祝贺埃文科技正式加入可信数据空间发展联盟

2025年4月29日,在福州举办的第八届数字中国建设峰会“可信数据空间分论坛”上,可信数据空间发展联盟正式宣告成立。国家数据局党组书记、局长刘烈宏出席并致辞,强调该联盟是推进全国一体化数据市场建设的关键抓手。 郑州埃文科技有限公司&am…...

Unity VR/MR开发-VR开发与传统3D开发的差异

视频讲解链接:【XR马斯维】VR/MR开发与传统3D开发的差异【UnityVR/MR开发教程--入门】_哔哩哔哩_bilibili...

----- Python的类与对象)

Python学习(8) ----- Python的类与对象

Python 中的类(Class)与对象(Object)是面向对象编程(OOP)的核心。我们可以通过“类是模板,对象是实例”来理解它们的关系。 🧱 一句话理解: 类就像“图纸”,对…...