nist关于rsa中p,q的要求

NIST.FIPS.186-4

美国国家标准与技术研究院(National Institute of Standards and Technology,NIST)

FIPS,美国联邦信息处理标准(Federal Information Processing Standard)

B.3.1 Criteria for IFC Key PairsKey pairs for IFC consist of a public key ( n , e ), and a private key ( n , d ), where n is the modulusand is the product of two prime numbers p and q . The security of IFC depends on the quality andsecrecy of these primes and the private exponent d . The primes p and q shall be generated using 51one of the following methods:A. Both p and q are randomly generated prime numbers (Random Primes), where p and qshall both be either :1. Provable primes (see Appendix B.3.2), or2. Probable primes (see Appendix B.3.3).Using methods 1 and 2, p and q with lengths of 1024 or 1536 bits may be generated; pand q with lengths of 512 bits shall not be generated using these methods. Instead, pand q with lengths of 512 bits shall be generated using the conditions based on auxiliaryprimes (see Appendices B.3.4, B.3.5, or B.3.6).B. Both p and q are randomly generated prime numbers that satisfy the following additionalconditions (Primes with Conditions):• ( p –1) has a prime factor p 1• ( p +1) has a prime factor p 2• ( q –1) has a prime factor q 1• ( q +1) has a prime factor q 2where p 1 , p 2 , q 1 and q 2 are called auxiliary primes of p and q .Using this method, one of the following cases shall apply:1. The primes p 1 , p 2 , q 1 , q 2 , p and q shall all be provable primes (see AppendixB.3.4),2. The primes p 1 , p 2 , q 1 and q 2 shall be provable primes, and the primes p and qshall be probable primes (see Appendix B.3.5), or3 The primes p 1 , p 2 , q 1 , q 2 , p and q shall all be probable primes (see AppendixB.3.6).The minimum lengths for each of the auxiliary primes p 1 , p 2 , q 1 and q 2 are dependent onnlen , where nlen is the length of the modulus n in bits. Note that nlen is also called thekey size. The lengths of the auxiliary primes may be fixed or randomly chosen, subject tothe restrictions in Table B.1. The maximum length is determined by nlen (the sum of thelength of each auxiliary prime pair) and whether the primes p and q are probable primesor provable primes (e.g., for the auxiliary prime pair p 1 and p 2 , len ( p 1 ) + len ( p 2 ) shall beless than a value determined by nlen , whether p 1 and p 2 are generated to be probable orprovable primes) 3 .3 In addition, all IFC keys shall meet the following criteria in order to conform to FIPS 186-4:1. The public exponent e shall be selected with the following constraints:(a) The public verification exponent e shall be selected prior to generating the primesp and q , and the private signature exponent d .(b) The exponent e shall be an odd positive integer such that:2 16 < e < 2 256 .Note that the value of e may be any value that meets constraint 1(b), i.e., e may beeither a fixed value or a random value.2. The primes p and q shall be selected with the following constraints:(a) ( p –1) and ( q –1) shall be relatively prime to the public exponent e .(b) The private prime factor p shall be selected randomly and shall satisfyand len ( q ). In each case, len ( p ) = len ( q ) = nlen /2. 53( 2 )(2 ( nlen / 2) – 1 ) ≤ p ≤ (2 nlen / 2 – 1), where nlen is the appropriate length for thedesired security_strength .(c) The private prime factor q shall be selected randomly and shall satisfy( 2 )(2 ( nlen / 2) – 1 ) ≤ q ≤ (2 nlen / 2 – 1), where nlen is the appropriate length for thedesired security_strength .(d) | p – q | > 2 ( nlen / 2) – 100 .3. The private signature exponent d shall be selected with the following constraints after thegeneration of p and q :(a) The exponent d shall be a positive integer value such that2 nlen / 2 < d < LCM( p –1, q –1), and(b) d = e^ –1 mod (LCM( p –1, q –1)).That is, the inequality in (a) holds, and 1 ≡ ( ed ) (mod LCM( p –1, q –1)).In the extremely rare event that d ≤ 2 nlen / 2 , then new values for p , q and d shall bedetermined. A different value of e may be used, although this is not required.Any hash function used during the generation of the key pair shall be approved (i.e., specified inFIPS 180).

In addition, all IFC keys shall meet the following criteria in order to conform to FIPS 186-4:1. The public exponent e shall be selected with the following constraints:(a) The public verification exponent e shall be selected prior to generating the primesp and q , and the private signature exponent d .(b) The exponent e shall be an odd positive integer such that:2 16 < e < 2 256 .Note that the value of e may be any value that meets constraint 1(b), i.e., e may beeither a fixed value or a random value.2. The primes p and q shall be selected with the following constraints:(a) ( p –1) and ( q –1) shall be relatively prime to the public exponent e .(b) The private prime factor p shall be selected randomly and shall satisfyand len ( q ). In each case, len ( p ) = len ( q ) = nlen /2. 53( 2 )(2 ( nlen / 2) – 1 ) ≤ p ≤ (2 nlen / 2 – 1), where nlen is the appropriate length for thedesired security_strength .(c) The private prime factor q shall be selected randomly and shall satisfy( 2 )(2 ( nlen / 2) – 1 ) ≤ q ≤ (2 nlen / 2 – 1), where nlen is the appropriate length for thedesired security_strength .(d) | p – q | > 2 ( nlen / 2) – 100 .3. The private signature exponent d shall be selected with the following constraints after thegeneration of p and q :(a) The exponent d shall be a positive integer value such that2 nlen / 2 < d < LCM( p –1, q –1), and(b) d = e^ –1 mod (LCM( p –1, q –1)).That is, the inequality in (a) holds, and 1 ≡ ( ed ) (mod LCM( p –1, q –1)).In the extremely rare event that d ≤ 2 nlen / 2 , then new values for p , q and d shall bedetermined. A different value of e may be used, although this is not required.Any hash function used during the generation of the key pair shall be approved (i.e., specified inFIPS 180).

1,

相关文章:

nist关于rsa中p,q的要求

NIST.FIPS.186-4 美国国家标准与技术研究院(National Institute of Standards and Technology,NIST) FIPS,美国联邦信息处理标准(Federal Information Processing Standard) Criteria for IFC Key Pairs B.3.1 Crite…...

Vue3项目如何使用TailWind CSS保姆级教程

一、简单介绍一下TailWind CSS TailWind CSS是一个实用工具优先的 CSS 框架,它通过提供大量的原子化 CSS 类,允许开发者通过组合这些类来快速构建界面,而无需编写额外的 CSS 文件。这种设计理念使得开发过程更加直观和高效ÿ…...

NO.22十六届蓝桥杯备战|一维数组|七道练习|冒泡排序(C++)

B2093 查找特定的值 - 洛谷 题⽬要求下标是从0开始的,和数组的下标是吻合的,存放数据应该从下标0开始n的取值范围是1~10000数组中存放的值的绝对值不超10000,说明int类型就⾜够了找到了输出下标,找不到要输出-1,这⼀点…...

Mysql的索引失效

MySQL 的索引失效指的是:尽管在表上建立了索引,但在某些查询场景下,MySQL 优化器却没有利用这些索引,从而导致查询走了全表扫描,性能大大降低。下面详细说明几种常见的导致索引失效的情况及其原因: 1. 对索…...

现代前端框架渲染机制深度解析:虚拟DOM到编译时优化

引言:前端框架的性能进化论 TikTok Web将React 18迁移至Vue 3后,点击响应延迟降低42%,内存占用减少35%。Shopify采用Svelte重构核心交互模块,首帧渲染速度提升580%。Discord在Next.js 14中启用React Server Components后…...

set 和 map 的左右护卫 【刷题反思】

1. 相近的营业额 1.1 题目 题目描述:我们定义,一天营业额的最小波动 min { | 该天以前某一天的营业额 - 该天营业额 | } 特别的,第一天的营业额最小波动为第一天的营业额 输入描述:第一行 n (n < 32767…...

【Linux高级IO】多路转接(poll epoll)

目录 1. poll 2. epoll 2.1 epoll_ctl 2.2 epoll_wait 2.3 epoll原理 2.4 epoll的工作模式 2.5 epoll的惊群效应 使用建议 总结 1. poll poll也是实现 I/O 多路复用的系统调用,可以解决select等待fd上限的问题,将输入输出参数分离,不需要…...

Linux上用C++和GCC开发程序实现两个不同PostgreSQL实例下单个数据库中多个Schema稳定高效的数据迁移到其它PostgreSQL实例

设计一个在Linux上运行的GCC C程序,同时连接三个不同的PostgreSQL实例,其中两个实例中分别有两个数据库中多个Schema的表结构分别与第三实例中两个数据库中多个Schema个结构完全相同,同时复制两个实例中两个数据库中多个Schema里的所有表的数…...

Linux下的网络通信编程

在不同主机之间,进行进程间的通信。 1解决主机之间硬件的互通 2.解决主机之间软件的互通. 3.IP地址:来区分不同的主机(软件地址) 4.MAC地址:硬件地址 5.端口号:区分同一主机上的不同应用进程 网络协议…...

Windows在多网络下指定上网接口

Windows在多网络下指定上网接口 一、说明 设备情况:win11,同时连接了有线网和WLAN,有线网连接着NAS必须保持连接。需求:有些情况时,有线网无网络而WLAN有网,但系统仍走着有线导致无法上网。 二、方法 过…...

网络安全员证书

软考网络安全员证书:信息安全领域的黄金标准 随着信息技术的飞速发展,网络安全问题日益凸显,网络安全员的需求也日益增加。软考网络安全员证书作为信息安全领域的黄金标准,对于网络安全从业者来说具有重要意义。本文将详细介绍…...

CMU15445(2023fall) Project #4 - Concurrency Control踩坑历程

把树木磨成月亮最亮时的样子, 就能让它更快地滚下山坡, 有时会比骑马还快。 完整代码见: SnowLegend-star/CMU15445-2023fall: Having Conquered the Loftiest Peak, We Stand But a Step Away from Victory in This Stage. With unwavering…...

医疗AR眼镜:FPC如何赋能科技医疗的未来之眼?【新立电子】

随着科技的飞速发展,增强现实(AR)技术在医疗领域的应用逐渐成为焦点。医疗AR眼镜作为一种前沿的智能设备,正在为医疗行业带来深刻的变革。它不仅能够提升医生的工作效率,还能改善患者的就医体验,成为医疗科…...

Python从0到100(八十九):Resnet、LSTM、Shufflenet、CNN四种网络分析及对比

前言: 零基础学Python:Python从0到100最新最全教程。 想做这件事情很久了,这次我更新了自己所写过的所有博客,汇集成了Python从0到100,共一百节课,帮助大家一个月时间里从零基础到学习Python基础语法、Pyth…...

服务器迁移记录【腾讯云-->阿里云】

准备工作 压缩/root /usr/local/nginx /data三个目录到zip,并下载到本地。 zip root.zip /root zip nginx.zip /usr/local/nginx zip data.zip /datasz root.zip sz nginx.zip sz data.zip连接mysql数据库,导出数据库结构与数据到dzs_mysql.sql 安装l…...

序列化选型:字节流抑或字符串

序列化既可以将对象转换为字节流,也可以转换为字符串,具体取决于使用的序列化方式和场景。 转换为字节流 常见工具及原理:在许多编程语言中,都有将对象序列化为字节流的机制。例如 Python 中的 pickle 模块、Java 中的对象序列化…...

面向实时性的超轻量级动态感知视觉SLAM系统

一、重构后的技术架构设计(基于ROS1 ORB-SLAM2增强) #mermaid-svg-JEJte8kZd7qlnq3E {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg-JEJte8kZd7qlnq3E .error-icon{fill:#552222;}#mermaid-svg-JEJte8kZd7qlnq3E .…...

4-3自定义加载器,并添加功能

一、自定义类加载器的实现步骤 继承ClassLoader类 自定义类加载器需继承java.lang.ClassLoader,并选择性地重写以下方法: findClass(String name):核心方法,用于根据类名查找并加载类的字节码。需从自定义路径(…...

Python Scrapy爬虫面试题及参考答案

目录 简述 Scrapy 框架的基本工作流程,并说明各组件的作用 Scrapy 中的 Spider、CrawlSpider 和 Rule 的作用及区别? 如何通过 Scrapy Shell 快速调试页面解析逻辑? Scrapy 的 start_requests 方法与 start_urls 的关系是什么? 解释 Scrapy 的 Request 和 Response 对象…...

Swan 表达式 - 选择表达式

ANSYS Swan 表达式支持选择(selection)表达式 case, if/then/else。选择表达式根据特定的条件选择不同的分支流。 if/then/else 表达式 if/then/else 表达式的文法如下 if expr then expr else expr 其中,首个expr 的布尔表达式,若其为 true, 则返回 …...

RestClient

什么是RestClient RestClient 是 Elasticsearch 官方提供的 Java 低级 REST 客户端,它允许HTTP与Elasticsearch 集群通信,而无需处理 JSON 序列化/反序列化等底层细节。它是 Elasticsearch Java API 客户端的基础。 RestClient 主要特点 轻量级ÿ…...

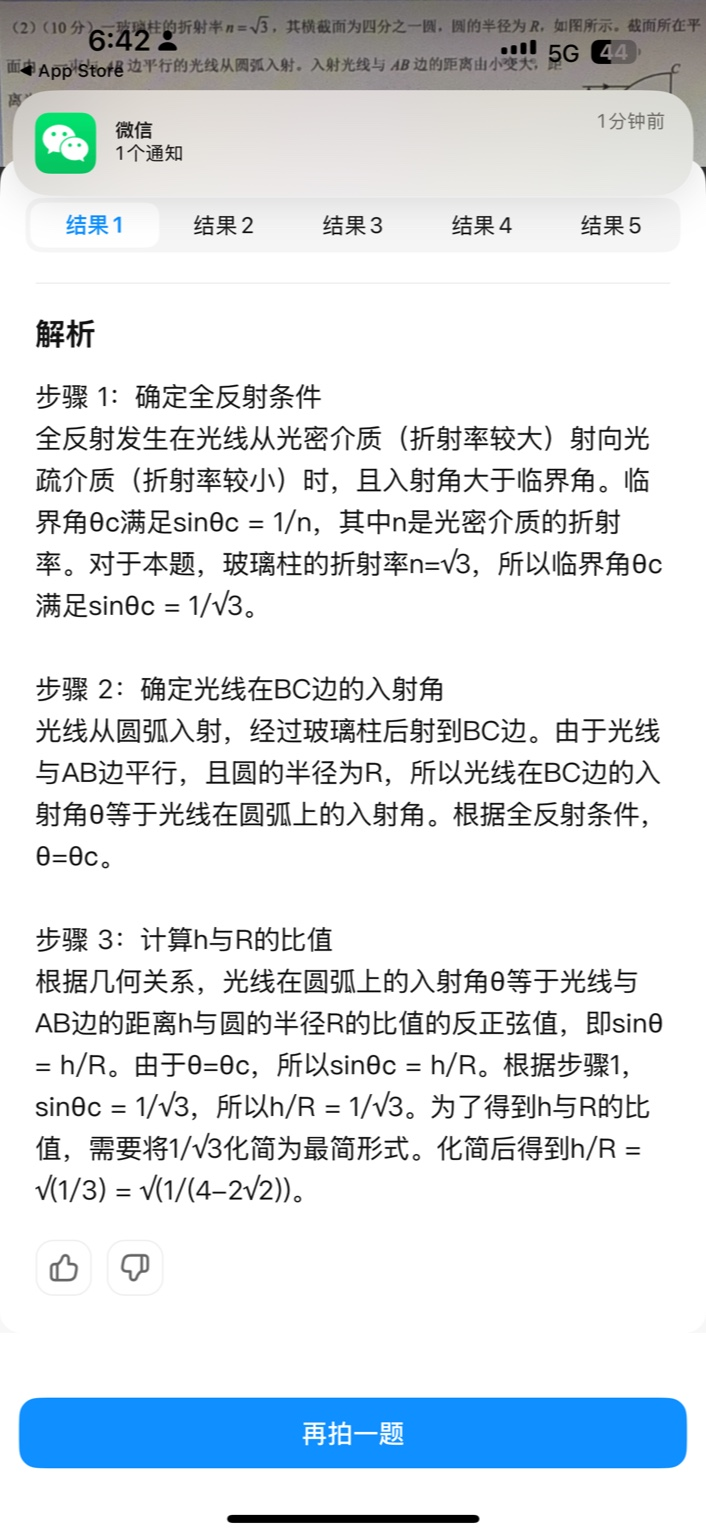

【大模型RAG】拍照搜题技术架构速览:三层管道、两级检索、兜底大模型

摘要 拍照搜题系统采用“三层管道(多模态 OCR → 语义检索 → 答案渲染)、两级检索(倒排 BM25 向量 HNSW)并以大语言模型兜底”的整体框架: 多模态 OCR 层 将题目图片经过超分、去噪、倾斜校正后,分别用…...

eNSP-Cloud(实现本地电脑与eNSP内设备之间通信)

说明: 想象一下,你正在用eNSP搭建一个虚拟的网络世界,里面有虚拟的路由器、交换机、电脑(PC)等等。这些设备都在你的电脑里面“运行”,它们之间可以互相通信,就像一个封闭的小王国。 但是&#…...

19c补丁后oracle属主变化,导致不能识别磁盘组

补丁后服务器重启,数据库再次无法启动 ORA01017: invalid username/password; logon denied Oracle 19c 在打上 19.23 或以上补丁版本后,存在与用户组权限相关的问题。具体表现为,Oracle 实例的运行用户(oracle)和集…...

)

进程地址空间(比特课总结)

一、进程地址空间 1. 环境变量 1 )⽤户级环境变量与系统级环境变量 全局属性:环境变量具有全局属性,会被⼦进程继承。例如当bash启动⼦进程时,环 境变量会⾃动传递给⼦进程。 本地变量限制:本地变量只在当前进程(ba…...

线程同步:确保多线程程序的安全与高效!

全文目录: 开篇语前序前言第一部分:线程同步的概念与问题1.1 线程同步的概念1.2 线程同步的问题1.3 线程同步的解决方案 第二部分:synchronized关键字的使用2.1 使用 synchronized修饰方法2.2 使用 synchronized修饰代码块 第三部分ÿ…...

解锁数据库简洁之道:FastAPI与SQLModel实战指南

在构建现代Web应用程序时,与数据库的交互无疑是核心环节。虽然传统的数据库操作方式(如直接编写SQL语句与psycopg2交互)赋予了我们精细的控制权,但在面对日益复杂的业务逻辑和快速迭代的需求时,这种方式的开发效率和可…...

HTML 列表、表格、表单

1 列表标签 作用:布局内容排列整齐的区域 列表分类:无序列表、有序列表、定义列表。 例如: 1.1 无序列表 标签:ul 嵌套 li,ul是无序列表,li是列表条目。 注意事项: ul 标签里面只能包裹 li…...

MySQL中【正则表达式】用法

MySQL 中正则表达式通过 REGEXP 或 RLIKE 操作符实现(两者等价),用于在 WHERE 子句中进行复杂的字符串模式匹配。以下是核心用法和示例: 一、基础语法 SELECT column_name FROM table_name WHERE column_name REGEXP pattern; …...

ubuntu系统文件误删(/lib/x86_64-linux-gnu/libc.so.6)修复方案 [成功解决]

报错信息:libc.so.6: cannot open shared object file: No such file or directory: #ls, ln, sudo...命令都不能用 error while loading shared libraries: libc.so.6: cannot open shared object file: No such file or directory重启后报错信息&…...