【论文总结】针对操作系统级虚拟化的抽象资源攻击

介绍

这是一篇来自2021CCS的论文,作者有Nanzi Yang, Wenbo Shen, Jinku Li, Yutian Yang, Kangjie Lu, Jietao Xiao, Tianyu Zhou, Chenggang Qin, Wang Yu, Jianfeng Ma, Kui Ren。

概述

本文的贡献如下:

-

新的攻击面:作者揭示了一个影响操作系统主要功能,影响多个操作系统,操作系统虚拟化共有的抽象资源攻击。

-

攻击实用性评估:四大云计算厂商提供的self-deployed native container环境均受到抽象资源攻击影响。

-

系统化分析:作者设计并实现了一个静态分析工具,并识别出501个可被容器重复触发的抽象资源。

-

作者将工具源码以及结果开源在Github上了

Github地址:https://github.com/ZJU-SEC/AbstractResourceAttack

概述

这篇论文揭示了一种操作系统级虚拟化的固有问题-共享内核变量和数据结构。和物理资源(CPU,内存)相比,这些内核变量和数据结构也被称为抽象资源。基于这些共享抽象资源,该论文提出一种新型攻击 - 抽象资源攻击。通过实验证明,抽象资源攻击可影响操作系统所有主要功能,包含进程管理、内存管理、存储管理、IO管理,造成系统崩溃或者性能大幅度下降;同时可攻击大多数主流操作系统,包含Linux,FreeBSD以及Fuchsia内核;同时该论文进一步在四大云厂商环境进行验证,证明抽象资源攻击在其上部署的共享内核容器环境中依然可行,揭示该攻击影响的广泛性和严重性。该论文实现并开源了一个静态分析工具,系统化分析出Linux中潜在的抽象资源攻击,找出了超过500个Linux内核中易受攻击的抽象资源。

背景

操作系统级虚拟化是云计算中的一项核心技术,它允许多个独立的和隔离的用户空间环境在同一个内核上运行。目前,操作系统级虚拟化以Linux的container为代表, 比较常用的还有FreeBSD的Jails以及Solaris的Zones.

文章使用容器来代指这些共享内核的独立用户执空间,目前应用最为广泛的容器是Docker container,Red Hat Openshift和Apache Openwhisk这两个常见的云平台都使用了Docker container.

与传统虚拟化为每一虚拟机维护单独的内核不同,容器凭借其共享内核的特性,拥有更快的启动速度已经更好的资源利用效率。在Linux容器中,内核提供了namespace和cgroup机制实现资源隔离和限制,内核还提供了如seccomp和selinux等安全机制进行安全加固。由于容器的广泛应用,其安全问题也备受关注,之前的研究主要集中于信息泄漏,侧信道攻击,带外负载等问题。

抽象资源攻击

与之前的工作不同,本文从一个新颖的角度进行切入,作者认为除了如CPU, memory这些物理资源以外,操作系统中维护的变量和结构体也是十分重要的资源。运行在同一操作系统内核上的容器(native container)可以通过系统调用来访问内核提供的服务,而且系统调用会使用大量内核维护的变量和结构体,因此容器是共享这些变量和结构体的。

基于这种容器和内核之间的复杂数据依赖关系,作者将内核维护的变量和结构体统称为抽象资源(Abstract Resource),并提出了一种新型攻击—抽象资源攻击(Abstract Resource Attack), 这种攻击的核心是恶意容器通过耗尽内核中容器间共享的抽象资源,发起拒绝服务(DoS)攻击,并且其具有以下特点:

- 可以在non-privileged,drop all capabilities的容器中,在不利用任何内核漏洞的情况下发起攻击。

- 攻击能影响操作系统提供的各大主要功能。

- 攻击能影响多个主流操作系统如Linux,FreeBSD和Fuchsia。

- Linux中已有的namespace,cgroup等机制无法对抽象资源进行有效的限制。

以上特点说明抽象资源攻击这一新的攻击面是操作系统级虚拟化引入的共有问题,而且现有机制无法对其进行有效的限制。

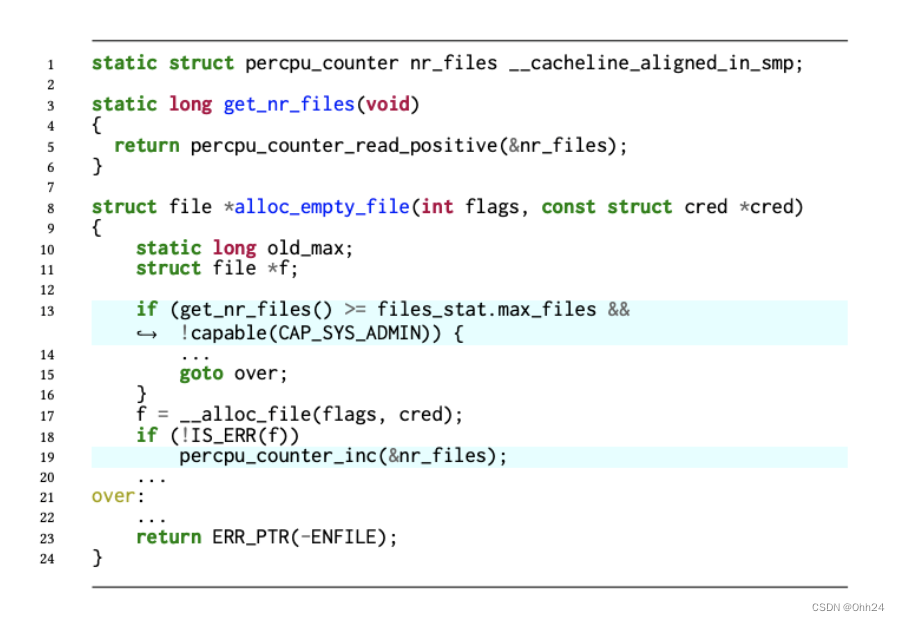

抽象资源攻击的root cause

作者首先从一个例子-nr_files攻击来阐述Abstract Resource的root cause.Linux内核存在一个nr_files全局变量,由于namespace,cgroup都没有对nr_files变量进行隔离和限制,恶意容器能轻易耗尽nr_files,使其达到files_stat.max_files上限,从而使被攻击容器无法进行与文件相关的操作。

针对云平台的抽象资源攻击

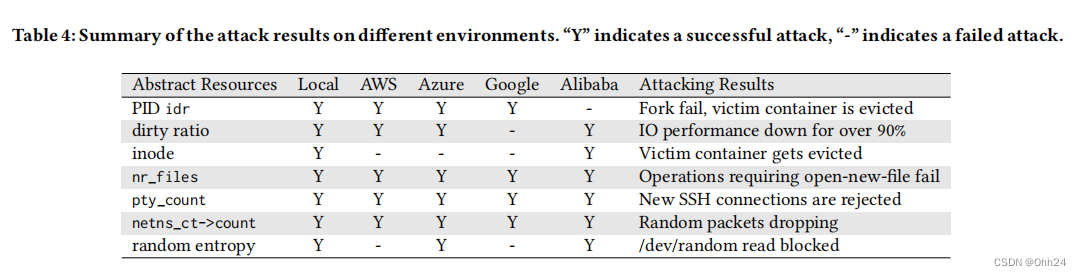

为了进一步评估抽象资源攻击的影响,作者还挑选了7种抽象资源,在四大云厂商提供的self-deployed native container环境中进行了实验。实验结果表明,各个云厂商的self-deployed native container环境都容易受到抽象资源攻击的影响。实验过程中,作者还惊喜地发现,Google的安全容器gVisor也受到两种抽象资源攻击(nr_files和netns_ct->count)的影响。这是因为gVisor虽然实现了自己的用户态内核,但是其最终还是会向宿主机内核发起系统调用完成相应的请求。作者已经将相关问题披露给了四大云计算厂商,并且得到了他们的回复和确认。

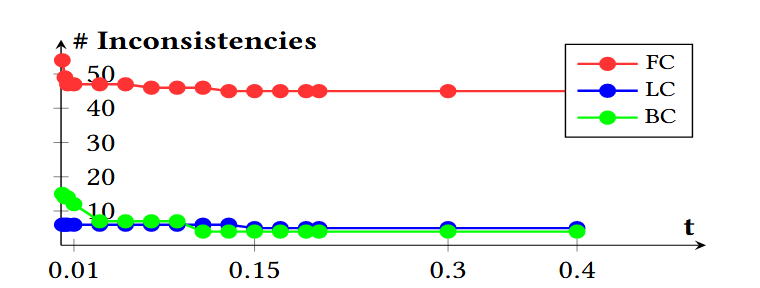

静态分析工具的设计与分析结果

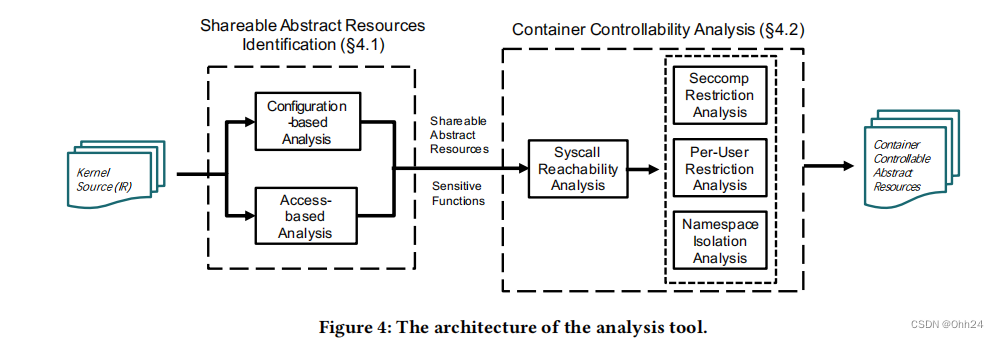

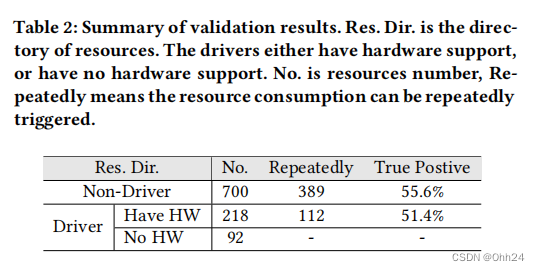

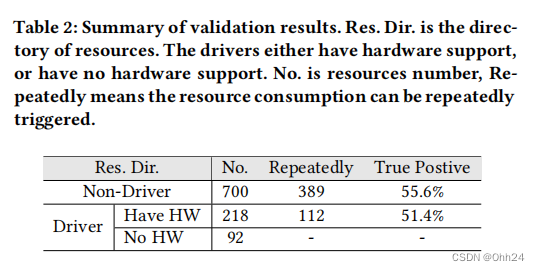

最后,作者还设计并实现了一个LLVM静态分析工具系统化,自动化地找出Linux内核中可被容器耗尽的抽象资源。为了解决如何识别出有意义的抽象资源以及如何区分出抽象资源是否能被容器耗尽两大挑战,该工具分别对应包含了configurations-based analysis和access-based analysis两大部分。在工具分析出的1010个结果中,其中有700个与驱动无关的资源,310个与驱动相关的资源。经过进一步的动态触发验证,在这700个资源中,有389个资源能被容器重复触发,true positive rate为55.6%。在310个驱动相关资源中,排除其中92个在本地没有对应硬件支持的资源,其中有112个抽象资源可以被容器重复触发,true positive rate为51.4%。

相关文章:

【论文总结】针对操作系统级虚拟化的抽象资源攻击

介绍 这是一篇来自2021CCS的论文,作者有Nanzi Yang, Wenbo Shen, Jinku Li, Yutian Yang, Kangjie Lu, Jietao Xiao, Tianyu Zhou, Chenggang Qin, Wang Yu, Jianfeng Ma, Kui Ren。 概述 本文的贡献如下: 新的攻击面:作者揭示了一个影响操…...

C# 提取 PDF 文档中的文本

C# .Net 使用 IText7 从PDF文件中提取出所有文本内容 【文 / 张赐荣】 首先在 Nuget 包管理器中,安装"itext7" 和 "itext7.font-asian"。 如果不安装 "itext7.font-asian" PDF 文件中有非Unicode编码的字符,将会抛出运行时异常:iText.IO.Excep…...

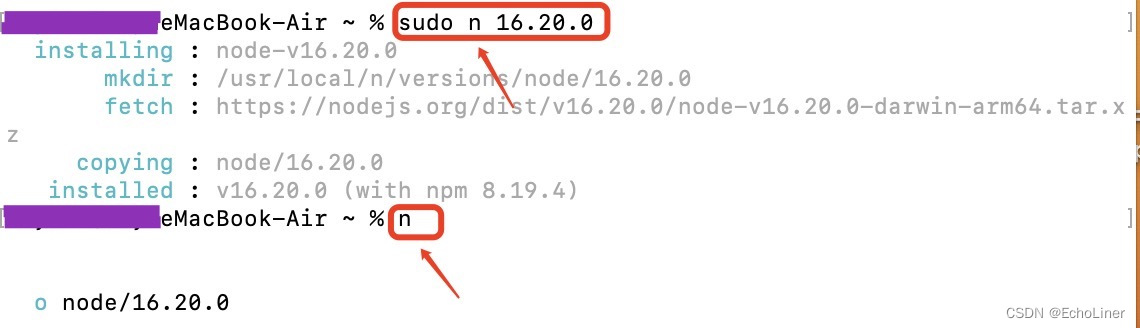

mac如何升级node版本、切换node版本

一、mac如何升级node版本 当前官网稳定版本是18.15.0 所以我从v14.17.4升级到v18.15.0 二、mac如何切换node版本 切换到16.20.0版本 三、这里是用node.js的多版本管理器n来升级和切换的,命令如下: 1、sudo npm cache clean -f //清除node.js的cache …...

一位大专学历的女程序员要求月薪25K,学历重要吗?来看看面试过程

“请提供一份完整的简历,以便我审查。从您的简历中,我感觉您写得还不错。方便的话,您可以自我简单介绍一下吗?“ ”好的,我叫李娟,拥有大专学位,目前正在寻找一份Java开发架构师的工作岗位。“…...

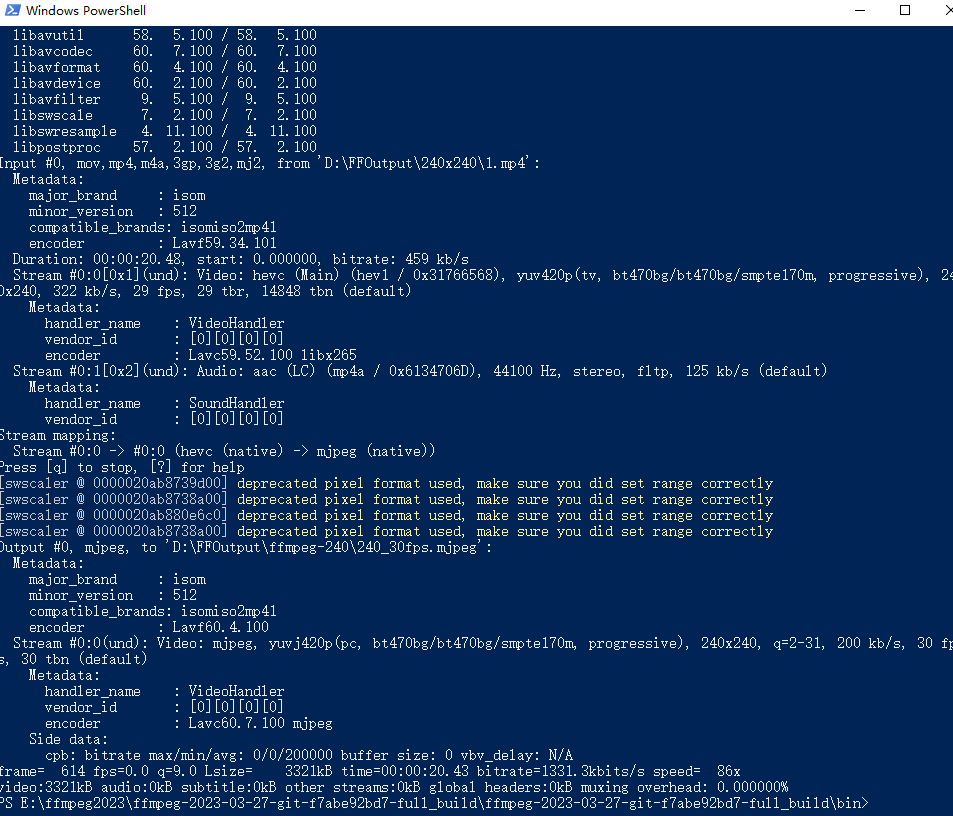

ESP32驱动1.28寸GC9A01播放视频(一、视频分辨率的调整和视频格式的转换)

ESP32驱动1.28寸GC9A01播放视频(一、视频分辨率的调整和视频格式的转换)播放前准备转换视频分辨率用FFmpeg将.MP4转换为.mjpeg格式FFmpeg的win10环境搭建FFmpeg的下载环境变量的搭建MP4转换成mjpeg格式总结播放前准备 1.28寸GC9A01屏幕的分辨率是240x24…...

epoll的LT模式(水平触发)和ET模式(边沿触发)

前言 epoll的触发模式是个引发讨论非常多的话题,网络上这方面总结的文章也很多,首先从名字上就不是很统一,LT模式常被称为水平触发、电平触发、条件触发,而ET模式常被称为边缘触发、边沿触发等,这些都是从英文翻译过来…...

Java基础面试20题

Java的八大基本数据类型 答:可以分4种类型:布尔类型(boolean),字符类型(char),浮点类型(double,float),整型(byte,short,int, long)。 String,StringBuffer与StringBuilder的区别? …...

Java面向对象封装

目录 封装的概念 封装具体实现步骤 示例代码如下 封装具体语法 封装的概念 Java封装是一种面向对象的编程方法,它的主要思想是将类的内部细节(包括数据和方法)隐藏起来,对外只提供公共的访问接口,从而保证了程序的安全性和稳定性。 封装具体实现步骤 1、声明类的成…...

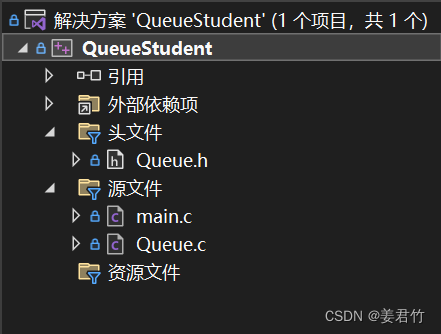

队列实现图书信息管理(C语言)

文章目录Queue.hmain.cQueue.c用队列实现一个图书信息管理,这里放一下有哪些文件。(ps:我之前写的是学生信息管理,但是有人说我们的作业是写图书,就该了下内容,没有改文件名)队列是用链表实现的…...

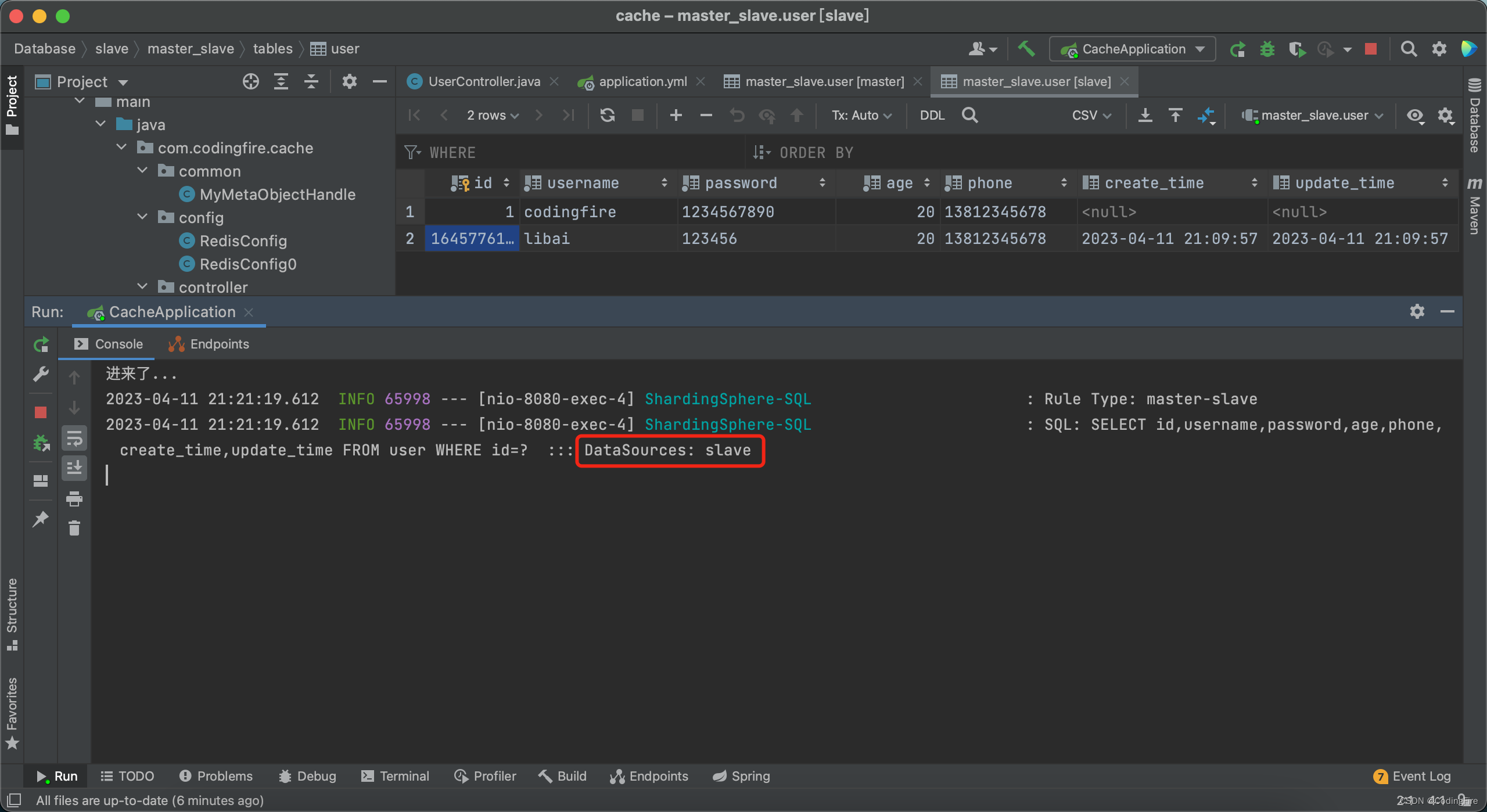

Java开发 - 读写分离初体验

前言 上一篇中,我们介绍了主从复制,相信学过的小伙伴已经能够很好的掌握主从复制的技术,实际上也并没有那么难,虽然没有讲一主多从,多主多从的配置,但是从一主一从的配置中也很容易联想到该怎么配置&#…...

图文详解CAN Log文件 - ASC文件格式

目录 1 CAN Log文件 -- ASC文件格式 1.1 Header 1.2 版本编号 1.3 经典CAN网络中的描述 1.3.1 经典CAN Standard标准帧的描述 1.3.2 经典CAN Extended扩展帧的描述 1.3.3 CAN Remote远程帧的描述 1.3.4 CAN Error错误帧的描述 1.4 CANFD网络中的描述 1.4.1 经典CAN S…...

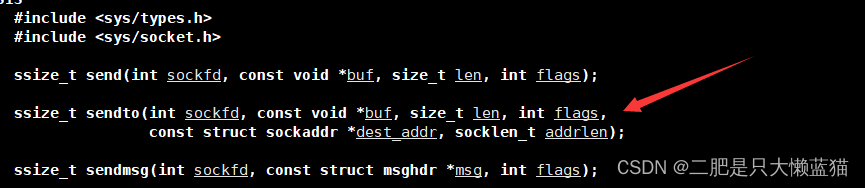

网络编程套接字(一)

学习任务: 我们先来认识端口号,区分好主机IP和端口号的区别,以及涉及到进程PID和端口号的区别。 然后简单认识一下TCP协议和UDP协议,这两个协议都是传输层的。接着了解什么是网络字节序,它有什么作用。然后是网络编程的…...

Mysql数据库存储过程

1、参数分类 存储过程的参数类型可以是IN、OUT和INOUT。根据这点分类如下: 1、没有参数(无参数无返回) 2、仅仅带 IN 类型(有参数无返回) 3、仅仅带 OUT 类型(无参数有返回) 4、既带 IN 又带 O…...

当我开始学习人工智能:人工智能的学派及研究目标

上课真是不认真啊,现在都写不来了作业了,真的会谢 一、人工智能的学派及其争论 1.1 对人工智能方法的争论 三个学派 符号主义 认为人的认知基元是符号,认知过程即符号操作过程。 认为人是一个物理符号系统,计算机也是一个物理符…...

Html5钢琴块游戏制作与分享(音游可玩)

当年一款手机节奏音游,相信不少人都玩过或见过。最近也是将其做了出来分享给大家。 游戏的基本玩法:点击下落的黑色方块,弹奏音乐。(下落的速度会越来越快) 可以进行试玩,手机玩起来效果会更好些。 点击…...

MySQL数据库——数据库设计概念和数据库设计步骤

数据库设计就是根据业务系统的具体需求,结合我们所选用的数据库,建立好表结构及表与表之间的管理关系,为这个业务系统构造出最优秀的数据存储模型的过程。使之能有效的对应用的数据进行存储,并高效的对已经存储的数据进行访问。 …...

【云原生】Kubernetes(k8s)之Pod概念和使用

k8s之Pod概念和使用一、Pod简介1.1、Pod的阶段(状态)1.2、容器状态二、Pod的定义2.1、restartPolicy2.2、imagePullPolicy2.3、command2.4、args2.5、resources三、Pod的使用3.1、创建并访问Pod3.2、多个应用容器3.3、Init容器3.3.1、Init容器与普通容器…...

数组(九)-- LC[316][321][402] 去除重复字母

1 移掉 K 位数字 1.1 题目描述 题目链接:https://leetcode.cn/problems/remove-k-digits/ 1.2 思路分析 这道题让我们从一个字符串数字中删除 k 个数字,使得剩下的数最小。也就说,我们要保持原来的数字的相对位置不变。 以题目中的 num1432…...

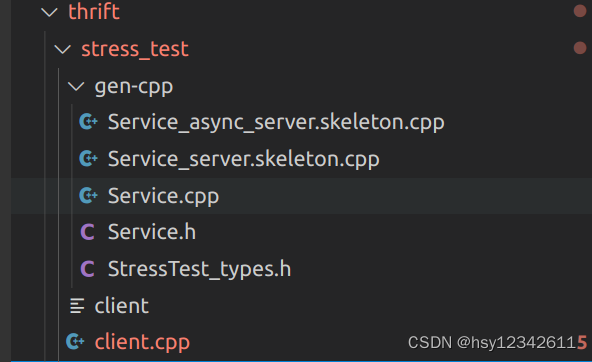

ubuntu下Thrift安装

thrift是一种常用rpc框架,工作中经常会用到,本文记录一下其安装过程。 目录 1.下载软件包 1.1thrift下载 1.2libevent下载 1.3boost下载 2.安装(注意步骤) 2.1安装libevent 2.2安装boost 2.3安装与Python2.7版本对应的py…...

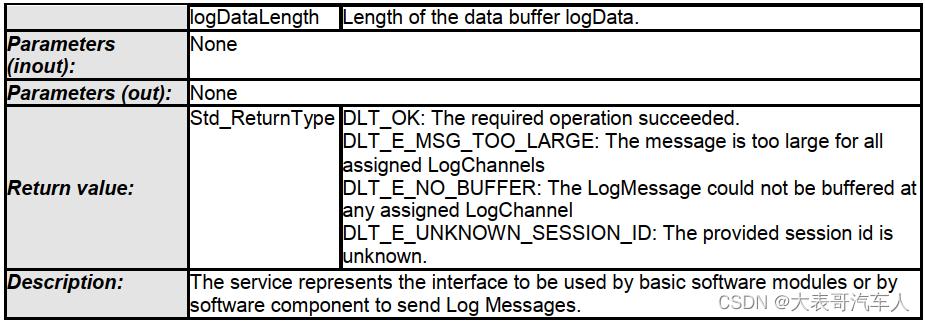

读懂AUTOSAR :DiagnosticLogAndTrace DLT(四)-- API解析

一、周期调用的函数:Dlt_TxFunction 根据参数DltGeneralTrafficShapingSupport,决定如何去发送DLT消息。如果为TRUE,那需要参考参数DltLogChannelTrafficShapingBandwidth为每个Log通道设置发送带宽;如果为FALSE,那么…...

Python爬虫实战:研究feedparser库相关技术

1. 引言 1.1 研究背景与意义 在当今信息爆炸的时代,互联网上存在着海量的信息资源。RSS(Really Simple Syndication)作为一种标准化的信息聚合技术,被广泛用于网站内容的发布和订阅。通过 RSS,用户可以方便地获取网站更新的内容,而无需频繁访问各个网站。 然而,互联网…...

全球首个30米分辨率湿地数据集(2000—2022)

数据简介 今天我们分享的数据是全球30米分辨率湿地数据集,包含8种湿地亚类,该数据以0.5X0.5的瓦片存储,我们整理了所有属于中国的瓦片名称与其对应省份,方便大家研究使用。 该数据集作为全球首个30米分辨率、覆盖2000–2022年时间…...

令牌桶 滑动窗口->限流 分布式信号量->限并发的原理 lua脚本分析介绍

文章目录 前言限流限制并发的实际理解限流令牌桶代码实现结果分析令牌桶lua的模拟实现原理总结: 滑动窗口代码实现结果分析lua脚本原理解析 限并发分布式信号量代码实现结果分析lua脚本实现原理 双注解去实现限流 并发结果分析: 实际业务去理解体会统一注…...

DBAPI如何优雅的获取单条数据

API如何优雅的获取单条数据 案例一 对于查询类API,查询的是单条数据,比如根据主键ID查询用户信息,sql如下: select id, name, age from user where id #{id}API默认返回的数据格式是多条的,如下: {&qu…...

)

.Net Framework 4/C# 关键字(非常用,持续更新...)

一、is 关键字 is 关键字用于检查对象是否于给定类型兼容,如果兼容将返回 true,如果不兼容则返回 false,在进行类型转换前,可以先使用 is 关键字判断对象是否与指定类型兼容,如果兼容才进行转换,这样的转换是安全的。 例如有:首先创建一个字符串对象,然后将字符串对象隐…...

Device Mapper 机制

Device Mapper 机制详解 Device Mapper(简称 DM)是 Linux 内核中的一套通用块设备映射框架,为 LVM、加密磁盘、RAID 等提供底层支持。本文将详细介绍 Device Mapper 的原理、实现、内核配置、常用工具、操作测试流程,并配以详细的…...

IP如何挑?2025年海外专线IP如何购买?

你花了时间和预算买了IP,结果IP质量不佳,项目效率低下不说,还可能带来莫名的网络问题,是不是太闹心了?尤其是在面对海外专线IP时,到底怎么才能买到适合自己的呢?所以,挑IP绝对是个技…...

免费数学几何作图web平台

光锐软件免费数学工具,maths,数学制图,数学作图,几何作图,几何,AR开发,AR教育,增强现实,软件公司,XR,MR,VR,虚拟仿真,虚拟现实,混合现实,教育科技产品,职业模拟培训,高保真VR场景,结构互动课件,元宇宙http://xaglare.c…...

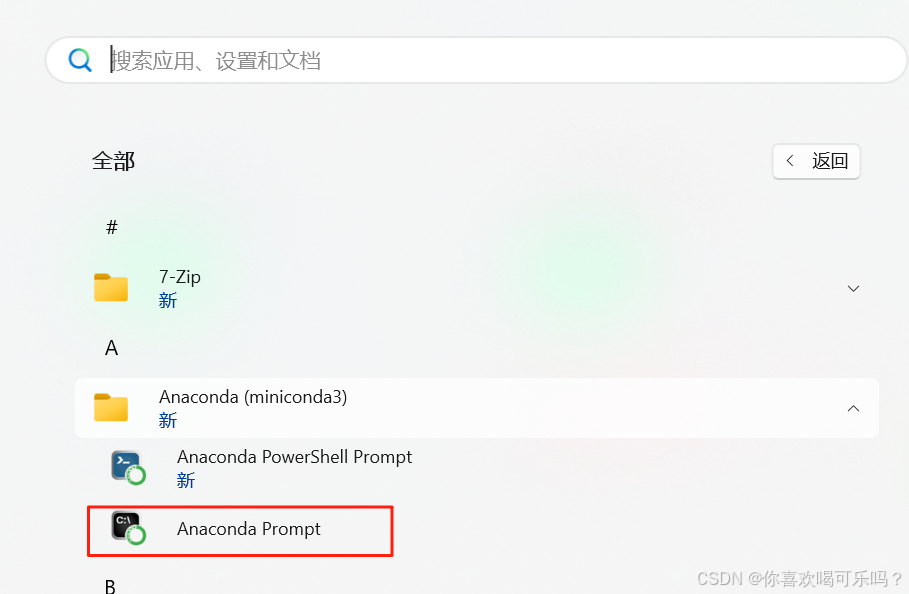

Windows安装Miniconda

一、下载 https://www.anaconda.com/download/success 二、安装 三、配置镜像源 Anaconda/Miniconda pip 配置清华镜像源_anaconda配置清华源-CSDN博客 四、常用操作命令 Anaconda/Miniconda 基本操作命令_miniconda创建环境命令-CSDN博客...

论文阅读笔记——Muffin: Testing Deep Learning Libraries via Neural Architecture Fuzzing

Muffin 论文 现有方法 CRADLE 和 LEMON,依赖模型推理阶段输出进行差分测试,但在训练阶段是不可行的,因为训练阶段直到最后才有固定输出,中间过程是不断变化的。API 库覆盖低,因为各个 API 都是在各种具体场景下使用。…...