不要忽视web渗透测试在项目中起到的重要性

在当前数字化环境中,IT的一个里程碑式增长便是公司组织和企业数字化。为了扩大市场范围和方便业务,许多组织都在转向互联网。这导致了一股新的商业浪潮,它创造了网络空间中的商业环境。通过这种方式,公司和客户的官方或机密文件都可以上传到互联网上,方便用户随时访问。

通常情况下,网站会受到保护而免遭黑客攻击,但保存、保护机密文件和知识产权仍需要强大的安全保障。这种安全保障是为了抵御来自黑客的网络攻击或网暴。在这种情况下,Web渗透测试是安全专业人员用来防止此类网络入侵的最佳工具之一。

1.什么是网络渗透测试?

渗透测试是针对计算机系统进行的一种模拟网络攻击,目的是为了寻找可能被利用的漏洞。这是一项自我评估测试,用于评估计算机系统和网络中可被利用的漏洞。

网络渗透测试是一种网络评估工具,被网络安全专业人员用来评估现有网络安全工具的完整性和有效性。这是一项对现有网络安全实施构成威胁的风险因素所进行的详细安全评估。通过对公司的数字资源和网络进行分析和扫描,网络渗透测试能够检测出任何存在的漏洞。一旦发现漏洞,就会对其进行检查,以确定黑客是否可以通过渗透测试利用这些漏洞。

Web渗透测试针对的是基于Web的客户端应用程序,它涵盖了当今企业组织使用的大多数应用程序。由于Web应用程序的广泛使用,Web渗透测试是任何网络安全解决方案的关键组成部分。这是因为这些基于网络的应用程序可以让黑客访问个人身份信息(PII)—知识产权、受保护的健康信息,以及不想被访问的保密网络和资源。这使得对基于网络的客户应用程序受到攻击的威胁变得非常严重。

由于基于Web的应用程序越来越容易受到外部攻击,所以经常对网络安全的实施进行评估非常重要。组织如何对一次成功渗透做出的反应,可以发现运营层面和组织架构层面上的缺陷,而这些缺陷在受到攻击前就能得到修复。

2.网络渗透测试基础

Web渗透测试的方法和工具有很多种。网络安全专家偶尔会在沙箱环境中的服务器上使用黑客随手可用的间谍软件。有时,专家可能会对当前活跃系统进行渗透测试,以评估其普遍存在的弱点。由于可以使用的方法范围广泛,所以很难简化Web渗透测试的流程。以下是三种类型的网络渗透:

(1)黑盒测试

这种渗透测试发生在网络安全专家和测试人员对目标事先不了解的情况下。在渗透测试过程中,测试人员要了解目标,评估系统和应用程序,找出缺陷并尝试利用这些缺陷。这种黑盒测试的优势在于能够精确模拟网络攻击过程。测试人员必须像一个不怀好意的参与者那样与目标战斗,并透露重要信息。黑盒渗透测试有一个缺点,那就是需要花费大量的时间和精力。黑盒测试比其他测试范围更广,但它的缺点是耗时费力。

(2)白盒测试

在白盒测试中,专家事先了解公司的网络状况和弱点。与黑盒测试相比,白盒测试更为常见,用于检查特定的缺陷所带来的风险。白盒测试不像黑盒测试那样费劲,因为测试人员被授权访问目标系统的可用信息。白盒测试的一个优势是它们能够集中并能准确地检测出漏洞。

(3)灰盒测试

就如黑白组合会产生灰色一样,灰盒测试结合了黑盒和白盒测试。这里,渗透专家通常对目标有一些了解,但没有获得白盒测试那样详细的信息。在渗透测试开始之前,公司可能会提供基本的信息,这些信息通常也可以被黑客获得。每种测试方法针对的是基于客户和安全审核员的不同功能,相比较而言,黑盒测试是模拟真实的黑客攻击,它可以提供有关公司漏洞如何在外部被评估和利用的重要信息;白盒测试非常彻底,可以用来渗透测试所有客户端的Web程序。

3.网络渗透测试方法

正如渗透测试的方式不同,为评估系统而部署这些测试的方法也不同。这就是为什么确定所有人使用的通用渗透测试方法具有挑战性。相反,一般的Web渗透方法可以描述部署Web渗透测试的步骤。

这些方法包括侦查、扫描、漏洞评估、漏洞评估和访问、维护与报告。

(1)侦查

网络渗透测试一般是以侦查为起点,在侦查过程中,测试人员对目标了解地越多越好。这包括公司运营、系统和组织结构的详细情况。具体而言,需要收集网络拓扑、用户帐户、操作系统和应用程序等信息以及其他相关数据。这些信息可以对潜在攻击途径提供预见性洞察。

在网络渗透测试类型(如白盒渗透测试)中,侦查可能受到限制甚至完全忽略,通常在部署时充分了解目标和与所有与测试本身有关的数据。在黑盒渗透测试中,侦查阶段通常比较繁琐和耗时,因为它可能需要大量的信息收集方法,包括社会工程学。

侦查可以采用主动侦查或被动侦查。如果是通过对目标系统进行攻击而收集到的信息,这类信息普通公众无法获得,则是主动侦查;如果收集到的信息是对公众已经公开过的,则为被动侦查。

(2)扫描

扫描阶段是获取目标系统信息后的下一步。扫描过程包括检查目标是否存在漏洞。使用不同的工具和策略,实现这一点方法很多。这一阶段的目的是识别任何可能让测试人员轻易访问系统或数据的漏洞。

一般情况下,所有开放端口都会被识别并检查,因为开放端口是黑客侵入系统的入口。漏洞扫描还可以作为全面安全评估的一部分,其目的是一样的:揭露任何弱点。但在渗透测试前,它将不会显示漏洞造成的威胁。

(3)漏洞评估

这一阶段与扫描阶段类似,但会做更多的工作。在这里,所有侦查和扫描阶段收集到的数据会被用来检测潜在的漏洞,并检查黑客是否可以利用这些漏洞。该阶段的评估在与其他渗透测试阶段合并时尤为重要。

(4)开发利用

当系统中的缺陷被评估之后,测试人员会尝试通过漏洞访问系统或者数据,这被称为开发利用阶段。这些漏洞通常是由于没有足够的补丁管理或者软件过时而导致的,这使得黑客可以无缝访问敏感系统。通过集中攻击服务器漏洞,测试人员尝试使用工具访问互联网应用或者机密数据,以模拟真实的攻击。

利用漏洞是非常微妙的,因为会绕开系统的安保机制,所以测试人员必须小心不让系统受到破坏。这一阶段不应局限于单一的攻击策略或方法。由于许多应用程序、网络和设备都连接在互联网中,所以开发利用阶段采用了许多不同的方法和技术。

(5)访问、维护和报告

在模拟攻击漏洞之后,发布详细报告之前维护访问权限是Web渗透测试的最后一步。渗透测试人员可能会评估他们是否能够在一段时间内访问重要数据或系统而不被发现。在这一阶段,测试人员可以尝试增加系统的访问权限,以便访问附加的系统或数据;这将有助于更广泛地评估。本阶段提供安全响应、访问控制流程、系统恢复能力等重要信息。

在完成所有阶段之后,测试人员要撰写一份记录渗透测试过程和结果的报告。详细报告包括技术风险和影响评估,补救措施和专业建议。然后用它作为指导来改进系统安全体系结构。

4.网络渗透测试的好处

- ·防御网络攻击

- · 预防代价高昂的安全事件

- · 遵守法律法规

- · 有助于理解网络防御的潜力

- · 拿走竞争对手的谈判筹码

- · 让网络安全专业人员了解最新趋势和技术

5.结论

对于依赖于 IT相关产品和解决方案的许多组织和企业来说,系统不安全是一个巨大的隐患。

如果每个渗透测试都采用不同的方式,那么它的部署方法尽可能考虑全面。测试的深度和广度取决于所想达成的渗透目的。一般而言,我们的目的就是找出可以利用的漏洞并解决这些漏洞,从而防止网络攻击。

最后感谢每一个认真阅读我文章的人,礼尚往来总是要有的,虽然不是什么很值钱的东西,如果你用得到的话可以直接拿走:

这些资料,对于【软件测试】的朋友来说应该是最全面最完整的备战仓库,这个仓库也陪伴上万个测试工程师们走过最艰难的路程,希望也能帮助到你!有需要的小伙伴可以点击下方小卡片领取

相关文章:

不要忽视web渗透测试在项目中起到的重要性

在当前数字化环境中,IT的一个里程碑式增长便是公司组织和企业数字化。为了扩大市场范围和方便业务,许多组织都在转向互联网。这导致了一股新的商业浪潮,它创造了网络空间中的商业环境。通过这种方式,公司和客户的官方或机密文件都…...

Early Stopping中基于测试集(而非验证集)上的表现选取模型的讨论

论文中一般都是用在验证集上效果最好的模型去预测测试集,多次预测的结果取平均计算准确率或者mAP值,而不是单纯的取一次验证集最好的结果作为论文的结果。如果你在写论文的过程中,把测试集当做验证集去验证的话,这其实是作假的&am…...

appium ios真机自动化环境搭建运行(送源码)

appium ios真机自动化环境搭建&运行(送源码) 目录:导读 (1)安装JDK,并配置环境变量,方法如下: (2)安装Xcode、Xcode commandline tools和iOS模拟器 &…...

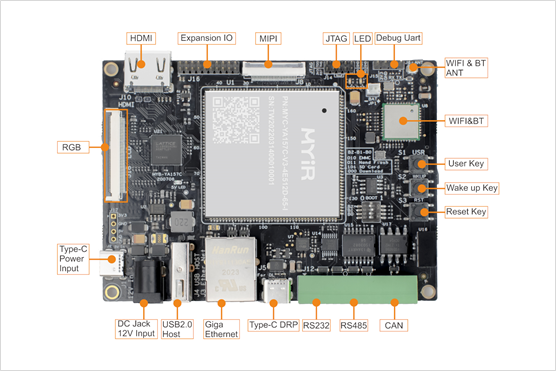

米尔基于ARM嵌入式核心板的电池管理系统(BMS)

BMS全称是Battery Management System,电池管理系统。它是配合监控储能电池状态的设备,主要就是为了智能化管理及维护各个电池单元,防止电池出现过充电和过放电,延长电池的使用寿命,监控电池的状态。 图片摘自网络 电池…...

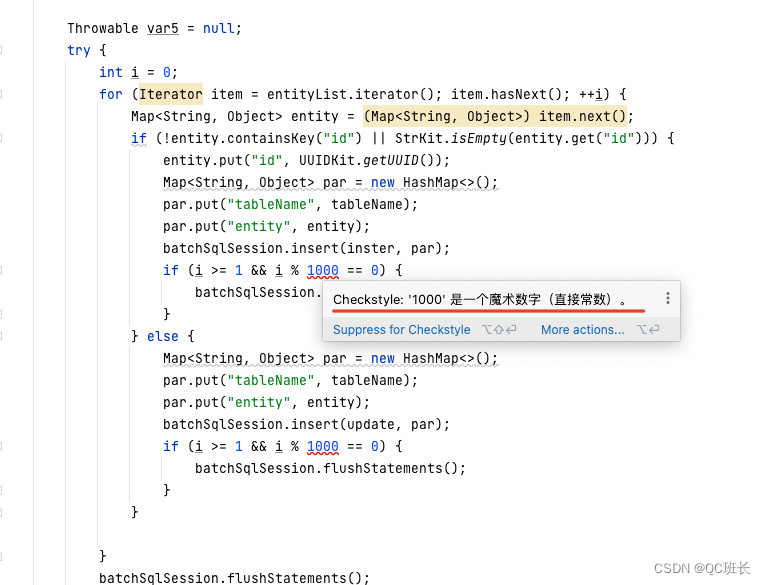

Java后端项目IDEA配置代码规范检查,使用checkStyle实现

最近的Java后端项目想实现代码的规范检查,调研了一圈,终于找到了简单的方式实现:以下是常见的几种方案: 1、在客户端做 git hook,主要是用 pre-commit 这个钩子。前端项目中常见的 husky 就是基于此实现的。但缺点也很…...

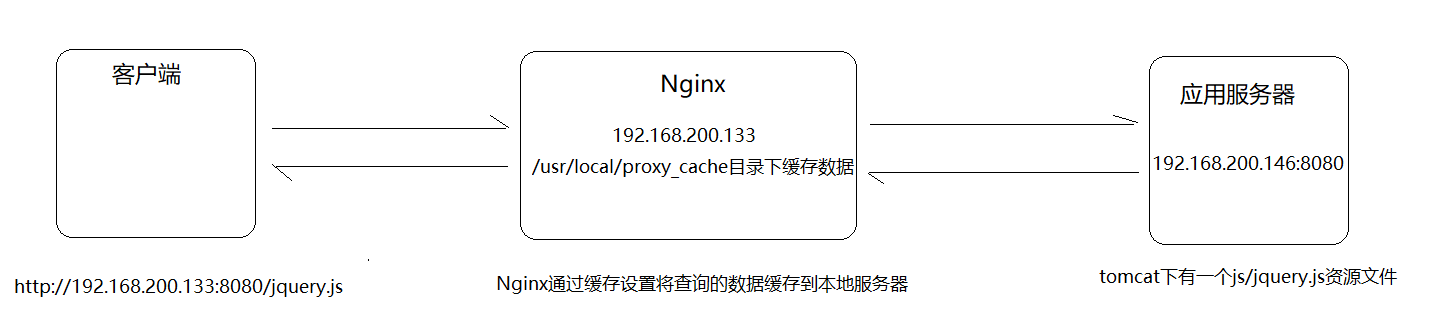

Nginx_4

Nginx负载均衡 负载均衡概述 早期的网站流量和业务功能都比较简单,单台服务器足以满足基本的需求,但是随着互联网的发展,业务流量越来越大并且业务逻辑也跟着越来越复杂,单台服务器的性能及单点故障问题就凸显出来了,…...

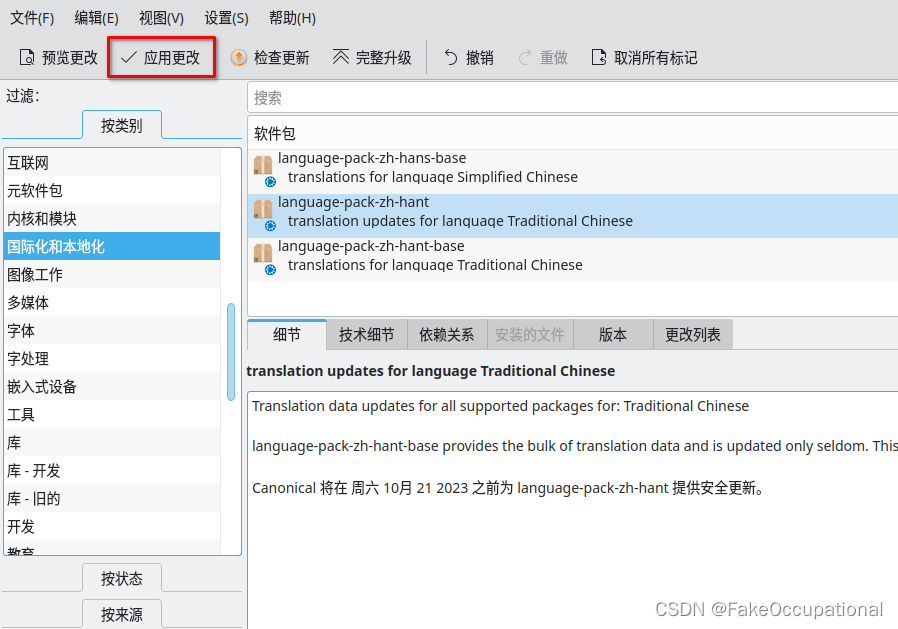

linux Ubuntu KUbuntu 系统安装相关

系统安装 本来想快到中午的时候调试一下服务器上的http请求接收代码。我的电脑上装的是kali的U盘系统,然后我的U盘居然找不到了(然后之前安装的系统不知道是否是写入软件的原因,没办法解析DNS,我都用的转发的,这让我体验非常差。kali的系统工具很多&…...

个人信息保护认证

个人信息保护认证是证明个人信息处理者在认证范围内开展的个人信息收集、存储、使用、加工、传输、提供、公开、删除以及跨境等处理活动符合认证依据标准要求。适用范围 本规则依据《中华人民共和国认证认可条例》制定,规定了对个人信息处理者开展个人信息收集、存储…...

Negative Prompt in Stable Diffusion

必读链接:https://www.reddit.com/r/StableDiffusion/comments/z7salo/with_the_right_prompt_stable_diffusion_20_can_do/ A lot of people have noticed that Negative Prompt works wonders in 2.0, and works even better in 2.1. Negative hints are the op…...

MLX90316KGO-BDG-100-RE传感器 旋转位置 角度测量

介绍MLX90316是Tria⊗is旋转位置传感器,提供在设备表面旋转的小偶极磁铁(轴端磁铁)的绝对角位置。得益于其表面的集成磁集中器(IMC),单片设备以非接触式方式感知应用磁通量密度的水平分量。这种独特的传感原理应用于旋转位置传感器,可在机械(…...

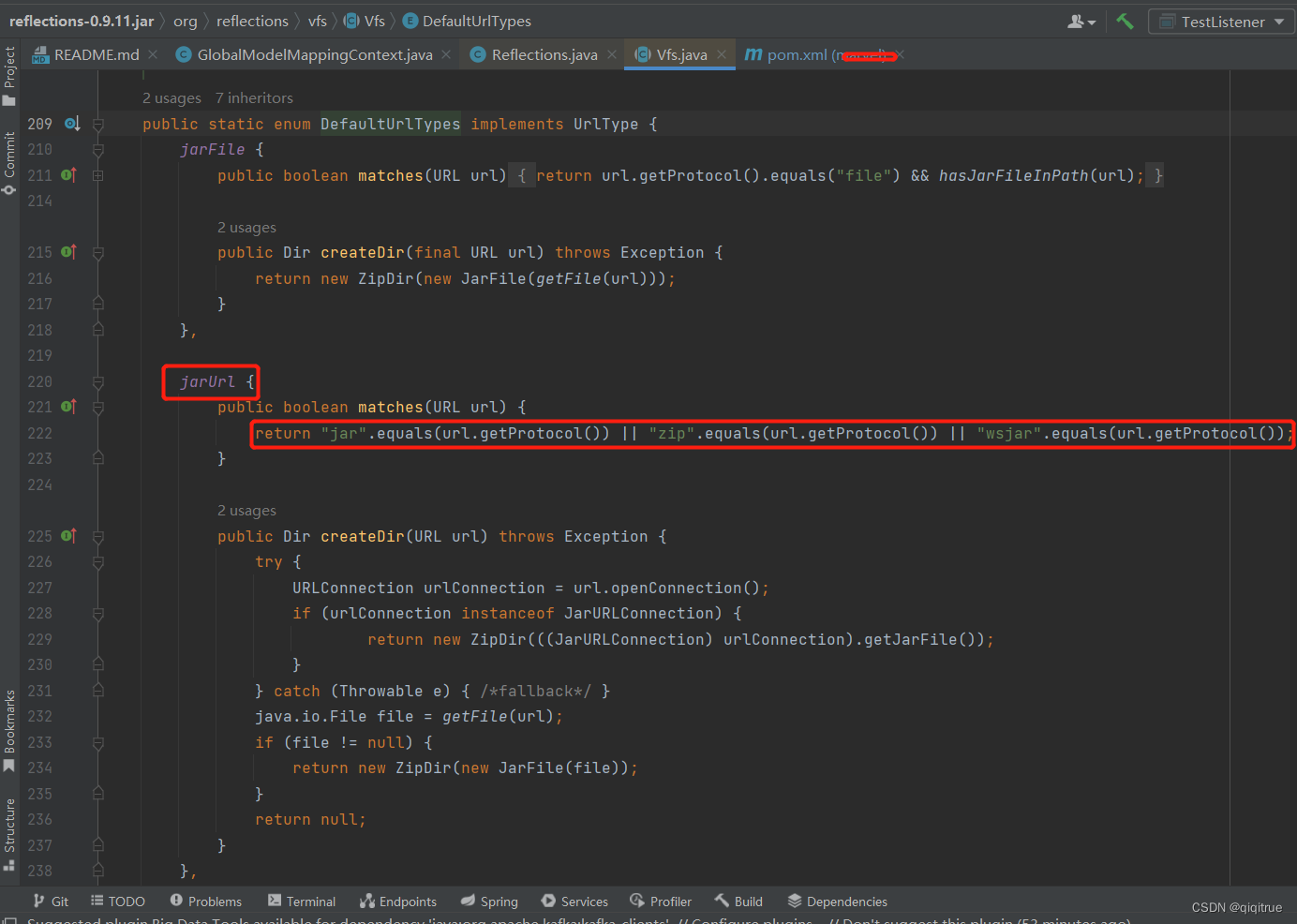

Reflections反射包在springboot jar环境下扫描不到class排查过程

需求: 要实现指定pkg(如com.qiqitrue.test.pojo)扫描包下所有class类信息:使用代码如下 使用的版本:0.10.2(截至目前是最新版)发现只能在idea编译期间可以获取得到(也就是在开发阶段…...

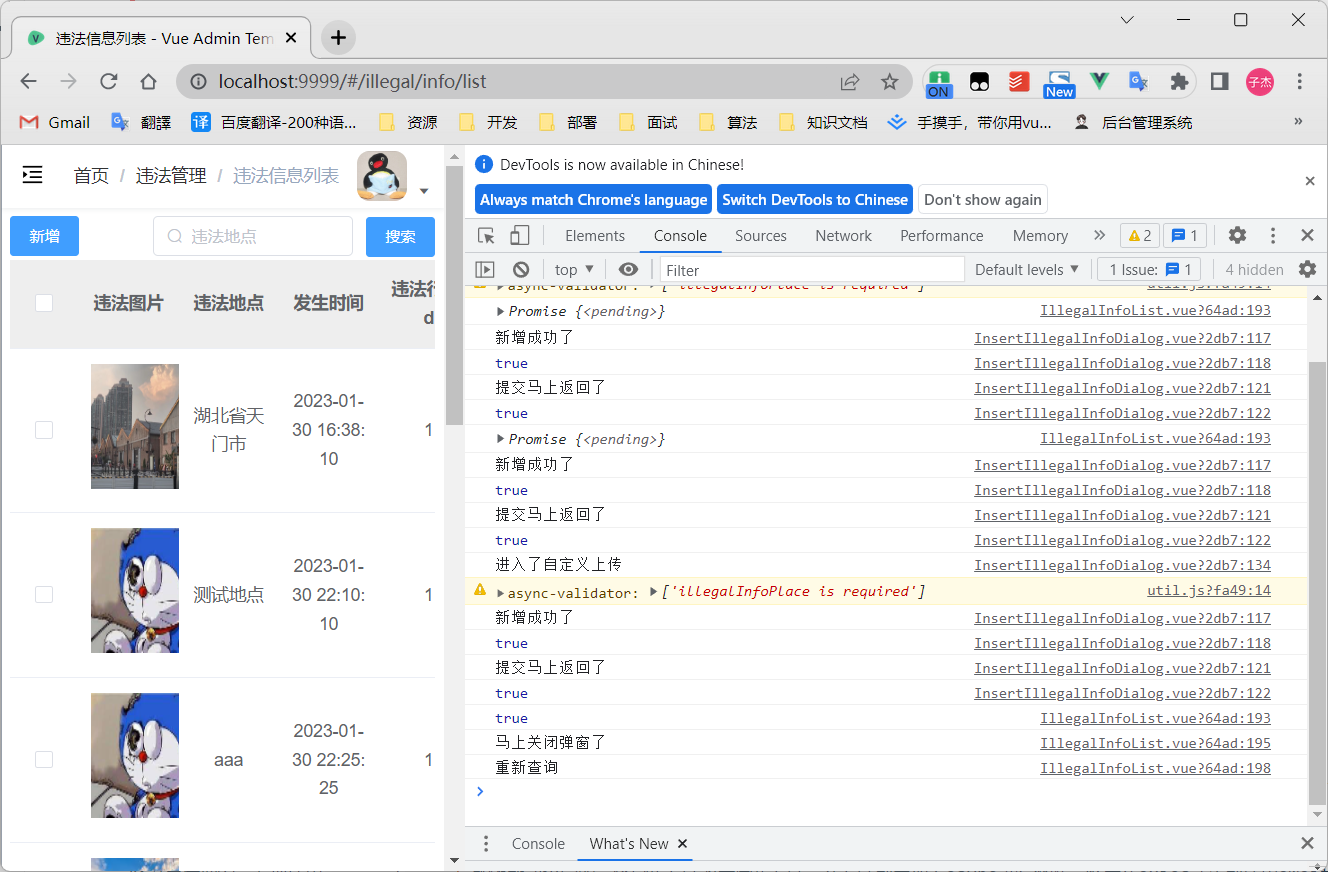

黑马】后台项目171集

将近一个月没有练习了,找到之后果然打不开出了问题【问题】运行代码打开网页后,发现不能正常登录,一开始还以为是密码记错了,后来发现是数据库没有正常启动,phpstudy中的数据库一直是启动状态,关闭不了。【…...

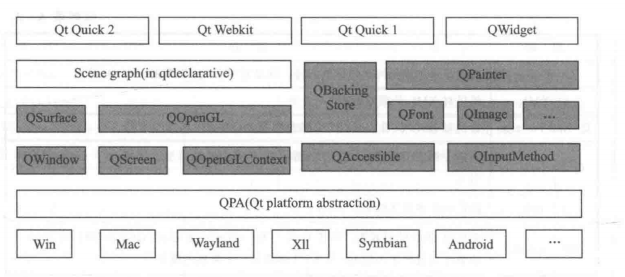

Qt 5 架构和特点

Qt 5 模块构架: 模块:功能:Qt CoreQt 5 的核心类库,每个模块都建立在Core上Qt GUI图形用户界面开发的最基础的类库Qt Widgets提供c用户界面部件(是对Qt GUI的拓展)Qt SQL对数据库进行操作Qt Multimedia、…...

)

转换符说明使用方法(在printf函数中)

目录 一些常见的转换说明及打印结果: printf()的转换说明修饰符 printf()函数打印数据指令时要与代打印数据的类型相匹配才行。 如%d %c %ld......这些符号叫做转换说明。代表着数据转化成显示的形式。 一些常见的…...

针灸-基本任脉督脉

这里写自定义目录标题 丈量 同身丈下针深浅一般入穴的方法成人 幼儿 不同入穴方式现代常用针概念十二经 纳天干**天干**地支表里关系筋络任脉中脘穴:梅花灸巨阙穴廉泉穴督脉长强腰俞命门阳关悬枢脊中筋缩眼诊 癫痫至阳消渴...

信息系统与信息化

1.1 信息系统与信息化 1.1.1 信息的基本概念 信息质量属性(掌握)信息传输模型 1.1.2 信息系统的基本概念1.1.3 信息化的基本概念 信息化的五个层次信息化基本内涵信息化的基本概念(了解)六要素关系图(掌握) 1.1.4 信息系统生命周…...

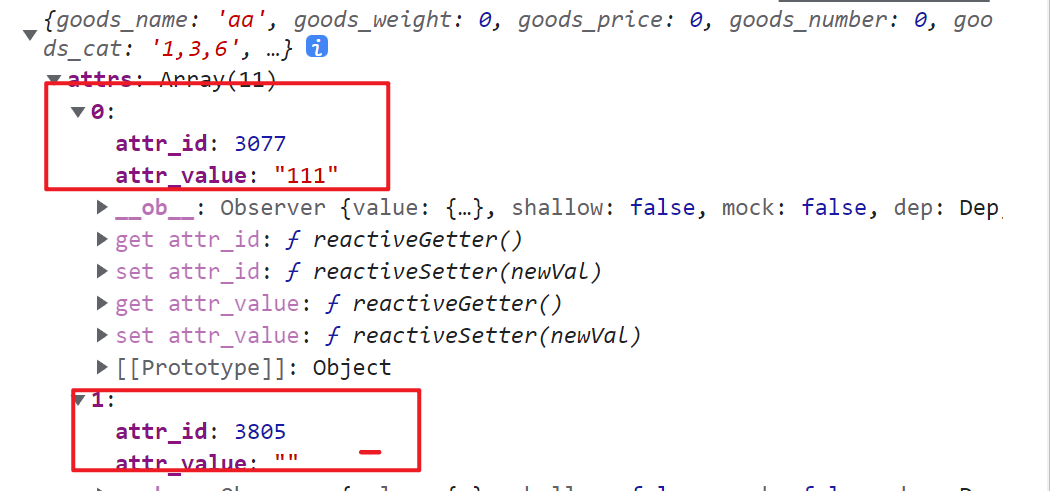

解决axios异步请求问题(异步变为同步)

遇到的问题 在目前一个需求中,我需要等待axios请求完成后,判断请求是否出现异常,然后来判断是否关闭弹窗 修改后大概代码如下: async submitForm() {let flag false//表单验证,默认通过let formValidation truethis…...

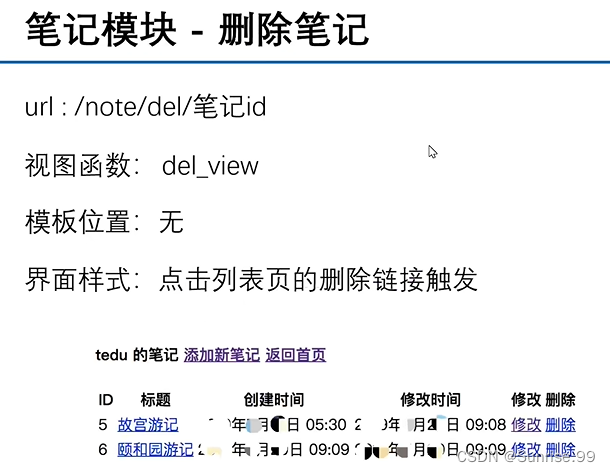

【Django】云笔记项目

一、介绍 用户可在系统中记录自己的笔记,用户的数据被存储在云笔记平台;用户和用户之间的数据为隔离存储(登陆后才能使用相关笔记功能,且只能查阅自己的笔记) 二、功能拆解 1、用户模块 注册:成为平台…...

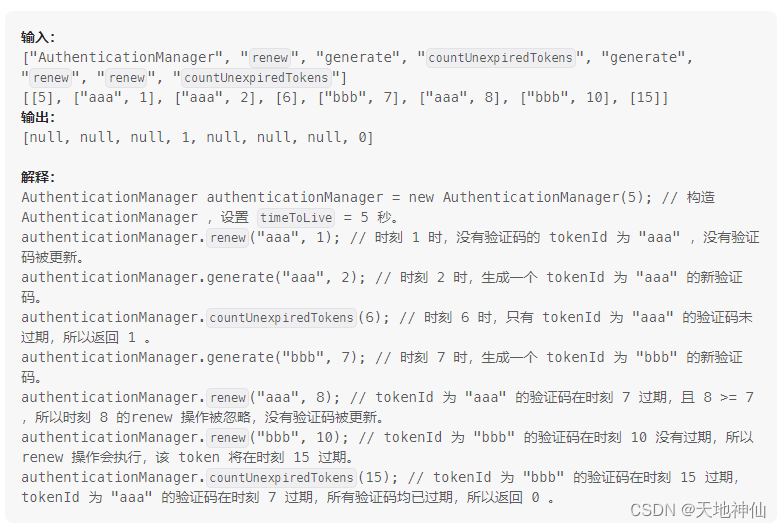

LeetCode——1797. 设计一个验证系统

一、题目 你需要设计一个包含验证码的验证系统。每一次验证中,用户会收到一个新的验证码,这个验证码在 currentTime 时刻之后 timeToLive 秒过期。如果验证码被更新了,那么它会在 currentTime (可能与之前的 currentTime 不同&am…...

java Resource

参看本文前 你要先了解 spring中的 Autowired和Qualifier 注解 如果之前没有接触过 可以查看我的文章 java spring 根据注解方式按(类型/名称)注入Bean 然后 创建一个java项目 引入spring注解方式 所需要的包 然后 在src下创建包 我们这里直接叫 Bean 在Bean下创建包 叫UserD…...

装饰模式(Decorator Pattern)重构java邮件发奖系统实战

前言 现在我们有个如下的需求,设计一个邮件发奖的小系统, 需求 1.数据验证 → 2. 敏感信息加密 → 3. 日志记录 → 4. 实际发送邮件 装饰器模式(Decorator Pattern)允许向一个现有的对象添加新的功能,同时又不改变其…...

从WWDC看苹果产品发展的规律

WWDC 是苹果公司一年一度面向全球开发者的盛会,其主题演讲展现了苹果在产品设计、技术路线、用户体验和生态系统构建上的核心理念与演进脉络。我们借助 ChatGPT Deep Research 工具,对过去十年 WWDC 主题演讲内容进行了系统化分析,形成了这份…...

STM32标准库-DMA直接存储器存取

文章目录 一、DMA1.1简介1.2存储器映像1.3DMA框图1.4DMA基本结构1.5DMA请求1.6数据宽度与对齐1.7数据转运DMA1.8ADC扫描模式DMA 二、数据转运DMA2.1接线图2.2代码2.3相关API 一、DMA 1.1简介 DMA(Direct Memory Access)直接存储器存取 DMA可以提供外设…...

《通信之道——从微积分到 5G》读书总结

第1章 绪 论 1.1 这是一本什么样的书 通信技术,说到底就是数学。 那些最基础、最本质的部分。 1.2 什么是通信 通信 发送方 接收方 承载信息的信号 解调出其中承载的信息 信息在发送方那里被加工成信号(调制) 把信息从信号中抽取出来&am…...

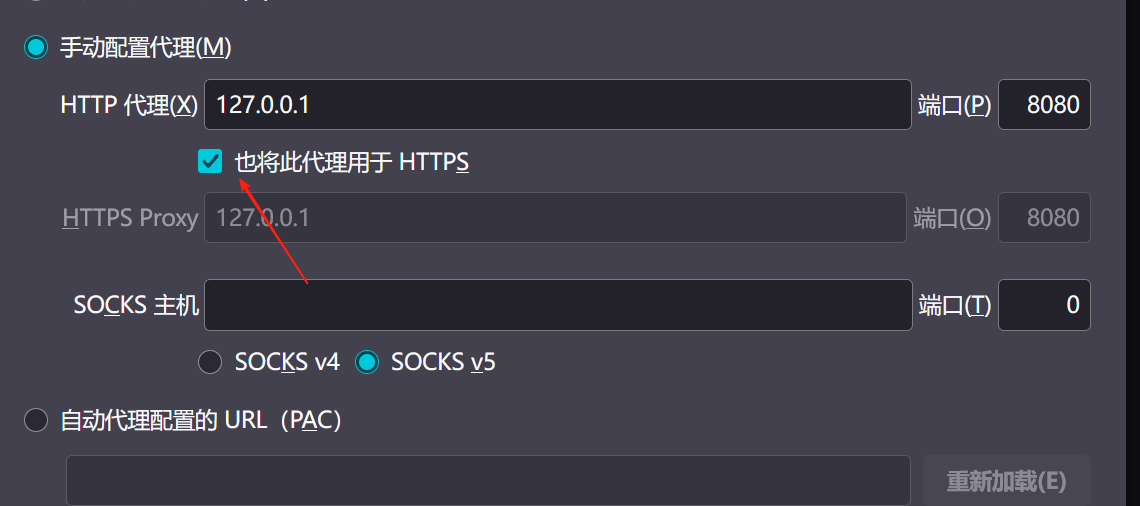

【2025年】解决Burpsuite抓不到https包的问题

环境:windows11 burpsuite:2025.5 在抓取https网站时,burpsuite抓取不到https数据包,只显示: 解决该问题只需如下三个步骤: 1、浏览器中访问 http://burp 2、下载 CA certificate 证书 3、在设置--隐私与安全--…...

)

WEB3全栈开发——面试专业技能点P2智能合约开发(Solidity)

一、Solidity合约开发 下面是 Solidity 合约开发 的概念、代码示例及讲解,适合用作学习或写简历项目背景说明。 🧠 一、概念简介:Solidity 合约开发 Solidity 是一种专门为 以太坊(Ethereum)平台编写智能合约的高级编…...

ardupilot 开发环境eclipse 中import 缺少C++

目录 文章目录 目录摘要1.修复过程摘要 本节主要解决ardupilot 开发环境eclipse 中import 缺少C++,无法导入ardupilot代码,会引起查看不方便的问题。如下图所示 1.修复过程 0.安装ubuntu 软件中自带的eclipse 1.打开eclipse—Help—install new software 2.在 Work with中…...

MySQL 8.0 OCP 英文题库解析(十三)

Oracle 为庆祝 MySQL 30 周年,截止到 2025.07.31 之前。所有人均可以免费考取原价245美元的MySQL OCP 认证。 从今天开始,将英文题库免费公布出来,并进行解析,帮助大家在一个月之内轻松通过OCP认证。 本期公布试题111~120 试题1…...

让AI看见世界:MCP协议与服务器的工作原理

让AI看见世界:MCP协议与服务器的工作原理 MCP(Model Context Protocol)是一种创新的通信协议,旨在让大型语言模型能够安全、高效地与外部资源进行交互。在AI技术快速发展的今天,MCP正成为连接AI与现实世界的重要桥梁。…...

JUC笔记(上)-复习 涉及死锁 volatile synchronized CAS 原子操作

一、上下文切换 即使单核CPU也可以进行多线程执行代码,CPU会给每个线程分配CPU时间片来实现这个机制。时间片非常短,所以CPU会不断地切换线程执行,从而让我们感觉多个线程是同时执行的。时间片一般是十几毫秒(ms)。通过时间片分配算法执行。…...