NFT和数字藏品的安全方案解析

一、NFT和数字藏品

01 NFT是什么?

NFT 是Non-Fungible Tokens 的缩写,意思是不可互换的代币,它是相对于可互换的代币而言的。不可互换的代币也称为非同质代币。什么是可互换的代币?比如BTC(比特币)、ETH(以太币)这些代币都是同质代币,所以相互之间是可互换的,也就是说,你的一枚ETH 和我的一枚ETH 本质上都是一样的,具有相同的属性、价格。而不可互换的代币,或者非同质代币,它们都是独一无二的,就像是艺术品,每件都不一样。它们之间无法相互替换,所以称之为不可互换代币或非同质代币。

一般而言,NFT 具有独一无二、稀缺、不可分割的属性。它不能像BTC 一样,可以分为0.01BTC,它是作为整体的存在。

02 数字藏品是什么?

可以理解为中国特色,本质上为受监管的NFT,是使用区块链技术进行唯一标识的经数字化的特定作品、艺术品和商品,比如数字画作、图片、音乐、视频、3D模型等。每个数字藏品都映射着特定区块链上的唯一序列,不可篡改、不可分割,也不能互相替代。

每个数字藏品都代表特定作品、艺术品和商品或其限量发售的单个数字复制品,记录着其不可篡改的链上权利。因此,数字藏品与虚拟货币等同质化代币存在本质不同,有特定作品、艺术品和商品的实际价值做支撑,也不具备支付功能等任何货币属性。

03 NFT和数字藏品的共性与区别

可以看到,它们还有着一定的共性:

- 唯一性: 二者都有自己独立的编号。每一个都是独一无二且完整的,不能通过身份、价值或效用与任何其他资产直接互换。

- 稀缺性: 二者都是限量发售。这既能保证加密资产的长远发展,也不会有供不应求的隐患。

- 可追溯: 二者都是可以追溯到这个发行方。在链上都有交易记录,从创建到转手,可证明真伪,防止欺诈。

同时,他们也有着非常明显得区别:

| 区别 | NFT | 数字藏品 |

|---|---|---|

| 底层协议 | 完全去中心化,主要建立在以太坊、比特币等公链之上。 | 不完全去中心化,主要建立在蚂蚁链、至信链、长安链等联盟链上 |

| 价值体现 | 需要社区共识,需要价值认可。发行方对作品进行运营,可以理解成炒作,在基于它限量的基础上,它的价值会被稳步提升或者暴涨 | 在目前监管环境下,数字藏品本身是禁止炒作的,国内的数字藏品更多体现的是商品确权价值 |

| 商品性质 | NFT的定义是非同质化代币 | 国内数字藏品并不是一种代币 |

| 购买限制 | 匿名购买,可以通过ETH、USDT(泰达币)、SOL(索拉纳币)等购买。 | 实名购买,只能以人民币或者数字人民币购买 |

| 流通限制 | 可以在全球用户手中购买流通,不受限制。 | 国内暂时不能随意流通买卖,对于二级市场交易的严格约束,可以减少投机和炒作现象的出现。 |

| 所有权归属 | 购买后所有权属于购买者,可以进行二次加工和商业行为。 | 购买后并未获取该版权,几乎没有任何商业活动的使用权。 |

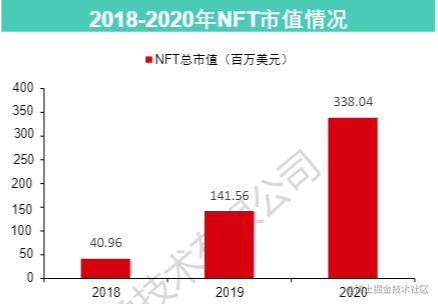

NFT涉及的领域包括收藏品、游戏、艺术品、域名、金融产品、虚拟世界等,交易额在2021年迎来爆发。根据行业数据统计,2021年4月到5月间日交易额最高达1.01亿美元,8月17日为0.31亿美元。

可见,NFT的市场空间巨大。

二、数字藏品的安全风险

01 风险事件

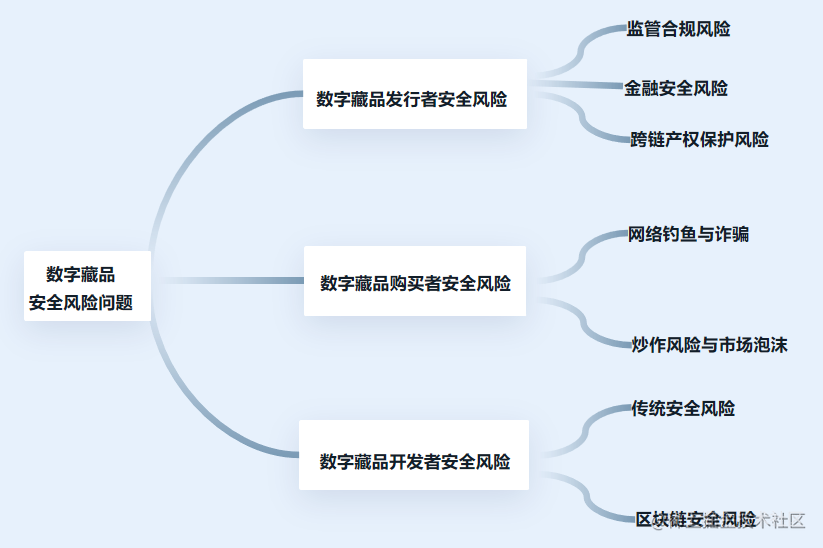

NFT和数字藏品作为其行业内的“顶流”,价值空间是巨大的。也因此,被不法分子盯上了。我们以“数字藏品”来说,不管是发行者、购买者还是开发者,都有着相应的风险:

举个栗子:

2022年5月17日凌晨4点左右,国内数藏平台——天穹数藏宣称被黑客攻击,平台内的数字藏品价格突然暴涨上千倍,上涨后价格千万的藏品均能被“秒卖”。

随后,平台发布公告称:因为平台遭遇大量恶意攻击,导致数据异常,目前已做报警处理。对于造成的影响,会给每个玩家一个空投补偿。

再比如:

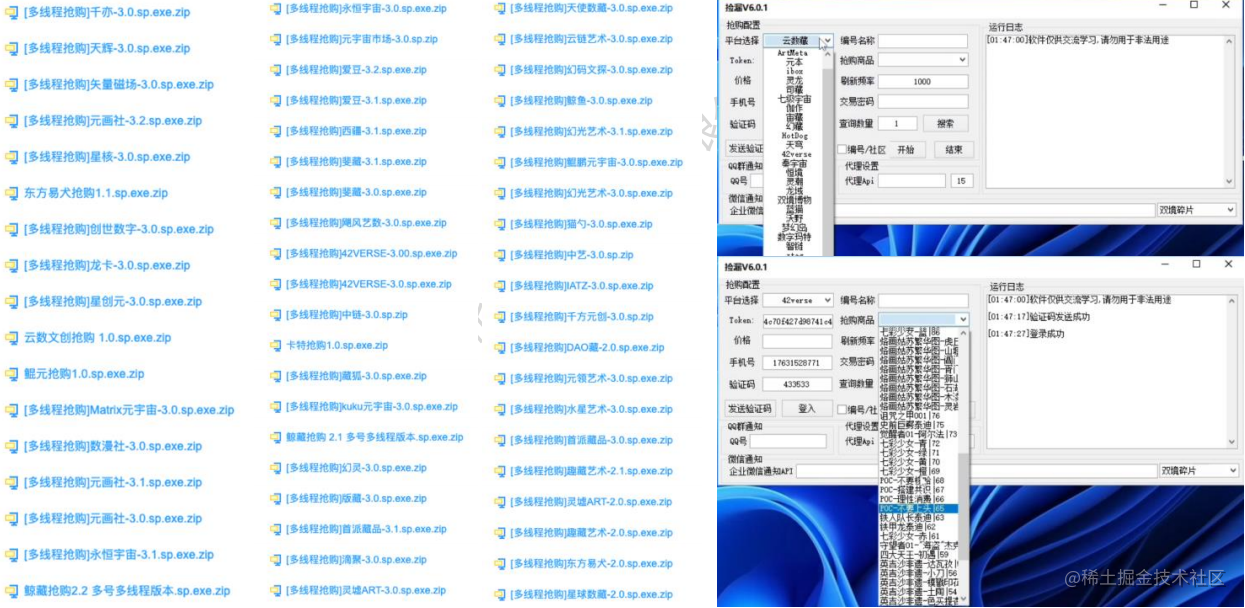

某NFT平台自动化抢购软件,该软件集监控、捡漏、抢购、锁单等功能于一体,188元/月,包月期间永久免费更新,攻击成本非常低。

02 黑灰产工具

根据业务安全情报显示,目前市面上已有多款针对国内不同NFT平台开发的攻击软件,NFT相关的黑灰产业链发展非常迅速,给行业造成的损失日渐增长。

03 黑灰产产业链发展

我们来看以下数据:

- 网络黑灰产“从业者”已经超过1000万人

- 黑灰产业造成损失已超千亿/年

- 数据泄露成为社会问题

- 黑灰产的安全攻防专业度已超绝大多数技术人员

三、解决方案

NFT和数字藏品的价值是相通的,风险也是相通的。而且由于其高价值性,黑灰产们都是闻风而动,就像“嗜血的鲨鱼”。而且,NFT周边网络安全生态尚待完善等原因,在交易环节存在黑客入侵跨链桥、骗取钱包权限、钓取密钥等风险

所以在这一行业,一套完整的安全方案非常有必要。

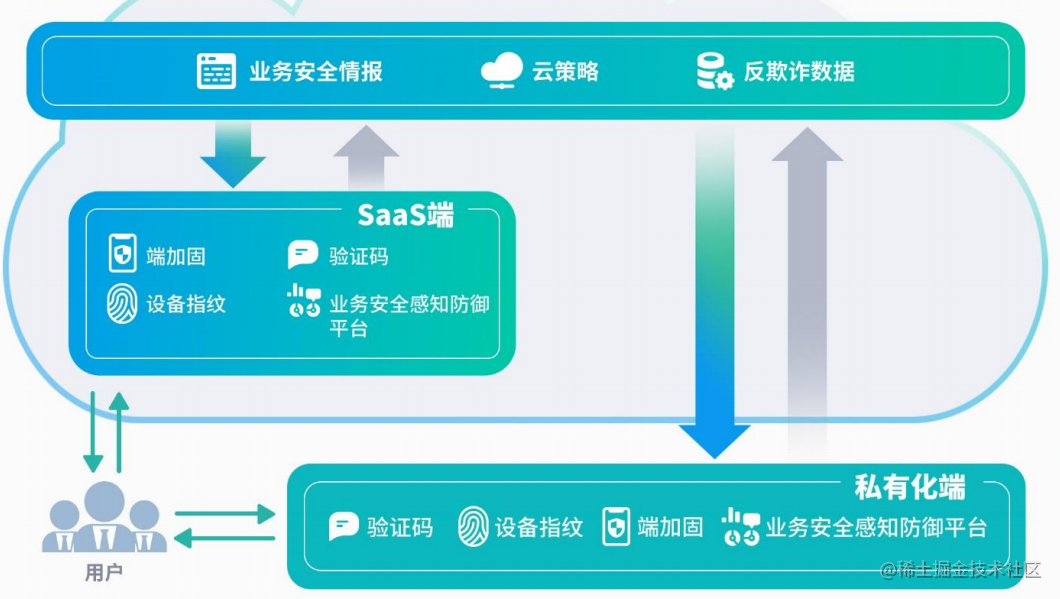

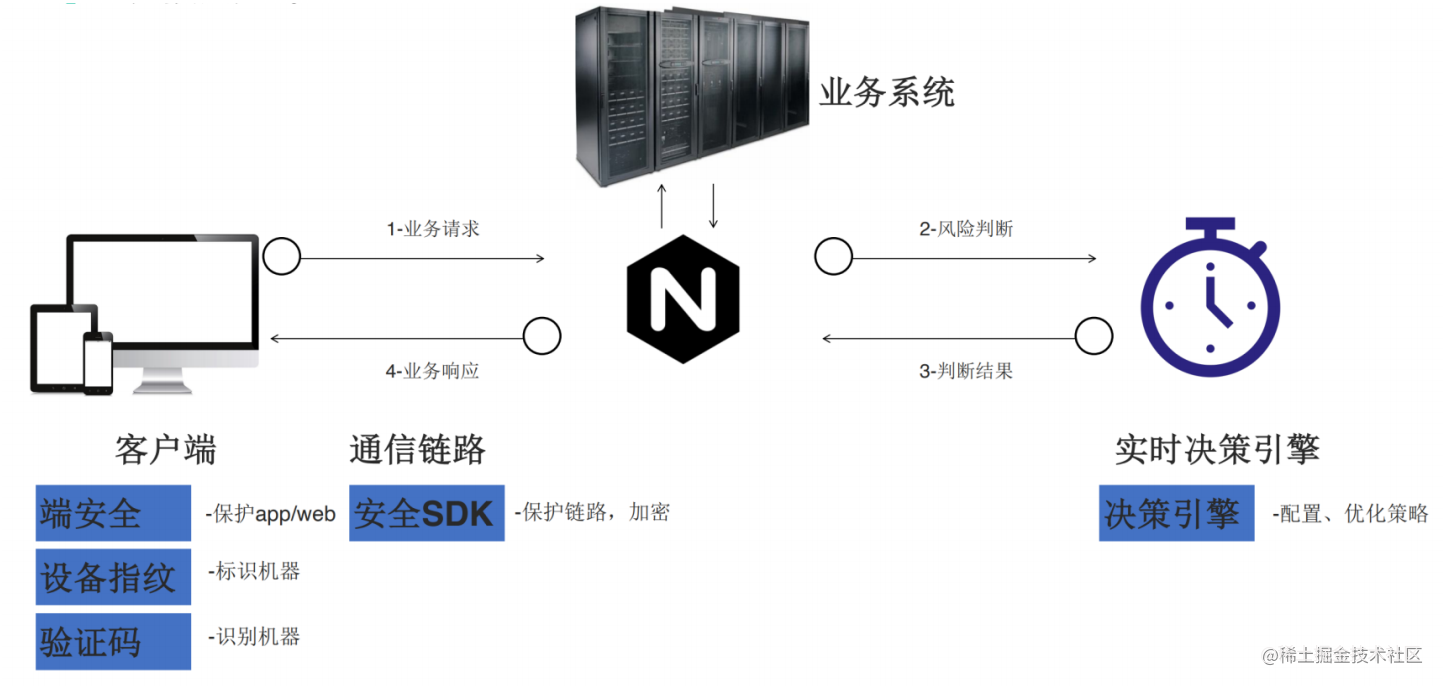

针对黑灰产的各种攻击手段,一般可以从以下几个角度保障安全:

- 终端安全:通过加固等手段防止App被破解,检测设备运行环境

- 接口安全:可以通过安全SDK保护数据链路,防止伪造篡改

- 账户安全:通过第五代验证码防止垃圾注册,防止撞库盗号

- 交易安全:通过风控引擎等手段防止恶意抢购,防止锁单捡漏

接入方式可以参考下面:

当然,每个数藏平台的安全需求都是不一样的,因此可以找第三方安全公司定制一套安全风控系统,保障整个平台的风险。只有这样,才能在数藏行业这股野蛮生长的气散去,市场回归理性之后,数字藏品才能体现真正的价值。

相关文章:

NFT和数字藏品的安全方案解析

一、NFT和数字藏品 01 NFT是什么? NFT 是Non-Fungible Tokens 的缩写,意思是不可互换的代币,它是相对于可互换的代币而言的。不可互换的代币也称为非同质代币。什么是可互换的代币?比如BTC(比特币)、ETH&…...

第四篇-Miniconda3-CentOS7-安装

Miniconda3-CentOS7-安装 Conda可以创建你需要的不同版本的Python环境,做的各个环境之间隔离,可以有助于我们一台主机部署不同版本运行环境 下载 wget https://repo.anaconda.com/miniconda/Miniconda3-latest-Linux-x86_64.sh执行 sh Miniconda3-latest-Linux-…...

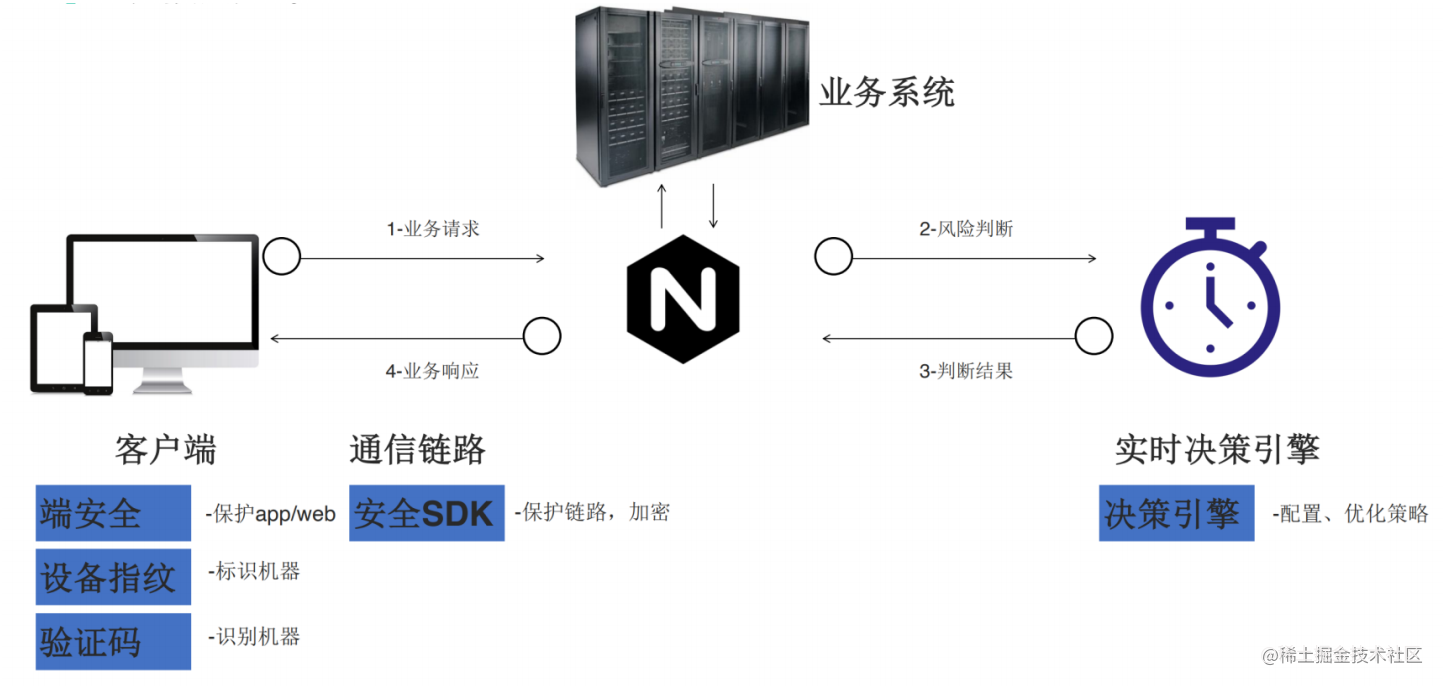

高效率,38V最大输入单电感同步升/降稳压器SYV939C

SYV939是一种高压同步降压-升压转换器。该器件工作在4V至28V的宽输入电压范围内,具有10max平均电感电流能力。四个集成的低RDS(ON)开关最大限度地减少了传导损耗。 SYV939c包括完整的保护功能,如输出过流/短路保护,过压保护和热停机ÿ…...

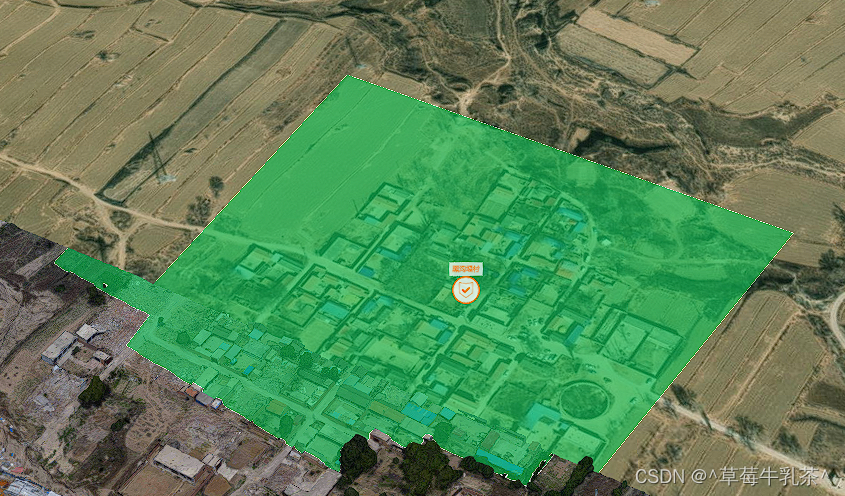

mars3d绘制区域范围(面+边框)

1、图例(绿色面区域白色边框) 2、代码 1)、绘制区域ts文件 import { mapLayerCollection } from /hooks/cesium-map-init /*** 安全防護目標* param map*/ export const addSafetyProtection async (map) > {const coverDatas await m…...

HTML的表格应用

HTML 中的表格用于在网页上展示和组织数据。表格由行和列组成,每个单元格可以包含文本、图像或其他 HTML 元素。下面是一些常用的 HTML 表格标签和属性的应用示例: <table> 标签: 定义表格的起始和结束标记。所有的表格元素应该放在这对标签之间。…...

android的数据存储方式

android的数据存储方式 Android提供了多种数据存储方式,开发者可以根据具体的需求选择合适的存储方式。以下是Android中常用的数据存储方式: Shared Preferences(共享偏好设置): Shared Preferences允许将简单的键值…...

用C++编写一个MyString类

1.平台:vs2019 2.很多知识点写在了代码里 class MyString { private:char* str;MyString(char* p, int x){str p;} public:MyString(const char* p nullptr) :str(nullptr){if (p ! nullptr){int len strlen(p) 1;str new char[len];strcpy_s(str, len, p);}…...

Linux C语言中access函数的用法

access()函数的用法:int access(const char *filenpath, int mode) 一、access()函数的作用 access()函数用来判断某个指定路径的文件(第一个参数 filenpath),是否符合第二个参数选项(F_OK(文件是否存在)…...

c# winform 子窗体关闭时主窗体执行指令

按下一个按钮打开子窗体,点 x 关闭子窗体后主窗体自动执行某些指令。例如刷新窗体,加载数据等。 点 x 关闭子窗体后将会执行"刷新父窗体2"下面的内容,其他的没试。 Config readConfigTest new Config();//new一个子窗体并打开 re…...

vue-simple-uploader的fileAdded方法不支持异步的解决办法,autoStart 设置

每日鸡汤:悲观者可能正确,但是乐观者往往成功 假设有一个需求,上传的pdf文档不得大于10M 使用 vue-simple-uploader 这个插件,我们需要在 fileAdded 事件里面进行校验,在1.0.0版本以后,如果想停止上传&…...

WormGPT – 网络犯罪分子用来犯罪的人工智能工具

WormGPT – 网络犯罪分子用来发起商业电子邮件泄露攻击的生成式人工智能工具 前言 什么是蠕虫GPT(WormGPT) WormGPT是基于EleutherAI于2021年创建的大型语言模型GPT-J的AI模型。它具有无限的字符支持、聊天记忆保留和代码格式化功能。 如果未部署适当…...

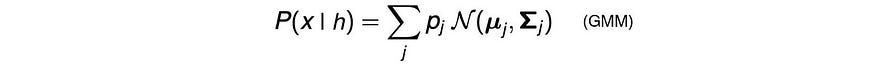

【NLP】语音识别 — GMM, HMM

一、说明 在语音识别的深度学习(DL)时代之前,HMM和GMM是语音识别的两项必学技术。现在,有将HMM与深度学习相结合的混合系统,并且有些系统是免费的HMM。我们现在有更多的设计选择。然而,对于许多生成模型来说…...

中间件面试题

Redis相关面试题 此题是xx位面试题 (1)Redis Cluster,在一个请求过来的时候,数据分布在哪个节点, 使用的是有哪些算法? redis cluster 用不同的算法,就决定了数据如何分布到这些节点上去。 hash算法一致性hash算法hash slot算法(2)Redis为什么是高性能的? 基于内存…...

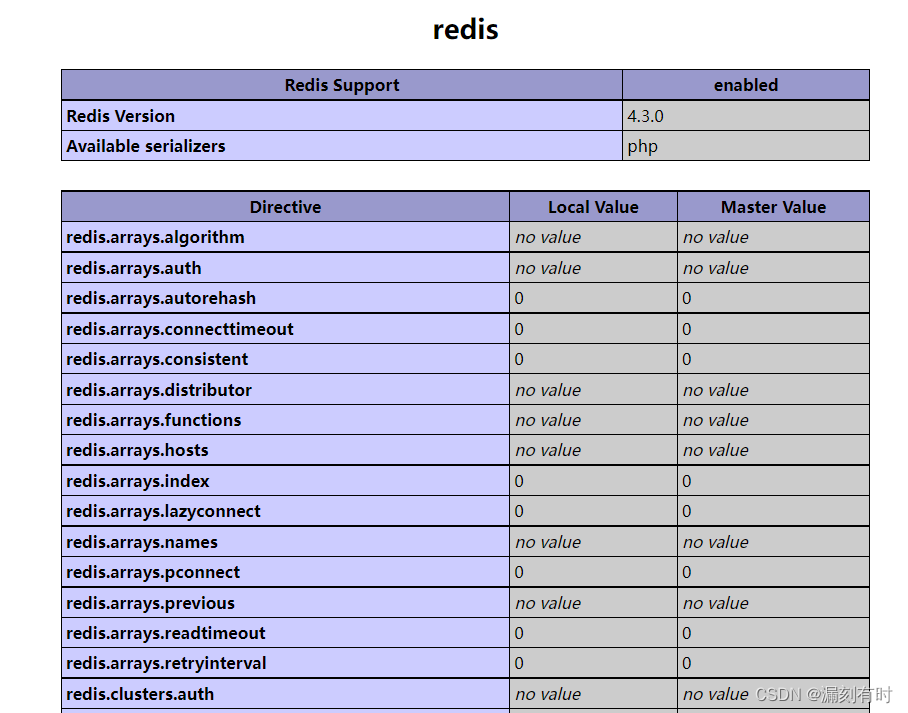

PHP使用Redis实战实录2:Redis扩展方法和PHP连接Redis的多种方案

PHP使用Redis实战实录系列 PHP使用Redis实战实录1:宝塔环境搭建、6379端口配置、Redis服务启动失败解决方案PHP使用Redis实战实录2:Redis扩展方法和PHP连接Redis的多种方案 Redis扩展方法和PHP连接Redis的多种方案 一、Redis扩展方法二、php操作Redis语…...

【Docker】Docker应用部署之Docker容器安装Redis

目录 一、搜索Redis镜像 二、拉取Redis镜像 三、创建容器 四、测试使用 一、搜索Redis镜像 docker search redis 二、拉取Redis镜像 docker pull redis:版本号 # 拉取对应版本的redis镜像 eg: docker pull redis:5.0 三、创建容器 docker run -id --nameredis -p 6379:637…...

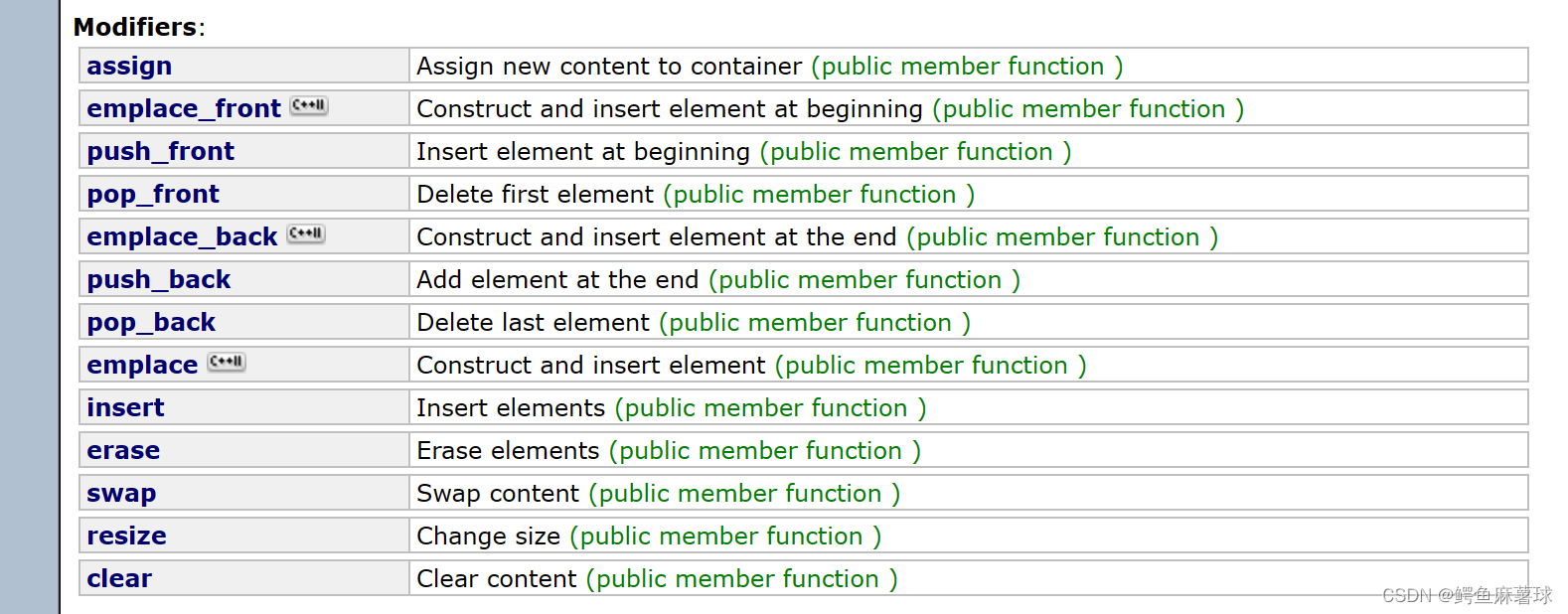

【C++】STL——list的介绍和使用、list增删查改函数的介绍和使用、push_back、pop_back

文章目录 1.list的使用2.list的增删查改函数(1)push_front 在list首元素前插入值为val的元素(2)pop_front 删除list中第一个元素(3)push_back 在list尾部插入值为val的元素(4)pop_ba…...

“RWEQ+”集成技术在土壤风蚀模拟与风蚀模数估算、变化归因分析中的实践

土壤风蚀是一个全球性的环境问题。中国是世界上受土壤风蚀危害最严重的国家之一,土壤风蚀是中国干旱、半干旱及部分湿润地区土地荒漠化的首要过程。中国风蚀荒漠化面积达160.74104km2,占国土总面积的16.7%,严重影响这些地区的资源开发和社会经…...

ChatGPT在智能推送和个性化广告中的应用如何?

ChatGPT在智能推送和个性化广告领域具有广泛的应用潜力。智能推送和个性化广告是指根据用户的个性化需求和兴趣,精准地向用户推送相关的信息和广告内容。ChatGPT作为一种预训练的通用语言模型,具有强大的语言理解和生成能力,可以在智能推送和…...

)

科技的成就(四十八)

373、新的编程语言 Swift 2014 年 6 月 2 日,苹果在 WWDC 上发布了新的编程语言 Swift。Swift 由克里斯拉特纳在苹果内部主持开发,历时 4 年。它是一种支持多编程范式的可编译语言,其设计简单、高效、安全,用来开发 macOS/OS X、i…...

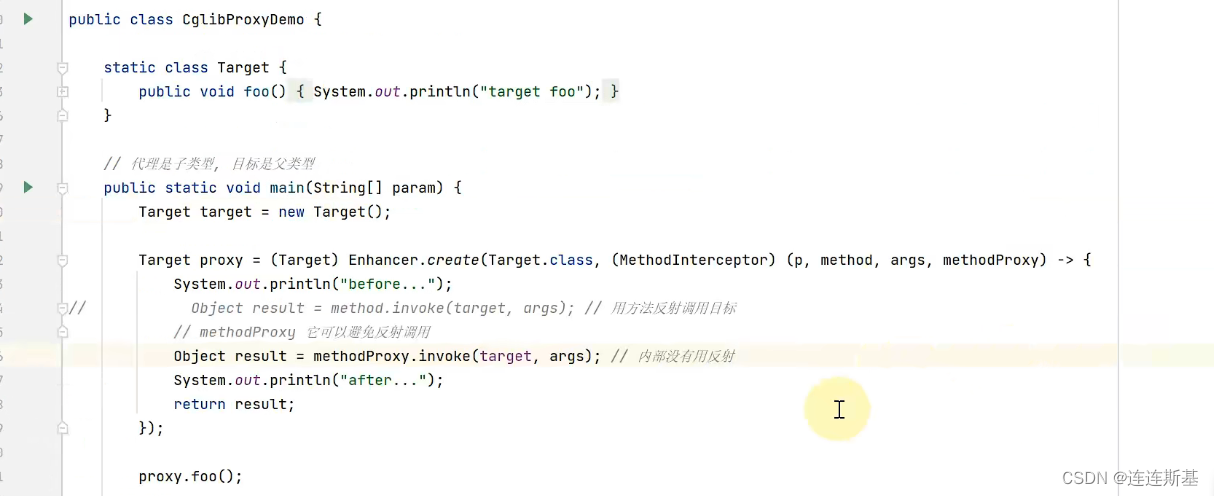

spring5高级49讲

文章目录 1、BeanFactory与ApplicationContext2、BeanFactory与ApplicationContext的容器实现BeanFactory的容器实现后处理器排序 ApplicationContext的容器实现 3、Bean的生命周期Bean后处理器 4、常见的Bean后处理器5、常见BeanFactory后处理器6、Aware和InitializingBean接口…...

阿里云ACP云计算备考笔记 (5)——弹性伸缩

目录 第一章 概述 第二章 弹性伸缩简介 1、弹性伸缩 2、垂直伸缩 3、优势 4、应用场景 ① 无规律的业务量波动 ② 有规律的业务量波动 ③ 无明显业务量波动 ④ 混合型业务 ⑤ 消息通知 ⑥ 生命周期挂钩 ⑦ 自定义方式 ⑧ 滚的升级 5、使用限制 第三章 主要定义 …...

[ICLR 2022]How Much Can CLIP Benefit Vision-and-Language Tasks?

论文网址:pdf 英文是纯手打的!论文原文的summarizing and paraphrasing。可能会出现难以避免的拼写错误和语法错误,若有发现欢迎评论指正!文章偏向于笔记,谨慎食用 目录 1. 心得 2. 论文逐段精读 2.1. Abstract 2…...

linux arm系统烧录

1、打开瑞芯微程序 2、按住linux arm 的 recover按键 插入电源 3、当瑞芯微检测到有设备 4、松开recover按键 5、选择升级固件 6、点击固件选择本地刷机的linux arm 镜像 7、点击升级 (忘了有没有这步了 估计有) 刷机程序 和 镜像 就不提供了。要刷的时…...

【ROS】Nav2源码之nav2_behavior_tree-行为树节点列表

1、行为树节点分类 在 Nav2(Navigation2)的行为树框架中,行为树节点插件按照功能分为 Action(动作节点)、Condition(条件节点)、Control(控制节点) 和 Decorator(装饰节点) 四类。 1.1 动作节点 Action 执行具体的机器人操作或任务,直接与硬件、传感器或外部系统…...

vue3 定时器-定义全局方法 vue+ts

1.创建ts文件 路径:src/utils/timer.ts 完整代码: import { onUnmounted } from vuetype TimerCallback (...args: any[]) > voidexport function useGlobalTimer() {const timers: Map<number, NodeJS.Timeout> new Map()// 创建定时器con…...

Robots.txt 文件

什么是robots.txt? robots.txt 是一个位于网站根目录下的文本文件(如:https://example.com/robots.txt),它用于指导网络爬虫(如搜索引擎的蜘蛛程序)如何抓取该网站的内容。这个文件遵循 Robots…...

DBAPI如何优雅的获取单条数据

API如何优雅的获取单条数据 案例一 对于查询类API,查询的是单条数据,比如根据主键ID查询用户信息,sql如下: select id, name, age from user where id #{id}API默认返回的数据格式是多条的,如下: {&qu…...

DeepSeek 技术赋能无人农场协同作业:用 AI 重构农田管理 “神经网”

目录 一、引言二、DeepSeek 技术大揭秘2.1 核心架构解析2.2 关键技术剖析 三、智能农业无人农场协同作业现状3.1 发展现状概述3.2 协同作业模式介绍 四、DeepSeek 的 “农场奇妙游”4.1 数据处理与分析4.2 作物生长监测与预测4.3 病虫害防治4.4 农机协同作业调度 五、实际案例大…...

力扣热题100 k个一组反转链表题解

题目: 代码: func reverseKGroup(head *ListNode, k int) *ListNode {cur : headfor i : 0; i < k; i {if cur nil {return head}cur cur.Next}newHead : reverse(head, cur)head.Next reverseKGroup(cur, k)return newHead }func reverse(start, end *ListNode) *ListN…...

在 Spring Boot 中使用 JSP

jsp? 好多年没用了。重新整一下 还费了点时间,记录一下。 项目结构: pom: <?xml version"1.0" encoding"UTF-8"?> <project xmlns"http://maven.apache.org/POM/4.0.0" xmlns:xsi"http://ww…...