新兴技术安全:物联网、区块链与人工智能的安全挑战与应对

目录

新兴技术安全:物联网、区块链与人工智能的安全挑战与应对

一、物联网安全:连接世界背后的安全隐忧

物联网架构安全

设备认证

数据安全

二、区块链安全:信任基石的安全考验

共识机制安全

智能合约安全

私钥管理

三、人工智能安全:智能世界的安全防线

对抗样本攻击

模型安全

数据隐私保护

在科技飞速发展的今天,物联网、区块链和人工智能等新兴技术正深刻改变着我们的生活和工作方式。然而,这些技术在带来便利的同时,也面临着诸多安全挑战。软考中关于新兴技术安全的内容,为我们深入了解和应对这些挑战提供了重要的知识框架。以下将详细剖析第八章新兴技术安全所涉及的各个方面。

一、物联网安全:连接世界背后的安全隐忧

物联网架构安全

物联网架构通常由感知层、网络层和应用层组成,每一层都存在特定的安全风险。感知层是物联网与现实世界交互的接口,大量的传感器和设备直接暴露在物理环境中,容易受到物理攻击。例如,恶意人员可能会篡改传感器数据,导致系统做出错误决策。在工业物联网场景中,篡改温度传感器数据可能会引发生产事故。

网络层负责数据的传输,面临着网络攻击的威胁,如 DDoS 攻击、中间人攻击等。DDoS 攻击会使网络拥塞,导致物联网设备无法正常通信;中间人攻击则可能窃取或篡改传输的数据。应用层是物联网服务的呈现和交互界面,存在应用漏洞被利用的风险,如 SQL 注入、跨站脚本攻击等,可能导致用户信息泄露和服务中断。

为保障物联网架构安全,需要在各层采取相应的安全措施。感知层可采用物理防护措施,如安装监控设备、加固设备外壳等;网络层可部署防火墙、入侵检测系统等进行防护;应用层则要进行严格的安全测试和漏洞修复。

设备认证

物联网设备数量众多且种类繁杂,设备认证是确保只有合法设备接入网络的关键。传统的用户名和密码认证方式在物联网环境中存在局限性,因为物联网设备的计算和存储能力有限。因此,更适合采用基于公钥基础设施(PKI)的认证方式。

在 PKI 认证中,每个设备都有自己的公钥和私钥。设备在接入网络时,通过公钥和私钥进行身份验证。例如,当一个智能门锁设备接入家庭物联网网络时,它会向网关发送自己的公钥,网关通过验证公钥的合法性来确认设备身份。同时,为了防止设备证书被伪造,需要建立严格的证书管理体系,定期更新设备证书。

数据安全

物联网产生的数据量巨大且包含大量敏感信息,如用户的健康数据、家庭的能源使用数据等。数据在采集、传输和存储过程中都面临着安全风险。在采集阶段,要确保传感器采集的数据准确无误,防止数据被篡改。在传输过程中,采用加密技术对数据进行加密,如使用 SSL/TLS 协议,确保数据在网络传输过程中的保密性和完整性。

在存储方面,选择安全可靠的存储系统,并对数据进行备份。同时,要建立严格的数据访问控制机制,只有经过授权的人员才能访问和处理数据。例如,医疗物联网中的患者健康数据,只有医生和相关授权人员才能查看和使用。

二、区块链安全:信任基石的安全考验

共识机制安全

共识机制是区块链实现分布式信任的核心,不同的共识机制面临着不同的安全挑战。以工作量证明(PoW)为例,它通过计算哈希值来竞争记账权,需要消耗大量的计算资源。这可能导致算力集中在少数矿工手中,形成 “51% 攻击” 的风险。当一个矿工或矿池掌握了超过 51% 的算力时,就可以篡改区块链上的交易记录,破坏区块链的安全性和不可篡改性。

权益证明(PoS)机制则根据节点持有的代币数量来分配记账权,避免了大量的计算资源消耗,但也存在 “无利害关系” 问题,即节点可能在不同的分支上同时投票,影响区块链的一致性。为保障共识机制安全,需要不断优化共识算法,提高攻击成本,同时加强对区块链网络的监管。

智能合约安全

智能合约是区块链上的自动化执行代码,一旦部署就难以修改。因此,智能合约的安全至关重要。智能合约可能存在逻辑漏洞,如重入攻击漏洞。攻击者可以利用智能合约中的重入漏洞,多次调用合约函数,非法获取合约中的资产。

此外,智能合约的代码编写也可能存在错误,导致合约无法按预期执行。为了确保智能合约安全,在开发阶段要进行严格的代码审查和安全测试,使用形式化验证等方法对合约代码进行验证,确保合约逻辑的正确性和安全性。

私钥管理

在区块链中,私钥是用户控制资产和进行交易的关键。私钥一旦泄露,用户的资产将面临被盗取的风险。私钥的生成、存储和使用都需要严格的安全措施。在生成私钥时,要使用安全的随机数生成器,确保私钥的随机性和不可预测性。

私钥的存储可以采用硬件钱包、冷钱包等方式,将私钥存储在离线设备中,避免私钥被网络攻击窃取。在使用私钥进行交易时,要确保交易环境的安全性,防止私钥在传输过程中被截获。

三、人工智能安全:智能世界的安全防线

对抗样本攻击

对抗样本攻击是指攻击者通过对输入数据进行微小的、人眼难以察觉的修改,使人工智能模型做出错误的判断。例如,在图像识别领域,攻击者可以在正常图像上添加一些噪声,使图像识别模型将猫识别为狗。这种攻击方式对人工智能系统的安全性和可靠性构成了严重威胁。

为了抵御对抗样本攻击,研究人员提出了多种防御方法,如对抗训练、输入检测等。对抗训练是在训练模型时,加入对抗样本进行训练,使模型能够学习到对抗样本的特征,提高模型的鲁棒性。输入检测则是在模型输入数据时,对数据进行检测,判断是否为对抗样本。

模型安全

人工智能模型的训练过程需要大量的数据和计算资源,模型本身也可能存在安全漏洞。攻击者可能会通过窃取模型参数、反向工程等方式获取模型的机密信息,或者对模型进行破坏。例如,在金融领域,攻击者可能会窃取信用评估模型的参数,进行欺诈活动。

为保障模型安全,需要采用模型加密、访问控制等技术。对模型参数进行加密存储,防止数据泄露。同时,建立严格的模型访问控制机制,只有经过授权的人员才能访问和使用模型。

数据隐私保护

人工智能的发展依赖于大量的数据,这些数据中可能包含用户的个人隐私信息。在数据收集、使用和共享过程中,要确保用户数据的隐私安全。采用差分隐私、同态加密等技术对数据进行处理,在保护用户隐私的前提下,实现数据的有效利用。

例如,差分隐私技术通过在数据中添加噪声,使得攻击者无法从数据中推断出单个用户的敏感信息。同态加密则允许在加密数据上进行计算,而无需解密数据,从而保护数据的隐私性。

新兴技术如物联网、区块链和人工智能在推动社会进步的同时,也带来了前所未有的安全挑战。了解这些技术的安全风险,并采取相应的安全措施,对于保障数字社会的稳定和发展至关重要。软考中关于新兴技术安全的知识,为我们提供了全面的视角和实用的方法,帮助我们更好地应对这些挑战。

相关文章:

新兴技术安全:物联网、区块链与人工智能的安全挑战与应对

目录 新兴技术安全:物联网、区块链与人工智能的安全挑战与应对 一、物联网安全:连接世界背后的安全隐忧 物联网架构安全 设备认证 数据安全 二、区块链安全:信任基石的安全考验 共识机制安全 智能合约安全 私钥管理 三、人工智能安…...

手阳明大肠经之合谷穴

个人主页:云纳星辰怀自在 座右铭:“所谓坚持,就是觉得还有希望!” 又名:1.《针灸甲乙经》:虎口。 所属经络:手阳明大肠经 定位 在手背,第1、2掌骨间,当第2掌骨桡侧的中点…...

【VUE3】练习项目——大事件后台管理

目录 0 前言 1 准备工作 1.1 安装pnpm 1.2 创建vue项目 1.3 Eslint & Prettier的配置 1.4 husky 提交代码检查 1.5 目录调整 1.6 VueRouter4 1.6.1 基础配置 1.6.2 路由跳转 1.7 引入 Element Plus 组件库 1.8 Pinia 1.8.1 优化 1.9 封装请求工具 1.9.1 安…...

kylin系统软件移植部署过程中遇到的问题及解决方案

有一个跨平台的c++软件,基于qt,boost,zmq,kafka等库,使用cmake脚本管理构建。在windows下和ubuntu下都能正常编译。在部署到kylin系统下时,遇到了一些问题。记录一下解决过程。 KYLIN 操作系统部署 c++开发环境: 安装了git,ninja,qt,boost等编译必要软件。因为之前…...

万字长篇————C语言指针学习汇总

经过一段时间的学习,我们已经接触到了C语言的很多知识了。不过目前我们接下来我们要接触C语言中一个最大的“门槛”:指针。 什么是指针? 在介绍指针之前,我们首先要明白变量与地址之间的关系。 举一个生活中的案例:一…...

实验一 HDFS的Shell操作

一、实验目的 熟悉HDFS Shell的语法格式,完成对HDFS上文件和目录的一系列操作 二、实验要求 2.1 练习dfs常用的子命令 ① -ls ② -du ③ -mv ④ -cp ⑤ -rm ⑥ -put ⑦ -cat ⑧ -help ⑨ -mkdir ⑩ -get 2.2通过Shell脚本定时采集数据到HDFS 三、实…...

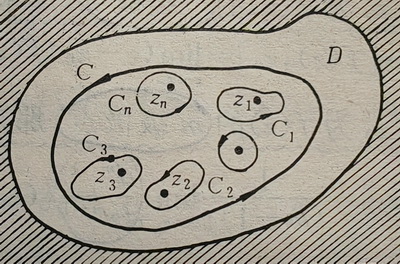

复变函数摘记3

复变函数摘记3 5. 留数5.1 可去奇点、极点、本性奇点5.2 零点与极点的关系5.3 在无穷远点处的情形5.4 留数 5. 留数 \quad 如果函数 f ( z ) f(z) f(z) 在 z 0 z_0 z0 及 z 0 z_0 z0 的邻域内处处可导,那么称 f ( z ) f(z) f(z) 在点 z 0 z_0 z0 处解析。…...

【行测】判断推理:类比推理 and 定义判断

> 作者:დ旧言~ > 座右铭:读不在三更五鼓,功只怕一曝十寒。 > 目标:掌握 类比推理 and 定义判断 基本题型,并能运用到例题中。 > 毒鸡汤:有些事情,总是不明白,所以我不会…...

Java使用WebSocket视频拆帧进度处理与拆帧图片推送,结合Apipost进行调试

<dependency><groupId>org.springframework.boot</groupId><artifactId>spring-boot-starter-websocket</artifactId></dependency>Configuration public class WebSocketConfig {/*** 启动 WebSocket 服务器*/Beanpublic ServerEndpointE…...

计算斐波那契数列

1.对于斐波那契数列的理解: (1)常规 该数列由兔子繁衍的想法产生,故又“兔子数列” 其数值为:1、1、2、3、5、8、13、21、34 从数学定义上走:F(0)1,F(1)1, F(n)F(n - 1)F(n - 2)(n ≥ 2,n ∈…...

JAVA如何操作文件?(超级详细)

目录 一、认识文件和相关知识 1.认识文件 2.⽬录 3.⽂件路径(Path) 4.文本文件和二进制文件的区分 二、File类操作文件 1.构造方法 2.方法 2.1 方法表 2.2 get相关的方法和构造方法 2.2.1 “.” 和 “..” 2.3 is相关的方法 2.4 删除相关…...

(2)VTK C++开发示例 --- 绘制多面锥体

文章目录 1. 概述2. CMake链接VTK3. main.cpp文件4. 演示效果 更多精彩内容👉内容导航 👈👉VTK开发 👈 1. 概述 VTK C开发示例程序; 使用C 和VTK绘制一个多面锥体。 环境说明系统ubuntu22.04、windows11cmake3.22、3.2…...

(2025-04-12)向老主机箱中安装新买的显卡及固态硬盘

目录 1 引言2 显卡及其驱动的安装3 固态硬盘的安装及C盘扩容3.1 固态硬盘正确连接到主板上后,操作系统上面仍然不显示对应盘符怎么办?3.2 如何对C盘扩容?3.3 新问题:原有D盘程序不能运行 4 总结 1 引言 今天安装昨天买的新固态硬…...

rk3588 驱动开发(一)字符设备开发

3.字符设备驱动开发 3.1 什么是字符设备驱动 字符设备:就是一个个字节,按照字节流进行读写操作的设备,读写是按照先后顺序的。 举例子:IIC 按键 LED SPI LCD 等 Linux 应用程序调用驱动程序流程: Linux中驱动加载成功…...

AbMole| 体内相互作用筛选揭示肝脏对癌症转移的限制

癌症转移,作为导致患者死亡的主要原因之一,其复杂机制一直是医学界研究的热点。肝脏,作为癌症转移的常见靶器官,其微环境对癌症细胞的生长和转移具有重要影响。然而,肝脏如何限制癌症转移的具体机制尚不完全清楚。 来…...

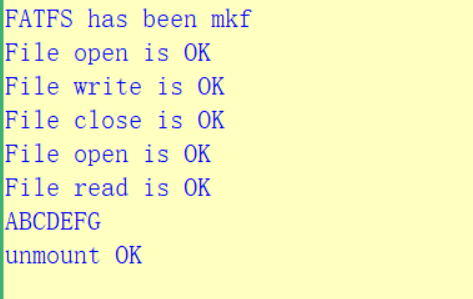

STM32移植文件系统FATFS——片外SPI FLASH

一、电路连接 主控芯片选型为:STM32F407ZGT6,SPI FLASH选型为:W25Q256JV。 采用了两片32MB的片外SPI FLASH,电路如图所示。 SPI FLASH与主控芯片的连接方式如表所示。 STM32F407GT6W25Q256JVPB3SPI1_SCKPB4SPI1_MISOPB5SPI1_MOSI…...

2025年第十六届蓝桥杯省赛JavaB组真题回顾

第16届蓝桥杯省赛已经结束了,第一次参加也是坐牢了4个小时,现在还是来总结一下吧(先声明以下的解法,大家可以当作一种思路来看,解法不一定是正解,只是给大家提供一种能够正常想到的思路吧) 试题…...

Android 接口定义语言 (AIDL)

目录 1. 本地进程调用(同一进程内)2. 远程进程调用(跨进程)3 `oneway` 关键字用于修改远程调用的行为Android 接口定义语言 (AIDL) 与其他 IDL 类似: 你可以利用它定义客户端与服务均认可的编程接口,以便二者使用进程间通信 (IPC) 进行相互通信。 在 Android 上,一个进…...

c# 数据结构 链表篇 有关双向链表的一切

本人能力有限,如有不足还请斧正 目录 0.双向链表的好处 1.双向链表的分类 2.不带头节点的标准双向链表 节点类:有头有尾 链表类:也可以有头有尾 也可以只有头 增 头插 尾插 删 查 改 遍历 全部代码 3.循环双向链表 节点类 链表类 增 头插 尾插 删 查 遍历…...

Debian服务器挂载外部存储设备的完整指南

在 Debian 系统中挂载外部存储设备(如 U 盘、移动硬盘、SSD)是服务器运维和桌面使用中非常常见的操作。本文将为你详细拆解从识别设备、格式化到手动/自动挂载的全过程,适合新手到进阶用户参考。 一、准备阶段:插入存储设备并识别 1. 插入外部设备后查看…...

660 中值定理

文章目录 前言168169170总结 前言 background music: 《代替》 张叶蕾 660 上面没有专门的中值定理章节,我蒙了。不过应该可以找一下。就是证明题,标志性应该还行。找一下。然后做一下。660 的题质量应该还是非常高的。但是积分中值定理,还有…...

Elasticsearch:AI 助理 - 从通才到专才

作者:来自 Elastic Thorben Jndling 在 AI 世界中,关于构建针对特定领域定制的大型语言模型(large language models - LLM)的话题备受关注 —— 不论是为了更好的安全性、上下文理解、专业能力,还是更高的准确率。这个…...

数据结构——布隆过滤器

目录 一、什么是布隆过滤器? 二、布隆过滤器的原理 三、布隆过滤器的特点 一、什么是布隆过滤器? 布隆过滤器是一种空间效率高、适合快速检索的数据结构,用于判断一个元素是否可能存在于一个集合中。它通过使用多个哈希函数和一个位数组来…...

时间的重构:科技如何重塑人类的时间感知与存在方式

时间是人类认知的基石,也是科技发展的终极命题。从石英钟到量子计时器,从日晷到区块链时间戳,技术不断重构着我们对时间的理解与利用。然而,当人工智能、量子计算和脑机接口等前沿技术开始挑战时间的线性本质时,我们不…...

悄悄话识别、 打电话识别、攀高识别三种识别算法

在摄像头正对场景下,悄悄话识别(唇语识别)、打电话识别和攀高识别是三种典型的行为检测技术。以下从技术原理、算法模型、应用场景及挑战等方面进行详细分析: 一、悄悄话识别(唇语识别) 技术原理 唇语识别通过分析嘴唇的几何特征(形状、开合程度、运动轨迹)和动态变化…...

docker多架构镜像构建

docker多架构镜像构建 Docker 多架构镜像构建(Multi-Architecture Image Build)允许你为不同平台(如 linux/amd64, linux/arm64, linux/arm/v7 等)构建和推送统一的镜像标签,解决在不同硬件架构之间部署的问题。 Doc…...

机器学习常用算法总结

1. 概述 机器学习的定义是对于某类任务T和性能度量P,如果一个计算机程序在T上其性能P随着经验E而自我完善,那么我们就称这个系统从经验E中学习,机器学习是人工智能的一种方法,它通过在大量数据中学习隐藏的规则,模式和…...

软件架构设计:MVC、MVP、MVVM、RIA 四大风格优劣剖析

MVC、MVP、MVVM 和 RIA 都是软件架构中常见的设计风格,以下是对它们的详细介绍: 一、MVC 架构风格(Model - View - Controller) 1.简介:MVC 架构风格将软件应用程序分为三个核心部分,通过这种划分来分离不…...

Android12 自定义系统服务

在Android中可以通过两种方式创建系统服务: 由SystemServer启动的系统服务,使用SystemServer线程资源,适合轻量级的服务,比如各种XMS服务;占用独立进程,在系统启动时,由init进程拉起,比如SurfaceFlinger;本文采用的是第一种方式。 自定义AssistantManagerService 参…...

Flink SQL SavePoint最佳实践

以下是 Flink SQL Savepoint 最佳实践,涵盖配置、触发、恢复及注意事项,高效管理作业状态: 一、Savepoint 的配置与触发 1. 基础配置 存储路径:在 flink-conf.yaml 中全局设置 Savepoint 存储目录,避免每次手动指定路…...