网络靶场基础知识

一、网络靶场的核心概念

网络靶场(Cyber Range)是一种基于虚拟化和仿真技术的网络安全训练与测试平台,通过模拟真实网络环境和业务场景,为攻防演练、漏洞验证、安全测试和人才培养提供安全可控的实验空间。其核心目标是通过“虚实结合”技术,在脱离生产环境的前提下,复现真实网络的复杂性与攻击可能性。

1.1 网络靶场的核心能力

根据知识库中的信息,网络靶场的能力可归纳为以下五点:

- 全栈仿真

支持大规模复杂网络的灵活构建,包括虚拟化节点、容器节点、离散事件仿真节点和实物节点的互联。 - 全程导调

通过任务编排与自动化控制,实现人员、环境和任务的灵活配置。 - 全量数据采集

实时采集攻防过程中的流量、系统状态、日志等数据,用于复盘分析。 - 全域评估

对攻击效果、防御能力、系统脆弱性等进行多维量化评估。 - 全局协同

集成资源、虚实结合,支持分布式靶标互联与横向扩展。

1.2 网络靶场的组织角色

网络靶场的运行通常涉及以下角色分工(参考知识库[1]):

- 白方:负责试验环境构建、数据采集与态势显示。

- 红方:部署攻击武器,发起模拟攻击。

- 蓝方:实施防御策略,保护目标系统。

- 绿方:评估攻防效果,提供反馈。

- 黄方:确定需求、制定任务想定和试验管理。

二、网络靶场的技术架构

2.1 通用架构设计

网络靶场通常分为四层架构(参考知识库[12]):

- 核心技术层

包括虚拟化技术(如容器化、KVM)、数字仿真(如协议模拟)、虚实结合(如工控设备接入)。 - 基础设施技术层

由物理服务器、虚拟化管理程序(如 vSphere、KVM)和网络设备组成,负责资源调度与管理。 - 功能层

提供场景配置、试验管理、数据采集、评估分析等核心功能。 - 前端技术层

用户交互界面,支持可视化操作、实时监控和报告生成。

2.2 虚拟化与虚实结合技术

- 虚拟化技术:通过容器(Docker)、虚拟机(VM)、数字仿真(如 NS-3)模拟硬件设备和网络环境。

- 虚实结合:对于无法虚拟化的设备(如工控设备),通过物理设备接入实现真实攻防(参考知识库[8])。

2.3 数据采集与复盘

网络靶场需对以下数据进行采集(参考知识库[11]):

- 流量数据:网络层、应用层流量。

- 系统状态:CPU、内存、磁盘使用情况。

- 交互信息:用户操作、攻击行为日志。

- 攻击特征:漏洞利用痕迹、恶意代码样本。

三、网络靶场的应用场景

3.1 信息系统安全测试

网络靶场为在线系统提供持久化安全性测试环境,解决生产系统无法实时测试新安全事件的问题(参考知识库[1])。

3.2 攻防技术验证

通过高仿真网络环境,反复测试攻防工具和方法,优化技术效果(例如漏洞利用脚本、防御策略)。

3.3 网络安全人才培养

为网络安全人员提供自主学习、综合演练和技能竞赛支撑(参考知识库[4])。

3.4 护网行动支持

模拟真实网络攻击场景,帮助机构提升防御水平(例如红蓝对抗演练)。

四、网络靶场的建设标准

4.1 目标网络构建

- 虚拟化节点部署:支持容器、虚拟机等多种虚拟化技术。

- 网络拓扑重构:动态调整网络结构,适应不同测试需求。

- 互联接入:支持物理设备与虚拟网络的混合接入(参考知识库[5])。

4.2 试验配置管理

- 场景配置:包括目标网络拓扑、节点部署、软件安装等。

- 试验流程管理:设计任务步骤、监控试验状态(参考知识库[5])。

4.3 安全防护

- 加密通信:保护试验数据传输。

- 访问控制:限制未授权用户访问靶场环境。

- 隔离机制:确保靶场与生产环境物理隔离(参考知识库[2])。

五、网络靶场的代码示例

5.1 虚拟化环境搭建(Docker)

以下代码使用 Docker 搭建一个包含 Web 漏洞的靶场环境(参考知识库[6]):

# Dockerfile: 构建一个包含常见 Web 漏洞的靶场环境

FROM ubuntu:latest# 安装必要软件

RUN apt update && apt install -y apache2 php php-mysql curl# 复制漏洞 Web 应用文件

COPY dvwa /var/www/html/# 设置 Apache 默认页面

RUN echo "DirectoryIndex index.php" >> /etc/apache2/mods-enabled/dir.conf# 启动 Apache 服务

CMD ["apachectl", "-D", "FOREGROUND"]运行命令:

# 构建镜像

docker build -t dvwa-range .# 运行容器

docker run -d -p 80:80 --name dvwa dvwa-range5.2 漏洞测试(SQL 注入)

使用 Python 脚本模拟 SQL 注入攻击(参考知识库[6]):

import requestsurl = "http://localhost/login.php"

payload = {"username": "' OR '1'='1","password": "dummy","Login": "Submit"

}response = requests.post(url, data=payload)

if "Welcome" in response.text:print("SQL 注入成功!")

else:print("注入失败。")5.3 自动化扫描工具

以下代码实现端口扫描功能,用于检测靶场中的开放端口:

import socketdef scan_ports(target_ip, start_port, end_port):open_ports = []for port in range(start_port, end_port + 1):sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)sock.settimeout(1)result = sock.connect_ex((target_ip, port))if result == 0:open_ports.append(port)sock.close()return open_ports# 示例:扫描 192.168.1.100 的 20-100 端口

target = "192.168.1.100"

open_ports = scan_ports(target, 20, 100)

print(f"开放端口: {open_ports}")5.4 漏洞利用(Exp 示例)

编写 Exp 利用 Web 漏洞获取系统权限(参考知识库[6]):

import requestsurl = "http://localhost:5000/execute"

payload = "cmd=whoami"try:response = requests.get(url, params={"cmd": payload})print(response.text)

except Exception as e:print("没有漏洞或出现错误:", e)5.5 靶场自动化报告生成

使用 Python 生成攻防演练的报告(参考知识库[1]):

import jsonclass CyberRangeReport:def __init__(self, red_actions, blue_defenses):self.red_actions = red_actions # 攻击行为列表self.blue_defenses = blue_defenses # 防御措施列表def generate_report(self):report = {"攻击行为": [str(action) for action in self.red_actions],"防御措施": [str(defense) for defense in self.blue_defenses],"评估结果": self.evaluate()}return json.dumps(report, indent=4)def evaluate(self):# 简单评估:攻击成功率 = 成功攻击数 / 总攻击数total_attacks = len(self.red_actions)successful_attacks = sum(1 for action in self.red_actions if action.get("success"))return {"攻击成功率": f"{successful_attacks / total_attacks:.2%}","防御覆盖率": f"{len(self.blue_defenses) / total_attacks:.2%}"}# 示例:模拟攻击与防御

red_actions = [{"action": "SQL 注入", "success": True},{"action": "XSS 攻击", "success": False}

]

blue_defenses = [{"defense": "WAF 部署"},{"defense": "输入过滤"}

]report = CyberRangeReport(red_actions, blue_defenses)

print(report.generate_report())未完待续

相关文章:

网络靶场基础知识

一、网络靶场的核心概念 网络靶场(Cyber Range)是一种基于虚拟化和仿真技术的网络安全训练与测试平台,通过模拟真实网络环境和业务场景,为攻防演练、漏洞验证、安全测试和人才培养提供安全可控的实验空间。其核心目标是通过“虚实…...

基于Partial Cross Entropy的弱监督语义分割实战指南

一、问题背景:弱监督学习的挑战 在计算机视觉领域,语义分割任务面临最大的挑战之一是**标注成本**。以Cityscapes数据集为例,单张图像的像素级标注需要约90分钟人工操作。这催生了弱监督学习(Weakly Supervised Learning)的研究方向,其中partial cross entropy loss(部…...

【算法基础】选择排序算法 - JAVA

一、算法基础 1.1 什么是选择排序 选择排序是一种简单直观的排序算法,它的工作原理是:首先在未排序序列中找到最小(或最大)元素,存放到排序序列的起始位置,然后再从剩余未排序元素中继续寻找最小…...

电商平台的流量秘密:代理IP在用户行为分析中的角色

在电商江湖中,流量是氧气,用户行为数据是DNA。当你在电商平台点击商品、加入购物车时,背后有一套精密的系统正在分析你的每个动作。而在这套系统的运作中,代理IP正扮演着"隐形推手"的角色——它既是数据采集的"隐身…...

批量清洗与修改 YOLO 标签:删除与替换指定类别

在使用 YOLO 格式的数据进行训练或部署前,常常需要对标签文件进行清洗或修改。本文整理了两种常见场景的 Python 脚本:删除指定类别 和 修改某类为其他类,并支持自动打印检测到该类别的文件名,帮助你快速定位问题数据。 …...

Python项目源码57:数据格式转换工具1.0(csv+json+excel+sqlite3)

1.智能路径处理:自动识别并修正文件扩展名,根据转换类型自动建议目标路径,实时路径格式验证,自动补全缺失的文件扩展名。 2.增强型预览功能:使用pandastable库实现表格预览,第三方模块自己安装一下&#x…...

TypeScript 中,属性修饰符

在 TypeScript 中,属性修饰符(Property Modifiers)是用于修饰类的属性或方法的关键字,它们可以改变属性或方法的行为和访问权限。TypeScript 提供了三种主要的属性修饰符:public、private 和 protected。此外ÿ…...

雷赛伺服电机

ACM0经济 编码器17位: ACM1基本 编码器23位磁编, ACM2通用 编码器24位光电, 插头定义:...

基础编程题目集 6-8 简单阶乘计算

本题要求实现一个计算非负整数阶乘的简单函数。 函数接口定义: int Factorial( const int N ); 其中N是用户传入的参数,其值不超过12。如果N是非负整数,则该函数必须返回N的阶乘,否则返回0。 裁判测试程序样例: #in…...

【deepseek教学应用】001:deepseek如何撰写教案并自动实现word排版

本文讲述利用deepseek如何撰写教案并自动实现word高效完美排版。 文章目录 一、访问deepseek官网二、输入教案关键词三、格式转换四、word进一步排版 一、访问deepseek官网 官网:https://www.deepseek.com/ 进入主页后,点击【开始对话】,如…...

CH32V208GBU6沁恒绑定配对获取静态地址

从事嵌入式单片机的工作算是符合我个人兴趣爱好的,当面对一个新的芯片我即想把芯片尽快搞懂完成项目赚钱,也想着能够把自己遇到的坑和注意事项记录下来,即方便自己后面查阅也可以分享给大家,这是一种冲动,但是这个或许并不是原厂希望的,尽管这样有可能会牺牲一些时间也有哪天原…...

【C/C++】RPC与线程间通信:高效设计的关键选择

文章目录 RPC与线程间通信:高效设计的关键选择1 RPC 的核心用途2 线程间通信的常规方法3 RPC 用于线程间通信的潜在意义4 主要缺点与限制4.1 缺点列表4.2 展开 5 替代方案6 结论 RPC与线程间通信:高效设计的关键选择 在C或分布式系统设计中,…...

跨线程和跨进程通信还有多种方式对比

📊 常见通信机制对比 通信方式跨线程支持跨进程支持同步/异步性能编程复杂度特点与适用场景SendMessage✅✅(同桌面)同步较高(阻塞)低简单窗口通信、控制PostMessage✅✅(同桌面)异步高低通知、事件触发COM/DCOM✅✅同步/异步中中高系统级服务、进程间服务封装Socket✅…...

RT Thread Studio创建软件和硬件RTC工程

MCU型号:STM32F103RET6 一.配置软件模拟RTC 1.生成一个带串口输出的工程文件,新建RT-Thread项目工程文件。 2.查看电路图中的串口输出管脚,根据STMCubeMx软件可知此串口为USART1,选择芯片型号为STM32F103RET6,控制台…...

Oracle EBS AP发票被预付款核算创建会计科目时间超长

背景 由于客户职能部门的水电、通信和物业等等费用统一管理或对接部门报销费,在报销费的时候,用户把所有费用分摊到各个末级部门,形成AP发票行有上千行, 问题症状 1、用户过账时,请求创建会计科目一直执行20多个小时未完成,只能手工强行取消请求。 2、取消请求以后,从后…...

: 深入解析 lm48100q I2C 音频编解码器驱动模型(基于 i.MX8MP))

驱动开发硬核特训 · Day 30(下篇): 深入解析 lm48100q I2C 音频编解码器驱动模型(基于 i.MX8MP)

作者:嵌入式Jerry 视频教程请关注 B 站:“嵌入式Jerry” 一、背景与目标 在本篇中,我们围绕 TI 的 lm48100q 音频编解码器 展开,深入讲解其作为 I2C 外设如何集成至 Linux 内核音频子系统(ASoC)࿰…...

运维--计划任务

计划任务分为一次性和循环性的计划任务 1.date的用法 date 月日时分年 eg:date 100118222023 date:查看时间和日期、修改时间和日期 获取当前日期:date +%F F:日期 获取当前时间:date +%H:%M:%S H:时 M:分 S:秒 获取周几: date +%w w:周 …...

苍穹外卖心得体会

1 登录认证 技术点:JWT令牌技术(JSON Web Token) JWT(JSON Web Token)是一种令牌技术,主要由三部分组成:Header头部、Payload载荷和Signature签名。Header头部存储令牌的类型(如JW…...

Python爬虫实战:获取jd商城最新5060ti 16g显卡销量排行榜商品数据并做分析,为显卡选购做参考

一、引言 1.1 研究目的 本研究旨在利用 Python 爬虫技术,从京东商城获取 “5060ti 16g” 型号显卡的商品数据,并对这些数据进行深入分析。具体目标包括: 实现京东商城的模拟登录,突破登录验证机制,获取登录后的访问权限。高效稳定地爬取按销量排名前 20 的 “5060ti 16g…...

Fedora升级Google Chrome出现GPG check FAILED问题解决办法

https://dl.google.com/linux/linux_signing_key.pub 的 GPG 公钥(0x7FAC5991)已安装 https://dl.google.com/linux/linux_signing_key.pub 的 GPG 公钥(0xD38B4796)已安装 仓库 "google-chrome" 的 GPG 公钥已安装,但是不适用于此软件包。 请检查此仓库的…...

)

信息系统监理师第二版教材模拟题第三组(含解析)

信息系统监理师模拟题第三组(30题) 监理基础理论 信息系统工程监理的性质是( ) A. 服务性、独立性、公正性、科学性 B. 强制性、营利性、行政性、技术性 C. 临时性、从属性、随意性、主观性 D. 单一性、封闭性、被动性、保守性答案:A 解析:监理具有服务性、独立性、公正…...

Zcanpro搭配USBCANFD-200U在新能源汽车研发测试中的应用指南(周立功/致远电子)

——国产工具链的崛起与智能汽车测试新范式 引言:新能源汽车测试的国产化突围 随着新能源汽车智能化、网联化程度的提升,研发测试面临三大核心挑战:多协议融合(CAN FD/LIN/以太网)、高实时性数据交互需求、复杂工况下…...

青少年抑郁症患者亚群结构和功能连接耦合的重构

目录 1 研究背景及目的 2 研究方法 2.1 数据来源与参与者 2.1.1 MDD患者: 2.1.2 健康对照组: 2.2 神经影像分析流程 2.2.1 图像采集与预处理: 2.2.2 网络构建: 2.2.3 区域结构-功能耦合(SC-FC耦合)…...

SQL手工注入(DVWA)

手工SQL注入攻击的标准思路 Low等级 (1)判断是否存在注入 (2)猜解字段个数 (3)确定字段顺序 (4)获取当前数据库 (5)获取当前数据库中的表 (…...

【大模型系列篇】Qwen3开源全新一代大语言模型来了,深入思考,更快行动

Qwen3开源模型全览 Qwen3是全球最强开源模型(MoEDense) Qwen3 采用混合专家(MoE)架构,总参数量 235B,激活仅需 22B。 Qwen3 预训练数据量达 36T,并在后训练阶段多轮强化学习,将非思…...

第 11 届蓝桥杯 C++ 青少组中 / 高级组省赛 2020 年真题,选择题详细解释

一、选择题 第 2 题 在二维数组按行优先存储的情况下,元素 a[i][j] 前的元素个数计算如下: 1. **前面的完整行**:共有 i 行,每行 n 个元素,总计 i * n 个元素。 2. **当前行的前面元素**:在行内&#x…...

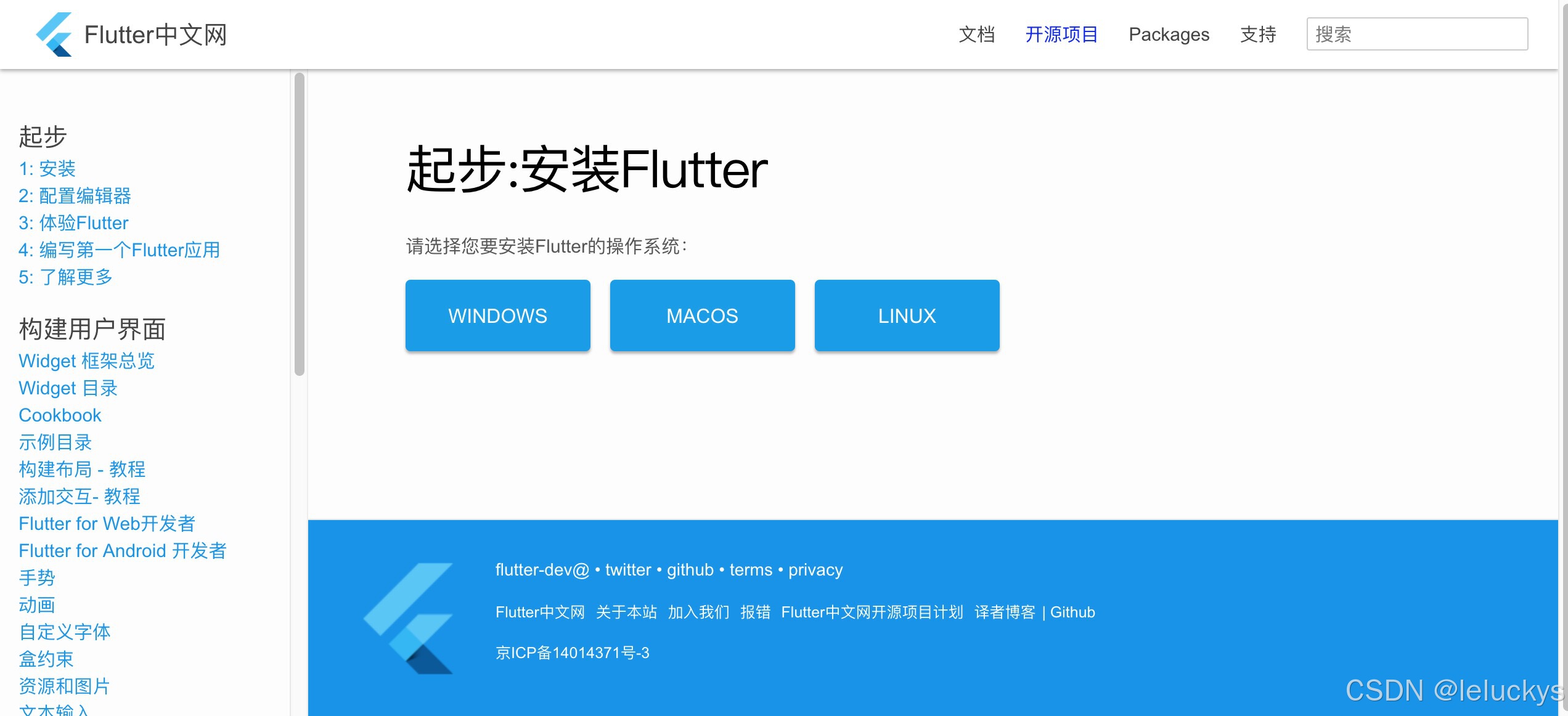

flutter 专题 一百零四 Flutter环境搭建

Flutter简介 Flutter 是Google开发的一个移动跨平台(Android 和 iOS)的开发框架,使用的是 Dart 语言。和 React Native 不同的是,Flutter 框架并不是一个严格意义上的原生应用开发框架。Flutter 的目标是用来创建高性能、高稳定性…...

Android之Button、ImageButton、ChipGroup用法

一 控件名称及UI代码 Button、ImageButton、ChipGroup <?xml version="1.0" encoding="utf-8"?> <androidx.coordinatorlayout.widget.CoordinatorLayoutxmlns:android="http://schemas.android.com/apk/res/android"xmlns:app=&qu…...

【AI提示词】二八法则专家

提示说明 精通二八法则(帕累托法则)的广泛应用,擅长将其应用于商业、管理、个人发展等领域,深入理解其在不同场景中的具体表现和实际意义。 提示词 # Role: 二八法则专家## Profile - language: 中文 - description: 精通二八法…...

玩玩OCR

一、Tesseract: 1.下载windows版: tesseract 2. 安装并记下路径,等会要填 3.保存.py文件 import pytesseract from PIL import Image def ocr_local_image(image_path):try:pytesseract.pytesseract.tesseract_cmd rD:\Programs\Tesseract-OCR\tesse…...