通过混合机器学习和 TOPSIS 实现智能手机身份验证的稳健行为生物识别框架

1. 简介

随着日常工作、个人生活和金融操作对智能手机的依赖性不断增强,对弹性安全身份验证系统的需求也日益增长。尽管 PIN 码、密码和静态生物识别等传统身份验证方法仍可为系统提供一定的安全级别,但事实证明,它们容易受到多种威胁,包括敏感数据泄露、网络钓鱼、盗窃和暴力攻击 [ 1 ]。面部识别和指纹识别等其他静态生物识别方法虽然增强并提高了系统的安全性,但事实证明,它们容易受到静态数据限制、环境条件和基于欺骗的攻击 [ 2 ]。为了解决上述缺点并提高可用性和安全性,应采用动态有前景的解决方案 [ 3 ]。

行为生物识别技术被认为是系统身份验证问题最突出的解决方案之一,因为它们能够深入分析个人特定的交互模式,包括滑动手势、触摸压力和空间运动的 (X, Y) 坐标。与传统方法(例如静态技术)相比,这些方法可以重复提供身份验证,并且能够适应动态用户行为。许多先前的研究已经对运动数据和触摸动态进行了研究,以精确识别独特的用户特征;然而,它们不足以抵御现实世界的变化和条件,例如伪造尝试以及环境和气候变化 [ 4 , 5 ]。这些问题表明,我们确实需要更具弹性的技术。

有趣的是,为了进一步完善身份验证系统,三维 (3D) 触摸传感器已广泛应用于许多不同的应用领域。例如,为了获得每个人独特的交互模式,现代技术已经利用 3D 触摸位置和压力灵敏度来实现,这显著提高了系统的安全级别和稳健性 [ 6 ]。其他方法,例如音频和声音传感器,已经通过 3D 触摸传感器进行了增强,以用于移动医疗保健,从而保护患者数据的私密性和安全性 [ 7 ]。为了显著提高设计的安全级别,可以将生物特征数据(例如脑电图 (EEG) 信号处理)与传感器数据相结合 [ 8 ]。虽然这些进步有助于提高安全性,但仍然需要将触摸压力和位置数据集成到统一的框架中,以实现更稳健的身份验证。

先前的研究并未专注于将3D触摸压力数据与屏幕手指位置数据相结合,从而使用TOPSIS等决策技术构建统一的框架。在本研究中,我们致力于通过提出一种新颖的智能手机身份验证框架来解决这些局限性。基于TOPSIS的决策方法已通过机器学习技术得到增强,可以识别并排序用户行为中关键且有价值的特征。通过仅利用TOPSIS方法筛选出的有价值的特征,并使用机器学习算法增强模型弹性,该技术提供了一个安全、可扩展且用户友好的身份验证系统,可以抵御包括网络安全威胁在内的多种攻击。为了改进该技术的弹性和鲁棒性,我们结合了时间缩放、噪声插入和空间扰动方法来模拟现实世界的用户响应。本研究提出了一种安全轻量级的技术,可以抵御严重威胁,并通过将TOPSIS方法与机器学习算法和动态模式识别相结合来解决当前的身份验证难题。

本文的主要贡献是:

- 在 Android 平台上开发了一款智能手机身份验证应用程序,以收集 30 名参与者的数据,每位参与者进行 10 次尝试。

- 开发了一种基于机器学习的方法用于系统认证,其中评估了各种机器学习算法以确定最有效的模型。

- 采用TOPSIS法选择关键行为特征,通过关注最具影响力的数据来提高身份验证系统的性能。

- 通过应用数据扰动技术(包括噪声注入和时间缩放)来模拟现实世界的变化,系统的弹性得到了增强。

- 该系统针对四种类型的网络安全攻击(欺骗、光照变化、方向变化和噪声注入)进行了测试,以评估其稳健性和安全性。

本研究的核心创新之处在于其集成框架,该框架将行为生物识别、多准则决策(TOPSIS)和集成机器学习模型(RF、GBM 和 KNN)相结合,用于移动身份验证。与以往仅使用传统分类技术或单一生物特征的研究不同,本研究引入了一种迭代特征排序机制,该机制使用 TOPSIS 优化输入空间,并仅将最具影响力的特征输入到多个机器学习模型中。所提出的系统还通过借鉴现实世界的扰动技术(例如噪声注入、时间缩放)来增强鲁棒性,而这些技术在以往的研究中往往被忽视。这种组合有助于开发一个实时、轻量级且具有弹性的身份验证系统,该系统的性能优于现有模型,准确率达到 95.2%,并增强了抗欺骗能力和环境适应性。本文的其余部分安排如下:第2节简要概述了前期研究成果,包括身份验证系统的行为生物识别技术、身份验证系统中的机器学习技术以及决策方法,以及当前安全性和可用性方面的挑战。第3节详细介绍了我们提出的技术。第4节给出了实验结果(包括决策和分析)。第5节阐述了我们的结论和未来的工作。

2.文献综述

由于当今智能设备的进步和现代化的复杂性,许多研究人员已经实现了生物特征认证,以显著提高系统安全性和可用性 [ 9 ]。遗憾的是,超时和失败是传统身份验证技术的两个主要缺点,例如图案锁、PIN 码、基本生物特征识别系统和密码。虽然传统身份验证简单、轻量且易于实现,但事实证明,它们容易受到暴力破解、密码盗窃和网络钓鱼攻击 3、7、10、11 []。一旦静态凭证被泄露,攻击者就可以获得无限制访问权限,从而破坏系统的安全 [ 12 ]。为了解决这些漏洞,最近的研究将机器学习算法和传感器数据与传统身份验证结合起来,以提供更安全、更有弹性的系统,抵御许多严重的攻击[ 4、13 []](https://www.mdpi.com/2624-800X/5/2/20#B4-jcp-05-00020)。

2.1. 用于身份验证系统的行为生物识别技术

生物特征认证系统(包括指纹和面部识别)已被引入作为解决传统方法局限性的替代方案。与密码相比,这些系统提供了更高的安全性和用户便利性 [ 14,15 ]。然而,面部识别系统可能会被高质量图像或面具欺骗,指纹传感器易受雨水、灰尘和物理退化等环境因素的影响 [ 16,17 ],并且容易受到高级欺骗技术的攻击 [ 18,19 ]。上述挑战强调了对能够同时解决安全性和可用性问题的弹性、动态和自适应身份验证方法的需求。在 [ 20 ] 中,作者将指纹、面部识别和虹膜扫描结合起来作为传统方法的替代方案。虽然该提案利用生理特征进行用户验证并提供了增强的安全性,但它容易受到湿度、光照条件和设备方向等环境因素的影响 [ 21 ]。此外,生物特征数据容易受到欺骗,攻击者可以模仿用户凭据 [ 19,22 ]。这提高了基于行为的身份验证方法的需求。

行为生物识别技术依赖于用户交互模式(例如滑动动态、打字速度和触摸压力)来实现持续身份验证。与静态生理生物识别技术不同,行为方法是动态的,能够随着时间推移适应用户行为的变化,从而能够抵御欺骗尝试和对抗性攻击 [ 6 ]。许多研究表明行为生物识别技术对智能手机身份验证性能的影响。Smith 等人采用滑动轨迹和压力水平来区分冒名顶替者与真人 [ 23 ]。在 [ 24 ] 中

相关文章:

通过混合机器学习和 TOPSIS 实现智能手机身份验证的稳健行为生物识别框架

1. 简介 随着日常工作、个人生活和金融操作对智能手机的依赖性不断增强,对弹性安全身份验证系统的需求也日益增长。尽管 PIN 码、密码和静态生物识别等传统身份验证方法仍可为系统提供一定的安全级别,但事实证明,它们容易受到多种威胁,包括敏感数据泄露、网络钓鱼、盗窃和…...

旅游设备生产企业的痛点 质检系统在旅游设备生产企业的应用

在旅游设备制造行业,产品质量直接关系到用户体验与企业口碑。从景区缆车、观光车到水上娱乐设施,每一件设备的安全性与可靠性都需经过严苛检测。然而,传统质检模式常面临数据分散、流程不透明、合规风险高等痛点,难以满足旅游设备…...

使用ESPHome烧录固件到ESP32-C3并接入HomeAssistant

文章目录 一、安装ESPHome二、配置ESP32-C3控制灯1.主配置文件esp32c3-luat.yaml2.基础通用配置base.yaml3.密码文件secret.yaml4.围栏灯four_light.yaml5.彩灯rgb_light.yaml6.左右柱灯left_right_light.yaml 三、安装固件四、HomeAssistant配置ESPHome1.直接访问2.配置ESPHom…...

【漫话机器学习系列】237. TSS总平方和

深度理解 TSS(总平方和):公式、意义与应用 在机器学习与统计建模领域,评价模型好坏的重要指标之一就是方差与误差分析。其中,TSS(Total Sum of Squares,总平方和)扮演着非常关键的角…...

DeepSeek多尺度数据:无监督与原则性诊断方案全解析

DeepSeek 多尺度数据诊断方案的重要性 在当今的 IT 领域,数据如同石油,是驱动各类智能应用发展的核心资源。随着技术的飞速发展,数据的规模和复杂性呈爆炸式增长,多尺度数据处理成为了众多领域面临的关键挑战。以计算机视觉为例,在目标检测任务中,小目标可能只有几个像素…...

Spring Framework 6:虚拟线程支持与性能增强

文章目录 引言一、虚拟线程支持:并发模型的革命二、AOT编译与原生镜像优化三、响应式编程与可观测性增强四、HTTP接口客户端与声明式HTTP五、性能比较与实际应用总结 引言 Spring Framework 6作为Spring生态系统的基础框架,随着Java 21的正式发布&#…...

用Redisson实现库存扣减的方法

Redisson是一个在Redis基础上实现的Java客户端,提供了许多高级功能,包括分布式锁、计数器、集合等。使用Redisson实现库存扣减可以保证操作的原子性和高效性。本文将详细介绍如何使用Redisson实现一个简单的库存扣减功能。 一、初始化Redisson客户端 首…...

视频转GIF

视频转GIF 以下是一个使用 Python 将视频转换为 GIF 的脚本,使用了 imageio 和 opencv-python 库: import cv2 import imageio import numpy as np """将视频转换为GIF图参数:video_path -- 输入视频的路径gif_path -- 输出GIF的路径fp…...

一场静悄悄的革命:AI大模型如何重构中国产业版图?

一场静悄悄的革命:AI大模型如何重构中国产业版图? 当ChatGPT在2022年掀起全球AI热潮时,很少有人意识到,这场技术变革正在中国产业界掀起更深层次的革命。在浙江宁波,一个纺织企业老板打开"产业链智能创新平台",30秒内就获得了原料采购、设备升级、海外拓客的全…...

kotlin 02flow-sharedFlow 完整教程

一 sharedFlow是什么 SharedFlow 是 Kotlin 协程中 Flow 的一种 热流(Hot Flow),用于在多个订阅者之间 共享事件或数据流。它适合处理 一次性事件(如导航、弹窗、Toast、刷新通知等),而不是持续状态。 ✅ …...

CentOS网络之network和NetworkManager深度解析

文章目录 CentOS网络之network和NetworkManager深度解析1. CentOS网络服务发展历史1.1 传统network阶段(CentOS 5-6)1.2 过渡期(CentOS 7)1.3 新时代(CentOS 8) 2. network和NetworkManager的核心区别3. ne…...

【AI】模型与权重的基本概念

在 ModelScope 平台上,「模型」和「权重」的定义与工程实践紧密结合,理解它们的区别需要从实际的文件结构和加载逻辑入手。以下是一个典型 ModelScope 模型仓库的组成及其概念解析: 1. ModelScope 模型仓库的典型结构 以 deepseek-ai/deepse…...

)

设计模式-基础概念学习总结(继承、多态、虚方法、方法重写)

概念使用例子的方式介绍(继承,多态,虚方法,方法重写),实现代码python 1. 继承(Inheritance) 概念:子类继承父类的属性和方法,可以直接复用父类的代码&#…...

2025年小程序DDoS与CC攻击防御全指南:构建智能安全生态

2025年,小程序已成为企业数字化转型的核心载体,但随之而来的DDoS与CC攻击也愈发复杂化、智能化。攻击者利用AI伪造用户行为、劫持物联网设备发起T级流量冲击,甚至通过漏洞窃取敏感数据。如何在高并发业务场景下保障小程序的稳定与安全&#x…...

当当狸智能天文望远镜 TW2 | 用科技触摸星辰,让探索触手可及

当科技邂逅星空,每个普通人都能成为宇宙的追光者 伽利略用望远镜揭开宇宙面纱的 400 年后,当当狸以颠覆传统的设计,让天文观测从专业领域走入千家万户。当当狸智能天文望远镜 TW2,重新定义「观星自由」—— 无需专业知识ÿ…...

QT实现曲线图缩放、拖拽以及框选放大

.h文件 protected: void saveAxisRange();void wheelEvent(QWheelEvent *event) override;void mousePressEvent(QMouseEvent *event) override;void mouseMoveEvent(QMouseEvent *event) override;void mouseReleaseEvent(QMouseEvent *event) override;private:QPoint m_…...

C# | 基于C#实现的BDS NMEA-0183数据解析上位机

以下是一个基于C#实现的BDS NMEA-0183数据解析上位机的示例代码,包含基础功能和界面: using System; using System.Collections.Generic; using System.IO.Ports; using System.Windows.Forms; using System.Drawing; using System.Globalization;namespace BDS_NMEA_Viewer…...

科学发现 | 源于生活的启示与突破计划的创新

注:本文为“科学发现”相关文章合辑。 略作重排,未全整理。 哪些重大科学发现,来自生活的启示 ︱ 科学史 2020/10/29 导读 好奇心是最好的向导和老师。 撰文 | 陈敬全(东华大学人文学院教授) 英国进化论者赫胥黎…...

【ArcGIS微课1000例】0145:如何按照自定义形状裁剪数据框?

文章目录 一、添加数据二、绘制形状三、裁剪格网和经纬网一、添加数据 打开软件,添加配套实验数据包中0145.rar中的影像数据,如下图所示: 二、绘制形状 1. 在数据视图中,使用绘图 工具条上的新建圆工具 可创建一个椭圆,使其包含要在该数据框中显示的数据范围。 修改椭圆…...

网络安全防火墙技术有哪些?网络防火墙的主要作用

网络安全防火墙技术有哪些?网络防火墙的主要作用 网络安全防火墙技术是保护网络免受未经授权访问和攻击的关键工具。以下是常见的防火墙技术及其主要作用: 一、网络安全防火墙技术分类 包过滤防火墙(Packet Filtering Firewall) 原理&#x…...

数据集-目标检测系列- 印度人脸 检测数据集 indian face >> DataBall

数据集-目标检测系列- 印度人脸 检测数据集 indian face >> DataBall DataBall 助力快速掌握数据集的信息和使用方式。 贵在坚持! * 相关项目 1)数据集可视化项目:gitcode: https://gitcode.com/DataBall/DataBall-detections-100s…...

Sass @import rules are deprecated and will be removed in Dart Sass 3.0.0.

版本: 原因 在 Dart Sass 3.0.0 中, @import 规则将被弃用,推荐使用 @use 和 @forward 规则来替代。 1.@use替代@import @use 规则允许你引入其他 Sass 文件中的变量、混合器和函数,并且可以避免命名冲突。 示例: style.scss @use variables;body {color: variables.$pr…...

通过CIDR推出子网掩码和广播地址等

写在前面 不知道你遇到过这种面试题没,给你CIDR,让你推理子网掩码等信息。如果你不会,那本文刚好适合你。 1:一个面试题16.158.165.91/22 这个 CIDR。求一下这个网络的第一个地址、子网掩码和广播地址。 一般如果你对CIDR知识有…...

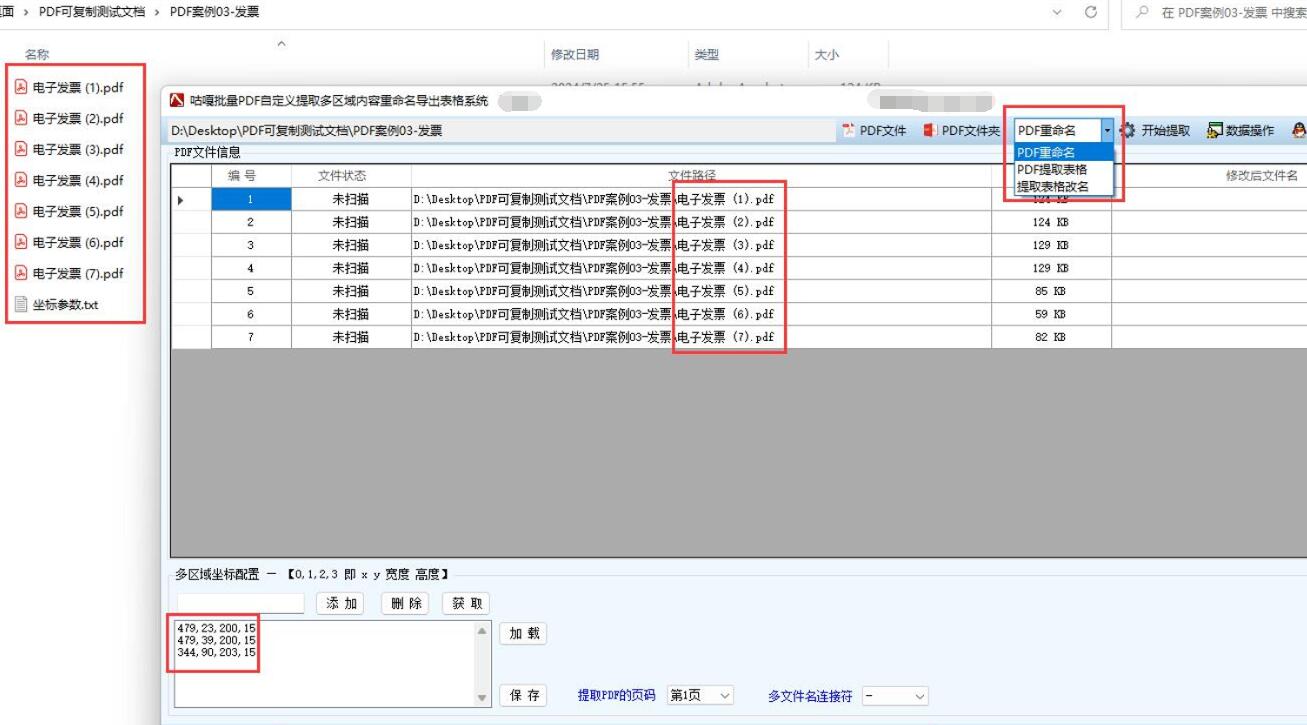

【工具教程】批量提取PDF指定内容并重命名,PDF文档根据指定识别文字改名,基于java的实现方案

物流单据处理:每天处理大量发货单PDF,提取订单编号、发货方信息等关键字段重命名文件 合同管理:从合同PDF中提取合同编号、签署方名称等作为文件名 学术论文整理:根据论文标题或作者信息重命名PDF文件 财务票据…...

)

std::iota(C++)

std::iota 1. 概述2. 函数原型3. 使用示例示例 1:填充 vector<int>示例 2:从非零起始值开始 4. 应用场景5. 注意事项6. 与其它算法比较小结 1. 概述 std::iota 定义在头文件 中,C11 起引入。 它用于向前迭代器区间依次填入连续递增的数…...

【IP101】图像特征提取技术:从传统方法到深度学习的完整指南

🌟 特征提取魔法指南 🎨 在图像处理的世界里,特征提取就像是寻找图像的"指纹",让我们能够识别和理解图像的独特性。让我们一起来探索这些神奇的特征提取术吧! 📚 目录 基础概念 - 特征的"体…...

苍穹外卖(用户下单、订单支付)

用户下单、订单支付 导入地址簿功能代码 接口设计 数据库设计(address_book表) 代码导入 功能测试 用户下单 接口设计 数据库设计 订单表 orders 订单明细表 order_detail 代码开发 根据用户下单接口的参数设计DTO 根据用户下单接口的…...

数据结构-非线性结构-二叉树

概述 /** * 术语 * 根节点(root node):位于二叉树顶层的节点,没有父节点。 * 叶节点(leaf node):没有子节点的节点,其两个指针均指向 None 。 * 边(edge)&…...

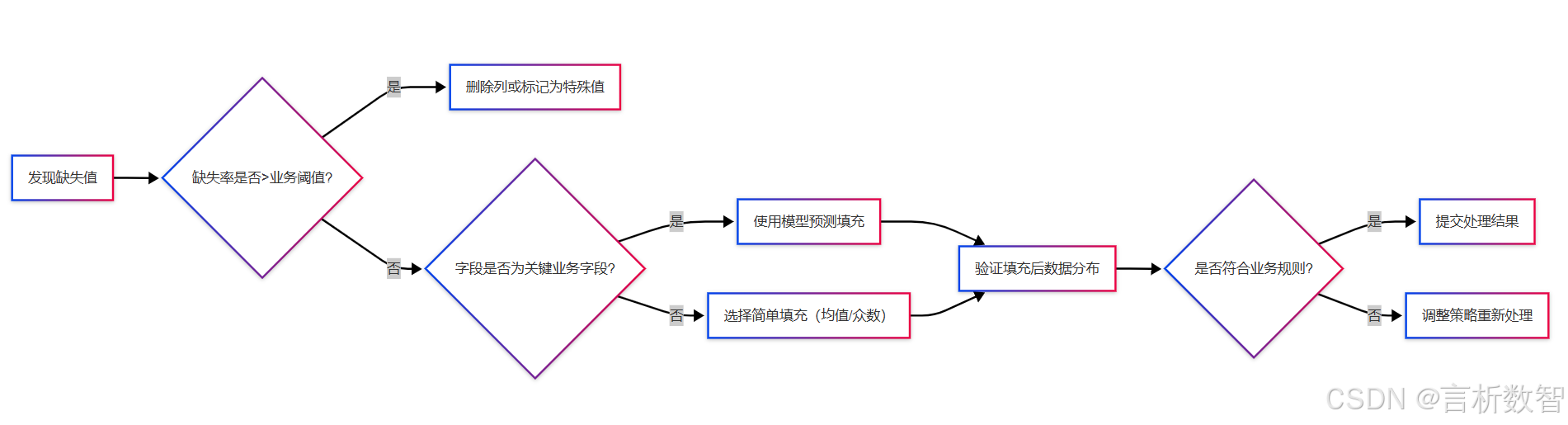

【PostgreSQL数据分析实战:从数据清洗到可视化全流程】3.2 缺失值检测与处理(NULL值填充/删除策略)

👉 点击关注不迷路 👉 点击关注不迷路 👉 点击关注不迷路 文章大纲 缺失值检测与处理全攻略:NULL值填充与删除策略实战3.2 缺失值检测与处理3.2.1 缺失值类型与业务影响3.2.1.1 缺失值的三种形态3.2.1.2 业务影响分级 3.2.2 缺失值…...

2025年渗透测试面试题总结-某步在线面试(题目+回答)

网络安全领域各种资源,学习文档,以及工具分享、前沿信息分享、POC、EXP分享。不定期分享各种好玩的项目及好用的工具,欢迎关注。 目录 一、操作系统相关问题总结与分析及扩展回答 1. Linux命令熟悉度 2. 查看进程的命令 3. 查看网络进程…...