Pass-the-Hash攻击原理与防御实战指南

当黑客说出"我知道你的密码"时,可能连他们自己都不知道你的真实密码。在Windows系统的攻防战场上,Pass-the-Hash(哈希传递攻击)就像一把可以复制的万能钥匙——攻击者不需要知道密码明文,仅凭密码的"数字指纹"就能突破层层防线。本文将揭开这种隐秘攻击的神秘面纱,并提供企业级防御方案。

目录

一、密码验证的"信任危机":为什么哈希能当密码用?

1.1 身份验证的底层逻辑

1.2 攻击的黄金机会

二、攻击全景解析:黑客的哈希漫游之旅

2.1 典型攻击步骤

2.2 技术原理拆解

三、立体防御体系:构建哈希防护的铜墙铁壁

3.1 身份验证升级

3.2 权限管控

3.3 环境加固

四、监控与响应:让攻击无所遁形

4.1 关键监控指标

4.2 应急响应流程

五、未来防护:新一代防御技术

结语:重新定义安全边界

一、密码验证的"信任危机":为什么哈希能当密码用?

1.1 身份验证的底层逻辑

在Windows系统中,当用户输入密码时,系统实际验证的并不是密码本身,而是密码经过NTLM算法生成的哈希值。这个32字节的字符串如同密码的数字指纹,具有以下特性:

- 不可逆性:无法通过哈希反推原始密码

- 唯一性:不同密码必然产生不同哈希

- 等价性:系统将正确哈希视为合法凭证

# 简化的NTLM哈希生成示例

import hashlib

def ntlm_hash(password):

return hashlib.new('md4', password.encode('utf-16le')).hexdigest()

print(ntlm_hash("P@ssw0rd")) # 输出:a8dbb1c3e0a9c8d7d5b5b5b5b5b5b5b5

1.2 攻击的黄金机会

当攻击者通过以下途径获取哈希值时,PtH攻击就具备了可行性:

- 内存提取:从lsass.exe进程转储凭据

- 日志窃取:利用键盘记录器捕获

- 网络嗅探:截获NTLM认证流量

- 密码重用:从其他系统获取相同哈希

二、攻击全景解析:黑客的哈希漫游之旅

2.1 典型攻击步骤

- 初始渗透:通过钓鱼邮件、漏洞利用等方式获得立足点

- 权限提升:获取本地管理员权限

- 凭证提取:使用Mimikatz等工具导出哈希

- 横向移动:通过SMB/WMI等协议进行哈希传递

- 目标达成:控制域控制器或关键服务器

2.2 技术原理拆解

当攻击者尝试通过SMB访问另一台服务器时:

# NTLM认证过程简化示意

客户端 -> 服务器: NEGOTIATE_MESSAGE

服务器 -> 客户端: CHALLENGE_MESSAGE (包含随机数)

客户端 -> 服务器: AUTHENTICATE_MESSAGE (使用哈希加密随机数)

攻击者在此过程中直接使用窃取的哈希值加密挑战随机数,从而通过验证。整个过程完全不需要知道原始密码。

三、立体防御体系:构建哈希防护的铜墙铁壁

3.1 身份验证升级

| 防御措施 | 实施要点 | 防护效果 |

|---|---|---|

| Kerberos认证 | 强制使用AES加密,禁用RC4 | 消除NTLM漏洞 |

| 双因素认证 | 结合智能卡/生物识别 | 增加凭证复制难度 |

| LAPS本地管理 | 每台设备独立随机密码 | 阻断横向移动路径 |

3.2 权限管控

# 示例:配置受限组策略 Set-GPO -Name "Restricted_Admin" `

-Policy "Computer/Windows Settings/Security Settings/Restricted Groups" ` -Value "Domain Admins"

3.3 环境加固

- Credential Guard:虚拟化隔离敏感凭据

- Just Enough Admin:动态权限分配

- 补丁管理:及时修复MS08-068等经典漏洞

四、监控与响应:让攻击无所遁形

4.1 关键监控指标

-

异常登录行为检测:

- 同一账户短时间内多设备登录

- 非工作时间段的管理活动

- 特权账户登录非管理设备

-

哈希使用特征:

// Azure Sentinel示例查询SecurityEvent| where EventID == 4624| where AuthenticationPackageName == "NTLM"| where LogonType == 3| where Account contains "Administrator"

4.2 应急响应流程

- 隔离受影响系统

- 重置所有关联凭据

- 分析横向移动路径

- 部署临时访问控制规则

- 审计加固关键资产

五、未来防护:新一代防御技术

- Windows Hello企业版:基于证书的生物识别认证

- 零信任网络:持续验证设备完整性

- 量子抗性算法:防御未来的哈希破解

- AI行为分析:实时检测异常凭证使用

结语:重新定义安全边界

Pass-the-Hash攻击揭示了一个残酷真相:在传统安全模型中,获取一个普通用户的哈希就可能颠覆整个网络。防御的关键在于构建动态的、多层次的信任体系,让每个访问请求都经过严格验证,使哈希这把"复制钥匙"失去用武之地。

相关文章:

Pass-the-Hash攻击原理与防御实战指南

当黑客说出"我知道你的密码"时,可能连他们自己都不知道你的真实密码。在Windows系统的攻防战场上,Pass-the-Hash(哈希传递攻击)就像一把可以复制的万能钥匙——攻击者不需要知道密码明文,仅凭密码的…...

Linux proc文件系统 内存影射

文章目录 常见的内存分配函数/proc/pid/ 目录解析 用户进程的内存空间分配算法mmap 分配大内存可能不在堆中换为 malloc 现象相同 常见的内存分配函数 malloc / calloc / realloc(来自 C 标准库) void *malloc(size_t size):分配 size 字节…...

五、Hadoop集群部署:从零搭建三节点Hadoop环境(保姆级教程)

作者:IvanCodes 日期:2025年5月7日 专栏:Hadoop教程 前言: 想玩转大数据,Hadoop集群是绕不开的一道坎。很多小伙伴一看到集群部署就头大,各种配置、各种坑。别慌!这篇教程就是你的“救生圈”。 …...

电流检测放大器的优质选择XBLW-INA180/INA181

前言: 在当前复杂的国际贸易环境下,关税的增加使得电子元器件的采购成本不断攀升,电子制造企业面临着巨大的成本压力。为了有效应对这一挑战,实现国产化替代已成为众多企业降低生产成本、保障供应链稳定的关键战略。对此芯伯乐推出…...

5.18-AI分析师

强化练习1 神经网络训练案例(SG) #划分数据集 #以下5行需要背 folder datasets.ImageFolder(rootC:/水果种类智能训练/水果图片, transformtrans_compose) n len(folder) n1 int(n*0.8) n2 n-n1 train, test random_split(folder, [n1, n2]) #训…...

毕业论文,如何区分研究内容和研究方法?

这个问题问得太好了!😎 “研究内容”和“研究方法”经常被初学者(甚至一些老油条)混淆,尤其写论文开题报告时,一不小心就“内容”和“方法”全混在一块儿,连导师都看懵。 今天就来给大家一文讲…...

# 深度剖析LLM的“大脑”:单层Transformer的思考模式探索

简单说一下哈 —— 咱们打算训练一个单层 Transformer 加上稀疏自编码器的小型百万参数大型语言模型(LLM),然后去调试它的思考过程,看看这个 LLM 的思考和人类思考到底有多像。 LLMs 是怎么思考的呢? 开源 LLM 出现之后…...

)

三种常见接口测试工具(Apipost、Apifox、Postman)

三种常见接口测试工具(Apipost、Apifox、Postman)的用法及优缺点对比总结: 🔧 一、Apipost ✅ 基本用法 支持 RESTful API、GraphQL、WebSocket 等接口调试自动生成接口文档支持环境变量、接口分组、接口测试用例编写可进行前置…...

EF Core 数据库迁移命令参考

在使用 Entity Framework Core 时,若你希望通过 Package Manager Console (PMC) 执行迁移相关命令,以下是常用的 EF Core 迁移命令: PMC 方式 ✅ 常用 EF Core PMC 命令(适用于迁移) 操作PMC 命令添加迁移Add-Migra…...

剖析提示词工程中的递归提示

递归提示:解码AI交互的本质,构建复杂推理链 递归提示的核心思想,正如示例所示,是将一个复杂任务分解为一系列更小、更易于管理、逻辑上前后关联的子任务。每个子任务由一个独立的提示来驱动,而前一个提示的输出(经过必要的解析和转换)则成为下一个提示的关键输入。这种…...

互联网大厂Java求职面试:AI内容生成平台下的高并发架构设计与性能优化

互联网大厂Java求职面试:AI内容生成平台下的高并发架构设计与性能优化 场景背景: 郑薪苦是一名经验丰富的Java开发者,他正在参加一家匿名互联网大厂的技术总监面试。这家公司专注于基于AI的内容生成平台,支持大规模用户请求和复杂…...

用Redis的List实现消息队列

介绍如何在 Spring Boot 中使用 Redis List 的 BRPOPLPUSH命令来实现一个线程安全且可靠的消息队列。 整合Redis 整合Redis 用Redis的List实现消息队列 Redis的List相关指令 **「LPUSH key element [element ...]」**把元素插入到 List 的首部,如果 List 不存在…...

【C++】类与对象【下】

文章目录 再谈构造函数构造函数的赋值构造函数体赋值:初始化列表explicit关键字 static成员概念特性 C11中成员初始化的新玩法友元友元类 内部类概念 再谈构造函数 构造函数的赋值 构造函数体赋值: 在创建对象时,编译器会通过调用构造函数…...

Python uv包管理器使用指南:从入门到精通

Python uv包管理器使用指南:从入门到精通 作为一名Python开发者,你是否曾经为虚拟环境管理和依赖包安装而头疼?今天我要向大家介绍一个强大的工具——uv包管理器,它将彻底改变你的Python开发体验。 什么是uv包管理器?…...

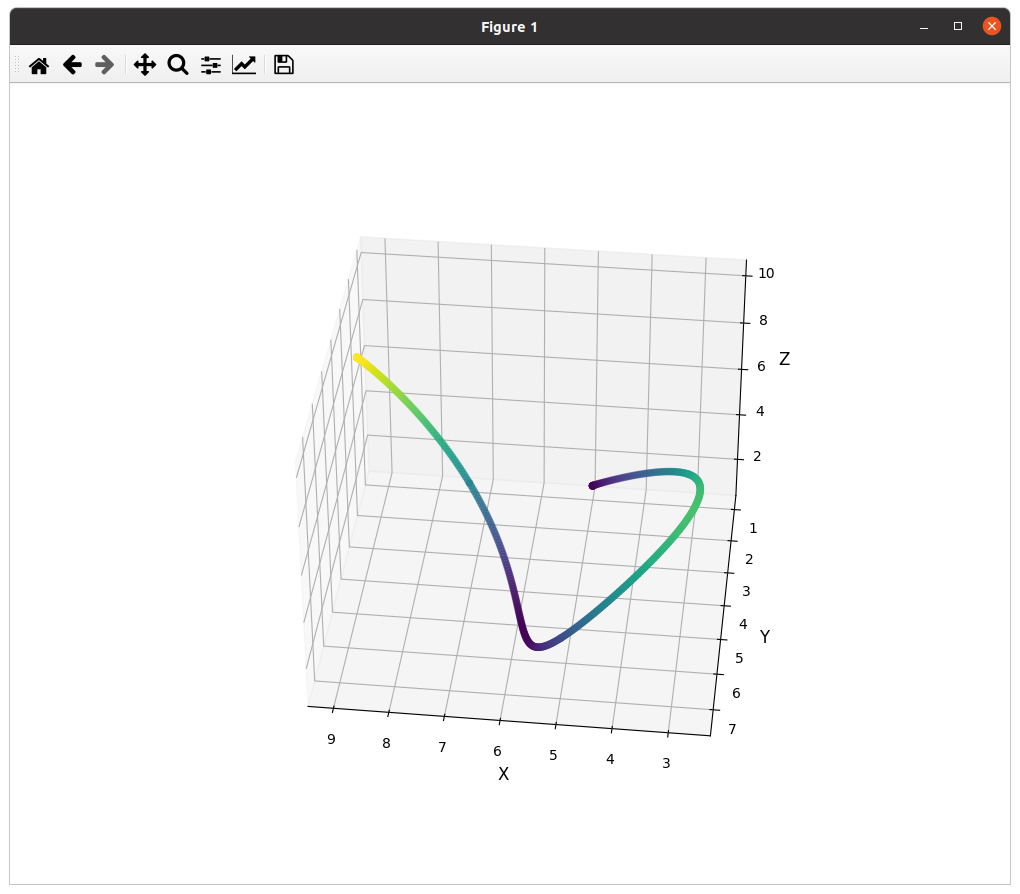

无人机避障——如何利用MinumSnap进行对速度、加速度进行优化的轨迹生成(附C++python代码)

🔥轨迹规划领域的 “YYDS”——minimum snap!作为基于优化的二次规划经典,它是无人机、自动驾驶轨迹规划论文必引的 “开山之作”。从优化目标函数到变量曲线表达,各路大神疯狂 “魔改”,衍生出无数创新方案。 &#…...

高德地图在Vue3中的使用方法

1.地图初始化 容器创建:通过 <div> 标签定义地图挂载点。 <div id"container" style"height: 300px; width: 100%; margin-top: 10px;"></div> 密钥配置:绑定高德地图安全密钥,确保 API 合法调用。 参…...

Llama:开源的急先锋

Llama:开源的急先锋 Llama1:开放、高效的基础语言模型 Llama1使用了完全开源的数据,性能媲美GPT-3,可以在社区研究开源使用,只是不能商用。 Llama1提出的Scaling Law 业内普遍认为如果要达到同一个性能指标,训练更…...

SDIO EMMC中ADMA和SDMA简介

在SDIO和eMMC技术中,ADMA(Advanced Direct Memory Access)和SDMA(Simple Direct Memory Access)是两种不同的DMA(直接内存访问)模式,用于优化主机控制器与存储器(如eMMC&…...

“redis 目标计算机积极拒绝,无法连接” 解决方法,每次开机启动redis

如果遇到以上问题 先打开“服务” 找到App Readiness 右击-启动 以管理员身份运行cmd,跳转到 安装redis的目录 运行:redis-server.exe redis.windows.conf 以管理员身份打开另一cmd窗口,跳转到安装redis的目录 运行:redis-…...

LeetCode 热题 100 35.搜索插入位置

目录 题目: 题目描述: 题目链接: 思路: 核心思路: 思路详解: 代码: Java代码: 题目: 题目描述: 题目链接: 35. 搜索插入位置 - 力扣&…...

【THRMM】追踪情绪动态变化的多模态时间背景网络

1. 单一模态的局限性 不足:传统方法依赖生理信号(如EEG、ECG)或静态图像特征,数据收集成本高,且无法捕捉动态交互,导致模型泛化性差。 改进:提出THRMM模型,整合多模态数据(面部表情、声学特征、对话语义、场景信息),利用Transformer的全…...

labview硬件采集<2>——使用布尔控件控制硬件的LED

当布尔按键按下时,开发板的LED亮...

从 “学会学习” 到高效适应:元学习技术深度解析与应用实践

一、引言:当机器开始 “学会学习”—— 元学习的革命性价值 在传统机器学习依赖海量数据训练单一任务模型的时代,元学习(Meta Learning)正掀起一场范式革命。 这项旨在让模型 “学会学习” 的技术,通过模仿人类基于经验…...

AI开发者的算力革命:GpuGeek平台全景实战指南(大模型训练/推理/微调全解析)

目录 背景一、AI工业化时代的算力困局与破局之道1.1 中小企业AI落地的三大障碍1.2 GpuGeek的破局创新1.3 核心价值 二、GpuGeek技术全景剖析2.1 核心架构设计 三、核心优势详解3.1 优势1:工业级显卡舰队3.2 优势2:开箱即用生态3.2.1 预置镜像库…...

AWS SNS:解锁高并发消息通知与系统集成的云端利器

导语 在分布式系统架构中,如何实现高效、可靠的消息通知与跨服务通信?AWS Simple Notification Service(SNS)作为全托管的发布/订阅(Pub/Sub)服务,正在成为企业构建弹性系统的核心组件。本文深度…...

Redis数据结构详解

文章目录 引言<center> 一、字符串1 常用命令2 应用场景3 注意事项 <center>二、列表1 常用命令2 应用场景3 注意事项 <center> 三、集合1 常用命令2 应用场景3 注意事项 <center> 四、有序集合1 常用命令2 应用场景3 注意事项 <center> 五、哈希…...

【PmHub后端篇】PmHub集成 Sentinel+OpenFeign实现网关流量控制与服务降级

在微服务架构中,保障服务的稳定性和高可用性至关重要。本文将详细介绍在 PmHub 中如何利用 Sentinel Gateway 进行网关限流,以及集成 Sentinel OpenFeign 实现自定义的 fallback 服务降级。 1 熔断降级的必要性 在微服务架构中,服务间的调…...

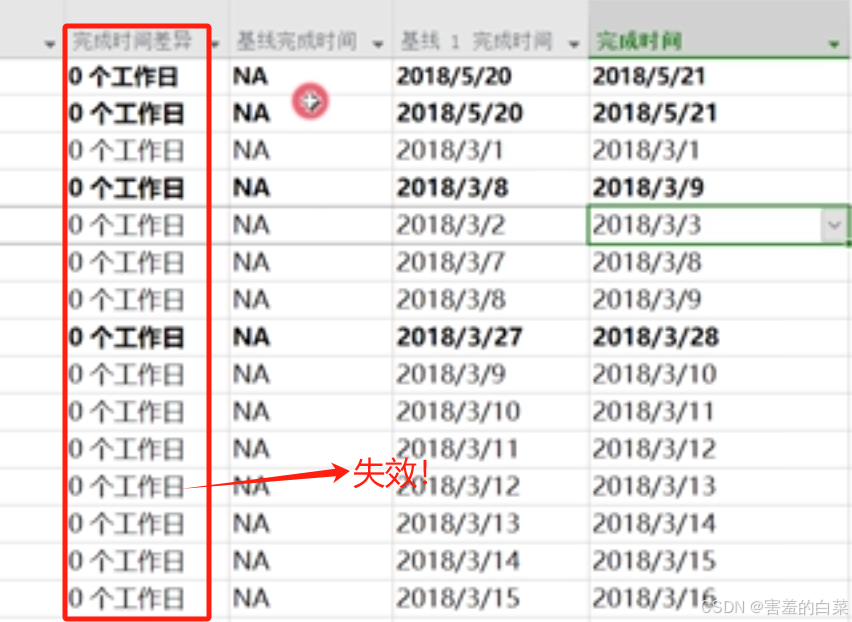

2025最新出版 Microsoft Project由入门到精通(八)

目录 查找关键路径方法 方法1:格式->关键任务 方法2:插入关键属性列 方法3:插入“可宽延的总时间”进行查看,>0不是关键路径,剩余的全是关键路径 方法4:设置关键路径的工作表的文本样式编辑 方法5:突出显示/筛选器…...

3.0/Q2,Charls最新文章解读

文章题目:Development of a visualized risk prediction system for sarcopenia in older adults using machine learning: a cohort study based on CHARLS DOI:10.3389/fpubh.2025.1544894 中文标题:使用机器学习开发老年人肌肉减少症的可视…...

使用matlab进行数据拟合

目录 一、工作区建立数据 二、曲线拟合器(在"APP"中) 三、曲线拟合函数及参数 四、 在matlab中编写代码 一、工作区建立数据 首先,将数据在matlab工作区中生成。如图1所示: 图 1 二、曲线拟合器(在"APP"中) 然后,…...