网络安全防御指南:全方位抵御暴力破解攻击

在数字化时代,网络安全威胁如影随形,暴力破解攻击(又称“爆破”)作为黑客常用的入侵手段,正时刻觊觎着系统的薄弱环节。想象一下,攻击者如同不知疲倦的“数字小偷”,利用自动化工具疯狂尝试成千上万组凭证,一旦突破防线,敏感数据泄露、系统控制权丢失等灾难将接踵而至。

不过别担心!本文将为你呈现一套从认证机制到管理策略的全维度防御方案,通过层层关卡的精密设计,构建坚不可摧的安全堡垒。无论你是企业安全管理者,还是个人技术爱好者,都能从中获取实战级防护技巧。现在,让我们一起解锁防御暴力破解的“七重防护法则”!

一、核心认证机制:筑牢第一道防线

(一)密码策略:让弱密码无处遁形

强度升级:强制密码包含大小写字母+数字+特殊字符(如`!@$%`),长度至少12位(每增加1位,爆破难度呈指数级增长)。

示例:`S@f3P@ssw0rd!23` 优于 `Password123`

智能校验:集成字典库扫描(拦截“123456”“admin”等弱密码),搭配`zxcvbn`等专业工具实时评估密码强度。

动态管理:普通用户每90天、管理员每30天更换密码,禁止“Password1→Password2”式简单递增,同时禁止复用历史密码。

存储加密:采用bcrypt/Argon2+唯一盐值存储密码,彻底杜绝明文或MD5等弱哈希风险。

(二)多因素认证(MFA):给账户加把“双重锁”

强制启用场景:登录、资金操作、账户修改等敏感行为需同时验证密码+动态令牌/生物识别。

推荐方案:Google Authenticator(TOTP)、YubiKey硬件令牌(安全性高于短信验证)。

进阶防护:动态令牌设置30秒有效期+单次使用,防止重放攻击。

无密码未来:尝试公私钥对(如SSH密钥)、设备绑定(可信设备标记)或第三方认证(微信/Google登录),减少对传统密码的依赖。

二、访问控制:精准拦截异常请求

(一)登录防护:让攻击者“撞墙”

智能锁定:

普通用户5次失败锁定5分钟,管理员3次即锁;支持“递增式锁定”(首次10分钟,多次后人工解锁),避免DoS攻击。

结合行为验证码(如Google reCAPTCHA v3),通过鼠标轨迹分析区分人机,减少用户输入负担。

IP与设备管控:

限制单IP每分钟登录请求≤20次,封禁高频IP;结合威胁情报拦截Tor节点、肉鸡IP池。

通过浏览器指纹(User-Agent、时区)或设备ID生成唯一标识,陌生设备强制MFA验证。

(二)会话管理:严防“后门入侵”

超时机制:30分钟无操作自动退出会话,API令牌设置1小时有效期,通过刷新令牌实现无密码续期。

设备独占:限制单账户同时登录设备≤2台,新登录强制踢旧会话并发送通知(如“检测到异地登录,是否为本人操作?”)。

三、监测响应:打造安全“千里眼”

(一)实时监控:让攻击行为无所遁形

日志深度记录:详细记录登录时间、IP、设备指纹、失败原因(如“密码错误3次+验证码错误”)。

智能分析模型:通过SIEM系统(如Splunk)识别异常模式:

每分钟超100次失败请求 → 疑似自动化爆破

巴西IP登录北京常用户 → 跨地域风险

同一IP尝试100个不同账户名 → 账户枚举攻击

(二)自动化反击:第一时间遏制威胁

动态封禁:触发阈值后自动封禁IP/账户(临时24小时或人工解除),同步发送风险通知(如“检测到10次密码错误,账户已锁定”)。

溯源取证:记录攻击IP的ASN、地理位置、关联域名,为安全事件复盘和情报共享提供依据。

四、系统加固:从架构层消除隐患

(一)收缩攻击面:让黑客“找不到门”

服务精简:关闭3389(远程桌面)、8080(默认端口)等非必要服务,仅允许授权IP访问管理后台(如公司IP段)。

登录页隐藏:将`/login`改为随机路径(如`/s3cure-Auth-2025`),或通过反向代理动态转发,增加攻击定位难度。

(二)代码与账户安全:堵住“细小漏洞”

输入验证:对登录表单进行SQL注入防护(参数化查询),失败提示统一为“用户名或密码错误”,避免泄露账户存在性。

权限隔离:重命名“admin”“root”等默认账户,管理员使用独立登录入口,普通用户遵循“最小权限原则”,即使泄露也无法横向移动。

五、对抗自动化工具:让攻击“得不偿试”

行为识别:拦截包含“bot”“Hydra”关键词的User-Agent,通过机器学习分析请求间隔(人类操作更随机,工具多为固定频率)。

成本倍增:每次失败请求增加1-5秒随机延迟,或加入轻量级计算挑战(如“计算5+3×2”),迫使攻击者消耗更多算力。

分布式防御:借助Cloudflare等CDN服务过滤异常流量,针对AWS/阿里云等高频滥用IP段,限制同一ASN的请求频率。

六、用户教育:构建“人的防火墙”

意识觉醒:通过“某公司因‘admin/123456’被爆破”等案例,强调弱密码危害;培训用户正确使用TOTP,警惕钓鱼链接(如URL拼写错误的“g00gle.com”)。

应急流程:提供“邮箱/安全问题”自助解锁渠道,制定《大规模爆破应急预案》,定期演练“封禁可疑IP+升级MFA”等操作。

七、高级防御:未来安全的“黑科技”

行为生物识别:分析键盘敲击节奏、鼠标移动轨迹,建立用户行为画像,异常操作触发二次验证(如“检测到陌生输入模式,请验证指纹”)。

零信任架构:遵循“从不信任,始终验证”原则,每次访问(包括内网)均需验证身份+设备健康状态(如是否安装最新补丁)。

情报共享网络:加入行业ISAC平台,实时同步最新攻击IP、工具特征,自动更新防御规则。

总结:构建“预防-检测-响应”闭环

防御暴力破解的核心在于“让攻击成本远超收益”:

预防层:强密码+MFA+验证码,拉高攻击门槛;

检测层:日志分析+威胁情报,实时发现异常;

响应层:动态封禁+溯源取证,快速遏制攻击;

进化层:模拟攻击测试+策略优化,持续提升防御强度。

无论你是守护企业核心数据,还是保护个人在线资产,这套体系都能为你打造“铜墙铁壁”。记住:网络安全不是单一技术的堆砌,而是技术、管理、意识的协同作战。现在就行动起来,让暴力破解攻击在你的防线前撞得“头破血流”!

互动思考:你曾遇到过哪些印象深刻的网络安全攻击?欢迎在评论区分享你的防护经验或疑问,一起探讨更前沿的防御策略!

相关文章:

网络安全防御指南:全方位抵御暴力破解攻击

在数字化时代,网络安全威胁如影随形,暴力破解攻击(又称“爆破”)作为黑客常用的入侵手段,正时刻觊觎着系统的薄弱环节。想象一下,攻击者如同不知疲倦的“数字小偷”,利用自动化工具疯狂尝试成千…...

【C++/Linux】TinyWebServer前置知识之IP协议详解

目录 IPv4地址 分类 IP数据报分片 IP 协议在传输数据报时,将数据报分为若干分片(小数据报)后进行传输,并在目的系统中进行重组,这一过程称为分片(Fragmentation)。 IP模块工作流程编辑 I…...

mac安装brew时macos无法信任ruby的解决方法

背景 在使用如下脚本安装brew时,遇到安装ruby,macos不信任外部软件,在安全性点击信任仍然无法安装。 /bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/HEAD/install.sh)"如何解决 本地安装好符…...

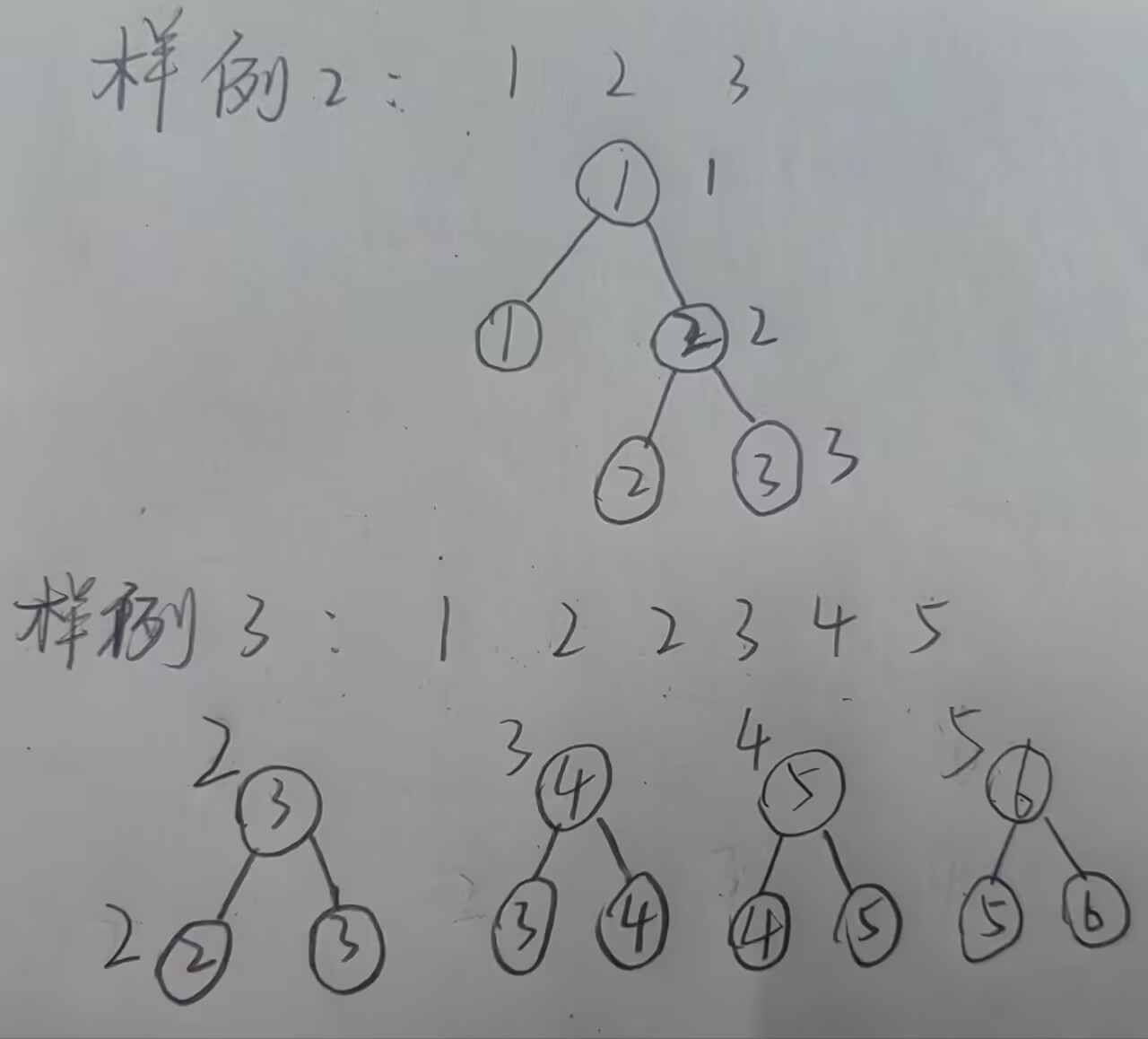

Codeforces Round 1028 (Div. 2)(A-D)

题面链接:Dashboard - Codeforces Round 1028 (Div. 2) - Codeforces A. Gellyfish and Tricolor Pansy 思路 要知道骑士如果没了那么这个人就失去了攻击手段,贪心的来说我们只需要攻击血量少的即可,那么取min比较一下即可 代码 void so…...

记录一个梦,借助大语言模型图片生成

梦见家门口有一条大河,但大河和其它景物都是灰暗没有鲜艳色彩很普通的梦中场景。大河似乎是长江的支流,但也可能有一个响亮的名字似乎是金沙江。 突然看到一条金红色的龙在快速游动,不敢相信自己的眼睛,因为一直不相信有这种生物…...

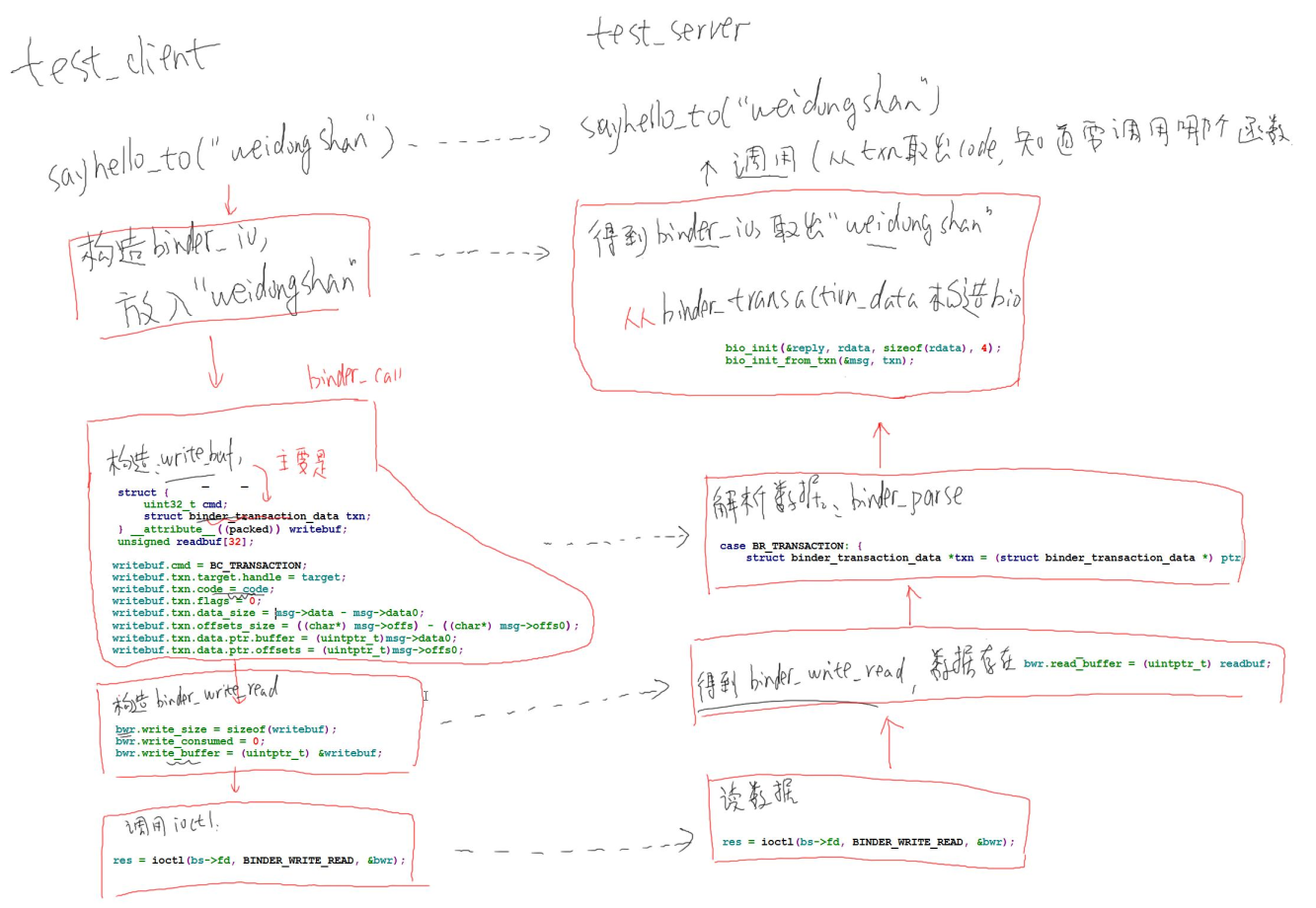

android binder(二)应用层编程实例

一、binder驱动浅析 从上图看出,binder的通讯主要涉及三个步骤。 在 Binder Server 端定义好服务,然后向 ServiceManager 注册服务在 Binder Client 中向 ServiceManager 获取到服务发起远程调用,调用 Binder Server 中定义好的服务 整个流…...

HTML 等价字符引用:系统化记忆指南

HTML 等价字符引用:系统化记忆指南 在 HTML 中,字符引用(Character Entity References)用于表示保留字符或特殊符号。我将提供一个系统化的方法来记忆这些重要实体,并解释它们的实际应用。 什么是等价字符引用? HTML 字符引用有两种形式: 命名实体:&entity_name…...

【深度学习】17. 深度生成模型:DCGAN与Wasserstein GAN公式深度推导

深度生成模型:DCGAN与Wasserstein GAN公式深度推导 深度卷积生成对抗网络 DCGAN 在原始 GAN 框架中,生成器和判别器通常使用全连接层构建,这限制了模型处理图像的能力。为此,Radford 等人在 2016 年提出了 DCGAN(Deep Convoluti…...

Ubuntu终端性能监视工具

目录 工具1:nvidia-smi 工具2:nvtop 工具3:nvitop 工具1:nvidia-smi nvidia-smi 如果希望自动刷新这个命令,可以输入如下命令: nvidia-smi -l 工具2:nvtop nvtop 安装方法: …...

设计模式——命令设计模式(行为型)

摘要 本文介绍了命令设计模式,这是一种行为型设计模式,用于将请求封装为对象,实现请求的解耦和灵活控制。它包含命令接口、具体命令、接收者、调用者和客户端等角色,优点是解耦请求发送者与接收者,支持命令的排队、记…...

鸿蒙OSUniApp智能商品展示实战:打造高性能的动态排序系统#三方框架 #Uniapp

UniApp智能商品展示实战:打造高性能的动态排序系统 引言 在电商应用开发中,商品展示和智能排序是提升用户体验的关键因素。随着HarmonyOS生态的发展,用户对应用的性能和交互体验要求越来越高。本文将深入探讨如何在UniApp中实现一个性能优异…...

03 APP 自动化-定位元素工具元素定位

文章目录 一、Appium常用元素定位工具1、U IAutomator View Android SDK 自带的定位工具2、Appium Desktop Inspector3、Weditor安装:Weditor工具的使用 4、uiautodev通过定位工具获取app页面元素有哪些属性 二、app 元素定位方法 一、Appium常用元素定位工具 1、U…...

PABD 2025:大数据与智慧城市管理的融合之道

会议简介 2025年公共管理与大数据国际会议(ICPMBD 2025)确实在海口举办。本次会议将围绕公共管理与大数据的深度融合、数据分析在公共管理中的应用、大数据驱动的政策制定与优化等议题展开深入研讨。参会者将有机会聆听前沿学术报告,分享研究…...

Golang持续集成与自动化测试和部署

概述 Golang是一门性能优异的静态类型语言,但因其奇快的编译速度,结合DevOps, 使得它也非常适合快速开发和迭代。 本文讲述如何使用Golang, 进行持续集成与自动化测试和部署。主要使用了以下相关技术: dep: 进行包的依赖管理gin…...

三套知识系统的实践比较:Notion、Confluence 与 Gitee Wiki

在过去几年中,我们团队先后使用过三套企业知识系统:Notion、Confluence 和 Gitee Wiki。每一套系统上线初期都带来一阵热情,但最终能真正融入研发流程、持续活跃的,只有最后一个。 我们不是要为某个平台背书,而是希望…...

mysql离线安装教程

1.下载地址: https://downloads.mysql.com/archives/community/ 2.上传安装包到系统目录,并解压 tar -xvf mysql-8.0.34-1.el7.x86_64.rpm-bundle.tar3.检查系统中是否存在mariadb的rpm包 rpm -qa|grep mariadb存在则删除 rpm -e xxx4.解压完后执行如下命令安装 sudo rpm -iv…...

OpenGL 3D 编程

OpenGL 是一个强大的跨平台图形 API,用于渲染 2D 和 3D 图形。以下是 OpenGL 3D 编程的入门基础。 一. 环境设置 安装必要的库 GLFW: 用于创建窗口和处理输入 GLEW 或 GLAD: 用于加载 OpenGL 函数 GLM: 数学库,用于 3D 变换 // 基本 OpenGL 程序结构示例 #include <GL/g…...

基于FPGA的VGA显示文字和动态数字基础例程,进而动态显示数据,类似温湿度等

基于FPGA的VGA显示文字和数字 前言一、VGA显示参数二、字模生成三、代码分析1.vga_char顶层2.vga_ctrl驱动文件3.vga_pic数据准备文件 总结 前言 结合正点原子以及野火的基础例程,理解了VGA本身基本协议,VGA本身显示像素为640*480,因此注意生…...

力扣刷题Day 68:搜索插入位置(35)

1.题目描述 2.思路 方法1:回溯的二分查找。 方法2:看到了一个佬很简洁的写法,代码贴在下面了。 3.代码(Python3) 方法1: class Solution:def searchInsert(self, nums: List[int], target: int) ->…...

NodeJS全栈WEB3面试题——P4Node.js后端集成 服务端设计

4.1 如何在 Node.js 中管理钱包与私钥的安全性? 私钥管理原则:不暴露,不硬编码,不明文存储。 常见做法: 加密存储: 使用 crypto 或 ethers.Wallet.encrypt() 加密私钥,存储到数据库或文件系统…...

SQL进阶之旅 Day 12:分组聚合与HAVING高效应用

【SQL进阶之旅 Day 12】分组聚合与HAVING高效应用 在SQL的世界里,分组聚合(Grouping and Aggregation)是处理大规模数据集时最常用的技术之一。它允许我们将数据按照某些列进行分类,并对每个分类进行统计计算。而 HAVING 子句则是…...

深入剖析C#构造函数执行:基类调用、初始化顺序与访问控制

导言 在面向对象编程中,理解对象构造过程至关重要。C#的构造函数执行遵循严格的顺序规则,尤其是涉及继承和成员初始化时。本文将深入解析构造函数的执行流程、初始化语句的妙用以及类访问修饰符的影响,助你写出更健壮、可维护的代码。 构造…...

Java 大数据处理:使用 Hadoop 和 Spark 进行大规模数据处理

Java 大数据处理:使用 Hadoop 和 Spark 进行大规模数据处理 在当今数字化时代,数据呈现出爆炸式增长,如何高效地处理大规模数据成为企业面临的重要挑战。Java 作为一门广泛使用的编程语言,在大数据处理领域同样发挥着关键作用。本文将深入探讨如何利用 Hadoop 和 Spark 这…...

使用Python绘制节日祝福——以端午节和儿童节为例

端午节 端午节总算是回家了,感觉时间过得真快,马上就毕业了,用Python弄了一个端午节元素的界面,虽然有点不像,祝大家端午安康。端午节粽子(python)_python画粽子-CSDN博客https://blog.csdn.net…...

:参数量背后的“黄金公式”与Scaling Law的启示)

探索大语言模型(LLM):参数量背后的“黄金公式”与Scaling Law的启示

引言 过去十年,人工智能领域最震撼的变革之一,是模型参数量从百万级飙升至万亿级。从GPT-3的1750亿参数到GPT-4的神秘规模,再到谷歌Gemini的“多模态巨兽”,参数量仿佛成了AI能力的代名词。但参数真的是越多越好吗?这…...

Excel to JSON 插件 2.4.0 版本更新

我们很高兴地宣布 Excel to JSON 插件已升级到 2.4.0 版本!本次更新带来了两项重要功能,旨在为您提供更大的灵活性和更强大的数据处理能力。 主要更新内容: 1. 用户可以选择从行或列中选择标题 在之前的版本中,插件通常默认从第…...

黑马点评后端笔记

1.基于Session实现登录流程 发送验证码: 先前端校验,后端再校验(防小人),合法生成验证码(RandomUtil生成),后端保存,在通过短信去发送给用户 短信验证码登录和注册: 拿到验证码和手机号后,后端通过session(spring mvc注入)拿到验证码,进行校验,如果用户…...

C#项目07-二维数组的随机创建

实现需求 创建二维数组,数组的列和宽为随机,数组内的数也是随机 知识点 1、Random类 Public Random rd new Random(); int Num_Int rd.Next(1, 100);2、数组上下限。 //定义数组 int[] G_Array new int[1,2,3,4];//一维数组 int[,] G_Array_T …...

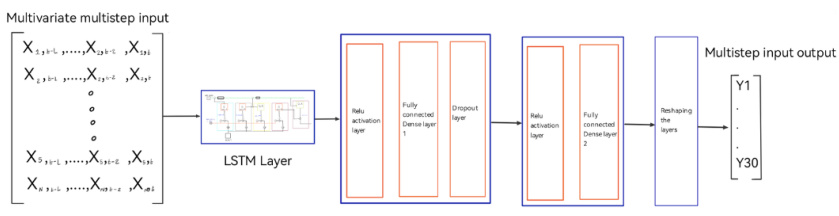

光伏功率预测 | LSTM多变量单步光伏功率预测(Matlab完整源码和数据)

光伏功率预测 | MATLAB实现基于LSTM长短期记忆神经网络的光伏功率预测 目录 光伏功率预测 | MATLAB实现基于LSTM长短期记忆神经网络的光伏功率预测效果一览基本介绍程序设计参考资料 效果一览 基本介绍 光伏功率预测 | LSTM多变量单步光伏功率预测(Matlab完整源码和…...

解锁 AI 大语言模型的“知识宝藏”:知识库的奥秘与优化之道

1. 知识库在 AI 大语言模型中的作用 1.1 提供准确信息 知识库是 AI 大语言模型的重要组成部分,能够为模型提供准确的信息。在处理用户问题时,模型可以参考知识库中的数据,从而给出更准确的答案。例如,在医疗领域,知识…...