Android Native 内存泄漏检测全解析:从原理到工具的深度实践

引言

Android应用的内存泄漏不仅发生在Java/Kotlin层,Native(C/C++)层的泄漏同样普遍且隐蔽。由于Native内存不受Java虚拟机(JVM)管理,泄漏的内存无法通过GC自动回收,长期积累会导致应用内存占用激增,最终引发OOM崩溃或系统强杀。据统计,约30%的Android应用OOM崩溃由Native内存泄漏直接导致。本文将从Native内存泄漏的检测原理出发,详细讲解内存分配函数拦截、堆栈获取、符号还原的核心技术,并结合开源工具演示完整的检测流程。

一、Native内存泄漏的本质与挑战

Native内存泄漏的本质是通过malloc/calloc/realloc等函数分配的内存未被free释放,且无任何有效指针引用该内存块(否则属于逻辑泄漏)。与Java层泄漏相比,Native泄漏的检测更复杂:

1.1 Native泄漏的特点

| 特性 | 描述 |

|---|---|

| 无自动回收机制 | 内存生命周期完全由开发者控制,泄漏后无法通过GC回收 |

| 堆栈信息难获取 | 调用栈信息存储在Native栈中,需通过特定方法捕获 |

| 符号还原依赖符号表 | 编译后的.so文件默认剥离符号信息,需保留符号表才能定位具体函数/行号 |

1.2 检测的核心挑战

- 如何拦截所有内存分配/释放操作:需覆盖

malloc、free及变种(如new底层调用malloc); - 如何记录泄漏堆栈:在内存分配时捕获调用栈,并在确认泄漏时输出;

- 如何区分有效内存与泄漏内存:需跟踪每个内存块的分配/释放状态。

二、拦截内存分配函数:从原理到实现

检测Native泄漏的第一步是拦截所有内存分配与释放函数,记录每块内存的分配时间、大小及调用堆栈。常见的拦截方法包括钩子函数、动态链接库注入(LD_PRELOAD)和二进制插桩。

2.1 钩子函数(Hook Functions)

GNU C库(glibc)提供了__malloc_hook、__free_hook等钩子函数,可替换默认的内存分配行为。Android的Bionic库(替代glibc的轻量级实现)部分支持这些钩子,是最常用的拦截方式。

(1)钩子函数的工作原理

当调用malloc时,函数会先检查__malloc_hook是否被设置。若已设置,则调用自定义的钩子函数;否则执行默认的malloc逻辑。类似地,free会检查__free_hook。

(2)代码实现:自定义内存分配器

以下是一个简化的拦截示例,演示如何记录malloc和free的调用信息:

步骤1:定义全局钩子变量

#include <malloc.h>

#include <dlfcn.h>

#include <unwind.h>

#include <atomic>// 原始malloc/free函数指针(用于在钩子中调用默认实现)

static void* (*original_malloc)(size_t) = nullptr;

static void (*original_free)(void*) = nullptr;// 原子变量保证线程安全(多线程场景下钩子可能被并发调用)

static std::atomic<bool> hook_initialized(false);

步骤2:初始化钩子(替换默认函数)

void init_hooks() {if (!hook_initialized.exchange(true)) {// 获取原始malloc/free的函数指针(通过dlsym获取libc.so中的符号)original_malloc = reinterpret_cast<decltype(original_malloc)>(dlsym(RTLD_NEXT, "malloc"));original_free = reinterpret_cast<decltype(original_free)>(dlsym(RTLD_NEXT, "free"));// 设置钩子函数__malloc_hook = my_malloc;__free_hook = my_free;}

}

步骤3:实现自定义malloc/free

// 内存块元数据(记录分配信息)

struct AllocationInfo {size_t size; // 分配的内存大小void* stack[32]; // 调用栈地址(最多记录32层)int stack_depth; // 实际栈深度bool is_freed; // 是否已释放

};// 全局哈希表(键为内存地址,值为元数据)

static std::unordered_map<void*, AllocationInfo> allocation_map;void* my_malloc(size_t size, const void* caller) {// 调用原始malloc获取内存void* ptr = original_malloc(size);if (!ptr) return nullptr;// 捕获调用堆栈(下文详细讲解)AllocationInfo info;info.size = size;info.stack_depth = capture_stack_trace(info.stack, 32);info.is_freed = false;// 记录到全局哈希表allocation_map[ptr] = info;return ptr;

}void my_free(void* ptr, const void* caller) {if (!ptr) return;// 检查是否存在分配记录auto it = allocation_map.find(ptr);if (it != allocation_map.end()) {it->second.is_freed = true;allocation_map.erase(it); // 或标记为已释放(根据需求保留记录)}// 调用原始free释放内存original_free(ptr);

}

2.2 动态链接库注入(LD_PRELOAD)

对于未主动集成钩子的第三方库(如.so文件),可通过LD_PRELOAD环境变量加载自定义的.so库,优先链接其中的malloc/free实现,从而拦截所有内存操作。

操作步骤:

- 编译自定义拦截库(如

libhook.so); - 通过

adb shell setprop wrap.com.example.app "LD_PRELOAD=/data/local/tmp/libhook.so"设置应用启动时加载该库; - 启动应用,所有

malloc/free调用将被重定向到自定义函数。

2.3 二进制插桩(LLVM Sanitizers)

LLVM提供的**AddressSanitizer(ASan)**可通过编译时插桩检测内存错误(包括泄漏)。ASan在内存分配时插入检测代码,记录分配信息,并在程序结束时扫描未释放的内存块。

集成ASan(NDK 17+支持):

// build.gradle (Module)

android {defaultConfig {externalNativeBuild {cmake {cppFlags "-fsanitize=address" // 启用ASanarguments "-DANDROID_USE_LEGACY_TOOLCHAIN_FILE=OFF"}}}

}

三、获取Native堆栈:从寄存器到地址列表

拦截内存分配后,需记录调用堆栈以定位泄漏位置。Android提供了backtrace库和libunwind库,可捕获当前线程的调用栈地址。

3.1 使用backtrace库(Android特有)

Android的libbacktrace库(API 9+)提供了简洁的堆栈捕获接口,适合快速实现。

代码示例:捕获调用堆栈

#include <backtrace/backtrace.h>

#include <log/log.h>// 捕获调用堆栈,返回栈深度

int capture_stack_trace(void** stack, int max_depth) {// 创建backtrace实例(当前进程,当前线程)backtrace_t* backtrace = backtrace_create(0, 0);if (!backtrace) return 0;// 跳过前2层(capture_stack_trace自身和my_malloc的调用)int skip = 2;int depth = backtrace_dump(backtrace, stack, max_depth, skip);backtrace_destroy(backtrace);return depth;

}

3.2 使用libunwind(跨平台)

libunwind是LLVM的跨平台堆栈展开库,支持ARM/ARM64/x86架构,适合需要跨平台兼容的场景。

代码示例:libunwind捕获堆栈

#include <libunwind.h>int capture_stack_trace(void** stack, int max_depth) {unw_cursor_t cursor;unw_context_t context;// 初始化上下文unw_getcontext(&context);unw_init_local(&cursor, &context);int depth = 0;while (unw_step(&cursor) > 0 && depth < max_depth) {unw_word_t pc;unw_get_reg(&cursor, UNW_REG_IP, &pc);if (pc == 0) break;stack[depth++] = reinterpret_cast<void*>(pc);}return depth;

}

3.3 堆栈捕获的注意事项

- 线程安全:多线程场景下需使用线程本地存储(TLS)避免竞争;

- 性能影响:堆栈捕获涉及寄存器读取和内存访问,频繁调用会降低应用性能(调试阶段可接受,线上需限制频率);

- 栈深度限制:需设置合理的最大深度(如32层),避免无限递归。

四、堆栈还原:从地址到函数名的映射

捕获的堆栈地址(如0x7f8a2b3c4d)无法直接阅读,需通过**符号表(Symbol Table)**将其还原为具体的函数名和行号。

4.1 符号表的生成与保留

Android的.so文件默认会剥离符号信息(减少体积),需在编译时保留符号表。

步骤1:编译时保留符号

// build.gradle (Module)

android {defaultConfig {externalNativeBuild {cmake {arguments "-DCMAKE_BUILD_TYPE=Debug" // Debug模式保留符号}}}packagingOptions {doNotStrip "**/*.so" // 禁止剥离符号}

}

步骤2:提取符号表

编译后,在app/build/intermediates/cmake/debug/obj目录下找到.so文件,使用objcopy提取符号:

arm-linux-androideabi-objcopy --only-keep-debug libnative-lib.so libnative-lib.debug.so

arm-linux-androideabi-strip --strip-debug libnative-lib.so # 生成无符号的发布版so

4.2 堆栈还原工具

(1)addr2line(NDK自带)

addr2line可将地址转换为源文件和行号,需配合符号表使用。

示例:

# 查看.so文件的加载基地址(通过logcat或/proc/pid/maps获取)

adb shell cat /proc/$(pidof com.example.app)/maps | grep libnative-lib.so

# 输出类似:7f8a2000-7f8a3000 r-xp 00000000 103:02 123456 /data/app/com.example.app/lib/arm64/libnative-lib.so# 计算相对地址(绝对地址 - 基地址)

# 假设捕获的堆栈地址为0x7f8a2b3c4d,基地址为0x7f8a200000,则相对地址为0xb3c4d# 使用addr2line还原

arm-linux-androideabi-addr2line -e libnative-lib.debug.so 0xb3c4d

# 输出:/path/to/source.cpp:42

(2)ndk-stack(NDK自带)

ndk-stack是NDK提供的自动化工具,可直接解析logcat中的堆栈日志,并关联符号表。

使用步骤:

- 导出应用的logcat日志(包含Native堆栈):

adb logcat -d > log.txt - 运行

ndk-stack并指定符号表目录:$NDK/ndk-stack -sym ./obj/local/arm64-v8a -dump log.txt

(3)GDB(调试器)

通过GDB附加到应用进程,可实时查看堆栈信息:

adb shell gdbserver :5039 --attach $(pidof com.example.app)

# 本地启动gdb

$NDK/toolchains/llvm/prebuilt/linux-x86_64/bin/aarch64-linux-android-gdb

(gdb) target remote :5039

(gdb) backtrace

五、开源工具实战:以OOMDetector为例

Facebook开源的OOMDetector是专为Android设计的Native内存泄漏检测工具,支持动态拦截内存分配、堆栈捕获和泄漏报告生成。

5.1 OOMDetector的核心功能

- 内存分配拦截:通过钩子函数监控

malloc/free/new/delete; - 泄漏检测:记录未释放的内存块,支持按阈值(如泄漏超过1MB)触发报告;

- 堆栈还原:集成符号表解析,输出可读的泄漏位置;

- 线上监控:轻量级设计,适合在测试或线上环境运行。

5.2 集成与使用

(1)添加依赖(Cmake)

add_library(oomdetector STATIC${OOMDETECTOR_PATH}/src/oom_detector.cpp${OOMDETECTOR_PATH}/src/stack_unwinder.cpp

)

target_link_libraries(oomdetector log backtrace)

(2)初始化检测

#include "oom_detector.h"void init_oom_detector() {OomDetector::Config config;config.dump_threshold_bytes = 1 * 1024 * 1024; // 泄漏超1MB时触发报告config.enable_logging = true; // 输出日志到logcatOomDetector::GetInstance().Init(config);OomDetector::GetInstance().Start(); // 开始监控

}// 在Application的onCreate中调用

(3)查看泄漏报告

当检测到泄漏时,OOMDetector会输出类似以下的日志:

I/OOMDetector: Leak detected: 1 block (1024 bytes)

I/OOMDetector: Stack trace:

I/OOMDetector: #0 0x7f8a2b3c4d in my_malloc (/path/to/memory_hook.cpp:23)

I/OOMDetector: #1 0x7f8a2c5d6e in DataLoader::loadTexture (/path/to/data_loader.cpp:56)

I/OOMDetector: #2 0x7f8a2d7e8f in MainActivity::onCreate (/path/to/main_activity.cpp:32)

5.3 其他开源工具对比

| 工具 | 特点 | 适用场景 |

|---|---|---|

| ASan | 编译时插桩,检测全面(泄漏、越界等),性能开销大(2-5倍内存) | 开发阶段深度检测 |

| Valgrind | 模拟CPU执行,精度高,仅支持x86模拟器,性能极差 | 实验室环境极端检测 |

| Chromium Memory | 基于钩子函数,支持堆内存统计和泄漏趋势分析 | 大型项目内存优化 |

六、Native泄漏的预防与最佳实践

6.1 开发阶段

- 使用智能指针:用

std::unique_ptr/std::shared_ptr替代原始指针,自动管理生命周期; - 限制全局变量:避免全局变量持有动态分配的内存;

- 代码审查:重点检查

new/delete、malloc/free的配对,尤其是循环和条件分支中的释放逻辑; - 集成ASan:在Debug构建中启用,早期发现泄漏。

6.2 测试阶段

- 压力测试:反复执行可能触发泄漏的操作(如快速切换页面、加载大资源),观察内存增长;

- 工具辅助:使用OOMDetector或LeakSanitizer(LSan)自动化检测;

- 符号表管理:保留所有.so文件的符号表,确保测试阶段可还原堆栈。

6.3 线上阶段

- 轻量级监控:使用OOMDetector的精简模式(降低性能开销),记录关键场景的内存分配;

- 采样检测:按一定比例(如1%用户)启用泄漏检测,避免影响用户体验;

- 上报与分析:将泄漏堆栈和符号表上传后台,通过自动化脚本还原并生成趋势报告。

七、总结

Native内存泄漏的检测是Android性能优化的关键环节。通过内存分配函数拦截捕获泄漏线索,通过堆栈获取与还原定位具体代码位置,结合开源工具实现自动化检测,开发者可有效解决Native泄漏问题。从开发阶段的ASan集成,到测试阶段的OOMDetector监控,再到线上的采样上报,构建全生命周期的检测体系,是保障应用内存健康的核心策略。

相关文章:

Android Native 内存泄漏检测全解析:从原理到工具的深度实践

引言 Android应用的内存泄漏不仅发生在Java/Kotlin层,Native(C/C)层的泄漏同样普遍且隐蔽。由于Native内存不受Java虚拟机(JVM)管理,泄漏的内存无法通过GC自动回收,长期积累会导致应用内存占用…...

React---扩展补充

一些额外的扩展 4.3 高阶组件 高阶组件是参数为组件,返回值为新组件的函数; 高阶组件 本身不是一个组件,而是一个函数;其次,这个函数的参数是一个组件,返回值也是一个组件; import React fr…...

HTML 中 class 属性介绍、用法

1、🔖 什么是 class class 是 HTML 元素的一个核心属性,用来为元素指定一个或多个类名。它在网页开发中承担三大作用: 🎨 连接样式(CSS):让元素应用预定义的视觉效果⚙️ 绑定行为(…...

MySQL的并发事务问题及事务隔离级别

一、并发事务问题 1). 赃读:一个事务读到另外一个事务还没有提交的数据。 比如 B 读取到了 A 未提交的数据。 2). 不可重复读:一个事务先后读取同一条记录,但两次读取的数据不同,称之为不可重复读。 事务 A 两次读取同一条记录&…...

ProfiNet 分布式 IO 在某污水处理厂的应用

随着城市化进程的加速,污水处理厂的规模和复杂性不断增加,对自动化控制系统的要求也越来越高。PROfinet 分布式 IO 作为一种先进的工业通信技术,以其高速、可靠、灵活的特性,为污水处理厂的自动化升级提供了有力支持。本文将结合某…...

vue2使用笔记、vue2和vue3的区别

文章目录 vue2和vue3的区别1. 实现数据响应式的原理不同2. 生命周期不同3. vue 2.0 采用了 option 选项式 API,vue 3.0 采用了 composition 组合式 API4. 新特性编译宏5. 父子组件间双向数据绑定 v-model 不同6. v-for 和 v-if 优先级不同7. 使用的 diff 算法不同8.…...

Vue2数组数字字段求和技巧 数字求和方法

<template><div><p>总和: {{ totalSum }}</p></div> </template><script> export default {data() {return {items: [{ id: 1, value: 10 },{ id: 2, value: 20 },{ id: 3, value: 30 }]};},computed: {totalSum() {return this.ite…...

vue2 , el-select 多选树结构,可重名

人家antd都支持,elementplus 也支持,vue2的没有,很烦。 网上其实可以搜到各种的,不过大部分不支持重名,在删除的时候可能会删错,比如树结构1F的1楼啊,2F的1楼啊这种同时勾选的情况。。 可以全…...

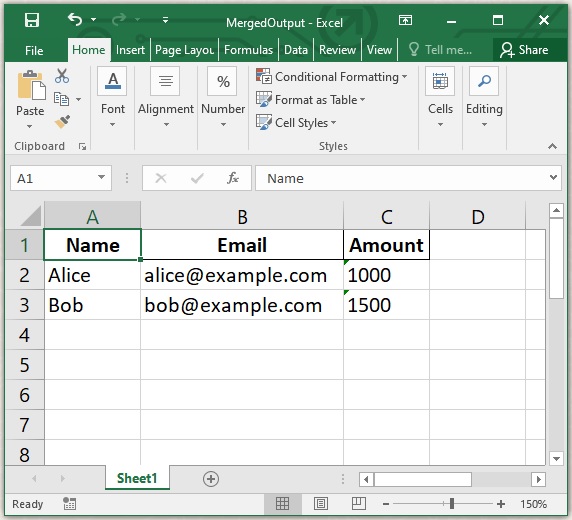

Excel处理控件Aspose.Cells教程:使用 C# 从 Excel 进行邮件合并

邮件合并功能让您能够轻松批量创建个性化文档,例如信函、电子邮件、发票或证书。您可以从模板入手,并使用电子表格中的数据进行填充。Excel 文件中的每一行都会生成一个新文档,并在正确的位置包含正确的详细信息。这是一种自动化重复性任务&a…...

Jenkins | Jenkins构建成功服务进程关闭问题

Jenkins构建成功服务进程关闭问题 1. 原因2. 解决 1. 原因 Jenkins 默认会在构建结束时终止所有由构建任务启动的子进程,即使使用了nohup或后台运行符号&。 2. 解决 在启动脚本中加上 BULID_IDdontkillme #--------------解决jenkins 自动关闭进程问题-----…...

模块化架构下的前端调试体系建设:WebDebugX 与多工具协同的工程实践

随着前端工程化的发展,越来越多的项目采用模块化架构:单页面应用(SPA)、微前端、组件化框架等。这类架构带来了良好的可维护性和复用性,但也带来了新的调试挑战。 本文结合我们在多个模块化项目中的真实经验ÿ…...

EXCEL通过DAX Studio获取端口号连接PowerBI

EXCEL通过DAX Studio获取端口号连接PowerBI 昨天我分享了EXCEL链接模板是通过获取端口号和数据库来连接PowerBI模型的,链接:浅析EXCEL自动连接PowerBI的模板,而DAX Studio可以获取处于打开状态的PowerBI的端口号。 以一个案例分享如何EXCEL…...

PostgreSQL 技术峰会,为您打造深度交流优质平台

峰会背景 PostgreSQL 作为全球领先的开源关系型数据库管理系统,凭借其强大的功能、高度的扩展性和稳定性,在云计算、大数据、人工智能等领域得到了广泛应用。随着数字化转型的加速,企业对数据库技术的需求日益复杂和多样化,Postg…...

进行人脸边缘提取)

使用 OpenCV (C++) 进行人脸边缘提取

使用 OpenCV (C) 进行人脸边缘提取 本文将介绍如何使用 C 和 OpenCV 库来检测图像中的人脸,并提取这些区域的边缘。我们将首先使用 Haar级联分类器进行人脸检测,然后在检测到的人脸区域(ROI - Region of Interest)内应用 Canny 边…...

C# 委托UI控件更新例子,何时需要使用委托

1. 例子1 private void UdpRxCallBackFunc(UdpDataStruct info) {// 1. 前置检查防止无效调用if (textBoxOutput2.IsDisposed || !textBoxOutput2.IsHandleCreated)return;// 2. 使用正确的委托类型Invoke(new Action(() >{// 3. 双重检查确保安全if (textBoxOutput2.IsDis…...

大模型数据流处理实战:Vue+NDJSON的Markdown安全渲染架构

在Vue中使用HTTP流接收大模型NDJSON数据并安全渲染 在构建现代Web应用时,处理大模型返回的流式数据并安全地渲染到页面是一个常见需求。本文将介绍如何在Vue应用中通过普通HTTP流接收NDJSON格式的大模型响应,使用marked、highlight.js和DOMPurify等库进…...

python项目如何创建docker环境

这里写自定义目录标题 python项目创建docker环境docker配置国内镜像源构建一个Docker 镜像验证镜像合理的创建标题,有助于目录的生成如何改变文本的样式插入链接与图片如何插入一段漂亮的代码片生成一个适合你的列表创建一个表格设定内容居中、居左、居右SmartyPant…...

Eureka 高可用集群搭建实战:服务注册与发现的底层原理与避坑指南

引言:为什么 Eureka 依然是存量系统的核心? 尽管 Nacos 等新注册中心崛起,但金融、电力等保守行业仍有大量系统运行在 Eureka 上。理解其高可用设计与自我保护机制,是保障分布式系统稳定的必修课。本文将手把手带你搭建生产级 Eur…...

PyTorch--池化层(4)

池化层(Pooling Layer) 用于降低特征图的空间维度,减少计算量和参数数量,同时保留最重要的特征信息。 池化作用:比如1080p视频——720p 池化层的步长默认是卷积核的大小 ceil 允许有出界部分;floor 不允许…...

GPU加速与非加速的深度学习张量计算对比Demo,使用PyTorch展示关键差异

import torch import time # 创建大型随机张量 (10000x10000) tensor_size 10000 x_cpu torch.randn(tensor_size, tensor_size) x_gpu x_cpu.cuda() # 转移到GPU # CPU矩阵乘法 start time.time() result_cpu torch.mm(x_cpu, x_cpu.t()) cpu_time time.time() - sta…...

Vue中的自定义事件

一、前言 在 Vue 的组件化开发中,组件之间的数据通信是构建复杂应用的关键。而其中最常见、最推荐的方式之一就是通过 自定义事件(Custom Events) 来实现父子组件之间的交互。 本文将带你深入了解: Vue 中事件的基本概念如何在…...

2025年大模型平台落地实践研究报告|附75页PDF文件下载

本报告旨在为各行业企业在建设落地大模型平台的过程中,提供有效的参考和指引,助力大模型更高效更有价值地规模化落地。本报告系统性梳理了大模型平台的发展背景、历程和现状,结合大模型平台的特点提出了具体的落地策略与路径,同时…...

PPTAGENT:让PPT生成更智能

想要掌握如何将大模型的力量发挥到极致吗?叶梓老师带您深入了解 Llama Factory —— 一款革命性的大模型微调工具。 1小时实战课程,您将学习到如何轻松上手并有效利用 Llama Factory 来微调您的模型,以发挥其最大潜力。 CSDN教学平台录播地址…...

Kotlin 中 companion object 扩展函数和普通函数区别

在 Kotlin 中,companion object 的扩展函数与普通函数(包括普通成员函数和普通扩展函数)有显著区别。以下是它们的核心差异和适用场景: 1. 定义位置与归属 特性companion object 扩展函数普通函数定义位置在类外部为伴生对象添加…...

《汇编语言》第13章 int指令

中断信息可以来自 CPU 的内部和外部,当 CPU 的内部有需要处理的事情发生的时候,将产生需要马上处理的中断信息,引发中断过程。在第12章中,我们讲解了中断过程和两种内中断的处理。 这一章中,我们讲解另一种重要的内中断…...

Redis实战-基于redis和lua脚本实现分布式锁以及Redission源码解析【万字长文】

前言: 在上篇博客中,我们探讨了单机模式下如何通过悲观锁(synchronized)实现"一人一单"功能。然而,在分布式系统或集群环境下,单纯依赖JVM级别的锁机制会出现线程并发安全问题,因为这…...

Ubuntu崩溃修复方案

当Ubuntu系统崩溃时,可依据崩溃类型(启动失败、运行时崩溃、完全无响应)选择以下修复方案。以下方法综合了官方推荐和社区实践,按操作风险由低到高排序: 一、恢复模式(Recovery Mode) 适用场景:系统启动卡顿、登录后黑屏、软件包损坏等。 操作步骤: …...

计算机网络 : 应用层自定义协议与序列化

计算机网络 : 应用层自定义协议与序列化 目录 计算机网络 : 应用层自定义协议与序列化引言1. 应用层协议1.1 再谈协议1.2 网络版计算器1.3 序列化与反序列化 2. 重新理解全双工3. socket和协议的封装4. 关于流失数据的处理5. Jsoncpp5.1 特性5.2 安装5.3…...

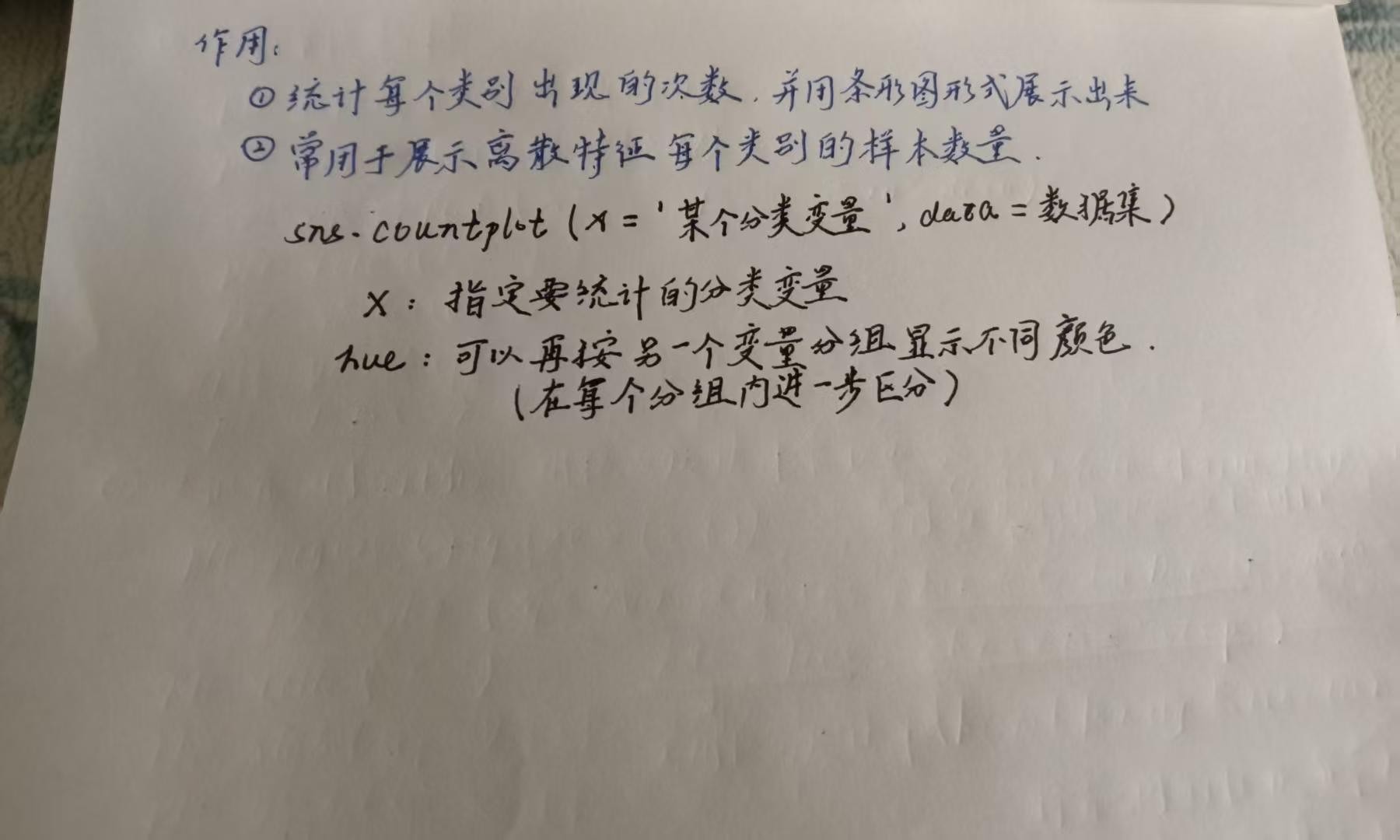

Python Day42 学习(日志Day9复习)

补充:关于“箱线图”的阅读 以下图为例 浙大疏锦行 箱线图的基本组成 箱体(Box):中间的矩形,表示数据的中间50%(从下四分位数Q1到上四分位数Q3)。中位线(Median)&#…...

CMake在VS中使用远程调试

选中CMakeLists.txt, 右键-添加调试配置-选中"C\C远程windows调试" 之后将 aunch.vs.json文件改为如下所示: CMake在VS中使用远程调试时,Launch.vs.json中远程调试设置 ,远程电脑开启VS专用的RemoteDebugger {"version": "0.2.1","defaul…...