基于量子同态的安全多方量子求和加密

| 摘要 |

|---|

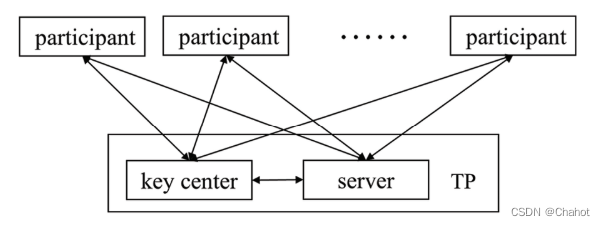

| 安全多方计算在经典密码学中一直扮演着重要的角色。量子同态加密(QHE)可以在不解密的情况下对加密数据进行计算。目前,大多数协议使用半诚实的第三方(TP)来保护参与者的秘密。我们使用量子同态加密方案代替TP来保护各方的隐私。在量子同态加密的基础上,提出了一种安全的多方量子和方案,其中N个参与者可以委托一个具有强大量子计算能力的服务器协助计算。通过将计算和密钥更新过程委托给服务器和半诚实的密钥中心,参与者使用泡利算子加密他们的私有信息数据以获得总和。此外,服务器可以自行设计和优化求和线,即使秘密信息为负,也能得到正确的结果。正确性分析表明,参与者能够正确地获得计算结果。安全性分析证明,该方案既能抵抗外部攻击,又能抵抗参与者自身的攻击,并能抵抗多达N-2个参与者的合谋攻击。从理论上讲,该协议可以推广到其他安全的多方计算问题。 |

QOTP

量子同态加密方案包括四种算法,每种算法的实现过程如下。

- 密钥生成算法。客户端使用安全参数的一元表示作为算法的输入,获得一组密钥,即经典公开加密密钥pk、经典秘密解密密钥sk和量子评估密钥 ρ e v k ρ_evk ρevk。

- 加密算法。客户端根据加密密钥pk的值对明文信息M进行加密,并将加密后的信息C发送给服务器。加密是由多个X和Z门组合后形成的结果。

- 同态求值算法。服务器对接收到的加密信息C执行一元算子U,并将评估信息E发送给客户端。这个过程将消耗量子评估密钥。

- 解密算法。由于服务器执行了幺正算子U,客户端更新解密密钥sk对接收到的求值信息e进行解密,客户端的解密信息本质上就是作用于明文信息M的幺正算子U。

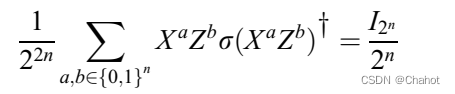

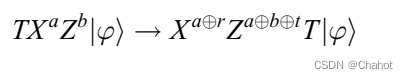

OTP的加密公式如下所示

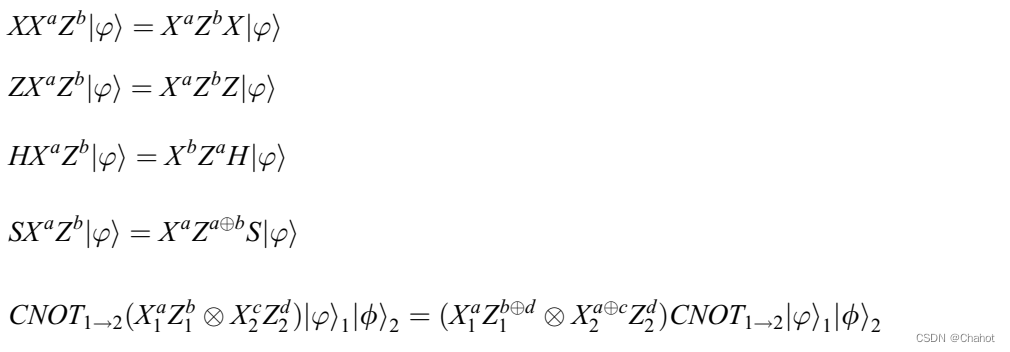

基于该加密公式的变式如下所示:

当服务器执行T或Ty门的评估时,会发生意外的s错误

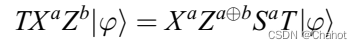

如果只对求值结果执行X和Z,则不能完全得到T|φ >,可能会出现s误差。为了消除s误差,Gong等基于u旋转贝尔测量的思想,设计了如图所示的量子电路来完成t门的同态评价过程。

根据加密密钥a的值,客户端进行Sa旋转贝尔测量,得到r和t的值。根据密钥更新算法,客户端将解密密钥更新为 a ⊕ r a\oplus r a⊕r和 a ⊕ r ⊕ t a\oplus r \oplus t a⊕r⊕t,用于解密算法,完成t门的求值。

量子全加法器电路

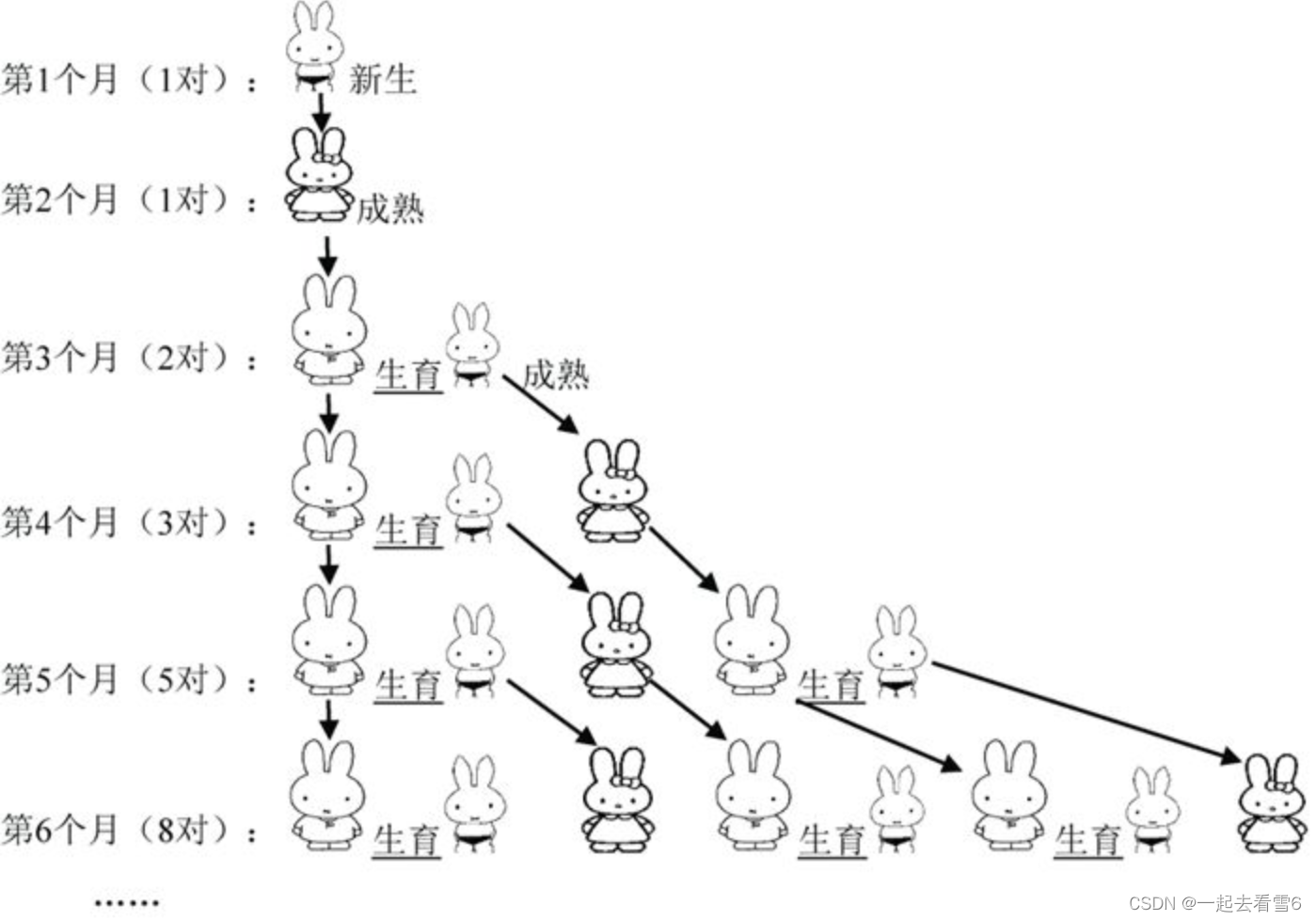

在本节中,我们描述了如何构建一个基于经典二进制加法的量子全加法器电路。假设有两个无符号二进制数,A=(a0,a1,…,an-1)和B=(b0,b1,…,bn-1)。这两个数的和是C = (c0, c1,…,cn),其中q是进位量子位。

二进制加法包括异或运算和与运算。量子电路中的CNOT和Toffoli门完成这两种操作。由CNOT门和Toffoli门组成的两个参与者的全加法器电路,一个两位量子全加法器电路如下图所示。

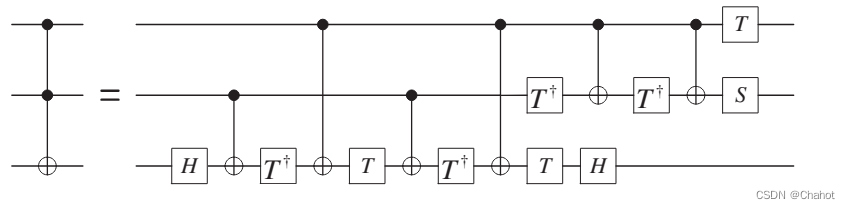

Toffoli门可分解为2个H门、1个S门、6个CNOT门、3个t门和4个ty门,详细电路如下图所示。

Toffoli门的详细分解电路是实现2位量子全加法器的基本元件。它将三量子位门的实现转化为单量子位和双量子位门的组合,在一定程度上易于实验和技术实现。

在我们的协议中,要加密的参与者的消息是经典的二进制数据,可以通过利用水平和垂直极化来表示。垂直偏振光子|1 >表示1,水平偏振光子|0 >表示0。在传输这些光子之前,所有的光子都是使用QOTP加密。请注意,如果加密消息是经典的,则可以使用QOTP生成完全安全的密文。

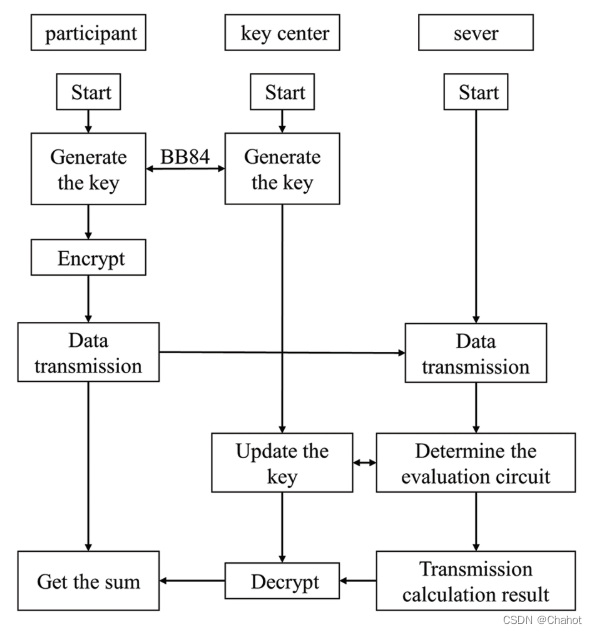

假设有N个参与者(P1, P2,…,Pn),每个参与者都持有一个只有他们自己知道的m长度的秘密信息Ii(i = 1,2,…,N)。它们可以借助服务器和可信密钥中心计算出Ii的总和,它们与TP之间的通信模型如上图所示。为了防止计算溢出,需要一个安全参数K,其中K = [log2(N)] + 2。在下图中,我们展示了该方案的流程图。

- 密钥中心随机生成N个长度为2m的密钥,并通过安全的密钥分发协议(如BB84协议)将 K e y i 0 Key^0_i Keyi0发送给参与者Pi。

- 如果参与者的秘密信息 I i I_i Ii的数量为正或零,参与者不必对他们的0-1代码做任何事情。否则,它们将0-1代码转换为2的补码。然后他们准备光子序列 ∣ ψ 1 i ⟩ . . . ∣ ψ M i ⟩ |\psi^i_1\rangle...|\psi^i_M\rangle ∣ψ1i⟩...∣ψMi⟩基于它们的0-1编码,如果 B i n j i = 1 Bin^i_j=1 Binji=1,则 ∣ ψ j i ⟩ = ∣ 1 ⟩ |\psi^i_j\rangle=|1\rangle ∣ψji⟩=∣1⟩;如果 B i n j i = 0 Bin^i_j=0 Binji=0,则 ∣ ψ j i ⟩ = ∣ 0 ⟩ |\psi^i_j\rangle=|0\rangle ∣ψji⟩=∣0⟩。然后使用 K e y i 0 Key^0_i Keyi0对光子序列进行加密,基于QOTP得到 ∣ Ψ 1 i ⟩ . . . ∣ Ψ M i ⟩ |\Psi^i_1\rangle...|\Psi^i_M\rangle ∣Ψ1i⟩...∣ΨMi⟩= X a 1 ( 0 ) Z b 1 ( 0 ) ∣ ψ 1 i ⟩ . . . X a M + L ( 0 ) Z b M + L ( 0 ) ∣ ψ M i ⟩ X^{a_1(0)}Z^{b_1(0)}|\psi^i_1\rangle...X^{a_{M+L}(0)}Z^{b_{M+L}(0)}|\psi^i_M\rangle Xa1(0)Zb1(0)∣ψ1i⟩...XaM+L(0)ZbM+L(0)∣ψMi⟩。最后,密钥中心根据安全参数k添加2K零密钥。

参与者在光子序列前加上k长度为|0>的光子,则新光子序列为 ∣ 0 1 ⟩ . . . ∣ 0 k ⟩ ∣ Ψ 1 i ⟩ . . . ∣ Ψ M i ⟩ |0_1\rangle...|0_k\rangle|\Psi^i_1\rangle...|\Psi^i_M\rangle ∣01⟩...∣0k⟩∣Ψ1i⟩...∣ΨMi⟩.信息为负的参与者在光子序列前添加k长度|1 >个光子,新光子序列为 ∣ 1 1 ⟩ . . . ∣ 1 k ⟩ ∣ Ψ 1 i ⟩ . . . ∣ Ψ M i ⟩ |1_1\rangle...|1_k\rangle|\Psi^i_1\rangle...|\Psi^i_M\rangle ∣11⟩...∣1k⟩∣Ψ1i⟩...∣ΨMi⟩。 - 为了防止被窃听,参与者准备了Di个诱饵光子,并随机插入到自己的光子序列中,每个光子从{|0 >,|1 >,|+ >,|−>}中选择,并将新的光子序列发送给服务器。

- 一旦服务器获得他们的光子序列,参与者宣布插入的诱饵光子的位置 P o i Po^i Poi和 b a s e B a i base Ba^i baseBai。如果插入诱饵为|0 >或|1 >,则测量基为{|0 >,|1 >};若插入诱饵为|+>或|−>,则测量基为|+>或|−>。服务器根据测量结果计算准确度,如果准确度低于预设的阈值,则表示存在窃听者,然后终止协议。否则,服务器将丢弃这些诱饵光子并继续下一步。

- 服务器构建一个量子全加法器电路,每个参与者的光子序列作为电路的输入。在评估操作中,密钥中心根据服务器执行的量子门和量子门的密钥更新算法更新密钥。在服务器执行完量子电路中的所有量子门后,密钥中心获得最终更新的 K e y i f i n a l Key^{final}_i Keyifinal,即解密密钥。服务器将计算结果发送到密钥中心。

- 密钥中心使用解密密钥对光子序列中的所有光子进行解密和测量,然后将测量结果释放给所有参与者。然后参与者计算比特序列,得到他们的秘密信息的总和。

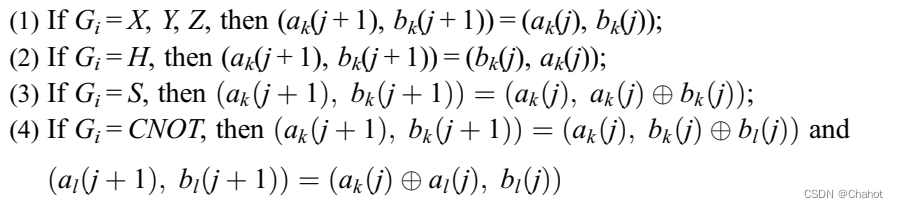

在步骤5中,在同态求值算法中,当服务器对密文进行Clifford gate运算时,根据Clifford gate与泡利矩阵之间的交换规则,无需额外的经典资源或量子资源即可获得新的中间密钥。假设服务器执行的第i次Clifford gate操作定义为Gi,作用于光子序列 G i X a k ( j ) Z b k ( j ) ∣ ψ ⟩ G_iX^{a_k(j)}Z^{b_k(j)}|\psi\rangle GiXak(j)Zbk(j)∣ψ⟩中的第k个,(如果Gi = CNOT,输入量子位分别为k和l,则 G i X a k ( j ) Z b k ( j ) ∣ ψ ⟩ ⊗ G i X a l ( j ) Z b l ( j ) ∣ ψ ⟩ G_iX^{a_k(j)}Z^{b_k(j)}|\psi\rangle\otimes G_iX^{a_l(j)}Z^{b_l(j)}|\psi\rangle GiXak(j)Zbk(j)∣ψ⟩⊗GiXal(j)Zbl(j)∣ψ⟩,其中Gi∈{X, Y, Z, H, T, S, CNOT}, ak(j), bk(j)为(j+1)-中间密钥。对于操作Gi和密钥更新算法,第j+1中间密钥的计算过程如下:

任何任意的酉算子都可以由H、S、CNOT和T门组成,并且客户端需要T门键更新才能在服务器上执行任何酉操作。但是当t门作用于加密的量子位时,就会发生s错误。

相关文章:

基于量子同态的安全多方量子求和加密

摘要安全多方计算在经典密码学中一直扮演着重要的角色。量子同态加密(QHE)可以在不解密的情况下对加密数据进行计算。目前,大多数协议使用半诚实的第三方(TP)来保护参与者的秘密。我们使用量子同态加密方案代替TP来保护各方的隐私。在量子同态加密的基础上ÿ…...

前端自动化测试:确保质量和稳定性的关键步骤

文章目录 测试金字塔与前端测试层级1. 单元测试(Unit Testing)2. 组件测试(Component Testing)3. 集成测试(Integration Testing)4. 端到端测试(End-to-End Testing) 单元测试、集成…...

《Ansible自动化工具篇:Centos操作系统基于ansible工具一键远程离线部署之K8S1.24.12二进制版集群》

一、部署背景 由于业务系统的特殊性,我们需要针对不同的客户环境部署二进制版K8S集群,由于大都数用户都是专网环境,无法使用外网,为了更便捷,高效的部署,针对业务系统的特性,我这边编写了 基于a…...

Java实现十大经典排序算法之快速排序

0 算法简介 快速排序是一种高效率排序算法,它是对冒泡排序的一种改进,它也是一种不稳定排序算法。快速排序的核心是比较、交换和递归。 在待排序数组中指定一个基准元素pivot(一般选取数组首元素),使得数组排序之后基…...

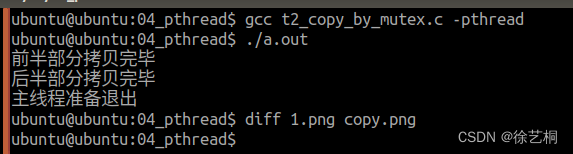

【0803作业】创建两个线程:其中一个线程拷贝图片的前半部分,另一个线程拷贝后半部分(4种方法)

方法一:使用pthread_create、pthread_exit、pthread_join函数【两个线程不共用同一份资源】 先在主函数创建并清空拷贝的目标文件,再创建两个线程,在两个线程内部同时打开要读取的文件以及要拷贝的目标文件(两个线程不共用同一份资…...

php运算符的短路特性

php运算符的短路特性 1、逻辑运算符:逻辑与(&&)和逻辑或(||),存在着短路特性 PHP中有以下两个运算符具有短路的特性,他们是逻辑运算符的逻辑与(&&)和逻辑或(||&am…...

C语言假期作业 DAY 13

一、选择题 1、如果 x2014 ,下面函数的返回值是( ) int fun(unsigned int x) { int n 0; while(x 1) { n; x x | (x 1); } return n; } A: 20 B: 21 C: 23 D 25 答案解析 正确答案:C 这个作用是对整型中0的个数进行统计&…...

以产品经理的角度去讲解原型图---会议OA项目

目录 一.前言 二.原型图 2.1 原型图是什么 3.1 原型图的作用 三.演示讲解 3.1 项目背景 3.2 项目介绍 3.2.1 会议管理(会议的发起,通知) 3.2.2 投票管理(会议的流程重大决策记录) 3.2.3 会议室管理 3.2.4 系统管…...

C++ 外部变量和外部函数

1.外部变量 如果一个变量除了在定义它的源文件中可以使用外,还能被其他文件使用,那么就称这个变量为外部变量。命名空间作用域中定义的变量,默认情况下都是外部变量,但在其他文件中如果需要使用这一变量,需要用extern…...

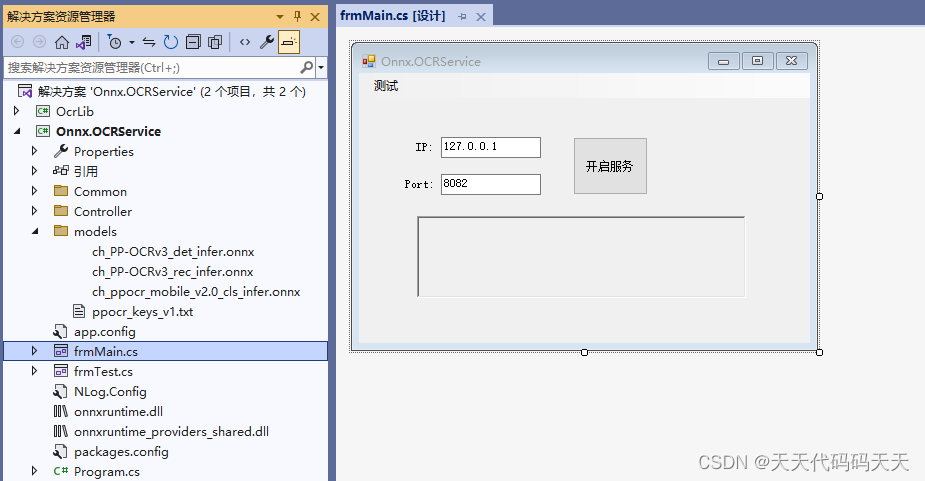

C# Onnx Paddle模型 OCR识别服务

效果 项目 可运行程序exe下载 Demo(完整源码)下载...

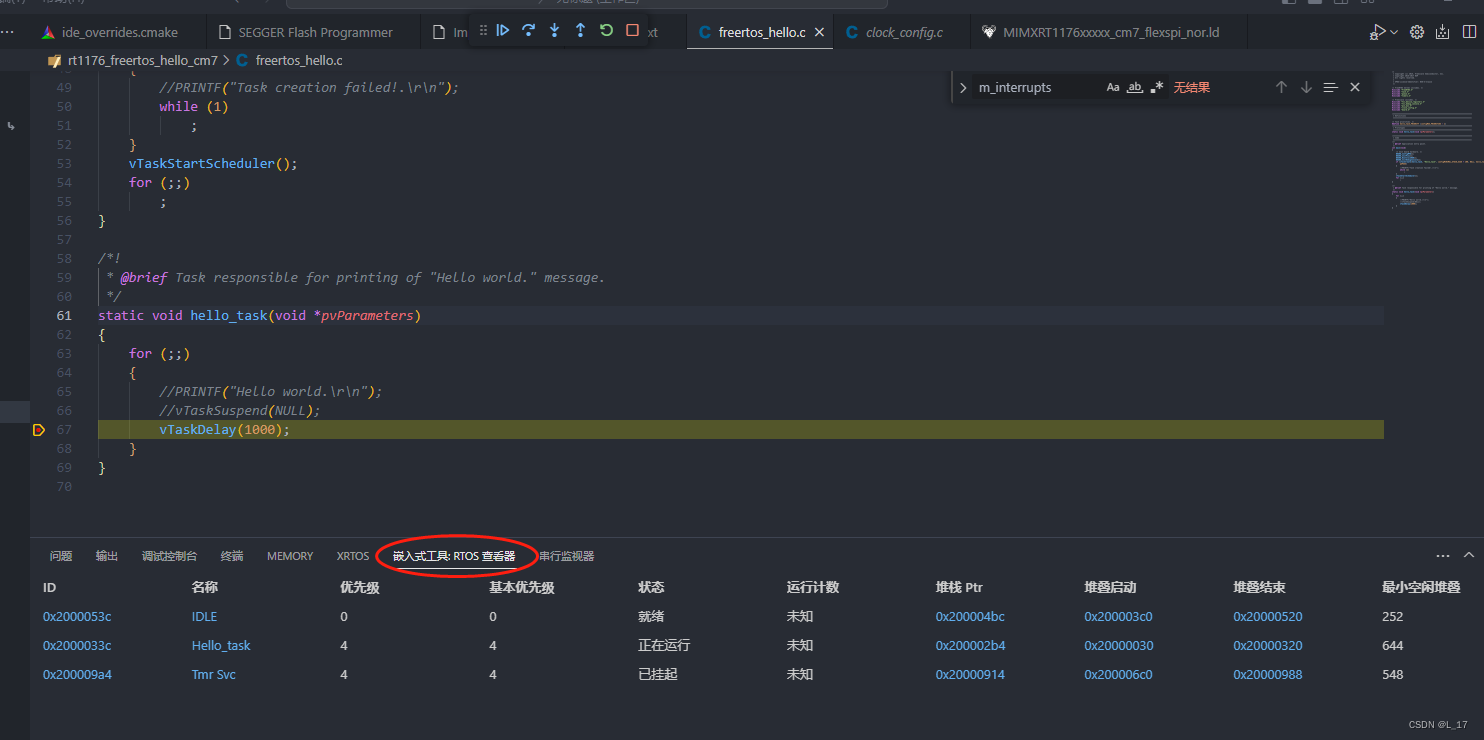

MCUXpresso for VS Code -- 基于VSCode开发RT1176

MCUXpresso for VS Code 是nxp推出插件,旗下MCX LPC, Kinetis和i.MX rt等MCU,都能在VS Code平台进行嵌入式开发。功能框图如下: 前期准备: 软件环境: windows(实际可以跨系统,linux和mac没有测试) VS Code ninja CMa…...

MySQL的使用——【初识MySQL】第二节

MySQL的使用——【初识MySQL】第二节 文章目录 MySQL环境变量的配置(如使用Navicat可忽略)使用命令行连接MySQL(如使用Navicat可忽略)步骤注意 NavicatNavicat的下载Navicat的使用连接MySQL新建表 总结总结 MySQL环境变量的配置&a…...

MySQL最终弹-并发(脏读,不可重复读,幻读及区别),JDBC的使用和安装,最全万字

一、💛并发基本概念 并发的基本意思: 什么是并发呢?简单的理解就是同一时间执行 服务器同一时刻,给多个客户端提供服务~~,这两个客户端都可以给服务器提交事务。 如果提交两个事务,改…...

⌈C++⌋从无到有了解并掌握C++面向对象三大特性——封装、继承、多态

前置知识:类和对象 参考书籍:《C Primer 第五版》 目录 什么是面向过程?什么是面向对象? 一、封装 1、封装的含义以及如何实现封装 1.1 访问限定符(访问说明符) 1.2 什么是封装? 2、封装的优点…...

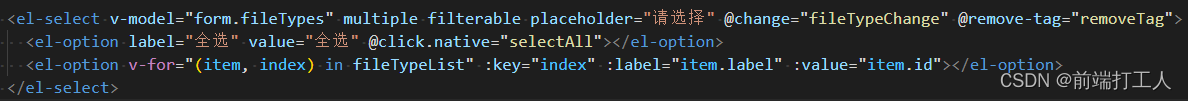

Element的el-select下拉框多选添加全选功能

先看效果图 全选: 没有选中时: 选中部分: 作者项目使用的是vue3写法,如果是vue2的自己转换一下 html代码: js代码: 拓展 另一种方法,如果不想使用勾选框,可以试试下面的方…...

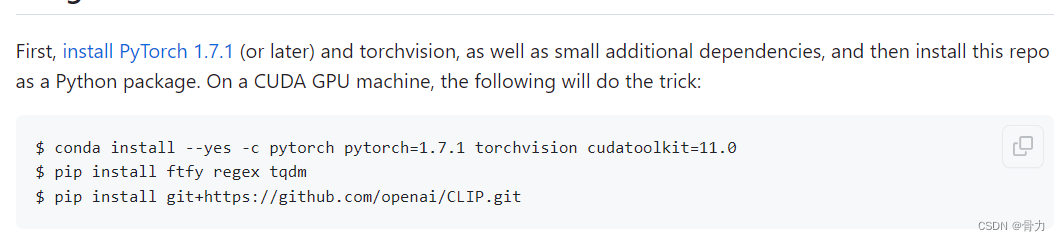

python调用pytorch的clip模型时报错

使用python调用pytorch中的clip模型时报错:AttributeError: partially initialized module ‘clip’ has no attribute ‘load’ (most likely due to a circular import) 目录 现象解决方案一、查看项目中是否有为clip名的文件二、查看clip是否安装成功 现象 clip…...

MySQL 数据库 binLog 日志的使用

一、概念与作用 binlog(二进制日志)是MySQL数据库中的一种日志类型。它记录了数据库中的所有更改操作,例如插入、更新、删除操作。binlog以二进制形式存储,因此可以更高效地进行读取和解析。 binlog通常用于以下几个方面&#x…...

Apache Storm入门介绍之三分钟看懂Apache Storm

文章目录 0.前言1. 什么是 Apache Storm?1.1. Nimbus1.2. Zookeeper1.3. Supervisor1.4. Worker1.5 集群模式下各组件职责 2. 核心概念2.1基本架构和任务模型2.2 工作流程 3. 源码地址3.1. 代码结构3.1. 核心模块介绍 4. Storm入门实例0.创建java工程并引入依赖1. 创…...

RF手机天线仿真介绍(三):调谐开关分析

目录 简介调谐开关RON、COFF的影响分析不同位置的调谐器件coff影响分析不同位置的调谐器件Ron影响分析Coff引起谐振的解决示例 调谐开关VPEAK分析调谐开关Vpeak示例 简介 孔径调谐能调节天线的电长度,可将其谐振点切换到所需支持的工作频段。天线孔径调谐器通过改变…...

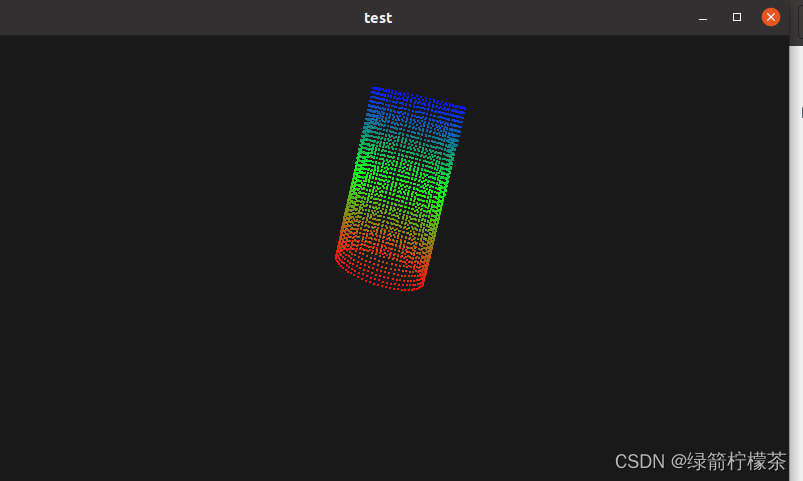

Ubuntu20.04 + QT5.14.2 + VTK8.2.0 + PCL 1.10 环境配置

目录 Ubuntu20.04 QT5.14.2 VTK8.2.0 PCL 1.10 环境配置一、VTK 编译和安装1、库依赖:2、下载资源:[下载VTK8.2.0](https://www.vtk.org/files/release/8.2/VTK-8.2.0.tar.gz)3、编译:4、安装5、qtcreator 配置编译的libQVTKWidgetPlugin.…...

)

uniapp 对接腾讯云IM群组成员管理(增删改查)

UniApp 实战:腾讯云IM群组成员管理(增删改查) 一、前言 在社交类App开发中,群组成员管理是核心功能之一。本文将基于UniApp框架,结合腾讯云IM SDK,详细讲解如何实现群组成员的增删改查全流程。 权限校验…...

国防科技大学计算机基础课程笔记02信息编码

1.机内码和国标码 国标码就是我们非常熟悉的这个GB2312,但是因为都是16进制,因此这个了16进制的数据既可以翻译成为这个机器码,也可以翻译成为这个国标码,所以这个时候很容易会出现这个歧义的情况; 因此,我们的这个国…...

TDengine 快速体验(Docker 镜像方式)

简介 TDengine 可以通过安装包、Docker 镜像 及云服务快速体验 TDengine 的功能,本节首先介绍如何通过 Docker 快速体验 TDengine,然后介绍如何在 Docker 环境下体验 TDengine 的写入和查询功能。如果你不熟悉 Docker,请使用 安装包的方式快…...

【HarmonyOS 5.0】DevEco Testing:鸿蒙应用质量保障的终极武器

——全方位测试解决方案与代码实战 一、工具定位与核心能力 DevEco Testing是HarmonyOS官方推出的一体化测试平台,覆盖应用全生命周期测试需求,主要提供五大核心能力: 测试类型检测目标关键指标功能体验基…...

iPhone密码忘记了办?iPhoneUnlocker,iPhone解锁工具Aiseesoft iPhone Unlocker 高级注册版分享

平时用 iPhone 的时候,难免会碰到解锁的麻烦事。比如密码忘了、人脸识别 / 指纹识别突然不灵,或者买了二手 iPhone 却被原来的 iCloud 账号锁住,这时候就需要靠谱的解锁工具来帮忙了。Aiseesoft iPhone Unlocker 就是专门解决这些问题的软件&…...

如何在网页里填写 PDF 表格?

有时候,你可能希望用户能在你的网站上填写 PDF 表单。然而,这件事并不简单,因为 PDF 并不是一种原生的网页格式。虽然浏览器可以显示 PDF 文件,但原生并不支持编辑或填写它们。更糟的是,如果你想收集表单数据ÿ…...

django blank 与 null的区别

1.blank blank控制表单验证时是否允许字段为空 2.null null控制数据库层面是否为空 但是,要注意以下几点: Django的表单验证与null无关:null参数控制的是数据库层面字段是否可以为NULL,而blank参数控制的是Django表单验证时字…...

深入浅出Diffusion模型:从原理到实践的全方位教程

I. 引言:生成式AI的黎明 – Diffusion模型是什么? 近年来,生成式人工智能(Generative AI)领域取得了爆炸性的进展,模型能够根据简单的文本提示创作出逼真的图像、连贯的文本,乃至更多令人惊叹的…...

【SpringBoot自动化部署】

SpringBoot自动化部署方法 使用Jenkins进行持续集成与部署 Jenkins是最常用的自动化部署工具之一,能够实现代码拉取、构建、测试和部署的全流程自动化。 配置Jenkins任务时,需要添加Git仓库地址和凭证,设置构建触发器(如GitHub…...

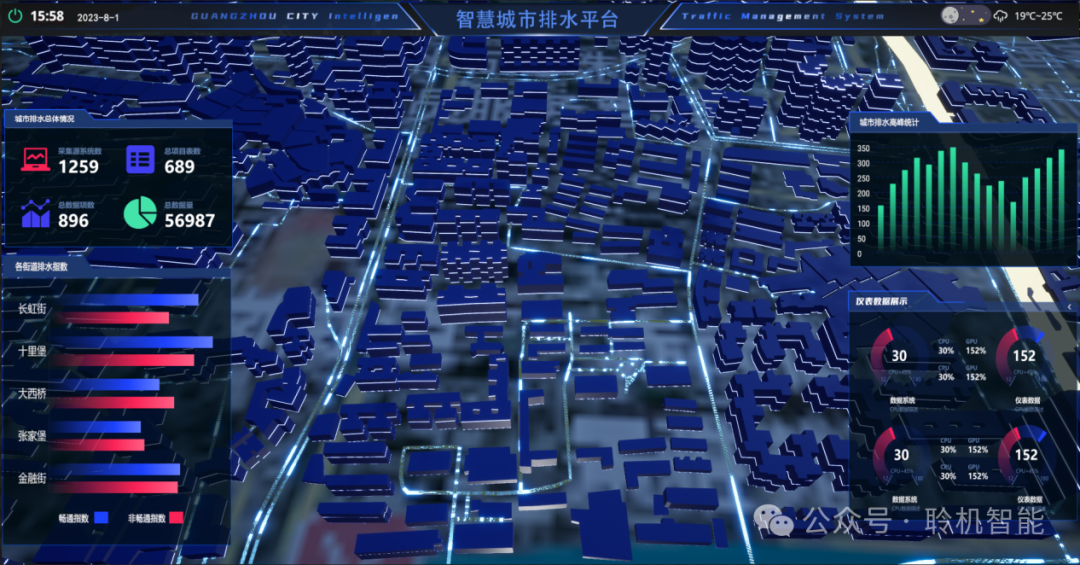

从零开始了解数据采集(二十八)——制造业数字孪生

近年来,我国的工业领域正经历一场前所未有的数字化变革,从“双碳目标”到工业互联网平台的推广,国家政策和市场需求共同推动了制造业的升级。在这场变革中,数字孪生技术成为备受关注的关键工具,它不仅让企业“看见”设…...