3.4 网络安全管理设备

数据参考:CISP官方

目录

- IDS (入侵检测系统)

- 网络安全审计

- 漏洞扫描系统

- VPN(虚拟专网)

- 堡垒主机

- 安全管理平台

一、IDS (入侵检测系统)

入侵检测系统(IDS)是一种网络安全设备,用于监测和检测网络中的入侵行为,并采取相应的响应措施。它通过监听网络中传输的数据包,对这些数据包进行分析和解读,以判断是否存在潜在的攻击行为或安全漏洞。

入侵检测系统的主要作用包括:

-

提供主动防御:入侵检测系统能够主动监测网络中的流量和数据包,及时发现并响应潜在的入侵行为。与防火墙等其他安全设备相结合,形成一个综合的网络安全防御体系,增强网络的整体安全性。

-

补充防火墙功能:虽然防火墙是网络安全的重要组成部分,但其功能主要是基于规则的访问控制,对于特定的攻击或未知的攻击可能无法提供及时的防御。入侵检测系统通过实时监测和分析网络流量,可以发现新型攻击、异常行为或未知漏洞,并立即采取措施加以阻断或报警。

-

构建网络安全防御体系的重要环节:入侵检测系统作为网络安全防御体系的重要组成部分,与其他安全设备(如防火墙、入侵防御系统等)协同工作,共同构建强大的网络安全防御体系。它提供了一种更深入的检测和响应机制,增强了网络的整体安全性和灵活性。

入侵检测类型

-

网络入侵检测系统(NIDS):NIDS部署在网络边界或关键网络节点上,通过监听网络流量并分析数据包来检测潜在的入侵行为。它可以监测整个网络中的通信流量,并对不符合安全策略或异常行为进行检测和报告。NIDS能够识别常见的攻击模式、恶意代码和未授权访问等网络安全事件。

-

主机入侵检测系统(HIDS):HIDS是部署在单个主机上,用于监测和检测该主机上的入侵行为。它通过监控主机的操作系统、应用程序和日志等信息,检测是否存在异常行为、未授权访问或恶意活动。HIDS可以发现主机级别的攻击,如未经授权的文件更改、异常进程行为或病毒感染等。

入侵检测系统功能

- 发现并报告系统中未授权或违反安全策略行为

- 为网络安全策略的制定提供指导

网络入侵检测系统(NIDS)具有以下优点:

-

旁路安装:NIDS通常以旁路方式部署,即位于网络流量的传输路径上,不会对网络性能产生显著影响。这种安装方式不需要对现有网络设备进行修改或配置,降低了部署的复杂性和风险。

-

设备性能要求不高:相对于其他网络安全设备(如防火墙),NIDS对设备性能要求不高。它主要关注网络流量的监测和分析,而不需要进行复杂的访问控制或数据包过滤操作。因此,NIDS不容易成为网络性能的瓶颈。

然而,网络入侵检测系统也存在一些局限性:

-

无法对加密数据进行分析检测:由于加密算法的存在,NIDS无法对经过加密处理的数据进行深入分析和检测。当网络流量使用加密协议传输时,NIDS只能识别加密流量,但无法详细分析其中的内容和潜在的攻击行为。

-

高速交换网络中处理负荷较重:在高速交换网络中,网络流量非常庞大和复杂,对NIDS的处理负荷较重。为了保持高速网络的延迟低和吞吐量高,NIDS需要具备强大的处理能力和高效的算法,以避免成为性能瓶颈。

-

无法对攻击行为后果进行判断:NIDS主要关注检测和报告网络中的攻击行为,但无法直接判断攻击的后果。它只能提供关于攻击事件的警报和日志记录,需要由安全管理员进一步分析,并采取相应的响应措施。

主机入侵检测系统(HIDS)具有以下优点:

-

网络报文监视所有系统行为:HIDS可以监视主机上的所有系统行为,包括系统日志、账户系统、文件读写等。它能够全面地监测和分析主机上的活动,发现潜在的入侵行为和异常行为。

-

能够检测到攻击行为的后果:相比网络入侵检测系统,HIDS更加接近主机操作系统和应用程序层面,因此能够更好地检测到攻击行为的后果。例如,它可以识别未经授权的文件更改、异常进程行为或病毒感染等。

-

适用于加密网络环境:HIDS可以在加密网络环境中工作,因为它主要基于主机行为的监测和分析,而不是对网络流量进行深入分析。这使得HIDS成为保护加密网络环境中主机安全的有力工具。

然而,主机入侵检测系统也存在一些局限性:

-

可移植性差,开发和测试压力大:由于HIDS需要安装在每台主机上并与不同的操作系统和应用程序进行集成,其可移植性较差。开发和测试针对各种主机环境的HIDS也会面临一定的压力。

-

消耗主机硬件资源:HIDS需要在主机上运行,并消耗一定的CPU、内存和存储资源。这可能会对主机的性能产生一定的影响,特别是在资源受限或需要高性能的主机上。

-

仅能保护安装了产品的主机:HIDS只能保护安装了该系统的主机,而无法直接保护其他主机或网络设备。如果某个主机未安装HIDS,就无法检测到该主机上的入侵行为。

误用检测技术

- 建立入侵行为模型(攻击特征)

- 假设可以识别和表示所有可能的特征

- 基于系统和基于用户的误用

异常检测技术

- 设定“正常”的行为模式·

- 假设所有的入侵行为是异常的

- 基于系统和基于用户的异常

入侵检测系统的部署

-

基于对全网数据报文进行分析: 这种部署方式涉及在网络中设置监控设备,以捕获经过网络的所有数据报文。入侵检测系统会对这些数据报文进行分析和识别,以检测可能的入侵行为。该方式可以帮助发现网络层面的入侵尝试,例如端口扫描、DoS(拒绝服务)攻击等。然而,由于需要处理大量的数据报文,对系统资源要求较高。

-

基于对服务器区的报文进行分析: 这种部署方式将入侵检测系统集中部署在服务器所在的特定网络区域。它会监视该区域内发生的数据报文,以及从该区域出去的流量。这种方式相对于全网分析具有更高的效率和精确度,因为它能够重点关注与服务器相关的数据流量和活动。这对于检测与服务器相关的入侵,如漏洞利用、恶意文件上传等非常有效。

-

基于对关键主机或服务器的报文进行分析: 这种部署方式将入侵检测系统仅部署在关键主机或服务器上。它会监控和分析该主机或服务器的入站和出站报文,以便及时发现和阻止针对这些关键设备的入侵行为。这种方式适用于重要数据存储、关键业务应用等需要高度保护的主机或服务器。

入侵检测系统相关挑战和问题的解答

-

用户知识要求高:确实,使用入侵检测系统需要一定的专业知识和技能。用户需要了解系统的配置、操作和管理,并理解如何解读和响应系统生成的警报信息。为了降低用户的负担,可以提供易于使用的用户界面和清晰的文档,以辅助用户操作和理解系统。

-

处理性能要求高:随着网络的快速发展,入侵检测系统需要具备足够的处理性能来应对不断增长的网络流量和复杂的攻击方式。这对于硬件和软件的选择和优化提出了挑战。一种可能的解决方案是采用分布式部署和并行处理技术,以提高系统的处理能力和效率。

-

虚警率高:入侵检测系统的虚警率是指系统误报的频率。由于入侵检测系统需要根据预定义的规则和模型进行判断,存在一定的误报可能性。为了降低虚警率,可以通过增加更精确的规则和模型、结合机器学习等技术来提高系统的准确性。

-

警告信息记录不完整:确保警告信息的完整性和可追溯性非常重要。系统应该能够记录和存储所有的警告信息,包括相关的上下文和事件信息,以便后续的分析和调查。此外,可以利用日志管理和安全信息与事件管理(SIEM)系统来帮助收集、分析和关联警告信息,以便生成更有用的结果。

-

对其他数据的检测可能受限:在应对自身的攻击时,入侵检测系统可能会集中精力于特定的目标或区域,导致对其他数据的检测受限。为了弥补这个问题,可以考虑引入多层次和多角度的入侵检测技术,覆盖更广泛的数据范围和攻击方式,以提高整体的安全性和防御能力。

二、网络安全审计

安全审计系统

- 按照一定的安全策略,对系统日志、网络数据、用户活动、环境状况进行检查,以发现系统漏洞、违规操作等行为的安全设备,与其他网络安全产品 (防火墙入侵检测系统、漏洞扫描等)功能上相互独立,同时也相互补充、保护网络的整体安全。

- 网络审计

- 主机审计

- 安全审计系统实际是记录与审查用户操作计算机系统和网络活动,通过对系统记录和行为进行独立审查,对可能存在的攻击者起威慑和警示作用、发现系统的不安全状态以及时进行调整并对安全策略的变更进行评价及反馈等。

三、漏洞扫描系统

漏洞

漏洞是指信息系统、软件、网络等环境中存在的安全弱点或缺陷,可能被攻击者利用来获取未经授权的访问权限、执行恶意操作、窃取敏感信息等。漏洞可以出现在系统设计、实现、配置等各个方面,包括软件代码中的程序错误、系统配置错误、不安全的网络协议等。

漏洞扫描

漏洞扫描(Vulnerability scanning)是一种主动的网络安全技术,用于检测和发现信息系统中存在的安全漏洞。通过使用专门的扫描工具,系统管理员可以定期对网络设备、操作系统、应用程序等进行扫描,以便及时发现系统中存在的漏洞和配置缺陷。

漏洞扫描的目的是帮助组织识别潜在的安全风险,使其能够及时采取措施来修复这些漏洞。扫描工具会自动检查系统的各个方面,包括开放的端口、服务、补丁情况、配置设置等,然后与已知的漏洞数据库进行比对,找出可能存在的安全漏洞。

漏洞扫描系统是网络安全管理人员的重要工具,可以发现系统中的安全漏洞和配置缺陷。通过定期进行漏洞扫描,管理人员可以了解系统的安全状况,并采取相应的措施来修复漏洞,以提高系统的整体安全性。

然而,需要注意的是,漏洞扫描系统在一定程度上也可能受到攻击者的滥用。攻击者可以使用漏洞扫描系统来寻找系统中的安全漏洞和入侵途径,从而发起攻击。因此,在使用漏洞扫描系统时,需要采取必要的安全措施,如访问控制、认证等,以防止未经授权的个人或组织使用系统。

此外,漏洞扫描技术通常与防火墙和入侵检测系统等其他安全措施相结合使用,以形成完善的安全防护体系。漏洞扫描提供了安全弱点的发现,而防火墙和入侵检测系统能够阻止恶意流量或检测入侵行为,进一步提高网络的安全性。

四、VPN(虚拟专网)

虚拟私人网络(Virtual Private Network,VPN)是一种利用隧道技术在公共网络中创建一个虚拟的、临时的、专用的安全通道,用于保护用户的网络连接和数据传输。

VPN实现技术:

- 点对点隧道协议(PPTP):一种用于创建隧道连接的早期协议。

- 层二隧道协议(L2TP):结合了PPTP和Layer 2 Forwarding Protocol(L2F),增强了安全性和可靠性。(是一种在第二层工作的隧道协议)

- IP安全协议(IPsec):一套广泛采用的安全协议,提供数据加密和身份验证功能。

- 通用路由封装(GRE):一种将IP数据包封装在其他协议中传输的技术。

密码技术:

- 对称加密:使用相同的密钥进行加密和解密,速度较快。常见的算法有AES、DES和3DES等。

- 非对称加密:使用一对密钥,公钥用于加密数据,私钥用于解密数据。常见的算法有RSA和Elliptic Curve Cryptography(ECC)等。

- SSL(Secure Sockets Layer):一种加密协议,用于在Web浏览器和服务器之间建立安全连接。

- TLS(Transport Layer Security):SSL的继任者,用于保护通信过程中的机密性和完整性。

虚拟私有网络(Virtual Private Network,VPN)相对于建立或租用专线具有以下优势:

-

成本低:与专线相比,通过VPN建立远程访问的成本更低。使用互联网作为传输介质,无需额外投资专线费用。

-

安全性高:VPN提供了强大的加密和身份认证机制,确保数据在传输过程中的安全性。通过建立VPN隧道,所有数据都被封装起来,并加密传输,防止数据被窃听或篡改。

-

简单、灵活、方便:建立VPN连接相对简单,并且能够适应不同的网络环境。用户只需安装VPN客户端,并通过互联网连接到VPN服务器,即可实现远程访问。

-

提供服务保证:VPN可以提供身份认证、访问控制、安全管理和流量管理等服务,确保只有授权用户能够访问内部资源,并对流量进行管理和优化。

-

丰富的应用场景:VPN满足了需要通过互联网进行远程访问企业内部资源的组织的需求。无论是远程办公、跨地区办公、移动办公,还是远程用户访问内部系统,VPN都能提供安全、可靠的连接。

通过VPN接入,远程用户能够在确保安全的同时访问内部资源,无论是企业组织还是私人机构都能受益于此。VPN提供了一种灵活且成本效益高的方式,满足了远程访问的需求。

VPN的搭建:

-

选择合适的VPN服务提供商:首先,您需要选择一个可信赖的VPN服务提供商。他们将提供VPN服务器和相应的软件/应用程序。请确保选择的供应商符合您的需求,并提供安全、稳定的连接。

-

配置VPN服务器:供应商通常会提供VPN服务器,您需要根据供应商提供的说明来配置服务器。这可能涉及到设置网络参数、安全协议、加密方式、用户认证等。

-

购买和配置VPN硬件设备:如果您决定自己搭建VPN,您需要购买适用于VPN的硬件设备,如VPN路由器、防火墙、VPN集线器等。这些设备将帮助您创建和管理VPN连接。

-

网络设置和配置:您需要对网络进行一些设置和配置,包括IP地址分配、子网划分、路由设置等。这将确保VPN网络正常运行并且与其他网络正确连接。

-

VPN客户端设置和配置:远程用户需要安装VPN客户端软件,并按照供应商提供的指南进行配置。这些指南通常包括服务器地址、身份验证方法以及其他相关设置。

-

安全性和监控:为确保VPN的安全性,您需要采取一些措施,如使用强密码、定期更新软件和固件、进行流量监控等。这将有助于防止潜在的安全漏洞或入侵。

五、堡垒主机

堡垒主机是一种用于解决远程维护操作安全问题的安全设备,也被称为跳板机。它是经过特殊研发和安全增强的计算机系统,通常部署在需要进行远程维护的设备所在的网络区域。

堡垒主机的工作原理是所有对设备的远程维护操作必须先连接到堡垒主机上,然后通过堡垒主机作为跳板进行远程访问和维护操作。这样做有以下几个优势:

-

隔离访问:堡垒主机作为一个中间环节,可以有效隔离外部网络和内部设备之间的直接访问,减少了潜在攻击者直接针对内部设备的风险。

-

访问控制:堡垒主机具有严格的访问控制和身份验证机制,只有经过授权和认证的用户才能连接到堡垒主机并进一步访问内部设备。这可以有效防止未经授权的访问和非法操作。

-

安全审计:堡垒主机可以记录和监控所有的远程维护操作,包括用户登录、命令执行等。这对于后期的安全审计和追踪非法操作非常重要。

-

安全加固:堡垒主机通常会采取一系列的安全措施和技术来增强其安全性,如防火墙、入侵检测和防护系统、加密传输等,以确保远程维护操作的安全性。

总之,堡垒主机是一种重要的安全设备,在运维管理中广泛用于解决远程维护操作的安全问题。它通过隔离访问、严格的访问控制、安全审计和安全加固等措施,提供了安全可靠的远程维护环境。

六、安全管理平台

安全管理平台(SOC),也被称为安全运营中心,是为组织机构提供集中统一、可视化的安全信息管理的平台。

SOC的主要功能包括:

-

实时采集安全信息:

- 网络流量日志

- 事件日志

- 入侵检测系统报警等

-

安全信息关联分析与风险评估:

- 对采集到的安全信息进行关联分析

- 识别潜在威胁和安全事件

- 进行风险评估,确定处理优先级

-

安全事件跟踪与定位:

- 快速跟踪安全事件

- 提供及时的告警

- 分析和溯源事件,定位来源和受影响范围

-

应急响应:

- 快速采取措施应对安全事件

- 紧急修复、隔离受影响系统等操作

- 最小化损失

其他功能包括:

-

统一日志管理:

- 集中监控和管理安全设备和系统产生的日志信息

- 收集、存储、分析和检索日志

- 支持安全事件溯源和调查

-

集中监控统一配置管理:

- 监控和管理各个安全产品和系统的配置项

- 统一配置标准

- 提高配置管理的效率和准确性

-

协同处理:

- 协调不同安全产品和系统之间的信息共享和联动响应

- 实现对安全事件的协同处理

- 提高安全防护的协同性和整体效果

-

统一安全状态管控:

- 实时监控和管理网络系统的安全状态

- 监控安全设备的运行状态

- 确保网络安全状态的一致性和稳定性

-

自动风险分析:

- 对采集到的安全数据进行分析

- 自动识别和评估潜在的安全风险

-

安全业务流程管理:

- 支持安全业务流程的管理

- 数据支撑和信息共享

安全管理平台的重要性

通过建立SOC,组织可以实现安全信息的集中管理与分析,快速响应安全事件,提高安全防护能力,并建立一套可度量的统一安全管理支撑平台,保护重要数据和系统的安全。

安全管理平台作为一个良好的技术基础架构,可以为信息系统的安全运维和安全管理提供强有力的支持。

在2019年发布的我国等级保护标准中,将安全管理平台的建设写入到安全管理通用要求中,这表明在信息化规划中越来越多的组织机构会考虑部署安全管理平台。通过建立安全管理平台,组织可以集中管理和监控安全设备和系统的运行状态,对安全事件进行及时响应和处理,并进行风险评估和安全策略制定。

安全管理平台的建设还能够提高安全防护的整体效果,加强安全事件的协同处理,实现不同安全产品和系统之间的信息共享和联动响应。此外,安全管理平台还可以通过统一日志管理、配置管理和自动风险分析等功能,帮助组织全面了解网络的安全状况,并及时发现和应对安全威胁。

因此,将安全管理平台纳入信息化规划中,能够提升组织的信息安全管理水平,加强对关键信息资产的保护,以应对不断演变的安全威胁和风险。

相关文章:

3.4 网络安全管理设备

数据参考:CISP官方 目录 IDS (入侵检测系统)网络安全审计漏洞扫描系统VPN(虚拟专网)堡垒主机安全管理平台 一、IDS (入侵检测系统) 入侵检测系统(IDS)是一种网络安全设备,用于监测和检测网络中的入侵行…...

前端高级面试题-JS

1. 原型 / 构造函数 / 实例 原型( prototype ): ⼀个简单的对象,⽤于实现对象的 属性继承。可以简单的理解成对象的爹。在 Firefox 和 Chrome 中,每个 JavaScript 对象中都包含⼀个__proto__ (⾮标准)的属性指向它爹(该对象的原型),可 obj.p…...

AcWing 1564:哈希 ← 只具有正增量的二次探测法

【题目来源】https://www.acwing.com/problem/content/1566/【题目描述】 将一个由若干个不同正整数构成的整数序列插入到一个哈希表中,然后输出输入数字的位置。 哈希函数定义为 H(key)key%TSize,其中 TSize 是哈希表的最大大小。 利用只具有正增量的二…...

什么是媒体代发布?媒体代发布注意事项

传媒如春雨,润物细无声,大家好,我是51媒体网胡老师。 媒体代发布是指将新闻稿或其他宣传内容委托给专业的媒体代理机构或公司进行发布和推广的活动。这些机构通常拥有丰富的媒体资源、人脉和经验,能够更好地将信息传递给目标受众…...

docker版jxTMS使用指南:使用jxTMS采集数据之二

本文是如何用jxTMS进行数据采集的第二部分,整个系列的文章请查看:docker版jxTMS使用指南:4.4版升级内容 docker版本的使用,请查看:docker版jxTMS使用指南 4.0版jxTMS的说明,请查看:4.0版升级内…...

系列六、Springboot操作RocketMQ

一、同步消息 1.1、发送&接收简单消息 1.1.1、发送简单消息 /*** 测试发送简单消息*/ Test public void sendSimpleMessage() {SendResult result rocketMQTemplate.syncSend("BOOT_TOPIC_SIMPLE", "我是一个简单消息");// 往[BOOT_TOPIC_SIMPLE]主…...

【jupyter异常错误】Kernel started:No module named ipykernel_launcher

尝试过的方案 pip install ipykernel 执行之后提示已经安装,但是执行代码依然报错 解决方案 python -m pip install ipykernel -U --force-reinstall 相当于是强制重新安装 安装成功后没有报错 注:根本原因应该是原来安装的包存在问题,虽然检测出来已经存在…...

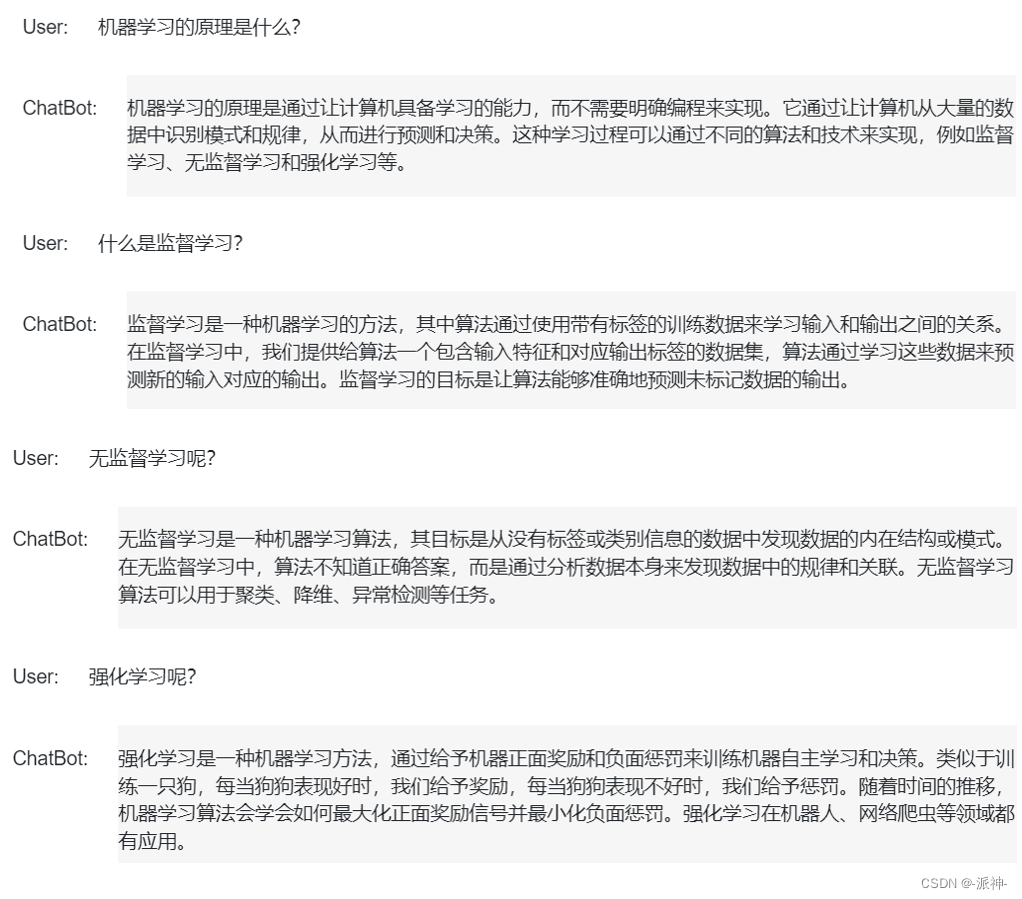

使用langchain与你自己的数据对话(五):聊天机器人

之前我已经完成了使用langchain与你自己的数据对话的前四篇博客,还没有阅读这四篇博客的朋友可以先阅读一下: 使用langchain与你自己的数据对话(一):文档加载与切割使用langchain与你自己的数据对话(二):向量存储与嵌入使用langc…...

爬虫与搜索引擎优化:通过Python爬虫提升网站搜索排名

作为一名专业的爬虫程序员,我深知网站的搜索排名对于业务的重要性。在如今竞争激烈的网络世界中,如何让自己的网站在搜索引擎结果中脱颖而出,成为关键。今天,和大家分享一些关于如何通过Python爬虫来提升网站的搜索排名的技巧和实…...

2024软考系统架构设计师论文写作要点

一、写作注意事项 系统架构设计师的论文题目对于考生来说,是相对较难的题目。一方面,考生需要掌握论文题目中的系统架构设计的专业知识;另一方面,论文的撰写需要结合考生自身的项目经历。因此,如何将自己的项目经历和专业知识有机…...

【Maven】依赖范围、依赖传递、依赖排除、依赖原则、依赖继承

【Maven】依赖范围、依赖传递、依赖排除、依赖原则、依赖继承 依赖范围 依赖传递 依赖排除 依赖原则 依赖继承 依赖范围 在Maven中,依赖范围(Dependency Scope)用于控制依赖项在编译、测试和运行时的可见性和可用性。通过指定适当的依赖…...

数组slice、splice字符串substr、split

一、定义 这篇文章主要对数组操作的两种方法进行介绍和使用,包括:slice、splice。对字符串操作的两种方法进行介绍和使用,包括:substr、split (一)、数组 slice:可以操作的数据类型有:数组字符串 splice:数组 操作数组…...

程序漏洞:安全威胁的隐患

在当今数字化时代,计算机程序是现代社会的核心基石。然而,随着技术的进步,程序漏洞也成为了一个不可忽视的问题。程序漏洞可能导致数据泄露、系统崩溃、恶意攻击和经济损失等一系列问题。本文将深入探讨程序漏洞的定义、分类、影响和预防措施…...

0基础学C#笔记09:希尔排序法

文章目录 前言一、希尔排序的思想二、使用步骤总结 前言 希尔排序可以说是插入排序的一种变种。无论是插入排序还是冒泡排序,如果数组的最大值刚好是在第一位,要将它挪到正确的位置就需要 n - 1 次移动。也就是说,原数组的一个元素如果距离它…...

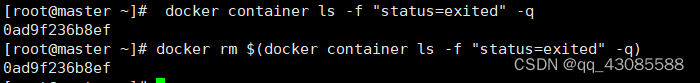

DOCKER的容器

1. 什么是Container(容器) 要有Container首先要有Image,也就是说Container是通过image创建的。 Container是在原先的Image之上新加的一层,称作Container layer,这一层是可读可写的(Image是只读的࿰…...

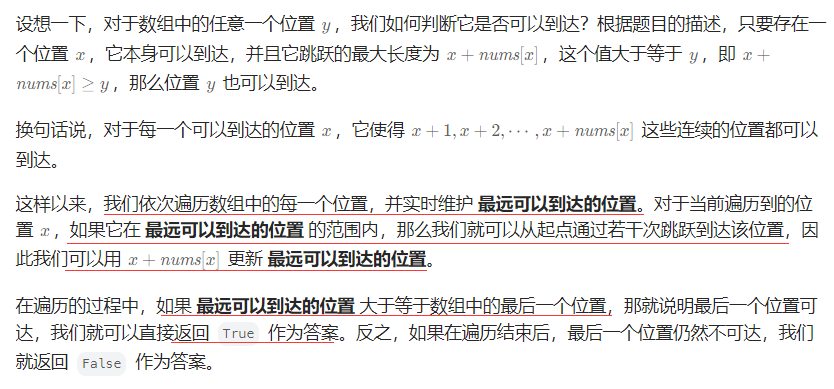

跳跃游戏——力扣55

文章目录 题目描述解法一 贪心题目描述 解法一 贪心 bool canJump(vector<int>& nums){int n=nums....

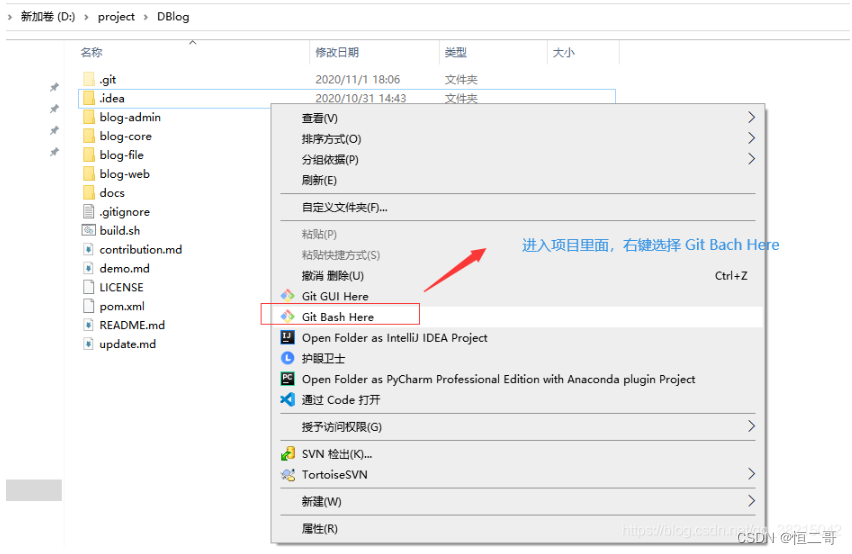

将本地项目上传至gitee的详细步骤

将本地项目上传至gitee的详细步骤 1.在gitee上创建以自己项目名称命名的空项目2.进入想上传的项目的文件夹,然后右键点击3. 初始化本地环境,把该项目变成可被git管理的仓库4.添加该项目下的所有文件5.使用如下命令将文件添加到仓库中去6.将本地代码库与远…...

iOS开发-导航栏UINavigationBar隐藏底部线及透明度

iOS 导航栏UINavigationBar隐藏底部线及透明度 苹果官方给出的解释: 如果你不调用方法设置一张背景图片的话,那就给你默认一张,然后同时还有一张阴影图片被默认设置上去,这就是导航栏上1px黑线的由来。 解决办法: 方…...

题目:2520.统计能整除数字的位数

题目来源: leetcode题目,网址:2520. 统计能整除数字的位数 - 力扣(LeetCode) 解题思路: 逐位判断即可。 解题代码: class Solution {public int countDigits(int num) {int res0;int ori…...

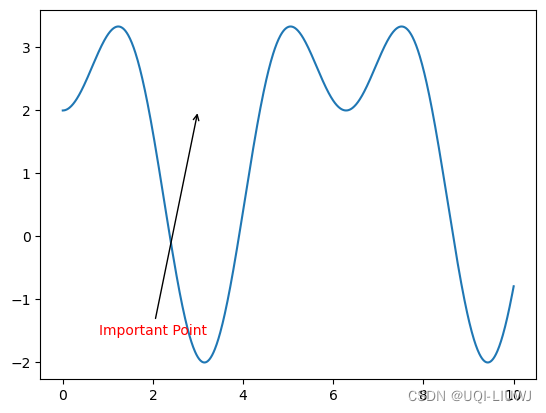

matplotlib 笔记 注释annotate

在图中的特定位置添加文本注释、箭头和连接线,以便更清晰地解释图形中的数据或信息 主要参数 text文本内容xy箭头指向的目标点的坐标xytext注释文本的坐标arrowprops 一个字典,指定注释箭头的属性,如颜色、箭头样式等 没有arrowprops的时候…...

STM32+rt-thread判断是否联网

一、根据NETDEV_FLAG_INTERNET_UP位判断 static bool is_conncected(void) {struct netdev *dev RT_NULL;dev netdev_get_first_by_flags(NETDEV_FLAG_INTERNET_UP);if (dev RT_NULL){printf("wait netdev internet up...");return false;}else{printf("loc…...

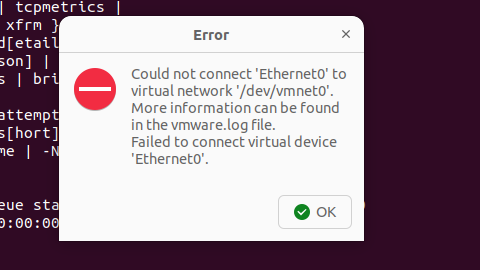

解决Ubuntu22.04 VMware失败的问题 ubuntu入门之二十八

现象1 打开VMware失败 Ubuntu升级之后打开VMware上报需要安装vmmon和vmnet,点击确认后如下提示 最终上报fail 解决方法 内核升级导致,需要在新内核下重新下载编译安装 查看版本 $ vmware -v VMware Workstation 17.5.1 build-23298084$ lsb_release…...

微信小程序 - 手机震动

一、界面 <button type"primary" bindtap"shortVibrate">短震动</button> <button type"primary" bindtap"longVibrate">长震动</button> 二、js逻辑代码 注:文档 https://developers.weixin.qq…...

unix/linux,sudo,其发展历程详细时间线、由来、历史背景

sudo 的诞生和演化,本身就是一部 Unix/Linux 系统管理哲学变迁的微缩史。来,让我们拨开时间的迷雾,一同探寻 sudo 那波澜壮阔(也颇为实用主义)的发展历程。 历史背景:su的时代与困境 ( 20 世纪 70 年代 - 80 年代初) 在 sudo 出现之前,Unix 系统管理员和需要特权操作的…...

基于matlab策略迭代和值迭代法的动态规划

经典的基于策略迭代和值迭代法的动态规划matlab代码,实现机器人的最优运输 Dynamic-Programming-master/Environment.pdf , 104724 Dynamic-Programming-master/README.md , 506 Dynamic-Programming-master/generalizedPolicyIteration.m , 1970 Dynamic-Programm…...

华硕a豆14 Air香氛版,美学与科技的馨香融合

在快节奏的现代生活中,我们渴望一个能激发创想、愉悦感官的工作与生活伙伴,它不仅是冰冷的科技工具,更能触动我们内心深处的细腻情感。正是在这样的期许下,华硕a豆14 Air香氛版翩然而至,它以一种前所未有的方式&#x…...

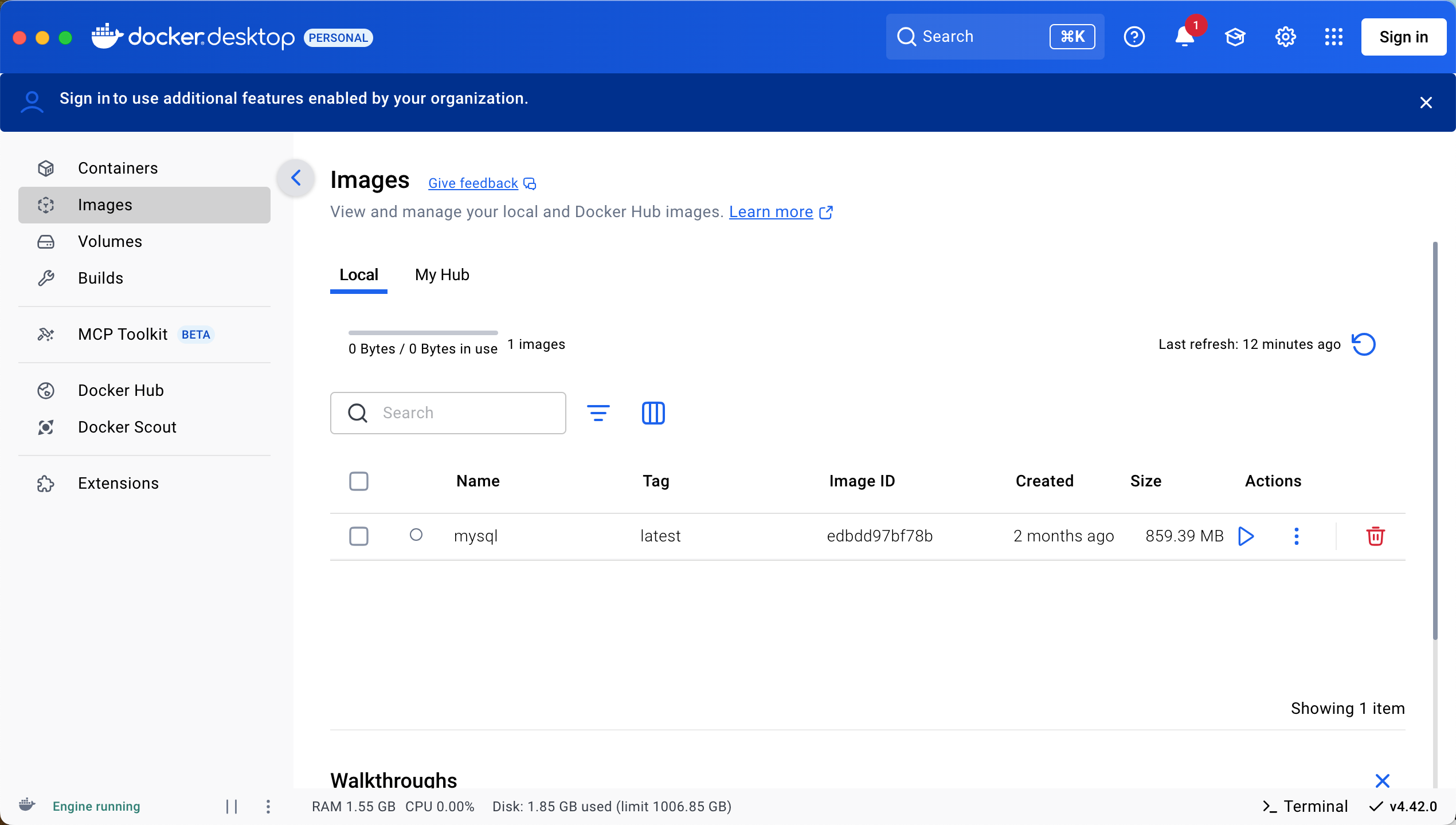

Docker 本地安装 mysql 数据库

Docker: Accelerated Container Application Development 下载对应操作系统版本的 docker ;并安装。 基础操作不再赘述。 打开 macOS 终端,开始 docker 安装mysql之旅 第一步 docker search mysql 》〉docker search mysql NAME DE…...

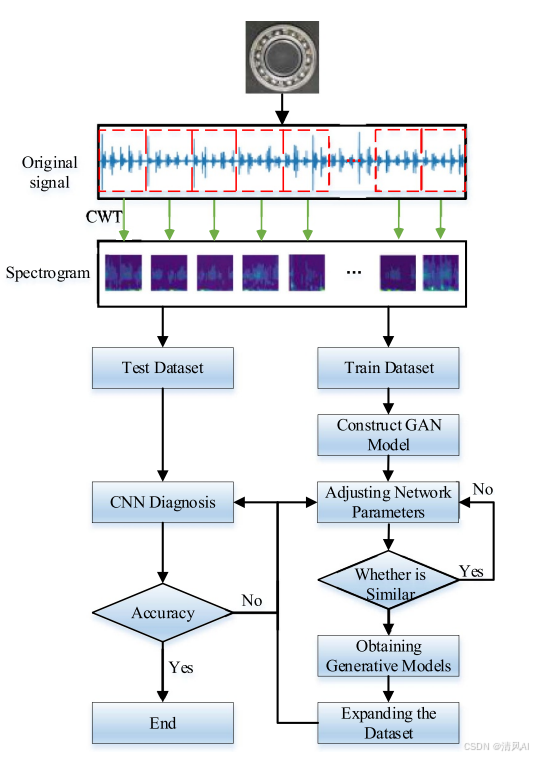

基于IDIG-GAN的小样本电机轴承故障诊断

目录 🔍 核心问题 一、IDIG-GAN模型原理 1. 整体架构 2. 核心创新点 (1) 梯度归一化(Gradient Normalization) (2) 判别器梯度间隙正则化(Discriminator Gradient Gap Regularization) (3) 自注意力机制(Self-Attention) 3. 完整损失函数 二…...

【Nginx】使用 Nginx+Lua 实现基于 IP 的访问频率限制

使用 NginxLua 实现基于 IP 的访问频率限制 在高并发场景下,限制某个 IP 的访问频率是非常重要的,可以有效防止恶意攻击或错误配置导致的服务宕机。以下是一个详细的实现方案,使用 Nginx 和 Lua 脚本结合 Redis 来实现基于 IP 的访问频率限制…...

零知开源——STM32F103RBT6驱动 ICM20948 九轴传感器及 vofa + 上位机可视化教程

STM32F1 本教程使用零知标准板(STM32F103RBT6)通过I2C驱动ICM20948九轴传感器,实现姿态解算,并通过串口将数据实时发送至VOFA上位机进行3D可视化。代码基于开源库修改优化,适合嵌入式及物联网开发者。在基础驱动上新增…...