4.1 Windows终端安全

数据参考:CISP官方

目录

- 安全安装

- 保护账户安全

- 本地安全策略

- 安全中心

- 系统服务安全

- 其他安全设置

- 软件安全获取

一、安全安装(以安装windows系统为例)

选择合适的版本

- 商业版本:家庭版、专业版、专业工作站版、企业版

- 特殊版本:教育版、企业版LTSC等

安装源

- 官方渠道&可靠镜像(哈希)

安装镜像

- 微软官方提供镜像制作工具

- 不要使用其他第三方开发的 Windows10镜像

分区设置

- Windows10自带保留数据重置功能,无需再关注分区设置

登录账号设置

- 微软账户

- 本地账户

安全补丁

- 安装完成后先进行补丁升级

二、保护账户安全

系统内置账户

- Administrator(管理员)

- Guest(来宾)

用户账户

- 安装时用户创建的账户

关闭默认内置账户

- Net user administrator /active:no

- Net user guest /active:no

更改默认账户用户名

- 默认内置账户是攻击针对对象

- 本地安全策略中提供选项

给所有账户设置安全的口令

什么是安全的口令:自己容易记、别人不好猜

- 自己容易记:需要有规律

- 别人不好猜:规律是别人不知道的

案例:不安全的 “安全” 口令

对抗口令破解依靠强壮的口令,安全建议:

- 足够的长度

- 大写字母、小写字母、数字、特殊字符组合

符合“安全”要求的口令

-

复杂性:口令应由多个字符组成,包括大写字母、小写字母、数字和特殊字符,以增加破解难度。

-

长度:口令长度应足够长,通常建议至少为8个字符,但更长的口令更安全。

-

不易猜测:避免使用与个人信息(如生日、姓名、电话号码)相关的口令,以免被他人轻易猜到。

-

随机性:选择随机的字符组合作为口令,不要使用常见的词语或短语。

-

定期更换:定期更换口令,例如每三个月更换一次,以防止口令被长期利用。

-

不重复:避免在不同的账户或系统中使用相同的口令,以免一处泄露带来的风险影响其他账户和系统的安全。

-

使用密码管理工具:考虑使用密码管理工具来存储和生成安全的口令,同时确保密码管理工具本身也受到保护。

安全系数高的密码与密码设置规则示例:

其他登录验证方式

- 面部识别

- 指纹

- PIN (个人识别码 Personal Identification Number)

- 图片 (手势)

三、本地安全策略

1、本地安全策略-安全设置

账户策略-密码策略设置 (避免出现弱口令)

- 密码必须符合复杂性要求

- 密码长度最小值

- 密码最短使用期限

- 密码最长使用期限

- 强制密码历史

- 用可还原的加密来存储密码

一般在公司会有个域主机,管理员会通过域主机直接给公司内的域成员机一键设置安全策略。

账户策略-账户锁定策略

- 账号锁定时间

- 账号锁定阀值

- 重置账号锁定计数器

2、本地安全策略-审核策略

作用

- 对用户操作进行审核,形成安全日志

审核策略设置

- 审核登录事件

- 审核对象访问

- 审核过程跟踪

- 审核目录服务访问

- 审核特权使用

- 审核系统事件

- 审核帐号登录事件

- 审核账户管理

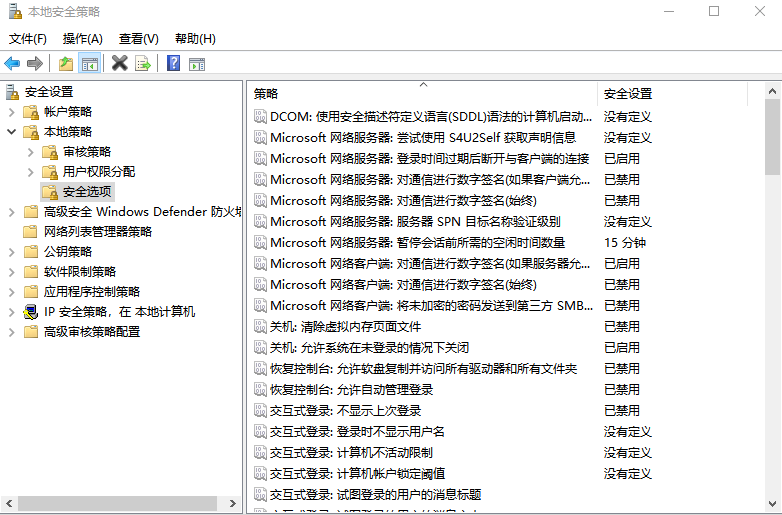

3、本地策略-安全选项

根据业务需求设置安全选项

- 用户试图登录时消息标题、消息文本

- 网络访问本地帐户的共享和安全模式 (经典和仅来宾)

- 使用空白密码的本地帐户只允许进行控制台登录

- ......

示例

- 网络访问:不允许SAM账号的匿名枚举,设置为已启用

- 网络访问:可匿名访问的共享,删除策略设置里的值

- 网络访问:可匿名访问的命名管道,删除策略设置里的值

- 网络访问:可远程访问的注册表路径,删除策略设置里的值

概念解释:

-

不允许SAM账号的匿名枚举:这是一项网络安全设置,旨在防止未经授权的用户通过进行枚举操作获取SAM(安全账户管理器)账号的信息。通过禁用SAM账号的匿名枚举,可以增强系统的安全性。在Windows操作系统中,您可以查找并编辑安全策略设置,以禁用SAM账号的匿名枚举。

-

可匿名访问的共享:这是指在网络上共享的文件夹或资源可以被匿名用户访问。为了提高系统的安全性,通常建议禁止匿名访问共享,以确保只有经过身份验证和授权的用户才能访问共享资源。您可以查找和修改共享设置,禁用匿名访问或限制共享资源的访问权限。

-

可匿名访问的命名管道:命名管道是一种用于进程间通信的机制。允许匿名访问命名管道可能会带来安全风险,因为未经身份验证的用户可以利用它来执行恶意操作。建议在网络上禁止匿名访问命名管道,以限制管道的访问权限。您可以查找并相应地更改安全策略设置或管道访问权限。

-

可远程访问的注册表路径:注册表是Windows操作系统中用于存储配置信息的关键组件,远程访问注册表路径意味着可以在网络上远程访问并修改指定的注册表路径。为了增强系统的安全性,建议限制或禁止远程访问敏感的注册表路径。您可以查找并编辑注册表访问权限设置,以控制可远程访问的注册表路径。

四、安全中心

病毒和威胁防护

- 确保病毒和威胁防护启用

- 确保病毒和威胁防护更新到最新

- 勒索软件防护 建议开启 (默认不开启)

防火墙和网络保护

确保防火墙启用 (默认启用)

- 域网络

- 专用网络

- 公用网络

高级设置

- 使用防火墙保护出入站及连接

防火墙和网络保护高级设置

入站规则

出站规则

连接安全规则

监视

- 防火墙

- 连接安全规则

- 安全关联

出站规则、入站规则

- 阻挡或者允许特定程序或者端口进行连接

- 默认存在预先设置的规则

- 预设规则不适用也可以创建自定义规则

设定入站规则

- 新建规则

- 进行端口定义设置

- 输入想要连接打开的端口

- 选择相应的规则

- 设定应用场景

- 定义名称

设定出站规则

- 新建规则

- 进行端口定义设置

- 输入连接的端口

- 选择相应的规则

- 设定应用场景

- 定义名称

应用和浏览器控制

- 检查应用和文件 告警 (默认)

- 适用于 Microsoft Edge的 Smartscreen开

- 浏览隔离 默认

- Exploit Protection 默认

五、系统服务安全

系统服务安全性问题

- 无需用户登录自动运行 (部分为默认“启动”)

- 运行权限较高

关闭不必要的服务

没有使用的服务

存在安全风险的服务

- 例如:交互式服务

- 计划任务 Task Scheduler

- 远程操作注册表 Remote Registry

- ......

六、其他安全设置

关闭管理共享

- 默认情况下,系统分区、 windows安装目录全部被共享,存在安全风险

解决策略

- 修改注册表关闭管理共享

关闭自动播放功能

- 自动播放功能默认开启,为方便用户而设计

- U盘病毒传播利用机制

解决措施

- 本地组策略关闭自动播放 (gpedit. msc)

七、软件安全获取

防护软件

- 系统自带 Windows defender

- 第三方增强

其他软件

- 微软应用商城

- 官方网站

- 可靠平台

相关文章:

4.1 Windows终端安全

数据参考:CISP官方 目录 安全安装保护账户安全本地安全策略安全中心系统服务安全其他安全设置软件安全获取 一、安全安装(以安装windows系统为例) 选择合适的版本 商业版本:家庭版、专业版、专业工作站版、企业版特殊版本&…...

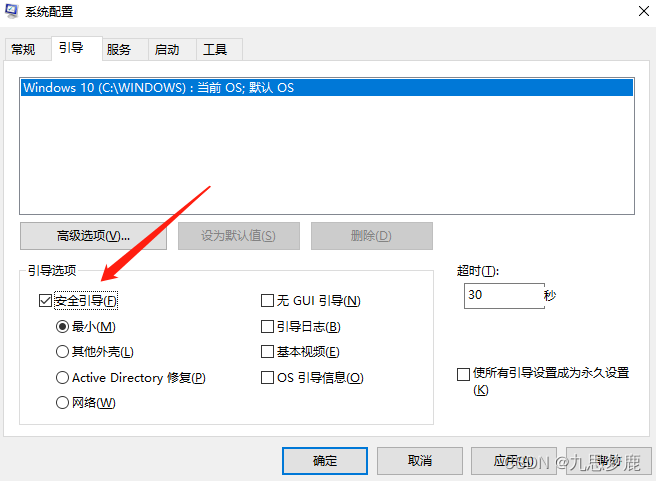

win10强制卸载奇安信天擎

1、win r 打开运行 2、输入msconfig进入系统配置面板 3、点击引导,修改安全引导配置项 4、重启系统(桌面会变成纯黑背景,符合预期,莫紧张) 5、删除安装的文件夹 若是安装天擎时选择的自定义安装,则配置…...

npm常用命令

npm -v:查看 npm 版本 npm init:初始化后会出现一个 Package.json 配置文件,可以在后面加上 -y,快速跳到问答界面 npm install:会根据项目中的 package.json 文件自动给下载项目中所需的全部依赖 npm insall 包含 -…...

创建型设计模式:4、原型模式(Prototype Pattern))

(一)创建型设计模式:4、原型模式(Prototype Pattern)

目录 1、原型模式的含义 2、C实现原型模式的简单实例 1、原型模式的含义 通过复制现有对象来创建新对象,而无需依赖于显式的构造函数或工厂方法,同时又能保证性能。 The prototype pattern is a creational design pattern in software development. …...

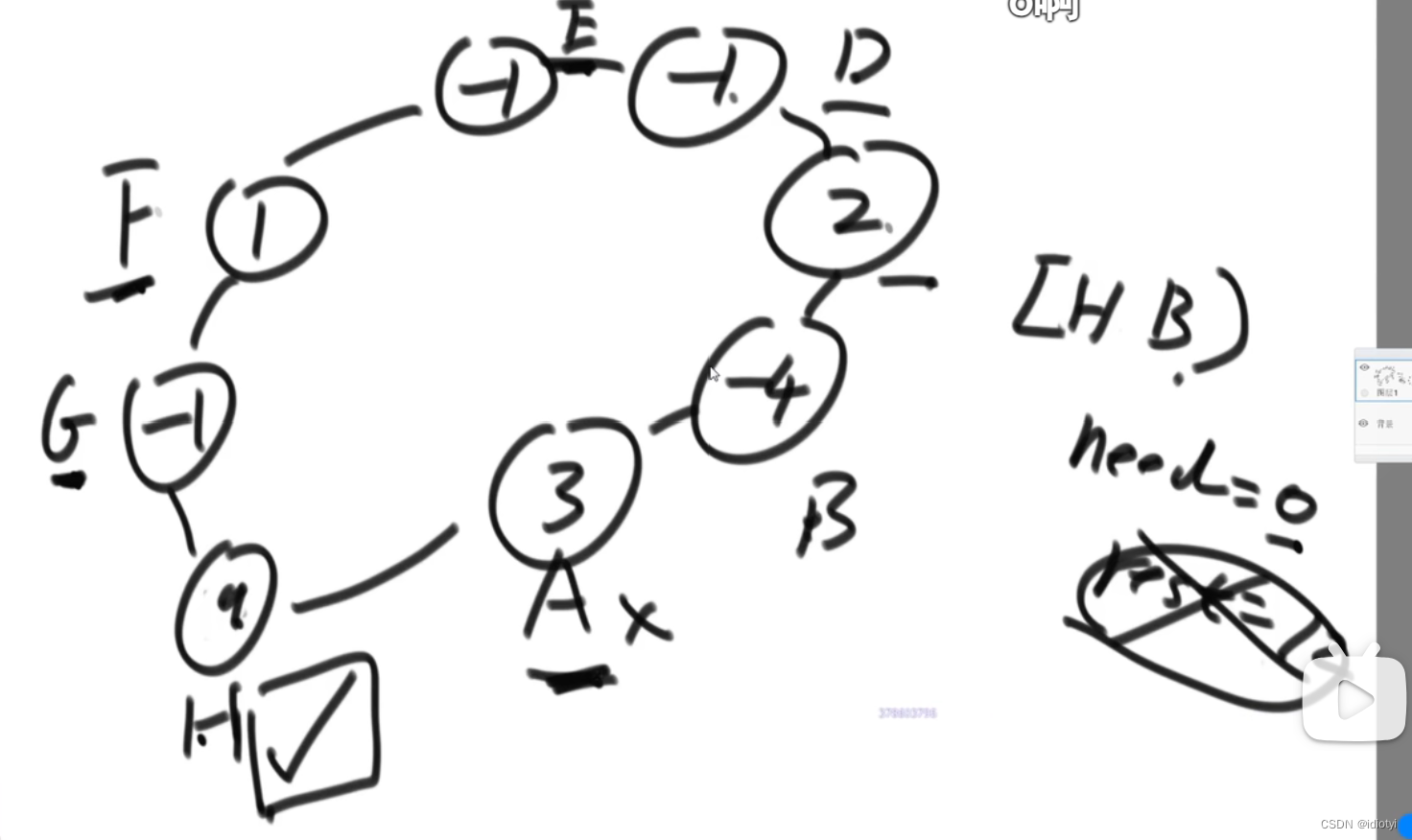

【算法学习】高级班九

这种互为旋变串: 给定两个字符串,判断是否互为旋变串 代码: 打表法: 每一层内的数字不互相依赖,只依赖它下面的层但实际上size会约束L1和L2的值,即L1和L2<N-size 思路:设置一个窗口…...

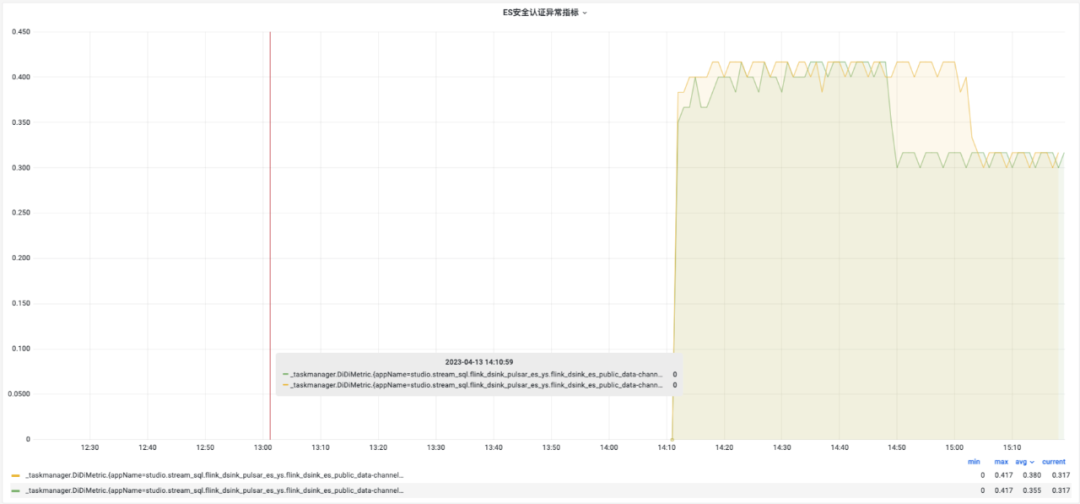

数据安全加固:深入解析滴滴ES安全认证技术方案

前文分别介绍了滴滴自研的ES强一致性多活是如何实现的、以及如何提升ES的性能潜力。由于ES具有强大的搜索和分析功能,同时也因其开源和易于使用而成为黑客攻击的目标。近些年,业界ES数据泄露事件频发, 以下是一些比较严重的数据泄露案件: 202…...

Typescript第九/十章 前后端框架,命名空间和模块

第九章 前后端框架 9.1 前端框架 Typescript特别适合用于开发前端应用。Typescript对JSX有很好的支持,而且能安全地建模不可变性,从而提升应用的结构和安全性,写出的代码正确性高,便于维护。 9.1.1 React JSX/TSX内容等 详情…...

LLM - argparse 解析脚本参数

目录 一.引言 二.argparse 解析 shell 参数 1.使用步骤 2.python 侧示例 3.shell 侧示例 一.引言 CUDA_VISIBLE_DEVICES0 python src/train_bash.py \--stage pt \--model_name_or_path path_to_your_model \--do_train \--dataset wiki_demo \--template default \--fin…...

谈一谈在两个商业项目中使用MVI架构后的感悟

作者:leobertlan 前言 当时项目采用MVP分层设计,组员的代码风格差异也较大,代码中类职责赋予与封装风格各成一套,随着业务急速膨胀,代码越发混乱。试图用 MVI架构 单向流 形成 掣肘 带来一致风格。 但这种做法不够以…...

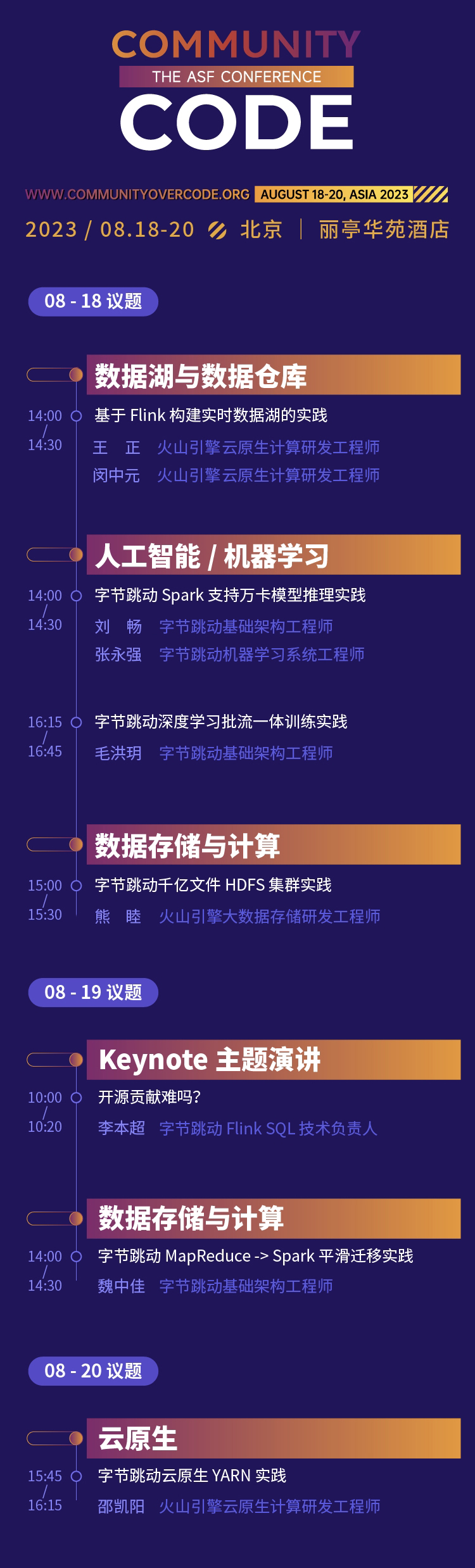

ApacheCon - 云原生大数据上的 Apache 项目实践

Apache 软件基金会的官方全球系列大会 CommunityOverCode Asia(原 ApacheCon Asia)首次中国线下峰会将于 2023 年 8 月 18-20 日在北京丽亭华苑酒店举办,大会含 17 个论坛方向、上百个前沿议题。 字节跳动云原生计算团队在此次 CommunityOve…...

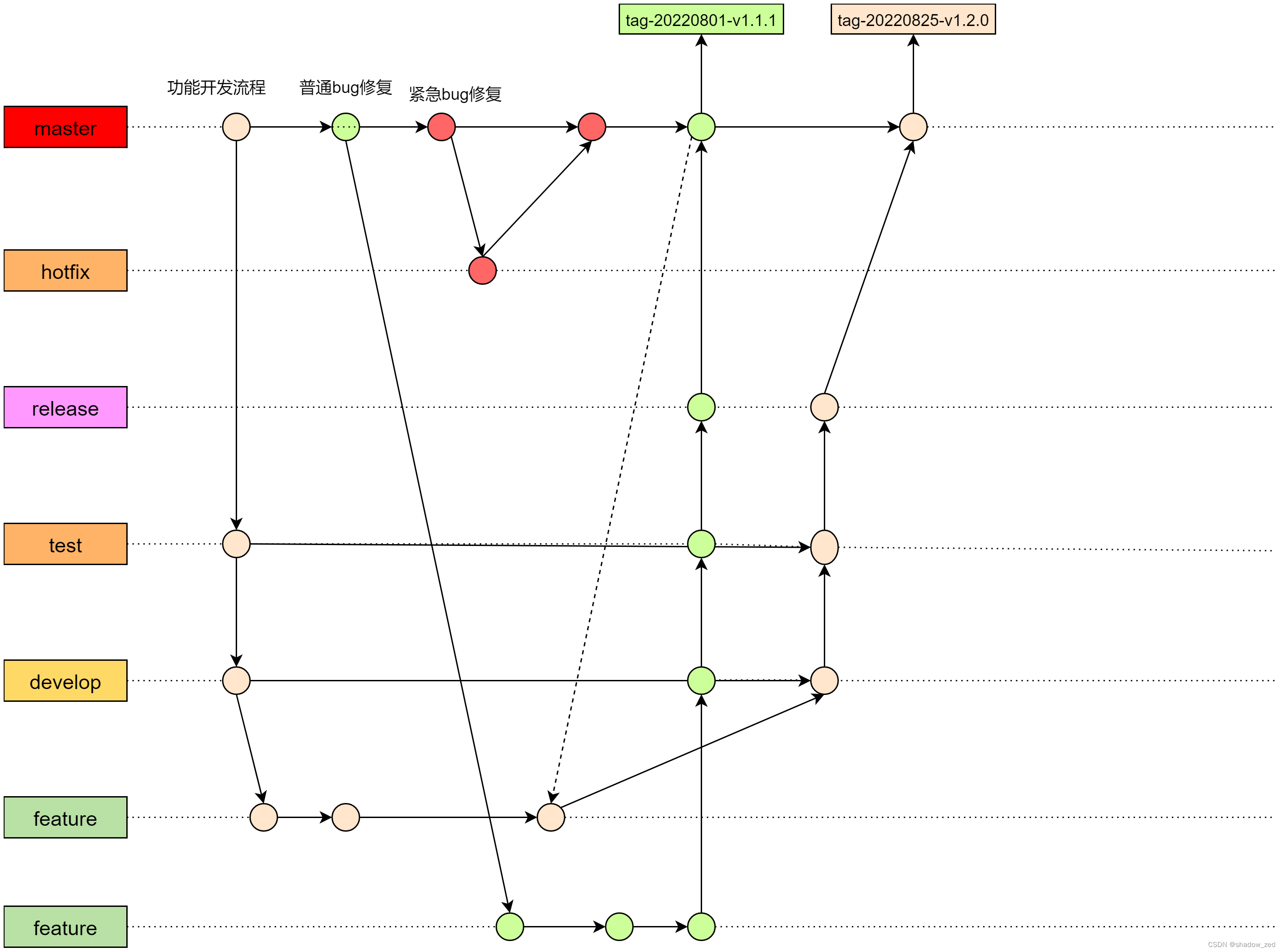

Git 代码分支规范

目的 俗话说:没有规矩,不成方圆。遵循一个好的规章制度能让你的工作事半功倍。同时也可以展现出你做事的认真的态度以及你的专业性,不会显得杂乱无章,管理困难。Git分支规范也是一样。当遵循了某种约定的Git分支,在代…...

ATFX汇评:美7月通胀率数据基本符合预期,美指仍无法站稳103关口

ATFX汇评:据美劳工部,美国7月未季调CPI年率,最新值3.2,高于前值3%,低于预期值3.3%,这标志着连续12个月的下降已经停止;7月未季调核心CPI年率,最新值4.7%,低于前值4.8%&am…...

系统架构设计专业技能 · 软件工程(一)【系统架构设计师】

系列文章目录 系统架构设计高级技能 软件架构概念、架构风格、ABSD、架构复用、DSSA(一)【系统架构设计师】 系统架构设计高级技能 系统质量属性与架构评估(二)【系统架构设计师】 系统架构设计高级技能 软件可靠性分析与设计…...

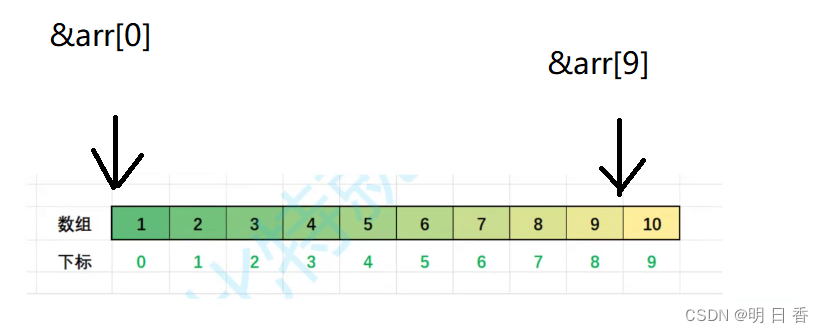

C语言 指针的运算

目录 一、介绍 二、指针 整数 、指针 - 整数 二、指针 - 指针 四、指针的关系运算 一、介绍 在C语言中,指针的运算分为三类 1、指针 整数 、指针 - 整数2、指针 - 指针3、指针的关系运算 二、指针 整数 、指针 - 整数 因为数组在…...

【JAVA基础】- 同步非阻塞模式NIO详解

【JAVA基础】- 同步非阻塞模式NIO详解 文章目录 【JAVA基础】- 同步非阻塞模式NIO详解一、概述二、常用概念三、NIO的实现原理四、NIO代码实现客户端实现服务端实现 五、同步非阻塞NIO总结 一、概述 NIO(Non-Blocking IO)是同步非阻塞方式来处理IO数据。…...

dingding机器人

“自定义机器人”只支持消息发送,自动回复需要“企业内部机器人” 消息发送 import requests import jsonres requests.post(https://oapi.dingtalk.com/robot/send?access_token036a339axxx,data json.dumps({"text": {"content":"h…...

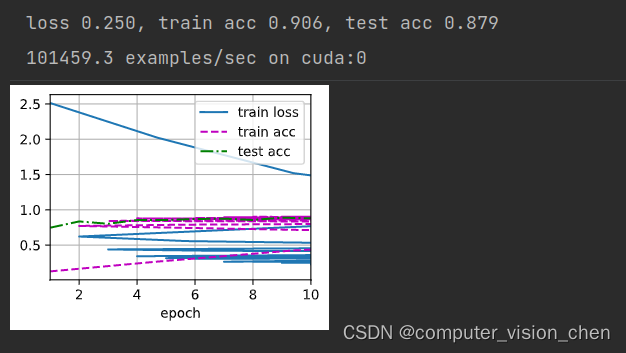

6.6 实现卷积神经网络LeNet训练并预测手写体数字

模型架构 代码实现 import torch from torch import nn from d2l import torch as d2lnet nn.Sequential(nn.Conv2d(1,6,kernel_size5,padding2),nn.Sigmoid(),#padding2补偿5x5卷积核导致的特征减少。nn.AvgPool2d(kernel_size2,stride2),nn.Conv2d(6,16,kernel_size5),nn.S…...

Django路由Router

文章目录 一、路由router路由匹配命名空间反向解析 二、实践创建用户模型Model添加子路由 - 创建用户首页页面跳转 - 使用反向解析和命名空间1. 不使用命名空间的效果2. 使用命名空间的效果 用户详情页面跳转 - 路由传参路由传递多个参数re_path 以前写法,了解即可重定向Redire…...

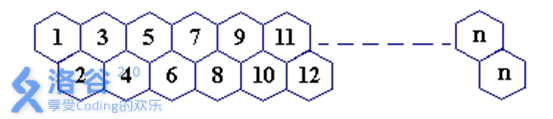

蜜蜂路线 P2437

蜜蜂路线 题目背景 无 题目描述 一只蜜蜂在下图所示的数字蜂房上爬动,已知它只能从标号小的蜂房爬到标号大的相邻蜂房,现在问你:蜜蜂从蜂房 m 开始爬到蜂房 n,m<n,有多少种爬行路线?(备注:题面有误&…...

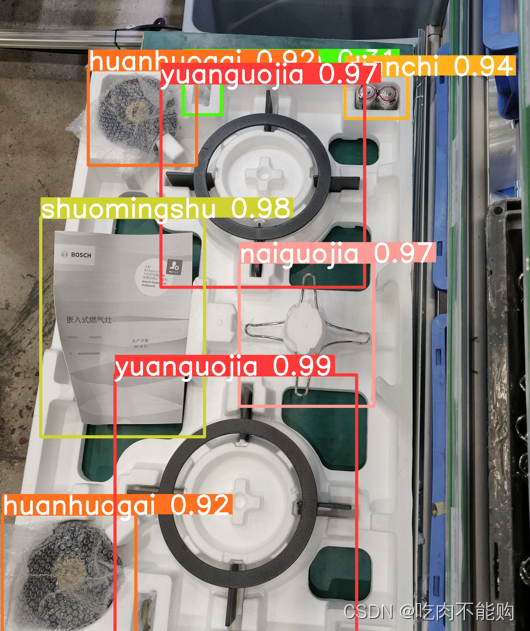

无脑——010 复现yolov8 使用yolov8和rt detr 对比,并训练自己的数据集

1.配置环境 1. 首先去官网下载yolov8的zip https://github.com/ultralytics/ultralytics 存放在我的目录下G:\bsh\yolov8 然后使用conda创建新的环境 conda create -n yolov8 python3.8 #然后激活环境 conda activate yolov8然后安装pytorch,注意 ,py…...

UE5 学习系列(二)用户操作界面及介绍

这篇博客是 UE5 学习系列博客的第二篇,在第一篇的基础上展开这篇内容。博客参考的 B 站视频资料和第一篇的链接如下: 【Note】:如果你已经完成安装等操作,可以只执行第一篇博客中 2. 新建一个空白游戏项目 章节操作,重…...

eNSP-Cloud(实现本地电脑与eNSP内设备之间通信)

说明: 想象一下,你正在用eNSP搭建一个虚拟的网络世界,里面有虚拟的路由器、交换机、电脑(PC)等等。这些设备都在你的电脑里面“运行”,它们之间可以互相通信,就像一个封闭的小王国。 但是&#…...

Prompt Tuning、P-Tuning、Prefix Tuning的区别

一、Prompt Tuning、P-Tuning、Prefix Tuning的区别 1. Prompt Tuning(提示调优) 核心思想:固定预训练模型参数,仅学习额外的连续提示向量(通常是嵌入层的一部分)。实现方式:在输入文本前添加可训练的连续向量(软提示),模型只更新这些提示参数。优势:参数量少(仅提…...

Vue2 第一节_Vue2上手_插值表达式{{}}_访问数据和修改数据_Vue开发者工具

文章目录 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染2. 插值表达式{{}}3. 访问数据和修改数据4. vue响应式5. Vue开发者工具--方便调试 1.Vue2上手-如何创建一个Vue实例,进行初始化渲染 准备容器引包创建Vue实例 new Vue()指定配置项 ->渲染数据 准备一个容器,例如: …...

srs linux

下载编译运行 git clone https:///ossrs/srs.git ./configure --h265on make 编译完成后即可启动SRS # 启动 ./objs/srs -c conf/srs.conf # 查看日志 tail -n 30 -f ./objs/srs.log 开放端口 默认RTMP接收推流端口是1935,SRS管理页面端口是8080,可…...

2025 后端自学UNIAPP【项目实战:旅游项目】6、我的收藏页面

代码框架视图 1、先添加一个获取收藏景点的列表请求 【在文件my_api.js文件中添加】 // 引入公共的请求封装 import http from ./my_http.js// 登录接口(适配服务端返回 Token) export const login async (code, avatar) > {const res await http…...

Rust 异步编程

Rust 异步编程 引言 Rust 是一种系统编程语言,以其高性能、安全性以及零成本抽象而著称。在多核处理器成为主流的今天,异步编程成为了一种提高应用性能、优化资源利用的有效手段。本文将深入探讨 Rust 异步编程的核心概念、常用库以及最佳实践。 异步编程基础 什么是异步…...

HTML前端开发:JavaScript 常用事件详解

作为前端开发的核心,JavaScript 事件是用户与网页交互的基础。以下是常见事件的详细说明和用法示例: 1. onclick - 点击事件 当元素被单击时触发(左键点击) button.onclick function() {alert("按钮被点击了!&…...

)

是否存在路径(FIFOBB算法)

题目描述 一个具有 n 个顶点e条边的无向图,该图顶点的编号依次为0到n-1且不存在顶点与自身相连的边。请使用FIFOBB算法编写程序,确定是否存在从顶点 source到顶点 destination的路径。 输入 第一行两个整数,分别表示n 和 e 的值(1…...

什么是Ansible Jinja2

理解 Ansible Jinja2 模板 Ansible 是一款功能强大的开源自动化工具,可让您无缝地管理和配置系统。Ansible 的一大亮点是它使用 Jinja2 模板,允许您根据变量数据动态生成文件、配置设置和脚本。本文将向您介绍 Ansible 中的 Jinja2 模板,并通…...