白帽黑帽与linux安全操作

目录

白帽黑帽

Linux安全

白帽黑帽

白帽(White Hat)和黑帽(Black Hat)通常用于描述计算机安全领域中的两种不同角色。白帽黑客通常被认为是合法的安全专家,他们通过合法途径寻找和修复安全漏洞,帮助企业和个人保护自己的系统。而黑帽黑客则是非法入侵计算机系统、窃取数据、传播恶意软件等的犯罪分子。

(1)白帽(White Hat):

白帽是指遵守道德规范的网络安全专家,他们使用自己的技能来保护系统和数据。白帽黑客通常受雇于公司或政府机构,负责发现和修复安全漏洞,防止黑客攻击。他们在进行渗透测试或漏洞扫描时,都会事先获得授权,并在发现问题后及时报告给相关负责人,帮助组织提高安全防护能力。

示例:一个公司雇佣了一名白帽黑客,要求他对公司的网络系统进行渗透测试。白帽黑客在获得授权后,成功地找到了一个存在漏洞的服务器。他立即将这个问题报告给公司,帮助他们修复漏洞,从而避免了潜在的黑客攻击。

(2)黑帽(Black Hat):

黑帽是指那些未经授权非法侵入计算机系统的黑客,他们通常出于恶意目的,如盗取数据、发起勒索软件攻击、破坏系统等。黑帽黑客通常利用渗透测试和漏洞扫描等技术寻找目标系统的弱点,然后利用这些弱点进行攻击,获取利益。他们的行为违反了法律和道德规范,可能会给个人和组织带来严重损失。

示例:一个黑帽黑客发现了一家银行网络系统中的一个漏洞。他利用这个漏洞非法侵入系统,窃取了大量客户的银行账户信息和资金。这种行为严重侵犯了他人的财产和隐私权益,给银行和客户带来了重大损失。

比如

白帽—渗透测试

模拟黑客攻击来评估系统的安全性。渗透测试的过程包括收集目标系统信息、寻找漏洞、尝试利用漏洞以及报告发现的问题。

黑帽—SQL注入、CSRF攻击等等侵犯WEB安全样例:

username: ' OR 1=1 --

password: any_passwordLinux安全

Linux 操作系统中采取的一系列措施,以保护系统和数据免受未经授权访问、篡改或破坏的威胁。Linux 作为一种流行的开源操作系统,广泛应用于服务器、桌面计算机和嵌入式设备等领域。因此,确保 Linux 系统的安全对于维护网络和数据的安全至关重要。

-

保持系统更新:定期更新系统和软件包,以确保安全漏洞得到修复。

-

使用最小权限原则:为用户和服务分配最低权限,以减少潜在的安全风险。例如,避免使用 root 用户进行日常操作,而是使用普通用户并在需要时使用 sudo 提升权限。

-

配置防火墙:使用 iptables、ufw 或 firewalld 等工具配置防火墙,以限制未经授权的网络访问。

-

禁用不必要的服务:检查系统中正在运行的服务,并禁用不需要的服务,以减少攻击面。

-

加固 SSH:使用密钥认证而非密码认证,禁用 root 登录,并更改默认端口,以提高 SSH 的安全性。

-

定期审计:定期检查系统日志,以便发现任何可疑活动。

-

使用安全工具:使用如 SELinux、AppArmor 等工具增强系统安全。

-

数据加密:对敏感数据进行加密,以防止数据泄露。

-

备份和恢复:定期备份重要数据,并确保可以在发生问题时快速恢复。

-

安全扫描和监控:使用如 ClamAV、Chkrootkit 等工具定期扫描系统,检测恶意软件和入侵。

常用的简单Linux查阅进程、开发端口命令:

(1)查看开放的端口

使用netstat

sudo netstat -tuln

# 也可以用 ss -tuln将显示 TCP(-t)和 UDP(-u)端口,以及它们对应的监听状态(-l)和数字格式(-n)。

netstat显示数据类似:

ss显示数据类似:

(2)查看正在运行的进程

ps aux显示所有用户(-a)的详细进程列表(-x),包括进程的用户、CPU 占用率、内存占用率等信息。

显示数据类似:

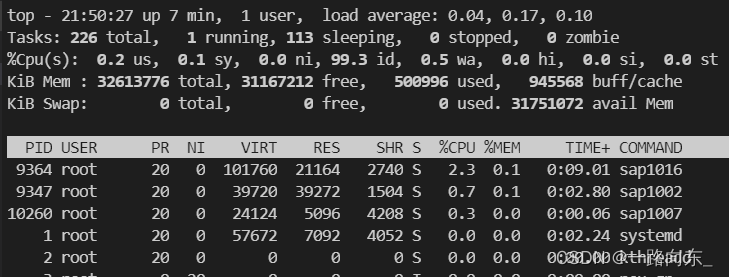

(3)获取更详细的实时进程信息,可使用 top

top

相关文章:

白帽黑帽与linux安全操作

目录 白帽黑帽 Linux安全 白帽黑帽 白帽(White Hat)和黑帽(Black Hat)通常用于描述计算机安全领域中的两种不同角色。白帽黑客通常被认为是合法的安全专家,他们通过合法途径寻找和修复安全漏洞,帮助企业和…...

【TypeScript】进阶之路语法细节,类型和函数

进阶之路 类型别名(type)的使用接口(interface)的声明的使用二者区别: 联合类型和交叉类型联合类型交叉类型 类型断言获取DOM元素 非空类型断言字面量类型的使用类型缩小(类型收窄)TypeScript 函数类型函数类型表达式内部规则检测函数的调用签…...

)

每日一题 611有效三角形的个数(相向双指针)

题目 给定一个包含非负整数的数组 nums ,返回其中可以组成三角形三条边的三元组个数。 示例 1: 输入: nums [2,2,3,4] 输出: 3 解释:有效的组合是: 2,3,4 (使用第一个 2) 2,3,4 (使用第二个 2) 2,2,3示例 2: 输入: nums [4,2,3,4] 输出: 4 题解 class Solu…...

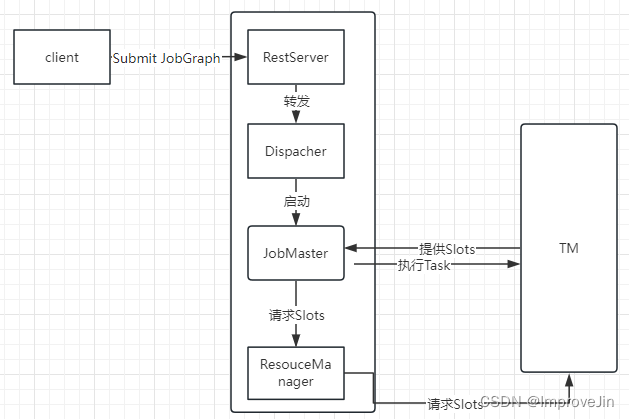

Flink源码之JobMaster启动流程

Flink中Graph转换流程如下: Flink Job提交时各种类型Graph转换流程中,JobGraph是Client端形成StreamGraph后经过Operator Chain优化后形成的,然后提交给JobManager的Restserver,最终转发给JobManager的Dispatcher处理。 Completa…...

C#,数值计算——抛物线插值与Brent方法(Parabolic Interpolation and Brent‘s Method)的计算方法与源程序

using System; namespace Legalsoft.Truffer { /// <summary> /// 抛物线插值与Brent方法 /// Parabolic Interpolation and Brents Method /// </summary> public class Brent : Bracketmethod { public double xmin { get; set…...

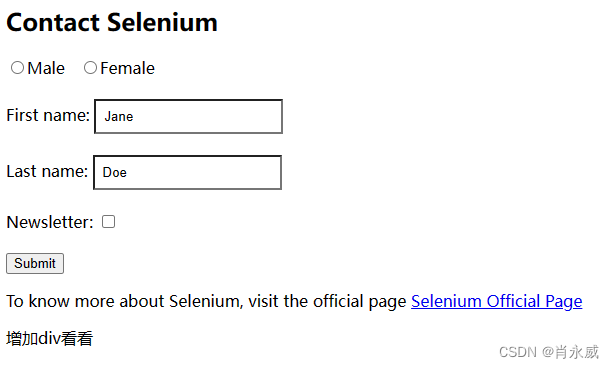

基于Selenium技术方案的爬取界面内容实践

1. 定位页面(多窗口切换) WebDriver提供了处理多个窗口的能力,这是通过使用“WebDriver.switchTo.window()”方法来切换到已知名称的窗口来实现的。如果名称未知,您可以使用“WebDriver.getWindowHandles()”获取已知窗口列表。您…...

)

线程记录(1)

创建线程: 一、1.继承Thread,重写run(),将操作写入其中 2.创建子类对象,start() 二、1.实现runnable接口,实现run() 2.创建子类对象,将子类对象作为参数传递到thread的构造器中,创建出Thread类…...

requests

操作步骤 安装 requests 发送GET请求 发送POST请求 说明: data: 参数接收form表单数据,后台会⾃动附加form表单请求信息头(data数据格式为字典) json:参数接收json数据,后台会⾃动附加json表单请求信息头&…...

Python 监控 Windows 服务

Python 监控 Windows 服务 Python 在 Windows 系统上可以使用 wmi 模块来实现对 Windows 服务的监控。本文将介绍如何使用 Python 监控 Windows 服务,并实现服务状态的查询和服务启停功能。 安装依赖 在使用 wmi 模块之前,需要先安装 wmi包。可以使用…...

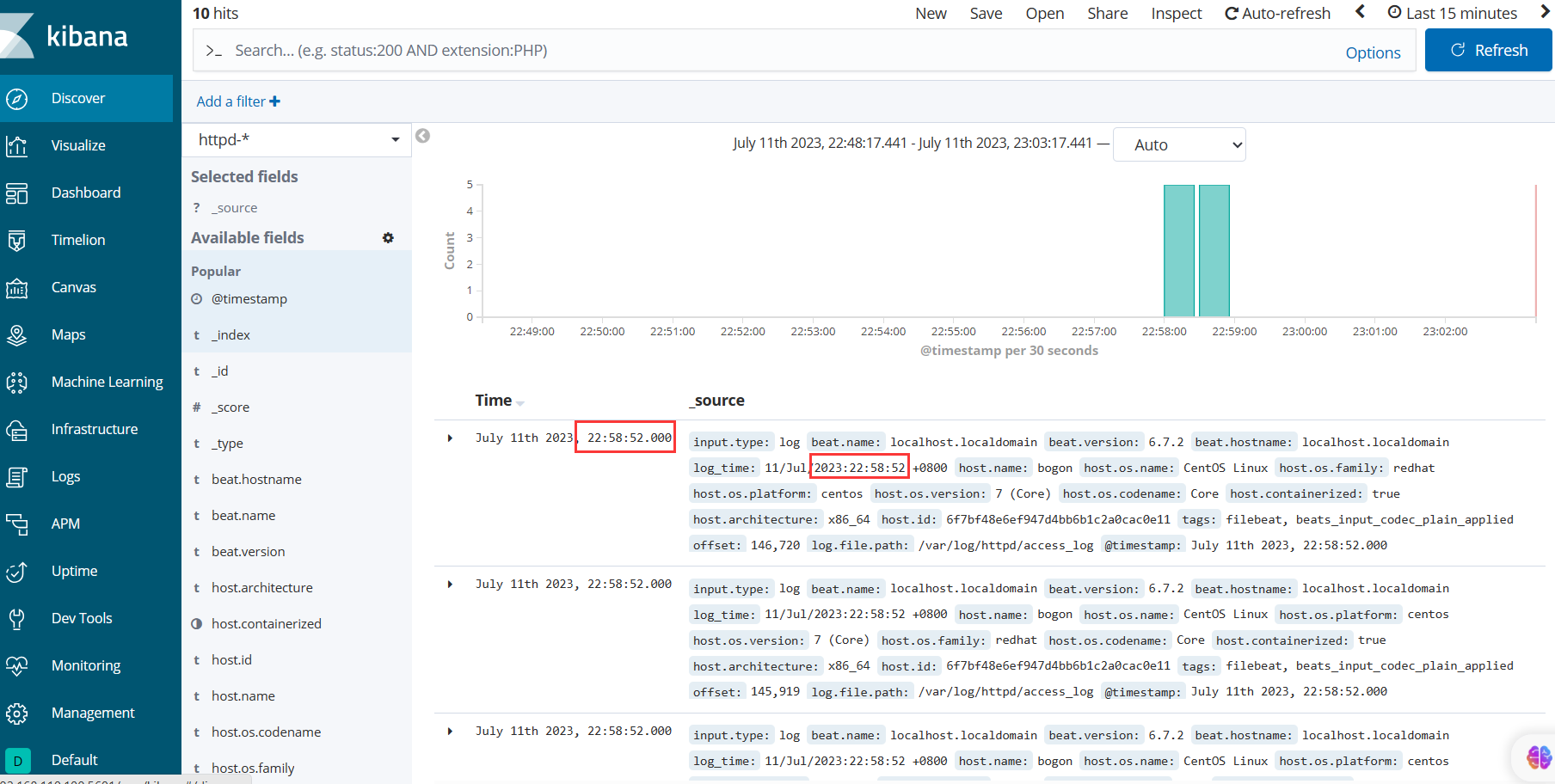

ELK中grok插件、mutate插件、multiline插件、date插件的相关配置

目录 一、grok 正则捕获插件 自定义表达式调用 二、mutate 数据修改插件 示例: ●将字段old_field重命名为new_field ●添加字段 ●将字段删除 ●将filedName1字段数据类型转换成string类型,filedName2字段数据类型转换成float类型 ●将filedNam…...

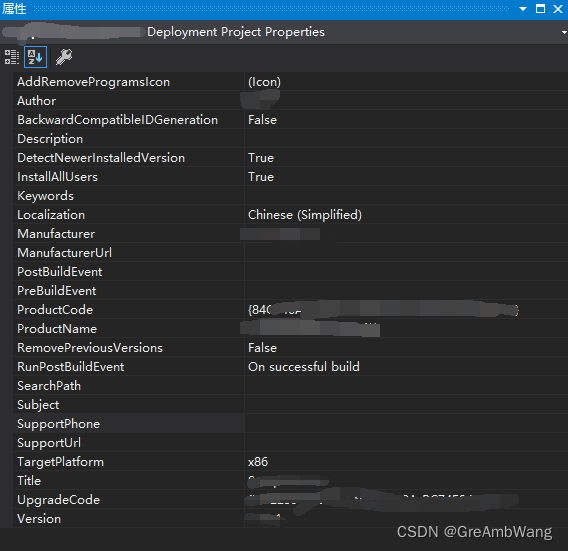

【C#】静默安装、SQL SERVER静默安装等

可以通过cmd命令行来执行,也可以通过代码来执行,一般都需要管理员权限运行 代码 /// <summary>/// 静默安装/// </summary>/// <param name"fileName">安装文件路径</param>/// <param name"arguments"…...

在vue3中定义组件的5种方式

在vue3中定义组件的5种方式 Vue 正在不断发展,目前在 Vue3 中定义组件的方法有多种。从选项式到组合式再到类API,情况截然不同。本文将会定义一个简单的组件并使用所有可用的方法重构它。 选项式 这是在 Vue 中声明组件的最常见方法。从 Vue1 就开始存…...

算法训练营题目,忘了第几天了

144. 二叉树的前序遍历 给你二叉树的根节点 root ,返回它节点值的 前序 遍历。 输入:root [1,null,2,3] 输出:[1,2,3] var res[]int func preorderTraversal(root *TreeNode) []int {res []int{}traval(root)return res }func traval(no…...

蓝桥杯-统计子矩阵

统计子矩阵 题目链接 思路: 使用前缀和滑动窗口 ,可以先计算出纵向或横向的前缀和,matrix[i][j]表示前i行第j列之和 然后遍历上边界top和下边界buttom,再这个上下边界内使用滑动窗口,由于前面维护了纵向前缀和&…...

在线预览Word、Excel、PowerPoint等文件

在我们工作时,经常会有在线查看各种不同类型的文件的需要,如Word文档、Excel表格、PowerPoint幻灯片和PDF等。可以直接在这里预览:https://www.compdf.com/webviewer/demo Word 文件实现前端预览 方案一: 使用 XDOC 可以实现预…...

准确预测极端降水,哥伦比亚大学推出升级版神经网络 Org-NN

内容一览:随着环境变化加剧,近年来全球极端天气现象频频出现,准确预测降水强度对人类以及自然环境都十分重要。传统模型预测降水的方差较小,偏向小雨,对极端降水预测不足。 关键词:极端天气 内隐学习 神经网…...

【数据结构】反转链表、链表的中间节点、链表的回文结构(单链表OJ题)

正如标题所说,本文会图文详细解析三道单链表OJ题,分别为: 反转链表 (简单) 链表的中间节点 (简单) 链表的回文结构 (较难) 把他们放在一起讲的原因是: 反转链…...

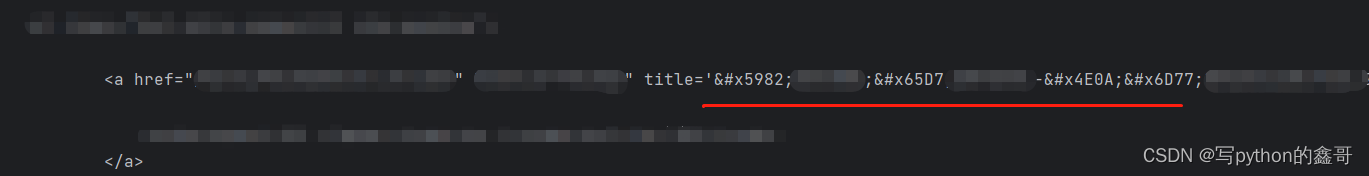

Python爬虫-抓取的目标数据为#x开头,怎么解决?

前言 本文是该专栏的第4篇,后面会持续分享python爬虫案例干货,记得关注。 在做爬虫项目的时候,有时候抓取的平台目标数据为&#x开头,如下图所示: 浏览器显示的正常数据,但通过爬虫协议获取到的网页源码数据却是以&#x开头的隐藏数据,遇到这种情况,爬虫需要怎么处…...

短视频账号矩阵系统/技术开发搭建私有部署

本系统是基于短视频领域的新一代系统,旨在提供一个高效、全面的短视频管理与分发平台。系统采用先进的开发算法和技术,实现了智能化视频分类、推荐和用户互动功能。 目录 一、抖音SEO账号矩阵系统的开发和部署遵循以下原则: 二、账号矩阵绑…...

光致发光二极管光源——荧光效率检测系统

发光二极管(LED)光源已经逐步地取代传统光源,并在生产和生活中得以广泛应用。荧光粉在LED照明设备中起到了至关重要的作用,其功能为将转换芯片所产生的紫外或者蓝光,发射出目标颜色的光。近年来,人们为了提…...

使用VSCode开发Django指南

使用VSCode开发Django指南 一、概述 Django 是一个高级 Python 框架,专为快速、安全和可扩展的 Web 开发而设计。Django 包含对 URL 路由、页面模板和数据处理的丰富支持。 本文将创建一个简单的 Django 应用,其中包含三个使用通用基本模板的页面。在此…...

基于FPGA的PID算法学习———实现PID比例控制算法

基于FPGA的PID算法学习 前言一、PID算法分析二、PID仿真分析1. PID代码2.PI代码3.P代码4.顶层5.测试文件6.仿真波形 总结 前言 学习内容:参考网站: PID算法控制 PID即:Proportional(比例)、Integral(积分&…...

Xshell远程连接Kali(默认 | 私钥)Note版

前言:xshell远程连接,私钥连接和常规默认连接 任务一 开启ssh服务 service ssh status //查看ssh服务状态 service ssh start //开启ssh服务 update-rc.d ssh enable //开启自启动ssh服务 任务二 修改配置文件 vi /etc/ssh/ssh_config //第一…...

JavaScript 中的 ES|QL:利用 Apache Arrow 工具

作者:来自 Elastic Jeffrey Rengifo 学习如何将 ES|QL 与 JavaScript 的 Apache Arrow 客户端工具一起使用。 想获得 Elastic 认证吗?了解下一期 Elasticsearch Engineer 培训的时间吧! Elasticsearch 拥有众多新功能,助你为自己…...

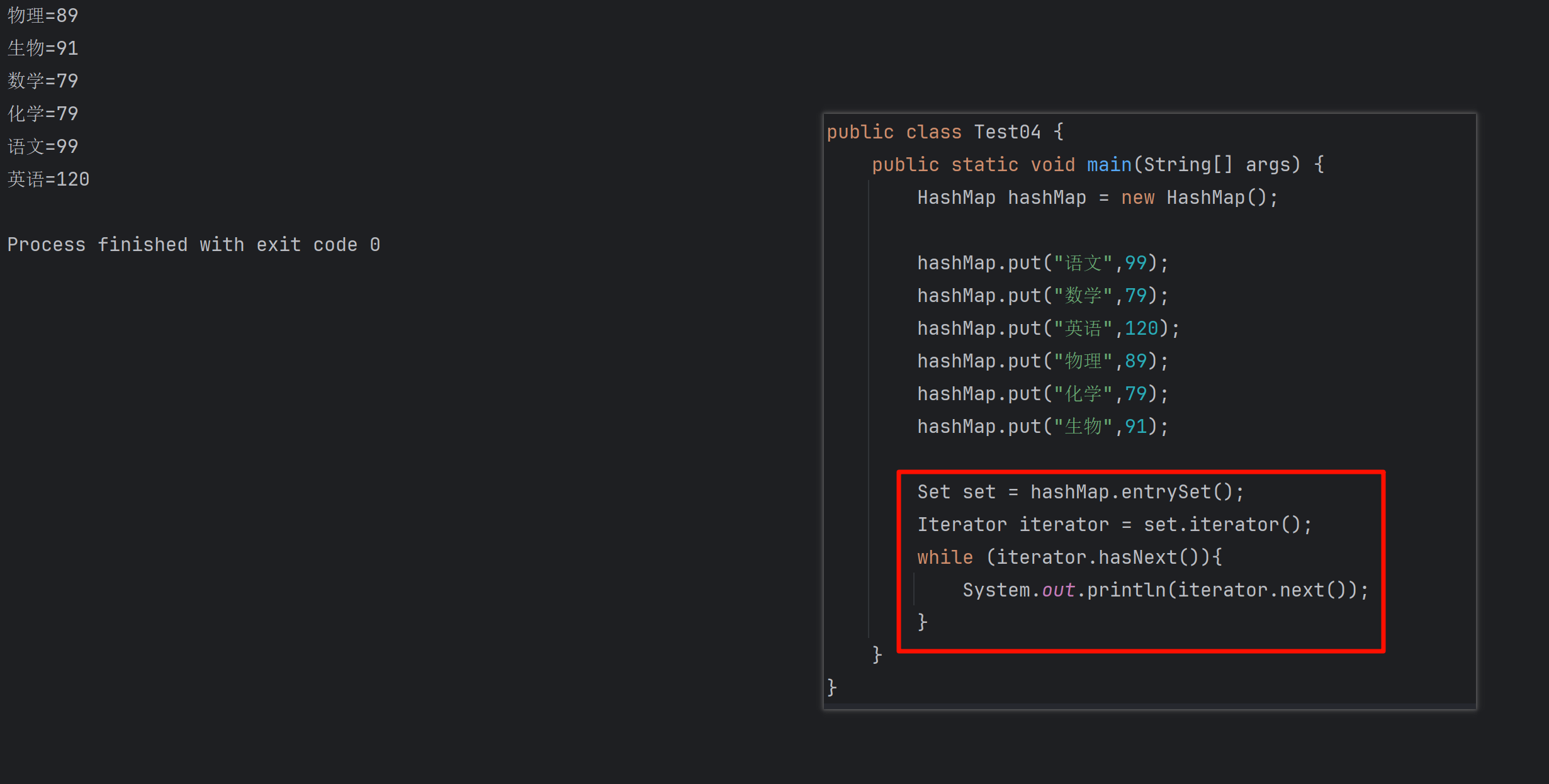

遍历 Map 类型集合的方法汇总

1 方法一 先用方法 keySet() 获取集合中的所有键。再通过 gey(key) 方法用对应键获取值 import java.util.HashMap; import java.util.Set;public class Test {public static void main(String[] args) {HashMap hashMap new HashMap();hashMap.put("语文",99);has…...

2025盘古石杯决赛【手机取证】

前言 第三届盘古石杯国际电子数据取证大赛决赛 最后一题没有解出来,实在找不到,希望有大佬教一下我。 还有就会议时间,我感觉不是图片时间,因为在电脑看到是其他时间用老会议系统开的会。 手机取证 1、分析鸿蒙手机检材&#x…...

PL0语法,分析器实现!

简介 PL/0 是一种简单的编程语言,通常用于教学编译原理。它的语法结构清晰,功能包括常量定义、变量声明、过程(子程序)定义以及基本的控制结构(如条件语句和循环语句)。 PL/0 语法规范 PL/0 是一种教学用的小型编程语言,由 Niklaus Wirth 设计,用于展示编译原理的核…...

【HTML-16】深入理解HTML中的块元素与行内元素

HTML元素根据其显示特性可以分为两大类:块元素(Block-level Elements)和行内元素(Inline Elements)。理解这两者的区别对于构建良好的网页布局至关重要。本文将全面解析这两种元素的特性、区别以及实际应用场景。 1. 块元素(Block-level Elements) 1.1 基本特性 …...

-HIve数据分析)

大数据学习(132)-HIve数据分析

🍋🍋大数据学习🍋🍋 🔥系列专栏: 👑哲学语录: 用力所能及,改变世界。 💖如果觉得博主的文章还不错的话,请点赞👍收藏⭐️留言Ǵ…...

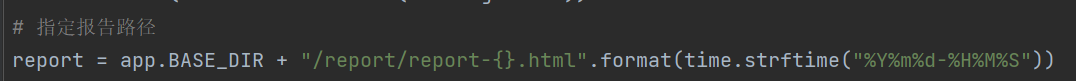

接口自动化测试:HttpRunner基础

相关文档 HttpRunner V3.x中文文档 HttpRunner 用户指南 使用HttpRunner 3.x实现接口自动化测试 HttpRunner介绍 HttpRunner 是一个开源的 API 测试工具,支持 HTTP(S)/HTTP2/WebSocket/RPC 等网络协议,涵盖接口测试、性能测试、数字体验监测等测试类型…...