企业如何开展个人信息安全影响评估(PIA)二

基本概念

根据《信息安全 技术个人信息安全影响评估指南》(GB/T 39335—2020;personal information security impact assessment,简称“PIA”),个人信息安全影响评估是指针对个人信息处理活动,检验其合法合规程度,判断其对个人信息主体合法权益造成损害的各种风险,以及评估用于保护个人信息主体的各项措施有效性的过程。个人信息安全影响评估旨在发现、处置和持续监控个人信息处理过程中对个人信息主体合法权益造成不利影响的风险。

基本原理

个人信息安全影响评估旨在发现、处置和持续监控个人信息处理过程中对个人信息主体合法权益造成不利影响的风险。开展评估前, 需对待评估的对象(可为某项产品、某类业务、某项具体合作等) 进行全面的调研, 形成清晰的数据清单及数据映射图表,并梳理出待评估的具体的个人信息处理活动。开展评估时, 通过分析个人信息处理活动对个人信息主体的权益可能造成的影响及其程度,以及分析安全措施是否有效、是否会导致安全事件发生及其可能性, 综合两方面结果得出个人信息处理活动的安全风险及风险等级, 并提出相应的改进建议, 形成评估报告。

什么时候需要进行个人信息保护影响评估

0

1

必须进行个人信息保护影响评估情形

根据《中华人民共和国个人信息保护法》规定,有下列情形之一的,个人信息处理者应当事前进行个人信息保护影响评估,并对处理情况进行记录:

1.处理敏感个人信息;

2.利用个人信息进行自动化决策;

3.委托处理个人信息、向其他个人信息处理者提供个人信息、公开个人信息;

4.向境外提供个人信息;

5.其他对个人权益有重大影响的个人信息处理活动。

根据《信息安全技术 个人信息安全规范》(GB/T 35273—2020)规定,个人信息控制者应建立个人信息安全影响评估制度,评估并处置个人信息处理活动存在的安全风险。在产品或服务发布前,或业务功能发生重大变化时,应进行个人信息安全影响评估。在法律法规有新的要求时,或在业务模式、信息系统、运行环境发生重大变更时,或发生重大个人信息安全事件时,应进行个人信息安全影响评估。

0

2

企业自主进行个人信息安全影响评估

企业以合规管理、提升自身安全风险管理能力和安全水平的目的主动进行个人信息安全影响评估。企业自主启动个人信息安全影响评估的必要性, 取决于组织的个人信息安全目标,组织可根据实际的需求选取需要启动评估的业务场景。个人信息安全影响评估可用于合规差距分析, 也可以用于合规之上、进一步提升自身安全风险管理能力和安全水平的目的。

合规差距评估。当组织定义的个人信息安全目标为符合相关法律、法规或标准的基线要求时, 则个人信息安全影响评估主要目的在于识别待评估的具体个人信息处理活动已采取的安全控制措施,与相关法律、法规或标准的具体要求之间的差距, 例如在某业务场景中与第三方共享个人信息, 是否取得了个人信息主体的明示同意。

尽责性风险评估。出于审慎经营、声誉维护、品牌建立等目的, 组织往往选取可能对个人合法权益产生高风险的个人信息处理活动, 开展尽责性风险评估。此种风险评估的目标, 是在符合相关法律、法规和标准的基线要求之上, 尽可能降低对个人信息主体合法权益的不利影响。

03

由哪个主体进行个人信息影响安全评估

个人信息处理者

基本概念

进行个人信息安全影响评估的主体,在《个人信息保护法》中规定为“个人信息处理者”,《个人信息安全规范》规定为 “个人信息控制者”。在中华人民共和国法律体系下,个人信息处理者和个人信息控制者均是指在个人信息处理活动中自主或有能力决定个人信息处理目的、处理方式的组织、个人。

因此,就组织形式而言,公司、企业及外国机构驻中国代表处等组织都可以成为个人信息处理者。

牵头部门

通常而言, 公司等开展个人信息保护影响评估工作可以由其法务部门、合规部门或其信息安全部门牵头执行。上述企业内部的责任部门可以根据部门的具体能力配备情况, 自行开展个人信息保护影响评估工作或聘请外部独立的第三方来承担具体的评估工作。

个人信息保护影响评估工作应当具有独立性,应在不受被评估方影响的前提下进行。一般建议聘请外部独立的第三方与企业内部的责任部门协作,共同完成个人信息保护影响评估工作。

04

个人信息影响安全评估需要评估哪些内容

PIA评估内容

《个人信息安全保护法》

个人信息保护影响评估应当包括下列内容:

- 个人信息的处理目的、处理方式等是否合法、正当、必要;

- 对个人权益的影响及安全风险;

- 所采取的保护措施是否合法、有效并与风险程度相适应。

《信息安全技术 个人信息安全规范》

个人信息安全影响评估内容包括但不限于:

1.个人信息收集环节是否遵循目的明确、选择同意、最小必要等原则;

2.个人信息处理是否可能对个人信息主体合法权益造成不利影响,包括是否会危害人身和财产安全、损害个人名誉和身心健康、导致差别性待遇等;

3.个人信息安全措施的有效性;

4.匿名化或去标识化处理后的数据集重新识别出个人信息主体或与其他数据集汇聚后重新识别出个人信息主体的风险;

5.共享、转让、公开披露个人信息对个人信息主体合法权益可能产生的不利影响;

6.发生安全事件时,对个人信息主体合法权益可能产生的不利影响。

相关文章:

企业如何开展个人信息安全影响评估(PIA)二

基本概念 根据《信息安全 技术个人信息安全影响评估指南》(GB/T 39335—2020;personal information security impact assessment,简称“PIA”),个人信息安全影响评估是指针对个人信息处理活动,检验其合法合…...

android TextView 超出长度使用省略号

在Android中最常见的需求,就是在在外部展示信息时,需要简要展示内容。TextView仅需在静态布局文件中设置以下几个属性: android:maxWidth“100dp” // 宽度是多少才算超出 android:maxLines"2" // 高度多少才算超出 android:elli…...

c++ | 字节转换 | 字长 | 机器位数

为什么有的时候脑子转不过来?? 为什么要对字节、机器长啊、位啊都要门清 位数 一般的就是指计算机的位数,比如64位/32位,更简单的理解,计算机就是在不停的做二进制的计算,比如32位计算机,在长…...

7-4 交换最小值和最大值

分数 15 全屏浏览题目 切换布局 作者 C课程组 单位 浙江大学 本题要求编写程序,先将输入的一系列整数中的最小值与第一个数交换,然后将最大值与最后一个数交换,最后输出交换后的序列。 注意:题目保证最大和最小值都是唯一的。…...

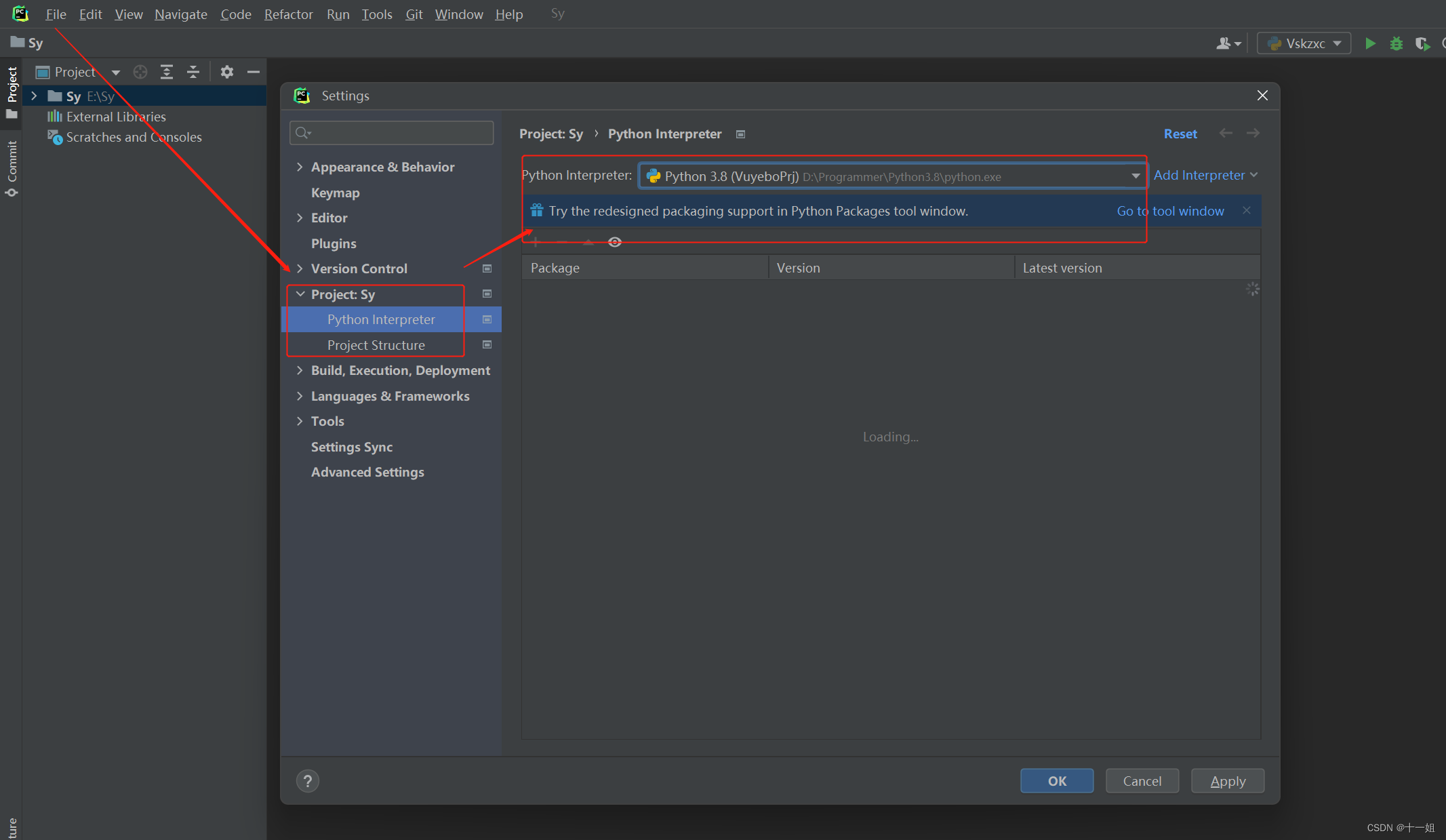

解决Pycharm的Settings中Project不见了也无法选择Python Interpreter的方法

目录 一、问题如下二、解决方法 一、问题如下 突然打开项目没有python解释器,也无法重新配置python Interpreter,而且整个文件夹是黄色高亮的形式,如下显示,而且重新安装了pycharm也没用甚至说打开File–>Setting–>Projec…...

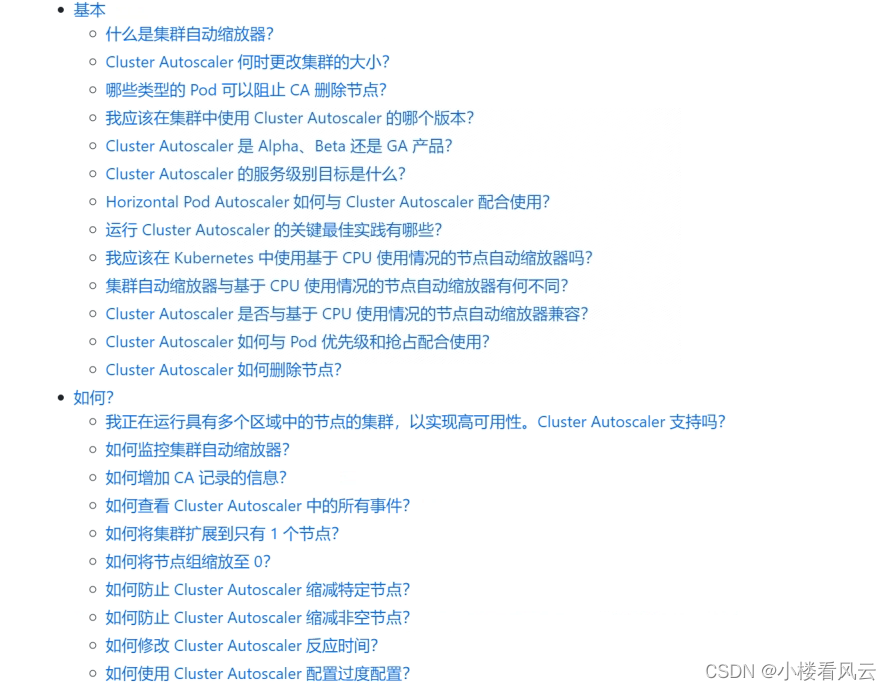

AWS EKS 集群自动扩容 Cluster Autoscaler

文章目录 一,需求工作需求说明 二,部署精简命令执行1,要求2,查看EC2 Auto Scaling groups Tag3,创建Serviceaccount需要的Policy,Role4,部署Cluster Autoscaler5,验证6,常…...

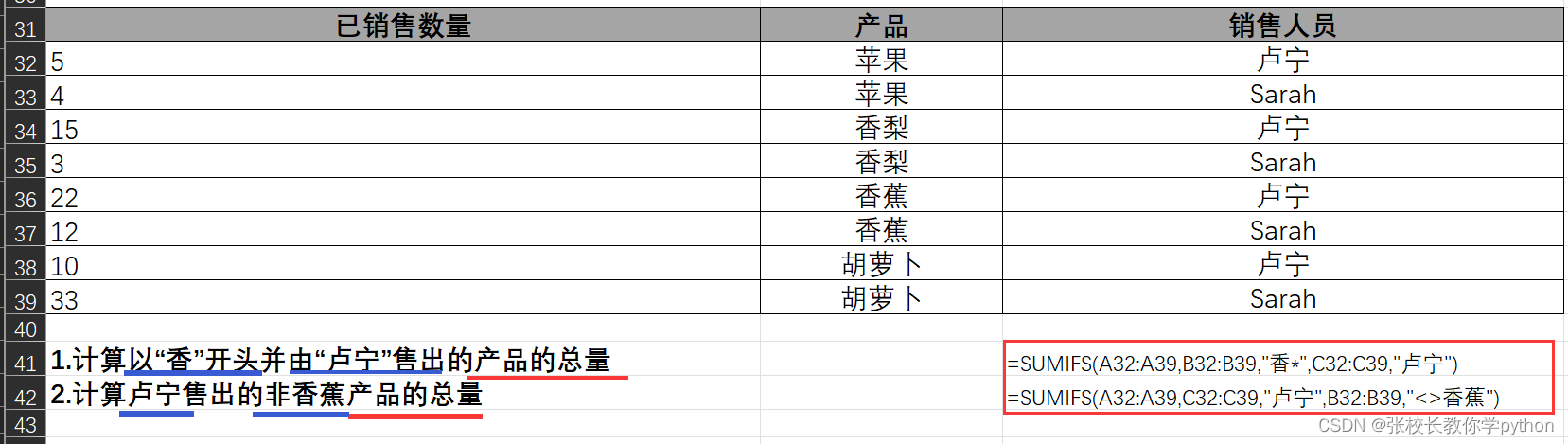

excel中有哪些通配符、excel配置问题,数学函数篇1之sum系列

学习excel前需要明确的是事: 在学习excel函数之前,大家需要明确一件事,excel现在设计到了一些新函数,这些新函数只能存在于office365、office2019及更 新版本之中,所以建议大家在学习时安装较新的版本,…...

工控行业需要熟悉的工业级通信协议

1. Modbus RTU Modbus RTU 是一种串行通信协议,常用于工控行业。它具有以下特点和优势: 采用二进制编码,数据传输更加高效。支持多种传输介质,如RS-232、RS-485等。容易实现和使用,适用于各种设备。具备强大的错误检…...

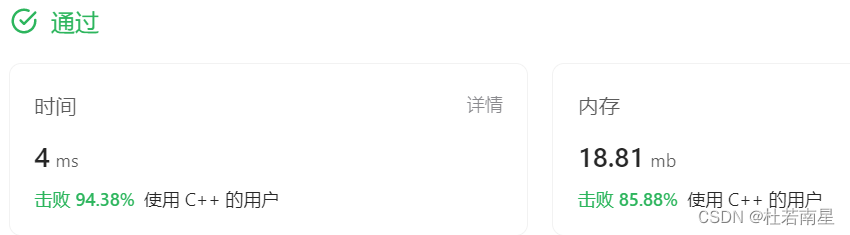

,带注释)

力扣题解(1030. 距离顺序排列矩阵单元格),带注释

题目描述 链接:点我 注意:多看几遍题目,开始没看懂…相当于计算矩阵网格里面的点(不要计算边界) 我开了题解才明白题的意思 orz… 题解 class Solution {public int[][] allCellsDistOrder(int rows, int cols, int rCenter, …...

每天一道leetcode:剑指 Offer 34. 二叉树中和为某一值的路径(中等图论深度优先遍历递归)

今日份题目: 给你二叉树的根节点 root 和一个整数目标和 targetSum ,找出所有 从根节点到叶子节点 路径总和等于给定目标和的路径。 叶子节点 是指没有子节点的节点。 示例1 输入:root [5,4,8,11,null,13,4,7,2,null,null,5,1], targetSu…...

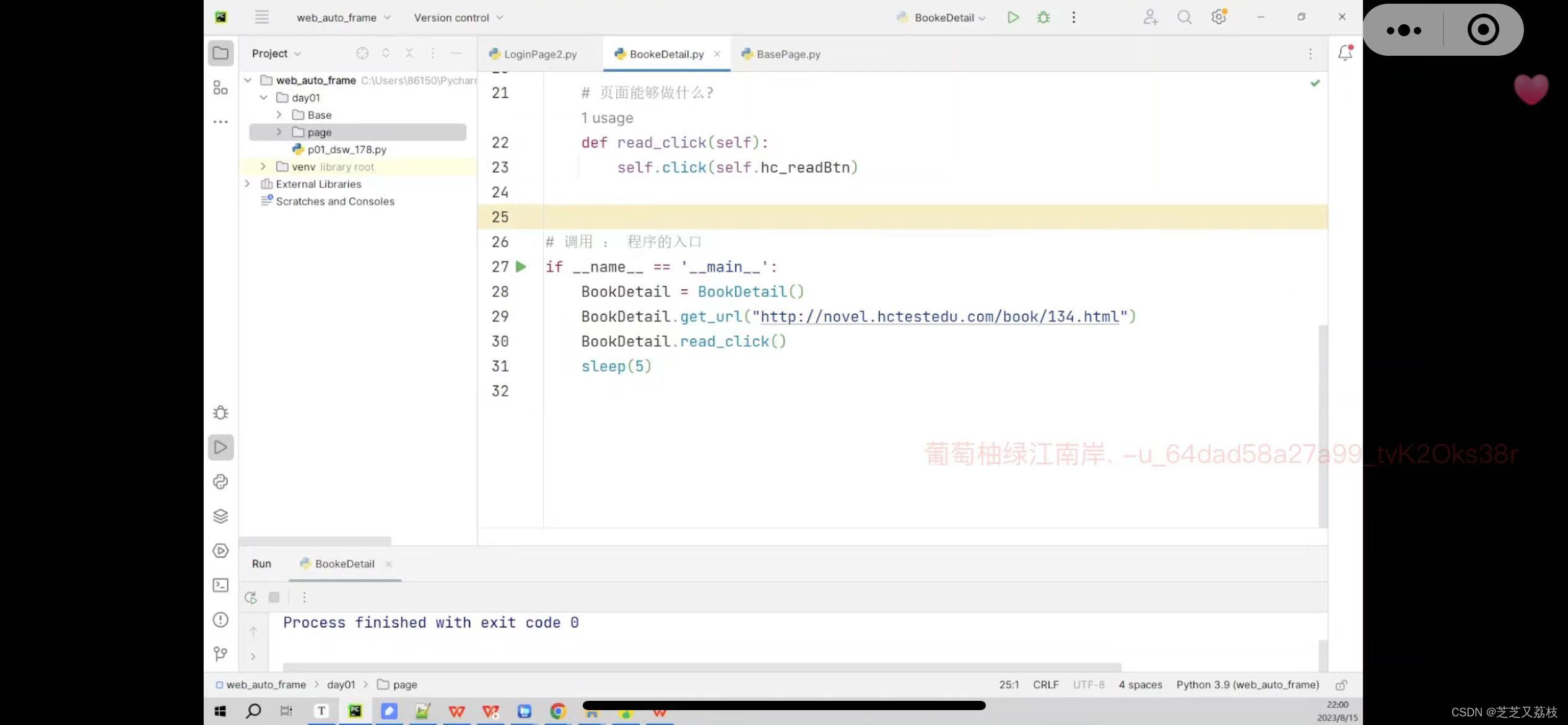

利用POM完成脚本分离实现企业级自动化(POM设计模式+页面的框架封装+测试报告截图)

利用POM完成脚本分离实现企业级自动化(POM设计模式页面的框架封装测试报告截图) 项目-测试-手工测试 项目-测试-手工测试 1.了解需求; 2.编写测试用例(开始)——功能测试组会去做的事情 3.执行测试用例——发送测试报…...

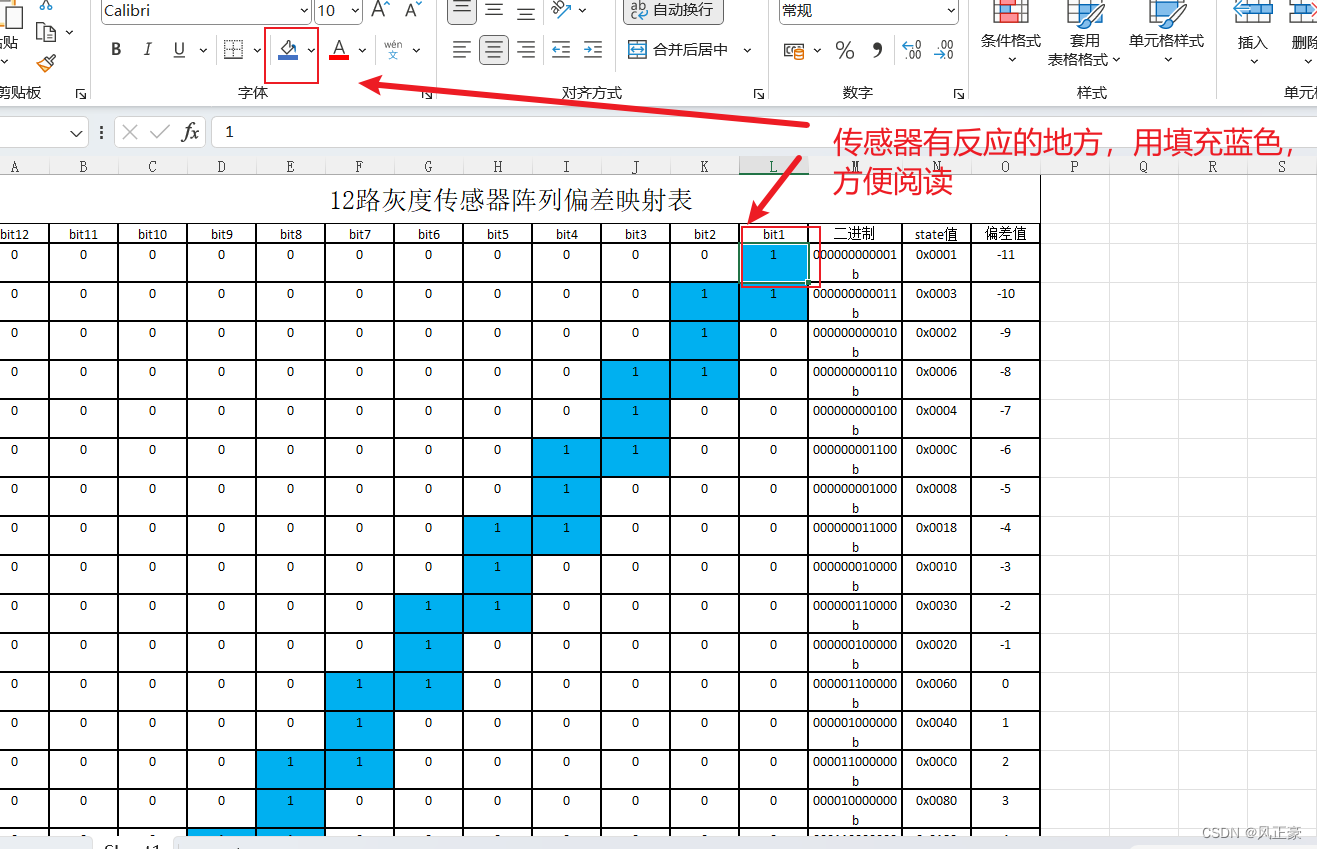

嵌入式设计中对于只有两种状态的变量存储设计,如何高效的对循迹小车进行偏差量化

前言 (1)在嵌入式程序设计中,我们常常会要对各类传感器进行数据存储。大多时候的传感器,例如红外光传感器,返回的数据要么是0,要么是1。因此,只需要一bit就能够存储。而很多人却常常使用char型数…...

day53 第九章 动态规划part14● 1143.最长公共子序列 ● 1035.不相交的线 ● 53. 最大子序和 动态规划

1143. 最长公共子序列 class Solution {public int longestCommonSubsequence(String text1, String text2) {int m text1.length();int n text2.length();int[][] dp new int[m 1][n 1];for (int i 1; i < m; i) {for (int j 1; j < n; j) {if (text1.charAt(i …...

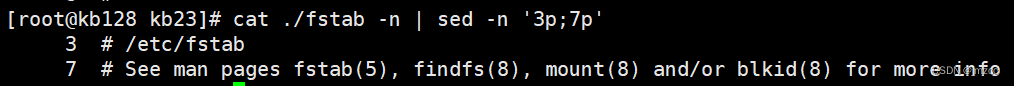

shell编程 基础

将content.txt文件中的内容输出到控制台上 将content.txt中有tom的行输出到控制台 将$2文件中含有gree的行输出到控制台 case语法 简易计算器 查找有root的行 查找以root开头的行 查询时忽略大小写 grep -E 则适用于复杂的正则表达式,可以使用多项选择、重复和子表达…...

人工智能在网络安全中的应用: 分析人工智能、机器学习和深度学习等技术在预测、检测和应对网络攻击中的作用

第一章:引言 随着信息技术的迅猛发展,网络安全已成为当今社会不容忽视的重要议题。网络攻击手法日益复杂,传统的防御方法已经不再足够。在这一背景下,人工智能(AI)技术正逐渐崭露头角,为网络安…...

使用 Redis 实现异步队列

使用 Redis 实现异步队列 一、简介1 异步队列2 异步队列与同步队列 二、Redis 实现异步队列1 利用 Redis 的 List 数据类型实现异步队列2 利用 Redis 的 Pub/Sub 功能实现异步队列3 利用 Redis 的 Sorted Set 数据类型实现延迟队列 三、Redis 异步队列的实际应用场景4.1 异步任…...

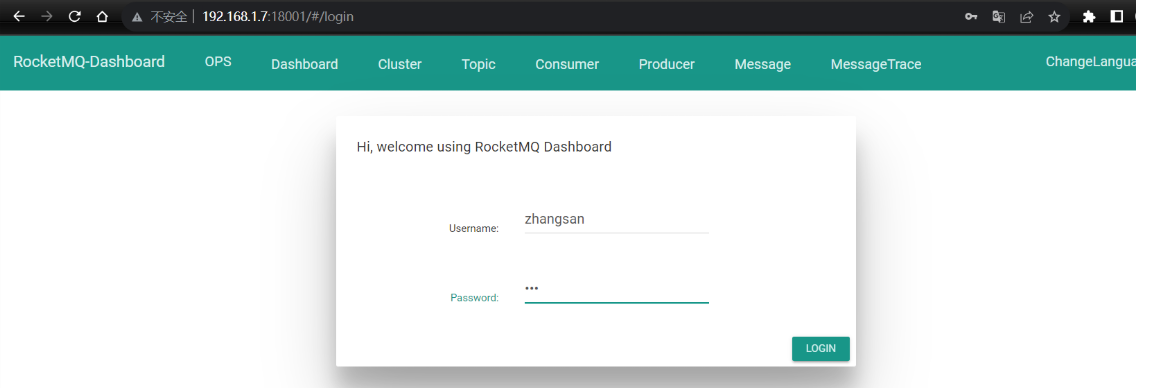

RocketMQ、Dashboard部署以及安全设置

RocketMQ、dashboard部署以及安全设置 一、启动RocketMQ1.1 下载RocketMQ1.2 修改配置文件1.2.1 修改nameServer Jvm内存配置1.2.2 修改broker参数 1.3 启动1.3.1 启动NameServer1.3.2 启动Broker1.3.3 测试是否启动成功1.3.3.1 测试消息发送1.3.3.2 测试消息接收1.3.3.3 Java程…...

Android AlarmManager设置闹钟

官网镇楼:设置重复闹铃时间 闹钟具有以下特征: 它们可让您按设定的时间和/或间隔触发 intent。您可以将它们与广播接收器结合使用,以启动服务以及执行其他操作。它们在应用外部运行,因此即使应用未运行,或设备本身处…...

【C# 基础精讲】LINQ to XML查询

LINQ to XML 是 C# 中用于查询和操作 XML 数据的强大工具。它允许您使用 LINQ 查询语法对 XML 文档进行查询、过滤、投影等操作,从而更加方便地处理 XML 数据。本文将详细介绍 LINQ to XML 的基本概念、常见操作以及示例,帮助您了解如何在 C# 中使用 LIN…...

标识符命名规则和规范)

Java学习笔记——(20)标识符命名规则和规范

什么叫标识符 Java 对各种变量、方法和类等命名时使用的字符序列成为标识符凡是自己可以起名字的地方都叫标识符 标识符的命名规则(必须遵守) 由26个英文字母大小写,0-9,_ 或 $ 组成数字不可以开头不可以使用关键字和保留字Jav…...

使用rpicam-app通过网络流式传输视频)

树莓派超全系列教程文档--(62)使用rpicam-app通过网络流式传输视频

使用rpicam-app通过网络流式传输视频 使用 rpicam-app 通过网络流式传输视频UDPTCPRTSPlibavGStreamerRTPlibcamerasrc GStreamer 元素 文章来源: http://raspberry.dns8844.cn/documentation 原文网址 使用 rpicam-app 通过网络流式传输视频 本节介绍来自 rpica…...

Cesium相机控制)

三维GIS开发cesium智慧地铁教程(5)Cesium相机控制

一、环境搭建 <script src"../cesium1.99/Build/Cesium/Cesium.js"></script> <link rel"stylesheet" href"../cesium1.99/Build/Cesium/Widgets/widgets.css"> 关键配置点: 路径验证:确保相对路径.…...

智慧工地云平台源码,基于微服务架构+Java+Spring Cloud +UniApp +MySql

智慧工地管理云平台系统,智慧工地全套源码,java版智慧工地源码,支持PC端、大屏端、移动端。 智慧工地聚焦建筑行业的市场需求,提供“平台网络终端”的整体解决方案,提供劳务管理、视频管理、智能监测、绿色施工、安全管…...

解锁数据库简洁之道:FastAPI与SQLModel实战指南

在构建现代Web应用程序时,与数据库的交互无疑是核心环节。虽然传统的数据库操作方式(如直接编写SQL语句与psycopg2交互)赋予了我们精细的控制权,但在面对日益复杂的业务逻辑和快速迭代的需求时,这种方式的开发效率和可…...

大语言模型如何处理长文本?常用文本分割技术详解

为什么需要文本分割? 引言:为什么需要文本分割?一、基础文本分割方法1. 按段落分割(Paragraph Splitting)2. 按句子分割(Sentence Splitting)二、高级文本分割策略3. 重叠分割(Sliding Window)4. 递归分割(Recursive Splitting)三、生产级工具推荐5. 使用LangChain的…...

linux 错误码总结

1,错误码的概念与作用 在Linux系统中,错误码是系统调用或库函数在执行失败时返回的特定数值,用于指示具体的错误类型。这些错误码通过全局变量errno来存储和传递,errno由操作系统维护,保存最近一次发生的错误信息。值得注意的是,errno的值在每次系统调用或函数调用失败时…...

C++ 求圆面积的程序(Program to find area of a circle)

给定半径r,求圆的面积。圆的面积应精确到小数点后5位。 例子: 输入:r 5 输出:78.53982 解释:由于面积 PI * r * r 3.14159265358979323846 * 5 * 5 78.53982,因为我们只保留小数点后 5 位数字。 输…...

自然语言处理——循环神经网络

自然语言处理——循环神经网络 循环神经网络应用到基于机器学习的自然语言处理任务序列到类别同步的序列到序列模式异步的序列到序列模式 参数学习和长程依赖问题基于门控的循环神经网络门控循环单元(GRU)长短期记忆神经网络(LSTM)…...

C#中的CLR属性、依赖属性与附加属性

CLR属性的主要特征 封装性: 隐藏字段的实现细节 提供对字段的受控访问 访问控制: 可单独设置get/set访问器的可见性 可创建只读或只写属性 计算属性: 可以在getter中执行计算逻辑 不需要直接对应一个字段 验证逻辑: 可以…...

Vite中定义@软链接

在webpack中可以直接通过符号表示src路径,但是vite中默认不可以。 如何实现: vite中提供了resolve.alias:通过别名在指向一个具体的路径 在vite.config.js中 import { join } from pathexport default defineConfig({plugins: [vue()],//…...