从交换机安全配置看常见局域网攻击

前言

构建零信任网络,自然离不开网络准入(NAC),这就涉及到交换机的一些安全测试,于是有了此文《从交换机安全配置看常见局域网攻击》。

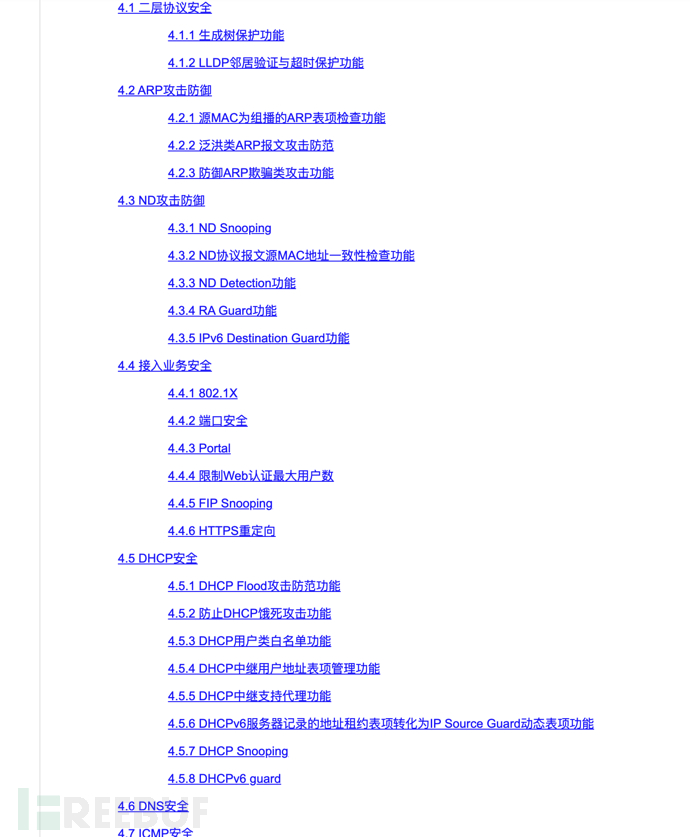

交换机安全配置

如本文标题所说从交换机安全配置看常见的局域网攻击,那么下面提到的各种攻击方式,自然是建立在交换机安全配置之上来说的。我们通过h3c官方提供的《H3C

交换机安全加固手册》和《安全配置指导》,从这两份手册可以看出交换机支持的安全配置非常多,基本已经覆盖了各种我们熟知局域网攻击。下面就挑几个典型的攻击方式进行演示。

arp欺骗

原理

在每台主机都有一个ARP缓存表,缓存表中记录了IP地址与MAC地址的对应关系,而局域网数据传输依靠的是MAC地址。ARP缓存表机制存在一个缺陷,就是当请求主机收到ARP应答包后,不会去验证自己是否向对方主机发送过ARP请求包,就直接把这个返回包中的IP地址与MAC地址的对应关系保存进ARP缓存表中,如果原有相同IP对应关系,原有的则会被替换。

那么攻击者就可以发送恶意广播消息,告诉目标我是某某主机,毒化目标主机arp缓存表,这就是arp欺骗。

工具

arpspoof

Ettercap

bettercap

arp攻击主要有如下两种场景:

arp断网攻击,主要原理是:毒化目标主机arp缓存表,欺骗网关地址;

中间人嗅探,主要原理是:目标主机和网关双向欺骗,需配合路由转发功能。

攻击演示

这里,我们采用bettercap进行arp攻击演示。

攻击者:192.168.6.3

目标:192.168.6.5

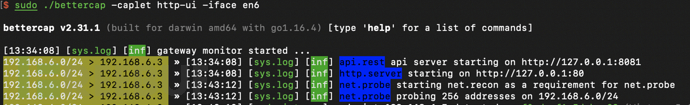

1.启动bettercap,如果机器有多网卡需指定对应网卡,http-ui根据个人喜好决定是否开启。具体命令如下所示:

sudo ./bettercap -caplet http-ui -iface en0

如下显示即为成功

账号密码在http-

ui.cap里面可以找到[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-VuUOe0Nb-1676903717554)(https://image.3001.net/images/20220107/1641547070_61d8053e5f82b7be34f2b.png!small)]

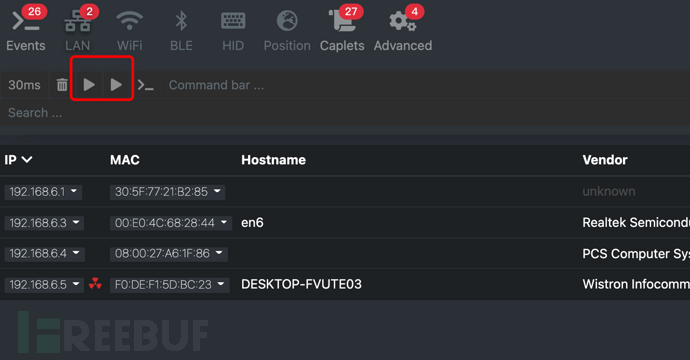

2.主机探测:

进入LAN选项卡,开始进行主机探测。

也可以直接在终端输入命令开启,如下[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-AcuIn4er-1676903717555)(https://image.3001.net/images/20220107/1641547150_61d8058ec3c25ad976661.png!small)]

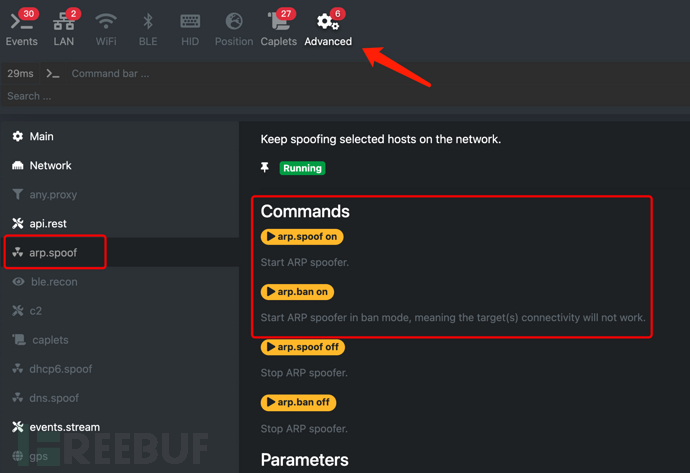

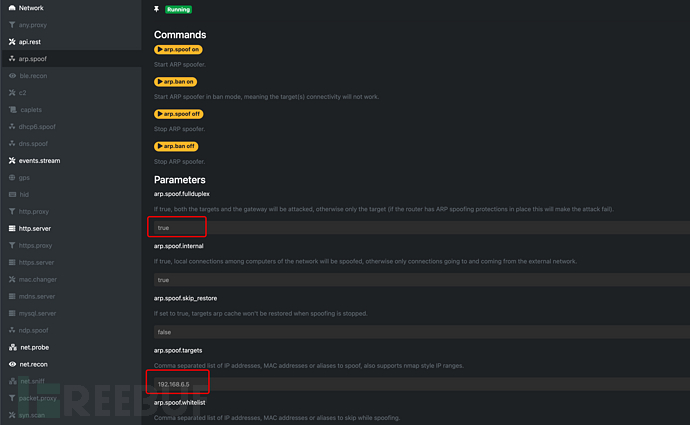

3.配置开启arp欺骗

进入Advanced选项卡开始进行arp欺骗,如下所示。

默认会欺骗整个局域网主机,我们按需进行配置,配置目标ip,把fullduplex一起打开可以欺骗还可以网关(双向)。

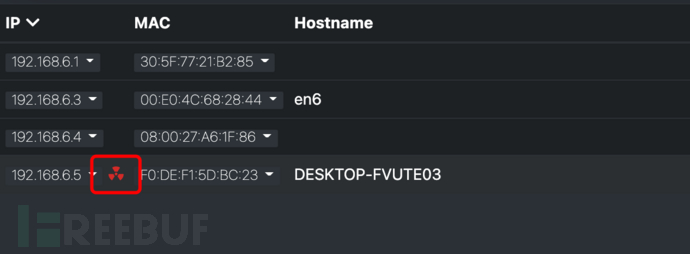

然后回来LAN选项卡,可以看着这个小图标即为配置成功。

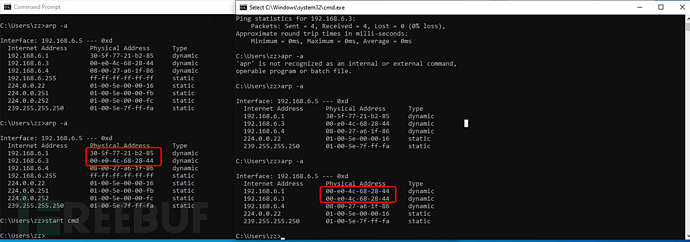

最后再来看下效果

如上可以看到攻击成功的效果,目标机器arp表里面网关mac被改成了攻击者的mac。

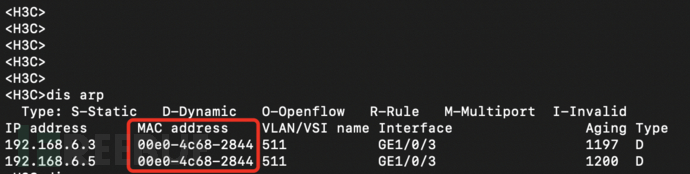

再看看交换机的路由表也一样如此。

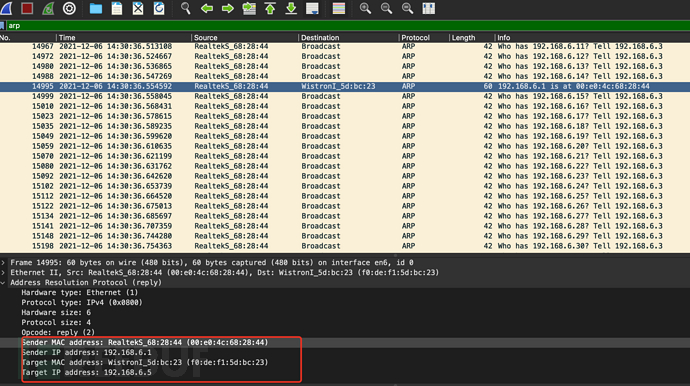

wireshark抓包结果如下,一目了然。

如不了解arp包的详细分析请看https://blog.csdn.net/yangshihuz/article/details/103866507

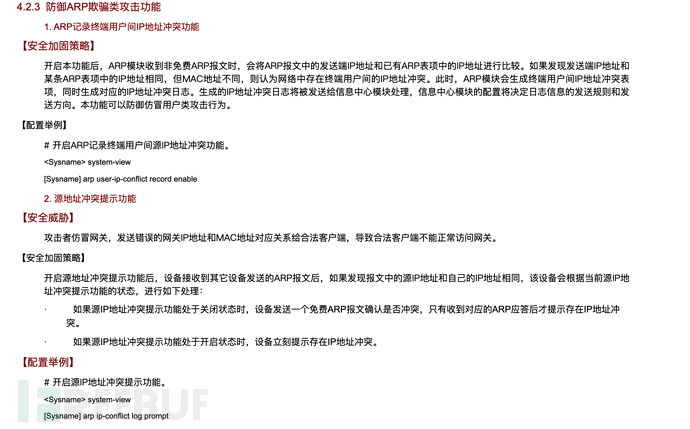

arp欺骗防御

接下来我们再来看看交换机如何防护这种攻击。

通过翻官方手册,找到如下这条:

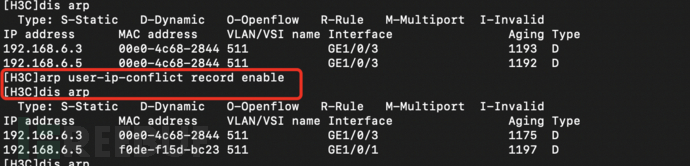

进行简单配置后,达到了预期效果。

system-view

arp check enable

arp user-ip-conflict record enable

为了更全面的防御各种ARP攻击,最后整理出如下配置:

system-view

arp check enable

# arp spoof

arp user-ip-conflict record enable

# arp flood

arp source-suppression enable

arp source-suppression limit 100

arp resolving-route enable

arp resolving-route probe-count 5

arp resolving-route probe-interval 3

arp valid-check enable

arp active-ack enable

dns欺骗

原理

需要和ARP欺骗配合使用,当ARP欺骗成功后,嗅探到对方发出的DNS请求数据包,分析数据包取得ID和端口号后,向目标发送自己构造好的一个DNS返回包,对方收到DNS应答包后,发现ID和端口号全部正确,即把返回数据包中的域名和对应的IP地址保存进DNS缓存表中,而后来的当真实的DNS应答包返回时则被丢弃。

工具

Ettercap

bettercap

dns欺骗主要用途就是用来钓鱼。

攻击演示

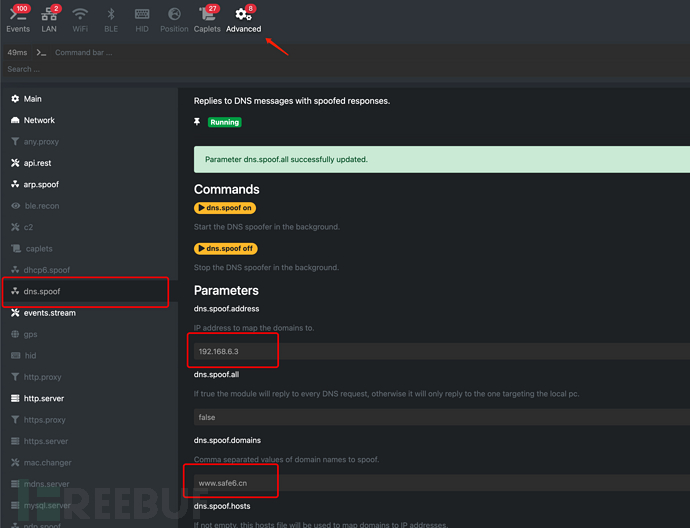

我们还是用bettercap进行演示:

配置并启用arp欺骗。

配置dns欺骗

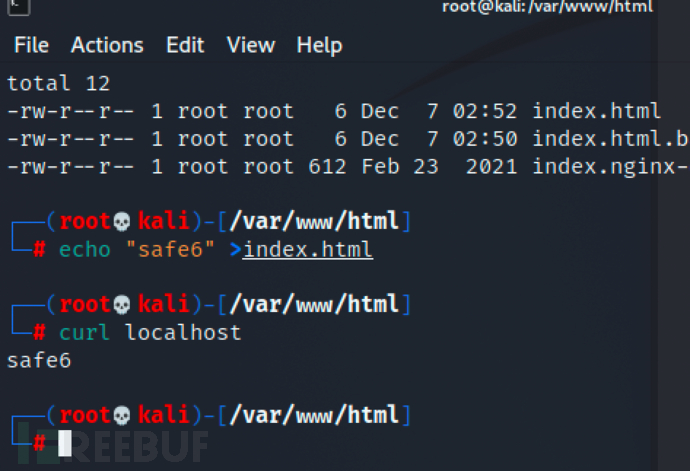

此处为了方便演示,我们起了一台kali当web服务器,待会儿dns欺骗会用到。

再配置dns欺骗,此处用博客进行演示,让域名解析到192.168.6.3上,也是就之前配置好的kali。

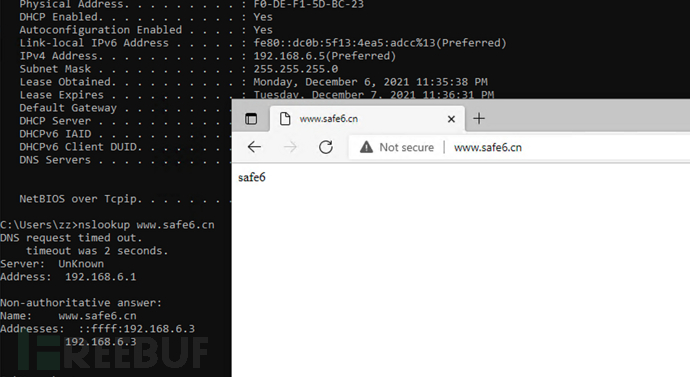

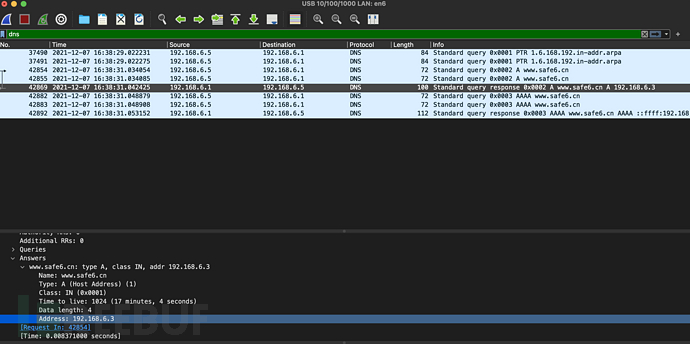

然后我们在被欺骗的主机上主动发起dns查询,可以看到符合我们的预期。

我们再用wireshark筛选一下结果如下,可以看到成功伪造了dns应答包。

Bettercap更多模块使用,请直接查看官方文档。

https://www.bettercap.org/modules/

关于arp攻击最常见的就是上面演示的两种,除此之外还有一些攻击如arp泛洪之类的,由于操作比较简单,这里不做演示。可用下面工具进行测试:

https://github.com/davidgfnet/net-tools

https://github.com/EmreOvunc/ARP-Poisoning-Tool

DHCP Flood

原理

攻击源发送大量DHCP请求报文给DHCP服务器,占用DHCP服务器大量的CPU资源并耗尽DHCP服务器上的地址空间,使合法的DHCP客户端无法获取到IP地址。

工具

这里主要采用yersinia进行演示:

https://github.com/kamorin/DHCPig

https://github.com/tomac/yersinia

yersinia介绍

yersinia是一款针对交换机二层网络的攻击工具,功能包括:

支持针对以下网络协议的攻击:

生成树协议 (STP)

思科发现协议 (CDP)

动态中继协议 (DTP)

动态主机配置协议 (DHCP)

热备路由器协议 (HSRP)

802.1q

802.1x

交换机间链路协议 (ISL)

VLAN 中继协议 (VTP)

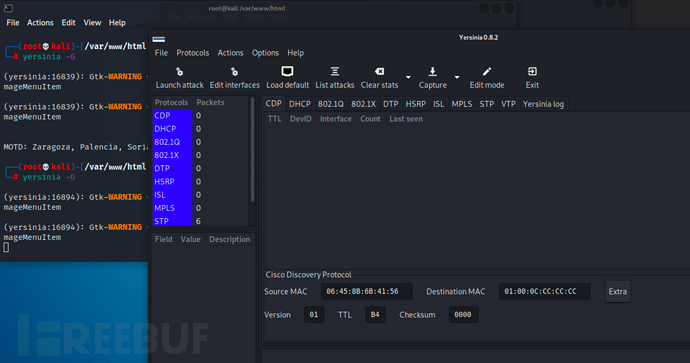

攻击演示

1.以图形化界面方式启动

yersinia -G

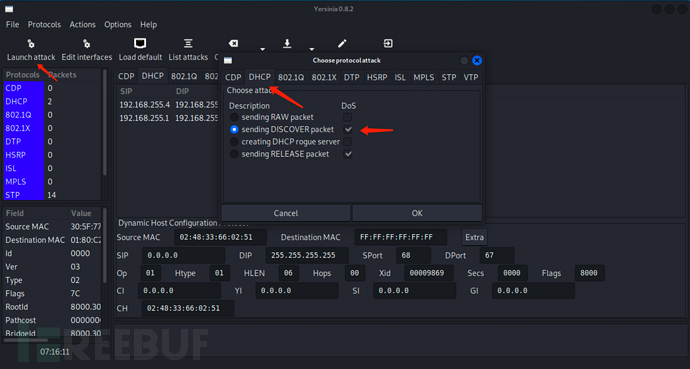

2.配置并启动dhcp攻击

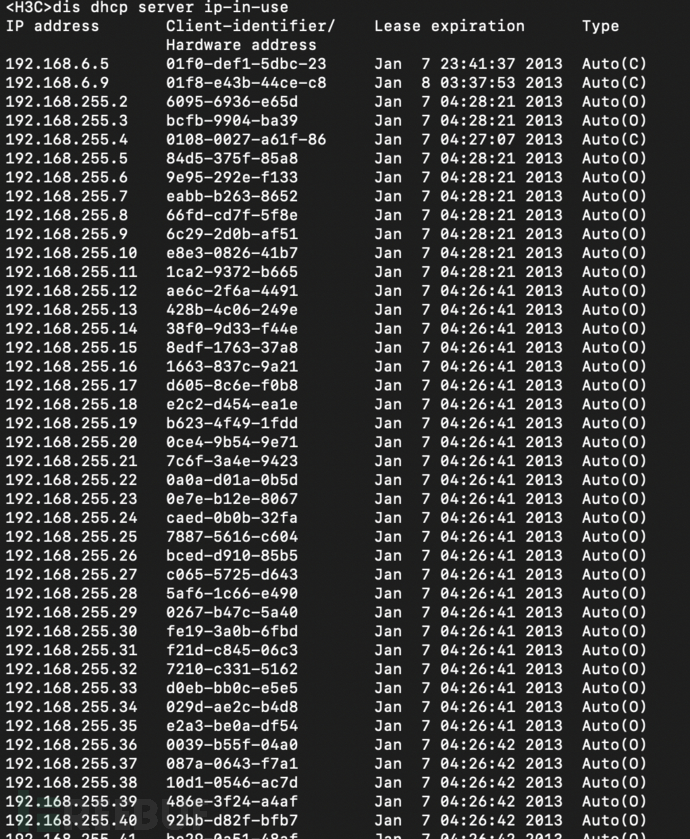

开始前,先看看dhcp的ip使用情况,可以看到一切正常。

回到kali开始配置,切换到DHCP选项卡,可以看到支持四种模式,我们只需要选择支持dos的就可以发起DHCP Flood攻击。

kali发起攻击后,到交换机再看ip池的使用,如下图可以看到已经使用了很多ip。这种攻击主要是把dhcp的ip池占满,那么别的客户端就不能正常获取ip了。

DHCP攻击防御

# 配置DHCP Flood攻击检测最大报文数为2,检测时间为9000毫秒

dhcp flood-protection threshold 2 9000

# 配置DHCP Flood攻击表项老化时间为90秒

dhcp flood-protection aging-time 90

# 配置DHCP Snooping

##最后

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,有需要的小伙伴,可以【扫下方二维码】免费领取:

相关文章:

从交换机安全配置看常见局域网攻击

前言 构建零信任网络,自然离不开网络准入(NAC),这就涉及到交换机的一些安全测试,于是有了此文《从交换机安全配置看常见局域网攻击》。 交换机安全配置 如本文标题所说从交换机安全配置看常见的局域网攻击,那么下面提到的各种攻…...

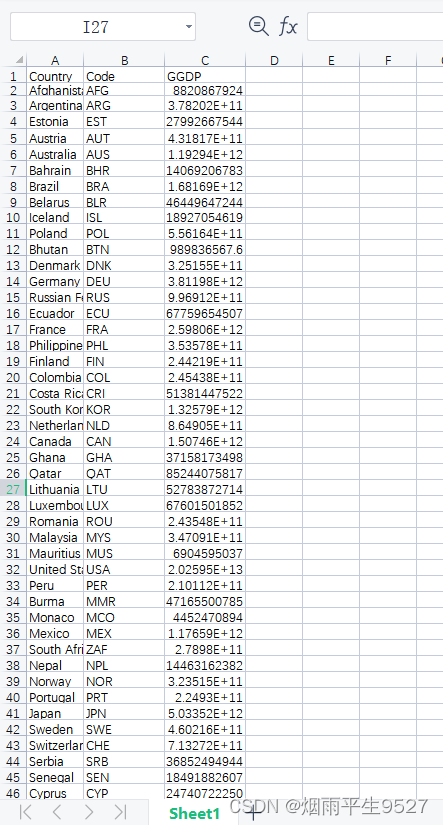

工具篇3.5世界热力图

一、定义 世界热力图是一种地图形式,它使用颜色的变化来显示世界各个地区的某种指标(如 GDP、人口、气候等)的分布和密度。通常,世界热力图会使用不同的颜色来表示数据的变化,例如使用蓝色表示低值,红色表…...

2023-02-20 leetcode-insertionSortList

摘要: 记录leetcode-insertionSortList的反思 要求: https://leetcode.cn/problems/insertion-sort-list/ Given the head of a singly linked list, sort the list using insertion sort, and return the sorted lists head. The steps of the insertion sort algorithm: In…...

LeetCode初级算法题:环形链表+排列硬币+合并两个有序数组java解法

环形链表排列硬币合并两个有序数组(没错,出现过一次的LeetCode合并数组又双叒叕出现了!)经典算法题java解法 目录1 环形链表题目描述解题思路与代码解法一:哈希表解法二:双指针2 排列硬币题目描述解题思路与…...

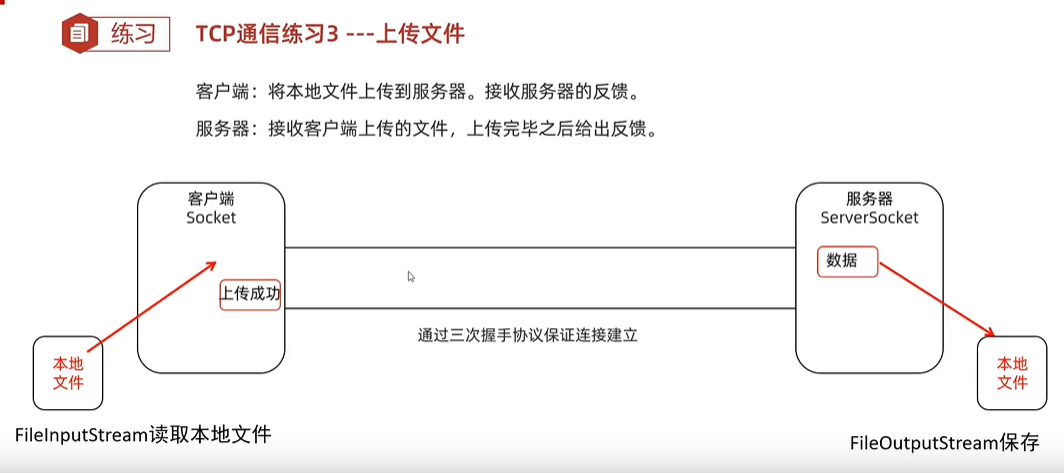

网络编程学习一

1、初识网络编程2、网络编程三要素3、三要素(IP)4、IPV4的一些小细节5、Inetaddress类的使用package com.leitao.demo.network;import java.net.InetAddress; import java.net.UnknownHostException;/*** Description: TODO* Author LeiTao* Date 2023/2…...

Javascript 立即执行函数

IIFE,一般称为立即执行函数。你可能会问我,*“嘿!我知道正常的函数表达式是什么样子的,但是 IIFE 到底是什么?”。*好吧,这正是我今天要在本文中回答的问题。 函数表达式 在了解立即调用函数表达式之前,让…...

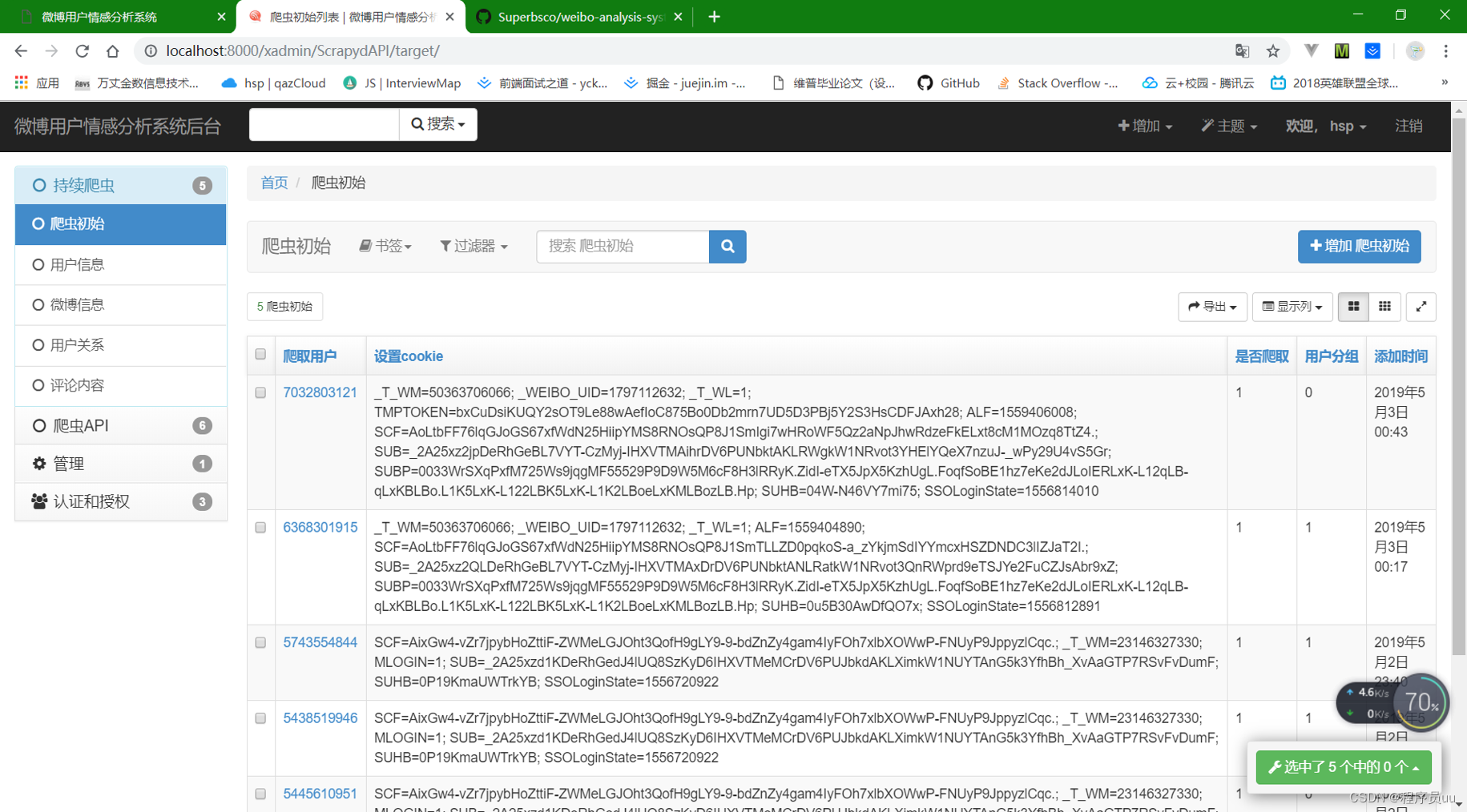

基于Django和vue的微博用户情感分析系统

完整代码:https://download.csdn.net/download/weixin_55771290/87471350概述这里简单说明一下项目下下来直接跑起的方法。前提先搞好python环境和vue环境,保证你有一个账户密码连上数据库mysql。1、pip install requirements.txt 安装python包2、修改mysql数据库的…...

【C++】IO流

🌈欢迎来到C专栏~~IO流 (꒪ꇴ꒪(꒪ꇴ꒪ )🐣,我是Scort目前状态:大三非科班啃C中🌍博客主页:张小姐的猫~江湖背景快上车🚘,握好方向盘跟我有一起打天下嘞!送给自己的一句鸡汤…...

【论文速递】ACL 2021-CLEVE: 事件抽取的对比预训练

【论文速递】ACL 2021-CLEVE: 事件抽取的对比预训练 【论文原文】:CLEVE: Contrastive Pre-training for Event Extraction 【作者信息】:Wang, Ziqi and Wang, Xiaozhi and Han, Xu and Lin, Yankai and Hou, Lei and Liu, Zhiyuan and Li, Peng and …...

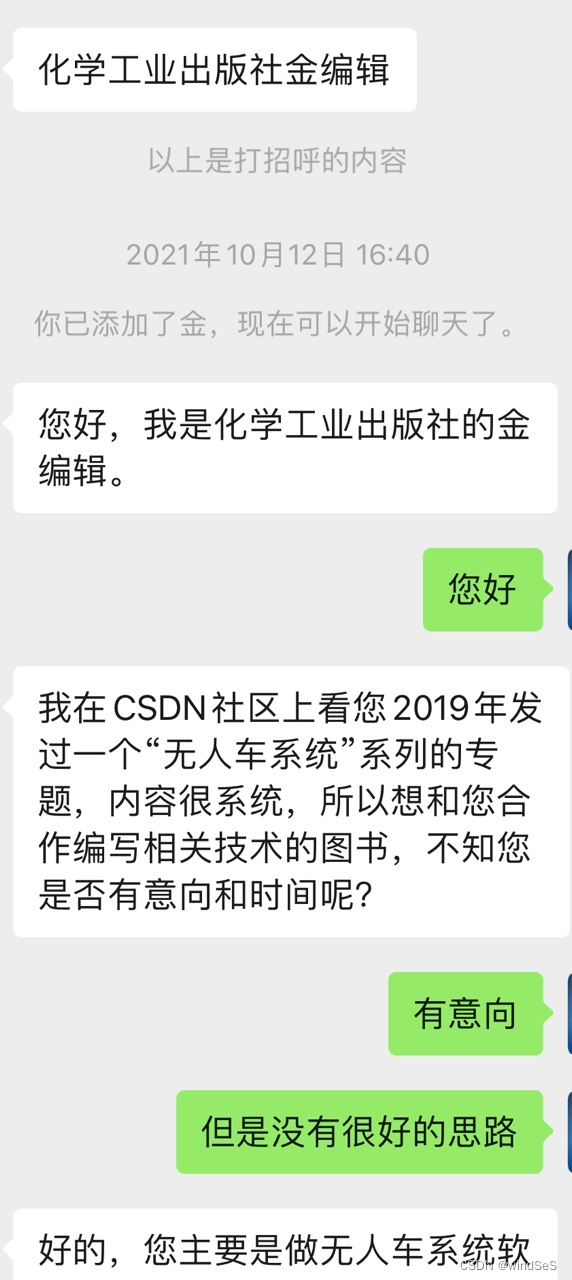

《自动驾驶规划入门》专栏结语

一、 源起 2021年10月12日,化学工业出版社的金编辑根据博客中留下的微信号联系上我,问我有没有出书的想法。从小到大,书与文字在我心里是有着神圣地位的。我在“想试试”与“害怕做不好”这两种矛盾的心情中,还是先应了下来。签了…...

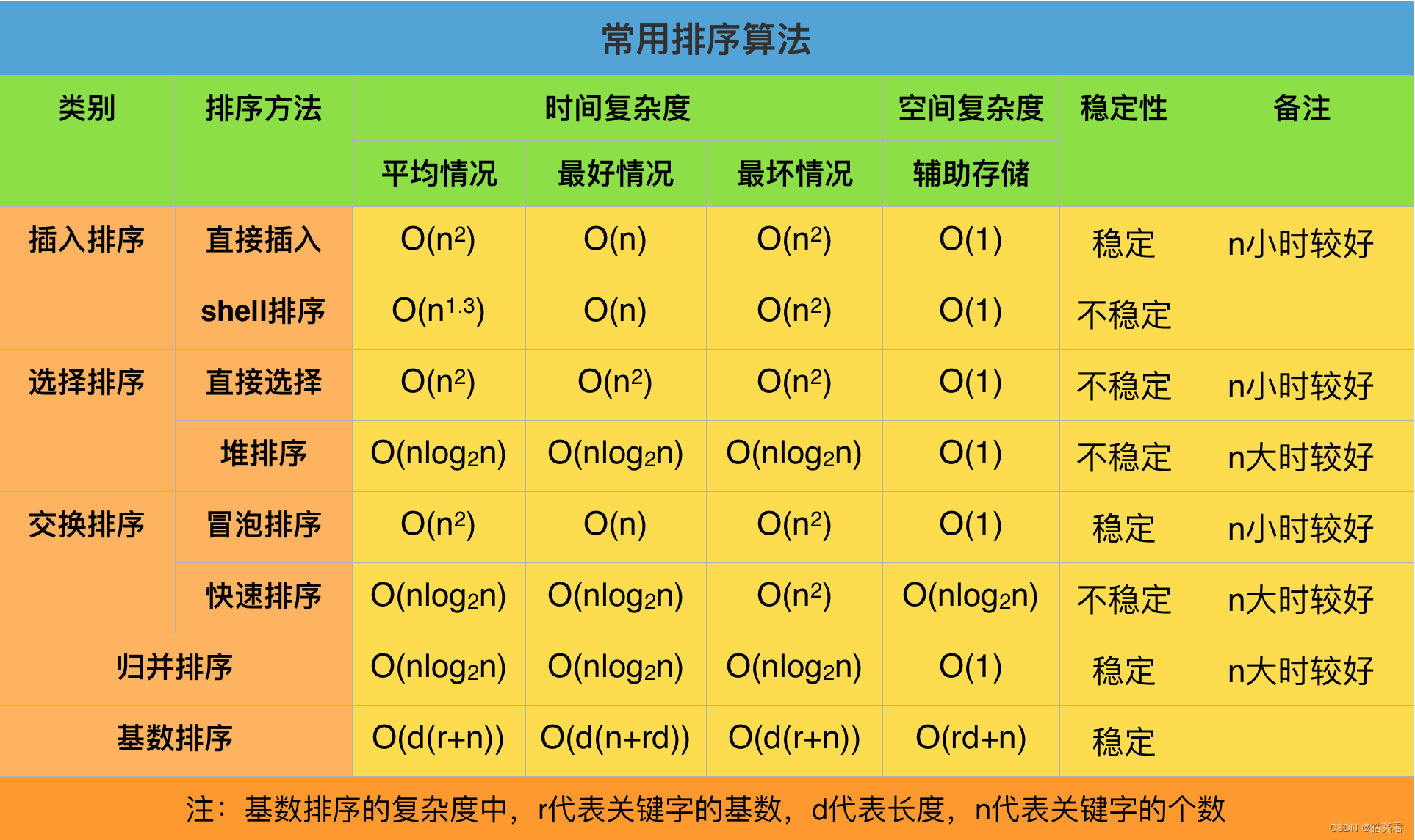

【数据结构与算法】2.八大经典排序

文章目录简介1.分析排序算法2.插入排序2.1.直接插入排序2.2.希尔排序3.选择排序3.1.直接选择排序3.2.堆排序3.2.1.堆的数据结构3.2.2.算法实现4.交换排序4.1.冒泡排序4.2.快速排序5.归并排序6.基数排序7.八大排序算法总结简介 排序对于任何一个程序员来说,可能都不会…...

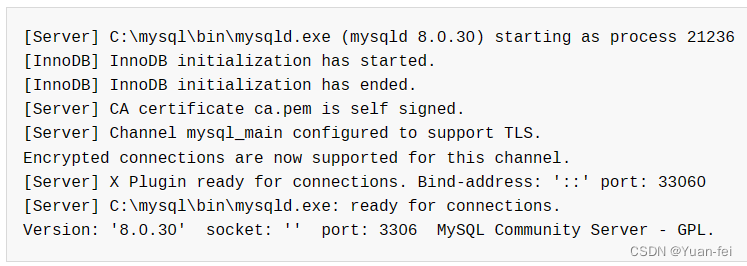

Windows 免安装版mysql,快速配置教程

简单步骤 下载并解压mysql压缩包,把 “<mysql根目录>/bin” 路径添加到系统环境变量path中命令行执行 mysqld --initialize --console,初始化data目录(数据库表文件默认存放在" <mysql安装根目录>/data "目录下&#…...

空间误差分析:统一的应用导向处理(Matlab代码实现)

👨🎓个人主页:研学社的博客💥💥💞💞欢迎来到本博客❤️❤️💥💥🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密…...

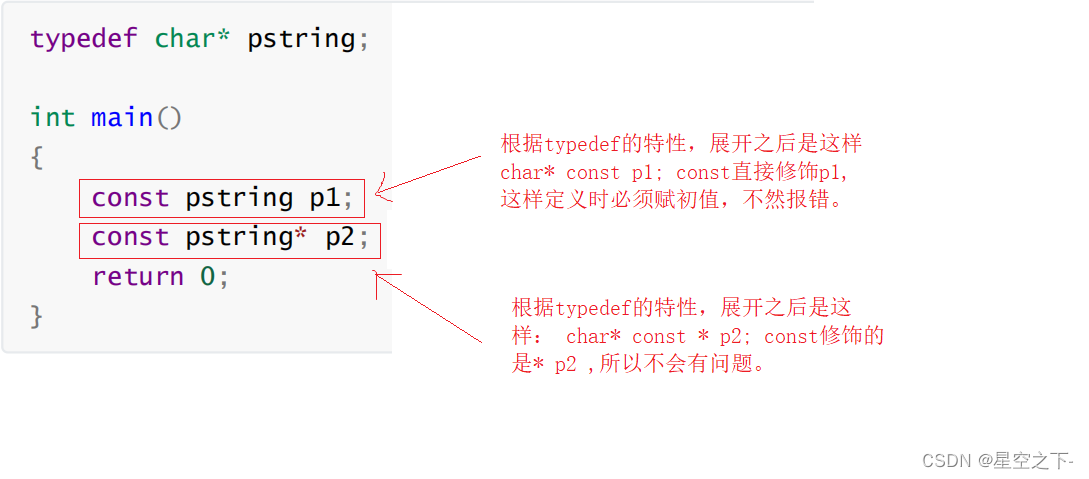

【C++】引用、内联函数、auto关键字、范围for、nullptr

引用什么叫引用引用的特性常引用使用场景传值、传引用效率比较引用和指针的区别内联函数auto关键字(C11)基于范围的for循环(C11)指针空值nullptr(C11)引用 什么叫引用 引用不是新定义一个变量,而是给已存在变量取了一个别名,编译器不会为引用变量开辟内…...

pytest数据驱动

文章目录一、数据驱动概念二、数据驱动yaml1、yaml的基本语法:2、yaml支持的数据格式:3、安装4、使用5、读取方法a、目录结构b、yaml文件c、测试方法d、测试用例e、测试结果三、数据驱动excel1、安装导入2、操作3、读取方法a、目录结构b、excel文件c、测…...

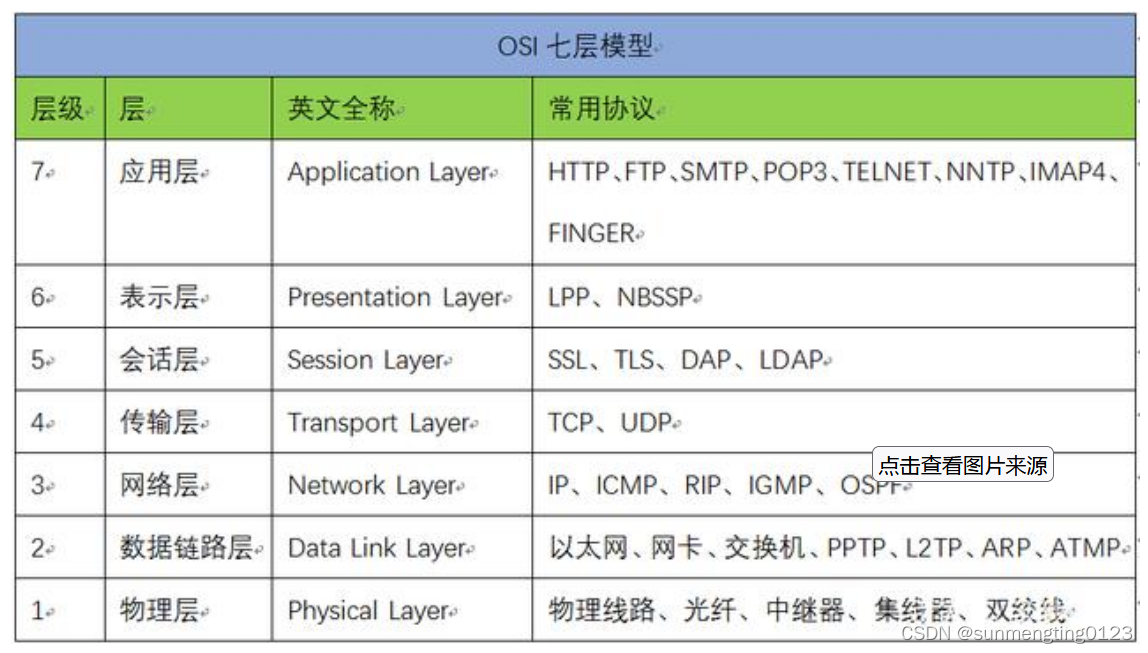

OSI七层网络模型

应用层 定义了各种应用协议规范数据格式:HTTP协议、HTTPS协议、FTP协议、DNS协议、TFTP、SMTP等等。 表示层 翻译工作。提供一种公共语言、通信。 会话层 1、可以从校验点继续恢复数据进行重传。——大文件 2、自动收发,自动寻址的功能。 传输层 1、…...

易基因|MeRIP-seq揭示m6A RNA甲基化通过调控组蛋白泛素化来促进癌症生长和进展:Cancer Res

大家好,这里是专注表观组学十余年,领跑多组学科研服务的易基因。2022年05月16日,《Cancer Res》杂志发表了题为“M6A RNA Methylation Regulates Histone Ubiquitination to Support Cancer Growth and Progression”的研究论文,该…...

Java 日期处理踩过的坑

前言 整理Java日期处理遇到过的问题,希望对大家有帮助 制作不易,一键三连,谢谢大家。 1.用 Calendar 设置时间的坑 反例: //提供者模式获取实例Calendar calendar Calendar.getInstance();//获取当前时间Date currentDate c…...

一文吃透 Spring 中的IOC和DI(二)

✅作者简介:2022年博客新星 第八。热爱国学的Java后端开发者,修心和技术同步精进。 🍎个人主页:Java Fans的博客 🍊个人信条:不迁怒,不贰过。小知识,大智慧。 💞当前专栏…...

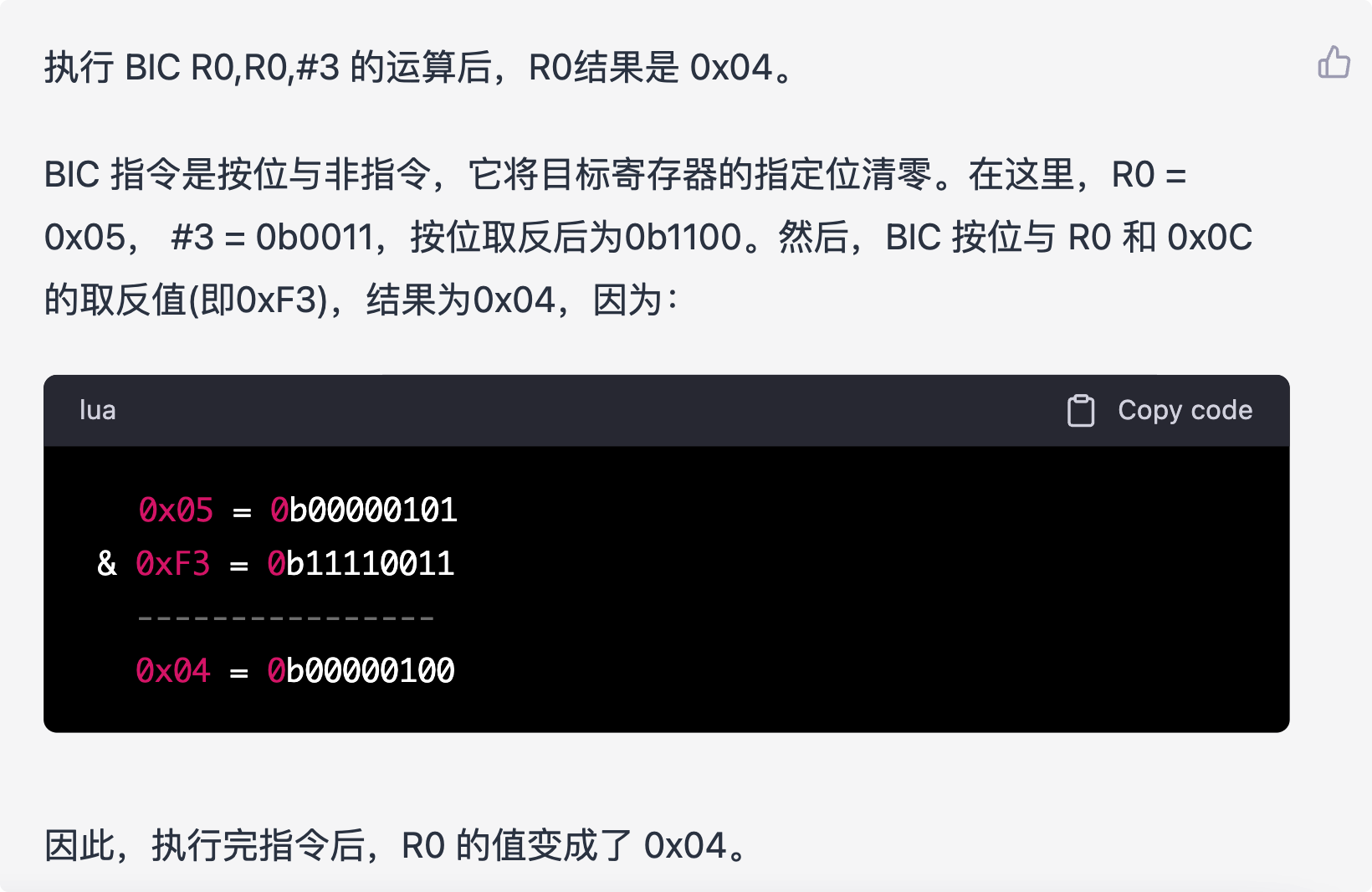

【期末指北】嵌入式系统——选择题(feat. ChatGPT)

作者|Rickyの水果摊 时间|2023年2月20日 基本信息 ☘️ 本博客摘录了一些 嵌入式系统 的 常见选择题,供有需求的同学们学习使用。 部分答案解析由 ChatGPT 生成,博主进行审核。 使用教材信息:《嵌入式系统设计与应…...

多云管理“拦路虎”:深入解析网络互联、身份同步与成本可视化的技术复杂度

一、引言:多云环境的技术复杂性本质 企业采用多云策略已从技术选型升维至生存刚需。当业务系统分散部署在多个云平台时,基础设施的技术债呈现指数级积累。网络连接、身份认证、成本管理这三大核心挑战相互嵌套:跨云网络构建数据…...

[2025CVPR]DeepVideo-R1:基于难度感知回归GRPO的视频强化微调框架详解

突破视频大语言模型推理瓶颈,在多个视频基准上实现SOTA性能 一、核心问题与创新亮点 1.1 GRPO在视频任务中的两大挑战 安全措施依赖问题 GRPO使用min和clip函数限制策略更新幅度,导致: 梯度抑制:当新旧策略差异过大时梯度消失收敛困难:策略无法充分优化# 传统GRPO的梯…...

【Redis技术进阶之路】「原理分析系列开篇」分析客户端和服务端网络诵信交互实现(服务端执行命令请求的过程 - 初始化服务器)

服务端执行命令请求的过程 【专栏简介】【技术大纲】【专栏目标】【目标人群】1. Redis爱好者与社区成员2. 后端开发和系统架构师3. 计算机专业的本科生及研究生 初始化服务器1. 初始化服务器状态结构初始化RedisServer变量 2. 加载相关系统配置和用户配置参数定制化配置参数案…...

Nginx server_name 配置说明

Nginx 是一个高性能的反向代理和负载均衡服务器,其核心配置之一是 server 块中的 server_name 指令。server_name 决定了 Nginx 如何根据客户端请求的 Host 头匹配对应的虚拟主机(Virtual Host)。 1. 简介 Nginx 使用 server_name 指令来确定…...

tree 树组件大数据卡顿问题优化

问题背景 项目中有用到树组件用来做文件目录,但是由于这个树组件的节点越来越多,导致页面在滚动这个树组件的时候浏览器就很容易卡死。这种问题基本上都是因为dom节点太多,导致的浏览器卡顿,这里很明显就需要用到虚拟列表的技术&…...

企业如何增强终端安全?

在数字化转型加速的今天,企业的业务运行越来越依赖于终端设备。从员工的笔记本电脑、智能手机,到工厂里的物联网设备、智能传感器,这些终端构成了企业与外部世界连接的 “神经末梢”。然而,随着远程办公的常态化和设备接入的爆炸式…...

Java线上CPU飙高问题排查全指南

一、引言 在Java应用的线上运行环境中,CPU飙高是一个常见且棘手的性能问题。当系统出现CPU飙高时,通常会导致应用响应缓慢,甚至服务不可用,严重影响用户体验和业务运行。因此,掌握一套科学有效的CPU飙高问题排查方法&…...

)

Android第十三次面试总结(四大 组件基础)

Activity生命周期和四大启动模式详解 一、Activity 生命周期 Activity 的生命周期由一系列回调方法组成,用于管理其创建、可见性、焦点和销毁过程。以下是核心方法及其调用时机: onCreate() 调用时机:Activity 首次创建时调用。…...

【Java学习笔记】BigInteger 和 BigDecimal 类

BigInteger 和 BigDecimal 类 二者共有的常见方法 方法功能add加subtract减multiply乘divide除 注意点:传参类型必须是类对象 一、BigInteger 1. 作用:适合保存比较大的整型数 2. 使用说明 创建BigInteger对象 传入字符串 3. 代码示例 import j…...

vulnyx Blogger writeup

信息收集 arp-scan nmap 获取userFlag 上web看看 一个默认的页面,gobuster扫一下目录 可以看到扫出的目录中得到了一个有价值的目录/wordpress,说明目标所使用的cms是wordpress,访问http://192.168.43.213/wordpress/然后查看源码能看到 这…...