系统上线安全测评需要做哪些内容?

电力信息系统、航空航天、交通运输、银行金融、地图绘画、政府官网等系统再正式上线前需要做安全测试。避免造成数据泄露从而引起的各种严重问题。

电力信息系统、航空航天、交通运输、银行金融、地图绘画、政府官网等系统再正式上线前需要做安全测试。避免造成数据泄露从而引起的各种严重问题。

那么系统上线前需要做哪些测试内容呢?下面由我给大家介绍

1、安全机制检测-应用安全

| 身份鉴别 | 登录控制模块 | 应提供专用的登录控制模块对登录用户进行身份标识和鉴别 |

| 鉴别信息复杂度 | 应提供用户身份标识唯一和鉴别信息复杂度检查功能,保证应用系统中不存在重复用户身份标识,身份鉴别信息不易被冒用 | |

| 登录失败处理 | 应提供登录失败处理功能,可采取结束会话、限制非法登录次数和自动退出等措施 | |

| 安全策略配置参数 | 应启用身份鉴别、 用户身份标识唯一性检查、用户身份鉴别信息复杂度检查以及登录失败处理功能,并根据安全策略配置相关参数 | |

| 访问控制 | 访问控制策略 | 应提供访问控制功能, 依据安全策略控制用户对文件、数据库表等客体的访问 |

| 访问控制范围 | 访问控制的覆盖范围应包括与资源访问相关的主体、客体及它们之间的操作 | |

| 授权主体配置 | 应由授权主体配置访问控制策略,并严格限制默认帐户的访问权限 | |

| 最小权限 | 应授予不同帐户为完成各自承担任务所需的最小权限,并在它们之间形成相互制约的关系 | |

| 安全审计 | 安全审计覆盖范围 | 应提供覆盖到每个用户的安全审计功能,对应用系统重要安全事件进行审计 |

| 审计记录保护 | 应保证无法删除、修改或覆盖审计记录 | |

| 审计内容 | 审计记录的内容至少应包括事件日期、时间、发起者信息、类型、描述和结果等 | |

| 通信完整性 | 通信完整性 | 应采用校验码技术保证通信过程中数据的完整性 |

| 通信保密性 | 会话初始化 | 在通信双方建立连接之前,应用系统应利用密码技术进行会话初始化验证 |

| 敏感信息加密 | 应对通信过程中的敏感信息字段进行加密 | |

| 软件容错 | 数据有效性校验 | 保证通过人机接口输入或通过通信接口输入的数据格式或长度符合系统设定要求 |

| 故障恢复 | 在故障发生时,应用系统应能够继续提供一部分功能,确保能够实施必要的措施 | |

| 资源控制 | 自动结束会话 | 当通信双方中的一方在一段时间内未作任何响应,另一方应能够自动结束会话 |

| 会话连接数 | 应能够对应用系统的最大并发会话连接数进行限制 | |

| 多重并发限制 | 应能够对单个帐户的多重并发会话进行限制 |

2、漏洞扫描

漏洞扫描通过 Ping 扫描、端口扫描、OS 探测、脆弱点探测、防火墙扫描五种主要技术,每种技术实现的目标和运用的原理各不相同。Ping 扫描确定目标主机的 IP 地址,端口扫描探测目标主机所开放的端口,然后基于端口扫描的结果,进行 OS 探测和脆弱点扫描。

漏洞扫描主要覆盖以下漏洞:远程和本地输入验证错误;远程和本地代码注入漏洞;跨站脚本攻击(XSS);跨站请求伪造(CSRF);不安全的直接对象引用;错误的认证和会话管理;安全配置错误;代码问题安全漏洞;文件包含漏洞;文件上传漏洞;业务逻辑漏洞;其他的注入问题(LDAP注入、PHP注入、MySQL注入等);其他通用弱点(如上传漏洞、路径遍历等)。

3、代码审计

代码审计是针对系统开发的源代码进行安全性检查,通过工具扫描件加人工验证的形式是从代码层面审计发掘,系统在开发的过程中,代码逻辑是否合理,是否存在后门等漏洞。

源代码静态分析是一种在不运行程序的情况下分析程序代码的方法,目的是检测代码中的潜在问题,如安全漏洞、性能问题、代码质量问题等。以下是一些常用的源代码静态分析方法:

词法分析:将源代码分解成一个个单词或标记,以便后续分析。

语法分析:将源代码转换为抽象语法树,以便后续分析。

数据流分析:分析程序中的变量和函数调用,以确定变量的生命周期和值的变化情况。

控制流分析:分析程序中的控制流语句,以确定程序的执行路径。

符号执行:在执行程序的同时跟踪变量值,以确定程序的执行路径和结果。

路径敏感分析:分析程序中的每一条执行路径,以确定程序在不同路径下的行为。

模型检查:通过建立程序的形式化模型,自动验证模型是否满足安全性和正确性等属性。

源代码静态分析工具可以根据编程语言的特定规则和标准进行开发,以识别潜在的问题和漏洞,并提供修复建议。

4、渗透测试

渗透测试是一种授权模拟攻击,旨在对其安全性进行评估,目的是证明网络防御按照预期计划正常运行而提供的一种机制。它是一种安全评估方法,通过对目标系统进行模拟攻击,发现系统可能存在的漏洞、弱点及其它安全问题,从而评估系统的安全性能。

渗透测试是为了证明网络防御按照预期计划正常运行而提供的一种机制,具体流程阶段如下:

前期交互阶段。该阶段通常是用来确定渗透测试的范围和目标。

情报收集阶段。该阶段需要采用各种方法来收集目标主机的信息。

威胁建模阶段。该阶段主要是使用信息搜集阶段所获得的信息,来标识目标系统有存在可能存在的安全漏洞与弱点的方法之一。

漏洞分析阶段。该阶段将综合从前面几个环节中获取到的信息,从中分析理解那些攻击和用途径是可行的,特别是需要重点分析端口和漏扫描结果,截获到服务的重要信息,以及在信息收集环节中得到其他关键性的位置信息。

渗透攻击阶段。该阶段可能是存在渗透测试过程中最吸引人的地方,然后在这种情况下,往往没有用户所预想的那么一帆风顺,而是曲径通幽,在攻击目标系统主机时,一定要清晰的了解在目标系统存在这个漏洞,否则,根本无法启动攻击成功的步骤。

后渗透测试阶段。该阶段在任何一次渗透过程中都是一个关键环节,该阶段将以特定的业务系统作为目标,识别出关键的基础设施,并寻找客户组织罪具有价值和尝试进行安全保护的信息和资产。

渗透测试报告。报告是渗透测试过程中最重要的因素,使用该报告文档可以交流渗透测试过程中国做了什么,如何做的以及最为重要的安全漏洞和弱点。

标签:安全测试,安全测评

文章来源:系统上线安全测评需要做哪些内容? - 成都柯信优创信息技术服务有限公司

相关文章:

系统上线安全测评需要做哪些内容?

电力信息系统、航空航天、交通运输、银行金融、地图绘画、政府官网等系统再正式上线前需要做安全测试。避免造成数据泄露从而引起的各种严重问题。 那么系统上线前需要做哪些测试内容呢?下面由我给大家介绍 1、安全机制检测-应用安全 身份鉴别 登录控制模块 应提供…...

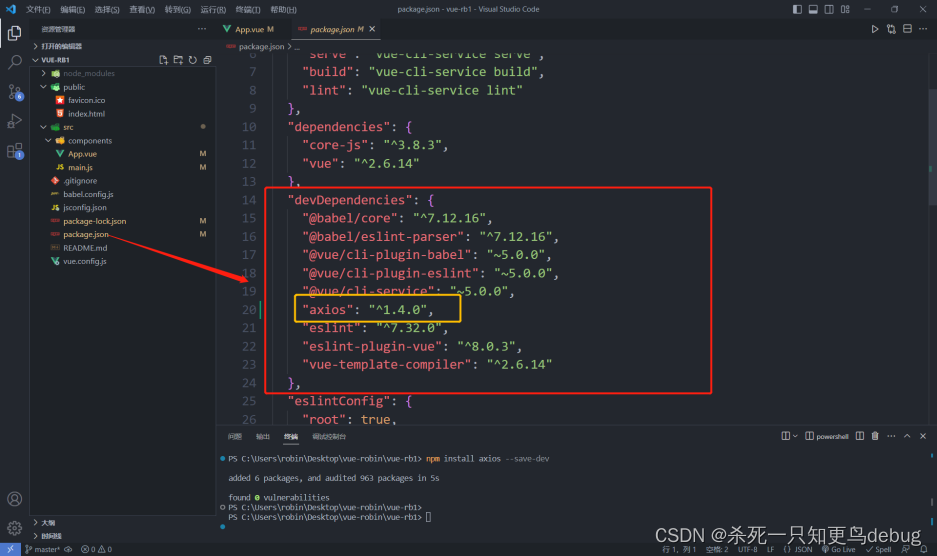

vue 中 axios 的安装及使用

vue 中 axios 的安装及使用 1. axios 安装2. axios使用 1. axios 安装 首先,打开当前的项目终端,输入 npm install axios --save-dev验证是否安装成功,检查项目根目录下的 package.json,其中的 devDependencies 里面会多出一个axios及其版本…...

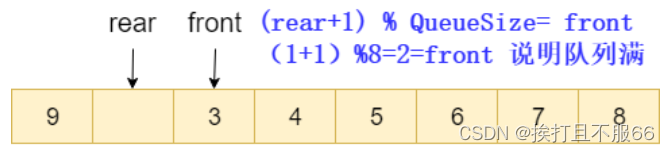

数据结构——线性数据结构(数组,链表,栈,队列)

文章目录 1. 数组2. 链表2.1. 链表简介2.2. 链表分类2.2.1. 单链表2.2.2. 循环链表2.2.3. 双向链表2.2.4. 双向循环链表 2.3. 应用场景2.4. 数组 vs 链表 3. 栈3.1. 栈简介3.2. 栈的常见应用常见应用场景3.2.1. 实现浏览器的回退和前进功能3.2.2. 检查符号是否成对出现3.2.3. 反…...

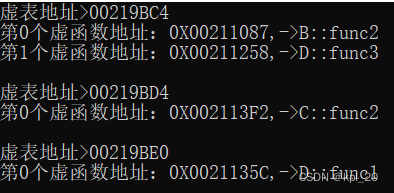

多态(C++)

多态 一、初识多态概念“登场”1>. 多态的构成条件2>. 虚函数3>. 虚函数重写(覆盖)4>. 虚函数重写的两个例外1. 协变 一 基类和派生类虚函数返回值类型不同2. 析构函数重写(基类和派生类析构函数名不同) 小结 二、延伸…...

算法leetcode|73. 矩阵置零(rust重拳出击)

文章目录 73. 矩阵置零:样例 1:样例 2:提示:进阶: 分析:题解:rust:go:c:python:java: 73. 矩阵置零: 给定一个 m x n 的矩…...

axios 二次封装

axios 二次封装 基本上每一个项目开发,都必须要二次封装 axios。主要是为了减少重复性工作,不可能每一次发起新请求时,都要重新配置请求域名、请求头 Content-Type、Token 等信息。所以需要把公用的部分都封装成一个函数,每次调用…...

Rust安全之数值

文章目录 数值溢出 数值溢出 编译通过,运行失败 cargo run 1 fn main() {let mut arg std::env::args().skip(1).map(|x| x.parse::<i32>().unwrap()).next().unwrap();let m_i i32::MAX - 1;let a m_i arg;println!("{:?}", a); }thread main panicked…...

4种方法实现html 页面内锚点定位及跳转

使用scrollIntoView进行锚点定位效果 不知道你有没有遇到这样的需求:锚点定位?进入页面某个元素需要出现在可视区?…这一类的需求归根结底就是处理元素与可视区域的关系。我接触了很多前端小伙伴,实现的方式有各种各样的ÿ…...

gitlab配置备忘

版本 gitlab 14.6.2 gitlab备份上传到阿里云oss ### Backup Settings ###! Docs: https://docs.gitlab.com/omnibus/settings/backups.html# gitlab_rails[manage_backup_path] true # gitlab_rails[backup_path] "/var/opt/gitlab/backups"###! Docs: https://…...

基于Centos搭建k8s仓库

系统环境: Red Hat Enterprise Linux 9.1 (Plow) Kernel: Linux 5.14.0-162.6.1.el9_1.x86_64 主机名地址master192.168.19.128node01192.168.19.129node02192.168.19.130 目录 1、关闭防火墙,关闭SElinxu ,开启时间同步服务 2、关…...

浅谈泛在电力物联网发展形态与技术挑战

安科瑞 华楠 摘 要:泛在电力物联网是当前智能电网发展的一个方向。首先,总结了泛在电力物联网的主要作用和价值体现;其次,从智能电网各个环节概述了物联网技术在电力领域的已有研究和应用基础;进而,构思并…...

git reset --soft 用法

git reset --soft 是 Git 命令中的一个选项,它用于取消之前的提交,并将取消的更改保留在暂存区。这允许您重新组织提交历史或将更改合并到一个新的提交中,而不影响暂存区和工作目录中的更改。 这个命令的语法是: git reset --so…...

哪些测试仪器可以用于检测静电中和设备的性能

静电设备性能测试通常需要使用一些专门的仪器来进行。以下是一些常见的静电设备性能测试仪器: 1. 静电电压测试仪:用于测量物体表面的静电电压。它通常可以测量正负电压,并具有高精度和快速响应的特点。 2. 静电电荷仪:用于测量物…...

浅析 GlusterFS 与 JuiceFS 的架构异同

在进行分布式文件存储解决方案的选型时,GlusterFS 无疑是一个不可忽视的考虑对象。作为一款开源的软件定义分布式存储解决方案,GlusterFS 能够在单个集群中支持高达 PiB 级别的数据存储。自从首次发布以来,已经有超过十年的发展历程。目前&am…...

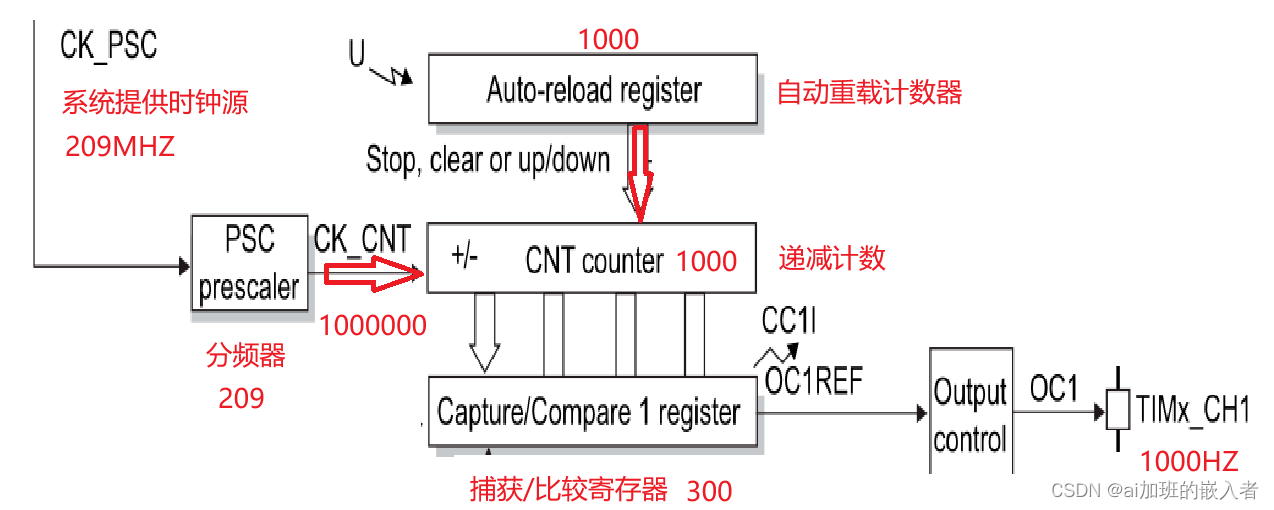

ARM开发,stm32mp157a-A7核PWM实验(驱动蜂鸣器,风扇,马达工作)

1.分析框图; 2.比较捕获寄存器(产生PWM方波); 工作原理: 1、系统提供一个时钟源209MHZ,需要通过分频器进行分频,设置分频器值为209分频; 2、当定时器启动之后,自动重载…...

|消费者需求研究方案)

群狼调研(长沙眼镜店神秘顾客)|消费者需求研究方案

本文由群狼调研(长沙品牌调研)出品,欢迎转载,请注明出处。消费者需求研究方案是在开展研究之前制定的计划,用于指导研究的设计、实施和分析。以下是一个可能的消费者需求研究方案的大致框架: 1. 研究目标和问题: • …...

电脑入门:宽带路由器常见故障排除技巧

宽带路由器在企业网络中的应用是相当广泛的,在运行的过程中出现故障是在所难免的,虽然故障现象多种多样,引起故障发生的原因也不尽相同,但从大体上可以把这些故障分为硬件故障和软件故障,具体来说就是一些网络连接性问题、配置文件选项问题以及网络协议问题等。 由于路由器…...

基于云原生网关的流量防护实践

作者:涂鸦 背景 在分布式系统架构中,每个请求都会经过很多层处理,比如从入口网关再到 Web Server 再到服务之间的调用,再到服务访问缓存或 DB 等存储。在下图流量防护体系中,我们通常遵循流量漏斗原则进行流量防护。…...

开源与云计算:新的合作模式

🌷🍁 博主猫头虎 带您 Go to New World.✨🍁 🦄 博客首页——猫头虎的博客🎐 🐳《面试题大全专栏》 文章图文并茂🦕生动形象🦖简单易学!欢迎大家来踩踩~🌺 &a…...

前端需要理解的跨平台知识

混合开发是指使用多种开发模开发App的一种开发模式,涉及到两大类技术:原生 Native、Web H5。原生 Native 主要指 iOS(Objective C)、Android(Java),原生开发效率较低,开发完成需要重…...

业务系统对接大模型的基础方案:架构设计与关键步骤

业务系统对接大模型:架构设计与关键步骤 在当今数字化转型的浪潮中,大语言模型(LLM)已成为企业提升业务效率和创新能力的关键技术之一。将大模型集成到业务系统中,不仅可以优化用户体验,还能为业务决策提供…...

)

Java 语言特性(面试系列2)

一、SQL 基础 1. 复杂查询 (1)连接查询(JOIN) 内连接(INNER JOIN):返回两表匹配的记录。 SELECT e.name, d.dept_name FROM employees e INNER JOIN departments d ON e.dept_id d.dept_id; 左…...

对WWDC 2025 Keynote 内容的预测

借助我们以往对苹果公司发展路径的深入研究经验,以及大语言模型的分析能力,我们系统梳理了多年来苹果 WWDC 主题演讲的规律。在 WWDC 2025 即将揭幕之际,我们让 ChatGPT 对今年的 Keynote 内容进行了一个初步预测,聊作存档。等到明…...

分布式增量爬虫实现方案

之前我们在讨论的是分布式爬虫如何实现增量爬取。增量爬虫的目标是只爬取新产生或发生变化的页面,避免重复抓取,以节省资源和时间。 在分布式环境下,增量爬虫的实现需要考虑多个爬虫节点之间的协调和去重。 另一种思路:将增量判…...

深度学习习题2

1.如果增加神经网络的宽度,精确度会增加到一个特定阈值后,便开始降低。造成这一现象的可能原因是什么? A、即使增加卷积核的数量,只有少部分的核会被用作预测 B、当卷积核数量增加时,神经网络的预测能力会降低 C、当卷…...

Pinocchio 库详解及其在足式机器人上的应用

Pinocchio 库详解及其在足式机器人上的应用 Pinocchio (Pinocchio is not only a nose) 是一个开源的 C 库,专门用于快速计算机器人模型的正向运动学、逆向运动学、雅可比矩阵、动力学和动力学导数。它主要关注效率和准确性,并提供了一个通用的框架&…...

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材)

推荐 github 项目:GeminiImageApp(图片生成方向,可以做一定的素材) 这个项目能干嘛? 使用 gemini 2.0 的 api 和 google 其他的 api 来做衍生处理 简化和优化了文生图和图生图的行为(我的最主要) 并且有一些目标检测和切割(我用不到) 视频和 imagefx 因为没 a…...

C++ 设计模式 《小明的奶茶加料风波》

👨🎓 模式名称:装饰器模式(Decorator Pattern) 👦 小明最近上线了校园奶茶配送功能,业务火爆,大家都在加料: 有的同学要加波霸 🟤,有的要加椰果…...

基于Java+VUE+MariaDB实现(Web)仿小米商城

仿小米商城 环境安装 nodejs maven JDK11 运行 mvn clean install -DskipTestscd adminmvn spring-boot:runcd ../webmvn spring-boot:runcd ../xiaomi-store-admin-vuenpm installnpm run servecd ../xiaomi-store-vuenpm installnpm run serve 注意:运行前…...

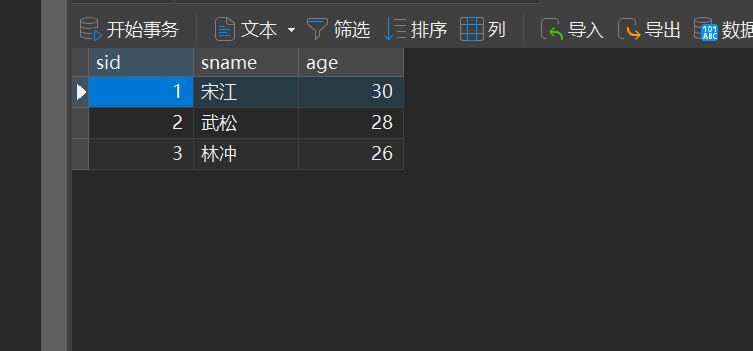

MySQL的pymysql操作

本章是MySQL的最后一章,MySQL到此完结,下一站Hadoop!!! 这章很简单,完整代码在最后,详细讲解之前python课程里面也有,感兴趣的可以往前找一下 一、查询操作 我们需要打开pycharm …...