安全区域边界技术测评要求项

1.边界防护-非授权设备接入、非授权连接外部网络、无线网络使用和设备可信接入

(网络边界就是采用不同安全策略的两个网络的连接处)

1-1/2-1/3-4/4-6

a)保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信

b)应能够对非授权设备私自联到内部网络的行为进行检查或限制

c)应能够对内部用户非授权联到外部网络的行为进行检查或限制

d)应限制无线网络的使用,保证无线网络通过授控的边界设备接入内部网络

e)应能够在发现非授权设备私自联到内部网络的行为或内部用户非授权联到外部网络的行为时,对其进行有效阻断

f)应采用可信验证机制对接入到网络中的设备进行可信验证,保证接入网络的设备真实可信

测评实施重点:

1)通过边界设备提供的受控端口进行通信,受控端口配置并启用安全策略

2)通过终端管理系统、终端准入控制系统或IP/MAC地址绑定等措施对非授权接入行为进行限制和检查

3)采用技术手段(终端管理系统、终端准入系统等)和管理措施对非授权连接外部网络的行为进行限制或检查

4)3级及以上系统,限制无线网络的使用,要求无线网络单独组网后连接到有线网络,且必须通过受控的边界防护设备接入内部有线网络

2.访问控制-访问控制规则、通信协议转换和通信协议隔离

(在全网对网络的连接状态进行监控,并准确定位、及时报警和阻断,而不仅是边界预设出入口)

1-3/2-4/3-5/4-5+

a)应在网络边界根据访问控制策略设置访问控制规则,默认情况下除允许通信外受控接口拒绝所有通信

b)应删除多余或无效的访问控制规划,优化访问控制列表,并保证访问控制规则数量最小化

c)应对源地址、目的地址、源端口、目的端口和协议等进行检查,以允许/拒绝数据包进出(如包过滤防火墙)

d)应能根据会话状态信息为进出数据流提供明确的允许/拒绝访问的能力(如状态检测防火墙)

e)应对进出网络的数据流实现基于应用协议和应用内容的访问控制(如应用代理防火墙)

e+)应在网络边界通过通信协议转换或通信协议隔离等方式进行数据交换

测评实施重点:

1)设置访问控制规则,默认情况下除允许通信外受控接口拒绝所有通信

2)优化访问控制列表ACL至最小化

3)明确的五元组访问控制规则

4)对进出网络的流量进行过滤

5)部署NGFW,实现基于应用协议和应用内容的访问控制

6)4级系统(例如SCADA、电网调度系统等)要求采用通信协议转换、通信协议隔离等方式进行数据交换

3.入侵检测-外部网络攻击、内部网络攻击和新型网络攻击

(在关键网络节点监视所在网络内的各种数据包)

1-0/2-1/3-4/4-4

a)应在关键网络节点处监视网络攻击行为(如抗APT攻击系统、网络回溯系统、IPS等)

a+)应在关键网络节点处检测、防止或限制从外部发起的网络攻击行为

b)应在关键网络节点处检测、防止或限制从内部发起的网络攻击行

c)应采取技术措施对网络行为进行分析,实现对网络攻击特别是新型网络攻击行为的分析

e)当检测到攻击行为时,记录攻击源IP、攻击类型、攻击目标、攻击时间,在发生严重入侵事件时应提供报警(应能通过短信、邮件等向相关人员报警)

测评实施重点:(同上)

4.恶意代码和垃圾邮件防范-从网络层面的防恶意代码、防垃圾邮件提出要求

1-0/2-1/3-2/4-2

a)应在关键网络节点处对恶意代码进行检测和清除,并维护恶意代码防护机制的升级和更新

b)应在关键网络节点处对垃圾邮件进行监测和防护,并维护垃圾邮件防护机制的升级和更新

测评实施重点:

1)在关键网络节点处部署恶意代码防护设备(如UTM、反病毒防火墙、防病毒网关),在邮件系统外部署防垃圾邮件网关设备

2)保持相关设备的可用性

3)保持相关设备的有效性

4)配置相关设备的审计功能,实现对安全事件的实时审计并验证防护策略的有效性

5.安全审计-从网络层对终端用户的访问行为进行审计

1-0/2-3/3-4/3-3

a)应在网络边界、重要网络节点进行安全审计,审计覆盖至每个用户,对重要的用户行为和重要安全事件进行审计

b)审计记录应包括事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息

c)应对审计记录进行保护,定期备份,避免受到未预期的删除、修改或覆盖

d)应能对远程访问的用户行为,访问互联网的用户行为等单独进行行为审计和数据分析

测评实施重点:

1)在网络边界处、重要节点处部署综合安全审计系统或具有类似功能的系统平台,审计范围覆盖所有用户

2)配置详细的审计策略,对事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息进行记录

3)对审计结果数据采取必要的保护措施

4)单独对2类访问行为进行安全审计和必要的分析(通过互联网或专网远程访问应用系统的业务终端;或者从内部访问互联网的业务终端)

6.可信验证-安全区域边界的各类设备在启动及运行各环节中进行安全验证

1-1/2-1+/3-1++/4-1+++

a)对边界设备的系统引导程序、系统程序等进行可信验证,并在检测到其可信息性受到破坏后进行报警

a+)对边界设备的系统引导程序、系统程序等进行可信验证并在检测到其可信息性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理

a++)对边界设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证并在应用程序的关键执行环节进行动态可信验证,在检测到其可信息性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心

a+++)对边界设备的系统引导程序、系统程序、重要配置参数和通信应用程序等进行可信验证并在应用程序的所有执行环节进行动态可信验证,在检测到其可信息性受到破坏后进行报警,并将验证结果形成审计记录送至安全管理中心,并进行动态关联感知

测评实施重点:(同上)

相关文章:

安全区域边界技术测评要求项

1.边界防护-非授权设备接入、非授权连接外部网络、无线网络使用和设备可信接入 (网络边界就是采用不同安全策略的两个网络的连接处) 1-1/2-1/3-4/4-6 a)保证跨越边界的访问和数据流通过边界设备提供的受控接口进行通信 b)应能够对…...

基于YOLOV8模型的农作机器和行人目标检测系统(PyTorch+Pyside6+YOLOv8模型)

摘要:基于YOLOV8模型的农作机器和行人目标检测系统可用于日常生活中检测与定位农作机和行人目标,利用深度学习算法可实现图片、视频、摄像头等方式的目标检测,另外本系统还支持图片、视频等格式的结果可视化与结果导出。本系统采用YOLOv8目标…...

)

我的私人笔记(安装hbase)

在安装前需要安装好JDK、Hadoop以及Zookeeper,JDK版本为1.8、Hadoop版本为2.7.4以及Zookeeper的版本为3.4.10。 4.1.下载 下载地址:Index of /dist/hbase 本次学习版本为: hbase-1.2.1-bin.tar.gz 4.2.安装步骤 上传安装包至hadoop01节点…...

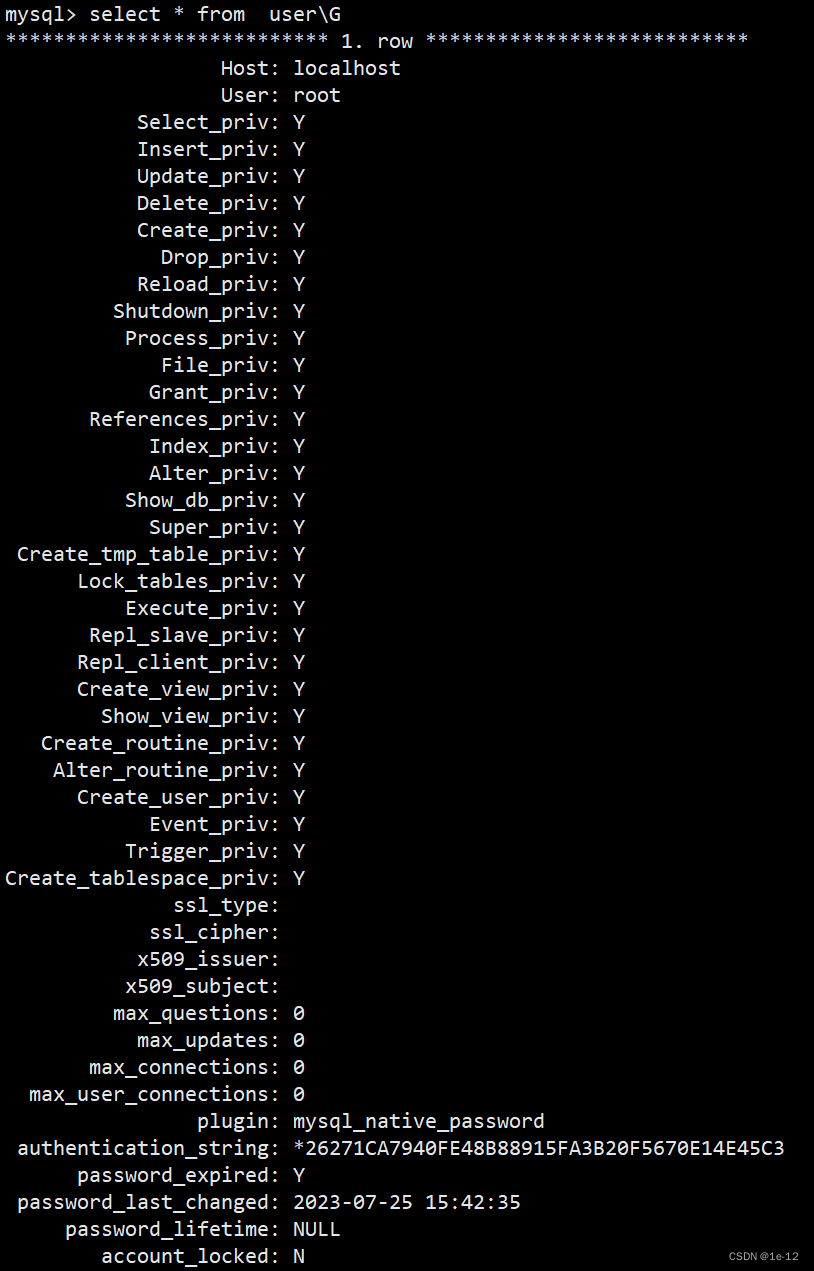

【MySQL】用户管理

之前我们一直都使用root身份来对mysql进行操作,但这样存在安全隐患。这时,就需要使用MySQL的用户管理 目录 一、用户 1.1 用户信息 1.2 添加用户 1.3 删除用户 1.4 修改用户密码 二、用户权限 2.1 赋予授权 2.2 回收权限 一、用户 1.1 用户信息…...

音视频 ffmpeg命令转封装

保持编码格式: ffmpeg -i test.mp4 -vcodec copy -acodec copy test_copy.ts ffmpeg -i test.mp4 -codec copy test_copy2.ts改变编码格式: ffmpeg -i test.mp4 -vcodec libx265 -acodec libmp3lame out_h265_mp3.mkv修改帧率: ffmpeg -i …...

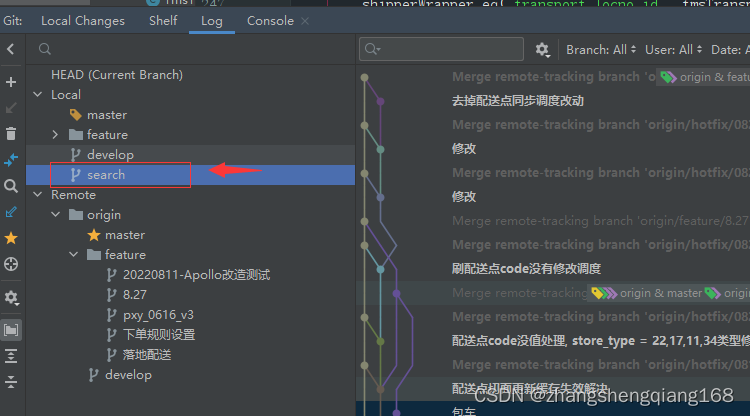

恢复已删除的git分支

1.打开对应项目文件夹目录,在目录下执行git命令 2.执行命令 git reflog --dateiso , 找到最后一次commit 的id 3. 执行git checkout -b 新建分支名称 commitId 就会基于commitId这次提交时工作区新建一个分支,就能达到我们找到删除分支的代码效果。 4.直接看ide…...

安全通告 TFV-3 (CVE-2017-7563))

ATF(TF-A)安全通告 TFV-3 (CVE-2017-7563)

安全之安全(security)博客目录导读 ATF(TF-A)安全通告汇总 目录 一、ATF(TF-A)安全通告 TFV-3 (CVE-2017-7563) 二、CVE-2017-7563 一、ATF(TF-A)安全通告 TFV-3 (CVE-2017-7563) Title RO内存始终在AArch64 Secure EL1下可执行CVE ID CVE-2017-7563 Date 06 Apr 2017 Vers…...

虚拟机Ubuntu18.04系统使用时所需要的便利配置选项

文章目录 一、屏幕分辨率调节二、解决虚拟机和宿主机之间无法进行复制粘贴和自由移动文件:三、允许使用Git指令四、可以使用Cmake进行编译五、vi编辑器查看代码文件,类型linux的记事本 每次配置虚拟机,都需要重新安装配置一些能提供便利功能的…...

python内置函数

Python 解释器内置了很多函数和类型,任何时候都能使用。以下按字母顺序给出列表。 内置函数 A abs() aiter() all() any() anext() ascii() B bin() bool() breakpoint() bytearray() bytes() C callable() chr() classmethod() compile() complex() D delattr(…...

线性思维和系统思维

1 线性思维介绍 线性思维是一种直线的、均匀的、不变的、单一的、单维的思维方式,一切都随着初始条件的给定而给定。 线性思维的5种具体表现: 简单复制过往经验去推断未来 (比如:银行工作者是铁饭碗)用已知结果得出…...

为什么要学习C++

操作系统历史 UINX操作系统诞生之初是用汇编语言编写的。随着UNIX的发展,汇编语言的开发效率成为一个瓶颈。寻找新的高效开发语言成为UNIX开发者需要解决的问题。当时BCPL语言成为了当时的选择之一。Ken Thomposn对BCPL进行简化得到了B语言。但是B语言不是直接生成…...

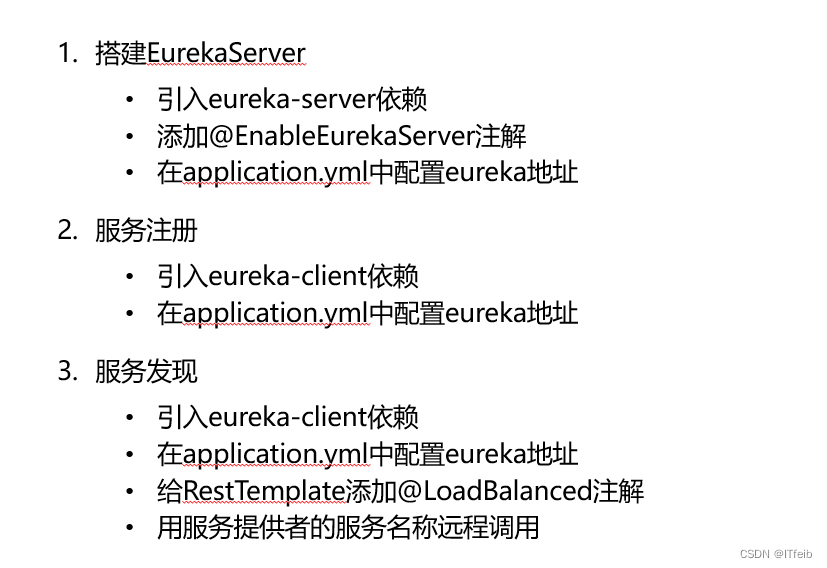

eureka服务注册和服务发现

文章目录 问题实现以orderservice为例orderservice服务注册orderservice服务拉取 总结 问题 我们要在orderservice中根据查询到的userId来查询user,将user信息封装到查询到的order中。 一个微服务,既可以是服务提供者,又可以是服务消费者&a…...

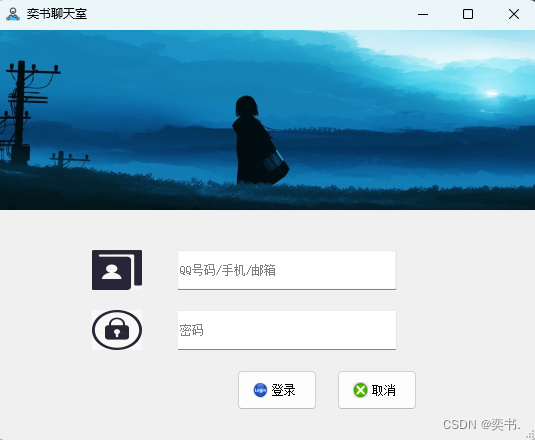

QT的介绍和优点,以及使用QT初步完成一个登录界面

QT介绍 QT主要用于图形化界面的开发,QT是基于C编写的一套界面相关的类库,进程线程库,网络编程的库,数据库操作的库,文件操作的库…QT是一个跨平台的GUI图形化界面开发工具 QT的优点 跨平台,具有较为完备…...

MySQL教程

MySQL教程 数据库简介数据库的基本概念MySQL简介windows下安装MySQLLinux下安装MySQL在MacOS下面安装MySQLMySQL配置文件分析MySQL数据库的基本操作MySQL创建表MySQL插入数据MySQL删除数据MySQL修改数据MySQL基本查询MySQL可视化客户端SQL语句的分类MySQL的DDLMySQL的数据类型…...

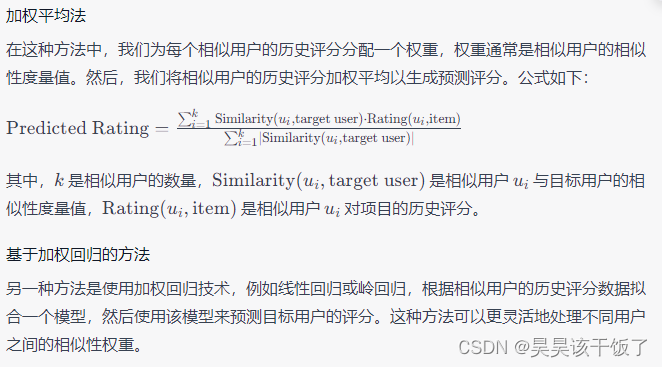

深入理解协同过滤算法及其实现

导语 个性化推荐系统在现代数字时代扮演着重要的角色,协助用户发现他们可能感兴趣的信息、产品或媒体内容。协同过滤是个性化推荐系统中最流行和有效的算法之一。 目录 协同过滤算法的原理 基于用户的协同过滤(User-Based Collaborative Filtering&am…...

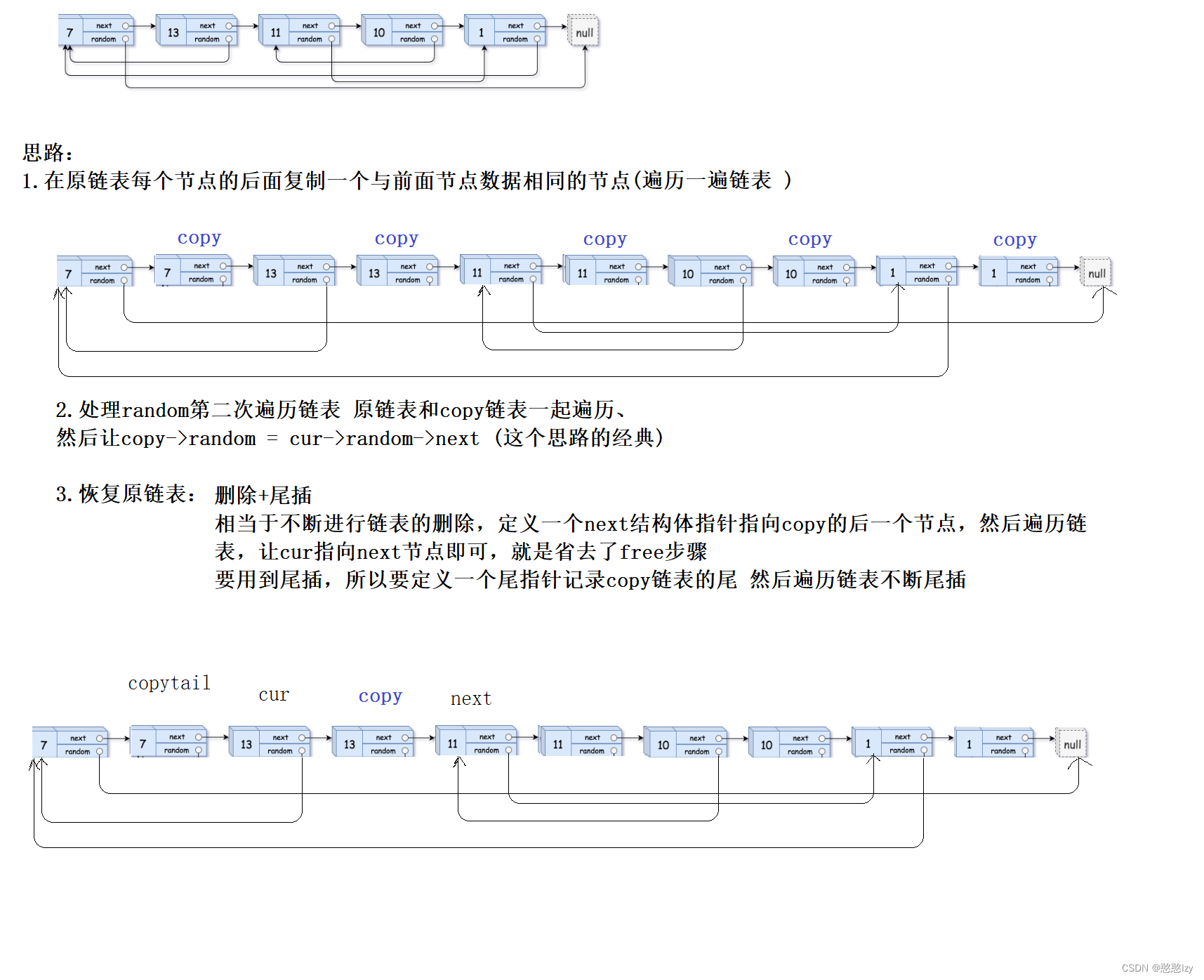

力扣:随即指针138. 复制带随机指针的链表

复制带随机指针的链表 OJ链接 分析: 该题的大致题意就是有一个带随机指针的链表,复制这个链表但是不能指向原链表的节点,所以每一个节点都要复制一遍 大神思路: ps:我是学来的 上代码: struct Node* copyRandomList(s…...

【从0学习Solidity】合约入门 Hello Web3

【学习Solidity的基础】入门智能合约开发 Hello Web3 📱不写代码没饭吃上架主页 在强者的眼中,没有最好,只有更好。我们是全栈开发领域的优质创作者,同时也是阿里云专家博主。 ✨ 关注我们的主页,探索全栈开发的无限…...

awtk-ftpd 发布

1. 介绍 在嵌入式应用程序中,有时需要提供一个 FTP 服务,用于对系统的文件进行远程管理。 awtk-ftpd 实现了一个 简单的 FTP 服务。主要特色有: 小巧。约 800 行代码。可以在各种嵌入式平台运行。内存开销低。正常内存需求小于 6K。兼容 F…...

抽象轻松的C语言

#include <stdio.h> /* 预处理指令*/ /* 函数 */ int main() {int log 3.14;printf("hello word * %d\n easy", log);getchar();/* 获取键盘输入的字母,在这个程序中的作用是防止程序瞬间关闭 */return 0; } 上一篇说过,C程序是C语言的…...

【力扣每日一题01】两数之和

开了一个新专栏,用来记录自己每天刷题,并且也是为了养成每日学习这个习惯,期待坚持一年后的自己! 一、题目 给定一个整数数组 nums 和一个整数目标值 target,请你在该数组中找出 和为目标值 target 的那 两个 整数&am…...

使用分级同态加密防御梯度泄漏

抽象 联邦学习 (FL) 支持跨分布式客户端进行协作模型训练,而无需共享原始数据,这使其成为在互联和自动驾驶汽车 (CAV) 等领域保护隐私的机器学习的一种很有前途的方法。然而,最近的研究表明&…...

【大模型RAG】Docker 一键部署 Milvus 完整攻略

本文概要 Milvus 2.5 Stand-alone 版可通过 Docker 在几分钟内完成安装;只需暴露 19530(gRPC)与 9091(HTTP/WebUI)两个端口,即可让本地电脑通过 PyMilvus 或浏览器访问远程 Linux 服务器上的 Milvus。下面…...

三体问题详解

从物理学角度,三体问题之所以不稳定,是因为三个天体在万有引力作用下相互作用,形成一个非线性耦合系统。我们可以从牛顿经典力学出发,列出具体的运动方程,并说明为何这个系统本质上是混沌的,无法得到一般解…...

实现弹窗随键盘上移居中

实现弹窗随键盘上移的核心思路 在Android中,可以通过监听键盘的显示和隐藏事件,动态调整弹窗的位置。关键点在于获取键盘高度,并计算剩余屏幕空间以重新定位弹窗。 // 在Activity或Fragment中设置键盘监听 val rootView findViewById<V…...

自然语言处理——循环神经网络

自然语言处理——循环神经网络 循环神经网络应用到基于机器学习的自然语言处理任务序列到类别同步的序列到序列模式异步的序列到序列模式 参数学习和长程依赖问题基于门控的循环神经网络门控循环单元(GRU)长短期记忆神经网络(LSTM)…...

-HIve数据分析)

大数据学习(132)-HIve数据分析

🍋🍋大数据学习🍋🍋 🔥系列专栏: 👑哲学语录: 用力所能及,改变世界。 💖如果觉得博主的文章还不错的话,请点赞👍收藏⭐️留言Ǵ…...

Java多线程实现之Thread类深度解析

Java多线程实现之Thread类深度解析 一、多线程基础概念1.1 什么是线程1.2 多线程的优势1.3 Java多线程模型 二、Thread类的基本结构与构造函数2.1 Thread类的继承关系2.2 构造函数 三、创建和启动线程3.1 继承Thread类创建线程3.2 实现Runnable接口创建线程 四、Thread类的核心…...

HashMap中的put方法执行流程(流程图)

1 put操作整体流程 HashMap 的 put 操作是其最核心的功能之一。在 JDK 1.8 及以后版本中,其主要逻辑封装在 putVal 这个内部方法中。整个过程大致如下: 初始判断与哈希计算: 首先,putVal 方法会检查当前的 table(也就…...

深入浅出Diffusion模型:从原理到实践的全方位教程

I. 引言:生成式AI的黎明 – Diffusion模型是什么? 近年来,生成式人工智能(Generative AI)领域取得了爆炸性的进展,模型能够根据简单的文本提示创作出逼真的图像、连贯的文本,乃至更多令人惊叹的…...

Axure 下拉框联动

实现选省、选完省之后选对应省份下的市区...