高防服务器与云防产品都适用哪些情况

高防服务器与云防护产品(如高防IP,高防CDN)都可以对DDOS、CC等攻击进行防护,在现如今的互联网市场上,不法分子经常会通过DDOS、CC等攻击服务器,干扰业务正常运行,以此来获得利益。

高防服务器是以机房防火墙设备,以对应的流量进行硬抗。通过DDOS硬件防火墙对异常流量的清洗过滤,通过数据包的规则过滤、数据流指纹检测过滤、及数据包内容定制过滤等。云防产品防护原理与高防服务器类似,只是云防产品可以直接接入,需要有服务器才可以使用。

业务刚开始接入,感觉需要高防,可以直接使用高防服务器;业务运行一半被攻击了,服务器非高防且不方便更换服务器,这时就可以直接接入云防产品使用了。

117.149.243.1

117.149.243.2

117.149.243.3

117.149.243.4

117.149.243.5

117.149.243.6

117.149.243.7

117.149.243.8

117.149.243.9

117.149.243.10

117.149.243.11

117.149.243.12

117.149.243.13

117.149.243.14

117.149.243.15

117.149.243.16

117.149.243.17

117.149.243.18

117.149.243.19

117.149.243.20

117.149.243.21

117.149.243.22

117.149.243.23

117.149.243.24

117.149.243.25

117.149.243.26

117.149.243.27

117.149.243.28

117.149.243.29

117.149.243.30

117.149.243.31

117.149.243.32

117.149.243.33

117.149.243.34

117.149.243.35

117.149.243.36

117.149.243.37

117.149.243.38

117.149.243.39

117.149.243.40

117.149.243.41

117.149.243.42

117.149.243.43

117.149.243.44

117.149.243.45

117.149.243.46

117.149.243.47

117.149.243.48

117.149.243.49

117.149.243.50

117.149.243.51

117.149.243.52

117.149.243.53

117.149.243.54

117.149.243.55

117.149.243.56

117.149.243.57

117.149.243.58

117.149.243.59

117.149.243.60

117.149.243.61

117.149.243.62

117.149.243.63

117.149.243.64

117.149.243.65

117.149.243.66

117.149.243.67

117.149.243.68

117.149.243.69

117.149.243.70

117.149.243.71

117.149.243.72

117.149.243.73

117.149.243.74

117.149.243.75

117.149.243.76

117.149.243.77

117.149.243.78

117.149.243.79

117.149.243.80

117.149.243.81

117.149.243.82

117.149.243.83

117.149.243.84

117.149.243.85

117.149.243.86

117.149.243.87

117.149.243.88

117.149.243.89

117.149.243.90

117.149.243.91

117.149.243.92

117.149.243.93

117.149.243.94

117.149.243.95

117.149.243.96

117.149.243.97

117.149.243.98

117.149.243.99

117.149.243.100

117.149.243.101

117.149.243.102

117.149.243.103

117.149.243.104

117.149.243.105

117.149.243.106

117.149.243.107

117.149.243.108

117.149.243.109

117.149.243.110

117.149.243.111

117.149.243.112

117.149.243.113

117.149.243.114

117.149.243.115

117.149.243.116

117.149.243.117

117.149.243.118

117.149.243.119

117.149.243.120

117.149.243.121

117.149.243.122

117.149.243.123

117.149.243.124

117.149.243.125

117.149.243.126

117.149.243.127

117.149.243.128

117.149.243.129

117.149.243.130

117.149.243.131

117.149.243.132

117.149.243.133

117.149.243.134

117.149.243.135

117.149.243.136

117.149.243.137

117.149.243.138

117.149.243.139

117.149.243.140

117.149.243.141

117.149.243.142

117.149.243.143

117.149.243.144

117.149.243.145

117.149.243.146

117.149.243.147

117.149.243.148

117.149.243.149

117.149.243.150

117.149.243.151

117.149.243.152

117.149.243.153

117.149.243.154

117.149.243.155

117.149.243.156

117.149.243.157

117.149.243.158

117.149.243.159

117.149.243.160

117.149.243.161

117.149.243.162

117.149.243.163

117.149.243.164

117.149.243.165

117.149.243.166

117.149.243.167

117.149.243.168

117.149.243.169

117.149.243.170

117.149.243.171

117.149.243.172

117.149.243.173

117.149.243.174

117.149.243.175

117.149.243.176

117.149.243.177

117.149.243.178

117.149.243.179

117.149.243.180

117.149.243.181

117.149.243.182

117.149.243.183

117.149.243.184

117.149.243.185

117.149.243.186

117.149.243.187

117.149.243.188

117.149.243.189

117.149.243.190

117.149.243.191

117.149.243.192

117.149.243.193

117.149.243.194

117.149.243.195

117.149.243.196

117.149.243.197

117.149.243.198

117.149.243.199

117.149.243.200

117.149.243.201

117.149.243.202

117.149.243.203

117.149.243.204

117.149.243.205

117.149.243.206

117.149.243.207

117.149.243.208

117.149.243.209

117.149.243.210

117.149.243.211

117.149.243.212

117.149.243.213

117.149.243.214

117.149.243.215

117.149.243.216

117.149.243.217

117.149.243.218

117.149.243.219

117.149.243.220

117.149.243.221

117.149.243.222

117.149.243.223

117.149.243.224

117.149.243.225

117.149.243.226

117.149.243.227

117.149.243.228

117.149.243.229

117.149.243.230

117.149.243.231

117.149.243.232

117.149.243.233

117.149.243.234

117.149.243.235

117.149.243.236

117.149.243.237

117.149.243.238

117.149.243.239

117.149.243.240

117.149.243.241

117.149.243.242

117.149.243.243

117.149.243.244

117.149.243.245

117.149.243.246

117.149.243.247

117.149.243.248

117.149.243.249

117.149.243.250

117.149.243.251

117.149.243.252

117.149.243.253

117.149.243.254

117.149.243.255

相关文章:

高防服务器与云防产品都适用哪些情况

高防服务器与云防护产品(如高防IP,高防CDN)都可以对DDOS、CC等攻击进行防护,在现如今的互联网市场上,不法分子经常会通过DDOS、CC等攻击服务器,干扰业务正常运行,以此来获得利益。 高防服务器是…...

【广州华锐互动】AR远程连接专家进行协同管理,解放双手让协同更便捷

AR远程协同系统是一种基于AR技术,实现远程设备维修和技术支持的系统。该系统通过将虚拟信息叠加在现实世界中,实现对设备的全方位监控和管理,并可以通过AR眼镜等终端设备,实时查看设备的各项数据和信息,为设备维修提供…...

PNG图片压缩原理

png??png的图片我们每天都在用,可是png到底是什么,它的压缩原理是什么? 很好,接下来我将会给大家一一阐述。 什么是PNG PNG的全称叫便携式网络图型(Portable Network Graphics)是…...

[ Linux Audio 篇 ] Linux Audio 子系统资料集锦

Linux Audio 子系统资料 背景OSS VS ALSAALSA 驱动ALSA libALSA Plugin音频延迟音频调试音频书籍 背景 最近需要准备Linux Audio 相关的PPT,于是将以往的知识点和遇到的问题进行整理和梳理,以便向大家讲解。同时,还整理了在这个过程中发现的…...

VR全景对行业发展有什么帮助?VR全景制作需要注意什么?

引言: 虚拟现实(Virtual Reality,简称VR)早已不再是科幻电影的概念,而是在以惊人的速度改变着我们的世界。VR全景,作为其中的重要组成部分,正为多个行业带来了全新的机遇。 一、VR全景的应用领…...

Unity网络请求队列

引子 最近的一个项目中由于某个需求,需要多次请求后台接口数据,就自己封装了一下网络请求的队列;刚刚好给大家分享一下,互相交流学习 简述 Unity 的网络请求队列是由 UnityWebRequestQueue 类实现的。这个类继承自 MonoBehaviou…...

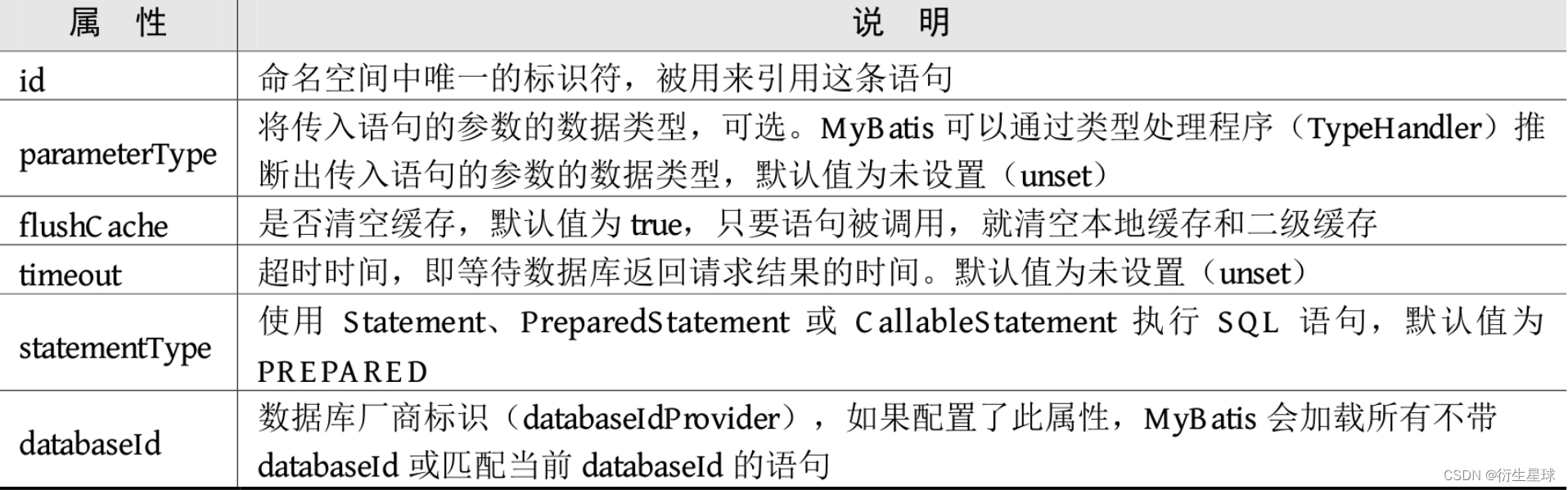

【Spring Boot】使用XML配置文件实现数据库操作(一)

使用XML配置文件实现数据库操作(一) 1.SQL映射文件 SQL映射文件就是我们通常说的mapper.xml配置文件,主要实现SQL语句的配置和映射,同时实现Java的POJO对象与数据库中的表和字段进行映射关联的功能。 1.1 mapper.xml的结构 下…...

PMP中常用英文术语

常用术语(五) Project 项目 为完成一个唯一的产品或服务的一种一次性努力。 Project Charter 项目许可证 由高级管理部门提供的一个文档,它给项目经理特权把组织的资源应用到项目工作中。 Project Communication Management 项目沟通管理 项目…...

【Apollo学习笔记】——规划模块TASK之SPEED_BOUNDS_PRIORI_DECIDERSPEED_BOUNDS_FINAL_DECIDER

文章目录 前言SPEED_BOUNDS_PRIORI_DECIDER功能简介SPEED_BOUNDS_FINAL_DECIDER功能简介SPEED_BOUNDS_PRIORI_DECIDER相关配置SPEED_BOUNDS_FINAL_DECIDER相关配置SPEED_BOUNDS_DECIDER流程将障碍物映射到ST图中ComputeSTBoundary(PathDecision* path_decision)ComputeSTBounda…...

score_inverse_problems运行环境,pycharm重新安装,jax,jaxlib的GPU版本安装-230831

尝试运行https://github.com/yang-song/score_inverse_problems pycharm2019不支持python3.10,其实后来我用来3.8…… pycharm2022.3.3的安装,涉及激活(淘宝5元),搜狗拼音输入(shift不能切换输入法&#x…...

VSC++: 奇怪的风吹

void 奇怪的风吹() {//缘由https://ask.csdn.net/questions/1062454int aa[]{15, 30, 12, 36, 11, 20, 19, 17, 16, 18, 38, 15, 30, 12, 36, 11, 20, 19, 17, 16, 18, 38, -1},j 0, a 0, y 0, z 0;while (aa[j] > 0){if (j && aa[j] > 35 || aa[j] < 15)…...

被动操作系统指纹识别的强大功能可实现准确的物联网设备识别

到 2030 年,企业网络和互联网上的物联网设备数量预计将达到290 亿。这种指数级增长无意中增加了攻击面。 每个互连设备都可能为网络攻击和安全漏洞创造新的途径。Mirai 僵尸网络通过使用数千个易受攻击的 IoT 设备对关键互联网基础设施和热门网站发起大规模 DDoS 攻…...

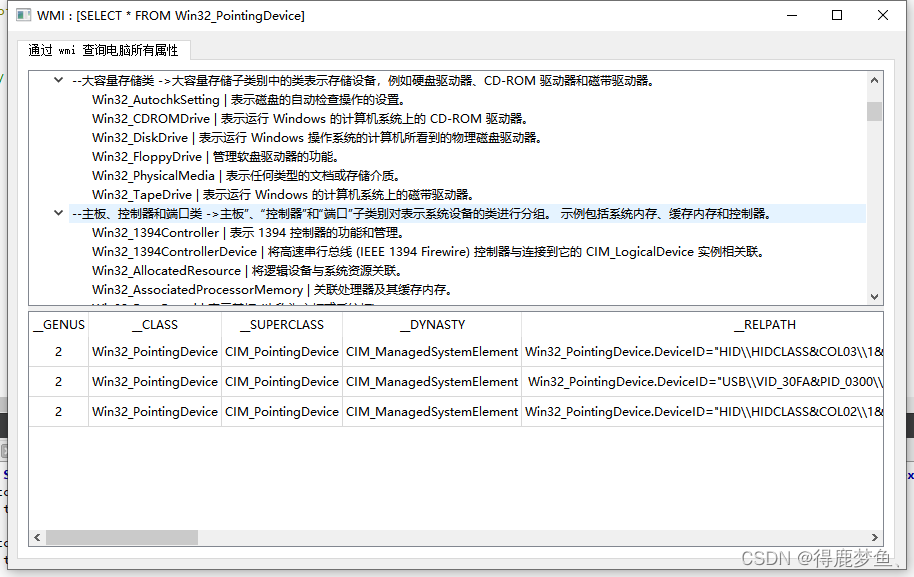

QT/C++获取电脑系统,主板型号,CPU型号,硬盘型号,内存大小等相关信息(二)通过Windows Server (WMI)查询

Qt/C调用windows Api库通过wmi的方式查询电脑能获取更多详细信息,也更加合理有技术性。 建议使用MSCV编译器,如MSCV 2017 ,Qt版本 : 5.13.1 目录导读 关于 WMI示例:创建 WMI 应用程序示例:打印Wmi执行的查询项的所有属性头文件引用…...

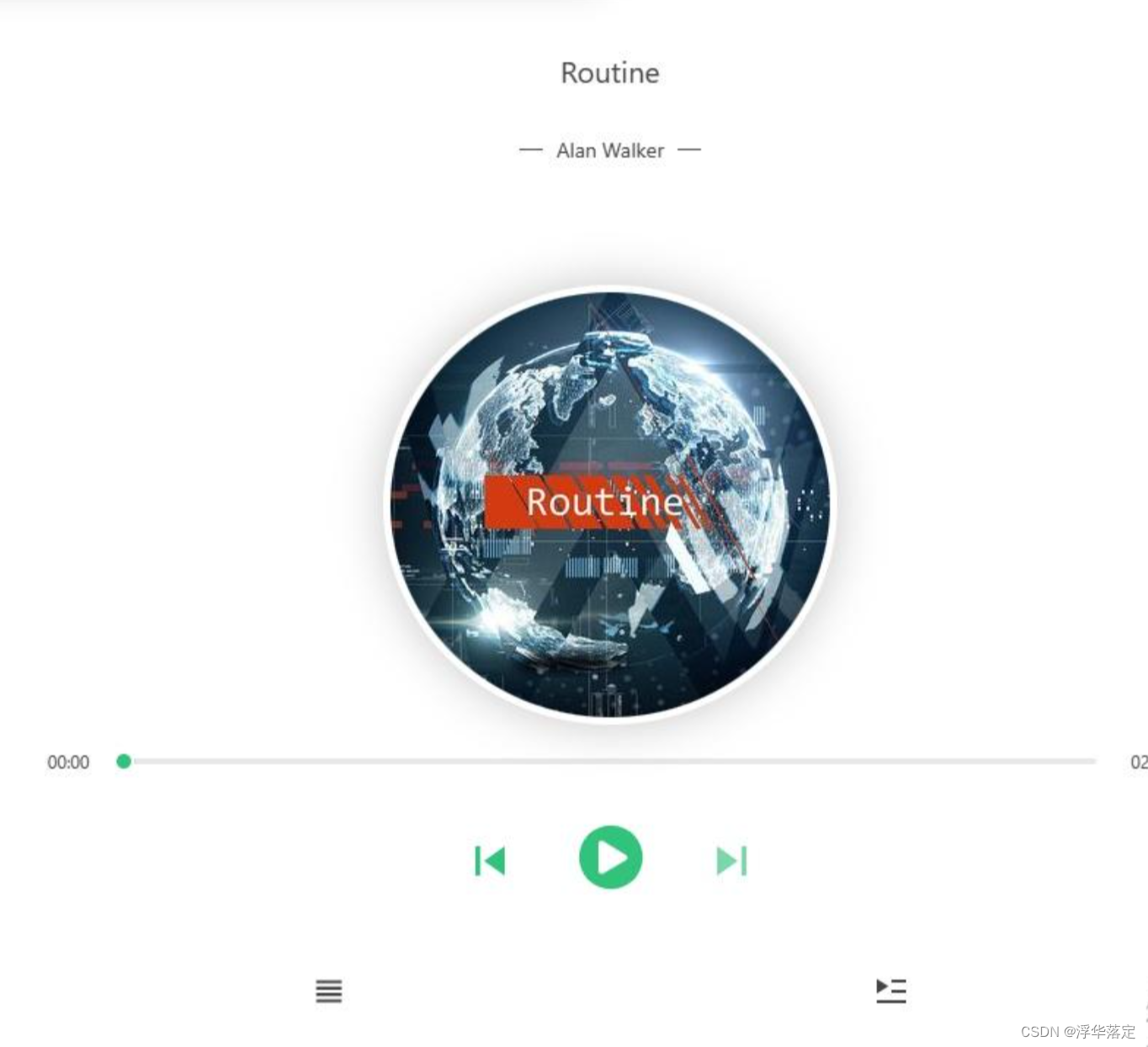

自建音乐服务器Navidrome之一

这里写自定义目录标题 1.1 官方网站 2. Navidrome 简介2.1 简介2.2 特性 3. 准备工作4. 视频教程5. 界面演示5.1 初始化页5.2 专辑页 前言 之前给大家介绍过 Koel 音频流服务,就是为了解决大家的这个问题:下载下来的音乐,只能在本机欣赏&…...

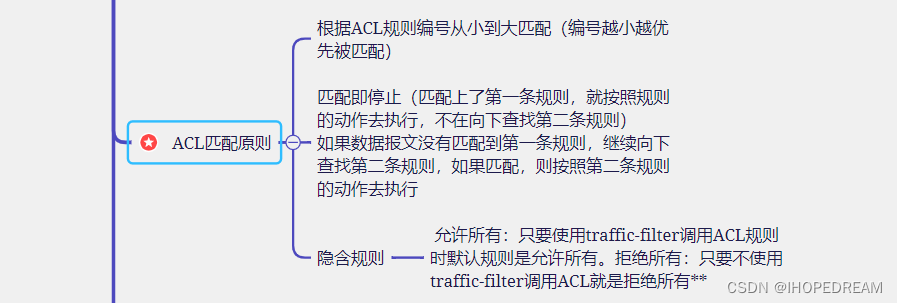

ACL 访问控制 过滤数据 维护网络安全(第七课)

一 ACL 简介 ACL是Access Control List(访问控制列表)的缩写,是一种用于控制文件、目录、网络设备等资源访问权限的方法。ACL可以对每个用户或用户组设置不同的访问权,即在访问控制清单中为每个用户或用户组指定允许或禁止访问该资源的权限。它通常由一系列规则组成,规则…...

3D视觉测量:面对面的对称度 点对(附源码)

文章目录 0. 测试效果1. 基本内容2. 3D视觉测量对称度测量思路3. 代码实现4. 参考文章目录:3D视觉测量目录微信:dhlddxB站: Non-Stop_目标:通过3D视觉方法计算面对面的对称度0. 测试效果 数据说明:此测试点云是通过UG建模,Meshlab降采样得到,数据比较理想,仅作为测试使用…...

无涯教程-JavaScript - RANK函数

RANK函数取代了Excel 2010中的RANK.EQ函数。 描述 该函数返回数字列表中数字的等级。数字的等级是其相对于列表中其他值的大小。 如果对列表进行排序,则数字的排名将是其位置。 语法 RANK (number,ref,[order])争论 Argument描述Required/OptionalNumberThe number whose…...

蓝牙发展现状

目录 一、产品分类1、Bluetooth经典2、Bluetooth低能耗(LE)3、二者差异 二、出货量三、未来需要加强的方向四、技术行业细分五、学习资料1、蓝牙官网2、大神博客——于忠军 一、产品分类 1、Bluetooth经典 Bluetooth Classic无线电,也被称为Bluetooth 基本速率/增强…...

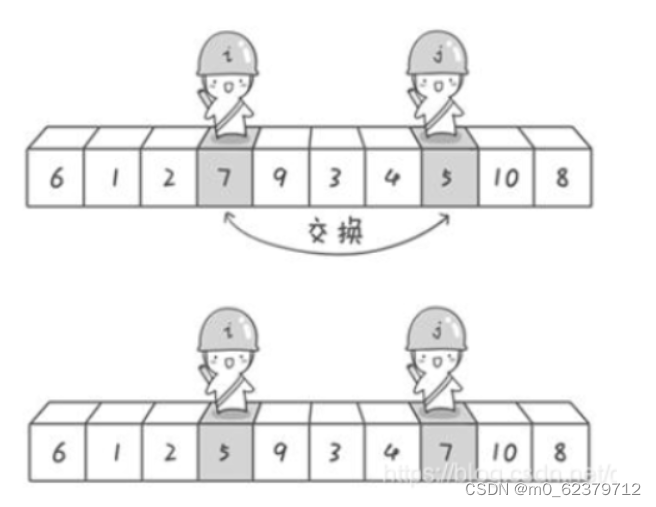

排序算法问题

给你一个整数数组 nums,请你将该数组升序排列。 示例 1: 输入:nums [5,2,3,1] 输出:[1,2,3,5] 示例 2: 输入:nums [5,1,1,2,0,0] 输出:[0,0,1,1,2,5] 代码如下: 1.插入排序(简…...

PlotlyJs 指定画布的宽度并页面居中

可以通过CSS样式来实现指定画布的宽度并使其在页面居中。具体方法如下: 在HTML文件中定义一个div,用来包含PlotlyJs画布。如下所示: <div id"plotly-div"></div>在CSS样式中指定该div的宽度和居中方式。如下所示&…...

【大模型RAG】拍照搜题技术架构速览:三层管道、两级检索、兜底大模型

摘要 拍照搜题系统采用“三层管道(多模态 OCR → 语义检索 → 答案渲染)、两级检索(倒排 BM25 向量 HNSW)并以大语言模型兜底”的整体框架: 多模态 OCR 层 将题目图片经过超分、去噪、倾斜校正后,分别用…...

eNSP-Cloud(实现本地电脑与eNSP内设备之间通信)

说明: 想象一下,你正在用eNSP搭建一个虚拟的网络世界,里面有虚拟的路由器、交换机、电脑(PC)等等。这些设备都在你的电脑里面“运行”,它们之间可以互相通信,就像一个封闭的小王国。 但是&#…...

生成xcframework

打包 XCFramework 的方法 XCFramework 是苹果推出的一种多平台二进制分发格式,可以包含多个架构和平台的代码。打包 XCFramework 通常用于分发库或框架。 使用 Xcode 命令行工具打包 通过 xcodebuild 命令可以打包 XCFramework。确保项目已经配置好需要支持的平台…...

DockerHub与私有镜像仓库在容器化中的应用与管理

哈喽,大家好,我是左手python! Docker Hub的应用与管理 Docker Hub的基本概念与使用方法 Docker Hub是Docker官方提供的一个公共镜像仓库,用户可以在其中找到各种操作系统、软件和应用的镜像。开发者可以通过Docker Hub轻松获取所…...

边缘计算医疗风险自查APP开发方案

核心目标:在便携设备(智能手表/家用检测仪)部署轻量化疾病预测模型,实现低延迟、隐私安全的实时健康风险评估。 一、技术架构设计 #mermaid-svg-iuNaeeLK2YoFKfao {font-family:"trebuchet ms",verdana,arial,sans-serif;font-size:16px;fill:#333;}#mermaid-svg…...

Python:操作 Excel 折叠

💖亲爱的技术爱好者们,热烈欢迎来到 Kant2048 的博客!我是 Thomas Kant,很开心能在CSDN上与你们相遇~💖 本博客的精华专栏: 【自动化测试】 【测试经验】 【人工智能】 【Python】 Python 操作 Excel 系列 读取单元格数据按行写入设置行高和列宽自动调整行高和列宽水平…...

MFC内存泄露

1、泄露代码示例 void X::SetApplicationBtn() {CMFCRibbonApplicationButton* pBtn GetApplicationButton();// 获取 Ribbon Bar 指针// 创建自定义按钮CCustomRibbonAppButton* pCustomButton new CCustomRibbonAppButton();pCustomButton->SetImage(IDB_BITMAP_Jdp26)…...

【Linux】C语言执行shell指令

在C语言中执行Shell指令 在C语言中,有几种方法可以执行Shell指令: 1. 使用system()函数 这是最简单的方法,包含在stdlib.h头文件中: #include <stdlib.h>int main() {system("ls -l"); // 执行ls -l命令retu…...

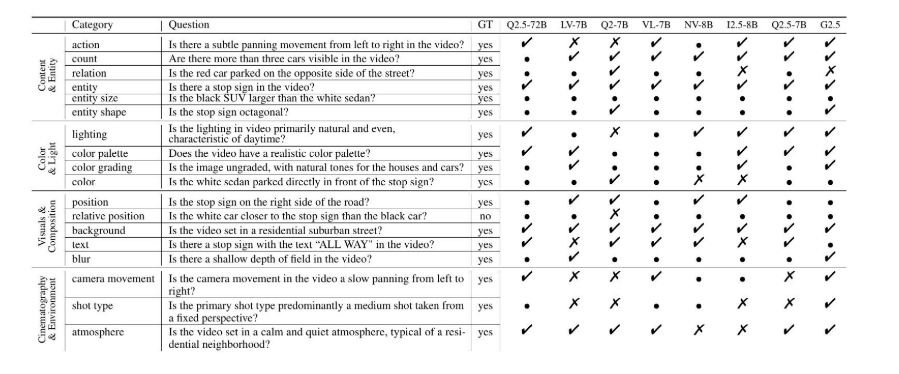

视频字幕质量评估的大规模细粒度基准

大家读完觉得有帮助记得关注和点赞!!! 摘要 视频字幕在文本到视频生成任务中起着至关重要的作用,因为它们的质量直接影响所生成视频的语义连贯性和视觉保真度。尽管大型视觉-语言模型(VLMs)在字幕生成方面…...

使用Matplotlib创建炫酷的3D散点图:数据可视化的新维度

文章目录 基础实现代码代码解析进阶技巧1. 自定义点的大小和颜色2. 添加图例和样式美化3. 真实数据应用示例实用技巧与注意事项完整示例(带样式)应用场景在数据科学和可视化领域,三维图形能为我们提供更丰富的数据洞察。本文将手把手教你如何使用Python的Matplotlib库创建引…...