Kali Linux渗透测试技术介绍【文末送书】

文章目录

- 写在前面

- 一、什么是Kali Linux

- 二、渗透测试基础概述和方法论

- 三、好书推荐

- 1. 书籍简介

- 2. 读者对象

- 3. 随书资源

- 写作末尾

写在前面

对于企业网络安全建设工作的质量保障,业界普遍遵循PDCA(计划(Plan)、实施(Do)、检查(Check)、处理(Act))的方法论。近年来,网络安全攻防对抗演练发挥了越来越重要的作用。企业的安全管理者通过组织内部或外部攻击队,站在恶意攻击者的视角,识别自身网络安全建设过程中的防护短板,检验安全应急预案的有效性并持续优化,为业务发展提供更强的保驾护航能力。

一、什么是Kali Linux

Kali Linux是一种专门设计用于渗透测试和网络安全评估的Linux发行版。它集成了大量的渗透测试工具和资源,可以支持高级渗透测试任务。以下是在Kali Linux上进行高级渗透测试的一些常见技术和工具:

- 社会工程学:社会工程学是一种通过利用人类心理学、社交工程和欺骗等手段获取信息或越过安全控制的技术。在Kali Linux上,你可以使用工具如Social Engineer Toolkit(SET)和BeEF(Browser Exploitation Framework)来执行社会工程学攻击,如钓鱼、恶意软件传播等。

- 网络扫描和漏洞评估:Kali Linux包含强大的扫描工具,如Nmap、OpenVAS和Nessus等。你可以使用这些工具来扫描目标网络,发现开放端口、服务的漏洞和系统弱点。

- 密码破解和凭据收集:渗透测试常常涉及破解密码和获取凭据,以获取对目标系统的访问权限。Kali Linux提供了各种密码破解工具,如John the Ripper、Hydra和Hashcat等。你可以使用这些工具来进行密码破解和凭据收集。

- 漏洞利用:Kali Linux集成了多个漏洞利用工具,如Metasploit Framework、ExploitDB和Armitage等。这些工具可以用于搜索、开发和利用已知漏洞,以获得目标系统的控制和权限提升。

- Web应用程序测试:对Web应用程序进行安全评估是渗透测试的重要组成部分。Kali Linux提供了多个用于Web应用程序渗透测试的工具,如Burp Suite、OWASP Zap、sqlmap和DirBuster等。这些工具可用于检测和利用Web应用程序的漏洞,如跨站脚本(XSS)、SQL注入、文件包含等。

- 逆向工程和漏洞分析:逆向工程和漏洞分析是渗透测试中的关键技术。Kali Linux集成了许多逆向工程和漏洞分析工具,如IDA Pro、Ghidra、Radare2和OllyDbg等。这些工具可以用于分析恶意软件、查找漏洞和逆向工程应用程序。

请记住,进行高级渗透测试时,你必须遵循法律、道德和伦理准则。只能在获得授权的系统上执行渗透测试,严格遵守相关法律和规定。同时,你还应该保护测试所涉及的目标系统和数据的安全,并避免对无法获得授权的系统进行攻击。

二、渗透测试基础概述和方法论

渗透测试(Penetration Testing)是一种用于评估计算机系统、应用程序和网络的安全性的方法。它模拟了真实的攻击场景,以发现潜在的漏洞和弱点,并提供建议和解决方案来增强系统的安全性。以下是渗透测试的基础概述和方法论:

- 确定目标和范围:在进行渗透测试之前,首先需要确定测试的目标和范围。明确要测试的系统、网络或应用程序,以及测试的限制和法律合规要求。

- 收集信息(信息搜集):渗透测试的第一阶段是信息收集,旨在获取关于目标系统和网络的详细信息。这包括收集目标的IP地址、域名、系统架构、网络拓扑、开放端口以及可能的用户信息等。

- 漏洞分析和评估:在这一阶段,渗透测试团队分析和评估目标系统中的漏洞和弱点。他们使用各种技术和工具,如漏洞扫描器、安全审计工具和手动漏洞挖掘方法来发现可能存在的漏洞。

- 实施攻击(渗透测试):在这个阶段,渗透测试团队利用已发现的漏洞和弱点尝试实施攻击。这可能包括利用漏洞进行远程访问、绕过认证机制、注入恶意代码等。此过程需要谨慎行事,确保只在授权的范围内进行测试。

- 获取权限和持久性:如果攻击成功,渗透测试团队将试图获取系统的权限,并保持持久性,以便在后续测试中保持对目标系统的访问。这可能涉及提升权限、创建后门访问、绕过防火墙等。

- 维持访问和清理痕迹:渗透测试团队可能会试图维持对目标的访问,以便进一步挖掘漏洞和弱点。他们也会努力清除在测试过程中留下的痕迹,以减少被检测或追踪的风险。

- 编写报告和提供建议:在渗透测试结束后,渗透测试团队将编写一份报告,详细说明发现的漏洞、攻击路径和建议的修复措施。报告提供给系统管理员和相关利益相关者,以帮助他们改善系统的安全性。

渗透测试方法论根据不同的标准和框架有所不同,其中一种常用的方法论是"OSSTMM"(开放式源安全测试方法论)。

- 预扫描:收集信息、识别目标。

- 扫描:识别目标系统和应用程序的漏洞。

- 渗透和拓展:获取系统的访问权限并寻找可能的目标漏洞。

- 持久和交付:

- 报告编写和评审。

渗透测试方法论强调全面的测试过程,从信息收集到攻击和测试漏洞,最终提供详细的报告和建议。重要的是要记住,在进行渗透测试时,一定要遵守合法和道德的准则,并获得有关方面的授权。

三、好书推荐

1. 书籍简介

本书是企业进行网络安全对抗演练不可多得的参考书,对攻击队和防守队都适用。

本书系统地介绍了安全测试流程的最佳实践和常见误区,围绕Kali Linux这个开源工具,详细阐述了各类测试技术的原理和操作方法。即使是初学者,也可以在本书深入浅出的指引下轻松上手。对于富有经验的渗透测试人员,本书更是提供了进阶实战场景的实用脚本和代码库资源,相信能给读者带来新的启发。

企业攻防对抗演练是攻防双方的思路、策略、技术和情报能力的综合比拼。“敌暗我明”“攻防力量不对称”的情况往往瞬息万变,结果胜负是一时的,过程常态化才是主旋律。在现实的网络空间安全中,这样的常态化每天都在上演,安全团队只有正确制定攻防演练的目标,才能得到企业对安全工作的认可。

2. 读者对象

如果你是一名渗透测试人员、IT专家或网络安全顾问,希望利用 Kali Linux 的一些高级功能最大限度地提高网络安全测试的成功率,那么这本书就是为你准备的。如果你以前接触过渗透测试的基础知识,将有助于你理解本书内容。

3. 随书资源

本书的代码包托管在 GitHub 上,链接如下:

https://github.com/PacktPublishing/Mastering-Kali-Linux-for-Advanced-Penetration-Testing-4E

对于更多丰富的代码包和精彩视频,感兴趣的读者可从以下地址获取:

https://github.com/PacktPublishing/

我们还提供了一个 PDF 文档,包含本书中使用的屏幕截图/图表的彩色图像。你可以从以下地址下载:

https://static.packt-cdn.com/downloads/9781801819770_ColorImages.pdf

本文来源:IT阅读排行榜,图片来源:原创

责任编辑:王莹,部门领导:卢志坚

发布人:白钰

写作末尾

🌻《Kali Linux高级渗透测试》免费包邮送出

🌴根据博客阅读量本次活动一共赠书若干本,评论区抽取若干位小伙伴免费送出

500-1000 赠书2本

1000-1500 赠书3本

1500-2000 赠书4本

2000+ 赠书5本

🌵参与方式:关注博主、点赞、收藏、评论区评论 “关注网络安全,我学《Kali Linux高级渗透测试》 ”(切记要点赞+收藏,否则抽奖无效,每一条评论在奖池中加入一个抽奖名额,每个人最多评论三次)

🌼活动截止时间:2023-09-17 12:00:00

🍒开奖时间:2023-09-17 14:00:00

🍀中奖通知方式:私信通知

🍉兑奖方式:截图证明

相关文章:

Kali Linux渗透测试技术介绍【文末送书】

文章目录 写在前面一、什么是Kali Linux二、渗透测试基础概述和方法论三、好书推荐1. 书籍简介2. 读者对象3. 随书资源 写作末尾 写在前面 对于企业网络安全建设工作的质量保障,业界普遍遵循PDCA(计划(Plan)、实施(Do…...

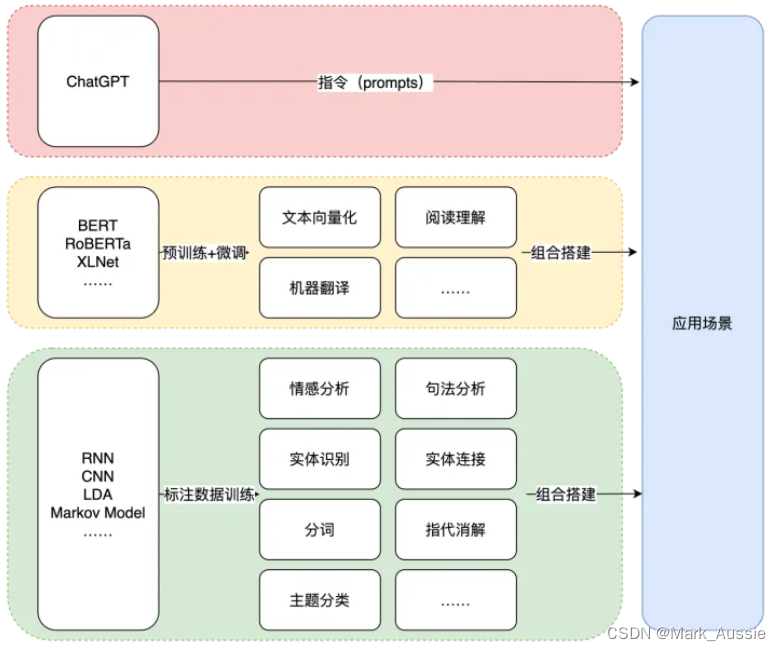

GPT与BERT模型

NLP任务的核心逻辑是“猜概率”的游戏。BERT和GPT都是基于预训练语言模型的思想,通过大量语料训练得到语言模型。两种模型都是基于Transformer模型。 Bert 类似于Transformer的Encoder部分,GPT类似于Transformer的Decoder部分。两者最明显的在结构上的差…...

2023-09-06力扣每日一题-摆烂暴力

链接: [1123. 最深叶节点的最近公共祖先](https://leetcode.cn/problems/form-smallest-number-from-two-digit-arrays/) 题意: 如题 解: 今天搞一手暴力,按层存,按层取,直到只取到一个 实际代码&…...

【Flutter】Flutter 使用 timego 将日期转换为时间描述

【Flutter】Flutter 使用 timego 将日期转换为时间描述 文章目录 一、前言二、安装与基本使用三、如何添加新的语言四、如何覆盖现有的语言或添加自定义消息五、完整示例六、总结 一、前言 你好!我是小雨青年,今天我要为你介绍一个非常实用的 Flutter 包…...

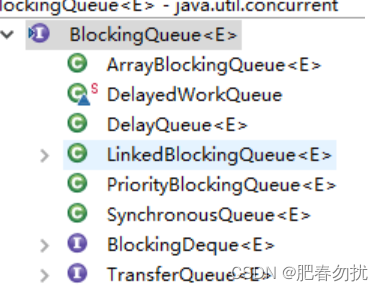

并发容器11

一 JDK 提供的并发容器总结 JDK 提供的这些容器大部分在 java.util.concurrent 包中。 ConcurrentHashMap: 线程安全的 HashMap CopyOnWriteArrayList: 线程安全的 List,在读多写少的场合性能非常好,远远好于 Vector. ConcurrentLinkedQueue: 高效的并…...

Java8实战-总结22

Java8实战-总结22 使用流数值流原始类型流特化数值范围数值流应用:勾股数 使用流 数值流 可以使用reduce方法计算流中元素的总和。例如,可以像下面这样计算菜单的热量: int calories menu.stream().map(Dish::getcalories).reduce(0, Int…...

matlab 实现点云ICP 配准算法

一、算法步骤 (1)在目标点云P中取点集pi∈P; (2)找出源点云Q中的对应点集qi∈Q,使得||qi-pi||=min; (3)计算旋转矩阵R和平移矩阵t,使得误差函数最小; (4)对pi使用上一步求得的旋转矩阵R和平移矩阵t进行旋转和平移变换,的到新的对应点集pi’={pi’=Rpi+t,pi∈P};…...

python提取word文本和word图片

提取文本 docx只支持docx格式,所以如果想读取doc需要另存为docx格式即可 import docx # pip3 install python-docx doc docx.Document(three.docx) for paragraph in doc.paragraphs:print(paragraph.text)提取图片 import zipfile import os, re # docx本质上…...

iOS开发Swift-9-SFSymbols,页面跳转,view屏幕比例,启动页-和风天气AppUI

1.创建项目 2.设置好测试机型,App显示名称,以及关闭横向展示. 3.下载SF Symbols. https://developer.apple.com/sf-symbols/ 右上角搜索 search ,可以找到很多系统自带图标.选择喜欢的图标,拷贝图标的名字. 插入一个Button,在Image中粘贴图标名称并选择,即可将Button变成想要的…...

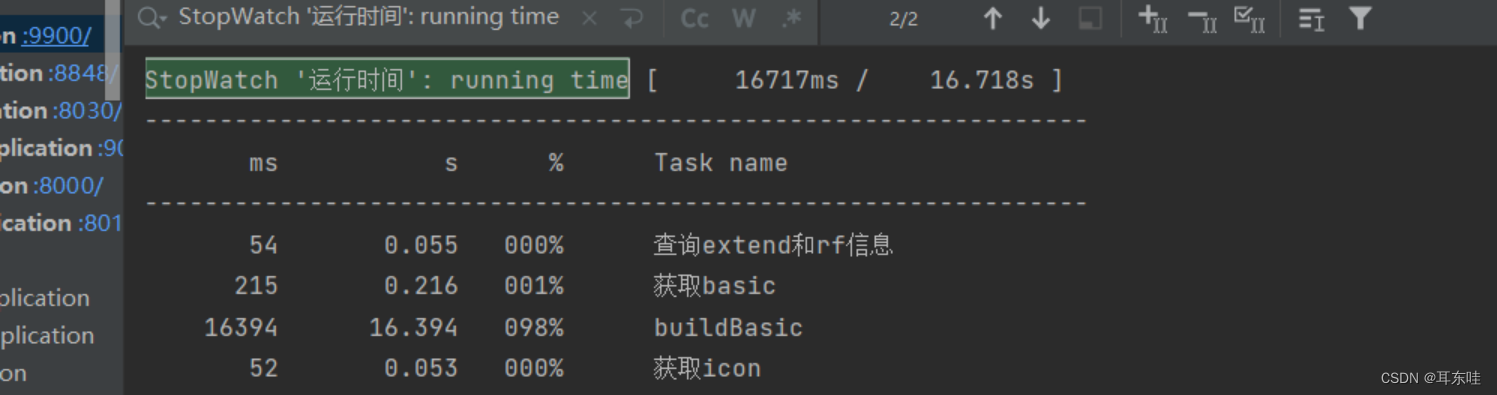

代码优化工具-测试程序执行时间-IDEAdebug+StopWatch

参考: [技巧]IDEA的debugStopWatch监测程序运行时间 添加链接描述 1创建类StopWatchExpand import lombok.extern.slf4j.Slf4j;import org.springframework.util.StopWatch;import java.text.NumberFormat;/*** 检测程序片段运行时间拓展** author sdevil507* cr…...

力扣每日一题---2594. 修车的最少时间

文章目录 思路解题方法复杂度Code 思路 请注意,能力值越低,修车越快,应该翻译成「排名」,排名越靠前,修车越快。)根据题意可以知道r * n * n < t 的,所以可以利用数学知识进行改变公式&#…...

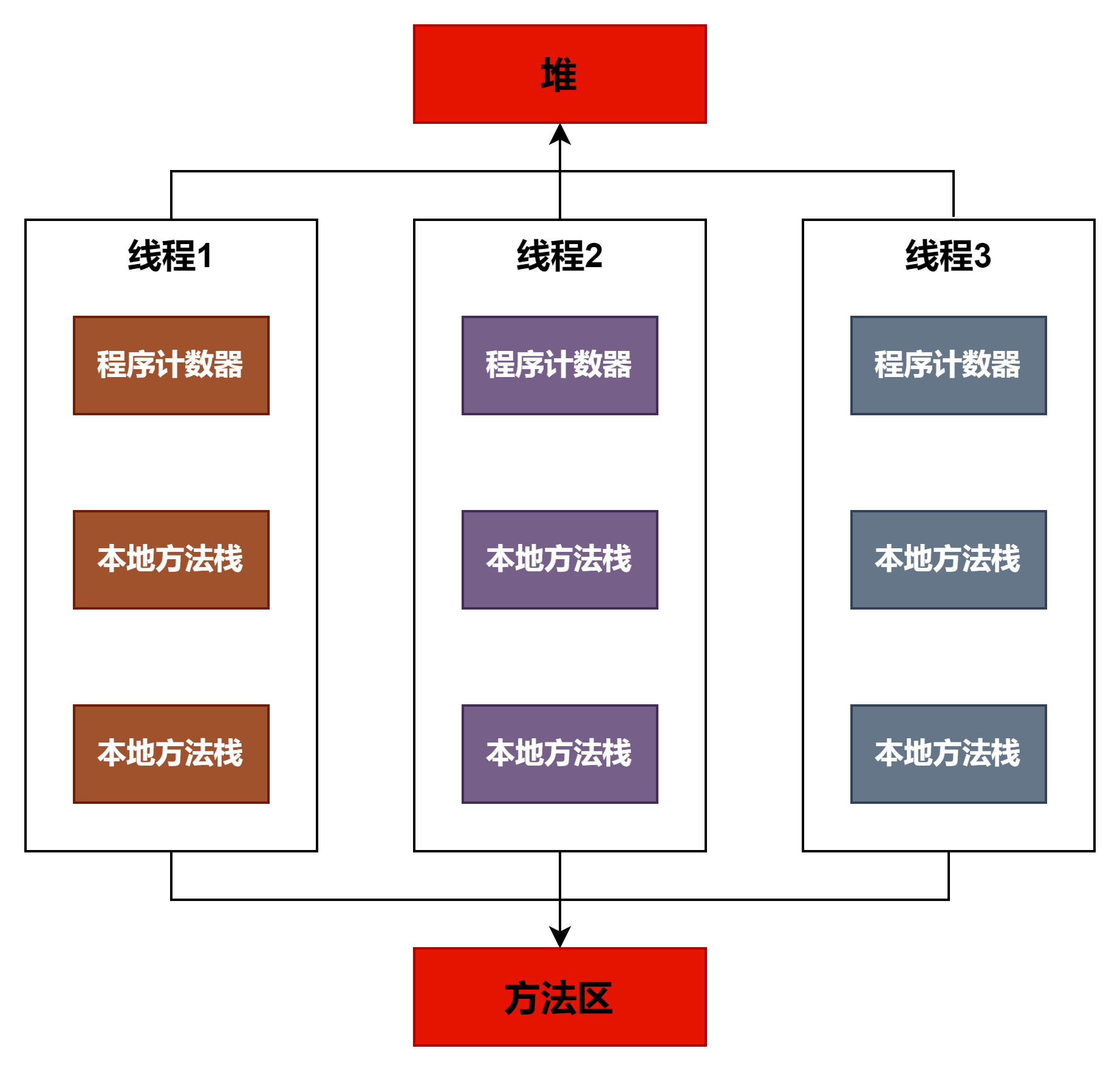

【jvm】运行时数据区

目录 一、运行时数据区一、作用二、说明三、线程共用与私有区域 一、运行时数据区 一、作用 1.内存是非常重要的系统资源,是硬盘和CPU 的中间仓库及桥梁,承载着操作系统和应用程序的实时运行。JVM内存布局规定了Java在运行过程中内存申请、分配、管理的策…...

SpringMVC相对路径和绝对路径

1.相对地址与绝对地址定义 在jsp,html中使用的地址,都是在前端页面中的地址,都是相对地址 地址分类:(1),绝对地址,带有协议名称的是绝对地址,http://www.baidu.com&…...

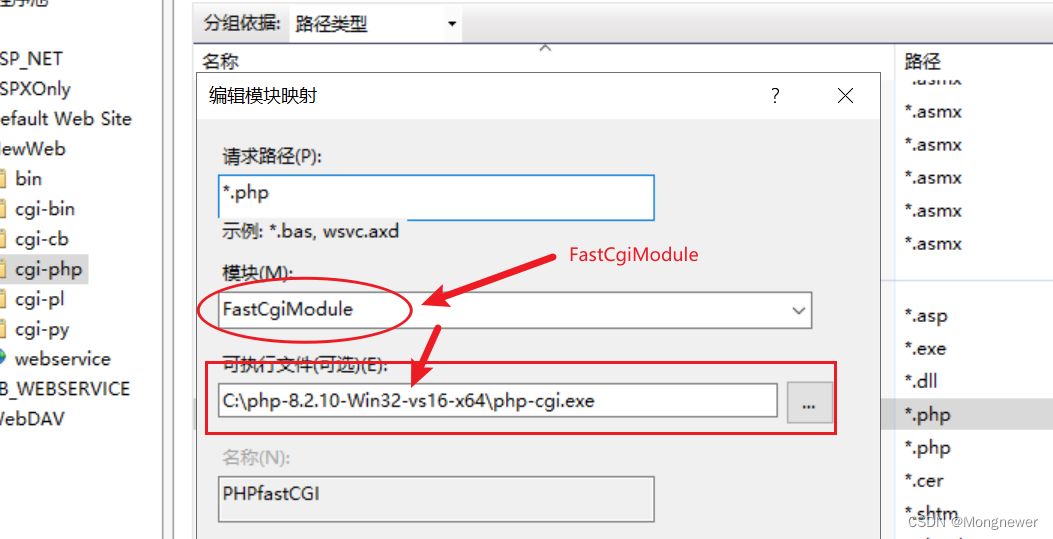

IIS perl python cbrother php脚本语言配置及简单测试样例程序

上篇笔记写了 IIS 配置 CGI, IIS CGI配置和CGI程序FreeBasic, VB6, VC 简单样例_Mongnewer的博客-CSDN博客 这篇在IIS上配置一些脚本语言。为了操作方便,每种语言在站点下分设文件夹。 1. IIS perl配置 Perl CGI方式是曾经流行的做法。先下载一个开源…...

Oracle Scheduler中日期表达式和PLSQL表达式的区别

参考文档: Database Administrator’s Guide 29.4.5.4 Differences Between PL/SQL Expression and Calendaring Syntax Behavior There are important differences in behavior between a calendaring expression and PL/SQL repeat interval. These differenc…...

Java设计模式:一、六大设计原则-06:依赖倒置原则

文章目录 一、定义:依赖倒置原则二、模拟场景:依赖倒置原则三、违背方案:依赖倒置原则3.1 工程结构3.2 抽奖系统**3.2.1 定义抽奖用户类**3.2.2 抽奖控制 3.3 单元测试 四、改善代码:依赖倒置原则4.1 工程结构4.2 抽奖控制改善4.2…...

信息系统数据同步解决方案

实施数据同步解决方案时,重要的是确保数据同步是安全的、可靠的,并且能够适应系统变化。定期测试和监控数据同步过程,以确保其稳定运行,并随着需求的变化进行适当的调整和优化。 应用场景:信息系统A和信息系统B实现员…...

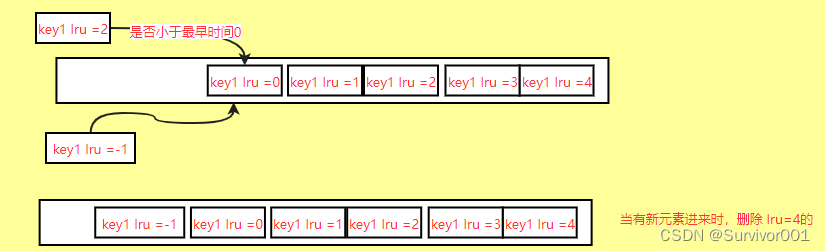

LRU算法 vs Redis近似LRU算法

LRU(Least Recently Use)算法,是用来判断一批数据中,最近最少使用算法。它底层数据结构由Hash和链表结合实现,使用Hash是为了保障查询效率为O(1),使用链表保障删除元素效率为O(1)。 LRU算法是用来判断最近最少使用到元素…...

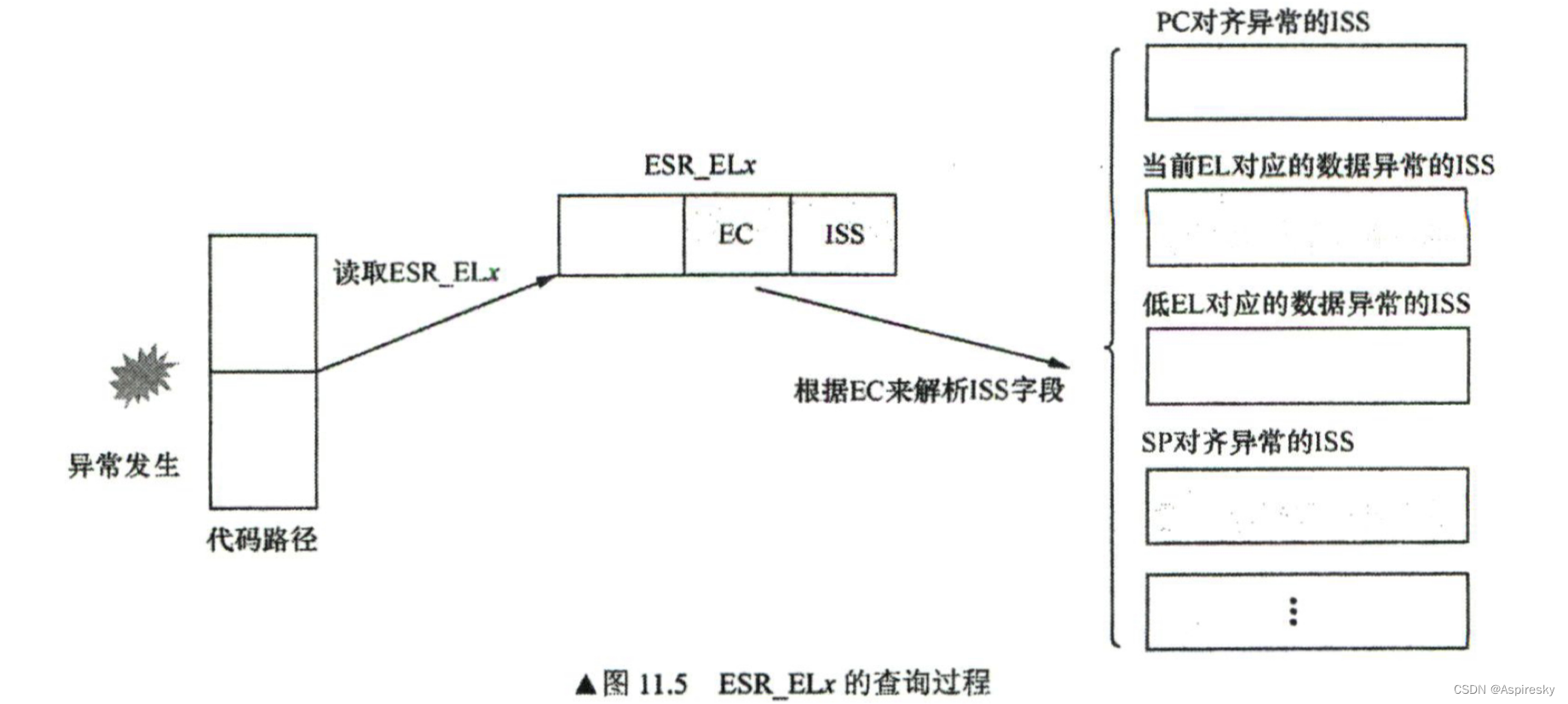

浅析ARMv8体系结构:异常处理机制

文章目录 概述异常类型中断终止Abort复位Reset系统调用 异常处理流程异常入口异常返回异常返回地址 堆栈选择 异常向量表异常向量表的配置 同步异常解析相关参考 概述 异常处理指的是处理器在运行过程中发生了外部事件,导致处理器需要中断当前执行流程转而去处理异…...

Golang开发--Goroutine的使用

Go 语言天生支持并发编程,提供了丰富的原语和工具来编写并发程序。Goroutine 是 Go 语言中的轻量级执行单位。它们是由 Go 运行时(runtime)管理的,并且能够在单个线程上运行成千上万个 Goroutine。创建 Goroutine 非常高效&#x…...

【kafka】Golang实现分布式Masscan任务调度系统

要求: 输出两个程序,一个命令行程序(命令行参数用flag)和一个服务端程序。 命令行程序支持通过命令行参数配置下发IP或IP段、端口、扫描带宽,然后将消息推送到kafka里面。 服务端程序: 从kafka消费者接收…...

:OpenBCI_GUI:从环境搭建到数据可视化(下))

脑机新手指南(八):OpenBCI_GUI:从环境搭建到数据可视化(下)

一、数据处理与分析实战 (一)实时滤波与参数调整 基础滤波操作 60Hz 工频滤波:勾选界面右侧 “60Hz” 复选框,可有效抑制电网干扰(适用于北美地区,欧洲用户可调整为 50Hz)。 平滑处理&…...

无法与IP建立连接,未能下载VSCode服务器

如题,在远程连接服务器的时候突然遇到了这个提示。 查阅了一圈,发现是VSCode版本自动更新惹的祸!!! 在VSCode的帮助->关于这里发现前几天VSCode自动更新了,我的版本号变成了1.100.3 才导致了远程连接出…...

Python如何给视频添加音频和字幕

在Python中,给视频添加音频和字幕可以使用电影文件处理库MoviePy和字幕处理库Subtitles。下面将详细介绍如何使用这些库来实现视频的音频和字幕添加,包括必要的代码示例和详细解释。 环境准备 在开始之前,需要安装以下Python库:…...

Caliper 配置文件解析:config.yaml

Caliper 是一个区块链性能基准测试工具,用于评估不同区块链平台的性能。下面我将详细解释你提供的 fisco-bcos.json 文件结构,并说明它与 config.yaml 文件的关系。 fisco-bcos.json 文件解析 这个文件是针对 FISCO-BCOS 区块链网络的 Caliper 配置文件,主要包含以下几个部…...

FFmpeg:Windows系统小白安装及其使用

一、安装 1.访问官网 Download FFmpeg 2.点击版本目录 3.选择版本点击安装 注意这里选择的是【release buids】,注意左上角标题 例如我安装在目录 F:\FFmpeg 4.解压 5.添加环境变量 把你解压后的bin目录(即exe所在文件夹)加入系统变量…...

HybridVLA——让单一LLM同时具备扩散和自回归动作预测能力:训练时既扩散也回归,但推理时则扩散

前言 如上一篇文章《dexcap升级版之DexWild》中的前言部分所说,在叠衣服的过程中,我会带着团队对比各种模型、方法、策略,毕竟针对各个场景始终寻找更优的解决方案,是我个人和我司「七月在线」的职责之一 且个人认为,…...

如何配置一个sql server使得其它用户可以通过excel odbc获取数据

要让其他用户通过 Excel 使用 ODBC 连接到 SQL Server 获取数据,你需要完成以下配置步骤: ✅ 一、在 SQL Server 端配置(服务器设置) 1. 启用 TCP/IP 协议 打开 “SQL Server 配置管理器”。导航到:SQL Server 网络配…...

ArcGIS Pro+ArcGIS给你的地图加上北回归线!

今天来看ArcGIS Pro和ArcGIS中如何给制作的中国地图或者其他大范围地图加上北回归线。 我们将在ArcGIS Pro和ArcGIS中一同介绍。 1 ArcGIS Pro中设置北回归线 1、在ArcGIS Pro中初步设置好经纬格网等,设置经线、纬线都以10间隔显示。 2、需要插入背会归线…...

2.2.2 ASPICE的需求分析

ASPICE的需求分析是汽车软件开发过程中至关重要的一环,它涉及到对需求进行详细分析、验证和确认,以确保软件产品能够满足客户和用户的需求。在ASPICE中,需求分析的关键步骤包括: 需求细化:将从需求收集阶段获得的高层需…...