网络安全CTF比赛有哪些事?——《CTF那些事儿》告诉你

目录

前言

一、内容简介

二、读者对象

三、专家推荐

四、全书目录

前言

CTF比赛是快速提升网络安全实战技能的重要途径,已成为各个行业选拔网络安全人才的通用方法。但是,本书作者在从事CTF培训的过程中,发现存在几个突出的问题:

1)线下CTF比赛培训中存在严重的“最后一公里”问题,线下培训讲师的水平参差不齐。

2)国内高等院校和职业院校的网络空间安全学科与专业缺乏实战型、系统化的教材和配套实验课程。例如,Base64编码是网络安全行业必备的基础知识,但是学校的教材并不涉及该知识点,也没有专门的实验课对该知识进行讲解。

3)大部分CTF比赛书籍对想学习网络空间安全技术的新人不够友好,很多初学者找不到快速、有效的学习方法。

为了解决上述问题,帮助零基础的学习者快速掌握基本技能,同时吸引更多的人关注网络空间安全技能的学习,推进CTF比赛的发展,本书创新性地提出新的CTF知识学习框架,并在每一章附有大量实操练习,即使是没有网络空间安全知识基础的新手,也能按照书中的操作独立复现实验内容。

本书不仅讲授了网络空间安全相关的基础知识和操作技能,还探讨了CTF赛题的本质,着重阐述了面对不同类型题目时的分析思路和方法。比如,我们首次提出“图像隐写三板斧”“逆向真经”等解题思维模式,并较为全面地总结了CTF比赛中对工控安全相关知识的考查方式。从线下培训的效果来看,这些方法的实用性极强。

《CTF那些事儿》通过喜闻乐见的方式,以通俗易懂、幽默风趣的语言普及网络空间安全的知识,从而提高公众的网络空间安全意识,进而促进全行业水平的提高,为我国成为网络安全强国打下坚实的基础。

一、内容简介

本书由顶级CTF战队Lancet的指导教师李舟军教授和核心团队成员历时4年打磨而成,创新性地提出了新的CTF知识学习框架,体现了李舟军教授多年的教学精髓和带队经验。书中涵盖PWN、逆向、Web等常见题目,并系统性总结了CTF比赛中工控安全的考察方式。不仅讲授基础知识和操作技能,还探讨CTF赛题的本质,着重阐述了面对不同类型题目时的分析思路和方法。

同时,书中针对CTF比赛学习的编排方式,符合我国主流的计算机学科知识体系结构,李舟军教授结合学生的实战经验,为网络安全空间爱好者提供了一本教科书式的实践指导手册。关注“IT阅读排行榜”,回复72991

二、读者对象

1)想系统学习网络安全基础技能的读者。本书作者的初衷,是希望以通俗易懂的方式呈现网络安全基础知识和技能,凡是对网络安全感兴趣的人都可以学习本书。

2)政府机关、事业单位、国企及其他企业的技术人员。对于各类企业中需要参加CTF比赛的读者而言,本书可以作为赛前训练的指导书,帮助他们在短时间内快速掌握网络安全技能。

3)高等院校和职业院校学生。对于高等院校和职业院校的学生,本书可以作为他们学习网络安全知识的“准教材”,有效补充理论知识与实操技能的不足。

4)网络安全培训和比赛从业人员。我们希望抛砖引玉,使本书成为网络安全培训的基础教材和重要参考书,促进CTF比赛和培训行业的进一步发展。

三、专家推荐

李舟军教授长期从事网络与信息安全领域的研究与教学工作,为国家培养了一批高水平网络安全人才。同时,作为国务院学位委员会网络空间安全一级学科研究论证工作组成员,在该学科创建和发展中发挥了重要作用。由李舟军教授指导的Lancet战队在“网鼎杯”“强网杯”“鹏程杯”等CTF比赛中取得了优异的成绩。本书由Lancet战队倾力打造,创造性地提出新的网络安全基础技能的体系化学习框架,是一本非常适合“小白”入门的网络安全基础技能自学手册。同时,书中以严谨的态度介绍了网络安全相关理论和技术的历史脉络,并配以大量实操练习和离线工具包,兼顾知识性、趣味性与实战性,对读者将大有裨益。我认为,该书是CTF培训以及网络安全实战技能教学的一本难得的佳作,特此推荐。

——方滨兴,中国工程院院士,网络与信息安全专家,国务院学位委员会网络空间安全学科评议组召集人,教育部网络空间安全专业教学指导委员会副主任

由于网络安全鲜明的实战性质和对抗特色,CTF成为学习和实践网络安全技术的重要途径,也是考察和选拔网络安全专业人才的重要手段。在众多的网络安全技术书籍,甚至专门介绍CTF的书籍中,李舟军教授主编的这本书独具特色,体现了他多年来教学的精髓。书中涵盖了PWN、逆向、Web等CTF常见的题目,也包括工控系统安全这样专业且实用的领域。它不仅是网络安全专业学生和爱好者学习CTF的重要指南,也是网络安全从业人员难得的学习资料。

——段海新,清华大学网络研究院教授,博士生导师,蓝莲花战队联合创始人,现任国务院学位委员会网络空间安全学科评议组成员

这本书虽然以 CTF 为线索来组织内容,但也是一份不错的网络安全入门学习资料。书中对每一个技术门类都从零讲起,并配有大量便于读者理解的图例,可谓手把手教学。此外,本书在技术内容之外还讲述了技术发展的历史和文化,非常值得一读。

——于旸,腾讯杰出科学家,玄武实验室负责人

李舟军教授和他所带领的Lancet战队是我国CTF竞赛演练领域的先锋。过去几年中,Lancet战队在李老师指导下斩获了几乎所有国内顶级竞赛的大奖。本书以李老师扎实的理论和教学实践为锚点,结合指导学生实战的经验,为所有网络空间安全爱好者提供了一本教科书式的实践导学手册,也为通过组织CTF战队进行教学工作的老师们提供了一部路径清晰、内涵丰富的参考教案。

——蔡晶晶,北京永信至诚科技股份有限公司董事长,教授级高级工程师,入选国家“万人计划”,国家网络安全实验平台项目专家,公安部网络安全专家

这本书全面而系统地介绍了CTF的重要知识点,读者可以通过阅读本书,获得广泛而深入的安全领域知识。对信息安全专业的学生来说,这本书既是入门的绝佳指南,又是提升技能和精通CTF的宝贵资源。对于那些希望进入安全领域从事研究工作的读者来说,阅读这本书也会有极大的收获。作为我的研究生导师,李舟军教授的专业指导和悉心培养对我产生了深远的影响,让我受益匪浅。

——龚广,360 首席安全研究员兼数字安全集团漏洞研究院院长,研究员级高级工程师

四、全书目录

Contents目 录前言第0章 开启CTF之旅 10.0 CTF比赛的历史 10.1 CTF比赛的常见赛制 10.2 国内外知名的CTF比赛 30.3 国内外知名的CTF战队 40.4 学习前的实验环境准备 70.4.0 虚拟机运行软件 70.4.1 搭建Python脚本运行环境 90.4.2 搭建Docker使用环境 11第1章 安全杂项 121.0 安全杂项类赛题简介 121.1 常见的编码与解码 131.1.0 ASCII编码 131.1.1 Base64编码 151.1.2 Base32编码 181.1.3 Base16编码 191.1.4 其他Base系列编码 191.1.5 Shellcode编码 211.1.6 Quoted-printable编码 221.1.7 UUencode编码 221.1.8 XXencode编码 231.1.9 URL编码 241.1.10 摩斯码 241.1.11 JSFuck编码 251.1.12 Brainfuck编码 261.1.13 编码类题目的通用解题方法 281.2 网络流量分析 301.2.0 网络协议的基础知识 311.2.1 Wireshark的基本使用方法 331.2.2 CTF流量分析的通用方法 421.2.3 ICMP 441.2.4 Telnet 451.2.5 FTP 471.2.6 DNS 481.2.7 HTTP 501.2.8 USB 591.2.9 TLS 601.2.10 IEEE 802.11 621.3 日志分析 651.3.0 Web日志及分析方法 651.3.1 系统设备日志及分析方法 701.4 电子取证分析 751.4.0 电子取证的常用技术 751.4.1 文件恢复 771.4.2 磁盘取证分析方法 791.4.3 内存取证分析方法 811.5 压缩文件格式与破解 841.5.0 ZIP压缩包格式 841.5.1 伪加密 871.5.2 压缩包密码爆破 891.5.3 CRC碰撞破解压缩包 911.5.4 已知明文攻击 931.6 信息搜集与搜索引擎的高级用法 951.6.0 信息搜集方法 951.6.1 搜索引擎的高级用法 97第2章 安全杂项——隐写术专题 992.0 隐写术简介 992.1 图像隐写方法及信息提取 1002.1.0 常见的图像隐写方法 1012.1.1 PNG文件格式及隐写方法 1022.1.2 JPG文件格式及隐写方法 1062.1.3 GIF文件格式及隐写方法 1102.1.4 图像隐写三板斧 1152.1.5 图像隐写三板斧2.0 1242.1.6 图像和像素值的转换 1332.2 音频隐写方法及信息提取 1352.2.0 常见的音频文件格式解析 1352.2.1 基于波形图的隐写 1372.2.2 基于频谱图的隐写 1382.2.3 音频LSB隐写 1392.2.4 MP3文件隐写 1412.2.5 拨号音识别 1442.2.6 音频隐写总结 1462.3 视频隐写方法及信息提取 1472.4 文本隐写方法及信息提取 1482.4.0 基于文本内容的隐写 1492.4.1 基于Word文档的隐写 1492.4.2 基于PDF文档的隐写 1512.5 二维码 1552.5.0 QR码的基础知识和常用工具 1562.5.1 QR码画图 1582.5.2 QR码修复 159第3章 密码学基础 1613.0 密码学简介 1613.1 古典密码 1653.1.0 栅栏密码 1653.1.1 凯撒密码 1693.1.2 ROT位移密码 1703.1.3 Atbash密码 1723.1.4 猪圈密码 1723.1.5 培根密码 1733.1.6 简单替换密码 1753.1.7 仿射密码 1773.1.8 单表代换密码总结 1783.1.9 多表代换密码 1793.1.10 维吉尼亚密码 1793.1.11 希尔密码 1843.2 对称密码 1853.2.0 对称密码的基本模型 1853.2.1 流密码和分组密码的本质区别 1863.2.2 xor密码 1863.2.3 RC4 1903.2.4 Feistel密码结构 1913.2.5 DES 1943.2.6 AES 1953.2.7 填充 1963.2.8 分组模式 1973.3 非对称密码 2063.3.0 RSA基础 2063.3.1 模数N相关攻击 2083.3.2 指数e相关攻击 2123.3.3 私钥d相关攻击 2143.3.4 广播攻击 2153.3.5 ECC基础 2173.3.6 ECC加密 2183.3.7 Pohlig_Hellman攻击 2193.3.8 Smarts攻击 2203.4 哈希函数 2213.4.0 哈希函数的基本模型 2213.4.1 MD5 2223.4.2 哈希长度扩展攻击 223第4章 Web渗透基础 2284.0 引言 2284.0.0 概述 2284.0.1 HTTP理论基础 2294.0.2 环境搭建与工具使用 2344.1 Web信息收集的技巧 2414.1.0 端口扫描 2414.1.1 目录探测 2474.1.2 指纹识别 2554.2 暴力破解 2584.2.0 用户名/密码爆破 2584.2.1 参数爆破 2644.2.2 密钥爆破 2684.2.3 随机数爆破 2714.2.4 字典 2754.3 PHP弱类型 2774.3.0 PHP代码基础 2774.3.1 PHP弱类型问题 2804.4 上传漏洞 2834.4.0 前端JavaScript绕过 2874.4.1 MIME-Type绕过 2884.4.2 黑名单绕过 2884.4.3 .htaccess绕过 2894.4.4 后缀名绕过 2904.4.5 图片马 2914.4.6 其他类型的问题 2964.5 SQL注入漏洞 2974.5.0 SQL注入 2974.5.1 SQL注入漏洞的分类 3004.5.2 SQL注入漏洞实战 3014.5.3 SQLmap 3074.5.4 宽字节注入 3094.5.5 WAF绕过 3104.5.6 利用SQL注入读写文件 3134.5.7 报错注入 3144.6 文件包含 3174.6.0 php://filter进阶 3214.6.1 文件包含的分类 3224.6.2 文件包含中的截断和phar:// 3224.7 命令执行 3244.7.0 危险函数 3324.7.1 无参数RCE 3334.8 CSRF与XSS 3384.8.0 CSRF 3384.8.1 CSRF防御 3404.8.2 XSS 3414.9 SSRF 344第5章 软件逆向工程 3475.0 软件逆向工程简介 3475.0.0 软件是怎么生成的 3475.0.1 软件逆向工程的定义及目标 3495.0.2 软件逆向工程的发展历史 3495.1 CTF软件逆向工程入门 3505.1.0 逆向题目的特点 3505.1.1 逆向真经 3515.2 静态分析方法 3525.2.0 静态分析的原理和技巧 3525.2.1 静态分析的常用工具 3555.2.2 静态分析实战 3595.3 动态分析方法 3835.3.0 动态调试的技巧 3835.3.1 汇编 3845.3.2 使用OllyDbg进行动态调试 3925.3.3 使用GDB进行动态调试 3995.3.4 使用IDA进行本地动态调试 4035.3.5 使用IDA进行远程动态调试 407第6章 进入 PWN 的世界 4106.0 PWN简介 4106.1 CTF中的PWN 4106.2 栈溢出入门 4146.2.0 认识栈结构 4156.2.1 函数调用过程分析 4156.2.2 Linux操作系统的基本保护?机制 4186.2.3 覆盖返回地址 4196.2.4 覆盖返回地址到Shellcode 4216.2.5 编写单个函数的ROP链 4236.2.6 编写两个函数的ROP链 4276.2.7 编写多个函数的ROP链 4316.2.8 ret2syscall 4336.2.9 用动态链接动态泄露system?地址并利用 4376.2.10 64位程序的栈溢出 4426.2.11 未知远程libc的解法 4436.3 格式化字符串 4436.3.0 格式化字符串的原理 4436.3.1 格式化字符串漏洞的利用 4466.3.2 通过格式化字符串漏洞泄露?栈上内容 4476.3.3 通过格式化字符串漏洞泄露?任意地址内存 4486.3.4 通过格式化字符串漏洞覆盖?任意地址内存 4506.3.5 64位格式化字符串 4566.3.6 格式化字符串的综合利用 4566.4 栈溢出进阶技术 4576.4.0 栈劫持 4576.4.1 ropchain 4636.4.2 Canary保护机制及其利用?方式 4636.4.3 __libc_csu_init的利用方式 4726.4.4 ret2_dl_runtime_resolve 4746.5 栈溢出和格式化字符串总结 484第7章 PWN进阶 4857.0 堆管理器 4857.0.0 ptmalloc堆管理器的基本功能 4857.0.1 malloc和free简介 4867.0.2 内存分配背后的系统调用 4877.1 堆相关的数据结构 4887.1.0 malloc_chunk 4887.1.1 bin 4907.1.2 fast bin 4927.1.3 small bin 4937.1.4 large bin 4957.1.5 unsorted bin 4967.1.6 bin 的总结 4977.2 malloc的基本算法 4977.2.0 __libc_malloc 4977.2.1 fast bin分配算法 4987.2.2 small bin分配算法 4997.2.3 large bin分配算法1 5007.2.4 unsorted bin分配算法 5017.2.5 large bin分配算法2 5037.2.6 寻找更大的bin链 5047.2.7 使用top chunk 5057.2.8 总结 5067.3 free函数的基本算法 5067.4 堆利用的基本方法 5077.4.0 House of Prime 5077.4.1 House of Lore 5087.4.2 House of Spirit 5097.4.3 House of Force 5127.4.4 House of系列方法总结 5147.5 链表攻击 5147.5.0 unlink 5147.5.1 fast bin 攻击 5207.5.2 unsorted bin 攻击 5247.6 其他漏洞形式及其利用 5267.6.0 off by one 5277.6.1 off by null 5307.6.2 fast bin 三重释放攻击 5337.7 例题讲解 5367.8 tcache机制及其利用方式 5427.8.0 tcache的重要数据结构与?源码解读 5427.8.1 tcache dup(glibc 2.27) 5477.8.2 tcache 双重释放(glibc 2.27) 5497.8.3 tcache dup(glibc 2.29) 5517.8.4 tcache 双重释放(glibc 2.29) 5517.8.5 tcache stash unlink(glibc 2.29) 5577.8.6 tcache stash unlink plus?(glibc 2.29) 5607.8.7 tcache stash unlink plus plus?(glibc 2.29) 5627.8.8 large bin 攻击1(glibc 2.29) 5647.8.9 large bin 攻击2(glibc 2.29) 5687.8.10 tcache 攻击(glibc 2.31) 5697.8.11 堆利用总结 5727.9 PWN中的打补丁技术 5727.9.0 change data 5737.9.1 add segement 5757.9.2 compress instruction 5787.9.3 add logic 5807.9.4 打补丁技术总结 582第8章 工业控制系统安全 5838.0 工业控制系统概述 5838.0.0 工业控制系统的定义 5838.0.1 工业控制系统安全概述 5868.0.2 工业控制系统的组成 5888.0.3 工业控制系统的架构 6018.1 工业控制系统编程 6078.1.0 读懂梯形图 6088.1.1 学会指令表 6338.1.2 其他编程语言 6508.1.3 常见工程文件汇总 6538.2 工业控制系统通信协议 6598.2.0 Modbus协议 6598.2.1 西门子S7协议 6698.2.2 其他工控协议 6808.2.3 PLC漏洞利用 691参考文献 710

🎉本次评论区抽至少0-4位小伙伴送书

🎉活动时间:截止到 2023-9-29 0:00:00

🎉抽奖方式:评论区随机抽奖。

🎉参与方式:关注博主、点赞、收藏,评论:“CTF那些事儿早知道!”。

🎉通知方式:通过私信联系中奖粉丝。

相关文章:

网络安全CTF比赛有哪些事?——《CTF那些事儿》告诉你

目录 前言 一、内容简介 二、读者对象 三、专家推荐 四、全书目录 前言 CTF比赛是快速提升网络安全实战技能的重要途径,已成为各个行业选拔网络安全人才的通用方法。但是,本书作者在从事CTF培训的过程中,发现存在几个突出的问题࿱…...

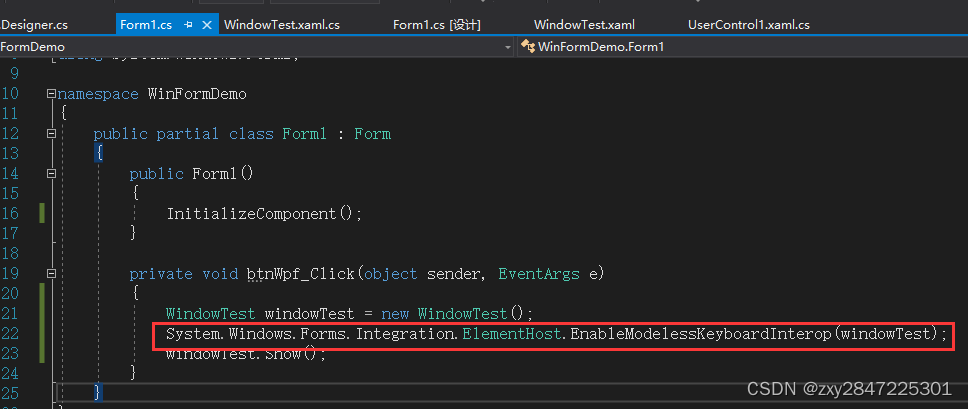

Winform直接与Wpf交互

Winform项目中,可以直接使用wpf中的自定义控件和窗体 测试环境: vistual studio 2017 window 10 一 winform直接使用wpf的自定义控件 步骤如下: 1 新建winfrom项目,名为WinFormDemo,默认有一个名为Form1的窗体…...

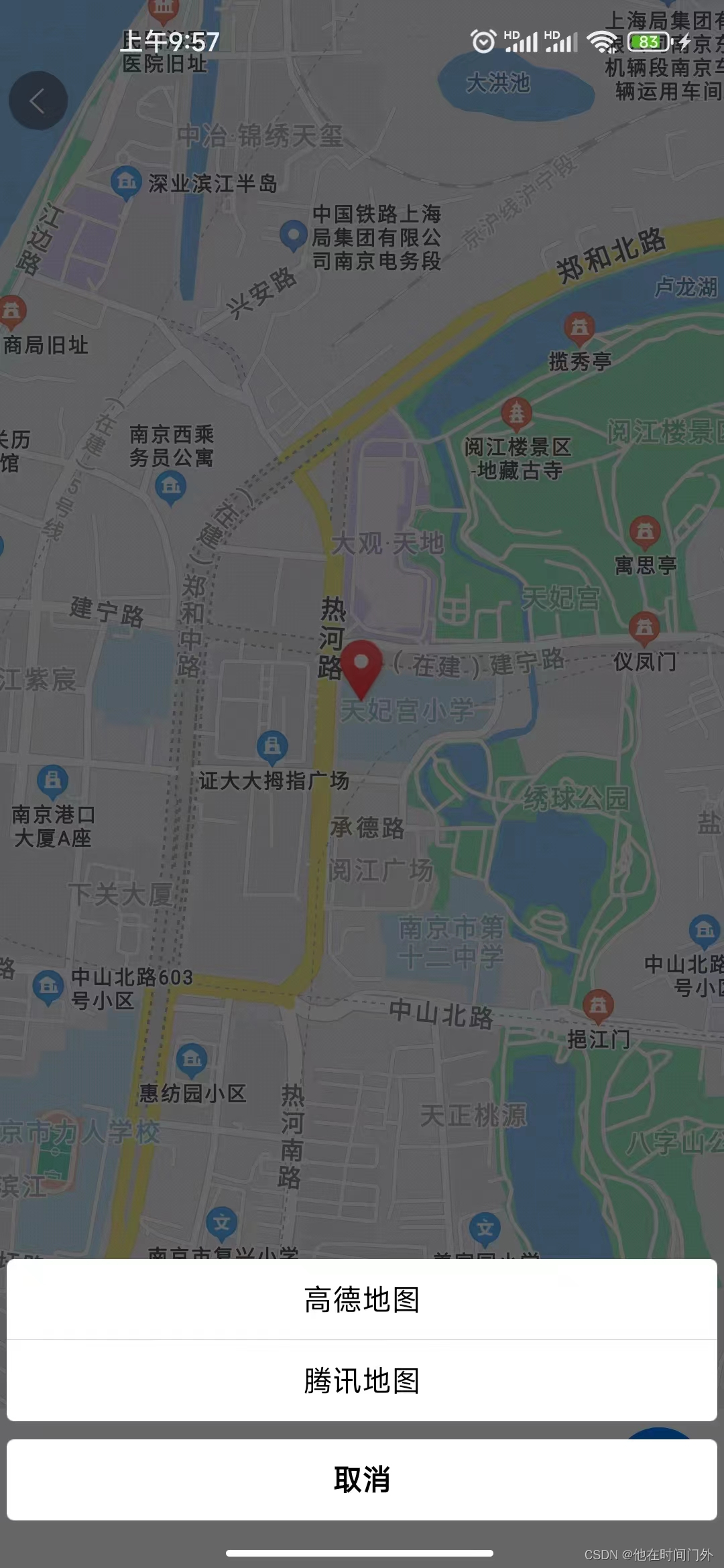

Uni-app 调用微信地图导航功能【有图】

前言 我们在使用uni-app时,有时候会遇到需要开发地图和导航的功能,这些方法其实微信小程序的API已经帮我们封装好了 详见:微信小程序开发文档 接下来我们就演示如何用uni-app来使用他们 使用 <template><view><button type…...

Golang slice 通过growslice调用nextslicecap计算扩容

先来看一段代码 code: e : []int64{1, 2, 3}fmt.Println("cap of e before:", cap(e))e append(e, 4, 5, 6, 7)fmt.Println("cap of e after:", cap(e))output:cap of e before: 3 cap of e after: 8 为什么容量是8? append了的4个元素&…...

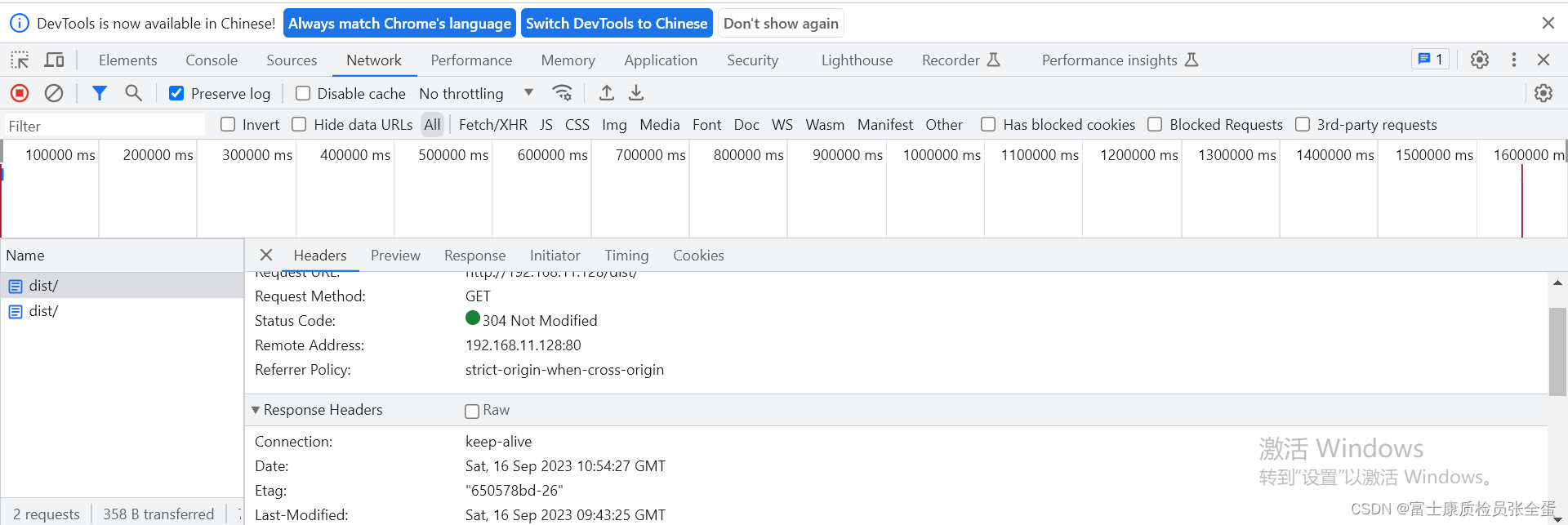

HTTP 协商缓存 Last-Modified,If-Modified-Since

浏览器第一次跟服务器请求一个资源,服务器在返回这个资源的同时,在respone header加上Last-Modified属性(表示这个资源在服务器上的最后修改时间): ----------------------------------------------------------------…...

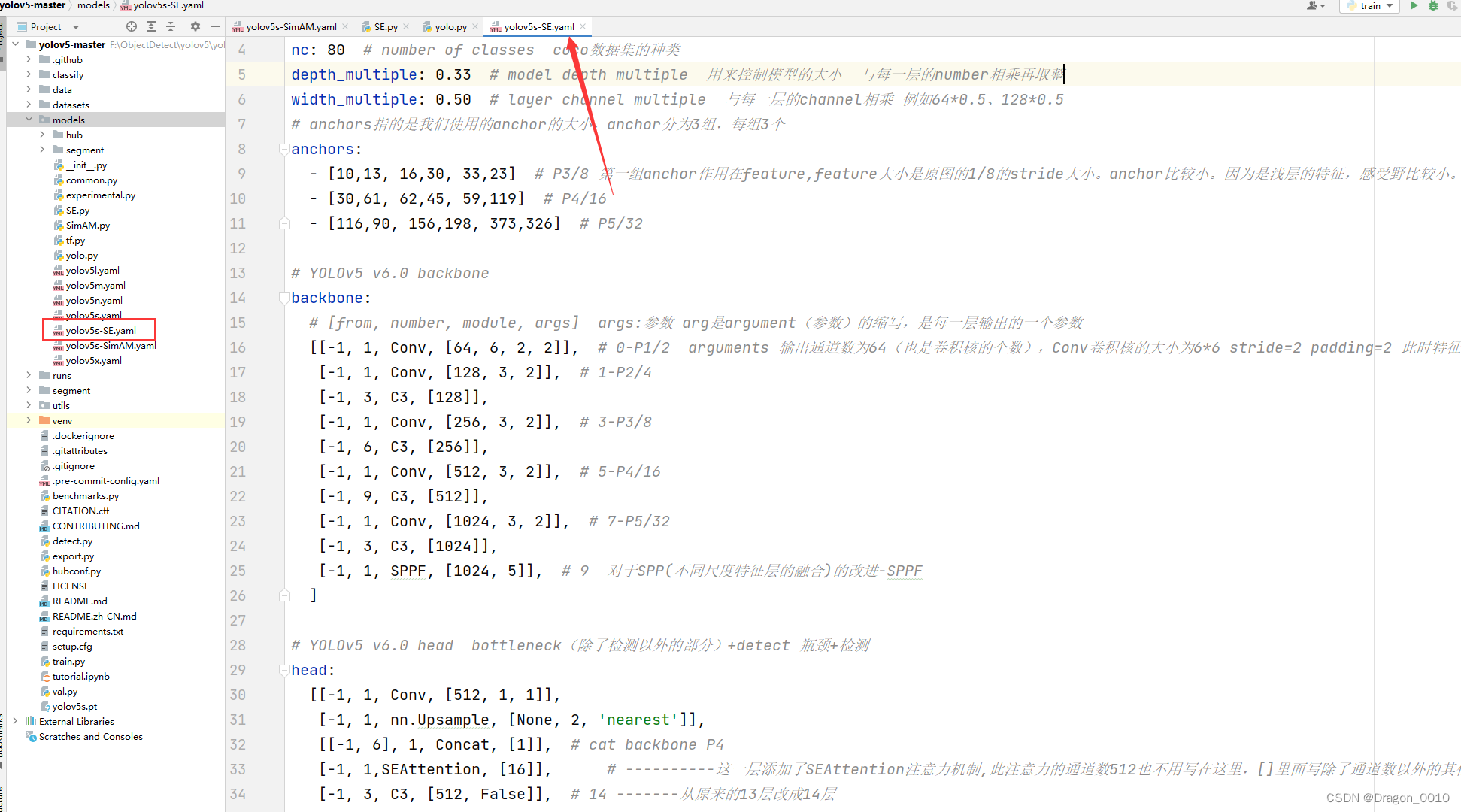

零基础教程:Yolov5模型改进-添加13种注意力机制

1.准备工作 先给出13种注意力机制的下载地址: https://github.com/z1069614715/objectdetection_script 2.加入注意力机制 1.以添加SimAM注意力机制为例(不需要接收通道数的注意力机制) 1.在models文件下新建py文件,取名叫Sim…...

vue截取地址参数

const getQueryValueFn () >{// 获取当前页面的URLconst currentURL window.location.href;//创建一个URL对象来解析当前URL。URL对象提供了方便的属性和方法来处理URL的各个部分const url new URL(currentURL);// 使用URLSearchParams获取查询参数const queryParams ne…...

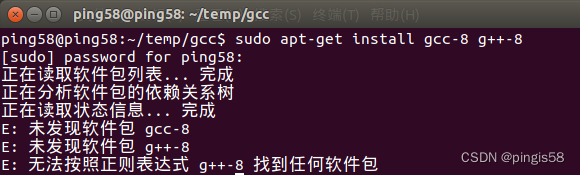

ubuntu 14.04更新GCC版本

按最基本的apt-get install gcc-8,不成功,提示如下。 按网上说的:apt-get update ,apt-get upgrade 后都无效果。 apt-cache search get 搜索后,发现资源链接里最新的也只有4.8.4所以不行。 需要更新资源链接,镜像地…...

AndroidUtil - 强大易用的安卓工具类库

官网 https://github.com/Blankj/AndroidUtilCode/blob/master/README-CN.md 项目介绍 AndroidUtilCode 🔥 是一个强大易用的安卓工具类库,它合理地封装了安卓开发中常用的函数,具有完善的 Demo 和单元测试,利用其封装好的 API…...

[多态设计模式]枚举

背景: 游戏服务器中,多态可以说体现的淋漓尽致。 如: 1.开启条件。有的系统是根据玩家等级,有的是根据通关第几关。 2.商店可能有不同类型的商店。 3.任务系统中,不同的计数类型,不同的任务目标类型。…...

【QT】QRadioButton的使用(17)

QRadioButton这个控件在实际项目中多用于多个QRadioButton控件选择其中一个这样的方式去执行,那么,今天这节就通过几个简单的例子来好好了解下QRadioButton的一个使用。 一.环境配置 1.python 3.7.8 可直接进入官网下载安装:Download Pyt…...

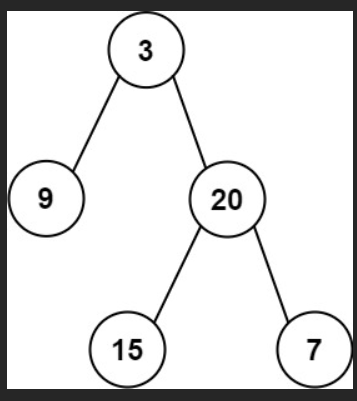

力扣:105. 从前序与中序遍历序列构造二叉树(Python3)

题目: 给定两个整数数组 preorder 和 inorder ,其中 preorder 是二叉树的先序遍历, inorder 是同一棵树的中序遍历,请构造二叉树并返回其根节点。 来源:力扣(LeetCode) 链接:力扣&am…...

【含java2023面试题】HashMap、HashTable、ConcurrentHashMap

作为Java中最常用的Map集合,HashMap、HashTable和ConcurrentHashMap都是线程安全的,但它们之间有什么区别呢?在本文中,我们将深入探讨这三种Map集合的区别,并通过Java代码示例来演示它们之间的差异。 AI绘画关于SD,MJ…...

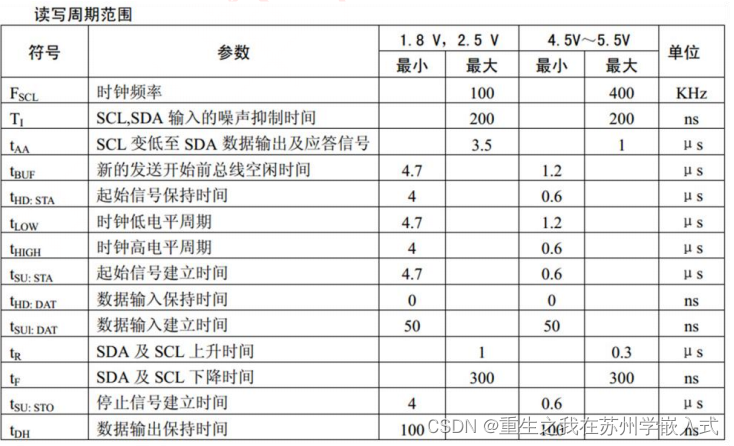

AT24C02芯片

AT24C02简介: AT24C01/02/04/08/16...是一个 1K/2K/4K/8K/16K 位串行 CMOS内部有9个字节; 该器件通过 I2C 总线接口进行 操作,它有一个专门的写保护功能; 基于51 他有这个芯片操作 时序: AT24C02软件编程: …...

Python+Django前后端分离

程序示例精选 PythonDjango前后端分离 如需安装运行环境或远程调试,见文章底部个人QQ名片,由专业技术人员远程协助! 前言 这篇博客针对《PythonDjango前后端分离》编写代码,代码整洁,规则,易读。 学习与应…...

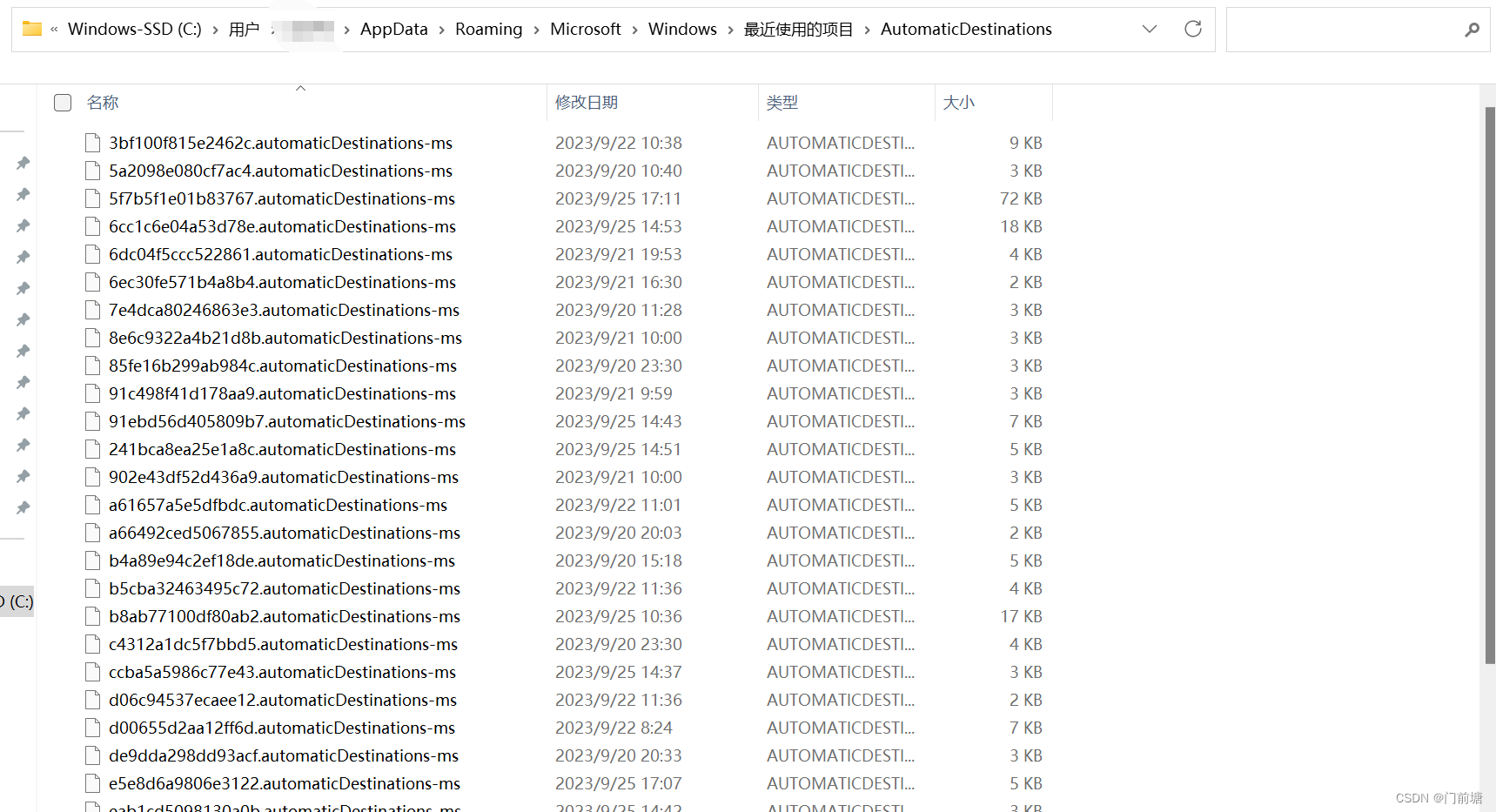

win11系统固定到快速访问的文件夹无法调整顺序的问题

最近在使用win11系统时,固定到快速访问的文件夹无法调整顺序。网上搜了一大圈没有对应的解决方法,柳暗花明,在博主yin0hao的一篇文章中找到了类似的,跟着做了一下,结果问题也解决了。在此记录。 在文件资源管理器地址…...

短视频矩阵系统,短视频矩阵源码技术开发

开发短视频矩阵系统的源码需要以下步骤: 确定系统需求:根据客户的需求,确定系统的功能和特点,例如用户注册登录、视频上传、视频浏览、评论点赞等。 设计系统架构:根据系统需求,设计系统的整体架构&#x…...

Flask 数据库 连接池、DBUtils、http 连接池

1、DBUtils 简介、使用 DBUtils 简介 DBUtils 是一套用于管理 数据库 "连接池" 的Python包,为 "高频度、高并发" 的数据库访问提供更好的性能,可以自动管理连接对象的创建和释放。并允许对非线程安全的数据库接口进行线程安全包装…...

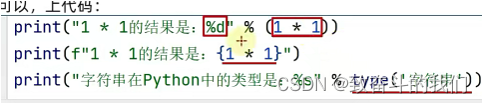

Day 01 python学习笔记

1、引入 让我们先写第一个python程序(如果是纯小白的话) 因为我们之前安装了python解释器 所以我们直接win r ---->输入cmd(打开运行终端) >python #(在终端中打开python解释器)>>>pri…...

CSharp Library develop histroy

1. .NET FRAMEWORK 发展版本 版本 完整版本号 发行日期 Visual Studio Windows 默认安装 1.0 1.0.3705.0 2002-02-13 Visual Studio .NET 2002 Windows XP Media Center Edition Windows XP Tablet PC Edition 1.1 1.1.4322.573 2003-04-24 Visual Studio .NET 2…...

SpringBoot-17-MyBatis动态SQL标签之常用标签

文章目录 1 代码1.1 实体User.java1.2 接口UserMapper.java1.3 映射UserMapper.xml1.3.1 标签if1.3.2 标签if和where1.3.3 标签choose和when和otherwise1.4 UserController.java2 常用动态SQL标签2.1 标签set2.1.1 UserMapper.java2.1.2 UserMapper.xml2.1.3 UserController.ja…...

如何在看板中体现优先级变化

在看板中有效体现优先级变化的关键措施包括:采用颜色或标签标识优先级、设置任务排序规则、使用独立的优先级列或泳道、结合自动化规则同步优先级变化、建立定期的优先级审查流程。其中,设置任务排序规则尤其重要,因为它让看板视觉上直观地体…...

测试markdown--肇兴

day1: 1、去程:7:04 --11:32高铁 高铁右转上售票大厅2楼,穿过候车厅下一楼,上大巴车 ¥10/人 **2、到达:**12点多到达寨子,买门票,美团/抖音:¥78人 3、中饭&a…...

linux 错误码总结

1,错误码的概念与作用 在Linux系统中,错误码是系统调用或库函数在执行失败时返回的特定数值,用于指示具体的错误类型。这些错误码通过全局变量errno来存储和传递,errno由操作系统维护,保存最近一次发生的错误信息。值得注意的是,errno的值在每次系统调用或函数调用失败时…...

C# SqlSugar:依赖注入与仓储模式实践

C# SqlSugar:依赖注入与仓储模式实践 在 C# 的应用开发中,数据库操作是必不可少的环节。为了让数据访问层更加简洁、高效且易于维护,许多开发者会选择成熟的 ORM(对象关系映射)框架,SqlSugar 就是其中备受…...

HashMap中的put方法执行流程(流程图)

1 put操作整体流程 HashMap 的 put 操作是其最核心的功能之一。在 JDK 1.8 及以后版本中,其主要逻辑封装在 putVal 这个内部方法中。整个过程大致如下: 初始判断与哈希计算: 首先,putVal 方法会检查当前的 table(也就…...

音视频——I2S 协议详解

I2S 协议详解 I2S (Inter-IC Sound) 协议是一种串行总线协议,专门用于在数字音频设备之间传输数字音频数据。它由飞利浦(Philips)公司开发,以其简单、高效和广泛的兼容性而闻名。 1. 信号线 I2S 协议通常使用三根或四根信号线&a…...

处理vxe-table 表尾数据是单独一个接口,表格tableData数据更新后,需要点击两下,表尾才是正确的

修改bug思路: 分别把 tabledata 和 表尾相关数据 console.log() 发现 更新数据先后顺序不对 settimeout延迟查询表格接口 ——测试可行 升级↑:async await 等接口返回后再开始下一个接口查询 ________________________________________________________…...

基于SpringBoot在线拍卖系统的设计和实现

摘 要 随着社会的发展,社会的各行各业都在利用信息化时代的优势。计算机的优势和普及使得各种信息系统的开发成为必需。 在线拍卖系统,主要的模块包括管理员;首页、个人中心、用户管理、商品类型管理、拍卖商品管理、历史竞拍管理、竞拍订单…...

深度学习水论文:mamba+图像增强

🧀当前视觉领域对高效长序列建模需求激增,对Mamba图像增强这方向的研究自然也逐渐火热。原因在于其高效长程建模,以及动态计算优势,在图像质量提升和细节恢复方面有难以替代的作用。 🧀因此短时间内,就有不…...