【iptables 实战】02 iptables常用命令

一、iptables中基本的命令参数

- -P 设置默认策略

- -F 清空规则链

- -L 查看规则链

- -A 在规则链的末尾加入新规则

- -I num 在规则链的头部加入新规则

- -D num 删除某一条规则

- -s 匹配来源地址IP/MASK,加叹号“!”表示除这个IP外

- -d 匹配目标地址

- -i 网卡名称 匹配从这块网卡流入的数据

- -o 网卡名称 匹配从这块网卡流出的数据

- -p 匹配协议,如TCP、UDP、ICMP

- –dport num 匹配目标端口号

- -sport num 匹配来源端口号

二、实操

2.1 拒绝进入防火墙的192.168.56.106 ICMP协议数据包

[root@localhost ~]# iptables -I INPUT -s 192.168.56.106 -p icmp -j REJECT

[root@localhost ~]# iptables -nvL INPUT

Chain INPUT (policy ACCEPT 980 packets, 121K bytes)pkts bytes target prot opt in out source destination 0 0 REJECT icmp -- * * 192.168.56.106 0.0.0.0/0 reject-with icmp-port-unreachable938 115K LIBVIRT_INP all -- * * 0.0.0.0/0 0.0.0.0/0

2.2 查看INPUT链的规则

[root@localhost ~]# iptables -nvL INPUT --line

Chain INPUT (policy ACCEPT 1168 packets, 133K bytes)

num pkts bytes target prot opt in out source destination

1 3 252 REJECT icmp -- * * 192.168.56.106 0.0.0.0/0 reject-with icmp-port-unreachable

2 1126 127K LIBVIRT_INP all -- * * 0.0.0.0/0 0.0.0.0/0

2.4 删除刚才新建的icmp REJECT

[root@localhost ~]# iptables -D INPUT 1

[root@localhost ~]# iptables -nvL INPUT --line

Chain INPUT (policy ACCEPT 1223 packets, 137K bytes)

num pkts bytes target prot opt in out source destination

1 1181 130K LIBVIRT_INP all -- * * 0.0.0.0/0 0.0.0.0/0

2.5 清空已有的防火墙规则链

[root@localhost ~]# iptables -F

[root@localhost ~]# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination Chain FORWARD (policy ACCEPT)

target prot opt source destination Chain OUTPUT (policy ACCEPT)

target prot opt source destination

2.6 把INPUT规则链默认策略设置为拒绝

[root@localhost ~]# iptables -P INPUT DROP

2.7 向INPUT链中添加允许ICMP流量进入的策略规则

[root@localhost ~]# iptables -I INPUT -p icmp -j ACCEPT

[root@localhost ~]# ping -c 4 192.168.10.10

PING 192.168.10.10 (192.168.10.10) 56(84) bytes of data.

64 bytes from 192.168.10.10: icmp_seq=1 ttl=64 time=0.156 ms

64 bytes from 192.168.10.10: icmp_seq=2 ttl=64 time=0.117 ms

64 bytes from 192.168.10.10: icmp_seq=3 ttl=64 time=0.099 ms

64 bytes from 192.168.10.10: icmp_seq=4 ttl=64 time=0.090 ms

--- 192.168.10.10 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 2999ms

rtt min/avg/max/mdev = 0.090/0.115/0.156/0.027 ms

2.8 删除INPUT规则链中刚刚加入的那条策略(允许ICMP流量),并把默认策略设置为允许

[root@linuxprobe ~]# iptables -D INPUT 1

[root@linuxprobe ~]# iptables -P INPUT ACCEPT

[root@linuxprobe ~]# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

2.9 将INPUT规则链设置为只允许指定网段的主机访问本机的22端口,拒绝来自其他所有主机的流量

[root@localhost ~]# iptables -I INPUT -p tcp -s 192.168.56.0/24 --dport 22 -j ACCEPT

[root@localhost ~]# iptables -A INPUT -p tcp --dport 22 -j DROP

[root@localhost ~]# iptables -nvL INPUT --line

Chain INPUT (policy ACCEPT 6306 packets, 6997K bytes)

num pkts bytes target prot opt in out source destination

1 216 14861 ACCEPT tcp -- * * 192.168.56.0/24 0.0.0.0/0 tcp dpt:22

2 0 0 DROP tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:22

注意DROP规则是用的A,append,即在ACCEPT之后,添加一条规则。如果DROP添加在前面的话,一开始就拦截报文,后面的ACCEPT就不生效了

2.10向INPUT规则链中添加拒绝所有人访问本机12345端口的策略规则

[root@localhost ~]# iptables -nvL INPUT --line

Chain INPUT (policy ACCEPT 6324 packets, 6999K bytes)

num pkts bytes target prot opt in out source destination

[root@localhost ~]# iptables -I INPUT -p tcp --dport 12345 -j REJECT

[root@localhost ~]# iptables -I INPUT -p udp --dport 12345 -j REJECT

[root@localhost ~]# iptables -nvL INPUT --line

Chain INPUT (policy ACCEPT 6718 packets, 7023K bytes)

num pkts bytes target prot opt in out source destination

1 0 0 REJECT udp -- * * 0.0.0.0/0 0.0.0.0/0 udp dpt:12345 reject-with icmp-port-unreachable

2 0 0 REJECT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:12345 reject-with icmp-port-unreachable

2.11 向INPUT规则链中添加拒绝192.168.56.103主机访问本机80端口(Web服务)的策略规则

[root@localhost ~]# iptables -I INPUT -s 192.168.56.103 -p tcp --dport 80 -j REJECT

2.12 向INPUT规则链中添加拒绝所有主机访问本机1000~1024端口的策略规则

[root@localhost ~]# iptables -I INPUT -p tcp --dport 1000:1024 -j REJECT

[root@localhost ~]# iptables -nvL INPUT --line

Chain INPUT (policy ACCEPT 7335 packets, 7061K bytes)

num pkts bytes target prot opt in out source destination

1 0 0 REJECT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpts:1000:1024 reject-with icmp-port-unreachable

三、黑白名单机制

3.1 黑名单

假设,我想要放行ssh远程连接相关的报文,也想要放行web服务相关的报文,那么,我们在INPUT链中添加如下规则

[root@localhost ~]# iptables -I INPUT -p tcp --dport 22 -j ACCEPT

[root@localhost ~]# iptables -I INPUT -p tcp --dport 80 -j ACCEPT

[root@localhost ~]# iptables -P INPUT DROP

[root@localhost ~]# iptables -nvL INPUT --line

Chain INPUT (policy DROP 8511 packets, 9003K bytes)

num pkts bytes target prot opt in out source destination

1 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:80

2 255 14844 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:22

如果此时,我不小心执行了”iptables -F”操作,在当前ssh远程工具中执行”iptables -F”命令后,由于INPUT链中已经不存在任何规则,所以,所有报文都被拒绝了,包括当前的ssh远程连接

这就是默认策略设置为DROP的缺点,在对应的链中没有设置任何规则时,这样使用默认策略为DROP是非常不明智的,因为管理员也会把自己拒之门外,即使对应的链中存在放行规则,当我们不小心使用”iptables -F”清空规则时,放行规则被删除,则所有数据包都无法进入,这个时候就相当于给管理员挖了个坑,所以,我们如果想要使用”白名单”的机制,最好将链的默认策略保持为”ACCEPT”,然后将”拒绝所有请求”这条规则放在链的尾部,将”放行规则”放在前面,这样做,既能实现”白名单”机制,又能保证在规则被清空时,管理员还有机会连接到主机。下面的白名单机制就比较合适。

3.2 白名单

[root@localhost ~]# iptables -P INPUT ACCEPT

[root@localhost ~]# iptables -I INPUT -p tcp --dport 22 -j ACCEPT

[root@localhost ~]# iptables -I INPUT -p tcp --dport 80 -j ACCEPT

[root@localhost ~]# iptables -A INPUT -j REJECT

[root@localhost ~]# iptables -nvL INPUT --line

Chain INPUT (policy ACCEPT 8889 packets, 9045K bytes)

num pkts bytes target prot opt in out source destination

1 0 0 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:80

2 182 11316 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:22

3 0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-port-unreachable

既将INPUT链的默认策略设置为了ACCEPT,同时又使用了白名单机制,因为如果报文符合放行条件,则会被前面的放行规则匹配到,如果报文不符合放行条件,则会被最后一条拒绝规则匹配到,此刻,即使我们误操作,执行了”iptables -F”操作,也能保证管理员能够远程到主机上进行维护,因为默认策略仍然是ACCEPT

相关文章:

【iptables 实战】02 iptables常用命令

一、iptables中基本的命令参数 -P 设置默认策略-F 清空规则链-L 查看规则链-A 在规则链的末尾加入新规则-I num 在规则链的头部加入新规则-D num 删除某一条规则-s 匹配来源地址IP/MASK,加叹号“!”表示除这个IP外-d 匹配目标地址-i 网卡名称 匹配从这块…...

webview_flutter

查看webview内核 https://liulanmi.com/labs/core.html h5中获取设备 https://cloud.tencent.com/developer/ask/sof/105938013 https://developer.mozilla.org/zh-CN/docs/Web/API/Navigator/mediaDevices web资源部署后navigator获取不到mediaDevices实例的解决方案&…...

【GESP考级C++】1级样题 闰年统计

GSEP 1级样题 闰年统计 题目描述 小明刚刚学习了如何判断平年和闰年,他想知道两个年份之间(包含起始年份和终止年份)有几个闰年。你能帮帮他吗? 输入格式 输入一行,包含两个整数,分别表示起始年份和终止…...

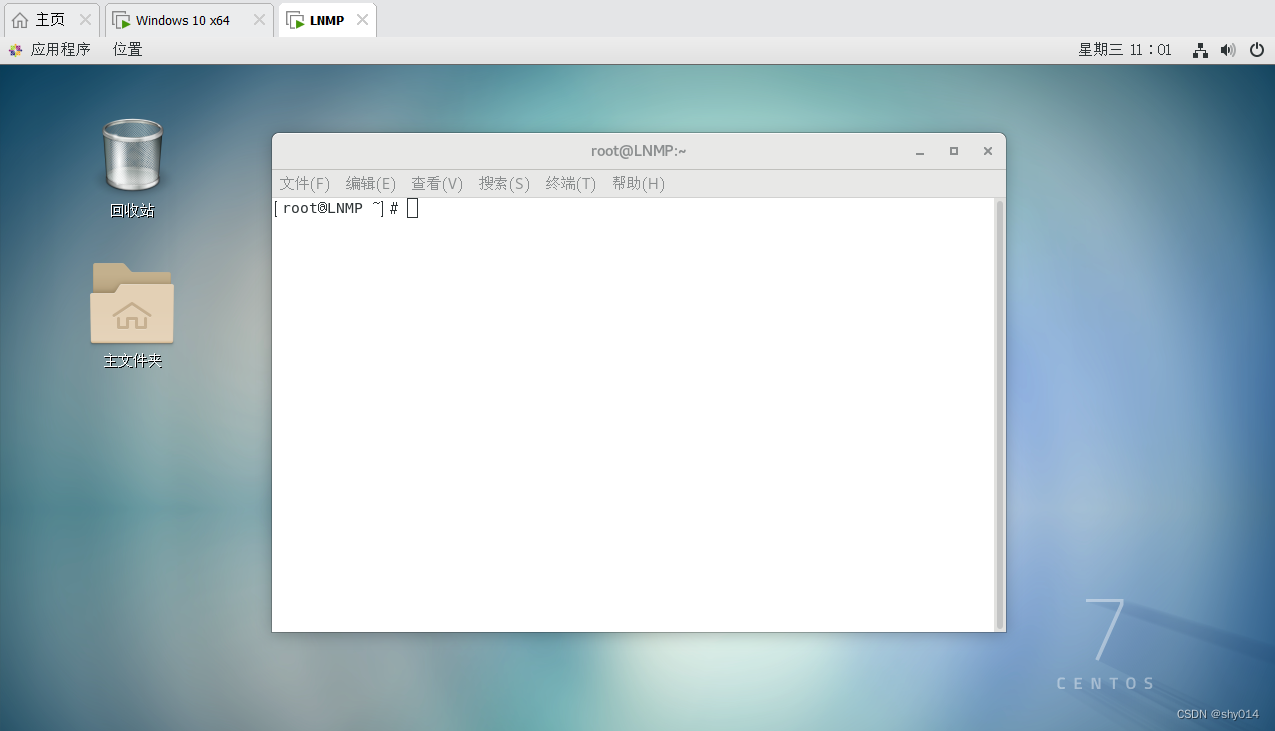

CentOS密码重置

背景: 我有一个CentOS虚拟机,但是密码忘记了,偶尔记起可以重置密码,于是今天尝试记录一下,又因为我最近记性比较差,所以必须要记录一下。 过程: 1、在引导菜单界面(grubÿ…...

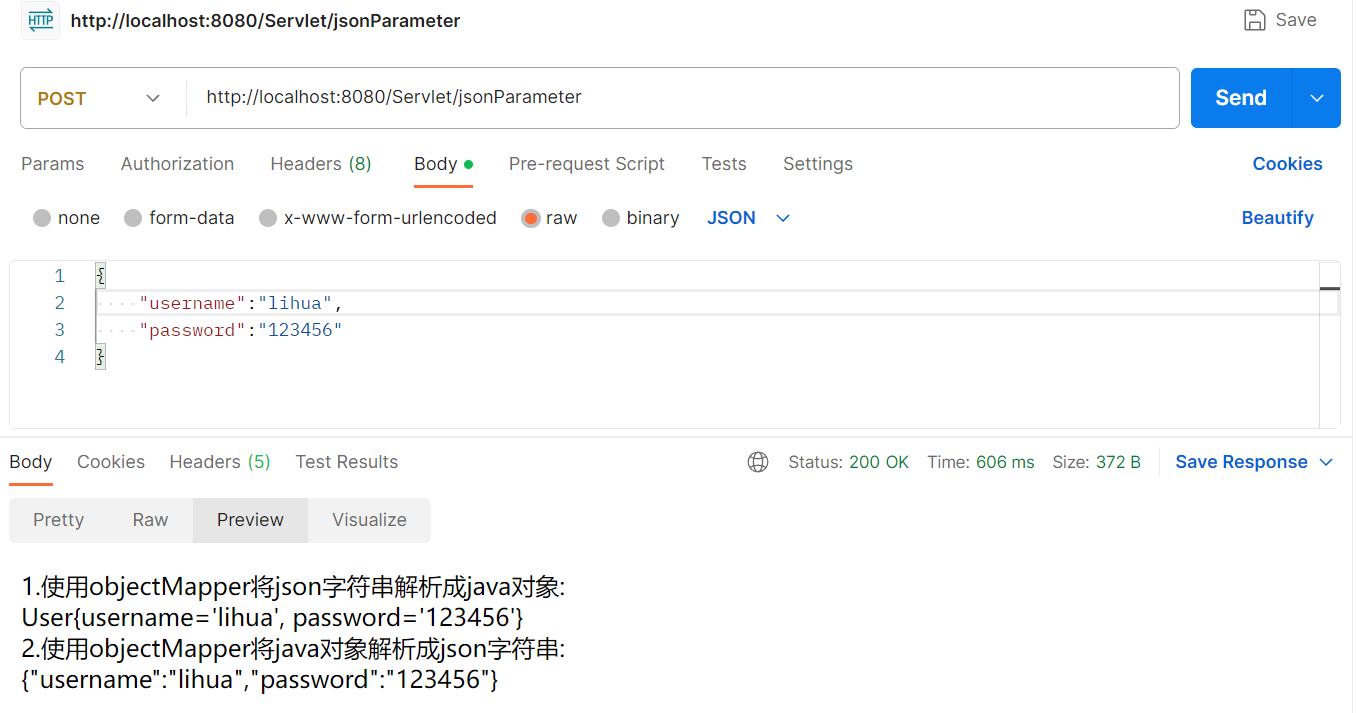

Tomcat Servlet

Tomcat & Servlet 一、What is “Tomcat”?二、 What is “Servlet”?1、HttpServlet2、HttpServletRequest3、HttpServletResponse 一、What is “Tomcat”? Tomcat 本质上是一个基于 TCP 协议的 HTTP 服务器。我们知道HTTP是一种应用层协议,是 HTTP 客户端…...

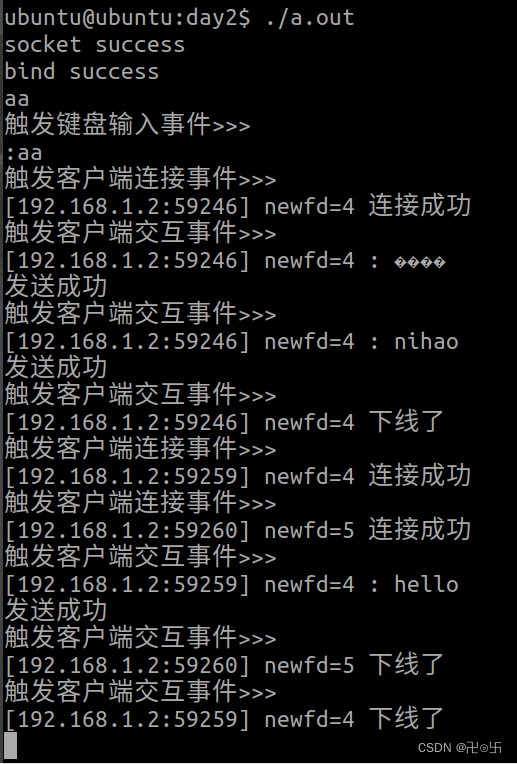

国庆day2---select实现服务器并发

select.c: #include <myhead.h>#define ERR_MSG(msg) do{\fprintf(stderr,"__%d__:",__LINE__);\perror(msg);\ }while(0)#define IP "192.168.1.3" #define PORT 8888int main(int argc, const char *argv[]) {//创建报式套接字socketi…...

Grafana 开源了一款 eBPF 采集器 Beyla

eBPF 的发展如火如荼,在可观测性领域大放异彩,Grafana 近期也发布了一款 eBPF 采集器,可以采集服务的 RED 指标,本文做一个尝鲜介绍,让读者有个大概了解。 eBPF 基础介绍可以参考我之前的文章《eBPF Hello world》。理…...

亲测可用国产GPT人工智能

分享一些靠谱、可用、可以白嫖的GPT大模型。配合大模型,工作效率都会极大提升。 清华大学ChatGLM 官网: 智谱清言中国版对话语言模型,与GLM大模型进行对话。https://chatglm.cn/开源的、支持中英双语的1300亿参数的对话语言模型࿰…...

)

适配器模式详解和实现(设计模式 四)

适配器模式将一个类的接口转换成客户端所期望的另一个接口,解决由于接口不兼容而无法进行合作的问题。 设计基本步骤 1. 创建目标接口(Target Interface),该接口定义了客户端所期望的方法。 2.创建被适配类(Adaptee…...

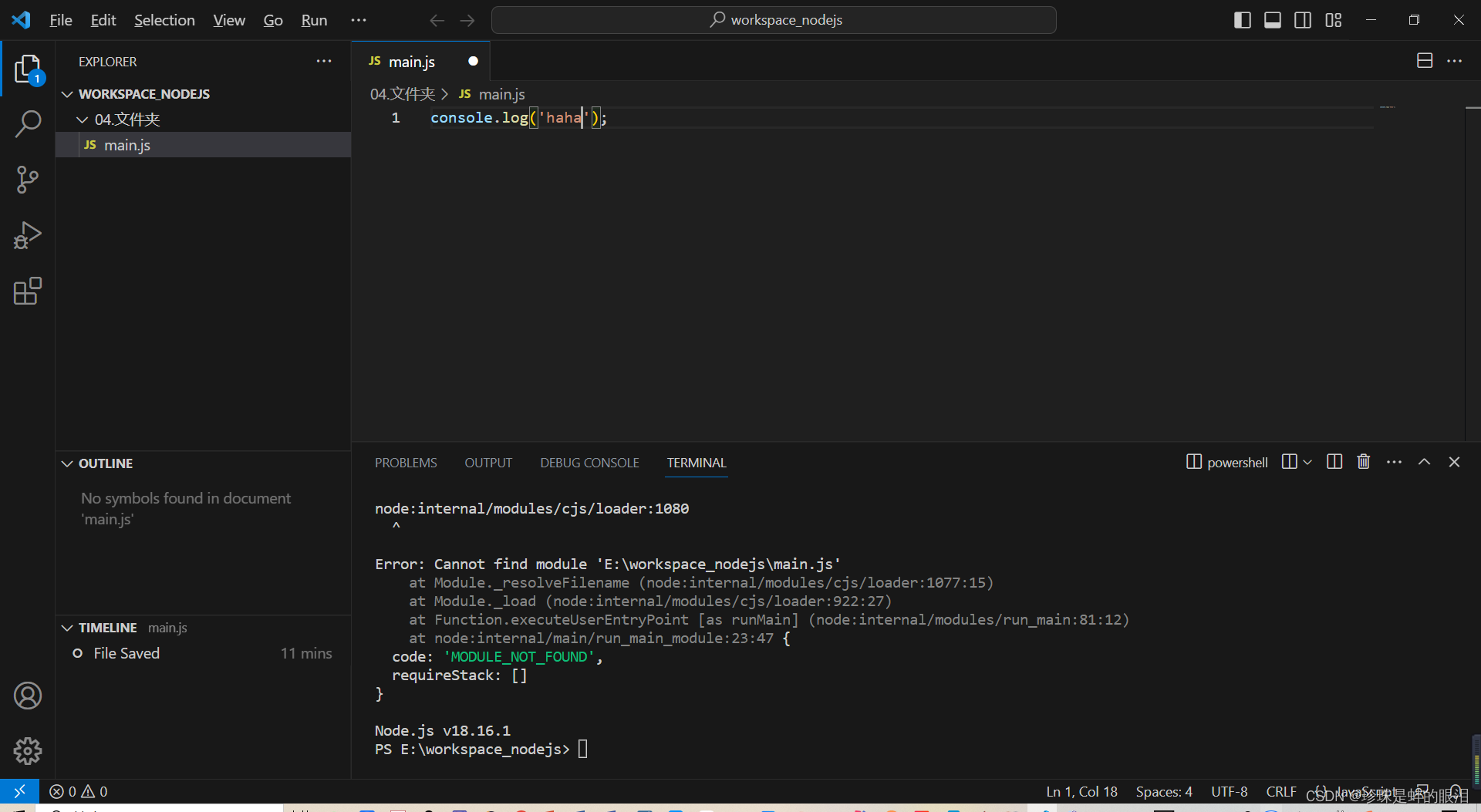

IDEA的使用

文章目录 1.IDEA配置1.1 idea界面说明1.2 git1.3 JDK1.4 maven1.5 Tomcat1.6 idea设置编码格式1.7 vscodenodejs1.8 windows下安装redis 2. IDEA问题2.1 setAttribute方法爆红2.2 idea cannot download sources解决办法2.3 springboot项目跑起来不停run 3. vscode3.1 vscode显示…...

CSS详细基础(二)文本样式

插播一条CSS的工作原理: CSS是一种定义样式结构如字体、颜色、位置等的语言,被用于描述网页上的信息格式化和显示的方式。CSS样式可以直接存储于HTML网页或者单独的样式单文件。无论哪一种方式,样式单包含将样式应用到指定类型的元素的规则。…...

win10系统任务栏图标变成白色的解决办法

我平时都是用滴答清单进行管理这个自己的日程代办的,但是今天打开的时候发现这个快捷方式突然变成纯白色的了,重启电脑之后,这个图标的样式仍然没有变化。上网查找解决办法之后,终于搞好了,于是就有了下面的教程。 为什…...

hadoop生态现状、介绍、部署

一、引出hadoop 1、hadoop的高薪现状 各招聘平台都有许多hadoop高薪职位,可以看看职位所需求的技能 ----> hadoop是什么,为什么会这么高薪?引出大数据,大数据时代,大数据与云计算 2、大数据时代的介绍 大数据的故事…...

二、EFCore 数据库表的创建和迁移

文章目录 一、数据库连接二、数据库表迁移一、数据库连接 在NuGet上安装EntityFramework 代码如下: Microsoft.EntityFrameworkCoreMicrosoft.EntityFrameworkCore.SqlServerMicrosoft.Extensions.Configuration.Json配置数据连接 appsettings.json 增加数据库连接配置 &quo…...

在nodejs中使用typescript

在nodejs中使用typescript 如果我们正在使用nodejs来开发应用,那么对于管理和扩展一个大型代码库来说是一个非常大的挑战。克服这一问题的方法之一是使用typescript,为js添加可选的类型注释和高级功能。在本文中,我们将探讨如何使用在nodejs中使用types…...

数据结构与算法基础(青岛大学-王卓)(8)

哎呀呀,sorry艾瑞波地,这次真的断更一个月了,又发生了很多很多事情,秋风开始瑟瑟了,老父亲身体查出肿瘤了,有病请及时就医,愿每一个人都有一个健康的身体,God bless U and FAMILY. 直…...

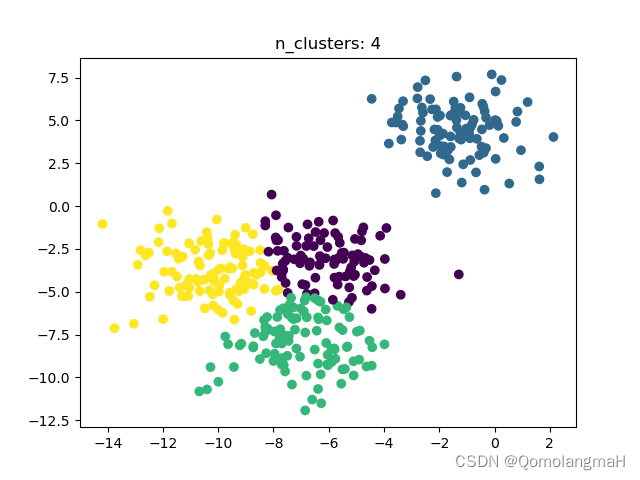

【生物信息学】使用谱聚类(Spectral Clustering)算法进行聚类分析

目录 一、实验介绍 二、实验环境 1. 配置虚拟环境 2. 库版本介绍 3. IDE 三、实验内容 0. 导入必要的工具 1. 生成测试数据 2. 绘制初始数据分布图 3. 循环尝试不同的参数组合并计算聚类效果 4. 输出最佳参数组合 5. 绘制最佳聚类结果图 6. 代码整合 一、实验介绍…...

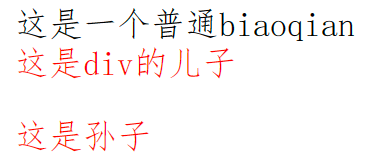

CSS基础语法第二天

目录 一、复合选择器 1.1 后代选择器 1.2 子代选择器 1.3 并集选择器 1.4 交集选择器 1.4.1超链接伪类 二、CSS特性 2.1 继承性 2.2 层叠性 2.3 优先级 基础选择器 复合选择器-叠加 三、Emmet 写法 3.1HTML标签 3.2CSS 四、背景属性 4.1 背景图 4.2 平铺方式 …...

ThreeJS - 封装一个GLB模型展示组件(TypeScript)

一、引言 最近基于Three.JS,使用class封装了一个GLB模型展示,支持TypeScript、支持不同框架使用,具有多种功能。 (下图展示一些基础的功能,可以自行扩展,比如光源等) 二、主要代码 本模块依赖…...

HashMap面试题

1.hashMap底层实现 hashMap的实现我们是要分jdk 1.7及以下版本,jdk1.8及以上版本 jdk 1.7 实现是用数组链表 jdk1.8 实现是用数组链表红黑树, 链表长度大于8(TREEIFY_THRESHOLD)时,会把链表转换为红黑树,…...

)

云计算——弹性云计算器(ECS)

弹性云服务器:ECS 概述 云计算重构了ICT系统,云计算平台厂商推出使得厂家能够主要关注应用管理而非平台管理的云平台,包含如下主要概念。 ECS(Elastic Cloud Server):即弹性云服务器,是云计算…...

智慧工地云平台源码,基于微服务架构+Java+Spring Cloud +UniApp +MySql

智慧工地管理云平台系统,智慧工地全套源码,java版智慧工地源码,支持PC端、大屏端、移动端。 智慧工地聚焦建筑行业的市场需求,提供“平台网络终端”的整体解决方案,提供劳务管理、视频管理、智能监测、绿色施工、安全管…...

)

【位运算】消失的两个数字(hard)

消失的两个数字(hard) 题⽬描述:解法(位运算):Java 算法代码:更简便代码 题⽬链接:⾯试题 17.19. 消失的两个数字 题⽬描述: 给定⼀个数组,包含从 1 到 N 所有…...

AtCoder 第409场初级竞赛 A~E题解

A Conflict 【题目链接】 原题链接:A - Conflict 【考点】 枚举 【题目大意】 找到是否有两人都想要的物品。 【解析】 遍历两端字符串,只有在同时为 o 时输出 Yes 并结束程序,否则输出 No。 【难度】 GESP三级 【代码参考】 #i…...

抖音增长新引擎:品融电商,一站式全案代运营领跑者

抖音增长新引擎:品融电商,一站式全案代运营领跑者 在抖音这个日活超7亿的流量汪洋中,品牌如何破浪前行?自建团队成本高、效果难控;碎片化运营又难成合力——这正是许多企业面临的增长困局。品融电商以「抖音全案代运营…...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个医院查看报告小程序

一、开发环境准备 工具安装: 下载安装DevEco Studio 4.0(支持HarmonyOS 5)配置HarmonyOS SDK 5.0确保Node.js版本≥14 项目初始化: ohpm init harmony/hospital-report-app 二、核心功能模块实现 1. 报告列表…...

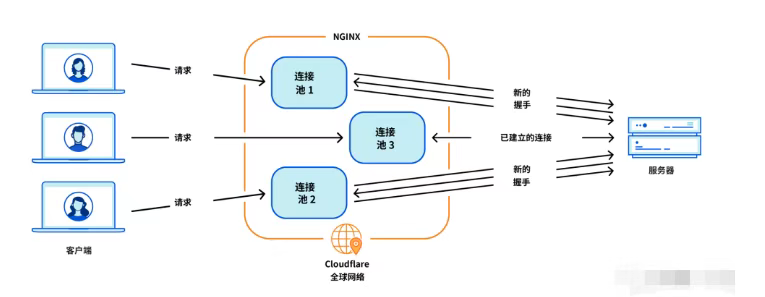

Cloudflare 从 Nginx 到 Pingora:性能、效率与安全的全面升级

在互联网的快速发展中,高性能、高效率和高安全性的网络服务成为了各大互联网基础设施提供商的核心追求。Cloudflare 作为全球领先的互联网安全和基础设施公司,近期做出了一个重大技术决策:弃用长期使用的 Nginx,转而采用其内部开发…...

【python异步多线程】异步多线程爬虫代码示例

claude生成的python多线程、异步代码示例,模拟20个网页的爬取,每个网页假设要0.5-2秒完成。 代码 Python多线程爬虫教程 核心概念 多线程:允许程序同时执行多个任务,提高IO密集型任务(如网络请求)的效率…...

关于 WASM:1. WASM 基础原理

一、WASM 简介 1.1 WebAssembly 是什么? WebAssembly(WASM) 是一种能在现代浏览器中高效运行的二进制指令格式,它不是传统的编程语言,而是一种 低级字节码格式,可由高级语言(如 C、C、Rust&am…...

管理学院权限管理系统开发总结

文章目录 🎓 管理学院权限管理系统开发总结 - 现代化Web应用实践之路📝 项目概述🏗️ 技术架构设计后端技术栈前端技术栈 💡 核心功能特性1. 用户管理模块2. 权限管理系统3. 统计报表功能4. 用户体验优化 🗄️ 数据库设…...