欧几里得度量和余弦度量的可取消生物识别方案

欧几里得度量和余弦度量的可取消生物识别方案

便捷的生物识别数据是一把双刃剑,在为生物识别认证系统的繁荣铺平道路的同时,也带来了个人隐私问题。为了缓解这种担忧,提出了各种生物特征模板保护方案来保护生物特征模板免于信息泄露。现有提案的优势是基于汉明度量,它忽略了一个事实,即主要部署的生物特征识别系统(例如面部、语音、步态)生成实值模板,更适用于欧几里德度量和余弦度量。此外,由于基于相似性的攻击的出现,这些方案在被盗令牌设置下并不安全。在本文中,我们提出了一种简洁的生物识别模板保护方案来应对这一挑战。所提出的方案是为欧几里德度量和余弦度量而不是汉明距离设计的。简洁的生物特征模板保护方案主要由距离保持、单向和混淆模块组成。具体来说,我们采用位置敏感哈希函数同时实现距离保持和单向特性,并使用取模运算实现多对一映射。我们还从三个方面深入分析了所提出的方案:不可逆性、不可链接性和可撤销性。此外,还对众所周知的人脸数据库进行了全面的实验。所有的结果都表明了所提出方案的有效性。我们采用位置敏感哈希函数同时实现距离保持和单向特性,并使用模运算实现多对一映射。我们还从三个方面深入分析了所提出的方案:不可逆性、不可链接性和可撤销性。此外,还对众所周知的人脸数据库进行了全面的实验。所有的结果都表明了所提出方案的有效性。我们采用位置敏感哈希函数同时实现距离保持和单向特性,并使用模运算实现多对一映射。我们还从三个方面深入分析了所提出的方案:不可逆性、不可链接性和可撤销性。此外,还对众所周知的人脸数据库进行了全面的实验。所有的结果都表明了所提出方案的有效性。

介绍

指纹、虹膜、人脸等生物识别技术已成为军事、金融、监控、公安等领域认证系统的热门选择,具有广阔的应用前景。通常,生物认证方案包括两个阶段:注册和验证。在注册过程中,传感器捕获用户的生物特征样本(例如面部、虹膜或手指的图像),然后使用特征提取器从生物特征中生成生物特征向量(即普通生物特征模板) . 在验证中,传感器捕获用户的新生物特征样本,并使用相同的特征提取器从该新图像中提取新的生物特征模板。然后将新的生物特征模板与登记的生物特征模板进行比较。如果它们在某个度量空间中相似或接近,验证成功。在过去的几十年中,已经进行了无数的研究来提高生物特征认证算法的识别准确性。近年来,基于深度学习的生物特征认证方案在识别精度方面取得了显着进步[例如人脸(Deng et al.2020 年;计算技术研究所2020 ; 兰詹等人。2019 年)、语音(Baevski 等人2021 年;Conneau 等人2020 年;Xu 等人2020 年)和步态(Fan 等人2020 年;Chao 等人2022 年))]。最先进的基于深度学习的方法输出一个实值生物特征向量,不同生物特征模板之间的相似性通常用欧氏距离或余弦距离来衡量。从技术上讲,生物特征提取的设计目标是使类内距离(即同一用户的不同特征向量之间的距离)尽可能小,同时使类间距离(即同一用户的特征向量之间的距离)尽可能小。不同的用户)尽可能大,以优化错误接受率(FAR)和错误拒绝率(FRR)。

然而,随着生物识别认证系统的大规模部署,对敏感生物识别数据的隐私问题正在出现。最近的研究 Mai 等人。(2018 年)、Gomez-Barrero 和 Galbally(2020 年)和 Wang 等人。( 2021b) 表明原始生物特征图像可以很容易地从普通生物特征模板重建,这对个人隐私构成严重威胁。近年来,已经提出了许多保护隐私的生物特征认证方案来保护普通生物特征模板。生物特征模板保护 (BTP) 方案是一种众所周知的方法,它从普通生物特征向量生成转换(加密、投影)模板。BTP方案可以看作是对普通生物特征向量的保距不可逆变换,因此可以在不降低识别准确率的情况下,增强现有生物特征认证系统的隐私保护。请注意,转换函数需要一个密钥(即用户提供的令牌)才能从生物特征向量生成 BTP。除了,BTP 方案需要是不可链接和可撤销的。可撤销是指一旦攻击者窃取了BTP,合法用户可以使用新的token发布一个独立于原BTP的新BTP。Unlinkability 要求同一用户的不同生物特征生成的两个 BTP 是独立的。

当前的大多数 BTP 方案(Chin 等人2006 年;Rathgeb 等人2014 年;Pillai 等人2011 年;Lai 等人2017 年;Sadhya 等人2019 年;Sadhya 和 Raman 2019 年)都是为 Hamming 中的二进制生物识别模板设计的公制。考虑到大多数生物特征识别方法在现实中都是生成具有欧几里德或余弦距离度量的实值模板(如人脸、语音、步态),因此迫切需要促进欧几里德或余弦度量的BTP研究。到目前为止,只有少数 BTP 方案被提出用于欧氏或余弦度量。例如,Biohashing (Jin et al. 2004) 是第一个用于人脸图像的 BTP 方案。它首先在普通生物特征模板上应用随机投影,实现欧几里得度量中的降维和保距。这里,随机投影是由 Johnson-Lindenstrauss 引理 (Goel et al. 2005 ) 激发的,用于随机投影的正交基向量组由用户的随机种子生成。然后使用阈值对投影值进行二值化。此外,可以对二进制字符串的结果进行哈希处理以供用户验证。

Pathak 和 Raj ( 2012 ) 首先引入了局部敏感哈希 (LSH) 来为实值语音信号生成可取消的生物识别模板。语音特征向量首先经过欧几里得 LSH 处理,然后将结果向量的密码哈希值存储为 BTP。值得注意的是,不同于随机投影仅实现欧几里得度量的降维,LSH函数将欧几里得向量离散化,结果向量直接在汉明距离中进行比较。LSH 函数保证了欧氏距离或余弦距离较小的向量有较大的碰撞可能性。这样,一定程度上保留了距离。近年来,Jin 等人。(2018 年)和 Sadhya 等人。( 2019)提出了“最大索引”(IOM)散列法,这是 LSH 的一种特殊形式,用于构建可取消的生物特征模板。赖等。( 2021 ) 也提出了一种基于余弦 LSH 的 BTP 生成方案 (Charikar 2002 )。

此外,还提出了一些基于深度学习的 BTP 方案(Mai 等人2021 年;Hahn 和 Marcel 2021 年;Kumar Pandey 等人2016 年)。这些方案通常训练一个多层神经网络来实现从欧氏向量到随机分布码字的映射。然而,与概念上更简单且数据无关的基于 LSH(或基于随机投影)的 BTP 方案相比,这些基于深度学习的方案在重新发布新模板时可能需要重新训练整个网络。

目前,基于距离保持哈希的方案的一个主要问题(Jin 等人2004 年;Pillai 等人2011 年;Gomez-Barrero 等人2014 年;Lai 等人2017 年;Jin 等人2018 年;Sadhya 等人。2019;Lai 等人2021)是他们在被盗令牌设置中很容易受到攻击,在这些设置中,对手可以获得用户的密钥。帕特里克等人。和 Ghammam 等人。( 2020 ) 成功地使用线性方程和二次规划对 Biohashing、URP-IoM 和 GRP-IoM 方案进行密码分析。毫不奇怪,大多数 BTP 方案通常会泄露转换后模板之间的相似性分数,攻击者可以发起基于相似性的攻击(Wang 等人,2016 年)。2021a ; 陈等。2019 ; 董等。2019 ; 赖等。2021 ),其中可以以迭代方式基于相似性得分构建目标模板。

保护生物特征数据免受基于相似性的攻击的问题已成为最紧迫的研究问题。陈等。( 2019 ) 提出了一种基于深度学习方法的生物特征模板安全量化方法,该方法通过最小化哈希空间中类间距离的方差来获得较小的信息泄漏。他们通过虹膜实验证明了他们的方法具有出色的识别性能。但是,为了最小化散列值的类间距离的方差,他们要求不同类的散列距离是等距的。这种情况导致编码空间和编码长度应该足够大和足够长以构建具有更多类的数据集。当等人。( 2020) 提出了另一种基于学习的生物识别模板保护方法。他们提出的模型通过单次和多次注册进行训练,以高概率将生物特征数据编码为预定义的输出。然而,这两种方法 (Chen et al. 2019 ; Dang et al. 2020 ) 都具有很强的数据依赖性,需要预先定义和预先训练。如果场景或数据库发生变化,可能需要重新训练。正如 Chen 等人所指出的。( 2019 ),当不同转换模板的相似性得分分布呈现线性特性时,基于相似性的攻击就会发挥作用。因此,这些攻击在非线性情况下是无效的。赖等。( 2021) 提供了一种抵抗基于相似度攻击的解决方案,它通过计算子集内部的相似度,然后通过一个阈值计算整体相似度来实现非线性。然而,如果对手能够知道模板生成的算法细节,十进制模板可以很容易地转换回二进制模板。因此,关系变为线性,对手可以进行基于相似性的攻击。总的来说,目前还不清楚如何在令牌被盗的情况下构建一个安全的 BTP 方案来抵御基于相似性的攻击。

在本文中,我们首先提出了一种安全的 BTP 方案,用于在被盗令牌设置下的欧几里得度量和余弦度量下的实值生物特征模板。具体而言,首先将保持距离的散列函数应用于实值生物特征向量以生成散列码向量。然后设计一个多对一的映射函数并将其应用于哈希码向量中的每个值以生成受保护的模板。此外,基于阈值的匹配器被设计用于将输入与存储的模板进行比较。由于设计,通过引入多对一映射机制以及哈希函数和多对一映射函数的新颖组合来实现不可逆性。最后,2020 年;拉查姆等人。2013 ) 和令牌被盗场景下的基于相似性的攻击。为了评估性能,我们进行了综合实验,以研究欧几里得 LSH 选择和模函数选择的影响,并将其与现有技术的准确性进行比较。最后,我们彻底进行了安全和隐私分析,尤其是在不可逆性、不可爱性和可撤销性方面。

相似度分数的阈值

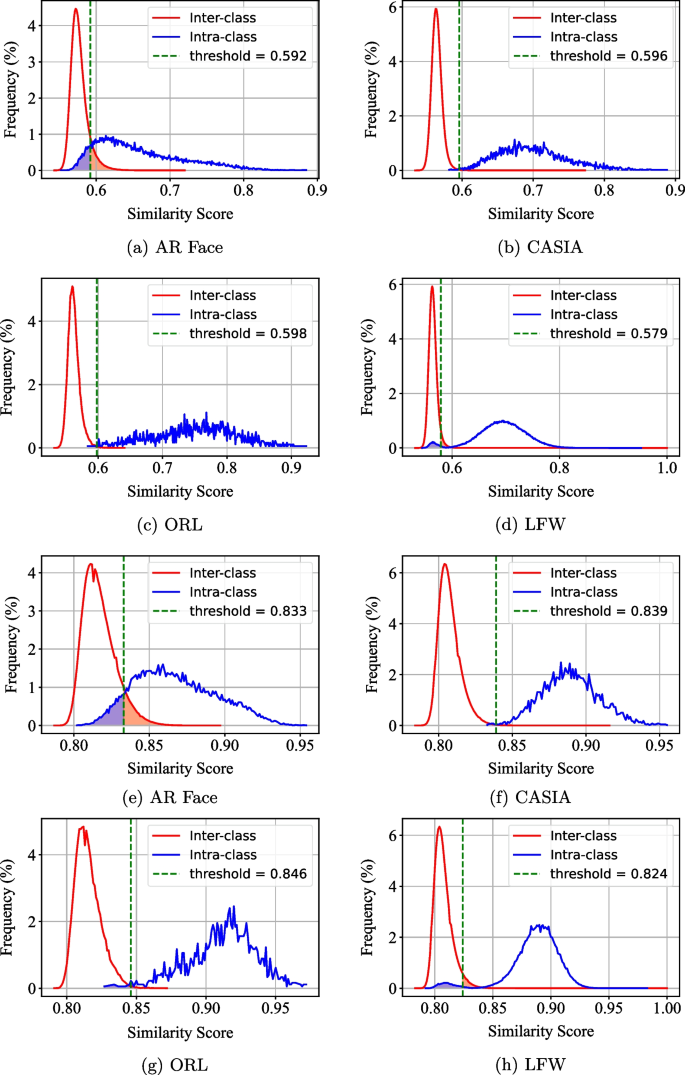

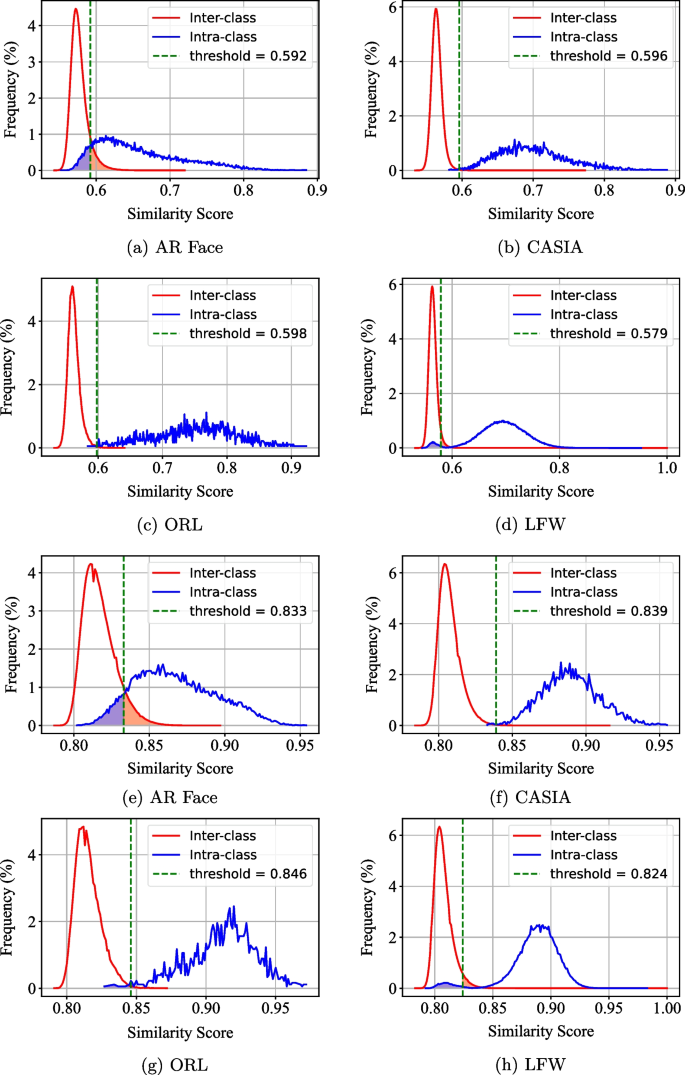

在模板匹配阶段,阈值对判断两个模板是否来自同一个人起着重要作用。如果两个模板之间的相似度得分超过阈值,则模板被识别为来自同一个人。同时,如果相似度得分低于阈值,则模板被识别为来自不同的人。在本文中,我们采用通常的做法(Jin et al. 2018;Lai et al. 2021),将阈值设置在 FAR 等于 FRR 的点。图 4显示了模板在不同人之间(即类间比较)和同一个人之间(即类内比较)的相似性得分分布。红色区域的面积代表 FAR,蓝色区域的面积代表 FRR。绿色垂直线与 X 轴的交叉点设置为阈值。如果阈值增加,绿色垂直线在 X 轴上从左向右移动,我们可以看到 FRR 增加而 FAR 减少。当 FAR 等于 FRR 时,相应的相似度得分被设置为阈值。

图 4

、、和余弦 LSH 在、、下的欧几里德 LSH 方案的阈值。a - d显示基于欧几里德 LSH 方案的结

欧几里德 LSH 宽度c的影响

欧几里得 LSH 的宽度影响距离保持散列的等错误率 (EER)。EER与宽度c的关系如图5所示 。可以观察到,当c增加且时,EER 会降低。当c超过 0.2 时,EER 没有显着变化。原因如下: 基于方程式。 2,可得:当c增大时,单欧几里德LSH函数的输出范围减小,即减小。对于类内比较,LSH的输出值有较大的碰撞可能性。但是对于类间比较,由于LSH的输出值还是很大,碰撞的可能性并没有提高太多。因此,FRR 减少而 FAR 很少增加。结果,EER 将降低。当c增大,时,对于类间比较,因为LSH的输出值比较小,碰撞的可能性也会提高,就像类内的情况一样。因此,FRR 减少而 FAR 增加。

结论

在本文中,我们提出了一种简洁的安全生物识别模板保护方案,该方案可以在令牌被盗场景下抵御强大的基于相似性的攻击。在该方案中,我们不仅引入了多对一映射机制,而且引入了距离保持散列和多对一映射的新颖组合,以克服现有 BTP 方案的弱点。此外,我们通过采用LSH函数实现距离保持散列和设计模函数来实现多对一映射来实例化该方案。最后,我们对实例化进行了全面的理论和实验分析。

相关文章:

欧几里得度量和余弦度量的可取消生物识别方案

欧几里得度量和余弦度量的可取消生物识别方案 便捷的生物识别数据是一把双刃剑,在为生物识别认证系统的繁荣铺平道路的同时,也带来了个人隐私问题。为了缓解这种担忧,提出了各种生物特征模板保护方案来保护生物特征模板免于信息泄露。现有提案…...

平板作为主机扩展屏的实现

网上有许多教程使用平板作为电脑的拓展屏,但是多数都是需要在电脑和平板上都装上服务器和客户端的软件才行,而且有些系统还没有对应的软件。 那有没有一种方法只需要在主机上运行一个软件,而平板上只需要扫个码就行呢? 答案是当然…...

HTTP和HTTPS有什么区别?如何实现网站的HTTPS?

细心的朋友会发现,我们在浏览网站时,有的网址以http开头,而有的网站却以https开头,那这两者之间有什么区别吗?http的网站如何能变成https呢?本文中科三方针对这个问题做下简单介绍。 什么是http࿱…...

Rockstar Games遭黑客攻击,《侠盗猎车手6》90个开发视频外泄

当地时间9月19日,视频游戏开发商Rockstar Games证实,其 热门游戏《侠盗猎车手6》(Grand Theft Auto)开发片段遭到黑客大规模窃取 ,这一泄露事件立即在游戏圈迅速传播。 据报道, 上周末黑客至少泄露了90个游…...

RabbitMQ-客户端源码之AMQPImpl+Method

AMQPImpl类包括AMQP接口(public class AMQImpl implements AMQP)主要囊括了AMQP协议中的通信帧的类别。 这里以Connection.Start帧做一个例子。 public static class Connection {public static final int INDEX 10;public static class Startextends…...

雅思经验(7)

我发现雅思阅读要命的不是难度,而是时间的把控。考试时间是总共一小时,但是要写三篇文章,之后总共40道题目,也就是说每篇文章平均是13.3道。但是他们很多人说,如果誊写答案需要花掉3、4分钟每篇,也就是说真…...

Ubuntu20.04 用 `hwclock` 或 `timedatectl` 设置RTC硬件时钟为本地时区

Ubuntu20.04用 hwclock 或 timedatectl 设置硬件时区为本地时区 可以用hwclock命令 sudo hwclock --localtime --systohc👆效果等同👇 , --localtime的简写是-l ; --systohc的简写是-w sudo hwclock -l -w也可以用timedatectl命令 👆效果等…...

大学物理·第15章【量子物理】

黑体 斯特藩玻耳兹曼定律 维恩定律 光电效应 在光照射下 ,电子从金属表面逸出的现象,叫光电效应. 逸出的电子,叫光电子 经典理论: 光电流值与入射光强成正比截止频率(红限)v0对某种金属来说,只有…...

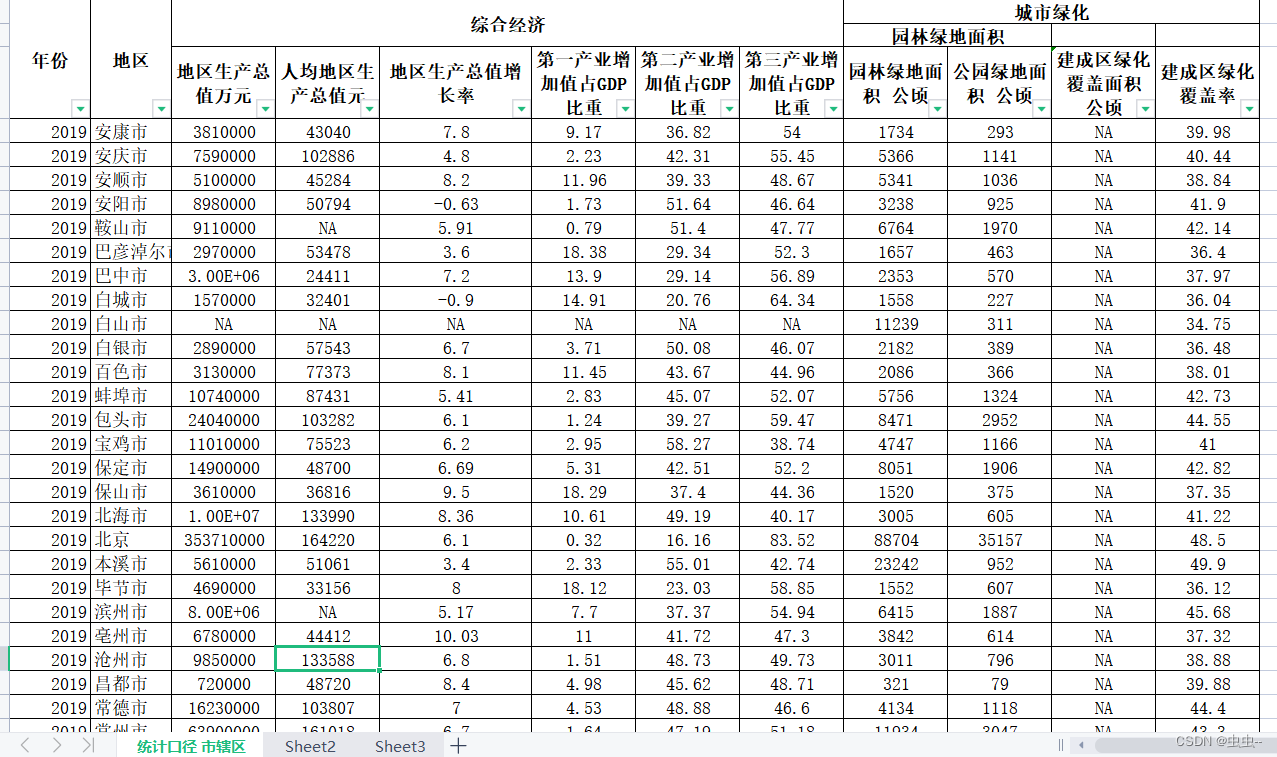

2010-2019年290个地级市经济发展与城市绿化数据

2010-2019年290个地级市经济发展与城市绿化数据 1、时间:2010-2019年 2、来源:城市统计NJ,缺失情况与NJ一致 3、范围:290个地级市 4、指标: 综合经济:地区生产总值、人均地区生产总值、地区生产总值增…...

【CSS 布局】-多列布局

一、两列布局 两列布局:一列定宽(也有可能由子元素决定宽度),一列自适应的布局。 创建一个父盒子,和子盒子 <div class"container clearfix"><div class"left ">定宽</div><div class"right…...

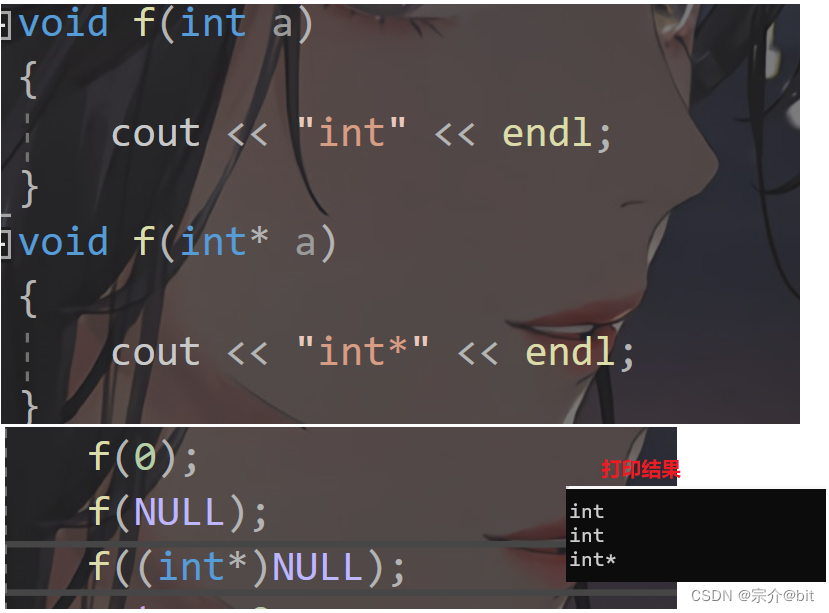

从C语言向C++过渡

文章目录前言1.命名空间1.域的概念2.命名空间的使用2.C输入&输出3.缺省参数1.概念2.分类3.注意事项4.函数重载5.引用1.概念2.使用注意事项3.引用使用场景4.指针和引用的区别6.内联函数7.auto关键字8.nullptr前言 C被成为带类的C,本文由C语言向C过度,将会初步介…...

|乐鑫 Matter 免开发方案与证书服务介绍)

Matter 研讨会回顾(第三期)|乐鑫 Matter 免开发方案与证书服务介绍

1 月 17 日,乐鑫举办了以“乐鑫 Matter 免开发方案与证书服务介绍”为主题的第三期 Matter 线上研讨会,介绍乐鑫开箱即用的 ESP-ZeroCode 模组及其免开发 Matter 方案,以及证书生成和预配置相关服务。欢迎观看研讨会的视频回放了解详情。&…...

函数栈帧的创建和销毁——“C”

各位CSDN的uu们你们好呀,今天小雅兰来为大家介绍一个知识点——函数栈帧的创建和销毁。其实这个知识点,我们很早之前就要讲,但是因为我的一系列原因,才一直拖到了现在,那么,话不多说,让我们一起…...

腾讯云对象存储+企业网盘 打通数据链“最后一公里

对云厂商和企业用户来说,随着数据规模的快速增长,企业除了对存储功能和性能的要求不断增加,也越来越注重数据分发的效率。在传统数据分发的过程中,数据管理员往往需要先在存储桶下载对应的客户方案/交付资料,再使用微信…...

在浏览器输入url到发起http请求,这过程发生了什么

当用户输入url,操作系统会将输入事件传递到浏览器中,在这过程中,浏览器可能会做一些预处理,比如 Chrome 会根据历史统计来预估所输入字符对应的网站,例如输入goog,根据之前的历史发现 90% 的概率会访问「ww…...

PyTorch学习笔记:nn.ReLU——ReLU激活函数

PyTorch学习笔记:nn.ReLU——ReLU激活函数 torch.nn.ReLU(inplaceFalse)功能:逐元素应用ReLU函数对数据进行激活 函数方程: ReLU(x)(x)max(0,x)ReLU(x)(x)^\max(0,x) ReLU(x)(x)max(0,x) 输入: inplace:是否改变输…...

同步线程

↵ 由于这节内容资料比较少,所以以下内容总结自Qt官方文献,在文章最后会给出相应链接。 线程的目的是允许并行运行,但有时线程必须停止等待其他线程。例如,如果两个线程尝试访问同一个变量,这样的话结果是未定义的。强…...

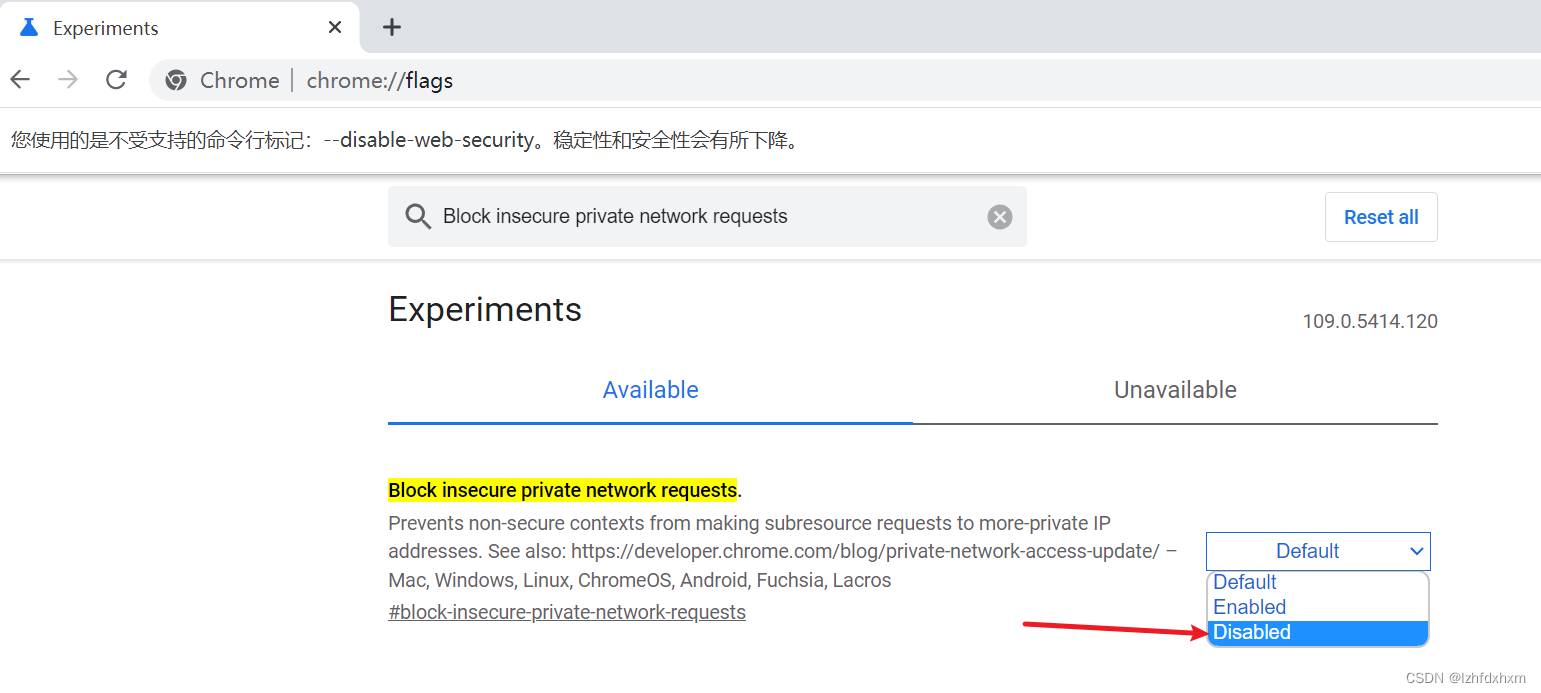

服务端返回内容跨域CORS之后,也在chrome/edge浏览器里显示出响应信息

由于浏览器的同源策略,服务端返回的内容跨域,且没有允许跨域CORS的请求头之后,浏览器无法显示出服务端返回的信息,不方便问题排查。比如:Access to XMLHttpRequest at http://localhost:6001/service-app/query/common…...

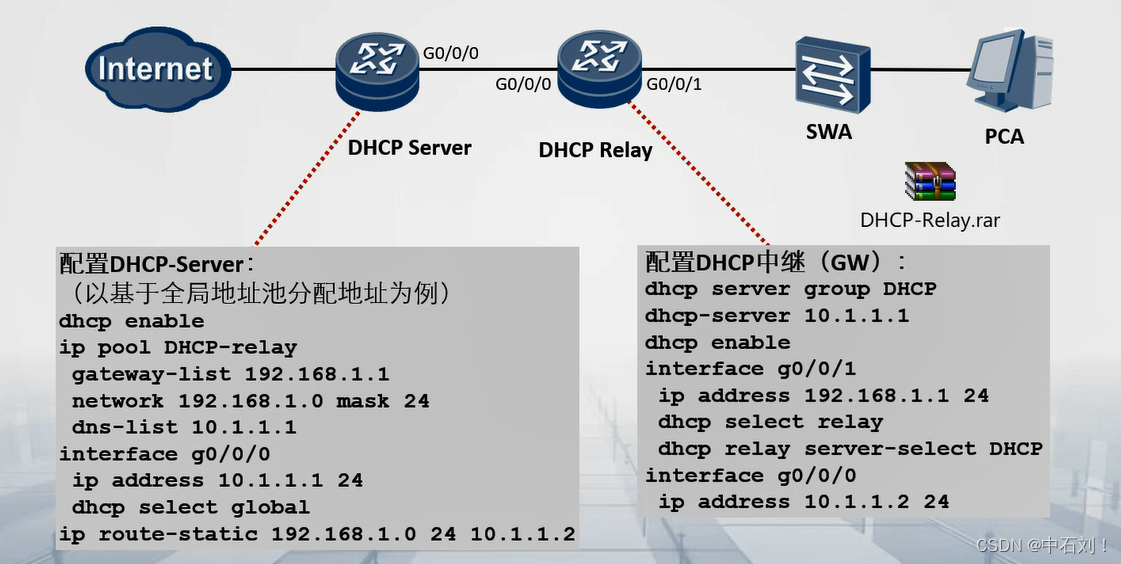

DHCP中继及配置

为什么需要DHCP Relay?产生背景解决方案DHCP Relay工作原理DHCP Relay配置实现产生背景 随着网络规模的扩大,网络中就会出现用户处于不同网段的情况。 这个时候客户A和客户B要请求IP地址时,首先会发送DHCP Discover广播包,这个广…...

中国社科院与美国杜兰大学金融管理硕士,让我们相遇在春暖花开时

在芸芸众生中,能拥有志同道合的朋友是一件多么幸运的事。人们常说:你是谁,就会遇见谁。走过半生才知道,看似命中注定的遇见谁、发生的事,其实都取决于自己。只有自己足够优秀,才能遇到更优秀的别人。在这个…...

iOS 26 携众系统重磅更新,但“苹果智能”仍与国行无缘

美国西海岸的夏天,再次被苹果点燃。一年一度的全球开发者大会 WWDC25 如期而至,这不仅是开发者的盛宴,更是全球数亿苹果用户翘首以盼的科技春晚。今年,苹果依旧为我们带来了全家桶式的系统更新,包括 iOS 26、iPadOS 26…...

多场景 OkHttpClient 管理器 - Android 网络通信解决方案

下面是一个完整的 Android 实现,展示如何创建和管理多个 OkHttpClient 实例,分别用于长连接、普通 HTTP 请求和文件下载场景。 <?xml version"1.0" encoding"utf-8"?> <LinearLayout xmlns:android"http://schemas…...

Java多线程实现之Callable接口深度解析

Java多线程实现之Callable接口深度解析 一、Callable接口概述1.1 接口定义1.2 与Runnable接口的对比1.3 Future接口与FutureTask类 二、Callable接口的基本使用方法2.1 传统方式实现Callable接口2.2 使用Lambda表达式简化Callable实现2.3 使用FutureTask类执行Callable任务 三、…...

如何为服务器生成TLS证书

TLS(Transport Layer Security)证书是确保网络通信安全的重要手段,它通过加密技术保护传输的数据不被窃听和篡改。在服务器上配置TLS证书,可以使用户通过HTTPS协议安全地访问您的网站。本文将详细介绍如何在服务器上生成一个TLS证…...

Python爬虫(一):爬虫伪装

一、网站防爬机制概述 在当今互联网环境中,具有一定规模或盈利性质的网站几乎都实施了各种防爬措施。这些措施主要分为两大类: 身份验证机制:直接将未经授权的爬虫阻挡在外反爬技术体系:通过各种技术手段增加爬虫获取数据的难度…...

DBAPI如何优雅的获取单条数据

API如何优雅的获取单条数据 案例一 对于查询类API,查询的是单条数据,比如根据主键ID查询用户信息,sql如下: select id, name, age from user where id #{id}API默认返回的数据格式是多条的,如下: {&qu…...

在树莓派上添加音频输入设备的几种方法

在树莓派上添加音频输入设备可以通过以下步骤完成,具体方法取决于设备类型(如USB麦克风、3.5mm接口麦克风或HDMI音频输入)。以下是详细指南: 1. 连接音频输入设备 USB麦克风/声卡:直接插入树莓派的USB接口。3.5mm麦克…...

)

uniapp 集成腾讯云 IM 富媒体消息(地理位置/文件)

UniApp 集成腾讯云 IM 富媒体消息全攻略(地理位置/文件) 一、功能实现原理 腾讯云 IM 通过 消息扩展机制 支持富媒体类型,核心实现方式: 标准消息类型:直接使用 SDK 内置类型(文件、图片等)自…...

规则与人性的天平——由高考迟到事件引发的思考

当那位身着校服的考生在考场关闭1分钟后狂奔而至,他涨红的脸上写满绝望。铁门内秒针划过的弧度,成为改变人生的残酷抛物线。家长声嘶力竭的哀求与考务人员机械的"这是规定",构成当代中国教育最尖锐的隐喻。 一、刚性规则的必要性 …...

aardio 自动识别验证码输入

技术尝试 上周在发学习日志时有网友提议“在网页上识别验证码”,于是尝试整合图像识别与网页自动化技术,完成了这套模拟登录流程。核心思路是:截图验证码→OCR识别→自动填充表单→提交并验证结果。 代码在这里 import soImage; import we…...