【网络安全】安全的系统配置

系统配置是网络安全的重要组成部分。一个不安全的系统配置可能会使网络暴露在攻击者面前,而一个安全的系统配置可以有效地防止攻击者的入侵。在本文中,我们将详细介绍如何配置一个安全的系统,包括操作系统配置,网络服务配置,应用程序配置,以及如何处理系统安全事件。

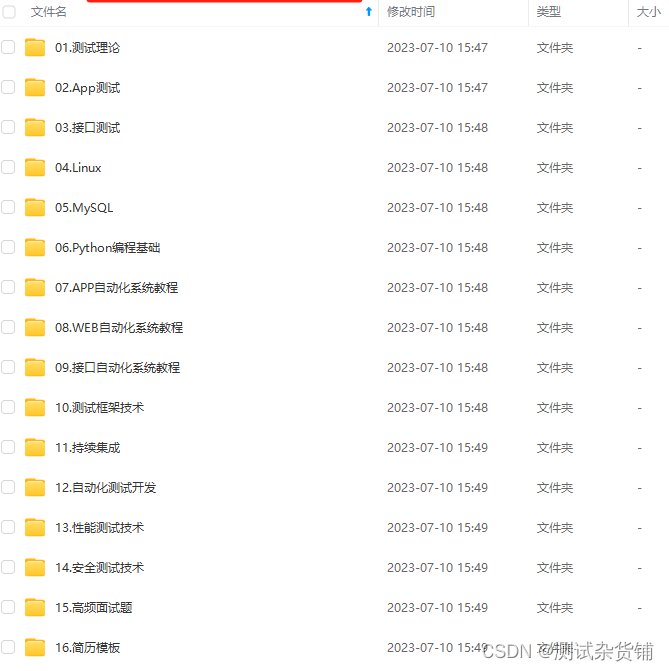

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉【入门&进阶全套282G学习资源包免费分享!】

一、操作系统配置

操作系统是计算机的基础,它控制着硬件和软件的操作。一个不安全的操作系统配置可能会使整个系统暴露在攻击者面前。以下是一些操作系统配置的建议:

1.最小化安装:只安装必要的组件和服务。例如,如果你的服务器只需要运行一个Web服务器,那么你可能不需要安装图形用户界面(GUI)或其他非必要的服务。这可以减少系统的攻击面,从而提高系统的安全性。

2.更新和补丁:定期更新操作系统和安装的软件,以获取最新的安全补丁。这可以防止攻击者利用已知的漏洞,从而提高系统的安全性。

3.账户和权限:使用最小权限原则来管理账户和权限。例如,不要使用root账户进行日常操作,而是使用一个普通账户,并只在需要时提升权限。这可以防止攻击者获取过多的权限,从而提高系统的安全性。

4.安全配置:配置操作系统的安全设置,例如启用防火墙,禁用不必要的服务,以及配置文件和目录的权限。这可以提高系统的防御能力,从而提高系统的安全性。

例如,对于Linux系统,我们可以使用以下命令来检查和关闭不必要的服务:

#检查运行中的服务

systemctl list-units --type=service

#关闭不必要的服务

systemctl stop [service]

systemctl disable [service]

二、网络服务配置

网络服务是系统提供的服务,例如Web服务,邮件服务,和数据库服务。一个不安全的网络服务配置可能会使服务暴露在攻击者面前。以下是一些网络服务配置的建议:

1.最小化安装:只安装必要的服务,和操作系统配置一样,这可以减少系统的攻击面。

2.更新和补丁:定期更新服务和相关的库,以获取最新的安全补丁。

3.账户和权限:使用最小权限原则来管理服务的账户和权限。例如,不要使用root账户来运行服务,而是使用一个专门的账户。

4.安全配置:配置服务的安全设置,例如启用TLS,配置安全的密码策略,以及限制服务的访问。

例如,对于Apache Web服务器,我们可以在配置文件(例如/etc/httpd/conf/httpd.conf)中,配置以下设置来提高安全性:

使用专门的账户和组来运行Apache

#只监听必要的端口

Listen 80

#禁用不必要的模块

LoadModule status_module modules/mod_status.so

LoadModule info_module modules/mod_info.so

LoadModule userdir_module modules/mod_userdir.so

LoadModule dir_module modules/mod_dir.so

LoadModule autoindex_module modules/mod_autoindex.so

#启用TLS

SSLEngine on

SSLCertificateFile “/path/to/your/certificate.crt”

SSLCertificateKeyFile “/path/to/your/private.key”

三、应用程序配置

应用程序是系统提供的功能,例如Web应用,数据库应用,和邮件应用。一个不安全的应用程序配置可能会使应用暴露在攻击者面前。以下是一些应用程序配置的建议:

1.最小化安装:只安装必要的应用,和操作系统配置一样,这可以减少系统的攻击面。

2.更新和补丁:定期更新应用和相关的库,以获取最新的安全补丁。

3.账户和权限:使用最小权限原则来管理应用的账户和权限。例如,不要使用admin账户来运行应用,而是使用一个普通账户,并只在需要时提升权限。

4.安全配置:配置应用的安全设置,例如启用CSRF保护,配置安全的密码策略,以及限制应用的访问。

例如,对于WordPress应用,我们可以在配置文件(例如wp-config.php)中,配置以下设置来提高安全性:

php复制代码

// 使用安全的数据库连接

define(‘DB_HOST’, ‘localhost’);

define(‘DB_NAME’, ‘secure_wordpress’);

define(‘DB_USER’, ‘secure_user’);

define(‘DB_PASSWORD’, ‘secure_password’);

// 使用安全的密钥

define(‘AUTH_KEY’, ‘put your unique phrase here’);

define(‘SECURE_AUTH_KEY’, ‘put your unique phrase here’);

define(‘LOGGED_IN_KEY’, ‘put your unique phrase here’);

define(‘NONCE_KEY’, ‘put your unique phrase here’);

define(‘AUTH_SALT’, ‘put your unique phrase here’);

define(‘SECURE_AUTH_SALT’, ‘put your unique phrase here’);

define(‘LOGGED_IN_SALT’, ‘put your unique phrase here’);

define(‘NONCE_SALT’, ‘put your unique phrase here’);

// 禁用文件编辑

define(‘DISALLOW_FILE_EDIT’, true);

四、处理系统安全事件

当系统发生安全事件时,你需要进行一些步骤来处理这个事件:

1.发现:首先,你需要发现这个事件。这可能是通过IDS/IPS,日志分析,或者用户报告来完成的。

2.分析:然后,你需要分析这个事件的性质和影响。这可能需要查看系统日志,网络流量,或者应用日志。

3.响应:最后,你需要响应这个事件。这可能是通过阻止攻击流量,修复受影响的系统或应用,或者更新系统配置来完成的。

4.例如,如果你发现你的系统被攻击,你可以使用以下命令来分析和响应这个事件:

#查看系统日志

journalctl -xe

#查看网络流量

tcpdump -i eth0

#查看应用日志

cat /var/log/apache2/error.log

#阻止攻击流量

iptables -A INPUT -s [attacker’s IP] -j DROP

#修复受影响的系统或应用

yum update

apt-get update

#更新系统配置

vi /etc/sysconfig/iptables

vi /etc/httpd/conf/httpd.conf

vi /var/www/html/wp-config.php

结论

系统配置是网络安全的重要组成部分,一个安全的系统配置可以有效地防止攻击者的入侵。通过理解操作系统配置,网络服务配置,应用程序配置,以及如何处理系统安全事件,我们可以配置出一个安全的系统。

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉【入门&进阶全套282G学习资源包免费分享!】

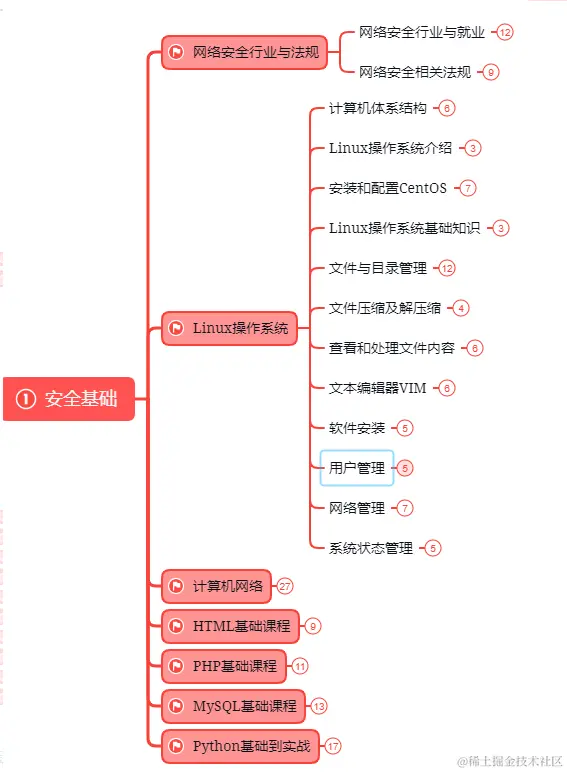

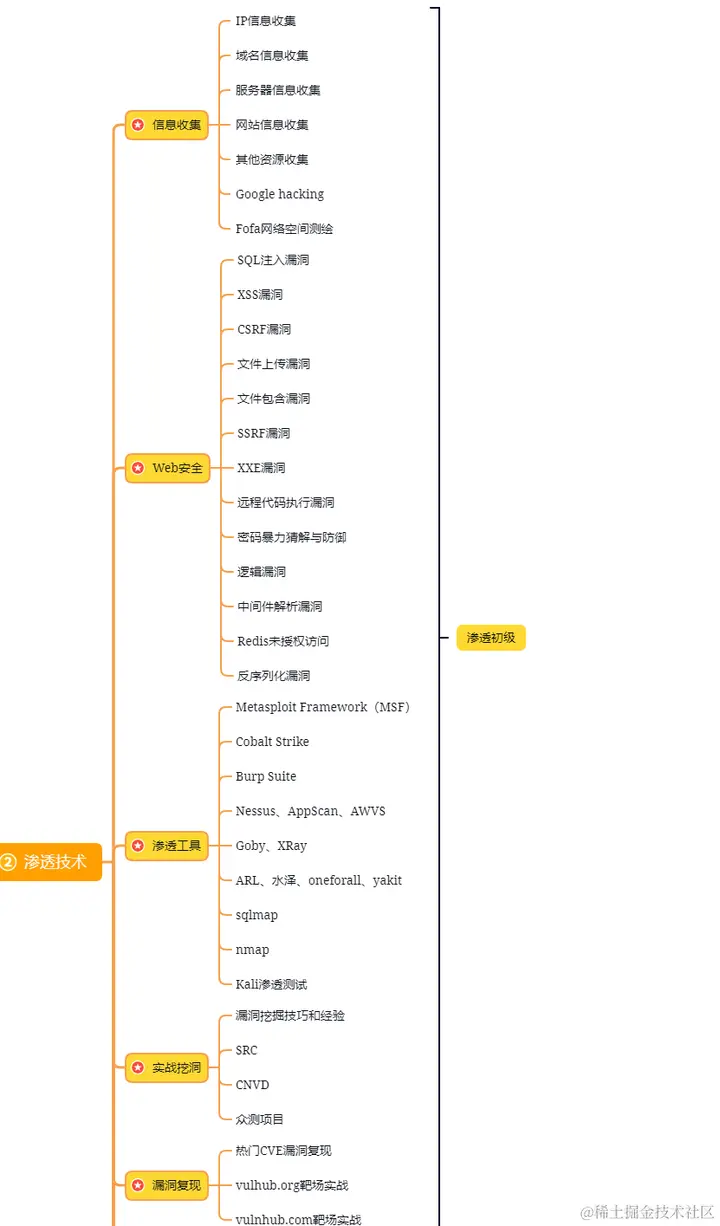

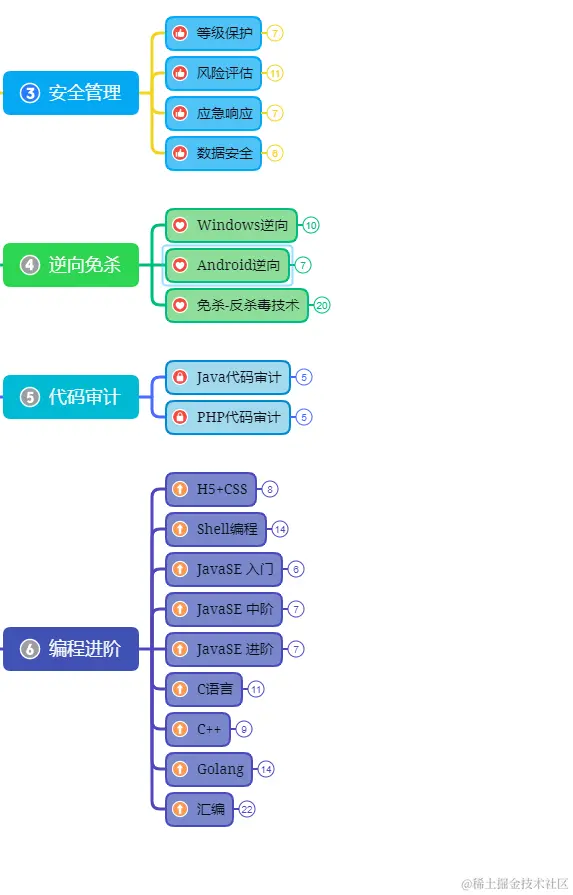

网络安全工程师(白帽子)企业级学习路线

第一阶段:安全基础(入门)

第二阶段:Web渗透(初级网安工程师)

第三阶段:进阶部分(中级网络安全工程师)

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉【入门&进阶全套282G学习资源包免费分享!】

相关文章:

【网络安全】安全的系统配置

系统配置是网络安全的重要组成部分。一个不安全的系统配置可能会使网络暴露在攻击者面前,而一个安全的系统配置可以有效地防止攻击者的入侵。在本文中,我们将详细介绍如何配置一个安全的系统,包括操作系统配置,网络服务配置&#…...

conda使用一般步骤

Terminal:conda create --name myenv python3.7 如果环境不行的话 1.source /opt/anaconda3/bin/activate 2.可能是没有源 vim ~/.condarc将需要的源装上 conda clean -i将原先的源删除 3.然后再conda create即可 4.需要激活环境 conda activate numpy 5.pycharm配置…...

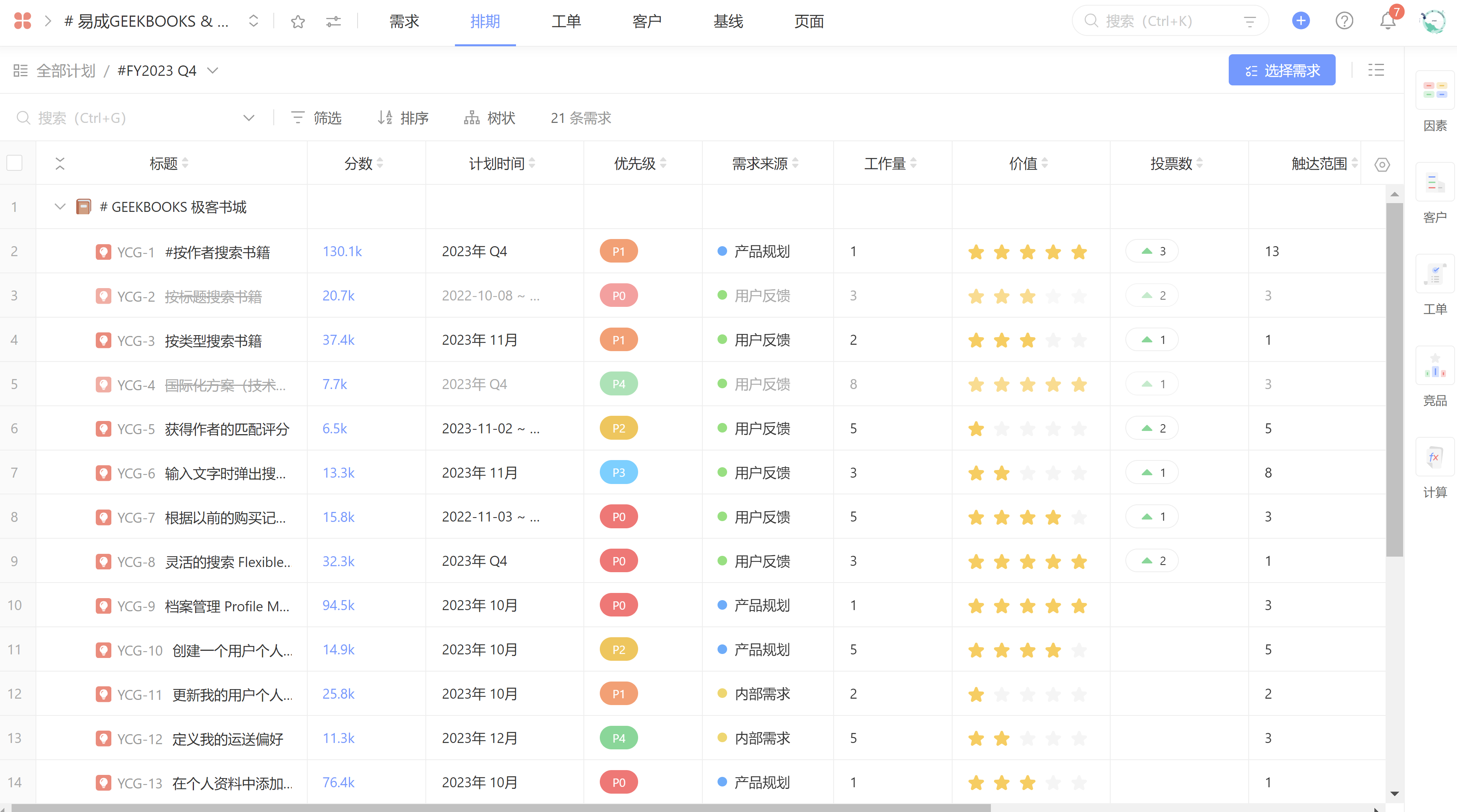

如何做好需求收集?方法和步骤

需求收集是理解你想要构建什么以及为什么要构建它的过程。需求收集通常被视为开发软件应用,或开发硬件产品的一部分。其重要性不言而喻。据调查显示50%以上产品在市场上失败的原因,是由于忽视了用户需求。 一、需求收集为什么会困难? 困扰项…...

SpringBoo整合WebSocket实战演练——Java入职十三天

前言 本文将介绍如何在Spring Boot应用程序中使用WebSocket实现服务端向客户端推送消息。Spring Boot和WebSocket的整合实现服务端向客户端推送消息,使得客户端能够实时接收并处理服务器发来的信息。WebSocket协议是一种双向通信的网络协议,使得客户端和服务器能够建立持久连…...

众佰诚:抖音小店的体验分什么时候更新

随着移动互联网的发展,越来越多的电商平台开始涌现,其中抖音小店作为一种新型的电商模式,受到了许多用户的欢迎。然而,对于抖音小店的体验分更新时间,很多用户并不是很清楚。本文将对此进行详细的解答。 首先ÿ…...

详解cv2.addWeighted函数【使用 OpenCV 添加(混合)两个图像-Python版本】

文章目录 简介函数原型代码示例参考资料 简介 有的时候我们需要将两张图片在alpha通道进行混合,比如深度学习数据集增强方式MixUp。OpenCV的addWeighted提供了相关操作,此篇博客将详细介绍这个函数,并给出代码示例。🚀Ƕ…...

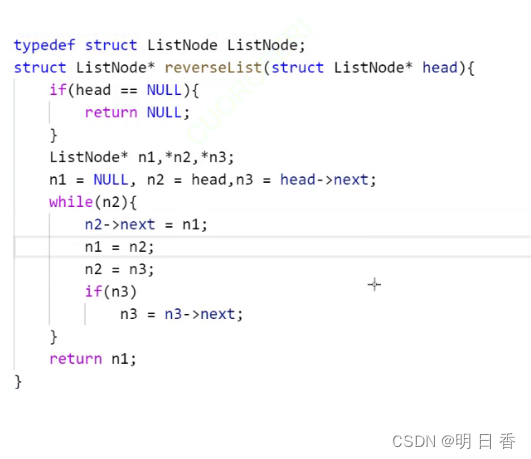

单链表经典OJ题:反转链表

题目: 给你单链表的头节点 head ,i请你反转链表,并返回反转后的链表。 图例: 分析: 根据链表的特征,反转链表的本质便是改变节点内部的指针方向。 将原先指向下一个节点的指针进行修改,将其的…...

软考高级信息系统项目管理师系列论文六:论信息系统项目的人力资源管理

软考高级信息系统项目管理师系列论文六:论信息系统项目的人力资源管理 一、人力资源管理相关知识二、摘要三、正文四、总结一、人力资源管理相关知识 软考高级信息系统项目管理师系列之十七:项目人力资源管理二、摘要 2021年7 月,我参加了╳╳市物价局发起的“智慧物价”信息…...

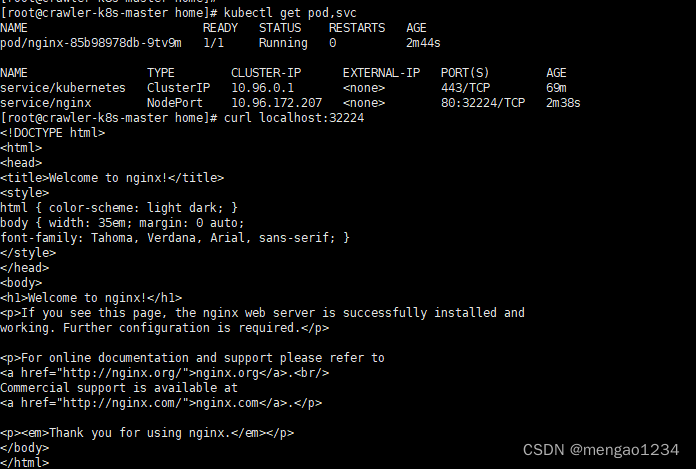

Kubeadm部署k8s集群

目录 主机准备 主机配置 修改主机名(三个节点分别执行) 配置hosts(所有节点) 关闭防火墙、selinux、swap、dnsmasq(所有节点) 安装依赖包(所有节点) 系统参数设置(所有节点) 时间同步(所有节点) 配…...

YOLOv7改进:新机制,扩展DCNv3,基于DCNv2优化 | CVPR2023 InternImage

💡💡💡本文属于原创独家改进:DCNv3优势:1) 共享投射权重;2) 引入多组机制;3)采样点调制标量归一化; DCNv3 | 亲测在多个数据集实现暴力涨点; 收录: YOLOv7高阶自研专栏介绍: http://t.csdnimg.cn/tYI0c ✨✨✨前沿最新计算机顶会复现 🚀🚀🚀YOL…...

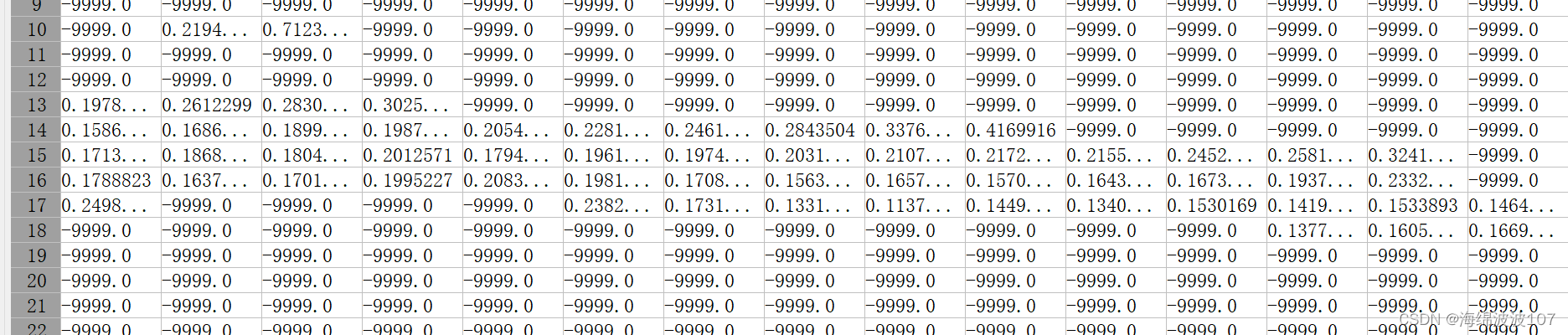

SMAP(Soil Moisture Active and Passive)数据下载

SMAP(Soil Moisture Active and Passive)数据下载 打开网站先注册登录用户 然后打开SMAP下载的网站 点击HTTPS File System进入下载页面 然后点击HDF文件下载 下载之后在HDF View里面预览...

【Huawei S5700交换机】产品介绍

产品特点 S5700系列以太网交换机,是华为公司为满足大带宽接入和以太多业务汇聚而推出的新一代绿色节能的全千兆高性能以太交换机。它基于新一代高性能硬件和华为公司统一的VRP(Versatile Routing Platform)平台,具备大容量、高可…...

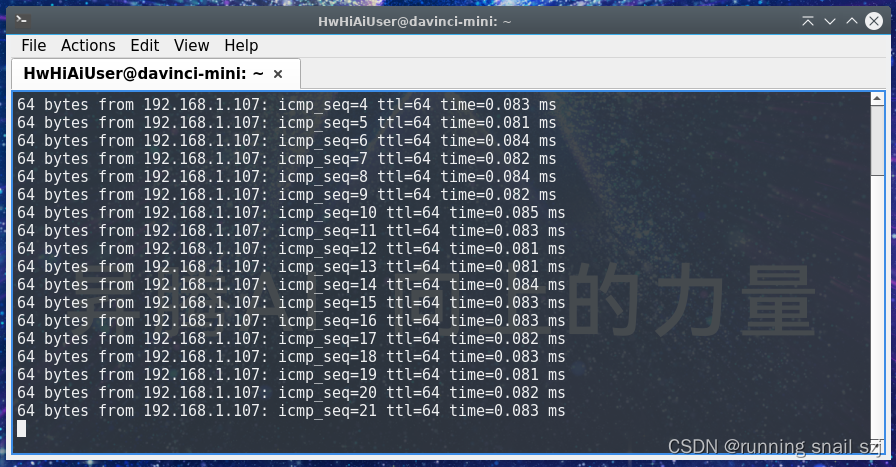

华为Atlas 200I DK A2开发者套件--基础使用配置

文章目录 前言一、快速开始二、通过路由器联网三、USB相机总结 前言 Atlas 200I DK A2基础使用配置方法。准备好键鼠、显示器、网线、USB拓展器。 一、快速开始 下载最新官方Windows版本昇腾开发者套件一键制卡工具: https://ascend-repo.obs.cn-east-2.myhuaweic…...

C++DAY47

头文件 #ifndef WIDGET_H #define WIDGET_H#include <QWidget> #include <QPushButton> #include <QLabel> #include <QLineEdit> #include <QDebug>QT_BEGIN_NAMESPACE namespace Ui { class Widget; } QT_END_NAMESPACEclass Widget : public…...

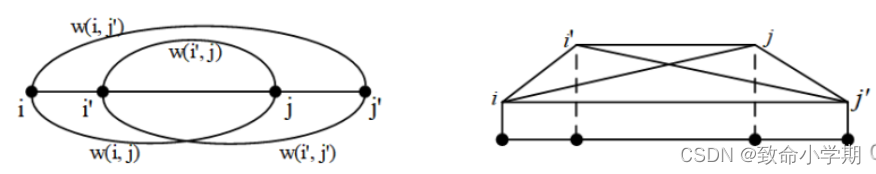

四边形不等式

区间dp问题,状态转移方程: dp[i][j] min( dp[i][k] dp[k1][j] w[i][j] ) //w[i][j]是从i到j的,一个定值 不随k改变,而且w的值只和i j有关,是它们的二元函数。 其中i<k<j ,初始值dp[i][i]已知。 含义&#x…...

Jmeter(四):请求默认值元件应用,正则表达式提取器元件讲解

Jmeter请求默认值元件应用 HTTP请求默认值 在公司内部进行测试的时候,一般测试环境访问的接口地址(服务器名称 或IP)、端口、协议一般都是不变的,但http请求取样器每个请求都要求写一遍 这些信息,在实际HTTP请求取样…...

LCR 001. 两数相除

剑指Offer通关 力扣搜索LCR即为剑指Offer的所有题目。 LCR 001. 两数相除 快速乘 解析: 题目规定只能用32位整数,所以取值范围在-2^31 ~ 2^31 - 1 之间。这里的特殊情况为什么不考虑被除数和除数为最大值?因为后面会将所有的数都转为负数…...

LeCun和Bengio“吵”起来了,人工智能是“潘多拉魔盒”吗?

作者 | 谢年年 上周末,深度学习领域最有影响力的三巨头之二Yann LeCun和Yoshua Bengio就AI的潜在风险和安全问题引发了一场激烈辩论,人工智能是“潘多拉魔盒”吗?这场辩论引来众多AI知名人士围观。 LeCun在Facebook上发起了这场辩论ÿ…...

电子期刊制作宝典,让你成为专业行家

电子期刊作为一种新兴的媒体形式,越来越受到人们的喜爱。它不仅方便快捷,而且可以随时随地阅读,不受时间和空间的限制。那么,如何制作一份高质量的电子期刊呢? 1.首先打开FLBOOK电子杂志平台 2.然后点击模板选择电子期…...

ESP32网络开发实例-Web显示传感器实时数据

Web显示传感器实时数据 文章目录 Web显示传感器实时数据1、软件准备2、硬件准备3、代码实现3.1 Web页面代码实现4.2 Web服务器代码实现本文将详细介绍如何使用ESP32在 Web 服务器上绘制传感器读数(温度、湿度和压力)。 ESP32 将托管一个网页,其中包含三个实时图表,每 30 秒…...

AI-调查研究-01-正念冥想有用吗?对健康的影响及科学指南

点一下关注吧!!!非常感谢!!持续更新!!! 🚀 AI篇持续更新中!(长期更新) 目前2025年06月05日更新到: AI炼丹日志-28 - Aud…...

测试微信模版消息推送

进入“开发接口管理”--“公众平台测试账号”,无需申请公众账号、可在测试账号中体验并测试微信公众平台所有高级接口。 获取access_token: 自定义模版消息: 关注测试号:扫二维码关注测试号。 发送模版消息: import requests da…...

Vue记事本应用实现教程

文章目录 1. 项目介绍2. 开发环境准备3. 设计应用界面4. 创建Vue实例和数据模型5. 实现记事本功能5.1 添加新记事项5.2 删除记事项5.3 清空所有记事 6. 添加样式7. 功能扩展:显示创建时间8. 功能扩展:记事项搜索9. 完整代码10. Vue知识点解析10.1 数据绑…...

:OpenBCI_GUI:从环境搭建到数据可视化(下))

脑机新手指南(八):OpenBCI_GUI:从环境搭建到数据可视化(下)

一、数据处理与分析实战 (一)实时滤波与参数调整 基础滤波操作 60Hz 工频滤波:勾选界面右侧 “60Hz” 复选框,可有效抑制电网干扰(适用于北美地区,欧洲用户可调整为 50Hz)。 平滑处理&…...

Cilium动手实验室: 精通之旅---20.Isovalent Enterprise for Cilium: Zero Trust Visibility

Cilium动手实验室: 精通之旅---20.Isovalent Enterprise for Cilium: Zero Trust Visibility 1. 实验室环境1.1 实验室环境1.2 小测试 2. The Endor System2.1 部署应用2.2 检查现有策略 3. Cilium 策略实体3.1 创建 allow-all 网络策略3.2 在 Hubble CLI 中验证网络策略源3.3 …...

【CSS position 属性】static、relative、fixed、absolute 、sticky详细介绍,多层嵌套定位示例

文章目录 ★ position 的五种类型及基本用法 ★ 一、position 属性概述 二、position 的五种类型详解(初学者版) 1. static(默认值) 2. relative(相对定位) 3. absolute(绝对定位) 4. fixed(固定定位) 5. sticky(粘性定位) 三、定位元素的层级关系(z-i…...

)

论文解读:交大港大上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(一)

宇树机器人多姿态起立控制强化学习框架论文解析 论文解读:交大&港大&上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(一) 论文解读:交大&港大&上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化…...

今日科技热点速览

🔥 今日科技热点速览 🎮 任天堂Switch 2 正式发售 任天堂新一代游戏主机 Switch 2 今日正式上线发售,主打更强图形性能与沉浸式体验,支持多模态交互,受到全球玩家热捧 。 🤖 人工智能持续突破 DeepSeek-R1&…...

听写流程自动化实践,轻量级教育辅助

随着智能教育工具的发展,越来越多的传统学习方式正在被数字化、自动化所优化。听写作为语文、英语等学科中重要的基础训练形式,也迎来了更高效的解决方案。 这是一款轻量但功能强大的听写辅助工具。它是基于本地词库与可选在线语音引擎构建,…...

AI,如何重构理解、匹配与决策?

AI 时代,我们如何理解消费? 作者|王彬 封面|Unplash 人们通过信息理解世界。 曾几何时,PC 与移动互联网重塑了人们的购物路径:信息变得唾手可得,商品决策变得高度依赖内容。 但 AI 时代的来…...