50个渗透(黑客)常用名词及解释

目录

- 前言

- 一、渗透测试

- 1. 渗透测试:

- 2. 黑盒测试:

- 3. 白盒测试:

- 4. 社会工程学:

- 5. 缓冲区溢出:

- 6. 拒绝服务攻击:

- 7. DDoS攻击:

- 8. XSS攻击:

- 9. CSRF攻击:

- 10. SQL注入:

- 11. 漏洞扫描:

- 12. 攻击向量:

- 13. 弱口令:

- 14. 暴力破解:

- 二、网络安全

- 15. 防火墙:

- 16. 恶意软件:

- 17. 漏洞:

- 18. 反向工程:

- 三、安全攻击

- 19. 反射型XSS:

- 20. 存储型XSS:

- 21. 蓝队:

- 22. 红队:

- 四、黑客工具

- 23. 木马:

- 24. 反向Shell:

- 25. Webshell:

- 26. 嗅探:

- 五、渗透方法

- 27. 前渗透测试:

- 28. 后渗透测试:

- 29. 社会工程测试:

- 30. 物理渗透测试:

- 31. 内网渗透:

- 32. 外网渗透:

- 33. 无线渗透测试:

- 34. 内部渗透测试:

- 35. 外部渗透测试:

- 六、网络钓鱼

- 36. 网络钓鱼:

- 37. 鱼叉式钓鱼:

- 七、攻击技术

- 38. 蜜罐:

- 39. 横向渗透:

- 40. 隐蔽攻击:

- 41. 中间人攻击:

- 42. 社会工程学攻击:

- 43. 身份验证绕过:

- 44. WAF绕过:

- 八、其他名词

- 45. CMS漏洞:

- 46. 黑产:

- 47. 灰产:

- 48. Shell:

- 49. 逆向工程:

- 50. 防爬:

前言

网络安全是当今互联网时代不可忽视的重要议题。随着科技的发展,黑客渗透技术也日益复杂和潜在危险。为了加强对网络安全的认识,本次将介绍50个渗透(黑客)常用名词及其解释。通过了解这些名词,读者能够更好地理解渗透测试的原理和方法,为网络安全提供更全面的防护,保护个人和企业的数据安全。让我们一起深入探索渗透测试的世界吧!

本篇文章分为渗透测试,网络安全,安全攻击,黑客工具,渗透方法,网络钓鱼,攻击技术,其他名词这八个部分,以便于读者更好的定位文章内容。详细内容请看正文。

一、渗透测试

1. 渗透测试:

渗透测试指的是一种安全评估方法,通过模拟真实的攻击技术和方法,评估目标系统的安全性。它旨在发现系统中的漏洞和弱点,并提供相应的修复建议。

2. 黑盒测试:

黑盒测试是一种软件测试方法,测试人员在没有了解内部实现细节的情况下,对系统进行测试。测试人员只关注系统的输入和输出,目的是评估系统的功能和安全性。

3. 白盒测试:

白盒测试是一种软件测试方法,测试人员具有对系统内部的详细了解,包括代码和结构。测试人员可以检查系统的内部逻辑和实现,以评估系统的正确性和安全性。

4. 社会工程学:

社会工程学是一种欺骗性的攻击方法,通过对人类心理和行为的研究,以及各种欺骗手段,骗取他人的信息或获取未授权的访问权限。

5. 缓冲区溢出:

缓冲区溢出是一种常见的安全漏洞,攻击者通过向程序的缓冲区输入超出其容量的数据,覆盖其他内存区域,从而修改程序的行为并可能执行恶意代码。

6. 拒绝服务攻击:

拒绝服务攻击(DoS)是指攻击者通过向目标系统发送大量请求或占用系统资源,导致合法用户无法正常访问或使用系统的一种攻击方式。

7. DDoS攻击:

分布式拒绝服务攻击(DDoS)是一种拒绝服务攻击的变种,攻击者利用多个被攻陷的计算机或设备来同时向目标系统发送大量请求,以使目标系统无法正常工作。

8. XSS攻击:

跨站脚本攻击(XSS)是一种利用网页应用程序漏洞的攻击方式,攻击者在网页中嵌入恶意脚本代码,当用户访问该网页时,恶意代码会被执行,攻击者可以窃取用户的信息或控制用户的浏览器。

9. CSRF攻击:

跨站请求伪造(CSRF)是一种利用受信任用户的身份,在用户不知情的情况下,以其名义发送恶意请求的攻击方式。攻击者可以通过篡改请求参数或构造特定的链接,以执行未经授权的操作。

10. SQL注入:

SQL注入是利用网页应用程序对用户输入过滤不充分的漏洞,攻击者通过在用户输入中注入恶意的SQL代码,成功执行恶意数据库查询,获取敏感信息或修改数据。这种攻击方式常见于使用SQL数据库的应用程序。

11. 漏洞扫描:

漏洞扫描是一种自动化的安全评估方法,用于检测目标系统中存在的安全漏洞。漏洞扫描器会对系统进行主动扫描,发现潜在的漏洞,并生成相应的报告,以便安全团队进行修复。

12. 攻击向量:

攻击向量是指攻击者在进行攻击时使用的具体手段或方式。它描述了攻击者利用系统或应用程序中的漏洞或弱点的方式,以实施攻击并达到其目的。

13. 弱口令:

弱口令指的是密码或凭证中安全性较弱的组合。这些密码可能过于简单、常见,或者容易被猜测或破解。弱口令增加了系统和用户的安全风险,因为攻击者可以轻松破解这些密码并获取未授权的访问权。

14. 暴力破解:

暴力破解是攻击者使用自动化工具或脚本,通过不断尝试各种可能的组合,来试图破解密码或凭证的过程。攻击者通过持续的尝试,直到找到正确的密码或凭证为止,以获取未授权的访问权。暴力破解是一种常见的攻击方式,可以用于攻击各种应用程序、网站和网络系统。

二、网络安全

15. 防火墙:

防火墙是一种网络安全设备,用于监控和控制进出网络的数据流。它可以根据事先设定的规则和策略,过滤网络流量,阻止潜在的恶意流量和未经授权的访问,以保护网络免受攻击和入侵。

16. 恶意软件:

恶意软件是指专门设计用于对计算机系统、网络和数据造成损害、窃取敏感信息或进行未经授权操作的恶意软件程序。常见的恶意软件类型包括病毒、蠕虫、木马、间谍软件和勒索软件等。

17. 漏洞:

漏洞是指系统、软件或应用程序中存在的安全弱点或缺陷,可能被攻击者利用,导致系统遭受攻击、数据泄露或服务中断。漏洞可以是设计、实现或配置上的错误或缺陷。

18. 反向工程:

反向工程是指通过分析已有的产品或软件,以了解其设计、实现和功能等方面的细节。通常是为了从中获得知识、进行逆向开发或评估其安全性。反向工程本身并非恶意行为,但未经授权或用于非法用途可能会构成侵权或违法行为。

三、安全攻击

19. 反射型XSS:

反射型XSS(Cross-Site Scripting)是一种常见的XSS攻击类型。攻击者通过构造特制的恶意链接,诱使用户点击并触发漏洞,使恶意脚本在受害者的浏览器中执行,从而窃取用户数据或进行其他恶意操作。与存储型XSS不同,反射型XSS的恶意脚本不会永久存储在目标网站上。

20. 存储型XSS:

存储型XSS(Cross-Site Scripting)是一种XSS攻击类型,攻击者将恶意脚本代码存储在目标网站的数据库或文件中。当其他用户访问包含恶意脚本的页面时,恶意脚本会被执行,导致用户受到攻击,比如窃取用户的cookie或进行其他恶意操作。

21. 蓝队:

蓝队是指网络安全防守方的一支团队或组织,负责保护和维护系统、网络和数据的安全。蓝队的主要职责是监控网络安全事件,检测和预防潜在的威胁,及时响应并进行安全事件的调查和处置。

22. 红队:

红队是指网络安全攻击方的一支团队或组织,通过模拟真实的攻击方式和手段,对目标系统进行渗透测试和评估。红队的目标是发现系统中的漏洞和弱点,为蓝队提供改进安全防御的建议和策略。红队通过模拟攻击,帮助组织提高对真实攻击的应对能力。

四、黑客工具

23. 木马:

木马(Trojan horse)是一种隐藏在看似合法的程序中的恶意软件。它通过欺骗用户,使其误以为这是一个有用的软件,但实际上会在用户不知情的情况下执行某种恶意操作,如窃取信息、开启后门等。

24. 反向Shell:

反向Shell(Reverse Shell)是一种网络攻击中常用的技术。攻击者在目标系统上安装一个恶意的Shell程序,使其成为一个网络监听服务。当攻击者通过机器上的其他系统与该Shell程序建立连接时,攻击者将获得对目标系统的控制权限。

25. Webshell:

Webshell是一种恶意软件,通常以脚本或小型程序的形式嵌入到受攻击的Web服务器中。攻击者通过Webshell可以执行远程命令,获取服务器的敏感信息,甚至对服务器进行完全的控制。

26. 嗅探:

嗅探(Sniffing)是指在计算机网络上截获、监听和分析传输的数据流量的过程。嗅探可以用于网络调试、网络安全监控,但也可以被用于恶意目的,如窃取敏感信息、用户名密码等。嗅探器通常通过在网络上捕获数据包并分析其内容来实现。

五、渗透方法

27. 前渗透测试:

前渗透测试(Pre-penetration Testing)是在正式渗透测试之前进行的一系列准备活动。它包括信息收集、目标识别和漏洞分析等过程,以帮助渗透测试团队更好地了解目标系统,并制定更有效的测试策略。

28. 后渗透测试:

后渗透测试(Post-penetration Testing)是指在成功渗透到目标系统后,进一步探测和获取更深入的访问权限,以验证目标系统的安全性。在后渗透测试中,渗透测试团队尝试利用已获得的访问权限和信息来进一步探索目标系统,并检测额外的漏洞或潜在的攻击路径。

29. 社会工程测试:

社会工程测试是一种测试方法,通过模拟攻击者使用心理和社交技巧诱使目标人员泄露敏感信息或执行非授权操作。这种测试方法旨在评估组织中员工对社会工程攻击的抵抗能力,并提供相关培训和改进建议。

30. 物理渗透测试:

物理渗透测试是指对组织的物理安全进行测试和评估的过程。通过模拟攻击者的方式,尝试绕过门禁系统、监控摄像头等物理安全措施,进入或获取未授权的访问权限,评估组织的物理安全防护措施的效果和弱点。

31. 内网渗透:

内网渗透是指攻击者尝试入侵并在目标网络的内部获取访问权限的过程。内网渗透测试旨在评估内部网络的安全性和弱点,以及测试内部网络与外部网络隔离的效果。

32. 外网渗透:

外网渗透是指攻击者尝试从目标网络的外部入侵和获取访问权限的过程。外网渗透测试旨在评估外部网络的安全性,发现暴露在公共互联网上的漏洞,并提供相应的安全改进建议。

33. 无线渗透测试:

无线渗透测试是指针对无线网络进行的渗透测试。它的目标是评估无线网络的安全性,发现可能存在的漏洞和弱点,并提供相应的安全建议。无线渗透测试可以包括对Wi-Fi网络的攻击、破解加密算法和密码等。

34. 内部渗透测试:

内部渗透测试是指在组织内部模拟攻击,以评估内部网络、系统和应用程序的安全性。这种测试旨在发现内部系统可能存在的漏洞和弱点,以及测试内部安全措施的有效性。

35. 外部渗透测试:

外部渗透测试是指从组织外部对其网络、系统和应用程序进行的渗透测试。外部渗透测试旨在评估组织对外部攻击的抵御能力,发现可能存在的漏洞和弱点,并提供相应的安全建议。

六、网络钓鱼

36. 网络钓鱼:

网络钓鱼(Phishing)是一种利用欺骗手段来诱使用户泄露个人敏感信息(如用户名、密码、信用卡号等)的网络攻击方式。攻击者通常会发送伪装成合法机构(如银行、社交媒体、电子邮件提供商等)的欺骗性电子邮件或网页链接,引诱受害者在虚假的页面上输入敏感信息。

37. 鱼叉式钓鱼:

鱼叉式钓鱼(Spear Phishing)是一种针对特定目标进行的高度个性化的网络钓鱼攻击。攻击者通过收集目标个人信息,如姓名、工作职位、关联公司等,制定定制的欺骗手段,以便让目标更容易受骗。鱼叉式钓鱼常常通过伪造来自可信来源的电子邮件或信息,以获取敏感信息、凭据或进行其他恶意操作。这种攻击方式通常更难以察觉,因为它所针对的是特定目标,而非大规模广泛的攻击。

七、攻击技术

38. 蜜罐:

蜜罐(Honeypot)是一种被设计用于诱使攻击者进行非授权访问或攻击的虚假系统或资源。蜜罐被用于收集攻击者的行为信息、研究攻击技术和策略,以及保护真实系统和网络资源。

39. 横向渗透:

横向渗透(Lateral Movement)是指攻击者在成功入侵一个主机后,通过获取其他主机的访问权限,进一步在目标网络中传播和扩大攻击范围的行为。横向渗透通常利用已受感染主机的权限来扩展攻击,以获取更深入的访问和控制权限。

40. 隐蔽攻击:

隐蔽攻击(Stealth Attack)是指攻击者采取各种技术手段和方法,以尽可能减少对被攻击目标的察觉度和留下痕迹。这种攻击的目标是在被攻击者察觉之前或很长一段时间内保持潜伏,以执行恶意行为或持久地保持对目标的访问权限。

41. 中间人攻击:

中间人攻击(Man-in-the-Middle Attack)是指攻击者在通讯双方之间插入自己,窃取、篡改或劫持通讯数据的攻击方式。攻击者可以在不被察觉的情况下监视通讯内容,窃取敏感信息或执行其他恶意行为。

42. 社会工程学攻击:

社会工程学攻击(Social Engineering Attack)是指利用人的心理、社交关系和信任等因素,以欺骗和操纵目标人员,使其泄露敏感信息或执行非授权操作的攻击方式。这种攻击通常涉及对人员的欺骗、诱导和利用心理弱点来达到攻击者的目的。

43. 身份验证绕过:

身份验证绕过(Authentication Bypass)是指攻击者通过绕过系统的身份验证机制,获取对系统或资源的访问权限。攻击者可能会利用漏洞、错误配置或弱点来绕过身份验证,从而以未经授权的身份获得对目标的访问权限。

44. WAF绕过:

WAF绕过(Web Application Firewall Bypass)是指攻击者通过各种手段和技术,以避开Web应用程序防火墙(WAF)的保护,成功攻击Web应用程序。攻击者可能会利用WAF的配置错误、漏洞或规则不准确等问题来绕过其防护措施。

八、其他名词

45. CMS漏洞:

CMS漏洞指的是内容管理系统(CMS)中存在的安全漏洞。CMS是一种用于创建、编辑和管理网站内容的软件。如果CMS的代码或配置存在漏洞,攻击者可能会利用这些漏洞来获取非授权访问、执行代码注入或执行其他恶意活动。

46. 黑产:

黑产(Black Hat Industry)是指从事恶意活动和非法行为以赚取利润的组织或个人。黑产经营着一系列非法的网络活动,如黑客攻击、网络钓鱼、数据盗窃、网络犯罪工具交易等。

47. 灰产:

灰产(Gray Hat Industry)是介于合法和非法之间的网络产业。灰产经营者通常从事一些法律灰色地带的活动,如销售利用漏洞的工具、服务或租用僵尸网络,可能会牵涉到一些不合法的行为,但不完全符合黑产。

48. Shell:

在网络安全领域,Shell是指一种基于命令行界面的远程访问工具,用于在目标计算机上执行命令并获得对计算机的控制权限。黑客通常会在受攻击的系统上部署特殊的Shell程序,以便能够远程控制和操作目标系统。

49. 逆向工程:

逆向工程(Reverse Engineering)是指通过分析产品、软件或系统的工作原理和设计来了解其功能和内部结构的过程。逆向工程可以帮助理解和修改现有的软件或系统,但也可能被用于恶意目的,如破解软件、发现漏洞或构建恶意软件。

50. 防爬:

防爬(Anti-Scraping)是指采取各种技术手段和措施来阻止或减轻恶意爬虫(Web Scraping)对网站数据的非授权访问和抓取。防爬措施可以包括验证码、IP封禁、用户行为分析等,以确保网站的安全性和合法使用。

相关文章:

常用名词及解释)

50个渗透(黑客)常用名词及解释

目录 前言一、渗透测试1. 渗透测试:2. 黑盒测试:3. 白盒测试:4. 社会工程学:5. 缓冲区溢出:6. 拒绝服务攻击:7. DDoS攻击:8. XSS攻击:9. CSRF攻击:10. SQL注入࿱…...

开源游戏引擎和模拟器的项目合集 | 开源专题 No.38

yuzu-emu/yuzu Stars: 26.2k License: GPL-3.0 yuzu是一款全球最受欢迎的开源Nintendo Switch模拟器,由Citra创建者编写。它采用C语言编写,并具有可移植性,在Windows和Linux上进行积极维护。该模拟器能够全速运行大多数商业游戏,…...

ELK + Filebeat 分布式日志管理平台部署

ELK Filebeat 分布式日志管理平台部署 1、前言1.1日志分析的作用1.2需要收集的日志1.3完整日志系统的基本特征 2、ELK概述2.1ELK简介2.2为什么要用ELK?2.3ELK的组件 3、ELK组件详解3.1Logstash3.1.1简介3.1.2Logstash命令常用选项3.1.3Logstash 的输入和输出流3.1.4Logstash配…...

Stable Diffusion原理

一、Diffusion扩散理论 1.1、 Diffusion Model(扩散模型) Diffusion扩散模型分为两个阶段:前向过程 反向过程 前向过程:不断往输入图片中添加高斯噪声来破坏图像反向过程:使用一系列马尔可夫链逐步将噪声还原为原始…...

2022年亚太杯APMCM数学建模大赛A题结晶器熔剂熔融结晶过程序列图像特征提取及建模分析求解全过程文档及程序

2022年亚太杯APMCM数学建模大赛 A题 结晶器熔剂熔融结晶过程序列图像特征提取及建模分析 原题再现: 连铸过程中的保护渣使钢水弯液面隔热,防止钢水在连铸过程中再次氧化,控制传热,为铸坯提供润滑,并吸收非金属夹杂物…...

金融网站如何做好安全防护措施?

联网的发展为当代很多行业的发展提供了一个更为广阔的平台,而对于中国的金融业来说,互联网金融这一新兴理念已经为 人们所接受,且发展迅速。我们也都知道金融行业对互联网技术是非常严格的,这对互联网的稳定性和可靠性提出了较高的…...

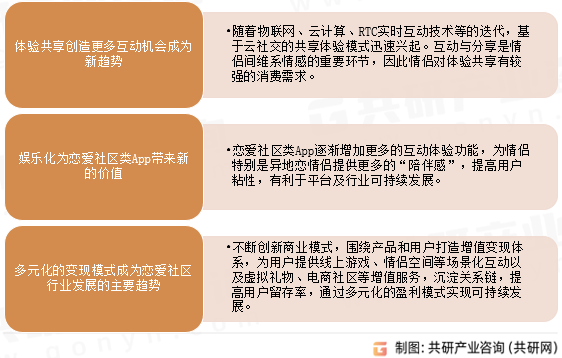

2023年中国恋爱社区未来发展趋势分析:多元化盈利模式实现可持续发展[图]

恋爱社区指满足情侣之间互动、记录及娱乐需求,以维护情侣恋爱关系的虚拟社区。恋爱社区行业主要以线上APP的虚拟形式为用户提供相关服务,其业务包括情侣记录、情侣互动、情侣娱乐、公共社区、线上购物、增值服务。 恋爱社区主要业务 资料来源࿱…...

Elasticsearch:生成式人工智能带来的社会转变

作者:JEFF VESTAL 了解 Elastic 如何走在大型语言模型革命的最前沿 – 通过提供实时信息并将 LLM 集成到数据分析的搜索、可观察性和安全系统中,帮助用户将 LLM 提升到新的高度。 iPhone 社会转变:新时代的黎明 曾几何时,不久前…...

服务器数据恢复-RAID5中磁盘被踢导致阵列崩溃的服务器数据恢复案例

服务器数据恢复环境: 一台3U的某品牌机架式服务器,Windows server操作系统,100块SAS硬盘组建RAID5阵列。 服务器故障: 服务器有一块硬盘盘的指示灯亮黄灯,这块盘被raid卡踢出后,raid阵列崩溃。 服务器数据…...

负荷不均衡问题分析处理流程

一、负荷不均衡分析 负荷不均衡判断标准:4G同覆盖扇区内存在无线利用率大于50%的小区,且两两小区间无线利用率差值大于30%,判定为4G负荷不均衡扇区;5G同覆盖扇区内存在无线利用率大于50%的小区,且两两小区间无线利用率…...

Spring篇---第四篇

系列文章目录 文章目录 系列文章目录一、说说你对Spring的IOC是怎么理解的?二、解释一下spring bean的生命周期三、解释Spring支持的几种bean的作用域?一、说说你对Spring的IOC是怎么理解的? (1)IOC就是控制反转,是指创建对象的控制权的转移。以前创建对象的主动权和时机…...

算法通过村第十五关-超大规模|白银笔记|经典问题

文章目录 前言从40个亿中产生一个不存在的整数位图存储数据的原理使用10MB来存储如何确定分块的区间 用2GB内存在20亿的整数中找到出现次数最多的数从100亿个URL中查找的问题40亿个非负整数中找出两次的数。总结 前言 提示:人生之中总有空白,但有时&…...

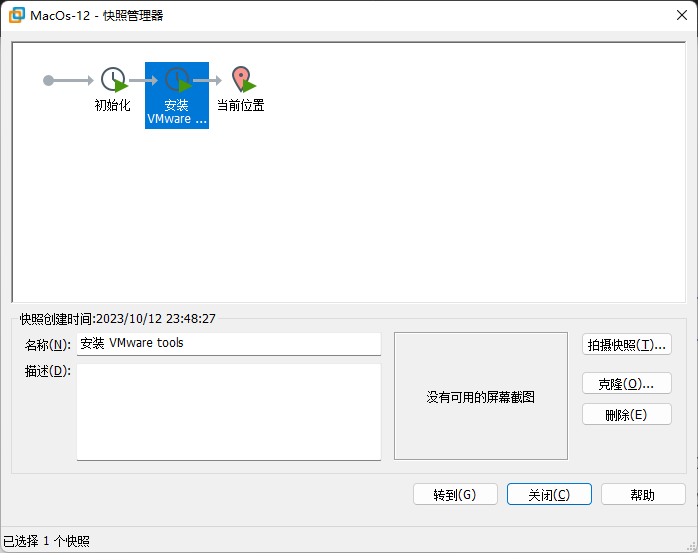

Mini小主机All-in-one搭建教程6-安装苹果MacOS系统

笔者使用的ESXI7.0 Update 3 抱着试试的态度想安装一下苹果的MacOS系统 主要步骤有2个 1.解锁unlocker虚拟机系统 2.安装苹果MacOS系统 需要下载的文件 unlocker 这一步是最耗时间的,要找到匹配自己系统的unlocker文件。 https://github.com/THDCOM/ESXiUnloc…...

Android中使用Glide加载圆形图像或给图片设置指定圆角

一、Glide加载圆形头像 效果 R.mipmap.head_icon是默认圆形头像 ImageView mImage findViewById(R.id.image);RequestOptions options new RequestOptions().placeholder(R.mipmap.head_icon).circleCropTransform(); Glide.with(this).load("图像Uri").apply(o…...

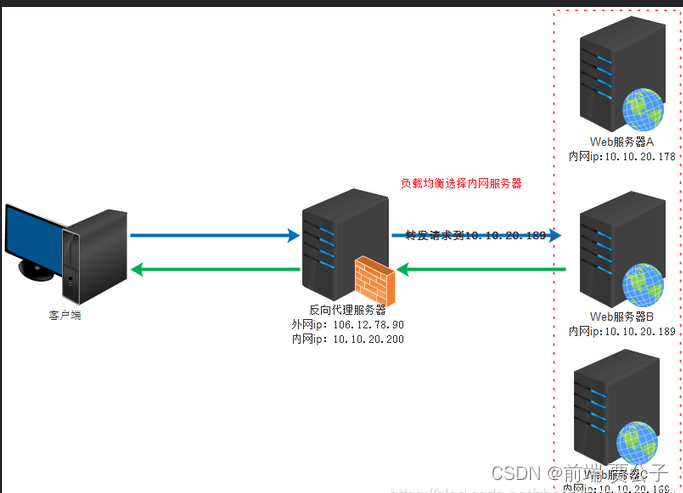

Nginx 代理

目录 正向代理 反向代理 负载均衡 负载均衡的工作原理 优势和好处 算法和策略 应用领域 Nginx 的反向代理 应用场景 在网络通信中,代理服务器扮演着重要的角色,其中正向代理和反向代理是两种常见的代理服务器模式。它们在网络安全、性能优化和…...

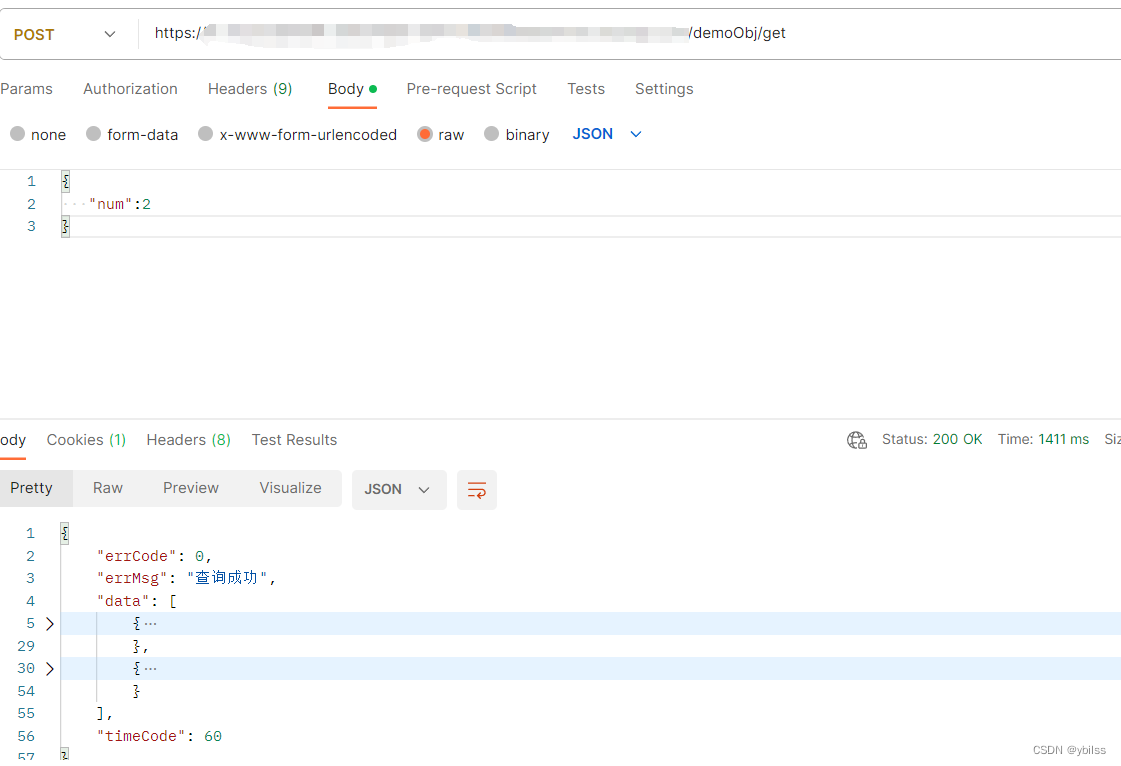

uniapp(uncloud) 使用生态开发接口详情4(wangeditor 富文本, 云对象, postman 网络请求)

wangeditor 官网: https://www.wangeditor.com/v4/pages/01-%E5%BC%80%E5%A7%8B%E4%BD%BF%E7%94%A8/01-%E5%9F%BA%E6%9C%AC%E4%BD%BF%E7%94%A8.html 这里用vue2版本,用wangeditor 4 终端命令: npm i wangeditor --save 开始使用 在项目pages > sy_news > add.vue 页面中…...

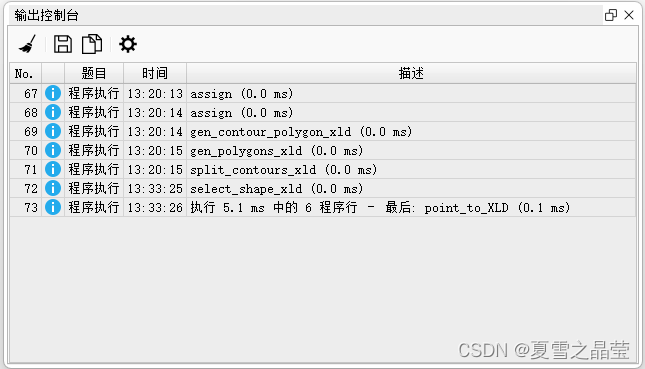

Halcon 中查看算子和函数的执行时间

1、在Halcol主窗口的底栏中的第一个图标显示算子或函数的执行时间,如下图: 2、在Halcon的菜单栏中选择【窗口】,在下拉框中选择【打开输出控制台】,进行查看算子或函数的执行时间,如下图:...

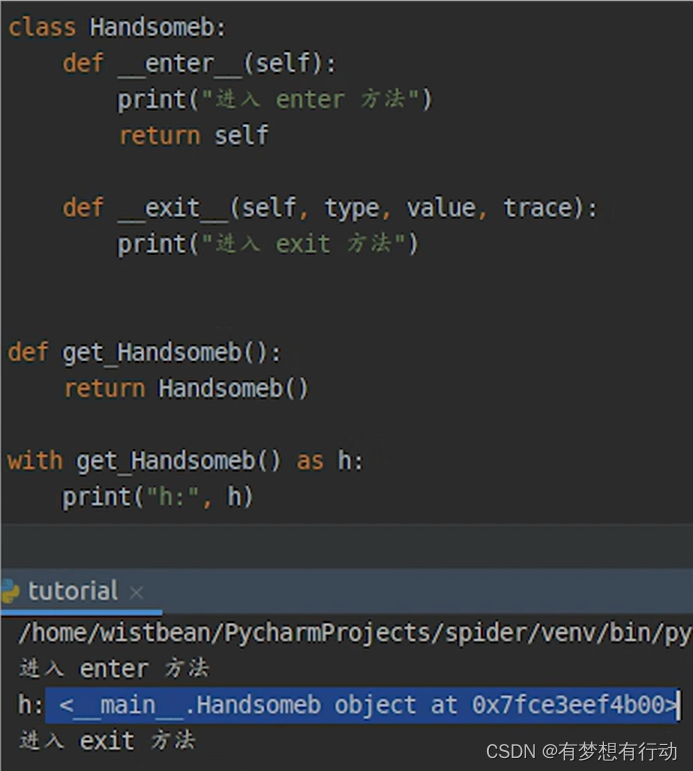

Python中的With ...as... 作用

Python中的with … as …作用: 1、通过with语句可以得到一个上下文管理器 2、执行对象 3、加载__enter__方法 4、加载__exit__方法 5、执行__enter__方法 6、as 可以得到enter的返回值 7、拿到对象执行相关操作 8、执行完了之后调用__exit__方法 9、如果遇到异常&a…...

腾讯云国际站服务器如何打开音频设备?

在使用腾讯云服务器进行音频处理或直播等活动时,或许需求翻开服务器的音频设备。本文将详细介绍如安在腾讯云服务器上翻开音频设备。 在腾讯云服务器上翻开音频设备的过程如下: 登录腾讯云服务器办理控制台 1.首先,需求登录腾讯云服务器的办理…...

k8s day05

上周内容回顾: - 基于kubeadm部署k8s集群 ***** - Pod的基础管理 ***** 是K8S集群中最小的部署单元。 ---> 网络基础容器(pause:v3.1),提供网络 ---> 初始化容器(initContainer),做初始化的准备工作…...

利用最小二乘法找圆心和半径

#include <iostream> #include <vector> #include <cmath> #include <Eigen/Dense> // 需安装Eigen库用于矩阵运算 // 定义点结构 struct Point { double x, y; Point(double x_, double y_) : x(x_), y(y_) {} }; // 最小二乘法求圆心和半径 …...

在四层代理中还原真实客户端ngx_stream_realip_module

一、模块原理与价值 PROXY Protocol 回溯 第三方负载均衡(如 HAProxy、AWS NLB、阿里 SLB)发起上游连接时,将真实客户端 IP/Port 写入 PROXY Protocol v1/v2 头。Stream 层接收到头部后,ngx_stream_realip_module 从中提取原始信息…...

《通信之道——从微积分到 5G》读书总结

第1章 绪 论 1.1 这是一本什么样的书 通信技术,说到底就是数学。 那些最基础、最本质的部分。 1.2 什么是通信 通信 发送方 接收方 承载信息的信号 解调出其中承载的信息 信息在发送方那里被加工成信号(调制) 把信息从信号中抽取出来&am…...

LLM基础1_语言模型如何处理文本

基于GitHub项目:https://github.com/datawhalechina/llms-from-scratch-cn 工具介绍 tiktoken:OpenAI开发的专业"分词器" torch:Facebook开发的强力计算引擎,相当于超级计算器 理解词嵌入:给词语画"…...

多模态大语言模型arxiv论文略读(108)

CROME: Cross-Modal Adapters for Efficient Multimodal LLM ➡️ 论文标题:CROME: Cross-Modal Adapters for Efficient Multimodal LLM ➡️ 论文作者:Sayna Ebrahimi, Sercan O. Arik, Tejas Nama, Tomas Pfister ➡️ 研究机构: Google Cloud AI Re…...

九天毕昇深度学习平台 | 如何安装库?

pip install 库名 -i https://pypi.tuna.tsinghua.edu.cn/simple --user 举个例子: 报错 ModuleNotFoundError: No module named torch 那么我需要安装 torch pip install torch -i https://pypi.tuna.tsinghua.edu.cn/simple --user pip install 库名&#x…...

uniapp 开发ios, xcode 提交app store connect 和 testflight内测

uniapp 中配置 配置manifest 文档:manifest.json 应用配置 | uni-app官网 hbuilderx中本地打包 下载IOS最新SDK 开发环境 | uni小程序SDK hbulderx 版本号:4.66 对应的sdk版本 4.66 两者必须一致 本地打包的资源导入到SDK 导入资源 | uni小程序SDK …...

Oracle11g安装包

Oracle 11g安装包 适用于windows系统,64位 下载路径 oracle 11g 安装包...

深入浅出Diffusion模型:从原理到实践的全方位教程

I. 引言:生成式AI的黎明 – Diffusion模型是什么? 近年来,生成式人工智能(Generative AI)领域取得了爆炸性的进展,模型能够根据简单的文本提示创作出逼真的图像、连贯的文本,乃至更多令人惊叹的…...

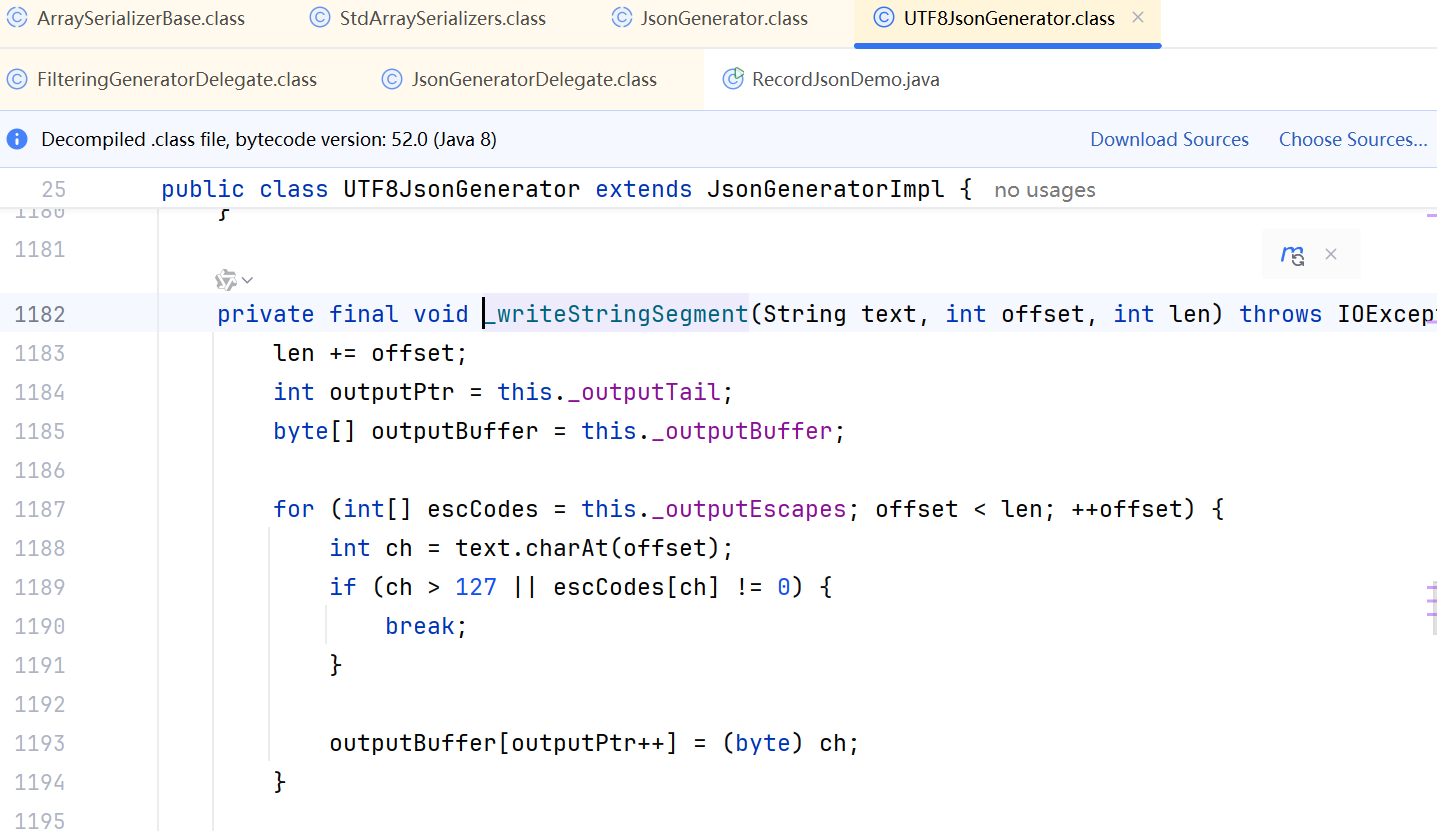

JDK 17 序列化是怎么回事

如何序列化?其实很简单,就是根据每个类型,用工厂类调用。逐个完成。 没什么漂亮的代码,只有有效、稳定的代码。 代码中调用toJson toJson 代码 mapper.writeValueAsString ObjectMapper DefaultSerializerProvider 一堆实…...