服务器感染了.360、.halo勒索病毒,如何确保数据文件完整恢复?

导言:

数据的安全性至关重要,但威胁不断进化,.360、.halo勒索病毒是其中的令人担忧的勒索软件。本文91数据恢复将深入介绍.360、.halo勒索病毒,包括其威胁本质、数据恢复方法和如何采取预防措施来保护您的数据。 如果受感染的数据确实有恢复的价值与必要性,您可添加我们的技术服务号(sjhf91)进行免费咨询获取数据恢复的相关帮助。

.360、.halo勒索病毒:社会工程学

在数字时代,.360、.halo勒索病毒采用了一系列社会工程学技巧,使受害者陷入陷阱。这种恶意软件的传播和攻击方式涉及欺骗、利用心理学和操纵受害者,让他们执行特定的操作,如打开恶意链接或下载感染的附件。以下是有关.360、.halo勒索病毒采用的社会工程学技巧的深入解析:

1. 伪装成可信任的实体:攻击者常常伪装成可信任的实体,如知名公司、政府机构或银行,以欺骗受害者。他们可能发送伪装成官方通知或电子邮件的恶意信息,要求受害者执行操作。

2. 创造紧急情况:攻击者常常通过制造紧急情况来促使受害者行动,例如声称受害者的银行账户已被锁定,或者他们的计算机受到病毒感染。这种情况下,受害者可能会更容易受骗。

3. 利用人性弱点:攻击者了解人性的弱点,例如好奇心、恐惧或贪婪,然后巧妙地利用这些情感。他们可能发送引人注意的电子邮件标题,吸引受害者点击,或者威胁永久丧失重要数据以激发恐惧。

4. 社交工程:攻击者可能通过社交媒体和网络研究受害者的个人信息,以个性化的方式进行攻击。这种攻击更具说服力,因为它似乎是为特定受害者定制的。

5. 伪装成亲朋好友:有时,攻击者会伪装成受害者认识的人,向他们发送感染的链接或文件。这种情况下,受害者可能更容易相信信息的真实性。

6. 威胁和恐吓:攻击者可能以威胁或恐吓的方式来诱使受害者屈从,例如威胁曝光尴尬的信息或通过电子邮件威胁恶意软件感染。

7. 奖励和诱惑:攻击者有时会使用奖励或诱惑,如免费赠品或特价商品的优惠,以吸引受害者点击恶意链接或下载感染的文件。

如不幸感染这个勒索病毒,您可添加我们的技术服务号(sjhf91)了解更多信息或寻求帮助。

使用备份文件恢复数据

使用备份文件是恢复被.360、.halo勒索病毒加密的数据文件的最可行方法之一。以下是关于如何使用备份文件来恢复您的数据的步骤:

确认备份的完整性:首先,确认您的备份文件是完整的,且在感染之前创建的。确保备份包括您需要恢复的所有文件和数据。

隔离感染:在恢复数据之前,确保您的计算机系统已隔离,以防止.360、.halo勒索病毒继续传播或重新感染您的文件。断开与互联网的连接,关闭网络共享,并确保您的防病毒软件和防火墙是启用状态。

还原数据:根据您的备份策略,使用备份软件或工具将数据还原到您的系统中。这通常涉及选择备份文件的位置,然后将其还原到原来的文件夹或目标位置。

检查数据完整性:在数据还原完成后,检查文件的完整性和可用性。确保您可以访问和使用这些文件。

进行全面扫描:在确保文件完整性后,运行最新的反恶意软件扫描程序来确保您的系统不再受到.360、.halo勒索病毒或其他威胁的感染。

备份数据:一旦您的数据得以恢复,立即执行新的备份,以便在将来的数据丢失情况下有可用的备份文件。

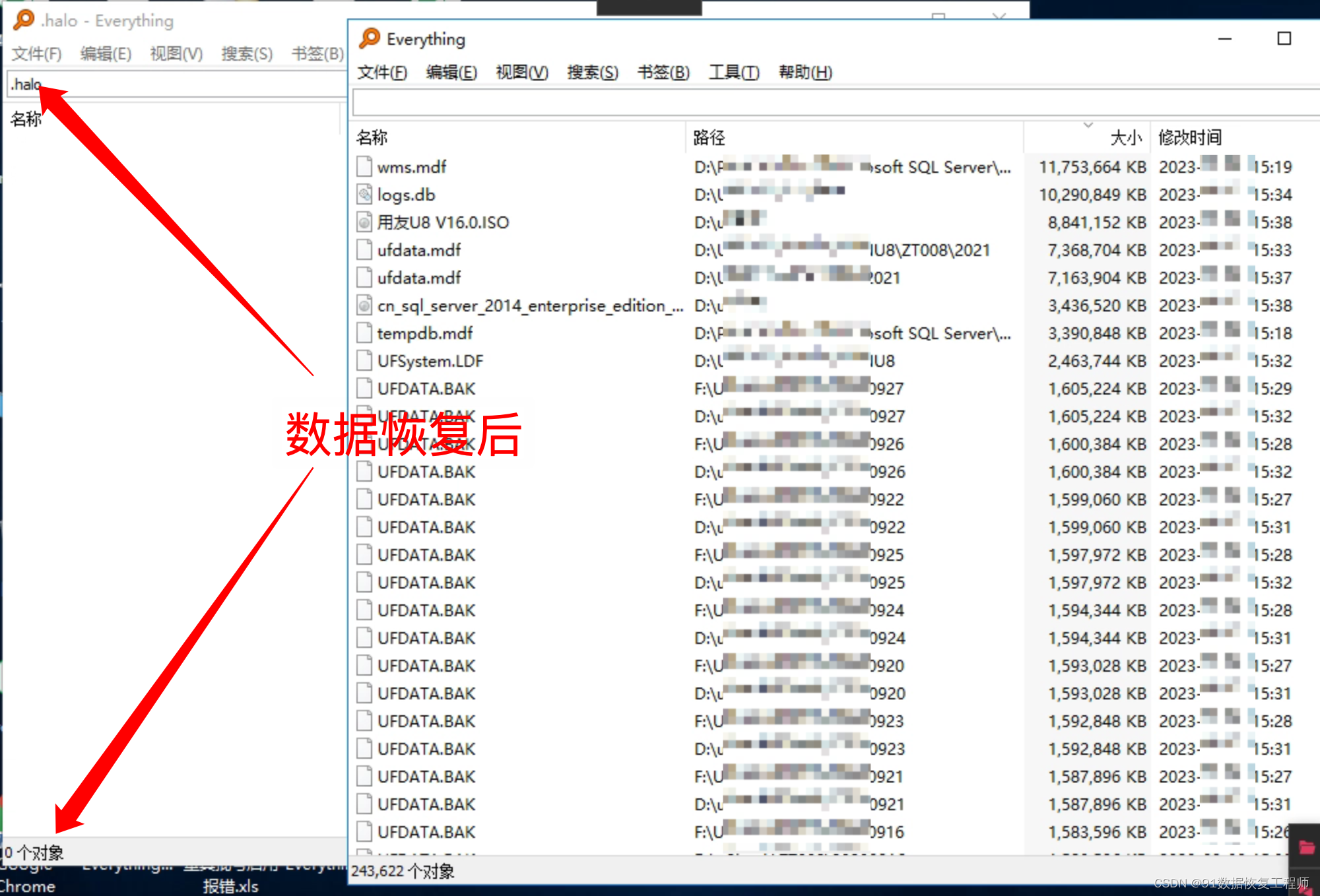

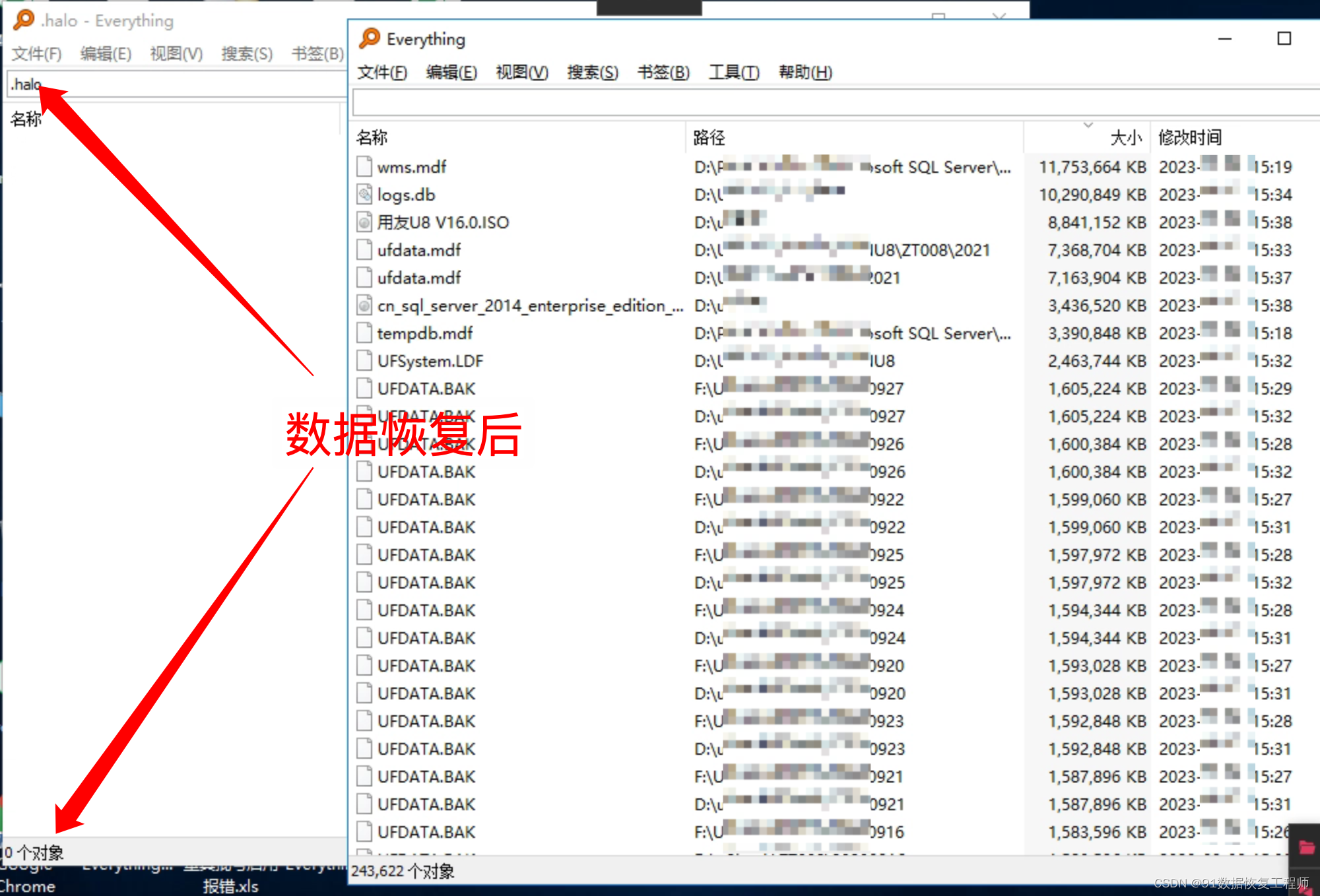

被.halo勒索病毒加密后的数据恢复案例:

如何抵御社会工程学攻击

• 保持警惕:教育员工和个人保持警惕,仔细检查收到的消息和链接。

• 验证身份:在执行敏感操作之前,验证对方的身份,尤其是在涉及财务或敏感信息时。

• 不轻信:不要轻信未经验证的信息,不要在未经验证的来源处下载文件或点击链接。

• 培训和教育:提供员工和个人社会工程学攻击的培训和教育,帮助他们识别并防范这种类型的攻击。

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,.malloxx勒索病毒,.mallab勒索病毒,.balckhoues勒索病毒,.faust勒索病毒,.wis勒索病毒,.kat6.l6st6r勒索病毒,.babyk勒索病毒,.DevicData-D-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,eight勒索病毒,.locked勒索病毒,locked1勒索病毒,.secret勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,mkp勒索病毒,milovski-V勒索病毒,makop勒索病毒,devos勒索病毒,eking勒索病毒,.[hpsupport@privatemail.com].Elbie勒索病毒,.Elibe勒索病毒,.[hudsonL@cock.li].Devos勒索病毒,.[myers@cock.li].Devos勒索病毒,.[henderson@cock.li].Devos勒索病毒,[myers@airmail.cc].Devos勒索病毒,.[support2022@cock.li].faust勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。

相关文章:

服务器感染了.360、.halo勒索病毒,如何确保数据文件完整恢复?

导言: 数据的安全性至关重要,但威胁不断进化,.360、.halo勒索病毒是其中的令人担忧的勒索软件。本文91数据恢复将深入介绍.360、.halo勒索病毒,包括其威胁本质、数据恢复方法和如何采取预防措施来保护您的数据。 如果受感染的数据…...

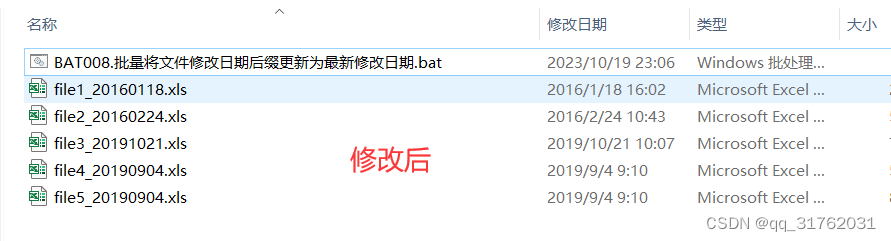

BAT028:批量将文件修改日期后缀更新为最新修改日期

引言:编写批处理程序,实现批量将文件修改日期后缀更新为最新修改日期。 一、新建Windows批处理文件 参考博客: CSDNhttps://mp.csdn.net/mp_blog/creation/editor/132137544 二、写入批处理代码 1.右键新建的批处理文件,点击【…...

Visual Studio C++ 的 头文件和源文件

在Visual Studio C中,头文件(Header Files)和源文件(Source Files)是两种不同的文件类型,用于组织和管理C代码。 头文件(Header Files): 后缀名为.h或.hpp的文件…...

Scrapy框架中的Middleware扩展与Scrapy-Redis分布式爬虫

在爬虫开发中,Scrapy框架是一个非常强大且灵活的选择。在本文中,我将与大家分享两个关键的主题:Scrapy框架中的Middleware扩展和Scrapy-Redis分布式爬虫。这些主题将帮助你更好地理解和应用Scrapy框架,并提升你的爬虫开发技能。 …...

[论文笔记]Sentence-BERT[v2]

引言 本文是SBERT(Sentence-BERT)论文1的笔记。SBERT主要用于解决BERT系列模型无法有效地得到句向量的问题。很久之前写过该篇论文的笔记,但不够详细,今天来重新回顾一下。 BERT系列模型基于交互式计算输入两个句子之间的相似度是非常低效的(但效果是很好的)。当然可以通过…...

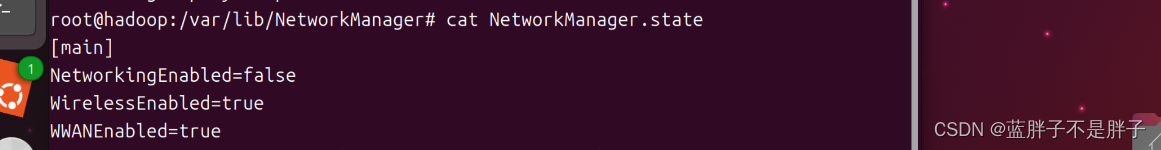

虚拟机ubantu系统突然重启失去网络

1.进入 root用户 cd /var/lib/NetworkManager然后查看网络服务状态 如果网络状态和我一样不可用 ,就先停止网络服务 service ModemManager stop#删除状态rm networker.stateservice ModemManager start此时右上交的网络标志回复正常...

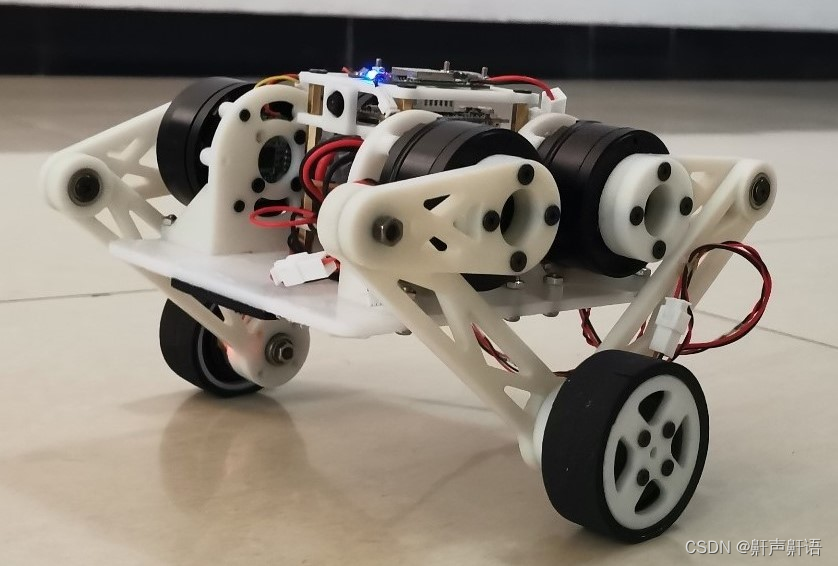

三款经典的轮式/轮足机器人讲解,以及学习EG2133产生A/B/C驱动电机。个人机器人学习和开发路线(推荐)

1,灯哥开源(有使用指南,适合刚入门新手) 机械部分:2个foc无刷电机 硬件和软件部分:没有驱动板子。只有驱动器,主控板esp32和驱动器通过pwm直接通讯。驱动器板子上有蓝色电机接口,直…...

apache开启https

本文基于windows平台。 个人感觉使用apache配置起来比较繁琐,而使用upupw或者xmpp等集成开发工具更方便。 在httpd.conf中,将下一行的注释去掉:LoadModule ssl_module modules/mod_ssl.so。另外,千万不要注释掉下面的一行&#…...

绝地求生游戏缺少msvcp140.dll丢失打不开怎么办?这6个方法都能修复

计算机系统中,我们经常遇到各种错误和问题。其中,“MSCVCP140.DLL丢失”是一个常见的错误,它通常出现在运行某些程序或游戏时。这个DLL文件是Microsoft Visual C 2015 Redistributable的一部分,如果它丢失或损坏,可能会…...

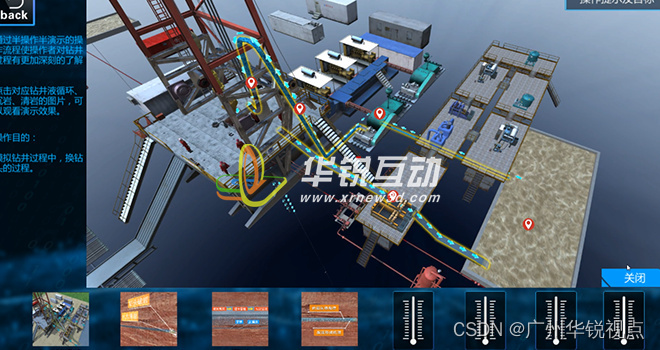

【广州华锐互动】石油钻井井控VR互动实训系统

随着科技的不断发展,虚拟现实(VR)技术已经逐渐渗透到各个领域,为人们的生活和工作带来了前所未有的便利。在石油钻井行业,VR技术的应用也日益受到重视,为钻井工人提供了更加安全、高效的培训方式。 广州华锐…...

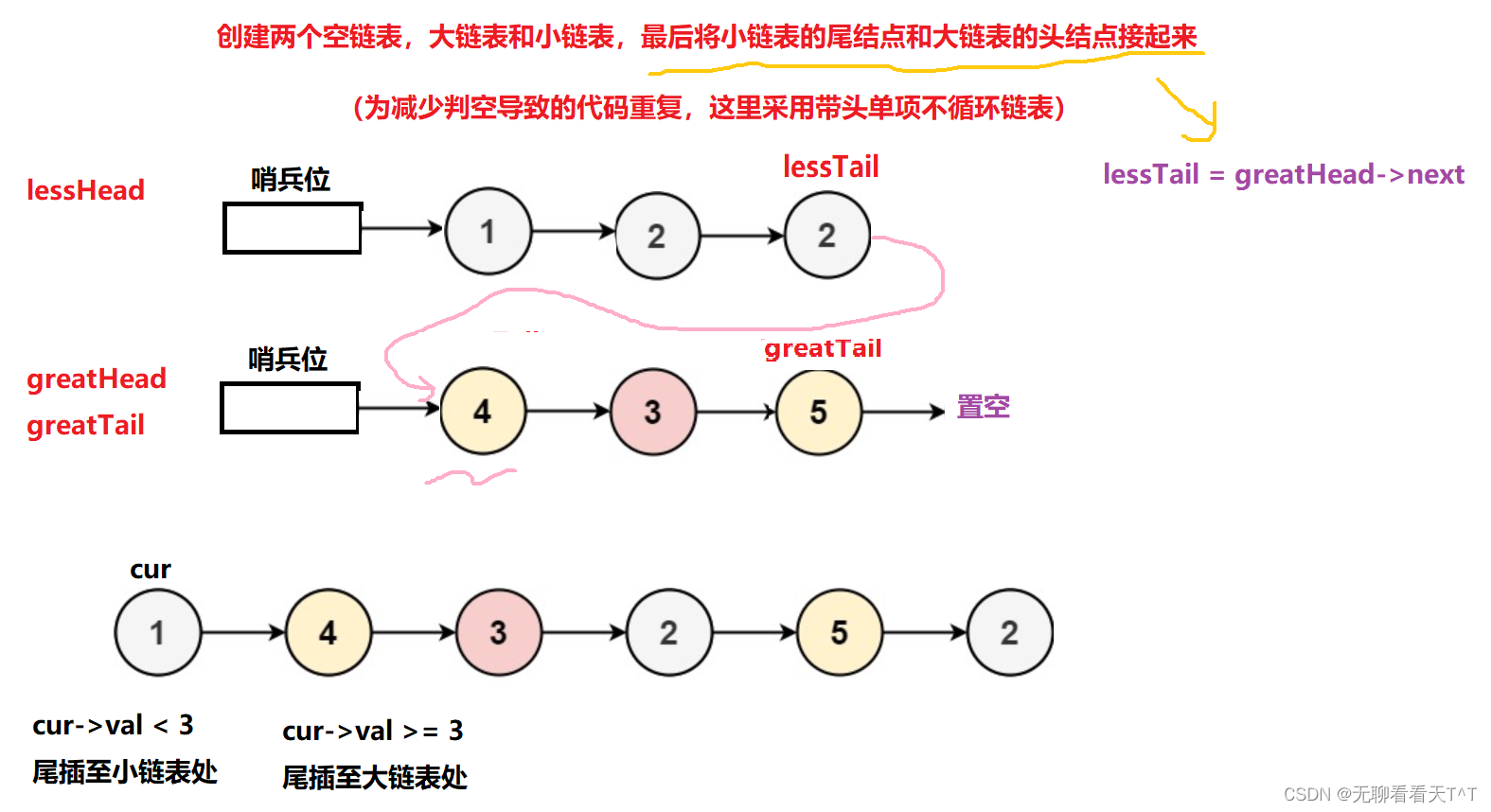

单链表算法经典OJ题

目录 1、移除链表元素 2、翻转链表 3、合并两个有序链表 4、获取链表的中间结点 5、环形链表解决约瑟夫问题 6、分割链表 1、移除链表元素 203. 移除链表元素 - 力扣(LeetCode) typedef struct ListNode LSNode; struct ListNode* remove…...

Picnic master project interview

picnic Picnic master project interview1. Topics1.1 Systematically identify similar/interchangeable articles1.2 Understanding changing customer behaviour 2. interview等后续 Picnic master project interview 1. Topics 1.1 Systematically identify similar/inte…...

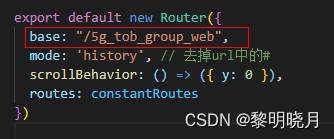

nginx部署vue项目(访问路径加前缀)

nginx部署vue项目(访问路径加前缀) nginx部署vue项目,访问路径加前缀分为两部分: (1)修改vue项目; (2)修改nginx配置; vue项目修改 需注意,我这是vue-cli3配置&#x…...

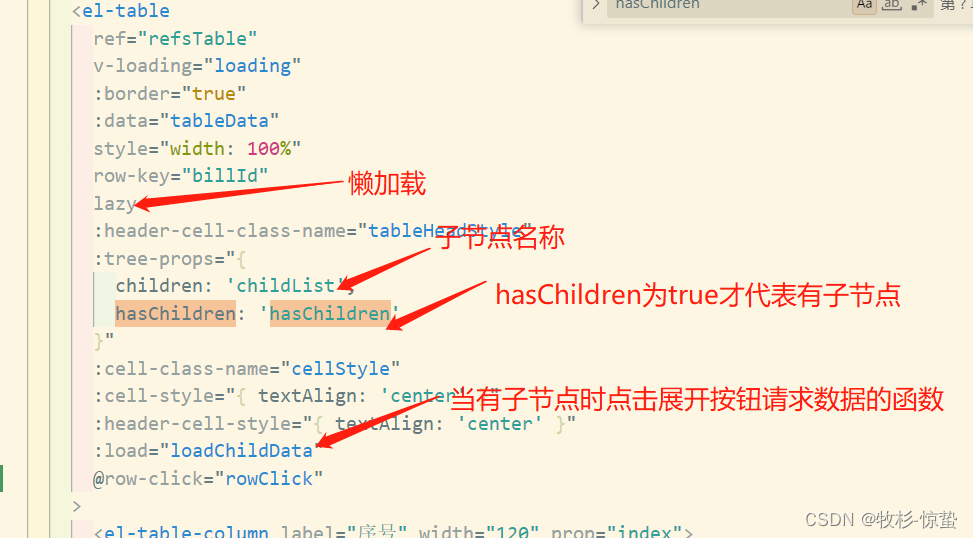

element-ui中表格树类型数据的显示

项目场景: 1:非懒加载的情况 1:效果展示 2:问题描述以及解决 1:图片展示 2:html <-- default-expand-all 代表默认展开 如果不展开删除就行 --> <el-tableref"refsTable"v-loadin…...

【扩散模型】如何用最几毛钱生成壁纸

通过学习扩散模型了解到了统计学的美好,然后顺便记录下我之前文生图的基础流程~ 扩散模型简介 这次是在DataWhale的组队学习里学习的,HuggingFace开放扩散模型学习地址 扩散模型训练时通过对原图增加高斯噪声,在推理时通过降噪来得到原图&…...

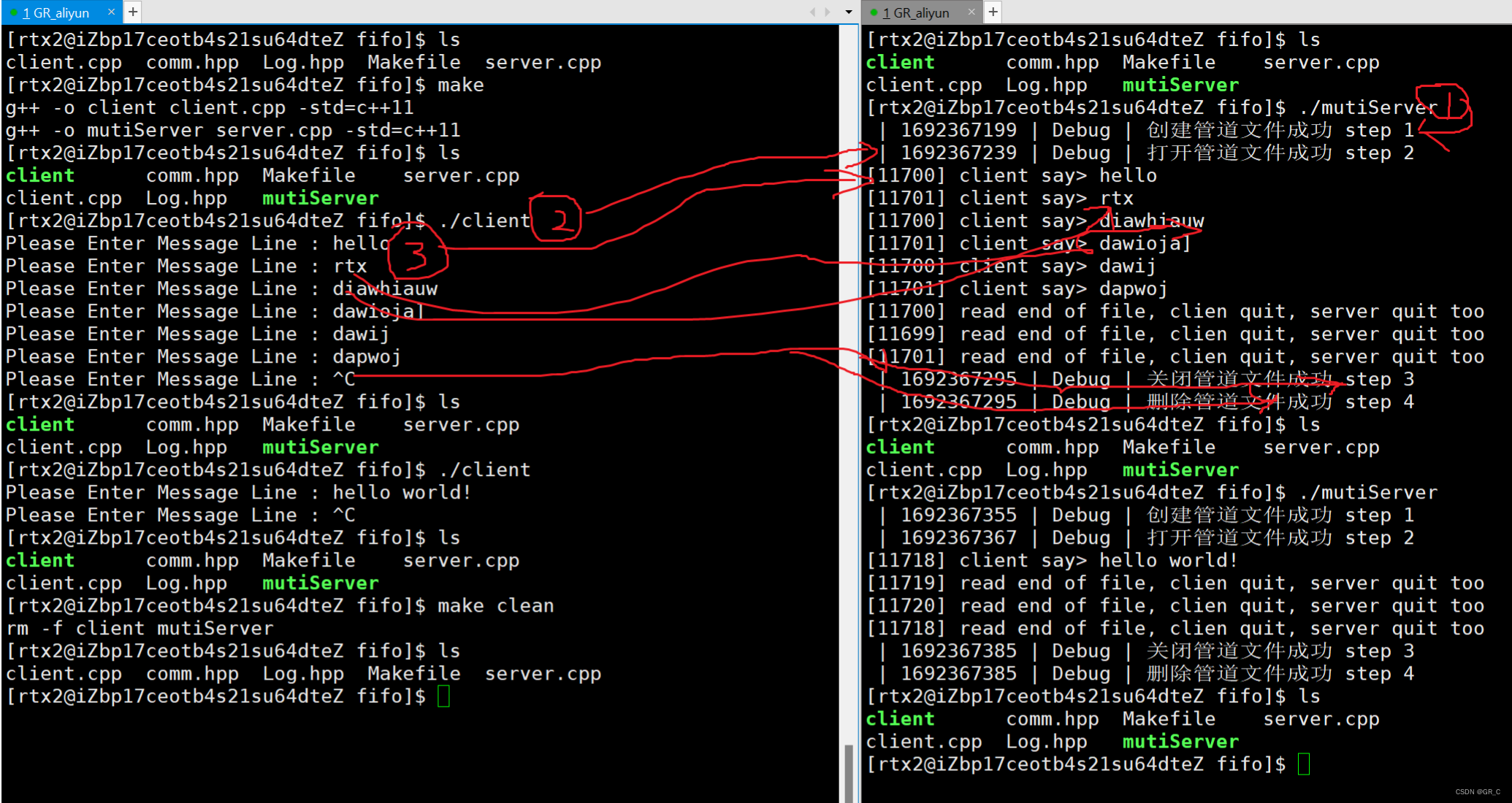

零基础Linux_17(进程间通信)VSCode环境安装+进程间通信介绍+pipe管道mkfifo

目录 1. VSCode环境安装 1.1 使用VSCode 1.2 远程链接到Linux机器 1.3 VSCode调试 2. 进程间通讯介绍 2.1 进程间通讯的概念和意义 2.2 进程间通讯的策略和本质 3. 管道 3.1 管道介绍 3.2 匿名管道介绍 3.3 匿名管道示例代码 3.3.1 建立管道的pipe 3.3.2 匿名管道…...

Redis的BitMap使用

Redis的BitMap使用 Redis 为我们提供了位图这一数据结构,每个用户每天的登录记录只占据一位,365天就是365位,仅仅需要46字节就可存储,极大地节约了存储空间。 位图不是实际的数据类型,而是一组面向位的操作 在被视为…...

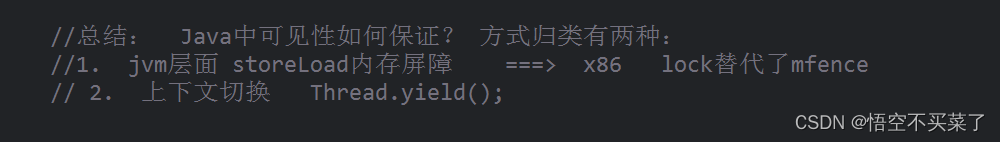

java并发编程之基础与原理1

java多线程基础 下面说一下线程的7种状态 下面我重点来说一下阻塞状态 阻塞状态是可以分很多种的: 下面用另外一张图来说明这种状态 简单说一下线程的启动原理 下面说一下java中的线程 java线程的异步请求方式 上面就会先把main执行出来,等阻塞结束之后…...

从数学上来讲什么意思)

⟨A⟩ = Tr(ρA) 从数学上来讲什么意思

当给定一个具体的密度矩阵ρ和一个可观测量A时,我们可以通过数值计算来演示〈A〉 Tr(ρA) 的应用。 假设我们有以下密度矩阵和可观测量: ρ [0.6 0.3; 0.3 0.4] A [1 0; 0 -1] 我们首先计算ρA的乘积: ρA [0.6 0.3; 0.3 0.4] * [1 0…...

Vue中的v-model指令的原理是什么?

在Vue中,v-model是一个双向绑定指令,它的原理是将表单元素的值与Vue实例中的数据属性进行双向绑定。当表单元素的值发生变化时,会自动更新Vue实例中对应的数据属性;反之,当Vue实例中的数据属性发生变化时,也…...

利用ngx_stream_return_module构建简易 TCP/UDP 响应网关

一、模块概述 ngx_stream_return_module 提供了一个极简的指令: return <value>;在收到客户端连接后,立即将 <value> 写回并关闭连接。<value> 支持内嵌文本和内置变量(如 $time_iso8601、$remote_addr 等)&a…...

macOS多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用

文章目录 问题现象问题原因解决办法 问题现象 macOS启动台(Launchpad)多出来了:Google云端硬盘、YouTube、表格、幻灯片、Gmail、Google文档等应用。 问题原因 很明显,都是Google家的办公全家桶。这些应用并不是通过独立安装的…...

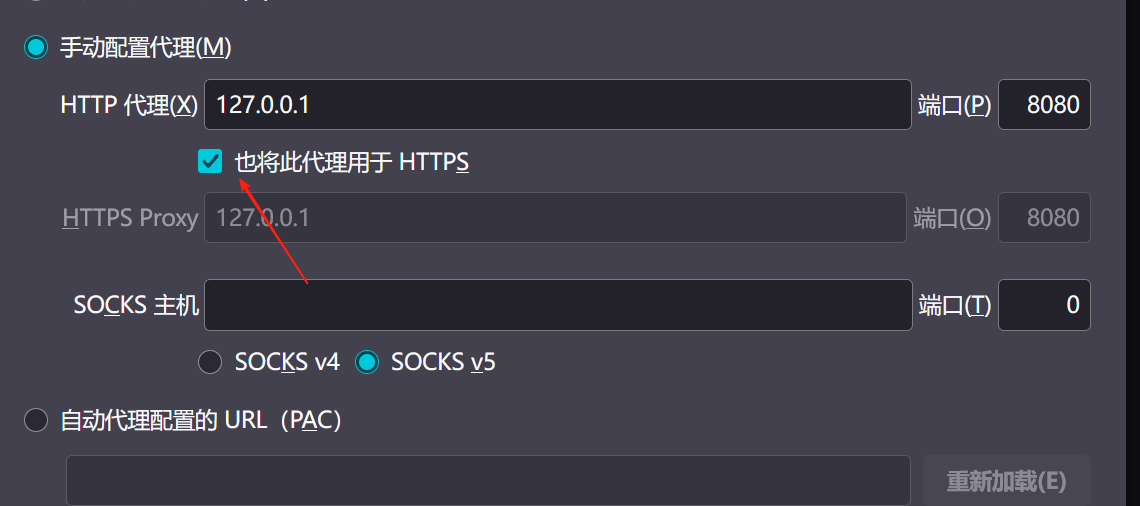

【2025年】解决Burpsuite抓不到https包的问题

环境:windows11 burpsuite:2025.5 在抓取https网站时,burpsuite抓取不到https数据包,只显示: 解决该问题只需如下三个步骤: 1、浏览器中访问 http://burp 2、下载 CA certificate 证书 3、在设置--隐私与安全--…...

从零开始打造 OpenSTLinux 6.6 Yocto 系统(基于STM32CubeMX)(九)

设备树移植 和uboot设备树修改的内容同步到kernel将设备树stm32mp157d-stm32mp157daa1-mx.dts复制到内核源码目录下 源码修改及编译 修改arch/arm/boot/dts/st/Makefile,新增设备树编译 stm32mp157f-ev1-m4-examples.dtb \stm32mp157d-stm32mp157daa1-mx.dtb修改…...

现代密码学 | 椭圆曲线密码学—附py代码

Elliptic Curve Cryptography 椭圆曲线密码学(ECC)是一种基于有限域上椭圆曲线数学特性的公钥加密技术。其核心原理涉及椭圆曲线的代数性质、离散对数问题以及有限域上的运算。 椭圆曲线密码学是多种数字签名算法的基础,例如椭圆曲线数字签…...

【Java_EE】Spring MVC

目录 Spring Web MVC 编辑注解 RestController RequestMapping RequestParam RequestParam RequestBody PathVariable RequestPart 参数传递 注意事项 编辑参数重命名 RequestParam 编辑编辑传递集合 RequestParam 传递JSON数据 编辑RequestBody …...

HTML前端开发:JavaScript 常用事件详解

作为前端开发的核心,JavaScript 事件是用户与网页交互的基础。以下是常见事件的详细说明和用法示例: 1. onclick - 点击事件 当元素被单击时触发(左键点击) button.onclick function() {alert("按钮被点击了!&…...

动态 Web 开发技术入门篇

一、HTTP 协议核心 1.1 HTTP 基础 协议全称 :HyperText Transfer Protocol(超文本传输协议) 默认端口 :HTTP 使用 80 端口,HTTPS 使用 443 端口。 请求方法 : GET :用于获取资源,…...

JavaScript基础-API 和 Web API

在学习JavaScript的过程中,理解API(应用程序接口)和Web API的概念及其应用是非常重要的。这些工具极大地扩展了JavaScript的功能,使得开发者能够创建出功能丰富、交互性强的Web应用程序。本文将深入探讨JavaScript中的API与Web AP…...

)

C#学习第29天:表达式树(Expression Trees)

目录 什么是表达式树? 核心概念 1.表达式树的构建 2. 表达式树与Lambda表达式 3.解析和访问表达式树 4.动态条件查询 表达式树的优势 1.动态构建查询 2.LINQ 提供程序支持: 3.性能优化 4.元数据处理 5.代码转换和重写 适用场景 代码复杂性…...