软考-防火墙技术与原理

本文为作者学习文章,按作者习惯写成,如有错误或需要追加内容请留言(不喜勿喷)

本文为追加文章,后期慢慢追加

by 2023年10月

防火墙概念

根据网络的安全信任程度和需要保护的对象,人为地划分若干安全区域,常见安全区域有:公共外部网络,如Internet;

- 内联网(Intranet),如某个公司或组织的专用网络,网络访问限制在组织内部;

- 外联网(Extranet),内联网的扩展延伸,常用作组织与合作伙伴之间进行通信;

- 军事缓冲区域,简称DMZ,该区域是个于内部网络和外部网络之间的网络段,常放置公共服务设备,向外提供信息服务。

在安全区域划分的基础上,通过一种网络安全设备,控制安全区域间的通信,可以隔离有害通信,进而阻断网络攻击。俗称为“防火墙”。

防火墙是一种在计算机网络中起到保护作用的安全措施,其作用是以一定的规则来过滤网络通信,从而阻止网络攻击或不安全流量进入或离开网络。防火墙通常是以硬件、软件、或两者的组合形式存在,它可以设置许多规则,例如限制哪些IP地址可以访问网络,哪些端口可以使用,允许哪些类型的数据传输等。这些规则可以根据特定的需求进行配置,以帮助保护网络不受未经授权的访问或恶意攻击。防火墙在网络安全中扮演着至关重要的角色。

防火墙工作原理

防火墙是由一些软、硬件组合而成的网络访问控制器,它根据一定的安全规则来控制流过防火墙的网络包如禁止或转发,能够屏蔽被保护网络内部的信息、拓扑结构和运行状况,从而起到网络安全屏障的作用。

防火墙的安全策略有两种类型

- 白名单策略:只允许符合安全规则的包通过防火墙,其他通信包禁止

- 黑名单策略:禁止与安全规则相冲突的包通过防火墙,其他通信包都允许。

防火墙的功能主要有以下几个方面:

- 过滤非安全网络访问

- 限制网络访问

- 网络访问审计

- 网络带宽控制

- 协同防御

防火墙安全风险

采用防火墙安全措施的网络仍然存在以下网络安全风险

- 网络安全旁路。

- 防火墙功能缺陷,导致一些网络威胁无法阻断。主要安全缺陷如下

- 防火墙不能完全防止感染病毒的软件或文件传输。

- 防火墙不能防止基于数据驱动式的攻击。

- 防火墙不能完全防止后门攻击。

防火墙安全机制形成单点故障和特权威胁。

防火墙无法有效防范内部威胁。

防火墙效用受限于安全规则。特别是采用黑名单策略的防火墙。

防火墙类型可分为包过滤防火墙、代理防火墙、代防火墙、Web 应用防火墙、:数据库防火墙、工控防火墙。

包过滤

包过滤是在IP 层实现的防火墙技术,包过滤根据包的源IP 地址、目的IP 地址、源端口、目的端口及包传递方向等包头信息判断是否允许包通过。

包过滤是防火墙的基本功能之一。多数现代的IP 路由软件或设备都支持包过滤功能,并默认转发所有的包。包过滤的控制依据是规则集,典型的过滤规则表示格式由”规则号、匹配条件、匹配操作”三部分组成,一般的包过滤防火墙都用源IP 地址、目的IP 地址、源端口号、目的端口号、协议类型(UDP、TCP、ICMP)、通信方向、规则运算符来描述过滤规则条件。而匹配操作有拒绝、转发、审计三种。

思科访问控制

Cisco lOS 有两种访问规则形式,即标准IP 访问表和扩展IP 访问表,它们的区别主要是访问控制的条件不一样。标准IP 访问表只是根据IP 包的源地址进行,扩展IP 访问表同时匹配源地址和目的地址BW标准IP访问控制规则的格式如下

access-list list-numberfdeny I permit ) source[source-wildcard] [logl扩展IP 访问控制规则的格式是

access-list list-number(deny permit)protocol

source source-wildcard source-qualifiersdestination destination-wildcard destination-qualifiers[log log-input ]标准IP访问控制规则的list-number 规定为1-99,扩展IP 访问控制规则的list-number 规定为100~199;

deny 表示若经过Cisco lOs 过滤器的包条件不配,则禁止该包通过

permit 表示若经过Cisco los 过滤器的包条件匹配,则允许该包通过

source 表示来源的IP 地址

source-wildcard 表示发送数据包的主机IP 地址的通配符掩码,其中1代表“忽略”0代表需要匹配”any 代表任何来源的IP 包,host表示单个地址;

包过滤防火墙技术的优点:低负载、高通过率、对用户透明。

包过滤技术的弱点:不能在用户级别进行过滤,如不能识别不同的用户和防止IP 地址的盗用。如果攻击者把自己主机的IP 地址设成一个合法主机的IP 地址,就可以轻易通过包过滤器。

状态检测防火墙

状态检测防火墙是一种对网络流量进行检测的网络安全设备。它通过检测网络流量中的数据包内容和传输状态来判断是否允许数据包通过。

状态检测防火墙可以根据已知的网络协议和端口号来判断数据包的目的地和来源,同时还可以对数据包的传输状态进行判断,如连接的状态和数据包的大小等。

与传统的静态防火墙相比,状态检测防火墙具有更高的灵活性和可配置性。它可以识别和处理复杂的网络流量,同时也可以对新的网络攻击进行检测和防御

状态防火墙的处理包流程

状态防火墙的处理包流程通常分为以下几个步骤:

1.数据包的接收:防火墙首先会接收到网络数据包,然后根据配置规则对数据包进行进一步处理。

2.数据包的解析:防火墙会对数据包进行深度解析,包括协议类型、端口号、传输状态等方面的信息,并将其转换为相应的数据包格式。

3.状态检测:防火墙会对数据包的传输状态进行检测,如是否已经建立连接、是否是已知连接等等。如果数据包的状态符合预设规则,则防火墙会继续对数据包进行处理;如果不符合,防火墙将丢弃此数据包。

4.流量匹配:防火墙会根据配置规则对数据包进行流量匹配,看是否符合流量控制、安全策略等相关规定。如果符合,防火墙将允许数据包通过,并将其转发到下一节点;否则,防火墙将阻止数据包的进一步传输。

5.日志记录:防火墙会对所有数据包进行日志记录,包括源地址、目的地址、协议类型、端口号、传输状态等相关信息,这些信息有利于网络管理员进行网络故障排查和安全管理。

总之,状态防火墙是一种高效的网络安全设备,它可以对网络流量进行深入的检测,提高网络的安全性和可靠性。

应用服务代理

应用服务代理防火墙是一种特殊的防火墙设备,它主要用于保护应用服务的安全。与传统的网络防火墙不同,应用服务代理防火墙能够识别更多的应用层协议,包括HTTP、SMTP、FTP等,能够对应用层数据进行深入的检测和过滤。

应用服务代理防火墙和传统防火墙相比,具有以下优点:

1.更加精细的控制:应用服务代理防火墙能够识别不同的应用层协议,可以对不同的应用进行精细的控制和管理,从而提高了防火墙的安全性。

2.更加灵活的配置:应用服务代理防火墙可以根据不同的应用服务进行灵活的配置,可以对不同的应用服务进行不同的过滤规则,以便更好地保护应用服务的安全。

3.更加准确的检测:应用服务代理防火墙可以对应用层数据进行深入的检测,可以检测应用服务中的漏洞和安全缺陷,从而提高了防火墙的检测准确性。

应用服务代理防火墙与传统防火墙相比,虽然具有更加精细的控制和更加灵活的配置,但是也存在一些局限性,如处理速度较慢、不适用于大规模网络等情况。因此,在实际应用中需要根据具体情况进行选择。

网络地址转换技术

NAT是Network Address Translation 的英文缩写,即“网络地址转换”。NAT 技术主要是为了解决公开地址不足而出现的,它可以缓解少量因特网IP 地址和大量主机之间的矛盾。同时NAT可以提高了内部网络的安全性。

实现网络地址转换的方式主要有:

- 静态NAT(StaticNAT):内部网络中的每个主机都被永久映射成外部网络中的某个合法的地址

- NAT 池(pooledNAT):在外部网络中配置合法地址集,采用动态分配的方法映射到内部网络。

- 端口NAT(PAT):把内部地址映射到外部网络的一个IP 地址的不同端口上。

WEB防火墙技术

Web 应用防火墙是一种用于保护Web 服务器和Web 应用的网络安全机制。

Web 应用防火墙的HTTP 过滤的常见功能主要有允许 /禁止HTTP 请求类型、HTTP 协议头各个字段的长度限制.后缀名过滤、URL内容关键字过滤、Web 服务器返回内容过滤。

Web 应用防火墙可抵御的典型攻击主要是SQL 注入攻击、XSS 跨站脚本攻击、Web 应用扫描、Webshell.Cookie注入攻击、CSRF 攻击等。目前,开源Web 应用防火墙有ModSecurity、WebKlight、ShadowDaemon 等。

数据库防火墙

数据库防火墙是一种用于保护数据库服务器的网络安全机制。其技术原理主要是基于数据通信协议深度分析和虚拟补丁,根据安全规则对数据库访问操作及通信进行安全访问控制,防止数据库系统受到攻击威胁。

虚拟补丁技术通过在数据库外部创建一个安全屏障层,监控所有数据库活动,进而阻止可疑会话、操作程序或隔离用户,防止数据库漏洞被利用,从而不用打数据库厂商的补丁,也不需要停止服务,可以保护数据库安全。

工控防火墙技术

工控防火墙是一种用于保护工业设备及系统的网络安全机制。侧重于分析工控协议,主要包括Modbus TCP 协议EC 61850 协议、OPC 协议、Ethernet/IP 协议和DNP3 协议等。同时,工控防火墙要适应工业现场的恶劣环境及实时性高的工控操作要求。

下一代防火墙技术

下一代防火墙具有应用识别和控制、可应对安全威胁演变、检测隐藏的网络活动、动态快速响应攻击、支持统安全策略部署、智能化安全管理等新功能。如 :(1)应用识别和管控。(2)入侵防护IPS)。(3)数据防泄露。(4)恶意代码防护。(5)URL 分类与过滤。 (6) 带宽管理与QoS 优化。(7) 加密通信分析

防火墙共性关键技术:(1)深度包检测(2)操作系统(3)网络协议分析

防火墙主要产品

防火墙主要产品包括以下几种:

-

硬件防火墙:这种防火墙是一种用于保护网络的物理设备,通常在网络边缘放置,通过过滤网络流量来保护网络。

-

软件防火墙:这种防火墙是一种安装在主机或服务器上的软件,它能够监视和过滤进出主机的网络流量。

-

云防火墙:云防火墙是一种在云平台上实现的防火墙,以提供一种更好的网络安全保护和管理方式。

-

综合威胁管理(UTM):UTM是一种综合的网络安全解决方案,它将多种安全功能集成在一起,包括防火墙、入侵检测、反病毒、虚拟专用网络(VPN)等。

-

下一代防火墙(NGFW):NGFW是一种新型的防火墙,它能够在传统防火墙的基础上增加更多的安全功能,如应用程序控制、威胁情报、行为分析等。

防火墙防御体系结构

防火墙防御体系结构主要有基于双宿主主机防火墙、基于代理型防火墙、基于屏蔽子网的防火墙。

基于双宿主主机防火墙机构双宿主主机结构是最基本的防火墙结构。这种系统实质上是至少具有两个网络接口卡的主机系统。

基于代理型防火墙结构

代理型结构中由一台主机同外部网连接,该主机代理内部网和外部网的通信。同时,代理型结构中还通过路由器过滤,代理服务器和路由器共同构建一个网络安全边界防御架构。

基于屏蔽子网的防火墙结构

屏蔽子网结构是在代理型结构中增加一层周边网络的安全机制,使内部网络和外部网络有两层隔离带。

基于屏蔽子网的防火墙结构的特点如下

- 应用代理位牙被屏蔽子网中,内部网络向外公开的服务器也放在被屏蔽子网中,外部网络只能访问被屏蔽子网不能直接进入内部网络

- 两个包过滤路由器的功能和配置是不同的。包过滤路由器A 的作用是过滤外部网络对被屏蔽子网的访问。包过滤路由器B的作用是过滤被屏蔽子网对内部网络的访问。所有外部网络经由被屏蔽子网对内部网络的访问,都必须经过应用代理服务器的检查和认证。

优点:安全级别高

缺点:成本高,配置复杂

防火墙应用场景类型

1、上网保护;2、网站保护;3、数据保护;4、网络边界护;5、终端保护;6、网络安全应急响应

防火墙部署基本方法

防火墙部署的基本过程包含以下几个步骤:

- 第一步,根据组织或公司的安全策略要求,将网络划分成若干安全区域;

- 第二步,在安全区域之间设置针对网络通信的访问控制点;

- 第三步,针对不同访问控制点的通信业务需求,制定相应的边界安全策略;

- 第四步,依据控制点的边界安全策略,采用合适的防火墙技术和防范结构;

- 第五步,在防火墙上,配置实现对应的网络安全策略;

- 第六步,测试验证边界安全策略是否正常执行;

- 第七步,运行和维护防火墙。

IPtables防火墙

IPtables是Linux系统中最常用的防火墙程序之一。它使用规则集来控制网络流量,可以允许或拒绝特定的数据包或连接请求。IPtables可以根据源IP地址、目的IP地址、源端口、目的端口和协议类型等匹配条件来过滤数据包。它可以用于保护服务器免受网络攻击,也可以用于限制特定用户或应用程序的网络访问权限。IPtables的配置文件通常位于/etc/sysconfig/iptables或/etc/iptables/rules.v4文件中。

IPtables有四个表,分别是:

-

filter 表:这是默认的表,用于过滤数据包,并决定是否允许其通过防火墙。这个表主要用于限制特定IP地址或协议类型的网络访问。

-

nat 表:该表主要用于网络地址转换,它允许你将一个IP地址翻译为另一个IP地址。这个表通常用于将局域网内部的私有IP地址映射到公共网络上的公共IP地址。

-

mangle 表:该表主要用于修改数据包的头部信息或TOS字段。你可以使用这个表来实现QoS(Quality of Service)功能,以确保重要的数据包优先传输。

-

raw 表:该表用于禁止特定的协议进行连接跟踪,通常用于网络流量分析或网络监控。它不会进行任何的处理,只会简单地通过或丢弃数据包。

IPtables中的四个链,可以分为两类,分别是预定义链和用户自定义链。

- 预定义链:

- INPUT 链:用于入站流量的过滤和处理。

- OUTPUT 链:用于出站流量的过滤和处理。

- FORWARD 链:用于转发流量的过滤和处理。

- 用户自定义链:

- PREROUTING 链:用于流量进入路由之前的处理,通常用于NAT网络地址转换。

- POSTROUTING 链:用于流量离开路由之后的处理,通常用于NAT网络地址转换。

用户可以创建自定义链来处理具有特定需求的流量,例如:

- LOGGING 链:用于记录特定流量的详细信息,以帮助网络分析和调试。

- DMZ 链:用于处理与公共网络连接的特定设备流量,以保护内部网络的安全性。

用户自定义链必须在预定义链之前被调用。用户自定义链可以由其他用户自定义链或预定义链调用。

IPtables规则

IPtables规则用于过滤和处理网络流量。每一个规则包含多个部分:

-

表名称:规则所在的表,如filter、nat、mangle等。

-

链名称:规则所在的链,如INPUT、OUTPUT、FORWARD等。

-

匹配条件:规则所要匹配的流量条件,如源IP地址、目标IP地址、协议类型、端口号等。

-

动作:符合匹配条件的流量应该执行的动作,如ACCEPT接受流量、DROP丢弃流量、REJECT拒绝流量等。

IPtables规则

语法格式如下:

iptables -t <table> <chain> <options>

其中,<table>表示规则所在的表,<chain>表示规则所在的链,<options>表示规则中所包含的条件和动作选项。

例如,下面的规则将会拒绝来自IP地址为192.168.1.100的主机的所有TCP协议的连接请求:

iptables -A INPUT -s 192.168.1.100 -p tcp -j DROP

其中,-A表示将规则加入到链的末尾,-s表示源IP地址,-p表示协议类型,-j DROP表示拒绝该流量。

除了上述一些基本的规则选项外,IPtables还支持一些高级的规则选项,例如限制流量速率、连接追踪等,可以根据需要进行配置。

相关文章:

软考-防火墙技术与原理

本文为作者学习文章,按作者习惯写成,如有错误或需要追加内容请留言(不喜勿喷) 本文为追加文章,后期慢慢追加 by 2023年10月 防火墙概念 根据网络的安全信任程度和需要保护的对象,人为地划分若干安全区域…...

MOS管型号

MOS 管型号 N型 型号类型电压电流Rds封装资料AP60N03DFN30V60A45mΩPDFN3x3-8L手册 P型 型号类型电压电流Rds封装资料AO4447AP30V-18.5A8.2mΩSOIC-8手册 NP型 型号类型电压电流Rds封装资料NP4606PN30V7A、-6A45mΩSOP8手册KS3640MBPN30V20A、-22A45mΩPDFN3333手册NCE30…...

龙测票选,5本最受欢迎的软件测试书籍

随着技术的发展,软件测试所涉猎的领域越来越广泛,包括测试理论、方法、管理、工具等,一直在随之变化。对新手来说,这时候需要有一个引路明灯,避免走弯路,提高学习效率。而书籍就扮演着这样的角色。一本好的…...

C#中各种循环遍历的功能与应用

在C#编程中,循环遍历是一种重要的技巧,它使我们能够有效地处理集合、数组和其他数据结构。本文将深入探讨C#中常见的循环遍历方式,包括for循环、foreach循环、while循环和do while循环,并给出它们在实际应用中的使用场景、示例和最…...

【必看技巧】Access开发者必备:如何用代码隐藏功能区、导航区、状态栏?

hi,大家好呀! 今天想着给大家分享点啥呢?最近几个月断更的有些“勤快”了,那就给大家分享个几行代码。 当我们在access中开发完成后,为了让我们的系统更加的像一个系统,我们会把access的功能区࿰…...

领先一步,效率翻倍:PieCloudDB Database 预聚集特性让查询速度飞起来!

在大数据时代,如何有效地管理和处理海量数据成为了企业面临的核心挑战。为此,拓数派推出了首款数据计算引擎 PieCloudDB Database,作为一款全新的云原生虚拟数仓,旨在提供更高效、更灵活的数据处理解决方案。 PieCloudDB 的设计理…...

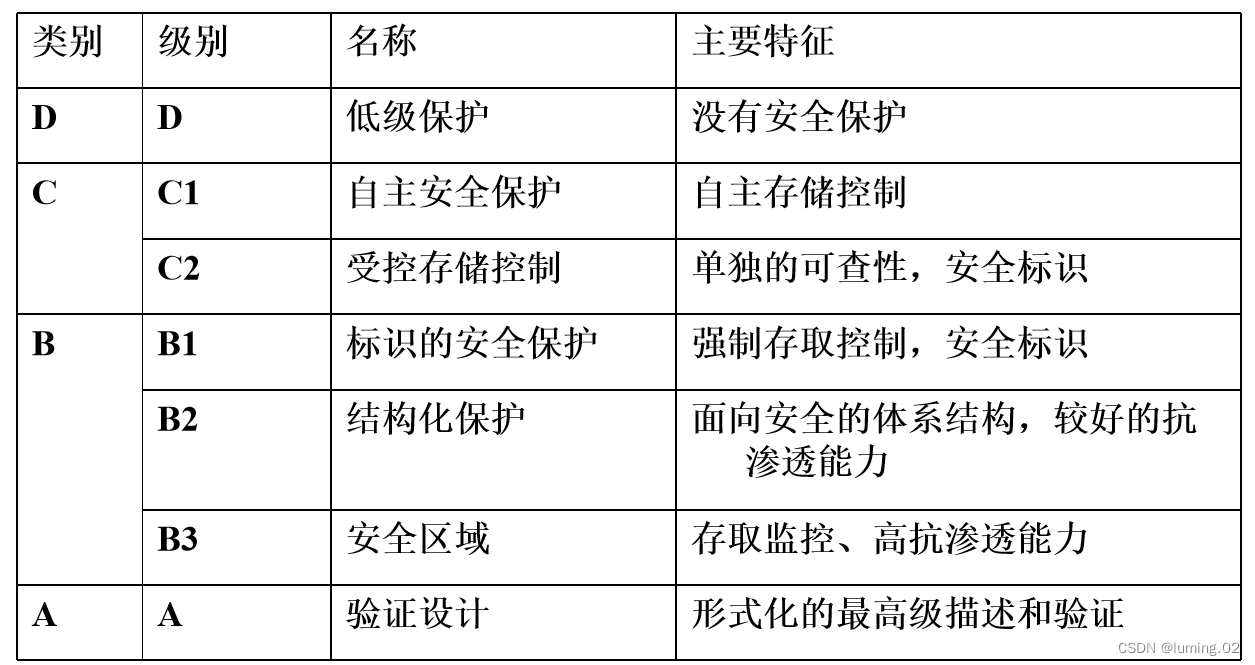

系统性认知网络安全

前言:本文旨在介绍网络安全相关基础知识体系和框架 目录 一.信息安全概述 信息安全研究内容及关系 信息安全的基本要求 保密性Confidentiality: 完整性Integrity: 可用性Availability: 二.信息安全的发展 20世纪60年代&…...

MySQL查看数据库、表容量大小

1. 查看所有数据库容量大小 selecttable_schema as 数据库,sum(table_rows) as 记录数,sum(truncate(data_length/1024/1024, 2)) as 数据容量(MB),sum(truncate(index_length/1024/1024, 2)) as 索引容量(MB)from information_schema.tablesgroup by table_schemaorder by su…...

什么是全链路压测?

随着互联网技术的发展和普及,越来越多的互联网公司开始重视性能压测,并将其纳入软件开发和测试的流程中。 阿里巴巴在2014 年双11 大促活动保障背景下提出了全链路压测技术,能更好的保障系统可用性和稳定性。 什么是全链路压测?…...

EGL函数翻译--eglChooseConfig

EGL函数翻译–eglChooseConfig 函数名 EGLBoolean eglChooseConfig( EGLDisplay display,EGLint const* attrib_list,EGLConfig* configs,EGLint config_size,EGLint* num_config);参数描述 参数display: EGLDisplay的显示连接。 参数attrib_list: 指定"frame Buffer(帧…...

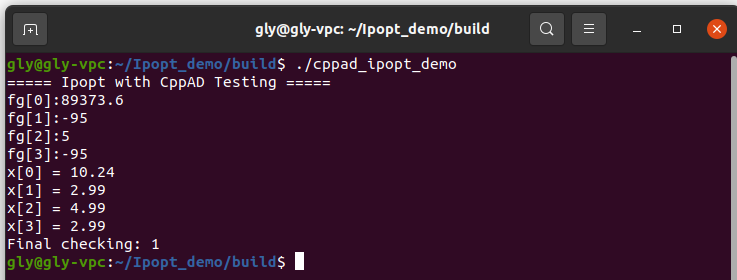

详细介绍如何使用Ipopt非线性求解器求解带约束的最优化问题

本文中将详细介绍如何使用Ipopt非线性求解器求解带约束的最优化问题,结合给出的带约束的最优化问题示例,给出相应的完整的C程序,并给出详细的解释和注释,以及编译规则等 一、Ipopt库的安装和测试 本部分内容在之前的文章《Ubuntu2…...

跳跃游戏Ⅱ-----题解报告

题目:力扣(LeetCode)官网 - 全球极客挚爱的技术成长平台 与Ⅰ不同的是,这次要求找出最小的跳跃次数。思路也很简单,在每一次跳跃之后都更新最远的跳跃距离。 举个列子: 输入:2,3,1,1,4 第一次…...

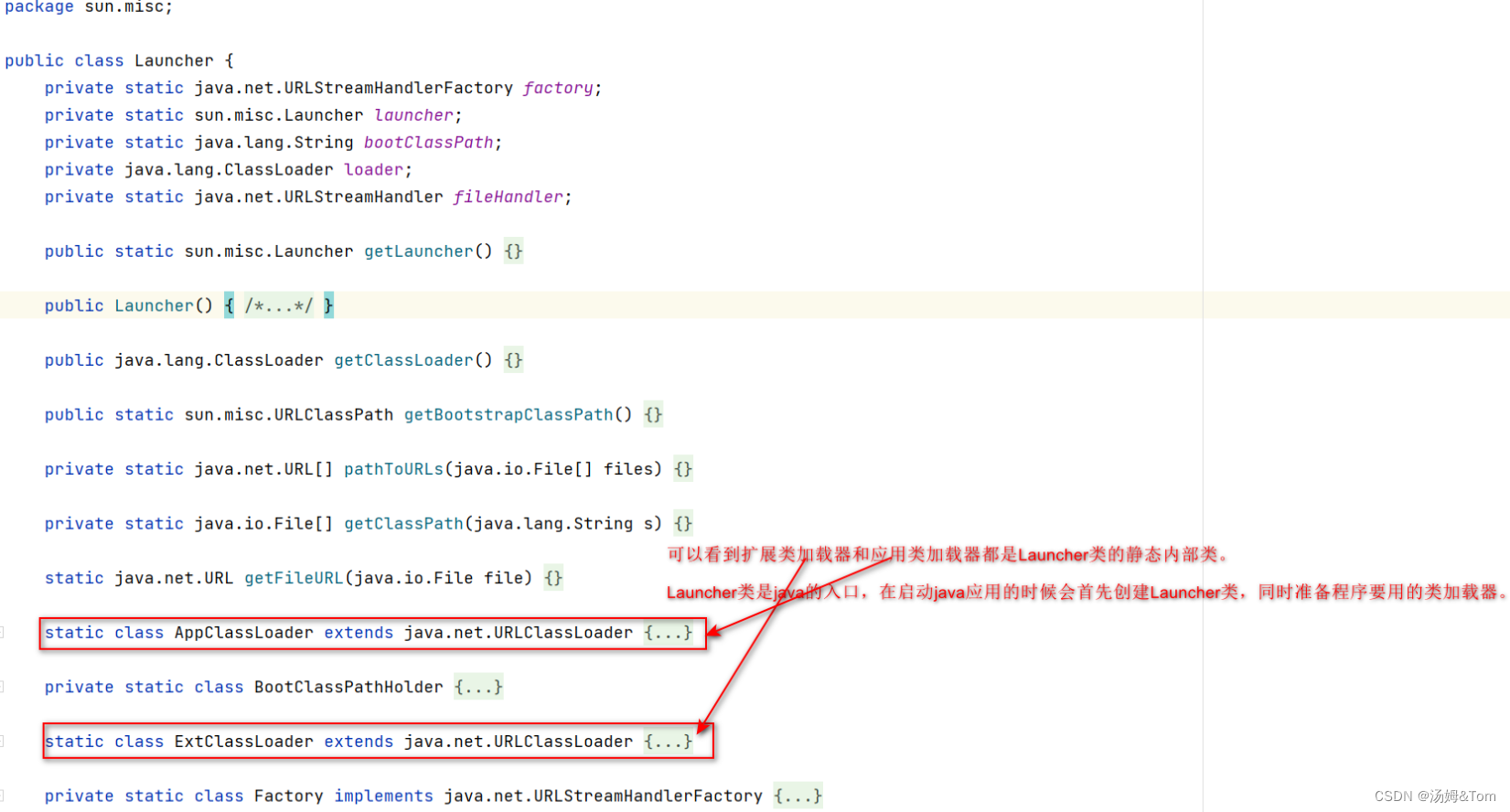

JVM 基础篇:类加载器

一.了解JVM 1.1什么是JVM JVM是Java Virtual Machine(Java虚拟机)的缩写,是一个虚构出来的计算机,是通过在实际的计算机上仿真模拟计算机功能来实现的,JVM屏蔽了与具体操作系统平台相关的信息,Java程序只需…...

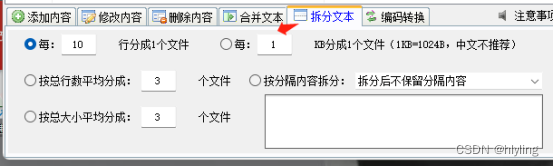

文本批量处理,高效便捷的管理利器!

您是否曾经为了批量处理文本数据而烦恼?冗长的文本文件,繁琐的处理步骤,让您的工作变得异常困难。现在,我们向您推荐一款文本批量处理工具,它能够快速、准确地处理大量文本数据,让您的管理工作更加高效便捷…...

百度松果20231022作业

越狱 盒子与球 斯特林第二类数(用dp求)*盒子的阶乘 int dp[11][11]; //n>k int A(int x){int res1;fer(i,2,x1)res*i;return res; } signed main(){IOS;dp[2][1]dp[2][2]dp[1][1]1;fer(i,3,11){dp[i][1]1;fer(j,2,i){dp[i][j]j*dp[i-1][j]dp[i-1][j-…...

cropper+jq(图片裁剪上传)

<link rel"stylesheet" href"../../cropper/cropper.css"> <script type"text/javascript" src"../../cropper/cropper.js"></script> 没有引入jquery的原因 引入jquery <script src"../jquery-1.10.2.js…...

运行 `npm install` 时的常见问题与解决方案

运行 npm install 时的常见问题与解决方案 问题一:网络连接问题 描述: 运行 npm install 时,可能会遇到网络连接问题,导致无法正常下载依赖包。 报错示例: npm ERR! network connection timed outnpm ERR! connect…...

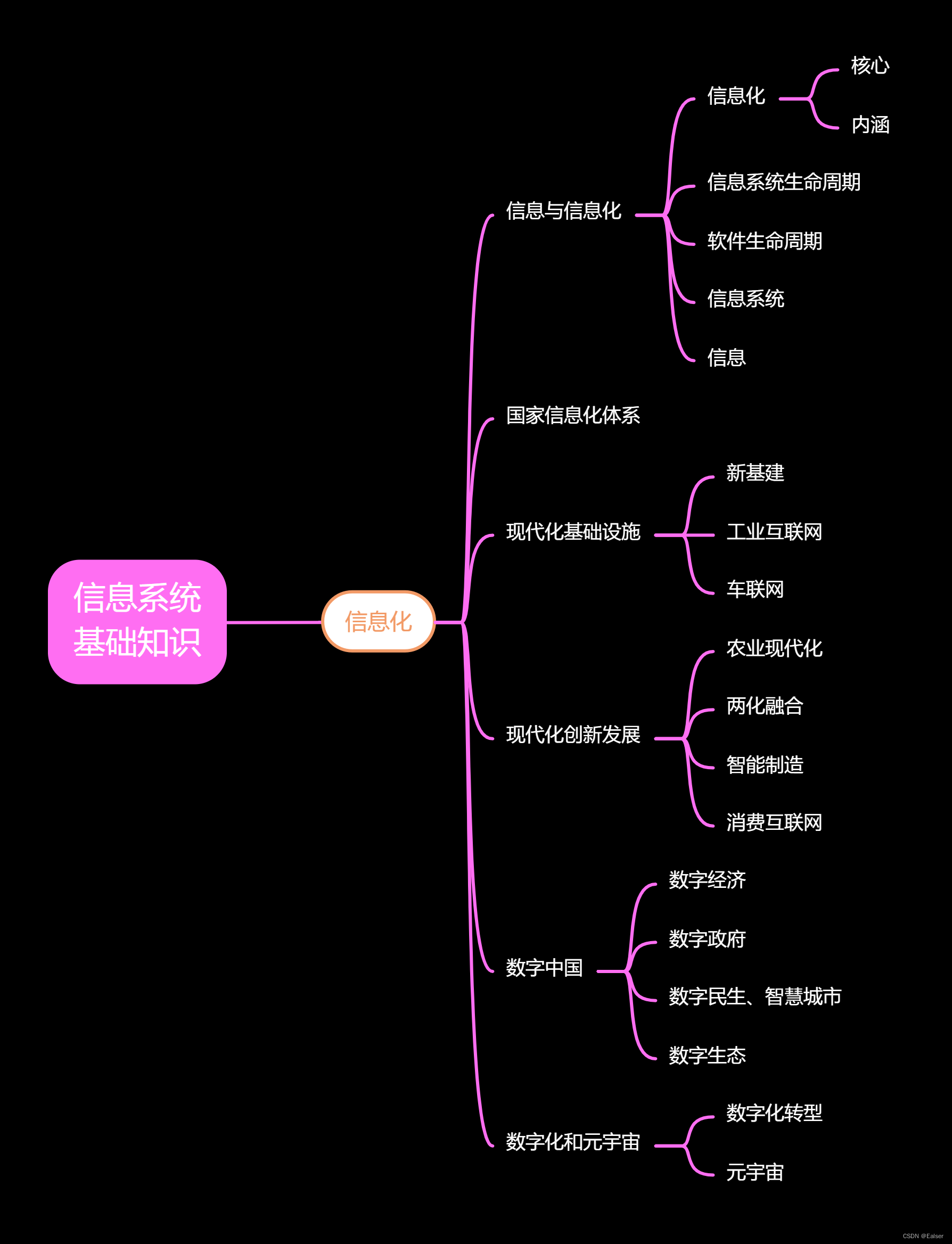

【2023年11月第四版教材】软考高项极限冲刺篇笔记(1)

1 你要接受一些观点 1、不明白的不要去试图理解了,死记硬背 2、要快速过知识点,卡住是不行的,慢也是没有任何作用的。 3、将厚厚的知识,变为薄薄的重点。标红必背 4、成熟度等级,很多知识领域都有,就是评价在一个领域达到的级别。 5、记得搜一下当年的高频科技词汇 6、选…...

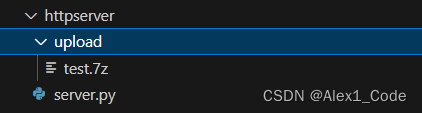

http post协议发送本地压缩数据到服务器

1.客户端程序 import requests import os # 指定服务器的URL url "http://192.168.1.9:8000/upload"# 压缩包文件路径 folder_name "upload" file_name "test.7z" headers {Folder-Name: folder_name,File-Name: file_name } # 发送POST请求…...

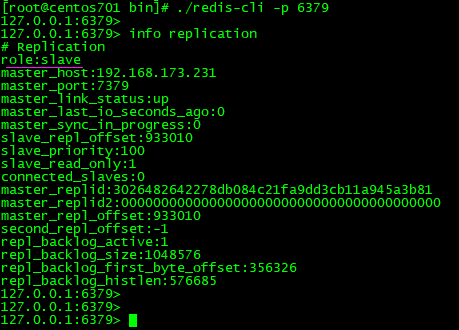

系列十三、Redis的哨兵机制

一、概述 Sentinel(哨兵)是Redis的高可用解决方案,由一个或者多个Sentinel实例组成集群,可以监视任意多个主服务器,以及这些服务器下属的所有从服务器,并在被监视的主服务器下线或者宕机时,自动…...

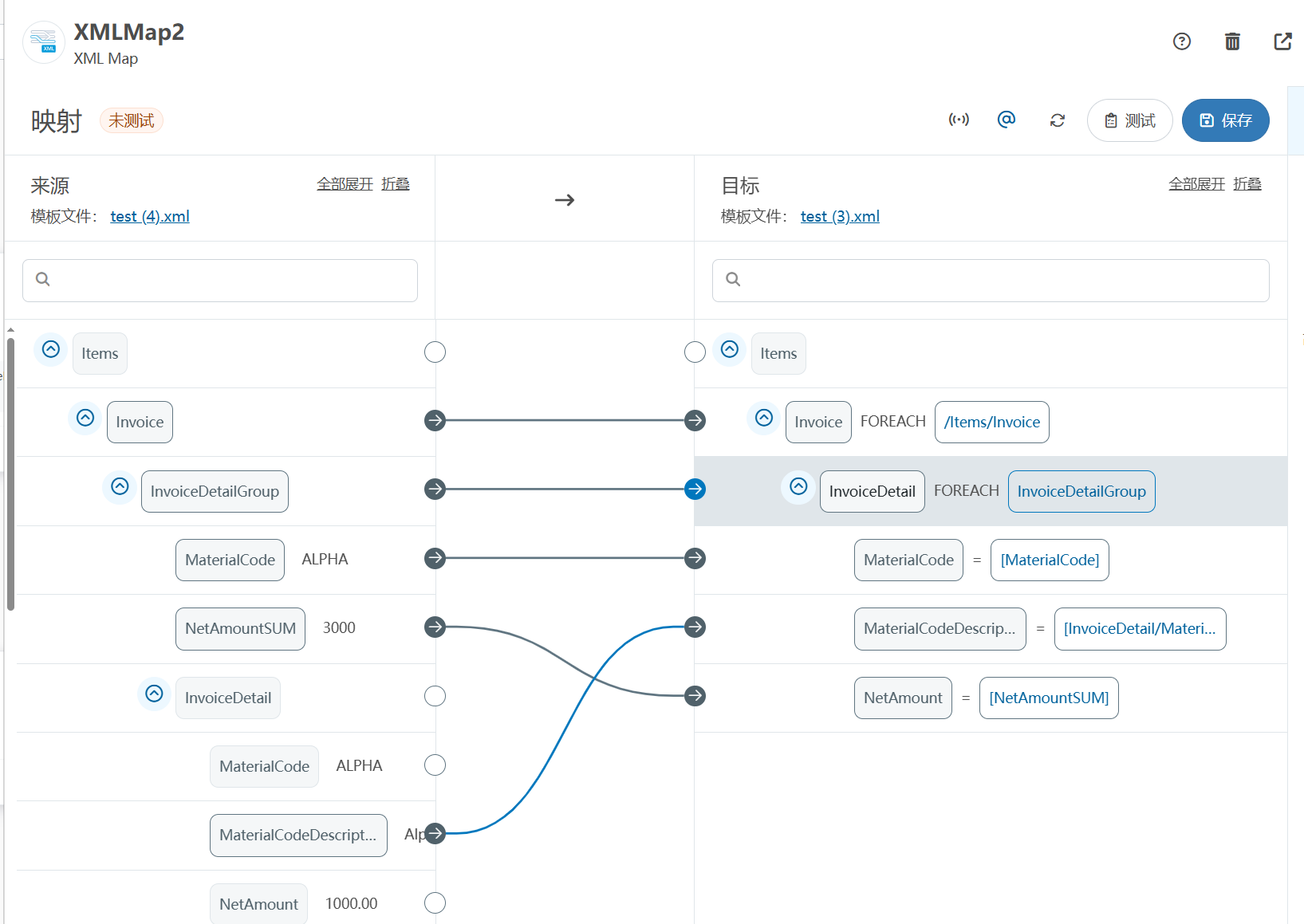

XML Group端口详解

在XML数据映射过程中,经常需要对数据进行分组聚合操作。例如,当处理包含多个物料明细的XML文件时,可能需要将相同物料号的明细归为一组,或对相同物料号的数量进行求和计算。传统实现方式通常需要编写脚本代码,增加了开…...

(LeetCode 每日一题) 3442. 奇偶频次间的最大差值 I (哈希、字符串)

题目:3442. 奇偶频次间的最大差值 I 思路 :哈希,时间复杂度0(n)。 用哈希表来记录每个字符串中字符的分布情况,哈希表这里用数组即可实现。 C版本: class Solution { public:int maxDifference(string s) {int a[26]…...

家政维修平台实战20:权限设计

目录 1 获取工人信息2 搭建工人入口3 权限判断总结 目前我们已经搭建好了基础的用户体系,主要是分成几个表,用户表我们是记录用户的基础信息,包括手机、昵称、头像。而工人和员工各有各的表。那么就有一个问题,不同的角色…...

Java - Mysql数据类型对应

Mysql数据类型java数据类型备注整型INT/INTEGERint / java.lang.Integer–BIGINTlong/java.lang.Long–––浮点型FLOATfloat/java.lang.FloatDOUBLEdouble/java.lang.Double–DECIMAL/NUMERICjava.math.BigDecimal字符串型CHARjava.lang.String固定长度字符串VARCHARjava.lang…...

数据链路层的主要功能是什么

数据链路层(OSI模型第2层)的核心功能是在相邻网络节点(如交换机、主机)间提供可靠的数据帧传输服务,主要职责包括: 🔑 核心功能详解: 帧封装与解封装 封装: 将网络层下发…...

【决胜公务员考试】求职OMG——见面课测验1

2025最新版!!!6.8截至答题,大家注意呀! 博主码字不易点个关注吧,祝期末顺利~~ 1.单选题(2分) 下列说法错误的是:( B ) A.选调生属于公务员系统 B.公务员属于事业编 C.选调生有基层锻炼的要求 D…...

【python异步多线程】异步多线程爬虫代码示例

claude生成的python多线程、异步代码示例,模拟20个网页的爬取,每个网页假设要0.5-2秒完成。 代码 Python多线程爬虫教程 核心概念 多线程:允许程序同时执行多个任务,提高IO密集型任务(如网络请求)的效率…...

CRMEB 框架中 PHP 上传扩展开发:涵盖本地上传及阿里云 OSS、腾讯云 COS、七牛云

目前已有本地上传、阿里云OSS上传、腾讯云COS上传、七牛云上传扩展 扩展入口文件 文件目录 crmeb\services\upload\Upload.php namespace crmeb\services\upload;use crmeb\basic\BaseManager; use think\facade\Config;/*** Class Upload* package crmeb\services\upload* …...

服务器--宝塔命令

一、宝塔面板安装命令 ⚠️ 必须使用 root 用户 或 sudo 权限执行! sudo su - 1. CentOS 系统: yum install -y wget && wget -O install.sh http://download.bt.cn/install/install_6.0.sh && sh install.sh2. Ubuntu / Debian 系统…...

Redis:现代应用开发的高效内存数据存储利器

一、Redis的起源与发展 Redis最初由意大利程序员Salvatore Sanfilippo在2009年开发,其初衷是为了满足他自己的一个项目需求,即需要一个高性能的键值存储系统来解决传统数据库在高并发场景下的性能瓶颈。随着项目的开源,Redis凭借其简单易用、…...