AWVS漏洞扫描使用基础与介绍

漏洞扫描的基本概念和原理

漏洞扫描是指通过使用自动化工具和技术来检测和识别计算机系统和网络中可能存在的安全漏洞,用于帮助网络安全运维人员及时获取网络安全态势。漏洞扫描是网络安全中的重要环节,它可以帮助我们发现和修复网络中的安全漏洞,提高网络安全性。

一、漏洞扫描的基本概念

- 漏洞

漏洞指的是计算机系统或网络中存在的安全漏洞,这些漏洞可能会被黑客利用来攻击系统或获取敏感信息。漏洞通常是由于软件设计或实现上的缺陷、配置错误、安全策略不当等原因导致的。 - 漏洞扫描

漏洞扫描是指通过使用自动化工具和技术来检测和识别计算机系统和网络中可能存在的安全漏洞。漏洞扫描通常包括端口扫描、服务识别、漏洞检测、漏洞利用等多个阶段。 - 漏洞扫描工具

漏洞扫描工具是指一类专门用于检测和识别计算机系统和网络中可能存在的安全漏洞的软件工具。常见的漏洞扫描工具包括:Nessus、OpenVAS、Nmap、Metasploit、Burp Suite等。 - 漏洞库

漏洞库是指一组用于存储和管理已知漏洞信息的数据集合。漏洞库通常包括漏洞的名称、描述、严重性等信息,可以帮助漏洞扫描工具更快速、准确地识别和检测漏洞。

二、漏洞扫描的原理

漏洞扫描是通过对目标系统进行多个阶段的检测和分析,来识别可能存在的安全漏洞。下面将详细介绍漏洞扫描的原理和过程。

- 端口扫描

端口扫描是漏洞扫描的第一步,它通过扫描目标计算机的网络端口,来确定目标计算机上开放的服务和应用程序。端口扫描通常使用TCP或UDP协议进行,常见的端口扫描工具包括Nmap、Masscan等。通过端口扫描,漏洞扫描工具可以确定目标计算机上可能存在的服务和应用程序,为后续的漏洞检测和利用提供基础数据。 - 服务识别

服务识别是指通过对目标计算机开放的服务和应用程序进行识别和分析,来确定目标计算机上可能存在的安全漏洞。服务识别通常使用端口扫描工具和漏洞库进行,常见的服务识别工具包括Nmap、OpenVAS等。通过服务识别,漏洞扫描工具可以确定目标计算机上开放的服务和应用程序的版本、漏洞等信息,为后续的漏洞检测提供基础数据。 - 漏洞检测

漏洞检测是漏洞扫描的核心步骤,它是通过针对目标计算机上开放的服务和应用程序进行漏洞检测和分析,来确定目标计算机上可能存在的安全漏洞。

漏洞检测通常使用漏洞库来进行,漏洞库中包含了已知的漏洞信息,漏洞库通常会根据漏洞的严重性和影响范围进行分类和排序,以便更快速、准确地识别和检测漏洞。常见的漏洞检测工具包括Nessus、OpenVAS、Retina、Goby等。

漏洞检测通常包括三个阶段:

(1)主动探测:漏洞扫描工具会主动向目标计算机发送特定的数据包,以便探测目标计算机上可能存在的漏洞信息。主动探测通常包括漏洞探测、协议分析、应用逻辑分析等多个方面。

(2)被动探测:漏洞扫描工具会监听目标计算机上的网络流量,以便发现目标计算机上可能存在的安全漏洞。被动探测通常包括流量分析、数据包分析、协议分析等多个方面。

(3)漏洞利用:如果漏洞扫描工具发现目标计算机上存在漏洞,它会尝试利用这些漏洞来获取更多的权限或敏感信息。漏洞利用通常包括漏洞利用脚本、后门程序、远程控制等多个方面。 - 漏洞报告

漏洞报告是指漏洞扫描工具生成的报告,报告中包含了目标计算机上存在的安全漏洞的详细信息。漏洞报告通常包括漏洞的名称、描述、影响范围、严重性、修复建议等信息,可以帮助管理员更快速、准确地识别和修复漏洞。漏洞报告通常以HTML、PDF、XML等格式进行,可以根据需要进行定制和修改。 - 漏洞修复

发现存在的漏洞,要根据实际情况最快的速度先堵住漏洞可能发生的临时策略,再根据系统或者软件平台厂商提供的相关漏洞封堵办法修复漏洞,

三、漏洞扫描的注意事项

漏洞扫描是一项非常重要的工作,但需要管理员注意以下几点:

- 合法性:漏洞扫描必须在授权范围内进行,否则可能会触犯法律。所以说入门到入狱并不是危言耸听。

- 安全性:漏洞扫描可能会对目标系统造成一定的影响,因此必须在安全、可控的环境下进行,避免对目标系统造成不必要的伤害。

- 准确性:漏洞扫描工具并不是万能的,它只能识别和检测已知的漏洞,对于未知的漏洞或零日漏洞无法进行检测。

- 及时性:漏洞扫描必须及时进行,以便发现和修复漏洞,避免被黑客攻击或泄露敏感信息。

- 审核性:漏洞扫描报告必须进行审核,以确定漏洞的严重性和影响范围,以便进行及时的修复和防范。

总之,漏洞扫描是网络安全中非常重要的一环,它可以帮助管理员及时发现和修复网络中的安全漏洞,提高网络安全性。但需要管理员注意漏洞扫描的合法性、安全性、准确性、及时性和审核性等方面,以便更好地保障网络安全。

漏洞的分类和评级

一、漏洞的分类

漏洞是指系统或应用程序的安全缺陷,它可能会被攻击者利用来获取未授权的访问、执行恶意代码、窃取敏感信息等。根据漏洞的不同特征和影响,可以将漏洞分为以下几类:

- 输入验证漏洞

输入验证漏洞是指应用程序对用户输入数据的验证不严格或不完整,导致攻击者可以通过构造恶意输入来绕过应用程序的安全机制,从而执行恶意代码、窃取敏感信息等。常见的输入验证漏洞包括SQL注入、XSS跨站脚本攻击、命令注入、文件包含等。 - 认证和授权漏洞

认证和授权漏洞是指应用程序在用户身份验证和权限控制方面存在漏洞,导致攻击者可以通过伪造身份、绕过权限控制等方式获取未授权的访问、执行恶意代码、窃取敏感信息等。常见的认证和授权漏洞包括弱口令、会话劫持、越权访问、未授权访问等。 - 代码注入漏洞

代码注入漏洞是指应用程序在处理用户输入数据时,没有进行充分的过滤和验证,导致攻击者可以将恶意代码注入到应用程序中,从而执行恶意操作,如窃取敏感信息、控制系统等。常见的代码注入漏洞包括SQL注入、命令注入、LDAP注入、XML注入等。 - 文件包含漏洞

文件包含漏洞是指应用程序在处理文件路径时,没有进行充分的过滤和验证,导致攻击者可以通过构造恶意文件路径来读取、执行、修改系统文件,从而控制系统或窃取敏感信息。常见的文件包含漏洞包括本地文件包含漏洞和远程文件包含漏洞。 - 缓冲区溢出漏洞

缓冲区溢出漏洞是指应用程序在处理输入数据时,没有对数据的长度进行充分的检查和限制,导致攻击者可以向缓冲区中注入超出缓冲区大小的数据,从而覆盖其他内存区域,执行恶意代码、控制系统等。常见的缓冲区溢出漏洞包括堆溢出漏洞和栈溢出漏洞。 - 硬件漏洞

硬件漏洞是指计算机硬件中存在的安全缺陷,这些漏洞可能会被攻击者利用来执行恶意代码、窃取敏感信息、控制系统等。常见的硬件漏洞包括芯片漏洞、固件漏洞、物理攻击漏洞等。

二、漏洞评级

漏洞评级是指对漏洞进行分类和评估的过程,通常会根据漏洞的影响、复杂性、可利用性等因素进行评估,以便更好地确定漏洞的严重性和修复优先级。常见的漏洞评级体系包括CVSS评级体系和DREAD评级体系。

- CVSS评级体系

CVSS(Common Vulnerability Scoring System)评级体系是一种广泛使用的漏洞评级体系,它将漏洞分为以下几个等级:

(1)严重性:漏洞可能会造成的影响,包括机密性、完整性和可用性。

(2)攻击复杂性:攻击者利用漏洞所需的技术难度和先决条件,包括攻击者的技能水平和目标环境的安全措施。

(3)攻击向量:攻击者利用漏洞的方式和路径,包括攻击者需要的访问权限和攻击的网络位置。

(4)影响范围:漏洞可能影响的系统和数据范围,包括受影响的网络、设备和数据。

(5)修复难度:修复漏洞所需的难度和成本,包括修复的复杂度和影响范围。

根据以上因素,CVSS评级体系将漏洞分为以下几个等级:

(1)严重性等级:Critical(严重)、High(高危)、Medium(中危)、Low(低危)和None(无危)。

(2)评分范围:0-10,分数越高,漏洞越严重。 - DREAD评级体系

DREAD评级体系是一种基于风险评估的漏洞评级体系,它将漏洞的影响分为以下五个因素:

(1)破坏性(Damage):漏洞可能造成的破坏程度和影响范围。

(2)可靠性(Reproducibility):攻击者利用漏洞的可靠性和复现难度。

(3)影响范围(Exploitability):漏洞可能影响的系统和数据范围。

(4)受害者数量(Affected users):漏洞可能影响的用户数量。

(5)发现难度(Discoverability):漏洞的发现难度和对抗措施。

根据以上因素,DREAD评级体系将漏洞分为以下几个等级:

(1)DREAD等级:10-50,分数越高,漏洞越严重。

(2)评级等级:Critical(严重)、High(高危)、Medium(中危)、Low(低危)和Non(无危)。

三、漏洞评级的应用

漏洞评级是确定漏洞严重性和修复优先级的重要依据,它能够帮助安全团队更好地管理漏洞和分配资源,以便更好地保护系统和数据的安全。在实际应用中,漏洞评级应用广泛,包括以下几个方面:

- 漏洞扫描和漏洞管理

漏洞扫描和漏洞管理是保障系统安全的重要组成部分,漏洞评级可以帮助安全团队更好地理解漏洞的严重性和影响范围,以便更好地制定漏洞修复计划和分配人力资源。 - 漏洞修复和补丁管理

漏洞修复和补丁管理是保障系统安全的重要环节,漏洞评级可以帮助安全团队更好地确定漏洞的修复优先级,以便更好地保护系统和数据的安全。 - 漏洞披露和漏洞报告

漏洞披露和漏洞报告是信息安全领域的重要环节,漏洞评级可以帮助安全团队更好地评估漏洞的重要性和影响范围,以便更好地向相关方面披露漏洞并提供修复建议。 - 安全策略和安全决策。安全策略和安全决策是保障系统安全的重要手段,漏洞评级可以帮助安全团队更好地制定安全策略和决策,并合理分配资源和优化安全措施。

总之,漏洞评级在信息安全领域中占有重要地位,它可以帮助安全团队更好地理解漏洞的严重性和影响范围,以便更好地制定漏洞修复计划和分配人力资源,进而保障系统和数据的安全。

漏洞库和漏洞扫描流程

一、漏洞库

漏洞库是指一种用于存储漏洞信息的数据库,它包含各种类型的漏洞信息,如软件漏洞、网络漏洞、系统漏洞等。漏洞库通常由安全厂商、安全团队、漏洞研究人员等维护和更新,其目的是为了帮助用户更好地识别和修复系统和应用程序中的漏洞,从而提高系统和数据的安全性。

漏洞库主要包含以下几个方面的信息:

- 漏洞名称:漏洞的通用名称或者编号。

- 漏洞描述:漏洞的详细描述,包括漏洞的影响、攻击方式、修复建议等。

- 漏洞分类:漏洞的类型、级别、危害程度等。

- 漏洞发现者:漏洞的发现者或报告者。

- 漏洞公开日期:漏洞首次公开的日期。

- 漏洞修复建议:针对漏洞的修复建议,包括官方补丁、安全更新等。

- 漏洞参考链接:与漏洞相关的网页链接、安全公告等。

漏洞库的建立和维护需要投入大量的人力和物力,因此,通常由专业的安全厂商或安全团队来维护和更新。漏洞库的更新频率很高,以便及时收录最新的漏洞信息,为用户提供最及时、全面的漏洞信息。

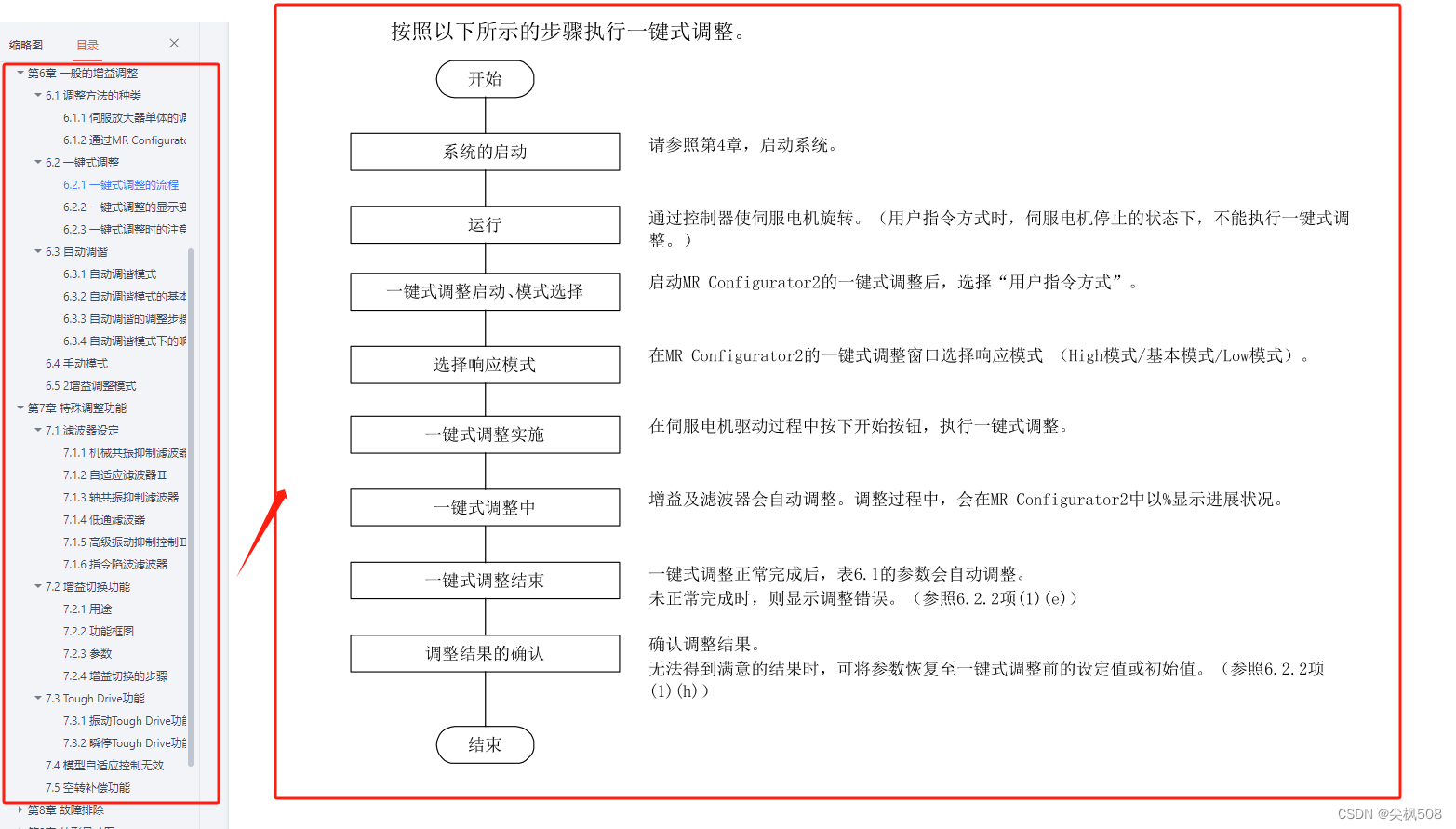

二、漏洞扫描流程

漏洞扫描是指通过使用专门的漏洞扫描工具对计算机系统和应用程序进行安全漏洞扫描,以发现可能存在的漏洞和安全风险。漏洞扫描主要包括以下几个步骤:

- 选择漏洞扫描工具

漏洞扫描工具是用于检测和分析漏洞的软件程序,常用的漏洞扫描工具包括Nessus、OpenVAS、Retina、Qualys等。在选择漏洞扫描工具时,需要综合考虑其功能、易用性、性能等因素。 - 预扫描准备

在进行漏洞扫描之前,需要做好预扫描准备工作,包括确定扫描目标、获取扫描目标的授权、查看网络拓扑等。 - 进行漏洞扫描

进行漏洞扫描时,需要设置扫描策略、扫描目标、扫描端口等。扫描策略一般包括快速扫描、全面扫描、定期扫描等。 - 分析扫描结果

漏洞扫描工具会生成漏洞扫描报告,需要对扫描结果进行分析和评估,确定漏洞的类型、等级、影响范围等。 - 修复漏洞

在确定了漏洞的类型、等级、影响范围后,需要及时采取措施修复漏洞。修复方法包括安装官方补丁、升级软件版本、关闭不必要的服务等。 - 重新扫描

在完成漏洞修复后,需要进行重新扫描以确认漏洞是否已经修复。漏洞扫描流程主要的步骤如上所述。下面,我们将详细介绍漏洞扫描的具体流程。 - 选择漏洞扫描工具

漏洞扫描工具是进行漏洞扫描的核心工具,选择合适的漏洞扫描工具至关重要。当选择漏洞扫描工具时,需要考虑以下几个方面:

- 功能:不同的漏洞扫描工具具有不同的功能,例如:扫描深度、扫描速度等。需要根据自己的需求选择合适的工具。

- 易用性:一些漏洞扫描工具可能比其他工具更容易使用,特别是对于那些没有安全经验或技能的人来说。

- 性能:扫描器的性能可以决定扫描器的速度。如果您需要快速扫描大量的漏洞,则需要使用性能更好的漏洞扫描工具。

- 价格:有些漏洞扫描工具是免费的,而其他工具则需要付费使用。需要根据自己的经济能力选择合适的工具。 - 预扫描准备

在进行漏洞扫描之前,需要做好预扫描准备工作。这包括:

- 确定扫描目标:确定您要扫描的目标,例如:服务器、应用程序等。

- 获取授权:获取管理员的授权,以便您能够扫描他们的系统和应用程序。

- 查看网络拓扑:查看目标系统和应用程序之间的网络拓扑。 - 进行漏洞扫描

在进行漏洞扫描时,需要设置扫描策略、扫描目标、扫描端口等。您需要选择扫描的类型,例如:快速扫描、全面扫描、定期扫描等。您还需要设置扫描目标,指定您要扫描的目标。您还需要指定扫描的端口,以便扫描器可以检测端口上可能存在的漏洞。 - 分析扫描结果

扫描完成后,漏洞扫描工具将生成漏洞扫描报告。您需要对扫描结果进行分析和评估,以确定漏洞的类型、等级、影响范围等。您需要查看漏洞报告中包含的详细信息,包括漏洞的名称、描述、危害程度、修复建议等。 - 修复漏洞

在确定了漏洞的类型、等级、影响范围后,需要及时采取措施修复漏洞。修复方法包括安装官方补丁、升级软件版本、关闭不必要的服务等。 - 重新扫描

在完成漏洞修复后,需要进行重新扫描以确认漏洞是否已经修复。这有助于验证您所采取的措施是否有效,并确保您的系统和应用程序的安全。漏洞扫描是一项重要的安全措施,可以帮助您及时发现漏洞并采取措施修复漏洞,从而提高系统和数据的安全性。

注:文章为通过网络收集整理,来源较多。近一段时间会整理成一个系列,仅为学习使用

相关文章:

AWVS漏洞扫描使用基础与介绍

漏洞扫描的基本概念和原理 漏洞扫描是指通过使用自动化工具和技术来检测和识别计算机系统和网络中可能存在的安全漏洞,用于帮助网络安全运维人员及时获取网络安全态势。漏洞扫描是网络安全中的重要环节,它可以帮助我们发现和修复网络中的安全漏洞&#x…...

Flink 维表关联

1、实时查询维表 实时查询维表是指用户在 Flink 算子中直接访问外部数据库,比如用 MySQL 来进行关联,这种方式是同步方式,数据保证是最新的。但是,当我们的流计算数据过大,会对外 部系统带来巨大的访问压力࿰…...

阳光蟹场小程序的盈利模式与思考深度

随着移动互联网的快速发展,小程序成为了各行各业进行数字化转型的重要工具之一。阳光蟹场小程序作为一款专为蟹场管理和销售提供支持的移动,其盈利模式也备受关注。本文将从阳光蟹场小程序的盈利途径、商业模式和对蟹场管理的影响等方面,深入…...

2-Java进阶知识总结-7-UDP-TCP

文章目录 网络编程概述网络编程三要素--IP地址IP地址--概念(IP:Internet Protocol)IP地址--分类IP地址--特殊的地址:127.0.0.1IP地址获取--DOS命令IP地址获取--InetAddress类 网络编程三要素--端口端口--概念端口号 网络编程三要素…...

C++数据结构X篇_19_排序基本概念及冒泡排序(重点是核心代码,冒泡是稳定的排序)

文章目录 1. 排序基本概念2. 冒泡排序2.1 核心代码2.2 冒泡排序代码2.3 查看冒泡排序的时间消耗2.4 冒泡排序改进版减小时间消耗 1. 排序基本概念 现实生活中排序很重要,例如:淘宝按条件搜索的结果展示等。 概念 排序是计算机内经常进行的一种操作,其目…...

工作:三菱伺服驱动器连接参数及其电机钢性参数配置与调整

工作:三菱伺服驱动器参数及电机钢性参数配置与调整 一、三菱PLC与伺服驱动器连接参数的设置 1. 伺服配置 单个JET伺服从站链接侧占用点数:Rx/Ry占用64点、RWw/RWr占用32点 图中配置了22个JET伺服从站,占用点数:Rx/Ry占用64222048点、RWw/RWr占用322…...

企事业单位/公司电脑文件透明加密保护 | 防泄密软件\系统!

推荐——「天锐绿盾电脑文件防泄密系统」 一款全面的企业/公司数据透明加密防泄密系统,旨在从源头上保障数据的安全和使用安全。 PC访问地址: https://isite.baidu.com/site/wjz012xr/2eae091d-1b97-4276-90bc-6757c5dfedee 它具有以下特点:…...

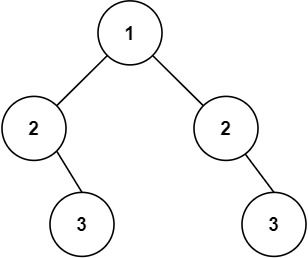

[Leetcode] 0101. 对称二叉树

101. 对称二叉树 题目描述 给你一个二叉树的根节点 root , 检查它是否轴对称。 示例 1: 输入:root [1,2,2,3,4,4,3] 输出:true示例 2: 输入:root [1,2,2,null,3,null,3] 输出:false提示&#…...

.NET、VUE利用RSA加密完成登录并且发放JWT令牌设置权限访问

后端生成公钥私钥 使用RSA.ToXmlString(Boolean) 方法生成公钥以及私钥。 RSACryptoServiceProvider rSA new(); string pubKey rSA.ToXmlString(false);//公钥 string priKey rSA.ToXmlString(true);//私钥 后端将生成的公钥发送给前端 创建一个get请求,将…...

go实现文件的读写

读文件 1.ioutil.ReadFile package mainimport ("fmt""io/ioutil" )func main() {filePath : "example.txt"data, err : ioutil.ReadFile(filePath)if err ! nil {fmt.Printf("无法读取文件:%v\n", err)return}fmt.Print…...

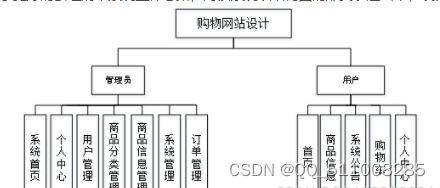

基于 nodejs+vue购物网站设计系统mysql

目 录 摘 要 I ABSTRACT II 目 录 II 第1章 绪论 1 1.1背景及意义 1 1.2 国内外研究概况 1 1.3 研究的内容 1 第2章 相关技术 3 2.1 nodejs简介 4 2.2 express框架介绍 6 2.4 MySQL数据库 4 第3章 系统分析 5 3.1 需求分析 5 3.2 系统可行性分析 5 3.2.1技术可行性:…...

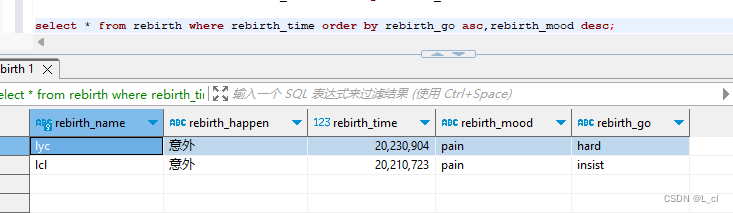

Mysql数据库 4.SQL语言 DQL数据操纵语言 查询

DQL数据查询语言 从数据表中提取满足特定条件的记录 1.单表查询 2.多表查询 查询基础语法 select 关键字后指定要查询到的记录的哪些列 语法:select 列名(字段名)/某几列/全部列 from 表名 [具体条件]; select colnumName…...

threejs(3)-详解材质与纹理

一、Matcap(MeshMatcapMaterial)材质原理与应用 Matcap是一张含有光照信息的贴图,通常是直接截取材质球截图来使用。因此Matcap可以很好的模拟静止光源下的光照效果。 最直接的方式就是直接使用在View空间下的模型法向量的xy分量去采样Matcap。 另外还有一种常见…...

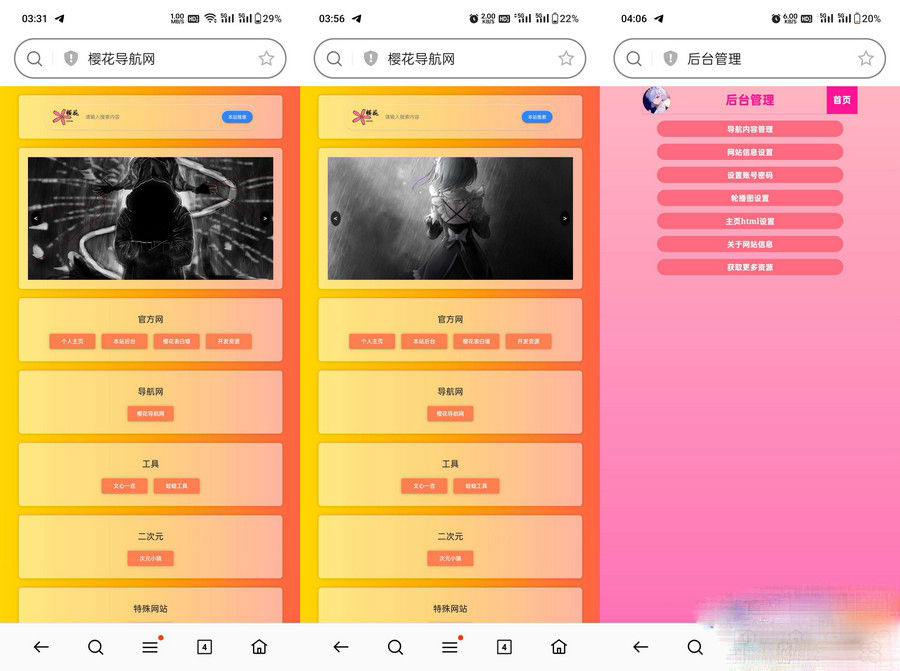

10月最新H5自适应樱花导航网站源码SEO增强版

10月最新H5自适应樱花导航网源码SEO增强版。非常强大的导航网站亮点就是对SEO优化比较好。 开发时PHP版本:7.3开发时MySQL版本:5.7.26 懂前端和PHP技术想更改前端页面的可以看:网站的前端页面不好看,你可以查看index目录&#x…...

探索SOCKS5与SK5代理在现代网络环境中的应用

随着互联网技术的飞速发展,网络安全成为了不容忽视的重要议题。其中,网络代理技术作为一种重要的网络安全手段,以其独特的功能和优势在网络安全领域占据了重要的位置。本文将探讨两种常见的代理技术:SOCKS5代理和SK5代理ÿ…...

有六家机器视觉公司今年11月份初放假到明年春节后,除夕不放假看住企业不跑路,不倒闭,明年大家日子会越来越甜

不幸的消息一个接着一个,请大家注意下面的消息 我已经收到已经有6家机器视觉公司今年11月份初放假到明年春节后,他们真的没有订单了,其中4家宣布员工可以自行寻找工作,今年除夕不放假是经济下行经济考量吗?看住企业不…...

【Linux】MAC帧协议 + ARP协议

文章目录 📖 前言1. 数据链路层2. MAC帧格式3. 再谈局域网4. ARP协议4.1 路由器的转发过程:4.2 ARP协议格式: 5. 如何获得目的MAC地址 📖 前言 在学完网络层IP协议之后,本章我们将继续向下沉一层,进入到数…...

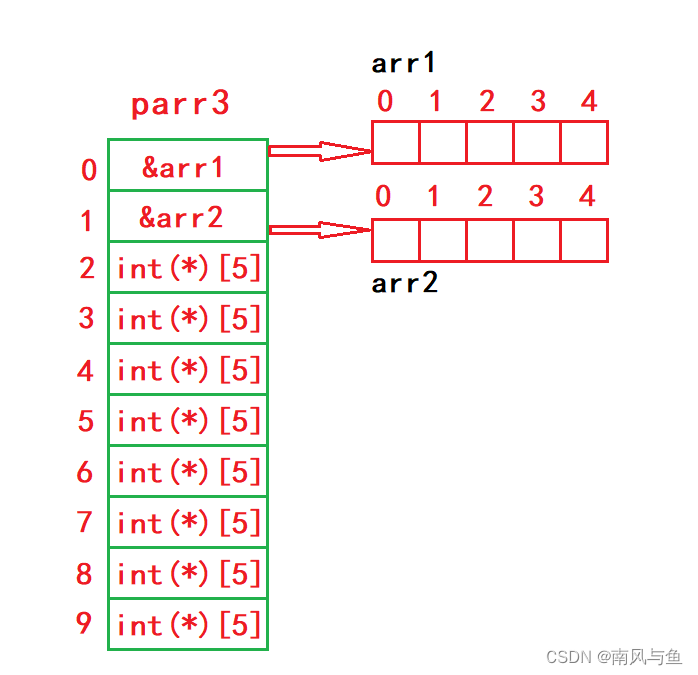

深入理解指针:【探索指针的高级概念和应用一】

目录 前言: 1. 字符指针 2. 指针数组 3.数组指针 3.1数组指针的定义 3.2 &数组名VS数组名 3.3数组指针的使用 前言: 🍂在了解今天的内容之前我们先复习一下指针的基本概念: 1,内存单元是有编号的ÿ…...

Leetcode周赛365补题(3 / 3)

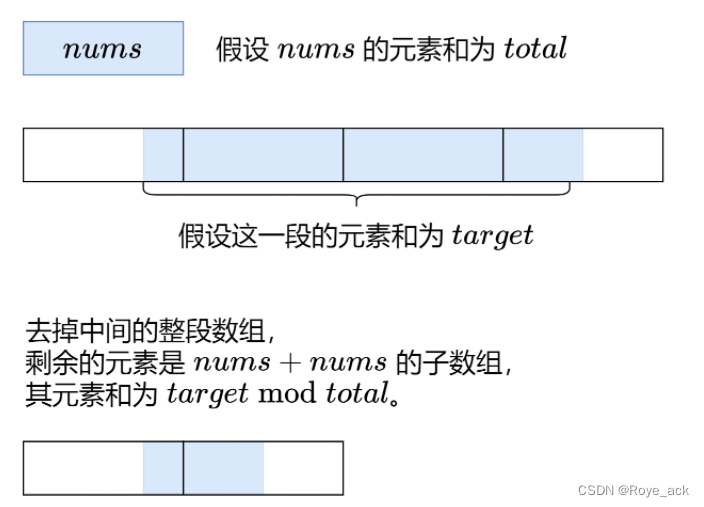

目录 1、2、有序三元组的最大值 - 预处理前后最大值 遍历 (1)预处理前后值遍历(枚举j) (2)枚举k 2、无限数组的最短子数组 - 前缀和 滑动窗口 1、2、有序三元组的最大值 - 预处理前后最大值 遍历 …...

)

Python基础入门例程13-NP13 格式化输出(三)

目录 描述 输入描述: 输出描述: 示例1 解答: 1)第一种strip函数 2)先删除左边,再删除右边的空格,使用.lstrip函数和 .rstrip函数 3) 使用replace函数 4)使用split和join函数,…...

测试微信模版消息推送

进入“开发接口管理”--“公众平台测试账号”,无需申请公众账号、可在测试账号中体验并测试微信公众平台所有高级接口。 获取access_token: 自定义模版消息: 关注测试号:扫二维码关注测试号。 发送模版消息: import requests da…...

《Qt C++ 与 OpenCV:解锁视频播放程序设计的奥秘》

引言:探索视频播放程序设计之旅 在当今数字化时代,多媒体应用已渗透到我们生活的方方面面,从日常的视频娱乐到专业的视频监控、视频会议系统,视频播放程序作为多媒体应用的核心组成部分,扮演着至关重要的角色。无论是在个人电脑、移动设备还是智能电视等平台上,用户都期望…...

中南大学无人机智能体的全面评估!BEDI:用于评估无人机上具身智能体的综合性基准测试

作者:Mingning Guo, Mengwei Wu, Jiarun He, Shaoxian Li, Haifeng Li, Chao Tao单位:中南大学地球科学与信息物理学院论文标题:BEDI: A Comprehensive Benchmark for Evaluating Embodied Agents on UAVs论文链接:https://arxiv.…...

Cesium1.95中高性能加载1500个点

一、基本方式: 图标使用.png比.svg性能要好 <template><div id"cesiumContainer"></div><div class"toolbar"><button id"resetButton">重新生成点</button><span id"countDisplay&qu…...

)

论文解读:交大港大上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(一)

宇树机器人多姿态起立控制强化学习框架论文解析 论文解读:交大&港大&上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化学习框架(一) 论文解读:交大&港大&上海AI Lab开源论文 | 宇树机器人多姿态起立控制强化…...

【配置 YOLOX 用于按目录分类的图片数据集】

现在的图标点选越来越多,如何一步解决,采用 YOLOX 目标检测模式则可以轻松解决 要在 YOLOX 中使用按目录分类的图片数据集(每个目录代表一个类别,目录下是该类别的所有图片),你需要进行以下配置步骤&#x…...

RSS 2025|从说明书学习复杂机器人操作任务:NUS邵林团队提出全新机器人装配技能学习框架Manual2Skill

视觉语言模型(Vision-Language Models, VLMs),为真实环境中的机器人操作任务提供了极具潜力的解决方案。 尽管 VLMs 取得了显著进展,机器人仍难以胜任复杂的长时程任务(如家具装配),主要受限于人…...

Go语言多线程问题

打印零与奇偶数(leetcode 1116) 方法1:使用互斥锁和条件变量 package mainimport ("fmt""sync" )type ZeroEvenOdd struct {n intzeroMutex sync.MutexevenMutex sync.MutexoddMutex sync.Mutexcurrent int…...

详细解析)

Caliper 负载(Workload)详细解析

Caliper 负载(Workload)详细解析 负载(Workload)是 Caliper 性能测试的核心部分,它定义了测试期间要执行的具体合约调用行为和交易模式。下面我将全面深入地讲解负载的各个方面。 一、负载模块基本结构 一个典型的负载模块(如 workload.js)包含以下基本结构: use strict;/…...

【FTP】ftp文件传输会丢包吗?批量几百个文件传输,有一些文件没有传输完整,如何解决?

FTP(File Transfer Protocol)本身是一个基于 TCP 的协议,理论上不会丢包。但 FTP 文件传输过程中仍可能出现文件不完整、丢失或损坏的情况,主要原因包括: ✅ 一、FTP传输可能“丢包”或文件不完整的原因 原因描述网络…...