项目综合实训,vrrp+bfd,以及策略路由的应用

目录

一. 项目需求

二. Visio设备画图

三. 设备选型

三.vlan规划

四.Ip地址规划

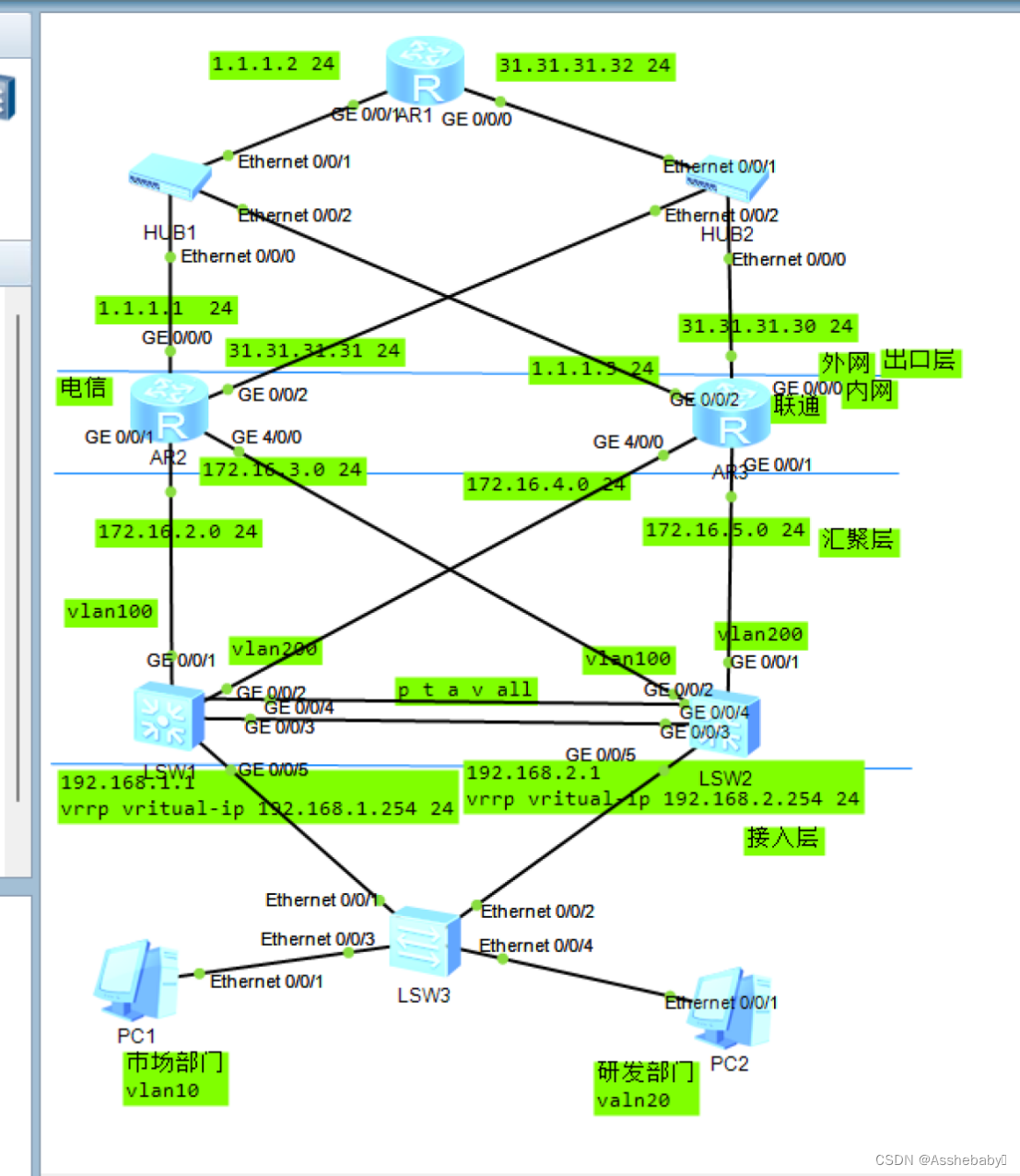

五.实验拓扑图

六.配置过程及结果

1.S1作为VLAN10的主网关和根桥,S2作为vlan20的主网关和根桥

2.R1和R2作为出口设备互为备份;连接不同运营商实现双出口链路上连,互为备份;

3.Vlan 10用户正常使用左边链路访问互联网,vlan20用户正常使用右边链路访问互联网

4.主机IP动态获取,但是市场部经理主机要求每次获得同一个IP地址

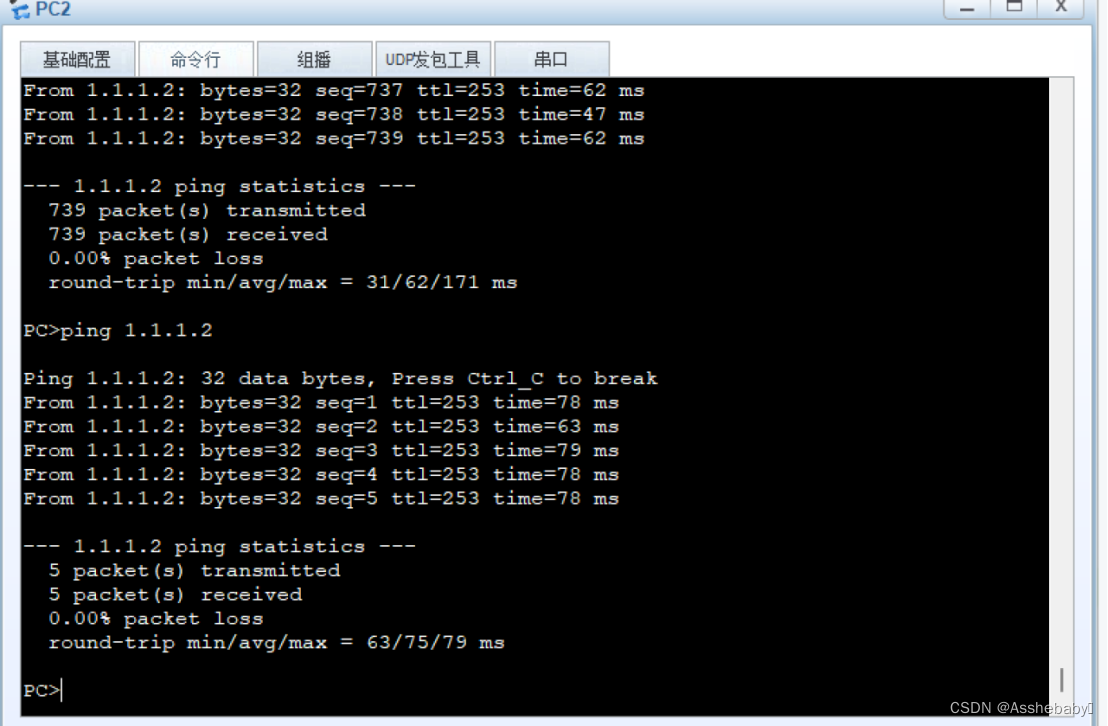

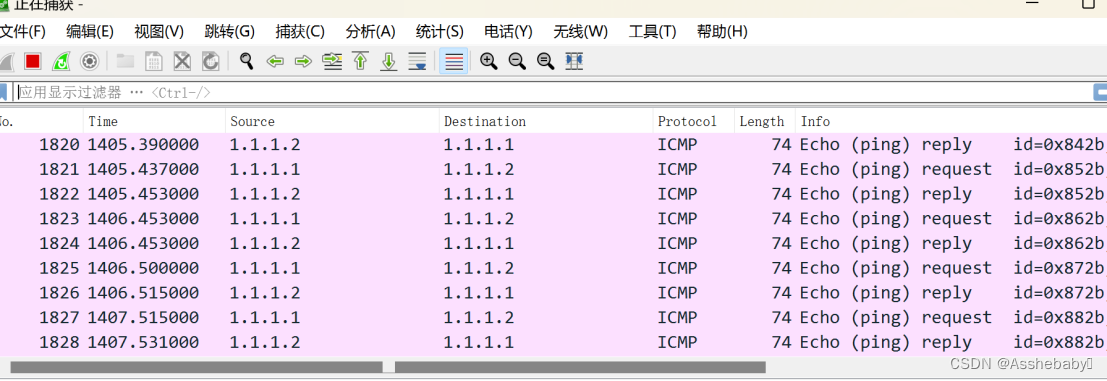

5.内网主机可以访问外网

6.IP规划要求:内网采用192.168.X.0/24,其中X替换为自己的学号,学号为10,可以选择192.168.10/24和192.168.20/24网段;设备互联采用172.16.1.0/24网段;公网地址有一字节为自己的学号。

实训要求:

根据网络规划图完成IP地址规划表、设备选型,并采用适当的技术满足网络高可靠性需求。

测试要求:

- 接入交换机一条上行链路故障;

- 核心层交换机一台故障;

- 出口路由器连接电信宽带链路故障;

4.电信运营商故障;

逐─测试以上场景内网访问外网联通性。

设备管理规划

设备图形:

s5735:

Ar8700:

华为设备路由器交换机采用的是vrp(通用路由平台)系统,服务器采用的是欧拉的操作系统

| 产品名字 | 产品型号 | 设备命名 | 登录密码 |

| 路由器 | Ar8700 | Dianxin | 123456 |

| 路由器 | Ar8700 | Dianxin | 123456 |

| 路由器 | Ar8700 | Liantong | 123456 |

| 路由器 | Ar8700 | R3 | 123456 |

| 交换机 | S5735 | S1 | 123456 |

| 交换机 | S5735 | S2 | 123456 |

| 交换机 | S3700 | S3 | 123456 |

| 集线器 | Hub | H1 | |

| 集线器 | Hub | H2 |

三.vlan规划

| Vlan id | VLAN用途 | IP网段 |

| Vlan10 | 市场部门 | 192.168.1.0/24 |

| Vlan20 | 研发部 | 192.168.2.0/24 |

| Vlan100 | 交换机与电信互联 | 172.16.2.0/24 |

| Vlan200 | 交换机与联通互联 | 172.16.4.0/24 |

四.Ip地址规划

| 产品型号 | 设备命名 | 接口 | Ip地址 |

| AR2220 | Dianxin | G0/0/1 | 172.16.2.1/24 |

| AR2220 | Dianxin | G0/0/2 | 13.13.13.13/24 |

| AR2220 | Dianxin | G0/0/0 | 1.1.1.1/24 |

| AR2220 | Dianxin | G4/0/0 | 172.16.4.1/24 |

| Ar2220 | Liantong | G0/0/1 | 172.16.5.1/24 |

| Ar2220 | Liantong | G0/0/2 | 37.37.37.37/24 |

| Ar2220 | Liantong | G0/0/0 | 31.31.31.31/24 |

| Ar2220 | Liantong | G4/0/0 | 172.16.4.2/24 |

| Ar2220 | R3 | G0/0/1 | 1.1.1.2/24 |

| Ar2220 | R3 | G0/0/0 | 31.31.31.32/24 |

| AR2220 | R3 | Loopback0 | 8.8.8.8/32 |

| S5700 | S1 | G0/0/1 | Vlan100 |

| S5700 | S1 | G0/0/2 | Vlan200 |

| S5700 | S1 | G0/0/3 | E-trunk 1 |

| S5700 | S1 | G0/0/4 | E-trunk 1 |

| S5700 | S2 | G0/0/1 | Vlan200 |

| S5700 | S2 | G0/0/2 | Vlan100 |

| S5700 | S2 | G0/0/3 | E-trunk 1 |

| S5700 | S2 | G0/0/4 | E-trunk 1 |

五.实验拓扑图

六.配置过程及结果

基础配置

Vlan划分以及IP配置

交换机配置

S3

<Huawei>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

[Huawei]sys S3 //更改设备的名称命名为S3

[S3] v b 10 20

[S3]int e0/0/1 //打开e0/0/1接口

[S3-Ethernet0/0/1]p l t //配置该接口的端口类型为trunk

[S3-Ethernet0/0/1]p t a v 10 20 //配置放行vlan为10 20

[S3-Ethernet0/0/1]int e0/0/2 //打开e0/0/2接口

[S3-Ethernet0/0/2]p l t //配置该接口的端口类型为trunk

[S3-Ethernet0/0/2]p t a v 10 20 //配置放行vlan为10 20

[S3-Ethernet0/0/1]int e0/0/3 //打开e0/0/3接口

[S3-Ethernet0/0/3]p l a //配置端口类型为access

[S3-Ethernet0/0/3]p d v 10 //配置入接口打上标签出接口摘掉标签10

[S3-Ethernet0/0/3]int e0/0/4 //打开e0/0/4接口

[S3-Ethernet0/0/4]p l a //配置端口类型为access

[S3-Ethernet0/0/4]p d v 20 //配置入接口打上标签出接口摘掉标签20

S1

<Huawei>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

[Huawei]sy s1 //更改设备的名称命名为S3

[s1]un in en

Info: Information center is disabled.

[s1]v b 10 20 100 200 300 // 创建vlan 10 20 100 200 300

Info: This operation may take a few seconds. Please wait for a moment...done.

[s1]int g0/0/5 //打开g0/0/5接口

[s1-GigabitEthernet0/0/5]p l t //配置该接口的端口类型为trunk

[s1-GigabitEthernet0/0/5]p t a v 10 20 //配置放行vlan为10 20

[s1-GigabitEthernet0/0/5]q //退出系统视图

[s1]int e 1 //打开Eth-Trunk 1接口

[s1-Eth-Trunk1]q

[s1]int g0/0/3 //打开g0/0/3接口

[s1-GigabitEthernet0/0/3]e 1 //将当前接口加入到Eth-Trunk1中。

[s1-GigabitEthernet0/0/3]int g0/0/4 //打开g0/0/4接口

[s1-GigabitEthernet0/0/4] e l //将当前接口加入到Eth-Trunk1中。

[s1]int g0/0/2 //打开g0/0/2接口

[s1-GigabitEthernet0/0/2]p l a //配置端口类型为access

[s1-GigabitEthernet0/0/2]p d v 200 //配置入接口打上标签出接口摘掉标签200

[s1-GigabitEthernet0/0/2]int g0/0/1 //打开g0/0/1接口

[s1-GigabitEthernet0/0/1]p l a //配置端口类型为access

[s1-GigabitEthernet0/0/1]p d v 100 //配置入接口打上标签出接口摘掉标签100

[s1-GigabitEthernet0/0/1]int e 1 //打开Eth-Trunk 1接口

[s1-Eth-Trunk1]p l t //配置该接口的端口类型为trunk

[s1-Eth-Trunk1]p t a v 300 10 20 100 200//配置放行vlan为300 10 20 100 200(这里放行了两个交换机的所有vlan)

[s1-Eth-Trunk1]q //返回上一级

[s1]int v 10 //打开vlanif10的虚拟接口

[s1-Vlanif10]ip add 192.168.1.1 24 //配置ip地址

[s1-Vlanif10]q //返回上一级

[s1]int v 300 //打开vlanif300的虚拟接口

[s1-Vlanif300]ip add 172.16.1.1 24 //配置ip地址

[s1-Vlanif300]int v 100 //打开vlanif100的虚拟接口

[s1-Vlanif100]ip add 1.1.1.2 24 //配置ip地址

[s1-Vlanif100]int v 200 //打开vlanif100的虚拟接口

[s1-Vlanif200]ip add 3.3.3.4 24 //配置ip地址

[s1]int v 20 //打开vlanif100的虚拟接口

[s1-Vlanif20]ip add 192.168.2.2 24 //配置ip地址

S2

<Huawei>sy

Enter system view, return user view with Ctrl+Z.

[Huawei]sys s2

[s2]v b 10 20 100 300 200 // 创建vlan 10 20 100 300 200

[s2]un in en

Info: Information center is disabled.

[s2]int g0/0/5 //打开g0/0/5接口

[s2-GigabitEthernet0/0/5]p l t //配置该接口的端口类型为trunk

[s2-GigabitEthernet0/0/5]p t a v 10 20 //配置放行vlan为10 20

[s2-GigabitEthernet0/0/5]int e 1 //打开Eth-Trunk 1接口

[s2-Eth-Trunk1]q

[s2]int g0/0/3 //打开g0/0/3接口

[s2-GigabitEthernet0/0/3]e 1 //将当前接口加入到Eth-Trunk1中。

Info: This operation may take a few seconds. Please wait for a moment...done.

[s2-GigabitEthernet0/0/3]int g0/0/4 //打开g0/0/4接口

[s2-GigabitEthernet0/0/4]e 1 //将当前接口加入到Eth-Trunk1中。

Info: This operation may take a few seconds. Please wait for a moment...done.

[s2-GigabitEthernet0/0/4]int g0/0/2 //打开g0/0/2接口

[s2-GigabitEthernet0/0/2]p l a //配置端口类型为access

[s2-GigabitEthernet0/0/2]p d v 100 //配置入接口打上标签出接口摘掉标签100

[s2-GigabitEthernet0/0/2]int g0/0/1 //打开g0/0/2接口

[s2-GigabitEthernet0/0/1]p l a //配置端口类型为access

[s2-GigabitEthernet0/0/1]p d v 200//配置入接口打上标签出接口摘掉标签200

[s2-GigabitEthernet0/0/1]int e 1 //打开Eth-Trunk 1接口

[s2-Eth-Trunk1]p l t //配置该接口的端口类型为trunk

[s1-Eth-Trunk1]p t a v 300 10 20 100 200//配置放行vlan为300 10 20 100 200(这里放行了两个交换机的所有vlan)

[s2-Eth-Trunk1]int v 10 //打开vlanif10的虚拟接口

[s2-Vlanif10]ip add 192.168.1.2 24 //配置ip地址

[s2-Vlanif10]int v 20 //打开vlanif20的虚拟接口

[s2-Vlanif20]ip add 192.168.2.1 24 //配置ip地址

[s2-Vlanif20]int v 300 //打开vlanif300的虚拟接口

[s2-Vlanif300]ip add 172.16.1.2 24 //配置ip地址

[s2-Vlanif300]int v 100 //打开vlanif100的虚拟接口

[s2-Vlanif100]ip add 9.9.9.10 24 //配置ip地址

[s2-Vlanif100]int v 200 //打开vlanif200的虚拟接口

[s2-Vlanif200]ip add 10.10.10.11 24 池

isnxin

<Huawei>sy

Enter system view, return user view with Ctrl+Z.

[Huawei]sy dianxin //更改设备的名称命名为dianxin

[dianxin]int g0/0/0 //打开g0/0/0接口

[dianxin-GigabitEthernet0/0/0]ip add 2.2.2.2 24 //配置ip地址

[dianxin-GigabitEthernet0/0/0]int g0/0/1 //打开g0/0/1接口

[dianxin-GigabitEthernet0/0/1]ip add 1.1.1.1 24 //配置ip地址

[dianxin-GigabitEthernet0/0/1]int g0/0/2 //打开g0/0/2接口

[dianxin-GigabitEthernet0/0/2]ip add 13.13.13.13 24 //配置ip地址

[dianxin-GigabitEthernet0/0/2]int g4/0/0 //打开g0/0/4接口

[dianxin-GigabitEthernet4/0/0]ip add 9.9.9.9 24 //配置ip地址

Liantong

<Huawei>sy

Enter system view, return user view with Ctrl+Z.

[Huawei]sy liantong //更改设备的名称命名为liantong

[liantong]int g0/0/0 //打开g0/0/0接口

[liantong-GigabitEthernet0/0/0]ip add 31.31.31.31 24 //配置ip地址

[liantong-GigabitEthernet0/0/0]int g0/0/2 //打开g0/0/2接口

[liantong-GigabitEthernet0/0/2]ip add 37.37.37.37 24 //配置ip地址

[liantong-GigabitEthernet0/0/2]int g4/0/0 //打开g4/0/0接口

[liantong-GigabitEthernet4/0/0]ip add 3.3.3.3 24 //配置ip地址

[liantong-GigabitEthernet4/0/0]int g0/0/1 //打开g0/0/1 接口

[liantong-GigabitEthernet0/0/1]ip add 10.10.10.10 24 //配置ip地址

Ip地址池和网关配置

S2

<s2>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

[s2]dhcp e //启动DHCP

Info: The operation may take a few seconds. Please wait for a moment.done.

[s2]int v 10 //打开vlanif10的虚拟接口

[s2-Vlanif10]dhcp sel int //使能接口采用接口地址池的DHCP服务器功能

[s2-Vlanif10]dhcp server static-bind ip-address 192.168.1.253 mac-address 5489-9858-03F4 //配置将接口地址池中的IP地址与DHCP客户端MAC地址绑定。

[s2-Vlanif10]int v 20 //打开vlanif20的虚拟接口

[s2-Vlanif20]dhcp sel int //使能接口采用接口地址池的DHCP服务器功能

S1

<s1>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

[s1]dhcp e //启动DHCP

Info: The operation may take a few seconds. Please wait for a moment.done.

[s1]int v 10 //打开vlanif10的虚拟接口

[s1-Vlanif10]dhcp sel int //使能接口采用接口地址池的DHCP服务器功能

[s1-Vlanif10]dhcp ser

[s1-Vlanif10]dhcp server s

[s1-Vlanif10]dhcp server static-bind ip

[s1-Vlanif10]dhcp server static-bind ip-address 192.168.1.253 ma

[s1-Vlanif10]dhcp server static-bind ip-address 192.168.1.253 mac-address 5489-9858-03F4 //配置将接口地址池中的IP地址与DHCP客户端MAC地址绑定。

[s1-Vlanif10]int v 20 //打开vlanif20的虚拟接口

[s1-Vlanif20]dhcp sel int //使能接口采用接口地址池的DHCP服务器功能

Mstp配置

S1

<s1>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

[s1]stp mode mstp //配置交换设备的生成树协议工作模式为MSTP

[s1]stp region-configuration //进入MST域视图。

[s1-mst-region]region-name lwh //配置交换设备的MST域名为lwh

[s1-mst-region]instance 1 vlan 10 //将实例1划分到vlan10中

[s1-mst-region]instance 2 vlan 20 //将实例2划分到vlan20中

[s1-mst-region]active region-configuration //激活MST域配置。

Info: This operation may take a few seconds. Please wait for a moment...done.

[s1-mst-region]q

[s1]stp instance 1 root primary //将实例1设置为主根

[s1]stp instance 2 root secondary //将实例2设置为备根

S2

<s2>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

[s2]stp mode mstp //配置交换设备的生成树协议工作模式为MSTP

[s2]stp region-configuration //进入MST域视图。

[s2-mst-region]region-name lwh //配置交换设备的MST域名为lwh

[s2-mst-region]instance 1 vlan 10 //将实例1划分到vlan10中

[s2-mst-region]instance 2 vlan 20 //将实例2划分到vlan20中

[s2-mst-region]active region-configuration //激活MST域配置。

Info: This operation may take a few seconds. Please wait for a moment...done.

[s2-mst-region]q

[s2]stp instance 1 root secondary //将实例1设置为主根

[s2]stp instance 2 root primary //将实例2设置为备根

S3

<S3>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

[S3]stp mode mstp //配置交换设备的生成树协议工作模式为MSTP

[S3]stp region-configuration //进入MST域视图。

[S3-mst-region]instance 1 vlan 10 //将实例1划分到vlan10中

[S3-mst-region]instance 2 v 20 //将实例2划分到vlan20中

[S3-mst-region]region-name lwh //配置交换设备的MST域名为lwh

[S3-mst-region]active region-configuration //激活MST域配置。

Info: This operation may take a few seconds. Please wait for a moment...done.

[S3-mst-region]q

效果

[S3]dis stp instance 1 b

MSTID Port Role STP State Protection

1 Ethernet0/0/1 ROOT FORWARDING NONE

1 Ethernet0/0/2 ALTE DISCARDING NONE

1 Ethernet0/0/3 DESI FORWARDING NONE

[S3]dis stp instance 2 b

MSTID Port Role STP State Protection

2 Ethernet0/0/1 ALTE DISCARDING NONE

2 Ethernet0/0/2 ROOT FORWARDING NONE

2 Ethernet0/0/4 DESI FORWARDING NONE

[S3]

Vrrp和bfd在交换机上的配置

S1

<s1>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

[s1]int v 10 //进入vlanif10

[s1-Vlanif10]vrrp vrid 1 virtual-ip 192.168.1.254 //创建VRRP1备份组并为备份组指定虚拟IPv1地址为192.168.1.254

[s1-Vlanif10]vrrp vrid 1 priority 110 //配置设备在VRRP1备份组中的优先级为110

[s1-Vlanif10]q //返回上一级

[s1]int v 20 //进入vlanif20

[s1-Vlanif20]vrrp vrid 2 virtual-ip 192.168.2.254 //创建VRRP2备份组并为备份组指定虚拟IPv2地址为192.168.2.254

[s1-Vlanif20]vrrp vrid 2 priority 90 //配置设备在VRRP2备份组中的优先级为90

S2

<s2>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

[s2]int v 10 //进入vianif10

[s2-Vlanif10]vrrp vrid 1 virtual-ip 192.168.1.254 //创建VRRP1备份组并为备份组指定虚拟IPv1地址为192.168.1.254

[s2-Vlanif10]vrrp vrid 1 priority 90 //配置设备在VRRP1备份组中的优先级为90

[s2-Vlanif10]int v 20 //进入vlanif20

[s2-Vlanif20]vrrp vrid 2 virtual-ip 192.168.2.254 //创建VRRP2备份组并为备份组指定虚拟IPv2地址为192.168.2.254

[s2-Vlanif20]vrrp vrid 2 priority 110 //配置设备在VRRP2备份组中的优先级为110

[s2-Vlanif20]

S1

<s2>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

[s1]bfd lwh bind peer-ip 192.168.2.1 source-ip 192.168.2.2 auto //创建静态标识符自协商bfd会话,本端 192.168.2.2,对端192.168.2.1

[s1-bfd-session-lwh]discriminator local 2 //配置静态bfd会话的本地标识符和远端标识符2

[s1-bfd-session-lwh]discriminator remote 1 //配置静态bfd会话的本地标识符和远端标识符1

[s1-bfd-session-lwh]min-tx-interval 101 //配置bfd报文的发送间隔101

[s1-bfd-session-lwh]min-rx-interval 102 //配置bfd报文的发送间隔102

[s1-bfd-session-lwh]commit //提交配置

[s1-bfd-session-lwh]q //返回上一级

[s1]bfd lsl bind peer-ip 192.168.1.2 source-ip 192.168.1.1 auto //创建静态标识符自协商bfd会话,本端 192.168.1.1,对端192.168.1.2

[s1-bfd-session-lsl]discriminator local 3 //配置静态bfd会话的本地标识符和远端标识符3

[s1-bfd-session-lsl]discriminator remote 4 //配置静态bfd会话的本地标识符和远端标识符4

[s1-bfd-session-lsl]min-tx-interval 103 //配置bfd报文的发送间隔103

[s1-bfd-session-lsl]min-rx-interval 104 //配置bfd报文的发送间隔104

[s1-bfd-session-lsl]commit //提交配置

S2

<s2>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

[s2]bfd //启动bfd

[s2-bfd]q //返回上一级

[s2]bfd lwh bind peer-ip 192.168.2.2 source-ip 192.168.2.1 auto //创建静态标识符自协商bfd会话,本端 192.168.2.1,对端192.168.2.2

[s2-bfd-session-lwh]discriminator local 1 //配置静态bfd会话的本地标识符和远端标识符1

[s2-bfd-session-lwh]discriminator remote 2 //配置静态bfd会话的本地标识符和远端标识符2

[s2-bfd-session-lwh]min-tx-interval 102 //配置bfd报文的发送间隔102

[s2-bfd-session-lwh]min-tx-interval 101 //配置bfd报文的发送间隔101

[s2-bfd-session-lwh]commit //提交配置

[s2-bfd-session-lwh]q //返回上一级

[s2]bfd lsl bind peer-ip 192.168.1.1 source-ip 192.168.1.2 auto //创建静态标识符自协商bfd会话,本端 192.168.1.2,对端192.168.1.1

[s2-bfd-session-lsl]discriminator local 4 //配置静态bfd会话的本地标识符和远端标识符4

[s2-bfd-session-lsl]discriminator remote 3 //配置静态bfd会话的本地标识符和远端标识符3

[s2-bfd-session-lsl]min-tx-interval 103 //配置bfd报文的发送间隔103

[s2-bfd-session-lsl]min-rx-interval 104 //配置bfd报文的发送间隔104

[s2-bfd-session-lsl]commit //提交配置

[s2-bfd-session-lsl]q //返回上一级

效果

<s1>dis bfd session all

--------------------------------------------------------------------------------

Local Remote PeerIpAddr State Type InterfaceName

--------------------------------------------------------------------------------

8192 8192 192.168.2.1 Up S_AUTO_PEER -

3 4 192.168.1.2 Up S_IP_PEER -

--------------------------------------------------------------------------------

Total UP/DOWN Session Number : 2/0

策略路由(s2)

<s1>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

第一步

[s1]acl 3000 //创建acl 3000

[s1-acl-adv-3000]rule 5 permit ip source 192.168.1.0 0.0.0.255 //创建规则5允许ip地址为192.168.1.0 0.0.0.255通过

[s1-acl-adv-3000]q //返回上一级

[s1]acl 3001 //创建acl 3001

[s1-acl-adv-3001]rule 5 permit ip source 192.168.2.0 0.0.0.255 //创建规则5允许ip地址为192.168.2.0 0.0.0.255通过

[s1-acl-adv-3001]q //返回上一级

第二步

[s1]traffic classifier todianxin //进入电信流分类视图

[s1-classifier-todianxin]if-match acl 3000 //在流分类中创建基于acl3000进行分类的匹配规则

[s1-classifier-todianxin]q //返回上一级

[s1]traffic classifier toliantong //进入联通流分类视图

[s1-classifier-toliantong]if-match acl 3001 //在流分类中创建基于acl3001进行分类的匹配规则

[s1-classifier-toliantong]q //返回上一级

第三步

[s1]traffic behavior todianxin //进入电信流行为视图

[s1-behavior-todianxin]redirect ip-nexthop 172.16.3.1 //在流行为中创建将报文重定向到单个下一条172.16.3.1的动作

[s1-behavior-todianxin]q //返回上一级

[s1]traffic behavior toliantong //进入联通流行为视图

[s1-behavior-toliantong]redirect ip-nexthop 172.16.5.1 //在流行为中创建将报文重定向到单个下一条172.16.5.1的动作

[s1-behavior-toliantong]q //返回上一级

第四步

[s1]traffic policy 1 //创建一个策略1

[s1-trafficpolicy-1]classifier todianxin behavior todianxin //绑定电信流分类和流行为

[s1-trafficpolicy-1]classifier toliantong behavior toliantong //绑定联通流分类和流行为

[s1-trafficpolicy-1]q //返回上一级

第五步

[s1]int g0/0/5 //进入g0/0/5接口

[s1-GigabitEthernet0/0/5]traffic-policy 1 inbound //在g/0/0/5入接口应用该策略

<s2>sy //进入系统视图

Enter system view, return user view with Ctrl+Z.

第一步

[s2]acl 3000 //创建acl 3000

[s2-acl-adv-3000]rule 5 permit ip source 192.168.1.0 0.0.0.255 //创建规则5允许ip地址为192.168.1.0 0.0.0.255通过

[s2-acl-adv-3000]q //返回上一级

[s2]acl 3001 //创建acl 3001

[s2-acl-adv-3001]rule 5 permit ip source 192.168.2.0 0.0.0.255 //创建规则5允许ip地址为192.168.2.0 0.0.0.255通过

[s2-acl-adv-3001]q //返回上一级

第二步

[s2]traffic classifier todianxin //进入电信流分类视图

[s2-classifier-todianxin]if-match acl 3000 //在流分类中创建基于ACL3000进行分类的匹配规则

[s2-classifier-todianxin]q //返回上一级

[s2]traffic classifier toliantong //进入联通流分类视图

[s2-classifier-toliantong]if-match acl 3001 //在流分类中创建基于ACL3001进行分类的匹配规则

[s2-classifier-toliantong]q //返回上一级

第三步

[s2]traffic behavior todianxin //进入电信流行为视图

[s2-behavior-todianxin]redirect ip-nexthop 172.16.2.1 //在流行为中创建将报文重定向到单个下一条172.16.4.1的动作

[s2-behavior-todianxin]q //返回上一级

[s2]traffic behavior toliantong //进入联通流行为视图

[s2-behavior-toliantong]redirect ip-nexthop 172.16.4.1 //在流行为中创建将报文重定向到单个下一条172.168.4.1的动作

[s2-behavior-toliantong]q //返回上一级

第四步

[s2]traffic policy 1 //创建一个策略1

[s2-trafficpolicy-1]classifier todianxin behavior todianxin //绑定电信流分类和流行为

[s2-trafficpolicy-1]classifier toliantong behavior toliantong //绑定联通流分类和流行为

[s2-trafficpolicy-1]q //返回上一级

第五步

[s2]int g0/0/5 //进入g0/0/5接口

[s2-GigabitEthernet0/0/5]traffic-policy 1 inbound //在g/0/0/5入接口应用该策略

Ospf配置

S1

[s1]ospf

[s1-ospf-1]dis th

#

ospf 1 //osdf进程1

area 0.0.0.0 //进入区域0

network 192.168.1.0 0.0.0.255 //宣告网段

network 192.168.2.0 0.0.0.255 //宣告网段

network 172.16.2.0 0.0.0.255 //宣告网段

network 172.16.4.0 0.0.0.255 //宣告网段

#

Return //从除用户视图外的其他视图退回到用户视图

S2

[s2-ospf-1]dis th

#

ospf 1 //osdf进程1

area 0.0.0.0 //进入区域0

network 172.16.3.0 0.0.0.255 //宣告网段

network 172.16.5.0 0.0.0.255 //宣告网段

network 172.16.1.0 0.0.0.255 //宣告网段

#

Return //从除用户视图外的其他视图退回到用户视图

[s2-ospf-1]

R1

#

ospf 1 //osdf进程1

area 0.0.0.0 //进入区域0

network 172.16.2.0 0.0.0.255 //宣告网段

network 172.16.3.0 0.0.0.255 //宣告网段

#

R2

[V200R003C00]

#

ospf 1 //ospf 进程1

area 0.0.0.0 //进入区域0

network 172.16.4.0 0.0.0.255 //宣告网段

network 172.16.5.0 0.0.0.255 //宣告网段

#

Return //从除用户视图外的其他视图退回到用户视图

静态地址配置

S1

ip route-static 0.0.0.0 0.0.0.0 172.16.2.1 //这是一条缺省路由,默认优先级为60

ip route-static 0.0.0.0 0.0.0.0 172.16.4.1 //这是一条缺省路由,默认优先级为60

S2

ip route-static 0.0.0.0 0.0.0.0 172.16.5.1 //这是一条缺省路由,默认优先级为60

ip route-static 0.0.0.0 0.0.0.0 172.16.3.1 //这是一条缺省路由,默认优先级为60

R1

#

ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 //这是一条缺省路由,默认优先级为60

ip route-static 0.0.0.0 0.0.0.0 31.31.31.32 preference 50 //设置ipv4静态路由的缺省优先级为50

#

ip route-static 0.0.0.0 0.0.0.0 31.31.31.32 //这是一条缺省路由,默认优先级为60

ip route-static 0.0.0.0 0.0.0.0 1.1.1.2 preference 50 //设置ipv4静态路由的缺省优先级为50

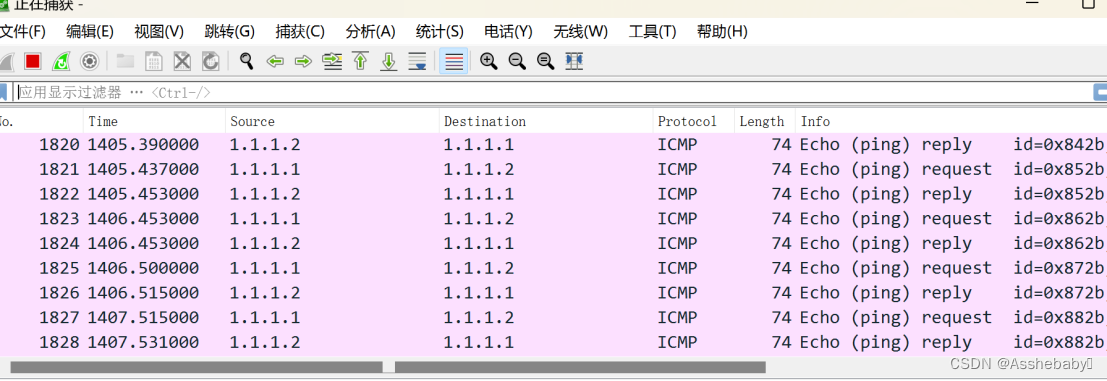

效果

相关文章:

项目综合实训,vrrp+bfd,以及策略路由的应用

目录 一. 项目需求 二. Visio设备画图 三. 设备选型 三.vlan规划 四.Ip地址规划 五.实验拓扑图 六.配置过程及结果 项目需求 1.S1作为VLAN10的主网关和根桥,S2作为v…...

[架构之路-246/创业之路-77]:目标系统 - 纵向分层 - 企业信息化的呈现形态:常见企业信息化软件系统 - 客户关系管理系统CRM

目录 前言: 一、企业信息化的结果:常见企业信息化软件 1.1 客户关系管理系统CRM 1.1.1 什么是客户关系管理系统 1.1.2 CRM总体架构 1.1.3 什么类型的企业需要CRM 1.1.4 创业公司在什么阶段需要CRM 1.1.5 研发型创业公司什么时候需要CRM 1.1.6 C…...

python manage.py createsuperuser运行错误

我把思念作笺,随风而去,落在你常路过的那个街角… 错误复现 PS D:\教学文件\Django\djangoProject\webDemo02> python manage.py createsuperuser System check identified some issues:WARNINGS: ?: (urls.W005) URL namespace admin isnt unique…...

解决恶意IP地址攻击:保卫网络安全的有效方法

随着互联网的发展,网络安全威胁变得日益复杂,其中包括恶意IP地址攻击。这些攻击通常是网络犯罪分子的手段之一,用于入侵系统、窃取数据或进行其他恶意活动。本文将探讨如何解决恶意IP地址攻击,以保护网络安全。 恶意IP地址攻击是…...

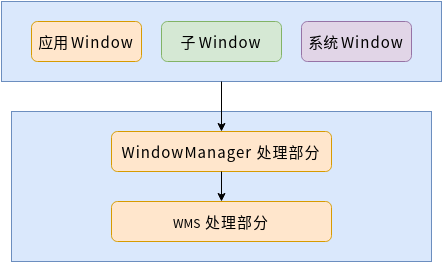

Android WMS——WMS窗口添加(十)

Android 的 WMS(Window Manager Service)是一个关键组件,负责管理窗口的创建、显示、布局和交互等。Window 的操作有两大部分,一部分是 WindowManager 来处理,一部分是 WMS 来处理,如下图所示: …...

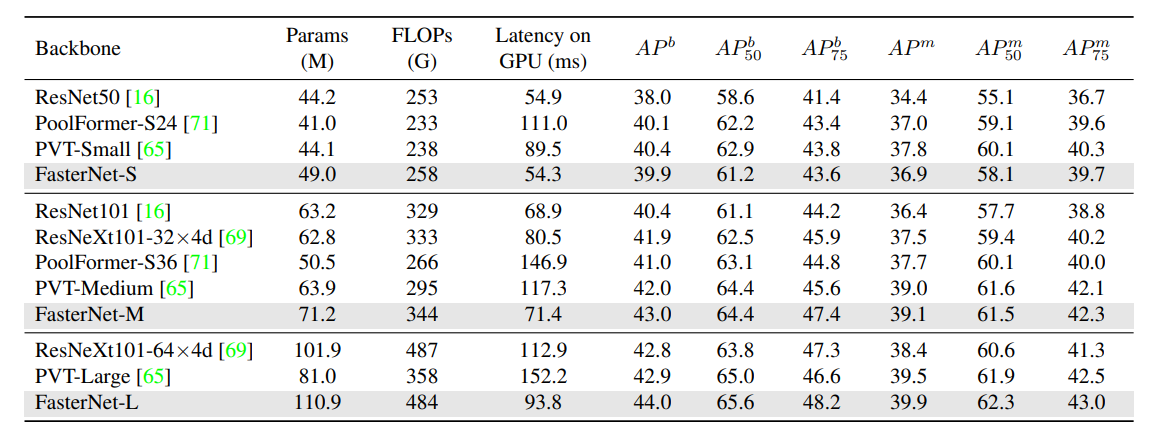

CVPR 2023 | 主干网络FasterNet 核心解读 代码分析

本文分享来自CVPR 2023的论文,提出了一种快速的主干网络,名为FasterNet。 论文提出了一种新的卷积算子,partial convolution,部分卷积(PConv),通过减少冗余计算和内存访问来更有效地提取空间特征。 创新在于部分卷积…...

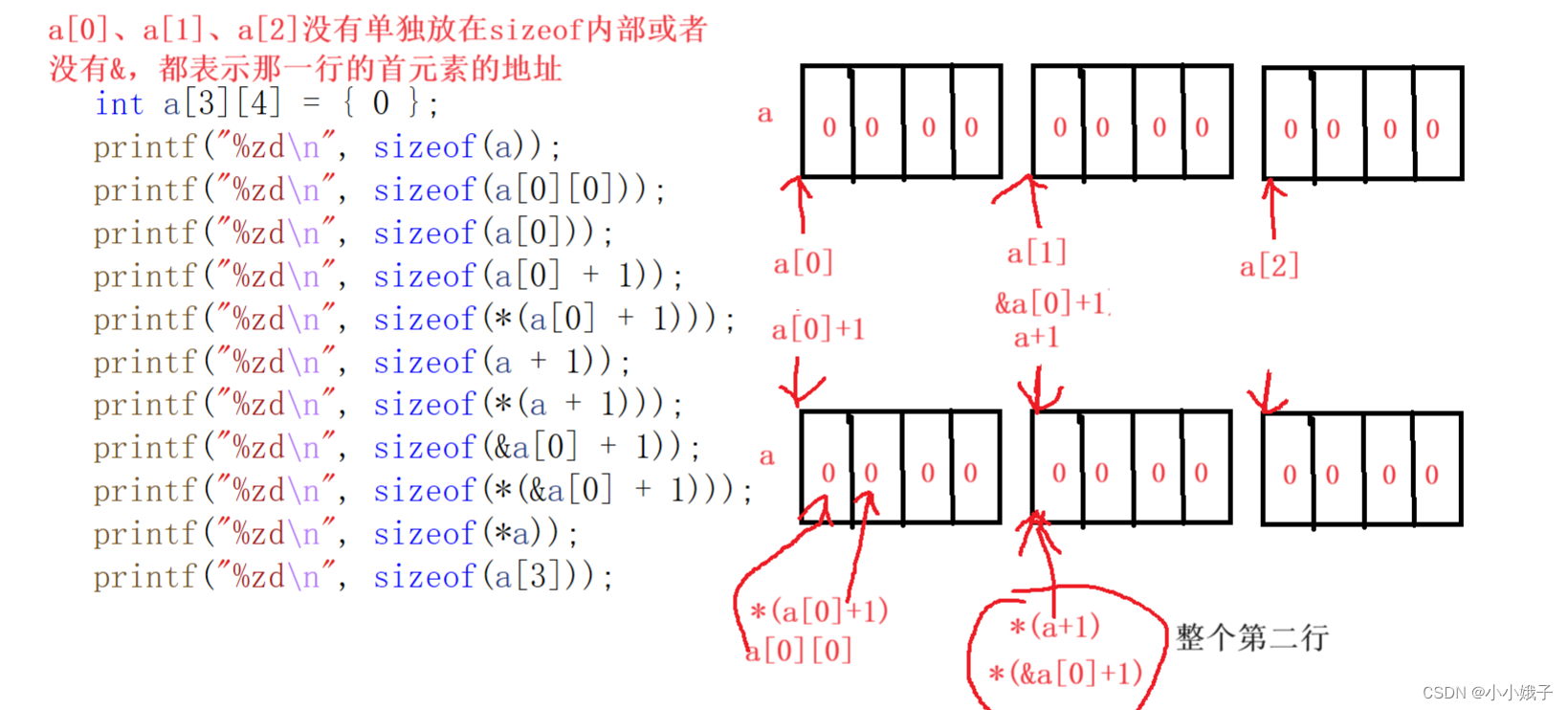

【进阶C语言】数组笔试题解析

本节内容以刷题为主,大致目录: 1.一维数组 2.字符数组 3.二维数组 学完后,你将对数组有了更全面的认识 在刷关于数组的题目前,我们先认识一下数组名: 数组名的意义:表示数组首元素的地址 但是有两个例外…...

--- 动态添加路由)

vue-router学习(四) --- 动态添加路由

我们一般使用动态添加路由都是后台会返回一个路由表前端通过调接口拿到后处理(后端处理路由)。比如不同权限显示不同的路由。 主要使用的方法就是router.addRoute 添加路由 动态路由主要通过两个函数实现。router.addRoute() 和 router.removeRoute()。它们只注册一个新的路…...

科东软件受邀参加2023国家工业软件大会,共话工业软件未来

10月28日,由中国自动化学会主办的2023国家工业软件大会在浙江湖州开幕。大会以“工业软件智造未来”为主题,一批两院院士、千余名专家学者齐聚一堂,共同探讨工业软件领域前沿理论和技术创新应用问题,共同谋划我国工业软件未来发展…...

ros启动节点的launch文件你真的会写吗?

<launch><!-- 启动节点 --><node name="lidar_data_feature_detection_node" pkg="lidar_data_feature_detection" type="lidar_data_feature_detection" output="screen" />...

AMEYA360:循序积累立体布局,北京君正实景展示AI-ISP

北京君正集成电路股份有限公司(下称“北京君正”)是国内较早深耕智能安防及泛视觉解决方案的芯片供应商之一,也是国内同时掌握CPU、VPU、ISP、AIE等核心技术的创新企业之一,自成立以来始终深耕行业,并持续迭代创新产品及创新方案。 在2023 CP…...

)

10.31 知识总结(选择器、css属性相关)

一、选择器 1.1 属性选择器 通过标签的属性来查找标签,标签都有属性 <div class"c1" id"d1"></div> id值和class值是每个标签都自带的属性,还有另外一种:自定义属性 <div class"c1" id"d1…...

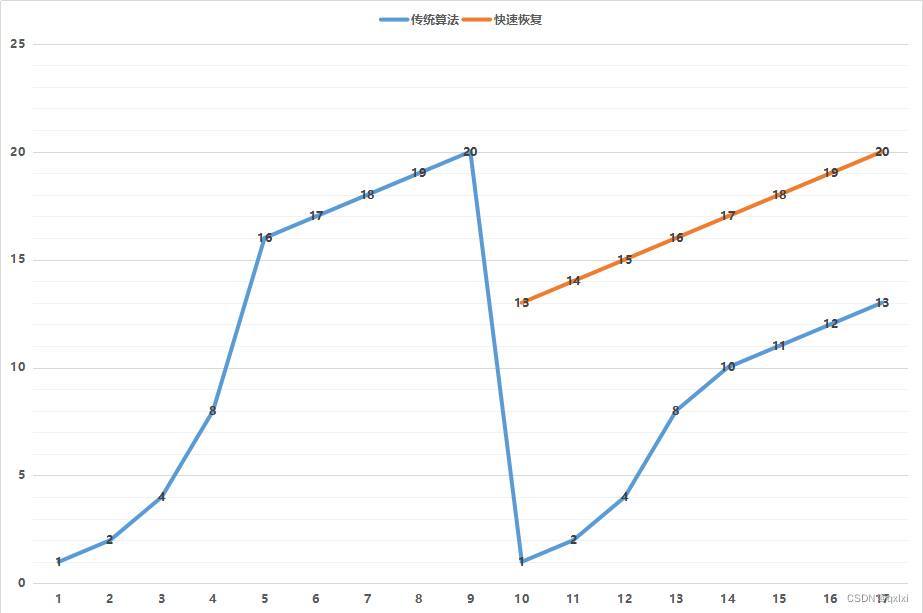

【网络协议】聊聊TCP如何做到可靠传输的

网络是不可靠的,所以在TCP协议中通过各种算法等机制保证数据传输的可靠性。生活中如何保证消息可靠传输的,那么就是采用一发一收的方式,但是这样其实效率并不高,所以通常采用的是累计确认或者累计应答。 如何实现一个靠谱的协议&…...

记一次flask框架环境综合渗透测试

PART.01 登入过程 访问靶场地址http://101.43.22.226/?name2023,框架为Flask。 2. 测试存在ssti注入。 3. 直接执行以下命令。 http://101.43.22.226/?name{% for c in [].class.base.subclasses() %} {% if c.name ‘catch_warnings’ %} {% for b in c.i…...

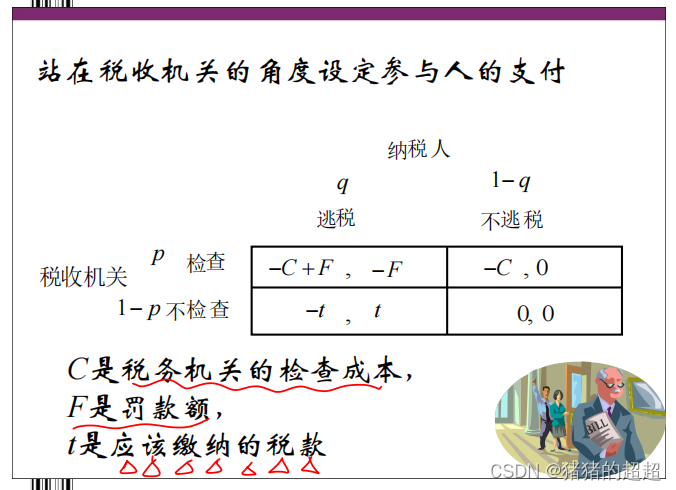

博弈论学习笔记(2)——完全信息静态博弈

前言 这部分我们学习的是完全信息静态博弈,主要内容包括博弈论的基本概念、战略式博弈、Nash均衡、Nash均衡解的特性、以及Nash均衡的应用。 零、绪论 1、什么是博弈论 1)博弈的定义 博弈论:研究决策主体的行为发生直接相互作用时候的决策…...

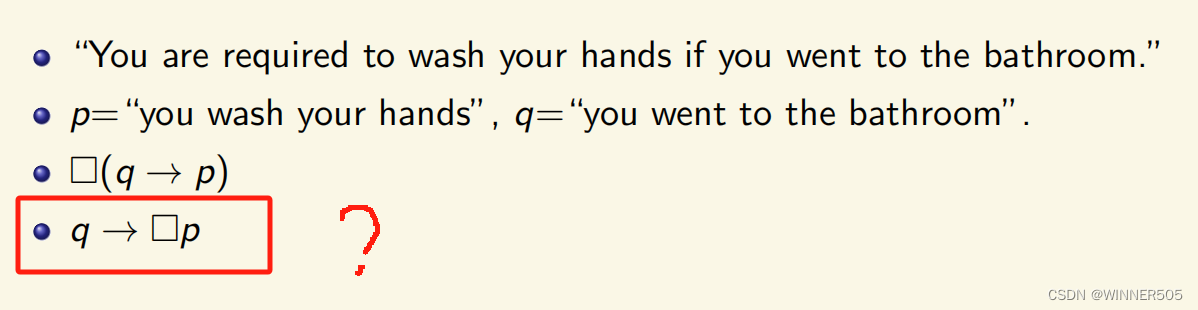

【COMP304 LEC4 LEC5】

LEC 4 1. Truth-Functionality Propositional logic 的connectives(连接词)are truth-functional 但是,有时候的描述不是true-functional的,比如:"Knowing that", "It is necessary that",&quo…...

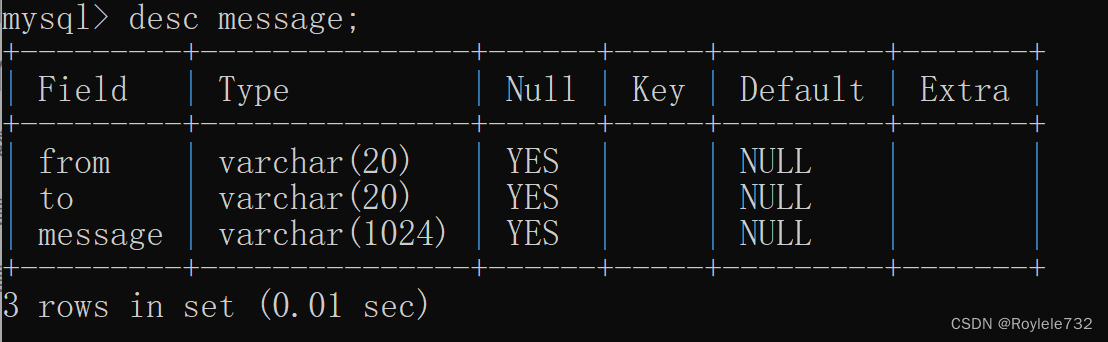

表白墙(服务器)

目录 0.需求 1.创建Maven项目 2.给pom.xml内引入三个依赖 3.完善目录,并补充web.xml中的内容 4.编写代码 后端代码 编辑前端代码 5.引入数据库 创建message表 创建工具类 往MessageServlet类中添加方法 0.需求 前面写好了表白墙页面,但存…...

在 Mac 中卸载 Node.js

在 Mac 中卸载 Node.js,可以选择以下两种方法: 使用命令行卸载 Node.js 第一步:打开终端,输入以下命令显示 Node.js 的安装路径: which node 执行该命令后,会显示安装路径:/usr/local/bin/n…...

Hafnium构建选项及FVP模型调用

安全之安全(security)博客目录导读 目录 一、Hafnium构建选项 二、FVP模型调用 一、Hafnium构建选项 本节解释了在支持基于FF-A的SPM (SPMD位于EL3, SPMC位于S-EL1、S-EL2或EL3)的情况下进行构建时涉及的TF-A构建选项:...

第44天:前端及html、Http协议

前端 前端是所有跟用户直接打交道的都可以称之为是前端,比如:PC页面、手机页面、平板页面、汽车显示屏、大屏幕展示出来的都是前端内容。 前端的用处: 学了前端以后我们就可以做全栈工程师(会后端、会前端、会DB、会运维等),能够写一些简单的…...

css实现圆环展示百分比,根据值动态展示所占比例

代码如下 <view class""><view class"circle-chart"><view v-if"!!num" class"pie-item" :style"{background: conic-gradient(var(--one-color) 0%,#E9E6F1 ${num}%),}"></view><view v-else …...

Linux简单的操作

ls ls 查看当前目录 ll 查看详细内容 ls -a 查看所有的内容 ls --help 查看方法文档 pwd pwd 查看当前路径 cd cd 转路径 cd .. 转上一级路径 cd 名 转换路径 …...

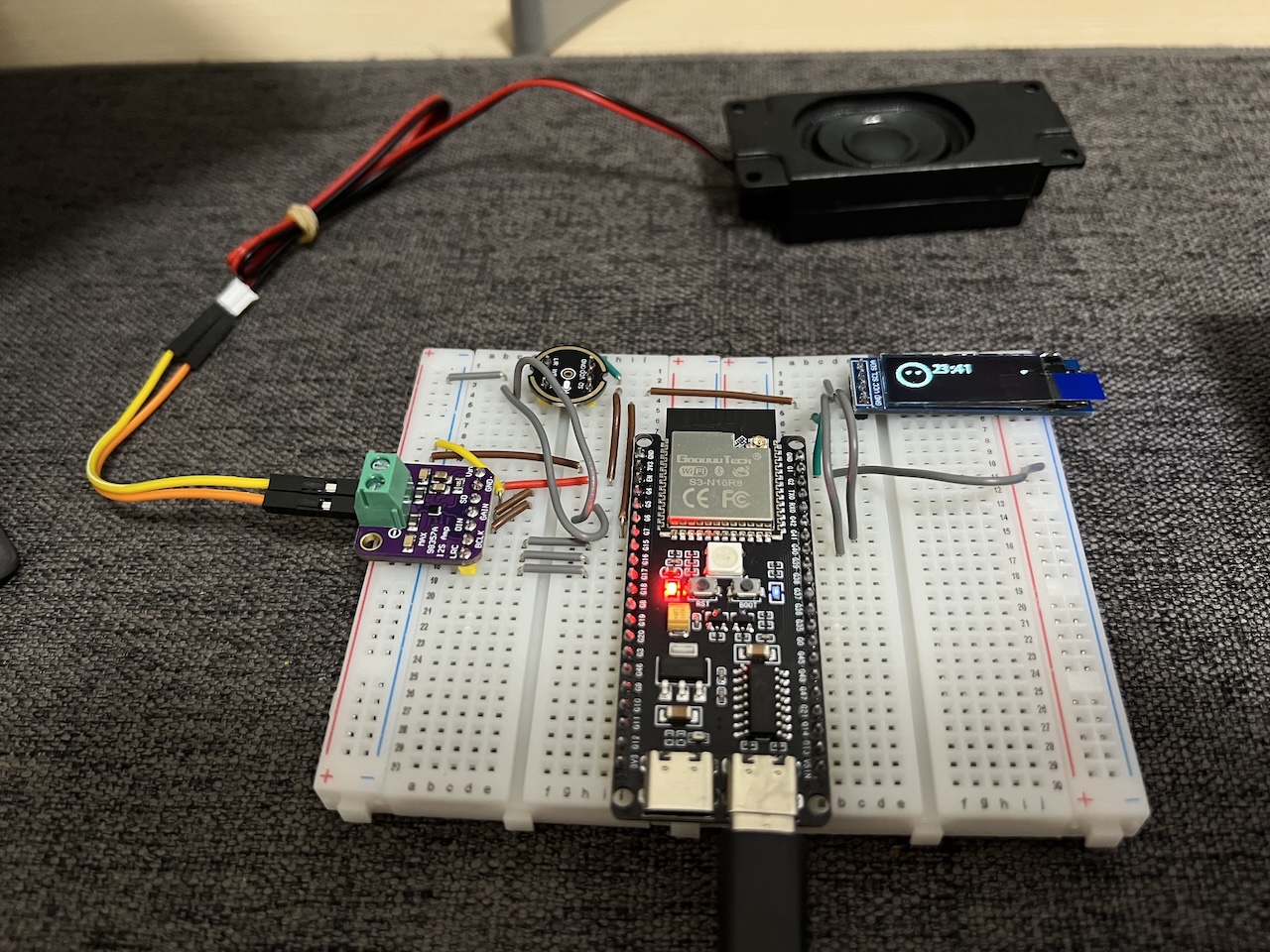

DIY|Mac 搭建 ESP-IDF 开发环境及编译小智 AI

前一阵子在百度 AI 开发者大会上,看到基于小智 AI DIY 玩具的演示,感觉有点意思,想着自己也来试试。 如果只是想烧录现成的固件,乐鑫官方除了提供了 Windows 版本的 Flash 下载工具 之外,还提供了基于网页版的 ESP LA…...

【C语言练习】080. 使用C语言实现简单的数据库操作

080. 使用C语言实现简单的数据库操作 080. 使用C语言实现简单的数据库操作使用原生APIODBC接口第三方库ORM框架文件模拟1. 安装SQLite2. 示例代码:使用SQLite创建数据库、表和插入数据3. 编译和运行4. 示例运行输出:5. 注意事项6. 总结080. 使用C语言实现简单的数据库操作 在…...

自然语言处理——Transformer

自然语言处理——Transformer 自注意力机制多头注意力机制Transformer 虽然循环神经网络可以对具有序列特性的数据非常有效,它能挖掘数据中的时序信息以及语义信息,但是它有一个很大的缺陷——很难并行化。 我们可以考虑用CNN来替代RNN,但是…...

Unity | AmplifyShaderEditor插件基础(第七集:平面波动shader)

目录 一、👋🏻前言 二、😈sinx波动的基本原理 三、😈波动起来 1.sinx节点介绍 2.vertexPosition 3.集成Vector3 a.节点Append b.连起来 4.波动起来 a.波动的原理 b.时间节点 c.sinx的处理 四、🌊波动优化…...

【SSH疑难排查】轻松解决新版OpenSSH连接旧服务器的“no matching...“系列算法协商失败问题

【SSH疑难排查】轻松解决新版OpenSSH连接旧服务器的"no matching..."系列算法协商失败问题 摘要: 近期,在使用较新版本的OpenSSH客户端连接老旧SSH服务器时,会遇到 "no matching key exchange method found", "n…...

云原生安全实战:API网关Kong的鉴权与限流详解

🔥「炎码工坊」技术弹药已装填! 点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】 一、基础概念 1. API网关(API Gateway) API网关是微服务架构中的核心组件,负责统一管理所有API的流量入口。它像一座…...

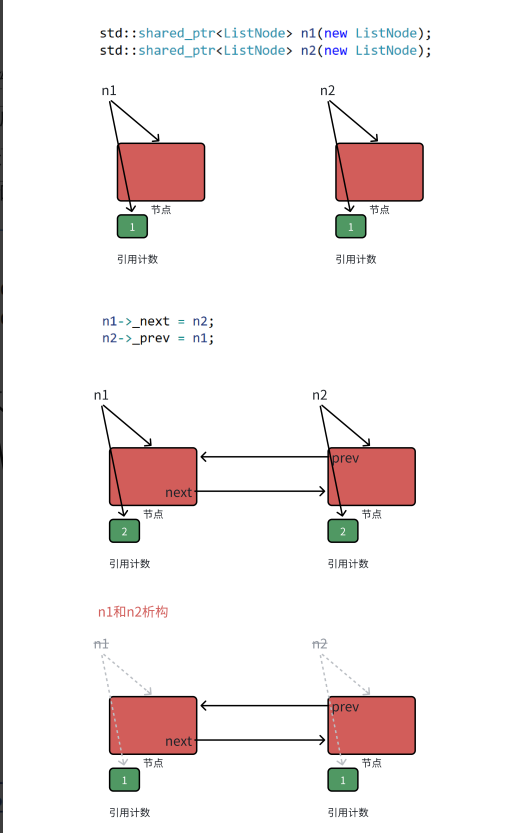

【C++进阶篇】智能指针

C内存管理终极指南:智能指针从入门到源码剖析 一. 智能指针1.1 auto_ptr1.2 unique_ptr1.3 shared_ptr1.4 make_shared 二. 原理三. shared_ptr循环引用问题三. 线程安全问题四. 内存泄漏4.1 什么是内存泄漏4.2 危害4.3 避免内存泄漏 五. 最后 一. 智能指针 智能指…...

Python+ZeroMQ实战:智能车辆状态监控与模拟模式自动切换

目录 关键点 技术实现1 技术实现2 摘要: 本文将介绍如何利用Python和ZeroMQ消息队列构建一个智能车辆状态监控系统。系统能够根据时间策略自动切换驾驶模式(自动驾驶、人工驾驶、远程驾驶、主动安全),并通过实时消息推送更新车…...