calico ipam使用

calico ipam使用

前面的文章pod获取ip地址的过程中提到过calico使用的IP地址的管理模块是其自己开发的模块calico-ipam,本篇文章来讲述下其具体用法。

一、环境信息

- 版本信息

本环境使用版本是k8s 1.25.3

[root@node1 ~]# kubectl get node

NAME STATUS ROLES AGE VERSION

node1 Ready control-plane,worker 206d v1.25.3

node2 Ready worker 206d v1.25.3

node3 Ready worker 206d v1.25.3###集群已经部署了calico cni

[root@node1 ~]# kubectl get po -n kube-system | grep calico

calico-kube-controllers-75c594996d-x49mw 1/1 Running 5 (12d ago) 206d

calico-node-htq5b 1/1 Running 1 (12d ago) 206d

calico-node-x6xwl 1/1 Running 1 (12d ago) 206d

calico-node-xdx46 1/1 Running 1 (12d ago) 206d

[root@node1 ~]# ####查看calico的默认配置

[root@node1 ~]# cat /etc/cni/net.d/10-calico.conflist

{"name": "k8s-pod-network","cniVersion": "0.3.1","plugins": [{"type": "calico", ###插件类型"log_level": "info","log_file_path": "/var/log/calico/cni/cni.log","datastore_type": "kubernetes","nodename": "node1","mtu": 0,"ipam": {"type": "calico-ipam" ####ipam类型是calico-ipam},"policy": {"type": "k8s"},"kubernetes": {"kubeconfig": "/etc/cni/net.d/calico-kubeconfig"}},{"type": "portmap","snat": true,"capabilities": {"portMappings": true}},{"type": "bandwidth","capabilities": {"bandwidth": true}}]

}[root@node1 ~]# - 网络模式

###查看目前使用的IP地址池

[root@node1 ~]# calicoctl get ippool -o wide

NAME CIDR NAT IPIPMODE VXLANMODE DISABLED DISABLEBGPEXPORT SELECTOR

default-ipv4-ippool 10.233.64.0/18 true Always Never false false all() ###查看网路详细信息

[root@node1 ~]# calicoctl get ippool default-ipv4-ippool -o yaml

apiVersion: projectcalico.org/v3

kind: IPPool

metadata:creationTimestamp: "2023-04-08T17:18:59Z"name: default-ipv4-ippoolresourceVersion: "647"uid: 7b9d84e1-ac69-4660-b298-c52e2267ab08

spec:allowedUses:- Workload- TunnelblockSize: 24 ###每个block的大小是24为掩码cidr: 10.233.64.0/18ipipMode: Always ###网络模式是ipipnatOutgoing: truenodeSelector: all() ###所有节点可用vxlanMode: Never二、环境物理拓扑

每个物理机位于不同的机架上,每个物理节点分配不同的ippool

-------------------| router |-------------------| |

--------------- --------------- ---------------

| rack-1 | | rack-2 | | rack-3 |

--------------- --------------- ---------------

| node-1 | | node-2 | | node-3 |

- - - - - - - - - - - - - - - - - - - - - - - -

三、为节点分配网络

- 为node打label

[root@node1 ~]# kubectl label node node1 rack=1

node/node1 labeled

[root@node1 ~]# kubectl label node node2 rack=2

node/node2 labeled

[root@node1 ~]# kubectl label node node3 rack=3

node/node3 labeled

[root@node1 ~]#

- 为node创建ippool

1:首先要禁用环境中默认的ippool,因为我环境中有使用默认ippool的pod,不做删除操作

[root@node1 ~]# calicoctl get ippool -o wide

NAME CIDR NAT IPIPMODE VXLANMODE DISABLED DISABLEBGPEXPORT SELECTOR

default-ipv4-ippool 10.233.64.0/18 true Always Never false false all() ########################

2:使用patch命令修改disabled=true

[root@node1 ~]# calicoctl patch ipPool default-ipv4-ippool --patch '{"spec":{"disabled": true}}'

Successfully patched 1 'IPPool' resource

[root@node1 ~]# calicoctl get ippool -o wide

NAME CIDR NAT IPIPMODE VXLANMODE DISABLED DISABLEBGPEXPORT SELECTOR

default-ipv4-ippool 10.233.64.0/18 true Always Never true false all()

[root@node1 ~]# ########################

3:为三个node创建ippool,注意不要和其他网路冲突

[root@node1 ~]# calicoctl create -f -<<EOF

> apiVersion: projectcalico.org/v3

> kind: IPPool

> metadata:

> name: rack-1-ippool

> spec:

> cidr: 172.16.1.0/24

> ipipMode: Always

> natOutgoing: true

> nodeSelector: rack == "1" #####此处标签与之前为node打的label 对应

> EOF

Successfully created 1 'IPPool' resource(s)

[root@node1 ~]# calicoctl create -f -<<EOF

> apiVersion: projectcalico.org/v3

> kind: IPPool

> metadata:

> name: rack-2-ippool

> spec:

> cidr: 172.16.2.0/24

> ipipMode: Always

> natOutgoing: true

> nodeSelector: rack == "2"

> EOF

Successfully created 1 'IPPool' resource(s)

[root@node1 ~]# calicoctl create -f -<<EOF

> apiVersion: projectcalico.org/v3

> kind: IPPool

> metadata:

> name: rack-3-ippool

> spec:

> cidr: 172.16.3.0/24

> ipipMode: Always

> natOutgoing: true

> nodeSelector: rack == "3"

> EOF

Successfully created 1 'IPPool' resource(s)

[root@node1 ~]# ###########

4:查看创建好的ippool

[root@node1 ~]# calicoctl get ippool -o wide

NAME CIDR NAT IPIPMODE VXLANMODE DISABLED DISABLEBGPEXPORT SELECTOR

default-ipv4-ippool 10.233.64.0/18 true Always Never true false all()

rack-1-ippool 172.16.1.0/24 true Always Never false false rack == "1"

rack-2-ippool 172.16.2.0/24 true Always Never false false rack == "2"

rack-3-ippool 172.16.3.0/24 true Always Never false false rack == "3"

四、验证网络

1:编辑yaml文件

---

apiVersion: apps/v1

kind: Deployment

metadata:name: nginxlabels:app: nginx

spec:replicas: 10selector:matchLabels:app: nginxtemplate:metadata:labels:app: nginxspec:containers:- name: nginximage: docker.io/library/nginx:latestimagePullPolicy: IfNotPresentports:- containerPort: 80#############################

2:启动pod,查看pod获取ip情况

[root@node1 ~]# kubectl apply -f yaml/nginx.yaml

deployment.apps/nginx created

[root@node1 ~]# kubectl get po -o wide

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

nginx-5977dc5756-22kfl 1/1 Running 0 7s 172.16.1.131 node1 <none> <none>

nginx-5977dc5756-4lvpq 1/1 Running 0 7s 172.16.3.129 node3 <none> <none>

nginx-5977dc5756-59jkh 1/1 Running 0 7s 172.16.1.129 node1 <none> <none>

nginx-5977dc5756-9lm7p 1/1 Running 0 7s 172.16.3.132 node3 <none> <none>

nginx-5977dc5756-jdcqf 1/1 Running 0 7s 172.16.1.130 node1 <none> <none>

nginx-5977dc5756-jvwkf 1/1 Running 0 7s 172.16.2.1 node2 <none> <none>

nginx-5977dc5756-nq46g 1/1 Running 0 7s 172.16.2.3 node2 <none> <none>

nginx-5977dc5756-tsjf7 1/1 Running 0 7s 172.16.3.131 node3 <none> <none>

nginx-5977dc5756-xqmwz 1/1 Running 0 7s 172.16.2.2 node2 <none> <none>

nginx-5977dc5756-xt648 1/1 Running 0 7s 172.16.3.130 node3 <none> <none>

[root@node1 ~]#

以上可以看到每个pod在对应的节点获取到的ip和ippool对应##############################

3:测试网络联通性,在node1可以ping通其他两个节点的pod ip

[root@node1 ~]# ping 172.16.1.131

PING 172.16.1.131 (172.16.1.131) 56(84) bytes of data.

64 bytes from 172.16.1.131: icmp_seq=1 ttl=64 time=0.306 ms

^C

--- 172.16.1.131 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 0.306/0.306/0.306/0.000 ms

[root@node1 ~]# ping 172.16.2.1

PING 172.16.2.1 (172.16.2.1) 56(84) bytes of data.

64 bytes from 172.16.2.1: icmp_seq=1 ttl=63 time=1.25 ms

64 bytes from 172.16.2.1: icmp_seq=2 ttl=63 time=0.906 ms

^C

--- 172.16.2.1 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1000ms

rtt min/avg/max/mdev = 0.906/1.080/1.255/0.177 ms

[root@node1 ~]# ping 172.16.3.131

PING 172.16.3.131 (172.16.3.131) 56(84) bytes of data.

64 bytes from 172.16.3.131: icmp_seq=1 ttl=63 time=2.26 ms

64 bytes from 172.16.3.131: icmp_seq=2 ttl=63 time=1.52 ms

^C

--- 172.16.3.131 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1000ms

rtt min/avg/max/mdev = 1.528/1.898/2.269/0.373 ms

[root@node1 ~]# ######################################

注意:Calico IPAM不会将IP地址重新分配给已经运行的pod。若要使用新配置的IP池中的IP地址,需要更新正在运行的pod,需要重建它们。

五、迁移ip到新ippool

1: 使用旧的ip新建pod,以便后续测试

[root@node1 ~]# kubectl apply -f yaml/nginx.yaml

deployment.apps/nginx created[root@node1 ~]# kubectl get po -o wide

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

nginx-5977dc5756-8jm8g 1/1 Running 0 48s 10.233.90.36 node1 <none> <none>

nginx-5977dc5756-8vz6r 1/1 Running 0 48s 10.233.96.68 node2 <none> <none>

nginx-5977dc5756-c6ltc 1/1 Running 0 48s 10.233.92.61 node3 <none> <none>

nginx-5977dc5756-gmr27 1/1 Running 0 48s 10.233.96.69 node2 <none> <none>

nginx-5977dc5756-h7tz5 1/1 Running 0 48s 10.233.92.60 node3 <none> <none>

nginx-5977dc5756-k7jpx 1/1 Running 0 48s 10.233.92.59 node3 <none> <none>

nginx-5977dc5756-kzfpm 1/1 Running 0 48s 10.233.92.62 node3 <none> <none>

nginx-5977dc5756-nnzxt 1/1 Running 0 48s 10.233.90.34 node1 <none> <none>

nginx-5977dc5756-ppcxz 1/1 Running 0 48s 10.233.90.35 node1 <none> <none>

nginx-5977dc5756-rk9nk 1/1 Running 0 48s 10.233.96.70 node2 <none> <none>###########################

2:新建ippool

apiVersion: projectcalico.org/v3

kind: IPPool

metadata:name: new-ipv4-ippool

spec:allowedUses:- Workload- TunnelblockSize: 24cidr: 172.16.0.0/16ipipMode: AlwaysnatOutgoing: truenodeSelector: all()vxlanMode: Never[root@node1 ~]# calicoctl apply -f ippool.yaml

Successfully applied 1 'IPPool' resource(s)

[root@node1 ~]# calicoctl get ippool -o wide

NAME CIDR NAT IPIPMODE VXLANMODE DISABLED DISABLEBGPEXPORT SELECTOR

default-ipv4-ippool 10.233.64.0/18 true Always Never false false all()

new-ipv4-ippool 172.16.0.0/16 true Always Never false false all() ###############################

3:禁用旧的ippool,不会影响现有 pod 的网络

[root@node1 ~]# calicoctl patch ipPool default-ipv4-ippool --patch '{"spec":{"disabled": true}}'

Successfully patched 1 'IPPool' resource查看默认的IPPOOL DISABLED 为 true

[root@node1 ~]# calicoctl get ippool -o wide

NAME CIDR NAT IPIPMODE VXLANMODE DISABLED DISABLEBGPEXPORT SELECTOR

default-ipv4-ippool 10.233.64.0/18 true Always Never true false all()

new-ipv4-ippool 172.16.0.0/16 true Always Never false false all() [root@node1 ~]# ###################################

4:重启新建好的pod,看获取ip情况

[root@node1 ~]# kubectl rollout restart deploy nginx

deployment.apps/nginx restarted

[root@node1 ~]# kubectl get po -owide

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

nginx-8499ccc976-6q5d8 1/1 Running 0 8s 172.16.154.1 node1 <none> <none>

nginx-8499ccc976-8mw42 1/1 Running 0 8s 172.16.44.1 node2 <none> <none>

nginx-8499ccc976-9x84p 1/1 Running 0 8s 172.16.28.2 node3 <none> <none>

nginx-8499ccc976-f8n28 1/1 Running 0 8s 172.16.44.2 node2 <none> <none>

nginx-8499ccc976-fxfft 1/1 Running 0 6s 172.16.28.3 node3 <none> <none>

nginx-8499ccc976-jj8hg 1/1 Running 0 6s 172.16.44.3 node2 <none> <none>

nginx-8499ccc976-kjf75 1/1 Running 0 8s 172.16.28.1 node3 <none> <none>

nginx-8499ccc976-rms74 1/1 Running 0 6s 172.16.154.2 node1 <none> <none>

nginx-8499ccc976-trcn8 1/1 Running 0 5s 172.16.28.4 node3 <none> <none>

nginx-8499ccc976-z28fw 1/1 Running 0 5s 172.16.154.3 node1 <none> <none>

可以看到pod重启后获取到了新ippool的ip################################

5:测试网络连通性

[root@node1 ~]# ping 172.16.44.1

PING 172.16.44.1 (172.16.44.1) 56(84) bytes of data.

64 bytes from 172.16.44.1: icmp_seq=1 ttl=63 time=1.32 ms

^C

--- 172.16.44.1 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 1.327/1.327/1.327/0.000 ms

[root@node1 ~]# ping 172.16.28.2

PING 172.16.28.2 (172.16.28.2) 56(84) bytes of data.

64 bytes from 172.16.28.2: icmp_seq=1 ttl=63 time=2.66 ms

64 bytes from 172.16.28.2: icmp_seq=2 ttl=63 time=1.07 ms

^C

--- 172.16.28.2 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 1002ms

rtt min/avg/max/mdev = 1.076/1.868/2.660/0.792 ms

[root@node1 ~]# ping 172.16.154.2

PING 172.16.154.2 (172.16.154.2) 56(84) bytes of data.

64 bytes from 172.16.154.2: icmp_seq=1 ttl=64 time=0.263 ms

64 bytes from 172.16.154.2: icmp_seq=2 ttl=64 time=0.125 ms

^C

--- 172.16.154.2 ping statistics ---

2 packets transmitted, 2 received, 0% packet loss, time 999ms

rtt min/avg/max/mdev = 0.125/0.194/0.263/0.069 ms相关文章:

calico ipam使用

calico ipam使用 前面的文章pod获取ip地址的过程中提到过calico使用的IP地址的管理模块是其自己开发的模块calico-ipam,本篇文章来讲述下其具体用法。 一、环境信息 版本信息 本环境使用版本是k8s 1.25.3 [rootnode1 ~]# kubectl get node NAME STATUS ROLES …...

-Redis持久化-AOF方式)

Redis系统学习(高级篇)-Redis持久化-AOF方式

目录 一、是什么AOF? 二、AOF如何开启 以及触发策略有哪些 三、AOF文件重写 四、AOF与RDB对比 一、是什么AOF? 就是通过每次记录写操作,最终通过来依次这些命令来达到恢复数据的目的 二、AOF如何开启 以及触发策略有哪些 save "&q…...

云安全-云原生基于容器漏洞的逃逸自动化手法(CDK check)

0x00 docker逃逸的方法种类 1、不安全的配置: 容器危险挂载(挂载procfs,Scoket) 特权模式启动的提权(privileged) 2、docker容器自身的漏洞 3、linux系统内核漏洞 这里参考Twiki的云安全博客,下…...

精选10款Python可视化工具,请查收

今天我们会介绍一下10个适用于多个学科的Python数据可视化库,其中有名气很大的也有鲜为人知的。 1、matplotlib matplotlib 是Python可视化程序库的泰斗。经过十几年它仍然是Python使用者最常用的画图库。它的设计和在1980年代被设计的商业化程序语言MATLAB非常接近…...

-skew-GroupBy)

大数据(21)-skew-GroupBy

&&大数据学习&& 🔥系列专栏: 👑哲学语录: 承认自己的无知,乃是开启智慧的大门 💖如果觉得博主的文章还不错的话,请点赞👍收藏⭐️留言📝支持一下博主哦ᾑ…...

window压缩包安装mongodb并注册系统服务

下载解压包 https://fastdl.mongodb.org/windows/mongodb-windows-x86_64-5.0.22.zip启动mongod 解压压缩包 至 d:\mongodb目录中,创建目录data、logs。并创建配置文件mongod.conf输入以下配置 dbpath d:\mongodb\data logpath d:\mongodb\logs\mongo.log loga…...

)

【Java每日一题】——第四十五题:综合案例:模拟物流快递系统。(2023.11.1)

🎃个人专栏: 🐬 算法设计与分析:算法设计与分析_IT闫的博客-CSDN博客 🐳Java基础:Java基础_IT闫的博客-CSDN博客 🐋c语言:c语言_IT闫的博客-CSDN博客 🐟MySQL:…...

二十二、Arcpy批量波段组合——结合Landat数据城市建成区提取

一、前言 其实波段组合和GIS中栅格计算有点类似,实质上就是对每个像素点对应的DN值进行数学计算,也就是可以进行运算表达式是三个或多个变量相加、相减……每一个变量对应于一个图像数据,对这三个或多个图像数据求值并输出结果图像。 二、具体操作 1、实验具体目标 将202…...

电脑上数据恢复的详细操作

在日常使用电脑过程中,我们可能会遇到数据丢失的情况。无论是因为误删除、格式化、病毒攻击还是硬件故障,数据恢复都是我们迫切需要解决的问题。本文将介绍电脑数据恢复的详细操作步骤,帮助读者在面临数据丢失时能够迅速地恢复重要文件。 一…...

3.1 linux控制内核打印printk demsg DEBUG

本文主要内容: 1 列出内核打印级别 2 修改内核打印级别 方法1 编译时 方法2 uboot时 方法3 启动后 3 DEBUG宏控制妙用 4 内存中各种打印函数封装 5 测试示例代码 1 打印级别 #define KERN_EMERG "<0>" /* system is unusable */ #define KERN_ALERT …...

关于爬虫API常见的技术问题和解答

随着互联网的快速发展,数据获取变得越来越重要。爬虫API作为一种高效的数据获取手段,被广泛应用于各种场景。然而,在实际使用过程中,我们经常会遇到一些技术问题。本文将详细介绍爬虫API的常见技术问题及相应的解决方案。 一、爬…...

在CentOS上用yum方式安装MySQL8过程记录

此文参考官方文档一步一步记录安装到正常运行全过程 安装环境:centos7 mysql版本:8.0.35 安装过程主要参考下面两边文章: 1.官方文档 https://dev.mysql.com/doc/refman/8.0/en/linux-installation-yum-repo.html 2.linux yum安装mysql8 安…...

CEYEE希亦新品洗地机Pro系列发布, 领跑行业的「水汽混动」技术的旗舰新杰作

CEYEE希亦全新一代洗地机T800 PRO正式上市,采用双滚刷,双倍活水洗拖洗方式,达到拖一遍抵两遍,相对于10倍洁净效果! 这款希亦Pro系列产品不仅刷新了洗地机行业技术水准,满足了用户愈发极致的清洁效能追求&a…...

为什么要安装防静电门禁闸机

安装防静电门禁闸机可以带来以下几个方面的好处: 防止静电干扰:静电是一种非常危险的物理现象,它可以对电子元器件、电路板和其他敏感设备造成损害,甚至导致设备故障和生产中断。防静电门禁闸机可以有效地防止静电的产生和传导&am…...

和{})

[linux] shell中的()和{}

参考:https://www.cnblogs.com/cheer-lingmu/p/16467561.html 参考:shell中各种括号的作用详解()、(())、[]、[[]]、{}(推荐)_linux shell_脚本之家 一、小括号() 1、命令替换:等同于cmd,shell扫描一遍命令行,发现了…...

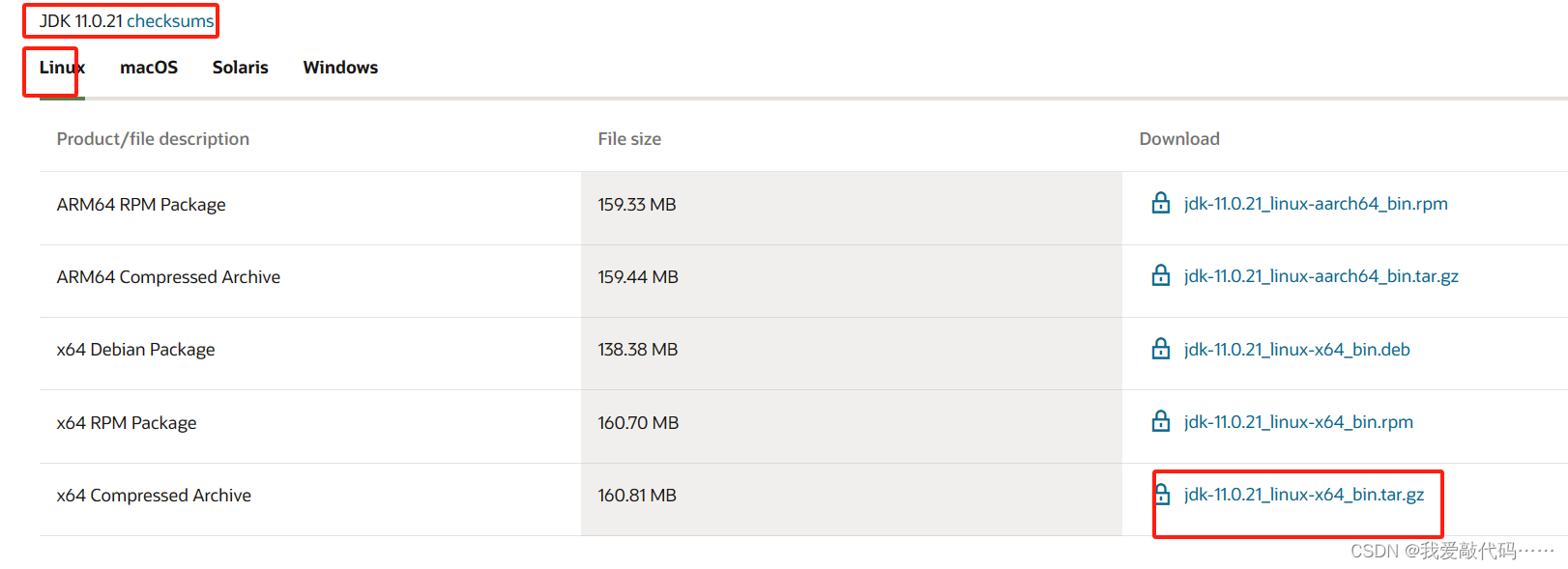

jdk官网下载(详细步骤)

jdk全部版本下载网址 Java Archive | Oraclehttps://www.oracle.com/java/technologies/downloads/archive/ 下载之前先建立oracle账号(免费创建),不用特意去搜,你点击下载jdk的时候会自动弹出来,自己建立一个账号就能下载了 找到自己要下载…...

10.24 校招 实习 内推 面经

绿*泡*泡: neituijunsir 交流裙 ,内推/实习/校招汇总表格 1、校招 | 吉利控股集团2024届全球校园招聘路特斯科技专场(内推) 校招 | 吉利控股集团2024届全球校园招聘路特斯科技专场(内推) 2、数字IC验证…...

Pico Neo4、Neo3开发手柄的使用交互监听

using System; using System.Collections; using System.Collections.Generic; using UnityEngine; using UnityEngine.XR;public class InputEvent : MonoSingleton<InputEvent> {//*************输入设别**************************InputDevice leftHandController;Inp…...

【k8s】pod详解

一、Pod介绍 1、Pod的基础概念 Pod是kubernetes中最小的资源管理组件,Pod也是最小化运行容器化应用的资源对象,一个pod代表着集群中运行的一个进程。kubernetes中其它大多数组件都是围绕着pod来进行支持和扩展pod功能的。 例如,用于管理po…...

优思学院:质量管理7原则、8大要点

在质量管理的道路上,没有捷径可循。质量管理是一项需要不断积累经验和智慧的长期过程,其中涵盖了七大关键原则,这些原则是组织在质量管理方面取得持续成功的基石。 1. 以顾客为关注焦点 释义: 质量管理的核心在于满足顾客需求&am…...

观成科技:隐蔽隧道工具Ligolo-ng加密流量分析

1.工具介绍 Ligolo-ng是一款由go编写的高效隧道工具,该工具基于TUN接口实现其功能,利用反向TCP/TLS连接建立一条隐蔽的通信信道,支持使用Let’s Encrypt自动生成证书。Ligolo-ng的通信隐蔽性体现在其支持多种连接方式,适应复杂网…...

反向工程与模型迁移:打造未来商品详情API的可持续创新体系

在电商行业蓬勃发展的当下,商品详情API作为连接电商平台与开发者、商家及用户的关键纽带,其重要性日益凸显。传统商品详情API主要聚焦于商品基本信息(如名称、价格、库存等)的获取与展示,已难以满足市场对个性化、智能…...

【论文笔记】若干矿井粉尘检测算法概述

总的来说,传统机器学习、传统机器学习与深度学习的结合、LSTM等算法所需要的数据集来源于矿井传感器测量的粉尘浓度,通过建立回归模型来预测未来矿井的粉尘浓度。传统机器学习算法性能易受数据中极端值的影响。YOLO等计算机视觉算法所需要的数据集来源于…...

自然语言处理——Transformer

自然语言处理——Transformer 自注意力机制多头注意力机制Transformer 虽然循环神经网络可以对具有序列特性的数据非常有效,它能挖掘数据中的时序信息以及语义信息,但是它有一个很大的缺陷——很难并行化。 我们可以考虑用CNN来替代RNN,但是…...

多模态图像修复系统:基于深度学习的图片修复实现

多模态图像修复系统:基于深度学习的图片修复实现 1. 系统概述 本系统使用多模态大模型(Stable Diffusion Inpainting)实现图像修复功能,结合文本描述和图片输入,对指定区域进行内容修复。系统包含完整的数据处理、模型训练、推理部署流程。 import torch import numpy …...

零知开源——STM32F103RBT6驱动 ICM20948 九轴传感器及 vofa + 上位机可视化教程

STM32F1 本教程使用零知标准板(STM32F103RBT6)通过I2C驱动ICM20948九轴传感器,实现姿态解算,并通过串口将数据实时发送至VOFA上位机进行3D可视化。代码基于开源库修改优化,适合嵌入式及物联网开发者。在基础驱动上新增…...

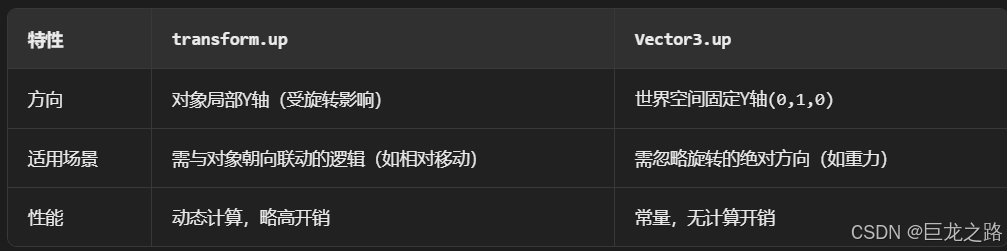

Unity中的transform.up

2025年6月8日,周日下午 在Unity中,transform.up是Transform组件的一个属性,表示游戏对象在世界空间中的“上”方向(Y轴正方向),且会随对象旋转动态变化。以下是关键点解析: 基本定义 transfor…...

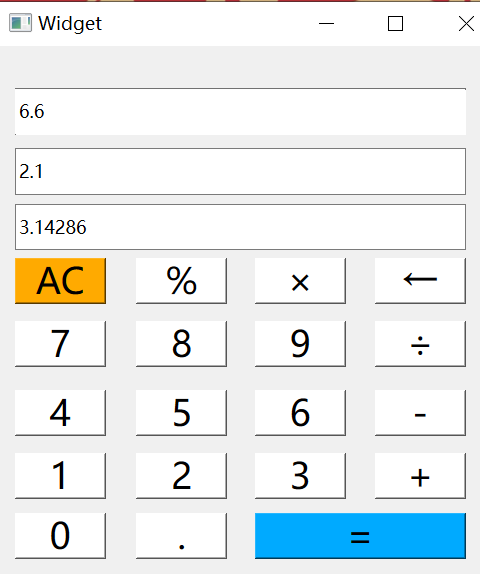

6.9-QT模拟计算器

源码: 头文件: widget.h #ifndef WIDGET_H #define WIDGET_H#include <QWidget> #include <QMouseEvent>QT_BEGIN_NAMESPACE namespace Ui { class Widget; } QT_END_NAMESPACEclass Widget : public QWidget {Q_OBJECTpublic:Widget(QWidget *parent nullptr);…...

[特殊字符] 手撸 Redis 互斥锁那些坑

📖 手撸 Redis 互斥锁那些坑 最近搞业务遇到高并发下同一个 key 的互斥操作,想实现分布式环境下的互斥锁。于是私下顺手手撸了个基于 Redis 的简单互斥锁,也顺便跟 Redisson 的 RLock 机制对比了下,记录一波,别踩我踩过…...

内窥镜检查中基于提示的息肉分割|文献速递-深度学习医疗AI最新文献

Title 题目 Prompt-based polyp segmentation during endoscopy 内窥镜检查中基于提示的息肉分割 01 文献速递介绍 以下是对这段英文内容的中文翻译: ### 胃肠道癌症的发病率呈上升趋势,且有年轻化倾向(Bray等人,2018&#x…...