R语言爬虫代码模版:技术原理与实践应用

目录

一、爬虫技术原理

二、R语言爬虫代码模板

三、实践应用与拓展

四、注意事项

总结

随着互联网的发展,网络爬虫已经成为获取网络数据的重要手段。R语言作为一门强大的数据分析工具,结合爬虫技术,可以让我们轻松地获取并分析网络数据。本文将详细介绍如何使用R语言编写一个爬虫代码模板,并对模板的应用进行实践分析。

一、爬虫技术原理

网络爬虫是一种自动抓取网页信息的程序,通过模拟浏览器行为,实现对网页数据的获取。爬虫的工作流程一般分为以下几个步骤:

发送请求:爬虫向目标网址发送HTTP请求,请求网页内容。

获取响应:服务器接收到请求后,返回HTML文档作为响应。

解析网页:爬虫解析HTML文档,提取所需数据。

存储数据:将提取的数据存储到本地或数据库,以供后续分析。

二、R语言爬虫代码模板

在R语言中,我们可以使用rvest包来进行网络爬虫。下面是一个简单的R语言爬虫代码模板:

library(rvest) # 设置目标网址

url <- "http://example.com" # 发送HTTP请求并获取网页内容

web <- read_html(url) # 解析网页,提取数据

data <- web %>% html_nodes("div.content") %>% html_text() # 存储数据

write.csv(data, "data.csv")在这个模板中,我们首先加载了rvest包,然后设置了目标网址。接着,我们使用read_html()函数发送HTTP请求,并获取网页内容。之后,我们利用html_nodes()和html_text()函数解析网页,提取所需数据。最后,我们将提取的数据存储到CSV文件中。

三、实践应用与拓展

使用上述模板,我们可以针对具体的网站和数据结构,定制相应的爬虫程序。下面以爬取某电商网站商品信息为例,展示模板的应用与拓展。

1、发送请求和获取响应:我们需要确定商品列表页的URL,并通过read_html()函数获取页面内容。对于需要翻页的情况,我们可以通过改变URL中的页码参数,循环发送请求。

2、解析网页:在获得HTML文档后,需要定位到包含商品信息的HTML节点。这通常需要借助浏览器的开发者工具,观察网页结构,找到对应节点的CSS选择器。然后,利用html_nodes()函数定位到这些节点,再通过html_text()或者html_attr()函数获取文本内容或者属性。如果需要的数据分布在多个节点中,可以通过管道操作符%>%将这些操作连接起来。

3、存储数据:我们将每页的商品信息存储为一个数据框,然后将其写入CSV文件。对于多页的数据,我们可以每获取一页的数据,就将其追加到CSV文件中。

以下是具体的代码实现:

library(rvest) # 设置基础URL和页码

base_url <- "http://example.com/page="

page <- 1:10 # 初始化一个空的数据框,用于存储商品信息

products <- data.frame() # 循环爬取每一页的商品信息

for (p in page) { # 生成当前页的URL url <- paste0(base_url, p) # 发送HTTP请求并获取网页内容 web <- read_html(url) # 解析网页,提取商品信息 items <- web %>% html_nodes(".item") %>% html_text() # 将商品信息添加到数据框中 items_df <- data.frame(items) products <- rbind(products, items_df)

} # 存储商品信息到CSV文件

write.csv(products, "products.csv")以上代码将爬取10页的商品信息,并将其存储到一个CSV文件中。实际使用时,需要根据具体的网页结构和数据需求,调整CSS选择器和数据存储方式。

四、注意事项

在使用R语言编写网络爬虫时,以下是一些注意事项:

- 遵守法律和道德准则:在爬取数据时,必须遵守网站的条款和条件,以及当地的法律法规。某些网站可能禁止或限制爬虫的使用,所以在进行爬虫之前,要确保你的行为是合法的。

- 尊重网站的robots.txt规则:大多数网站都有一个名为robots.txt的文件,它规定了哪些页面可以被爬虫访问,哪些不能。在进行爬虫之前,一定要检查这个文件,确保你的爬虫遵循这些规则。

- 控制爬取速率:过于频繁的访问可能会被视为攻击,导致IP被封锁。为了避免这种情况,需要设定合理的爬取速率,或者在每次请求之间设定适当的延时。

- 处理反爬虫机制:许多网站使用反爬虫机制来保护自己的数据。这可能包括验证码、IP封锁、用户代理检测等。在编写爬虫时,需要考虑到这些机制,并寻找适当的方法来处理。

- 注意数据格式和编码:在解析网页和提取数据时,要注意数据的格式和编码。如果处理不当,可能会导致数据乱码或提取失败。

- 数据存储和处理:对于大量数据的存储和处理,需要考虑数据库的选择和设计,以及数据的清洗和分析方法。同时,要注意数据的安全和隐私保护。

- 模拟浏览器行为:为了更好地模拟人类用户的行为,可以在爬虫中加入随机的延时,模拟鼠标滑动、点击等行为,以降低被网站识别的风险。

总的来说,使用R语言进行网络爬虫时,我们不仅要关注代码的实现,还要考虑到法律和道德因素,以及网站的规则和反爬虫机制。只有这样,我们才能更有效地获取并分析网络数据。

总结

本文详细阐述了如何使用R语言编写网络爬虫的模板代码,以及如何针对具体需求进行定制。但在使用爬虫时,我们需要注意遵守网站的robots.txt规则,尊重网站的数据权益,避免过于频繁的访问以防止被封IP。同时,网络爬虫只是一种数据获取方式,对于数据的处理和分析,还需要结合其他R语言工具和方法进行。

相关文章:

R语言爬虫代码模版:技术原理与实践应用

目录 一、爬虫技术原理 二、R语言爬虫代码模板 三、实践应用与拓展 四、注意事项 总结 随着互联网的发展,网络爬虫已经成为获取网络数据的重要手段。R语言作为一门强大的数据分析工具,结合爬虫技术,可以让我们轻松地获取并分析网络数据。…...

行业观察:数字化企业需要什么样的数据中心

伴随着数字经济在中国乃至全球的高速发展,数字化转型已经成为广大企业的必经之路。而作为数字经济的核心基础设施,数据中心充当了接收、处理、存储与转发数据流的“中枢大脑”,对驱动数字经济发展和企业数字化转型起到了极为关键的重要作用。…...

PHP依赖注入 与 控制反转详解

依赖注入 是一种设计模式,用于解耦组件之间的依赖关系。 它的主要思想是通过将依赖的对象传递给调用方,而不是由调用方自己创建或管理依赖的对象。这种方式使得组件的依赖关系更加灵活,易于维护和测试。 控制反转 是一个更广泛的概念&#…...

算法:Java构建二叉树并迭代实现二叉树的前序、中序、后序遍历

先自定义一下二叉树的类: // Definition for a binary tree node. public class TreeNode {int val;TreeNode left;TreeNode right;TreeNode() {}TreeNode(int val) { this.val val; }TreeNode(int val, TreeNode left, TreeNode right) {this.val val;this.left…...

大数据毕业设计选题推荐-旅游景点游客数据分析-Hadoop-Spark-Hive

✨作者主页:IT毕设梦工厂✨ 个人简介:曾从事计算机专业培训教学,擅长Java、Python、微信小程序、Golang、安卓Android等项目实战。接项目定制开发、代码讲解、答辩教学、文档编写、降重等。 ☑文末获取源码☑ 精彩专栏推荐⬇⬇⬇ Java项目 Py…...

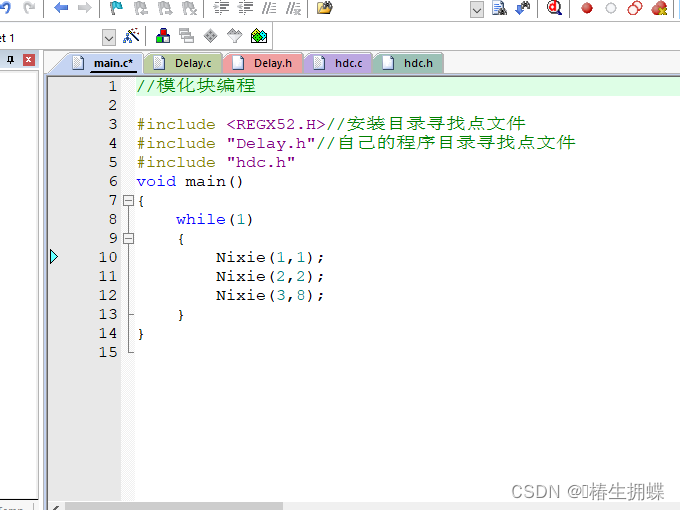

单片机,0.06

...

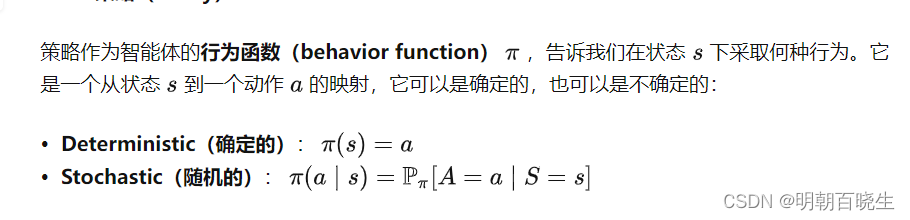

[PyTorch][chapter 59][强化学习-2-有模型学习]

前言: 在已知模型的环境里面学习,称为有模型学习(model-based learning). 此刻,下列参数是已知的: : 在状态x 下面,执行动作a ,转移到状态 的概率 : 在状态x 下面,执行动作a ,转移到 的奖赏 有模型强化学习的应用案例 …...

【接口测试】HTTP接口详细验证清单

概述 当我们在构建、测试、发布一套新的HTTP API时,包括我在内的大多数人都不知道他们所构建的每一个组件的复杂性和细微差别。 即使你对每一个组件都有深刻的理解,也可能会有太多的信息在你的脑海中出现。 以至于我们不可能一下把所有的信息进行梳理…...

ALLRGRO拼板的问题。

1、建议拼板还是用AUTO CAD或者CAM350会比较方便。 2、如果要在allegro中拼板,就拼个外框Outline,然后让板厂的人按照板框帮你放。板厂都会帮你操作的。也不会影响贴片。 3、如果非要死乞白赖的在PCB板子里面拼板,请看文章最后面。 具体的…...

YOLO算法改进6【中阶改进篇】:depthwise separable convolution轻量化C3

常规卷积操作 对于一张55像素、三通道(shape为553),经过33卷积核的卷积层(假设输出通道数为4,则卷积核shape为3334,最终输出4个Feature Map,如果有same padding则尺寸与输入层相同(…...

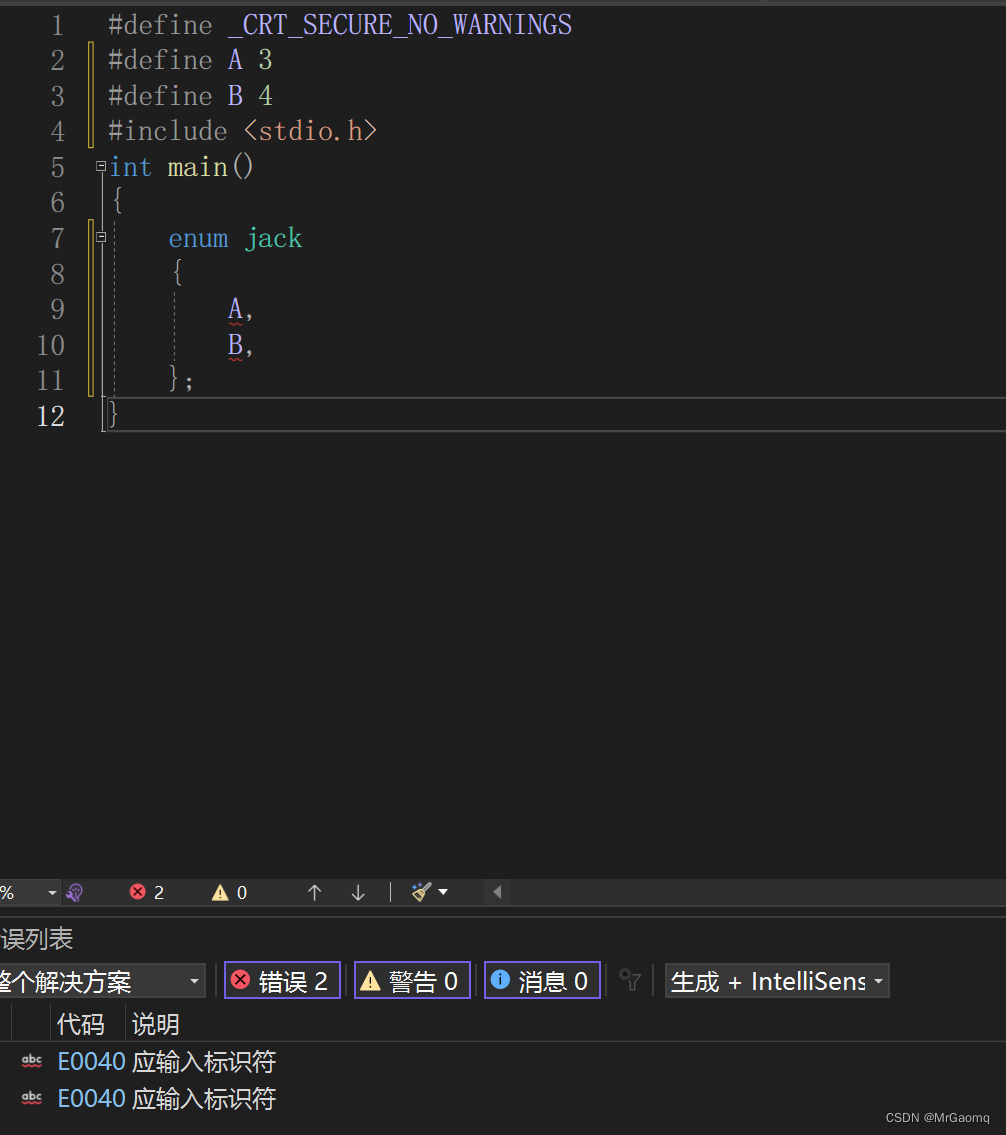

自定义类型枚举

目录 枚举类型枚举类型的声明扩展枚举类型的优点枚举的优点 感谢各位大佬对我的支持,如果我的文章对你有用,欢迎点击以下链接 🐒🐒🐒 个人主页 🥸🥸🥸 C语言 🐿️🐿️🐿…...

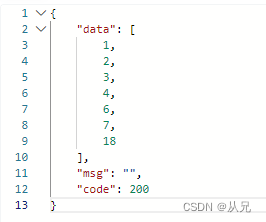

PHP foreach 循环跳过本次循环

$a [[id>1],[id>2],[id>3],[id>4],[id>5],[id>6],[id>7],[id>18],];foreach($a as $v){if($v[id] 5){continue;}$b[] $v[id];}return show_data(,$b); 结果:...

lua-web-utils库

lua--导入所需的库local web_utilsrequire("lua-web-utils")--定义要下载的URLlocal url"https://jshk.com.cn/"--定义代理服务器的主机名和端口号local proxy_port8000--使用web_utils的download函数下载URLlocal file_pathweb_utils.download(url,proxy_…...

大数据毕业设计选题推荐-热门旅游景点数据分析-Hadoop-Spark-Hive

✨作者主页:IT研究室✨ 个人简介:曾从事计算机专业培训教学,擅长Java、Python、微信小程序、Golang、安卓Android等项目实战。接项目定制开发、代码讲解、答辩教学、文档编写、降重等。 ☑文末获取源码☑ 精彩专栏推荐⬇⬇⬇ Java项目 Python…...

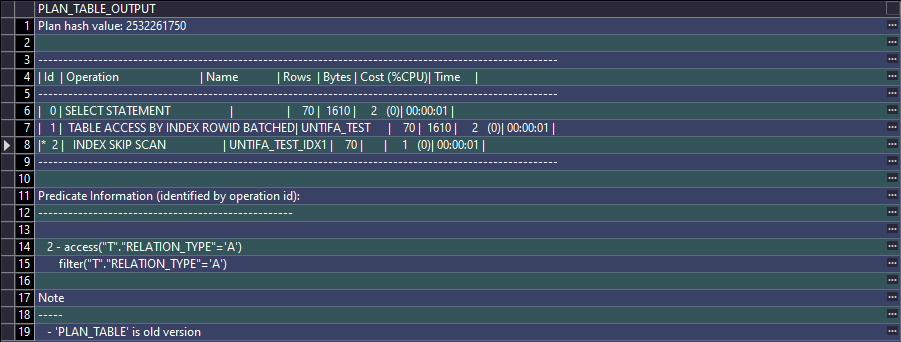

Oracle-执行计划

执行计划生成的几种方式 1. EXPLAIN FOR 语法: EXPLAIN PLAN FOR SQL语句SELECT * FROM TABLE(dbms_xplan.display());优点: 无需真正执行SQL 缺点: 没有输出相关的统计信息,例如产生了多少逻辑读、物理读、递归调用等情况无法判…...

Pytho入门教程之Python运行的三种方式

文章目录 一、交互式编程二、脚本式编程三、方式三关于Python技术储备一、Python所有方向的学习路线二、Python基础学习视频三、精品Python学习书籍四、Python工具包项目源码合集①Python工具包②Python实战案例③Python小游戏源码五、面试资料六、Python兼职渠道 一、交互式编…...

如何修改docker容器中的MySQL数据库的密码?

查看容器中MySQL的ID:docker ps | grep mysql进入容器:docker exec -it {容器ID} /bin/bash调整MySQL配置文件,设置跳过权限控制:echo "skip-grant-tables" >> /etc/mysql/conf.d/docker.cnf 警 告:这…...

JOSEF约瑟 数显三相电压继电器 HJY-931A/D 导轨安装

名称:数字交流三相电压继电器型号:HJY-93系列品牌:JOSEF约瑟电压整定范围:10~450VAC额定电压:200、400VAC功率消耗:≤5W HJY系列 数字交流三相电压继电器 系列型号 HJY-931A/D数字式交流三相电压继电器&am…...

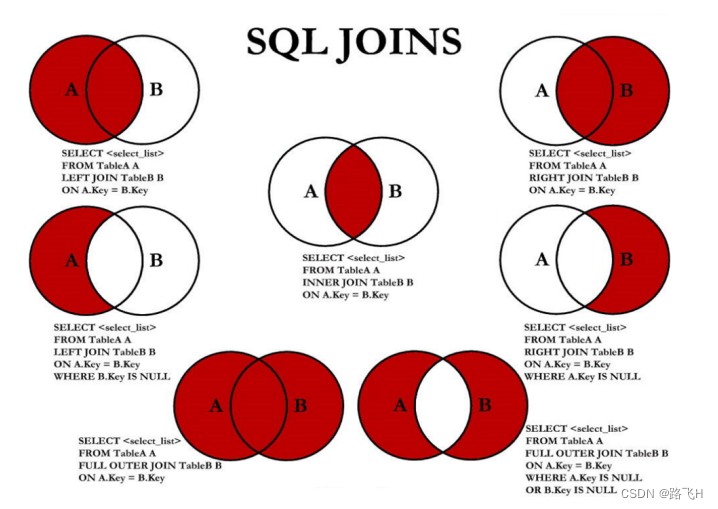

第6章_多表查询

文章目录 多表查询概述1 一个案例引发的多表连接1.1 案例说明1.2 笛卡尔积理解演示代码 2 多表查询分类讲解2.1 等值连接 & 非等值连接2.1.1 等值连接2.1.2 非等值连接 自连接 & 非自连接内连接与外连接演示代码 3 SQL99语法实现多表查询3.1 基本语法3.2 内连接&#x…...

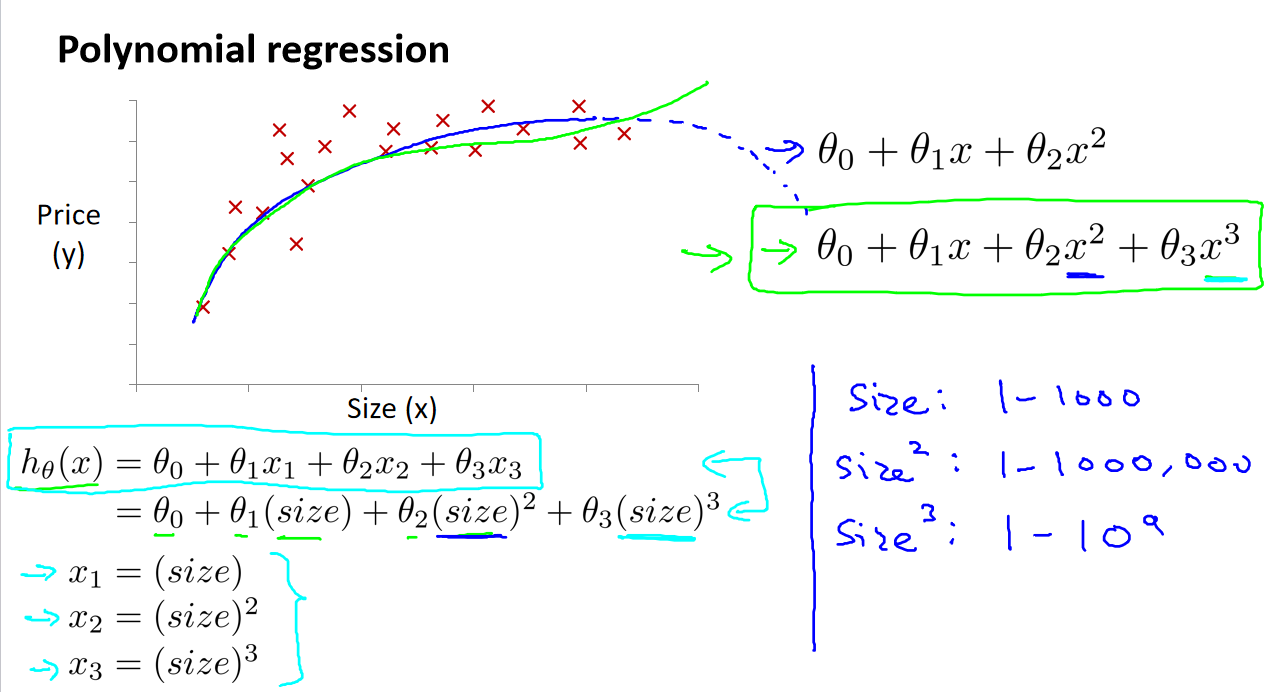

吴恩达《机器学习》4-1->4-5:多变量线性回归

一、引入多维特征 在多维特征中,我们考虑的不再是单一的特征,而是一组特征,例如房价模型中可能包括房间数、楼层等多个特征。这些特征将组成一个向量,表示为(𝑥₁, 𝑥₂, . . . , 𝑥ₙ)&#x…...

谷歌浏览器插件

项目中有时候会用到插件 sync-cookie-extension1.0.0:开发环境同步测试 cookie 至 localhost,便于本地请求服务携带 cookie 参考地址:https://juejin.cn/post/7139354571712757767 里面有源码下载下来,加在到扩展即可使用FeHelp…...

51c自动驾驶~合集58

我自己的原文哦~ https://blog.51cto.com/whaosoft/13967107 #CCA-Attention 全局池化局部保留,CCA-Attention为LLM长文本建模带来突破性进展 琶洲实验室、华南理工大学联合推出关键上下文感知注意力机制(CCA-Attention),…...

在rocky linux 9.5上在线安装 docker

前面是指南,后面是日志 sudo dnf config-manager --add-repo https://download.docker.com/linux/centos/docker-ce.repo sudo dnf install docker-ce docker-ce-cli containerd.io -y docker version sudo systemctl start docker sudo systemctl status docker …...

【网络安全产品大调研系列】2. 体验漏洞扫描

前言 2023 年漏洞扫描服务市场规模预计为 3.06(十亿美元)。漏洞扫描服务市场行业预计将从 2024 年的 3.48(十亿美元)增长到 2032 年的 9.54(十亿美元)。预测期内漏洞扫描服务市场 CAGR(增长率&…...

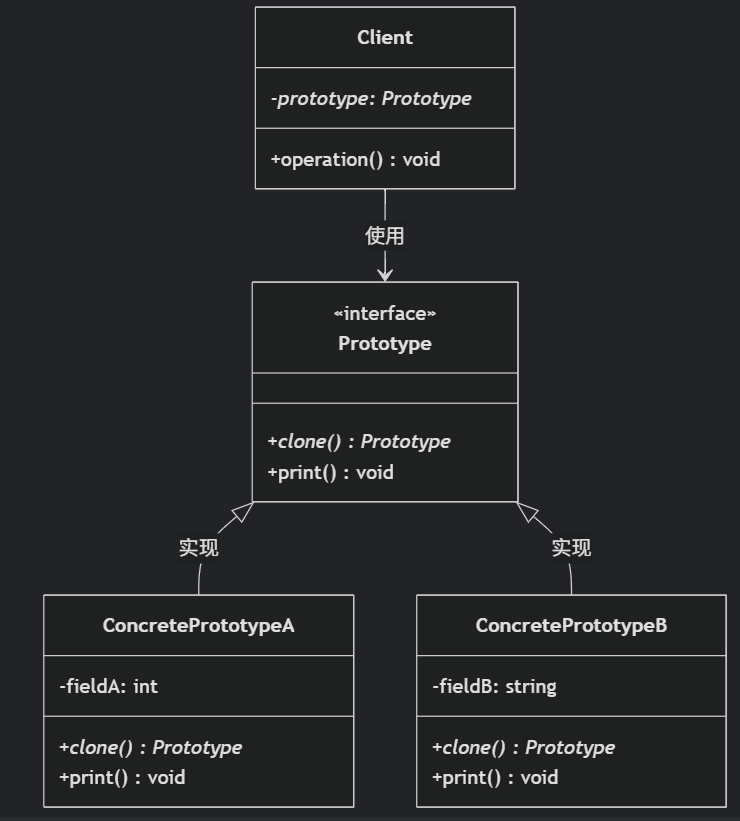

(二)原型模式

原型的功能是将一个已经存在的对象作为源目标,其余对象都是通过这个源目标创建。发挥复制的作用就是原型模式的核心思想。 一、源型模式的定义 原型模式是指第二次创建对象可以通过复制已经存在的原型对象来实现,忽略对象创建过程中的其它细节。 📌 核心特点: 避免重复初…...

涂鸦T5AI手搓语音、emoji、otto机器人从入门到实战

“🤖手搓TuyaAI语音指令 😍秒变表情包大师,让萌系Otto机器人🔥玩出智能新花样!开整!” 🤖 Otto机器人 → 直接点明主体 手搓TuyaAI语音 → 强调 自主编程/自定义 语音控制(TuyaAI…...

多模态图像修复系统:基于深度学习的图片修复实现

多模态图像修复系统:基于深度学习的图片修复实现 1. 系统概述 本系统使用多模态大模型(Stable Diffusion Inpainting)实现图像修复功能,结合文本描述和图片输入,对指定区域进行内容修复。系统包含完整的数据处理、模型训练、推理部署流程。 import torch import numpy …...

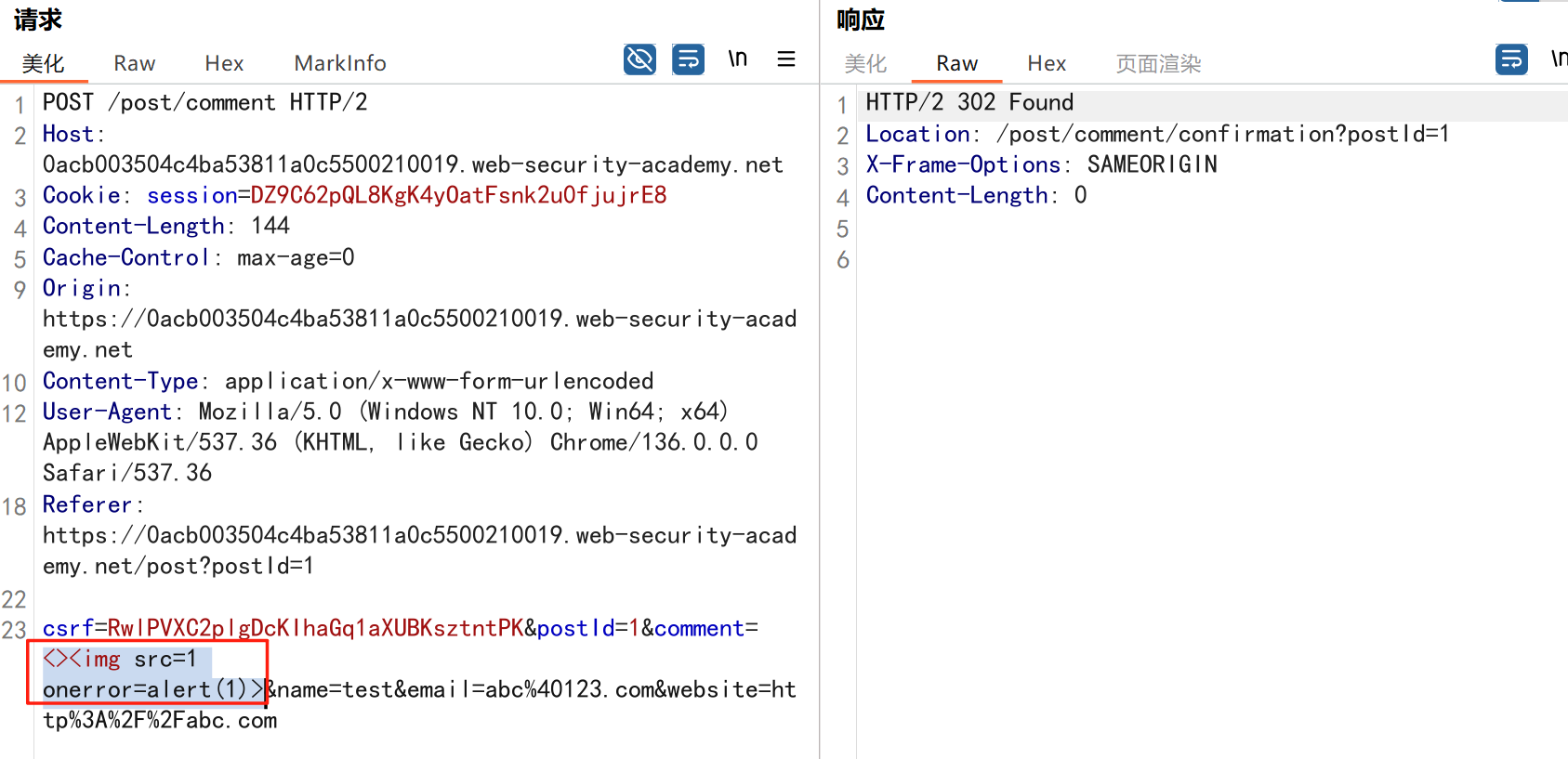

渗透实战PortSwigger靶场:lab13存储型DOM XSS详解

进来是需要留言的,先用做简单的 html 标签测试 发现面的</h1>不见了 数据包中找到了一个loadCommentsWithVulnerableEscapeHtml.js 他是把用户输入的<>进行 html 编码,输入的<>当成字符串处理回显到页面中,看来只是把用户输…...

ubuntu22.04有线网络无法连接,图标也没了

今天突然无法有线网络无法连接任何设备,并且图标都没了 错误案例 往上一顿搜索,试了很多博客都不行,比如 Ubuntu22.04右上角网络图标消失 最后解决的办法 下载网卡驱动,重新安装 操作步骤 查看自己网卡的型号 lspci | gre…...

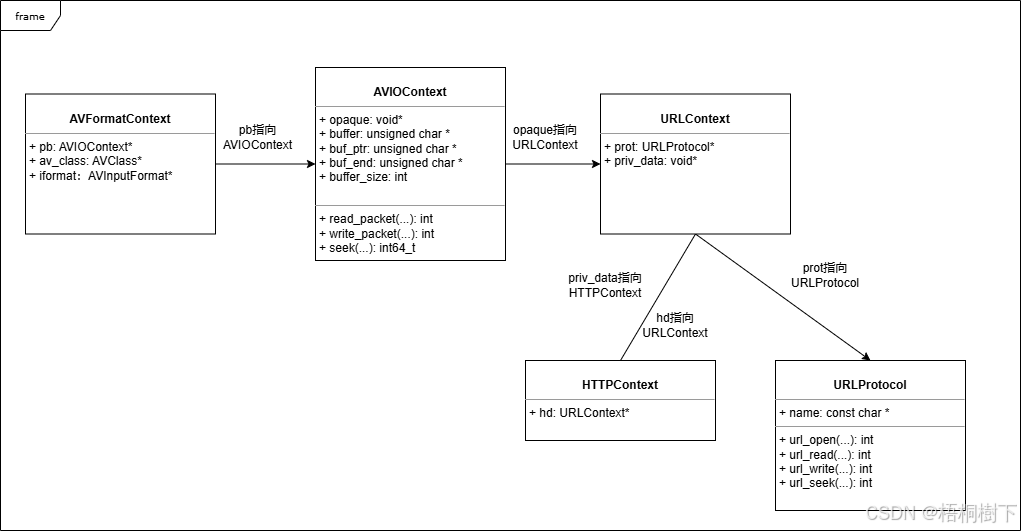

FFmpeg avformat_open_input函数分析

函数内部的总体流程如下: avformat_open_input 精简后的代码如下: int avformat_open_input(AVFormatContext **ps, const char *filename,ff_const59 AVInputFormat *fmt, AVDictionary **options) {AVFormatContext *s *ps;int i, ret 0;AVDictio…...