NLP在网安领域中的应用(初级)

NLP在网安领域的应用

- 写在最前面

- 1. 威胁情报分析

- 1.1 社交媒体情报分析(后面有详细叙述)

- 1.2 暗网监测与威胁漏洞挖掘

- 2. 恶意软件检测

- 2.1 威胁预测与趋势分析

- 3. 漏洞管理和响应

- 4. 社交工程攻击识别

- 4.1 情感分析与实时监测

- 4.2 实体识别与攻击者画像构建

- 4.3 文本分析与实体关系抽取

- 5. 未来发展趋势与应用前景

- 5.1 深度学习与增强学习的整合

- 5.2 区块链与分布式技术的融合

- 5.3 多模态数据分析的兴起

- 结语

写在最前面

随着信息技术的飞速发展,网络安全问题日益成为各行各业关注的焦点。在大数据时代,自然语言处理(NLP)的强大功能正逐渐渗透到网络安全领域,为安全专业人士提供了全新的工具和方法。

本文将深入探讨NLP在网络安全领域中的创新应用。

1. 威胁情报分析

网络空间中的威胁不断演变,威胁情报分析是网安领域的一项关键任务。传统的方法主要依赖于结构化数据,但随着大规模非结构化数据的增加,NLP技术能够处理和分析大量的文本信息。通过分析网络上的文章、社交媒体帖子和黑客论坛的内容,NLP可以帮助安全专业人士更好地了解威胁的本质、来源和潜在影响。

1.1 社交媒体情报分析(后面有详细叙述)

社交媒体平台成为信息传播的重要渠道,同时也是潜在威胁的温床。利用NLP技术,安全专业人士可以实时监测社交媒体上的言论和讨论,通过情感分析迅速识别潜在的网络威胁。攻击者的言辞往往透露出攻击的意图和情绪,而这些信息对及时防范至关重要。

1.2 暗网监测与威胁漏洞挖掘

暗网是黑客和攻击者的聚集地,交易和计划往往在这个深处进行。通过NLP技术对暗网上的聊天记录和帖子进行深入分析,可以发现新的攻击技术和计划。同时,通过挖掘网络上各种来源的文本信息,包括新闻报道、技术博客和用户评论,NLP也能够发现潜在的威胁漏洞和恶意活动的线索,为安全团队提供有力的支持。

2. 恶意软件检测

NLP在恶意软件检测方面也有着巨大的潜力。传统的恶意软件检测方法通常基于特征工程和模式匹配,但这些方法容易被新型恶意软件规避。通过使用NLP技术,可以对文件和网络流量中的文本进行深入分析,识别潜在的威胁。例如,通过检测恶意软件传播时使用的语言模式,可以更早地发现新的威胁并采取相应的防御措施。

2.1 威胁预测与趋势分析

通过分析开源软件的网络文本信息,NLP可以帮助安全团队预测潜在威胁并分析安全趋势。这种预测性的分析可以使组织更具前瞻性地制定安全策略,及时调整防御措施,从而更好地保护信息资产。

3. 漏洞管理和响应

NLP技术在漏洞管理和响应方面也发挥着积极作用。通过自动分析安全文档、邮件和其他通信,NLP可以帮助安全团队更迅速地发现和理解漏洞信息。此外,NLP还可以用于自动化响应流程,提高团队对安全事件的应对速度,降低潜在风险。

4. 社交工程攻击识别

社交工程攻击往往利用心理学和语言学原理,通过欺骗人员获取信息。NLP技术可以分析文本和语言的特征,识别潜在的社交工程攻击。这包括对电子邮件、消息和社交媒体帖子的实时监测,以便及时发现并预防潜在的攻击。

4.1 情感分析与实时监测

利用情感分析技术,可以识别文本中的情感倾向,帮助确定言论是否具有潜在的威胁性。攻击者往往在言辞中透露出攻击的意图和情绪,而实时监测社交媒体和其他通信渠道,使得安全团队能够更早地发现并防范潜在的社交工程攻击。

4.2 实体识别与攻击者画像构建

通过实体识别技术,可以从大量文本信息中抽取关键实体,帮助构建攻击者的画像。这种画像构建有助于更全面地了解攻击者的行为模式、目标和潜在手段,提高对社交工程攻击的识别准确性。

4.3 文本分析与实体关系抽取

恶意软件通常隐藏在看似普通的文本中,通过NLP的文本分析技术,可以识别文本中的关键实体,帮助构建威胁者的关系图谱,深入了解攻击者之间的联系和协作。实体关系抽取技术也能够对大规模文本数据进行深度挖掘,找出隐藏在其中的恶意行为模式。

5. 未来发展趋势与应用前景

随着NLP技术在网络安全领域的不断创新,未来的发展趋势令人瞩目。从威胁情报分析到恶意软件检测,再到社交工程攻击识别和威胁预测,NLP的应用前景愈发广泛且深远。

5.1 深度学习与增强学习的整合

深度学习和增强学习的整合将为NLP在网络安全领域带来更为强大的能力。通过建立更复杂的模型,系统可以更好地理解不断变化的网络威胁,并作出更智能、自适应的决策。

5.2 区块链与分布式技术的融合

随着区块链和分布式技术的发展,安全领域将迎来一场颠覆性的变革。NLP与这些新兴技术的融合有望构建更为安全、透明和去中心化的网络安全架构,有效应对日益复杂的威胁形势。

5.3 多模态数据分析的兴起

未来的网络安全威胁将呈现出更多元化、多模态的特点。NLP技术与图像分析、声音识别等多模态数据分析技术的结合,将使得安全分析能够更全面地感知并防范多样化的攻击手段。

结语

NLP的广泛应用为网络安全领域带来了新的可能性和机遇。随着技术的不断进步,我们可以预见,在未来,NLP将继续在网络安全领域发挥更为重要的作用,为构建更加智能、灵活和高效的网络安全体系做出更大的贡献。通过将语言处理技术与传统的网络安全手段相结合,我们有望更好地应对不断演变的网络威胁,保护数字世界的安全。

相关文章:

NLP在网安领域中的应用(初级)

NLP在网安领域的应用 写在最前面1. 威胁情报分析1.1 社交媒体情报分析(后面有详细叙述)1.2 暗网监测与威胁漏洞挖掘 2. 恶意软件检测2.1 威胁预测与趋势分析 3. 漏洞管理和响应4. 社交工程攻击识别4.1 情感分析与实时监测4.2 实体识别与攻击者画像构建4.…...

03.UDP套接字与原始套接字

UDP套接字 注意在UDP套接字中,要使用recvfrom和sendto API: recvfrom: 接收数据包,并存储源地址(UDP) 函数原型: int WSAAPI recvfrom([in] SOCKET s,[out] char *buf,[in] int len,[...

「NLP+网安」相关顶级会议期刊 投稿注意事项+会议等级+DDL+提交格式

「NLP网安」相关顶级会议&期刊投稿注意事项 写在最前面一、会议ACL (The Annual Meeting of the Association for Computational Linguistics)IH&MMSec (The ACM Workshop on Information Hiding, Multimedia and Security)CCS (The ACM Conference on Computer and Co…...

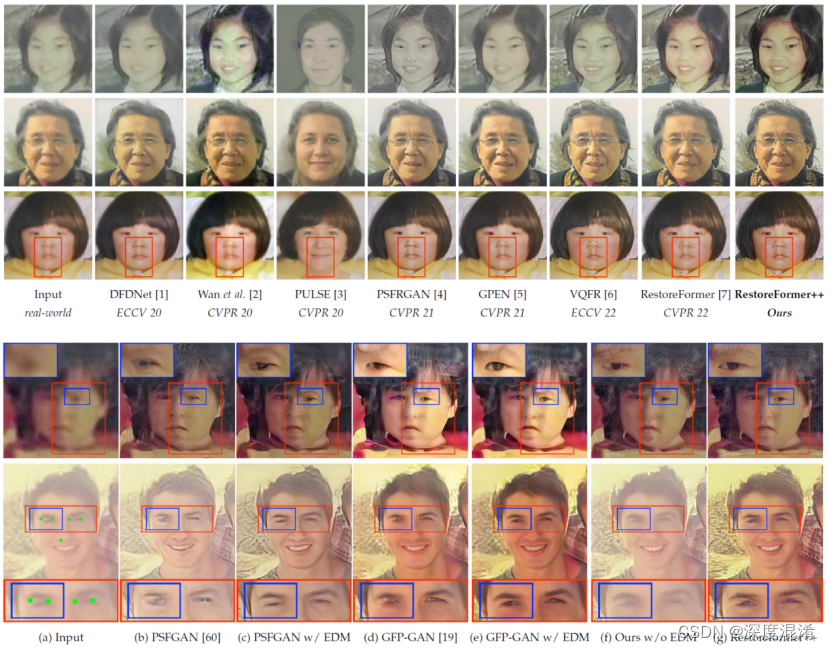

Python开源项目RestoreFormer(++)——人脸重建(Face Restoration),模糊清晰、划痕修复及黑白上色的实践

有关 Python 和 Anaconda 及 RestoreFormer 运行环境的安装与设置请参阅: Python开源项目CodeFormer——人脸重建(Face Restoration),模糊清晰、划痕修复及黑白上色的实践https://blog.csdn.net/beijinghorn/article/details/134…...

)

设计模式 -- 命令模式(Command Pattern)

命令模式:一种数据驱动的设计模式也属于行为型模式,请求以命令的形式包裹在对象中,并传给调用对象。调用对象寻找可以处理该命令的合适的对象,并把该命令传给相应的对象,该对象执行命令。你认为是命令的地方都可以使用…...

【数据分享】2021-2023年我国主要城市逐月轨道交通运营数据

以地铁为代表的轨道交通是大城市居民的主要交通出行方式之一,轨道交通的建设和运营情况也是一个城市发展水平的重要体现。本次我们为大家带来的是2021-2023年我国主要城市的逐月的轨道交通运营数据! 数据指标包括:运营线路条数(条…...

)

大数据-之LibrA数据库系统告警处理(ALM-12034 周期备份任务失败)

告警解释 周期备份任务执行失败,则上报该告警,如果下次备份执行成功,则恢复告警。 告警属性 告警ID 告警级别 可自动清除 12034 严重 是 告警参数 参数名称 参数含义 ServiceName 产生告警的服务名称。 RoleName 产生告警的角色…...

tx-前端笔试题记录

目录 目录 1.你最熟悉的前端框架是什么说说你对它的理解。 2.请简单实现一下js对象深度拷贝。 3.CSS 有几种方法实现垂直水平居中?请简要写一下。 4.这段程序执行之后控制台会打印什么内容? 5.下列程序的输出结果是多少?为什么? 6.有ABCDE 五个火车站,单向…...

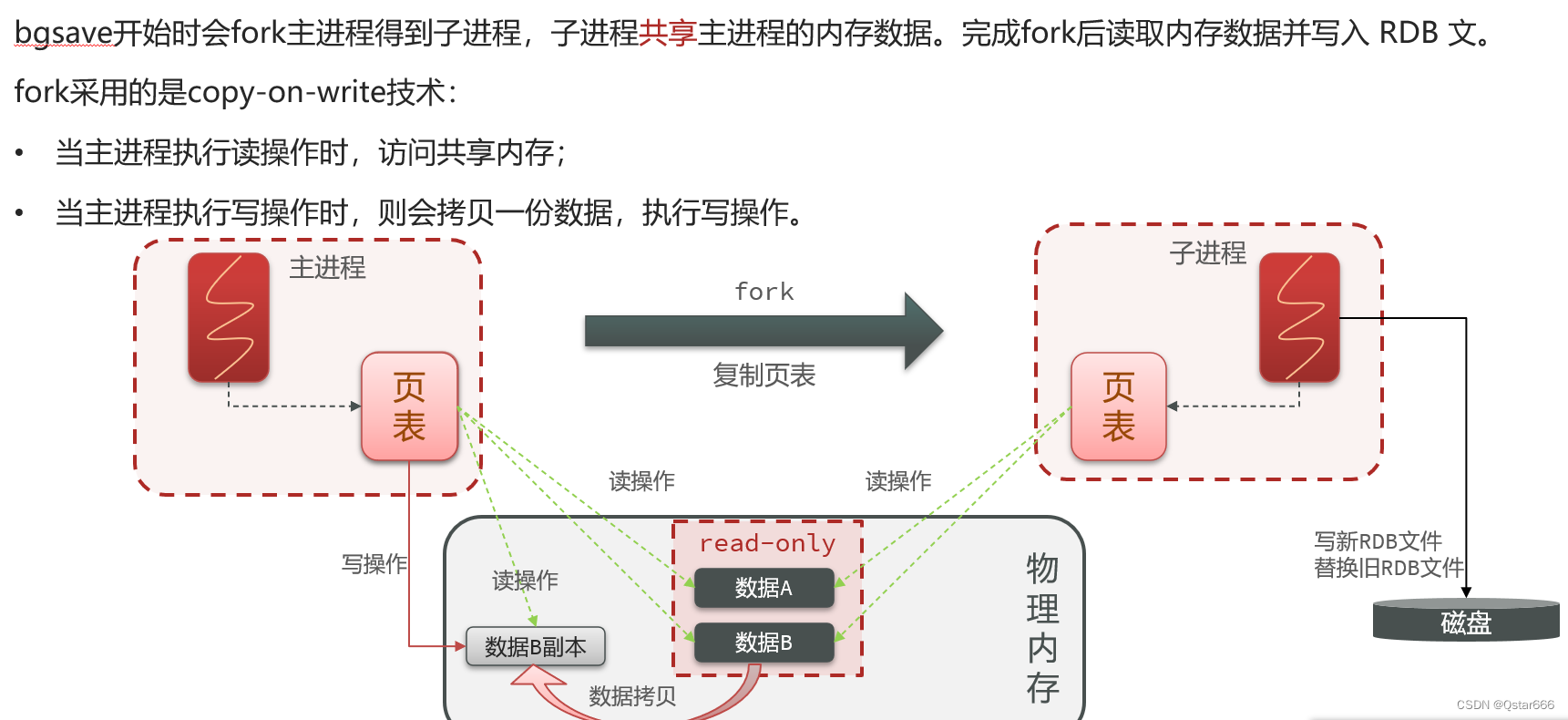

详解Redis持久化(上篇——RDB持久化)

Redis持久化的作用和意义 Redis 持久化是一种机制,用于将内存中的数据写入磁盘,以保证数据在服务器重启时不会丢失。持久化是为了解决内存数据库(如 Redis)在服务器关闭后,数据丢失的问题。 Redis 持久化的主要作用和…...

爬虫常见风控

一.ip风控 单位时间内接口访问频率。 二.设备指纹风控 设备注册时候设备特征是否完整,信息主要包含硬件、网络、系统三部分。 硬件属性:设备品牌、型号、IMEI(国际移动设备识别码)、处理器、内存、分辨率、亮度、摄像头、电池、…...

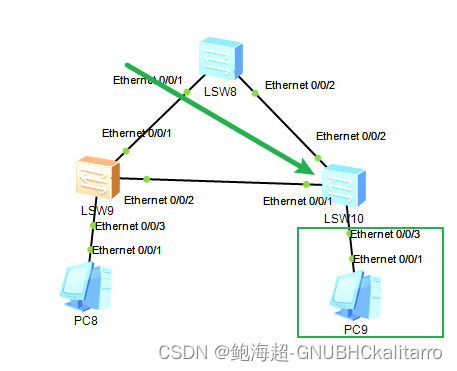

华为ensp:边缘端口并启动BUDU保护

如上图前提是三个交换机都做了rstp,则在边缘的地方做 边缘端口并启动BUDU保护,也就是我用绿色圈出来的地方 边缘1 进入交换机的系统视图 interface e0/0/3 进入接口 stp edged-port enable quit 再退回系统视图 stp bpdu-protection 这样就可以了…...

分布式id生成数据库号段算法的golang实现

分布式id生成数据库号段算法的golang实现 介绍项目结构使用说明核心流程说明1. 定义id生成器结构体2. id生成器共有Monitor,GetOne, Close三个对外暴露的方法。3. 数据表结构 参与贡献 介绍 项目地址:gitee;github 本项目主要利用go语言(go1…...

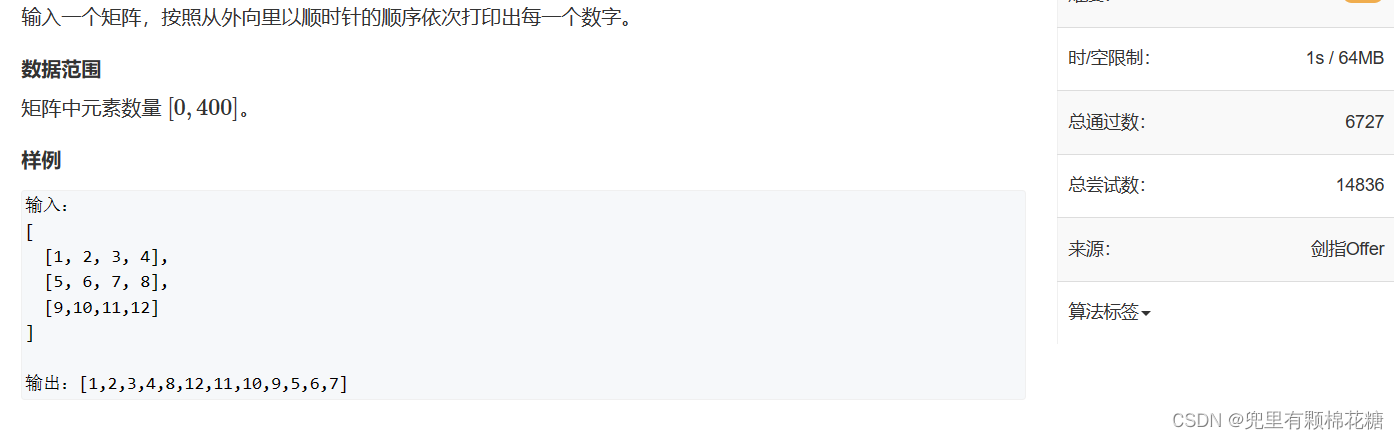

【算法 | 模拟No.4】AcWing 756. 蛇形矩阵 AcWing 40. 顺时针打印矩阵

个人主页:兜里有颗棉花糖 欢迎 点赞👍 收藏✨ 留言✉ 加关注💓本文由 兜里有颗棉花糖 原创 收录于专栏【手撕算法系列专栏】【AcWing算法提高学习专栏】 🍔本专栏旨在提高自己算法能力的同时,记录一下自己的学习过程&a…...

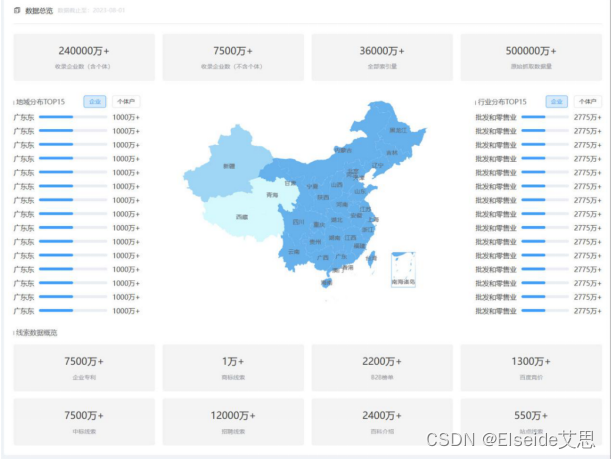

数据——最为直接的答案

身处于这样一个数字化快速发展、竞争强烈的时代,不管是企业还是个人,大家都需要及时获取前沿动态信息,密切关注市场的变化。但是,在不计其数的企业中,到底行业top 是哪些企业引领潮流? 只有数据能告诉你最…...

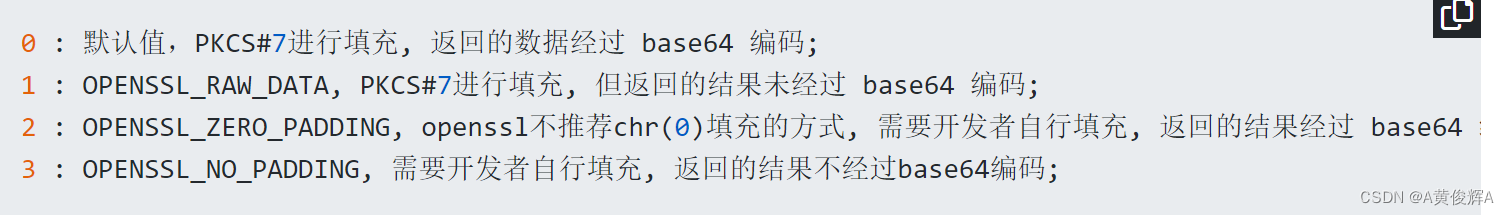

php加密解密的用法(对称加密,非对称加密)

加密和摘要的区别 ***摘要:是从已知的数据中,通过摘要计算出一个值,一个数据对应一个或多个摘要的值 *** 比如:md5 和 sha1 sha256 hash 就是得到一个特定的值 ,同一个数据得到的md5 是一样的,不会改变的 比…...

优秀智慧园区案例 - 中建科技产业园(中建·光谷之星),万字长文解析先进智慧园区建设方案经验

一、项目背景 中建科技产业园(中建光谷之星),位于武汉光谷中心城、中国(湖北)自贸试验区武汉片区双核心区,光谷发展主轴高新大道北侧,建筑面积108万平米,是中建三局“中建之星”和“…...

Python基础详解教程------目录大纲

Python基础详解教程------让编程简单 目录 第一章、python基本概念规范... 5 1.1方法(Method)与函数(Function) 5 1.2类(Class)与函数(Function) 6 1.3变量(Variable)与参数(Parameter)及形参与实参... 7 1.4变量(Variable)与属性(Attribute)及property. 8 1.5对象(Objec…...

什么是高防IP?

什么是高防IP? 高防IP是针对互联网服务器在遭受大流量的DDOS攻击后导致服务不可用的情况下,推出的付费增值服务,用户可以通过配置高防IP,将攻击流量引流到高防IP,确保源站的稳定可靠。(无需转移数据&#…...

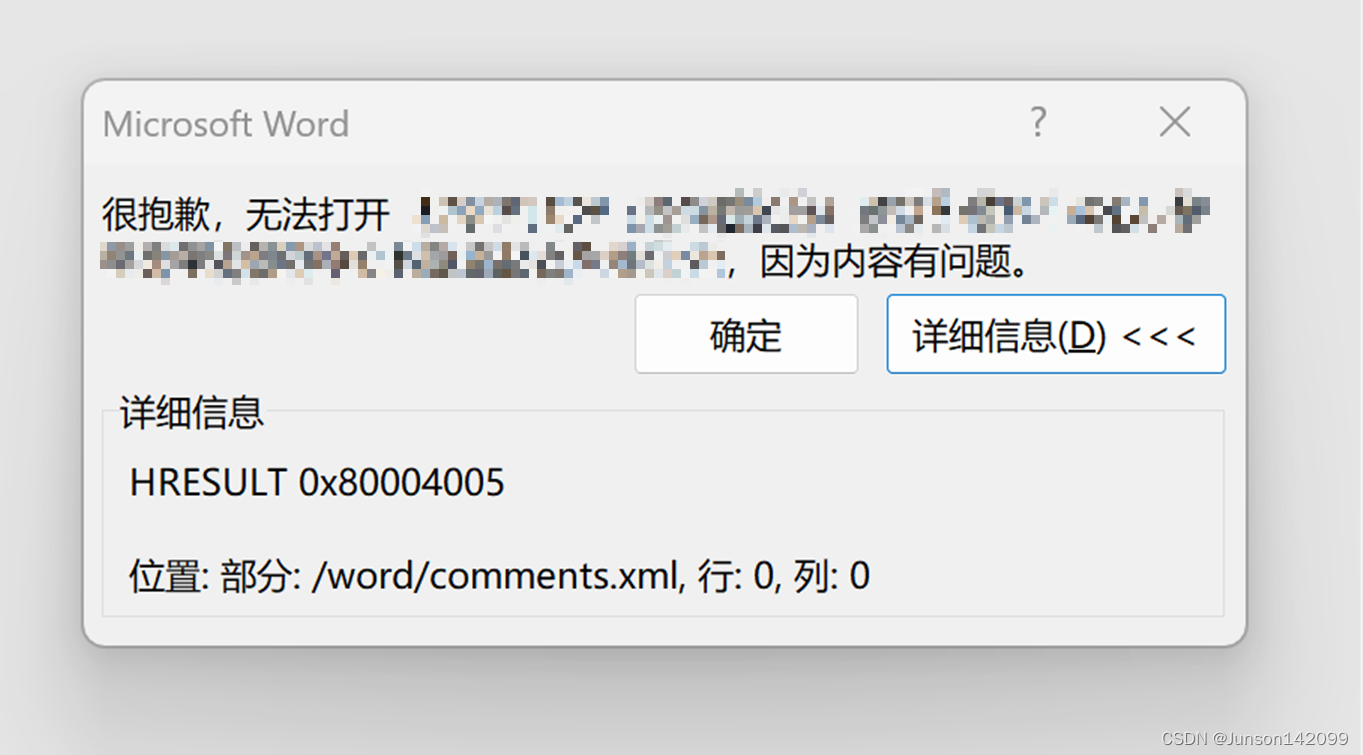

打开word文档报错,提示HRESULT 0x80004005 位置: 部分: /word/comments.xml,行: 0,列: 0

某用户遇到这样一个奇怪的问题,就是回复完word的批注后,保存文档再打开就会报错,提示很抱歉,无法打开XXX,因为内容有问题。,详细信息提示HRESULT 0x80004005 位置: 部分: /word/comments.xml,行: 0,列: 0 c…...

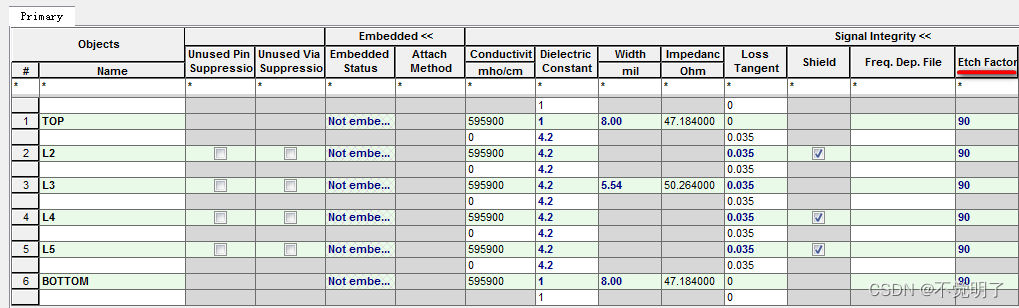

Allegro层叠中的Etch Factor-铜皮的腐蚀因子如何计算

Allegro层叠中的Etch Factor-铜皮的腐蚀因子如何计算 在用Allegro进行PCB设计的时候,Cross-section中需要填入对应的信息,一般填入每层的厚度即可,如下图 当PCB需要进行仿真分析的时候,Etch-Factor这个值是必须要填写的,如下图 目前看到的都是90这个值,这是一个理论值。 …...

鸿蒙中用HarmonyOS SDK应用服务 HarmonyOS5开发一个医院挂号小程序

一、开发准备 环境搭建: 安装DevEco Studio 3.0或更高版本配置HarmonyOS SDK申请开发者账号 项目创建: File > New > Create Project > Application (选择"Empty Ability") 二、核心功能实现 1. 医院科室展示 /…...

)

相机Camera日志分析之三十一:高通Camx HAL十种流程基础分析关键字汇总(后续持续更新中)

【关注我,后续持续新增专题博文,谢谢!!!】 上一篇我们讲了:有对最普通的场景进行各个日志注释讲解,但相机场景太多,日志差异也巨大。后面将展示各种场景下的日志。 通过notepad++打开场景下的日志,通过下列分类关键字搜索,即可清晰的分析不同场景的相机运行流程差异…...

GC1808高性能24位立体声音频ADC芯片解析

1. 芯片概述 GC1808是一款24位立体声音频模数转换器(ADC),支持8kHz~96kHz采样率,集成Δ-Σ调制器、数字抗混叠滤波器和高通滤波器,适用于高保真音频采集场景。 2. 核心特性 高精度:24位分辨率,…...

免费数学几何作图web平台

光锐软件免费数学工具,maths,数学制图,数学作图,几何作图,几何,AR开发,AR教育,增强现实,软件公司,XR,MR,VR,虚拟仿真,虚拟现实,混合现实,教育科技产品,职业模拟培训,高保真VR场景,结构互动课件,元宇宙http://xaglare.c…...

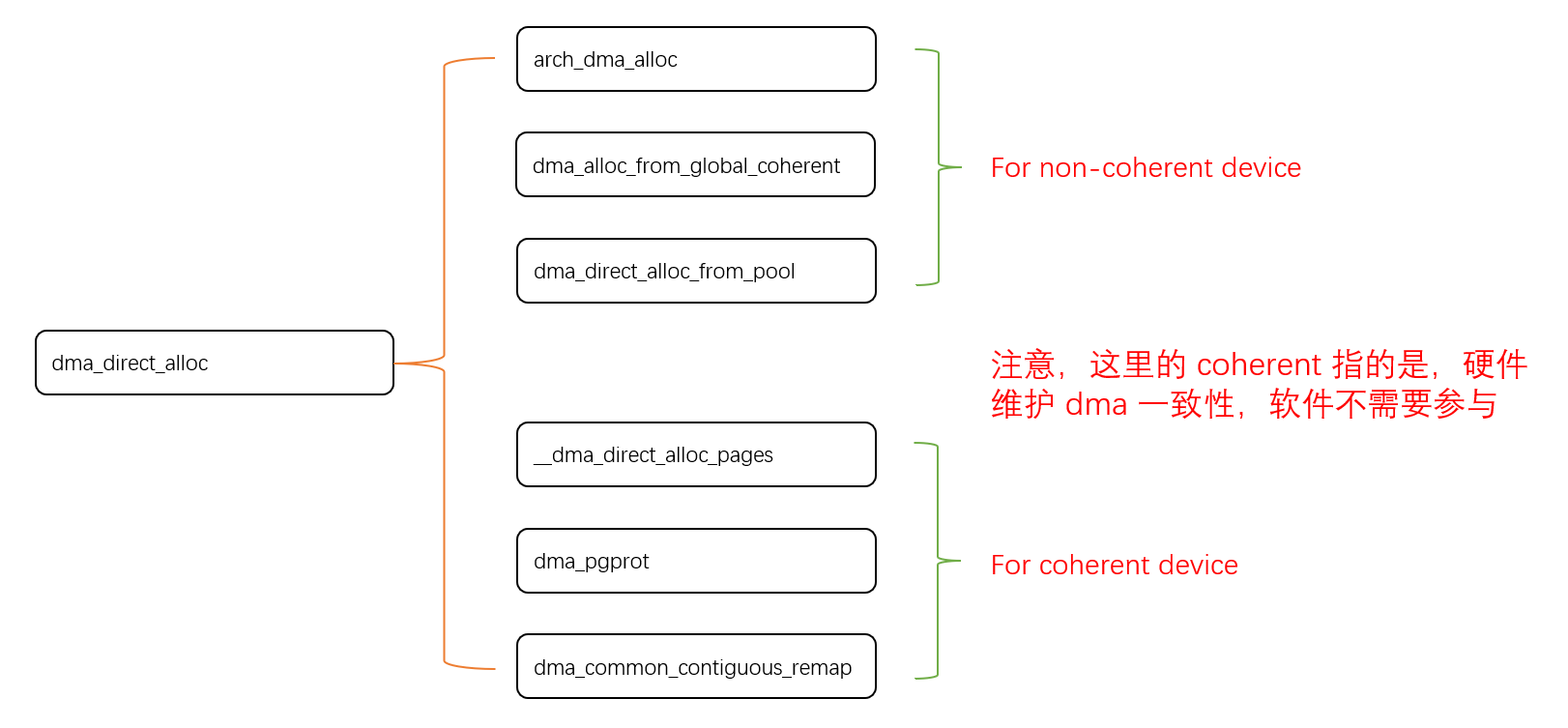

Linux 下 DMA 内存映射浅析

序 系统 I/O 设备驱动程序通常调用其特定子系统的接口为 DMA 分配内存,但最终会调到 DMA 子系统的dma_alloc_coherent()/dma_alloc_attrs() 等接口。 关于 dma_alloc_coherent 接口详细的代码讲解、调用流程,可以参考这篇文章,我觉得写的非常…...

[特殊字符] 手撸 Redis 互斥锁那些坑

📖 手撸 Redis 互斥锁那些坑 最近搞业务遇到高并发下同一个 key 的互斥操作,想实现分布式环境下的互斥锁。于是私下顺手手撸了个基于 Redis 的简单互斥锁,也顺便跟 Redisson 的 RLock 机制对比了下,记录一波,别踩我踩过…...

大模型——基于Docker+DeepSeek+Dify :搭建企业级本地私有化知识库超详细教程

基于Docker+DeepSeek+Dify :搭建企业级本地私有化知识库超详细教程 下载安装Docker Docker官网:https://www.docker.com/ 自定义Docker安装路径 Docker默认安装在C盘,大小大概2.9G,做这行最忌讳的就是安装软件全装C盘,所以我调整了下安装路径。 新建安装目录:E:\MyS…...

CMS内容管理系统的设计与实现:多站点模式的实现

在一套内容管理系统中,其实有很多站点,比如企业门户网站,产品手册,知识帮助手册等,因此会需要多个站点,甚至PC、mobile、ipad各有一个站点。 每个站点关联的有站点所在目录及所属的域名。 一、站点表设计…...

spring boot使用HttpServletResponse实现sse后端流式输出消息

1.以前只是看过SSE的相关文章,没有具体实践,这次接入AI大模型使用到了流式输出,涉及到给前端流式返回,所以记录一下。 2.resp要设置为text/event-stream resp.setContentType("text/event-stream"); resp.setCharacter…...

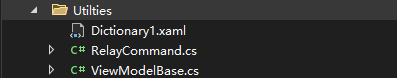

C# WPF 左右布局实现学习笔记(1)

开发流程视频: https://www.youtube.com/watch?vCkHyDYeImjY&ab_channelC%23DesignPro Git源码: GitHub - CSharpDesignPro/Page-Navigation-using-MVVM: WPF - Page Navigation using MVVM 1. 新建工程 新建WPF应用(.NET Framework) 2.…...